はじめに

このドキュメントでは、Firepower Management Center (FMC)から Firepower Threat Defense のロギングを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- FirePOWER 技術

- 適応型セキュリティ アプライアンス(ASA)

- Syslogプロトコル

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- ソフトウェアバージョン6.0.1以降を実行するASA(5506X/5506H-X/5506W-X、ASA 5508-X、ASA 5516-X)用のASA Firepower Threat Defenseイメージ

- ソフトウェアバージョン6.0.1以降を実行するASA(5515-X、ASA 5525-X、ASA 5545-X、ASA 5555-X、ASA 5585-X)用のASA Firepower Threat Defenseイメージ

- FMCバージョン6.0.1以降

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

FTD システム ログは、FTD アプライアンスを監視およびトラブルシューティングするための情報を提供します。

ログは、日常的なトラブルシューティングとインシデント処理の両方で役立ちます。FTDアプライアンスは、ローカルと外部の両方のロギングをサポートします。

ローカル ロギングを使用すると、発生中の問題のトラブルシューティングに役立ちます。外部ロギングとは、FTD 機器から外部の syslog サーバにログを収集する方法です。

中央管理サーバへのロギングは、ログおよびアラートの集約に役立ちます。外部ログは、ログの相関およびインシデント処理に役立ちます。

ローカル ロギングに関して、FTD アプライアンスがコンソール、内部バッファ オプション、およびセキュア シェル(SSH)セッション ロギングをサポートしています。

外部ロギングに関して、FTDアプライアンスは外部syslogサーバと電子メールリレーサーバをサポートしています。

注:大量のトラフィックがアプライアンスを通過する場合は、ロギング、重大度、レート制限のタイプに注意してください。ファイアウォールへの影響を回避するために、ログの数を制限します。

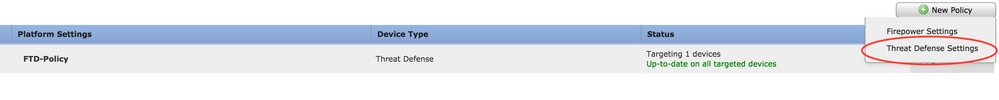

設定

ロギングに関連するすべての設定は、「Platform Settings」タブの下の「Devices」タブに移動すると設定できます。次の図に示すように、Devices > Platform Settings を選択します。

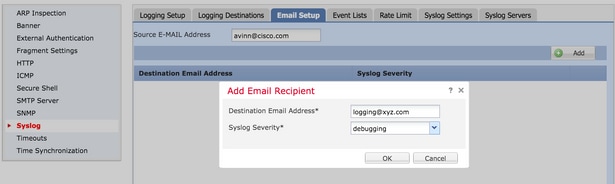

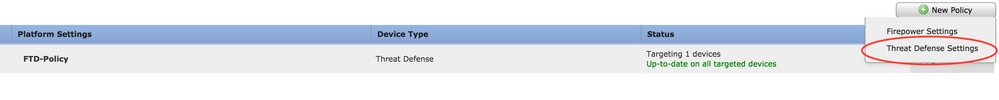

鉛筆アイコンをクリックして存在するポリシーを編集するか、New Policyをクリックし、次の図に示すように新しいFTDポリシーを作成するためにThreat Defense Settingsを選択します。

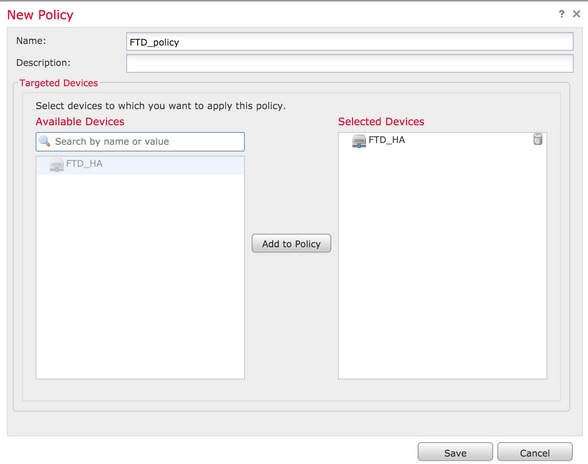

このポリシーを適用するFTDアプライアンスを選択し、次の図に示すようにSaveをクリックします。

グローバル syslog 設定の編集

ローカルおよび外部両方のロギングに適用される特定の設定があります。この項では、syslog のために設定できる必須パラメータとオプション パラメータについて説明します。

ロギングの設定

ロギング設定のオプションは、ローカルおよび外部のロギングに適用されます。ロギングを設定するには、Devices > Platform Settingsを選択します。

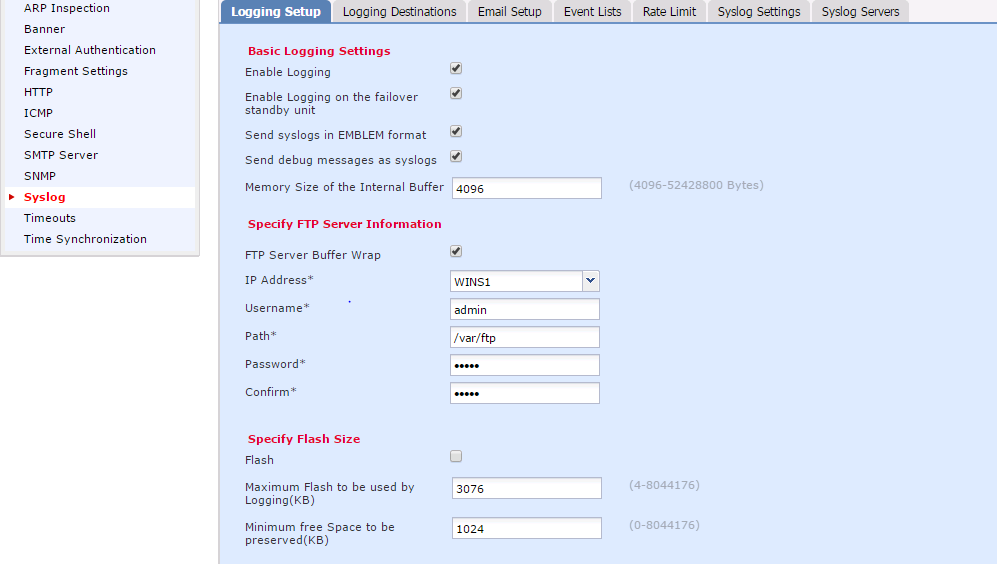

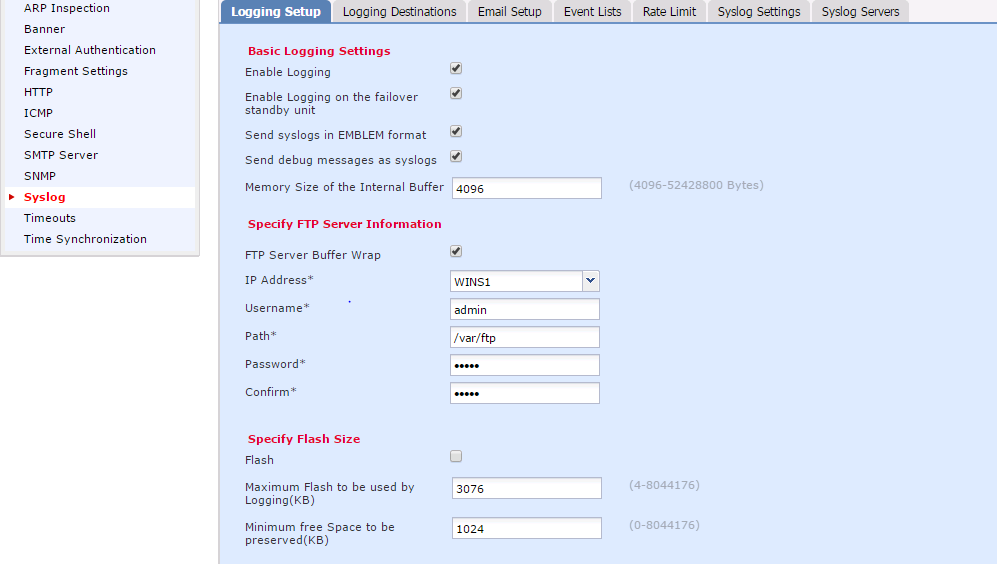

選択.Syslog > Logging Setup

ロギングの基本的な設定

Enable Logging:ロギングを有効にするには、「Enable Logging」チェックボックスをオンにします。これは必須オプションです。Enable Logging on the failover standby unit:FTDハイアベイラビリティクラスタの一部であるスタンバイFTDのロギングを設定するには、「Enable Logging on the failover standby unit」チェックボックスをオンにします。Send syslogs in EMBLEM format:すべての宛先に対してSyslogのフォーマットをEMBLEMとして有効にするには、「Send syslogs in EMBLEM format」チェックボックスをオンにします。EMBLEM 形式は、主に CiscoWorks Resource Manager Essentials(RME)の syslog アナライザに使用されます。この形式は、ルータとスイッチで生成されるCisco IOSソフトウェアのSyslog形式と一致します。これは、UDP syslog サーバでのみ利用できます。Send debug messages as syslogs:デバッグログをsyslogメッセージとしてsyslogサーバに送信するには、Send debug messages as syslogsチェックボックスをオンにします。Memory size of the Internal Buffer:FTDがログデータを保存できる内部メモリバッファサイズを入力します。ログ データは、そのバッファの上限に達するとローテーションされます。

FTP サーバ情報(オプション)

内部バッファを上書きする前にFTPサーバにログデータを送信する場合は、FTPサーバの詳細を指定します。

FTP Server Buffer Wrap:バッファログデータをFTPサーバに送信するには、FTP Server Buffer Wrapチェックボックスをオンにします。IP Address: FTPサーバのIPアドレスを入力します。Username: FTPサーバのユーザ名を入力します。Path: FTPサーバのディレクトリパスを入力します。Password: FTPサーバのパスワードを入力します。Confirm:同じパスワードをもう一度入力します。

フラッシュ サイズ(オプション)

内部バッファがいっぱいになった場合、フラッシュする前にログ データを保存するには、フラッシュ サイズを指定します。

Flash:ログデータを内部フラッシュに送信するには、Flashチェックボックスをオンにします。Maximum Flash to be used by Logging(KB):ロギングに使用できるフラッシュメモリの最大サイズをKB単位で入力します。Minimum free Space to be preserved(KB):保存する必要があるフラッシュメモリの最小サイズをKB単位で入力します。

プラットフォームの設定を保存するには、Saveをクリックします。Deployオプションを選択し、変更を適用するFTDアプライアンスを選択して、Deployをクリックし、プラットフォーム設定の導入を開始します。

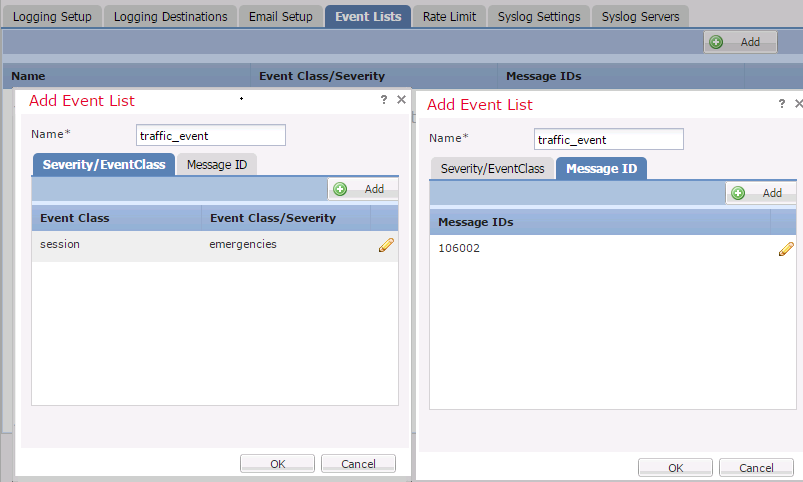

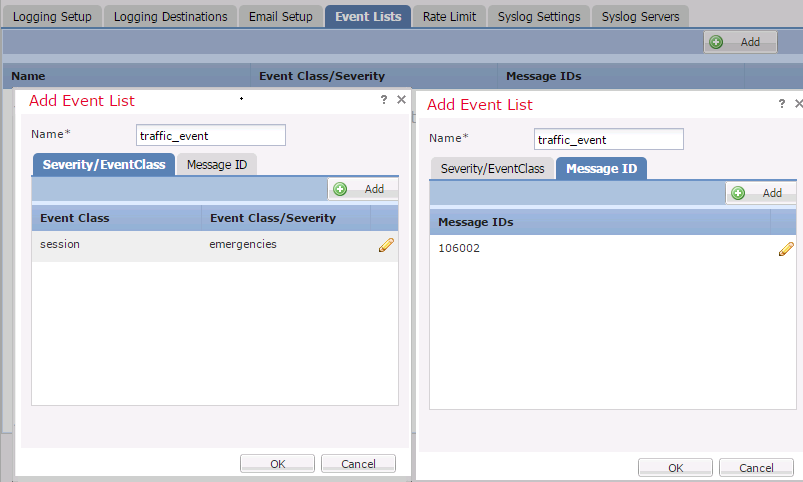

イベントリスト

[イベントリストの構成]オプションを使用すると、イベントリストを作成/編集し、イベントリストフィルタに含めるログデータを指定できます。イベントリストは、ロギングの宛先の下にロギングフィルタを設定するときに使用できます。

カスタム イベント リストの機能を使用するには、2 つのオプションを使用できます。

カスタムイベントリストを設定するには、Device > Platform Setting > Threat Defense Policy > Syslog > Event Listを選択して、Addをクリックします。オプションは次のとおりです。

Name:イベントリストの名前を入力します。Severity/Event Class: [Severity/Event Class]セクションで、[Add]をクリックします。Event Class:ドロップダウンリストから、目的のログデータのタイプに対応するイベントクラスを選択します。イベント クラスは、同じ機能を示す一連の syslog ルールを定義します。

たとえば、セッションに関連するすべてのSyslogを含むセッションのイベントクラスがあります。

Syslog Severity:選択したイベントクラスのドロップダウンリストから重大度を選択します。重大度は 0 (緊急)~ 7 (デバッグ)の範囲で指定できます。Message ID:メッセージIDに関連する特定のログデータを調べるには、Addをクリックして、メッセージIDに基づくフィルタを適用します。Message IDs:メッセージIDを個別/範囲形式で指定します。

OKをクリックして、設定を保存します。

プラットフォームの設定を保存するには、Saveをクリックします。Deployを選択し、変更を適用するFTDアプライアンスを選択して、をクリックし、プラットフォーム設定の導入を開始Deployします。

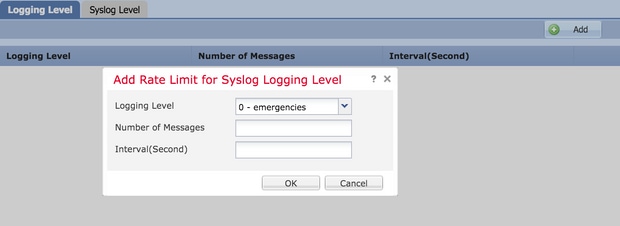

レート制限 syslog

Rate limitオプションでは、設定されたすべての宛先に送信できるメッセージの数と、レート制限を割り当てるメッセージの重大度を定義します。

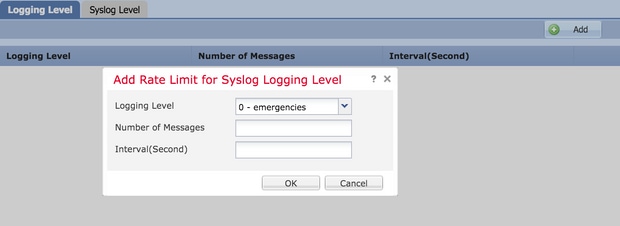

カスタムイベントリストを設定するには、Device > Platform Setting > Threat Defense Policy > Syslog > Rate Limitを選択します。次の 2 つのオプションに基づいてレート制限を指定できます。

- Logging level

- Syslog levels

ロギングレベルベースのレート制限を有効にするには、Logging Levelを選択して、Addをクリックします。

Logging Level: 「Logging Level」ドロップダウンリストから、レート制限を実行する対象のログレベルを選択します。Number of Messages:指定された間隔内に受信できる syslog メッセージの最大数を入力します。Interval(Second):以前に設定したメッセージ数パラメータに基づいて、Syslogメッセージの固定セットを受信できる時間間隔を入力します。

Syslogの率は、メッセージ数/間隔です。

ログレベルの設定を保存するには、OKをクリックします。

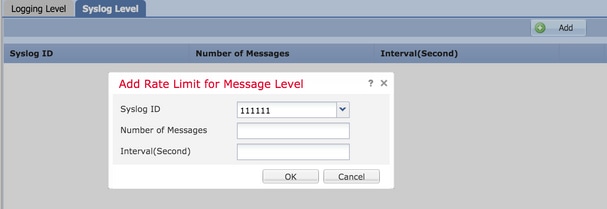

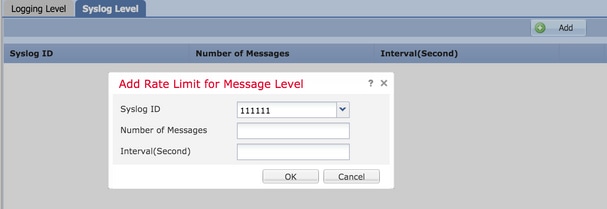

ロギングレベルに基づくレート制限を有効にするには、Logging Levelを選択して、Addをクリックします。

Syslog ID:syslog ID は、syslog メッセージを一意に識別するのに使用されます。「Syslog ID」ドロップダウンリストから、syslog IDを選択します。Number of Messages:指定された間隔内に受信できる syslog メッセージの最大数を入力します。Interval(Second):以前に設定したメッセージ数パラメータに基づいて、Syslogメッセージの固定セットを受信できる時間間隔を入力します。

Syslogの率は、メッセージ数/間隔です。

Syslogレベルの設定を保存するには、OKをクリックします。

プラットフォームの設定を保存するには、Saveをクリックします。Deployを選択し、変更を適用するFTDアプライアンスを選択して、Deployをクリックし、プラットフォーム設定の導入を開始します。

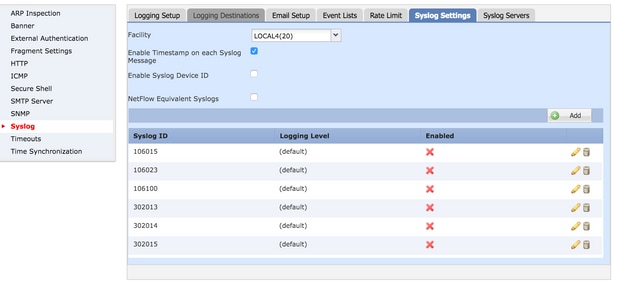

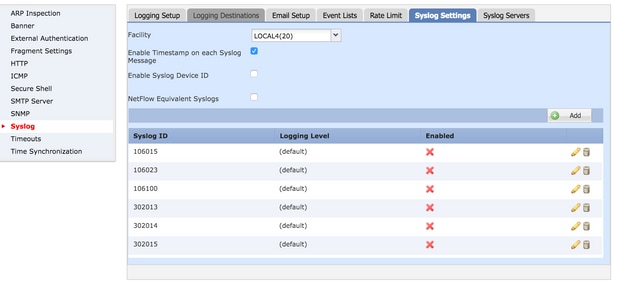

Syslog Settings

Syslog設定では、Syslogメッセージに含めるファシリティ値を設定できます。また、ログ メッセージやその他の syslog サーバ固有のパラメータにタイムスタンプを含めることができます。

カスタムイベントリストを設定するには、Device > Platform Setting > Threat Defense Policy > Syslog > Syslog Settingsを選択します。

Facility:ファシリティ コードは、メッセージをロギングするプログラムの種類を指定するのに使用されます。異なるファシリティを持つメッセージは、異なる方法で処理できます。「Facility」ドロップダウンリストから、ファシリティ値を選択します。Enable Timestamp on each Syslog Message:Syslogメッセージにタイムスタンプを含めるには、「Enable Timestamp on each Syslog Message」チェックボックスをオンにします。Enable Syslog Device ID:非EMBLEM形式のsyslogメッセージにデバイスIDを含めるには、「Enable Syslog Device ID」チェックボックスをオンにします。Netflow Equivalent Syslogs:NetFlowの同等のSyslogを送信するには、Netflow Equivalent Syslogsチェックボックスをオンにします。これは、アプライアンスのパフォーマンスに影響を与える可能性があります。- 特定のsyslog IDの追加:追加のsyslog IDを指定するには、

AddをクリックしてSyslog ID/ Logging Levelチェックボックスを指定します。

プラットフォームの設定を保存するには、Saveをクリックします。Deployを選択し、変更を適用するFTDアプライアンスを選択して、Deployをクリックし、プラットフォーム設定の導入を開始します。

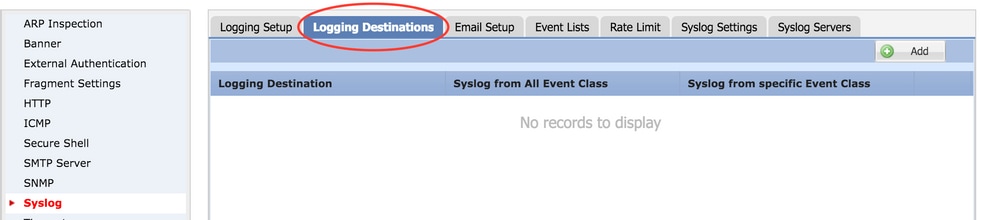

ローカル ロギングの設定

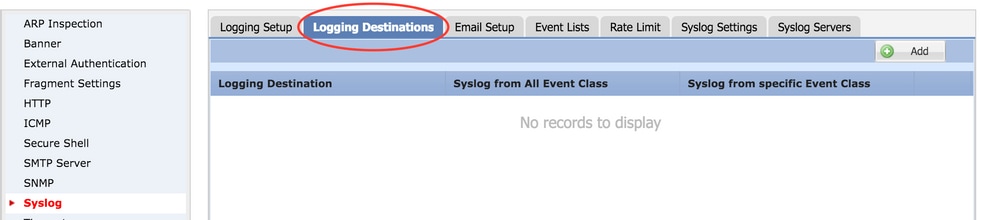

ロギングの宛先セクションは、特定の宛先へのロギングを設定するために使用できます。

利用可能な内部ロギングの宛先は次のとおりです。

- 内部バッファ:内部ロギングバッファ(ロギングバッファ)にログを記録します。

- コンソール:ログをコンソール(ロギングコンソール)に送信します。

- SSHセッション:SSHセッションにSyslogを記録(端末モニタ)

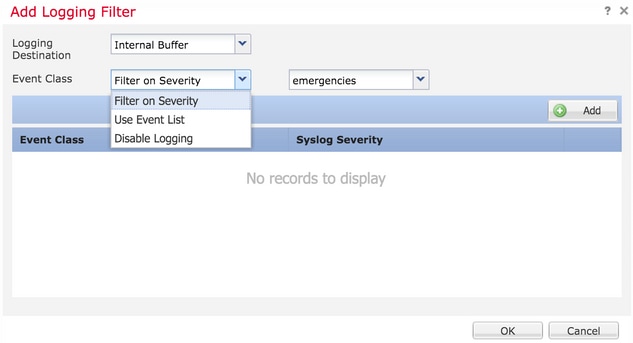

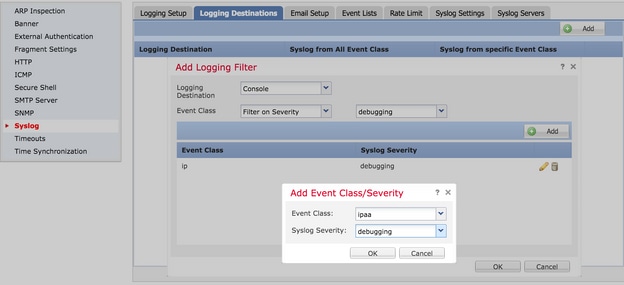

ローカル ロギングの設定には、次の 3 つの手順があります。

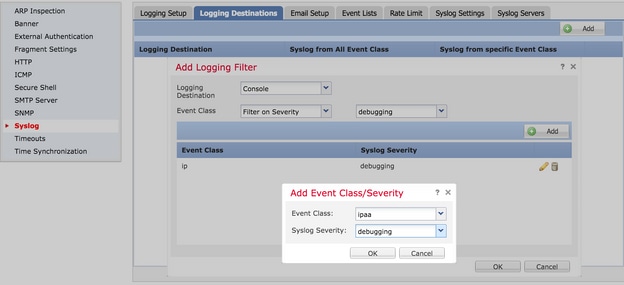

ステップ 1:選択.Device > Platform Setting > Threat Defense Policy > Syslog > Logging Destinations

ステップ 2:Add をクリックして、特定のlogging destinationのロギングフィルタを追加します。

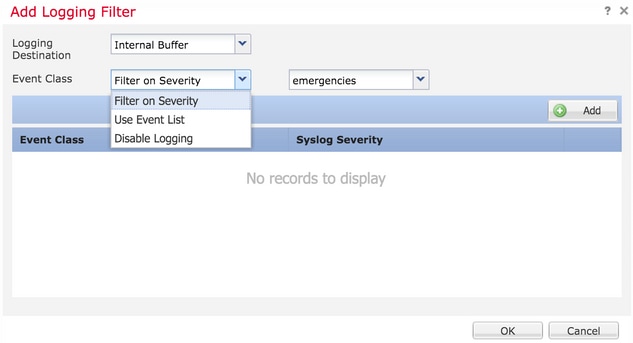

ロギング宛先:必要なロギング宛先を「Logging Destination」ドロップダウンリストから「内部バッファ」、「コンソール」、または「SSHセッション」として選択します。

イベントクラス: 「Event Class」ドロップダウンリストから、イベントクラスを選択します。前述したように、イベントクラスは同じ機能を表すsyslogのセットです。イベントクラスは、次の方法で選択できます。

Filter on Severity:イベントクラスは、Syslogの重大度に基づいてフィルタリングします。User Event List:管理者は、独自のカスタムイベントクラスを使用して特定のイベントリスト(前述)を作成し、このセクションで参照できます。Disable Logging:選択したロギング先およびログレベルのロギングを無効にするには、このオプションを使用します。

ログレベル:ドロップダウンリストからログレベルを選択します。ログレベルの範囲は0(緊急)から7(デバッグ)です。

ステップ 3:このロギングフィルタに個別のイベントクラスを追加するには、Addをクリックします。

Event Class:Event Classドロップダウンリストからイベントクラスを選択します。

Syslog Severity:Syslog SeverityドロップダウンリストからSyslog重大度を選択します。

フィルタを設定したら、OKをクリックして、特定のロギング宛先のフィルタを追加します。

プラットフォームの設定を保存するには、Saveをクリックします。Deployを選択し、変更を適用するFTDアプライアンスを選択して、Deployをクリックし、プラットフォーム設定の導入を開始します。

外部ロギングの設定

外部ロギングを設定するには、Device > Platform Setting > Threat Defense Policy > Syslog > Logging Destinationsを選択します。

FTDは、これらのタイプの外部ロギングをサポートします。

- Syslogサーバ:リモートSyslogサーバにログを送信します。

- SNMPトラップ:ログをSNMPトラップとして送信します。

- 電子メール:事前に設定されたメールリレーサーバを使用して、ログを電子メールで送信します。

外部ロギングと内部ロギングの設定は同じです。ロギングの宛先を選択することで、実装するロギングのタイプが決まります。カスタム イベント リストに基づいて、リモート サーバにイベント クラスを設定することができます。

リモートSyslogサーバ

FTD からリモートでログを分析および保存するように syslog サーバを設定できます。

リモート syslog サーバの設定には、次の 3 つの手順があります。

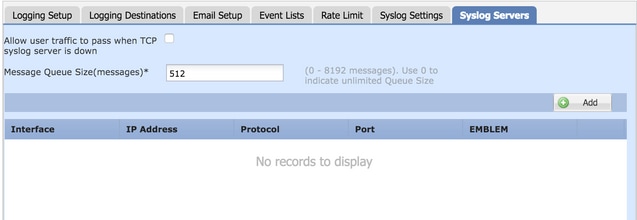

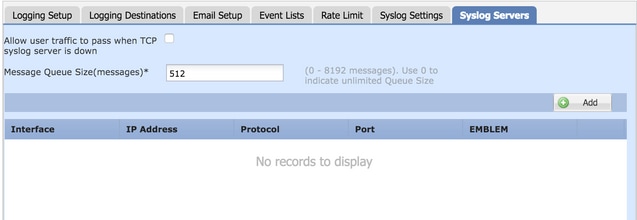

ステップ 1:選択.Device > Platform Setting > Threat Defense Policy > Syslog > Syslog Servers

ステップ 2:Syslogサーバ関連のパラメータを設定します。

- TCP syslogサーバがダウンしている場合にユーザトラフィックが通過することを許可する:TCP syslogサーバがネットワークに展開されていて、到達不能な場合、ASAを通過するネットワークトラフィックは拒否されます。これは、ASA と syslog サーバ間のトランスポート プロトコルが TCP の場合だけ適用されます。Syslogサーバがダウンしたときにトラフィックがインターフェイスを通過できるようにするには、

Allow user traffic to pass when TCP syslog server is downチェックボックスをオンにします。

- Message Queue Size:メッセージキューサイズは、リモートSyslogサーバがビジーで、ログメッセージを受け付けない場合に、FTDのキューに入れられるメッセージの数です。デフォルトは512メッセージで、最小値は1メッセージです。このオプションに 0 を指定すると、キュー サイズは無制限とみなされます。

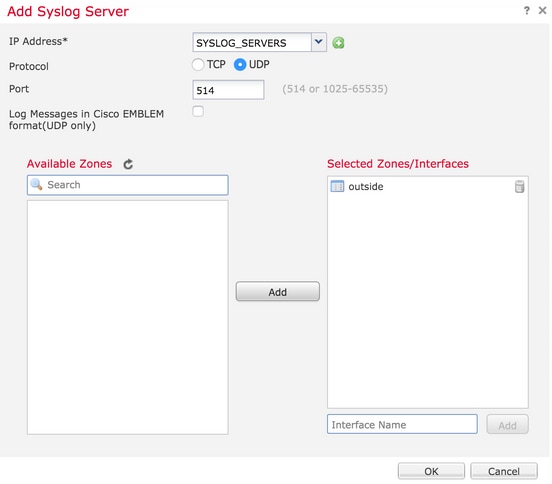

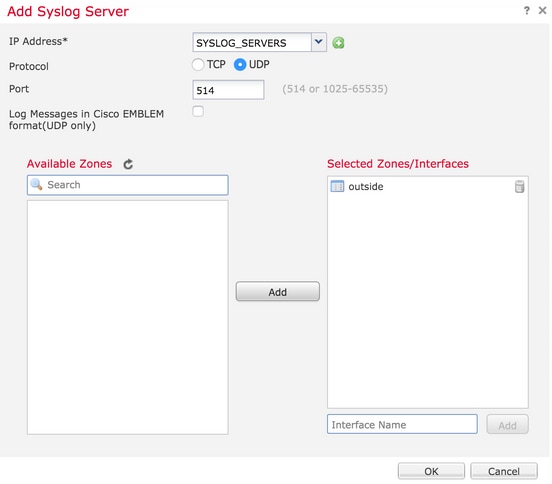

ステップ 3:リモートSyslogサーバを追加するには、Addをクリックします。

IP Address: [IP Address]ドロップダウンリストから、syslogサーバがリストされているネットワークオブジェクトを選択します。ネットワークオブジェクトを作成していない場合は、プラス(+)アイコンをクリックして新しいオブジェクトを作成します。

Protocol: Syslog通信のオプションボタンである「TCP」または「UDP」をクリックします。

Port: Syslogサーバのポート番号を入力します。デフォルトでは 514 です。

Log Messages in Cisco EMBLEM format(UDP only):メッセージをCisco EMBLEM形式でログに記録する必要がある場合は、Log Messages in Cisco EMBLEM format (UDP only)チェックボックスをオンにして、このオプションを有効にします。これは、UDP ベースの syslog のみに適用されます。

Available Zones:Syslogサーバが到達可能なセキュリティゾーンを入力し、それをSelected Zones/ Interfaces列に移動します。

OKおよびSaveをクリックして、設定を保存します。

プラットフォームの設定を保存するには、Saveをクリックします。Deployを選択し、変更を適用するFTDアプライアンスを選択して、Deployをクリックし、プラットフォーム設定の導入を開始します。

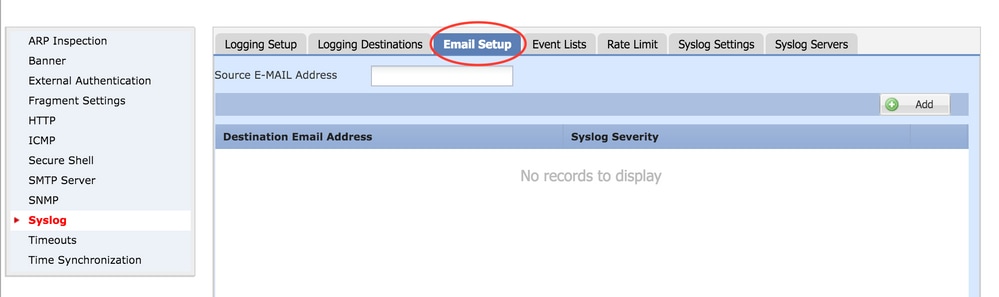

ロギング用の電子メールセットアップ

FTDでは、特定の電子メールアドレスにsyslogを送信できます。電子メールは、電子メールリレーサーバがすでに設定されている場合にのみ、ロギングの宛先として使用できます。

Syslogの電子メール設定を設定するには、2つの手順があります。

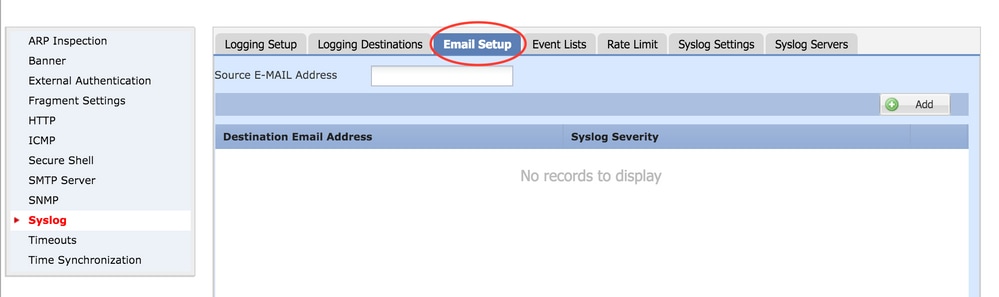

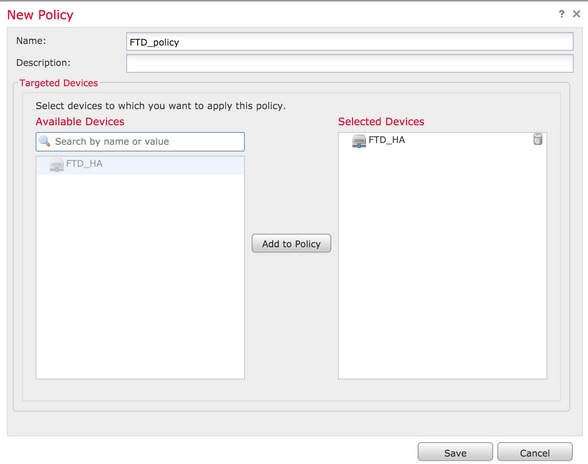

ステップ 1:選択.Device > Platform Setting > Threat Defense Policy > Syslog >Email Setup

Source E-MAIL Address:FTDから送信され、Syslogを含むすべての電子メールに表示される送信元電子メールアドレスを入力します。

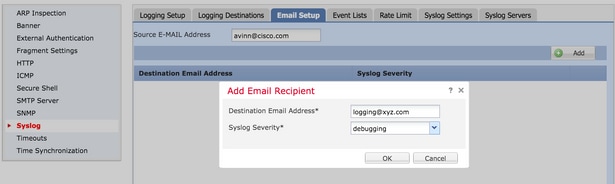

ステップ 2:宛先の電子メールアドレスとSyslogの重大度を設定するには、Addをクリックします。

Destination Email Address:Syslogメッセージの送信先の電子メールアドレスを入力します。

Syslog Severity:Syslog SeverityドロップダウンリストからSyslog重大度を選択します。

OKをクリックして、設定を保存します。

プラットフォームの設定を保存するには、Saveをクリックします。Deployを選択し、変更を適用するFTDアプライアンスを選択して、Deployをクリックし、プラットフォーム設定の導入を開始します。

確認

現在、この設定に使用できる確認手順はありません。

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

- FTD CLIでFTD syslog設定を確認します。FTDの管理インターフェイスにログインし、

system support diagnostic-cliコマンドを入力して、診断CLIにコンソール接続します。 > system support diagnostic-cli

Attaching to ASA console ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

><Press Enter>

firepower# sh run logging

logging enable

logging console emergencies

logging buffered debugging

logging host inside 192.168.0.192

logging flash-minimum-free 1024

logging flash-maximum-allocation 3076

logging permit-hostdown

- FTD から syslog サーバに到達可能であることを確認します。SSH経由でFTD管理インターフェイスにログインし、

pingコマンドを使用して接続を確認します。 Copyright 2004-2016, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Fire Linux OS v6.0.1 (build 37)

Cisco Firepower Threat Defense for VMWare v6.0.1 (build 1213)

> system support diagnostic-cli

Attaching to ASA console ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> en

Password:

firepower# ping 192.168.0.192

- FTDとSyslogサーバ間の接続を確認するために、パケットキャプチャを取得できます。SSH経由でFTD管理インターフェイスにログインし、コマンド

system support diagnostic-cliを入力します。パケットキャプチャコマンドについては、『CLIおよびASDMでのASAパケットキャプチャの設定例』を参照してください。

- ポリシー展開が正常に適用されていることを確認します。

関連情報

フィードバック

フィードバック