概要

前提条件

このドキュメントでは、グローバル ベースまたはルール単位ベースでのアクセス コントロール ポリシー(ACP)ヒット カウンタの表示を可能にする Firepower Management Center(FMC)上のカスタム ワークフローの作成手順について説明します。これは、トラフィックフローが正しいルールに一致するかどうかをトラブルシューティングする場合に役立ちます。アクセスコントロールルールの一般的な使用法に関する情報を取得することもできます。たとえば、長時間ヒットのないアクセスコントロールルールは、 ルールが不要になり、システムから安全に削除される可能性があることを示します。

要件

このドキュメントに特有の要件はありません。

使用するコンポーネント

- 仮想 Firepower Management Center(FMC)- ソフトウェア バージョン 6.1.0.1(ビルド 53)

- Firepower Threat Defense(FTD)4150 - ソフトウェア バージョン 6.1.0.1(ビルド 53)

注:このドキュメントで説明する情報は、Firepower Device Manager(FDM)には当てはまりません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

関連製品

このドキュメントは、次のバージョンのハードウェアとソフトウェアにも使用できます。

- Firepower Management Center(FMC)- ソフトウェア バージョン 6.0.x 以降

- Firepower 管理対象アプライアンス - ソフトウェア バージョン 6.1.x 以降

設定

手順 1

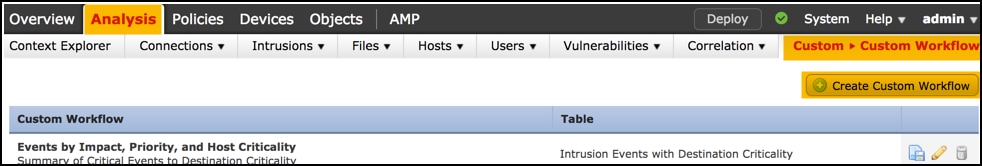

カスタム ワークフローを作成するには、[分析(Analysis)] > [カスタム(Custom)] > [カスタムワークフロー(Custom Workflows)] > [カスタムワークフローの作成(Create Custom Workflow)] の順に移動します。

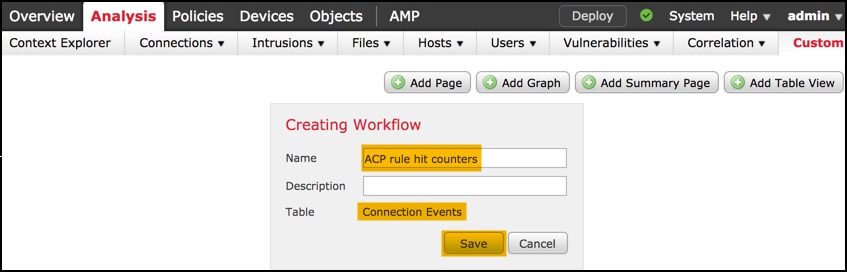

手順 2

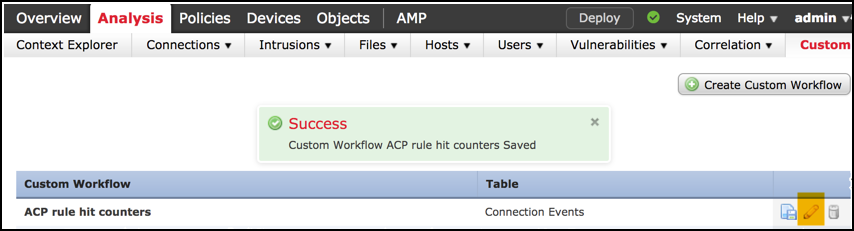

カスタム ワークフローの名前(例:ACP rule hit counters)を定義し、[テーブル(Table)] フィールドで [接続イベント(Connection Events)] を選択します。その後、新しいワークフローを [保存(Save)] します。

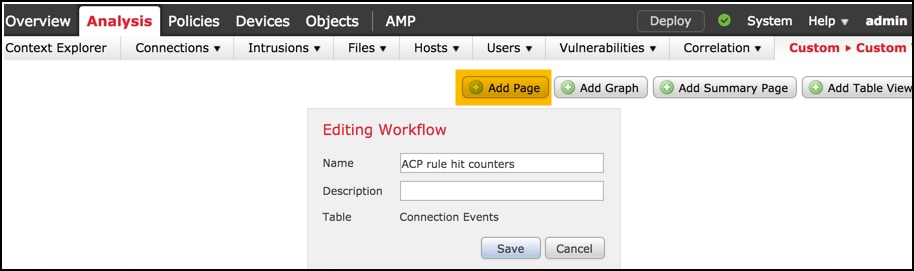

手順 3

新しく作成したワークフローを、編集/鉛筆ボタンでカスタマイズします。

手順 4

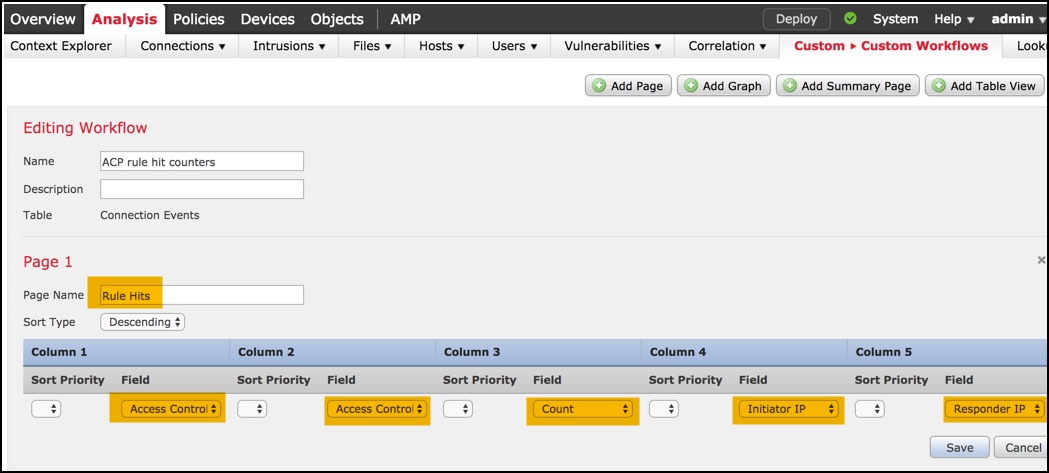

[ページの追加(Add Page)] オプションでワークフローに新しいページを追加し、その名前を定義します。そして、[アクセスコントロールポリシー(Access Control Policy)] と [アクセスコントロールルール(Access Control Rule)]、および [カウント(Count)]、[イニシエータIP(Initiator IP)]、[レスポンダIP(Responder IP)] の各フィールドを基準にして、列フィールドをソートします。

手順 5

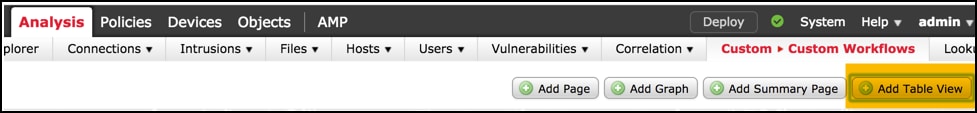

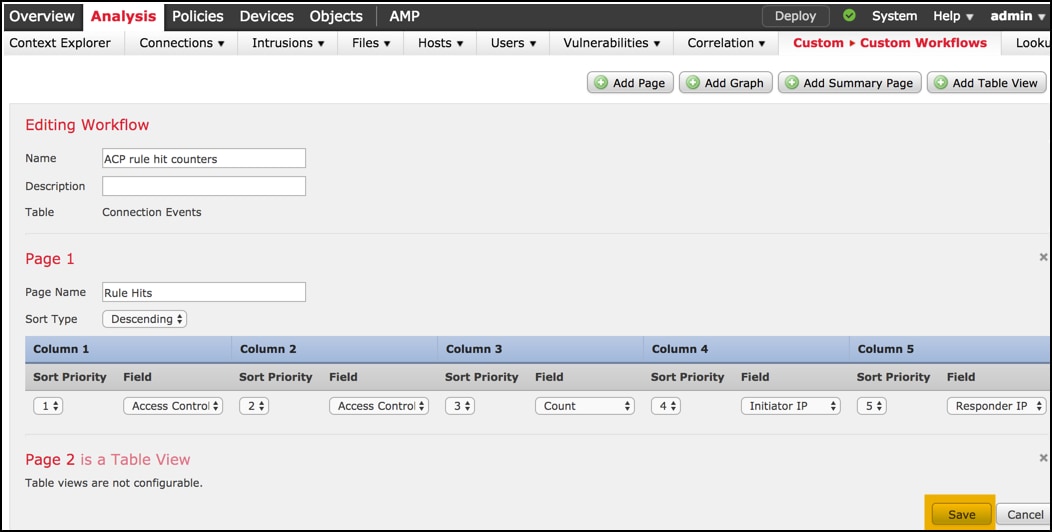

[テーブルビューの追加(Add Table View)] オプションで、2 つ目のページを追加します。

手順 6

[テーブルビュー(Table View)] は変更不能なので、そのままワークフローの [保存(Save)] に進みます。

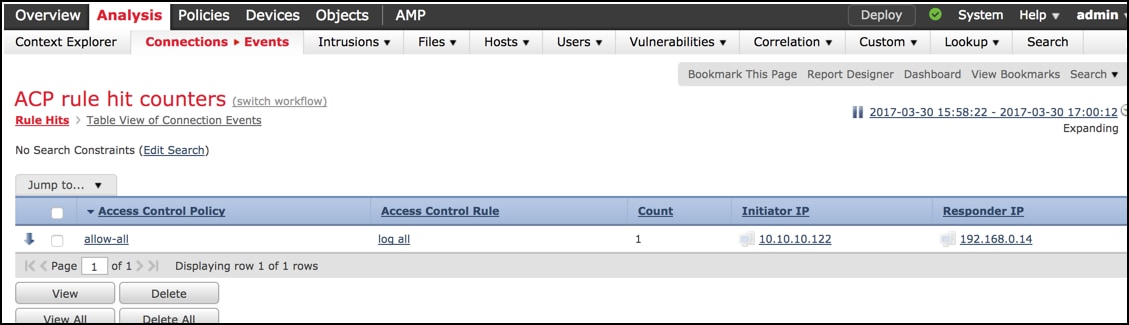

ステップ7

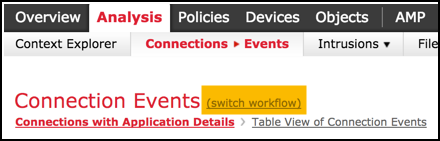

[分析(Analysis)] > [接続(Connections)] > [イベント(Events)] の順に移動して [ワークフローの切り替え(switch workflow)] を選択します。次に、新しく作成した [ACPルールヒットカウンタ(ACP rule hit counters)] という名前のワークフローを選択し、ページがリロードされるまで待ちます。

ページが読み込まれると、ACP ルールごとにカウンタが表示されます。最新の AC ルール ヒット カウンタを把握したい場合は、いつでもこのビューを更新するだけで確認できます。

確認

全トラフィックのアクセス コントロール ルール ヒット カウンタをルール ベースで(グローバルに)確認するには、FTD CLISH(CLI SHELL)の show access-control-config コマンドを使用します。その例を以下に示します。

> show access-control-config

===================[ allow-all ]====================

Description :

Default Action : Allow

Default Policy : Balanced Security and Connectivity

Logging Configuration

DC : Disabled

Beginning : Disabled

End : Disabled

Rule Hits : 0

Variable Set : Default-Set

…(output omitted)

-----------------[ Rule: log all ]------------------

Action : Allow

Intrusion Policy : Balanced Security and Connectivity

ISE Metadata :

Source Networks : 10.10.10.0/24

Destination Networks : 192.168.0.0/24

URLs

Logging Configuration

DC : Enabled

Beginning : Enabled

End : Enabled

Files : Disabled

Rule Hits : 3

Variable Set : Default-Set

… (output omitted)

トラブルシュート

firewall-engine-debug コマンドを使用すると、トラフィック フローが適切なアクセス コントロール ルールに照らし合わせて評価されているかどうかを確認することができます。

> system support firewall-engine-debug

Please specify an IP protocol: icmp

Please specify a client IP address: 10.10.10.122

Please specify a server IP address: 192.168.0.14

Monitoring firewall engine debug messages

10.10.10.122-8 > 192.168.0.14-0 1 AS 2 I 0 New session

10.10.10.122-8 > 192.168.0.14-0 1 AS 2 I 0 Starting with minimum 0, id 0 and IPProto first with zones 1 -> 2, geo 0 -> 0, vlan 0, sgt tag: untagged, svc 3501, payload 0, client 2000003501, misc 0, user 9999997, icmpType 8, icmpCode 0

10.10.10.122-8 > 192.168.0.14-0 1 AS 2 I 0 no match rule order 1, id 2017150 dst network and GEO

10.10.10.122-8 > 192.168.0.14-0 1 AS 2 I 0 match rule order 3, 'log all', action Allow

10.10.10.122-8 > 192.168.0.14-0 1 AS 2 I 0 allow action

log all という名前の ACP ルールの各ヒット カウンタを比較してみると、コマンド ライン(CLI)と GUI の出力が一致していないことに気づきます。その不一致の理由は、CLI ヒット カウンタが各アクセス コントロール ポリシーの導入のたびにクリアされ、個々の IP アドレスではなくすべてのトラフィックにグローバルに適用されることにあります。一方、FMC GUI では、選択された時間枠に基づいて履歴データを表示できるように、カウンタがデータベースで保持されます。

関連情報