はじめに

このドキュメントでは、Cisco ISE管理GUIおよびCLIへの管理アクセス用の外部IDストアとしてのMicrosoft ADの設定について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco ISEバージョン3.0の設定

- Microsoft AD

使用するコンポーネント

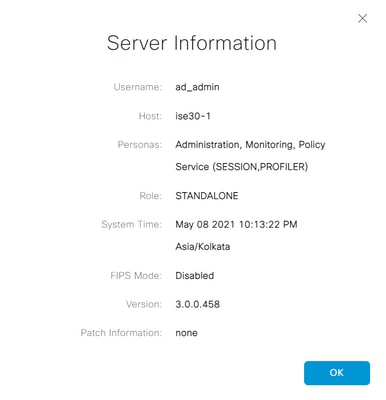

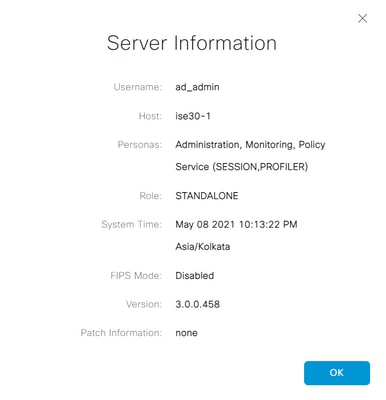

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ISE バージョン 3.0

- Windows Server 2016

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

このセクションでは、Cisco ISE管理GUIへの管理アクセス用の外部IDストアとしてMicrosoft ADの使用を設定します。

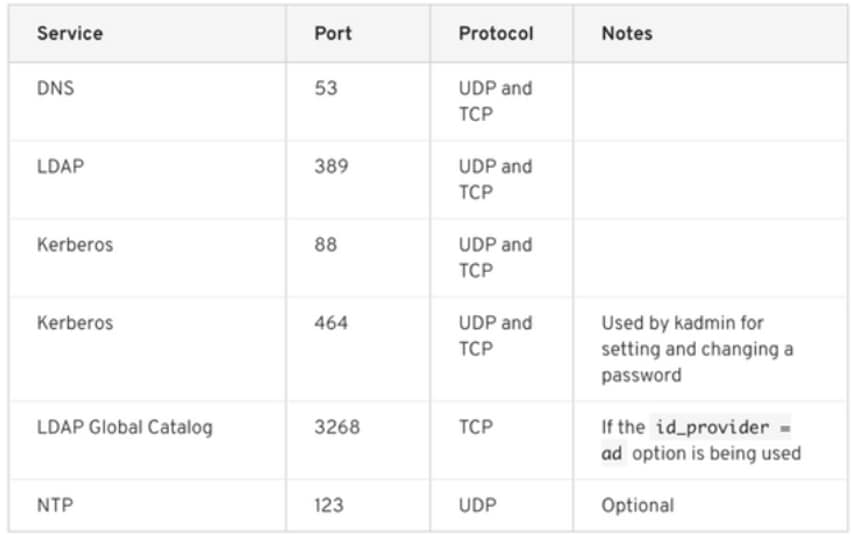

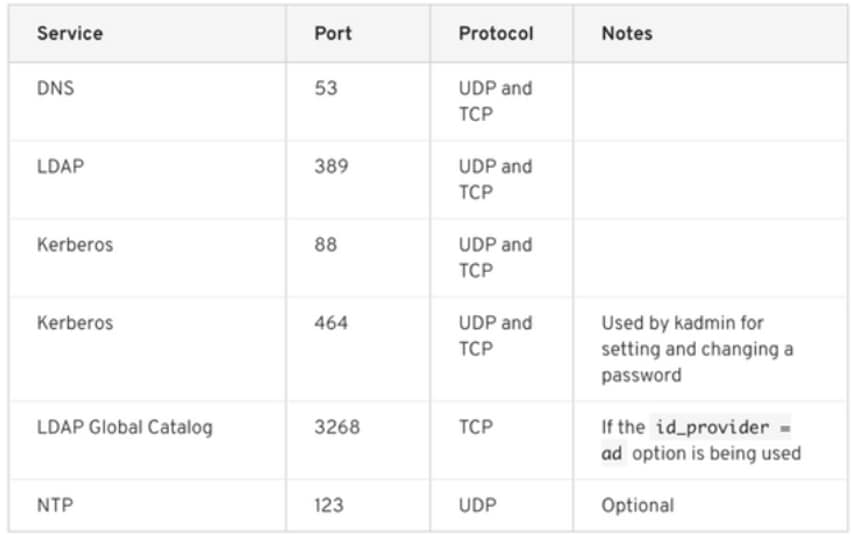

この通信では、ISEノードとADの間で次のポートが使用されます。

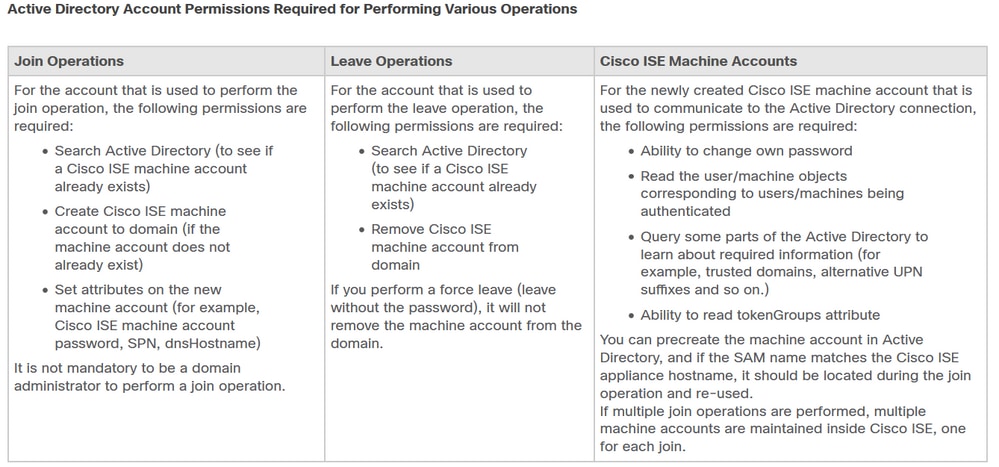

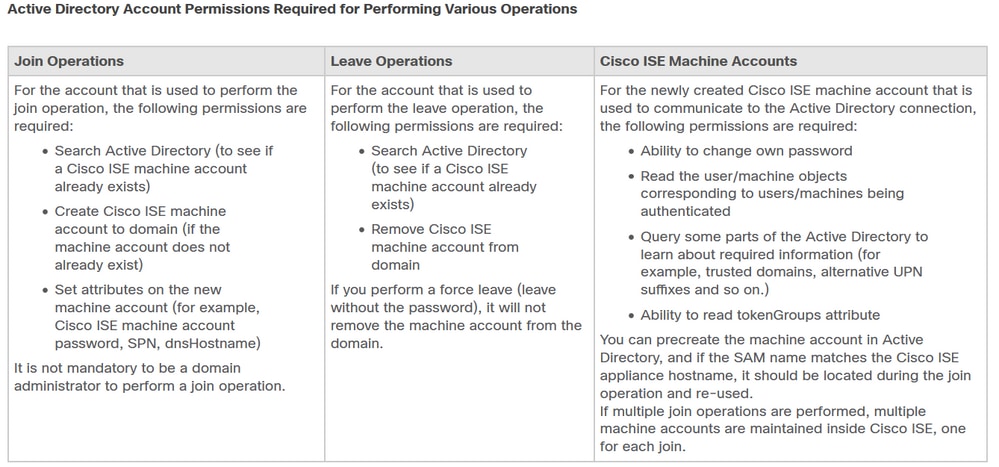

注:ADアカウントに必要なすべての権限があることを確認します。

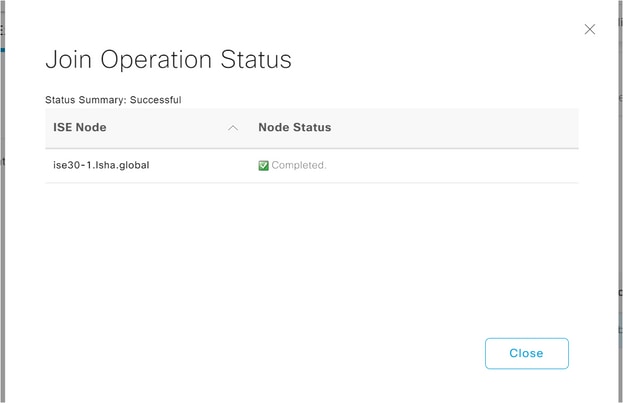

AD への ISE の結合

- 移動先

Administration > Identity Management > External Identity Sources > Active Directory.

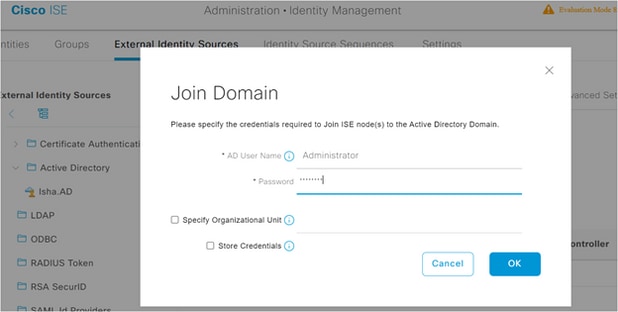

- 新しい参加ポイント名とADドメインを入力します。

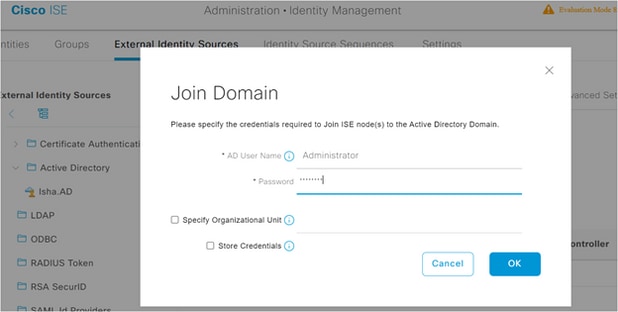

- コンピュータオブジェクトを追加および変更できるADアカウントのクレデンシャルを入力し、OKをクリックします。

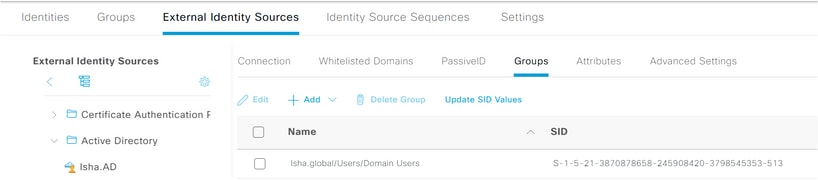

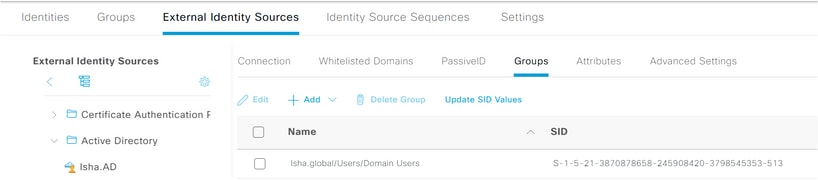

ディレクトリ グループの選択

- 移動先

Administration > Identity Management > External Identity Sources > Active Directory > Groups > Add > Select groups form Directory. - 管理者が属する 1 つ以上の AD グループをインポートします。

AD 用管理アクセスの有効化

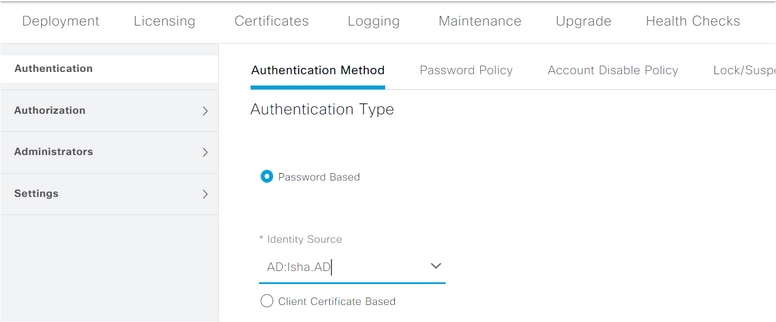

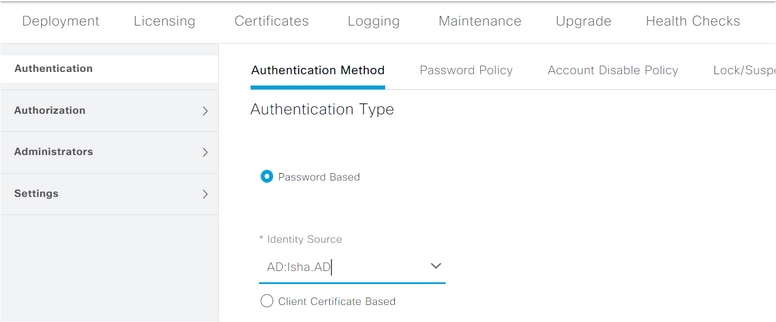

AD のパスワード ベースの認証を有効にするには、次の手順を実行してください。

- 移動先

Administration > System > Admin Access > Authentication. - タ

Authentication Method ブからオプ Password Based ションを選択します。 - ドロップダウ

Identity Source ンリストからADを選択します。 - クリック

Save Changes.

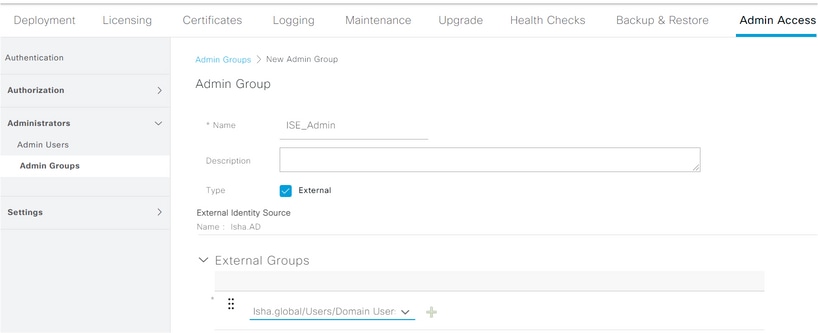

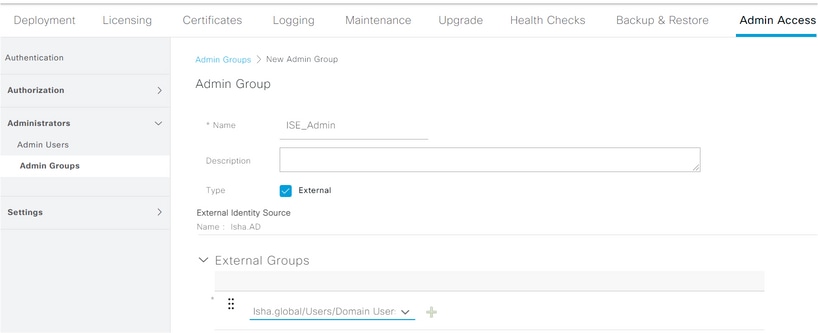

管理グループから AD グループへのマッピングの設定

Cisco ISEを定義 Admin Group し、ADグループにマッピングします。これにより、認証でADのグループメンバーシップに基づいて管理者の Role Based Access Control (RBAC) 権限を決定できます。

- 移動先

Administration > System > Admin Access > Administrators > Admin Groups. - 新し

Add い Admin Group 設定ペインを表示するには、テーブルヘッダー内をクリックします。 - 新しい管理グループの名前を入力します。

- フィ

Type ールドで、チ External ェックボックスをオンにします。 - ドロッ

External Groups プダウンリストから、 Select Directory Groups セクションの定義に従って、この管理グループをマッピングするADグループを選択します。 - クリック

Save Changes.

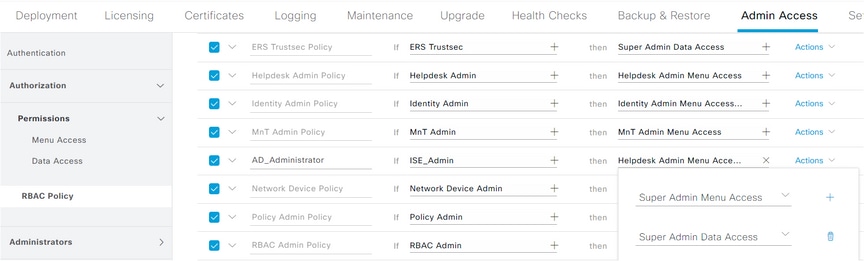

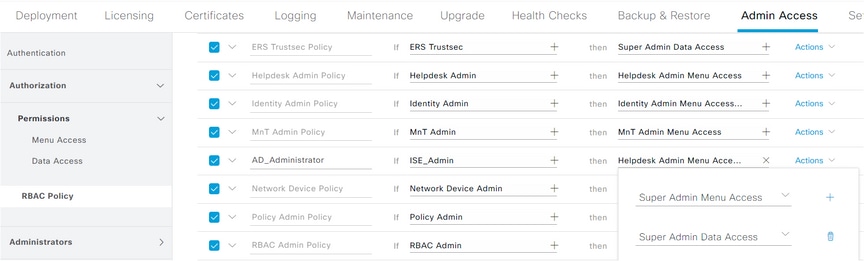

管理グループの RBAC アクセス許可の設定

前のセクションで作成した管理グループに RBAC の権限を割り当てるには、次の手順を実行してください。

- 移動先

Administration > System > Admin Access > Authorization > Policy. - 右側のド

Actions ロップダウンリストから、新しいポリシー Insert New Policy の追加を選択します。 - 「

AD_Administrator. Map it with the Admin Group defined in the for AD」という名前の新しいルールを作成 Enable Administrative Access し、権限を割り当てます。 注:この例では、Super Adminという名前の管理グループが割り当てられています。これは標準管理アカウントに相当します。

- 保存した変更の確

Save Changes. 認をクリックすると、GUIの右下隅に表示されます。

ADクレデンシャルを使用したISE GUIアクセス

ADクレデンシャルを使用してISE GUIにアクセスするには、次の手順を実行します。

- 管理 GUI からログアウトします。

- ドロップダウ

Identity Source ンリストからADを選択します。 - ADデータベースからユーザ名とパスワードを入力してログインします。

注:ADに到達できない場合、または使用されているアカウントのクレデンシャルがADに存在しない場合、ISEはデフォルトで内部ユーザストアに設定されます。これにより、AD が管理アクセス用に設定されているときには、内部ストアを使用すると、クイック ログインが促進されます。

ADクレデンシャルを使用したISE CLIアクセス

外部IDソースによる認証は、内部データベースによる認証よりも安全です。のRBACは、外部IDストアをサ CLI Administrators ポートします。

注:ISEバージョン2.6以降のリリースでは、CLIログインの外部IDソースとしてADのみをサポートしています。

複数のパスワードポリシーを管理し、ISE内で内部ユーザを管理する必要がなく、単一のパスワードソースを管理できるため、時間と労力を削減できます。

前提条件

管理者ユーザを定義し、管理者グループに追加しておく必要があります。Adminは Super Admin.

定義the User’s Attributes in the AD User Directory.

を実行するWindowsサーバで、CLI管理者として設定する予定の各ユーザの属性を変 Active Directory, 更します。

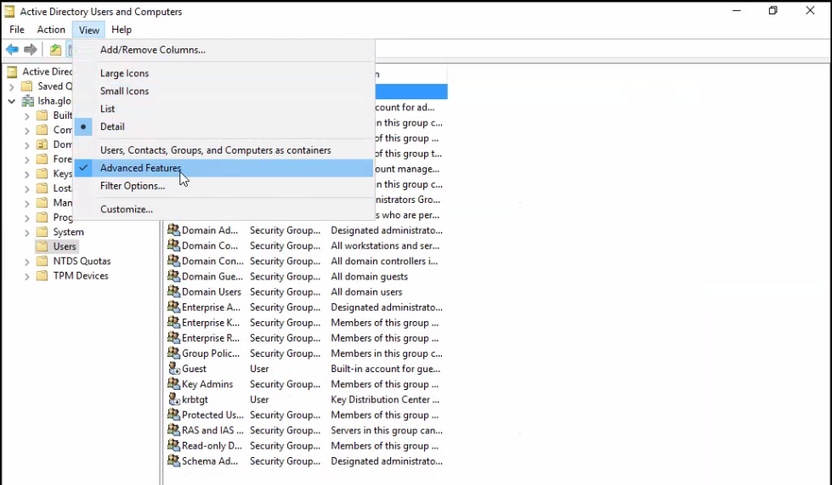

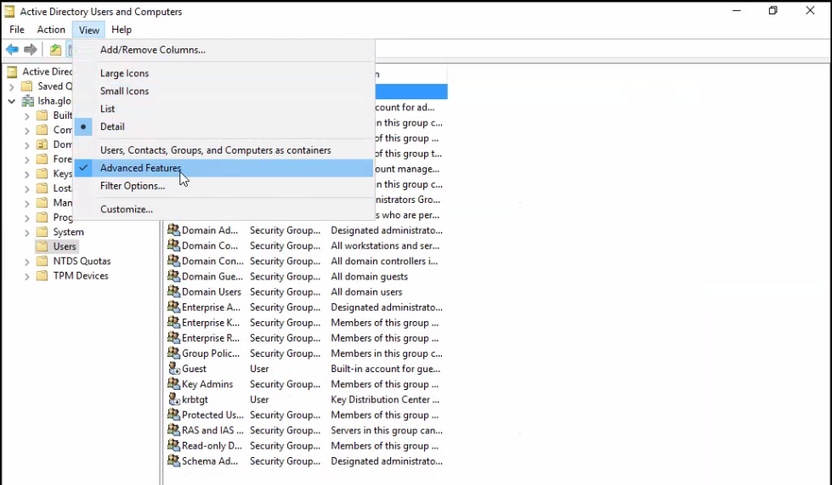

- を開き、次の場所

Server Manager Window, に移動します。 Server Manager > Roles > Active Directory Domain Services > Active Directory Users and Computers > [ ad.adserver ] <ad_server>.local. - ユーザの属性を編集できるように、[表示]メニュー

Advanced Features の下で有効にします。

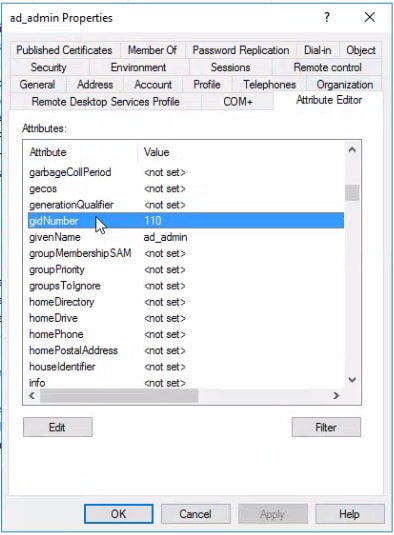

- Adminユーザが含まれているADグループに移動し、そのユーザを見つけます。

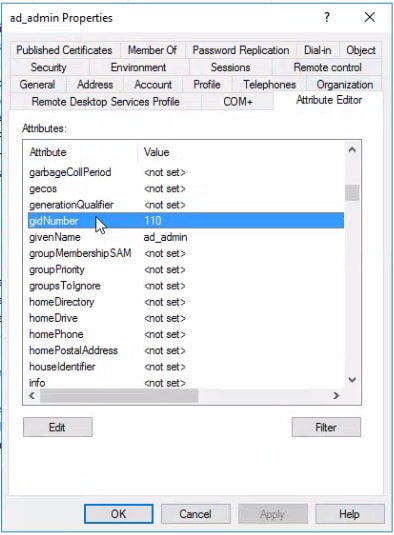

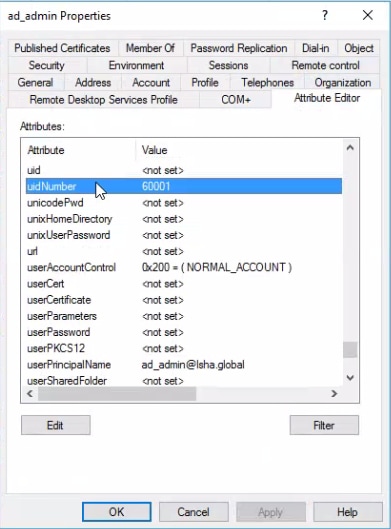

- ユーザをダブルクリックしてウィン

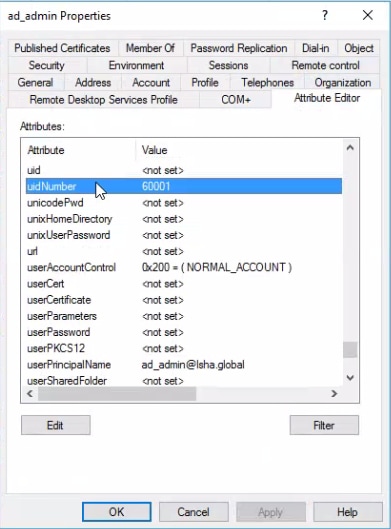

Properties ドウを開き、を選択し Attribute Editor ます。 - 任意の属性をクリックし、を入力し

gid て属性を検索し gidNumber ます。属 gidNumber 性が見つからない場合は、 Filter ボタンをクリックしてチェックマークを外します。 値を持つ属性のみを表示します。

- 属性名をダブルクリックして、各属性を編集します。各ユーザに対して:

- 60000よ

uidNumber り大きい値を割り当て、番号が一意であることを確認します。

- 110また

gidNumber は111として割り当てます。 - Gid番号110は管理ユーザを表し、111は読み取り専用ユーザを表します。

- 割り当て

uidNumber 後は変更しないでください。 - を変更する場合

gidNumber は、少なくとも5分間待ってからSSH接続を確立します。

Admin CLIユーザのADドメインへの参加

Cisco ISE CLIに接続し、コ identity-store マンドを実行して、IDストアに管理者ユーザを割り当てます。

たとえば、CLI管理ユーザをISEでisha.globalとして定義されているActive Directoryにマッピングするには、次のコマンドを実行します。

identity-store active-directory domain-name <Domain name> user <AD join username>

参加が完了したら、Cisco ISE CLIに接続し、Admin CLIユーザとしてログインして設定を確認します。

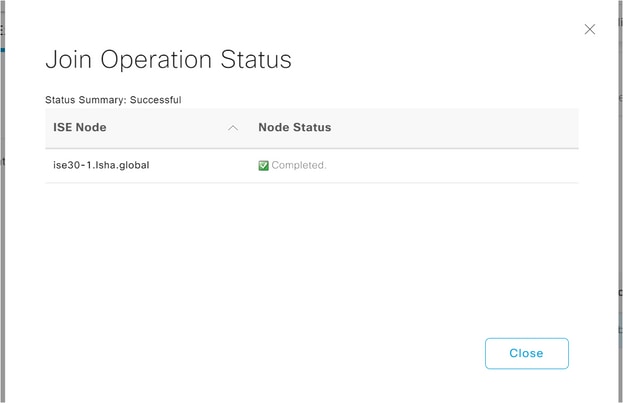

このコマンドで使用するドメインが以前にISEノードに参加していた場合は、管理者コンソールでドメインに再度参加します。

- Cisco ISEのGUIで、アイコンをクリックし

Menu 、 Administration > Identity Management > External Identity Sources. - 左側のペインでを選択

Active Directory し、AD名を選択します。 - 右側のペインでは、AD接続のステータスとして「

Operational. There are errors if you test the connection with Test User with MS-RPC or Kerberos」が表示されることがあります。 - Cisco ISE CLIにAdmin CLIユーザとしてログインできることを確認します。

ISEのCLI

- ISE CLIにログインします。

ise30-1/admin# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

ise30-1/admin(config)#

- ノードをドメインに参加させます。

ise30-1/admin(config)# identity-store active-directory domain-name isha.global user Administrator

ドメイン isha.global がすでにUIを介して参加している場合は、この設定後にUI isha.global からドメインに再参加する必要があります。再加入が発生するまで、への認証は失 isha.global 敗します。

Do you want to proceed? Y/N:Y

Password for Administrator:

ドメインisa.globalに正常に参加しました。

注:

– ドメインがすでにGUIを介して参加している場合は、GUIからノードに再参加します。そうでない場合は、ADに対する認証が失敗し続けます。

– すべてのノードはCLIを使用して個別に参加する必要があります。

確認

現在、この設定に使用できる確認手順はありません。

トラブルシュート

参加に関する問題

参加操作中の問題と、これに関連するログは/var/log/messagesファイルで確認できます。

コマンド: show logging system messages

正常動作シナリオ

2021-07-19T21:15:01.457723+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:15:01.462981+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:15:01.500846+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:15:01.501045+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:15:01.541478+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:15:01.544480+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:15:01.546254+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:15:01.546777+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:15:09.282364+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/

2021-07-19T21:15:09.282708+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads join Isha.global

2021-07-19T21:15:12.701071+05:30 ise30-1 realmd: Enter Administrator's password:DNS update failed: NT_STATUS_INVALID_PARAMETER

2021-07-19T21:15:12.705753+05:30 ise30-1 realmd:

2021-07-19T21:15:12.706142+05:30 ise30-1 realmd: Use short domain name -- ISHA

2021-07-19T21:15:12.706580+05:30 ise30-1 realmd: Joined 'ISE30-1' to dns domain 'Isha.global'

2021-07-19T21:15:12.708781+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads keytab create

2021-07-19T21:15:13.786749+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:15:13.859916+05:30 ise30-1 realmd: * /usr/bin/systemctl enable sssd.service

2021-07-19T21:15:13.870511+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:13.870724+05:30 ise30-1 realmd: Created symlink from /etc/systemd/system/multi-user.target.wants/sssd.service to /usr/lib/systemd/system/sssd.service.

2021-07-19T21:15:13.943407+05:30 ise30-1 realmd: * /usr/bin/systemctl restart sssd.service

2021-07-19T21:15:13.956987+05:30 ise30-1 systemd: Starting System Security Services Daemon...

2021-07-19T21:15:14.240764+05:30 ise30-1 sssd: Starting up

2021-07-19T21:15:14.458345+05:30 ise30-1 sssd[be[Isha.global]]: Starting up

2021-07-19T21:15:15.180211+05:30 ise30-1 sssd[nss]: Starting up

2021-07-19T21:15:15.208949+05:30 ise30-1 sssd[pam]: Starting up

2021-07-19T21:15:15.316360+05:30 ise30-1 systemd: Started System Security Services Daemon.

2021-07-19T21:15:15.317846+05:30 ise30-1 realmd: * /usr/bin/sh -c /usr/sbin/authconfig --update --enablesssd --enablesssdauth --enablemkhomedir --nostart && /usr/bin/systemctl enable oddjobd.service && /usr/bin/systemctl start oddjobd.service

2021-07-19T21:15:15.596220+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.691786+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.750889+05:30 ise30-1 realmd: * Successfully enrolled machine in realm

正常に動作しないシナリオ

パスワードが正しくないため参加できませんでした:

2021-07-19T21:12:45.487538+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:12:45.496066+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:12:45.531667+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:12:45.531950+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:12:45.567816+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:12:45.571092+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:12:45.572854+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:12:45.573376+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:12:52.273667+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/net

2021-07-19T21:12:52.274730+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.R0SM60 -U Administrator ads join Isha.global

2021-07-19T21:12:52.369726+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:12:52.370190+05:30 ise30-1 realmd: Failed to join domain: failed to lookup DC info for domain 'Isha.global' over rpc: The attempted logon is invalid. This is either due to a bad username or authentication information.

2021-07-19T21:12:52.372180+05:30 ise30-1 realmd: ! Joining the domain Isha.global failed

ログインの問題

ログイン時の問題とそれに関連するログは、 /var/log/secure.

コマンド: show logging system secure

認証の成功:

2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

パスワードの誤りによる認証の失敗:

2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:56.737559+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session closed for user ad_admin

2021-07-19T21:25:56.738341+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:26:21.375211+05:30 ise30-1 sshd[122957]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:26:21.376387+05:30 ise30-1 sshd[122957]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434442+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434461+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): received for user ad_admin: 17 (Failure setting user credentials)

2021-07-19T21:26:21.434480+05:30 ise30-1 sshd[122957]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:26:22.742663+05:30 ise30-1 sshd[122957]: Failed password for ad_admin from 10.227.243.67 port 61675 ssh2

無効なユーザによる認証エラー:

2021-07-19T21:28:08.756228+05:30 ise30-1 sshd[125725]: Invalid user Masked(xxxxx) from 10.227.243.67 port 61691

2021-07-19T21:28:08.757646+05:30 ise30-1 sshd[125725]: input_userauth_request: invalid user Masked(xxxxx) [preauth]

2021-07-19T21:28:15.628387+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:28:15.628658+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): pam_get_uid; no such user

2021-07-19T21:28:15.628899+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): check pass; user unknown

2021-07-19T21:28:15.629142+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67

2021-07-19T21:28:15.631975+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=isha

2021-07-19T21:28:15.631987+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): received for user isha: 10 (User not known to the underlying authentication module)

2021-07-19T21:28:15.631993+05:30 ise30-1 sshd[125725]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:28:17.256541+05:30 ise30-1 sshd[125725]: Failed password for invalid user Masked(xxxxx) from 10.227.243.67 port 61691 ssh2

フィードバック

フィードバック