Secure Client 5を使用したMKAの設定およびトラブルシューティング

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

概要

このドキュメントでは、サプリカントとしてSecure Client 5を使用して、エンドポイントでMACsec暗号化を設定する方法について説明します。

前提条件

次の項目に関する知識があることが推奨されます。

-

Identity Services Engine

-

802.1xおよびRadius

-

MACsec MKA暗号化

-

Secure Clientバージョン5(旧称Anyconnect)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

-

Identity Services Engine(ISE)バージョン 3.3

-

Catalyst 9300バージョン17.06.05

-

Cisco Secureクライアント5.0.4032

背景説明

MACSec(Media Access Control Security)は、OSIモデル(データリンク)のレイヤ2(Layer 2)でイーサネットフレームの暗号化と保護を提供するネットワークセキュリティ標準で、IEEEにより802.1AEと表記されています。

MACSecは、スイッチ間またはスイッチとホスト間の接続を可能にするポイントツーポイント接続でこの暗号化を提供します。したがって、この標準のカバレッジは有線接続に限定されます。

この標準では、レイヤ2接続で送信されるフレームの送信元および宛先MACアドレスを除くデータ全体が暗号化されます。

MACsec Key Agreement(MKA)プロトコルは、MACsecピアがリンクの保護に必要なセキュリティキーをネゴシエートするメカニズムです。

設定

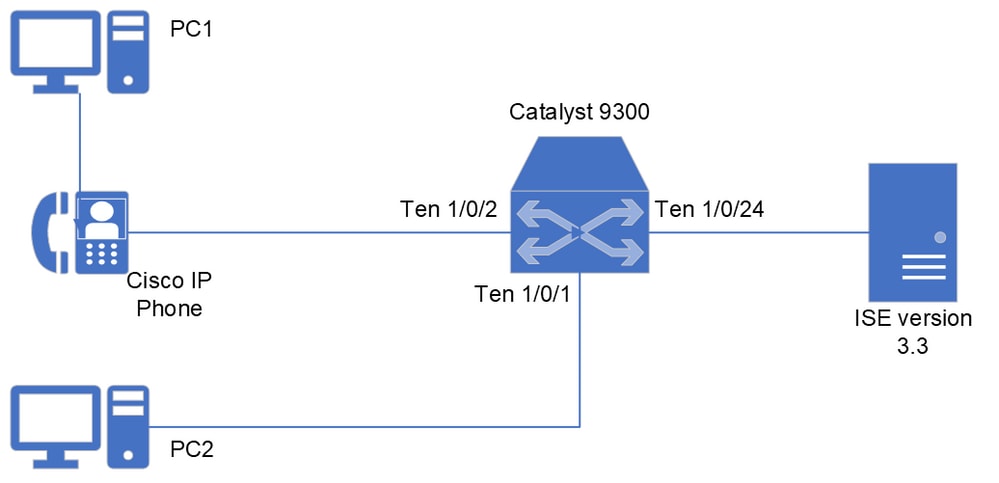

ネットワーク図

注:このドキュメントでは、PCデバイスとCisco IP Phoneに対してRadius認証がすでに設定され、動作していることを前提としています。最初から設定をセットアップするには、『ISEセキュア有線アクセス規範的な導入ガイド』を参照して、Identity Services EngineおよびIdentity-Based Network Access用スイッチの設定を確認してください。

ISEでのポリシーの設定

最初の作業は、前の図に示されている両方のPC(およびCisco IP Phone)に適用される、対応する認可プロファイルを設定することです。

この仮説シナリオでは、PCは認証方式として802.1Xプロトコルを使用し、Cisco IP PhoneはMacアドレスバイパス(MAB)を使用します。

ISEは、エンドポイントがRadiusセッションを介して接続されているインターフェイスでスイッチが適用する必要がある属性について、Radiusプロトコルを介してスイッチと通信します。

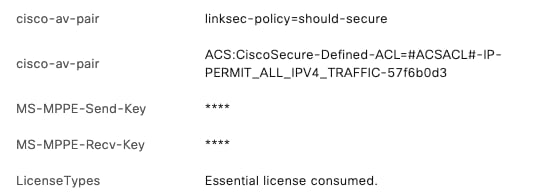

ホストのMACsec暗号化では、必要な属性はcisco-av-pair = linksec-policyであり、次の3つの値を設定できます。

-

Should-not-Secure:スイッチは、Radiusセッションが発生しているインターフェイスでMKA暗号化を実行しません。

-

Must-Secure:スイッチは、RADIUSセッションにリンクされているトラフィック内で暗号化を適用する必要があります。MKAセッションが失敗した場合、または接続が認証の失敗と見なされるタイムアウトが発生した場合は、MKAセッションの確立が再試行されます。

-

Should-Secure:スイッチはMKA暗号化の実行を試み、RadiusセッションにリンクされたMKAセッションが成功した場合はトラフィックが暗号化され、MKAが失敗またはタイムアウトした場合は、スイッチはそのRadiusセッションにリンクされた非暗号化トラフィックを許可します。

ステップ 1: 前の情報で説明したように、両方のPCで、MKA機能のないマシンがインターフェイスTen 1/0/1に接続する場合に柔軟に対応できるように、should-secure MKAポリシーを適用できます。

オプションとして、必須のセキュリティポリシーを適用するPC2のポリシーを設定できます。

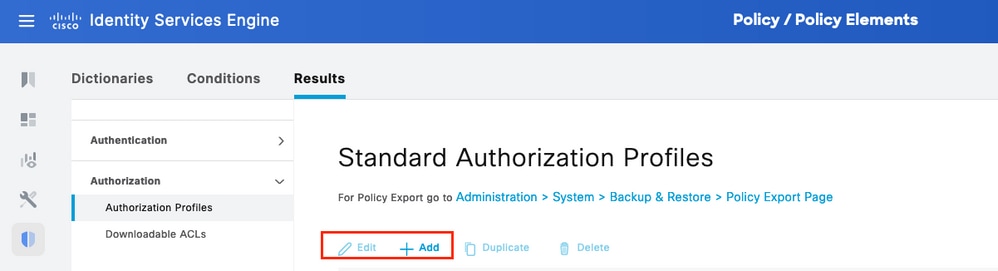

この例では、PCのポリシーをPolicy > Policy Elements > Results > Authorization Profilesの順に設定してから、既存のプロファイルを+AddまたはEditを実行します

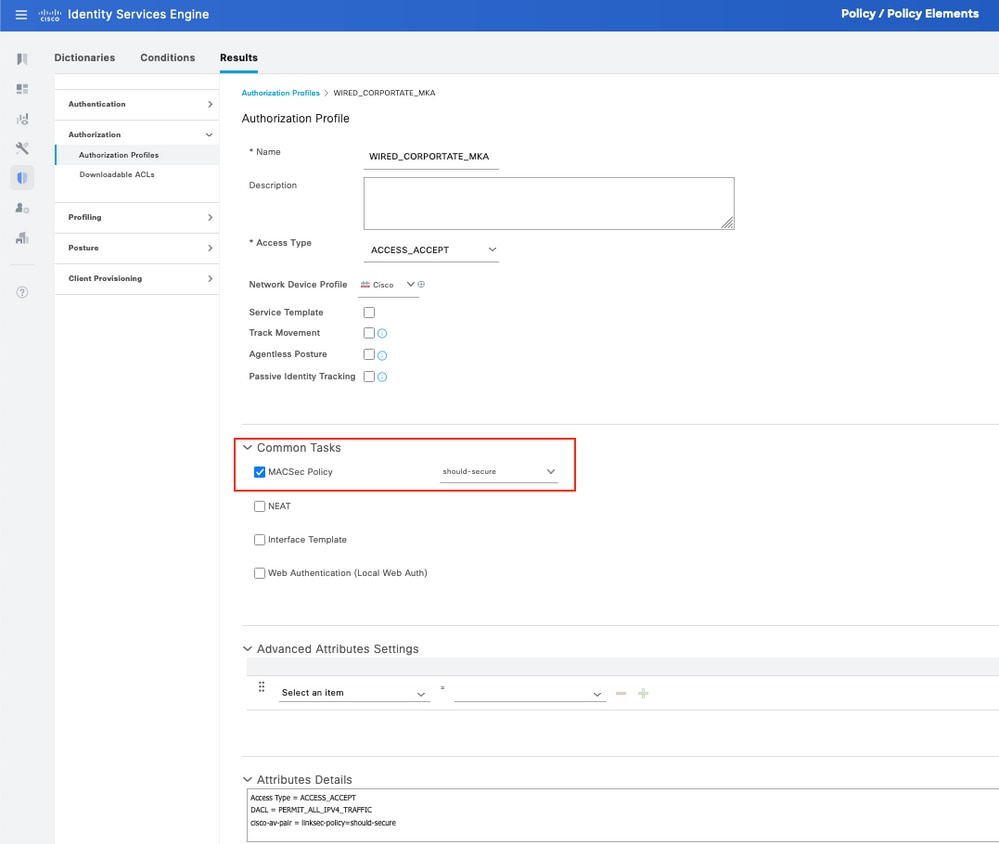

ステップ 2: プロファイルに必要なフィールドに入力するか、カスタマイズします。

共通タスクで、適用するMACSecポリシーと対応するポリシーを選択していることを確認します。

下にスクロールして、設定をSaveします。

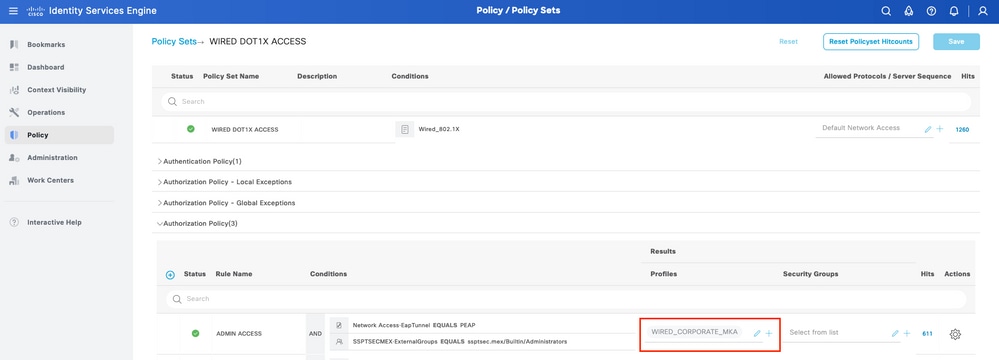

ステップ 3:対応する認可プロファイルを、デバイスがヒットする認可ルールに割り当てます。

この操作は、Policy > Policy Sets > (Select Policy Set assigned) > Authorization Policyの順に選択して実行する必要があります。

認可ルールをMACsec設定の認可プロファイルに関連付けます。下にスクロールして、Save your configurationと入力します。

Catalyst 9300でのMKAの設定

ステップ 1: 次の例に示すように、新しいMKAポリシーを設定します。

!

mka policy MKA_PC

key-server priority 0

no delay-protection

macsec-cipher-suite gcm-aes-128

confidentiality-offset 0

sak-rekey on-live-peer-loss

sak-rekey interval 0

no send-secure-announcements

no include-icv-indicator

no use-updated-eth-header

no ssci-based-on-sci

!

ステップ 2: PCが接続されているインターフェイスでMACsec暗号化を有効にします。

!

interface TenGigabitEthernet1/0/1

macsec

mka policy MKA_PC

!

注:MKA設定のコマンドとオプションの詳細については、使用しているスイッチのバージョンに対応する『Security configuration guide』を参照してください。この例のシナリオでは、『セキュリティ設定ガイド、Cisco IOS XEバンガロール17.6.x(Catalyst 9300スイッチ)

Network Access Manager Profile Editorを使用したMKAのセットアップ

ステップ 1:シスコのダウンロードWebサイトから、使用しているSecure Clientのバージョンに一致するプロファイルエディタをダウンロードして開きます。

このプログラムをコンピュータにインストールしたら、Cisco Secure Client Profile Editor - Network Access Managerを開きます。

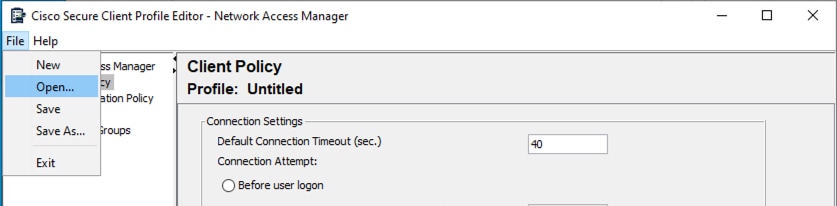

ステップ 2: オプションFile > Openを選択します。

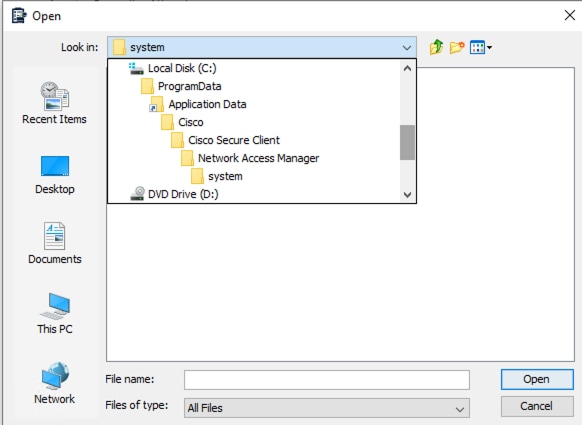

ステップ 3: このイメージに表示されているフォルダシステムを選択します。このフォルダ内で、configuration.xmlという名前のファイルを開きます。

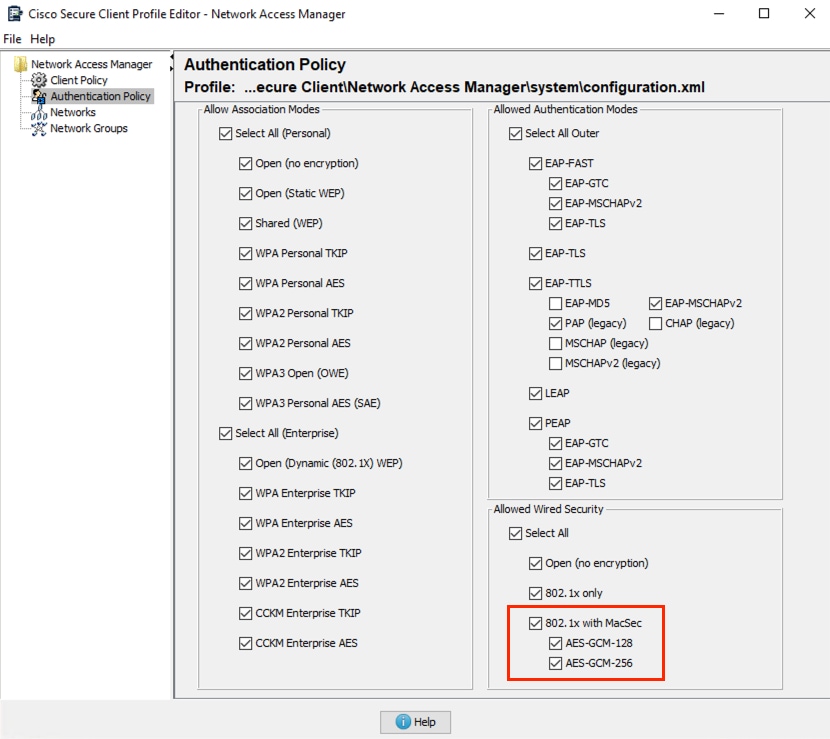

ステップ 4: プロファイルエディタでファイルがロードされたら、Authentication Policyオプションを選択し、MACSecを使用する802.1xに関連するオプションが有効になっていることを確認します。

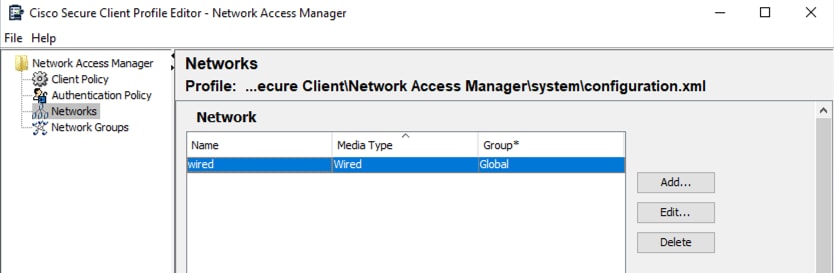

ステップ 5: 「ネットワーク」の項に進みます。このパートでは、有線接続用の新しいプロファイルを追加するか、Secure Client 5.0でインストールされるデフォルトの有線プロファイルを編集できます。

このシナリオでは、既存の有線プロファイルを編集します。

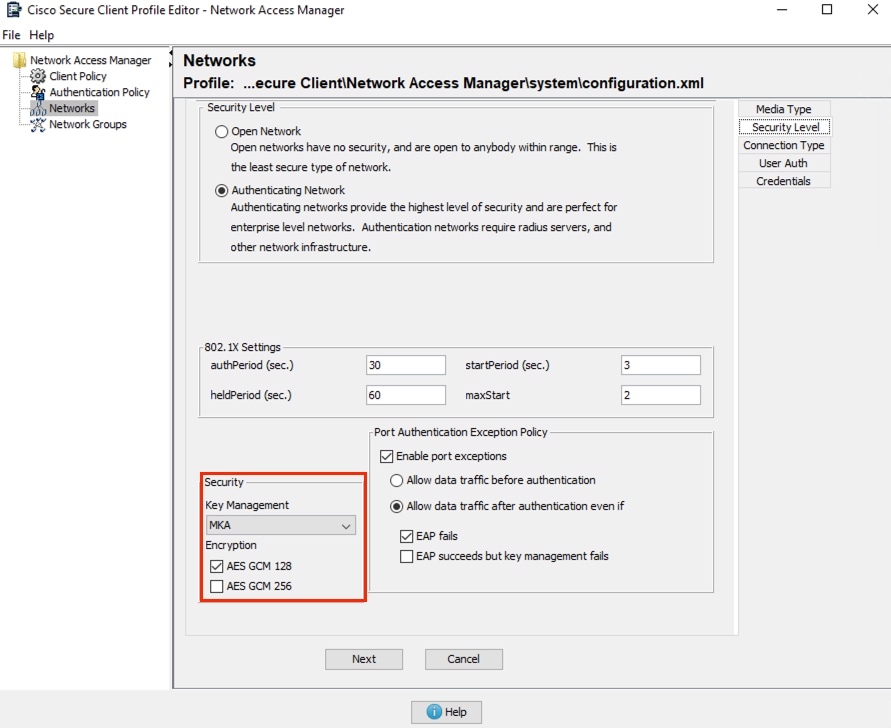

手順 6: プロファイルを設定します。セクション「セキュリティレベル」で、MKAに続けて暗号化AES GCM 128を使用するようにキー管理を調整します。

認証dot1xの他のパラメータとポリシーも調整します。

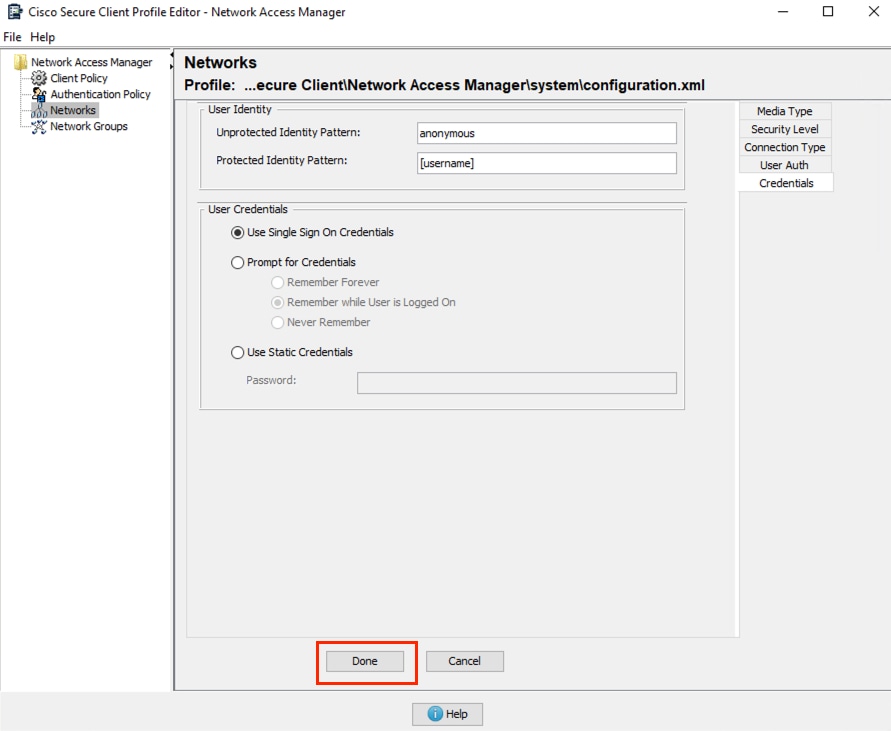

手順 7: Connection Type、User Auth、およびCredentialsに関する残りのセクションを設定します。

これらのセクションは、「セキュリティレベル」セクションで選択した認証設定によって異なります。

設定が完了したら、Doneオプションを選択します。

このシナリオでは、ユーザクレデンシャルでProtected Extensible Authentication Protocol(PEAP)を使用しています。

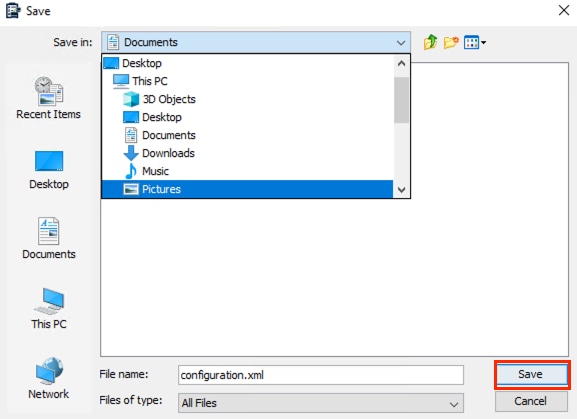

ステップ 8: メニューFileに移動します。 名前を付けて保存オプションを続行します。

ファイルにconfiguration.xmlという名前を付け、ProgramData\Cisco\Cisco Secure Client\Network Access Manager\systemとは別のフォルダに保存します。

この例では、ファイルはDocumentsフォルダに保存されています。プロファイルを保存します。

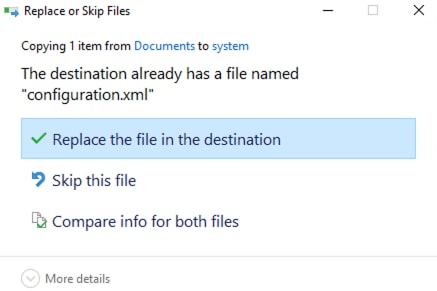

ステップ 8:プロファイルの場所に進み、ファイルをコピーして、フォルダProgramData\Cisco\Cisco Secure Client\Network Access Manager\systemに含まれるファイルを置き換えます。

Replace the file in destinationオプションを選択します。

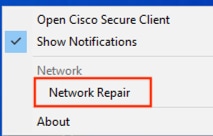

ステップ 9: Security Client 5.0で変更されたプロファイルをロードするには、Windowsマシンの右下のタスクバーにあるSecure Clientアイコンを右クリックして選択します。

ネットワーク修復を実行します。

注:プロファイルエディタで設定されたすべてのネットワークにはAdministrator Networkの権限があるため、ユーザはこのツールを使用して設定したコンテンツをカスタマイズまたは変更できません。

Network Access Managerを使用したMKAネットワークのセットアップ(オプション)

ステップ 1:プロファイルエディタを使用してMKAを設定する代わりに、このツールを使用せずにネットワークを追加できます。

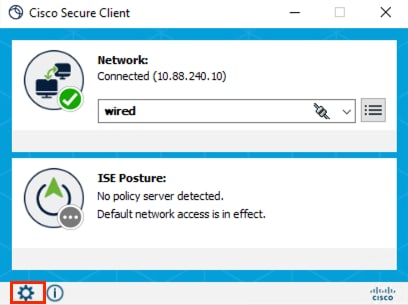

Secure Clientスイートから歯車アイコンを選択します。

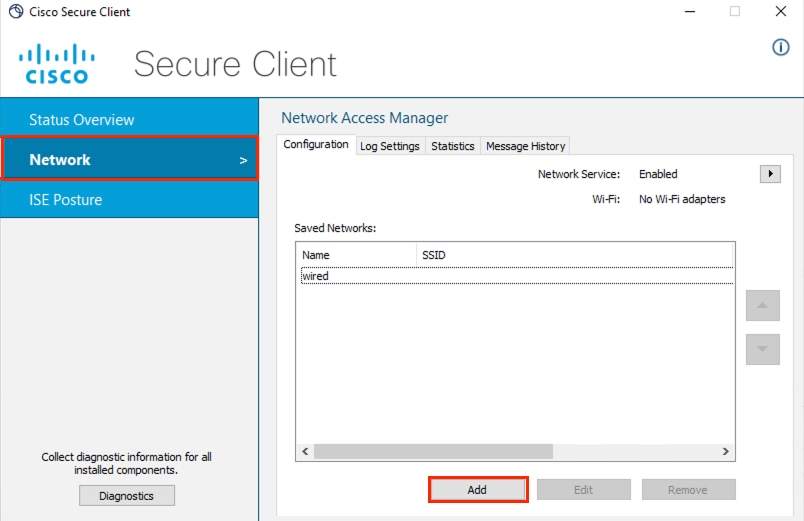

ステップ 2:表示された新しいウィンドウで、オプションNetworkを選択します。

ConfigurationセクションでAddオプションを選択し、User Network権限を持つネットワークMKAを入力します。

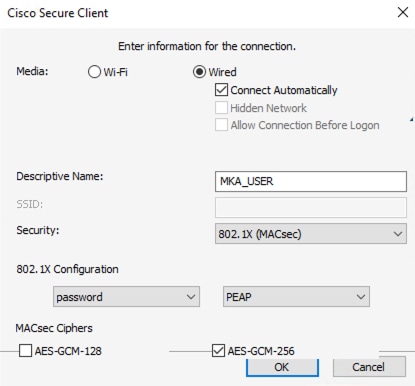

ステップ 3:新しい設定ウィンドウで、接続の特性を設定し、ネットワークに名前を付けます。

終了したら、OKボタンを選択します。

確認

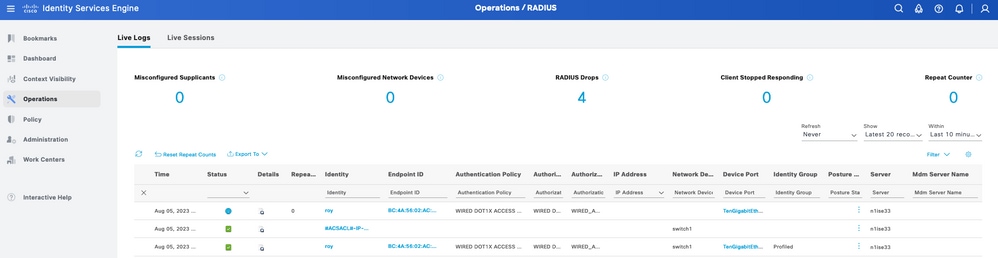

ISEでの検証

ISEでは、このフローの設定が完了すると、デバイスがLivelogsで認証および許可されていることが表示されます。

認証のDetailsセクションとResultセクションに移動します。

許可プロファイルに設定された属性は、ネットワークアクセスデバイス(NAD)と1つのEssentialライセンスの消費に送信されます。

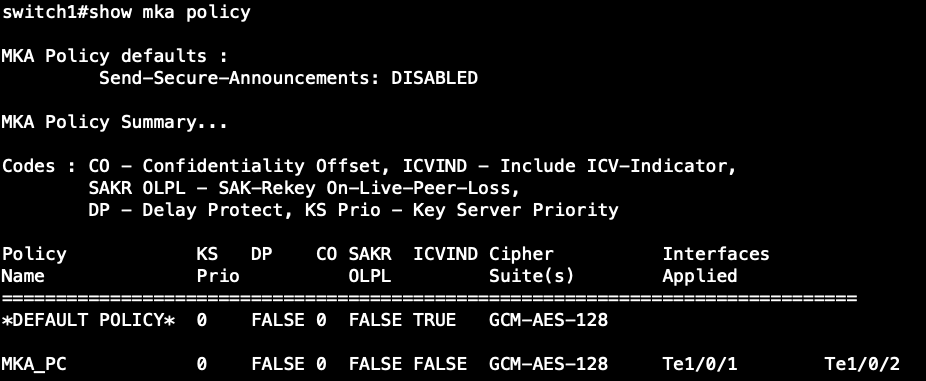

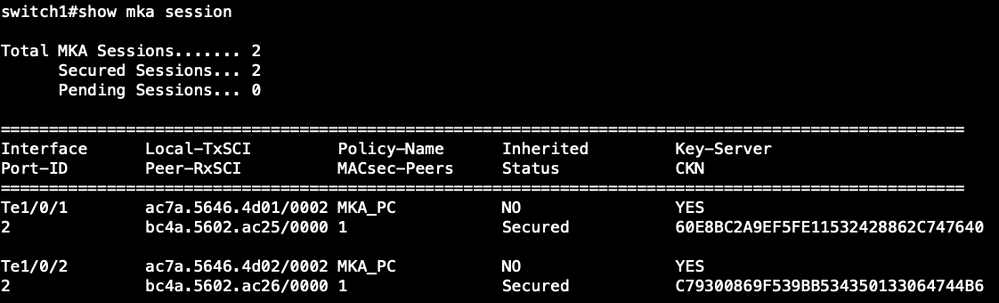

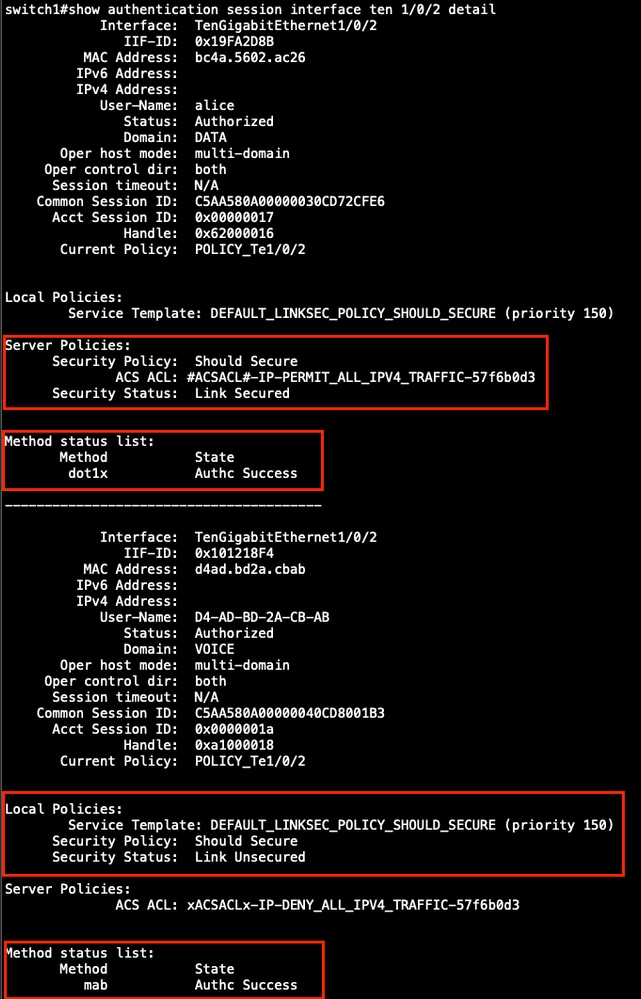

Catalystスイッチでの検証。

これらのコマンドを使用して、このソリューションの適切な機能を検証できます。

switch1#show mka policy

switch1#show mka session

switch1#show authentication session interface <interface_ID> detail

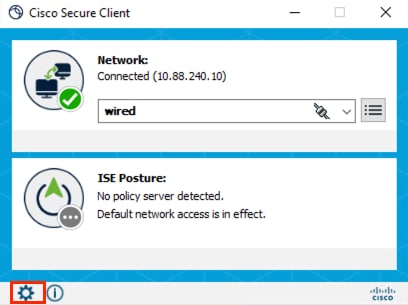

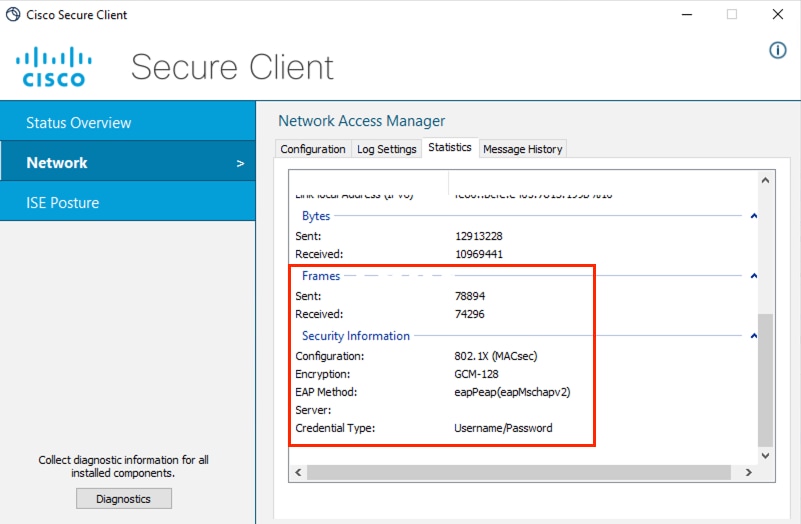

セキュアクライアントの検証。

認証は、MACsec暗号化で作成したプロファイルで成功します。エンジンアイコンをクリックすると、詳細情報が表示されます。

ここで表示されるセキュアクライアントのメニューのNetwork Access Manager > Statisticsのセクションに、暗号化と対応するMACsec設定が表示されています。

受信および送信されたフレームは、レイヤ2で暗号化が実行されるにつれて増加します。

トラブルシュート

注:このセクションでは、発生する可能性のあるMKA問題に関連するトラブルシューティングの部分について説明します。認証または認可の失敗に直面する場合は、『ISEセキュア有線アクセス規範的な導入ガイド:トラブルシューティング』を参照してさらに調査してください。このガイドでは、認証はMACsec暗号化を使用しなくても正常に機能すると想定しています。

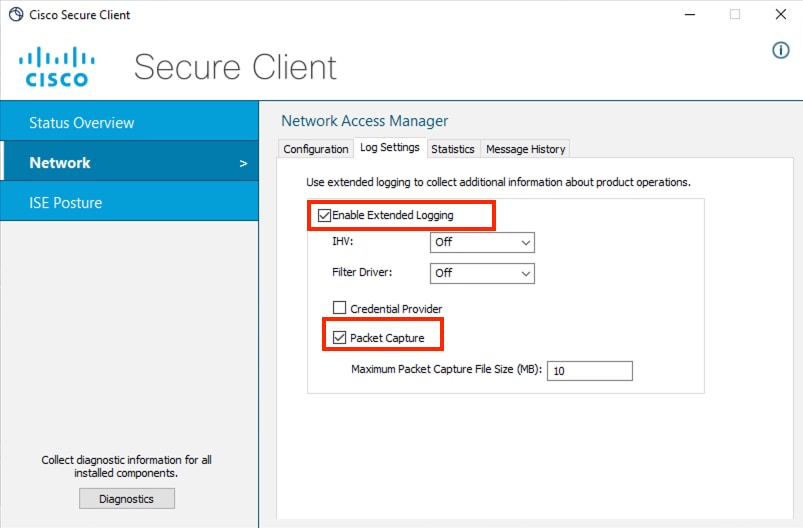

Cisco Secure Endpoint

- Secure Endpoint SuiteでDARTモジュールを有効にします。

- このメニューで、拡張ロギングを有効にして、ユーザMKA接続に関するデータをさらに収集します。さらに、DARTバンドルに含まれるパケットキャプチャを有効にすることもできます。

- DARTバンドルを収集して、configuration.xmlとNetwork Access Managerの分析を進めます。トラブルシューティングについては、ドキュメント『DARTの実行によるデータ収集』を参照してください。

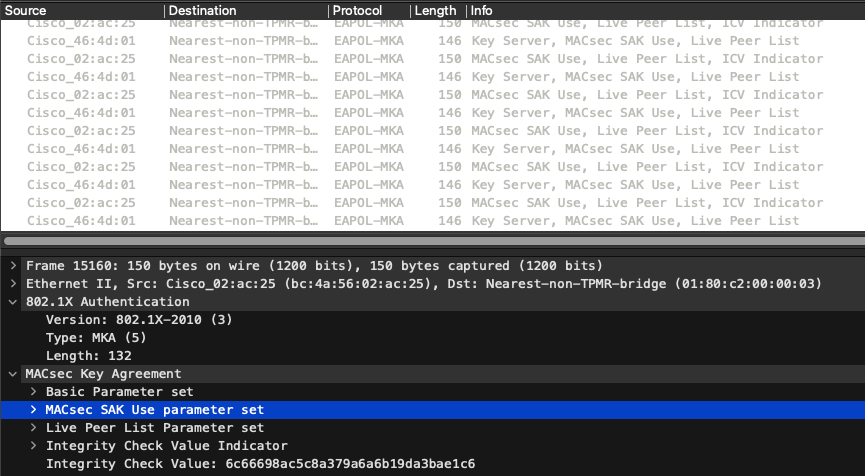

次の例は、ホストとスイッチ間の情報が暗号化されるとパケットがどのように見えるかを示しています(パケットは暗号化されます)。

DARTバンドルのNetworkAccessManager.txtという名前のログには、802.1X認証とMKAセッションに関する有益な情報が含まれています。

この情報は、MKA暗号化を使用した認証が成功した場合に表示されます。

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) RECEIVED SUCCESS (dot1x_util.c 326)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATING (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) staying in 802.1x state: AUTHENTICATING (dot1x_sm.c 146)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: sec=30 (dot1x_util.c 454)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) eap_type<0>, lengths<4,1496> (dot1x_proto.c 90)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: paused (dot1x_util.c 484)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) Received EAP-Success. (eap_auth_client.c 835)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: clear TLS session (eap_auth_tls_c.c 265)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: successful authentication, save pointer for TLS session used (eap_auth_tls_c.c 273)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) new credential list saved (eapRequest.c 1485)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) EAP status: AC_EAP_STATUS_EAP_SUCCESS (eapMessage.c 79)

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: EAP status notification: session-id=1, handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: sending EapStatusEvent...

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (2) EAP response received. <len:400> <res:2> (dot1x_proto.c 136)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: ...received EapStatusEvent: session-id=1, EAP handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: activated (dot1x_util.c 503)

%csc_nam-6-INFO_MSG: %[tid=2716]: EAP: Eap status AC_EAP_STATUS_EAP_SUCCESS.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: processing EapStatusEvent in the subscriber

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) dot1x->eapSuccess is True (dot1x_sm.c 352)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Enabling fast reauthentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) SUCCESS (dot1x_sm.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux calling sm8Event8021x due to auth success (dot1x_sm.c 207)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: disabled (dot1x_util.c 460)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (0) NASP: dot1xAuthSuccessEvt naspStopEapolAnnouncement (dot1x_main.c 679)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspStopEapolAnnouncement (nasp.c 900)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) << NASP: naspStopEapolAnnouncement. err = 0 (nasp.c 910)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) dot1x->config.useMka = 1 (dot1x_main.c 829)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: StartSession (mka.c 511)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: bUseMka = 1, bUseMacSec = 1706033334, MacsecSupportedCiphersMask = 0x498073ad, ePortSecurePolicy = 0 mkaKeyServerWaitTime = 0 (mka.c 514)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: InitializeContext (mka.c 1247)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing state to Unconnected (mka.c 1867)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing Sak State to Idle (mka.c 1271)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Fast reauthentication enabled on authentication success

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) << MKA: InitializeContext (mka.c 1293)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Changing state to Need Server (mka.c 1871)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: CreateKeySet (mka.c 924)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Network auth request NOTIFICATION__SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspGetNetCipherSuite (nasp.c 569)

%csc_nam-6-INFO_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Key length is 16 bytes (mka.c 954)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Finishing authentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MyMac (mka.c 971)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Authentication finished

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_EAP_SUCCESS (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_UNCONNECTED (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_NEED_SERVER (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) SscfCallback(1): SSCF_NOTIFICATION_CODE_SEND_PACKET_COMPLETE sendId(74476) (cimdIo.cpp 4766)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=36 (cimdEvt.c 622)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,0) dataLen=4 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,1) dataLen=102 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) netEvent(1): Recv queued (netEvents.c 91)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: EapolInput (mka.c 125)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MKPDU In (mka.c 131)

Cisco IOSのトラブルシューティング

これらのコマンドをネットワークアクセスデバイス(NAD)に実装して、プラットフォームとサプリカント間のMKA暗号化を確認できます。

コマンドの詳細については、NADとして使用されるプラットフォームの対応するコンフィギュレーションガイドを参照してください。

#show authentication session interface <interface_ID> detail

#show mka summary

#show mka policy

#show mka session interface <interface_ID> detail

#show macsec summary

#show macsec interface <interface_ID>

#debug mka events

#debug mka errors

#debug macsec event

#debug macsec error

次に、ホストへの正常なMKA接続のデバッグを示します。リファレンスが表示されたら、これを使用できます(図11を参照)。

%LINK-3-UPDOWN: Interface TenGigabitEthernet1/0/1, changed state to down

Macsec interface TenGigabitEthernet1/0/1 is UP

MKA-EVENT: Create session event: derived CKN 9F0DC198A9728FB3DA198711B58570E4, len 16

MKA-EVENT EC000025: SESSION START request received...

NGWC-MACSec: pd get port capability is invoked

MKA-EVENT: New MKA Session on Interface TenGigabitEthernet1/0/1 with Physical Port Number 9 is using the "MKA_PC" MKA Policy, and has MACsec Capability "MACsec Integrity, Confidentiality, & Offset" with Local MAC ac7a.5646.4d01, Peer MAC bc4a.5602.ac25.

MKA-EVENT: New VP with SCI AC7A.5646.4D01/0002 on interface TenGigabitEthernet1/0/1

MKA-EVENT: Created New CA 0x80007F30A6B46F20 Participant on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 for Peer MAC bc4a.5602.ac25.

%MKA-5-SESSION_START: (Te1/0/1 : 2) MKA Session started for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, AuthMgr-Handle EC000025

MKA-EVENT: Started a new MKA Session on interface TenGigabitEthernet1/0/1 for Peer MAC bc4a.5602.ac25 with SCI AC7A.5646.4D01/0002 successfully.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Init MKA Session) - Successfully derived CAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully initialized a new MKA Session (i.e. CA entry) on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 and CKN 9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived KEK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived ICK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: New Live Peer detected, No potential peer so generate the first SAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Generate SAK for CA with CKN 9F0DC198 (Latest AN=0, Old AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Generation of new Latest SAK succeeded (Latest AN=0, KN=1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install RxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Clean up the Rx for dormant peers

MACSec-IPC: send_xable send msg success for switch=1

MACSec-IPC: blocking enable disable ipc req

MACSec-IPC: watched boolean waken up

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_tx_sc send msg success

Send create_tx_sc to IOMD successfully

alloc_cache called TxSCI: AC7A56464D010002 RxSCI: BC4A5602AC250000

Enabling replication for slot 1 vlan 330 and the ref count is 1

MACSec-IPC: vlan_replication send msg success

Added replication for data vlan 330

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_rx_sc send msg success

Sent RXSC request to FED/IOMD

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_rx_sa send msg success

Sent ins_rx_sa to FED and IOMD

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Requested to install/enable new RxSA successfully (AN=0, KN=1 SCI=BC4A.5602.AC25/0000)

%LINEPROTO-5-UPDOWN: Line protocol on Interface TenGigabitEthernet1/0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan330, changed state to up

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Sending SAK for AN 0 resp peers 0 cap peers 1

MKA-EVENT bc4a.5602.ac25/0000 EC000025: SAK Wait Timer started for 6 seconds.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) Received new SAK-Use response to Distributed SAK for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.CKN 9F0DC198

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) All 1 peers with the required MACsec Capability have indicated they are receiving using the new Latest SAK - install/enable TxSA for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.

MKA-EVENT: Reqd to Install TX SA for CA 0x80007F30A6B46F20 AN 0 CKN 9F0DC198 - on int(TenGigabitEthernet1/0/1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install TxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_tx_sa send msg success

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Before sending SESSION_SECURED status - SECURED=false, PREVIOUSLY_SECURED=false, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully sent SECURED status for CA with CKN 9F0DC198.

MKA-EVENT: Successfully updated the CKN handle for interface: TenGigabitEthernet1/0/1 with 9F0DC198 (if_num: 9).

%MKA-5-SESSION_SECURED: (Te1/0/1 : 2) MKA Session was secured for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, CKN 9F0DC198A9728FB3DA198711B58570E4

MKA-EVENT: MSK found to be same while updating the MSK and EAP Session ID in the subblock

MKA-EVENT bc4a.5602.ac25/0000 EC000025: After sending SESSION_SECURED status - SECURED=true, PREVIOUSLY_SECURED=true, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

Identity Services Engine(ISE)のトラブルシューティング

この機能に関連するトラブルシューティングは、cisco-av-pair属性linksec-policy=should-secureの配信に限定されます。

デバイスが接続されているスイッチポートにリンクされているRADIUSセッションに、認可結果がその情報を送信していることを確認します。

ISEでの詳細な認証分析については、「ISEでのデバッグのトラブルシューティングと有効化」を参照してください。

一般的な問題

暗号の不一致

このログは、NADのMKAデバッグで確認できます。

MKA-4-MKA_MACSEC_CIPHER_MISMATCH: (Te1/0/1 : 30) Lower strength MKA-cipher than macsec-cipher for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000017C3550E24, CKN CKNID

このシナリオで最初に確認することは、スイッチのMKAポリシーとセキュアクライアントプロファイルで設定されている暗号が一致することです。

AES-GCM-256暗号化の場合は、ドキュメント『Cisco Secure Client(AnyConnectを含む)管理者ガイド、リリース5』に従ってこれらの要件を満たす必要があります

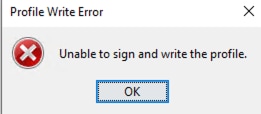

configuration.xmlを保存できません。

プロファイル書き込みエラーに関連するこの問題は、Network Access Manager Profile Editorを使用して、MKAのセットアップという名前のconfiguration.xml(前述)を保存することで解決できます。

エラーは、使用されているファイルconfiguration.xmlを変更できないことに関連しているため、プロファイルの置き換えに進むには、ファイルを別の場所に保存する必要があります。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

10-Aug-2023 |

初版 |

フィードバック

フィードバック