はじめに

このドキュメントでは、証明書認証を使用してFirepower Management Center(FMC)で管理されるFirepower Threat Defense(FTD)でリモートアクセスVPN(RVPN)を設定するプロセスについて説明します。

著者:Cisco TACエンジニア、Dolly JainおよびRishabh Aggarwal

前提条件

要件

次の項目に関する知識があることが推奨されます。

・ 証明書の手動登録とSSLの基礎

•FMC

・ リモートアクセスVPNの基本認証に関する知識

・ Entrust、Geotrust、GoDaddy、Thawte、VeriSignなどのサードパーティ認証局(CA)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

・ Secure Firepower Threat Defenseバージョン7.4.1

•Firepower Management Center(FMC)バージョン 7.4.1

・ セキュア・クライアント・バージョン5.0.05040

・ CAサーバとしてのMicrosoft Windows Server 2019

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

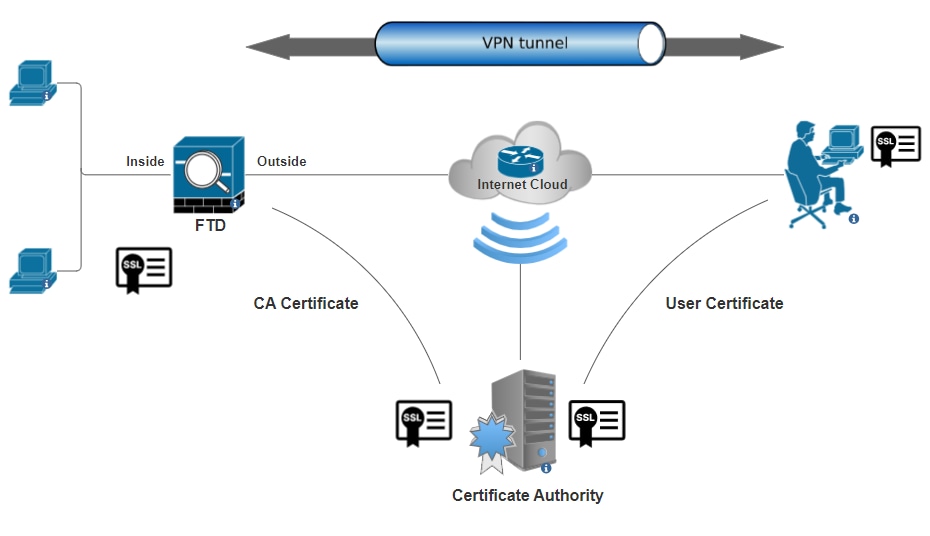

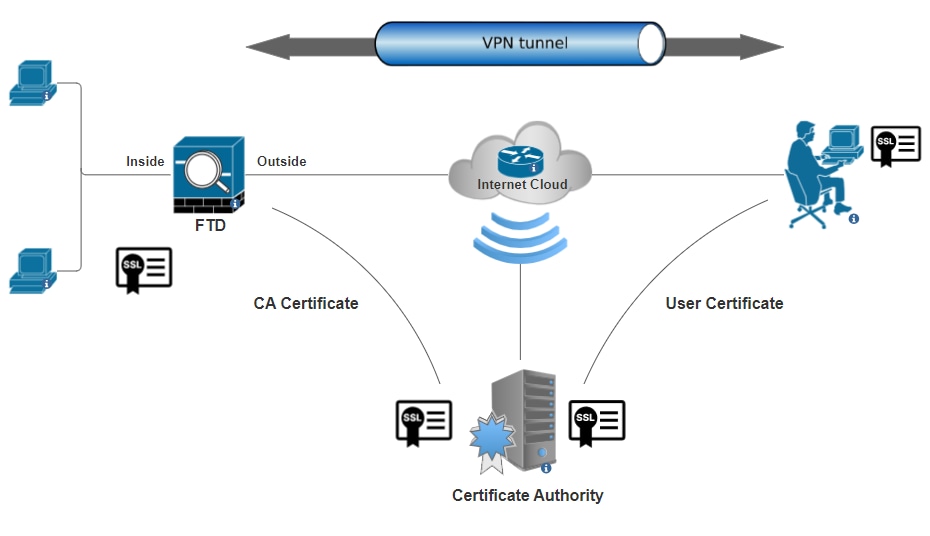

ネットワーク図

ネットワーク図

ネットワーク図

コンフィギュレーション

a.サーバ認証に使用する証明書の作成/インポート

注:FMCでは、CSRを生成する前にCA証明書が必要です。CSRが外部ソース(OpenSSLまたはサードパーティ)から生成される場合、手動の方法は失敗し、PKCS12証明書フォーマットを使用する必要があります。

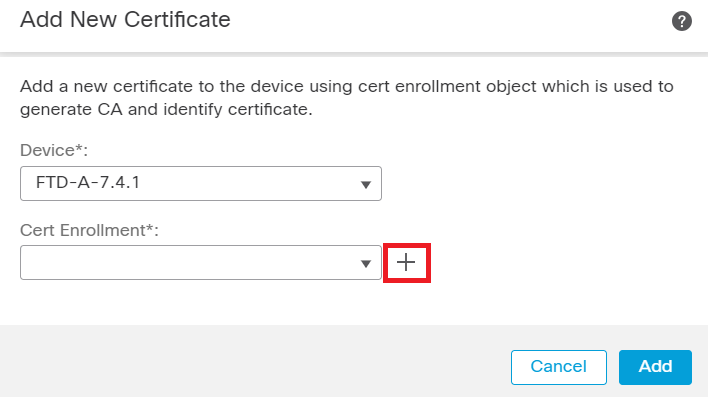

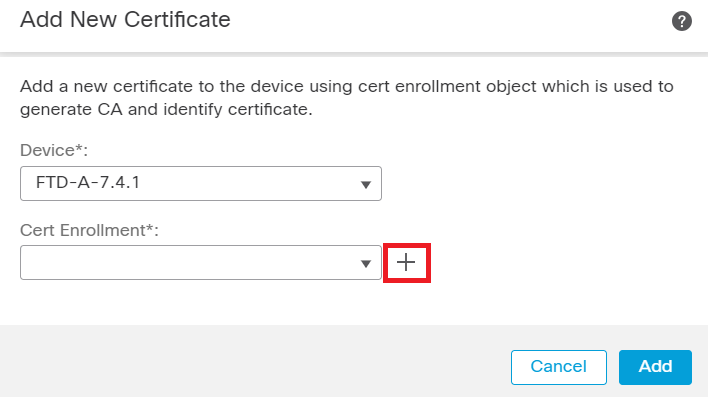

ステップ 1:に移動しDevices > CertificatesてAddをクリックします。Deviceを選択し、Cert Enrollmentの下のプラス記号(+)をクリックします。

証明書の登録の追加

証明書の登録の追加

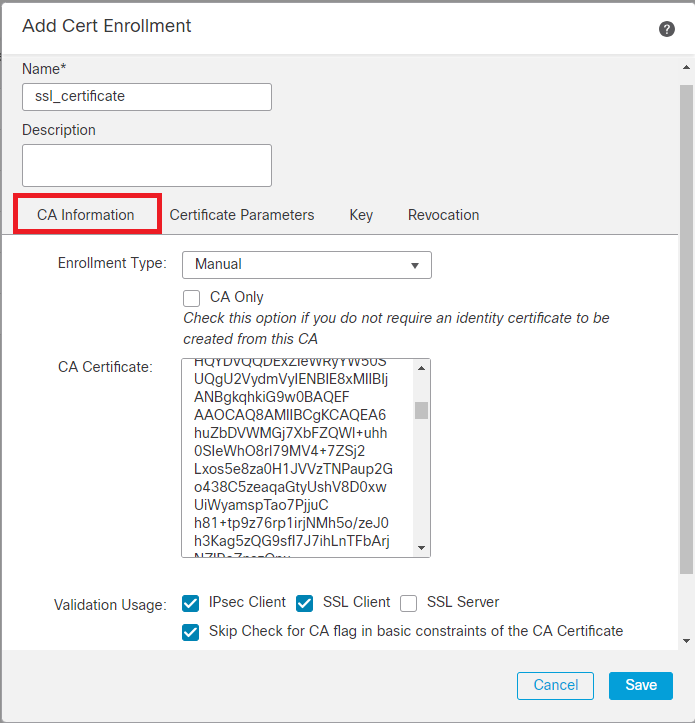

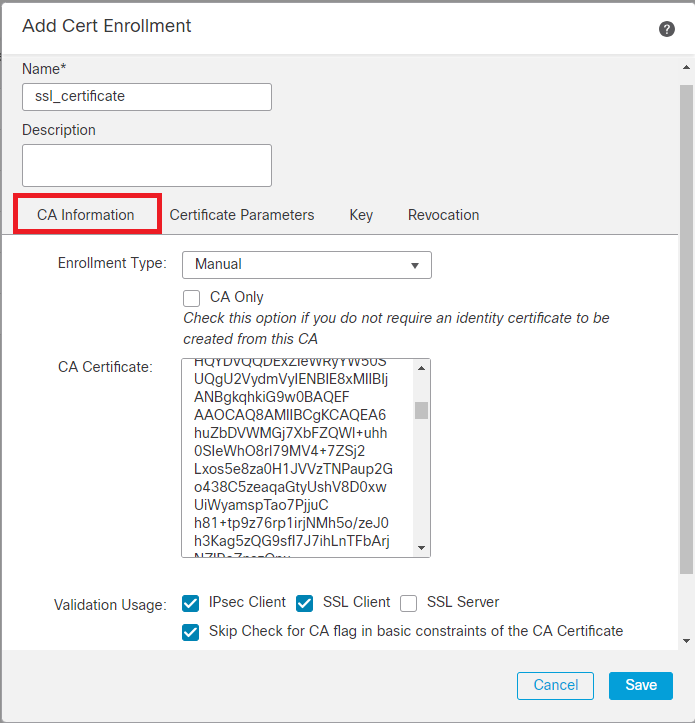

ステップ 2: CA Informationの下で、Enrollment TypeとしてManualを選択し、CSRの署名に使用する認証局(CA)証明書を貼り付けます。

CA情報の追加

CA情報の追加

ステップ 3:Validation Usageで、IPsec Client, SSL ClientとSkip Check for CA flag in basic constraints of the CA Certificateを選択します。

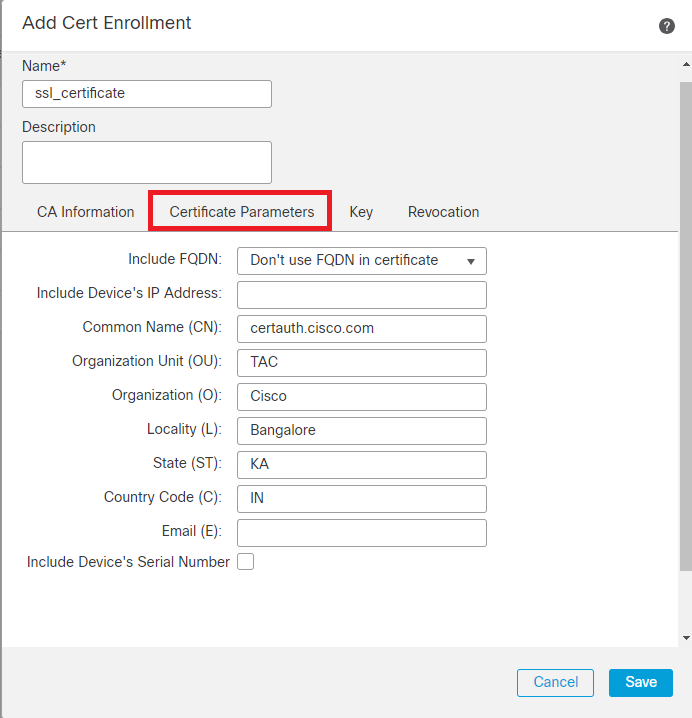

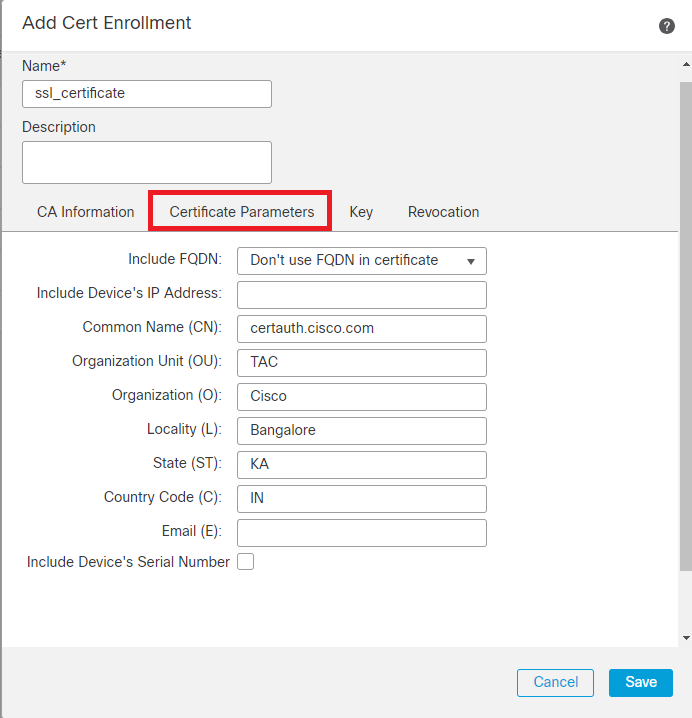

ステップ 4:Certificate Parametersで、サブジェクト名の詳細を入力します。

証明書パラメータの追加

証明書パラメータの追加

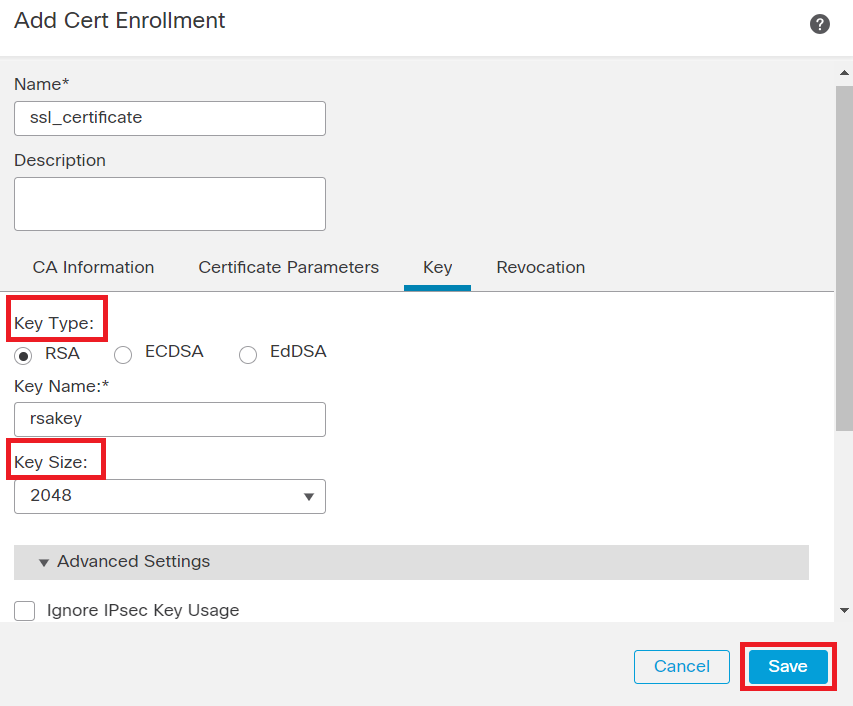

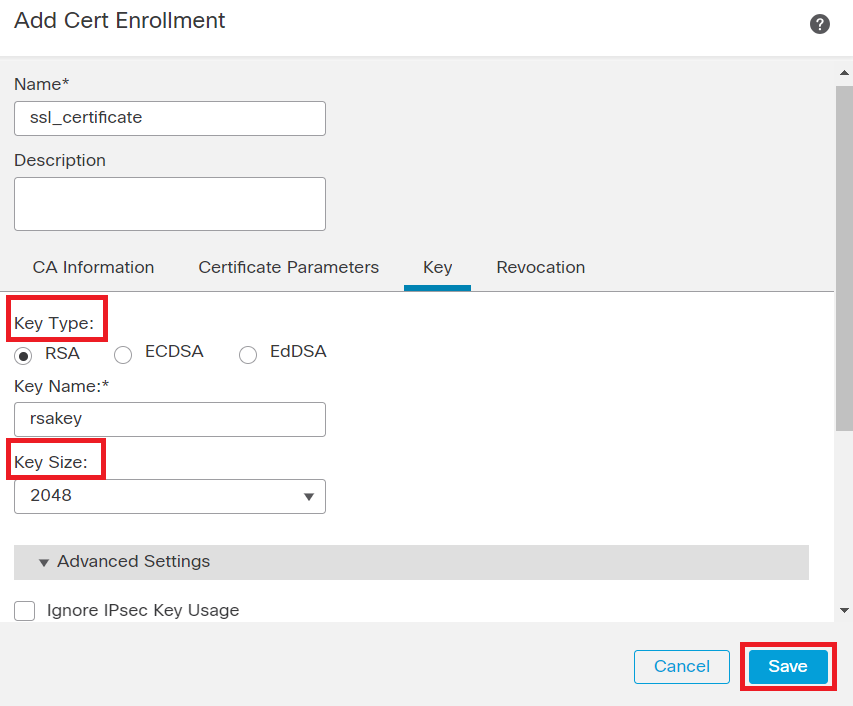

ステップ 5:[Key]で、キー名とサイズを持つRSAのキータイプを選択します。 Saveをクリックします。

注:RSAキータイプの場合、最小キーサイズは2048ビットです。

RSAキーの追加

RSAキーの追加

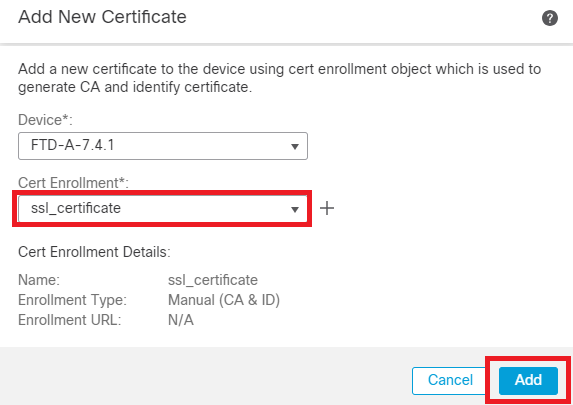

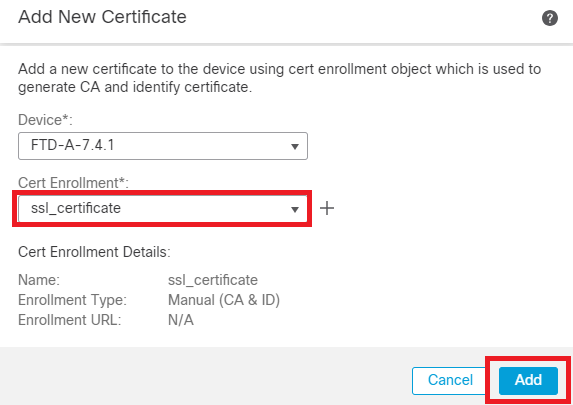

手順 6:Cert Enrollmentで、作成したばかりのドロップダウンからトラストポイントを選択してAddをクリックします。

新しい証明書の追加

新しい証明書の追加

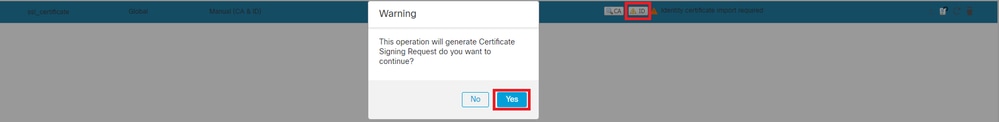

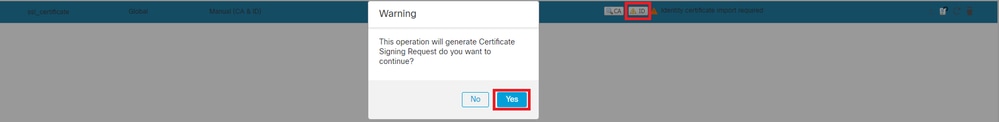

手順 7:IDをクリックし、次にYesをクリックしてCSRを生成します。

CSR の生成

CSR の生成

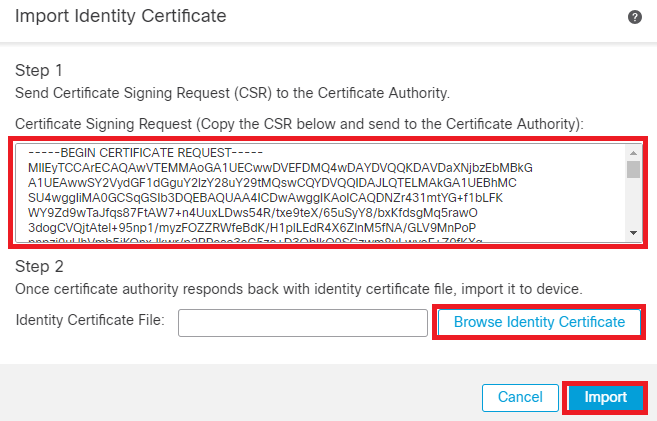

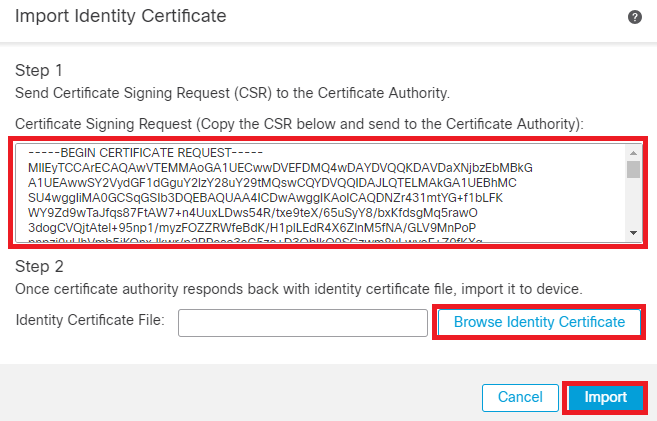

ステップ 8:CSRをコピーし、認証局による署名を取得します。CAからID証明書が発行されたら、Browse Identity Certificateをクリックしてインポートし、Importをクリックします。

ID証明書のインポート

ID証明書のインポート

注:ID証明書の発行に時間がかかる場合は、後でステップ7を繰り返すことができます。これにより、同じCSRが生成され、ID証明書をインポートできます。

b.信頼できる/内部CA証明書の追加

注:ステップ(a)で使用した認証局(CA)の「サーバ認証に使用する証明書の作成/インポート」でもユーザ証明書を発行している場合は、ステップ(b)「信頼できる/内部CA証明書の追加」は省略できます。 同じCA証明書を再度追加する必要はなく、同様に削除する必要もあります。同じCA証明書を再度追加すると、トラストポイントは「validation-usage none」で設定されるため、RAVPNの証明書認証に影響を与える可能性があります。

ステップ 1:Devices > Certificatesに移動し、Addをクリックします。

Deviceを選択し、Cert Enrollmentの下のプラス記号(+)をクリックします。

ここでは、「auth-risagar-ca」を使用してID/ユーザ証明書を発行します。

auth-risaggar-ca(認可を受ける必要がある)

auth-risaggar-ca(認可を受ける必要がある)

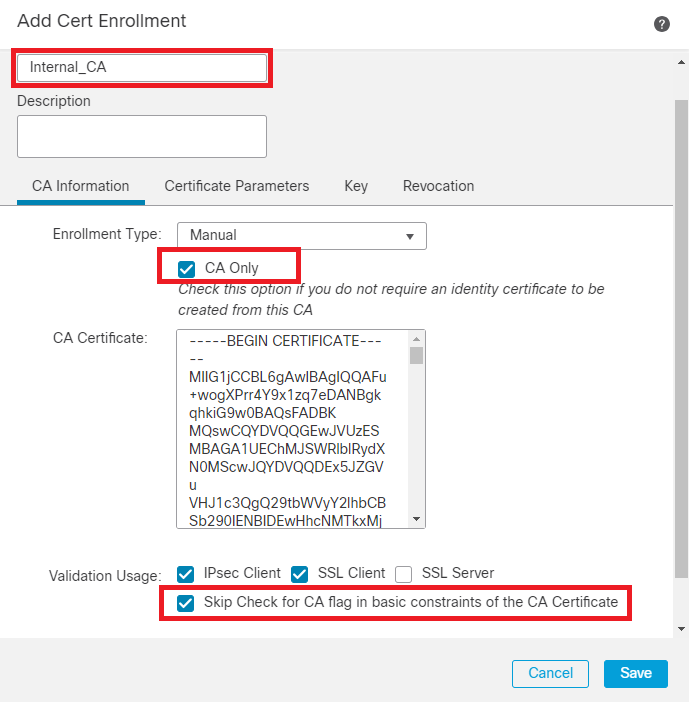

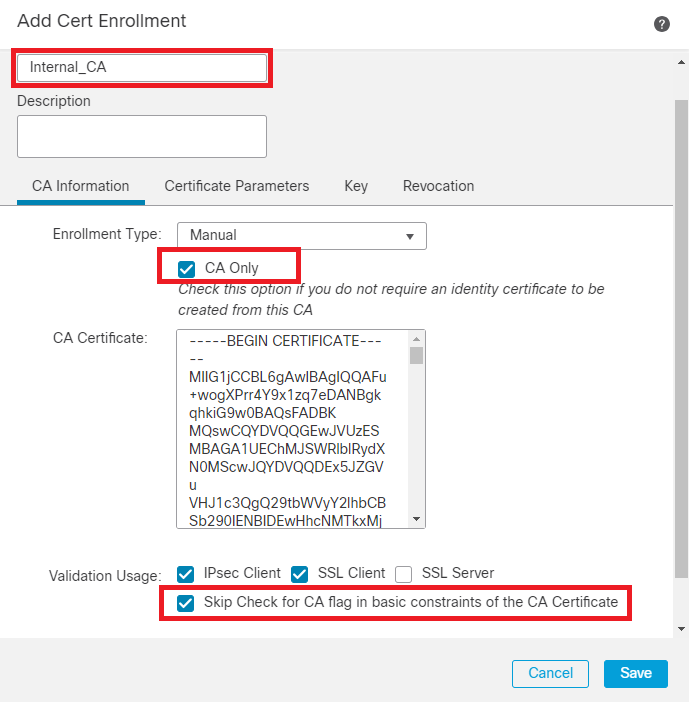

ステップ 2:トラストポイント名を入力し、ManualCA information で登録タイプとして選択します。

ステップ 3:pem形式CA Onlyの信頼された/内部CA証明書を確認して貼り付けます。

ステップ 4:チェックSkip Check for CA flag in basic constraints of the CA CertificateしてSaveをクリックします。

トラストポイントの追加

トラストポイントの追加

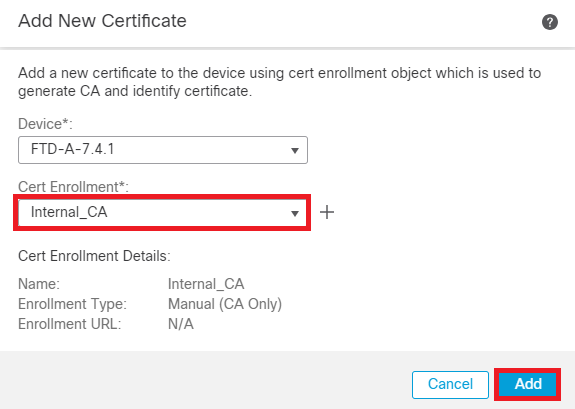

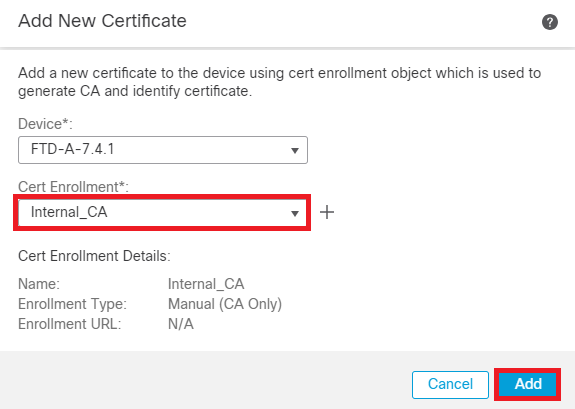

ステップ 5: Cert Enrollmentで、作成したばかりのドロップダウンからトラストポイントを選択してAddをクリックします。

内部CAの追加

内部CAの追加

手順 6:前の手順で追加した証明書は次のとおりです。

追加された証明書

追加された証明書

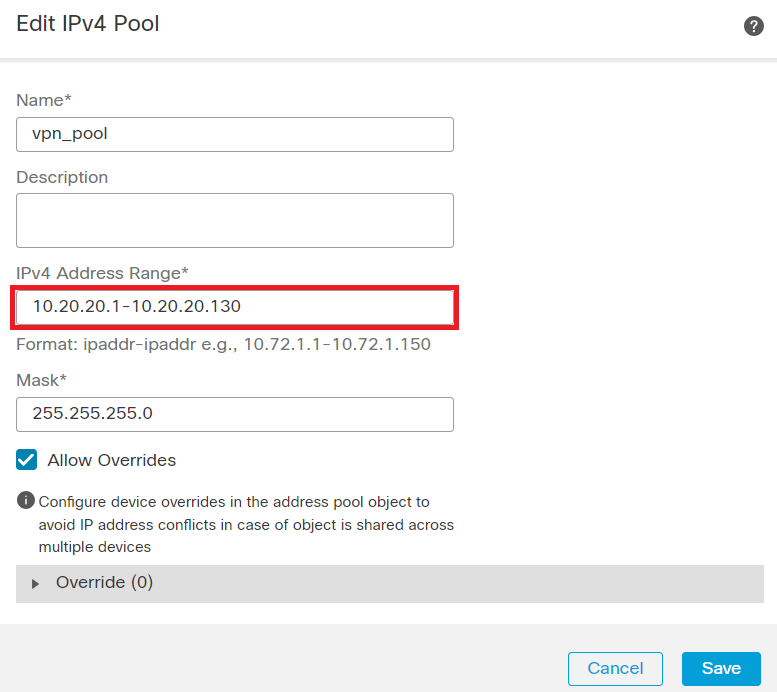

c. VPNユーザのアドレスプールの設定

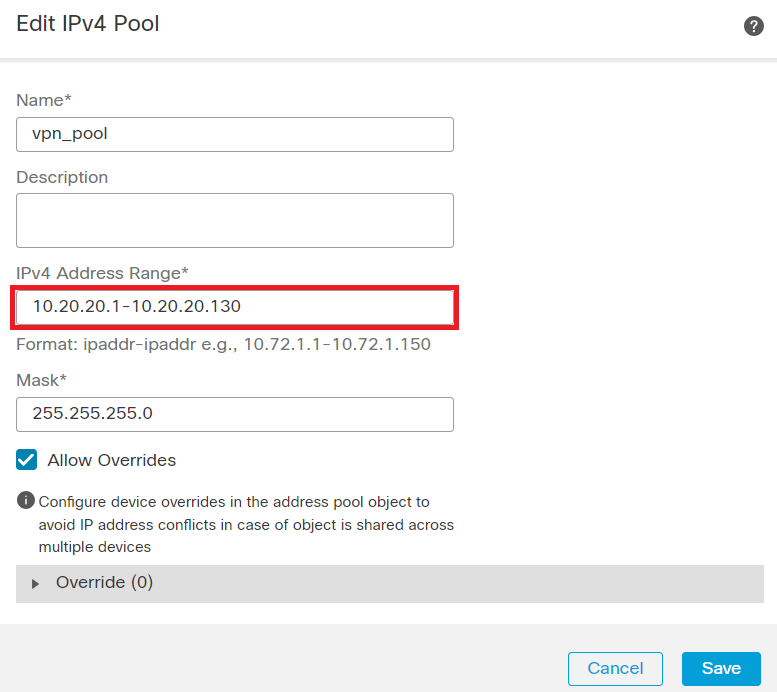

ステップ 1:Objects > Object Management > Address Pools > IPv4 Poolsに移動します。

ステップ 2:名前とIPv4アドレス範囲をマスクで入力します。

IPv4プールの追加

IPv4プールの追加

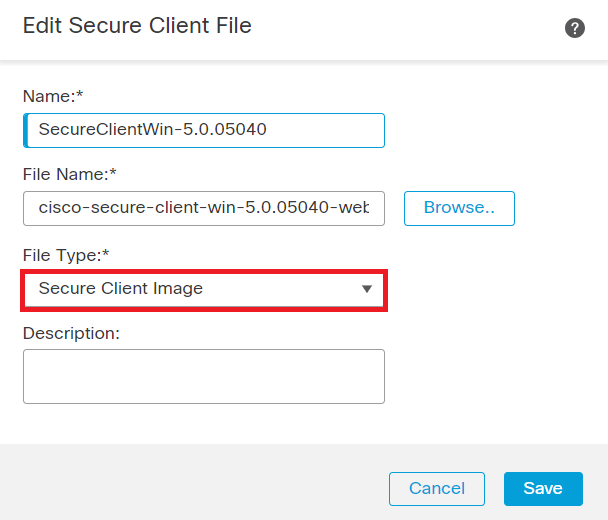

d.セキュアなクライアントイメージのアップロード

ステップ 1:シスコソフトウェアサイトから、OSに従ってwebdeployセキュアクライアントイメージをダウンロードします。

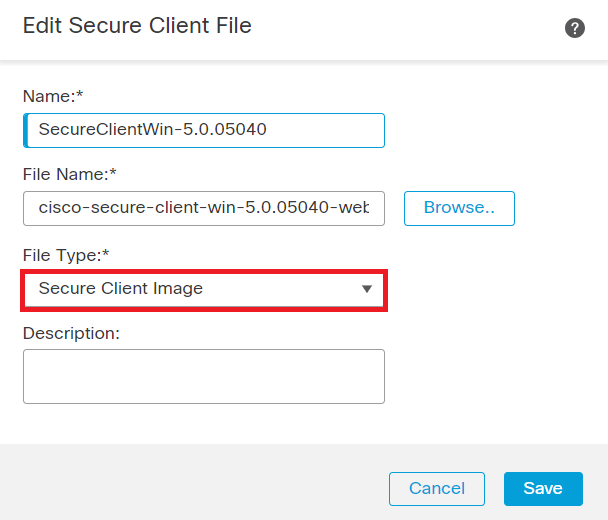

ステップ 2:Objects > Object Management > VPN > Secure Client File > Add Secure Client Fileに移動します。

ステップ 3:名前を入力し、ディスクからSecure Clientファイルを選択します。

ステップ 4:ファイルタイプとしてSecure Client Imageを選択し、Saveをクリックします。

安全なクライアントイメージの追加

安全なクライアントイメージの追加

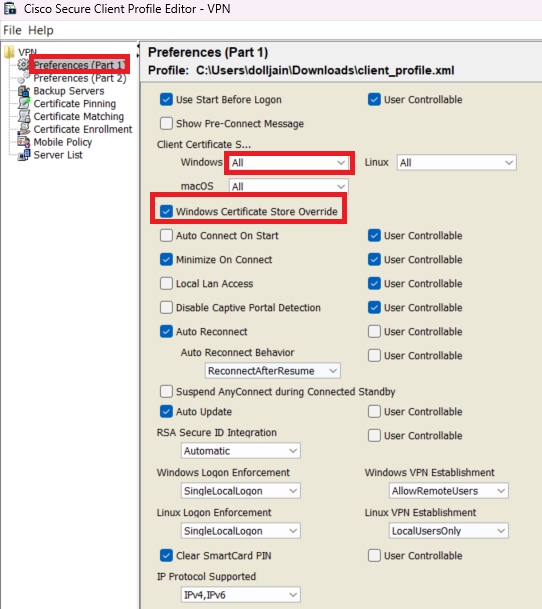

e. XMLプロファイルの作成およびアップロード

ステップ 1:Secure ClientをCiscoソフトウェアサイトProfile Editorからダウンロードしてインストールします。

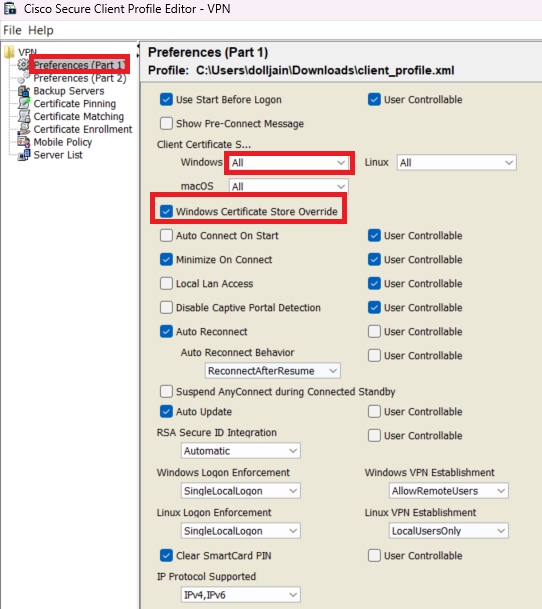

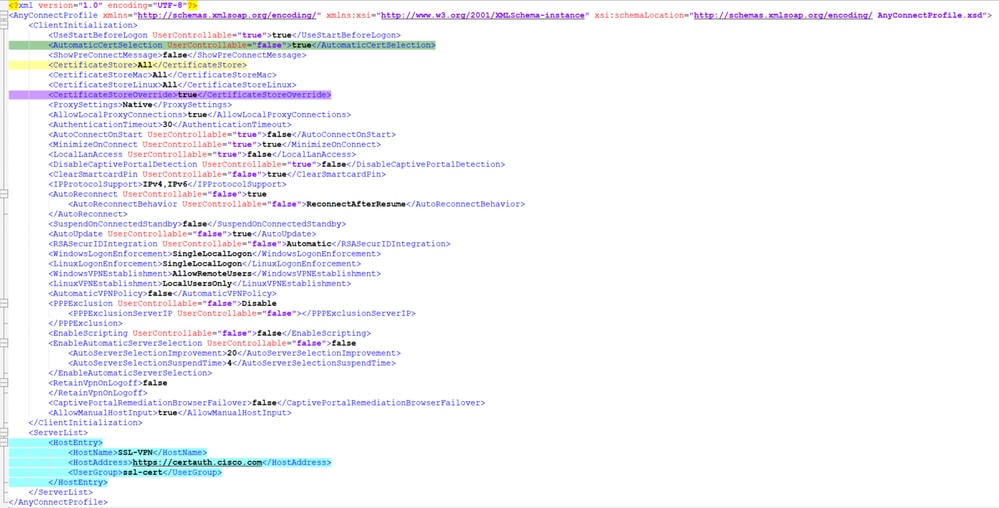

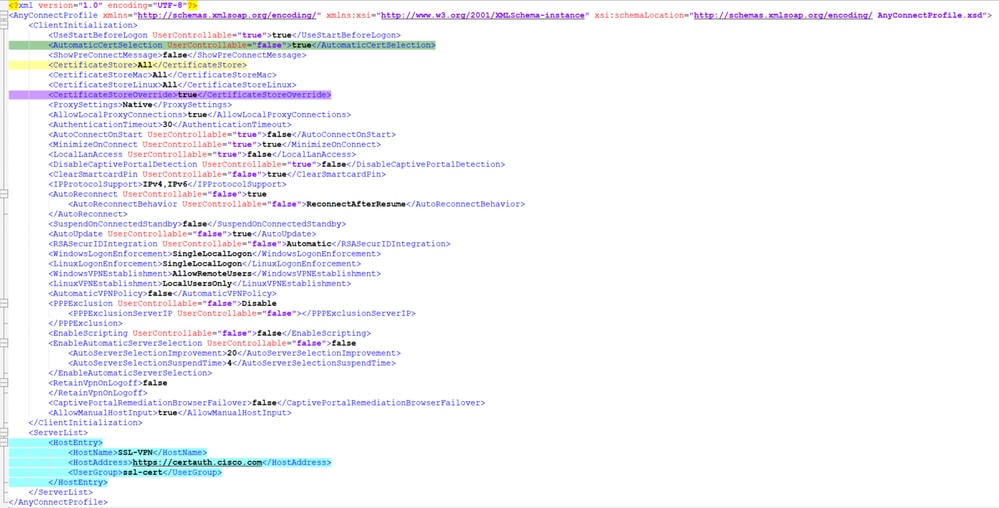

ステップ 2:新しいプロファイルを作成し、「Client Certificate Selection」ドロップダウンから「All」を選択します。主に、Secure Clientが証明書の保存と読み取りに使用できる証明書ストアを制御します。

その他に、次の2つのオプションがあります。

- マシン:セキュアクライアントは、Windowsのローカルマシンの証明書ストアでの証明書ルックアップに制限されます。

- User:Secure Clientは、ローカルのWindowsユーザ証明書ストアでの証明書ルックアップに制限されています。

証明書ストアのオーバーライドをTrue として設定します。

これにより、管理者はSecure Clientに対して、クライアント証明書認証のためにWindowsマシン(ローカルシステム)証明書ストア内の証明書を使用するように指示できます。証明書ストアの上書きはSSLにのみ適用されます。SSLでは、接続はデフォルトでUIプロセスによって開始されます。IPSec/IKEv2を使用する場合、セキュアクライアントプロファイルのこの機能は適用されません。

基本設定を追加(パート1)

基本設定を追加(パート1)

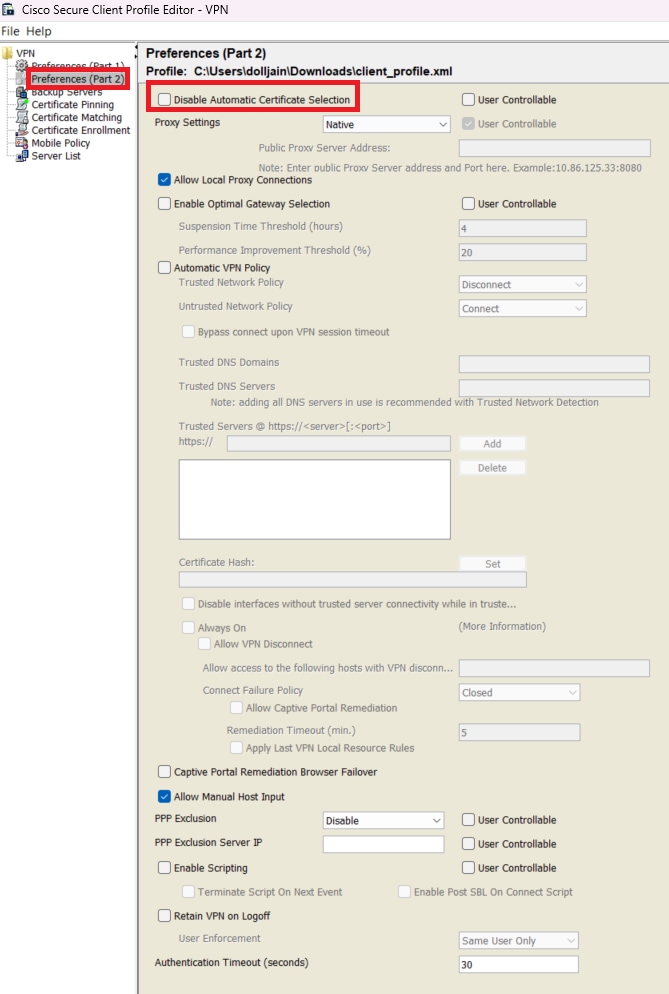

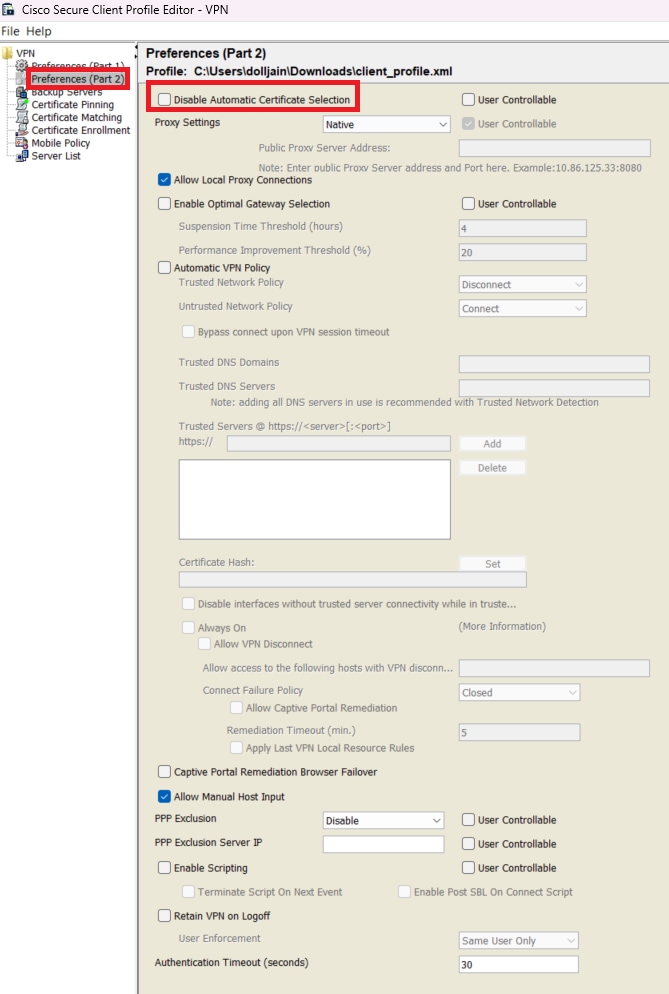

ステップ3:(オプション)ユーザに認証証明書の選択を求めるプロンプトが表示されないようにするため、Disable Automatic Certificate Selectionのチェックマークを外します。

設定の追加(パート2)

設定の追加(パート2)

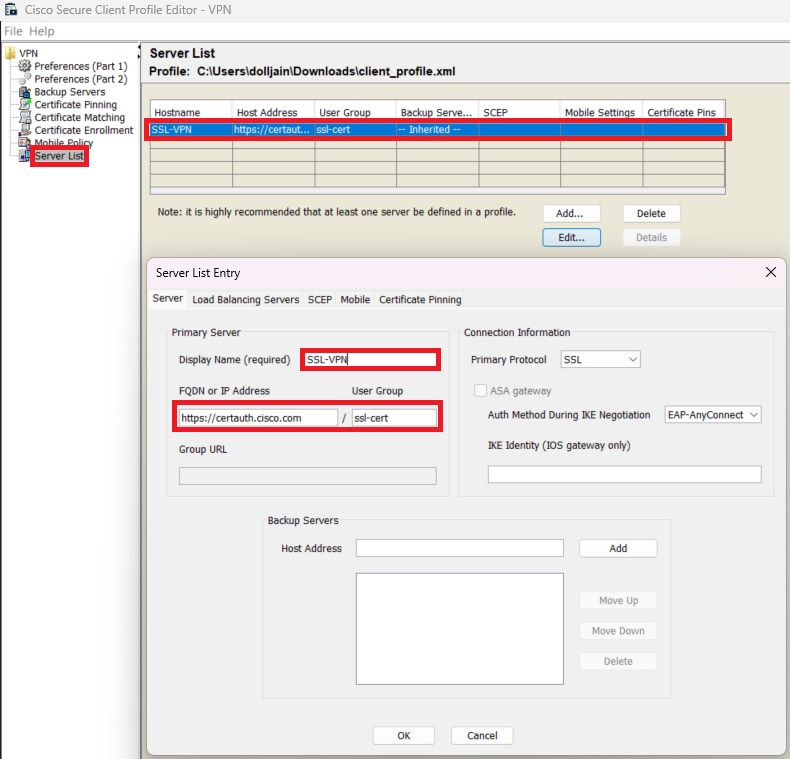

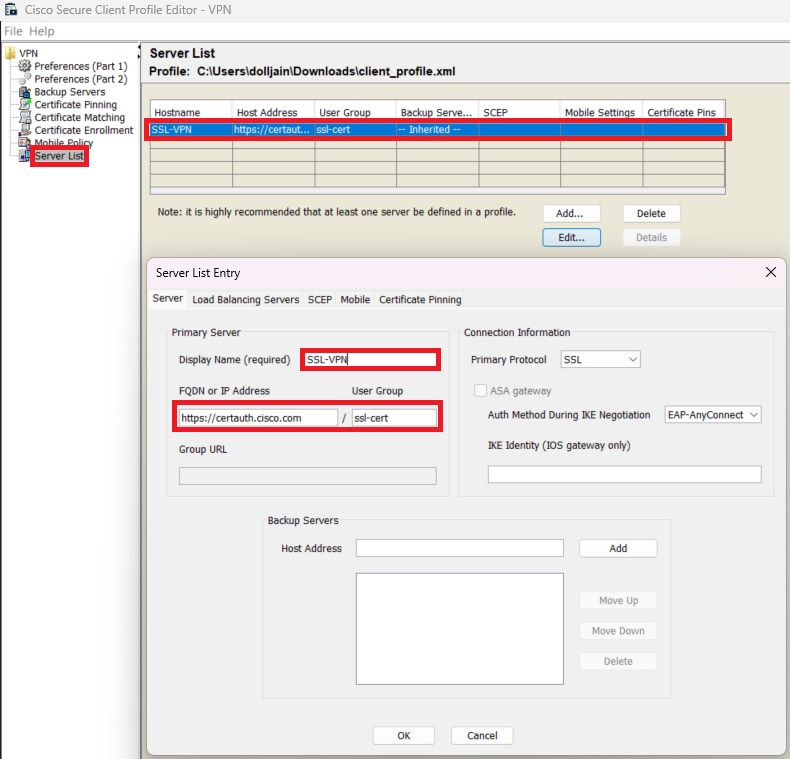

ステップ 4: Server Listの下にgroup-aliasとgroup-urlを指定して、セキュアクライアントVPNでプロファイルを設定するためのServer List Entryを作成し、XMLプロファイルを保存します。

サーバリストの追加

サーバリストの追加

ステップ 5:最後に、XMLプロファイルを使用する準備ができました。

XMLプロファイル

XMLプロファイル

さまざまなオペレーティングシステムのXMLプロファイルの場所:

- Windows:C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile

- MacOS:/opt/cisco/anyconnect/profile

- Linux:/opt/cisco/anyconnect/profile

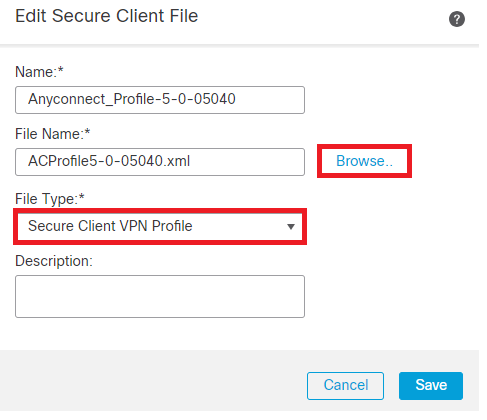

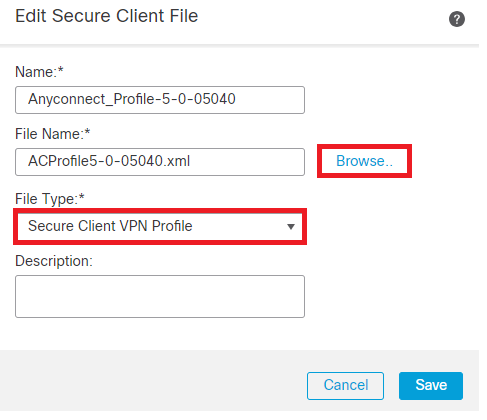

手順 6: Objects > Object Management > VPN > Secure Client File > Add Secure Client Profileに移動します。

ファイルの名前を入力し、BrowseをクリックしてXMLプロファイルを選択します。をクリックします。Save

セキュアクライアントVPNプロファイルの追加

セキュアクライアントVPNプロファイルの追加

リモートアクセスVPNの設定

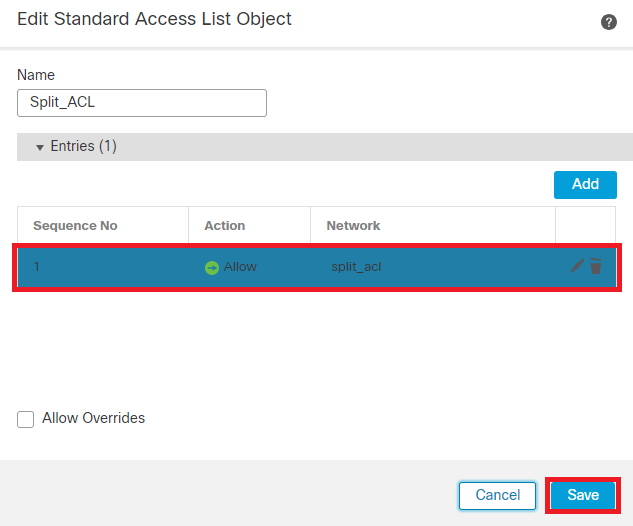

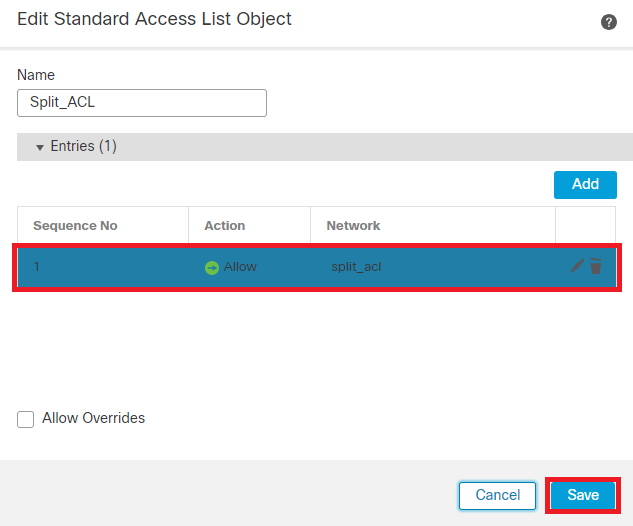

ステップ 1: 要件に従ってACLを作成し、内部リソースへのアクセスを許可します。

Objects > Object Management > Access List > Standardに移動し、Add Standard Access Listをクリックします。

標準ACLの追加

標準ACLの追加

注:このACLは、セキュアクライアントが内部リソースにセキュアルートを追加するために使用します。

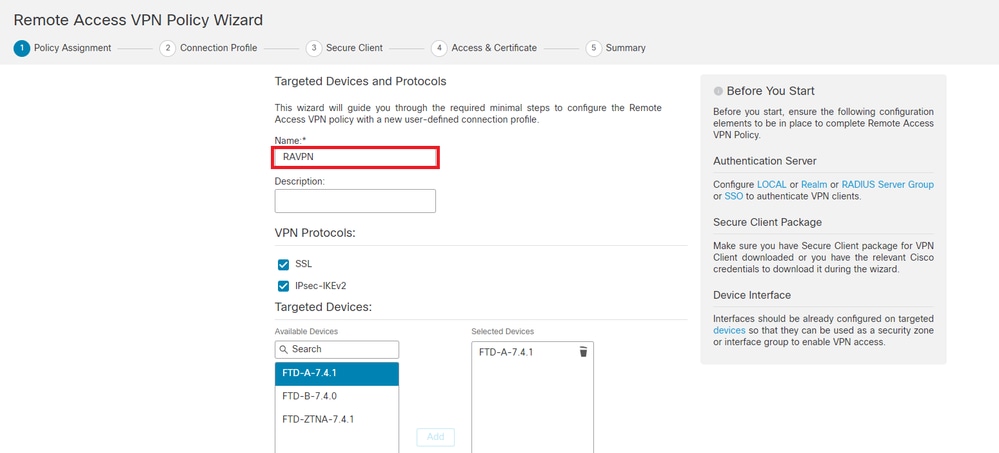

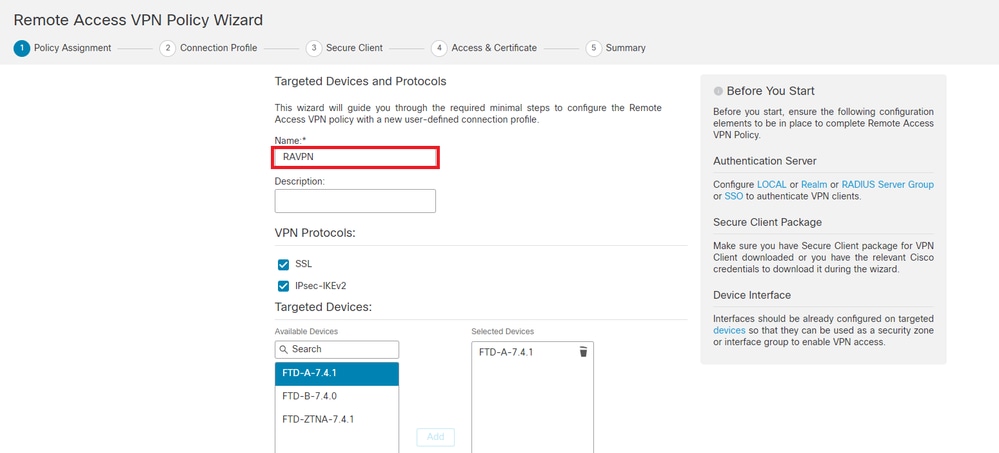

ステップ 2:Devices > VPN > Remote Accessに移動し、Addをクリックします。

ステップ 3:プロファイルの名前を入力し、FTDデバイスを選択してNextをクリックします。

プロファイル名の追加

プロファイル名の追加

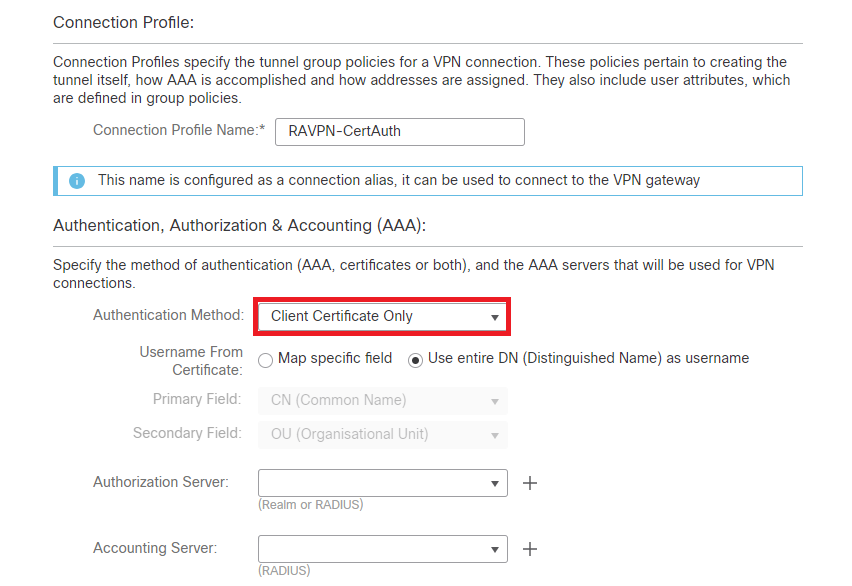

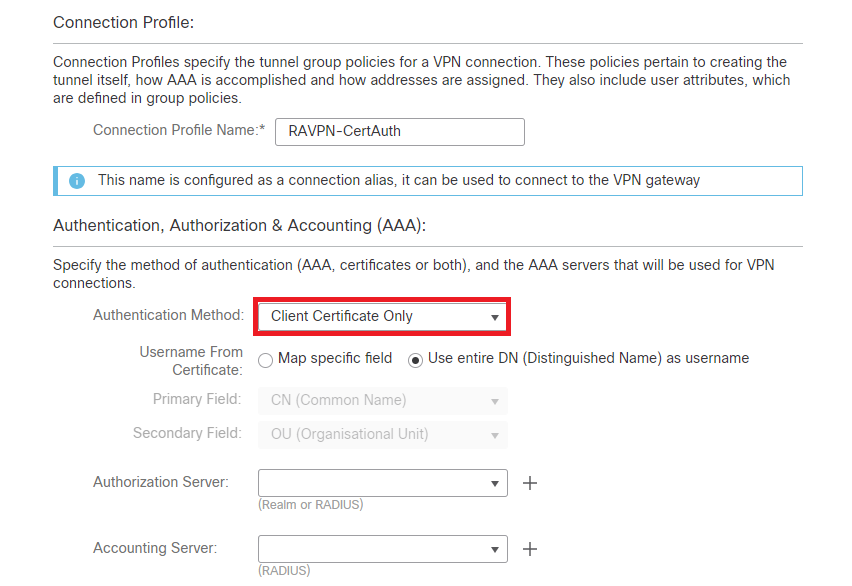

ステップ 4:Connection Profile Nameコマンドを入力し、Authentication, Authorization and Accounting(AAA;認証、認可、アカウンティング)の下のAuthentication Method asClient Certificate Only(認証方式)を選択します。

認証方法の選択

認証方法の選択

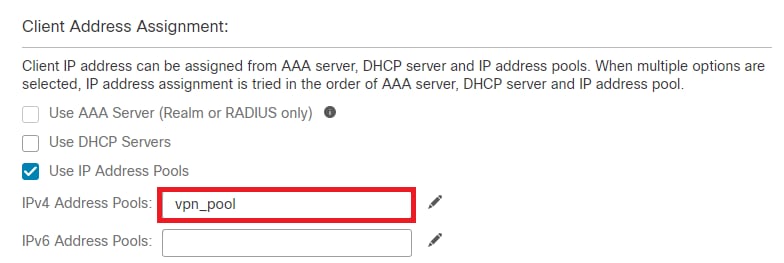

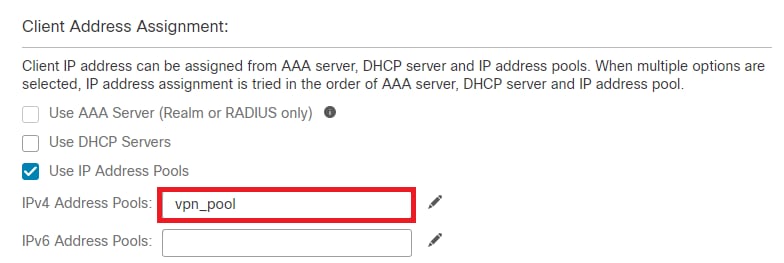

ステップ 5:Client Address Assignmentの下のUse IP Address Pools をクリックし、以前に作成したIPv4アドレスプールを選択します。

クライアントアドレス割り当ての選択

クライアントアドレス割り当ての選択

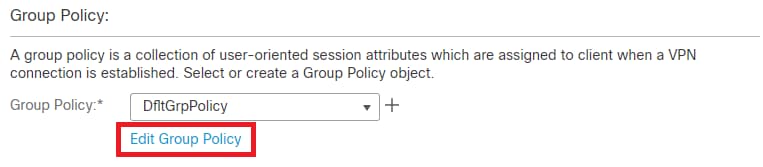

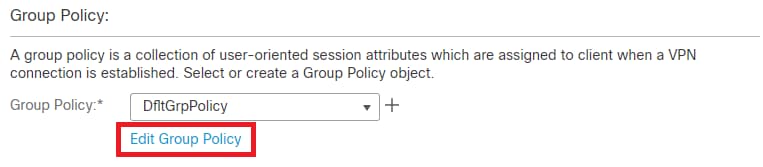

手順 6:グループポリシーを編集します。

グループポリシーの編集

グループポリシーの編集

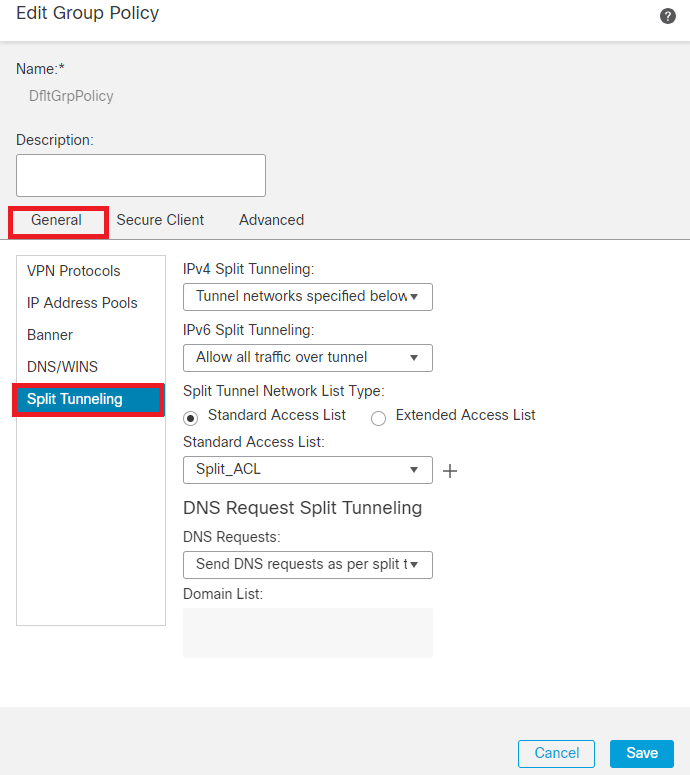

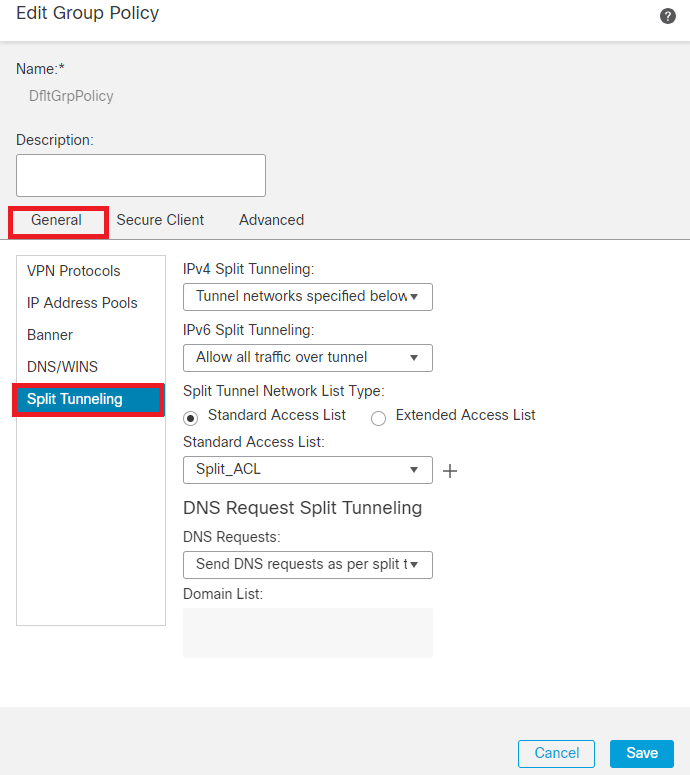

手順 7:General > Split Tunnelingに移動し、Tunnel networks specified belowを選択して、Split Tunnel Network List Typeの下にあるStandard Access Listを選択します。

先ほど作成したACLを選択します。

スプリットトンネリングの追加

スプリットトンネリングの追加

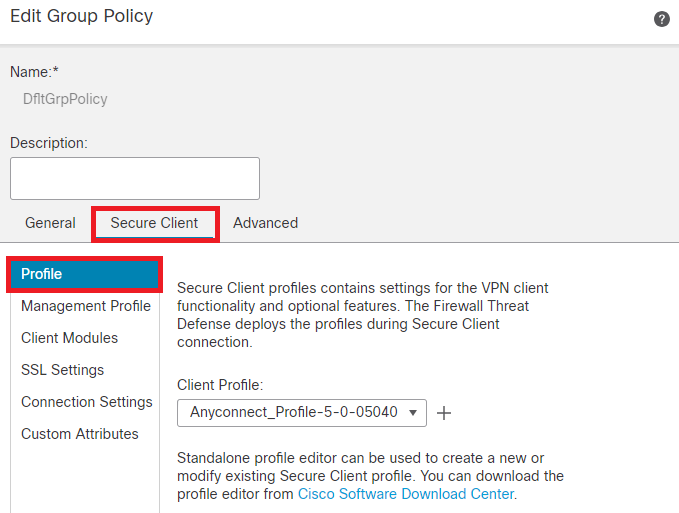

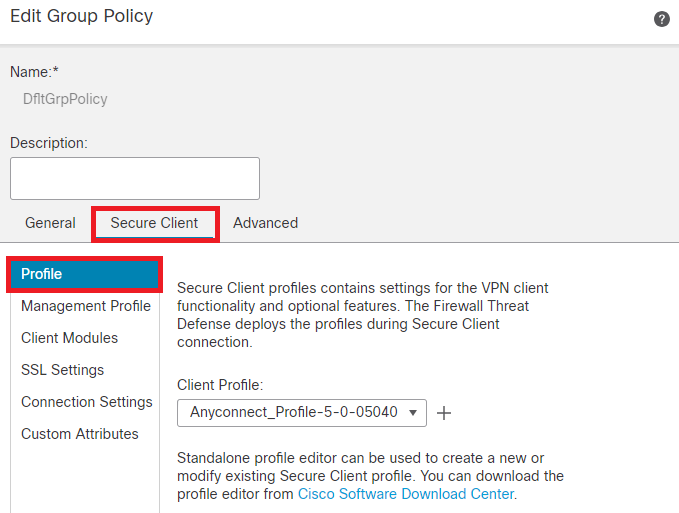

ステップ 8:Secure Client > Profileに移動し、を選択Client Profile し、Saveをクリックします。

セキュアクライアントプロファイルの追加

セキュアクライアントプロファイルの追加

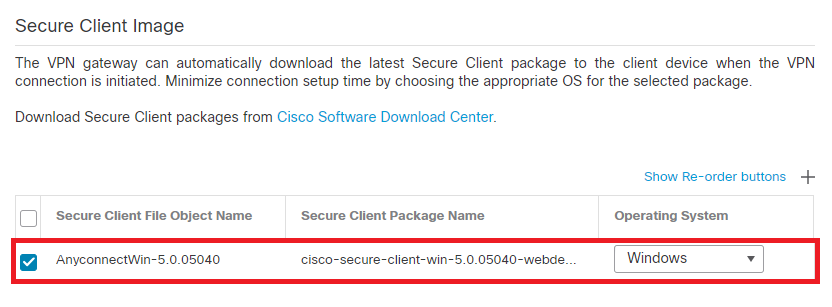

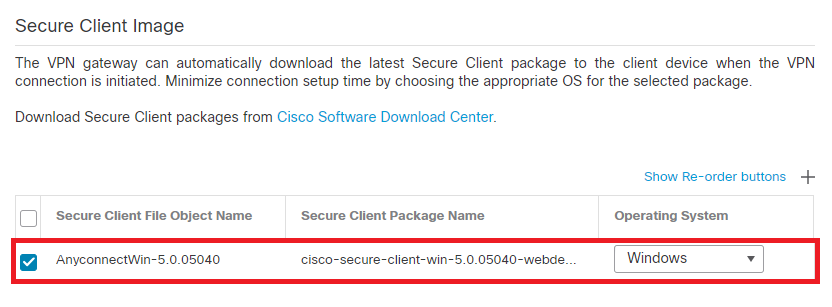

ステップ 9:Nextをクリックし、Secure Client Imageを選択してNextをクリックします。

安全なクライアントイメージの追加

安全なクライアントイメージの追加

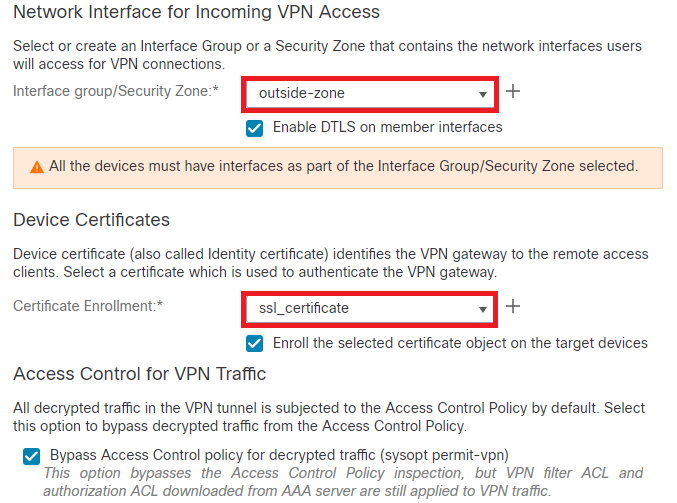

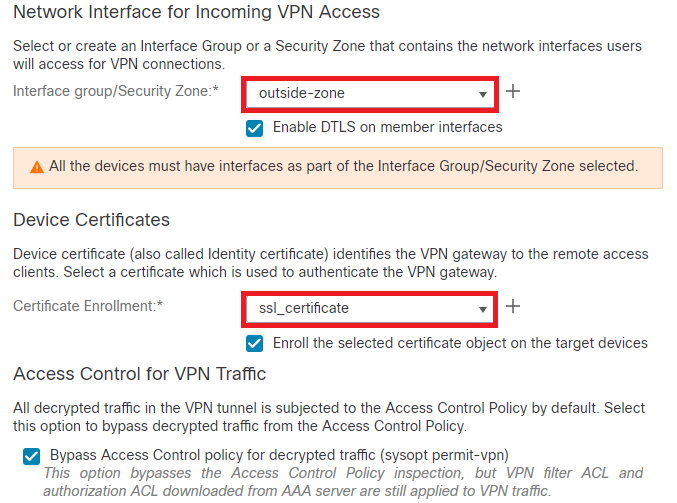

ステップ 10:Network Interface for VPN Accessを選択し、Device Certificatesを選択してsysopt permit-vpnにチェックマークを入れ、Nextをクリックします。

VPNトラフィックのアクセスコントロールの追加

VPNトラフィックのアクセスコントロールの追加

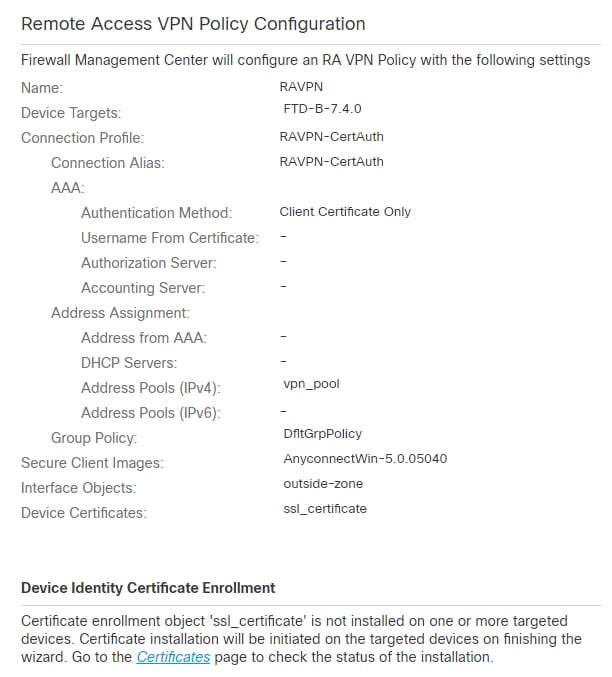

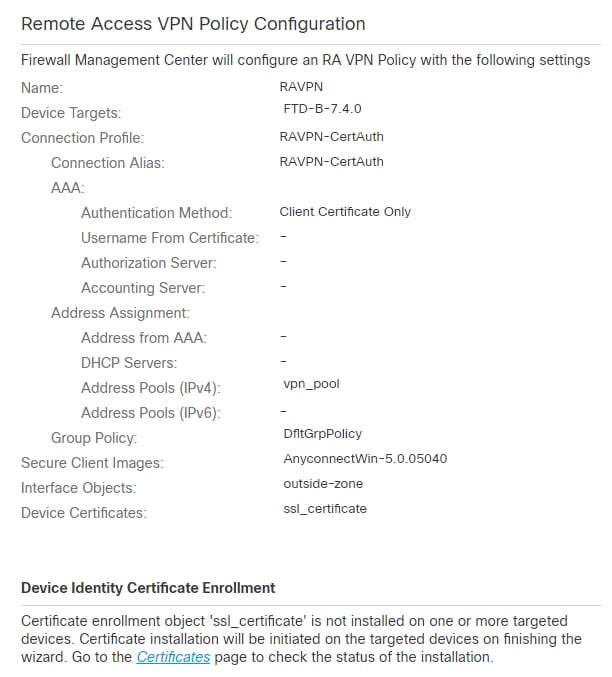

ステップ 11最後に、すべての設定を確認して、Finishをクリックします。

リモートアクセスVPNポリシーの設定

リモートアクセスVPNポリシーの設定

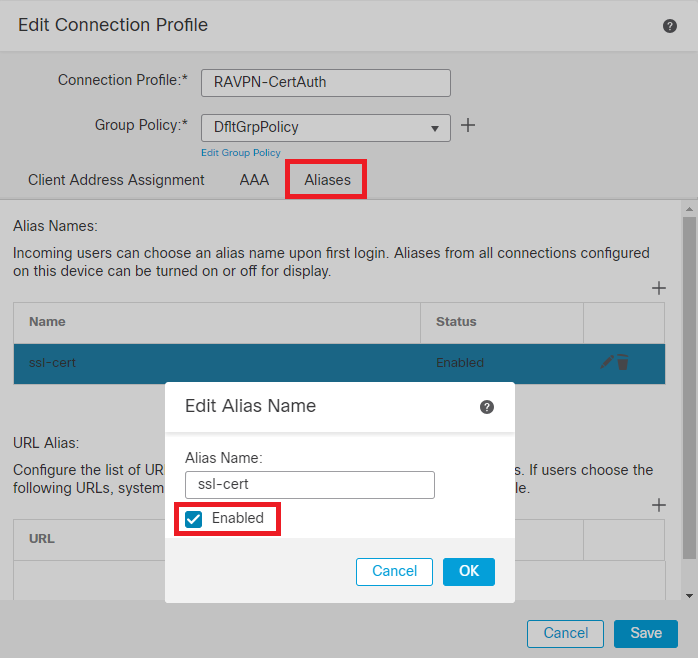

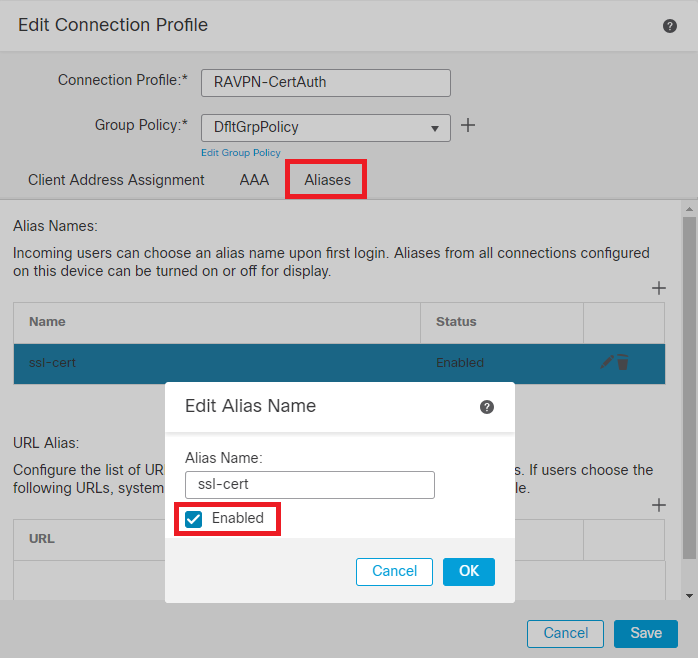

ステップ 12リモートアクセスVPNの初期設定が完了したら、作成した接続プロファイルを編集してAliasesに進みます。

ステップ 13プラスアイコン(+)をクリックしてgroup-aliasを設定します。

グループエイリアスの編集

グループエイリアスの編集

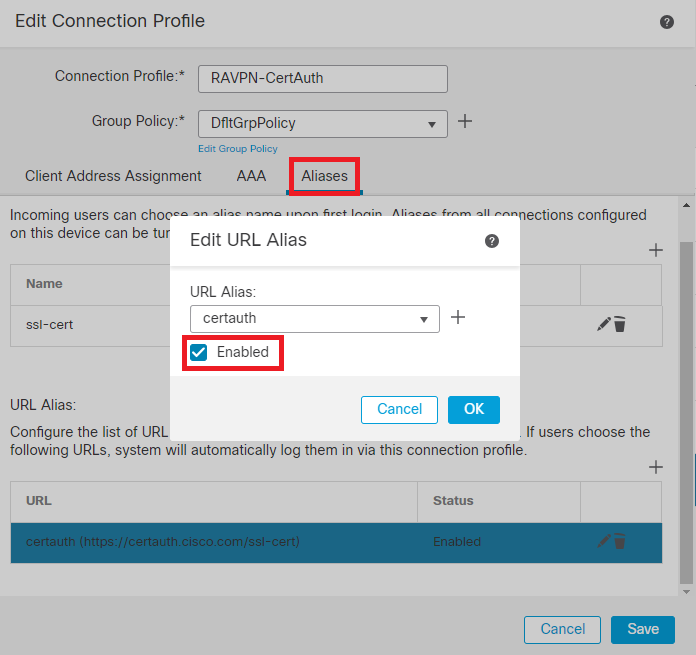

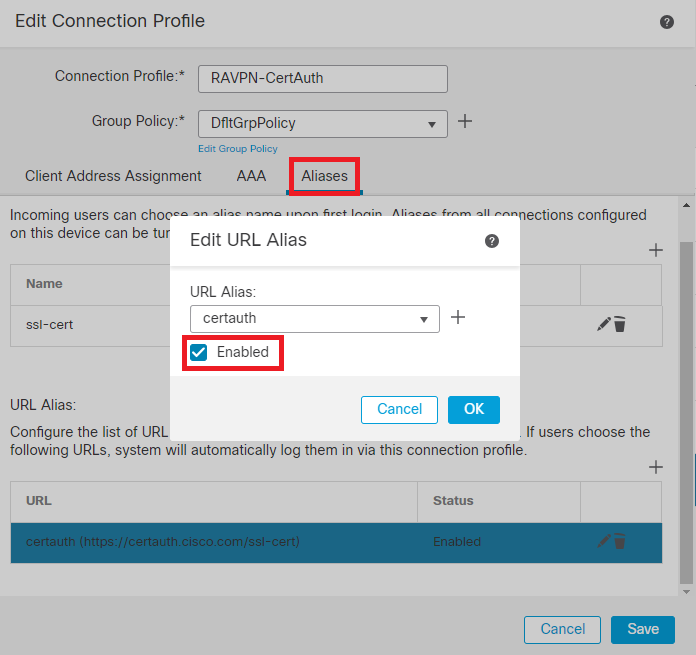

ステップ 14:プラスアイコン(+)をクリックしてgroup-urlを設定します。クライアントプロファイルで以前に設定したのと同じグループURLを使用します。

グループURLの編集

グループURLの編集

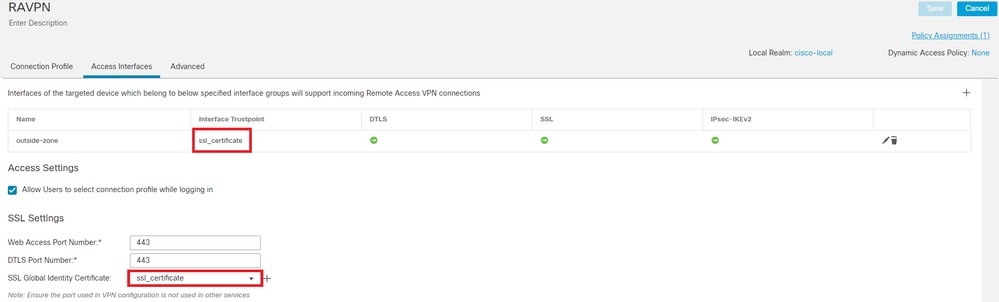

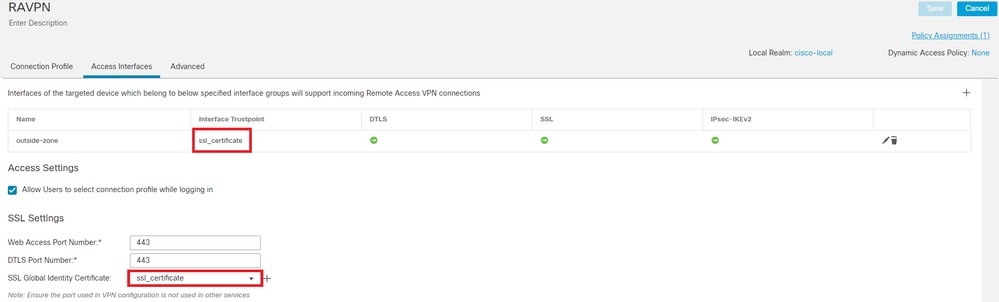

ステップ 15:Access Interfacesの順に移動します。SSL設定でInterface TruspointおよびSSL Global Identity Certificateを選択します。

アクセスインターフェイスの編集

アクセスインターフェイスの編集

ステップ 16:をクリックしてSave、これらの変更を展開します。

確認

ここでは、設定が正常に機能しているかどうかを確認します。

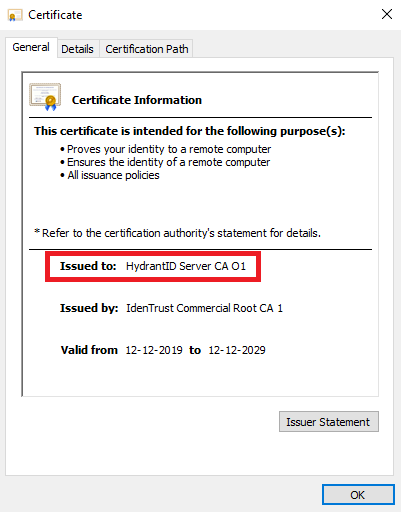

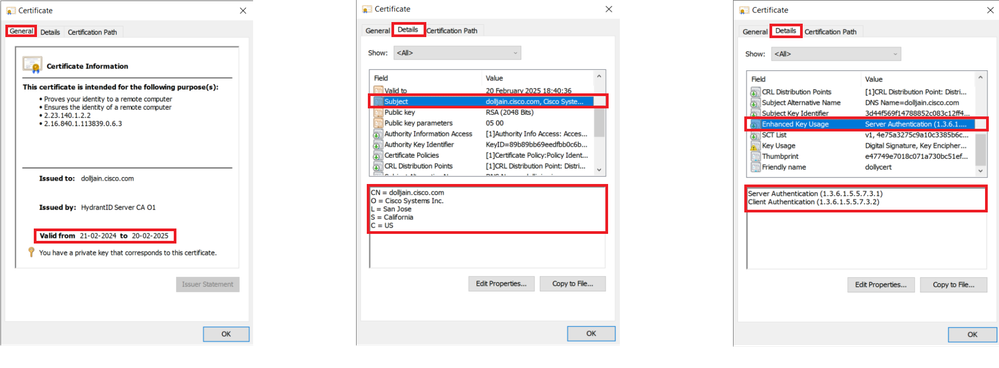

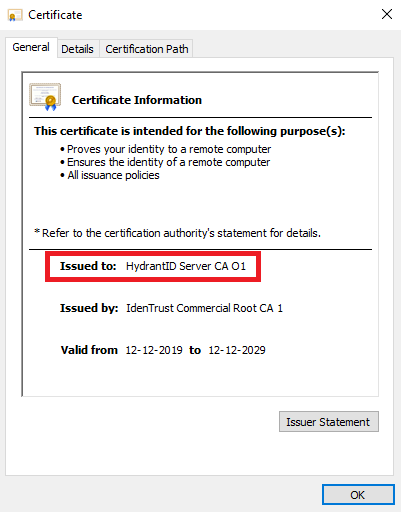

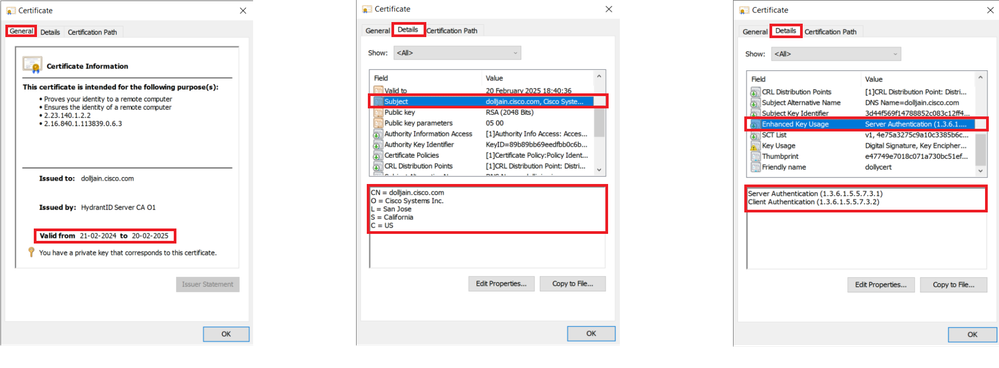

1. セキュリティで保護されたクライアントPCには、有効な日付、サブジェクト、およびEKUが設定された証明書がユーザのPCにインストールされている必要があります。この証明書は、前述のように、FTDにインストールされている証明書を持つCAによって発行される必要があります。ここでは、IDまたはユーザ証明書が「auth-risagar-ca」によって発行されます。

証明書の概要

証明書の概要

注:クライアント証明書には、「Client Authentication」拡張キー使用法(EKU)が含まれている必要があります。

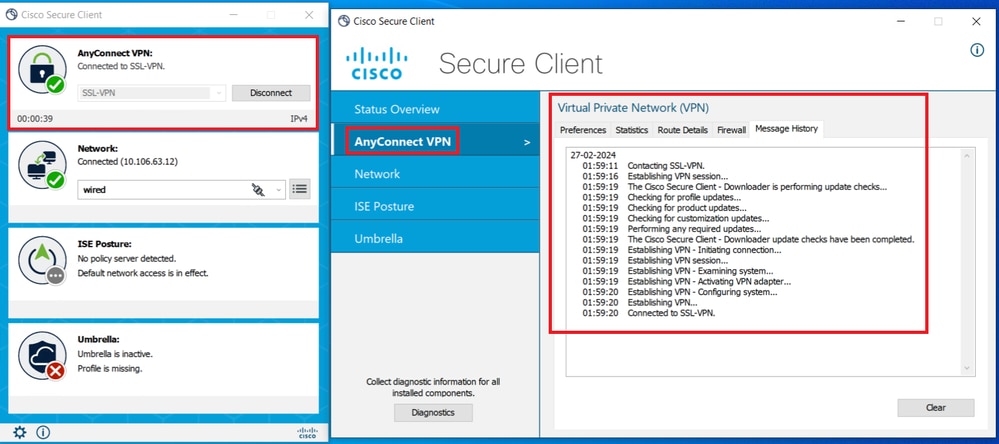

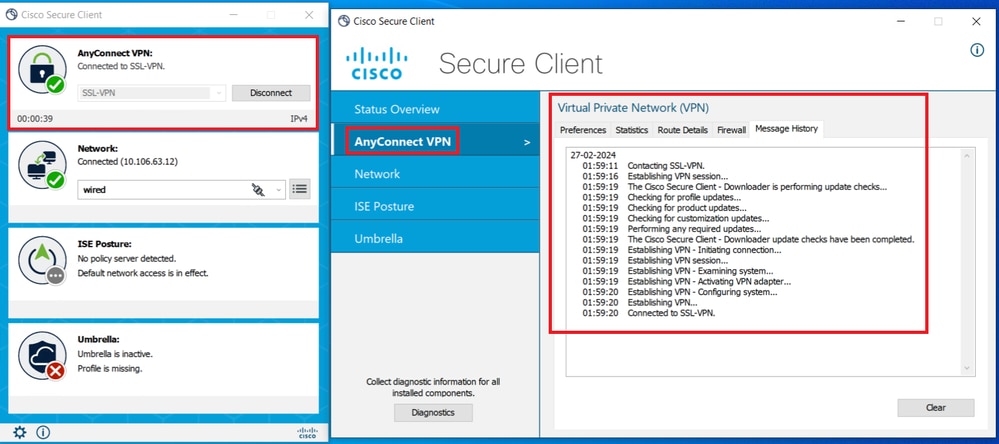

2. セキュアクライアントは接続を確立する必要があります。

セキュアクライアント接続の成功

セキュアクライアント接続の成功

3.show vpn-sessiondb anyconnectを実行して、使用されているトンネルグループの下でアクティブユーザの接続の詳細を確認します。

firepower# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : dolljain.cisco.com Index : 8 Assigned IP : 10.20.20.1 Public IP : 72.163.X.X Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 Bytes Tx : 14402 Bytes Rx : 9652 Group Policy : DfltGrpPolicy Tunnel Group : RAVPN-CertAuth Login Time : 08:32:22 UTC Mon Mar 18 2024 Duration : 0h:03m:59s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 0ac5de050000800065f7fc16 Security Grp : none Tunnel Zone : 0

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

1. デバッグは、FTDの診断CLIから実行できます。

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. 一般的な問題については、このガイドを参照してください。

RSAキーの追加

RSAキーの追加

フィードバック

フィードバック