概要

このドキュメントでは、管理アクセス用にシングルサインオン(SSO)で認証するようにSecure Firewall Management Center(FMC)を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

・シングルサインオンとSAMLの基本的な知識

・アイデンティティプロバイダー(iDP)の設定の理解

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

・ Cisco Secure Firewall Management Center(FMC)バージョン7.2.4

・ IDプロバイダーとしてのDuo

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

次のiDPがサポートされ、認証がテストされています。

・オクタ

・ OneLogin

・ PingID

・ Azure AD

・その他(SAML 2.0に準拠するiDP)

注:新しいライセンス要件はありません。この機能は、ライセンスモードと評価モードで動作します。

制限と制限

FMCアクセスのSSO認証に関する既知の制限事項と制限事項を次に示します。

・ SSOはグローバル・ドメインに対してのみ構成できます。

・ HAペアに参加するFMCデバイスは、個別に設定する必要があります。

・ FMCでSSOを設定できるのはローカル/AD管理者のみです(SSO管理者ユーザはFMCでSSO設定を構成/更新できません)。

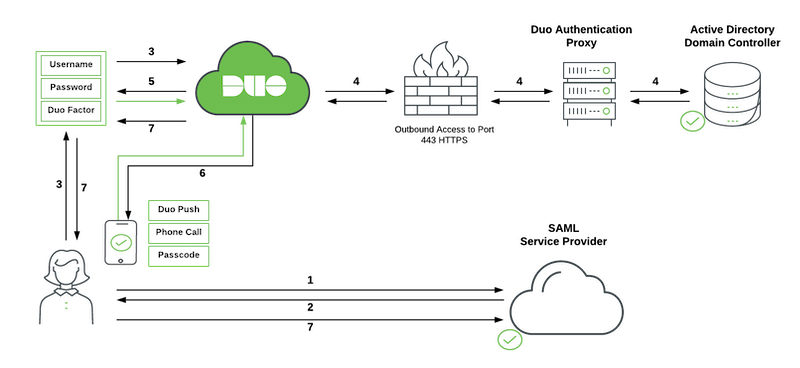

ネットワーク図

アイデンティティプロバイダー(Duo)の設定手順

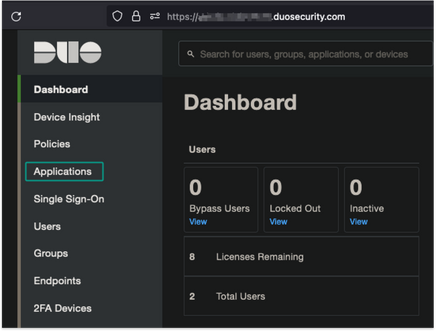

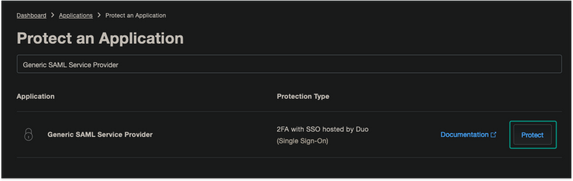

ダッシュボードから、Applicationsに移動します。

URLの例:https://admin-debXXXXX.duosecurity.com/applications

Protect an Applicationを選択します。

Generic SAML Service Providerを検索します。

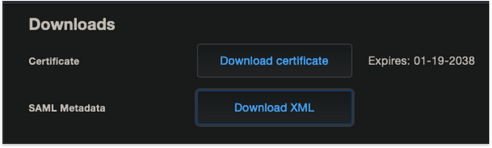

証明書とXMLのダウンロード

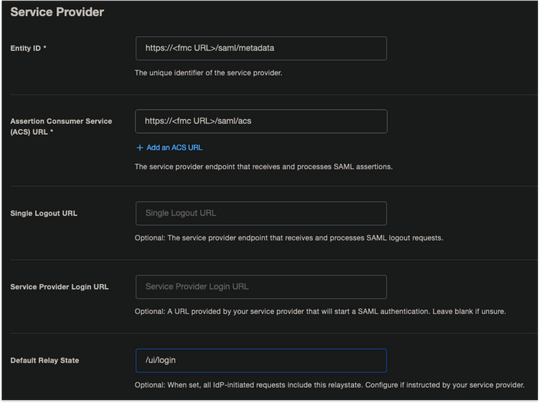

サービスプロバイダーを設定します。

SAML設定を入力します。

シングルサインオンURL:https://<fmc URL>/saml/acs

対象ユーザーURI (SPエンティティID): https://<fmc URL>/saml/metadata

デフォルトのリレー状態: /ui/login

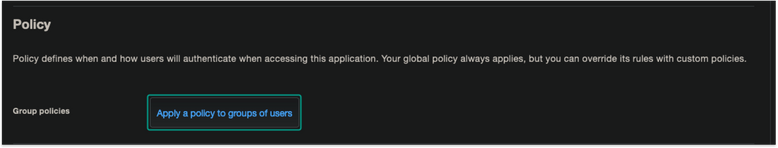

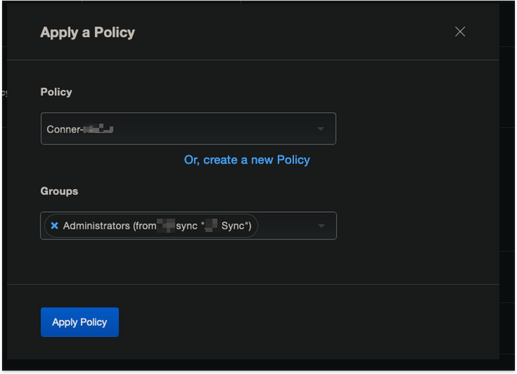

Apply Policy to All Usersを設定します。

「ポリシーの適用」の詳細

適切なカスタムポリシーから必要な管理者グループを選択します。

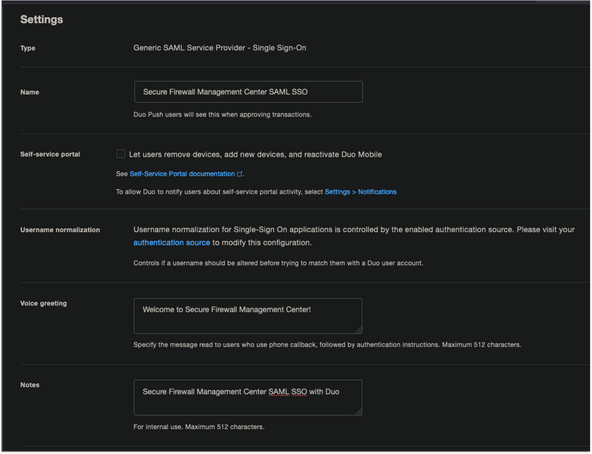

必要な管理設定を行います。

アプリケーションの保存

Secure Firewall Management Centerでの設定手順

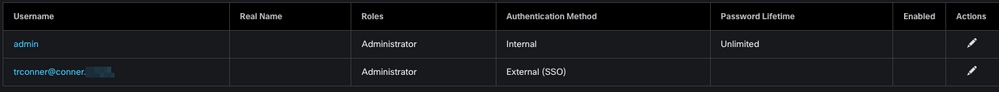

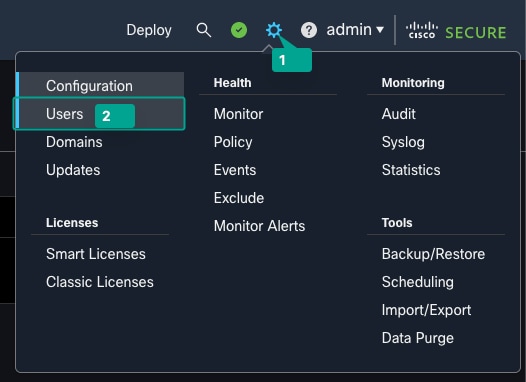

管理者権限でFMCにログインします。System > Usersの順に移動します。

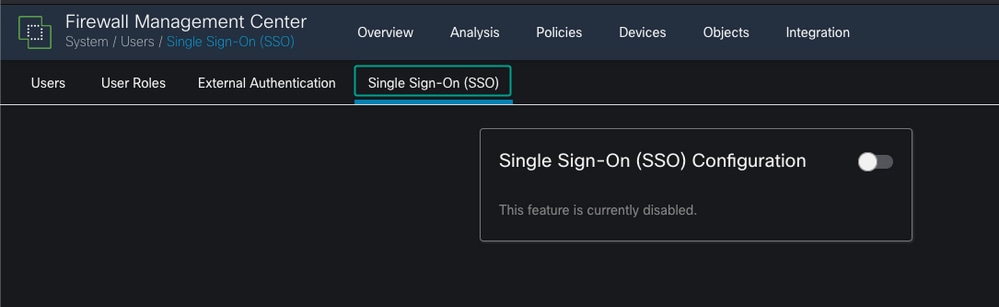

次の図に示すように、[シングルサインオン]をクリックします。

[シングルサインオン]オプションを有効にします(デフォルトでは無効)。

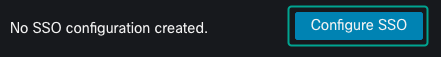

Configure SSOをクリックして、FMCでのSSO設定を開始します。

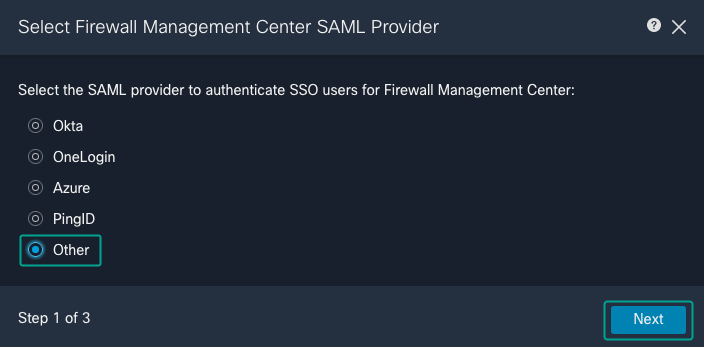

Firewall Management Center SAMLプロバイダーを選択します。[Next] をクリックします。

このデモンストレーションでは、「その他」を使用します。

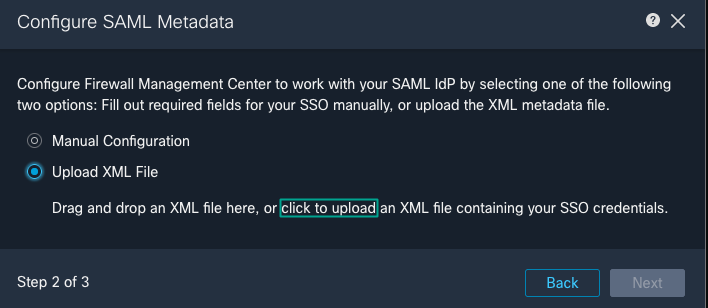

また、Upload XML fileを選択して、Duo Configurationから以前に取得したXMLファイルをアップロードすることもできます。

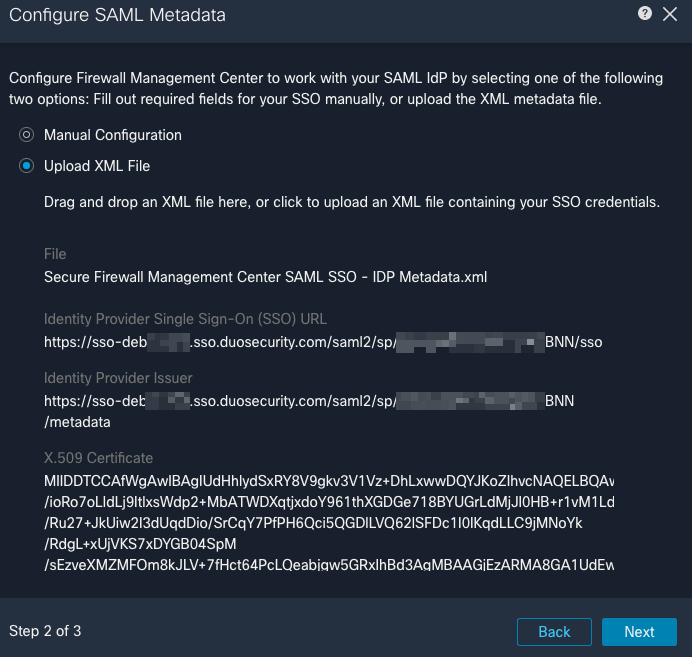

ファイルがアップロードされると、FMCにメタデータが表示されます。次の図に示すように、Nextをクリックします。

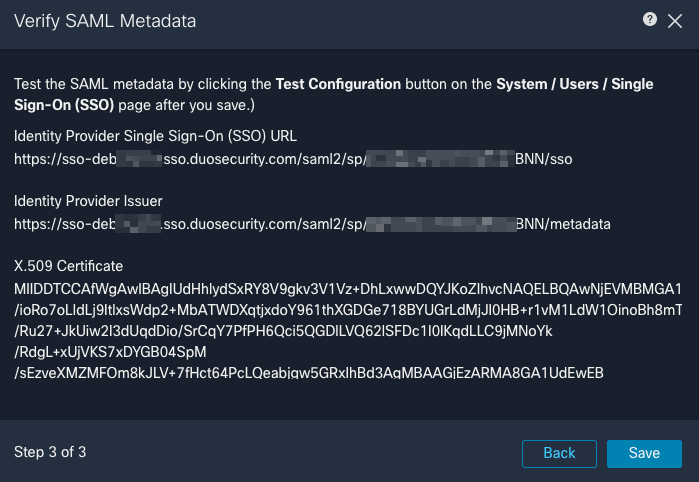

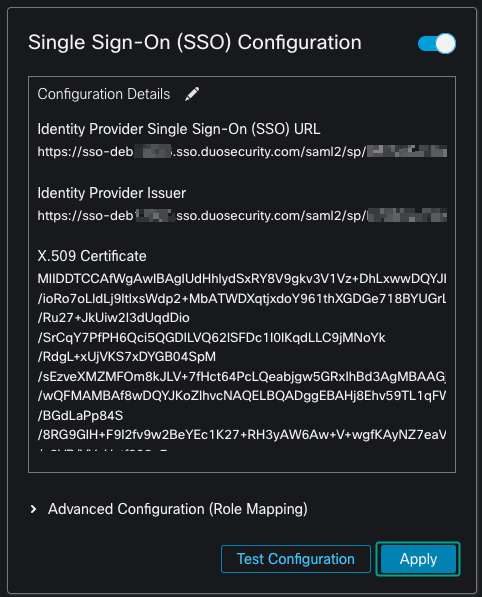

メタデータを確認します。次の図に示すように、Saveをクリックします。

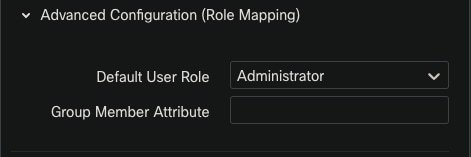

Advanced Configurationの下でRole Mapping/Default User Roleを設定します。

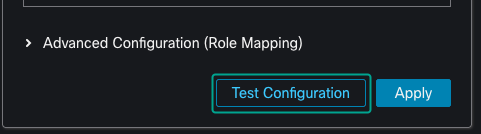

設定をテストするには、次の図に示すようにTest Configurationをクリックします。

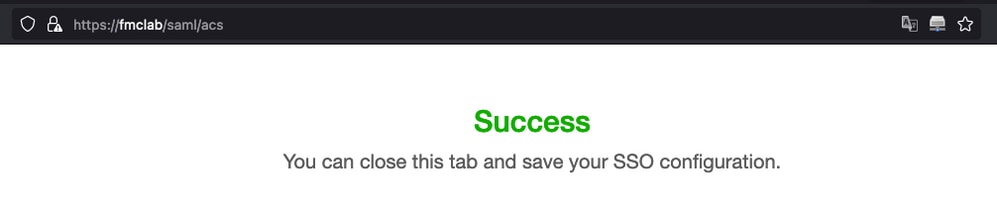

テスト接続の成功例を示します。

Applyをクリックして、設定を保存します。

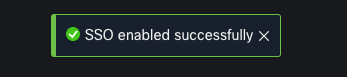

SSOが正常に有効になります。

確認

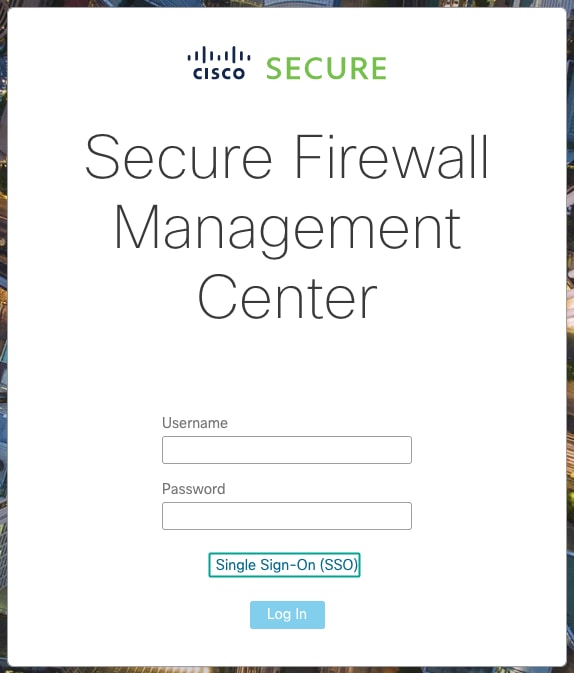

ブラウザからFMCのURL(https://<fmc URL>)に移動します。Single Sign-Onをクリックします。

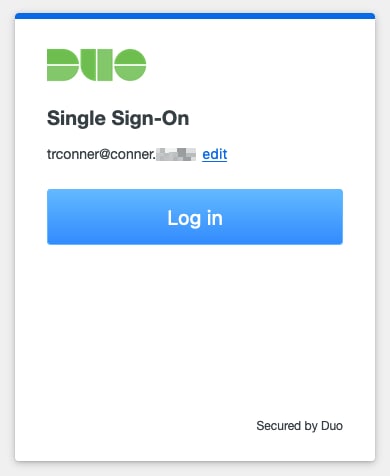

iDP(Duo)ログインページが表示されます。SSOクレデンシャルを入力します。Sign inをクリックします。

正常に完了すると、ログインしてFMCのデフォルトページを表示できます。

FMCで、System > Usersの順に移動し、データベースに追加されたSSOユーザを表示します。