شرح أخطاء إسقاط الحزمة في ACI

خيارات التنزيل

-

ePub (715.8 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كل خطأ نوع، والإجراء عندما ترى هذا خطأ. أثناء التشغيل العادي لنسيج Cisco Application Centric Infrastructure (ACI)، يمكن أن يرى المسؤول أخطاء لأنواع معينة من عمليات إسقاط الحزم.

الكائنات المدارة

في Cisco ACI، يتم رفع جميع الأخطاء تحت الكائنات المدارة (MO). على سبيل المثال، حدث خطأ F11245 - معدل حزم الإسقاط عند الدخول (l2IngrPktsAg15min:dropRate) فيما يتعلق بمعلمة dropRate في MO l2IngrPktsAg15min.

يقدم هذا القسم بعض من مثال الكائن المدار (MO) المرتبط بأخطاء حزمة الإسقاط.

| مثال | الوصف | نماذج المعلمات | نموذج MO مقابل ما هي الأخطاء التي تم علاجها |

|

| l2IngrPkts | l2IngrPkts5min l2IngrPkts15min l2IngrPkts1h وهكذا. |

يمثل هذا مدخل ربط إحصائيات لكل VLAN أثناء كل فترة. | معدل الإفلات معدل الفيضان معدل البث المتعدد أحادي السرعة |

vlanCktEp (VLAN) |

| l2IngrPktsAg | l2IngrPktsAg15min l2IngrPktsAg1h l2IngrPktsAg1d وهكذا. |

يمثل هذا إحصائيات حزم الدخول لكل EPG و BD و VRF وما إلى ذلك. على سبيل المثال، تمثل حالات EPG تجميع حالات شبكات VLAN التي تنتمي إلى EPG. |

معدل الإفلات معدل الفيضان معدل البث المتعدد أحادي السرعة |

fvAEPg (EPG) fvAP (ملف تعريف التطبيق) fvBD (BD) l3extOut (L3OUT) |

| eqptIngrDropPkts | eqptIngrDropPkts15min eqptIngrDropPkts1h eqptIngrDropPkts1d وهكذا. |

يمثل هذا إحصائيات حزمة إسقاط المدخل لكل واجهة أثناء كل فترة. | *1 معدل إعادة التوجيه *1 معدل الخطأ *1 معدل المخزن المؤقت |

l1PhysIf (منفذ طبيعي) pcAggrIf (port-channel) |

*1: يمكن رفع هذه العدادات في eqptIngrDropPkts بشكل خاطئ بسبب تقييد ASIC في العديد من منصات Nexus 9000، نظرا لأنه يتم تسجيل حزم SUP_REDIRECT كعمليات إسقاط للأمام. راجع أيضا معرف تصحيح الأخطاء من Cisco CSCvo68407 ومعرف تصحيح الأخطاء من Cisco CSCvn72699

ومعرف تصحيح الأخطاء من Cisco CSCvn72699 للحصول على مزيد من التفاصيل والإصدارات الثابتة.

للحصول على مزيد من التفاصيل والإصدارات الثابتة.

أنواع عداد إسقاط الأجهزة

في محولات Nexus 9000 التي تعمل في وضع ACI، هناك 3 عدادات أجهزة رئيسية لسبب إسقاط واجهة الدخول على ASIC.

يتضمن ADropRate في l2IngrPkts، l2IngrPktsAg هذه العدادات. هناك ثلاثة معلمات (forwardingRate، errorRate، bufferRate) في الجدول ل eqptIngrDropPkts تمثل كل ثلاثة عدادات للواجهة.

إلى الأمام

عمليات الإسقاط للأمام هي الحزم التي يتم إسقاطها على كتلة البحث (LU) الخاصة ب ASIC. في كتلة LU، يتم إتخاذ قرار إعادة توجيه الحزمة استنادا إلى معلومات رأس الحزمة. إذا كان القرار هو إسقاط الحزمة، يتم حساب الإسقاط الأمامي. وهناك مجموعة متنوعة من الأسباب التي قد تؤدي إلى هذا، ولكن دعونا نتحدث عن الأسباب الرئيسية:

Security_GROUP_DENY

إسقاط بسبب العقود المفقودة للسماح بالاتصال.

عندما يدخل ربط النسيج، المفتاح ينظر إلى المصدر والوجهة EPG أن يرى إن هناك عقد أن يسمح هذا اتصال. إذا كان المصدر والوجهة في بروتوكولات EPG مختلفة، ولا يوجد عقد يسمح بنوع الحزمة هذا بينهما، يقوم المحول بإسقاط الحزمة وتسميتها على أنها security_group_deny. هذا يزيد من عداد الإسقاط الأمامي.

vlan_xlate_ms

قطرة بسبب شبكة VLAN غير مناسبة.

عندما يدخل ربط ال fabric، المفتاح ينظر إلى الربط أن يقرر إن التشكيل على الميناء يسمح هذا ربط. على سبيل المثال، يدخل إطار النسيج بعلامة تمييز 802.1Q بقيمة 10. إن يتلقى المفتاح VLAN 10 على الميناء، هو يفحص المحتوى ويتخذ قرار إعادة توجيه يؤسس على الغاية ماك. مهما، إن VLAN 10 ليس على الميناء، هو يسقطه ويسميه ك VLAN_XLATE_MISS. هذا يزيد من عداد الإسقاط الأمامي.

السبب ل XLATE أو يترجم لأن في ACI، الورقة مفتاح يأخذ إطار مع 802.1Q مدخل ويترجمه إلى VLAN جديد أن يكون استعملت ل VXLAN وآخر تطبيع داخل البناء. إن يأتي الإطار مع VLAN لا ينشر، الترجمة يفشل.

ACL_DROP

قطرة بسبب "sup-tcam".

يحتوي تطبيق sup-tcam في محولات ACI على القواعد الخاصة التي سيتم تطبيقها فوق قرار إعادة توجيه المستوى 2/L3 العادي. القواعد الموجودة في sup-tcam مدمجة وليست قابلة للتهيئة من قبل المستخدم. الهدف من قواعد sup-tcam بشكل رئيسي أن تتعامل مع بعض الاستثناءات أو بعض حركة مرور مستوى التحكم وليس المقصود أن يتم فحصها أو مراقبتها من قبل المستخدمين. عندما تصل الحزمة إلى قواعد sup-tcam والقاعدة هي إسقاط الحزمة، يتم حساب الحزمة التي سقطت ك ACL_DROP وتزيد من عداد الإسقاط الأمامي. عندما يحدث هذا، فإنه يعني عادة أن الحزمة على وشك إعادة التوجيه مقابل المبادئ الأساسية لإعادة توجيه قائمة التحكم في الوصول (ACI).

وعلى الرغم من أن اسم الإسقاط هو ACL_DROP، إلا أن قائمة التحكم في الوصول هذه ليست مثل قائمة التحكم في الوصول العادية التي يمكن تكوينها على أجهزة NX-OS المستقلة أو أي أجهزة توجيه/تحويل أخرى.

Sup_Redirect

هذه ليست نقطة.

يمكن حساب حزمة إعادة توجيه sup (على سبيل المثال، CDP/LLDP/UDLD/BFD وما إلى ذلك) على أنها إسقاط أمامي حتى إذا كانت الحزمة تتم معالجتها وإعادة توجيهها بشكل صحيح إلى وحدة المعالجة المركزية.

وهذا يحدث في الأنظمة الأساسية -EX و -FX و -FX2 مثل N9K-C93180YC-EX أو N9K-C93180YC-FX. ومع ذلك، لا يمكن حساب هذه على أنها إسقاط، وذلك بسبب حدود ASIC في أنظمة -EX/-FX/-FX2 الأساسية.

الخطأ

عندما يستقبل المحول إطارا غير صحيح على إحدى واجهات اللوحة الأمامية، يتم إسقاطه كخطأ. وتتضمن الأمثلة على ذلك الإطارات التي تحتوي على أخطاء في تسلسل التحقق من الإطارات (FCS) أو CRC. عند النظر إلى منافذ Uplinkinkinking/Downlink الطرفية، أو منافذ العامود الرئيسي، فإنه من الأفضل التحقق من أخطاء FCS/CRC باستخدام عرض الواجهة. ومع ذلك، في ظل العمليات العادية، من المتوقع أن ترى حزم الأخطاء تتزايد على منافذ الوصلات/الروابط السفلية من الأوراق، أو منافذ العمود الفقري لأن هذا العداد يتضمن أيضا إطارات يتم تشذيبها بواسطة النظام ولا يتوقع إرسالها من الواجهة.

مثال: حالات فشل TTL للحزم الموجهة، بث/إطارات مغمورة بالواجهة نفسها.

مصدا

عندما يستلم المحول إطارا، ولا يوجد أي أرصدة مصد متاحة لأي من المدخل أو المخرج، سيتم إسقاط الإطار مع مصد. وعادة ما يشير ذلك إلى حدوث إزدحام في مكان ما من الشبكة. قد يكون الارتباط الذي يظهر الخطأ ممتلئا، أو أن الارتباط الذي يحتوي على الوجهة يمكن احتقانه.

عرض حالات الإسقاط في CLI

الكائنات المدارة

بروتوكول Secure Shell (SSH) إلى أحد واجهات برمجة التطبيقات (APIC) ثم قم بتشغيل هذه الأوامر.

apic1# moquery -c l2IngrPktsAg15min

يوفر هذا كافة مثيلات الكائن لهذه الفئة l2IngrPktsAg15min.

فيما يلي مثال على عامل تصفية للاستعلام عن كائن معين. في هذا المثال، يجب أن يعرض المرشح كائن ذو سمات يتضمن tn-tenant1/ap-app1/epg-epg1 فقط.

أيضا، يستخدم هذا المثال egrep لإظهار السمات المطلوبة فقط.

مثال إخراج 1: كائن عداد EPG (l2IngrPktsAg15min) لمستأجر 1، تطبيق ملف تعريف التطبيق 1، epg EPG1.

apic1# moquery -c l2IngrPktsAg15min -f 'l2.IngrPktsAg15min.dn*"tn-TENANT1/ap-APP1/epg-EPG1"' | egrep 'dn|drop[P,R]|rep'

dn : uni/tn-TENANT1/ap-APP1/epg-EPG1/CDl2IngrPktsAg15min dropPer : 30 <--- number of drop packet in the current periodic interval (600sec) dropRate : 0.050000 <--- drop packet rate = dropPer(30) / periodic interval(600s) repIntvEnd : 2017-03-03T15:39:59.181-08:00 <--- periodic interval = repIntvEnd - repIntvStart repIntvStart : 2017-03-03T15:29:58.016-08:00 = 15:39 - 15:29

= 10 min = 600 sec

أو يمكننا إستخدام خيار آخر -d بدلا من -c للحصول على كائن معين إذا كنت تعرف الكائن dn.

مثال إخراج 2: كائن عداد EPG (l2IngrPktsAg15min) لمستأجر 1، تطبيق ملف تعريف التطبيق 1، EPG2.

apic1# moquery -d uni/tn-TENANT1/ap-APP1/epg-EPG2/CDl2IngrPktsAg15min | egrep 'dn|drop[P,R]|rep' dn : uni/tn-jw1/BD-jw1/CDl2IngrPktsAg15min dropPer : 30 dropRate : 0.050000 repIntvEnd : 2017-03-03T15:54:58.021-08:00 repIntvStart : 2017-03-03T15:44:58.020-08:00

عدادات الأجهزة

إذا ظهرت أخطاء أو أردت التحقق من عمليات إسقاط الحزم على منافذ المحولات باستخدام واجهة سطر الأوامر، فإن أفضل طريقة للقيام بذلك هي عرض عدادات النظام الأساسي في الجهاز. يتم عرض معظم العدادات، ولكن ليس جميع العدادات باستخدام show interface. يمكن عرض أسباب الإسقاط الرئيسية الثلاثة فقط باستخدام عدادات النظام الأساسي. لعرض هذه الخطوات، قم بتنفيذ الخطوات التالية:

ورقة

SSH إلى الورقة وشغل هذه الأوامر.

ACI-Leaf# vsh_lc

module-1# show platform داخلي العدادات ميناء <x>

* حيث يمثل X رقم المنفذ

مثال للمخرجات ل 1/31 :

ACI-LEAF# vsh_lc

vsh_lc

module-1#

module-1# show platform internal counters port 31

Stats for port 31

(note: forward drops includes sup redirected packets too)

IF LPort Input Output

Packets Bytes Packets Bytes

eth-1/31 31 Total 400719 286628225 2302918 463380330

Unicast 306610 269471065 453831 40294786

Multicast 0 0 1849091 423087288

Flood 56783 8427482 0 0

Total Drops 37327 0

Buffer 0 0

Error 0 0

Forward 37327

LB 0

AFD RED 0

----- snip -----

عمود فقري

بالنسبة للعامود الرئيسي لنوع المربع (N9K-C9336PQ)، فإنه تماما مثل الورق.

بالنسبة للشبكات النمطية (N9K-C9504 وما إلى ذلك)، يجب عليك أولا إرفاق بطاقة خط معينة قبل أن تتمكن من عرض عدادات النظام الأساسي. SSH إلى العامود الرئيسي وتشغيل هذه الأوامر:

ACI-SPINE# vsh

الوحدة النمطية المرفقة ACI-SPINE# <x>

module-2# show platform داخلي العدادات ميناء <y>.

* حيث يمثل X رقم الوحدة النمطية لبطاقة الخط التي تريد عرضها

Y يمثل رقم المنفذ

مثال إخراج ل Ethernet 2/1 :

ACI-SPINE# vsh Cisco iNX-OS Debug Shell This shell can only be used for internal commands and exists for legacy reasons. User can use ibash infrastructure as this will be deprecated. ACI-SPINE#

ACI-SPINE# attach module 2 Attaching to module 2 ... To exit type 'exit', to abort type '$.' Last login: Mon Feb 27 18:47:13 UTC 2017 from sup01-ins on pts/1 No directory, logging in with HOME=/ Bad terminal type: "xterm-256color". Will assume vt100. module-2#

module-2# show platform internal counters port 1 Stats for port 1 (note: forward drops includes sup redirected packets too) IF LPort Input Output Packets Bytes Packets Bytes eth-2/1 1 Total 85632884 32811563575 126611414 25868913406 Unicast 81449096 32273734109 104024872 23037696345 Multicast 3759719 487617769 22586542 2831217061 Flood 0 0 0 0 Total Drops 0 0 Buffer 0 0 Error 0 0 Forward 0 LB 0 AFD RED 0 ----- snip -----

الأخطاء

F112425 - معدل حزم الإسقاط عند الدخول (l2IngrPktsAg15min:dropRate)

الوصف:

أحد الأسباب الشائعة لهذا الخطأ هو أن حزم الطبقة 2 يتم إسقاطها باستخدام سبب الإسقاط الأمامي. هناك مجموعة متنوعة من الأسباب، ولكن الأسباب الأكثر شيوعا هي:

على بعض الأنظمة الأساسية (راجع معرف تصحيح الأخطاء من Cisco CSCvo68407)، هناك حد حيث يلزم إعادة توجيه حزم L2 إلى وحدة المعالجة المركزية (على سبيل المثال، CDP/LLDP/UDLD/BFD، وما إلى ذلك)، يتم تسجيل الدخول كإسقاط أمامي وكذلك يتم نسخه إلى وحدة المعالجة المركزية. وهذا يرجع إلى تقييد ASIC المستخدم في هذه النماذج.

الدقة:

وعمليات السقوط الموصوفة هي عمليات تجميلية بحتة، ولذلك فإن التوصية المتعلقة بأفضل الممارسات هي زيادة عتبة الخطأ كما هو موضح في قسم "عتبة الحالات". للقيام بذلك، راجع الإرشادات الموجودة في عتبة الحالات.

F100264 - معدل حزم إسقاط المخزن المؤقت للمدخل (eqptIngrDropPkts5min:bufferRate)

الوصف:

يمكن زيادة هذا الخطأ عندما يتم إسقاط الحزم على منفذ ما باستخدام مخزن السبب المؤقت. كما ذكر سابقا، يحدث ذلك عادة عندما يكون هناك إزدحام على واجهة في إتجاه المدخل أو المخرج.

الدقة:

يمثل هذا الخطأ الحزم الفعلية التي تم إسقاطها في البيئة بسبب الازدحام. يمكن أن تتسبب الحزم التي تم إسقاطها في حدوث مشاكل مع التطبيقات التي تعمل في بنية واجهة التحكم في الوصول (ACI). يمكن لمسؤولي الشبكة عزل تدفق الحزمة وتحديد ما إذا كان الازدحام راجعا إلى تدفقات حركة مرور غير متوقعة، موازنة حمل غير فعالة، وما إلى ذلك، أو الاستخدام المتوقع على تلك المنافذ.

F100696 - حزم الإسقاط لإعادة توجيه الدخول (eqptIngrDropPkts5min:forwardingRate)

ملاحظة: يمكن أن تتسبب قيود ASIC، كتلك المذكورة من قبل فيما يتعلق بعامل F11245، في إثارة هذه الأخطاء أيضا. يرجى الاطلاع على معرف تصحيح الأخطاء من Cisco CSCvo68407  للحصول على مزيد من التفاصيل.

للحصول على مزيد من التفاصيل.

هذا الخطأ سببه بعض السيناريوهات. أكثر الأشياء شيوعا هي:

الوصف 1) عمليات إسقاط العامود الرئيسي

إذا تم ملاحظة هذا الخطأ على واجهة العمود الفقري، فقد يكون ذلك بسبب حركة المرور نحو نقطة نهاية غير معروفة. عند إعادة توجيه حزمة ARP أو IP إلى العمود الرئيسي لبحث وكيل، وتكون نقطة النهاية غير معروفة في البنية، يتم إنشاء حزمة glean خاصة وإرسالها إلى جميع المنشورات على عنوان مجموعة البث المتعدد (الداخلي) المناسب ل BD. يؤدي ذلك إلى تشغيل طلب ARP من كل صفحة في مجال الجسر (BD) لاكتشاف نقطة النهاية. ونظرا للقيود المفروضة، يتم أيضا عكس حزمة اللمعان التي يتم استقبالها بواسطة الوحدة الطرفية مرة أخرى في القناة الليفية وتشغيل عملية إسقاط إعادة توجيه على إرتباط العمود الفقري المتصل بالورقة. ويتم زيادة الإسقاط الأمامي في هذا السيناريو فقط على أجهزة الجيل الأول الخلفي.

القرار 1)

بما أنه من المعروف أن المشكلة نتجت عن جهاز يرسل كمية غير ضرورية من حركة مرور Unicast غير معروفة إلى بنية ACI، فمن المطلوب أن يعرف أي جهاز يسبب هذا، ومعرفة ما إذا كان يمكن منعه. وعادة ما يحدث هذا بسبب الأجهزة التي تقوم بالمسح الضوئي أو التحقق من عناوين IP على الشبكات الفرعية لأغراض المراقبة. in order to وجدت ما IP يرسل هذا حركة مرور، SSH على الورقة أن يكون ربطت إلى العامود الرئيسي قارن يبدي الخطأ.

من هناك، أنت يستطيع ركضت هذا أمر أن يرى المصدر عنوان (sip) أن يكون أطلقت ال glean ربط:

ACI-LEAF# show ip arp internal event-history event | grep glean | grep sip | more

[116] TID 11304:arp_handle_inband_glean:3035: log_collect_arp_glean;sip = 192.168.21.150;dip = 192.168.20.100;info = Received glean packet is an IP packet

[116] TID 11304:arp_handle_inband_glean:3035: log_collect_arp_glean;sip = 192.168.21.150;dip = 192.168.20.100;info = Received glean packet is an IP packet

في إخراج المثال هذا، يتم تشغيل الحزمة glean بواسطة 192.168.21.150 ويوصى بمعرفة ما إذا كان يمكن الحد من ذلك.

الوصف 2) قطرات الأوراق

إذا تم ملاحظة هذا الخطأ على واجهة طرفية، فإن السبب الأكثر ترجيحا هو عمليات إسقاط SECURITY_GROUP_DENY المذكورة.

القرار 2)

تحتفظ صفحة قائمة التحكم في الوصول (ACI) بسجل للحزم المرفوضة بسبب الانتهاكات. ولا يلتقط هذا السجل جميع هذه السجلات لحماية موارد وحدة المعالجة المركزية، ومع ذلك، فإنه لا يزال يوفر لك كمية كبيرة من السجلات.

أن ينال يتطلب سجل، إن القارن خطأ يكون رفعت على جزء من ميناء-channel، هو يتطلب أن يستعمل هذا أمر و GREP للميناء-channel. وإلا، يمكن إعداد الواجهة المادية.

يمكن تبديل هذا السجل بسرعة حسب مقدار حالات إسقاط العقد.

ACI-LEAF# show logging ip access-list internal packet-log deny | grep port-channel2 | more [ Sun Feb 19 14:16:12 2017 503637 usecs]: CName: jr:sb(VXLAN: 2129921), VlanType: FD_VLAN, Vlan-Id: 59, SMac: 0x8c604f0288fc, DMac:0x0022bdf819ff, SIP: 192.168.21.150, DIP: 192.168.20.3, SPort: 0, DPort: 0, Src Intf: port-channel2, Pr oto: 1, PktLen: 98 [ Sun Feb 19 14:16:12 2017 502547 usecs]: CName: jr:sb(VXLAN: 2129921), VlanType: FD_VLAN, Vlan-Id: 59, SMac: 0x8c604f0288fc, DMac:0x0022bdf819ff, SIP: 192.168.21.150, DIP: 192.168.20.3, SPort: 0, DPort: 0, Src Intf: port-channel2, Pr oto: 1, PktLen: 98

في هذه الحالة، يحاول 192.168.21.150 إرسال رسائل ICMP (بروتوكول IP رقم 1) إلى 192.168.20.3. ومع ذلك، لا يوجد عقد بين بروتوكولي EPG اللذين يتيحان ICMP، لذلك يتم إسقاط الحزمة. إذا كان من المفترض السماح ب ICMP، يمكن إضافة عقد بين نظامي EPG.

عتبة الحالات

يوضح هذا القسم كيفية تغيير حد لكائنات الإحصائيات التي يمكن أن تثير خطأ ضد عداد الإسقاط.

يتم تكوين حد لإحصائيات كل كائن (على سبيل المثال، l2IngrPkts، eqptIngrDropPkts) من خلال مراقبة النهج مقابل مجموعة متنوعة من الكائنات.

كما هو مذكور في الجدول الموجود في البداية، تتم مراقبة eqptIngrDropPkts ضمن، على سبيل المثال، كائنات l1PhysIf من خلال نهج المراقبة.

معدل حزم الإسقاط للأمام في eqptIngrDropPkts

هناك قسمين لهذا.

+ سياسات الوصول (المنافذ باتجاه الأجهزة الخارجية. منافذ اللوحة الأمامية من نوع A.k.a)

+ سياسات البنية (المنافذ بين المنافذ الطرفية والخلفية. منافذ البنية A.k.a)

يمكن تعيين نهج المراقبة الخاص بكل كائن منفذ (l1PhysIf، pcAggrIf) من خلال "مجموعة نهج الواجهة" كما هو موضح في الصورة أعلاه.

بشكل افتراضي، هناك سياسة مراقبة افتراضية تحت كل من Fabric > Access Policies and Fabric > Fabric Policies في APIC GUI. يتم تعيين نهج المراقبة الافتراضية هذه لجميع المنافذ على التوالي. سياسة المراقبة الافتراضية ضمن سياسات الوصول هي لمنافذ اللوحة الأمامية ونهج المراقبة الافتراضي ضمن سياسات البنية هو لمنافذ البنية.

ما لم يكن مطلوبا تغيير الحدود لكل منفذ، يمكن تعديل نهج المراقبة الافتراضي في كل قسم مباشرة لتطبيق التغيير لجميع منافذ اللوحة الأمامية و/أو منافذ البنية.

هذا المثال هو تغيير حدود الإسقاط الأمامي في eqptIngrDropPkts على منافذ البنية (سياسات البنية). قم بنفس الشيء تحت البنية > سياسات الوصول لمنافذ اللوحة الأمامية.

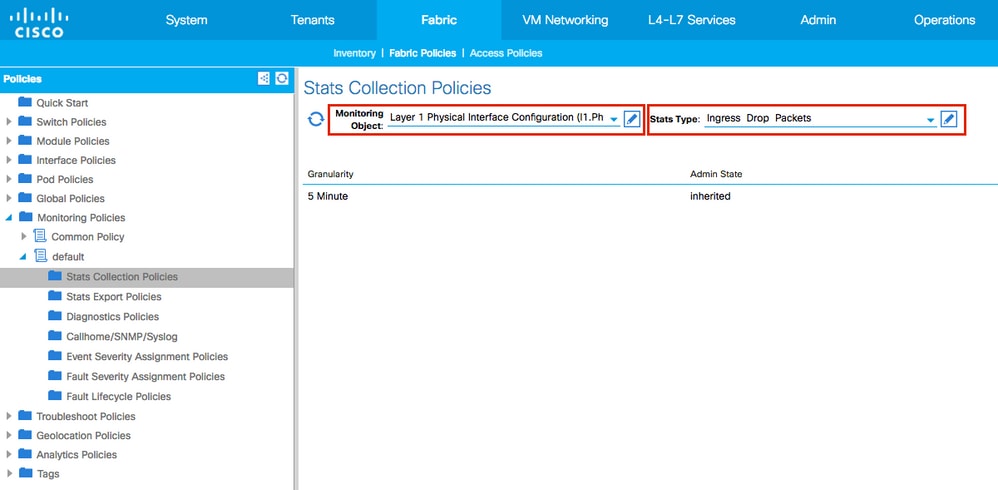

1. انتقل إلى البنية >سياسات البنية>سياسات المراقبة.

2. انقر بزر الماوس الأيمن وحدد إنشاء سياسة مراقبة.

(إذا كان من الممكن تطبيق تغيير الحد الفاصل على كل منافذ البنية، قم بالتنقل إلى الافتراضي بدلا من إنشاء واحد جديد.)

3. قم بتوسيع نهج المراقبة الجديد أو النهج الافتراضي والانتقال إلى نهج تجميع الحالات.

4. انقر أيقونة القلم الرصاص لكائن المراقبة في الجزء الأيمن، حدد تكوين الواجهة المادية للطبقة 1 (l1.PhysIf).

(يمكن تخطي الخطوة 4 عند إستخدام النهج الافتراضي.)

5. من عملية إسقاط كائن المراقبة في الجزء الأيمن، أختر تكوين الواجهة المادية للطبقة 1 (l1.PhysIf) ونوع الإحصائيات، واختر إدخال حزم الإسقاط

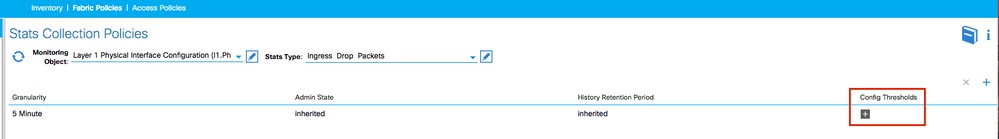

6. انقر فوق + التالي لتكوين الحدود.

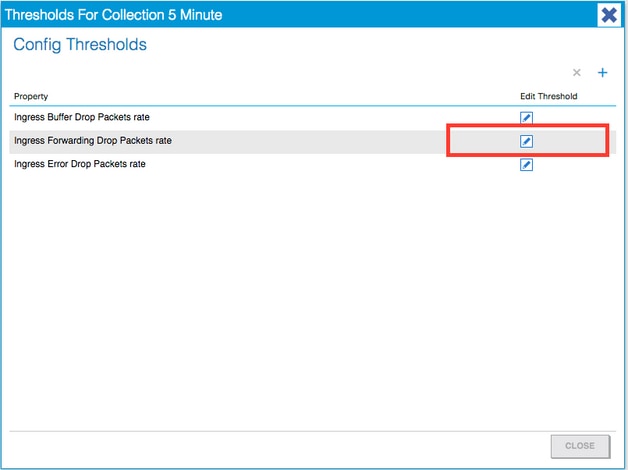

7. قم بتحرير عتبة إعادة توجيه الإسقاط.

8. تتمثل التوصية في تعطيل العتبات المتزايدة لتكوين معدل الهبوط الحرج والهام والثانوي والإنذار لإعادة التوجيه.

9. تطبيق سياسة المراقبة الجديدة هذه على مجموعة نهج الواجهة للمنافذ المطلوبة. لا تنس تكوين ملف تعريف الواجهة وملف تعريف المحول وما إلى ذلك في سياسات البنية وفقا لذلك.

(يمكن تخطي الخطوة 9 عند إستخدام النهج الافتراضي.)

10. إذا كان هذا لمنافذ اللوحة الأمامية (سياسات الوصول)، قم بتنفيذ نفس الشيء للواجهة المجمعة (pc.aggrIf) مقارنة بتكوين الواجهة المادية للطبقة 1 (l1.PhysIf) حتى يمكن تطبيق سياسة المراقبة الجديدة هذه على قناة المنفذ وكذلك المنفذ الفعلي.

(يمكن تخطي الخطوة 10 عند إستخدام النهج الافتراضي.)

معدل حزم الإسقاط عند المدخل في l2IngrPktsAG

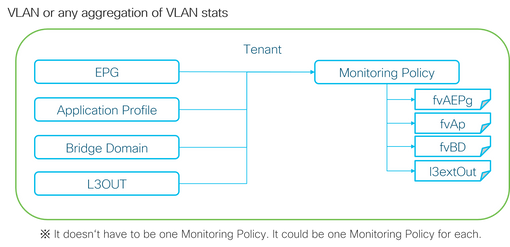

هناك أجزاء متعددة لهذا.

وكما توضح الصورة أعلاه، تتم مراقبة L2IngrPktsAg تحت الكثير من الكائنات. تعرض الصورة أعلاه بعض الأمثلة فقط، ولكن ليس جميع الكائنات ل l2IngrPktsAg. ومع ذلك، يتم تكوين حد الإحصائيات من خلال نهج المراقبة وكذلك eqptIngrDropPkts ضمن l1PhysIf أو pcAggrIf.

يمكن تعيين سياسة المراقبة الخاصة بكل كائن ( EPG(fvAEPg)، و Bridge Domain(fvBD) وما إلى ذلك) كما هو موضح في الصورة أعلاه.

بشكل افتراضي، تستخدم كل هذه الكائنات الموجودة تحت المستأجر نهج المراقبة الافتراضي تحت المستأجر > مشترك > سياسات المراقبة > الافتراضي ما لم يتم تكوينها خلاف ذلك.

ما لم يكن مطلوبا تغيير العتبات لكل مكون، يمكن تعديل نهج المراقبة الافتراضي تحت المشترك بين المستأجرين مباشرة لتطبيق التغيير لكافة المكونات ذات الصلة.

هذا المثال هو تغيير حدود معدل حزم الإسقاط عند المدخل في l2IngrPktsAg15min على مجال Bridge.

1. انتقل إلى المستأجر > (اسم المستأجر) > نهج المراقبة.

(يلزم أن يكون المستأجر مشتركا إذا كان نهج المراقبة الافتراضي مستخدما أو كان هناك حاجة لتطبيق نهج المراقبة الجديد عبر المستأجرين)

2. انقر بزر الماوس الأيمن وحدد إنشاء سياسة مراقبة.

(إذا كان من الممكن تطبيق تغيير الحد الفاصل على كل المكونات، قم بالانتقال إلى الافتراضي بدلا من إنشاء واحد جديد.)

3. قم بتوسيع نهج المراقبة الجديد أو النهج الافتراضي والانتقال إلى نهج تجميع الحالات.

4. انقر أيقونة القلم الرصاص لكائن المراقبة في الجزء الأيمن، حدد مجال الجسر (FV.BD).

(يمكن تخطي الخطوة 4 عند إستخدام النهج الافتراضي.)

5. من القائمة المنسدلة كائن المراقبة على الجزء الأيمن، أختر مجال الجسر (fv.BD) ونوع الإحصائيات، أختر حزم المدخل المجمعة.

6. انقر فوق + التالي لتكوين الحدود.

7. قم بتحرير عتبة إعادة توجيه الإسقاط.

8. تتمثل التوصية في تعطيل العتبات المتزايدة لتكوين معدل الهبوط الحرج والهام والثانوي والإنذار لإعادة التوجيه.

9. تطبيق سياسة المراقبة الجديدة هذه على مجال الجسر الذي يتطلب تغيير الحد.

(يمكن تخطي الخطوة 9 عند إستخدام النهج الافتراضي.)

ملاحظة:

لا يمكن أن يحتوي نهج المراقبة غير الافتراضي على تكوينات موجودة في نهج المراقبة الافتراضي. إذا كان مطلوبا للحفاظ على هذه التكوينات نفس نهج المراقبة الافتراضي، يحتاج المستخدمون إلى التحقق من تكوين نهج المراقبة الافتراضي وتكوين نفس السياسات يدويا على نهج المراقبة غير الافتراضي.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

5.0 |

30-Apr-2024 |

وصف المقالة المحدث، النص البديل، الترجمة الآلية، متطلبات النمط، والتنسيق. |

4.0 |

04-Apr-2023 |

-إستدعاء طراز FX |

3.0 |

11-Oct-2021 |

محتوى محدث تحت قسم الخطأ. |

1.0 |

10-Apr-2017 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Joseph RistainoTechnical Consulting Engineer

- Takuya KishidaTechnical Marketing Engineering Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات