المقدمة

يصف هذا المستند تكوين شهادات SSL المخصصة و SSL الموقعة ذاتيا.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- التوقيعات الرقمية والشهادات الرقمية

- عملية إصدار الشهادة من قبل هيئة الشهادات (CA)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- وحدة التحكم الخاصة بتطبيق سياسة البنية الأساسية (APIC)

- المستعرض

- واجهة برمجة التطبيقات (ACI) التي تعمل بنظام التشغيل 5.2 (8e)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

بعد تهيئة الجهاز، يستخدم شهادة التوقيع الذاتي كشهادة SSL ل HTTPS. الشهادة الموقعة ذاتيا صالحة لمدة 1000 يوم.

بشكل افتراضي، يجدد الجهاز تلقائيا ويولد شهادة جديدة موقعة ذاتيا قبل شهر واحد من انتهاء صلاحية الشهادة الموقعة ذاتيا.

التكوينات

يستخدم الجهاز شهادة موقعة ذاتيا. عند الوصول إلى واجهة المستخدم الرسومية (APIC)، يطلب المستعرض أن الشهادة غير جديرة بالثقة. لحل هذه المشكلة، يستخدم هذا المستند مرجع مصدق ثقة لتوقيع الشهادة.

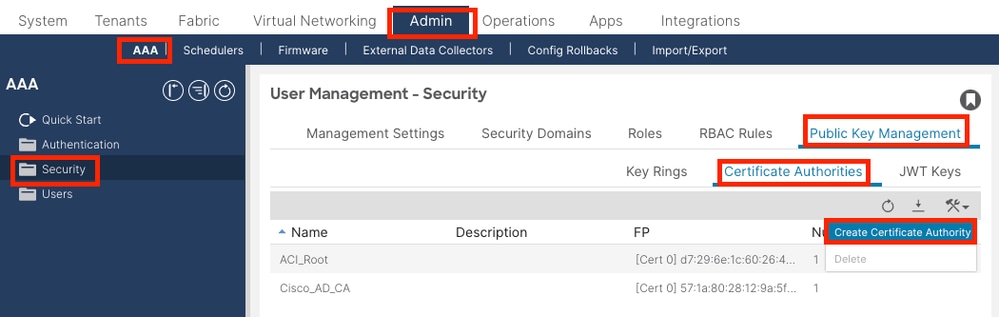

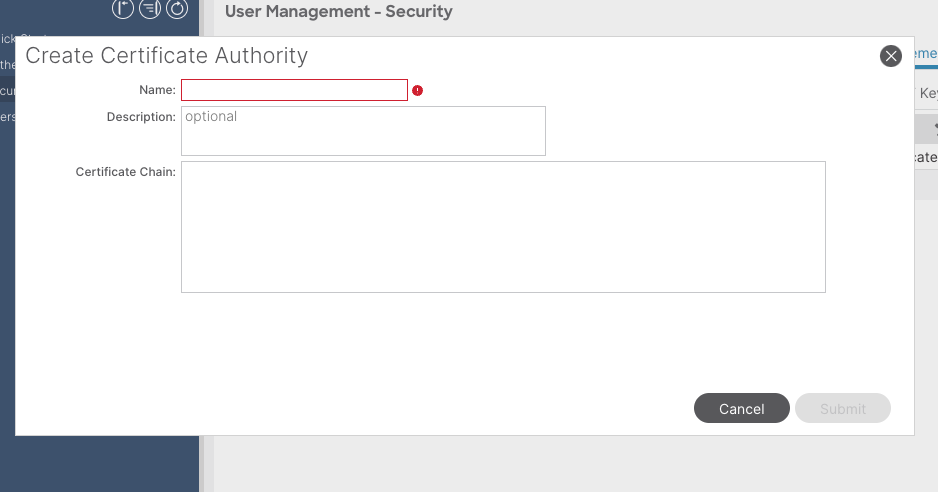

الخطوة 1. إستيراد الشهادة الجذر لهيئة CA أو الشهادة الوسيطة

ملاحظة: إذا كنت تستخدم شهادة جذر المرجع المصدق للتوقيع مباشرة، يمكنك إستيراد شهادة جذر المرجع المصدق. لكن إذا كنت تستخدم شهادة وسيطة للتوقيع، يجب أن تقوم باستيراد سلسلة الترخيص كاملة، والتي هي: الشهادة الجذر والشهادات الوسيطة الأقل ثقة.

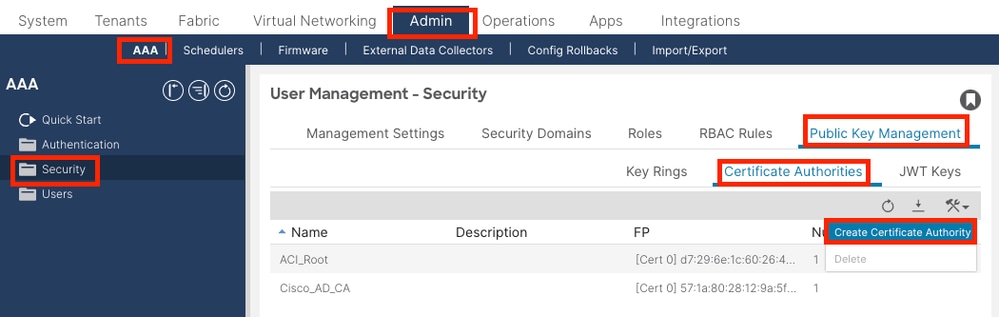

في شريط القائمة، انتقل إلى Admin > AAA > Security > Public Key Management > Certificate Authorities.

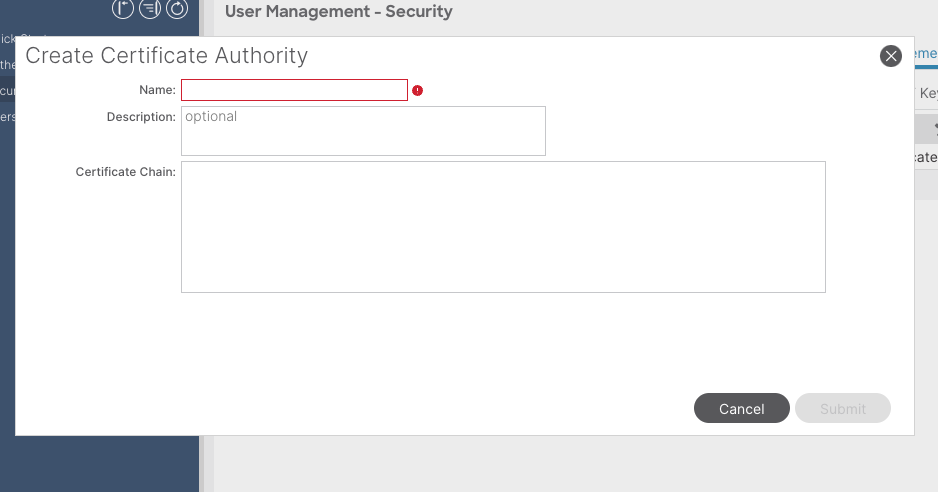

الاسم: مطلوب.

صياغة المحتوى وفقا لقواعد التسمية الخاصة بك. يمكن أن يحتوي _، لكنه لا يمكن أن يحتوي على حروف إنجليزية خاصة، مثل:

, . ; ' " : | + * / = ` ~ ! @ # $ % ^ & ( ) ورموز الفضاء.

الوصف: إختياري.

سلسلة الشهادات: مطلوب.

قم بتعبئة شهادة جذر CA الموثوق بها والشهادة الوسيطة CA.

ملاحظة: يجب أن تتوافق كل شهادة مع تنسيق ثابت.

-----BEGIN CERTIFICATE----- INTER-CA-2 CERTIFICATE CONTENT HERE -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- INTER-CA-1 CERTIFICATE CONTENT HERE -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- ROOT-CA CERTIFICATE CONTENT HERE -----END CERTIFICATE-----

انقر فوق الزر إرسال.

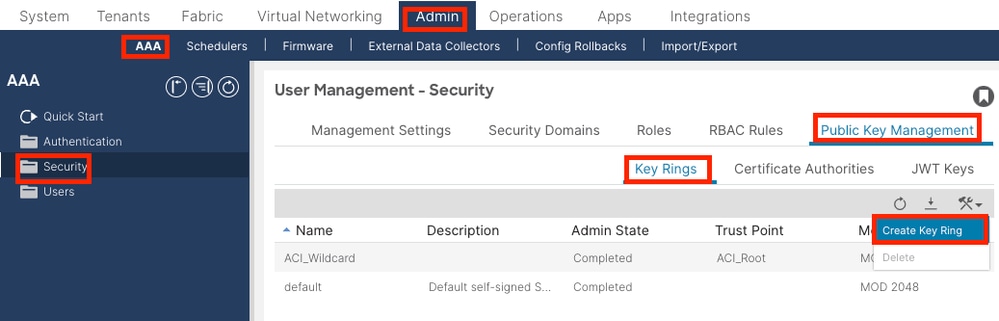

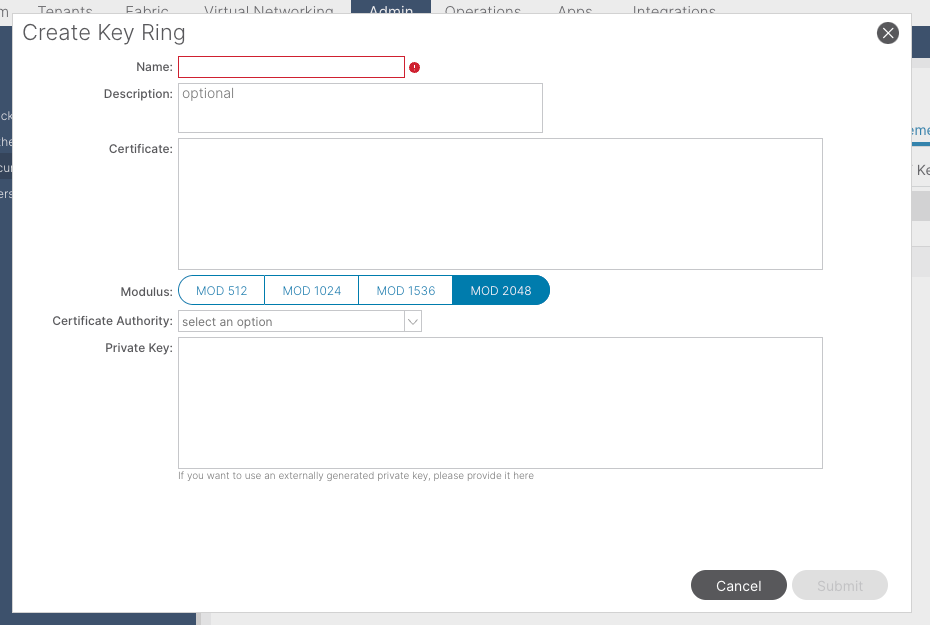

الخطوة 2. إنشاء حلقة المفاتيح

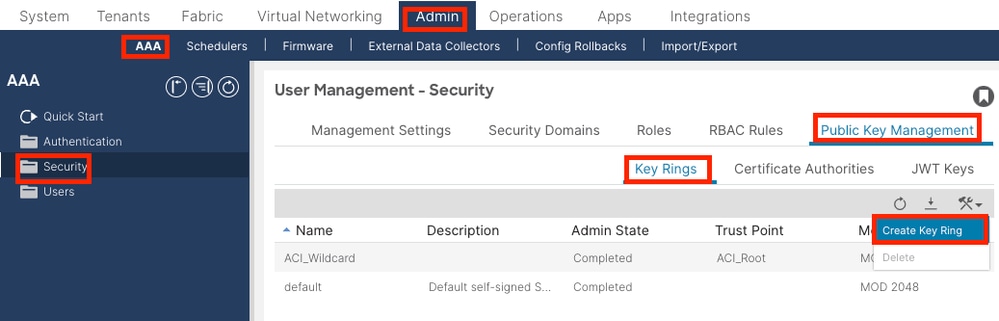

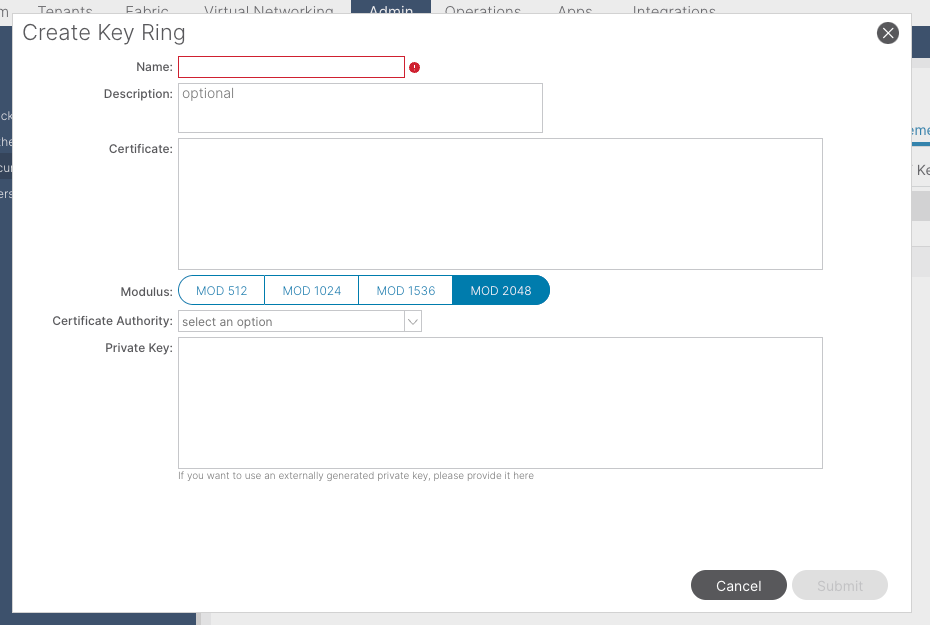

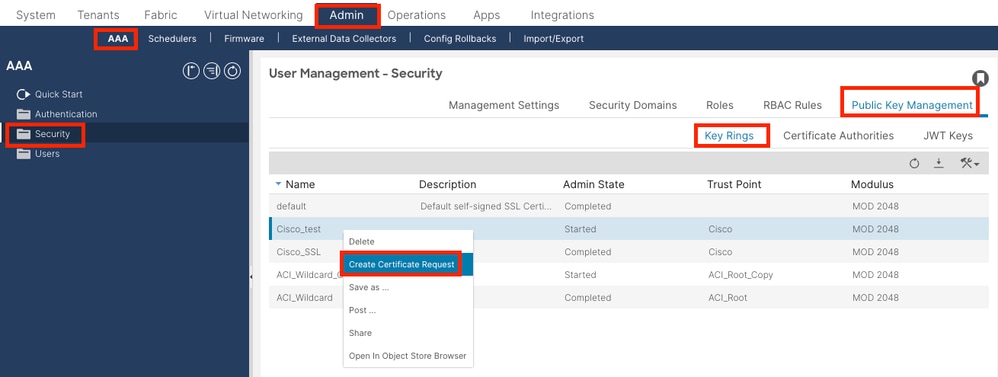

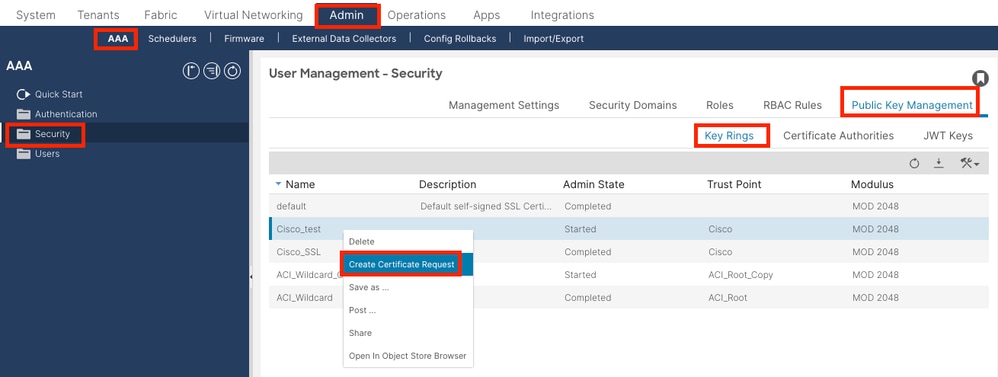

في شريط القائمة، انتقل إلى Admin > AAA > Security > Public Key Management > Key Rings.

الاسم:مطلوب (أدخل اسما).

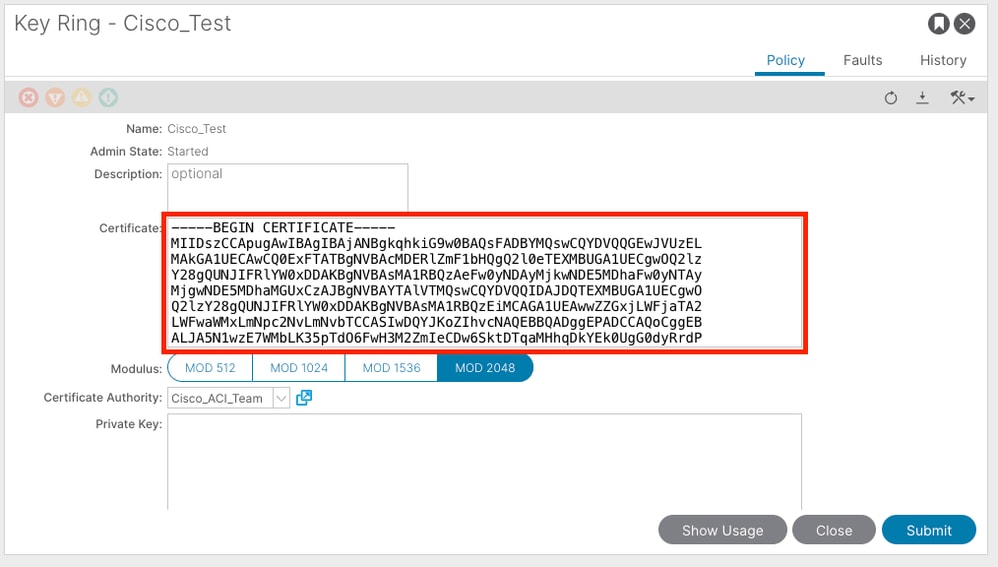

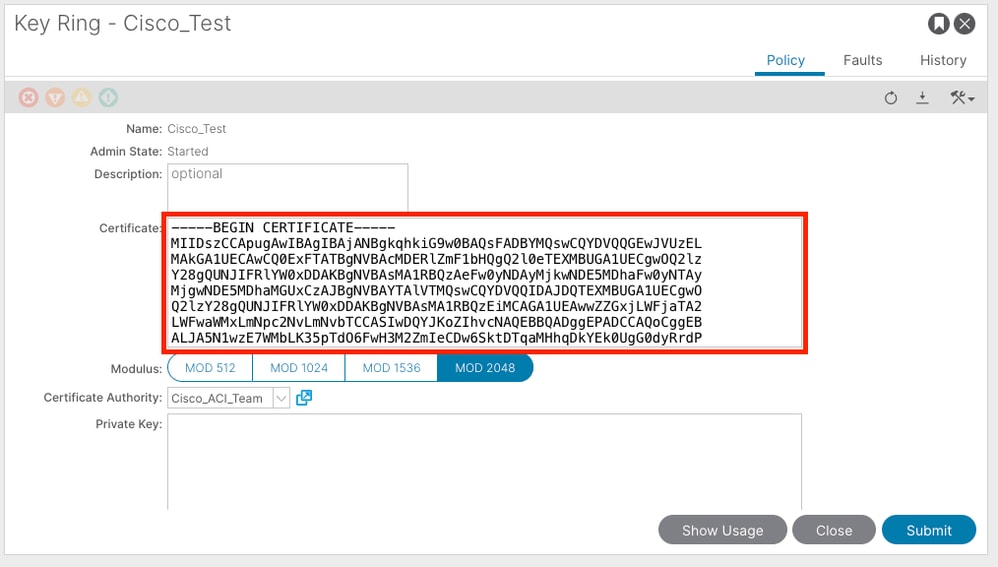

الترخيص:لا تضيف أي محتوى إذا قمت بإنشاء طلب توقيع شهادة (CSR) باستخدام Cisco APIC من خلال حلقة المفاتيح. بدلا من ذلك، قم بإضافة محتوى الشهادة الموقعة إذا كان لديك بالفعل محتوى موقع من قبل CA من الخطوات السابقة عن طريق إنشاء مفتاح خاص و CSR خارج Cisco APIC.

المعامل: مطلوب (انقر زر الخيار للحصول على قوة المفتاح المطلوبة).

جهة منح الشهادة: مطلوب. من القائمة المنسدلة، أختر مرجع الشهادة الذي أنشأته سابقا.

مفتاح خاص:لا تقم بإضافة أي محتوى إذا قمت بإنشاء CSR باستخدام Cisco APICمن خلال حلقة المفاتيح. بدلا من ذلك، أضف المفتاح الخاص المستخدم لإنشاء CSR للشهادة الموقعة التي أدخلتها.

ملاحظة: إذا لم تكن ترغب في إستخدام المفتاح الخاص المنشأ بواسطة النظام و CSR واستخدام مفتاح خاص وشهادة مخصصة، فلا تحتاج إلا إلى تعبئة أربعة عناصر: الاسم والشهادة وسلطة الشهادة والمفتاح الخاص. بعد الإرسال، يجب عليك فقط تنفيذ الخطوة الأخيرة، الخطوة 5.

انقر فوق الزر إرسال.

الخطوة 3. إنشاء مفتاح خاص و CSR

في شريط القائمة، انتقل إلى Admin > AAA > Security > Public Key Management > Key Rings.

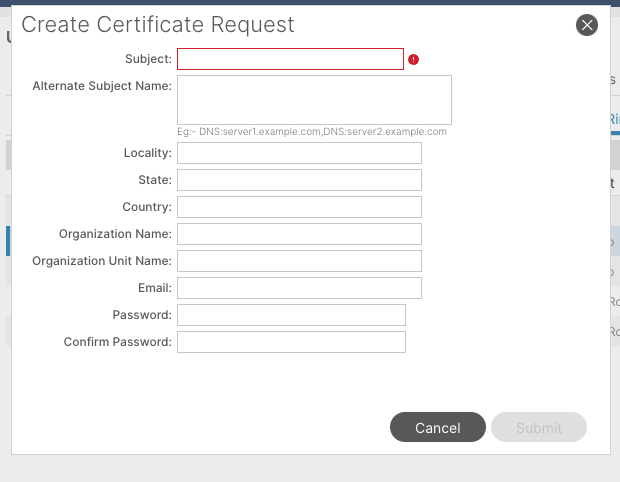

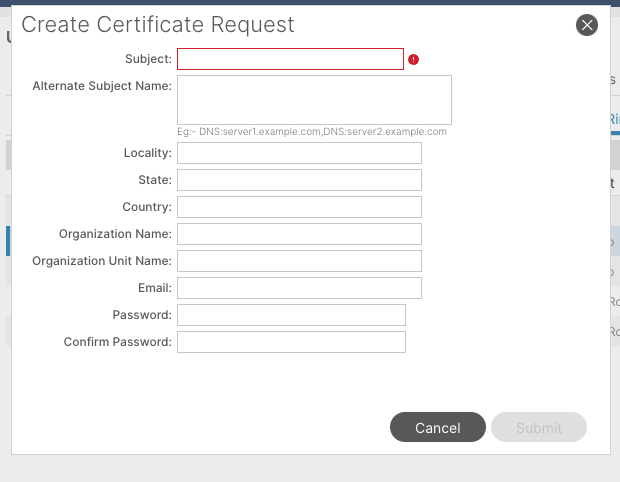

الموضوع: مطلوب. أدخل الاسم الشائع (CN) ل CSR.

يمكنك إدخال اسم المجال المؤهل بالكامل (FQDN) من Cisco APICs باستخدام حرف بدل، ولكن في شهادة حديثة، يوصى بشكل عام بإدخال اسم يمكن تعريفه للشهادة وإدخال FQDN لجميع Cisco APICs في حقل اسم الموضوع البديل (المعروف أيضا باسم SAN - اسم الموضوع البديل) لأن العديد من المستعرضات الحديثة تتوقع FQDN في حقل SAN.

اسم الموضوع البديل: مطلوب. دخلت ال FQDN من كل cisco APICs، مثل DNS:apic1.example.com,DNS:apic2.example.com,DNS:apic3.example.com أو DNS:*example.com.

بدلا من ذلك، إذا كنت تريد أن تتطابق شبكة التخزين (SAN) مع عنوان IP، فأدخل عناوين IP الخاصة بواجهات برمجة التطبيقات (APIC) Cisco مع التنسيق: IP:192.168.1.1.

ملاحظة: يمكنك إستخدام أسماء خادم اسم المجال (DNS) أو عناوين IPv4 أو مزيج من الاثنين في هذا الحقل. عناوين IPv6 غير مدعومة.

املأ الحقول المتبقية طبقا لمتطلبات مؤسسة CA التي تقوم بتطبيقها لإصدار الشهادة.

انقر فوق الزر إرسال.

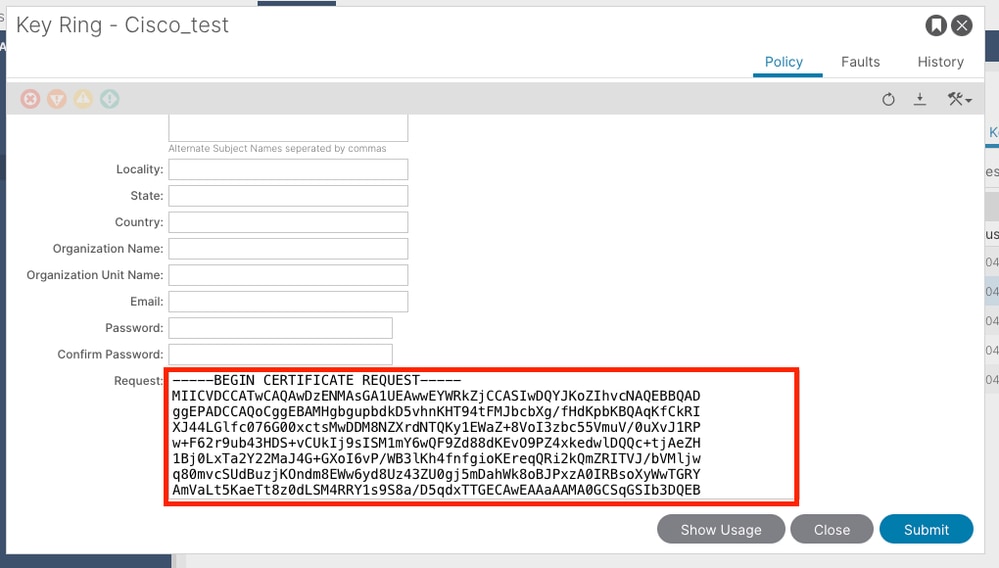

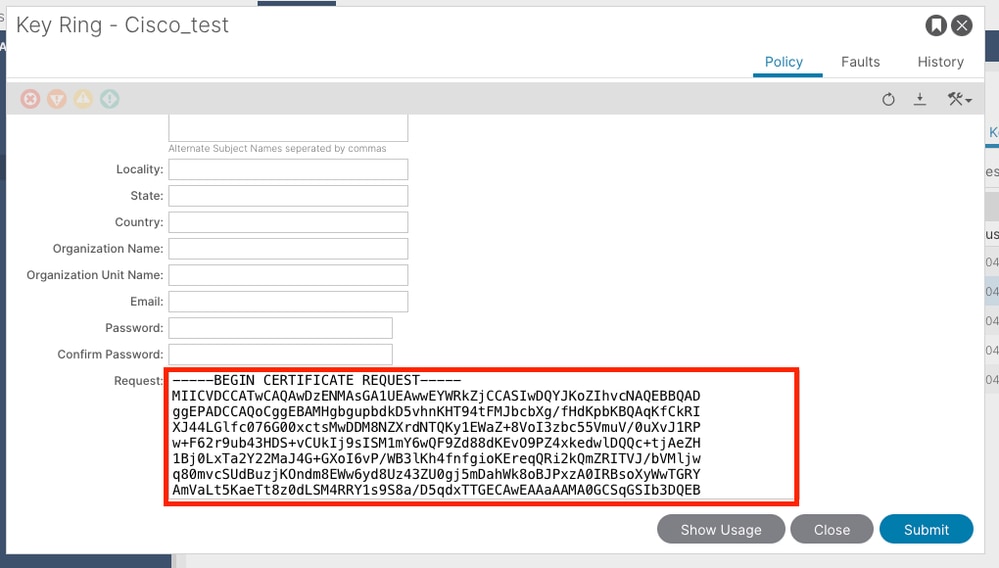

الخطوة 4. الحصول على CSR وإرساله إلى مؤسسة CA

في شريط القائمة، انتقل إلى Admin > AAA > Security > Public Key Management > Key Rings.

انقر نقرا مزدوجا على اسم حلقة المفاتيح الخاص بك وابحث عن خيار الطلب. المحتوى الموجود في الطلب هو CSR.

انسخ كافة محتويات الطلب وأرسله إلى المرجع المصدق.

يستخدم CA مفتاحه الخاص لإجراء التحقق من التوقيع على CSR الخاص بك.

وبعد الحصول على الشهادة الموقعة من المرجع المصدق، ينسخ الشهادة إلى الشهادة.

ملاحظة: يجب أن تتوافق كل شهادة مع تنسيق ثابت.

-----BEGIN CERTIFICATE----- CERTIFICATE CONTENT HERE -----END CERTIFICATE-----

انقر فوق الزر إرسال.

الخطوة 5. تحديث شهادة التوقيع على ويب

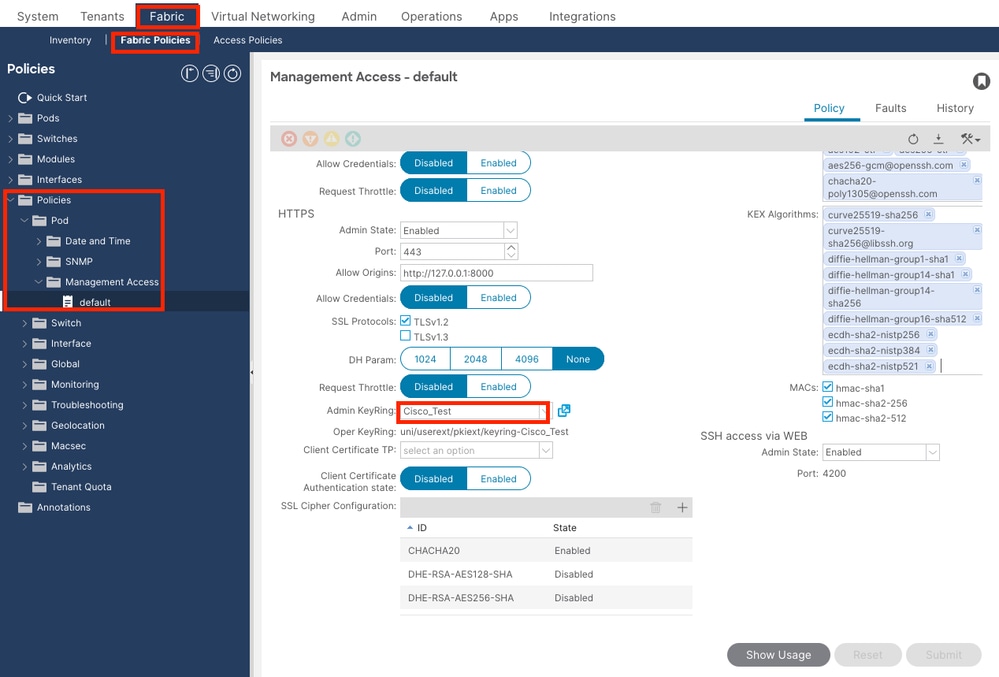

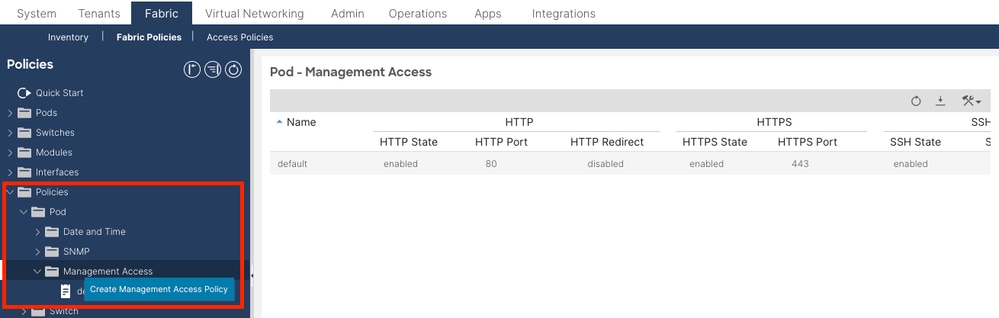

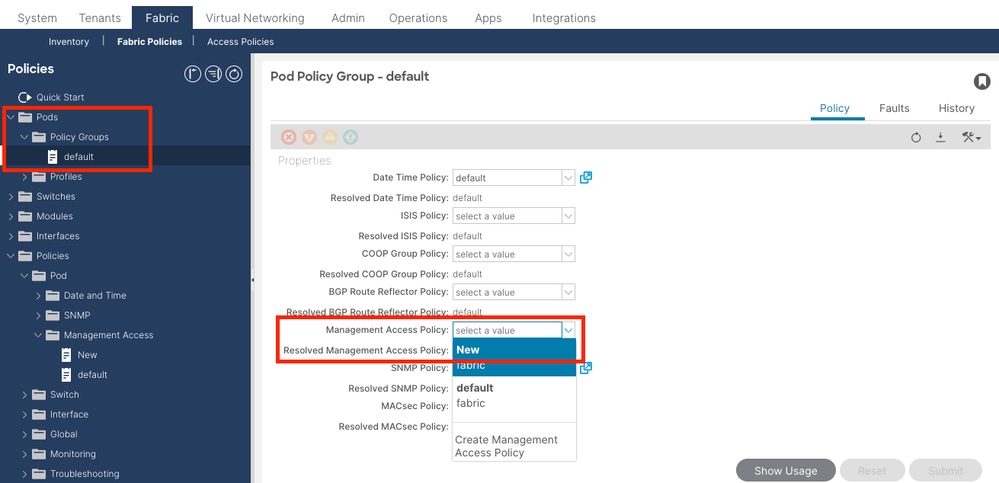

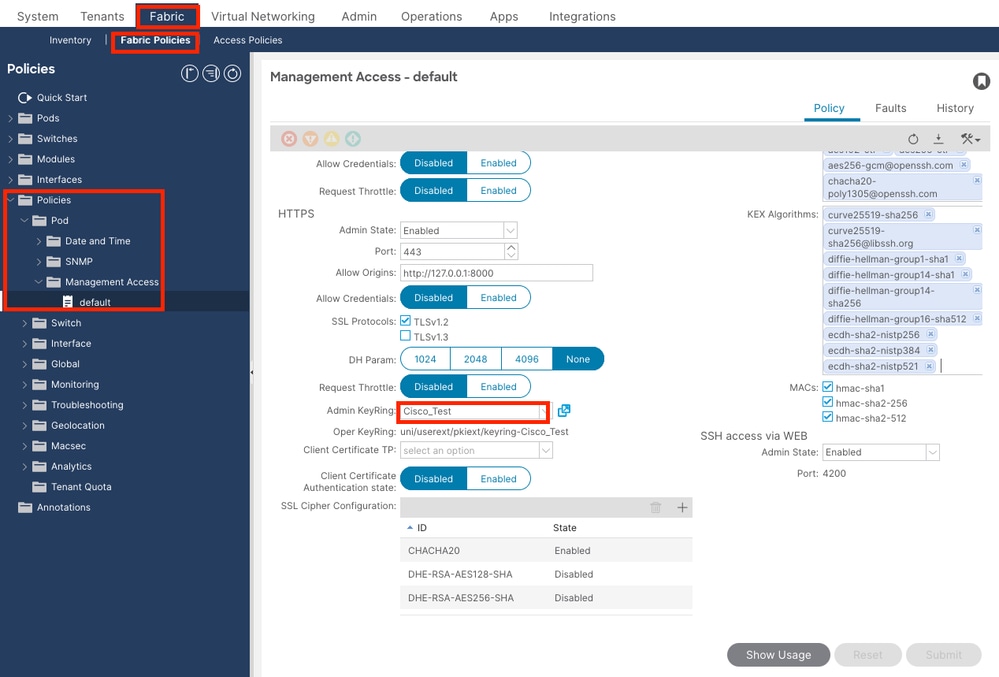

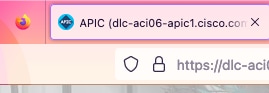

في شريط القائمة، انتقل إلى Fabric > Fabric Policies > Policies > Pod > Management Access > Default.

في القائمة المنسدلة Admin KeyRing، أختر KeyRing المطلوب.

انقر فوق الزر إرسال.

بعد النقر فوق "إرسال"، يحدث خطأ لأسباب تتعلق بالشهادة. تحديث مع الشهادة الجديدة.

التحقق من الصحة

بعد الوصول إلى واجهة المستخدم الرسومية APIC، تستخدم APIC الشهادة الموقعة من CA للاتصال. عرض معلومات الشهادة في المستعرض للتحقق منها.

ملاحظة: طرق عرض شهادات HTTPS في مستعرضات مختلفة ليست متطابقة تماما. لطرق محددة، ارجع إلى دليل المستخدم الخاص بالمستعرض لديك.

استكشاف الأخطاء وإصلاحها

إذا استمر المستعرض في المطالبة بأن واجهة المستخدم الرسومية (GUI) الخاصة بواجهة برمجة التطبيقات (APIC) غير موثوق بها، فتحقق في المستعرض مما إذا كانت شهادة واجهة المستخدم الرسومية (GUI) متوافقة مع الشهادة المقدمة في حلقة المفاتيح.

يجب أن تثق في شهادة جذر المرجع المصدق التي أصدرت الشهادة على الكمبيوتر أو المستعرض.

ملاحظة: يجب أن يتحقق مستعرض Google Chrome من SAN للشهادة ليضمن هذه الشهادة.

في APICs التي تستخدم شهادات موقعة ذاتيا، يمكن أن تظهر تحذيرات انتهاء صلاحية الشهادة في حالات نادرة.

ابحث عن الشهادة في KeyRing، واستخدم أداة تحليل الشهادة لتحليل الشهادة، وقارنها مع الشهادة المستخدمة في المتصفح.

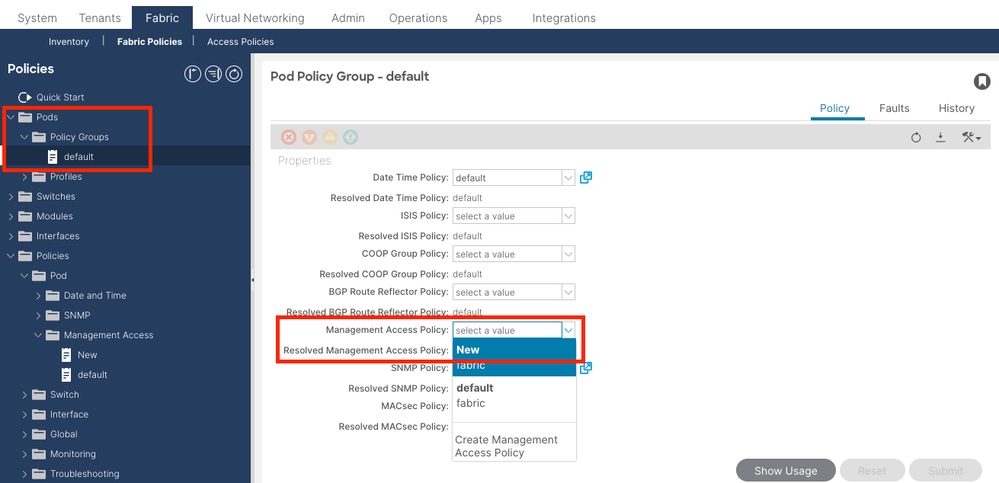

في حالة تجديد الشهادة الموجودة في حلقة المفاتيح، قم بإنشاء نهج وصول جديد للإدارة وتطبيقه.

إن لم يتم تجديد الشهادة في KeyRing تلقائيا، اتصل ب cisco TAC للحصول على مزيد من المساعدة.

معلومات ذات صلة

التعليقات

التعليقات