الاستفادة من جهاز تتبع حركة المرور (TTA) وتطبيق ضمان مركز بنية الشبكة الرقمية من Cisco: لماذا وكيف

خيارات التنزيل

-

ePub (1.1 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند النظام الأساسي لجهاز تتبع حركة مرور بيانات DNA من Cisco (Cisco Part Number DN-APL-TTA-M) بالإضافة إلى كيفية تمكين ضمان التطبيق في مركز DNA من Cisco. Iكما يسلط هذا الأمر بعض الضوء على كيفية وموضع TTA في شبكة مع عملية التكوين والتحقق. وتتناول هذه المقالة أيضا مختلف المتطلبات الأساسية ذات الصلة.

المتطلبات الأساسية

cisco يوصي أن يتلقى أنت معرفة من كيف cisco dna مركز ضمان وتطبيق تجربة كل عمل.

ضمان التطبيق

الضمان هو محرك تحليلات وتجميع بيانات الشبكة متعدد الأغراض وفي الوقت الفعلي والذي يمكن أن يزيد بشكل كبير من إمكانات العمل لبيانات الشبكة. يعالج الضمان بيانات التطبيقات المعقدة ويعرض النتائج في لوحات معلومات صحة الضمان لتوفير نظرة ثاقبة على أداء التطبيقات المستخدمة في الشبكة. اعتمادا على مكان تجميع البيانات من يمكنك مشاهدة بعض أو كل ما يلي:

- اسم التطبيق

- سعة المعالجة

- علامات DSCP

- مقاييس الأداء (زمن الوصول والتشوه وفقدان الحزم)

استنادا إلى مقدار البيانات التي تم تجميعها، يمكن تصنيف "ضمان التطبيق" إلى نموذجين:

- إمكانية رؤية التطبيق (AppVis) و

- تجربة التطبيق (AppX)

ويشار إلى اسم التطبيق وسعة الإنتاج معا بمقاييس كمية. تأتي بيانات المقاييس الكمية من تمكين رؤية التطبيقات.

يشار بشكل جماعي إلى علامات DSCP ومقاييس الأداء (زمن الوصول والترنح وفقدان الحزم) بمقاييس نوعية. تأتي البيانات الخاصة بالمقاييس النوعية من تمكين تجربة التطبيقات.

إمكانية رؤية التطبيق (AppVIS)

يتم تجميع بيانات إمكانية رؤية التطبيق من المحولات التي تعمل بنظام التشغيل Cisco IOS® XE ومن وحدات التحكم اللاسلكية التي تعمل بنظام التشغيل AireOS. بالنسبة للمحولات التي تشغل Cisco IOS XE، يتم تجميع بيانات رؤية التطبيق باستخدام قالب NBAR المحدد مسبقا والذي يتم تطبيقه بشكل ثنائي الإتجاه (مدخل ومخرج) على منافذ محول الوصول إلى الطبقة المادية. بالنسبة لوحدات التحكم اللاسلكية التي تعمل بنظام التشغيل AireOS، يتم تجميع بيانات إمكانية رؤية التطبيق في وحدة التحكم اللاسلكية، ثم يتم إستخدام تتبع الدفق لنقل هذه البيانات إلى مركز بنية الشبكة الرقمية (DNA) من Cisco.

تجربة التطبيق (AppX)

يتم تجميع بيانات تجربة التطبيق من الأنظمة الأساسية لموجه Cisco IOS XE، وخاصة باستخدام ميزة مراقبة الأداء (PerfMon) من Cisco ومقاييس وقت إستجابة تطبيق Cisco (ART). تتضمن أمثلة الأنظمة الأساسية للموجه أنظمة ASR 1000 و ISR 4000 و CSR 1000V. للحصول على توافق الجهاز مع مركز بنية الشبكة الرقمية من Cisco، راجع مصفوفة توافق مركز بنية الشبكة الرقمية (DNA) من Cisco.

لماذا يوجد جهاز تتبع بيانات حركة المرور؟

تجري الأجهزة السلكية واللاسلكية من السلسلة Cisco Catalyst 9000 series الفحص العميق للحزم (DPI) وتوفر تدفقات البيانات لخدمات مثل تحليلات نقطة نهاية Cisco AI وضمان التطبيق في مركز بنية الشبكة الرقمية (DNA) من Cisco. ولكن ماذا لو لم يكن هناك أجهزة Catalyst 9000 series في الشبكة لاستخراج بيانات تتبع الاستخدام منها؟ لا يزال للعديد من المؤسسات جزء من البنية الأساسية للشبكة الخاصة بها التي لم يتم ترحيلها إلى الأنظمة الأساسية ل Cisco Catalyst 9000 Series. يقوم النظام الأساسي Catalyst 9000 بإنشاء بيانات تتبع إستخدام التطبيق AppVis، ولكن للحصول على رؤى إضافية حول تطبيق AppX، يمكن إستخدام جهاز تتبع حركة مرور بيانات الشبكة الرقمية (DNA) من Cisco لسد الفجوة. الهدف من ال TTA أن يراقب الحركة مرور أن يستلم عن طريق فسحة بين دعامتين ميناء من آخر شبكة أداة أن لا يتلقى القدرة أن يزود تطبيق تجربة بيانات إلى cisco DNA مركز. ونظرا لأن أجهزة البنية الأساسية القديمة لا يمكنها إجراء الفحص العميق للحزم المطلوب للتحليلات المتقدمة، يمكن إستخدام جهاز تتبع حركة مرور بيانات بيانات الشبكة الرقمية من Cisco لإنشاء بيانات تتبع إستخدام AppX من عمليات النشر القديمة الموجودة.

تطبيق Cisco TTA قيد التشغيل

تطبيق Cisco TTA قيد التشغيل

تفاصيل جهاز TTA

يقوم النظام الأساسي لمستشعر بيانات تتبع الاستخدام المستند إلى Cisco IOS XE بإنشاء بيانات تتبع عن بعد من حركة مرور شبكة IP المكررة من جلسات عمل محلل المنافذ المحولة (SPAN) للمحولات ووحدات التحكم اللاسلكية. يفحص الجهاز آلاف البروتوكولات التي تستخدم تقنية التعرف على التطبيقات المستندة إلى الشبكة (NBAR) لإنشاء تدفق بيانات عن بعد لمركز بنية الشبكة الرقمية (DNA) من Cisco لإجراء التحليلات. يمكن لجهاز تتبع حركة مرور البيانات عبر الشبكة الرقمية (DNA) من Cisco معالجة حركة مرور البيانات المستمرة بسرعة 20 جيجابت في الثانية وفحص 40000 جلسة لنقطة النهاية لتصنيف الأجهزة.

جهاز تتبع حركة مرور البيانات من Cisco

جهاز تتبع حركة مرور البيانات من Cisco

يحتوي TTA على خليط من 10-gig و 1-gig خطوة أن يكون استعملت لفسحة بين دعامتين تناول. من هذا ميناء Gig0/0/5 الميناء وحيد أن يستطيع كنت شكلت مع عنوان ويستطيع كنت استعملت أن يتصل مع cisco dna مركز. يتم عرض مصفوفة الواجهة أدناه.

مصفوفة واجهة TTA

مصفوفة واجهة TTA

| مصفوفة واجهة TTA |

|||

| 1 |

منفذ 10 GE SFP+ بسرعة 0/0/0 |

5 |

منفذ GE SFP بسرعة 0/0/2 |

| 2 |

منفذ 10 GE SFP+ بسرعة 0/0/1 |

6 |

منفذ GE SFP بسرعة 0/0/3 |

| 3 |

منفذ GE SFP 0/0/0 |

7 |

منفذ GE SFP بسرعة 0/0/4 |

| 4 |

منفذ GE SFP بسرعة 0/0/1 |

8 |

منفذ GE SFP 0/0/5 |

المتطلبات الأساسية لمركز بنية الشبكة الرقمية من Cisco للضمان

يسلط هذا القسم الضوء على التكوينات والمتطلبات الأساسية التي يلزم الوفاء بها قبل أن يتمكن مركز بنية الشبكة الرقمية من معالجة بيانات القياس عن بعد من Cisco.

مجموعة مركز بنية الشبكة الرقمية (DNA) التشغيلية من Cisco

يجب تزويد مجموعة مركز بنية الشبكة الرقمية من Cisco المستخدمة لإدارة تقنية TTA ومعالجة القياس عن بعد بهذه المعايير:

- التسلسل الهرمي للشبكة: يتم إستخدام قسم التسلسل الهرمي للشبكة ضمن سير عمل التصميم لتعريف مختلف حرم الموقع، والمباني داخل تلك حرم، والأرضيات الفردية داخل تلك المباني وعرضها على خريطة العالم. يجب تكوين التدرج الهرمي المناسب للموقع/الشبكة.

- إعدادات الشبكة: يسمح قسم إعدادات الشبكة بإنشاء إعدادات الشبكة الافتراضية المشتركة التي سيتم إستخدامها بواسطة الأجهزة الموجودة داخل الشبكة. يمكن تطبيق هذه الإعدادات بطريقة عامة وكذلك على مستوى كل موقع أو مبنى أو طابق. إدخال معلومات DNS واسم المجال و syslog و NTP والمنطقة الزمنية ومعلومات شعار تسجيل الدخول كما هو مطلوب بواسطة النشر.

- بيانات اعتماد الجهاز: سيتم إستخدام بيانات الاعتماد هذه للوصول إلى الأجهزة الموجودة في الشبكة واكتشافها بما في ذلك TTA. يلزم تكوين مركز بنية الشبكة الرقمية (DNA) من Cisco باستخدام واجهة سطر الأوامر (CLI) ومسوغات SNMP المناسبة. بالإضافة إلى بيانات اعتماد NetConf هذه تكون جيدة.

- حساب Cisco CCO: يلزم حساب CCO صالح لضبط الجهاز وزيادة إمكانات سحابة Cisco AI، وتنزيل الصور للسباحة وتنزيل حزم البروتوكول ل TTA والأجهزة الأخرى.

تكامل ISE ومركز بنية الشبكة الرقمية من Cisco

يمكن دمج محرك خدمات الهوية من Cisco (ISE) ومركز بنية الشبكة الرقمية (DNA) من Cisco من أجل أتمتة الهوية والسياسة. كما يتم إستخدام ISE لتجميع المعلومات حول نقاط النهاية للاستفادة من تحليلات نقطة نهاية Cisco AI. يتم إستخدام PxGrid لتنفيذ التكامل بين ISE و Cisco DNA Center.

يتبع مركز بنية الشبكة الرقمية (DNA) من Cisco ومتطلبات تكامل ISE:

- يجب تمكين خدمة pxGrid على ISE.

- يجب تمكين وصول ERS للقراءة/الكتابة.

- يجب أن تحتوي شهادة مسؤول ISE على عنوان IP الخاص ب ISE أو FQDN في إما اسم الموضوع أو حقل SAN.

- يجب أن تحتوي شهادة نظام مركز بنية الشبكة الرقمية من Cisco على جميع عناوين IP أو FQDN الخاصة بمركز بنية الشبكة الرقمية من Cisco في اسم الموضوع أو حقل شبكة التخزين (SAN).

- سيتم إستخدام بيانات اعتماد مسؤول ISE ERS لإنشاء ثقة اتصال ERS بين ISE و Cisco DNA Center.

- يجب أن تكون عقدة pxGrid قابلة للوصول إليها من مركز بنية الشبكة الرقمية من Cisco.

متطلبات مركز بنية الشبكة الرقمية من Cisco للقياس عن بعد

هناك متطلبات يجب تنفيذها لتمكين ضمان التطبيق في مركز بنية الشبكة الرقمية من Cisco. ويتم شرح هذه المتطلبات بالتفصيل في الأقسام التالية.

حزم مفاتيح مركز بنية الشبكة الرقمية من Cisco

يتطلب مركز بنية الشبكة الرقمية (DNA) من Cisco تثبيت هذه الحزم الثلاث لتمكين بيانات بيانات بيانات بيانات القياس عن بعد وتحليلها.

- تحليلات نقطة نهاية AI

- تحليلات شبكة AI

- خدمات رؤية التطبيق

حزم مركز بنية الشبكة الرقمية من Cisco مطلوبة

حزم مركز بنية الشبكة الرقمية من Cisco مطلوبة

توجد طريقة سريعة للوصول إلى هذه المعلومات بالنقر فوق الارتباط "حول" تحت رمز علامة الاستفهام الموجود في الركن العلوي الأيسر من الصفحة الرئيسية لمركز بنية الشبكة الرقمية من Cisco. إذا كانت هذه التطبيقات مفقودة، فإنها تحتاج إلى تثبيتها قبل متابعة إعداد بيانات تتبع الاستخدام. أستخدم هذا الدليل لتثبيت هذه الحزم في مركز بنية الشبكة الرقمية (DNA) من سحابة Cisco. دليل ترقية مركز بنية الشبكة الرقمية من Cisco

مركز بنية الشبكة الرقمية من Cisco كمجمع بيانات القياس عن بعد

يعد تصدير بيانات NetFlow بمثابة نقل للتقنية يوفر بيانات بيانات بيانات بيانات القياس عن بعد التي سيتم إعادة توجيهها إلى مركز بنية الشبكة الرقمية (DNA) من Cisco لإجراء تحليل متعمق. لتمكين جمع البيانات لتعلم الجهاز وإجراء تحليلات نقاط النهاية يلزم تصدير NetFlow إلى مركز بنية الشبكة الرقمية (DNA) من Cisco. TTA هو نظام مستشعر للقياس عن بعد يتم إستخدامه لإنشاء القياس عن بعد من حركة مرور شبكة IP المكررة ومشاركته مع مركز بنية الشبكة الرقمية من Cisco لإمكانية رؤية التطبيق ونقطة النهاية.

- يتم تلقي حركة مرور الشبكة من المحولات والموجهات عبر محلل المنفذ المحول (SPAN) الذي يعكس ويدعم داخل جهاز تتبع حركة مرور بيانات DNA من Cisco الذي يعكس الواجهات.

- يحلل جهاز تتبع حركة مرور DNA من Cisco حركة المرور المستلمة لإنشاء تدفق بيانات عن بعد لمركز DNA من Cisco.

لتمكين مركز بنية الشبكة الرقمية (DNA) من Cisco كمجمع بيانات عن بعد، أكمل هذه الخطوات.

- في مركز بنية الشبكة الرقمية من Cisco، انقر فوق القائمة > التصميم > إعدادات الشبكة وتمكين القياس عن بعد لمركز بنية الشبكة الرقمية من Cisco لجمع NetFlow.

تكوين DNAC كمجمع NetFlow

تكوين DNAC كمجمع NetFlow

سحابة Cisco AI

تحليلات شبكة Cisco AI هي تطبيق داخل مركز DNA من Cisco يعمل على زيادة قوة التعلم الآلي والتحليل المنطقي للجهاز لتوفير رؤى دقيقة خاصة بنشر الشبكة، مما يسمح لك باستكشاف المشاكل بسرعة. يتم تجهيل معلومات الشبكة والقياس عن بعد في مركز بنية الشبكة الرقمية (DNA) من Cisco ثم يتم إرسالها من خلال قناة مشفرة آمنة إلى البنية الأساسية المستندة إلى شبكات تحليلات AI من Cisco. تقوم سحابة تحليلات Cisco AI بتشغيل نموذج تعلم الجهاز باستخدام بيانات الحدث هذه وتجلب المشاكل والرؤى الشاملة مرة أخرى إلى مركز بنية الشبكة الرقمية من Cisco. جميع الاتصالات بالسحابة صادرة على TCP/443. لا توجد إتصالات واردة، لا تبدأ سحابة Cisco AI أي تدفق TCP نحو مركز بنية الشبكة الرقمية (DNA) من Cisco. أسماء المجالات المؤهلة بالكامل (FQDN) التي يمكن إستخدامها للسماح بها في وكيل HTTPS و/أو جدار الحماية في وقت كتابة هذه المقالة هي:

- https://api.use1.prd.kairos.ciscolabs.com (المنطقة الشرقية بالولايات المتحدة)

- https://api.euc1.prd.kairos.ciscolabs.com (المنطقة الوسطى للاتحاد الأوروبي)

يجب أن يكون جهاز مركز بنية الشبكة الرقمية (DNA) من Cisco الذي تم نشره قادرا على حل أسماء المجالات المختلفة على الإنترنت التي تستضيفها Cisco والوصول إليها.

اتبع هذه الخطوات لربط مركز بنية الشبكة الرقمية من Cisco بسحابة Cisco AI.

- انتقل إلى واجهة مستخدم ويب لجهاز DNA Center من Cisco لإكمال تسجيل سحابة AI:

- انتقل إلى نظام > إعدادات > خدمات خارجية > تحليلات Cisco AI

- انقر على تكوين وتمكين خيار "التجميع الذكي لنقطة النهاية" وانتحال AI للكشف.

- يستخدم "التجميع الذكي لنقطة النهاية" سحابة AI/ML لتجميع نقاط النهاية غير المعروفة لمساعدة المسؤولين على تسمية نقاط النهاية هذه. وهذا مفيد جدا لتقليل صافي غير المعروف في الشبكة.

- سيساعد اكتشاف AI Cisco في تجميع معلومات NetFlow/تتبع بيانات إضافية ويساعد في تشكيل نقطة النهاية.

- أختر أقرب موقع إلى المنطقة الجغرافية لعملية النشر. بمجرد إجراء التحقق من اتصال السحابة ونجاح الاتصال، سترى خانة إختيار خضراء.

تكوين واجهة المستخدم الرسومية (GUI) لتحليلات Cisco AI

تكوين واجهة المستخدم الرسومية (GUI) لتحليلات Cisco AI

- إذا لم ينجح الاتصال، فتحقق من إعدادات الوكيل في مركز بنية الشبكة الرقمية من Cisco من النظام > إعدادات > تكوين النظام > صفحة تكوين الوكيل إذا كان يتم إستخدام وكيل. كما أنها فكرة جيدة للتحقق من أية قواعد لجدار الحماية قد تكون تعيق هذا الاتصال.

التحقق من اتصال سحابة Cisco AI/ML

التحقق من اتصال سحابة Cisco AI/ML

- قبول إتفاقية السحابة العالمية من Cisco لتمكين تحليلات AI.

- عند هذه النقطة سيتم إكمال عملية الانضمام وسيتم عرض مربع حوار يشير إلى ذلك كما هو موضح.

تسجيل مادة النشر لمربع حوار النجاح

تسجيل مادة النشر لمربع حوار النجاح

سحابة التعرف على التطبيق المستند إلى الشبكة (NBAR)

يجمع جهاز القياس عن بعد والنظام الأساسي Catalyst 9000 بيانات تعريف نقطة النهاية باستخدام الفحص العميق للحزم لتدفقات الحزم ويطبق التعرف على التطبيق المستند إلى الشبكة (NBAR) لتحديد البروتوكولات والتطبيقات التي يتم إستخدامها في الشبكة. يحتوي مركز بنية الشبكة الرقمية من Cisco على حزمة بروتوكول NBAR مدمجة يمكن تحديثها. يمكن إرسال بيانات بيانات تتبع الاستخدام إلى سحابة Cisco NBAR لإجراء تحليل إضافي ولاكتشاف توقيعات البروتوكول غير المعروفة. ولكي يحدث ذلك، يلزم ربط جهاز مركز بنية الشبكة الرقمية من Cisco بالسحابة. التعرف على التطبيق المستند إلى الشبكة (NBAR) هو محرك متقدم للتعرف على التطبيقات تم تطويره بواسطة Cisco يستخدم العديد من تقنيات التصنيف ويمكنه بسهولة تحديث قواعد التصنيف الخاصة به.

لربط مركز بنية الشبكة الرقمية من Cisco بسحابة Cisco NBAR، أكمل الخطوات التالية.

- من واجهة مستخدم مركز بنية الشبكة الرقمية من Cisco، انتقل إلى التوفير > الخدمات > إمكانية رؤية التطبيقات. انقر فوق تكوين ضمن سحابة NBAR وسيتم فتح لوحة. قم بتمكين الخدمة.

- إذا كان لديك معرف العميل وسر العميل واسم المؤسسة، فيرجى إعطاؤهم أسماء فريدة وفقا للمؤسسة واستخدامها.

- وحتى وقت كتابة هذا التقرير، لم تكن الولايات المتحدة الأمريكية هي المنطقة الوحيدة المتاحة حاليا على سحابة نبار، وقد تصبح هناك المزيد من المناطق المتاحة في المستقبل. قم بتحديد الخيار الموجود في تفضيلات النشر ثم احفظه.

للحصول على بيانات اعتماد معرف العميل وسر العميل، انقر فوق الارتباط "وحدة تحكم واجهة برمجة التطبيقات (API) من Cisco"، وهذا يفتح بوابة. قم بتسجيل الدخول باستخدام معرف CCO المناسب، وإنشاء تطبيق جديد، وتحديد الخيارات المتوافقة مع سحابة NBAR وإكمال النموذج. وبمجرد الانتهاء من ذلك، ستحصل على معرف العميل وسر. ارجع إلى الشكل الموضح أدناه.

إرتباط واجهة برمجة التطبيقات (API) من Cisco لاسترداد معرف العميل والسر

إرتباط واجهة برمجة التطبيقات (API) من Cisco لاسترداد معرف العميل والسر

توضح هذه الصور الخيارات التي يتم إستخدامها للتسجيل في سحابة NBAR.

تفاصيل تطبيق سحابة NBAR

تفاصيل تطبيق سحابة NBAR

- أستخدم هذه الصورة كمرجع أثناء إكمال تفاصيل طلب واجهة برمجة التطبيقات.

تفاصيل واجهة برمجة التطبيقات

تفاصيل واجهة برمجة التطبيقات

- أدخل معرف العميل والسر اللذين تم الحصول عليهما من بوابة Cisco في مركز بنية الشبكة الرقمية (DNA) من Cisco.

تكوين معرف العميل والسر على DNAC

تكوين معرف العميل والسر على DNAC

CBAR (التعرف على التطبيق المستند إلى وحدة التحكم) و SD-AVC

يتم إستخدام CBAR لتصنيف آلاف تطبيقات الشبكة والتطبيقات التي تم تطويرها محليا وحركة مرور الشبكة العامة. وهو يسمح لمركز بنية الشبكة الرقمية من Cisco بالتعرف على التطبيقات المستخدمة على البنية الأساسية للشبكة بشكل ديناميكي. تساعد تقنية CBAR في الحفاظ على تحديث الشبكة من خلال تحديد التطبيقات الجديدة نظرا لاستمرار تزايد وجودها على الشبكة، كما تتيح إجراء تحديثات لحزم البروتوكولات. إذا تم فقد إمكانية رؤية التطبيق من نهاية إلى نهاية من خلال حزم البروتوكولات القديمة يمكن أن يحدث تصنيف غير صحيح وإعادة توجيه لاحقة. ولن يتسبب ذلك في حدوث ثقوب في الرؤية داخل الشبكة فحسب، بل أيضا في وجود مشاكل في قوائم الانتظار أو إعادة التوجيه غير الصحيحة. يقوم Cbar بحل هذه المشكلة عن طريق السماح بدفع حزم البروتوكولات المحدثة عبر الشبكة.

AVC المعرف بالبرامج من Cisco (SD-AVC) هو أحد مكونات إمكانية رؤية تطبيق Cisco والتحكم فيه (AVC). وهو يعمل كخدمة شبكة مركزية تعمل باستخدام أجهزة مشاركة معينة في الشبكة. كما يساعد حل SD-AVC في إدارة بيانات التطبيق. تشمل بعض الميزات والفوائد الحالية التي يوفرها برنامج SD-AVC ما يلي:

- التعرف على التطبيق على مستوى الشبكة بشكل متناسق عبر الشبكة

- تحسين التعرف على التطبيقات في بيئات التوجيه المتماثلة وغير المتماثلة

- التعرف على الحزمة الأولى المحسنة

- تحديث حزمة البروتوكول على مستوى الشبكة

- لوحة معلومات SD-AVC الآمنة المستندة إلى المستعرض عبر HTTPS لمراقبة وظائف SD-AVC وإحصاءاتها ولتكوين تحديثات حزمة البروتوكول على مستوى الشبكة

لتمكين شريط التحكم للأجهزة ذات الصلة اتبع الخطوات التالية.

- انتقل إلى قائمة مركز بنية الشبكة الرقمية من Cisco، التوفير > إمكانية رؤية التطبيقات. يعرض الأمر في أول مرة يتم فيها فتح صفحة رؤية التطبيقات، سيتم عرض المستخدم مع معالج تكوين كما هو موضح أدناه.

- بعد اكتشاف الأجهزة الموجودة في مركز بنية الشبكة الرقمية من Cisco لكل موقع، حدد الجهاز لتمكين شريط التحكم في الوصول والمضي إلى الخطوة التالية.

تمكين Cbar على الجهاز

تمكين Cbar على الجهاز

Microsoft Office 365 Cloud Connector (لا يجب أن يحتوي عليه أحد)

يمكن دمج مركز بنية الشبكة الرقمية (DNA) من Cisco مباشرة مع موجز ويب ل Microsoft RSS لضمان توافق التعرف على التطبيق الخاص ب Office 365 مع الإرشادات المنشورة الخاصة به. ويشار إلى هذا التكامل باسم Microsoft Office 365 Cloud Connector في مركز DNA من Cisco. من الجيد نشر هذا إذا كان المستخدم يقوم بتشغيل تطبيقات Microsoft Office 365 في الشبكة. لا يعد التكامل مع Microsoft Office 365 متطلبا، وإذا لم يتم تمكينه فسوف يؤثر فقط على قدرة مركز بنية الشبكة الرقمية من Cisco على معالجة بيانات مضيف Microsoft Office 365 وتصنيفها. يحتوي مركز بنية الشبكة الرقمية من Cisco بالفعل على ميزة مدمجة للتعرف على تطبيق Microsoft Office 365، ولكن من خلال الدمج مباشرة مع مركز بنية الشبكة الرقمية (DNA) من Cisco، يمكن الحصول على معلومات محدثة ودقيقة حول كتل الملكية الفكرية وعناوين URL الحالية المستخدمة من قبل مجموعة Microsoft Office 365.

لدمج مركز بنية الشبكة الرقمية من Cisco مع سحابة Microsoft Office 365، اتبع هذه الخطوات.

- انقر فوق أيقونة القائمة واختر توفير > الخدمات > إمكانية رؤية التطبيق

- انقر فوق اكتشاف التطبيقات

- انقر فوق زر تبديل سحابة MS Office 365 لدمج مركز بنية الشبكة الرقمية من Cisco مع سحابة Microsoft Office 365.

تكامل سحابة MS O365

تكامل سحابة MS O365

تنفيذ TTA

يغطي هذا القسم الخطوات المطلوبة لتنفيذ TA في شبكة.

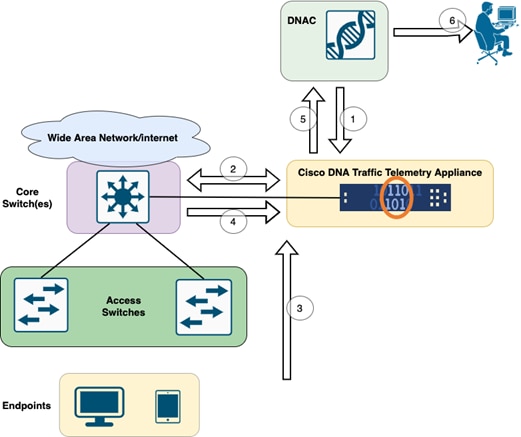

نظرة عامة على سير عمل TTA

سير عمل TTA إلى DNAC

سير عمل TTA إلى DNAC

تبين الخطوات الموضحة في هذا المخطط المخطط العملية وتدفق بيانات القياس عن بعد بين TTA ومركز بنية الشبكة الرقمية (DNA) من Cisco. وفي هذا الصدد، ترد تفاصيل أكثر عن هذه الخطوات.

- يتم توصيل جهاز تتبع حركة مرور البيانات من Cisco إما بمحول تجميع الموقع أو المحول الرئيسي داخل البنية الأساسية للشبكة. يسمح هذا الاتصال للجهاز باستقبال بيانات حركة مرور البيانات من محولات وصول مختلفة في الشبكة.

- يتم دمج جهاز تتبع حركة مرور البيانات من Cisco مع مركز بنية الشبكة الرقمية (DNA) من Cisco، والذي يعمل كمنصة إدارة الشبكة. يتيح هذا الدمج إمكانية الاتصال وتبادل البيانات بسلاسة تامة بين الجهاز ومركز بنية الشبكة الرقمية (DNA) من Cisco.

- بينما تتدفق حركة مرور المستخدم عبر الشبكة، يتم توزيعها أو عكسها على جهاز تتبع بيانات حركة مرور البيانات من Cisco. وهذا يعني أنه يتم إرسال نسخة من حركة مرور الشبكة إلى الجهاز لأغراض المراقبة والتحليل، بينما تستمر حركة المرور الأصلية في مسارها الطبيعي.

- يقوم جهاز تتبع بيانات حركة مرور البيانات من Cisco بتجميع بيانات حركة مرور البيانات المستلمة ومعالجتها. إنه يستخرج المعلومات ذات الصلة، مثل تفاصيل مستوى الحزمة، إحصائيات التدفق، ومقاييس الأداء، من حركة المرور المنعكسة.

- يتم بعد ذلك إرسال معلومات القياس عن بعد التي تمت معالجتها من جهاز تتبع بيانات حركة مرور البيانات من Cisco إلى مركز DNA من Cisco. يسمح هذا الاتصال لمركز بنية الشبكة الرقمية (DNA) من Cisco بتلقي رؤى وتحديثات في الوقت الفعلي حول أنماط حركة مرور البيانات في الشبكة وأداء التطبيقات والشذوذ.

- توفر رؤى القياس عن بعد التي تم إنشاؤها بواسطة مركز بنية الشبكة الرقمية من Cisco معلومات قيمة لمسؤولي الشبكة. يمكنهم إستخدام واجهة مركز بنية الشبكة الرقمية من Cisco لعرض البيانات المجمعة وتحليلها واكتساب إمكانية الرؤية في صحة الشبكة وأداء التطبيقات وتحديد المشاكل المحتملة واتخاذ قرارات مستنيرة لتحسين الشبكة واستكشاف الأخطاء وإصلاحها.

نشر TTA: مخطط عالي المستوى

نشر TTA: عالي المستوى

نشر TTA: عالي المستوى

يوضح الرسم التخطيطي أعلاه كيفية توصيل TTA في الشبكة. يمكن إستخدام الواجهات 10-gig و 1-gig للفسحة بين دعامتين عملية الهضم بمعدل الخط. يتم إستخدام واجهة Gi0/0/5 للاتصالات مع مركز بنية الشبكة الرقمية (DNA) من Cisco، ولللتنسيق، ولإعادة توجيه رؤى بيانات القياس عن بعد إلى مركز بنية الشبكة الرقمية (DNA) من Cisco؛ لا يمكن إستخدام هذه الواجهة لتفسحة بين دعامتين الهضم.

متطلبات الترخيص والبرامج لشركة TTA

ستكون أجهزة TTA التي يتم نشرها في الشبكة ذات أهمية حاسمة لتوفير رؤى للقياس عن بعد حول بيانات المستخدم ونقاط النهاية الخاصة بالمستخدم. لنشر الحل بنجاح، يجب استيفاء هذه المتطلبات.

- يجب تكوين TTA بتكوين تمهيد تشغيل الكمبيوتر (TTA) حتى يمكن اكتشافه بواسطة مركز بنية الشبكة الرقمية (DNA) من Cisco (تكوين بروتوكول نظام تمهيد تشغيل الكمبيوتر (TTA))

- يلزم إدراج جهاز TTA في مركز بنية الشبكة الرقمية (DNA) من Cisco حتى يمكن إدارته بواسطة مركز بنية الشبكة الرقمية (Cisco DNA Center) (إضافة مربع بيانات القياس عن بعد إلى مخزون مركز بنية الشبكة الرقمية (DNA) من Cisco)

- يجب تثبيت الترخيص الصحيح على TTA (ترخيص جهاز TTA)

يدعم الجهاز نظام تشغيل واحد فقط ويتطلب ترخيص ميزة DNA TTA من Cisco لتجميع بيانات تتبع الاستخدام. لا توجد حاجة لترخيص ميزة (مثل قاعدة IP أو خدمات IP المتقدمة) أو حزمة ترخيص دائم (مثل أساسيات الشبكة أو ميزة الشبكة.)

لإدارة التراخيص في مركز بنية الشبكة الرقمية من Cisco، انتقل إلى مدير الترخيص بالتنقل إلى أدوات > مدير الترخيص من القائمة المنسدلة لمركز بنية الشبكة الرقمية من Cisco عن طريق النقر فوق رمز القائمة

مدير الترخيص على DNAC

مدير الترخيص على DNAC

- انتقل إلى صفحة كل التراخيص، وستبدو مماثلة لهذه الصورة. في هذه الصفحة، يمكن للمسؤول إدارة تراخيص جهاز الشبكة مثل تراخيص TTA.

صفحة جميع التراخيص على DNAC

صفحة جميع التراخيص على DNAC

دمج TTA وتكوين برنامج Day-0

لتيسير اكتشاف جهاز TTA وإدراجه في الصورة بواسطة مركز بنية الشبكة الرقمية (DNA) من Cisco، هناك أوامر bootstrap مطلوبة للتكوين على أجهزة TTA للموقع. مع وجود التكوين bootstrap، يمكن اكتشاف TTA من لوحة معلومات مركز بنية الشبكة الرقمية من Cisco. فيما يلي عناصر تكوين يوم - 0 لجهاز TTA. بمجرد وصول الجهاز إلى التدرج الهرمي للموقع، سيرث جهاز TTA عناصر التكوين المتبقية من مركز بنية الشبكة الرقمية (DNA) من Cisco.

hostname TTA

interface GigabitEthernet0/0/5

description ***** Management Interface ********

ip address x.x.x.x <SUBNET MASK>

negotiation auto

cdp enable

ip route 0.0.0.0 0.0.0.0 x.x.x.y

username dna privilege 15 algorithm-type scrypt secret

enable secret

service password-encryption

ip domain name <domain name>

ip ssh version 2

line vty 0 15

login local

transport input ssh

transport preferred none

ip ssh source-interface GigabitEthernet0/0/5

aaa new-model

aaa authentication login default local

aaa authorization exec default local

**SNMPv2c or SNMPv3 paramters as applicable**

snmp-server community <string> RO

snmp-server community <string> RW

وبمجرد تكوين هذه العناصر على TTA، يمكن اكتشافها بعد ذلك بواسطة مركز بنية الشبكة الرقمية من Cisco.

إضافة جهاز TTA إلى مخزون مركز بنية الشبكة الرقمية من Cisco

للاستفادة من تقنية TTA، يحتاج مركز بنية الشبكة الرقمية (DNA) من Cisco إلى اكتشاف جهاز TTA وإدارته. بمجرد أن يتم تركيب خط الاتصال على متن مركز بنية الشبكة الرقمية من Cisco، يمكن إدارته من مركز بنية الشبكة الرقمية (DNA) من Cisco. قبل اكتشاف جهاز TTA نحتاج إلى التأكد من أن التسلسل الهرمي الكامل للموقع في موضعه الصحيح. بعد ذلك، سنتابع إضافة جهاز TTA ضمن التسلسل الهيكلي للموقع المحدد عن طريق اتباع هذه الخطوات من القائمة > توفير > أجهزة > صفحة المخزون لإضافة الجهاز إلى موقع ما.

- قم بتوفير اسم المستخدم/كلمة المرور (CLI) ومجتمع SNMP المطلوب للاتصال بالجهاز وكلمة مرور enable. انتظر حتى تتم إضافة الجهاز بنجاح قبل المتابعة.

- تحقق من اسم الجهاز والعائلة (إدارة الشبكة في حالة TTA) وقابلية الوصول - القابلة للوصول والإدارة ودور الجهاز - التوزيع. سيكون الجهاز "غير متوافق" في البداية، ومع ذلك ستتغير الحالة بمجرد تزويده بشكل كامل.

- بمجرد الوصول إلى TTA، سيقوم مركز بنية الشبكة الرقمية (DNA) من Cisco بدفع قوالب التكوين لتكوينه باستخدام وظائف تتبع بيانات متقدمة.

تتبع إستخدام التطبيقات وإمكاناته عبر الإنترنت

تتبع إستخدام التطبيقات وإمكاناته عبر الإنترنت

فسحة بين دعامتين تشكيل

حسب لب مفتاح جهاز قدرة الفسحة بين دعامتين جلسة يستطيع كنت شكلت أن يجسر مجموعة من VLANs أو قارن (قارن) إلى القارن يربط إلى ال TTA. يتم توفير نموذج للتكوين هنا.

Switch#configure terminal

Switch(config)#monitor session 1 source vlan|interface rx|tx|both

Switch(config)#monitor session 1 destination interface intx/y/z

تم تجميع الضمان

للوصول إلى بيانات الضمان المجمعة من جهاز تتبع بيانات حركة المرور المثبت، انتقل إلى قسم "الضمان" وانقر فوق "الحماية".

الانتقال إلى ضمان التطبيق

الانتقال إلى ضمان التطبيق

أختر تطبيقات، وستجد نظرة عامة شاملة على بيانات التطبيق، بما في ذلك زمن الوصول والتشوه اللذين يتم الحصول عليهما من قبل TTA استنادا إلى نوع التطبيق المحدد.

الانتقال إلى ضمان التطبيق

الانتقال إلى ضمان التطبيق

واجهة مستخدم ضمان التطبيق التفصيلي

واجهة مستخدم ضمان التطبيق التفصيلي

للحصول على تحليل أكثر تفصيلا، يمكن للمستخدمين أستكشاف التطبيقات الفردية من خلال النقر فوق التطبيق المحدد وتحديد المصدر ليكون جهاز تتبع بيانات حركة المرور ودراسة مقاييس معينة مثل الاستخدام والإنتاجية وبيانات فقدان الحزم وزمن وصول شبكة العميل وزمن وصول شبكة الخادم وزمن وصول خادم التطبيق.

مثال: تفاصيل التطبيق pt.1

مثال: تفاصيل التطبيق pt.1

مثال: تفاصيل التطبيق pt.2

مثال: تفاصيل التطبيق pt.2

التحقق من الصحة

1. بعد تمكين Cbar، تحقق من تمكين خدمة SD-AVC (التحكم في رؤية التطبيقات) على الجهاز عن طريق تسجيل الدخول إلى جهاز تتبع حركة مرور البيانات من Cisco وتنفيذ أمر CLI هذا. سيكون الإخراج مماثلا لهذه العينة للإشارة إلى عنوان IP لوحدة التحكم وحالتها كمتصلين.

Cisco-TTA#sh avc sd-service info summary

Status: CONNECTED

Device ID: Cisco-TTA

Device segment name: AppRecognition

Device address: <TTA IP Address>

Device OS version: 17.03.01

Device type: DN-APL-TTA-M

Active controller:

Type : Primary

IP : <Cisco DNA Center IP Address>

Status: Connected

Version : 4.0.0

2. أستخدم الأمر show license summary" في واجهة سطر الأوامر (CLI) من TTA للتحقق من تفاصيل ترخيص الجهاز ذات الصلة.

Device# show license summary

Smart Licensing is ENABLED

License Reservation is ENABLED

Registration:

Status: REGISTERED - SPECIFIC LICENSE RESERVATION

Export-Controlled Functionality: ALLOWED

License Authorization:

Status: AUTHORIZED - RESERVED

License Usage:

License Entitlement tag Count Status

-----------------------------------------------------------------------------

Cisco_DNA_TTA_Advantage (DNA_TTA_A) 1 AUTHORIZED

3. دققت أن الفسحة بين دعامتين جلسة يتلقى يكون شكلت بشكل صحيح على ال core/تجميع مفتاح.

AGG_SWITCH#show monitor session 1

Session 1

---------

Type : Local Session

Source VLANs : 300-320

RX Only :

Destination Ports : TenGigx/y/z

Encapsulation : Native

Ingress : Disabled

4. بمجرد توفير TTA بنجاح، سيتم دفع هذه الأوامر (أو سيتم دفعها) إلى الجهاز.

avc sd-service

segment AppRecognition

controller

address <Cisco DNA Center IP Address>

.....

!

flow exporter <Cisco DNA Center IP Address>

destination <Cisco DNA Center IP Address>

!

crypto pki trustpoint DNAC-CA

.....

!

performance monitor context tesseract profile application-assurance

exporter destination <Cisco DNA Center IP Address> source GigabitEthernet0/0/5 transport udp port 6007

....

!

All interfaces must have

ip nbar protocol-discovery

performance monitor context tesseract

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

25-Jan-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- شاوناك كومارمهندس توصيل العملاء ADC

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات