نظرة عامة على وكيل شبكة CX الإصدار 2.2

خيارات التنزيل

-

ePub (6.2 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند وكيل السحابة لتجربة العملاء (CX) من Cisco.

المتطلبات الأساسية

يعمل CX Cloud Agent (وكيل CX Cloud) كجهاز افتراضي (VM) ومتاح للتنزيل كجهاز افتراضي مفتوح (OVA) أو قرص ثابت افتراضي (VHD).

المتطلبات

متطلبات النشر:

- أي من برامج مراقبة الأجهزة الافتراضية هذه:

- برنامج VMware ESXi الإصدار 5.5 أو إصدار أحدث

- Oracle Virtual Box 5.2.30 أو إصدار أحدث

- برنامج Windows Hypervisor الإصدار 2012 إلى 2022

- يمكن لبرنامج hypervisor إستضافة جهاز افتراضي (VM) يتطلب ما يلي:

- وحدة معالجة مركزية ثمانية النواة

- ذاكرة / ذاكرة وصول عشوائية (RAM) بسعة 16 جيجابايت

- تصل مساحة القرص إلى 200 جيجابايت

- بالنسبة للعملاء الذين يستخدمون مراكز البيانات الأمريكية المعينة كمنطقة بيانات أساسية لتخزين بيانات سحابة CX، يجب أن يكون برنامج CX Cloud Agent قادرا على الاتصال بالخوادم الموضحة هنا، باستخدام اسم المجال المؤهل بالكامل (FQDN)، واستخدام HTTPS على منفذ TCP رقم 443:

- FQDN: agent.us.csco.cloud

- FQDN: ng.acs.agent.us.csco.cloud

- شبكة FQDN: cloudsso.cisco.com

- شبكة FQDN: api-cx.cisco.com

- بالنسبة للعملاء الذين يستخدمون مراكز البيانات الأوروبية المعينة كمنطقة بيانات أساسية لتخزين بيانات سحابة CX: يجب أن يكون عميل سحابة CX قادرا على الاتصال بكلا الخادمين الموضحين هنا، باستخدام FQDN، واستخدام HTTPS على منفذ TCP رقم 443:

- FQDN: agent.us.csco.cloud

- FQDN: agent.emea.csco.cloud

- FQDN: ng.acs.agent.emea.cisco.cloud

- شبكة FQDN: cloudsso.cisco.com

- شبكة FQDN: api-cx.cisco.com

- بالنسبة للعملاء الذين يستخدمون مراكز بيانات محددة في آسيا والمحيط الهادئ كمنطقة بيانات أساسية لتخزين بيانات سحابة CX: يجب أن يكون برنامج CX Cloud Agent قادرا على الاتصال بكلا الخادمين الموضحين هنا، باستخدام FQDN، واستخدام HTTPS على منفذ TCP رقم 443:

- FQDN: agent.us.csco.cloud

- FQDN: agent.apjc.csco.cloud

- FQDN: ng.acs.agent.apjc.cisco.cloud

- شبكة FQDN: cloudsso.cisco.com

- شبكة FQDN: api-cx.cisco.com

- بالنسبة للعملاء الذين يستخدمون مراكز البيانات المحددة في أوروبا وآسيا والمحيط الهادئ كمنطقة بيانات أساسية لهم، يلزم الاتصال ب FQDN: agent.us.csco.cloud فقط لتسجيل وكيل شبكات CX مع CX Cloud أثناء الإعداد الأولي. بعد تسجيل "عميل سحابة CX" بنجاح مع CX Cloud، لم يعد هذا الاتصال مطلوبا.

- بالنسبة للإدارة المحلية لعامل سحابة CX، يجب الوصول إلى المنفذ 22.

- يقدم هذا الجدول ملخصا للمنافذ والبروتوكولات التي يجب فتحها وتمكينها لكي يعمل عميل سحابة CX بشكل صحيح:

معلومات أساسية

برنامج عميل السحابة (CX) من Cisco عبارة عن نظام أساسي قابل للتطوير بدرجة كبيرة يجمع بيانات بيانات القياس عن بعد من أجهزة شبكة العملاء لتوفير رؤى قابلة للتنفيذ للعملاء. يتيح برنامج CX Cloud Agent تحويل الذكاء الاصطناعي (AI)/التعلم الآلي (ML) لبيانات التكوين الجاري تشغيله بشكل نشط إلى رؤى إستباقية وتنبئية معروضة في مجموعة CX.

هذا الدليل خاص ب CX Cloud Agent الإصدار 2.2 وما بعده. ارجع إلى صفحة وكيل سحابة Cisco CX للوصول إلى الإصدارات السابقة.

بنية CX Cloud

بنية CX Cloud

ملاحظة: الصور (والمحتوى الموجود فيها) في هذا الدليل هي لأغراض مرجعية فقط. يمكن أن يختلف المحتوى الفعلي.

- يتم اكتشاف بروتوكول IP تلقائيا إذا تم تمكين بروتوكول التكوين الديناميكي للمضيف (DHCP) في بيئة VM، وإلا، فيجب توفر عنوان IPv4 حر وقناع شبكة فرعية وعنوان IP للعبارة الافتراضية وعنوان IP لخادم خدمة اسم المجال (DNS).

- يتم دعم IPv4 فقط.

- تكون إصدارات مركز بنية الشبكة الرقمية (DNA) للعقدة الأحادية المعتمدة والتوفر العالي (HA) من Cisco هي 2.1.2.x إلى 2.2.3.x و 2.3.3.x و2.3.5.x وCisco Catalyst Center Virtual Appliance و Cisco DNA Center Virtual.

- إذا كانت الشبكة تحتوي على اعتراض SSL، عنوان IP لوكيل سحابة CX الخاص بقائمة السماح.

- لجميع الأصول المتصلة مباشرة، يلزم مستوى امتياز SSH 15.

- أستخدم أسماء المضيف المتوفرة فقط، لا يمكن إستخدام عناوين IP الثابتة.

إمكانية الوصول إلى المجالات الهامة

لبدء رحلة سحابة CX، يتطلب المستخدمون الوصول إلى هذه المجالات. أستخدم أسماء المضيف المتوفرة فقط، ولا تستخدم عناوين IP الثابتة.

مجالات محددة لبوابة وكيل سحابة CX

| المجالات الرئيسية |

المجالات الأخرى |

| cisco.com |

mixpanel.com |

| csco.cloud |

cloudfront.net |

| Split.io |

eum-appdynamics.com |

| appdynamics.com |

|

| tiqcdn.com |

|

| jquery.com |

مجالات خاصة بوكيل سحابة CX OVA

| الأمريكتين |

أوروبا والشرق الأوسط وإفريقيا |

أبيك |

| cloudsso.cisco.com |

cloudsso.cisco.com |

cloudsso.cisco.com |

| api-cx.cisco.com |

api-cx.cisco.com |

api-cx.cisco.com |

| agent.us.csco.cloud |

agent.us.csco.cloud |

agent.us.csco.cloud |

| ng.acs.agent.us.csco.cloud |

agent.emea.cisco.cloud |

agent.apjc.cisco.cloud |

| ng.acs.agent.emea.cisco.cloud |

ng.acs.agent.apjc.csco.cloud |

ملاحظة: يجب السماح بالوصول الصادر مع تمكين إعادة التوجيه على المنفذ 443 لشبكات FQDN المحددة.

الإصدار المدعوم لمركز بنية الشبكة الرقمية من Cisco

إصدارات مركز بنية الشبكة الرقمية (DNA) لعقدة واحدة مدعومة ومجموعة HA من Cisco هي 2.1.2.x إلى 2.2.3.x و2.3.3.x و2.3.5.x والجهاز الظاهري Cisco Catalyst Center و الجهاز الظاهري Cisco DNA Center.

Multi-Node HA Cluster Cisco DNA Center (مركز بنية الشبكة الرقمية من Cisco لمجموعات التوافر العالي للعُقد المتعددة)

Multi-Node HA Cluster Cisco DNA Center (مركز بنية الشبكة الرقمية من Cisco لمجموعات التوافر العالي للعُقد المتعددة)

المتصفحات المدعومة

للحصول على أفضل تجربة على موقع الويب Cisco.com، يوصى بأحدث إصدار رسمي لهذه المستعرضات:

- Google Chrome

- Microsoft Edge

- Mozilla Firefox

قائمة المنتجات المدعومة

لعرض قائمة المنتجات المدعومة من قبل عامل سحابة CX، ارجع إلى قائمة المنتجات المدعومة.

توصيل مصادر البيانات

لتوصيل مصادر البيانات:

- انقر فوق cx.cisco.com لتسجيل الدخول إلى سحابة CX.

الصفحة الرئيسية ل CX Cloud

الصفحة الرئيسية ل CX Cloud - حدد أيقونة مركز الإدارة. يظهر إطار مصادر البيانات.

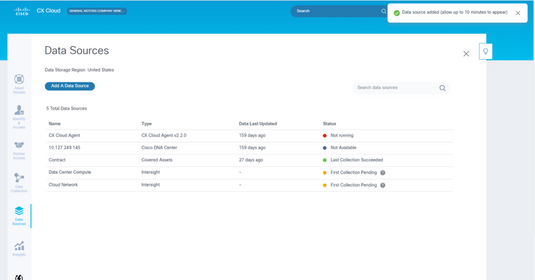

مصادر البيانات

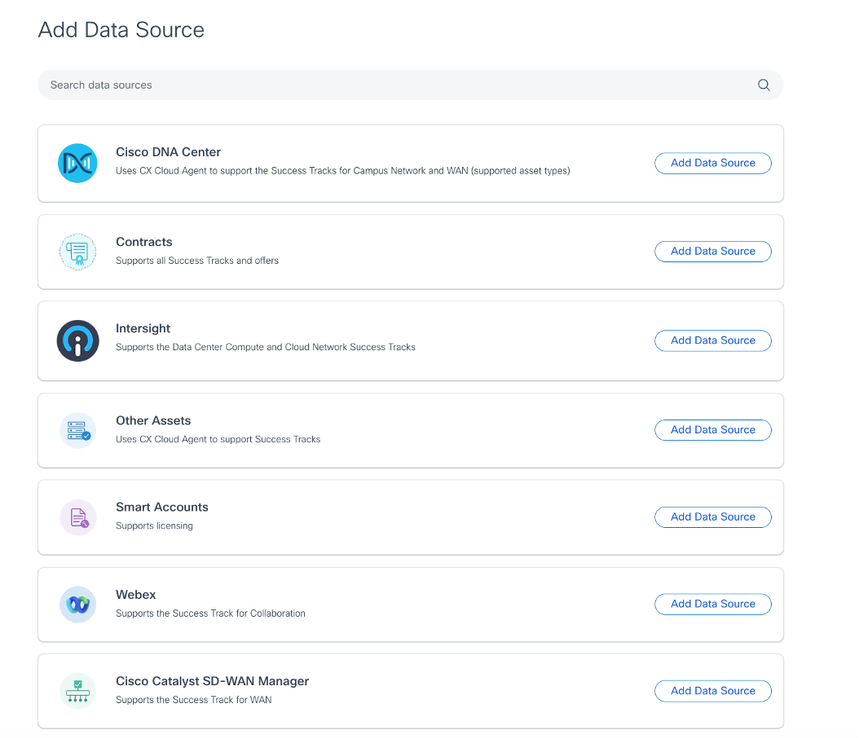

مصادر البيانات - انقر فوق إضافة مصدر بيانات. يظهر نافذة إضافة مصدر بيانات. يمكن أن تختلف الخيارات المعروضة بناء على اشتراكات العملاء.

إضافة مصدر بيانات

إضافة مصدر بيانات - انقر فوق إضافة مصدر بيانات لتحديد مصدر البيانات القابل للتطبيق. في حالة عدم إعداد "عميل سحابة CX" مسبقا، يتم فتح نافذة إعداد CX Cloud Agent حيث يجب إكمال الإعداد. في حالة اكتمال الإعداد، يستمر الاتصال. ارجع إلى أحد المقاطع التالية للمتابعة:

إضافة مركز بنية الشبكة الرقمية من Cisco كمصدر بيانات

ملاحظة: لا يتوفر خيار الأصول الأخرى إلا في حالة عدم تكوين اتصال الجهاز المباشر مسبقا.

إعداد عميل سحابة CX

يتم مطالبة إعداد "عامل السحابة CX" عند توصيل مصادر البيانات إذا لم يكن قد تم إكماله من قبل.

لإعداد وكيل سحابة CX:

مراجعة متطلبات النشر

مراجعة متطلبات النشر

- راجع متطلبات نشر المراجعة وحدد خانة الاختيار أنا الذي قمت بإعداد هذا التكوين على المنفذ 443.

- انقر فوق متابعة. يتم فتح إطار إتفاقية التشفير قبول إعداد عميل سحابة CX.

اتفاقية التشفير

اتفاقية التشفير - تحقق من المعلومات التي تم تعبئتها مسبقا في حقول الاسم الأول واسم العائلة والبريد الإلكتروني ومعرف مستخدم Cisco.

- حدد وظيفة Business Division المناسبة.

- حدّد خانة الاختيار تأكيد للموافقة على شروط الاستخدام.

- انقر فوق متابعة. يفتح نافذة إعداد عميل سحابة CX - تنزيل ملف الصورة.

تنزيل صورة

تنزيل صورة - حدد تنسيق الملف المناسب لتنزيل ملف الصورة المطلوب للتثبيت.

- حدد خانة الاختيار أنا أقبل للموافقة على إتفاقية ترخيص المستخدم النهائي من Cisco.

- انقر فوق تنزيل ومتابعة. يتم فتح برنامج إعداد عميل شبكة CX - النشر والاقتران مع نافذة الجهاز الظاهري.

- ارجع إلى تكوين الشبكة للحصول على رمز الاقتران المطلوب في القسم التالي.

توصيل CX Cloud Agent (وكيل CX Cloud) بـ CX Cloud

يلزم اتصال "عميل شبكة CX" ب CX Cloud لبدء تجميع بيانات تتبع الاستخدام حتى يمكن تحديث المعلومات الموجودة في واجهة المستخدم لعرض الأصول الحالية والرؤى. يقدم هذا القسم تفاصيل لإكمال إرشادات الاتصال واستكشاف الأخطاء وإصلاحها.

لتوصيل وكيل سحابة CX ب CX Cloud:

- أدخل رمز الازدواج المتوفر في مربع حوار وحدة التحكم أو واجهة سطر الأوامر (CLI) للجهاز الظاهري المتصل عبر الوكيل.

ملاحظة: يتم تلقي رمز الازدواج بعد نشر ملف OVA الذي تم تنزيله.

رمز الاقتران

رمز الاقتران - انقر فوق متابعة لتسجيل وكيل سحابة CX. يفتح الإطار إعداد عميل شبكة CX - تسجيل ناجح لفترة وجيزة قبل الانتقال تلقائيا إلى صفحة إضافة مصادر بيانات.

تم التسجيل بنجاح

تم التسجيل بنجاح

إضافة مركز بنية الشبكة الرقمية من Cisco كمصدر بيانات

عند تحديد مركز بنية الشبكة الرقمية من Cisco من نافذة اتصال مصادر البيانات (ارجع إلى صورة توصيل مصادر البيانات في قسم توصيل مصادر البيانات)، تفتح هذه النافذة:

الاتصال ب CX Cloud

الاتصال ب CX Cloud

لإضافة مركز بنية الشبكة الرقمية من Cisco كمصدر بيانات:

- أدخل عنوان IP لمركز بنية الشبكة الرقمية من Cisco أو عنوان IP الظاهري أو FQDN، المدينة (موقع مركز بنية الشبكة الرقمية من Cisco)، اسم المستخدم وكلمة المرور.

ملاحظة: لا تستخدم IP الخاص بعقدة نظام مجموعة فردية.

- جدولة مجموعة مخزون بإدخال تردد ووقت للإشارة إلى عدد المرات التي يمكن فيها لعامل السحابة CX إجراء عمليات مسح الشبكة وتحديث المعلومات على الأجهزة المتصلة.

ملاحظة: قد تستغرق مجموعة المخزون الأولى ما يصل إلى 75 دقيقة.

- انقر على توصيل. يتم عرض تأكيد باستخدام عنوان IP لمركز بنية الشبكة الرقمية من Cisco.

تم الاتصال بنجاح

تم الاتصال بنجاح - انقر فوق إضافة مركز بنية الشبكة الرقمية (DNA) من Cisco آخر، تم أو رجوع إلى مصادر البيانات للتنقل مرة أخرى إلى الإطار مصادر البيانات.

إضافة أصول أخرى كمصادر بيانات

نظرة عامة

تم توسيع مجموعة القياس عن بعد إلى الأجهزة التي لا يديرها مركز بنية الشبكة الرقمية (DNA) من Cisco، مما يمكن العملاء من عرض الرؤى والتحليلات المستمدة من بيانات القياس عن بعد والتفاعل معها للحصول على نطاق أوسع من الأجهزة. بعد الإعداد الأولي لعامل سحابة CX، يتوفر للمستخدمين خيار تكوين عامل سحابة CX للاتصال ب 20 مركزا إضافيا من مراكز بنية الشبكة الرقمية (DNA) من Cisco داخل البنية الأساسية التي تخضع لمراقبة سحابة CX. كما يمكن للمستخدمين توصيل وكيل الشبكة CX مباشرة بأصول أجهزة أخرى في بيئتهم، مما يصل إلى 10000 جهاز متصل مباشرة.

يمكن للمستخدمين تحديد الأجهزة التي يمكن دمجها في سحابة CX من خلال التعرف بشكل فريد على هذه الأجهزة باستخدام ملف أولي أو من خلال تحديد نطاق IP، والذي يمكن مسحه بواسطة عامل سحابة CX. يعتمد كلا النهجين على بروتوكول إدارة الشبكة البسيط (SNMP) لأغراض الاكتشاف (SNMP) وعلى طبقة الأمان (SSH) للاتصال. يجب أن تكون هذه العناصر مكونة بشكل صحيح لتمكين تجميع بيانات تتبع الاستخدام بنجاح.

ملاحظة:

يمكن إستخدام إما ملف البداية أو نطاق IP. لا يمكن تغيير هذا التحديد بعد الإعداد الأولي.

ملاحظة:

يمكن إستبدال ملف البداية الأولية بملف بداية آخر بينما يمكن تحرير نطاق IP أولي إلى نطاق IP جديد.

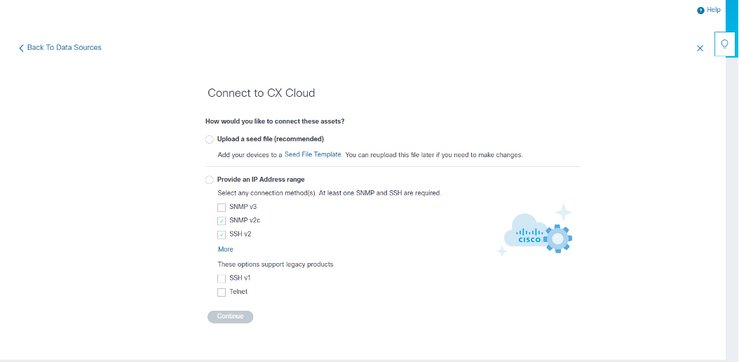

عند تحديد أصول أخرى من إطار اتصال مصادر البيانات، يفتح هذا الإطار:

تكوين الاتصال بسحابة CX

تكوين الاتصال بسحابة CX

لإضافة أصول أخرى كمصادر بيانات:

- قم بتحميل ملف أولي باستخدام قالب ملف أولي.

- توفير نطاق عناوين IP.

بروتوكولات الاستكشاف

يعتمد كل من اكتشاف الجهاز المباشر المستند إلى ملفات البداية والاكتشاف المستند إلى نطاق IP على SNMP كبروتوكول اكتشاف. توجد إصدارات مختلفة من SNMP، ولكن يدعم عميل سحابة CX الإصدار SNMPv2c و SNMP v3 ويمكن تكوين أي من الإصدارين أو كليهما. يجب أن يقوم المستخدم بتوفير نفس المعلومات، الموضحة لاحقا بالتفصيل الكامل، لإكمال التكوين وتمكين الاتصال بين الجهاز المدار بواسطة SNMP ومدير خدمة SNMP.

يختلف SNMPv2c و SNMPv3 من حيث الأمان ونموذج التكوين عن بعد. تستخدم SNMPv3 نظام أمان تشفير محسن يدعم تشفير SHA لمصادقة الرسائل وضمان خصوصيتها. يوصى باستخدام SNMPv3 على جميع الشبكات العامة والشبكات الموجهة عبر الإنترنت للحماية من المخاطر والتهديدات الأمنية. على سحابة CX، يفضل تكوين SNMPv3 وليس SNMPv2c، باستثناء الأجهزة القديمة التي تفتقر إلى الدعم المدمج ل SNMPv3. إذا تم تكوين كلا الإصدارين من SNMP بواسطة المستخدم، فيمكن لعامل شبكة CX، بشكل افتراضي، محاولة الاتصال بكل جهاز شخصي باستخدام SNMPv3 والرجوع إلى SNMPv2c إذا تعذر التفاوض بشأن الاتصال بنجاح.

بروتوكولات الاتصال

كجزء من إعداد اتصال الجهاز المباشر، يجب على المستخدمين تحديد تفاصيل بروتوكول اتصال الجهاز: SSH (أو، بدلا من ذلك، telnet). يمكن إستخدام الإصدار SSHv2، باستثناء حالات الأصول القديمة الفردية التي تفتقر إلى الدعم المدمج المناسب. كن على دراية بأن بروتوكول SSHv1 يحتوي على نقاط الضعف الأساسية. في ظل عدم وجود أمان إضافي، يمكن أختراق بيانات القياس عن بعد والأصول الأساسية بسبب نقاط الضعف هذه عند الاعتماد على SSHv1. Telnet أيضا غير آمن. لا يتم تشفير معلومات بيانات الاعتماد (أسماء المستخدمين وكلمات المرور) التي يتم إرسالها عبر برنامج Telnet وبالتالي فهي عرضة للتسوية، مع غياب أمان إضافي.

إضافة أجهزة باستخدام ملف أولي

حول ملف البداية

ملف البداية هو ملف قيم مفصولة بفاصلة (csv) حيث يمثل كل سطر سجل بيانات نظام. في ملف أولي، يتوافق كل سجل ملف أولي مع جهاز فريد يمكن من خلاله تجميع بيانات تتبع الاستخدام بواسطة عامل سحابة CX. يتم التقاط جميع رسائل الخطأ أو المعلومات الخاصة بكل إدخال جهاز من الملف الأولي الذي يتم إستيراده كجزء من تفاصيل سجل المهام. تعد جميع الأجهزة الموجودة في ملف أولي أجهزة مدارة، حتى إذا كان يتعذر الوصول إلى الأجهزة في وقت التكوين الأولي. في حالة تحميل ملف أولي جديد لاستبدال ملف سابق، يتم عرض تاريخ آخر تحميل في سحابة CX.

يمكن أن يحاول "عامل السحابة CX" الاتصال بالأجهزة ولكن لا يمكن معالجة كل واحد لإظهاره في صفحات "الأصول" في الحالات التي لا يمكن فيها تحديد معرفات المنتج (PIDs) أو الأرقام التسلسلية.يتم تجاهل أي صف في الملف الأساسي يبدأ بفاصلة منقوطة. يبدأ صف الرأس في ملف البذرة بفاصلة منقوطة ويمكن الاحتفاظ به كما هو (خيار مستحسن) أو حذفه أثناء إنشاء ملف بذرة العميل.

من المهم أن لا يتم تغيير تنسيق نموذج ملف البداية، بما في ذلك رؤوس الأعمدة، بأي طريقة. انقر الرابط المتوفر لعرض ملف أولي بتنسيق PDF. إن PDF هذا هو للمرجع فقط ويمكن إستخدامه لإنشاء ملف أولي يحتاج أن يتم حفظه بتنسيق .csv.

انقر فوق هذا الارتباط لعرض ملف أولي يمكن إستخدامه لإنشاء ملف أولي بتنسيق .csv.

ملاحظة: ملف PDF هذا هو للمرجع فقط ويمكن إستخدامه لإنشاء ملف أولي يحتاج للحفظ بتنسيق .csv.

يحدد هذا الجدول جميع أعمدة الملفات الأولية والبيانات التي يجب تضمينها في كل عمود.

| عامود ملف البذور |

رأس العمود / المعرف |

الغرض من العمود |

| ج |

عنوان IP أو اسم المضيف |

قم بتوفير عنوان IP فريد صالح أو اسم المضيف للجهاز. |

| B |

إصدار بروتوكول SNMP |

يتطلب بروتوكول SNMP من قبل عميل شبكة CX ويتم إستخدامه لاكتشاف الأجهزة داخل شبكة العميل. يمكن أن تكون القيم snmpV2c أو snmpV3، ولكن يوصى باستخدام SNMPv3 نظرا لاعتبارات الأمان. |

| C |

SNMPro: إلزامي إذا تم تحديد col#=3 على أنه 'snmpV2c' |

إذا تم تحديد المتغير القديم من SNMPv2 لجهاز معين، فيجب تحديد بيانات اعتماد SNMPro (للقراءة فقط) لمجموعة SNMP للجهاز. وإلا، يمكن أن يكون الإدخال فارغا. |

| D |

snmpv3UserName: إلزامي إذا تم تحديد col#=3 على أنه 'snmpv3' |

إذا تم تحديد SNMPv3 للاتصال بجهاز معين، فيجب توفير اسم مستخدم تسجيل الدخول الخاص به. |

| E |

snmpv3AuthAlgorithm: يمكن أن تكون القيم MD5 أو SHA |

يسمح بروتوكول SNMPv3 بالمصادقة عبر خوارزمية MD5 أو SHA. إذا تم تكوين الجهاز بمصادقة آمنة، فيجب توفير خوارزمية المصادقة ذات الصلة.

ملاحظة: يعد MD5 غير آمن، ويمكن إستخدام SHA على جميع الأجهزة التي تدعمها. |

| و |

snmpv3AuthPassword : |

في حالة تكوين خوارزمية MD5 أو SHA المشفرة على الجهاز، فيجب توفير كلمة مرور المصادقة ذات الصلة للوصول إلى الجهاز. |

| G |

snmpv3PrivAlgorithm: يمكن أن تكون القيم DES، 3DES |

إذا تم تكوين الجهاز باستخدام خوارزمية خصوصية SNMPv3 (يتم إستخدام هذه الخوارزمية لتشفير الاستجابة)، فيجب توفير الخوارزمية المقابلة.

ملاحظة: تعتبر المفاتيح من فئة 56 بت التي تستخدمها إدارة البيانات (DES) قصيرة جدا لتوفير أمان التشفير، كما يمكن إستخدام 3DES على جميع الأجهزة التي تدعمها. |

| H |

snmpv3PrivPassword : |

إذا تم تكوين خوارزمية خصوصية SNMPv3 على الجهاز، فيجب توفير كلمة مرور الخصوصية الخاصة بها لاتصال الجهاز. |

| I |

snmpv3EngineId: engineID، معرف فريد يمثل الجهاز، حدد معرف المحرك إذا تم تكوينه يدويا على الجهاز |

معرف محرك SNMPv3 هو معرف فريد يمثل كل جهاز. يتم إرسال معرف المحرك هذا كمرجع أثناء تجميع مجموعات بيانات SNMP بواسطة عامل سحابة CX. إذا قام العميل بتكوين EngineID يدويا، فيجب توفير معرف EngineID الخاص. |

| ياء |

cliProtocol: يمكن أن تكون القيم 'telnet'، 'sshV1'، 'sshV2'. إذا كان الفارغ يمكن تعيينه على 'sshV2' بشكل افتراضي |

ال CLI نويت أن يتفاعل مع الأداة مباشرة. يستخدم وكيل سحابة CX هذا البروتوكول لمجموعة CLI لجهاز معين. يتم إستخدام بيانات مجموعة واجهة سطر الأوامر (CLI) هذه لإعداد تقارير حول الأصول وغيرها من الرؤى داخل سحابة CX. يوصى بالإصدار SSHv2؛ وفي غياب تدابير أمان الشبكة الأخرى، لا توفر بروتوكولات SSHv1 و Telnet في حد ذاتها أمانا كافيا للنقل. |

| كاف |

cliPort: CLI بروتوكول رقم منفذ |

إذا تم تحديد أي بروتوكول واجهة سطر الأوامر (CLI)، يلزم توفير رقم المنفذ الخاص به. على سبيل المثال، 22 ل SSH و 23 ل telnet. |

| L |

cliUser: اسم مستخدم واجهة سطر الأوامر (يمكن توفير اسم مستخدم/كلمة مرور واجهة سطر الأوامر (CLI) أو كلا العمودين (col#=12 و col#=13) لا يمكن أن يكونا فارغين.) |

يجب توفير اسم مستخدم واجهة سطر الأوامر (CLI) الخاص بالجهاز. يتم إستخدام هذا من قبل "عميل سحابة CX" في وقت الاتصال بالجهاز أثناء مجموعة واجهة سطر الأوامر. |

| M |

cliPassword: كلمة مرور مستخدم واجهة سطر الأوامر (يمكن توفير اسم مستخدم/كلمة مرور واجهة سطر الأوامر (CLI) أو كلا العمودين (col#=12 و col#=13) لا يمكن أن تكون فارغة.) |

يجب توفير كلمة مرور CLI الخاصة بالجهاز. يتم إستخدام هذا من قبل "عميل سحابة CX" في وقت الاتصال بالجهاز أثناء مجموعة واجهة سطر الأوامر. |

| N |

cliEnableUser |

إذا تم تكوين التمكين على الجهاز، فيجب توفير قيمة enableUsername الخاصة بالجهاز. |

| O |

cliEnablePassword |

إذا تم تكوين enable على الجهاز، فيجب توفير قيمة enablePassword الخاصة بالجهاز. |

| P |

الدعم في المستقبل (لا حاجة إلى إدخال أية مدخلات) |

محجوز للاستخدام المستقبلي |

| س |

الدعم في المستقبل (لا حاجة إلى إدخال أية مدخلات) |

محجوز للاستخدام المستقبلي |

| R |

الدعم في المستقبل (لا حاجة إلى إدخال أية مدخلات) |

محجوز للاستخدام المستقبلي |

| S |

الدعم في المستقبل (لا حاجة إلى إدخال أية مدخلات) |

محجوز للاستخدام المستقبلي |

قيود معالجة بيانات تتبع الاستخدام للأجهزة

هذه قيود عند معالجة بيانات تتبع الاستخدام للأجهزة:

- يمكن أن تظهر بعض الأجهزة كأجهزة يمكن الوصول إليها في "ملخص المجموعة" ولكنها غير مرئية في صفحة "أصول سحابة CX". تمنع قيود أجهزة الجهاز معالجة بيانات تتبع إستخدام هذا الجهاز.

- يمكن أن تكون سمات تتبع الاستخدام غير دقيقة أو مفقودة في صفحة أصول سحابة CX للأجهزة التي ليست جزءا من مسار نجاح المجمع.

- إذا كان جهاز من ملف البداية أو مجموعات نطاق IP أيضا جزءا من مخزون مركز بنية الشبكة الرقمية من Cisco، يتم الإبلاغ عن الجهاز مرة واحدة فقط لإدخال مركز بنية الشبكة الرقمية من Cisco. لم يتم تجميع إدخال النطاق الأصلي للملف/ IP أو معالجته لتجنب الازدواج.

إضافة أجهزة باستخدام ملف أولي جديد

لإضافة أجهزة باستخدام ملف أولي جديد:

- قم بتنزيل قالب الملف الأساسي (PDF) باستخدام الرابط المدمج في هذا المستند (ارجع إلى حول الملف الأساسي) أو من خلال رابط في نافذة "تكوين توصيل إلى CX على السحابة".

ملاحظة: لم يعد الارتباط الموجود في نافذة Configure Connection to CX Cloud متاحا بمجرد تنزيل ملف المحول الأولي.

تكوين الاتصال بنافذة سحابة CX

تكوين الاتصال بنافذة سحابة CX - افتح جدول بيانات Excel (أو أي جدول بيانات مفضل) وأدخل العناوين كما هو موضح في القالب.

- أدخل البيانات يدويا أو قم باستيراد البيانات إلى الملف.

- وبمجرد اكتمالها، احفظ القالب كملف csv. لاستيراد الملف إلى عميل سحابة CX.

تحميل نافذة الملف الأولي

تحميل نافذة الملف الأولي - في نافذة ملف تحميل البذور، قم بسحب وإفلات ملف csv الذي تم إنشاؤه حديثا أو انقر فوق إستعراض الملفات وتصفح إلى ملف csv.

- أكمل قسم جدولة مجموعة المخزون وانقر فوق توصيل. يتم فتح إطار مصادر البيانات، ويعرض رسالة تأكيد.

- قبل اكتمال التكوين الأولي ل CX Cloud، يجب أن ينجز CX Cloud Agent أول مجموعة تتبع بيانات عن بعد من خلال معالجة الملف الأولي وإنشاء اتصال مع جميع الأجهزة المحددة. يمكن بدء التجميع عند الطلب أو تشغيله وفقا لجدول محدد هنا. يمكن للمستخدمين إجراء أول اتصال تتبع بيانات عن بعد من خلال تحديد خانة الاختيار تشغيل المجموعة الأولى الآن. اعتمادا على عدد الإدخالات المحددة في ملف النسخة الأولية وعوامل أخرى، يمكن أن تستغرق هذه العملية وقتا طويلا.

رسالة تأكيد

رسالة تأكيد

إضافة أجهزة باستخدام ملف أولي معدل

لإضافة أجهزة أو تعديلها أو حذفها باستخدام ملف الأصل الحالي:

- افتح ملف البداية الذي تم إنشاؤه مسبقا، وقم بعمل التغييرات المطلوبة، ثم احفظ الملف.

ملاحظة: لإضافة أصول إلى الملف الأولي، قم بإلحاق تلك الأصول بالملف الأولي الذي تم إنشاؤه مسبقا وأعد تحميل الملف. هذا ضروري لأن تحميل ملف بذرة جديد يستبدل ملف البذور الحالي. يتم إستخدام أحدث ملف للبذور التي تم تحميلها فقط للاكتشاف والتجميع.

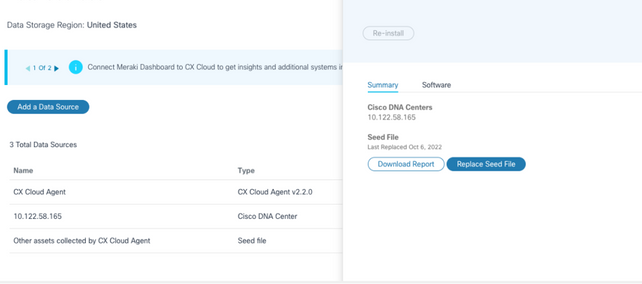

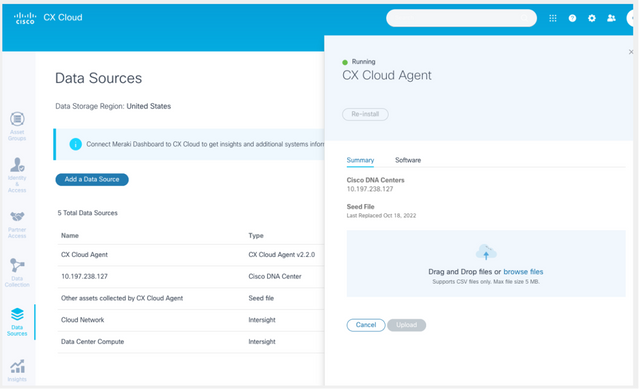

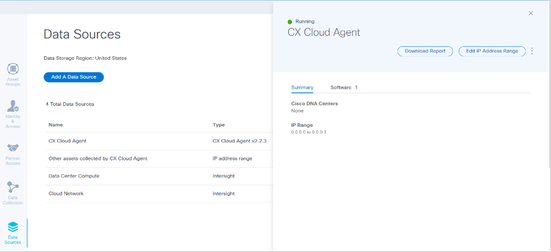

- من صفحة مصادر البيانات، حدد مصدر بيانات له نوع من وكيل سحابة CX. يفتح نافذة تفاصيل مع تبويبات الملخص والبرنامج.

إطار التفاصيل

إطار التفاصيل - انقر فوق تنزيل التقرير لإنشاء تقرير عن جميع الأصول لمصدر البيانات المحدد. يوفر التقرير معلومات عن الجهاز عنوان، الرقم التسلسلي، القابلية للوصول، نوع الأمر، حالة الأمر، وخطأ الأوامر، إن أمكن.

- انقر إستبدال ملف البداية. يتم فتح نافذة وكيل سحابة CX.

نافذة وكيل سحابة CX

نافذة وكيل سحابة CX - اسحب وألقي ملف البذور المعدل في النافذة أو تصفح إلى الملف وقم بإضافته في النافذة.

- انقر فوق تحميل.

إضافة أجهزة باستخدام نطاقات IP

تتيح نطاقات بروتوكول الإنترنت (IP) للمستخدمين تحديد أصول الأجهزة، وبالتالي تجميع بيانات تتبع إستخدام البيانات من هذه الأجهزة استنادا إلى عناوين IP. يمكن تحديد أجهزة تجميع بيانات تتبع الاستخدام بشكل فريد من خلال تحديد نطاق IP واحد على مستوى الشبكة، والذي يمكن فحصه بواسطة وكيل سحابة CX باستخدام بروتوكول SNMP. إذا تم إختيار نطاق IP لتحديد جهاز متصل مباشرة، يمكن أن تكون عناوين IP المشار إليها مقيدة قدر الإمكان، مع السماح بالتغطية لجميع الأصول المطلوبة.

- يمكن توفير عناوين IP معينة، أو يمكن إستخدام أحرف البدل لاستبدال الأنظمة الثمانية لبروتوكول IP لإنشاء نطاق.

- إذا لم يتم تضمين عنوان IP محدد في نطاق IP المحدد أثناء الإعداد، لا يحاول "عميل سحابة CX" الاتصال بجهاز لديه عنوان IP هذا، ولا يقوم بجمع بيانات تتبع الاستخدام من مثل هذا الجهاز.

- يسمح إدخال *.*.* ل CX Cloud Agent باستخدام بيانات الاعتماد التي يوفرها المستخدم مع أي IP. على سبيل المثال: 172.16.*.* يسمح باستخدام بيانات الاعتماد لجميع الأجهزة الموجودة في الشبكة الفرعية 172.16.0.0/16.

- في حالة وجود أي تغييرات على الشبكة أو القاعدة المثبتة (IB)، يمكن تعديل نطاق IP. راجع القسم الذي يحرر نطاقات IP

يمكن أن يحاول "عميل سحابة CX" الاتصال بالأجهزة ولكنه غير قادر على معالجة كل واحد لإظهاره في طريقة عرض الأصول في الحالات التي لا يتمكن فيها من تحديد معرفات المنتج (PID) أو الأرقام التسلسلية.

ملاحظات:

يؤدي النقر فوق تحرير نطاق عنوان IP إلى بدء اكتشاف الأجهزة حسب الطلب. عند إضافة أي جهاز جديد أو حذفه (داخل أو خارج) إلى نطاق IP محدد، يجب على العميل النقر دائما فوق تحرير نطاق عناوين IP (ارجع إلى القسم الذي يحرر نطاقات IP) وإكمال الخطوات المطلوبة لبدء اكتشاف الجهاز حسب الطلب لتضمين أي جهاز تمت إضافته حديثا إلى مخزون مجموعة عميل شبكة CX.

نافذة نطاق عنوان IP الأولي

نافذة نطاق عنوان IP الأولي

تتطلب إضافة الأجهزة التي تستخدم نطاق IP من المستخدمين تحديد جميع بيانات الاعتماد القابلة للتطبيق من خلال واجهة مستخدم التكوين. تختلف الحقول المرئية حسب البروتوكولات المحددة في النوافذ السابقة. إذا تم إجراء تحديدات متعددة لنفس البروتوكول، على سبيل المثال، تحديد كلا من SNMPv2c و SNMPv3 أو تحديد كلا من SSHv2 و SSHv1، فإن وكيل شبكة CX يقوم بالتفاوض التلقائي على تحديد البروتوكول استنادا إلى إمكانيات الجهاز الفردية.

عند توصيل الأجهزة التي تستخدم عناوين IP، يمكن للعملاء التأكد من صحة جميع البروتوكولات ذات الصلة في نطاق IP مع إصدارات SSH وبيانات اعتماد برنامج Telnet أو فشل الاتصالات.

لإضافة أجهزة باستخدام نطاق IP:

- في نافذة تكوين الاتصال بسحابة CX، حدد الخيار توفير نطاق عنوان IP.

إضافة أجهزة باستخدام نموذج عناوين IP

إضافة أجهزة باستخدام نموذج عناوين IP - قم بإكمال النموذج بالمعلومات ذات الصلة.

- يمكن تحديد العديد من خيارات الاتصال. تعرض هذه الشاشات بيانات اعتماد التكوين للخيارات. راجع حول الملف الأولي لوصف حقول بيانات الاعتماد لكل خيار اتصال.

بيانات اعتماد SNMP v3

بيانات اعتماد SNMP v3 بيانات اعتماد SNMP v2 و SSHv2 و SSHv1

بيانات اعتماد SNMP v2 و SSHv2 و SSHv1 بيانات اعتماد Telnet وجدولة فحص الشبكة

بيانات اعتماد Telnet وجدولة فحص الشبكة - انقر على توصيل. يتم فتح إطار مصادر البيانات، ويعرض رسالة تأكيد.

تأكيد

تأكيد

تحرير نطاقات IP

لتحرير نطاق IP؛

- انتقل إلى نافذة مصادر البيانات.

مصادر البيانات

مصادر البيانات - انقر فوق عامل سحابة CX الذي يتطلب تحرير نطاق IP في مصادر البيانات. يتم فتح إطار التفاصيل.

- طقطقة يحرر عنوان مدى. يظهر إطار الاتصال بسحابة CX.

توفير نطاق IP

توفير نطاق IP - قم بتحديث عناوين IP الجديدة في حقلي بدء عنوان IP ونهاية عنوان IP.

- انقر فوق الارتباط تحرير البروتوكولات. الاتصال بسحابة CX - تحديد نافذة بروتوكول يتم فتحها.

تحديد بروتوكول

تحديد بروتوكول - حدد البروتوكولات القابلة للتطبيق بالنقر فوق خانات الاختيار المناسبة.

- انقر فوق متابعة. يظهر نافذة توفير نطاق عنوان IP.

إدخال بيانات الاعتماد

إدخال بيانات الاعتماد - أدخل بيانات اعتماد التكوين.

- انقر على توصيل. يتم فتح إطار مصادر البيانات، ويعرض رسالة تأكيد.

تأكيد

تأكيد ملاحظة: لا تضمن رسالة التأكيد إمكانية الوصول إلى الأجهزة الموجودة في النطاق الذي تم تحريره، وقبول بيانات الاعتماد.

حول الأجهزة التي تم اكتشافها من وحدات تحكم متعددة

من الممكن اكتشاف بعض الأجهزة بواسطة كل من مركز بنية الشبكة الرقمية (DNA) من Cisco واتصال الجهاز المباشر ب CX Cloud Agent (عميل شبكة CX) مما يؤدي إلى تجميع بيانات مكررة من تلك الأجهزة. لتجنب تجميع البيانات المكررة ووجود وحدة تحكم واحدة فقط تقوم بإدارة الأجهزة، يجب تحديد أسبقية يقوم "عميل شبكة CX" بإدارة الأجهزة لها.

- إذا تم اكتشاف جهاز لأول مرة بواسطة مركز بنية الشبكة الرقمية (DNA) من Cisco ثم تمت إعادة اكتشافه بواسطة اتصال الجهاز المباشر (باستخدام ملف أولي أو نطاق IP)، فإن مركز بنية الشبكة الرقمية (DNA) من Cisco تكون له الأولوية في التحكم في الجهاز.

- إذا تم اكتشاف جهاز لأول مرة بواسطة اتصال جهاز مباشر بواجهة سحابة CX ثم تم إعادة اكتشافه بواسطة مركز بنية الشبكة الرقمية من Cisco، فإن مركز بنية الشبكة الرقمية (DNA) من Cisco تكون له الأولوية في التحكم في الجهاز.

عمليات فحص تشخيصات الجدولة

يمكن للعملاء جدولة عمليات الفحص التشخيصية حسب الطلب في سحابة CX.

ملاحظة: توصي Cisco بجدولة عمليات الفحص التشخيصي أو بدء تشغيل عمليات الفحص حسب الطلب على الأقل من 6 إلى 7 ساعات بخلاف جداول تحصيل المخزون حتى لا تتداخل. يمكن أن يؤدي تنفيذ العديد من عمليات الفحص التشخيصي في نفس الوقت إلى إبطاء عملية الفحص ومن المحتمل أن يؤدي ذلك إلى حدوث حالات فشل في الفحص.

لجدولة عمليات الفحص التشخيصي:

- في الصفحة الرئيسية، انقر أيقونة الإعدادات (التروس).

- في صفحة مصادر البيانات، حدد تجميع البيانات في الجزء الأيسر.

- انقر فوق جدولة الفحص.

جمع البيانات

جمع البيانات - قم بتكوين جدول لهذا الفحص.

تكوين جدول الفحص

تكوين جدول الفحص - في قائمة الأجهزة، حدد كل الأجهزة للمسح الضوئي وانقر إضافة.

جدولة الفحص

جدولة الفحص - انقر فوق حفظ التغييرات عند اكتمال الجدولة.

يمكن تحرير عمليات الفحص التشخيصي وجداول مجموعة المخزون وحذفها من صفحة تجميع البيانات.

تجميع البيانات مع خيارات تحرير الجدول وحذفه

تجميع البيانات مع خيارات تحرير الجدول وحذفه

النشر وتكوين الشبكة

حدد أي من الخيارات التالية لنشر وكيل سحابة CX:

- لتحديد برنامج vSphere/vCenter العميل السميك ESXi 5. 5/6. 0 من VMware، انتقل إلى العميل السميك

- لتحديد برنامج vSphere/vCenter Web Client ESXi 6. 0 من VMware، انتقل إلى Web Client أو vSphere Center

- لتحديد Oracle Virtual Box 5.2.30، انتقل إلى Oracle VM

- لتحديد Microsoft Hyper-V، انتقل إلى Hyper-V

نشر OVA (الجهاز الافتراضي المفتوح)

تثبيت جهاز Thick Client ESXi، الإصدار 5.5/6.0

يتيح هذا العميل نشر CX Cloud Agent OVA باستخدام عميل vSphere السميك.

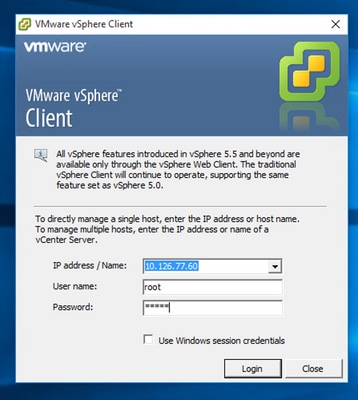

- بعد تنزيل الصورة، قم بتشغيل عميل vSphere من VMware وسجل الدخول.

تسجيل الدخول

تسجيل الدخول - من القائمة، حدد ملف > نشر قالب OVF.

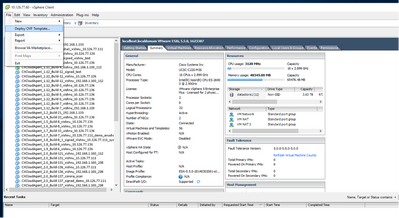

vSphere Client (عميل vSphere)

vSphere Client (عميل vSphere) - استعرض لتحديد ملف OVA وانقر التالي.

مسار OVA (الجهاز الافتراضي المفتوح)

مسار OVA (الجهاز الافتراضي المفتوح) - دققت ال OVF تفاصيل وطقطقة بعد ذلك.

تفاصيل القالب

تفاصيل القالب - أدخل اسما فريدا وانقر التالي.

الاسم والموقع

الاسم والموقع - حدد تنسيق القرص وانقر فوق التالي (ينصح بالتزويد الدقيق).

تنسيق القرص

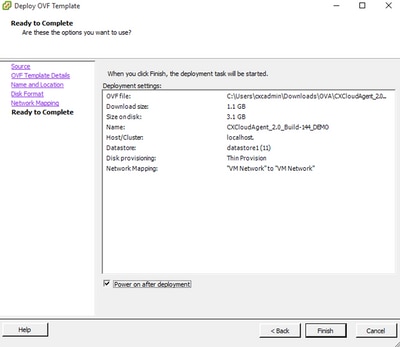

تنسيق القرص - حدد خانة الاختيار تشغيل بعد النشر وانقر فوق إغلاق.

جاهز للإكمال

جاهز للإكمالقد يستغرق النشر عدة دقائق. يتم عرض التأكيد عند النشر الناجح.

اكتمال النشر

اكتمال النشر - حدد الجهاز الافتراضي الذي تم نشره، وافتح وحدة التحكم، وانتقل إلى تكوين الشبكة لمتابعة الخطوات التالية.

تثبيت Web Client ESXi، الإصدار 6.0

يقوم هذا العميل بنشر CX Cloud Agent OVA باستخدام ويب vSphere.

- قم بتسجيل الدخول إلى واجهة مستخدم VMWare باستخدام بيانات اعتماد ESXi/Hypervisor المستخدمة لنشر VM.

تسجيل الدخول إلى VMware ESXi

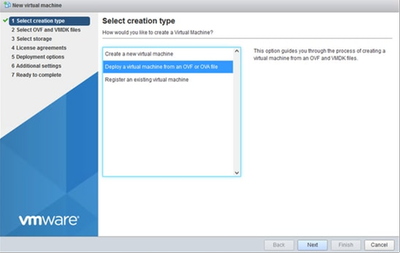

تسجيل الدخول إلى VMware ESXi - حدد الجهاز الظاهري > إنشاء / تسجيل VM.

إنشاء جهاز افتراضي

إنشاء جهاز افتراضي - حدّد نشر جهاز افتراضي من ملف OVF أو OVA وانقر فوق التالي.

تحديد نوع الإنشاء

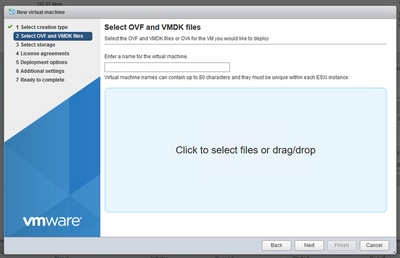

تحديد نوع الإنشاء - أدخل اسم الجهاز الظاهري (VM) أو استعرض لتحديد الملف أو قم بسحب وإفلات ملف OVA الذي تم تنزيله.

- انقر فوق Next (التالي).

تحديد OVA (الجهاز الافتراضي المفتوح)

تحديد OVA (الجهاز الافتراضي المفتوح) - حدّد التخزين القياسي وانقر فوق التالي.

تحديد وحدة تخزين

تحديد وحدة تخزين - حدد خيارات النشر المناسبة وانقر فوق التالي.

خيارات النشر

خيارات النشر - راجع الإعدادات، وانقر فوق إنهاء.

جاهز للإكمال

جاهز للإكمال اكتمال ناجح

اكتمال ناجح - حدد الجهاز الظاهري الذي تم نشره للتو وحدد وحدة التحكم > فتح وحدة تحكم المستعرض.

وحدة التحكم

وحدة التحكم - انتقل إلى تكوين الشبكة لمتابعة الخطوات التالية.

تثبيت Web Client vCenter

قم بإجراء هذه الخطوات:

- تسجيل الدخول إلى عميل vCenter باستخدام بيانات اعتماد ESXi/Hypervisor.

تسجيل الدخول

تسجيل الدخول - من الصفحة الرئيسية، انقر فوق البيئات المضيفة والمجموعات.

الصفحة الرئيسية

الصفحة الرئيسية - حدّد الجهاز الافتراضي وانقر فوق إجراء > نشر قالب OVF.

الإجراءات

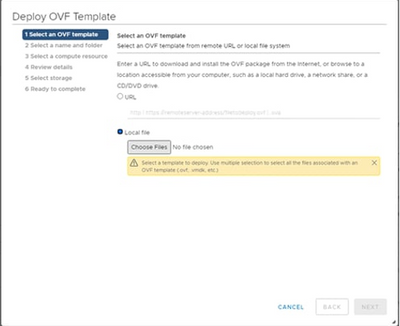

الإجراءات تحديد قالب

تحديد قالب - قم بإضافة عنوان URL مباشرة أو الاستعراض لتحديد ملف OVA وانقر التالي.

- أدخل اسما فريدا واستعرض للوصول إلى الموقع إذا لزم الأمر.

- انقر فوق Next (التالي).

الاسم والمجلد

الاسم والمجلد - حدد مورد حوسبة وانقر فوق التالي.

تحديد مورد الكمبيوتر

تحديد مورد الكمبيوتر - راجع التفاصيل وانقر فوق التالي.

مراجعة التفاصيل

مراجعة التفاصيل - حدّد تنسيق القرص الافتراضي وانقر فوق التالي.

تحديد وحدة تخزين

تحديد وحدة تخزين - انقر فوق Next (التالي).

تحديد شبكة

تحديد شبكة - انقر فوق إنهاء.

جاهز للإكمال

جاهز للإكمال - طقطقت الإسم من ال VM حديثا يضيف أن يشاهد الحالة.

تمت إضافة VM

تمت إضافة VM - وبمجرد تثبيتها، قم بتشغيل الجهاز الظاهري (VM) وافتح وحدة التحكم.

فتح وحدة التحكُّم

فتح وحدة التحكُّم - انتقل إلى تكوين الشبكة لمتابعة الخطوات التالية.

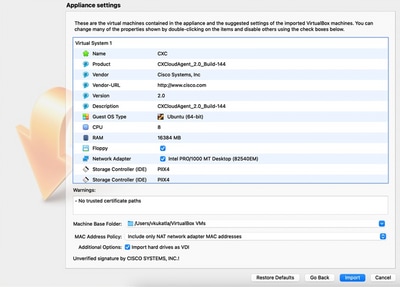

تثبيت Oracle Virtual Box، الإصدار 5.2.30

يقوم هذا العميل بنشر CX Cloud Agent OVA من خلال المربع الظاهري Oracle.

- افتح واجهة مستخدم Oracle VM وحدد ملف> جهاز الاستيراد.

Oracle VM

Oracle VM - تصفّح لاستيراد ملف OVA.

تحديد ملف

تحديد ملف - انقر فوق استيراد.

استيراد ملف

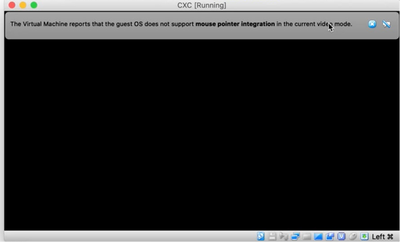

استيراد ملف - حدد الجهاز الظاهري الذي تم نشره للتو وانقر فوق بدء.

بدء تشغيل وحدة تحكُّم الجهاز الافتراضي

بدء تشغيل وحدة تحكُّم الجهاز الافتراضي الاستيراد قيد التقدُّم

الاستيراد قيد التقدُّم - قم بتشغيل الجهاز الظاهري. تظهر وحدة التحكم.

فتح وحدة التحكُّم

فتح وحدة التحكُّم - انتقل إلى تكوين الشبكة لمتابعة الخطوات التالية.

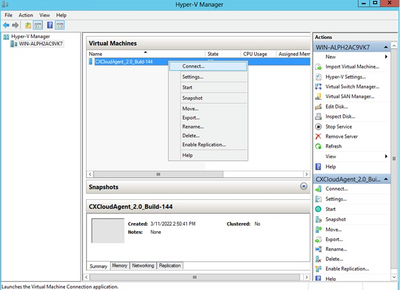

تثبيت Microsoft Hyper-V

قم بإجراء هذه الخطوات:

- حدد إستيراد الجهاز الظاهري.

برنامج Hyper V Manager

برنامج Hyper V Manager - تصفّح مجلد التنزيل وحدّده.

- انقر فوق Next (التالي).

المجلد المُراد استيراده

المجلد المُراد استيراده - انتقيت ال VM وطقطقة بعد ذلك.

تحديد جهاز افتراضي

تحديد جهاز افتراضي - حدد زر الخيار نسخ الجهاز الظاهري (إنشاء معرف فريد جديد) وانقر التالي.

نوع الاستيراد

نوع الاستيراد - تصفّح لتحديد المجلد لملفات VM. يوصى باستخدام المسارات الافتراضية.

- انقر فوق Next (التالي).

إختيار مجلدات لملفات الأجهزة الظاهرية

إختيار مجلدات لملفات الأجهزة الظاهرية - تصفّح المجلد وحدّده لتخزين القرص الثابت للجهاز الافتراضي. يوصى باستخدام المسارات الافتراضية.

- انقر فوق Next (التالي).

مجلد لتخزين الأقراص الثابتة الظاهرية

مجلد لتخزين الأقراص الثابتة الظاهرية - يعرض ملخص الجهاز الظاهري. تحقق من جميع المدخلات وانقر فوق إنهاء.

ملخص

ملخص - بمجرد اكتمال الاستيراد بنجاح، يتم إنشاء جهاز VM جديد على برنامج Hyper-V. افتح إعداد الجهاز الظاهري.

- حدّد مهايئ الشبكة في الجزء الأيمن واختَر التبديل الافتراضي المتاح من القائمة المنسدلة.

التبديل الافتراضي

التبديل الافتراضي - حدد Connect لبدء تشغيل الجهاز الظاهري.

بدء تشغيل الجهاز الافتراضي

بدء تشغيل الجهاز الافتراضي - انتقل إلى تكوين الشبكة لمتابعة الخطوات التالية.

تكوين الشبكة

- انقر على تعيين كلمة المرور لإضافة كلمة مرور جديدة ل cxcadmin أو انقر إنشاء كلمة مرور تلقائيا للحصول على كلمة مرور جديدة.

تعيين كلمة المرور

تعيين كلمة المرور - في حال يتم تحديد تعيين كلمة المرور، فأدخِل كلمة مرور cxcadmin وأكّدها. انقر فوق تعيين كلمة المرور وانتقل إلى الخطوة 3.

كلمة المرور الجديدة

كلمة المرور الجديدة

أو

إذا تم تحديد إنشاء كلمة المرور تلقائيا، فانسخ كلمة المرور التي تم إنشاؤها وتخزينها للاستخدام المستقبلي. انقر فوق حفظ كلمة المرور وانتقل إلى الخطوة 4.

كلمة المرور المُنشأة تلقائيًا

كلمة المرور المُنشأة تلقائيًا - انقر فوق حفظ كلمة المرور لاستخدامها للمصادقة.

حفظ كلمة المرور

حفظ كلمة المرور - دخلت العنوان، subnet mask، مدخل، وDNS نادل وطقطقة إستمرار.

تكوين الشبكة

تكوين الشبكة - قم بتأكيد الإدخالات والنقر فوق نعم، والمتابعة.

التكوين

التكوين - لتعيين تفاصيل الوكيل، انقر فوق نعم، ثم قم بإعداد الوكيل أو انقر فوق لا، واستمر في التكوين لإكمال التكوين، ثم انتقل إلى الخطوة 8.

إعداد الوكيل

إعداد الوكيل - أدخِل عنوان الوكيل ورقم المنفذ واسم المستخدم وكلمة المرور.

تكوين الوكيل

تكوين الوكيل - انقر فوق بدء التكوين.

بدء التكوين

بدء التكوين - انقر فوق متابعة.

يستمر التكوين

يستمر التكوين - انقر فوق متابعة لمتابعة التكوين للوصول الناجح للمجال. قد يستغرق التكوين عدة دقائق للاكتمال.

ملاحظة: إذا تعذر الوصول إلى المجالات بنجاح، فيجب على العميل إصلاح إمكانية الوصول إلى المجال عن طريق إجراء تغييرات في جدار الحماية الخاص به لضمان إمكانية الوصول إلى المجالات. انقر التحقق مرة أخرى بمجرد حل مشكلة إمكانية الوصول إلى المجالات.

التكوين قيد التقدم

التكوين قيد التقدم - انسخ رمز الاقتران وارجع إلى CX Cloud لمتابعة الإعداد.

رمز الاقتران

رمز الاقتران - إذا انتهت صلاحية رمز الازدواج، انقر فوق تسجيل إلى سحابة CX للحصول على الرمز مرة أخرى.

انتهت صلاحية الرمز

انتهت صلاحية الرمز - وانقر فوق OK.

تم التسجيل بنجاح

تم التسجيل بنجاح

نهج بديل لإنشاء رمز إزدواج باستخدام CLI (واجهة سطر الأوامر)

كما يمكن للمستخدمين إنشاء رمز إزدواج باستخدام خيارات واجهة سطر الأوامر (CLI).

لإنشاء رمز إزدواج باستخدام CLI (واجهة سطر الأوامر):

- قم بتسجيل الدخول إلى عميل السحابة عبر SSH باستخدام بيانات اعتماد المستخدم cxcadmin.

- أنشئ رمز الاقتران باستخدام الأمر cxcli configurePairingCode.

إنشاء رمز اقتران واجهة سطر الأوامر (CLI)

إنشاء رمز اقتران واجهة سطر الأوامر (CLI) - انسخ رمز الاقتران وارجع إلى CX Cloud لمتابعة الإعداد.

تكوين مركز بنية الشبكة الرقمية من Cisco لإعادة توجيه Syslog إلى وكيل سحابة CX

المتطلبات الأساسية

الإصدارات المدعومة من مركز بنية الشبكة الرقمية من Cisco هي 2.1.2.0 إلى 2.2.3.5 و 2.3.3.4 إلى 2.3.3.6 و 2.3.5.0 والأجهزة الظاهرية لمركز بنية الشبكة الرقمية (DNA) من Cisco

تكوين إعداد إعادة توجيه syslog

لتكوين إعادة توجيه Syslog إلى عميل شبكة CX في مركز بنية الشبكة الرقمية (DNA) من Cisco، قم بتنفيذ الخطوات التالية:

- قم بتشغيل Cisco DNA Center (مركز بنية الشبكة الرقمية من Cisco).

- انتقل إلى التصميم > إعدادات الشبكة > الشبكة.

- بالنسبة لكل موقع، أضِف عنوان IP لدى CX Cloud Agent (وكيل CX Cloud) باعتباره خادم Syslog.

خادم Syslog

خادم Syslog

ملاحظات:

وبمجرد تكوينها، يتم تكوين جميع الأجهزة المرتبطة بذلك الموقع لإرسال syslog بالمستوى الحرج ل CX Cloud Agent. يجب أن تكون الأجهزة مقترنة بموقع ما لتمكين إعادة توجيه syslog من الجهاز إلى عميل سحابة CX. عند تحديث إعداد خادم syslog، يتم تعيين جميع الأجهزة المرتبطة بذلك الموقع تلقائيا على المستوى الافتراضي الحرج.

تكوين الأصول الأخرى لإعادة توجيه syslog إلى وكيل سحابة CX

يجب تكوين الأجهزة لإرسال رسائل syslog إلى وكيل سحابة CX لاستخدام ميزة إدارة الأعطال ل CX Cloud.

ملاحظة: أجهزة المستوى 2 فقط لتتبع نجاح الجامعة مؤهلة لتكوين أصول أخرى لإعادة توجيه syslog.

خوادم Syslog الحالية مع إمكانية إعادة التوجيه

قم بتنفيذ إرشادات التكوين لبرنامج خادم syslog وأضفت عنوان IP لوكيل سحابة CX كوجهة جديدة.

ملاحظة: عند إعادة توجيه syslogs، تأكد من الحفاظ على عنوان IP المصدر لرسالة syslog الأصلية.

خوادم syslog الموجودة بدون إمكانية إعادة التوجيه أو بدون خادم syslog

قم بتكوين كل جهاز لإرسال syslogs مباشرة إلى عنوان IP لوكيل سحابة CX. ارجع إلى هذه الوثائق للحصول على خطوات تكوين محددة.

دليل تكوين وحدة التحكم اللاسلكية AireOS

تمكين إعدادات syslog على مستوى المعلومات

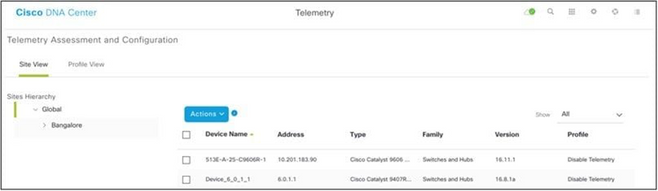

لجعل مستوى معلومات Syslog مرئيا، قم بتنفيذ الخطوات التالية:

- انتقل إلى أدوات>بيانات تتبع الاستخدام.

قائمة الأدوات

قائمة الأدوات - حدد طريقة عرض الموقع وقم بتوسيعها وحدد موقعا من التدرج الهرمي للموقع.

عرض الموقع

عرض الموقع -

حدد الموقع المطلوب وحدد جميع الأجهزة باستخدام خانة الاختيار اسم الجهاز.

- حدد إمكانية الرؤية المثلى من القائمة المنسدلة الإجراءات.

الإجراءات

الإجراءات

النسخ الاحتياطي ل CX Cloud VM واستعادته

يوصى بالحفاظ على حالة عميل سحابة CX وبياناته عند نقطة معينة في الوقت باستخدام ميزة اللقطة. تسهل هذه الميزة إستعادة CX Cloud VM إلى الوقت المحدد الذي يتم فيه أخذ اللقطة.

النسخ الاحتياطي

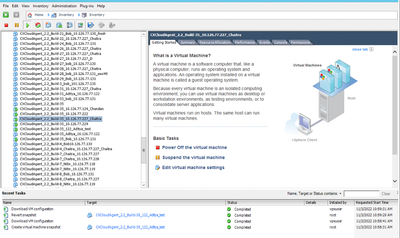

لإجراء نسخ إحتياطي ل CX Cloud VM:

- انقر بزر الماوس الأيمن فوق الجهاز الظاهري (VM) وحدد لقطة > أخذ لقطة. يتم فتح نافذة التقاط لقطة للجهاز الظاهري.

تحديد جهاز افتراضي

تحديد جهاز افتراضي أخذ لقطة للجهاز الظاهري

أخذ لقطة للجهاز الظاهري - أدخل الاسم والوصف.

ملاحظة: تحقق من مسح خانة الاختيار الخاصة بذاكرة الجهاز الظاهري.

3. انقر فوق OK. يتم عرض حالة إنشاء لقطة جهاز ظاهري كما تم في قائمة المهام الأخيرة.

المهام الأخيرة

المهام الأخيرة

إستعادة

لاستعادة CX Cloud VM:

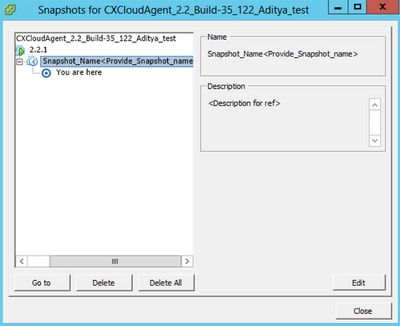

- انقر بزر الماوس الأيمن فوق الجهاز الظاهري (VM) وحدد لقطة > مدير اللقطات. تظهر لقطات إطار الجهاز الظاهري.

تحديد نافذة VM

تحديد نافذة VM إطار اللقطات

إطار اللقطات

- انقر على انتقال إلى. يتم فتح نافذة التأكيد.

تأكيد الإطار

تأكيد الإطار - طقطقة نعم. تظهر حالة إرجاع اللقطة كما تم في قائمة المهام الأخيرة.

المهام الأخيرة

المهام الأخيرة - انقر بزر الماوس الأيمن فوق الجهاز الظاهري (VM) وحدد الطاقة > تشغيل الطاقة لتشغيل الجهاز الظاهري.

الأمان

يضمن عميل شبكة CX للعميل الأمان الشامل. تم تأمين الاتصال بين CX Cloud و CX Cloud Agent عبر TLS. يقتصر مستخدم بروتوكول SSH الافتراضي لعامل السحابة على تنفيذ العمليات الأساسية فقط.

الأمان المادي

نشر صورة OVA لعميل سحابة CX في شركة خادم VMware مؤمنة. تتم مشاركة OVA بشكل آمن من خلال مركز تنزيل برامج cisco. يتم تعيين كلمة مرور أداة تحميل التمهيد (Bootloader) (وضع المستخدم الفردي) باستخدام كلمة مرور فريدة بشكل عشوائي. يجب على المستخدمين الرجوع إلى هذه الأسئلة المتداولة لتعيين كلمة مرور bootloader (وضع المستخدم الواحد) هذه.

أمان الحساب

أثناء النشر، يتم إنشاء حساب مستخدم cxcadmin. يتم إجبار المستخدمين على تعيين كلمة مرور أثناء التكوين الأولي. يتم إستخدام Cxcadmin user/credentials للوصول إلى كل من واجهات برمجة تطبيقات وكيل سحابة CX وللتوصيل بالجهاز عبر SSH.

يتمتع مستخدمو CXCADMIN بإمكانية وصول مقيدة بأقل الامتيازات. تتبع كلمة مرور cxcadmin نهج الأمان ويتم تجزئة كلمة مرور إتجاه واحد بفترة انتهاء صلاحية تبلغ 90 يوما. يمكن لمستخدمي Cxcadmin إنشاء مستخدم Cxcroot باستخدام الأداة المساعدة التي تسمى RemoteAccount. يمكن لمستخدمي Cxcroot الحصول على امتيازات الجذر.

أمان الشبكة

يمكن الوصول إلى عميل سحابة CX VM باستخدام SSH باستخدام مسوغات المستخدم cxcadmin. المنافذ الواردة مقيّدة بـ 22 (ssh)، و514 (Syslog).

المصادقة

المصادقة المستندة إلى كلمة المرور: يحتفظ الجهاز بمستخدم واحد (CXCADMIN) الذي يمكن المستخدم من المصادقة والتواصل مع وكيل سحابة CX.

- الإجراءات الجذرية ذات الامتيازات على الجهاز باستخدام ssh.

يمكن لمستخدمي Cxcadmin إنشاء مستخدم cxcroot باستخدام أداة مساعدة تسمى RemoteAccount. تعرض هذه الأداة كلمة مرور مشفرة RSA/ECB/PKCS1v1_5 يمكن فك تشفيرها من مدخل السباحة فقط (نموذج طلب فك تشفير). يمكن لمستخدمي CxCroot الحصول على امتيازات جذر باستخدام كلمة المرور التي تم فك تشفيرها هذه. عبارة المرور صالحة لمدة يومين فقط. يجب على مستخدمي Cxcadmin إعادة إنشاء الحساب والحصول على كلمة المرور من انتهاء صلاحية كلمة مرور مادة النشر لبوابة SWIM.

التعزيز

يتبع جهاز عميل السحابة CX معايير تقوية أمان الإنترنت Center.

أمان البيانات

لا يقوم جهاز CX Cloud Agent (وكيل CX Cloud) بتخزين أي معلومات شخصية للعميل. يخزن تطبيق بيانات اعتماد الجهاز (الذي يعمل كأحد نقاط الولوج) بيانات اعتماد الخادم المشفرة داخل قاعدة البيانات الآمنة. لا يتم تخزين البيانات المجمعة في أي شكل داخل الجهاز إلا مؤقتا عند معالجتها. يتم تحميل بيانات تتبع الاستخدام إلى سحابة CX في أقرب وقت ممكن بعد اكتمال التجميع ويتم حذفها بسرعة من التخزين المحلي بعد التأكد من نجاح التحميل.

إرسال البيانات

تحتوي حزمة التسجيل على شهادة الجهاز X.509 الفريدة المطلوبة والمفاتيح لإنشاء اتصال آمن ب IoT Core. إستخدام هذا الوكيل يؤسس اتصال آمن باستخدام Message Queuing Telemetry Transport (MQTT) عبر أمان طبقة النقل (TLS) v1.2

السجلات والمراقبة

لا تحتوي السجلات على أي شكل من بيانات معلومات تعريف الشخصية (PII). تلتقط سجلات التدقيق جميع الإجراءات الحساسة للأمان التي تم تنفيذها على جهاز عامل سحابة CX.

أوامر بيانات تتبع الاستخدام من Cisco

تسترجع CX Cloud بيانات تتبع الأصول باستخدام واجهات برمجة التطبيقات (API) والأوامر المدرجة في أوامر تتبع بيانات Cisco. يقوم هذا المستند بتصنيف الأوامر استنادا إلى إمكانية تطبيقها على جرد مركز بنية الشبكة الرقمية (DNA) من Cisco والجسر التشخيصي و Intersight و Compliance Insights و Fault و جميع المصادر الأخرى للقياس عن بعد التي يتم تجميعها بواسطة عامل شبكة CX.

يتم حجب المعلومات الحساسة داخل تتبع الأصول قبل إرسالها إلى السحابة. يعمل "عامل السحابة CX" على قناع البيانات الحساسة لجميع الأصول المجمعة التي ترسل بيانات تتبع الاستخدام مباشرة إلى عامل السحابة CX. يتضمن ذلك كلمات المرور والمفاتيح سلاسل المجتمع وأسماء المستخدمين وما إلى ذلك. توفر وحدات التحكم ميزة إخفاء البيانات لجميع الأصول التي تتم إدارتها بواسطة وحدة التحكم قبل نقل هذه المعلومات إلى "عميل سحابة CX". وفي بعض الحالات، يمكن تجريد بيانات تتبع الأصول التي تديرها وحدات التحكم من الهوية في وقت لاحق. أحلت ال يماثل منتوج دعم توثيق أن يعرف كثير حول يجهل القياس عن بعد (مثلا، ال يصنف معطيات قسم من cisco dna مركز مدير مرشد).

في حين لا يمكن تخصيص قائمة أوامر القياس عن بعد ولا يمكن تعديل قواعد تقنيع البيانات، يمكن للعملاء التحكم في أي من الأصول يمكن الوصول إلى شبكة CX عن بعد من خلال تحديد مصادر البيانات كما تمت مناقشته في وثائق دعم المنتج للأجهزة التي تتم إدارتها بواسطة وحدة التحكم أو قسم "توصيل مصادر البيانات" في هذا المستند (للأصول الأخرى التي يتم تجميعها بواسطة عامل شبكة CX).

ملخص الأمان

| ميزات الأمان |

الوصف |

| كلمة مرور أداة تحميل التمهيد |

يتم تعيين كلمة مرور أداة تحميل التمهيد (Bootloader) (وضع المستخدم الفردي) باستخدام كلمة مرور فريدة بشكل عشوائي. يجب على المستخدمين الرجوع إلى الأسئلة المتداولة لتعيين كلمة مرور bootloader (وضع المستخدم الواحد). |

| وصول المستخدم |

بروتوكول النقل الآمن (SSH): ·يتطلب الوصول إلى الجهاز باستخدام مستخدم cxcadmin بيانات اعتماد تم إنشاؤها أثناء عملية التثبيت. · يتطلب الوصول إلى الجهاز باستخدام مستخدم Cxcroot فك تشفير بيانات الاعتماد باستخدام مدخل SWIM من قبل أفراد مصرح لهم. |

| حسابات المستخدمين |

· cxcadmin: إنشاء حساب مستخدم افتراضي؛ يمكن للمستخدم تنفيذ أوامر تطبيق وكيل سحابة CX باستخدام CXCLI وله أقل امتيازات على الجهاز؛ يتم إنشاء مستخدم Cxcroot وكلمة المرور المشفرة الخاصة به باستخدام مستخدم Cxcadmin. · cxcroot: يمكن ل cxcadmin إنشاء هذا المستخدم باستخدام RemoteAccount للأداة المساعدة؛ يمكن للمستخدم الحصول على امتيازات الجذر بهذا الحساب. |

| سياسة كلمة مرور cxcadmin |

·كلمة المرور مجزأة في اتجاه واحد باستخدام SHA-256، كما يتم تخزينها بشكل آمن. · الحد الأدنى ثمانية (8) حروف، تحتوي على ثلاثة من هذه الفئات: الحروف الكبيرة، الحروف الصغيرة، الأرقام، والحروف الخاصة. |

| سياسة كلمة مرور cxcroot |

· كلمة مرور cxcroot هي RSA/ECB/PKCS1v1_5 مشفرة ·يجب فك تشفير عبارة المرور التي تم إنشاؤها في بوابة SWIM. · مستخدم cxcroot وكلمة المرور صالحين لمدة يومين ويمكن إعادة توليدهما باستخدام مستخدم cxcadmin. |

| سياسة كلمة مرور تسجيل الدخول إلى ssh |

· الحد الأدنى لثمانية حروف تحتوي على ثلاثة من هذه الفئات: الحروف الكبيرة، الحروف الصغيرة، الأرقام، والحروف الخاصة. · محاولات تسجيل الدخول الفاشلة الخمس لإقفال المربع لمدة 30 دقيقة، تنتهي صلاحية كلمة المرور خلال 90 يوما. |

| المنافذ |

فتح المنافذ الواردة – 514(Syslog) و22 (ssh) |

| أمان البيانات |

·لم يتم تخزين أي معلومات خاصة بالعميل. ·لا توجد بيانات مخزنة على الجهاز. ·يتم تشفير بيانات اعتماد خادم Cisco DNA Center (مركز بنية الشبكة الرقمية من Cisco) وتخزينها في قاعدة البيانات. |

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

6.0 |

11-Jun-2024 |

حاويات الملاحظات المضافة.

عنوان، مقدمة، نص بديل، ترجمة آلية، متطلبات نمط، روابط هدف، وتنسيق محدث. |

5.0 |

21-Apr-2023 |

يدعم الإصدار 2.2 وما بعده

(تضمين إصدارات مركز بنية الشبكة الرقمية (DNA) من Cisco الجديدة المدعومة) |

4.0 |

22-Mar-2023 |

يدعم الإصدار 2.2 وما بعده

(قسم جديد يحرر نطاق IP) |

3.0 |

23-Feb-2023 |

يدعم الإصدار 2.2 وما بعده |

2.0 |

23-Jan-2023 |

تم تحديث إصدارات مركز بنية الشبكة الرقمية (DNA) من Cisco المدعومة لتضمين الجهاز الظاهري Cisco DNA Center. |

1.0 |

31-Oct-2022 |

الإصدار الأولي |

تمت المساهمة من قبل

- Cisco TAC Engineers

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات