إستخدام AURA لتحسين الرؤية في مركز الحمض النووي

خيارات التنزيل

-

ePub (280.3 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند أداة سطر أوامر محلل الاستعداد للمراجعة والترقية (AURA) لمركز بنية الشبكة الرقمية من Cisco.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى النظام الأساسي لمركز بنية الشبكة الرقمية من Cisco.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تقوم AURA بإجراء مجموعة متنوعة من عمليات التحقق من الاستعداد للصحة وقابلية التطوير والترقية لمركز بنية الشبكة الرقمية من Cisco وبقية شبكة البنية. تتميز الأداة بسهولة تشغيلها ويتم تطبيقها على مركز بنية الشبكة الرقمية (DNA) من Cisco. تستخدم الأداة مكالمات واجهة برمجة التطبيقات (API)، وأوامر القراءة والإظهار الخاصة ب DB (عمليات القراءة فقط) وبالتالي، فإنها لا تؤثر على الأداء أو تتسبب في التأثير على مركز DNA من Cisco أو أجهزة الشبكة.

لماذا الأورة بسيطة ومباشرة للاستخدام

- يستخدم المكتبات/البرامج المثبتة مسبقا الحالية فقط.

- تقرير PDF تم إنشاؤه تلقائيًا.

- ليس مطلوب إلا الإدخال - كلمات مرور مركز بنية الشبكة الرقمية (DNA) من Cisco (كل من المسؤول وmaglev).

- السجلات والتقارير المضغوطة يمكن تحميلها تلقائيًا إلى Cisco SR (اختياري).

- ما عليك سوى نسخ الملف إلى مركز بنية الشبكة الرقمية (DNA) من Cisco وتشغيل الملف على مركز DNA من Cisco.

- غير تطفلي - تتم فقط قراءة قاعدة البيانات (DB) وإظهار الأوامر واستدعاءات واجهة برمجة التطبيقات (API).

- وقت التشغيل - أقل من 15 دقيقة لعمليات التحقق من مركز بنية الشبكة الرقمية (DNA) من Cisco ويختلف الوقت لعمليات التحقق من الوصول المعرف للبرامج (SDA) استنادا إلى مقياس الشبكة (حوالي 30 دقيقة ل 30 جهازا).

- يعمل مع إصدارات 1.2.8 و1.2.10.x و1.2.12.x و1.3.x و2.x.

يرجى التواصل معنا من خلال dnac_sda_audit_tool@cisco.com من أجل حل أي مشكلة أو من أجل الملاحظات.

مناطق فحص / ميزات أداة AURA

- إختبار نطاق مركز بنية الشبكة الرقمية من Cisco

- مركز بنية الشبكة الرقمية (DNA) من Cisco

- صحة ضمان مركز بنية الشبكة الرقمية من Cisco

- سلامة ضمان WLC/eWLC

- جهاز الوصول المعرَّف بالبرامج CLI Capture

- التحكم في SDA وتدقيق الأمان

- أخطاء البرامج التي تتسبب في فشل الترقية

- ترقية عمليات فحص الاستعداد اللازم

- التحقق من توافق SDA (المحولات ووحدات التحكم اللاسلكية ومحرك خدمات الهوية (ISE) ل 2.3.3.x

- عمليات التحقق من تكامل مركز بنية الشبكة الرقمية (DNAC)-ISE

- تهيئات أجهزة البنية التقاط ومقارنة واستخدام أداة التقريب الداخلي

- التشغيل عن بُعد لـ AURA (من إصدار 1.2.0)

- الجدول AURA مع cron (من الإصدار 1.2.0)

- تكامل خادم الدخول إلى النظام (Syslog) (من الإصدار 1.2.0)

- تنزيل صور الاختبار من السحابة (من إصدار 1.5.0)

كيفية تشغيل الأداة (خطوات بسيطة)

الخطوة 1. انسخ ملف AURA القابل للتنفيذ إلى مركز بنية الشبكة الرقمية من Cisco. يوجد أحدث إصدار على https://github.com/CiscoDevNet/DNAC-AURA.

الخطوة 2. قم بتشغيل الأداة من مركز بنية الشبكة الرقمية من Cisco (إذا كان لديك نظام مجموعة، فالرجاء النظر إلى المثال 5 في القسم خيارات هالة مركز بنية الشبكة الرقمية من Cisco).

$ ./dnac_aura

كيفية تشغيل الأداة (الخطوات التفصيلية)

إذا كان إصدار مركز بنية الشبكة الرقمية من Cisco هو 2.3.3.x والإصدارات الأحدث، فإن مركز بنية الشبكة الرقمية من Cisco يحتوي على طبقة مقيدة تم تمكينها لتوفير أمان إضافي من الإصدارات 2.3.3.x وما بعدها. تسمى الصدفة الافتراضية بالطقطقة وهي لا تدعم أي أوامر Linux أو تنفيذ الأورة. قم بتعطيل shell المقيد وتمكين Bash shell قبل المتابعة إلى الخطوة التالية. تعطيل shell المقيد على 2.3.3.x. بالنسبة للإصدارات 2.3.4.x والإصدارات الأحدث، يمكن طلب رمز موافقة مميز من مركز المساعدة التقنية (TAC) من Cisco لتعطيل طبقة الحظر.

الخطوة 1. انسخ الملف القابل للتنفيذ إلى مركز بنية الشبكة الرقمية (DNA) من Cisco.

dnac_aura

يوجد الملف على https://github.com/CiscoDevNet/DNAC-AURA وهناك بعض الطرق القليلة لنسخ الملف على مركز DNA من Cisco.

خيار نسخ الملف 1. انقر عنوان الربط وقم بتنزيل الملف من خلال متصفحك:

انسخ الملف إلى مركز بنية الشبكة الرقمية (DNA) من Cisco لديك واستخدم برنامج نقل الملفات (لا تنس إستخدام بروتوكول نقل الملفات الآمن (SFTP) مع المنفذ 2222 واسم المستخدم Maglev).

خيار نسخ الملف 2. انسخ الملف إلى مركز بنية الشبكة الرقمية من Cisco مباشرة واستخدم أوامر GIT:

$ git clone https://github.com/CiscoDevNet/DNAC-AURA

خيار نسخ الملف 3. إذا تم إعداد خادم وكيل، فانسخ الملف إلى مركز بنية الشبكة الرقمية من Cisco واستخدم أوامر GIT وتفاصيل الخادم الوكيل:

$ https_proxy=https://<server>:<port> git clone https://github.com/CiscoDevNet/DNAC-AURA

الخطوة 2. تأكد من أن الملف dnac_aura قابل للتنفيذ.

عندما يتم نسخ الملف dnac_aura إلى مركز بنية الشبكة الرقمية من Cisco، لا يتم عادة نسخه على أنه قابل للتنفيذ. قم بتشغيل الأمر لجعله قابلاً للتنفيذ. إذا كنت قد استخدمت GIT، فهذه الخطوة ليست ضرورية.

$ chmod 755 dnac_aura

الخطوة 3. (اختياري) تحقق من تجزئة الملف dnac_aura لضمان تنزيل الملف الصحيح.

لضمان تنزيل الملف الصحيح، قارن بين قيم تجزئة MD5 أو SHA256 المتوفرة في نهاية هذه الصفحة. يمكن أن يحتوي كل إصدار من AURA على مجموعة فريدة من قيم التجزئة.

الخيار 1. التحقق من تجزئة MD5.

أستخدم الأمر md5sum (كما هو مدرج). قم بإنشاء التجزئة على مركز بنية الشبكة الرقمية من Cisco أو أي نظام Linux آخر وقارن قيمة التجزئة مع القيمة في نهاية هذه الصفحة.

$ md5sum dnac_aura

52f429dd275e357fe3282600d38ba133 dnac_aura

الخيار 2. التحقق من تجزئة SHA256.

أستخدم الأمر sha256sum (كما هو مدرج). قم بإنشاء التجزئة على مركز بنية الشبكة الرقمية من Cisco أو أي نظام Linux آخر وقارن قيمة التجزئة مع القيمة في نهاية هذه الصفحة.

$ sha256sum dnac_aura

c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e dnac_aura

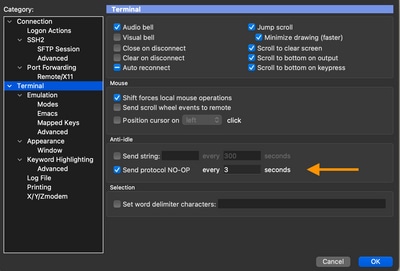

الخطوة 4. قم بتعيين مهلة خاملة لجلسة عمل SSH.

تحتوي الإصدارات اللاحقة (2.x+، 1.3.3.8+) من مركز بنية الشبكة الرقمية (DNA) من Cisco على مهلة خمول SSH. يمكن أن يؤثر ذلك على AURA الجاري تشغيله من جلسة SSH. تأكد من تعيين مهلة الخمول، وإلا، يمكن إنهاء أداة AURA بشكل مفاجئ.

فيما يلي مثال على تعيين مهلة خمول لمدة 3 ثوانٍ على SecureCRT.

الخطوة 5. قم بتشغيل الأداة من سطر الأوامر.

أختر الخيار المناسب استنادا إلى موقع الملف لتنفيذ عمليات التحقق من مركز بنية الشبكة الرقمية (DNA) من Cisco. (عندما تستخدم خيارات، يمكنك تضمين/إستبعاد تحققات متنوعة).

$ ./dnac_aura

أو

$ ./DNAC-AURA/dnac_aura

تنفيذ AURA عن بُعد

يتيح لك هذا البرنامج النصي بدء تشغيل AURA على مركز بنية الشبكة الرقمية (DNA) من Cisco عن بعد. ويستخدم مكتبات paramiko وscp.

إجراء التثبيت

للتثبيت، يوصى باستخدام بيئة افتراضية. يمكن لهذه الخطوط إنشاء بيئة افتراضية ل Python3 وتنشيطها وترقية PIP وتثبيت المكتبات المطلوبة.

python3 -m venv env3

source env3/bin/activate

pip install --upgrade pip

pip install -r requirements.txt

مهلة انتهاء الجلسة

تحتوي الإصدارات الأخيرة (2.1+، 1.3.3.8+) من مركز بنية الشبكة الرقمية (DNA) من Cisco على مهلة خمول ssh. يمكن أن يؤثر ذلك على AURA الجاري تشغيله من جلسة ssh إما مباشرة على مركز بنية الشبكة الرقمية (DNAC)، أو بشكل غير مباشر عبر البرنامج النصي run_emote أو ansible.

الحل بسيط. لاتصال SSH، يمكن أن تقوم علامة -o ServerAliveInterval=3 بإرسال رسائل keepalives والمحافظة على الجلسة. يُستخدم هذا في هذا البرنامج النصي، ويمكن استخدامه أيضًا للاتصال المباشر بـ ssh وكذلك ansible.

إستخدام البرنامج النصي

يتطلب البرنامج النصي ثلاث وسائط:

- مركز بنية الشبكة الرقمية (DNAC)

- كلمة مرور المسؤول (متوفرة أيضًا كمتغير بيئة DNAC_ADMIN_PASS)

- كلمة مرور maglev (متوفرة أيضًا كمتغير بيئة DNAC_MAGLEV_PASS)

- المستخدم المسؤول (متوفر أيضًا كمتغير بيئة DNAC_ADMIN_USER). هذه الإعدادات الافتراضية إلى "admin"، ولا يلزم تغييرها إلا إذا كنت تستخدم مصادقة خارجية واسم مستخدم متميز مختلف. في العديد من الحالات، لا يكون هذا مطلوبًا، ولكنه يتوفر كـ -admin-user

إن أبسط طريقة لتشغيل البرنامج النصي باستخدام الوسائط (راجع قسم متغيرات البيئة لاحقًا) هي

./run_remote.py --dnac 1.1.1.1 --admin-pass passwd --maglev-pass passwd

إذا كنت معتادًا على متغيرات بيئة shell، فيمكن تبسيط ذلك بشكل أكبر

export DNAC_ADMIN_PASS="passwd"

export DNAC_MAGLEV_PASS="passwd"

./run_remote.py --dnac 10.1.1.1

خيارات تمرير الأورة (—)

لتمرير وسيطات AURA المحددة (على سبيل المثال -s لتشغيل إختبارات SDA)، يجب القيام بهذا:

## note the extra --, due to a qwirk in the way argparse library works

./run_remote.py --dnac 10.1.1.1 -- -s

تأكد من تضمين أي خيارات run_emote، مثل --local-dir، وall-cluster و--no-pull (قبل) "--"

خيارات محددة لـ AURA مثل -n أو --syslog أو -d أو -s التي يجب أن تأتي بعد "--"

تخزين خرج الأورة محليا

يدعم البرنامج النصي AURA الخيار --json-summary. ينتج عن ذلك ملخص json لنتائج الاختبار بالإضافة إلى موقع التقرير وملف السجل على DNAC. عند تزويد RUN_REMOTE بخيار —dir المحلي، يمكن نقل ملفات السجل والتقرير مرة أخرى إلى DNAC. يمكن إنشاء ملف ملخص json. يتم إنشاء دليل لمركز بنية الشبكة الرقمية.

/home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --local-dir /home/aradford/RUN_REMOTE/logs

بعد اكتمال هذه العملية، يمكن أن يحتوي دليل /home/aradford/RUN_REMOTE/LOG على:

ls RUN_REMOTE/logs/10.1.1.1

DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz

DNAC_AURA_Report_2020-09-08_23_20_11.json

DNAC_AURA_Report_2020-09-08_23_20_11.pdf

يحتوي ملف json على:

cat RUN_REMOTE/logs/*/DNAC_AURA_Report_2020-09-08_23_20_11.json

{

"json-summary": {

"check_count": 64,

"report-name": "/data/tmp/dnac_aura/reports/DNAC_AURA_Report_2020-09-08_23_20_11.pdf",

"logfile-name": "/data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz",

"ur_check_count": 19,

"ur_error_count": 0,

"warning_count": 5,

"assur_warning_count": 2,

"error_count": 5,

"ur_warning_count": 3,

"assur_check_count": 14,

"assur_error_count": 0

}

}

تنفيذ المجموعة

إذا أستخدمت خيار — كل المجموعات، فإن النص التنفيذي يمكن أن يجد كل أعضاء المجموعة ويتشغيل AURA على كل واحد.

حاليا، هذا هو تنفيذ تسلسلي. يمكن إستخدامه مع —dir المحلي لنسخ التقرير و logFile و json-summary مرة أخرى من DNAC.

يمكن تقديم عنوان فعلي أو عنوان IP افتراضي. يمكن أن يقوم البرنامج النصي بالاتصال والبحث عن جميع عناوين IP المادية في الشبكة الفرعية نفسها التي يستخدمها IP للاتصال.

خيارات أخرى

كما يمكن تشغيل البرنامج النصي باستخدام خيار --no-pull. يؤدي هذا إلى إيقاف أمر git pull للتحديث إلى أحدث إصدار من AURA، ولكن يفترض أنك قمت بنسخ AURA إلى الدليل الرئيسي في مركز DNA

أداة AURA إلى جانب CRON

يمثل Cron تحديًا لـ AURA نظرًا لعدم وجود PTY. كما يتطلب تحرير كرونتاب مركز الحمض النووي.

من المحتمل أن يمثل run_emote طريقة أفضل لتشغيل AURA، حيث إنه يحل مشكلة PTY، كما يستبعد الحاجة إلى تحرير crontab الخاص بمركز DNA المحلي. يعني التشغيل عن بُعد إلى جانب --local-path أن جميع سجلات مركز DNA متماثلة على خادم خارجي.

فيما يلي نموذج إدخال crontab لتشغيل AURA على DNAC كل ساعة. تحتاج إلى توفير مترجم python بشكل صريح لالتقاط البيئة الظاهرية التي تحتوي على مكتبات pariko و scp.

00 * * * * /home/aradford/RUN_REMOTE/env3/bin/python /home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --admin-pass passwd --maglev-pass passwd --local-dir /home/aradford/RUN_REMOTE/logs > /tmp/run

يمكن التفاف هذا أكثر من خلال برنامج shell النصي لحماية بيانات الاعتماد من تخزينها في نص عادي.

خيارات AURA لمركز بنية الشبكة الرقمية من Cisco

الجدول 1 - التحقق/الأداء الوظيفي لمختلف خيارات AURA

| لا توجد خيارات (افتراضي) | -s | -د | -o | -c | |

| عمليات فحص سلامة البنية التحتية لمركز DNA | X | X | X | ||

| عمليات فحص سلامة ضمان مركز DNA | X | X | |||

| عمليات فحص سلامة ضمان WLC/eWLC | X | X | |||

| عمليات فحص SDA الأساسية (فحص المخزون)دمج DNAC-ISE (فقط في حالة دمج ISE) | X | X | |||

| SDA(مجموعة واجهة سطر الأوامر (CLI) الخاصة بجهاز البنية ومستوى التحكم وفحص مستوى الأمان والتوافق) | X | ||||

| ترقية عمليات التحقق من الاستعداد (بما في ذلك الأخطاء) | X | X | |||

| مقياس مركز DNA (معلمات مقياس الموصلات البينية وغير البينية) | X | X | X | ||

| التقط مخرجات واجهة سطر الأوامر (CLI) من أجهزة البنية وتخزن محليا على مركز DNA - قائمة الأوامر والأجهزة المتوفرة من خلال ملفات captureFile.yaml2 التي تم التقاط:.json - إخراج مشغل الأوامر الافتراضي.log - بشري قابل للقراءة | X | ||||

| مقارنة التكوينات عبر أجهزة متعددة (بناء على المخرجات الملتقطة خيار إستخدام -o) | X |

ناتج سطر الأمر لخيارات AURA

usage: dnac_aura [-h] [-v] [-V] [--json-summary] [-s] [-u U] [-n N] [--syslog SYSLOG] [--admin-pass ADMIN_PASS]

[--admin-user ADMIN_USER] [--maglev-pass MAGLEV_PASS] [-d] [--sdadevcheck] [-o] [-c] [--download-test]

Select options.

optional arguments:

-h, --help show this help message and exit

-v verbose logging

-V version information

--json-summary print json-summary

-s Run additional SDA checks. To execute these checks, the tool can login to other devices in the fabric

and collect show command outputs.

-u U Upload report and logs file to the SR. Please provide SR and password in the format sr_number:sr_password

-n N Add customer name to the PDF report on the first page (the summary page)

--syslog SYSLOG destination syslog server

--admin-pass ADMIN_PASS maglev admin password (this is the UI password for admin user)

--admin-user ADMIN_USER maglev admin user (webUI user, default is admin)

--maglev-pass MAGLEV_PASS maglev password (for sudo)

-d Perform all DNA Center Infrastructure Health checks only

--sdadevcheck to skip the SDA Device limit

-o To collect CLI outputs from the network devices via the Cisco DNA Center.

Ensure you have the captureFile.yaml in the same folder as this tool.

-c Compare configurations across multiple devices.

You can choose 2 timestamps from previous captures taken with the -o option.

PDF Report can be generated with the diffs.

--download-test To perform a download test of 3 test images of different sizes

from the DNAC Cloud Repo in AWS.

أمثلة على عملية تشغيل AURA بخيارات متنوعة

مثال 1: لتحديد صناعات واضحة كاسم الشركة، قم بتشغيل تحققات AURA الافتراضية وانسخ الملف إلى SR 61111111 بكلمة مرور 123kjaksdhf، الأمر هو:

$ ./dnac_aura -n "Stark Industries" -u 611111111:123kjaksdhf

مثال 2: من أجل تشغيل كل من مركز بنية الشبكة الرقمية (DNA) من Cisco وبطاقة SDA للتحقق من صناعات العميل الصارخة، فإن الأمر:

$ ./dnac_aura -s -n "Stark Industries"

مثال 3: in order to ركضت عرض أمر ينتج وخزنت هو في مبرد على ال cisco dna مركز، استعملت ال - o خيار. يمكن أن تستخدم الأداة مشغل الأوامر في مركز بنية الشبكة الرقمية من Cisco لجلب المخرجات لك. والأمر هو:

$ ./dnac_aura -o

لتحديد الأجهزة والأوامر المطلوب تشغيلها على هذه الأجهزة، اطلب أن يكون ملف CaptureFile.yaml متاحًا في نفس الدليل. النموذج موجود في github.

مثال 4: لمقارنة التكوينات الجاري تشغيلها من محولات Catalyst و/أو عنصر التحكم في الشبكة المحلية اللاسلكية (eWLC)، أستخدم الخيار -c. يُرجى التأكد من استخدامك الخيار -o مسبقًا لالتقاط مخرجات الأجهزة. والأمر هو:

$ ./dnac_aura -c

مثال 5: لتشغيل تحققات AURA على نظام مجموعة، لأي عقدة واحدة، أختر الخيار المناسب من الجدول. بالنسبة إلى العقدتين المتبقيتين، اختر الخيار-d.

على أي عقدة واحدة:

$ ./dnac_aura

على العقدتين المتبقيتين:

$ ./dnac_aura -d

مثال 6: من أجل جدولة AURA، أستخدم cron أو لتشغيل AURA عن بعد، تحقق من هذا الملف التمهيدي على github.

https://github.com/CiscoDevNet/DNAC-AURA/tree/primary/run_remote

مثال 7: للتحقق من المسار إلى Cloud repo على AWS حيث يتم تخزين صور مركز DNA، يمكنك تشغيل AURA باستخدام هذا الخيار. يقوم التحقق بتنزيل 3 صور (صغيرة - 50 ميجابايت، متوسطة - 150 ميجابايت وكبيرة - 650 ميجابايت) ويمكن حساب الوقت لتنزيل هذه الملفات الثلاثة. يمكن أن يضمن الفحص حذف صور الاختبار وعدم إنشاء تقارير عندما تختار هذا الخيار.

على أي عقدة:

$./dnac_aura --download-test

مثال على الفحص:

$./dnac_aura --download-test

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.5.0 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### The image download test can be executed and all other checks can be skipped. ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing login... [please provide UI admin level password]

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

#01:Checking:Download test image from the Cisco DNA Center Cloud Image Repository

INFO:This check can take up to 4 minutes to complete

INFO:Successfully downloaded a small test image of size 50MB from DNAC cloud repository in 3.4 seconds.

INFO:Successfully downloaded a medium test image of size 150MB from DNAC cloud repository in 3.2 seconds.

INFO:Successfully downloaded a large test image of size 650MB from DNAC cloud repository in 16.2 seconds.

$

مثال 7: عند تشغيل AURA مع الخيار -S، يمكن أن تقوم AURA بإجراء عمليات تدقيق مستوى التحكم ومستوى الأمان للحصول على 50 جهازا ليفيا كحد أقصى لكل موقع بنية. لتقليل هذا الحد، أستخدم خيار —sdadevcheck.

ملاحظة: يزداد وقت تشغيل الأداة مع إضافة الأجهزة الإضافية.

$ ./dnac_aura -s --sdadevcheck

مخراجات الأداة

عندما يبدأ الأداة، أنت حضضت ل الإدارة username/كلمة يتبع ب ال maglev كلمة.

$ ./dnac_aura.py

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.4.6 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### All Cisco DNA Center based Health,Scale,Upgrade Readiness,Assurance & SDA checks can be run ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing maglev login...

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

INFO:User 'admin' logged into 'kong-frontend.maglev-system.svc.cluster.local' successfully

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

******

Cisco DNA Center AURA tool has successfully completed.

Report and Logs can be found at:

-- Cisco DNA Center AURA Report : /data/tmp/dnac_aura/reports/DNAC_AURA_Report_2021-02-25_05_27_45.pdf

-- Cisco DNA Center AURA Logs (tar.gz file) : /data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2021-02-25_05_27_45.tar.gz

$

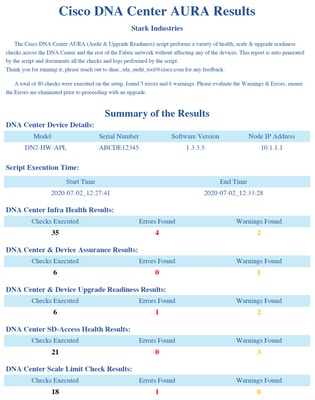

تقوم الأداة بإنشاء ملفين يتم تخزينهما في/data/tmp/dnac_aura/:

- تقرير PDF في /data/tmp/dnac_aura/reports. توفر الصفحة الأولى بيانات عن مركز DNA (النموذج والرقم التسلسلي وإصدار البرنامج وعنوان IP)، ووقت تنفيذ الأداة وتوفر ملخصًا لجميع عمليات الفحص التي تم إجراؤها والنتائج. توفر الصفحات المتبقية مزيدًا من التفاصيل حول عمليات التحقق المتنوعة، مع مقتطفات من مخرجات الأمر والنتائج. تكون الأخطاء والتحذيرات مشفرة بالألوان ويمكن البحث فيها بسهولة. (لا يتم إنشاء تقرير باستخدام خيار -o).

- يتم ضغط جميع السجلات من مركز بنية الشبكة الرقمية (DNA) من Cisco والأوامر المعروضة من الأجهزة في ملفtar.gz.

إصدارات AURA - سجل التغيير

https://github.com/CiscoDevNet/DNAC-AURA/blob/primary/ChangeLog.md

تم إجراء عمليات الفحص باستخدام AURA

صحة مركز بنية الشبكة الرقمية من Cisco واتصاله

#01:فحص:أحدث إصدار من AURA

#02:حدد:تحديد نوع منتج مركز بنية الشبكة الرقمية (DNA) من Cisco والرقم التسلسلي وإصدار البرامج والعقدة IP

#03:تحقق:تحديد عضو مركز بنية الشبكة الرقمية من Cisco

#04:تحقق:متوسط حمل وحدة المعالجة المركزية (CPU)

#05:التحقق:تخطيط القرص

#06:التحقق:عمليات تحميل قسم القرص

#07:التحقق:مساحة القرص واستخدام iNode

#08:تحقق:إذا كانت الڠلوستيرفس تحمل

#09:تحقق:من أجل عمليات تحميل NFS غير المستجيبة

#10:تحقق:من أجل معالج ملف NFS القديم

رقم 11:التحقق:سعة معالجة إدخال/إخراج القرص

#12:تحقق:إجمالي الذاكرة المتوفرة في ذاكرة DRAM

#13:التحقق:وحدات ذاكرة DRAM مثبتة في الجهاز

#14:حدد:تم تمكين مراكز المعالجات وحالتها

#15:التحقق:حالة Docker

#16:التحقق:إعدادات وكيل Docker

#17:التحقق:متغيرات بيئة Shell

#18:التحقق:حالة Kubelet

#19:Check:Syslog لأخطاء Pleg

#20:Check:إصدار من مركز بنية الشبكة الرقمية (DNA) من Cisco

#21:التحقق:محفوظات التحديث [يكون هذا تقريبيا بسبب عدم وجود بيانات كاملة]

#22:تحقق:الخطاطيف مطبق

#23:التحقق:إمكانية الوصول إلى عقدة نظام المجموعة - العقد: [u'91.1.1.13'، u'91.1.1.11'، u'91.1.1.14']

#24:التحقق:إمكانية الوصول إلى الواجهة - جميع العقد: [u'99.99.99.13'، u'92.1.1.1'، u'91.1.13'، u'99.99.99.11'، u'92.1.1.2'، u'91.1.11'، u'99.99.99.14'، u'92.1.1.3'، u'91.1.1.14']

#25:التحقق:إمكانية الوصول إلى الشخصيات المهمة - الشخصيات المهمة: [u'92.1.1.2'، u'99.99.99.12'، u'91.1.1.12']

#26:التحقق:عدد خوادم DNS التي تم تكوينها في ETCD على العقد (<=3)

#27:التحقق:عدد إدخالات /etc/resolv.conf (<=4)

#28:التحقق:تكوين DNS - /etc/network/interfaces

#29:التحقق:إمكانية الوصول إلى نظام أسماء المجالات (DNS) - DNS: [u'8.8.8.8']

#30:التحقق:يمكن لخادم DNS حل مشكلة DNA لاتصال Cisco

#31:التحقق:مزامنة خادم NTP : ['5.6.7.8'، '1.2.3.4']

#32:Check:اسم مضيف نظام المجموعة معرف

#33:التحقق:إعداد TimeZone الافتراضي على DNAC

#34:التحقق:الواجهات للأخطاء

#35:التحقق:يؤدي تشغيل DCBX إلى عمليات إسقاط Tx

#36:التحقق:تبديل VIP بين العقد

#37:التحقق:التحقق من سجلات kernel بحثا عن الأخطاء

#38:التحقق:صلاحية الشهادة وانتهاء الصلاحية

#39:التحقق:انتهاء صلاحية شهادات TrustStore

#40:التحقق:حالة خدمة NTP على مركز بنية الشبكة الرقمية (DNA) من Cisco

#41:التحقق:مزامنة وقت خادم NTP

#42:تحقق:تحقق من وجود وحدة الحد الأقصى للنقل (MTU) المخزنة مؤقتا في الموجهات على مستوى واجهة نظام المجموعة

#43:فحص:حالة اكتشاف PMTU

#44:فحص:عرض العقد

#45:التحقق:حالة العقدة

#46:فحص:تقرير تشخيص العقد

#47:تحقق:توزيع الخدمة ...

#48:التحقق:حالة AppStack

#49:التحقق:حالة نقطة النهاية

#50:التحقق:التحقق من الخدمات لتعداد عمليات إعادة التشغيل العالية

#51:Check:remeyctl قيد التشغيل

#52:التحقق:حالة حالات ISE في DB

#53:التحقق:المصادقة الخارجية المكونة لمستخدمي DNAC

#54:التحقق:التكوين الاحتياطي للمصادقة الخارجية

#55:تحقق:تحقق من عدد المجموعات والعقود وسياسات الوصول القابلة للتطوير في قاعدة بيانات إدارة الشبكة الرقمية (DNAC)

#56:التحقق:حالة ترحيل/مزامنة GBAC

#57:التحقق:مثيلات Glusterfs

#58:تحقق:Glusterfs node_name تحقق

#59:تحقق:مجموعات الجلوسترز

الشركة الأولى من حيث 60:فحص:إحصائيات Gluster Volume Heal

#61:فحص:حماية نظام مجموعة ETCD

#62:التحقق:حجم وحدة تخزين ETCD

#63:التحقق:إستخدام ذاكرة ETCD

#64:التحقق:ربط ETCD بالاسترجاع(localhost/127.0.0.1

#65:تحقق:حالة قطاع Postgres

#66:التحقق:حجم PostGres

#67:التحقق:حماية نظام مجموعة MongoDB وحالة المزامنة

#68:تحقق:تحقق من وحدة المعالجة المركزية MongoDB في أحصائيات المستندات

#69:التحقق:التحقق من أحجام MongoDB

#70:تحقق:تجاوز TenEventSegment

#71:التحقق:FlowDB Health

#72:التحقق:إستخدام ذاكرة FlowDB

#73:فحص:كاساندرا الصحة

#74:فحص:حالة كاساندرا

#75:فحص:صحة مجموعة Rabbitmq

#76:التحقق:حالة مجموعة Rabbitmq

#77:التحقق:حالة قائمة انتظار Rabbitmq

#78:التحقق:قوائم انتظار Rabbitmq مع رسائل غير معترف بها

#79:فحص:حماية نظام مجموعة حماية حدائق الحيوان

#80:تحقق:حالة نظام مجموعة Zookeeper

#81:تحقق:التحقق من صحة حقبة نظام حماية الحيوان

#82:تحقق:حالة نظام مجموعة Elasticsearch : Maglev-System

#83:تحقق:حالة نظام مجموعة Elasticsearch : NDP

#84:التحقق:الإصغاء إلى طرف جانبي

#85:تحقق:إستجابة REST API (BAPI)

#86:التحقق:محفوظات النسخ الاحتياطي

#87:Check:Known إصدار يتسبب في فشل بدء تشغيل "تلقائي" لشبكة LAN

#88:حدد:نقاط الضعف الحرجة في سجل أباتشي4j - CVE-2021-44228 & CVE-2021-45046

الاستعداد للترقية

#01:التحقق:تداخل الشبكة الفرعية لنظام المجموعة مع العناوين الداخلية

#02:التحقق:إستخدام ملفات RCA على القرص

#03:التحقق:عدد الحاويات التي تم الخروج منها

#04:التحقق:عدد نقاط الوصول غير العاملة

#05:التحقق:إعدادات كتالوج Maglev

#06:تحقق:تفاصيل قناة إصدار الكتالوج - لا توجد مصادقة - معلومات للمراجعة فقط

#07:التحقق:حزم تحديث نظام الكتالوج - لا يوجد تحقق - معلومات للمراجعة فقط

#08:تحقق:حزم الكتالوج - لا تحقق من الصحة - معلومات للمراجعة فقط

#09:التحقق:إعدادات المستودع الرئيسي

#10:التحقق:اتصال الوكيل ب CiscoConnectDNA عبر:http://a.b.c.d:80

#11:التحقق:التحقق من خدمة الملفات لتعيينات FileID المفقودة

#12:تحقق:انتهاء صلاحية قوائم التحكم في النطاق الترددي

رقم 13:التحقق:انتهاء صلاحية شهادة CA للسجل

#14:التحقق:انتهاء صلاحية شهادة المرجع المصدق

#15:تحقق:شهادات بتنسيق etcd

#16:تحقق:تحقق من نقاط التحميل المتداعية

#17:تحقق:تحقق من عمليات التحميل العابرة ل Kubernetes

#18:Check:تم تنظيف تكوين Collector-ISE بعد ترقية سابقة

#19:التحقق:مسارات العمل المعلقة

#20:التحقق:عرض النسخ الاحتياطي للبحث عن آخر عملية نسخ إحتياطي ناجحة

#21:Check:Provision يفشل بسبب معلمة حالة الترحيل غير الصالحة

#22:Check:حالة خدمة مثبت ربط ماجليف على مركز بنية الشبكة الرقمية (DNA) من Cisco

#23:التحقق:تنزيل صورة الاختبار من مستودع صور سحابة مركز بنية الشبكة الرقمية من Cisco

#24:التحقق:التحقق من تكوين اعتراض SSL في الشبكة

#25:التحقق:تشفير كلمة مرور الوكيل

#26:التحقق:عدد المواقع المتعددة لنشر SDA

#27:التحقق:مسار ترقية مركز بنية الشبكة الرقمية (DNA) إلى أحدث حزمة من 2.3.3.x

#28:التحقق:أجهزة Catalyst في وضع الحزمة

#29:التحقق:التحديثات الأخيرة وملفات RCA

#30:التحقق:حالة الواجهة الثانوية (XL فقط)

#31:Check:Kubectl مساحة الاسم الافتراضية

#32:التحقق:للتحقق من فشل Tiller بسبب النتائج المحدثة

#33:التحقق:للحصول على مساحة كافية في قسم القرص /boot/efi

#34:فحص:توافق أجهزة البنية مع مركز بنية الشبكة الرقمية، الإصدار 2.3.3.x

#35:التحقق:ترحيل تجمع IP

#36:تحقق:خوادم AAA التي تم تكوينها وحالتها

Cisco DNA Center Assurance (ضمان مركز بنية الشبكة الرقمية من Cisco)

#01:فحص:إستخدام مساحة قرص قسم الضمان

#02:التحقق:حالة خدمات الضمان

#03:التحقق:التحقق من مهمة إزالة الخلفية لضمان

#04:التحقق:التحقق من مهمة إزالة NDP للضمان التي تعمل على تنظيف DB الخاص ب Redis

#05:تحقق:نفاد ذاكرة Redis

#06:التحقق:حالة تدفقات الضمان

#07:فحص:ملخص نقاط حماية الجهاز

#08:فحص:ملخص نتائج حماية العملاء

#09:التحقق:إستدعاء واجهة برمجة تطبيقات تتبع بيانات تتبع الاستخدام الصحيحة ل WLC

#10:التحقق:التحقق من حالة الاتصال عن بعد باستخدام برنامج Cisco IOS® XE WLC

#11:حدد:Cisco IOS XE WLC NetConf Yang Datastore تحقق

#12:التحقق:Cisco IOS XE WLC SDN-network-infra-iwan TrustPoint & Certificates

#13:التحقق:Cisco IOS XE WLC DNAC-CA TrustPoint & Certificate

#14:التحقق:حالة ضمان شبكة جهاز Cisco IOS XE WLC

#15:التحقق:التحقق من حالة اتصال بيانات تتبع إستخدام نظام التشغيل Aireos WLC

#16:التحقق:التحقق من شهادة تتبع بيانات نظام التشغيل Aireos WLC

سلامة الوصول المعرَّف بالبرامج

#01:التحقق:حالة مخزون إمكانية الوصول إلى جهاز البنية

#02:التحقق:مجموعة مخزون البنية

#03:التحقق:sda:مركز بنية الشبكة الرقمية من Cisco وحالة تكامل ISE

#04:التحقق:التحقق من اتصال SSH بين مركز بنية الشبكة الرقمية من Cisco و Cisco ISE

#05:التحقق:إستخدام ذاكرة عقد Cisco ISE

#06:التحقق:إستخدام أقراص عقد Cisco ISE

#07:التحقق:حالة عمليات Cisco ISE

#08:فحص:تحديد الرقباء & SGACLs عبر واجهة برمجة التطبيقات (API) على عقدة ISE الأساسية

#09:التحقق:sda:التقاط أوامر من الحدود/cpS/الحواف

#10:التحقق:SDA:إصدار البرامج وعدد أنواع الأنظمة الأساسية

#11:التحقق:SDA:التحقق من إستخدام وحدة المعالجة المركزية لأجهزة البنية

#12:التحقق:SDA:التحقق من إستخدام ذاكرة أجهزة البنية

#13:التحقق:sda:التحقق من عدد جلسات LISP على أجهزة البنية

#14:التحقق:SDA:التحقق من حجم جدول LISP IPv4 EID على جميع أجهزة البنية

#15:التحقق:sda:التحقق من حجم جدول ذاكرة التخزين المؤقت لخريطة LISP IPv4 على الحدود

#16:حدد:sda:تحقق من حالة جلسات عمل ISIS لأجهزة البنية

#17:حدد:SDA: تأكد من أن أجهزة البنية بها أكثر من جلسة ISIS واحدة - تحقق من التكرار

#18:التحقق:sda:Border فقط:IPv4 BGP جلسة

#19:التحقق:sda:Border فقط:VPNv4 BGP جلسة

#20:التحقق:اتصال خادم SDA:AAA من الأجهزة

#21:فحص:SDA:CTS PACS التي تم تنزيلها إلى الأجهزة

#22:تحقق:SDA:تم تنزيل رقيب CTS إلى الأجهزة

#23:التحقق:SDA:eWLC التحقق من إستخدام وحدة المعالجة المركزية

#24:تحقق:SDA:eWLC إستخدام الذاكرة

#25:فحص:eWLC Fabric AP تحقق

#26:فحص:eWLC Fabric WLAN فحص

نطاق مركز بنية الشبكة الرقمية من Cisco

#01:تحقق:المقياس: عدد المواقع

#02:حدد:المقياس: عدد سياسات التحكم بالوصول

#03:حدد:المقياس: عدد عقود الوصول

#04:فحص:المقياس: إجمالي عدد الأجهزة (المحول والموجه ووحدة التحكم اللاسلكية)

#05:فحص:المقياس: عدد مجالات البنية

#06:التحقق:القياس: عدد مواقع البنية

#07:فحص:المقياس: عدد رقيب المجموعة

#08:التحقق:المقياس: عدد تجمعات IP الفائقة

#09:التحقق:المقياس: عدد إتصالات ISE

#10:تحقق:المقياس: الحد الأقصى لعدد المصادقة والتفويض والمحاسبة (AAA) (RADIUS)

#11:تحقق:المقياس: عدد SSIDs

#12:التحقق:المقياس: عدد الشبكات الظاهرية لكل موقع

#13:حدد:قياس: عدد نقاط الوصول اللاسلكية

#14:التحقق:المقياس: عدد وحدات التحكم في الشبكة المحلية اللاسلكية

رقم 15:فحص:المقياس: عدد أجهزة الاستشعار اللاسلكية

رقم 16:التحقق:القياس: عدد أجهزة البنية لكل موقع

رقم 17:التحقق:القياس: عدد حدود البنية لكل موقع

#18:التحقق:المقياس: عدد عقد مستوى التحكم في البنية لكل موقع

قيم تجزئة ملف dnac_aura

| إصدار AURA | تجزئة MD5 | تجزئة SHA256 |

| 1.5.9 | 52f429dd275e357fe3282600d38ba133 | c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e |

| 1.6.0 | e01328f5e0e4e5f5c977c5a14f4a1e14 | 4f8115d1f2f480efcdb0260cc5a9abb8a067f3cbac2c293a2615cb62b615f53e |

| 1.6.8 | f291e3e694fadb2af722726337f31af5 | fb7c125910d77c8087add419b937a893174fb30649427ad578df75d63806a183 |

استكشاف الأخطاء وإصلاحها

إذا واجهت أي مشاكل، يمكنك الوصول إلى dnac_sda_audit_tool@cisco.com باستخدام تقرير PDF وملفات سجل tar.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

6.0 |

30-Apr-2024 |

علامات تمييز MDF المحدثة. |

5.0 |

06-Mar-2023 |

معلومات مدمجة حول Restricted Shell في إجراء تنفيذ AURA.

عنوان محدث، مقدمة، SEO، Style Req، ترجمة آلية، أجهزة، إلخ. |

4.0 |

21-Feb-2023 |

معلومات مدمجة حول Restricted Shell في الإجراء الشامل لتنفيذ AURA. |

3.0 |

15-Dec-2021 |

تمت إضافة قيم المجموع الاختباري MD5 و SHA256 لملف dnac_aura. |

2.0 |

09-Nov-2021 |

تمت إضافة خطوة إختيارية للتحقق من تجزئة ملف dnac_aura. أيضا، تحققات إضافية محدثة. |

1.0 |

20-Jul-2020 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Rahul RammanoharPrincipal Engineer

- Adam RadfordDistinguished Sales Architect

- Archana SeetharamanCritical Accounts Manager

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات