دليل نشر تكرار CSR1000V HA على Amazon AWS

خيارات التنزيل

-

ePub (2.2 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند دليل التكوين على كيفية نشر موجهات CSR1000V للتوافر العالي على سحابة AWS في Amazon. وهو يهدف إلى إعطاء المستعملين معرفة عملية بالإشعاع والقدرة على نشر بيئة إختبار تعمل بكامل طاقتها.

لمزيد من التفاصيل حول AWS و HA، راجع القسم.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- حساب Amazon AWS

- 2 CSR1000v و 1 Linux/Windows AMIs في نفس المنطقة

- HA الإصدار 1 مدعوم على Cisco IOS-XE® الإصدارات 16.5 إلى 16.9. من 16. 11 وما بعده، أستخدم HA الإصدار 3.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى Cisco IOS-XE® Denali 16.7.1.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

هدف

في بيئة متعددة في منطقة التوفر، قم بمحاكاة حركة المرور المستمرة من مركز البيانات الخاص (VM) إلى الإنترنت. قم بمحاكاة تجاوز فشل HA ولاحظ أن HA ينجح حيث يقوم جدول التوجيه بتحويل حركة مرور البيانات من CSRHA إلى واجهة CSRHA1 الخاصة تم تأكيدها.

طوبولوجيا

قبل بدء التكوين، من المهم فهم المخطط والتصميم بشكل كامل. يساعد ذلك على أستكشاف أخطاء أية مشكلات محتملة وإصلاحها فيما بعد.

هناك سيناريوهات مختلفة لنشر مهايئ الناقل المضيف (HA) استنادا إلى متطلبات الشبكة. على سبيل المثال، يتم تكوين تكرار HA باستخدام الإعدادات التالية:

- 1x - المنطقة

- 1x - VPC

- 3x - مناطق التوفر

- 6X - واجهات الشبكة/الشبكات الفرعية (3X Public Face/3x Private Face)

- 2x - جداول المسارات (العامة والخاصة)

- موجهات 2x - CSR1000V (Cisco IOS-XE® Denali 16.3.1a أو إصدار أحدث)

- 1x - VM (نظام التشغيل Linux/Windows)

هناك موجهات CSR1000v في زوج HA، في منطقتين مختلفتين للتوفر. فكر في كل منطقة توفر كمركز بيانات منفصل لتوفير مرونة إضافية للأجهزة.

المنطقة الثالثة هي VM، والتي تحاكي جهاز في مركز بيانات خاص. في الوقت الحالي، يتم تمكين الوصول إلى الإنترنت من خلال الواجهة العامة الموجودة بحيث يمكنك الوصول إلى الجهاز الظاهري وتكوينه. بشكل عام، يجب أن تتدفق جميع حركة المرور العادية عبر جدول المسارات الخاصة.

إختبار اتصال جدول → المسار الخاص للواجهة الخاصة الخاصة ب VM → CSRHA → 8.8.8.8 لمحاكاة حركة المرور. في سيناريو تجاوز الفشل، لاحظ أن جدول المسار الخاص قد حول المسار إلى نقطة إلى الواجهة الخاصة ل CSRHA1.

الرسم التخطيطي للشبكة

مصطلحات

RTB - معرف جدول المسار.

CIDR - عنوان الوجهة للمسار الذي سيتم تحديثه في جدول المسار.

ENI - معرف واجهة الشبكة لواجهة جيجابت CSR 1000v التي يتم توجيه حركة المرور إليها.

على سبيل المثال، إذا فشل CSRHA، يتولى CSRHA1 وتحديث المسار في جدول مسار AWS للإشارة إلى ENI الخاص به.

المنطقة - منطقة AWS الخاصة ب CSR 1000V.

القيود

- بالنسبة للشبكات الفرعية الخاصة، لا تستخدم عنوان IP 10.0.3.0/24- يتم إستخدام هذا داخليا على Cisco CSR 1000V للوصول إلى التوافر العالي. يحتاج Cisco CSR 1000v أن يكون له إمكانية وصول عامة إلى الإنترنت لإنشاء إستدعاءات REST API التي تغير جدول مسار AWS.

- لا يضع ال CSR1000v s gig1 قارن داخل VRF. إن HA لا يعمل بطريقة أخرى.

التكوين

التدفق العام للتكوين هو أن تبدأ من الميزة الأكثر شمولا (المنطقة/VPC) وتحرك طريقك لأسفل إلى الأكثر تحديدا (الواجهة/الشبكة الفرعية). ومع ذلك، لا يوجد أمر تكوين محدد. قبل ما تبلش ضروري تفهم الطوبولوجيا بالاول .

تلميح: منح أسماء لجميع إعداداتك (VPC، الواجهة، الشبكة الفرعية، جداول المسارات، إلخ).

الخطوة 1. إختيار منطقة.

هذا المثال يستخدم غرب الولايات المتحدة (أوريغون).

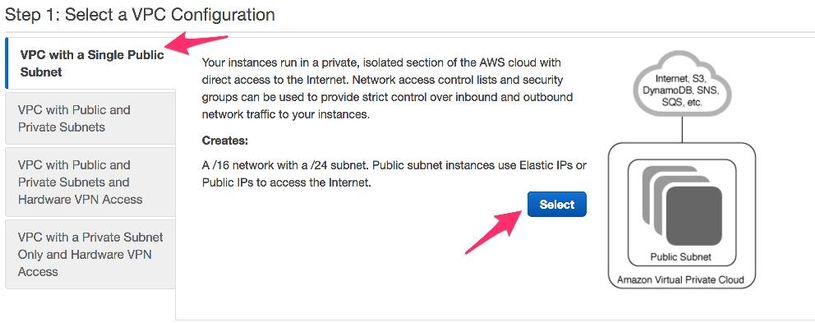

الخطوة 2. إنشاء VPC.

- في وحدة تحكم AWS، انتقل إلى VPC > لوحة معلومات VPC > معالج بدء VPC.

- أختر VPC باستخدام شبكة فرعية عامة واحدة.

- عندما تقوم بإنشاء VPC، يتم تعيين شبكة /16 للاستخدام كما تريد.

- كما تم تعيين شبكة فرعية عامة ل /24. تستخدم مثيلات الشبكة الفرعية العامة بروتوكولات IP المرنة أو IP العامة للأجهزة الخاصة بك للوصول إلى الإنترنت.

- يتم إنشاء vpc-b98d8ec0.

الخطوة 3. قم بإنشاء مجموعة أمان ل VPC.

تشبه مجموعات الأمان قوائم التحكم في الوصول (ACL) للسماح بحركة المرور أو رفضها.

- تحت التأمين، انقر على مجموعات الأمان وقم بإنشاء مجموعة الأمان المرتبطة بملف VPC الذي تم إنشاؤه أعلاه باسم HA.

- تحت القواعد الواردة، حدد حركة المرور التي ترغب في السماح بها ل SG-1cf47d6d. على سبيل المثال، أنت تسمح كل حركة المرور.

الخطوة 4. قم بإنشاء دور IAM باستخدام سياسة وإقرانه بمعرف فئة المورد (VPC).

تتيح IAM إمكانية الوصول إلى نقاط الوصول (API) في موقع Amazon عبر بروتوكول CSR.

يتم إستخدام CSR1000v كوكيل لاستدعاء أوامر AWS API لتعديل جدول المسار. بشكل افتراضي، لا يسمح ل AMI بالوصول إلى واجهات برمجة التطبيقات. يقوم هذا الإجراء بإنشاء دور IAM ويتم إستخدام هذا الدور أثناء تشغيل مثيل CSR. توفر IAM بيانات اعتماد الوصول ل CSRs لاستخدام AWS APIs وتعديلها.

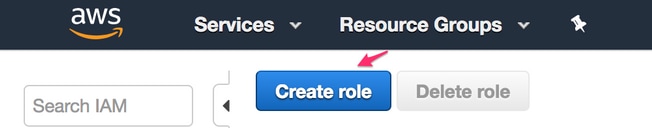

- إنشاء دور IAM. تصفح إلى لوحة معلومات IAM، وتصفح إلى أدوار > إنشاء دور، كما هو موضح في الصورة.

- كما هو موضح في الصورة، اسمح لمثيل EC2 باستدعاء AWS نيابة عنك.

- قم بإنشاء دور وانقر فوق التالي: مراجعة، كما هو موضح في الصورة.

- أعطه اسم دور. لهذا المثال، كما هو موضح في الصورة، يكون اسم الدور هو routetablechange.

- بعد ذلك، تحتاج إلى إنشاء نهج وإرفاقه بالدور الذي قمت بإنشائه أعلاه. لوحة معلومات IAM، والانتقال إلى سياسات > إنشاء سياسة.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:AssociateRouteTable", "ec2:CreateRoute", "ec2:CreateRouteTable", "ec2:DeleteRoute", "ec2:DeleteRouteTable", "ec2:DescribeRouteTables", "ec2:DescribeVpcs", "ec2:ReplaceRoute", "ec2:DisassociateRouteTable", "ec2:ReplaceRouteTableAssociation" ], "Resource": "*" } ] }

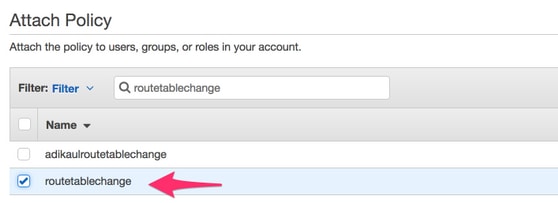

- قم بإعطائه اسم نهج وإرفاقه بالدور الذي قمت بإنشائه. على سبيل المثال، يسمى اسم السياسة CSRHA مع وصول المسؤول، كما هو موضح في الصورة.

- كما هو موضح في الصورة، قم بإرفاق النهج بالدور الذي قمت بإنشائه والمسمى Routetablechange.

- ملخص.

الخطوة 5. قم بتشغيل CSR1000V باستخدام دور AMI الذي قمت بإنشائه وإقران الشبكات الفرعية العامة/الخاصة.

يحتوي كل موجه CSR1000V على واجهتين (واحدة عامة وأخرى خاصة) وهو في منطقة التوفر الخاصة به. يمكنك التفكير في كل CSR على أنه في مراكز بيانات منفصلة.

- في وحدة تحكم AWS، حدد EC2 ثم انقر على مثيل التشغيل.

- تحديد سوق AWS.

- دخلت CSR1000V و لهذا مثال يستعمل أنت cisco سحابة خدمات مسحاج تخديد (CSR) 1000V - BYOL للحد الأقصى أداء.

- أختر نوع مثيل. لهذا المثال، النوع المحدد هو t2.medium.

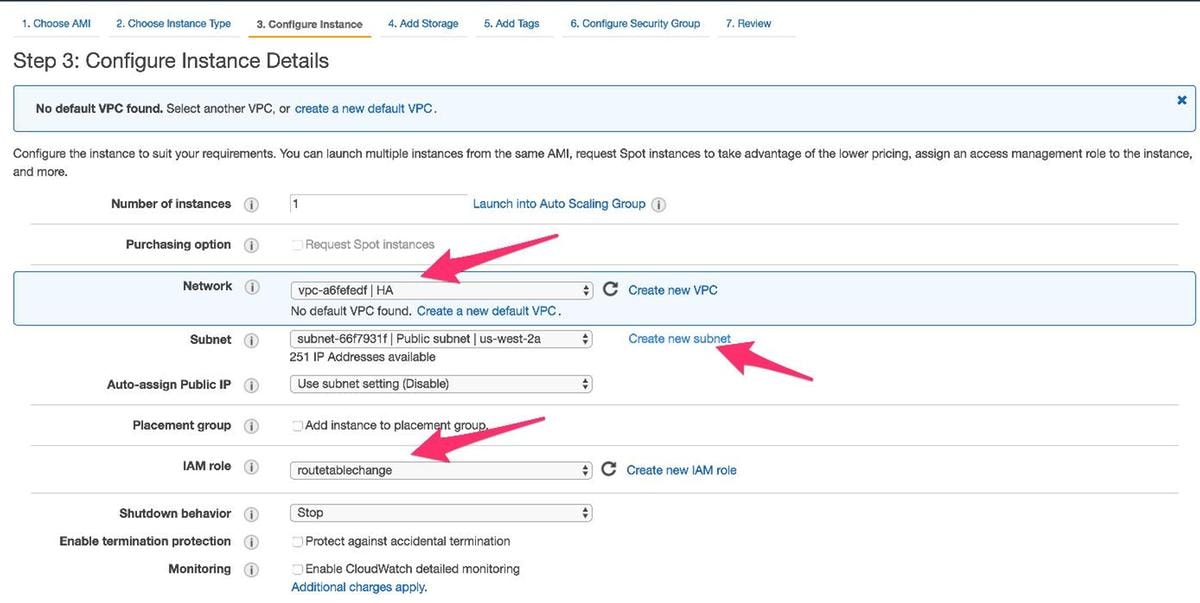

- أثناء تكوين المثيل، يجب التأكد من تحديد VPC الذي أنشأته أعلاه مع دور IAM أعلاه. وبالإضافة إلى ذلك، قم بإنشاء شبكة فرعية خاصة تقوم بإقرانها بواجهة التعامل الخاصة.

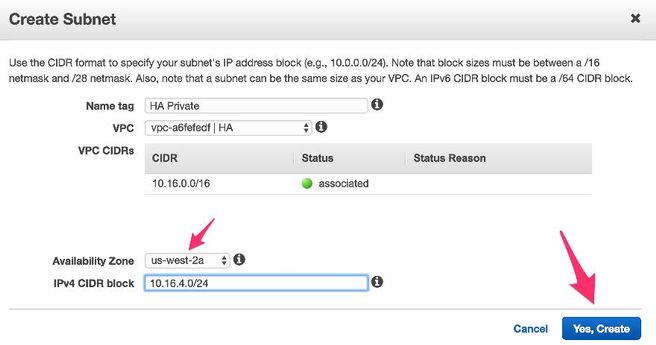

- انقر فوق إنشاء شبكة فرعية جديدة للشبكة الفرعية الخاصة. على سبيل المثال، علامة تمييز الاسم HA خاصة. تأكد من أنها في نفس منطقة التوفر الخاصة بالشبكة الفرعية العامة.

- قم بالتمرير لأسفل وتحت "تكوين تفاصيل المثيل"، انقر فوق إضافة جهاز، كما هو موضح في الصورة.

- بعد إضافة الواجهة الثانوية، قم بإقران الشبكة الفرعية الخاصة التي أنشأتها والمسماة HA Private. يمثل ETH0 وجه عام و ETH1 هو واجهة الوجه الخاصة.

ملاحظة: قد لا تظهر الشبكة الفرعية التي تم إنشاؤها في الخطوة السابقة في هذه القائمة المنسدلة. قد تحتاج إلى تحديث الصفحة أو إلغائها ثم البدء مرة أخرى حتى تظهر الشبكة الفرعية.

- حدد مجموعة الأمان التي أنشأتها تحت VPC وتأكد من تعريف القواعد بشكل صحيح.

- قم بإنشاء زوج مفاتيح جديد وتأكد من تنزيل مفتاحك الخاص. يمكنك إعادة إستخدام مفتاح واحد لكل جهاز.

ملاحظة: إذا فقدت مفتاحك الخاص، فلا يمكنك تسجيل الدخول إلى مفتاح CSR الخاص بك مرة أخرى. لا توجد طريقة لاستعادة المفاتيح.

- أربط IP المرن ب ENI الخاص بالواجهة العامة للمثيل الذي قمت بإنشائه وانتقاله إلى وحدة تحكم AWS > إدارة EC2 > أمان الشبكة > عناوين IP المرنة.

ملاحظة: المصطلحات العامة/الخاصة قد تربككم هنا. لأغراض هذا المثال، تعريف الواجهة العامة هو ETH0 وهو واجهة واجهة واجهة واجهة الإنترنت الموجهة. من وجهة نظر AWS، فإن واجهة الشركة العامة هي عنوان IP الخاص بها.

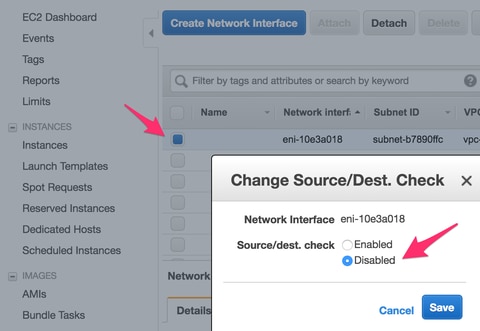

- قم بتعطيل التحقق من المصدر/الطبقة الدنيا أثناء التنقل إلى EC2 > واجهات الشبكة. تحقق من كل ENI للتحقق من المصدر/العجوز.

بشكل افتراضي، تأتي جميع ENIs مع تمكين التحقق من المصدر/الأقدم هذا. ميزة لمكافحة الانتحال تهدف إلى تجنب السماح بتجاوز ENI بحركة المرور التي لا مخصصة لها حقا عن طريق التحقق من أن ENI هي الوجهة لحركة المرور قبل إعادة توجيهها. نادرا ما يكون الموجه هو الوجهة الفعلية للحزمة. يجب تعطيل هذه الميزة على جميع فئات CSR العابرة أو لا يمكنها إعادة توجيه الحزم.

- الاتصال ب CSR1000v الخاص بك.

ملاحظة: قد يكون اسم المستخدم الذي يقدمه AWS إلى SSH في CSR1000v مدرجا بشكل غير صحيح كجذر. قم بتغيير هذا إلى مستخدم ec2 إذا لزم الأمر.

ملاحظة: يجب أن تكون قادرا على إختبار اتصال عنوان DNS ب SSH في. ها هو ec2-54-208-234-64.compute-1.amazonaws.com. تحقق من اقتران الشبكة الفرعية/i العامة للموجه بجدول المسار العام. انتقل إلى الخطوة 8 بإيجاز حول كيفية ربط الشبكة الفرعية بجدول المسار.

الخطوة 6. كرر الخطوة 5 وأنشئ المثيل CSR1000v الثاني ل HA.

الشبكة الفرعية العامة: 10.16.1.0/24

الشبكة الفرعية الخاصة: 10.16.5.0/24

إذا لم تكن قادرا على إختبار اتصال عنوان IP المرن الخاص ب AMI الجديد هذا، فانتقل بإيجاز إلى الخطوة 8 وتأكد من إرتباط الشبكة الفرعية العامة بجدول المسار العام.

الخطوة 7. كرر الخطوة 5 وأنشئ نسخة ظاهرية (Linux/Windows) من سوق AMI.

على سبيل المثال، أستخدم Ubuntu Server 14.04 LTS في السوق.

الشبكة الفرعية العامة: 10.16.2.0/24

الشبكة الفرعية الخاصة: 10.16.6.0/24

إذا لم تكن قادرا على إختبار اتصال عنوان IP المرن الخاص ب AMI الجديد هذا، فانتقل بإيجاز إلى الخطوة 8 وتأكد من إرتباط الشبكة الفرعية العامة بجدول المسار العام.

- يتم إنشاء ETH0 بشكل افتراضي للواجهة العامة. قم بإنشاء واجهة ثانية تسمى ETH1 للشبكة الفرعية الخاصة.

- عنوان IP الذي تقوم بتكوينه في Ubuntu هو الواجهة الخاصة ل ETH1 التي تم تعيينها من قبل AWS.

ubuntu@ip-10-16-2-139:~$ cd /etc/network/interfaces.d/ ubuntu@ip-10-16-2-139:/etc/network/interfaces.d$ sudo vi eth1.cfg auto eth1 iface eth1 inet static address 10.16.6.131 netmask 255.255.255.0 network 10.16.6.0 up route add -host 8.8.8.8 gw 10.16.6.1 dev eth1

- رفرفة القارن أو reboot ال VM.

ubuntu@ip-10-16-2-139:/etc/network/interfaces.d$ sudo ifdown eth1 && sudo ifup eth1 ubuntu@ip-10-16-2-139:/etc/network/interfaces.d$ sudo reboot

- إختبار الاتصال 8. 8. 8.8.8 للاختبار. تأكد من إضافة المسار 8.8.8.8 لكل خطوة 7.

ubuntu@ip-10-16-2-139:~$ route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 0.0.0.0 10.16.2.1 0.0.0.0 UG 0 0 0 eth0 8.8.8.8 10.16.6.1 255.255.255.255 UGH 0 0 0 eth1 <-------------- 10.16.3.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 10.16.6.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1

إذا لم يكن 8.8.8.8 مدرجا في الجدول، فقم بإضافته يدويا:

ubuntu@ip-10-16-2-139:~$ sudo route add -host 8.8.8.8 gw 10.16.6.1 dev eth1

الخطوة 8. تكوين جداول المسار الخاص والعام.

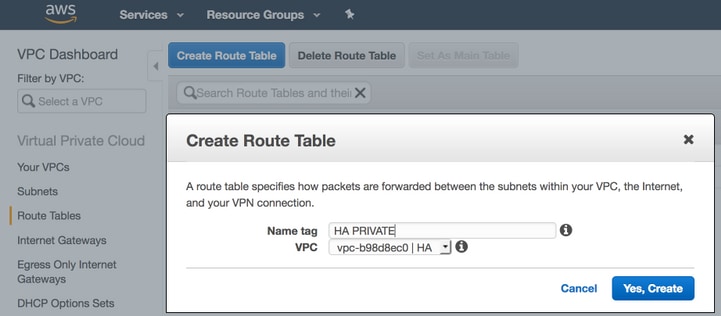

- عندما يتم إنشاء VPC من خلال المعالج في الخطوة 2، يتم إنشاء جدولي مسار تلقائيا. إذا كان هناك جدول مسار واحد فقط، فقم بإنشاء جدول آخر للشبكات الفرعية الخاصة بك، كما هو موضح في الصورة.

- فيما يلي عرض لجدولي المسار. يحتوي جدول المسار العام على عبارة الإنترنت (IGW-95377973) المرفقة تلقائيا. قم بتسمية هذين الجدولين وفقا لذلك. يجب ألا يحتوي الجدول الخاص على هذا المسار.

- ربط جميع الشبكات الفرعية الست بجدول المسار المناسب

3 واجهات عامة مرتبطة بجدول المسار العام:

الشبكات الفرعية العامة: 10.16.0.0/24, 10.16.1.0/24, 10.16.2.0/24

3 الواجهات الخاصة مقترنة بجدول المسار الخاص:

الشبكات الفرعية الخاصة: 10.16.4.0/24، 10.16.5.0/24، 10.16.6.0/24

الخطوة 9. قم بتكوين نقل عنوان الشبكة (NAT) ونفق GRE مع BFD، وأي بروتوكول توجيه.

قم بتكوين نفق تضمين التوجيه العام (GRE) من خلال عناوين IP المرنة الخاصة ب CSR 1000v's (الموصى به لتجنب مشاكل تجديد تأجير DHCP، والتي تكتشف حالات الفشل الخطأ.) يمكن تكوين قيم اكتشاف إعادة توجيه الإرسال (BFD) لتكون أكثر عدائية من تلك الموضحة في هذا المثال، إذا كان التقارب الأسرع مطلوبا. ومع ذلك، يمكن أن يؤدي ذلك إلى أحداث نظير BFD أثناء الاتصال المتقطع. تقوم القيم الموجودة في هذا المثال باكتشاف فشل النظير خلال 1.5 ثانية. هناك تأخير متغير حوالي بضع ثوان بين الوقت الذي يتم فيه تنفيذ أمر AWS API ووقت دخول تغييرات جدول توجيه VPC حيز التنفيذ.

- التكوين على CSRHA

GRE و BFD - يستخدم لمراقبة حالات تجاوز فشل HA

interface Tunnel1 ip address 192.168.1.1 255.255.255.0 bfd interval 500 min_rx 500 multiplier 3 tunnel source GigabitEthernet1 tunnel destination 52.10.183.185 /* Elastic IP of the peer CSR */ ! router eigrp 1 bfd interface Tunnel1 network 192.168.1.0 passive-interface GigabitEthernet1

NAT والتوجيه - يستخدم للوصول إلى الإنترنت الخاص ب VM من خلال الواجهة الخاصة

interface GigabitEthernet1 ip address dhcp ip nat outside no shutdown ! interface GigabitEthernet2 ip address dhcp ip nat inside no shutdown ! ip nat inside source list 10 interface GigabitEthernet1 overload ! access-list 10 permit 10.16.6.0 0.0.0.255 ! ip route 10.16.6.0 255.255.255.0 GigabitEthernet2 10.16.4.1

- التكوين على CSRHA1

GRE و BFD - يستخدم لمراقبة حالات تجاوز فشل HA

interface Tunnel1 ip address 192.168.1.2 255.255.255.0 bfd interval 500 min_rx 500 multiplier 3 tunnel source GigabitEthernet1 tunnel destination 50.112.227.77 /* Elastic IP of the peer CSR */ ! router eigrp 1 bfd interface Tunnel1 network 192.168.1.0 passive-interface GigabitEthernet1

NAT والتوجيه - يستخدم للوصول إلى الإنترنت الخاص ب VM من خلال الواجهة الخاصة

interface GigabitEthernet1 ip address dhcp ip nat outside no shutdown ! interface GigabitEthernet2 ip address dhcp ip nat inside no shutdown ! ip nat inside source list 10 interface GigabitEthernet1 overload ! access-list 10 permit 10.16.6.0 0.0.0.255 ! ip route 10.16.6.0 255.255.255.0 GigabitEthernet2 10.16.5.1

الخطوة 10. تكوين التوفر العالي (Cisco IOS XE Denali 16.3.1a أو إصدار أحدث).

مراقبة أحداث نظير BFD عن طريق تكوين كل CSR 1000v باستخدام الأمر aws لموفر السحابة المحدد أدناه. أستخدم هذا الأمر لتعريف تغييرات التوجيه إلى (VPC) Route-table-id و Network-interface-id و CIDR بعد اكتشاف خطأ AWS HA مثل نظير BFD لأسفل.

CSR(config)# redundancy CSR(config-red)# cloud provider [aws | azure] node-id # bfd peer ipaddr # route-table table-name # cidr ip ipaddr/prefix # eni elastic-network-intf-name # region region-name

- ال #bfd نظير عنوان ال peer Tunnel ip.

CSRHA#show bfd neighbors IPv4 Sessions NeighAddr LD/RD RH/RS State Int 192.168.1.2 4097/4097 Up Up Tu1

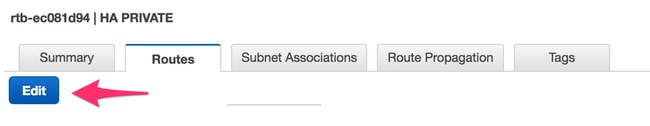

- تم العثور على جدول-name #route-table ضمن وحدة تحكم AWS، انتقل إلى VPC > جداول التوجيه. يؤدي هذا الإجراء إلى تغيير جدول المسار الخاص.

- يمثل رقم #cidr ip ip ip ipAddr/prefix عنوان الوجهة للمسار الذي سيتم تحديثه في جدول المسار. تحت وحدة تحكم AWS، انتقل إلى VPC > جداول التوجيه. قم بالتمرير لأسفل، انقر فوق تحرير ثم فوق إضافة مسار آخر. إضافة عنوان وجهة الاختبار الخاص بنا إلى ENI الخاص ب CSRHA. 8.8.8.

- يتم العثور على #eni flexible-network-intf-name في مثيل EC2. انقر على الواجهة الأمامية الخاصة الخاصة الخاصة الخاصة بك th1 لكل من قوائم التحكم في الوصول عن بعد (CSR) المقابلة واستخدم معرف الواجهة.

- اسم #region هو اسم الرمز الموجود في مستند AWS. قد تتغير هذه القائمة أو تكبر. للعثور على آخر التحديثات، تفضل بزيارة مستند منطقة أمازون ومناطق التوفر.

مثال تكوين التكرار على CSRHA

redundancy cloud provider aws 1 bfd peer 192.168.1.2 route-table rtb-ec081d94 cidr ip 8.8.8.8/32 eni eni-90b500a8 region us-west-2

مثال تكوين التكرار على CSRHA1

redundancy cloud provider aws 1 bfd peer 192.168.1.1 route-table rtb-ec081d94 cidr ip 8.8.8.8/32 eni eni-10e3a018 region us-west-2

التحقق من التوفر العالي

- تحقق من تكوينات BFD والسحابة.

CSRHA#show bfd nei IPv4 Sessions NeighAddr LD/RD RH/RS State Int 192.168.1.2 4097/4097 Up Up Tu1 CSRHA#show ip eigrp neighbors EIGRP-IPv4 Neighbors for AS(1) H Address Interface Hold Uptime SRTT RTO Q Seq (sec) (ms) Cnt Num 0 192.168.1.2 Tu1 12 00:11:57 1 1470 0 2

CSRHA#show redundancy cloud provider aws 1 Cloud HA: work_in_progress=FALSE Provider : AWS node 1 State : idle BFD peer = 192.168.1.2 BFD intf = Tunnel1 route-table = rtb-ec081d94 cidr = 8.8.8.8/32 eni = eni-90b500a8 region = us-west-2

- تشغيل إختبار اتصال مستمر من VM إلى الوجهة. تأكد من أن إختبار الاتصال يتم من خلال واجهة ETH1 الخاصة.

ubuntu@ip-10-16-3-139:~$ ping -I eth1 8.8.8.8 PING 8.8.8.8 (8.8.8.8) from 10.16.6.131 eth1: 56(84) bytes of data. 64 bytes from 8.8.8.8: icmp_seq=1 ttl=50 time=1.60 ms 64 bytes from 8.8.8.8: icmp_seq=2 ttl=50 time=1.62 ms 64 bytes from 8.8.8.8: icmp_seq=3 ttl=50 time=1.57 ms

- تحقق من جدول المسار الخاص. ENI هو حاليا الواجهة الخاصة ل CSRHA حيث هذا هو المرور.

- قم بإيقاف تشغيل النفق 1 من CSRHA لمحاكاة تجاوز فشل HA.

CSRHA(config)#int Tun1 CSRHA(config-if)#shut

- لاحظ أن جدول الطريق يشير إلى ENI الجديدة التي هي الواجهة الخاصة ل CSRHA1.

استكشاف الأخطاء وإصلاحها

- تأكد من أن الموارد مقترنة. عند إنشاء شبكات VPC والشبكات الفرعية والواجهات وجداول المسارات، وما إلى ذلك، لا يتم ربط العديد من هذه العناصر ببعضها البعض تلقائيا. لا يعرف بعضهم بعضا.

- تأكد من أن IP المرن وأي IP خاص مرتبط بالواجهات الصحيحة، مع الشبكات الفرعية الصحيحة، المضافة إلى جدول المسار الصحيح، والمتصلة بالموجه الصحيح والمنطقة وvpc الصحيحة، والمرتبطة بدور IAM ومجموعات الأمان.

- تعطيل التحقق من المصدر/الحد الأدنى لكل ENI.

- بالنسبة إلى Cisco IOS XE 16.3.1a أو إصدار أحدث، هذه هي أوامر التحقق الإضافية المتوفرة.

show redundancy cloud provider [aws | azure] node-id debug redundancy cloud [all | trace | detail | error] debug ip http all

- فيما يلي حالات فشل شائعة ظهرت في التصحيح:

فشلت المشكلة httpc_send_request

الحل: يتم إستخدام HTTP لإرسال إستدعاء API من CSR إلى AWS. تأكد من أن DNS يمكنه حل اسم DNS المدرج في المثيل الخاص بك. تأكد من عدم حظر حركة مرور HTTP.

*May 30 20:08:06.922: %VXE_CLOUD_HA-3-FAILED: VXE Cloud HA BFD state transitioned, AWS node 1 event httpc_send_request failed *May 30 20:08:06.922: CLOUD-HA : AWS node 1 httpc_send_request failed (0x12) URL=http://ec2.us-east-2b.amazonaws.com

المشكلة: ينتمي جدول المسار rtb-9c0000f4 والواجهة eni-32791318 إلى شبكات مختلفة

الحل: تم تكوين اسم المنطقة و ENI بشكل غير صحيح في شبكات مختلفة. يجب أن تكون المنطقة و ENI في نفس منطقة الموجه.

*May 30 23:38:09.141: CLOUD-HA : res content iov_len=284 iov_base=<?xml version="1.0" encoding="UTF-8"?> <Response><Errors><Error><Code>InvalidParameterValue</Code><Message>route table rtb-9c0000f4 and interface eni-32791318 belong to different networks</Message></Error></Errors><RequestID>af3f228c-d5d8-4b23-b22c-f6ad999e70bd</RequestID></Response>

المشكلة: أنت غير مخول لإجراء هذه العملية. رسالة فشل التفويض المرمزة.

الحل: تم إنشاء دور/سياسة IAM JSON بشكل غير صحيح أو لم يتم تطبيقها على CSR. يسمح دور IAM ل CSR بإجراء مكالمات API.

*May 30 22:22:46.437: CLOUD-HA : res content iov_len=895 iov_base=<?xml version="1.0" encoding="UTF-8"?> <Response><Errors><Error><Code>UnauthorizedOperation</Code><Message>You are not authorized to perform this operation. Encoded

authorization failure message: qYvEB4MUdOB8m2itSteRgnOuslAaxhAbDph5qGRJkjJbrESajbmF5HWUR-MmHYeRAlpKZ3Jg_y-_tMlYel5l_ws8Jd9q2W8YDXBl3uXQqfW_cjjrgy9jhnGY0nOaNu65aLpfqui8kS_4RPOpm5grRFfo99-8uv_N3mYaBqKFPn3vUcSYKBmxFIIkJKcjY9esOeLIOWDcnYGGu6AGGMoMxWDtk0K8nwk4IjLDcnd2cDXeENS45w1PqzKGPsHv3wD28TS5xRjIrPXYrT18UpV6lLA_09Oh4737VncQKfzbz4tPpnAkoW0mJLQ1vDpPmNvHUpEng8KrGWYNfbfemoDtWqIdABfaLLLmh4saNtnQ_OMBoTi4toBLEb2BNdMkl1UVBIxqTqdFUVRS**MSG 00041 TRUNCATED** **MSG 00041 CONTINUATION #01**qLosAb5Yx0DrOsLSQwzS95VGvQM_n87LBHYbAWWhqWj3UfP_zmiak7dlm9P41mFCucEB3Cs4FRsFtb-9q44VtyQJaS2sU2nhGe3x4uGEsl7F1pNv5vhVeYOZB3tbOfbV1_Y4trZwYPFgLKgBShZp-WNmUKUJsKc1-6KGqmp7519imvh66JgwgmU9DT_qAZ-jEjkqWjBrxg6krw</Message></Error></Errors><RequestID>4cf31249-2a6e-4414-ae8d-6fb825b0f398</RequestID></Response>

معلومات ذات صلة

-

دليل نشر موجه خدمات السحابة Cisco CSR 1000V Series ل Amazon Web Services

- تصنيف أنواع المثيل

- EC2 و VPCs

- تتضمن واجهات الشبكة المرنة، من دليل مستخدم EC2، # من ENIs لكل نوع مثيل

- معلومات أساسية مفيدة عن الشبكات المحسنة في بيئة لينوكس

- شرح المثيلات المخصصة/الإيجار والتعرف على الطريقة

- وثائق EC2 العامة

- وثائق VPC العامة

- المناطق ومناطق التوفر

- الإصدار 3 من التوفر العالي CSR1000v

تمت المساهمة بواسطة مهندسو Cisco

- David W ChenCisco TAC Engineer

- Aditya KaulCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات