المقدمة

يوضح هذا المستند مثال التكوين لنظام التحكم في الوصول إلى وحدة تحكم الوصول إلى المحطة الطرفية (TACACS+)

المصادقة والتفويض على تطبيق البنية الأساسية (PI) من Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تعريف PI كعميل في خادم التحكم في الوصول (ACS)

- قم بتحديد عنوان IP ومفتاح مشترك-سري متماثل على ACS و PI

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- ACS الإصدار 4.2

- Prime Infrastructure، الإصدار 3.0

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

التكوينات

إضافة ACS كخادم TACACS في PI

أكمل الخطوات التالية لإضافة ACS كخادم TACACS:

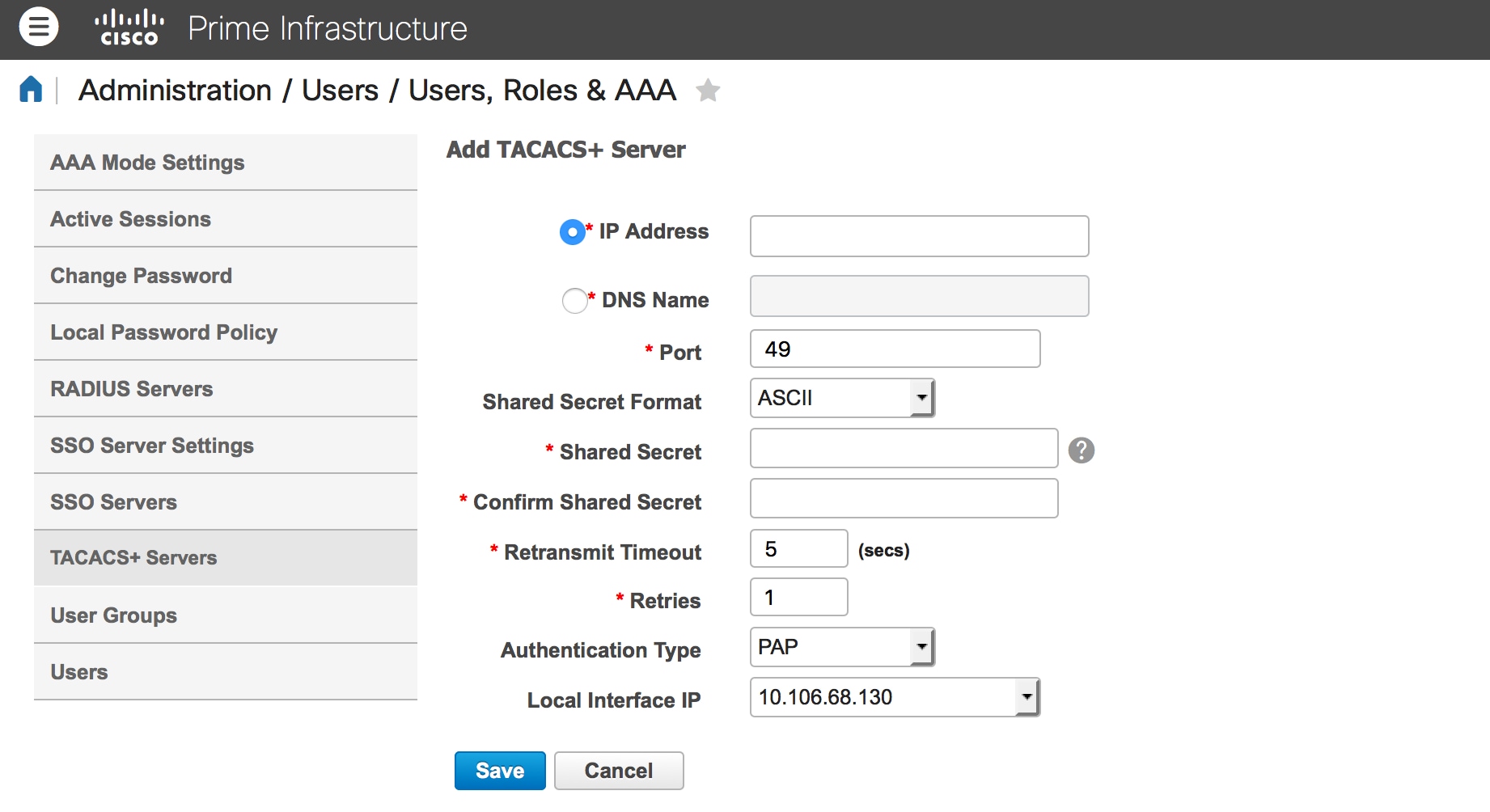

الخطوة 1. انتقل إلى إدارة > المستخدمون > المستخدمون والأدوار و AAA في pi

الخطوة 2. من القائمة الجانبية اليسرى، حدد خوادم TACACS+، ضمن إضافة خوادم TACACS+، انقر فوق انتقال وتظهر الصفحة كما هو موضح في الصورة:

الخطوة 3. قم بإضافة عنوان IP الخاص بخادم ACS.

الخطوة 4. أدخل سر TACACS+ المشترك الذي تم تكوينه في خادم ACS.

الخطوة 5. أعد إدخال السر المشترك في مربع النص تأكيد سر مشترك.

الخطوة 6. أترك بقية الحقول في الإعداد الافتراضي الخاص بها.

الخطوة 7. انقر على إرسال.

إعدادات وضع AAA في PI

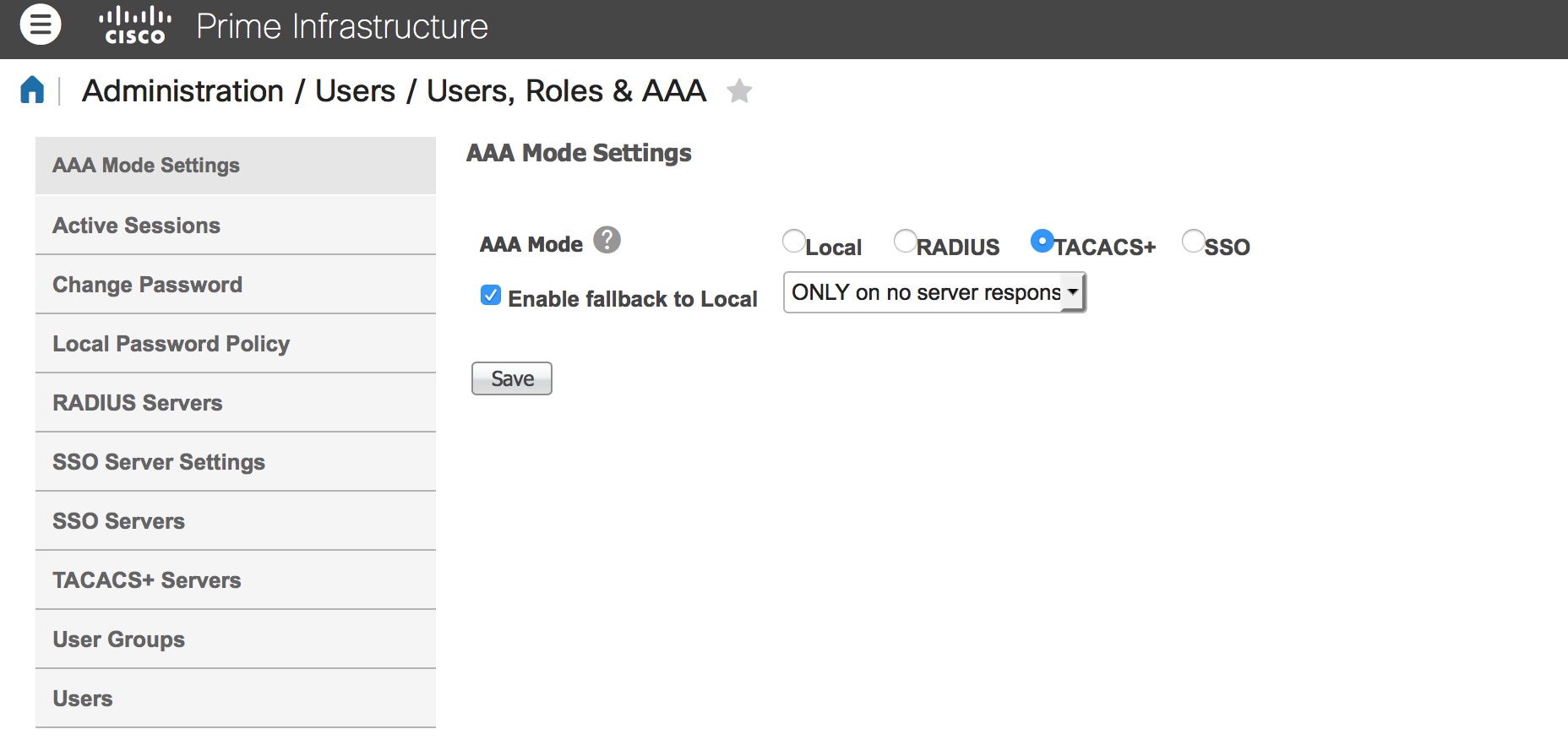

لاختيار وضع المصادقة والتفويض والمحاسبة (AAA)، أكمل الخطوات التالية:

الخطوة 1. انتقل إلى الإدارة > AAA.

الخطوة 2. أختر صيغة AAA من قائمة الشريط الجانبي الأيسر، يمكنك أن ترى الصفحة كما هو موضح في الصورة:

الخطوة 3. حدد TACACS+.

الخطوة 4. حدد المربع تمكين إحتياطي إلى محلي، إذا كنت تريد أن يستخدم المسؤول قاعدة البيانات المحلية عندما يكون خادم ACS غير قابل للوصول. هذا إعداد موصى به.

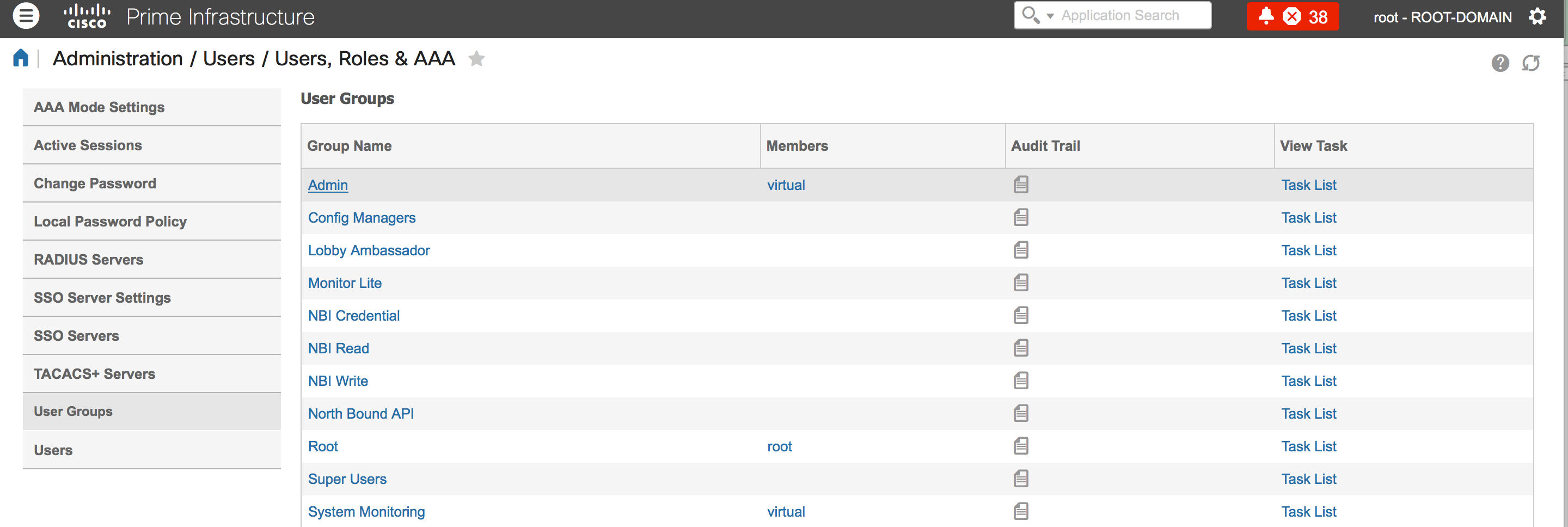

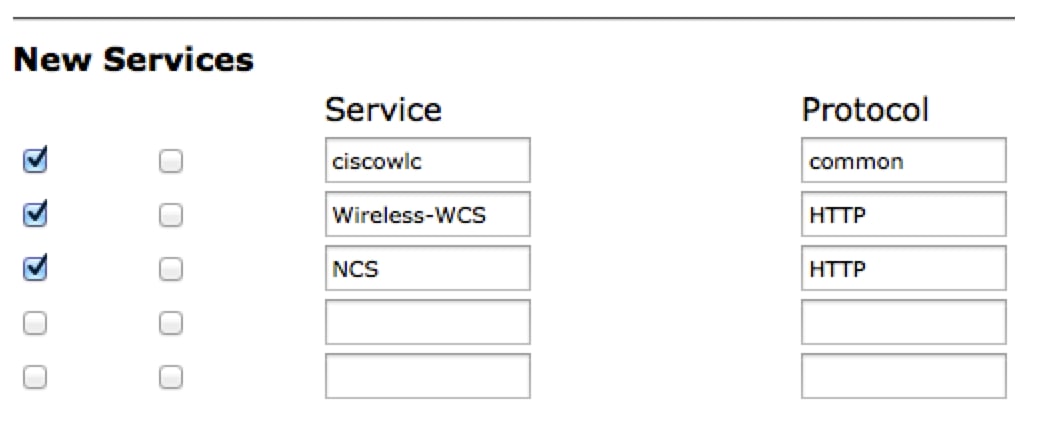

إسترداد سمات دور المستخدم من PI

الخطوة 1. انتقل إلى الإدارة > AAA > مجموعات المستخدمين. يوضح هذا المثال مصادقة المسؤول. ابحث عن اسم مجموعة الإدارة في القائمة وانقر فوق خيار قائمة المهام الموجود على اليمين، كما هو موضح في الصورة:

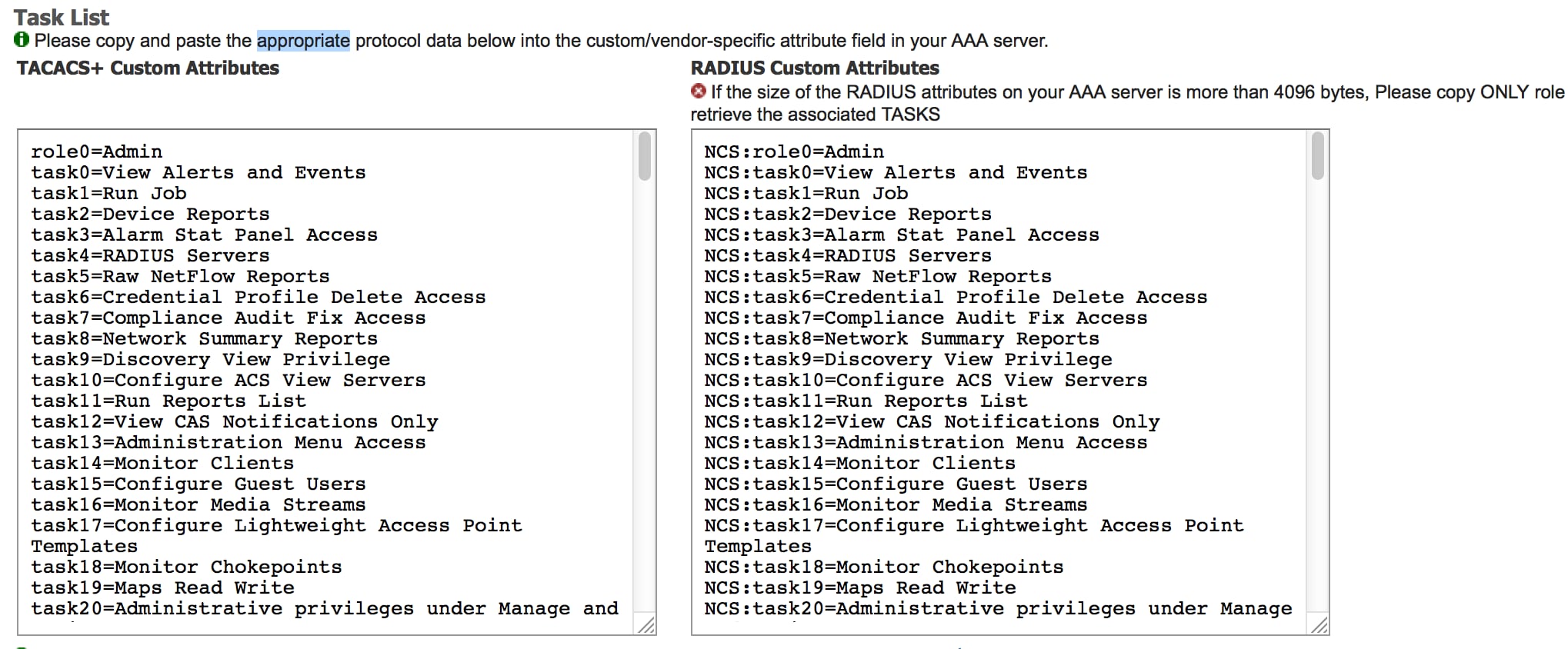

بمجرد النقر فوق خيار قائمة المهام، تظهر النافذة، كما هو موضح في الصورة:

الخطوة 2. انسخ هذه السمات واحفظها على ملف Notepad.

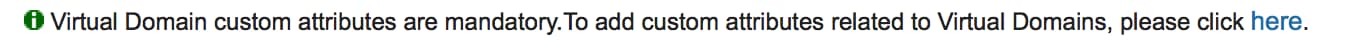

الخطوة 3. قد تحتاج إلى إضافة سمات مجال ظاهري مخصصة في خادم ACS. تتوفر سمات المجال الظاهري المخصصة في أسفل نفس صفحة قائمة المهام.

الخطوة 4. انقر فوق هنا الخيار للحصول على صفحة سمة المجال الظاهري، ويمكنك رؤية الصفحة، كما هو موضح في الصورة:

تكوين ACS 4.2

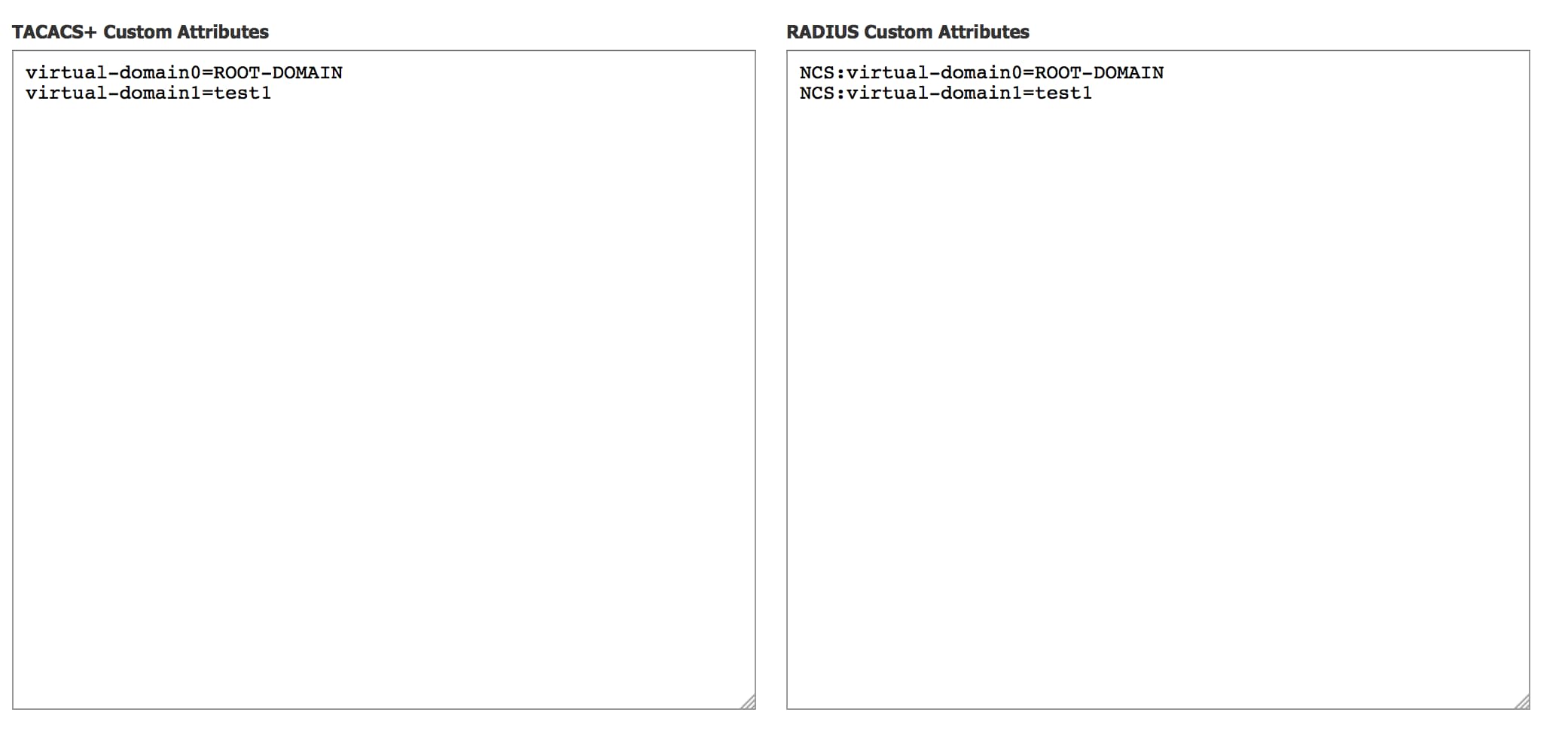

الخطوة 1. قم بتسجيل الدخول إلى واجهة المستخدم الرسومية (GUI) الخاصة بإدارة ACS، ثم انتقل إلى تكوين الواجهة > صفحة TACACS+.

الخطوة 2. قم بإنشاء خدمة جديدة ل Prime. يوضح هذا المثال اسم خدمة تم تكوينه باسم NCS، كما هو موضح في الصورة:

الخطوة 3. إضافة جميع السمات من Notepad التي تم إنشاؤها في الخطوة 2 إلى تكوين المستخدم أو المجموعة. تأكد من إضافة سمات المجال الظاهري.

الخطوة 4. وانقر فوق OK.

التحقق من الصحة

قم بتسجيل الدخول إلى Prime باسم المستخدم الجديد الذي أنشأته، ثم قم بتأكيد أن لديك دور Admin.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

مراجعة userMgmt.log من واجهة سطر الأوامر الجذر ل Prime متاح في دليل /opt/ciscoLumos/log. تحقق من وجود أي رسائل خطأ.

2016-05-12 15:24:18,517 [http-bio-443-exec-10] DEBUG usermgmt - [ [TacacsLoginModule] user entered username: 138527]

2016-05-12 15:24:18,517 [http-bio-443-exec-10] DEBUG usermgmt - [ [TacacsLoginModule] Primary server=172.18.70.243:49]

2016-05-12 15:24:18,517 [http-bio-443-exec-10] DEBUG usermgmt - Thread Id : [835], Entering Method : [login], Class : [com.cisco.xmp.jaas.tacacs.TacacsLoginClient].

2016-05-12 15:24:18,517 [http-bio-443-exec-10] DEBUG usermgmt - Thread Id : [835], Entering Method : [login], Class : [com.cisco.xmp.jaas.tacacs.SecondaryTacacsLoginClient].

2016-05-12 15:24:18,518 [http-bio-443-exec-10] INFO usermgmt - [Tacacs:connectTacacs()] : [prepare to ping TACACS+ server (> 0):/172.18.70.243 (-1)].

2016-05-12 15:24:18,619 [http-bio-443-exec-10] INFO usermgmt - [Tacacs:connectTacacs()] : [Tacacs: Num of ACS is 3].

2016-05-12 15:24:18,619 [http-bio-443-exec-10] INFO usermgmt - [Tacacs:connectTacacs()] : [Tacacs:activeACSIndex is 0].

2016-05-12 15:24:18,619 [http-bio-443-exec-10] INFO usermgmt - [Tacacs:connectTacacs()] : [Tacacs: Unable to connect to Server 2: /172.18.70.243 Reason: Connection refused].

2016-05-12 15:24:18,619 [http-bio-443-exec-10] DEBUG usermgmt - [ [Thu May 12 15:24:18 EST 2016] [TacacsLoginModule] exception in client.login( primaryServer, primaryPort,seconda..: com.cisco.xmp.jaas.XmpAuthenticationServerException: Server Not Reachable: Connection refused]

يوضح هذا المثال عينة من رسالة الخطأ، والتي يمكن أن تكون نتيجة لأسباب مختلفة مثل رفض الاتصال بواسطة جدار حماية، أو أي جهاز وسيط وما إلى ذلك.