تكوين SSO واستكشاف أخطائه وإصلاحها للوكلاء ومسؤول القسم في ECE

خيارات التنزيل

-

ePub (2.0 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند الخطوات المطلوبة لتكوين تسجيل الدخول الأحادي (SSO) للوكلاء ومسؤولي الأقسام في حل اللجنة الاقتصادية لأوروبا.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

حلول مؤسسات مراكز الاتصال المجمعة (PCCE) من Cisco

حلول مؤسسات مراكز الاتصال الموحدة من Cisco (UCCE)

الدردشة والبريد الإلكتروني للمؤسسات (ECE)

Microsoft Active Directory

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

UCCE الإصدار: 12.6(1)

ECE الإصدار: 12.6(1)

خدمة إتحاد Microsoft Active Directory (ADFS) على Windows Server 2016

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يمكن الوصول إلى وحدات التحكم في الدردشة والبريد الإلكتروني للمؤسسات (ECE) خارج Finesse، ومع ذلك، يجب تمكين SSO للسماح للوكلاء والمشرفين بتسجيل الدخول إلى اللجنة الاقتصادية لأوروبا من خلال Finesse.

كما يمكن تكوين تسجيل دخول أحادي لمسؤولي الأقسام الجدد. وهذا يضمن منح المستخدمين الجدد الذين يسجلون الدخول إلى سطح مكتب مسؤول Cisco الوصول إلى وحدة التحكم في إدارة الدردشة والبريد الإلكتروني للمؤسسات.

أشياء مهمة يجب ملاحظتها حول تسجيل الدخول الأحادي:

- يجب إجراء عملية تكوين نظام لتسجيل الدخول الأحادي لعقدة الأمان على مستوى القسم بواسطة مستخدم قسم مع الإجراءات الضرورية: عرض أمان التطبيق وإدارة أمان التطبيق.

- لكي يتمكن المشرفون والمسؤولون من تسجيل الدخول إلى وحدات التحكم الأخرى بخلاف وحدة تحكم الوكيل، بمجرد تمكين SSO، يجب توفير عنوان URL خارجي صالح للتطبيق في إعدادات القسم. راجع إعدادات القسم العام للحصول على مزيد من المعلومات.

- يلزم وجود شهادة Java KeyStore (JKS) لتكوين SSO للسماح للمستخدمين الذين لديهم أدوار مسؤول أو مشرف بتسجيل الدخول إلى القسم 1 من ECE خارج Finesse باستخدام بيانات اعتماد تسجيل دخول SSO الخاصة بهم. إستشر قسم تكنولوجيا المعلومات في شركتك لتلقي شهادة JKS.

- يجب إستيراد شهادة طبقة مآخذ التوصيل الآمنة (SSL) من معرفات Cisco إلى جميع خوادم التطبيقات في التثبيت. للحصول على ملف شهادة SSL الضروري، اتصل بقسم تكنولوجيا المعلومات أو دعم معرفات Cisco.

- إن ترتيب خادم DB ل Unified CCE حساس لحالة الأحرف. يجب أن يكون اسم المستخدم في المطالبة التي تم إرجاعها من عنوان URL لنقطة نهاية معلومات المستخدم واسم المستخدم في Unified CCE متماثلا. وإذا لم تكن هذه العوامل هي نفسها، لا يتم التعرف على عوامل تسجيل الدخول الأحادية كالتي سجلت الدخول، ولا يمكن للجنة الاقتصادية لأوروبا إرسال توفر الوكيل إلى مؤتمر الأمن والتعاون في أوروبا الموحد.

- يؤثر تكوين SSO لمعرفات Cisco على المستخدمين الذين تم تكوينهم في CCE الموحد لتسجيل الدخول الأحادي. تأكد من تكوين المستخدمين الذين ترغب في تمكينهم ل SSO في ECE ل SSO في Unified CCE. إستشر مسؤول CCE الموحد لديك للحصول على مزيد من المعلومات.

ملاحظة:

- تأكد من تكوين المستخدمين الذين ترغب في تمكينهم ل SSO في ECE ل SSO في Unified CCE.

- يحدد هذا المستند الخطوات اللازمة لتكوين ثقة "الجزء المعتمد" ل ECE في نشر AD FS واحد حيث يتم تثبيت خادم Resource Federation وخادم Account Federation على نفس الجهاز.

- لنشر Split AD FS، انتقل إلى دليل ECE Install and Configure لإصدار مطابق.

خطوات التكوين

تكوين ثقة طرف الاعتماد للجنة الاقتصادية لأوروبا

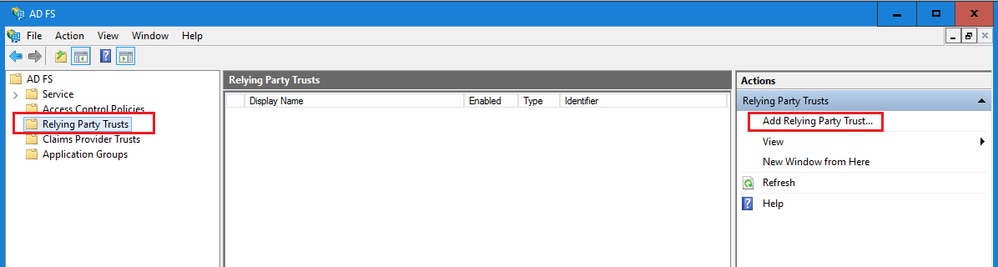

افتح وحدة تحكم إدارة AD FS وانتقل إلى AD FS > علاقات الثقة > الاعتماد على ثقة الطرف.

في قسم الإجراءات، انقر فوق إضافة ثقة طرف الاعتماد...

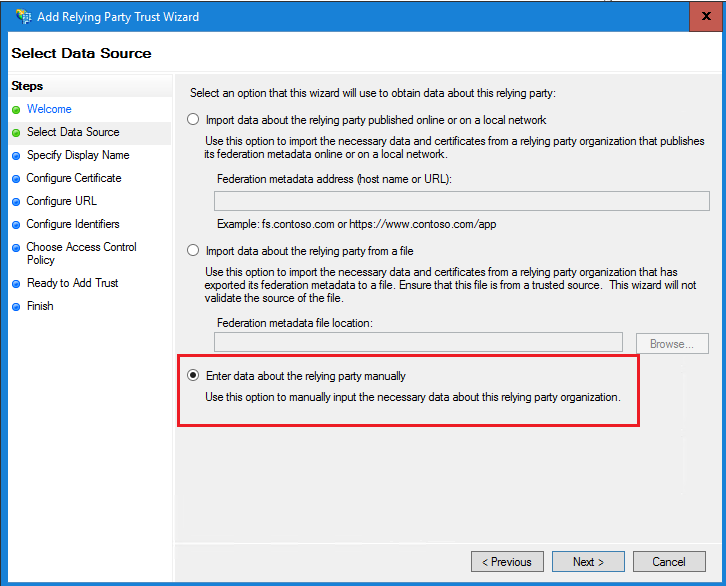

في معالج "إضافة ثقة جهة الاعتماد"، انقر فوق "بدء" ثم أكمل الخطوات التالية:

أ. في صفحة تحديد مصدر البيانات، حدد خيار إدخال البيانات حول الطرف المستجيب يدويا وانقر التالي.

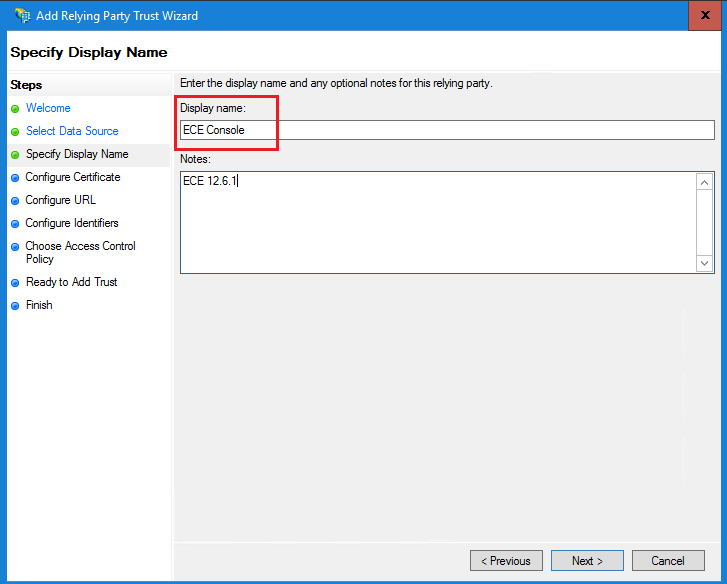

ب. في صفحة تعيين اسم العرض، قم بتوفير اسم عرض للطرف المعتمد. انقر فوق التالي

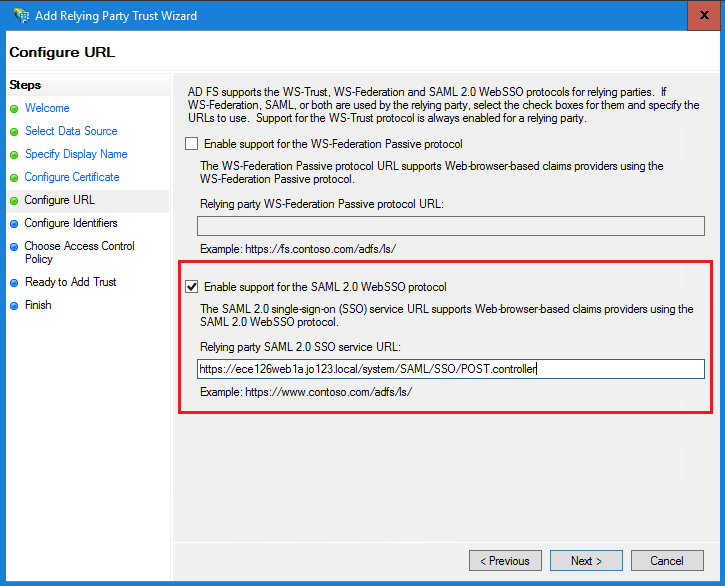

ج. في صفحة تكوين عنوان URL:

i. حدد خيار تمكين دعم ل SAML 2.0 Web SSO Protocol.

II. في حقل عنوان URL لخادم SSO 2.0 الخاص بجهة الاعتماد يوفر عنوان URL بالتنسيق: https://<web-server-or-load-balancer-fqdn>/system/SAML/SSO/POST.controller

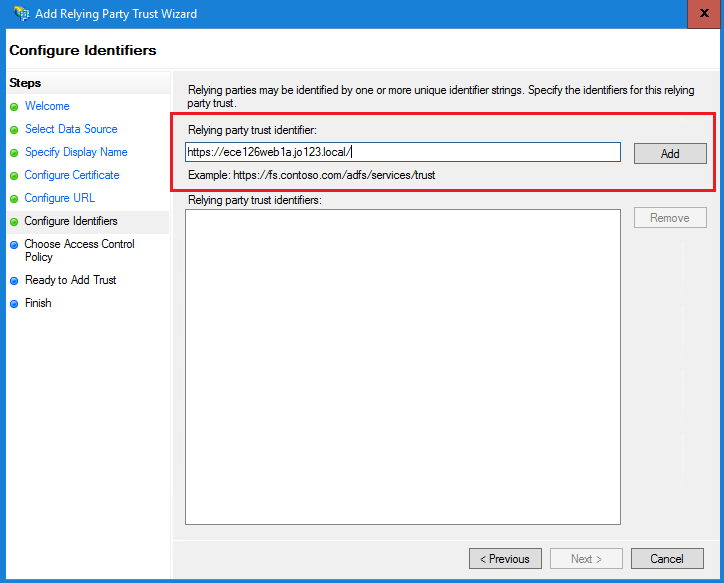

د. في صفحة تكوين المعرفات، قم بتوفير معرف ثقة الطرف المعتمد وانقر إضافة.

-

يجب أن تكون القيمة بالتنسيق: https://<web-server-or-load-balancer-fqdn>/

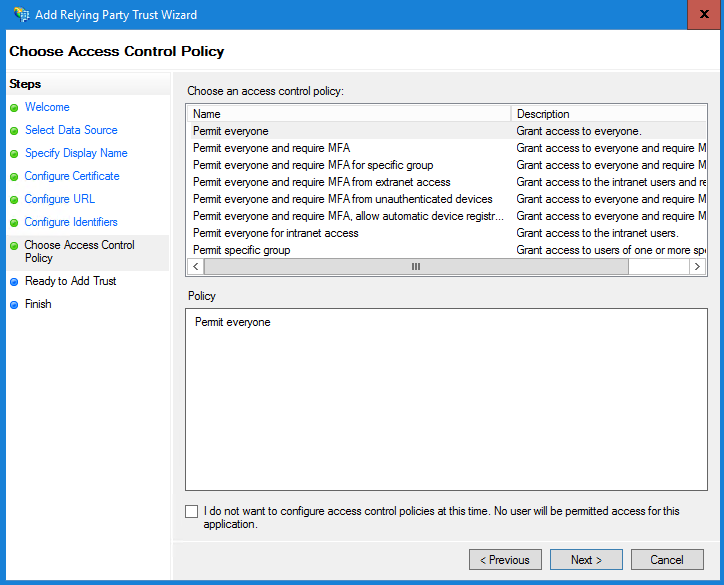

هـ. في صفحة إختيار نهج التحكم بالوصول"، انقر فوق التالي مع القيمة الافتراضية لنهج "السماح للجميع".

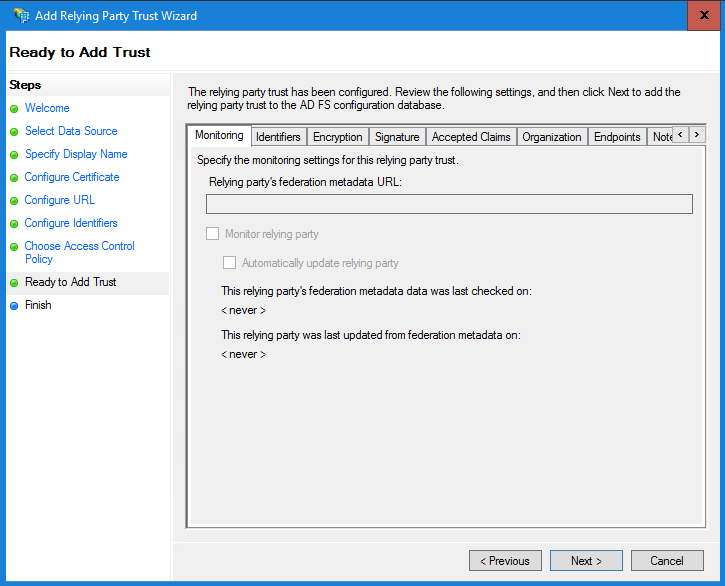

f. في صفحة جاهز لإضافة الثقة، انقر فوق التالي.

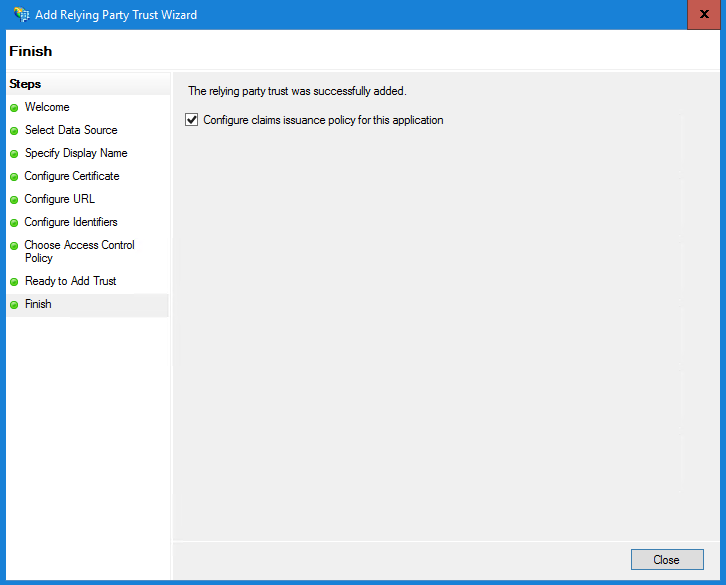

g. بمجرد إضافة ثقة الطرف المعول بنجاح، انقر فوق "إغلاق".

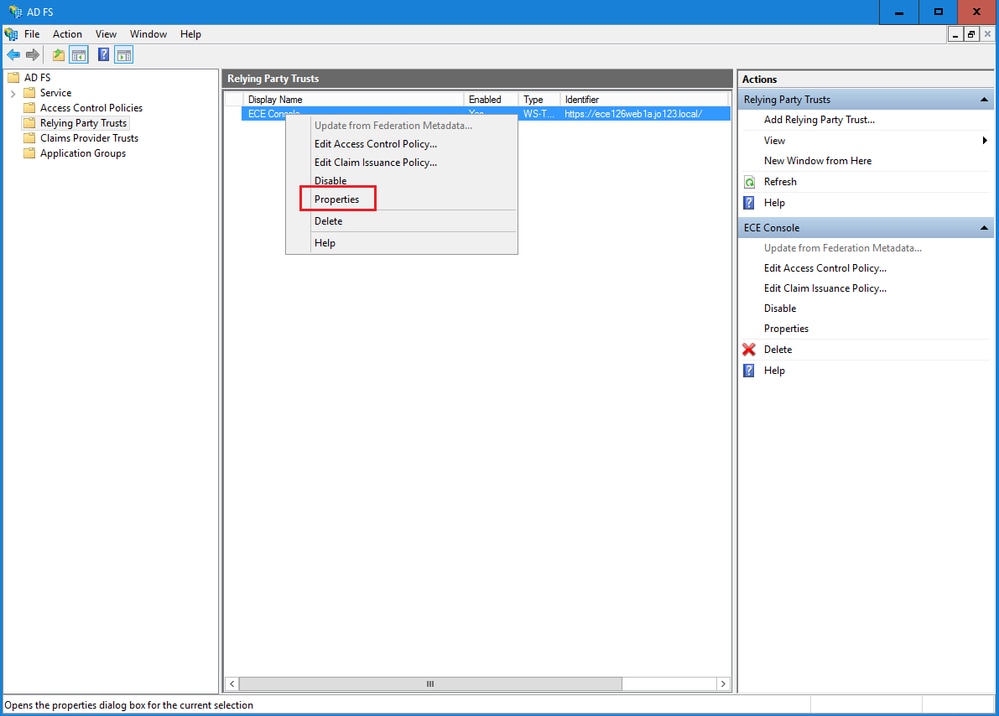

في قائمة ثقة الموفر المعتمد، حدد ثقة الطرف المعول التي تم إنشاؤها ل ECE وفي قسم الإجراءات انقر فوق خصائص.

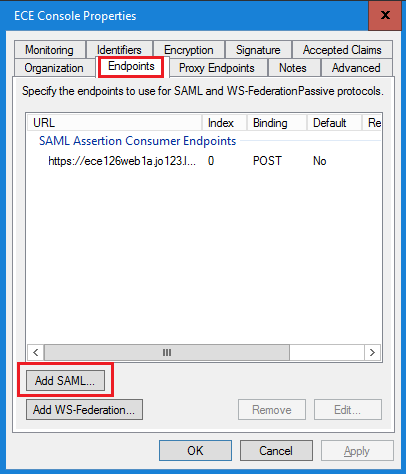

في نافذة الخصائص، انتقل إلى صفحة نقاط النهاية وانقر على زر إضافة SAML

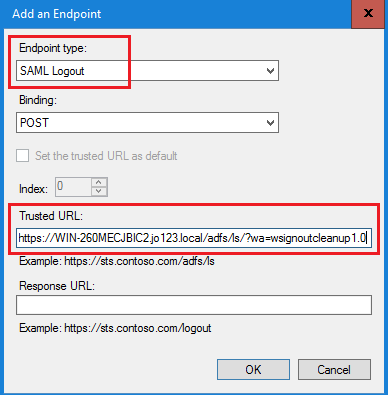

في نافذة إضافة نقطة نهاية، قم بالتكوين كما هو موضح:

- حدد نوع نقطة النهاية لتسجيل خروج SAML.

- حدد عنوان URL الموثوق به ك https://<ADFS-Server-FQDN>/ADFS/ls/؟wa=wsignoutcleanup1.0

- وانقر فوق OK.

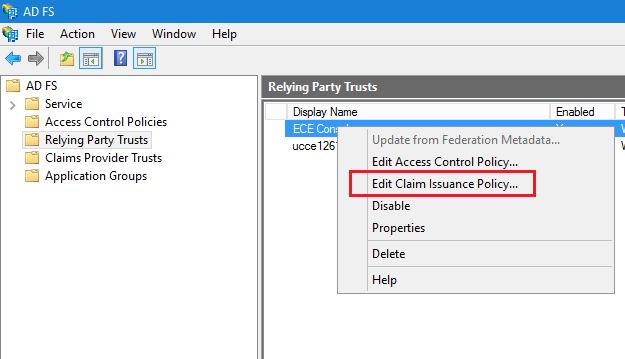

في قائمة وثقات الموفر المعتمد، حدد الثقة التي تم إنشاؤها ل ECE، وفي قسم الإجراءات انقر فوق تحرير سياسة تأمين المطالبات.

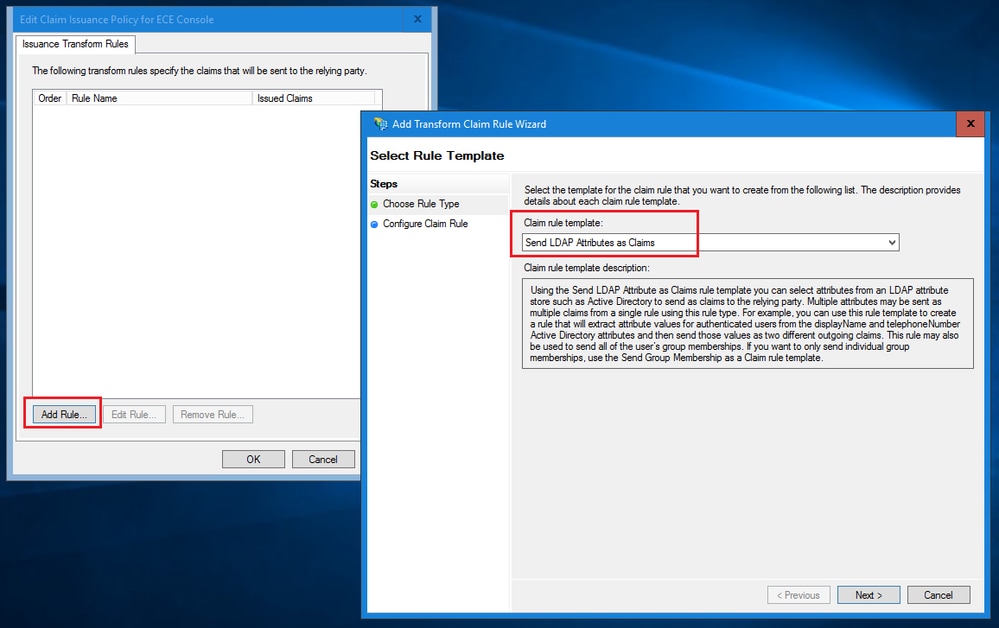

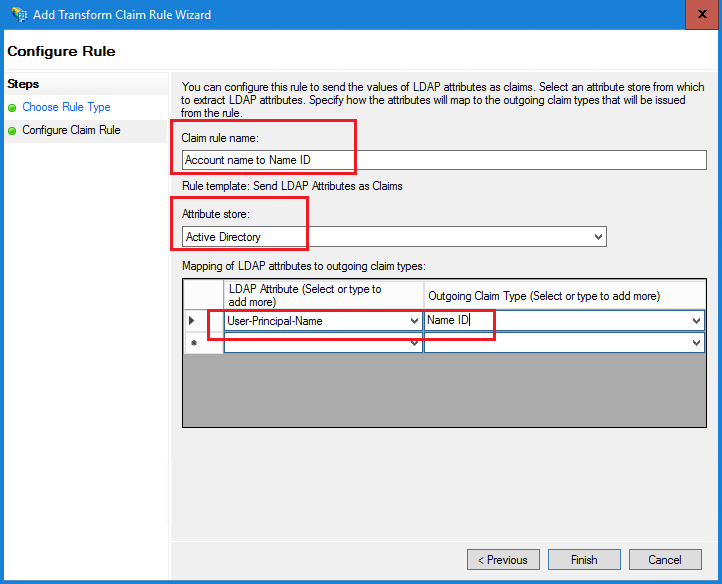

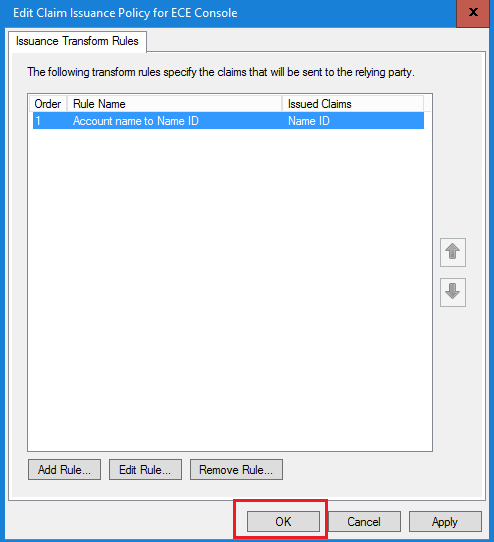

في نافذة "تحرير سياسة تأمين المطالبة"، ضمن علامة التبويب "قواعد تحويل الإصدار"، انقر فوق الزر إضافة قاعدة... ثم قم بالتكوين كما هو موضح:

أ. في صفحة إختيار نوع القاعدة، حدد إرسال سمات LDAP كمطالبات من القائمة المنسدلة ثم انقر فوق التالي.

ب. في صفحة تكوين قاعدة المطالبة:

- قم بتوفير اسم قاعدة المطالبة وحدد مخزن السمات.

- تحديد تعيين سمة LDAP ونوع المطالبة الصادرة.

- حدد معرف الاسم كاسم نوع المطالبة الصادرة.

- انقر فوق إنهاء للعودة إلى إطار "تحرير سياسة تأمين المطالبات" ثم انقر فوق "موافق".

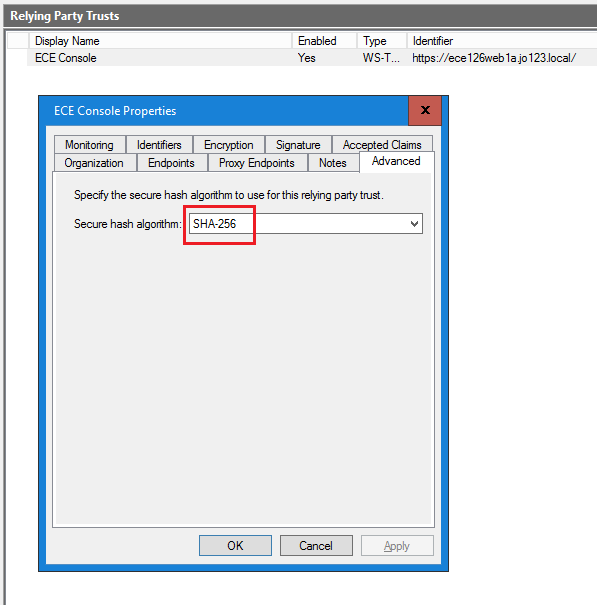

في قائمة وثقات الموفر المعول، انقر نقرا مزدوجا فوق ثقة جهة الاعتماد التابعة ل ECE التي قمت بإنشائها.

في نافذة "الخصائص" التي يتم فتحها، انتقل إلى علامة التبويب "خيارات متقدمة" وقم بتعيين خوارزمية التجزئة الآمنة إلى SHA-1 أو SHA-256. انقر على موافق لإغلاق النافذة.

ملاحظة: يجب أن تتطابق هذه القيمة مع قيمة "خوارزمية التوقيع" المعينة ل "مزود الخدمة" ضمن تكوينات SSO في ECE

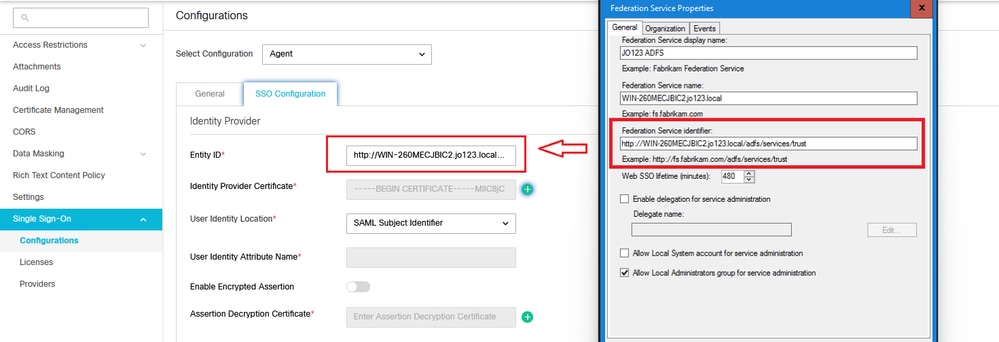

تحقق من قيمة معرف خدمة الاتحاد وأعلنها.

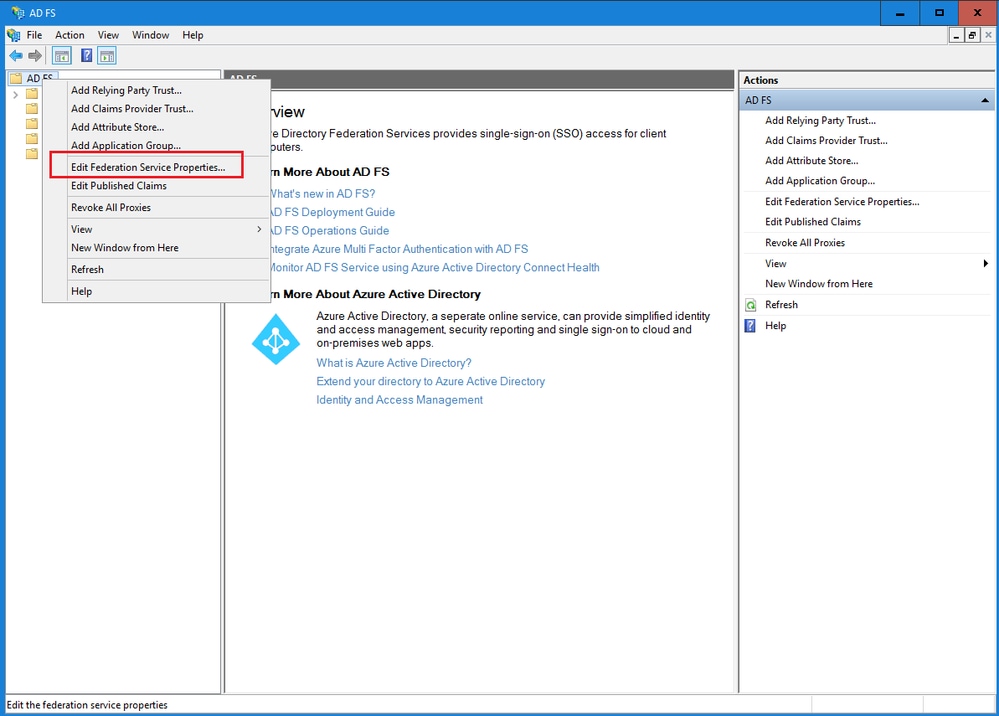

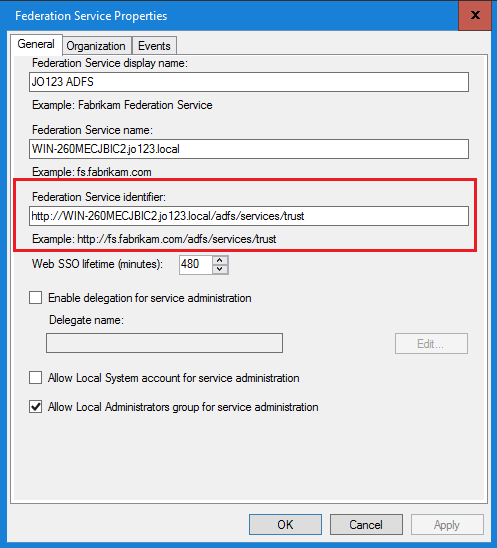

- في وحدة تحكم إدارة AD FS، حدد وانقر بزر الماوس الأيمن فوق AD FS > تحرير خصائص خدمة الاتحاد > علامة التبويب العامة > معرف خدمة الاتحاد

ملاحظة:

- يجب إضافة هذه القيمة تماما كما هو الحال عند تكوين قيمة "معرف الكيان" لموفر الهوية ضمن تكوينات SSO في ECE.

- لا يعني إستخدام http:// أن ADFS غير آمن، فهذا هو مجرد معرف.

تكوين موفر هوية

يلزم وجود شهادة Java KeyStore (JKS) لتكوين SSO للسماح للمستخدمين الذين لديهم أدوار مسؤول أو مشرف بتسجيل الدخول إلى قسم ECE خارج Finesse باستخدام بيانات اعتماد تسجيل دخول SSO الخاصة بهم.

إذا كنت ترغب في تكوين SSO للسماح للمستخدمين الذين لديهم أدوار مسؤول أو مشرف بتسجيل الدخول إلى قسم ECE خارج Finesse باستخدام بيانات اعتماد تسجيل دخول SSO الخاصة بهم، يجب تحويل شهادة Java KeyStore (JKS) إلى شهادة مفتاح عام وتكوينها في Based Party Trust التي تم إنشاؤها على خادم IdP ل ECE.

إستشر قسم تكنولوجيا المعلومات في شركتك لتلقي شهادة JKS.

ملاحظة: تنطبق هذه الخطوات على الأنظمة التي تستخدم ADFS كموفر للهوية. يمكن أن يكون لموفري الهوية الآخرين طرق مختلفة لتكوين شهادة المفتاح العام.

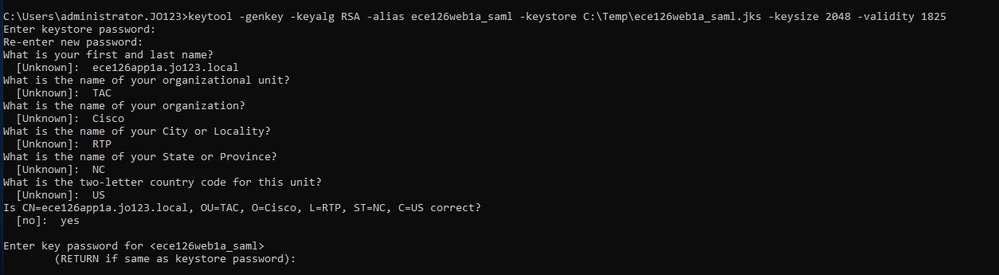

هنا مثال من كيف JKS مبرد كان ولدت في المختبر:

أ. إنشاء JKS:

keytool -genkey -keyalg RSA -alias ece126web1a_saml -keystore C:\Temp\ece126web1a_saml.jks -keysize 2048 -validity 1825

ملاحظة: يتم إستخدام كلمة مرور المخزن الرئيسي واسم الاسم المستعار وكلمة المرور الأساسية التي تم إدخالها هنا أثناء تكوين تكوين تكوين "مزود الخدمة" تحت تكوينات SSO في ECE.

ب. تصدير الشهادة:

يقوم أمر أداة المفاتيح هذا بتصدير ملف الشهادة بتنسيق .crt باسم الملف ece126web1a_saml.crt إلى دليل C:\Temp.

keytool -exportcert -alias ece126web1a_saml -keystore C:\Temp\ece126web1a_saml.jks -rfc -file C:\Temp\ece126web1a_saml.crt

تكوين موفر هوية

- على وحدة تحكم إدارة AD FS، حدد وانقر بزر الماوس الأيمن على ثقة الطرف المعتمد التي تم إنشاؤها ل ECE.

- افتح نافذة الخصائص للثقة وتحت صفحة التوقيع، انقر زر إضافة.

- قم بإضافة ملف الشهادة العامة (.crt الذي تم إنشاؤه في الخطوة السابقة) وانقر فوق موافق.

إنشاء وإدراج التراخيص

قبل تكوين SSO لاستخدام معرفات Cisco لتسجيل الدخول الأحادي للوكلاء، يجب إستيراد شهادة TOMCAT من خادم معرفات Cisco إلى التطبيق.

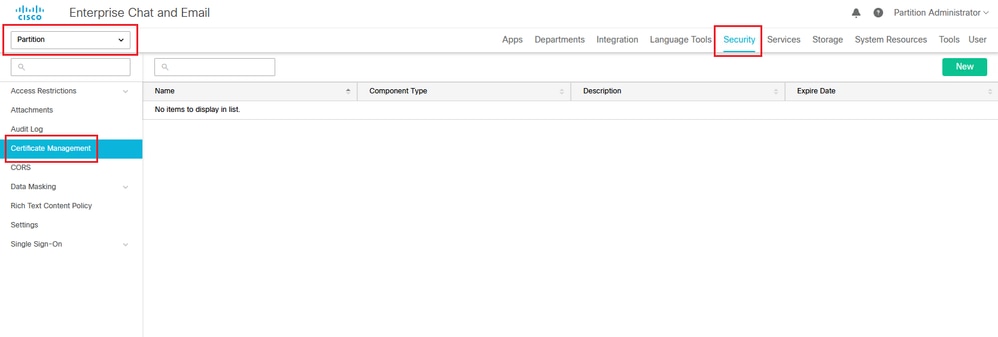

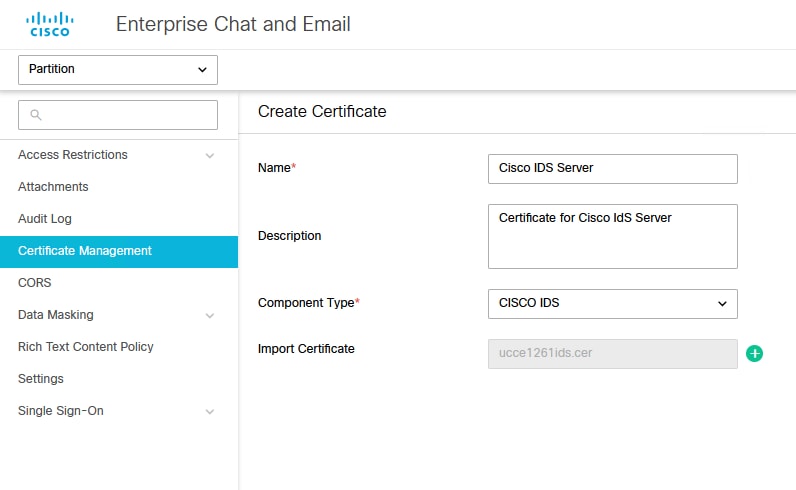

أ. في وحدة تحكم إدارة ECE، ضمن القائمة على مستوى القسم، انقر فوق خيار الأمان ثم حدد إدارة الشهادات من القائمة الموجودة على الجانب الأيسر.

ب. في مساحة إدارة الشهادات، انقر فوق الزر "جديد" وأدخل التفاصيل المناسبة:

- الاسم: اكتب اسما للشهادة.

- الوصف: أضف وصفا للشهادة.

- نوع المكون: تحديد معرفات Cisco.

- إستيراد الشهادة: لاستيراد الشهادة، انقر فوق الزر بحث وإضافة وأدخل التفاصيل المطلوبة:

- ملف الشهادة: انقر فوق الزر "إستعراض" وحدد الشهادة التي ترغب في إستيرادها. لا يمكن إستيراد الشهادات إلا بتنسيقات .pem أو .der (بالقيم الثنائية) أو .cer/cert.

- الاسم المستعار: قم بتوفير اسم مستعار للشهادة الخاصة بك.

ج. انقر حفظ

تكوين تسجيل الدخول الأحادي للوكيل

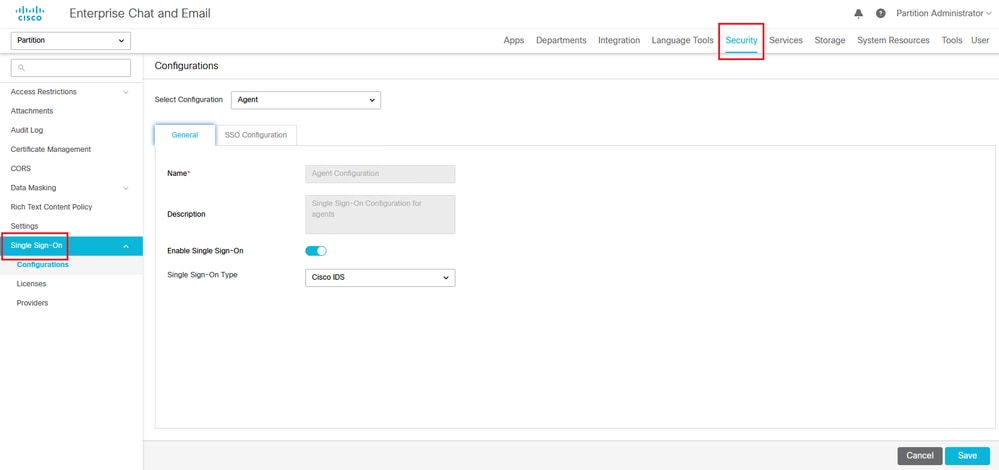

- في وحدة تحكم إدارة ECE، تحت قائمة مستوى القسم، انقر فوق خيار الأمان ثم حدد تسجيل دخول أحادي > عمليات التكوين من القائمة الموجودة على الجانب الأيسر.

- في القائمة المنسدلة تحديد تكوين، حدد وكيل وقم بتعيين التكوين أسفل علامة التبويب عام:

- تمكين تسجيل الدخول الأحادي: انقر فوق الزر تبديل لتمكين SSO.

- نوع تسجيل الدخول الأحادي: حدد معرفات Cisco.

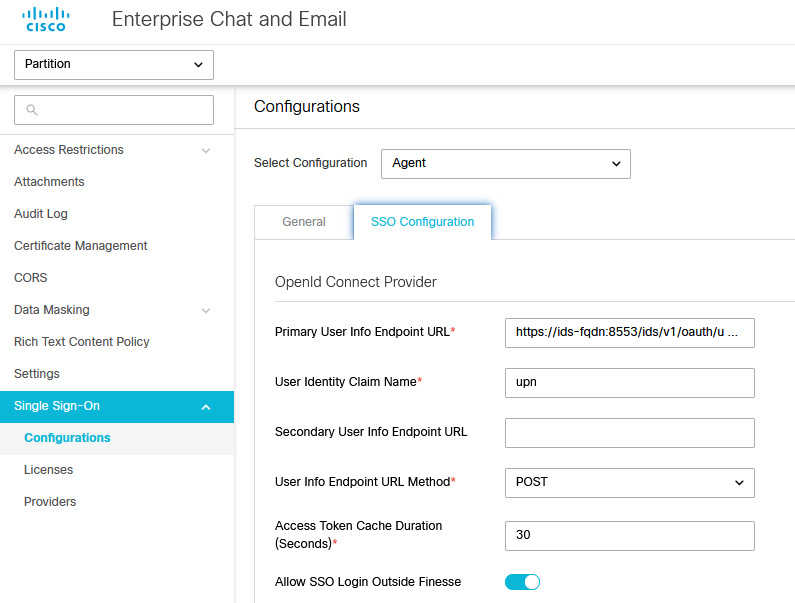

انقر فوق علامة التبويب تكوين SSO وتقديم تفاصيل التكوين:

أ. موفر اتصال OpenID

عنوان URL لنقطة نهاية معلومات المستخدم الأساسية

- عنوان URL لنقطة نهاية معلومات المستخدم لخادم Cisco IDS الأساسي.

- يتحقق عنوان URL هذا من صحة API لرمز المستخدم/معلومات المستخدم.

- وهو بتنسيق: https://cisco-ids-1:8553/ids/v1/oauth/userinfo حيث يشير Cisco-IDS-1 إلى اسم المجال المؤهل بالكامل (FQDN) لخادم Cisco IDS الأساسي.

اسم مطالبة هوية المستخدم

- اسم المطالبة التي تم إرجاعها بواسطة عنوان URL لنقطة نهاية معلومات المستخدم، الذي يحدد اسم المستخدم في CCE الموحد أو المحزوم.

- يجب أن يتطابق اسم المطالبة واسم المستخدم في Unified أو Packaged CCE.

- هذه هي إحدى المطالبات التي تم الحصول عليها إستجابة للتحقق من صحة الرمز المميز للحامل.

- إذا طابق اسم مستخدم الوكلاء في CCE الموحد أو المعبأ الاسم الأساسي للمستخدم، فقم بتوفير "upn" كقيمة لحقل اسم مطالبة هوية المستخدم.

- إذا كان اسم المستخدم الخاص بالعملاء في CCE الموحد أو المعبأ مطابق لاسم حساب SAM، فقم بتوفير "subsub" كقيمة لحقل اسم مطالبة هوية المستخدم.

عنوان URL لنقطة نهاية معلومات المستخدم الثانوية

- عنوان URL لنقطة نهاية معلومات المستخدم الثانوية لخادم Cisco IDS.

- وهو بتنسيق: https://cisco-ids-2:8553/ids/v1/oauth/userinfo حيث يشير Cisco-IDS-2 إلى اسم المجال المؤهل بالكامل (FQDN) الخاص بخادم Cisco IDS الثانوي.

أسلوب عنوان URL لنقطة نهاية معلومات المستخدم

- أسلوب HTTP المستخدم من قبل ECE لإجراء مكالمات التحقق من صحة الرمز المميز للحامل إلى عنوان URL لنقطة نهاية معلومات المستخدم.

- حدد POST من قائمة الخيارات المقدمة (تم تحديد POST هنا ليطابق أسلوب خادم IDS).

POST: الطريقة المستخدمة لإرسال البيانات إلى خادم Cisco IDS عند نقطة النهاية المحددة.

مدة ذاكرة التخزين المؤقت للرمز المميز للوصول (بالثواني)

- المدة، بالثواني، التي يجب تخزين الرمز المميز للحامل مؤقتا في ECE.

- يتم تخزين العلامات المميزة لحاملها التي تنجح مكالمات التحقق من الصحة لها فقط في ذاكرة التخزين المؤقت. (الحد الأدنى للقيمة: 1؛ الحد الأقصى للقيمة 30)

السماح بتسجيل دخول SSO خارج Finesse

- انقر فوق زر التبديل هذا إذا كنت ترغب في السماح للمستخدمين الذين لديهم أدوار مسؤول أو مشرف بتسجيل الدخول إلى قسم ECE خارج Finesse باستخدام بيانات اعتماد تسجيل دخول SSO الخاصة بهم.

- إذا تم تمكين هذا الخيار، يجب توفير المعلومات ضمن قسمي موفر الهوية ومزود الخدمة.

- يتطلب هذا أن يسمح تكوين IdP الخاص بك بخادم IdP مشترك.

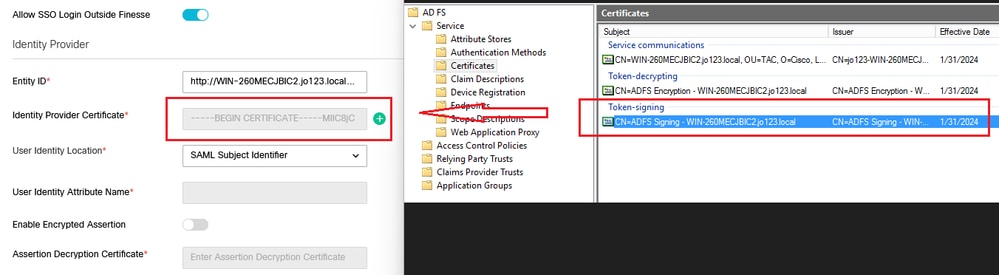

ب - موفر الهوية

معرف الكيان

- معرف الكيان لخادم IdP.

ملاحظة: يجب أن تتطابق هذه القيمة تماما مع قيمة "معرف خدمة الاتحاد" في وحدة تحكم إدارة AD FS.

شهادة موفر الهوية

- شهادة المفتاح العام.

- يجب أن تبدأ الشهادة ب "— بدء الشهادة—" وتنتهي ب "— نهاية الشهادة—"

- هذه هي شهادة توقيع الرمز المميز في وحدة تحكم إدارة AD FS > الخدمة > الشهادات > توقيع الرمز المميز.

موقع هوية المستخدم

- حدد معرف موضوع SAML لتعيين موقع الهوية في الشهادة إلى معرف موضوع SAML الافتراضي، كما هو الحال في الموضوع في تأكيد SAML، على سبيل المثال، اسم المستخدم في <saml:Subject>.

- حدد سمة SAML لتعيين موقع الهوية لسمة معينة في الشهادة، على سبيل المثال، email.address. قم بتوفير السمة في حقل اسم سمة هوية المستخدم.

اسم سمة هوية المستخدم

- يمكن التطبيق فقط عندما تكون قيمة موقع معرف المستخدم سمة SAML.

- يمكن تعديل هذا الإجراء داخل تأكيد SAML واستخدامه لتحديد سمة مختلفة لمصادقة المستخدمين، مثل عنوان البريد الإلكتروني.

- كما يمكن إستخدامه لإنشاء مستخدمين جدد باستخدام سمة SAML.

- على سبيل المثال، إذا تم تعريف مستخدم من خلال القيمة المقدمة في سمة البريد الإلكتروني.العنوان، وقيمة عنوان البريد الإلكتروني المقدم لا تتطابق مع أي مستخدم في النظام، يتم إنشاء مستخدم جديد باستخدام سمات SAML المقدمة.

تمكين التأكيد المشفر (إختياري)

- إذا كنت ترغب في تمكين التأكيد المشفر باستخدام موفر الهوية لتسجيل الدخول إلى وحدة التحكم، انقر فوق الزر "تبديل" لتعيين القيمة إلى "ممكن".

- وإذا لم تكن هناك مساحة، فقم بتعيين القيمة إلى معطل.

شهادة فك تشفير التأكيد

إذا تم تعيين تمكين التأكيد المشفر على "ممكن"، انقر فوق الزر "بحث وإضافة" وقم بتأكيد إختيارك لتغيير الشهادة.

توفير التفاصيل في نافذة شهادة فك تشفير التأكيد:

- ملف Java KeyStore: توفير مسار الملف لملف Java Keystore. هذا الملف بتنسيق .jks ويحتوي على مفتاح فك التشفير الذي يحتاج إليه النظام للوصول إلى الملفات المؤمنة بواسطة موفر الهوية.

- اسم الاسم المستعار: المعرف الفريد لمفتاح فك التشفير.

- كلمة مرور المخزن الرئيسي: كلمة المرور المطلوبة للوصول إلى ملف Java Keystore.

- كلمة المرور الرئيسية: كلمة المرور المطلوبة للوصول إلى مفتاح فك تشفير الاسم المستعار.

ملاحظة: يجب أن يتطابق هذا مع الشهادة الموجودة في علامة التبويب "التشفير" الخاصة بثقة الطرف المعتمد على AD FS في وحدة التحكم الإدارية ل ECE التي تم تكوينها.

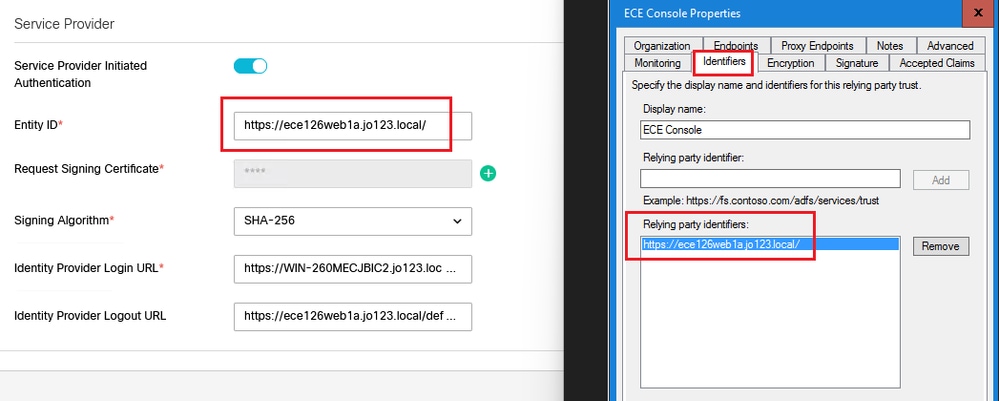

ج - مزود الخدمة

بدأ موفر الخدمة المصادقة

- ضبط زر التبديل إلى ممكن.

معرف الكيان

- قم بتوفير عنوان URL الخارجي لتطبيق ECE.

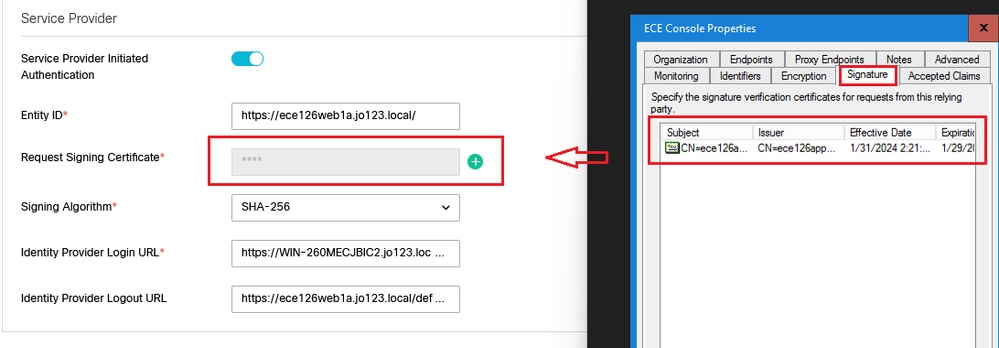

طلب شهادة التوقيع

- توجد حاجة لشهادة Java KeyStore (JKS) لتوفير المعلومات الضرورية.

- قم بتحميل ملف .jks باستخدام اسم الاسم المستعار وكلمة مرور المخزن/المفتاح التي تم إنشاؤها في الخطوة 11.

ملاحظة: يجب أن يتطابق هذا مع الشهادة التي تم تحميلها إلى علامة التبويب "توقيع" الخاصة ب "ثقة الطرف المعول" ل ECE التي تم تكوينها على وحدة التحكم الإدارية AD FS.

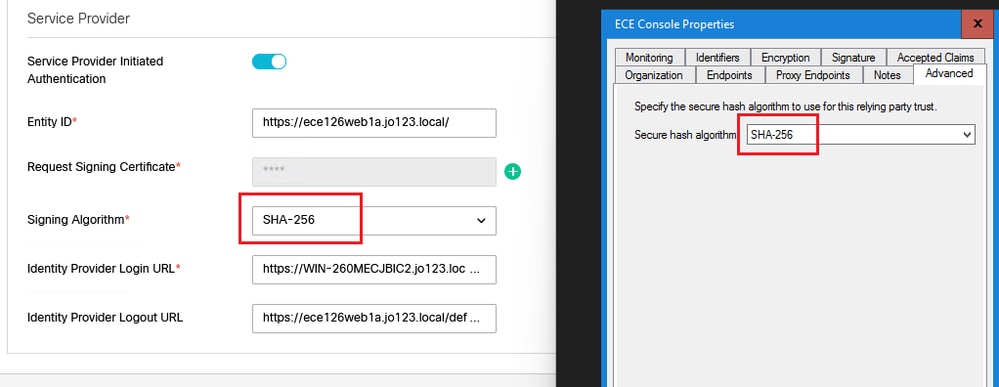

خوارزمية التوقيع

- قم بتعيين خوارزمية التوقيع لموفر الخدمة.

- في حالة إستخدام ADFS، يجب أن تتطابق هذه القيمة مع الخوارزمية المحددة في ثقة الطرف المعول التي تم إنشاؤها ل ECE ضمن علامة التبويب خيارات متقدمة.

عنوان URL لتسجيل دخول موفر الهوية

- عنوان URL لمصادقة SAML.

- على سبيل المثال، بالنسبة ل ADFS، سيكون هذا http://<ADFS>/ADFS/LS.

URL لتسجيل الخروج لموفر الهوية

- عنوان URL الذي يتم إعادة توجيه المستخدمين إليه عند تسجيل الخروج. هذا إختياري ويمكن أن يكون أي عنوان URL.

- على سبيل المثال، يمكن إعادة توجيه العملاء إلى https://www.cisco.com أو أي عنوان URL آخر بعد تسجيل خروج SSO.

انقر فوق حفظ

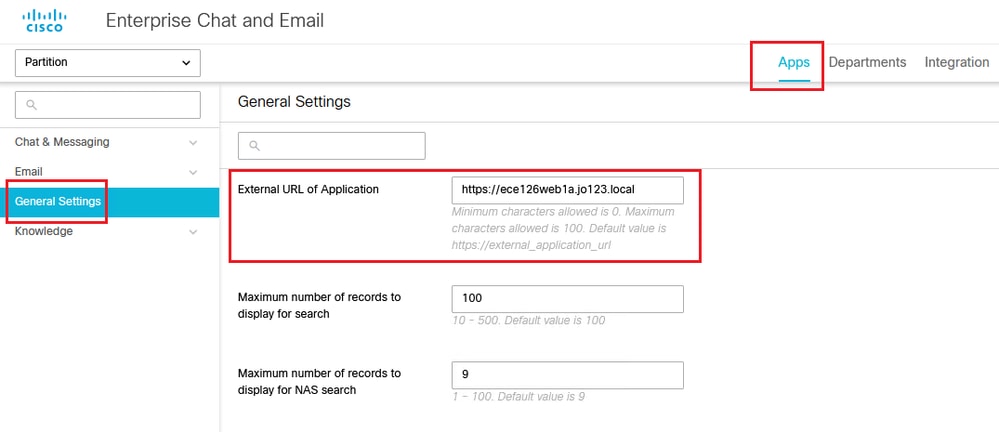

تعيين عنوان URL لخادم ويب/LB في إعدادات القسم

تأكد من إدخال عنوان URL الصحيح لخادم ويب/LB ضمن إعدادات القسم > تحديد علامة التبويب تطبيقات وتصفح إلى الإعدادات العامة > عنوان URL الخارجي للتطبيق

تكوين SSO لمسؤولي الأقسام

ملاحظة:

- تنطبق هذه الخطوة على PCCE فقط.

- وهذه المعلومات موجهة إلى الأداة الذكية للجنة الاقتصادية لأوروبا التي يتم الوصول إليها من خلال واجهة الويب الخاصة بإدارة CCE https:///cceadmin.

لتكوين SSO لمسؤول القسم

- في وحدة تحكم إدارة ECE، تحت قائمة مستوى القسم، انقر فوق خيار الأمان ثم حدد تسجيل دخول واحد > عمليات التهيئة من القائمة اليسرى.

- في القائمة المنسدلة تحديد تكوين، حدد مسؤولي القسم وأدخل تفاصيل التكوين:

LDAP URL

- عنوان URL الخاص بخادم LDAP.

- يمكن أن يكون عنوان URL لوحدة تحكم المجال (على سبيل المثال، ldap://LDAP_server:389) أو عنوان URL للكتالوج العمومي (على سبيل المثال، ldap://LDAP_server:3268) الخاص بخادم LDAP.

- ويمكن إضافة القسم تلقائيا إلى النظام عند الوصول إلى ECE عبر وحدة التحكم الإدارية ل CCE إذا تم تكوين ECE باستخدام البحث عن LDAP.

- ومع ذلك، في عمليات نشر Active Directory التي تتضمن مجالات متعددة في غابة واحدة أو حيث يتم تكوين شبكات UPN البديلة، يجب عدم إستخدام عنوان URL لوحدة التحكم بالمجال الذي يحتوي على منافذ LDAP القياسية التي تبلغ 389 و 636.

- يمكن تكوين تكامل LDAP لاستخدام عنوان URL للكتالوج العمومي مع المنافذ 3268 و 3269.

ملاحظة: من أفضل الممارسات إستخدام عنوان URL للكتالوج العمومي. إذا لم تستخدم GC، يكون الخطأ في سجلات ApplicationServer كما يلي.

- إستثناء في مصادقة LDAP <@>

JavaAx.Naming.PartialResultException: مرجع (مراجع) متابعة غير معالجة؛ الاسم المتبقي 'DC=example،DC=com'

سمة DN

- سمة DN التي تحتوي على اسم تسجيل دخول المستخدم.

- على سبيل المثال، userPrincipalName.

قاعدة

- يتم إستخدام القيمة المحددة للأساس من قبل التطبيق كقاعدة بحث.

- قاعدة البحث هي موقع بدء البحث في شجرة دليل LDAP.

- على سبيل المثال، DC=شركتي، DC=com.

DN للبحث عن LDAP

- إذا كان نظام LDAP الخاص بك لا يسمح بربط مجهول، قم بتوفير الاسم المميز (DN) لمستخدم لديه أذونات بحث على شجرة دليل LDAP.

- إذا كان خادم LDAP يسمح بربط مجهول، أترك هذا الحقل فارغا.

كلمة المرور

- إذا كان نظام LDAP الخاص بك لا يسمح بربط مجهول، قم بتوفير كلمة مرور مستخدم لديه أذونات بحث على شجرة دليل LDAP.

- إذا كان خادم LDAP يسمح بربط مجهول، أترك هذا الحقل فارغا.

انقر فوق حفظ

يؤدي هذا الآن إلى اكتمال تكوين تسجيل الدخول الأحادي للوكلاء ومسؤولي الأقسام في ECE.

استكشاف الأخطاء وإصلاحها

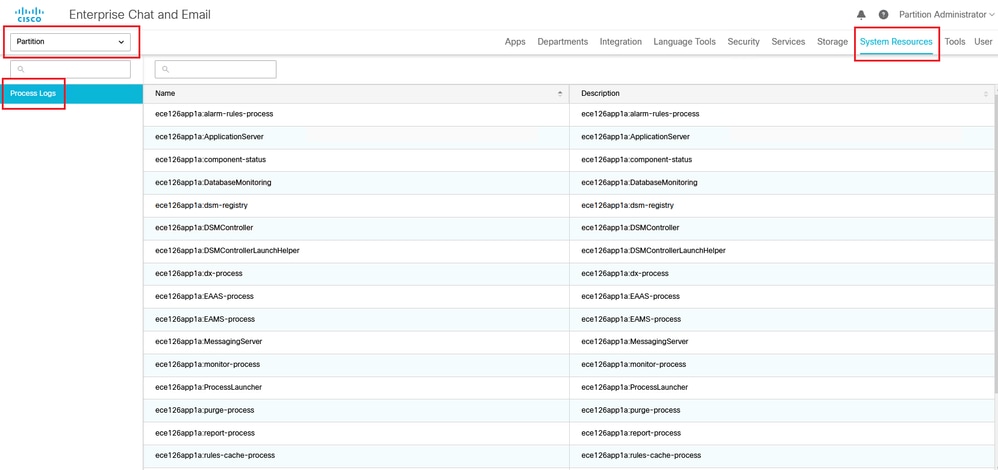

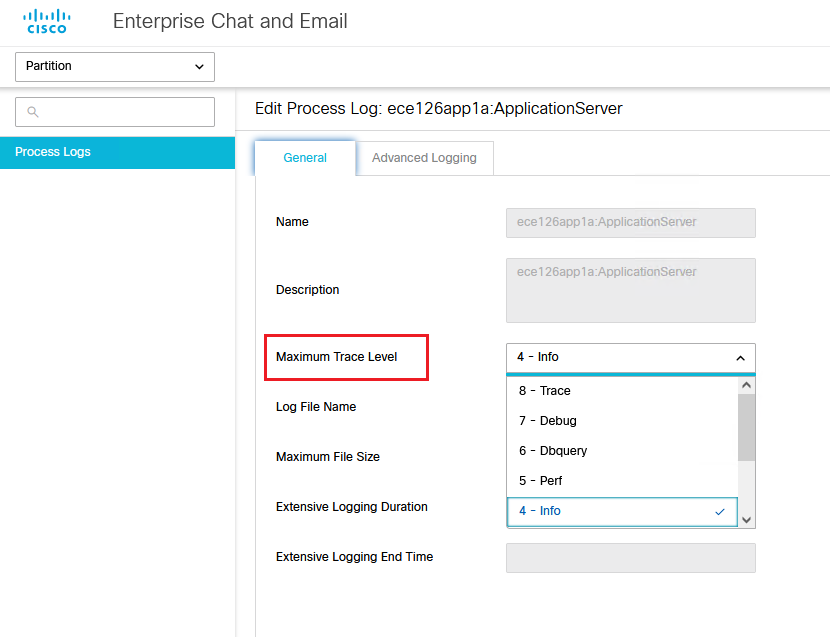

تعيين مستوى التتبع

- في وحدة تحكم إدارة ECE، وتحت القائمة على مستوى القسم، انقر فوق خيار موارد النظام ثم حدد سجلات العملية من القائمة الموجودة على الجانب الأيسر.

- من قائمة العمليات، حدد عملية ApplicationServer > تعيين مستوى التتبع المطلوب من القائمة المنسدلة الحد الأقصى لمستوى التتبع".

ملاحظة:

- لاستكشاف أخطاء تسجيل دخول SSO وإصلاحها أثناء الإعداد الأولي أو إعادة التكوين، قم بتعيين تتبع عملية ApplicationServer إلى المستوى 7.

- بمجرد تكرار الخطأ، قم بتعيين مستوى التتبع مرة أخرى إلى المستوى الافتراضي 4، لتجنب الكتابة فوق السجلات.

أستكشاف الأخطاء وإصلاحها السيناريو 1

الخطأ

- رمز الخطأ: 500

- وصف الخطأ: يتعذر على التطبيق تسجيل دخول المستخدم في هذا الوقت نظرا لفشل تسجيل دخول موفر الهوية.

تحليل السجل

- فشل تسجيل دخول IdP - <samlp:Status><samlp:StatusCode value="urn:oasis:الأسماء:tc:saml:2.0:status:Responder" /></samlp:Status>

- هنا تشير الحالة "المستجيب" إلى وجود بعض المشاكل على جانب AD FS - في هذه الحالة، وبشكل أساسي مع "شهادة توقيع الطلب" التي تم تحميلها على وحدة تحكم مسؤول ECE (تكوين SSO > مزود الخدمة) والشهادة التي تم تحميلها إلى "ثقة الطرف المعول ل ECE" ضمن علامة التبويب "توقيع".

- هذه هي الشهادة التي يتم إنشاؤها باستخدام ملف مخزن مفاتيح جافا.

unmarshallAndValidateResponse:

2022-09-21 18:18:15.002 GMT+0000 <@> ERROR <@> [392364:qtp1158258131-392364] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:72d5a2a7-5520-4e8a-83a0-bc2b5d87ee38 <@> com.egain.platform.module.security.sso.handler.SAML2_0_Handler <@> unmarshallAndValidateResponse() <@> IdP login failed. Status code is NOT 'Success' in SAML Response token: <samlp:Response ID="_99e9ec67-5c53-43e3-9d53-79afb5fe95ee" Version="2.0" IssueInstant="2022-09-21T18:18:14.640Z" Destination="<fqdn>/system/SAML/SSO/POST.controller" Consent="urn:oasis:names:tc:SAML:2.0:consent:unspecified" InResponseTo="EG_f75b996b-0fe5-4236-a4ad-fa634dcbc6f6" xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"><Issuer xmlns="urn:oasis:names:tc:SAML:2.0:assertion">adfs/adfs/services/trust</Issuer><ds:Signature xmlns:ds="<fqdn>/2000/09/xmldsig#"><ds:SignedInfo><ds:CanonicalizationMethod Algorithm="<fqdn>/2001/10/xml-exc-c14n#" /><ds:SignatureMethod Algorithm="<fqdn>/2001/04/xmldsig-more#rsa-sha256" /><ds:Reference URI="#_99e9ec67-5c53-43e3-9d53-79afb5fe95ee"><ds:Transforms><ds:Transform Algorithm="<fqdn>/2000/09/xmldsig#enveloped-signature" /><ds:Transform Algorithm="<fqdn>/2001/10/xml-exc-c14n#" /></ds:Transforms><ds:DigestMethod Algorithm="<fqdn>/2001/04/xmlenc#sha256" /><ds:DigestValue>gAlphYvLYvUBRdX6WJSFCOZ0Ph+/HB2JHnDxUmbluXg=</ds:DigestValue></ds:Reference></ds:SignedInfo><ds:SignatureValue>HRLRYAL94nIB14/LVlrGpxNyz1ddR/pfCN4pDVTVuBWXJCCpXPHcIVuqWYHKh9gnj/QPqNwZktmKcOZTB2tviOucNhDO5r4DiqEk90R29spAVvlWEsUiVmq+hJOafoDwXk0p+uCXGAJuIsEgOVOtMQrGZSi1zHT6r6hzBb9lC2MhKryey+p34bGHxA2doHSshXpbYhVRjVGUAqpkh614Mb9bfW0fzjgVgxrXQzevRAJBKmoj+nuiOInBISxMD+bjJ1mcTCcnUCQQQ7lYwQZ/v/ux0ht5HelI9VGt90ExwjNiEUXQTzxvqGbAlDDX4K/lEGfIS/JwWo+rWDa4j1IN5Q==</ds:SignatureValue><KeyInfo xmlns="<fqdn>/2000/09/xmldsig#"><ds:X509Data><ds:X509Certificate>MIIC6DCCAdCgAwIBAgIQE/XRfyPrEYpMPM0XB1NU/DANBgkqhkiG9w0BAQsFADAwMS4wLAYDVQQDEyVBREZTIFNpZ25pbmcgLSBhZGZzLm9zZmhlYWx0aGNhcmUub3JnMB4XDTIwMDgxNjA5MjkyNVoXDTIzMDgxNjA5MjkyNVowMDEuMCwGA1UEAxMlQURGUyBTaWduaW5nIC0gYWRmcy5vc2ZoZWFsdGhjYXJlLm9yZzCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAO7LWemQO5VBCOCuXEhzx89HwlhAUyweAIC9RKkEbZGEI4oqI7OKhwuG5IerHo1qM2I08A4bOYZV7rgWD6Kn8MCyn4UsByw0TRjdu2FZQlMzJA1xnfzVhFMAsWPj3wATjpPnHivqzUK1nBLgalc/GgqSOr7dacjCQSngKqDIAJwgrRLZDapEdbI3ZfTsxHugMR5g9eFwpwAsfoizR63EHhd+NRJ2NUhRQoej/WMGhMqJpxxiZQ0vmllZHfw7CRLRPCpkMlALpEFz0DQnozpOMMlz7uEgTuXxFTfdPhA6j5AL1YoF6ZNBo/8+HiPu6+aE0melxEl6AJOghSQY60JsmkECAwEAATANBgkqhkiG9w0BAQsFAAOCAQEAwTl/KRw4cHb615bO3bqWf9YqkMQ40+hGO27Hv/So3vuQFh5b0vzdK35diOAQSjh8RUgeNT3x7CXOGic5qYtXpZVkYsEFWMO8l0O517v576no1IQNtv+rEa3cU3J0NR5U6JfGXtzfTiqu1MFCoGybVZZi9oZeBSiICObO13YBdavZUDrhIRAXenQD0yWtbWKqMMV5gxEhSAn9LAXpctaYPJx4LAw1Q1xvJ52AzyaSm3AxLkfzw0RPF4twCUuX4O+bCFRw+3ibAib1h1eCCItryBNBeIpP7mMnDpZDVJdEjX40pvku80i3c5gxzuVOwak+dd5KzqghxrSUblIdEBWoEg==</ds:X509Certificate></ds:X509Data></KeyInfo></ds:Signature><samlp:Status><samlp:StatusCode Value="urn:oasis:names:tc:SAML:2.0:status:Responder" /></samlp:Status></samlp:Response>. => Check IdP error log at the time of this error. <@>

2022-09-21 18:18:15.002 GMT+0000 <@> INFO <@> [392364:qtp1158258131-392364] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:72d5a2a7-5520-4e8a-83a0-bc2b5d87ee38 <@> com.egain.platform.module.security.sso.admin.SSOAdministrator <@> validateRequestWithAttributes() <@> tokenState: NULL <@>

L10N_USER_STATUS_CODE_ERROR:

2022-09-21 18:18:15.002 GMT+0000 <@> ERROR <@> [392364:qtp1158258131-392364] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:72d5a2a7-5520-4e8a-83a0-bc2b5d87ee38 <@> com.egain.platform.module.security.sso.controller.SSOControllerServlet <@> redirectToApiErrorPage() <@> User SSO: SSOLoginException caught. L10N file path: pl/resourcetype/sso. L10N string: L10N_USER_STATUS_CODE_ERROR <@> - com.egain.platform.module.security.sso.exception.SSOLoginException: null

at com.egain.platform.module.security.sso.handler.SAML2_0_Handler.unmarshallAndValidateResponse(SAML2_0_Handler.java:514) ~[egpl_application_classes.jar:?]

at com.egain.platform.module.security.sso.handler.SAML2_0_Handler.validateReqWithAttributes(SAML2_0_Handler.java:208) ~[egpl_application_classes.jar:?]

at com.egain.platform.module.security.sso.handler.SAML2_0_Handler.validateReqWithAttributes(SAML2_0_Handler.java:163) ~[egpl_application_classes.jar:?]

at com.egain.platform.module.security.sso.handler.OpenIDConnect_Handler.validateReqWithAttributes(OpenIDConnect_Handler.java:441) ~[egpl_application_classes.jar:?]

at com.egain.platform.module.security.sso.admin.SSOAdministrator.validateRequestWithAttributes(SSOAdministrator.java:131) ~[egpl_application_classes.jar:?]

at com.egain.platform.module.security.sso.controller.SSOControllerServlet.doPost(SSOControllerServlet.java:106) ~[egpl_application_classes.jar:?]

.

.

.

.

at java.lang.Thread.run(Thread.java:834) ~[?:?]

errorCode=500&errorString=The application is not able to login the user at this time as Identity Provider login failed:

2022-09-21 18:18:15.003 GMT+0000 <@> DEBUG <@> [392364:qtp1158258131-392364] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:72d5a2a7-5520-4e8a-83a0-bc2b5d87ee38 <@> com.egain.platform.client.util.i18n.L10NUtil <@> getLocalizedMessage(CallerContext, Locale, String, l10nKey, String[]) <@> In method getLocalizedMessage: pl/resourcetype/sso L10N_USER_STATUS_CODE_ERROR null <@>

2022-09-21 18:18:15.003 GMT+0000 <@> DEBUG <@> [392364:qtp1158258131-392364] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:72d5a2a7-5520-4e8a-83a0-bc2b5d87ee38 <@> com.egain.platform.module.security.sso.controller.SSOControllerServlet <@> redirectToApiErrorPage() <@> WS API SSO errorURL => /system/web/view/platform/admin/security/sso/context/errorpage.html?errorCode=500&errorString=The application is not able to login the user at this time as Identity Provider login failed. If the problem persists, please contact your system administrator.&errorKey=L10N_USER_STATUS_CODE_ERROR&locale=en-US <@>

قرار

- ارجع إلى تكوين طلب شهادة التوقيع" ضمن القسم "تكوين تسجيل الدخول الأحادي للوكيل - مزود الخدمة".

- تأكد من تحميل ملف .jks الخاص ب Java والذي تم إنشاؤه في الخطوة 11 إلى حقل "طلب شهادة توقيع" في وحدة تحكم مسؤول ECE تحت تكوين SSO > تحديد تكوين "عميل" > علامة التبويب "تكوين SSO" > مزود الخدمة > طلب شهادة توقيع.

- تأكد من تحميل ملف .crt ضمن علامة التبويب "توقيع" ضمن ثقة الطرف المعول من اللجنة الاقتصادية لأوروبا (الخطوة 12).

أستكشاف الأخطاء وإصلاحها السيناريو 2

الخطأ

- رمز الخطأ: 400

- وصف الخطأ: الرمز المميز لاستجابة SAML غير صالح: فشل التحقق من صحة التوقيع.

تحليل السجل

- يشير هذا الخطأ إلى وجود عدم تطابق في الشهادة بين "شهادة توقيع الرمز المميز" في ADFS و"شهادة موفر الهوية" في تكوين SSO في ECE.

Entering 'validateSSOCertificate' and validating the saml response against certificate:

2022-10-07 15:27:34.523 GMT+0000 <@> DEBUG <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.security.sso.handler.SAML2_0_Handler <@> validateSSOCertificate() <@> Entering validateSignatureAndCertificate() method.validating the saml response against certificate <@>

2022-10-07 15:27:34.520 GMT+0000 <@> DEBUG <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.sso.util.SSOUtil <@> decodeBase64String() <@> Exiting decodeBase64String() method with retString: <samlp:Response ID="_2e893c54-7a6f-4bdf-bca8-8ae31a4a6074" Version="2.0" IssueInstant="2022-10-07T15:27:32.518Z" Destination="fqdn/system/SAML/SSO/POST.controller" Consent="urn:oasis:names:tc:SAML:2.0:consent:unspecified" InResponseTo="EG_a9ebbc9a-e457-4cac-a22e-bd3e92ad13eb" xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"><Issuer xmlns="urn:oasis:names:tc:SAML:2.0:assertion">adfs/adfs/services/trust</Issuer><samlp:Status><samlp:StatusCode Value="urn:oasis:names:tc:SAML:2.0:status:Success" /></samlp:Status><Assertion ID="_046b645f-7352-4c6b-af3c-3aec8817df54" IssueInstant="2022-10-07T15:27:32.518Z" Version="2.0" xmlns="urn:oasis:names:tc:SAML:2.0:assertion"><Issuer>adfs/adfs/services/trust</Issuer><ds:Signature xmlns:ds="<fqdn/2000/09/xmldsig#"><ds:SignedInfo><ds:CanonicalizationMethod Algorithm="<fqdn/2001/10/xml-exc-c14n#" /><ds:SignatureMethod Algorithm="<fqdn/2001/04/xmldsig-more#rsa-sha256" /><ds:Reference URI="#_046b645f-7352-4c6b-af3c-3aec8817df54"><ds:Transforms><ds:Transform Algorithm="<fqdn/2000/09/xmldsig#enveloped-signature" /><ds:Transform Algorithm="<fqdn/2001/10/xml-exc-c14n#" /></ds:Transforms><ds:DigestMethod Algorithm="<fqdn/2001/04/xmlenc#sha256" /><ds:DigestValue>+++=</ds:DigestValue></ds:Reference></ds:SignedInfo><ds:SignatureValue>...

2022-10-07 15:27:34.521 GMT+0000 <@> DEBUG <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.security.sso.handler.SAML2_0_Handler <@> validateReqWithAttributes() <@> Exiting getDecodedSAMLResponse() method with decodedString: <samlp:Response ID="_2e893c54-7a6f-4bdf-bca8-8ae31a4a6074" Version="2.0" IssueInstant="2022-10-07T15:27:32.518Z" Destination="fqdn/system/SAML/SSO/POST.controller" Consent="urn:oasis:names:tc:SAML:2.0:consent:unspecified" InResponseTo="EG_a9ebbc9a-e457-4cac-a22e-bd3e92ad13eb" xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"><Issuer xmlns="urn:oasis:names:tc:SAML:2.0:assertion">adfs/adfs/services/trust</Issuer><samlp:Status><samlp:StatusCode Value="urn:oasis:names:tc:SAML:2.0:status:Success" /></samlp:Status><Assertion ID="_046b645f-7352-4c6b-af3c-3aec8817df54" IssueInstant="2022-10-07T15:27:32.518Z" Version="2.0" xmlns="urn:oasis:names:tc:SAML:2.0:assertion"><Issuer>adfs/adfs/services/trust</Issuer><ds:Signature xmlns:ds="<fqdn/2000/09/xmldsig#"><ds:SignedInfo><ds:CanonicalizationMethod Algorithm="<fqdn/2001/10/xml-exc-c14n#" /><ds:SignatureMethod Algorithm="<fqdn/2001/04/xmldsig-more#rsa-sha256" /><ds:Reference URI="#_046b645f-7352-4c6b-af3c-3aec8817df54"><ds:Transforms><ds:Transform Algorithm="<fqdn/2000/09/xmldsig#enveloped-signature" /><ds:Transform Algorithm="<fqdn/2001/10/xml-exc-c14n#" /></ds:Transforms><ds:DigestMethod Algorithm="<fqdn/2001/04/xmlenc#sha256" /><ds:DigestValue>+++=</ds:DigestValue></ds:Reference></ds:SignedInfo><ds:SignatureValue>...

2022-10-07 15:27:34.521 GMT+0000 <@> DEBUG <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.security.sso.handler.SAML2_0_Handler <@> unmarshallAndValidateResponse() <@> Entering unmarshallAndValidateResponse() method with base64decodedResponse: <samlp:Response ID="_2e893c54-7a6f-4bdf-bca8-8ae31a4a6074" Version="2.0" IssueInstant="2022-10-07T15:27:32.518Z" Destination="fqdn/system/SAML/SSO/POST.controller" Consent="urn:oasis:names:tc:SAML:2.0:consent:unspecified" InResponseTo="EG_a9ebbc9a-e457-4cac-a22e-bd3e92ad13eb" xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"><Issuer xmlns="urn:oasis:names:tc:SAML:2.0:assertion">adfs/adfs/services/trust</Issuer><samlp:Status><samlp:StatusCode Value="urn:oasis:names:tc:SAML:2.0:status:Success" /></samlp:Status><Assertion ID="_046b645f-7352-4c6b-af3c-3aec8817df54" IssueInstant="2022-10-07T15:27:32.518Z" Version="2.0" xmlns="urn:oasis:names:tc:SAML:2.0:assertion"><Issuer>adfs/adfs/services/trust</Issuer><ds:Signature xmlns:ds="<fqdn/2000/09/xmldsig#"><ds:SignedInfo><ds:CanonicalizationMethod Algorithm="<fqdn/2001/10/xml-exc-c14n#" /><ds:SignatureMethod Algorithm="<fqdn/2001/04/xmldsig-more#rsa-sha256" /><ds:Reference URI="#_046b645f-7352-4c6b-af3c-3aec8817df54"><ds:Transforms><ds:Transform Algorithm="<fqdn/2000/09/xmldsig#enveloped-signature" /><ds:Transform Algorithm="<fqdn/2001/10/xml-exc-c14n#" /></ds:Transforms><ds:DigestMethod Algorithm="<fqdn/2001/04/xmlenc#sha256" /><ds:DigestValue>+++=</ds:DigestValue></ds:Reference></ds:SignedInfo><ds:SignatureValue>...

2022-10-07 15:27:34.521 GMT+0000 <@> DEBUG <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.security.sso.handler.SAML2_0_Handler <@> getRootElement() <@> Entering getRootElement() with responseSAMLString: <samlp:Response ID="_2e893c54-7a6f-4bdf-bca8-8ae31a4a6074" Version="2.0" IssueInstant="2022-10-07T15:27:32.518Z" Destination="fqdn/system/SAML/SSO/POST.controller" Consent="urn:oasis:names:tc:SAML:2.0:consent:unspecified" InResponseTo="EG_a9ebbc9a-e457-4cac-a22e-bd3e92ad13eb" xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"><Issuer xmlns="urn:oasis:names:tc:SAML:2.0:assertion">adfs/adfs/services/trust</Issuer><samlp:Status><samlp:StatusCode Value="urn:oasis:names:tc:SAML:2.0:status:Success" /></samlp:Status><Assertion ID="_046b645f-7352-4c6b-af3c-3aec8817df54" IssueInstant="2022-10-07T15:27:32.518Z" Version="2.0" xmlns="urn:oasis:names:tc:SAML:2.0:assertion"><Issuer>adfs/adfs/services/trust</Issuer><ds:Signature xmlns:ds="<fqdn/2000/09/xmldsig#"><ds:SignedInfo><ds:CanonicalizationMethod Algorithm="<fqdn/2001/10/xml-exc-c14n#" /><ds:SignatureMethod Algorithm="<fqdn/2001/04/xmldsig-more#rsa-sha256" /><ds:Reference URI="#_046b645f-7352-4c6b-af3c-3aec8817df54"><ds:Transforms><ds:Transform Algorithm="<fqdn/2000/09/xmldsig#enveloped-signature" /><ds:Transform Algorithm="<fqdn/2001/10/xml-exc-c14n#" /></ds:Transforms><ds:DigestMethod Algorithm="<fqdn/2001/04/xmlenc#sha256" /><ds:DigestValue>+++=</ds:DigestValue></ds:Reference></ds:SignedInfo><ds:SignatureValue>...

2022-10-07 15:27:34.523 GMT+0000 <@> DEBUG <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.sso.util.SSOUtil <@> loadcertificate() <@> Entering loadcertificate() method with publicCertificateString: ----BEGIN CERTIFICATE-----

.....

-----END CERTIFICATE----- <@>

2022-10-07 15:27:34.523 GMT+0000 <@> INFO <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.sso.util.SSOUtil <@> loadcertificate() <@> cf: java.security.cert.CertificateFactory@10365e4c <@>

Error: Could not parse certificate: java.io.IOException: Incomplete data:

2022-10-07 15:27:34.523 GMT+0000 <@> ERROR <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.sso.util.SSOUtil <@> loadcertificate() <@> Could not parse certificate: java.io.IOException: Incomplete data <@>

2022-10-07 15:27:34.524 GMT+0000 <@> DEBUG <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.sso.util.SSOUtil <@> loadcertificate() <@> Exiting loadcertificate() method with xcert: null <@>

2022-10-07 15:27:34.525 GMT+0000 <@> DEBUG <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.security.sso.handler.SAML2_0_Handler <@> validateSSOCertificate() <@> certificate: null <@>

2022-10-07 15:27:34.525 GMT+0000 <@> DEBUG <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.security.sso.handler.SAML2_0_Handler <@> validateSSOCertificate() <@> Exiting validateSignatureAndCertificate() with retBoolean: false <@>

Signature validation failed:

2022-10-07 15:27:34.525 GMT+0000 <@> ERROR <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.security.sso.handler.SAML2_0_Handler <@> unmarshallAndValidateResponse() <@> Signature validation failed. SAML Response: <samlp:Response ID="_2e893c54-7a6f-4bdf-bca8-8ae31a4a6074" Version="2.0" IssueInstant="2022-10-07T15:27:32.518Z" Destination="fqdn/system/SAML/SSO/POST.controller" Consent="urn:oasis:names:tc:SAML:2.0:consent:unspecified" InResponseTo="EG_a9ebbc9a-e457-4cac-a22e-bd3e92ad13eb" xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"><Issuer xmlns="urn:oasis:names:tc:SAML:2.0:assertion">adfs/adfs/services/trust</Issuer><samlp:Status><samlp:StatusCode Value="urn:oasis:names:tc:SAML:2.0:status:Success" /></samlp:Status><Assertion ID="_046b645f-7352-4c6b-af3c-3aec8817df54" IssueInstant="2022-10-07T15:27:32.518Z" Version="2.0" xmlns="urn:oasis:names:tc:SAML:2.0:assertion"><Issuer>adfs/adfs/services/trust</Issuer><ds:Signature xmlns:ds="<fqdn/2000/09/xmldsig#"><ds:SignedInfo><ds:CanonicalizationMethod Algorithm="<fqdn/2001/10/xml-exc-c14n#" /><ds:SignatureMethod Algorithm="<fqdn/2001/04/xmldsig-more#rsa-sha256" /><ds:Reference URI="#_046b645f-7352-4c6b-af3c-3aec8817df54"><ds:Transforms><ds:Transform Algorithm="<fqdn/2000/09/xmldsig#enveloped-signature" /><ds:Transform Algorithm="<fqdn/2001/10/xml-exc-c14n#" /></ds:Transforms><ds:DigestMethod Algorithm="<fqdn/2001/04/xmlenc#sha256" /><ds:DigestValue>+++=</ds:DigestValue></ds:Reference></ds:SignedInfo><ds:SignatureValue>...

2022-10-07 15:27:34.525 GMT+0000 <@> INFO <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.security.sso.admin.SSOAdministrator <@> validateRequestWithAttributes() <@> tokenState: NULL <@>

2022-10-07 15:27:34.525 GMT+0000 <@> ERROR <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.module.security.sso.controller.SSOControllerServlet <@> redirectToApiErrorPage() <@> User SSO: SSOLoginException caught. L10N file path: pl/resourcetype/sso. L10N string: L10N_USER_SIGNATURE_INVALID <@>

2022-10-07 15:27:34.525 GMT+0000 <@> DEBUG <@> [537838:qtp1158258131-537838] <@> ProcessId:3272 <@> PID:1 <@> UID:12 <@> UserSessionId:a5a413c1-24a0-aaaa-bed2-83b50f1a9915 <@> com.egain.platform.client.util.i18n.L10NUtil <@> getLocalizedMessage(CallerContext, Locale, String, l10nKey, String[]) <@> In method getLocalizedMessage: pl/resourcetype/sso L10N_USER_SIGNATURE_INVALID null <@>

قرار

- يشير الخطأ الذي يظهر في جزء التسجيل، 'تعذر تحليل الشهادة:java.io.IOException: Incomplete data'، إلى أنه لم يتم إدخال المحتوى 'Identity Provider Certificate' بشكل صحيح

- لحل هذه المشكلة: في إدارة AS FS > AD FS > الخدمة > الشهادات > توقيع الرمز المميز > تصدير هذه الشهادة > فتح في محرر نص > نسخ كل المحتويات > لصق تحت "شهادة مزود الهوية" التي تم إيداعها في تهيئة SSO > حفظ.

- ارجع إلى تكوين "شهادة موفر الهوية" ضمن القسم "تكوين تسجيل الدخول الأحادي للوكيل - موفر الهوية" (الخطوة 15).

أستكشاف الأخطاء وإصلاحها السيناريو 3

الخطأ

- رمز الخطأ: 401-114

- وصف الخطأ: لم يتم العثور على هوية المستخدم في سمة SAML.

تحليل السجل

getSSODataFromSAMLToken:

2024-02-01 01:44:32.081 GMT+0000 <@> ERROR <@> [1220:qtp815320891-1220] <@> ProcessId:7716 <@> PID:1 <@> UID:12 <@> UserSessionId: <@> ClientIP: <@> com.egain.platform.module.security.sso.handler.SAML2_0_Handler <@> getSSODataFromSAMLToken() <@> User identity not found in SAML_ATTRIBUTE <@>

2024-02-01 01:44:32.081 GMT+0000 <@> TRACE <@> [1220:qtp815320891-1220] <@> ProcessId:7716 <@> PID:1 <@> UID:12 <@> UserSessionId: <@> ClientIP: <@> com.egain.platform.module.security.sso.controller.SSOControllerServlet <@> redirectToApiErrorPage() <@> Entering redirectToApiErrorPage() <@>

L10N_USER_IDENTIFIER_NOT_FOUND_IN_ATTRIBUTE:

2024-02-01 01:44:32.081 GMT+0000 <@> ERROR <@> [1220:qtp815320891-1220] <@> ProcessId:7716 <@> PID:1 <@> UID:12 <@> UserSessionId: <@> ClientIP: <@> com.egain.platform.module.security.sso.controller.SSOControllerServlet <@> redirectToApiErrorPage() <@> User SSO: SSOLoginException caught. L10N file path: pl/resourcetype/sso. L10N string: L10N_USER_IDENTIFIER_NOT_FOUND_IN_ATTRIBUTE. Dynamic strings: upn <@>

com.egain.platform.module.security.sso.exception.SSOLoginException: null

at com.egain.platform.module.security.sso.handler.SAML2_0_Handler.getSSODataFromSAMLToken(SAML2_0_Handler.java:762) ~[egpl_application_classes.jar:?]

at com.egain.platform.module.security.sso.handler.SAML2_0_Handler.unmarshallAndValidateResponse(SAML2_0_Handler.java:604) ~[egpl_application_classes.jar:?]

at com.egain.platform.module.security.sso.handler.SAML2_0_Handler.validateReqWithAttributes(SAML2_0_Handler.java:208) ~[egpl_application_classes.jar:?]

at com.egain.platform.module.security.sso.handler.SAML2_0_Handler.validateReqWithAttributes(SAML2_0_Handler.java:163) ~[egpl_application_classes.jar:?]

at com.egain.platform.module.security.sso.handler.OpenIDConnect_Handler.validateReqWithAttributes(OpenIDConnect_Handler.java:445) ~[egpl_application_classes.jar:?]

at com.egain.platform.module.security.sso.admin.SSOAdministrator.validateRequestWithAttributes(SSOAdministrator.java:131) ~[egpl_application_classes.jar:?]

at com.egain.platform.module.security.sso.controller.SSOControllerServlet.doPost(SSOControllerServlet.java:113) ~[egpl_application_classes.jar:?]

.

.

.

at java.lang.Thread.run(Thread.java:830) [?:?]

errorCode=401-114&errorString=User Identity not found in SAML attribute: 'upn':

2024-02-01 01:44:32.083 GMT+0000 <@> DEBUG <@> [1220:qtp815320891-1220] <@> ProcessId:7716 <@> PID:1 <@> UID:12 <@> UserSessionId: <@> ClientIP: <@> com.egain.platform.module.security.sso.controller.SSOControllerServlet <@> redirectToApiErrorPage() <@> WS API SSO errorURL => /system/web/view/platform/admin/security/sso/context/errorpage.html?errorCode=401-114&errorString=User Identity not found in SAML attribute: 'upn'.&errorKey=L10N_USER_IDENTIFIER_NOT_FOUND_IN_ATTRIBUTE&locale=en-US <@>

2024-02-01 01:44:32.083 GMT+0000 <@> TRACE <@> [1220:qtp815320891-1220] <@> ProcessId:7716 <@> PID:1 <@> UID:12 <@> UserSessionId: <@> ClientIP: <@> com.egain.platform.module.security.sso.controller.SSOControllerServlet <@> redirectToApiErrorPage() <@> Exiting redirectToApiErrorPage() <@>

قرار

- يشير هذا الخطأ إلى وجود مشكلة تكوين/عدم تطابق في حقلي 'موقع هوية المستخدم' و'اسم سمة هوية المستخدم'.

- تحقق من صحة 'موقع هوية المستخدم' و'اسم سمة هوية المستخدم' في وحدة تحكم مسؤول ECE، تحت تسجيل الدخول الأحادي > التكوينات > في القائمة المنسدلة تحديد التكوين، حدد وكيل > علامة التبويب تكوين SSO > تعريف الموفر (الخطوة 15).

معلومات ذات صلة

هذه هي المستندات الأساسية التي يجب مراجعتها بدقة قبل بدء أي تثبيت أو دمج ل ECE. وهذه ليست قائمة شاملة بوثائق اللجنة الاقتصادية لأوروبا.

ملاحظة:

- ومعظم وثائق اللجنة الاقتصادية لأوروبا لها إصداران. الرجاء التأكد من تنزيل الإصدارات الخاصة ب PCCE واستخدامها. يحتوي عنوان المستند على إما Packaged Contact Center Enterprise أو (ل PCCE) أو (ل UCCE و PCCE) بعد رقم الإصدار.

- تأكد من الرجوع إلى صفحة البدء الخاصة بمستندات الدردشة والبريد الإلكتروني للمؤسسات في Cisco للحصول على أية تحديثات قبل أي تثبيت أو ترقية أو دمج.

- https://www.cisco.com/c/en/us/support/customer-collaboration/cisco-enterprise-chat-email/series.html

ECE، الإصدار 12.6(1)

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

14-Feb-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Joshua Raja

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات