تكوين الاتصال الآمن بين Finesse وخادم CTI

خيارات التنزيل

-

ePub (1.3 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تنفيذ الشهادات الموقعة على المرجع المصدق (CA) بين Cisco Finesse وخادم دمج الاتصال الهاتفي بجهاز الكمبيوتر (CTI) في حل Cisco Contact Center Enterprise (CCE).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- CCE الإصدار 12.0(1)

- Finesse، الإصدار 12.0(1)

- خادم CTI

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- Packaged CCE (PCCE)، الإصدار 12.0(1)

- Finesse، الإصدار 12.0(1)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

في الإصدار 11.5 من CCE، بدأت Cisco دعم بروتوكول أمان طبقة النقل (TLS) الإصدار 1.2، والذي يسمح بنقل رسائل بروتوكول بدء جلسة العمل (SIP) وبروتوكول النقل في الوقت الفعلي (RTP) بشكل آمن عبر TLS 1.2. من CCE 12.0 وكجزء من تأمين البيانات المتحركة، بدأت Cisco دعم TLS 1.2 في معظم تدفقات مكالمات مركز الاتصال: الصوت الوارد والصادر، والقنوات المتعددة، وقاعدة البيانات الخارجية تعتيم. يركز هذا المستند على الصوت الوارد، وخاصة الاتصال بين Finesse وخادم CTI.

يدعم خادم CTI أوضاع الاتصالات التالية:

- اتصال آمن فقط: يسمح بالتوصيل الآمن بين خادم CTI وعملاء CTI (Finesse، المتصل، CTIOS و ctitest).

- الاتصال الآمن وغير الآمن (الوضع المختلط): يسمح بالتوصيل الآمن، بالإضافة إلى الاتصال غير الآمن بين خادم CTI وعملاء CTI. هذا هو وضع الاتصال الافتراضي. سيتم تكوين هذا الوضع عند ترقية الإصدارات السابقة إلى CCE 12.0(1).

ملاحظة: الوضع غير الآمن فقط غير معتمد.

التكوين

CCE CTI Server آمن

الخطوة 1. على محطة العمل الإدارية PCCE (AW)، افتح مجلد أدوات CCE الموحدة وانقر نقرا مزدوجا على إعداد بوابة الأجهزة الطرفية.

الخطوة 2. حدد CG3A وانقر على تحرير.

الخطوة 3. في خصائص خادم CTI، انقر فوق التالي. في سؤال حول إعداد إيقاف خدمة CG3A، حدد نعم.

الخطوة 4. في خصائص مكونات خادم CTI، حدد تمكين وضع التأمين فقط. لاحظ منفذ الاتصال الآمن (46030)، نظرا لأنه يجب تكوين نفس المنفذ في Finesse في التدريب التالي. انقر فوق Next (التالي).

ملاحظة: الاتصال الآمن الافتراضي هو 42030، ومع ذلك، فإن المختبر المستخدم لهذا المستند هو 40630. يعد رقم المنفذ جزءا من صيغة تتضمن معرف نظام ICM. عندما يكون معرف النظام هو 1 (CG1a) يكون رقم المنفذ الافتراضي، بشكل عام، هو 42030. بما أن النظام id في المختبر هو 3 (CG3a) التقصير ميناء رقم 46030.

الخطوة 5. على خصائص واجهة شبكة CTI، انقر بعد ذلك. تحقق من معلومات الإعداد وانقر فوق التالي.

الخطوة 6. انقر على إنهاء كما هو موضح في الصورة.

الخطوة 7. انقر على إنهاء الإعداد وانتظر حتى تغلق نافذة الإعداد كما هو موضح في الصورة.

الخطوة 8. على سطح المكتب PCCEAllin1، انقر نقرا مزدوجا على التحكم في خدمة CCE الموحدة.

الخطوة 9. حدد Cisco ICM CC CG3A وانقر على البدء.

التكوين الآمن ل Finesse

الخطوة 1. افتح مستعرض ويب وانتقل إلى إدارة Finesse.

الخطوة 2. قم بالتمرير لأسفل إلى قسم إعدادات خادم CTI لمركز اتصال المؤسسة كما هو موضح في الصورة.

الخطوة 3. غيرت ال a جانب ميناء ل يأمن إتصال ميناء يشكل على CG3A في التمرين سابق: 46030. تحقق من تمكين تشفير SSL وانقر فوق حفظ.

ملاحظة: لاختبار الاتصال، تحتاج إلى إعادة تشغيل Finesse Tomcat Service أولا أو إعادة تشغيل خادم Finesse.

الخطوة 4. تسجيل الخروج من صفحة إدارة Finesse.

الخطوة 5. افتح جلسة SSH باستخدام Finesse.

الخطوة 6. في جلسة Finessea SSH، قم بتنفيذ الأمر:

إعادة تشغيل النظام بالكامل

أدخل نعم عند سؤالك إذا كنت تريد إعادة تشغيل النظام.

إنشاء شهادة PG للوكيل (خادم CTI)

CiscoCertUtils هي أداة جديدة تم إصدارها على الإصدار 12 من CCE. تستخدم هذه الأداة لإدارة كافة شهادات CCE للصوت الوارد. في هذا المستند، تستخدم تطبيقات Cisco CertUtils هذه لإنشاء طلبات توقيع شهادات بوابات الأجهزة الطرفية (PGs).

الخطوة 1. تنفيذ هذا الأمر لإنشاء شهادة CSR: CiscoUtil /generateCSR

قم بتوفير المعلومات المطلوبة، مثل:

اسم البلد: الولايات المتحدة

اسم الولاية أو المقاطعة

اسم الموقع: BXB

اسم المؤسسة: Cisco

الوحدة التنظيمية: CX

الاسم الشائع: PCCEAllin1.cc.lab

البريد الإلكتروني: jdoe@cc.lab

كلمة مرور التحدي: Train1ng!

اسم شركة إختياري: Cisco

يتم تخزين شهادة المضيف والمفتاح في C:\icm\ssl\certs وC:\icm\ssl\keys.

الخطوة 2. انتقل إلى مجلد C:\icm\ssl\certs وتأكد من إنشاء الملف host.csr.

الحصول على شهادة CSR موقع من قبل مرجع مصدق

بعد إنشاء شهادات CSR، يجب توقيعها من قبل مرجع مصدق من جهة خارجية. في هذا التمرين، يتم إستخدام Microsoft CA المثبت في وحدة التحكم بالمجال ك CA للجهة الخارجية.

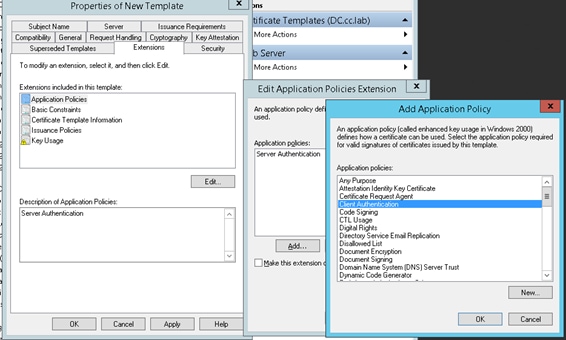

تأكد من أن قالب الشهادة المستخدم من قبل CA يتضمن مصادقة العميل والخادم كما هو موضح في الصورة عند إستخدام Microsoft CA.

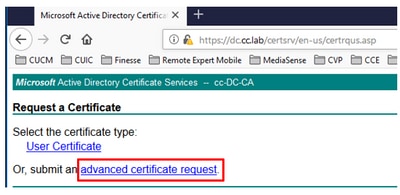

الخطوة 1. افتح مستعرض ويب وانتقل إلى CA.

الخطوة 2. في Microsoft Active Directory Certificate Services، حدد طلب شهادة.

الخطوة 3. حدد خيار طلب الشهادة المتقدمة.

الخطوة 4. في طلب الشهادة المتقدمة، قم بنسخ ولصق محتوى شهادة PG Agent CSR في مربع الطلب المحفوظ.

الخطوة 5. حدد قالب خادم الويب بمصادقة العميل والخادم. في المختبر، تم إنشاء قالب خادم ويب نسخة بمصادقة العميل والخادم.

الخطوة 6. انقر فوق إرسال.

الخطوة 7. حدد أساس 64 المرمز وانقر على تنزيل الشهادة كما هو موضح في الصورة.

الخطوة 8. ثم احفظ الملف ثم انقر فوق موافق. يتم حفظ الملف في مجلد التنزيلات.

الخطوة 9. أعد تسمية الملف إلى host.cer (إختياري).

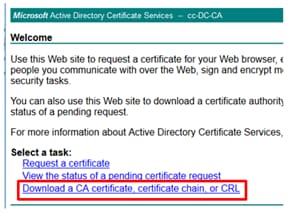

الخطوة 10. تحتاج أيضا إلى إنشاء شهادة جذر. ارجع إلى صفحة شهادة CA ثم حدد تنزيل شهادة CA أو سلسلة الشهادات أو CRL. تحتاج فقط إلى تنفيذ هذه الخطوة مرة واحدة، نظرا لأن الشهادة الجذر ستكون هي نفسها لجميع الخوادم (PG Agent و Finesse).

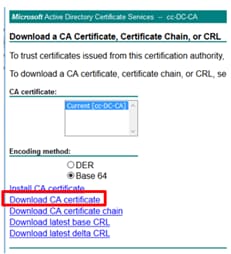

الخطوة 11. انقر على أساس 64 وحدد تنزيل شهادة المرجع المصدق.

الخطوة 12. انقر فوق حفظ الملف ثم حدد موافق. سيتم حفظ الملف في الموقع الافتراضي، التنزيلات.

إستيراد شهادات CCE PGs الموقعة

الخطوة 1. في "عميل PG"، انتقل إلى C:\icm\ssl\certs الصق الجذر والملفات الموقعة الخاصة ب "عميل PG" هنا.

الخطوة 2. قم بإعادة تسمية شهادة host.pem على c:\icm\ssl\certs على selfHost.pem.

الخطوة 3. أعد تسمية host.cer إلى host.pem على c:\icm\ssl\certs folder.

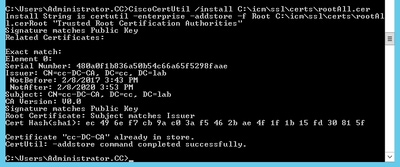

الخطوة 4. قم بتثبيت الشهادة الجذر. في موجه الأمر، قم بإصدار هذا الأمر: CiscoCertUtil /install C:\icm\ssl\certs\rootAll.cer

الخطوة 5. تثبيت الشهادة الموقعة للتطبيق التي تشغل الأمر نفسه: CiscoCertUtil /install C:\icm\ssl\certs\host.pem

الخطوة 6. دورة PG. افتح التحكم الموحد في خدمة CCE، وقم بدورة جهاز PG لوكيل ICM من Cisco.

إنشاء شهادة Finesse

الخطوة 1. افتح مستعرض الويب وانتقل إلى إدارة Finesse OS.

الخطوة 2. قم بتسجيل الدخول باستخدام بيانات اعتماد مسؤول نظام التشغيل وانتقل إلى الأمان>إدارة الشهادات كما هو موضح في الصورة.

الخطوة 3. انقر على إنشاء CSR كما هو موضح في الصورة.

الخطوة 4. في طلب إنشاء توقيع الشهادة، أستخدم القيم الافتراضية، وانقر فوق إنشاء.

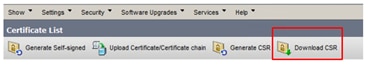

الخطوة 5. أغلق نافذة إنشاء طلب توقيع الشهادة وحدد تنزيل CSR.

الخطوة 6. في الغرض من الشهادة، حدد tomcat وانقر على تنزيل CSR.

الخطوة 7. حدد حفظ الملف وانقر على موافق كما هو موضح في الصورة.

الخطوة 8. قم بإغلاق نافذة طلب تنزيل توقيع الشهادة. يتم حفظ الشهادة في الموقع الافتراضي (هذا الكمبيوتر > التنزيلات).

الخطوة 9. افتح "مستكشف Windows" وانتقل إلى ذلك المجلد. انقر بزر الماوس الأيمن فوق هذه الشهادة وقم بإعادة تسميتها: finessetomcat.csr

توقيع شهادة Finesse بواسطة مرجع مصدق

في هذا القسم، يتم إستخدام المرجع المصدق نفسه المستخدم في الخطوة السابقة من Microsoft كمرجع مصدق من الطرف الثالث.

ملاحظة: تأكد من أن قالب الشهادة المستخدم من قبل CA يتضمن مصادقة العميل والخادم.

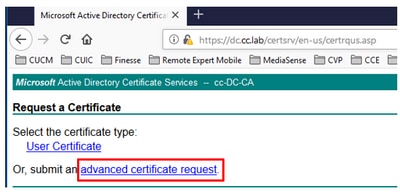

الخطوة 1. افتح مستعرض ويب وانتقل إلى CA.

الخطوة 2. في Microsoft Active Directory Certificate Services، حدد طلب شهادة.

الخطوة 3. حدد خيار طلب شهادة متقدمة كما هو موضح في الصورة.

الخطوة 4. في طلب الشهادة المتقدمة، انسخ والصق محتوى شهادة Finesse CSR في مربع الطلب المحفوظ.

الخطوة 5. حدد قالب خادم ويب بمصادقة العميل والخادم. في هذا المختبر، تم إنشاء قالب خادم ويب نسخة بمصادقة العميل والخادم.

الخطوة 6. انقر فوق إرسال.

الخطوة 7. حدد أساس 64 المرمز وانقر على تنزيل الشهادة كما هو موضح في الصورة.

الخطوة 8. ثم احفظ الملف ثم انقر فوق موافق. يتم حفظ الملف في مجلد التنزيلات.

الخطوة 9. أعد تسمية الملف إلى finesse.cer.

إستيراد تطبيق FindSE والشهادات الموقعة الجذر

الخطوة 1. على صفحة إدارة Finesse OS Admin الخاصة بالمخدم على ويب وتصفح إلى الأمان>إدارة الشهادات.

الخطوة 2. انقر على زر تحميل الشهادة/سلسلة الشهادات كما هو موضح في الصورة.

الخطوة 3. في النافذة المنبثقة، حدد توثيق لغرض الشهادة.

الخطوة 4. انقر على زر إستعراض... وحدد ملف الشهادة الجذر الذي تريد إستيراده. ثم انقر فوق الزر فتح.

الخطوة 5. في الوصف اكتب شيئا مثل tomcatrootcert وانقر على زر تحميل كما هو موضح في الصورة.

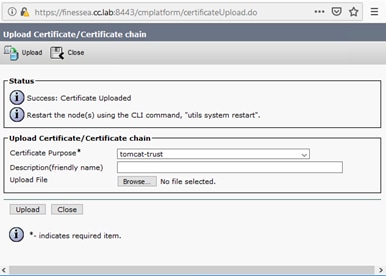

الخطوة 6. انتظر حتى ترى رسالة النجاح: تم تحميل الشهادة لإغلاق النافذة.

سيتم مطالبتك بإعادة تشغيل النظام، ولكن أولا، استمر في تحميل الشهادة الموقعة على تطبيق Finesse، ثم يمكنك إعادة تشغيل النظام.

الخطوة 7. انقر على مزيد من الوقت على زر تحميل الشهادة/سلسلة الشهادات لاستيراد شهادة تطبيق Finesse.

الخطوة 8. في النافذة المنبثقة، حدد Tomcat من أجل ترخيص الغرض.

الخطوة 9. انقر على زر إستعراض... وحدد الملف الموقع على Finesse CA، finesse.cer. ثم انقر فوق الزر فتح.

الخطوة 10. انقر على زر التحميل.

الخطوة 11. انتظر حتى ترى الرسالة نجاح: تم تحميل الشهادة.

ومرة أخرى، يطلب منك إعادة تشغيل النظام. أغلق الإطار وتابع إعادة تشغيل النظام.

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

تمت المساهمة بواسطة مهندسو Cisco

- John Petrykanynمهندس TAC من Cisco

- Robert Rogierمهندس TAC من Cisco

- Ramiro Amayaمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات