المقدمة

يصف هذا المستند تكوين بروتوكول الإدارة البينية للمفاتيح (KMIP) على الخوادم المستقلة المركبة على حامل.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- وحدة التحكم المتكاملة في الإدارة (CIMC) من Cisco

- محرك أقراص مشفر ذاتيا (SED)

- KMIP

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- UCSC-C220-M4S، إصدار CIMC: 4.1(1h)

- محركات الأقراص SED

- محركات أقراص مزودة بذاكرة مصنوعة من مكونات صلبة (SSD) طراز SAS ذات الأداء الفائق سعة 800 جيجابايت (تعمل وفقا لمعيار الدقة FWPD) - الطراز MTFDJAK800 ميجابت في الثانية

- معرف جزء محرك الأقراص: UCS-SD800GBEK9

- البائع: ميكرون

- الطراز: S650DC-800FIPS

- كمدير رئيسي من طرف ثالث

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

KMIP هو بروتوكول اتصال قابل للتوسيع يحدد تنسيقات الرسائل لمعالجة مفاتيح التشفير على خادم إدارة المفاتيح. يسهل ذلك تشفير البيانات لأنه يبسط إدارة مفتاح التشفير.

محركات الأقراص SED

محرك الأقراص الثابتة (HDD) أو محرك الأقراص المزودة بذاكرة مصنوعة من مكونات صلبة (SSD) مزود بدائرة تشفير مدمجة في محرك الأقراص. فهو يقوم بتشفير جميع البيانات المكتوبة على الوسائط بشكل شفاف، وعند إلغاء تأمينها، يقوم بفك تشفير جميع البيانات المقروءة من الوسائط بشكل شفاف.

في أي محرك أقراص للاستشعار عن بعد (SED)، لا تترك مفاتيح التشفير نفسها أبدا حدود أجهزة SED، ومن ثم فهي آمنة من الهجمات على مستوى نظام التشغيل.

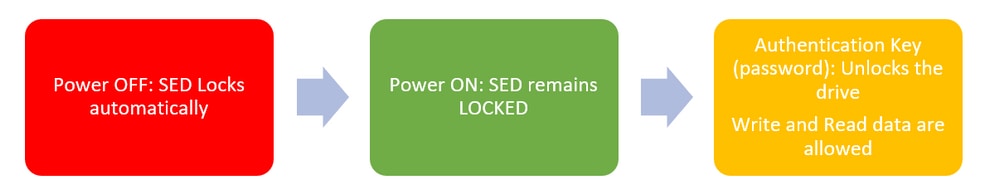

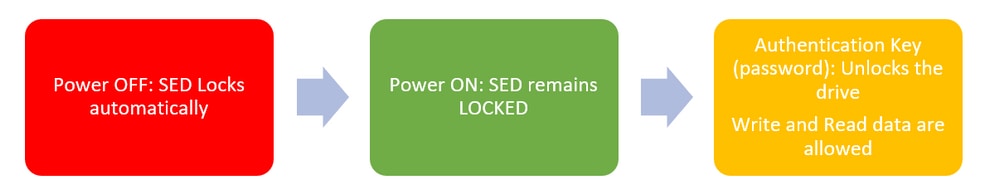

سير عمل محركات الأقراص SED:

1. تدفق محرك الأقراص SED

1. تدفق محرك الأقراص SED

يمكن الحصول على كلمة المرور لإلغاء تأمين محرك الأقراص محليا باستخدام تكوين إدارة المفاتيح المحلية حيث تكون مسؤولية المستخدم هي تذكر معلومات المفتاح. كما يمكن الحصول عليها بواسطة "إدارة المفاتيح عن بعد" حيث يتم إنشاء مفتاح الأمان وجلبه من خادم KMIP ومسؤولية المستخدم هي تكوين خادم KMIP في CIMC.

التكوين

إنشاء مفتاح خاص للعميل وشهادة عميل

يجب إدخال هذه الأوامر على جهاز Linux بحزمة OpenSSL، وليس في Cisco IMC. تأكد من أن الاسم الشائع هو نفسه في شهادة المرجع المصدق الجذر وفي شهادة العميل.

ملاحظة: تأكد من تعيين وقت Cisco IMC على الوقت الحالي.

1. قم بإنشاء مفتاح RSA إصدار 2048 بت.

openssl genrsa –out client_private.pem 2048

2. إنشاء شهادة موقعة ذاتيا بالمفتاح الذي تم إنشاؤه بالفعل.

openssl req -new -x509 -key client_private.pem -out client.pem -days 365

3. راجع وثائق مورد KMIP للحصول على تفاصيل حول الحصول على شهادة CA الجذر.

ملاحظة: يتطلب Vormetric تطابق الاسم الشائع في شهادة RootCa مع اسم المضيف Hostname لمضيف Vormetric.

ملاحظة: يجب أن يكون لديك حساب للوصول إلى أدلة التكوين الخاصة بموردي KMIP:

برنامج SafeNet

دوامي

تكوين خادم KMIP على CIMC

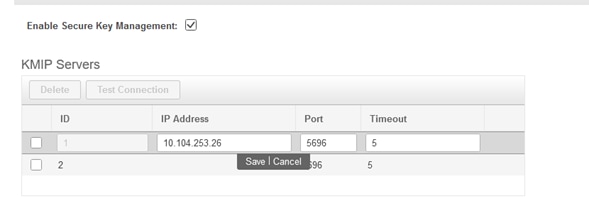

1. انتقل إلى Admin > إدارة الأمان > إدارة المفاتيح الآمنة.

يوضح تكوين واضح Export/Delete buttons grayed out, only Download buttons are active.

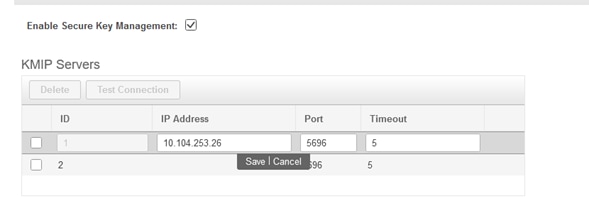

2. انقر فوق عنوان IP وقم بتعيين IP لخادم KMIP، وتأكد من قدرتك على الوصول إليه وفي حالة إستخدام المنفذ الافتراضي لا شيء آخر يحتاج إلى التغيير، ثم احفظ التغييرات.

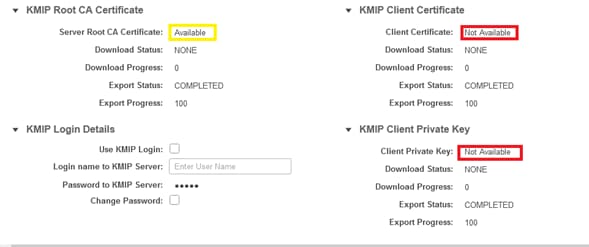

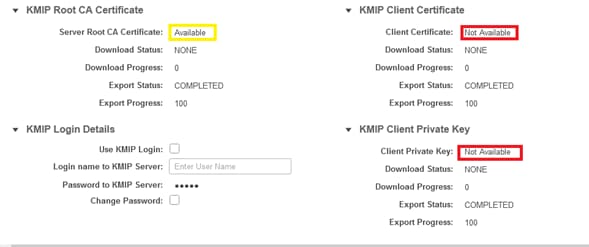

3. قم بتنزيل الشهادات والمفتاح الخاص إلى الخادم. يمكنك تنزيل .pem file or just paste the content.

4. عندما تقوم بتحميل الشهادات، ترى أن الشهادات تظهر على أنها متوفرة، بالنسبة للشهادات المفقودة التي لم يتم تحميلها، ترى أنها غير متوفرة.

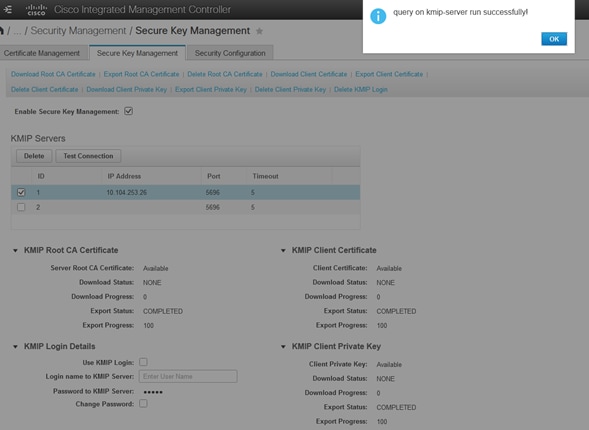

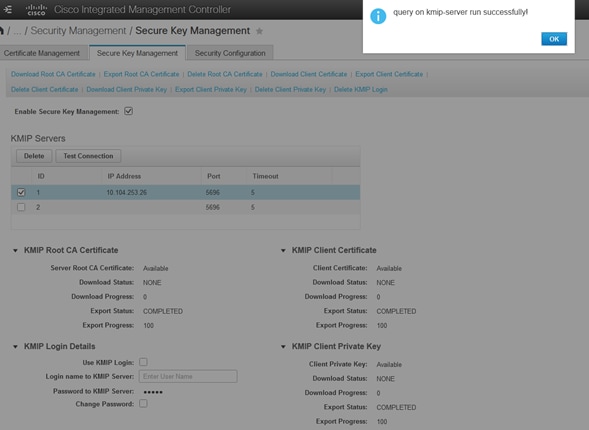

يمكنك فقط إختبار الاتصال عندما يتم تنزيل جميع الشهادات والمفاتيح الخاصة بنجاح إلى CIMC.

5. (إختياري) ما إن يتلقى أنت كل الشهادات، أنت يستطيع إختياريا أضفت المستعمل وكلمة لخادم KMIP، هذا تشكيل فقط مدعوم ل SafeNet كطرف ثالث KMIP نادل.

6. اختبر الاتصال وإذا كانت الشهادات صحيحة وتمكنت من الوصول إلى خادم KMIP من خلال المنفذ الذي تم تكوينه، فسترى اتصالا ناجحا.

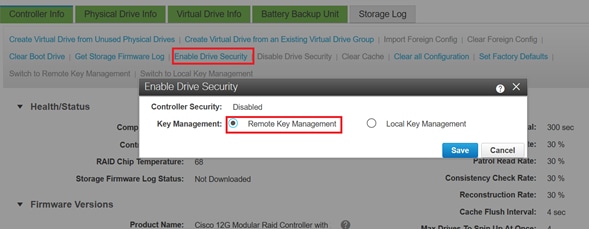

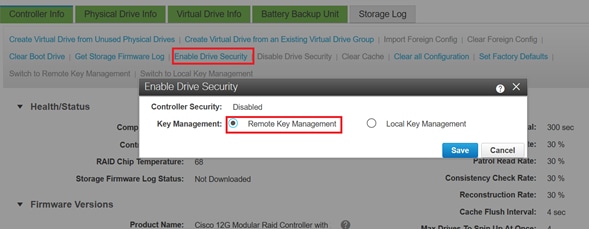

7. بمجرد نجاح إتصالنا ب KMIP، يمكنك تمكين إدارة المفاتيح عن بعد.

انتقل إلى الشبكة > وحدة تحكم RAID النمطية > معلومات وحدة التحكم.

حدد تمكين أمان محرك الأقراص ثم إدارة المفاتيح عن بعد.

ملاحظة: في حالة تمكين إدارة المفاتيح المحلية في السابق، يطلب منك المفتاح الحالي لتغيير المفتاح للإدارة عن بعد

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

من واجهة سطر الأوامر (CLI)، يمكنك التحقق من التكوين.

1. التحقق من تمكين KMIP.

C-Series-12# scope kmip

C-Series-12 /kmip # show detail

Enabled: yes

2. تحقق من عنوان IP والمنفذ والمهلة.

C-Series-12 /kmip # show kmip-server

Server number Server domain name or IP address Port Timeout

------------- -------------------------------- ------ ------

1 10.104.253.26 5696 5

2 5696 5

3. تحقق مما إذا كانت الشهادات متوفرة.

C-Series-12 /kmip # show kmip-client-certificate

KMIP Client Certificate Available: 1

C-Series-12 /kmip # show kmip-client-private-key

KMIP Client Private Key Available: 1

C-Series-12 /kmip # show kmip-root-ca-certificate

KMIP Root CA Certificate Available: 1

4. التحقق من تفاصيل تسجيل الدخول.

C-Series-12 /kmip # show kmip-login

Use KMIP Login Login name to KMIP server Password to KMIP server

-------------------------- -------------------------- --------------------

no ******

5. اختبر الاتصال.

C-Series-12 /kmip #

C-Series-12 /kmip # scope kmip-server 1

C-Series-12 /kmip/kmip-server # test-connectivity

Result of test-connectivity: query on kmip-server run successfully!

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

إذا لم ينجح إختبار الاتصال بخادم KMIP، فتأكد من إمكانية إختبار اتصال الخادم.

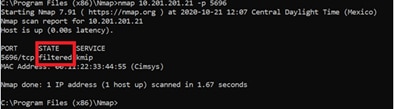

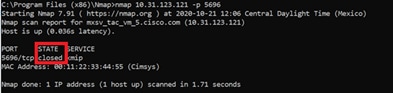

تأكد من فتح المنفذ 5696 على CIMC وخادم KMIP. يمكنك تثبيت إصدار NMAP على الكمبيوتر الشخصي الخاص بنا، حيث إن هذا الأمر غير متوفر على CIMC.

يمكنك تثبيت NMAP على الجهاز المحلي، لاختبار ما إذا كان المنفذ مفتوحا؛ تحت الدليل الذي تم تثبيت الملف فيه، أستخدم هذا الأمر:

nmap <ipAddress> -p <port>

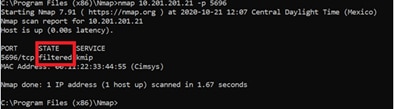

يبدي الإنتاج ميناء مفتوح ل KMIP خدمة:

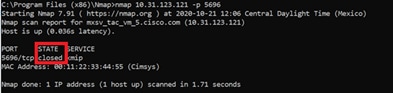

يعرض الإخراج منفذا مغلقا لخدمة KMIP:

معلومات ذات صلة

التعليقات

التعليقات