تكوين إدارة شهادات حل UCCX

خيارات التنزيل

-

ePub (311.7 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين Cisco Unified Contact Center Express (UCCX) لاستخدام الشهادات الموقعة ذاتيا والموقعة.

المتطلبات الأساسية

المتطلبات

قبل المتابعة بخطوات التكوين الموضحة في هذا المستند، تأكد من حصولك على حق الوصول إلى صفحة إدارة نظام التشغيل (OS) لهذه التطبيقات:

- UCCX

- SocialMiner/CCP

كما يمكن أن يكون للمسؤول حق الوصول إلى مخزن الشهادات على أجهزة الكمبيوتر الخاصة بعميل الوكيل والمشرف.

FQDN و DNS والمجالات

يلزم تثبيت جميع الخوادم الموجودة في تكوين UCCX باستخدام خوادم نظام اسم المجال (DNS) وأسماء المجال. كما يلزم أن يقوم الوكلاء والمشرفون والمسؤولون بالوصول إلى تطبيقات تكوين UCCX عبر اسم المجال المؤهل بالكامل (FQDN).

إذا تغير المجال أو تم ملؤه لأول مرة، يمكن إعادة إنشاء الشهادات. بعد إضافة اسم المجال إلى تكوين الخادم، قم بإعادة إنشاء كافة شهادات Tomcat قبل تثبيتها على التطبيقات الأخرى، في مستعرضات العميل، أو عند إنشاء طلب توقيع الشهادة (CSR) للتوقيع.

المكونات المستخدمة

تستند المعلومات الموضحة في هذا المستند إلى مكونات الأجهزة والبرامج التالية:

- خدمات ويب UCCX

- خدمة الإعلامات UCCX

- النظام الأساسي UCCX Tomcat

- Cisco Finesse Tomcat

- Cisco Unified Intelligence Center (CUIC) Tomcat

- SocialMiner/CCP Tomcat

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

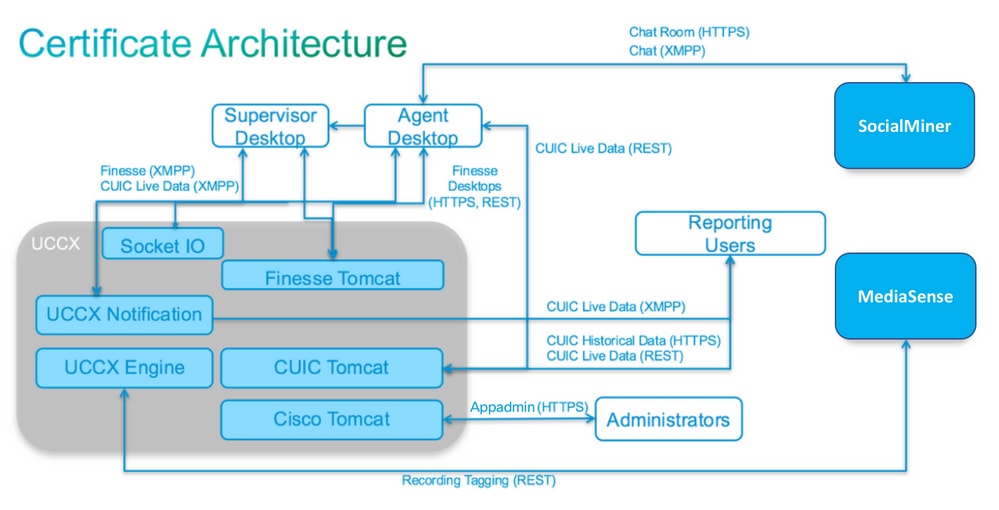

مع إدخال Finesse المشاركة و CUIC، التكامل بين UCCX و SocialMiner للبريد الإلكتروني والدردشة، واستخدام MediaSense لتسجيل الشهادات وفهمها وتثبيتها عبر Finesse، أصبحت القدرة على أستكشاف مشكلات الشهادات وإصلاحها أمرا بالغ الأهمية.

يصف هذا وثيقة الإستعمالمن على حد سواء توقيع ذاتي والتوقيع في بيئة تشكيل UCCX أن يغطي:

- خدمات إعلام UCCX

- خدمات ويب UCCX

- نصوص UCCX

- فاينس المقيم المشارك

- CUIC (البيانات الحية والتقارير التاريخية)

- SocialMiner (دردشة)

يجب تثبيت الشهادات، الموقعة أو الموقعة ذاتيا، على كل من التطبيقات (الخوادم) في تكوين UCCX، بالإضافة إلى أجهزة الكمبيوتر المكتبية الوكيل والمشرف.

تمت إضافة دعم شبكات التخزين (SAN) المتعددة في الإصدار UCCX الذي يبدأ من الإصدار 11. 6. 2.

وبشكل عام، يلزم توفر شهادة المرجع المصدق الموقعة على SomicalMiner/CCP للدردشة الخارجية لكي تعمل عبر الإنترنت.

التكوين

يصف هذا القسم كيفية تكوين UCCX لاستخدام الشهادات الموقعة ذاتيا.

تشكيل رسم بياني

الشهادات الموقعة

الطريقة الموصى بها لإدارة الشهادات لتكوين UCCX هي الاستفادة من الشهادات الموقعة. يمكن توقيع هذه الشهادات من قبل مرجع تصديق داخلي (CA) أو مرجع مصدق خارجي معروف.

في المستعرضات الرئيسية، مثل Mozilla Firefox و Microsoft Edge، يتم تثبيت الشهادات الجذر ل CAs المعروفة من قبل جهة خارجية بشكل افتراضي. تكون الشهادات الخاصة بتطبيقات تكوين UCCX الموقعة من قبل هذه CAs موثوق بها بشكل افتراضي، حيث أن سلسلة الشهادات الخاصة بها تنتهي في شهادة جذر مثبتة بالفعل في المستعرض.

كما يمكن تثبيت الشهادة الجذر الخاصة ب CA الداخلي مسبقا في مستعرض العميل من خلال "نهج المجموعة" أو أي تكوين حالي آخر.

يمكنك إختيار إما أن يكون لديك شهادات تطبيق تكوين UCCX موقعة من مرجع مصدق خارجي معروف، أو من مرجع مصدق داخلي استنادا إلى التوفر والتثبيت المسبق للشهادة الجذر ل CAs في مستعرض العميل.

تثبيت شهادات التطبيق Tomcat الموقعة

أكمل هذه الخطوات لكل عقدة من تطبيقات إدارة المشترك وناشر UCCX والمشترك و SocialMiner و MediaSense Publisher:

- انتقل إلى صفحة إدارة نظام التشغيل واختر التأمين > إدارة الشهادات.

- انقر فوق إنشاء CSR.

- من القائمة المنسدلة قائمة الشهادات، أختر tomcat كاسم الشهادة وانقر على إنشاء CSR.

- انتقل إلى الأمان > إدارة الشهادات واختر تنزيل CSR.

- من النافذة المنبثقة، أختر tomcat من القائمة المنسدلة وانقر تنزيل CSR.

قم بإرسال CSR الجديد إلى المرجع المصدق التابع للجهة الخارجية أو قم بتوقيعه باستخدام مرجع مصدق داخلي، كما هو موضح مسبقا. يمكن أن ينتج عن هذه العملية هذه الشهادات الموقعة:

- الشهادة الجذر للمرجع المصدق

- شهادة تطبيق UCCX Publisher

- شهادة تطبيق المشترك UCCX

- شهادة تطبيق SocialMiner/CCP

ملاحظة: أترك حقل التوزيع في CSR كشبكة FQDN الخاصة بالخادم.

ملاحظة: يتم دعم شهادة الخوادم المتعددة (SAN) ل UCCX من الإصدار 11.6 وما بعده. ومع ذلك، يمكن أن تتضمن شبكة منطقة التخزين (SAN) UCCX Node-1 و Node-2 فقط. لا يمكن تضمين خوادم أخرى، مثل SocialMiner، في شبكة منطقة التخزين (SAN) ل UCCX. راجع أسفل الصفحة لمثال CUCM SAN وهو صالح أيضا ل UCCX.

ملاحظة: يدعم UCCX أطوال مفاتيح الشهادات التي تبلغ 1024 و 2048 بت فقط.

أكمل هذه الخطوات على كل خادم تطبيق لتحميل الشهادة الجذر وشهادة التطبيق إلى العقد:

ملاحظة: إذا قمت بتحميل الشهادات الجذر والشهادات الوسيطة على ناشر (UCCX أو MediaSense)، يمكن نسخها تلقائيا إلى المشترك. لا توجد حاجة لتحميل الشهادات الجذر أو الشهادات الوسيطة على الخوادم الأخرى غير الناشر في التكوين إذا تم توقيع جميع شهادات التطبيق عبر نفس سلسلة الشهادات.

- انتقل إلى صفحة إدارة نظام التشغيل واختر التأمين > إدارة الشهادات.

- انقر على تحميل الشهادة.

- قم بتحميل الشهادة الجذر واختر tomcat-trust كنوع الشهادة.

- انقر فوق تحميل الملف.

- انقر على تحميل الشهادة.

- قم بتحميل شهادة التطبيق واختر tomcat كنوع الشهادة.

- انقر فوق تحميل الملف.

ملاحظة: إذا قام مرجع مصدق مرؤوس بتوقيع الشهادة، قم بتحميل الشهادة الجذر للمرجع المصدق التابع كشهادة ثقة مطلقة بدلا من الشهادة الجذر. في حالة إصدار شهادة وسيطة، قم بتحميل هذه الشهادة إلى مخزن التومات الموثوق به بالإضافة إلى شهادة التطبيق.

- بمجرد اكتمال هذه العملية، قم بإعادة تشغيل هذه التطبيقات:

- ناشر ومشترك MediaSense من Cisco

- Cisco SocialMiner

- ناشر ومشترك UCCX من Cisco

ملاحظة: عند إستخدام UCCX و SocialMiner 11.5، توجد شهادة جديدة تسمى Tomcat-ECDSA. عندما تقوم بتحميل شهادة TOMCAT-ECDSA موقعة إلى الخادم، قم بتحميل شهادة التطبيق على أنها شهادة TOMCAT-ECDSA وليست شهادة TOMCAT. لمزيد من المعلومات حول ECDSA، ارجع إلى قسم المعلومات ذات الصلة للرابط لفهم شهادات ECDSA وتكوينها. بدءا من 11.6، تمت إزالة إستخدام شهادات ECDSA من حل UCCX بالكامل. ويتضمن ذلك UCCX و SM/CCP و CUIC و Finesse.

شهادات موقعة ذاتيا

التثبيت على الخوادم الطرفية

تأتي جميع الشهادات المستخدمة في تكوين UCCX مثبتة مسبقا على تطبيقات التكوين وموقعة ذاتيا. هذه الشهادات الموقعة ذاتيا غير موثوق بها ضمنيا عند تقديمها إما إلى مستعرض عميل أو تطبيق تكوين آخر. على الرغم من أنه يوصى بتوقيع جميع الشهادات في تكوين UCCX، يمكنك إستخدام الشهادات الموقعة ذاتيا المثبتة مسبقا.

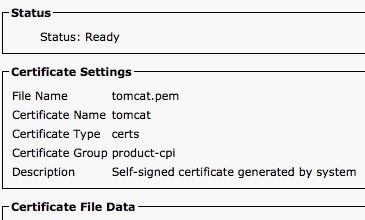

لكل علاقة تطبيق، يجب عليك تنزيل الشهادة المناسبة وتحميلها إلى التطبيق. أكمل الخطوات التالية للحصول على الشهادات وتحميلها:

- أدخل صفحة إدارة نظام التشغيل للتطبيق واختر التأمين > إدارة الشهادات.

- انقر على ملف certificate.pem المناسب واختر تنزيل:

- لتحميل شهادة على التطبيق المناسب، انتقل إلى صفحة إدارة نظام التشغيل واختر التأمين > إدارة الشهادات.

- انقر على تحميل الشهادة / سلسلة الشهادات:

- أعد تشغيل هذه الخوادم بمجرد اكتمالها:

- Cisco SocialMiner

- ناشر ومشترك UCCX من Cisco

لتثبيت الشهادات الموقعة ذاتيا على جهاز العميل، أستخدم نهج المجموعة أو مدير الحزمة، أو قم بتثبيتها بشكل فردي في مستعرض كل جهاز كمبيوتر وكيل.

بالنسبة ل Microsoft Edge، قم بتثبيت الشهادات الموقعة ذاتيا من جانب العميل في مخزن مراجع التصديق الجذر الموثوق فيها.

بالنسبة لبرنامج Mozilla Firefox، أكمل الخطوات التالية:

- انتقل إلى أدوات > خيارات.

- انقر فوق علامة التبويب خيارات متقدمة.

- انقر على عرض الشهادات.

- انتقل إلى علامة التبويب الخوادم.

- انقر فوق إضافة استثناء.

إعادة إنشاء شهادات موقعة ذاتيا

في حالة انتهاء صلاحية الشهادات الموقعة ذاتيا، يلزم إعادة إنشائها، كما يلزم إجراء خطوات التكوين من التثبيت على الخوادم الطرفية مرة أخرى.

- الوصول إلى التطبيق إدارة أنظمة التشغيل الصفحة والاختيار التأمين > إدارة الترخيص.

- انقر على الشهادة المناسبة واختر إعادة الإنشاء.

- يجب إعادة تشغيل الخادم الذي تم إنشاء الشهادة الخاصة به.

- لكل علاقة تطبيق، يجب عليك تنزيل الشهادة المناسبة وتحميلها إلى التطبيق من خطوات التكوين من التثبيت على الخوادم الطرفية.

التكامل وتكوين العميل

UCCX إلى SocialMiner

يستهلك UCCX راحة SocialMiner وواجهات برمجة التطبيقات (API) الخاصة بالإخطار لإدارة جهات اتصال البريد الإلكتروني والتكوين. يجب أن تستهلك كلا عقدتي UCCX واجهة برمجة تطبيقات SocialMiner REST ويتم إخطارها بواسطة خدمة إعلام SocialMiner، لذلك قم بتثبيت شهادة SocialMiner Tomcat على كلا عقدتي UCCX.

قم بتحميل سلسلة الشهادات الموقعة أو الموقعة ذاتيا لخادم SocialMiner إلى مخزن مفاتيح UCCX Tomcat-trust.

قم بتحميل شهادة UCCX Tomcat من عقد الناشر والمشترك إلى خادم SocialMiner كمخزن مفاتيح موثوق به.

شهادة عميل UCCX AppAdmin

يتم إستخدام شهادة عميل UCCX AppAdmin لإدارة نظام UCCX. لتثبيت شهادة UCCX AppAdmin لمسؤولي UCCX، على كمبيوتر العميل، انتقل إلى https://<UCCX FQDN>/appadmin/main لكل عقدة من عقد UCCX وقم بتثبيت الشهادة من خلال المستعرض.

شهادة عميل النظام الأساسي UCCX

يتم إستخدام خدمات ويب UCCX لتسليم جهات اتصال الدردشة إلى مستعرضات العملاء. لتثبيت شهادة النظام الأساسي UCCX لعملاء UCCX والمشرفين، على كمبيوتر العميل، انتقل إلى https://<UCCX FQDN>/appadmin/main لكل عقدة من عقد UCCX وقم بتثبيت الشهادة من خلال المستعرض.

شهادة عميل خدمة الإعلامات

يتم إستخدام خدمة إعلام CCX من قبل Finesse و UCCX و CUIC لإرسال معلومات الوقت الفعلي إلى سطح المكتب العميل عبر بروتوكول التواجد والمراسلة الممتدة (XMPP). يستخدم هذا للاتصال الفوري Finesse بالإضافة إلى بيانات CUIC المباشرة.

من أجل تثبيت شهادة عميل خدمة الإعلامات على الكمبيوتر الشخصي للعملاء والمشرفين أو مستخدمي التقارير الذين يستخدمون البيانات المباشرة، انتقل إلى https://<UCCX FQDN>:7443/ لكل عقدة من عقد UCCX وقم بتثبيت الشهادة من خلال المستعرض.

شهادة عميل FindSE

يتم إستخدام شهادة عميل Finesse من قبل أجهزة الكمبيوتر المكتبية من Finesse للاتصال بمثيل Finesse Tomcat لأغراض اتصال REST API بين سطح المكتب وخادم Finesse المشترك.

لتثبيت شهادة Finesse للوكلاء والمشرفين، على كمبيوتر العميل، انتقل إلى https://<UCCX FQDN>:8445/ لكل عقدة من عقد UCCX وتثبيت الشهادة من خلال مطالبات المستعرض.

لتثبيت شهادة Finesse لمسؤولي Finesse، على كمبيوتر العميل، انتقل إلى https://<UCCX FQDN>:8445/cfadmin لكل عقد من عقد UCCX وتثبيت الشهادة من خلال مطالبات المستعرض.

شهادة عميل SocialMiner/CCP

يجب تثبيت شهادة SocialMiner Tomcat على جهاز العميل. بمجرد قبول أحد العملاء لطلب الدردشة، تتم إعادة توجيه الأداة الذكية للدردشة إلى URL يمثل غرفة الدردشة. تتم إستضافة غرفة الدردشة هذه من قبل خادم SocialMiner وتحتوي على جهة اتصال العميل أو المحادثة.

لتثبيت شهادة SocialMiner في المستعرض، على الكمبيوتر العميل، انتقل إلى https://<SocialMiner FQDN>/ وقم بتثبيت الشهادة من خلال مطالبات المستعرض.

شهادة عميل CUIC

يمكن تثبيت شهادة CUIC Tomcat على جهاز العميل للعملاء والمشرفين ومستخدمي التقارير الذين يستخدمون واجهة ويب CUIC للتقارير التاريخية أو تقارير البيانات المباشرة إما داخل صفحة ويب CUIC أو داخل الأدوات الذكية في سطح المكتب.

لتثبيت شهادة CUIC Tomcat في المستعرض، على الكمبيوتر العميل، انتقل إلى https://<UCCX FQDN>:8444/وتثبيت الشهادة من خلال مطالبات المستعرض.

شهادة البيانات المباشرة CUIC (منذ 11.x)

يستخدم CUIC خدمة إدخال/إخراج مأخذ التوصيل لبيانات الخلفية المباشرة. يمكن تثبيت هذه الشهادة على جهاز العميل للعملاء والمشرفين ومستخدمي التقارير الذين يستخدمون واجهة ويب CUIC للبيانات المباشرة أو الذين يستخدمون أدوات Live Data الذكية ضمن Finesse.

لتثبيت شهادة إدخال/إخراج مأخذ التوصيل في المستعرض، على كمبيوتر العميل، انتقل إلى https://<UCCX FQDN>:12015/ وتثبيت الشهادة من خلال مطالبات المستعرض.

تطبيقات الجهات الخارجية التي يمكن الوصول إليها من البرامج النصية

إذا تم تصميم برنامج نصي UCCX للوصول إلى موقع آمن على خادم من جهة خارجية (على سبيل المثال، الحصول على خطوة مستند URL إلى عنوان URL ل HTTPS أو إجراء مكالمة إستراحة لعنوان URL ل HTTPS REST)، قم بتحميل سلسلة الشهادات الموقعة أو الموقعة ذاتيا الخاصة بالخدمة من جهة خارجية إلى مخزن مفاتيح UCCX Tomcat-trust. للحصول على هذه الشهادة، يمكنك الوصول إلى صفحة إدارة UCCX OS واختر تحميل الشهادة.

يتم تكوين محرك UCCX من أجل البحث في النظام الأساسي Tomcat keyStore لسلاسل شهادات الطرف الثالث عندما تقدم مع هذه الشهادات بواسطة تطبيقات الطرف الثالث عندما تصل إلى مواقع آمنة من خلال خطوات برنامج نصي.

يجب تحميل سلسلة الشهادات بأكملها إلى مخزن مفاتيح Tomcat للنظام الأساسي، والذي يمكن الوصول إليه عبر صفحة إدارة نظام التشغيل، حيث أن مخزن مفاتيح Tomcat لا يحتوي على شهادات جذر بشكل افتراضي.

بعد اكتمال هذه الإجراءات، قم بإعادة تشغيل محرك Cisco UCCX.

التحقق من الصحة

للتحقق من تثبيت جميع الشهادات بشكل صحيح، يمكنك إختبار الميزات الموضحة في هذا القسم. إذا لم تظهر أي أخطاء في الترخيص وتعمل كل الميزات بشكل صحيح، فإن الشهادات يتم تثبيتها بشكل صحيح.

- قم بتكوين دردشة الويب للوكيل من خلال SocialMiner/CCP. إدخال جهة اتصال دردشة عبر نموذج ويب. تحقق من أن الوكيل يستلم الشعار لقبول جهة اتصال الدردشة وكذلك تحقق من أنه بمجرد قبول جهة اتصال الدردشة، يتم تحميل نموذج الدردشة بشكل صحيح ويمكن للوكيل تلقي رسائل الدردشة وإرسالها على حد سواء.

- محاولة تسجيل الدخول إلى عميل عبر Finesse. تحقق من عدم ظهور أية تحذيرات شهادات ومن عدم مطالبة صفحة ويب بتثبيت الشهادات في المستعرض. تحقق من أنه يمكن للعامل تغيير الحالات بشكل صحيح وتم تقديم إستدعاء جديد إلى UCCX بشكل صحيح إلى العميل.

- بعد تكوين الأدوات الذكية Live Data في تخطيط سطح المكتب للوكيل والمشرف، قم بتسجيل الدخول إلى وكيل ومشرف ومستخدم تقرير. تحقق من تحميل أدوات Live Data الذكية بشكل صحيح، ومن ملء البيانات الأولية في الأداة الذكية، ومن تحديث البيانات عند تغيير البيانات الأساسية.

- حاول الاتصال من مستعرض بعنوان URL الخاص ب AppAdmin على كلا عقدتي UCCX. تحقق من عدم ظهور أي تحذيرات ترخيص عند طلبها مع صفحة تسجيل الدخول.

استكشاف الأخطاء وإصلاحها

مشكلة - معرف مستخدم/كلمة مرور غير صالحة

يتعذر على وكلاء UCCX Finesse تسجيل الدخول مع حدوث خطأ "معرف/كلمة مرور مستخدم غير صحيحة".

الأسباب

Unified CCX يرمي إستثناء "SSLHandshakeException" ويفشل في إنشاء اتصال ب Unified CM.

الحل

- تحقق من عدم انتهاء صلاحية شهادة Unified CM Tomcat.

- تأكد من أن أي شهادة قمت بتحميلها في Unified CM تحتوي على أي من هذه الملحقات معلمة على أنها ضرورية:

إستخدام مفتاح X509v3 (OID - 2.5.29.15)

قيود X509v3 الأساسية (OID - 2.5.29.19)

إذا حددت أي ملحقات أخرى على أنها حاسمة، فإن الاتصال يفشل بين CCX الموحد و CM الموحد بسبب فشل التحقق من شهادة CM الموحد.

مشكلة - لا تتطابق شبكة منطقة التخزين (SAN) الخاصة ب CSR مع ترخيص شبكة منطقة التخزين (SAN)

يعرض تحميل شهادة موقعة من المرجع المصدق خطأ "CSR SAN و Certificate SAN غير متطابقين".

الأسباب

يمكن أن يكون المرجع المصدق قد أضاف مجال أصل آخر في حقل أسماء بديلة لموضوع الشهادة (SAN). بشكل افتراضي، يمكن أن يكون ل CSR شبكات منطقة التخزين (SAN) التالية:

SubjectAltName [

example.com (dNSName)

hostname.example.com (dNSName)

]

يمكن أن يرجع CAs شهادة مع SAN آخر تمت إضافته إلى الشهادة: مثال اسم المضيف. يمكن أن تحتوي الشهادة على شبكة تخزين (SAN) إضافية في هذه الحالة:

SubjectAltName [

example.com (dNSName)

hostname.example.com (dNSName)

www.hostname.example.com (dNSName)

]

وهذا يتسبب في خطأ عدم تطابق شبكة التخزين (SAN).

الحل

في قسم "الاسم البديل للموضوع" (SANs) من صفحة "طلب إنشاء شهادة توقيع UCCX"، قم بإنشاء CSR بحقل مجال أصل فارغ. بهذه الطريقة لا يتم إنشاء CSR باستخدام سمة SAN، ويمكن ل CA تنسيق شبكات SAN، ولا يمكن أن يكون هناك عدم تطابق في سمة SAN عند تحميل الشهادة إلى UCCX. لاحظ أن حقل المجال الأصل يتم تعيينه افتراضيا على مجال خادم UCCX، لذلك يجب إزالة القيمة بشكل صريح أثناء تكوين إعدادات CSR.

مشكلة - NET::ERR_CERT_COMMON_NAME_INVALID

عند الوصول إلى أي صفحة ويب UCCX أو MediaSense أو SocialMiner، تتلقى رسالة خطأ.

"إتصالك غير خاص. يمكن أن يحاول المهاجمون سرقة معلوماتك من <server_FQDN> (على سبيل المثال، كلمات المرور أو الرسائل أو بطاقات الائتمان). NET::ERR_CERT_COMMON_NAME_INVALID. تعذر على هذا الخادم إثبات أنه <Server_FQDN>؛ شهادة الأمان الخاصة به من [missing_subjectAltName]. وقد يحدث هذا بسبب تكوين خاطئ أو اعتراض المهاجم للاتصال الخاص بك.

الأسباب

أدخلت Chrome الإصدار 58 ميزة أمان جديدة حيث تشير إلى أن شهادة موقع الويب غير آمنة إذا لم يتم تضمين اسمه الشائع (CN) أيضا كشبكة منطقة تخزين (SAN).

الحل

- يمكنك الانتقال إلى خيارات متقدمة > المتابعة إلى <server_FQDN> (غير آمن) للمتابعة إلى الموقع وقبول خطأ الشهادة.

- يمكنك تجنب الخطأ بأكمله مع شهادات CA الموقعة. عند إنشاء CSR، يتم تضمين FQDN الخاص بالخادم كشبكة منطقة تخزين (SAN). يمكن ل CA توقيع CSR، وبعد تحميل الشهادة الموقعة مرة أخرى إلى الخادم، تحتوي شهادة الخادم على FQDN في حقل SAN حتى لا يمكن تقديم الخطأ.

مزيد من المعلومات

راجع القسم إزالة الدعم لمطابقة الاسم الشائع في الشهادات الموجودة في عمليات الإبعاد والإزالة في Chrome 58.

عيوب الشهادات

- معرف تصحيح الأخطاء من Cisco CSCvb46250 - UCCX: تأثير شهادة Tomcat ECDSA على بيانات Finesse Live

- معرف تصحيح الأخطاء من Cisco CSCvb58580 - يتعذر تسجيل الدخول إلى SocialMiner مع كل من tomcat و tomcat-ECDSA الموقع من قبل RSA CA

- معرف تصحيح الأخطاء من Cisco CSCvd56174 - UCCX: فشل تسجيل دخول وكيل Finesse بسبب SSLHandshakeException

- معرف تصحيح الأخطاء من Cisco CSCuv89545 - الضعف مع سجل الخروج

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

19-Sep-2024 |

تم تحديث الترجمة الآلية والتنسيق. |

2.0 |

20-Oct-2023 |

نص بديل مضاف.

عنوان، مقدمة، PII، SEO، إخلاء المسؤولية القانوني، الترجمة الآلية، متطلبات النمط، والتنسيق المحدث. |

1.0 |

24-Mar-2015 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Arundeep NagarajTechnical Consulting Engineer

- Ryan LaFountainTechnical Consulting Engineer

- Jared CompianoTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات