قم بتثبيت OpenAM Identity Provider (IDp) ل Cisco Identity Service (IDs) وتكوينه لتمكين SSO

خيارات التنزيل

-

ePub (3.9 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند التكوين الموجود على موفر هوية OpenAM (IDp) لتمكين تسجيل الدخول الأحادي (SSO).

نماذج نشر معرفات Cisco

| المنتج | النشر |

| UCCX | مقيم مشارك |

| PCCE | مقيم مشترك مع CUIC (Cisco Unified Intelligence Center) و LD (بيانات مباشرة) |

| UCCE | مشارك مقيم مع CUIC و LD لعمليات نشر 2k. مستقلة لعمليات النشر التي تبلغ 4 آلاف و 12 ألف عملية. |

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Cisco Unified Contact Center Express (UCCX) الإصدار 11.6 أو Cisco Unified Contact Center Enterprise الإصدار 11.6 أو Packaged Contact Center Enterprise (PCCE) الإصدار 11.6 حسب الاقتضاء.

ملاحظة: يشير هذا المستند إلى التكوين المرتبط بخدمة تعريف Cisco (المعرفات) ومزود الهوية (IDp). يشير المستند إلى UCCX في لقطات الشاشة والأمثلة، ومع ذلك فإن التكوين يكون مماثلا فيما يتعلق بخدمة تعريف Cisco (UCCX/UCCE/PCCE) ومعرف IDp.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

تثبيت

ملاحظة: يشير هذا المستند إلى الإصدار 10.0.1 من OpenAM كجزء من التأهيل باستخدام SSO

متطلبات النظام

تثبيت

الحصول على برنامج OpenAM

- تنزيل إصدارات OpenAM 10.0.1 من https://backstage.forgerock.com/downloads/OpenAM/OpenAM%20Enterprise/10.0.1/OpenAM%2010.0.1/zip#list

- لكل إصدار من خدمات OpenAM الأساسية، يمكنك تنزيل الحزمة بالكامل كأرشيف .zip، فقط ملف OpenAM .war، وفقط الأدوات الإدارية كأرشيف .zip

- بعد أن تقوم بفك أرشيف الحزمة بأكملها، ستحصل على دليل OpenSSSO مع README ومجموعة من ملفات الترخيص والدلائل

المتطلبات الأساسية

تأكد من توفر البرامج المطلوبة مسبقا لخدمات OpenAM الأساسية قبل التثبيت،

- بيئة وقت تشغيل Java 6

- تثبيت Apache Tomcat كحاوية تطبيق ويب

- تتطلب خدمات OpenAM الأساسية حدا أدنى من حجم كومة الذاكرة الظاهرية Java (JVM) يبلغ 1 جيجابايت وحجم جيل دائم يبلغ 256 ميجابايت. قم بتطبيق خيارات JVM عند ضبط JAVA_OPTS في ملف الكتالينا قبل بدء تشغيل خادم التطبيق TOMCAT - -XMX1024m -XX:MaxPermSize=256m

على سبيل المثال، مجموعة Java_OPTS=٪JAVA_OPTS٪ -XMX1024m -XX:MaxPermSize=256m -XMS512m

- تثبيت Microsoft Active Directory كمخزن بيانات بعدد قليل من المستخدمين.

تثبيت تطبيق ويب OpenAM

يحتوي ملف deployable-war/opensso.war على كافة مكونات خادم OpenAM والنماذج تحت دليل OpenAM.

نشر OpenAM على حاوية Tomcat

انسخ ملف opensso.war إلى الدليل حيث يتم تخزين تطبيقات ويب توم كات. أعد تسمية ملف opensso.war إلى open.am.war. أعد تشغيل خدمة Tomcat.

تحقق من شاشة التكوين الأولية في المستعرض لديك على موقع http://<FQHN>:8080/openam

تشغيل خدمة OpenAM

OpenAM هو تطبيق ويب بسيط يستضيفه خادم Tomcat. لذا، فما عليك سوى تشغيل خادم Tomcat الخاص بك، ومن ثم يمكنك الوصول إلى خدمة ويب OpenAM.

التكوين

مكون OpenAM

تتيح عملية التكوين المخصص OpenAM العديد من خيارات التكوين الشائعة ليتم ضبطها بسهولة، لذلك فإنها تقوم، مع بذل مزيد من الجهد قبل التكوين، بحفظ خطوات التكوين المطلوبة لاحقا.

الإعدادات العامة

انقر على إنشاء خيار تكوين جديد، واختر كلمة مرور لحساب المسؤول الافتراضي (amAdmin). يجب أن يكون طول كلمة المرور 8 أحرف على الأقل.

بمجرد إدخال كلمة مرور صحيحة مرتين، يظهر الزر التالي ويمكن متابعة التكوين.

إعدادات الخادم

يكون URL الخاص بالخادم هو اسم المجال المؤهل بالكامل للخادم بشكل افتراضي.

ملاحظة: من المهم أن المستخدم الذي يقوم بتشغيل Apache Tomcat لديه حق الوصول للكتابة إلى دليل التكوين. ونتيجة لذلك، يكون ~/openam/config مناسبا لهذا الغرض. الإعدادات المحلية للمنصات المدعومة هي en_US (اللغة الإنجليزية) أو de (اللغة الألمانية) أو es (اللغة الإسبانية) أو fr (اللغة الفرنسية) أو ja (اللغة اليابانية) أو zh_cn (اللغة الصينية المبسطة) أو zh_tw (اللغة الصينية التقليدية).

إعدادات مخزن بيانات التكوين

لتكوين خادم واحد، لا يلزم تغيير هذه الإعدادات.

إعدادات مخزن بيانات المستخدم

تقوم إعدادات مخزن بيانات المستخدم بتوصيل OpenAM بمخزن بيانات Microsoft Active Directory.

- نوع مخزن بيانات المستخدم: Active Directory مع المضيف والمنفذ

- SSL/TLS ممكن: غير ممكن

- اسم الدليل: <اسم المجال لخادم AD>

- المنفذ: 389

- اللاحقة الجذر : dc=cisco،dc=com

- معرف تسجيل الدخول: cn=<ad user name>،cn=users،dc=cisco،dc=com

- كلمة المرور: <AD كلمة مرور المستخدم>

ملاحظة: لا يوفر التكوين خيارا للمتابعة حتى يتم تحديد كافة الإعدادات بشكل صحيح ويتم توصيله بنجاح بمثيل Active Directory.

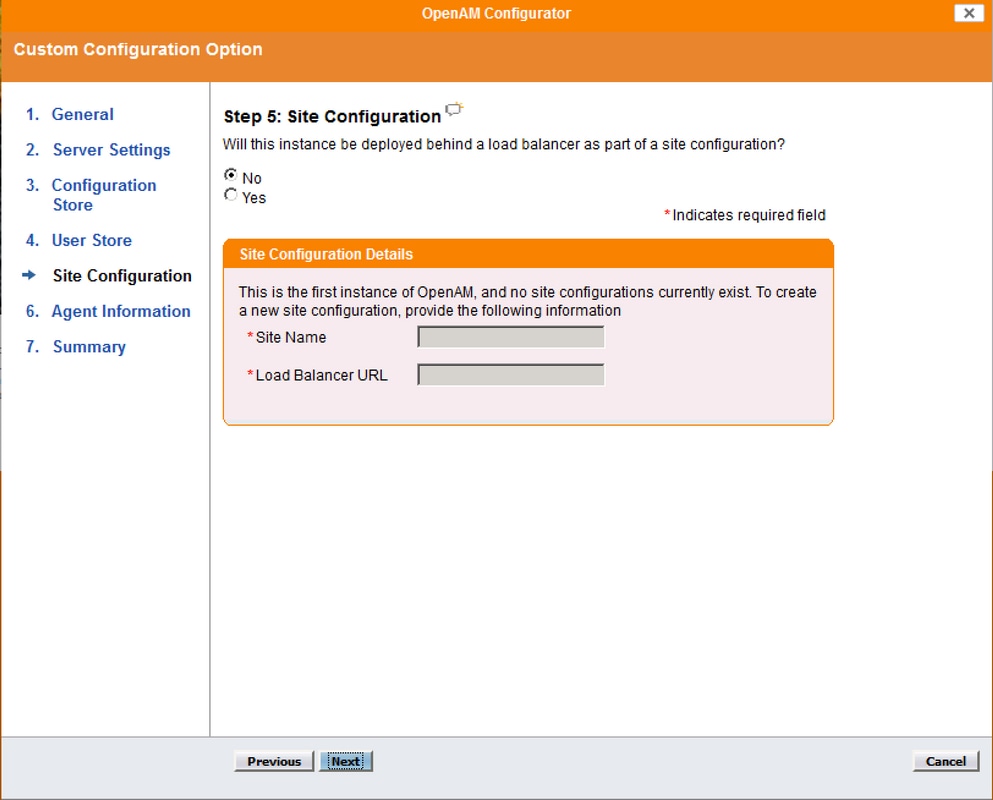

تكوين الموقع

في شاشة "تكوين الموقع"، يمكنك إعداد OpenAM كجزء من موقع يتم فيه موازنة الحمل عبر خوادم OpenAM المتعددة. بالنسبة لتثبيت OpenAM الأول، اقبل الافتراضيات.

معلومات الوكيل

في شاشة "معلومات العميل"، قم بتوفير كلمة مرور مكونة من 8 أحرف على الأقل ليتم إستخدامها من قبل وكلاء النهج للاتصال ب OpenAM.

ملخص

راجع المعلومات وانقر فوق إنشاء تكوين

تقدم التكوين

تعرض شاشة تقدم التكوين تقدم التثبيت. كل المخرجات على هذه الشاشة والأخطاء، تكتب إلى الملف: ~/openam/config/install.log.

اكتمل التكوين

تكوين OpenAM كمعرف P

- انقر فوق متابعة لتسجيل الدخول أو الوصول من خلال URL http://<FQDN من OpenAM>:8080/openam، ثم تسجيل الدخول كمسؤول OpenAM

- عند الوصول إلى OpenSSO Enterprise للمرة الأولى، يتم توجيهك إلى مكون الخدمة لإجراء التكوين الأولي ل OpenSSO Enterprise

- تحديد التكوين الافتراضي

- أنت مطالب أن يشكل الكلمة ل OpenAMserver

- تكوين كلمات المرور وتسجيل الدخول إلى واجهة مستخدم خادم OpemAM

دائرة تكوين الثقة

انتقل إلى علامة التبويب "الاتحاد" وانقر فوق الزر "جديد" ضمن قسم "دائرة الثقة"

قم بإنشاء دائرة من الثقة باسم فريد لدائرة الثقة IdP وانقر موافق

ملاحظة: يجب أن يكون موفر الخدمة ومعرف IDp في دائرة الثقة (CoT) نفسها لكي يعمل SAML SSO.

إنشاء موفر الهوية المستضافة

انتقل إلى علامة التبويب "المهام المشتركة" وانقر فوق "إنشاء موفر هوية مستضاف" وقم بإنشاء معرف مستضاف (أترك القيم الافتراضية التي تم تكوينها واحفظ الإعدادات).

تم سرد دائرة الثقة التي تم إنشاؤها مسبقا

تكوين مفتاح التوقيع

انتقل إلى علامة تبويب الاتحاد وانقر فوق موفر الهوية المستضاف الذي تمت إضافته ضمن قسم موفري الكيانات. انتقل إلى قسم تأكيد المحتوى وقم بتكوين قيمة حقل التوقيع كإختبار ضمن قسم أسماء مستعارة للشهادات. هذه هي الشهادة التي سيتم إستخدامها لتوقيع تأكيد SAML.

إستيراد كيان موفر الخدمة

انتقل إلى علامة التبويب الاتحاد وانقر فوق إستيراد وحدة...زر أسفل قسم موفري الكيانات.

قم بتحميل ملف وحدة موفر الخدمة (sp.xml) وحفظ الصفحة.

التوقيع على الطلب/الرد

انقر على الكيان المستورد وقم بتمكين التوقيع للطلب/الاستجابة

تعيين السمة

انتقل إلى معالجة التأكيد وأضف سمة تعيين ل uid وuser_principal وفقا لإعدادات Directory و OpenAM. انقر فوق حفظ.

ملاحظة: كل من معرف السمات وuser_principal إلزامي - نظرا لأن مزود الخدمة (SP) يحدد هوية المستخدم الذي تمت مصادقته باستخدام التعليمات الخاصة بهذه السمات. تأكد أيضا من تعيين السمتين sAMAccountName وuserPrincipalName أيضا في محرر السمات لخصائص مستخدم Active Directory.

تحرير دائرة الثقة

انتقل إلى علامة التبويب "الاتحاد" وانقر فوق "دائرة الثقة المضافة" وتأكد من نقل وحدة IdP(خادم OpenAm) ومزود الخدمة من "متوفر" إلى الأقسام المحددة ضمن قسم "موفري الكيانات". يؤدي هذا إلى تعيين IdP ومزود الخدمة ليكونا في دائرة الثقة نفسها.

تنزيل بيانات تعريف OpenAM IDp

يمكنك تنزيل IdPmetadatafile من خادم OpenAM باستخدام عنوان URL http://<FQDN من OpenAM>:8080/openam/saml2/jsp/exportmetadata.jsp؟entityid=http://<FQDN من OpenAM>:8080/openam&realm=

نموذج XML لبيانات تعريف OpenAM

تكوين إضافي ل SSO:

يصف هذا وثيقة التشكيل من ال idP جانب ل SSO أن يتكامل مع cisco هوية خدمة. لمزيد من التفاصيل، ارجع إلى أدلة تكوين المنتج الفردي:

تمت المساهمة بواسطة مهندسو Cisco

- Arundeep NagarajCisco TAC

- Jalander RamagiriCisco Engineering

- Venkatesh VedurumudiCisco Engineering

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات