المقدمة

يوضح هذا المستند كيفية إستبدال شهادات SSL ذاتية التوقيع في مجموعات HyperFlex بشهادات من أطراف ثالثة.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الفهم الأساسي لشهادات SSL.

- الفهم الأساسي لسطر أوامر لينوكس.

- عمليات مجموعة HyperFlex.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى:

Hyperflex Data Platform(HXDP) 5.0.(2a) وأعلى

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

في نشر Cisco HyperFlex، يتم إنشاء مجموعة من الشهادات المحلية بين المكونات للسماح بالاتصال الموثوق به.

إذا كان لمؤسستك مرجع مصدق موجود بالفعل، يوصى باستبدال شهادات SSL الافتراضية بشهاداتك الخاصة.

Eتأكد من أن لديك هذه المتطلبات قبل محاولة هذا التكوين :

- خادم جهة منح الشهادة

- آلة لينكس

التكوين

الخطوة 1. إنشاء نسخة من openssl.cnf

قم بالاتصال ب IP (CMIP) الخاص بإدارة مجموعة HyperFlex باستخدام SSH كمستخدم إداري ثم قم بالتبديل إلى مستخدم diag.

HyperFlex StorageController 5.0(2a)

admin @ X.X.X.X's password:

This is a Restricted shell.

Type '?' or 'help' to get the list of allowed commands.

hxshell:~$ su diag

Password:

_____ _ _____ _ ___ ____

| ___(_)_ _____ _ |_ _| |__ _ __ ___ ___ _ / _ \ _ __ ___ / ___| _____ _____ _ __

| |_ | \ \ / / _ \ _| |_ | | | '_ \| '__/ _ \/ _ \ _| |_ | | | | '_ \ / _ \ _____ \___ \ / _ \ \ / / _ \ '_ \

| _| | |\ V / __/ |_ _| | | | | | | | | __/ __/ |_ _| | |_| | | | | __/ |_____| ___) | __/\ V / __/ | | |

|_| |_| \_/ \___| |_| |_| |_| |_|_| \___|\___| |_| \___/|_| |_|\___| |____/ \___| \_/ \___|_| |_|

Enter the output of above expression: 2

Valid captcha

diag#

ملاحظة: من الإصدار 5.0(2a)، يتوفر مستخدم diag للسماح للمستخدمين بالحصول على مزيد من الامتيازات، إذا كان نظام المجموعة في 4.5، فيرجى الاتصال ب Cisco TAC لاستكمال هذا الإجراء.

إنشاء دليل في مجلد /tmp

في هذا المثال، يسمى SSL.

diag# mkdir /tmp/ssl

تعديل أذونات الدليل.

diag# chmod 777 /tmp/ssl

إنشاء نسخة من openssl.cnf

في هذا المثال، يتم تسمية نسخة openssl.cnf باسم openssl-san.cnf.

diag# cp /etc/ssl/openssl.cnf /tmp/ssl/openssl-san.cnf

diag# ls -l /tmp/ssl/

total 12

-rwxr-xr-x 1 diag diag 10835 Aug 3 21:39 openssl-san.cnf

الخطوة 2. تحرير ملف openssl-san.cnf

قم بإنشاء دليل على جهاز لينوكس المحلي لنسخ محتوى openssl-san.cnf من CMIP .

قم بتحرير محتوى الملف على جهاز لينوكس الخاص بك.

ملاحظة: يمكن تحرير openssl-san.cnf تحت SCVM مع VI.

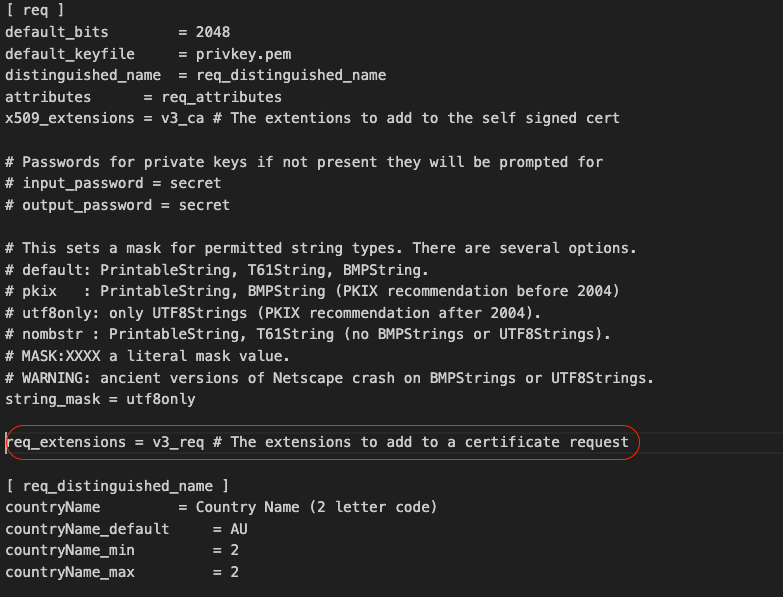

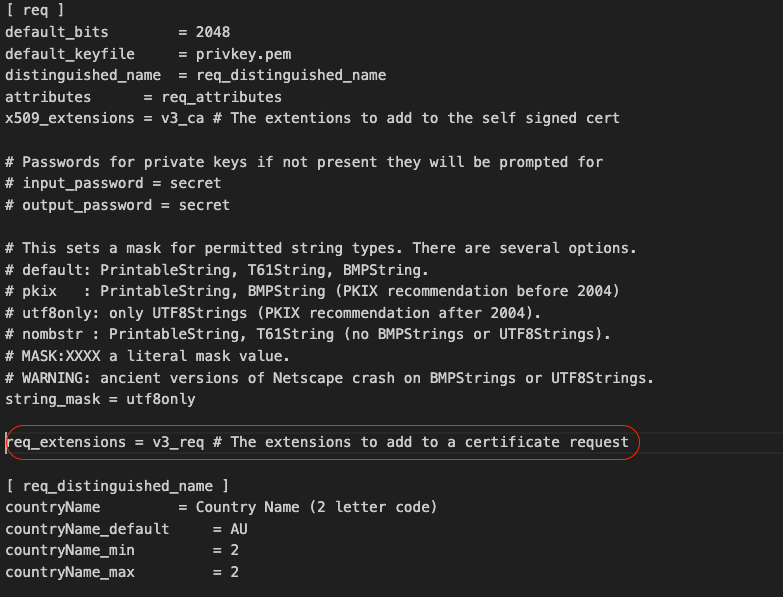

قم بإلغاء التعليق على بند ملحقات req في قسم [ req ].

إزالة # الرمز من السطر.

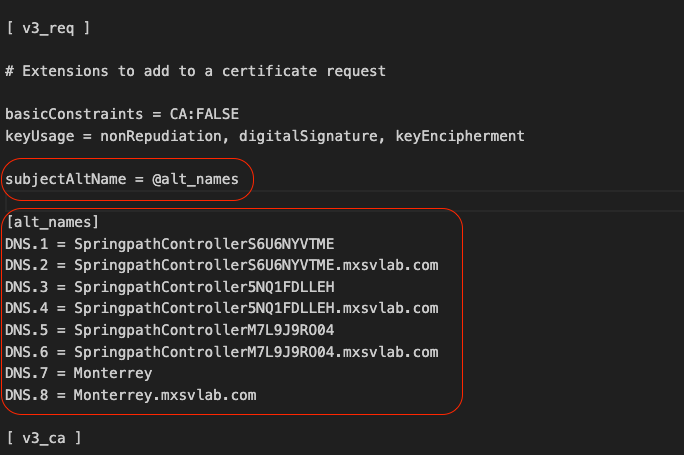

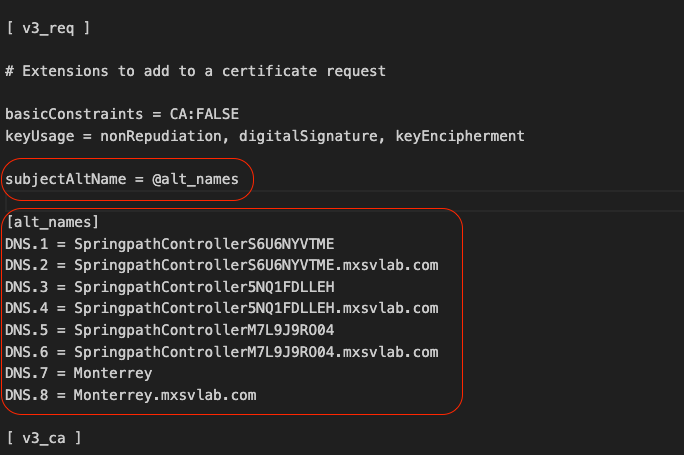

قم بإضافة اسم الموضوع البديل (SAN) في قسم [v3_req ].

قم بإضافة خطوط شبكة منطقة التخزين (SAN) في قسم [ v3_req>. تأكد من إضافة كافة الأجهزة الظاهرية (SCVMs) الخاصة بوحدة التحكم في التخزين ومجموعة HyperFlex اسم مجال مؤهل بالكامل (FQDN).

ملاحظة: لم تعد Chrome تدعم إستخدام الاسم الشائع وتتطلب الآن وجود أسماء بديلة للموضوع (SAN) في الشهادة.

ملاحظة: يجب أن يحل خادم DNS جميع SCVMs في نظام المجموعة.

الخطوة 3. إنشاء الشهادة

الخطوة 3أ. إنشاء CSR

من جهاز لينوكس الذي بحوزتك قم بتشغيل الأمر :

openssl req -nodes -newkey rsa:2048 -keyout /

/

.key -out /

/

.csr -config /

/openssl-san.cnf

user$ openssl req -nodes -newkey rsa:2048 -keyout /Users/user/Documents/SpringpathController5NQ1FDLLEH.key -out /Users/user/Documents/SpringpathController5NQ1FDLLEH.csr -config /Users/user/Documents/openssl-san.cnf

Generating a 2048 bit RSA private key

..........................+++++

.....................................................................................................+++++

writing new private key to '/tmp/ssl/SpringpathControllerM7L9J9RO04.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:MX

State or Province Name (full name) [Some-State]:CDMX

Locality Name (eg, city) []:Benito Juarez

Organization Name (eg, company) [Internet Widgits Pty Ltd]:Cisco Systems

Organizational Unit Name (eg, section) []:TAC

Common Name (e.g. server FQDN or YOUR name) []:Monterrey.mxsvlab.com

Email Address []:

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:Cisco Systems

يتم إنشاء ملفين بعد تشغيل الأمر؛ .key و.csr.

user$ ls -l

total 54

-rw-r--r--@ 1 user staff 1549 Aug 3 14:24 SpringpathControllerM7L9J9RO04.csr

-rw-r--r-- 1 user staff 1704 Aug 3 14:24 SpringpathControllerM7L9J9RO04.key

-rw-r--r-- 1 user staff 11193 Aug 3 14:19 openssl-san.cnf

الخطوة 3ب. إنشاء شهادة من المرجع المصدق (CA)

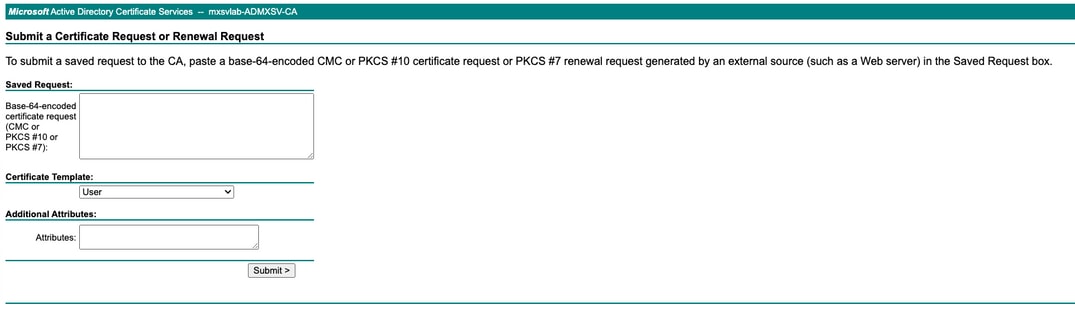

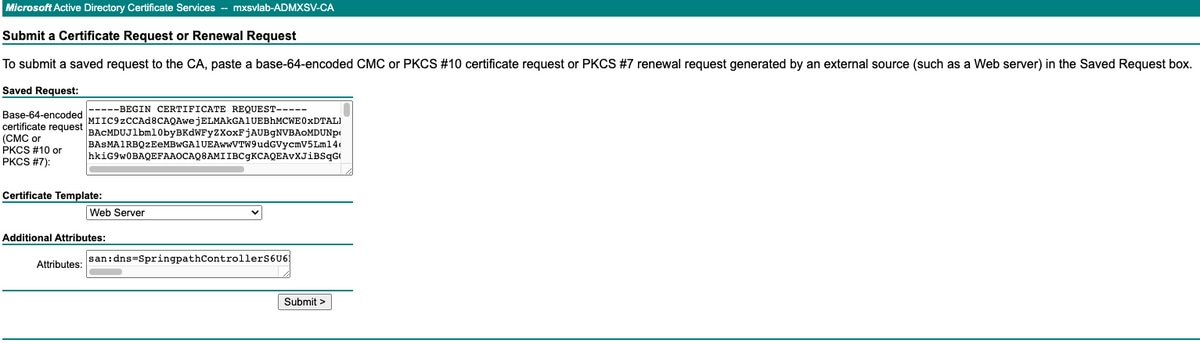

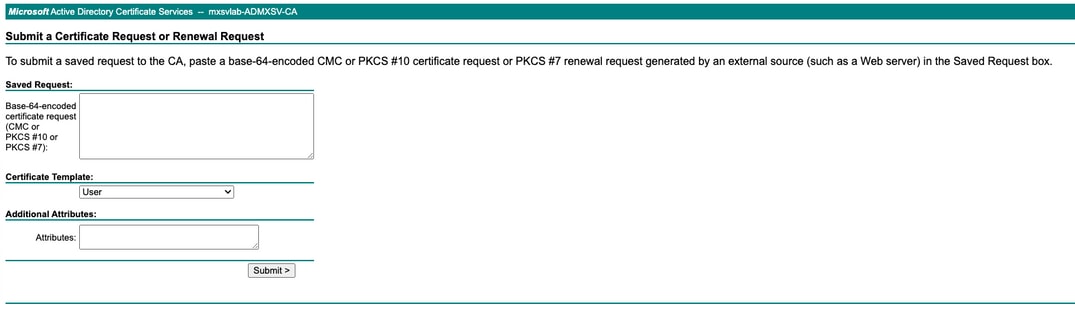

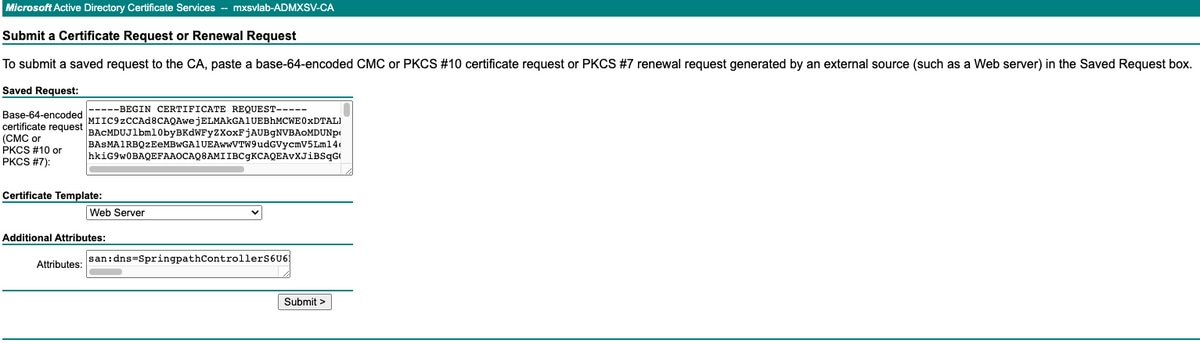

انتقل إلى http://<CA-IP>/certsrv/certrqxt.asp

انسخ محتوى <اسم المضيف لملف CVM>.csr ولصقه إلى المرجع المصدق (CA).

حدد خادم ويب ضمن قالب الشهادة.

اكتب أسماء ALT بالتنسيق التالي على السمات.

san:dns=

&dns=

&dns=

&dns=

انقر فوق "إرسال" لإنشاء ملف .cer

ملاحظة: تأكد من أن نوع الشهادة هو خادم ويب وأن حقل السمات له أسماء ALT.

ملاحظة: يتم إدخال محتوى CSR X.509 بواسطة المستخدم. لا توجد أي عمليات تحقق من خلفية محتويات الإدخال. إذا قمت بتعيين أسماء المضيف [المتعددة] أو عناوين IP للعقد كأسماء بديلة للموضوع، أو إذا كنت تستخدم حرف حرف البدل لتحديد اسم المضيف للاسم العام، يمكن إستخدام شهادة واحدة لكل العقد

الخطوة 4. تحويل الشهادة من .cer إلى .crt

انسخ شهادة .CER إلى جهاز لينوكس المحلي

في جهاز لينوكس المحلي لديك، قم بتشغيل الأمر:

openssl x509 -inform PEM -in certnew.cer -out certnew.crt

user$ openssl x509 -inform PEM -in certnew.cer -out certnew.crt

user$ ls -l

total 56

-rw-r--r--@ 1 user staff 1549 Aug 3 14:24 SpringpathControllerM7L9J9RO04.csr

-rw-r--r-- 1 user staff 1704 Aug 3 14:24 SpringpathControllerM7L9J9RO04.key

-rw-r--r--@ 1 user staff 2380 Aug 3 15:03 certnew.cer

-rw-r--r-- 1 user staff 2342 Aug 3 15:04 certnew.crt

-rw-r--r-- 1 user staff 11193 Aug 3 14:19 openssl-san.cnf

الخطوة 5. قم باستيراد الشهادة.

قم بتحميل الملفات .key و.crt من برنامج Linux VM المحلي إلى /tmp/ssl على برنامج CMIP.

ملاحظة: يمكنك إستخدام SCP لنسخ الملفات إلى SCVM

diag# ls -l

total 20

-rw-r--r-- 1 admin springpath 1704 Aug 3 22:46 SpringpathControllerM7L9J9RO04.key

-rw-r--r-- 1 admin springpath 2342 Aug 3 22:46 certnew.crt

-rwxr-xr-x 1 diag diag 10835 Aug 3 21:39 openssl-san.cnf

تشغيل هذا الأمر

diag# /usr/share/springpath/storfs-misc/hx-scripts/certificate_import_input.sh

Enter the path for the key: /tmp/ssl/SpringpathControllerM7L9J9RO04.key

Enter the path for the certificate in crt format: /tmp/ssl/certnew.crt

Successfully installed certificate

The cluster needs to be re-registered with vCenter for the certificate import to be completed.

Do you want to continue with re-registration? (y/n): y

Enter vCenter username (user@domain): administrator @ vsphere.local

Enter vCenter Password:

Trying to retrieve vCenter information ....

Cluster re-registration in progress ....

Cluster re-registered successfully with vCenter !!

ملاحظة: يلزم إعادة تسجيل vCenter. إرسال بيانات اعتماد المسؤول.

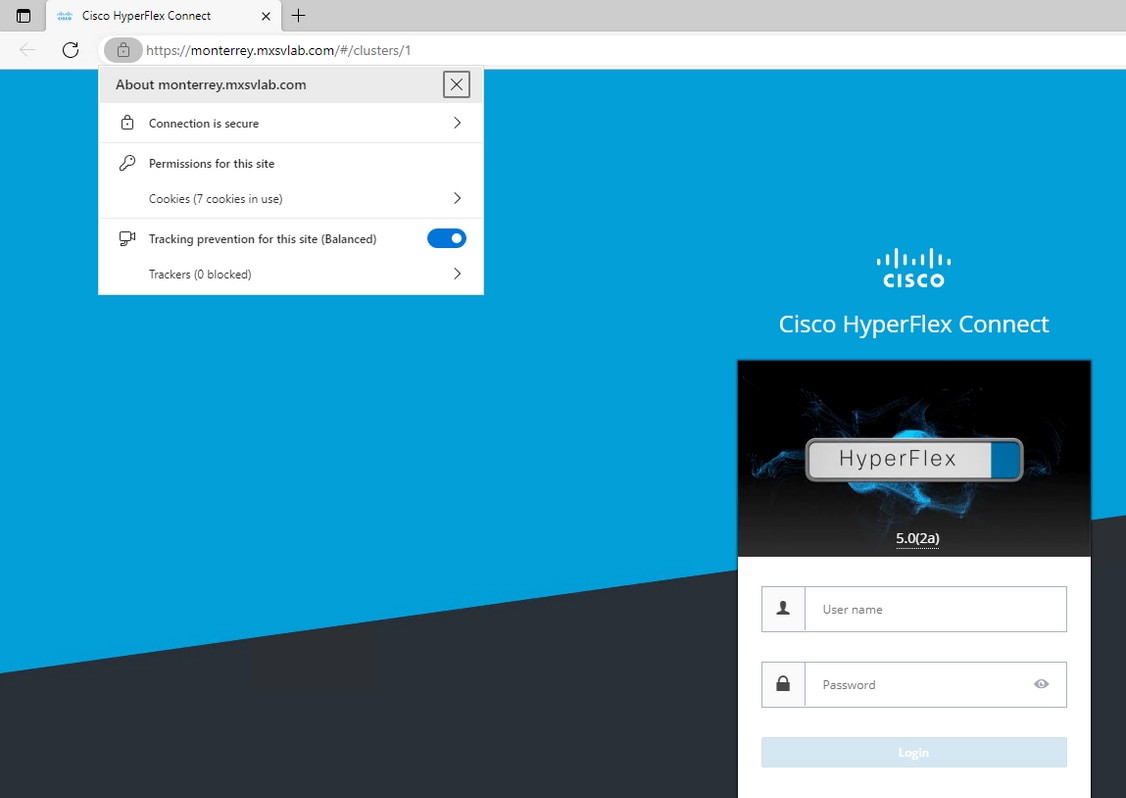

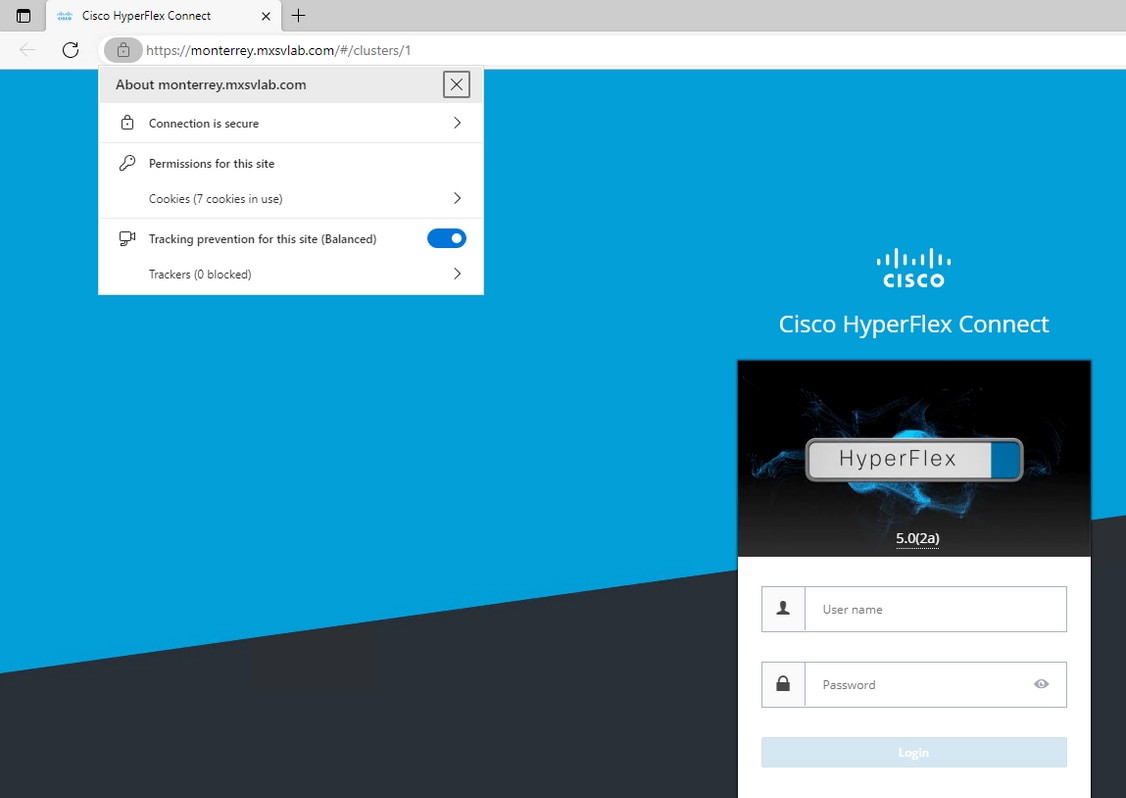

التحقق من الصحة

تأكد من وجود اتصال آمن بعد إستيراد الشهادة.

استكشاف الأخطاء وإصلاحها

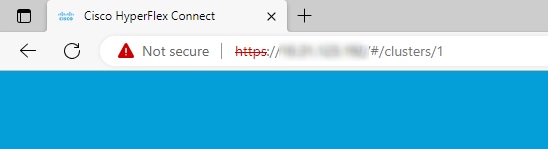

الشهادة غير صالحة باستخدام IP.

لا يحتوي إستخدام SCVMs IP على اتصال آمن حيث يتم إنشاء الشهادة باستخدام FQDNs.

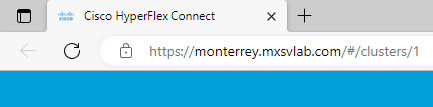

عند إستخدام FQDN، يكون لديك اتصال آمن.

معلومات ذات صلة

التعليقات

التعليقات