المقدمة

يوضح هذا المستند كيفية أستكشاف أخطاء ترخيص تسجيل HyperFlex الشائعة وإصلاحها.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة أساسية بالمواضيع التالية:

- اتصال HyperFlex

- تسجيل الترخيص

- HTTP/HTTPS

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى:

- برنامج البيانات HyperFlex (HXDP) 5.0.(2a) وما بعده

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

شو هالرخصة الذكية

الترخيص الذكي من Cisco (الترخيص الذكي) هو حل ذكي لإدارة تراخيص البرامج قائم على السحابة يعمل على تبسيط وظائف الترخيص الأساسية الثلاث (الشراء والإدارة والتقرير) عبر مؤسستك بالكامل.

يمكنك الوصول إلى حساب الترخيص الذكي هنا.

كيف تعمل التراخيص على HyperFlex

يتم دمج Cisco HyperFlex مع ميزة "الترخيص الذكي" ويتم تمكينه تلقائيا بشكل افتراضي عند إنشاء مجموعة تخزين HyperFlex. ومع ذلك، بالنسبة لمجموعة وحدات التخزين HyperFlex لديك للاستهلاك وإعداد التقارير عن التراخيص، يجب عليك تسجيله مع مدير البرامج الذكي (SSM) من Cisco من خلال حساب Cisco الذكي.

الحساب الذكي هو مستودع قائم على السحابة يوفر إمكانية الرؤية الكاملة والتحكم في الوصول لجميع تراخيص برامج Cisco التي تم شراؤها ومثيلات المنتج عبر شركتك.

ملاحظة: في مجموعات HyperFlex، يكون التسجيل صالحا لمدة عام واحد. وبعد ذلك، يحاول HyperFlex تلقائيا إعادة التسجيل بحيث لا يتطلب الأمر أي تفاعل بشري.

سياسة الإنفاذ الصارمة

من الإصدار HXDP 5.0(2a) وما بعده، يتم حظر بعض الميزات من واجهة المستخدم الرسومية (GUI) ل HyperFlex Connect إذا لم يكن نظام المجموعة متوافقا مع الترخيص.

سيناريوهات مثال حالة الترخيص:

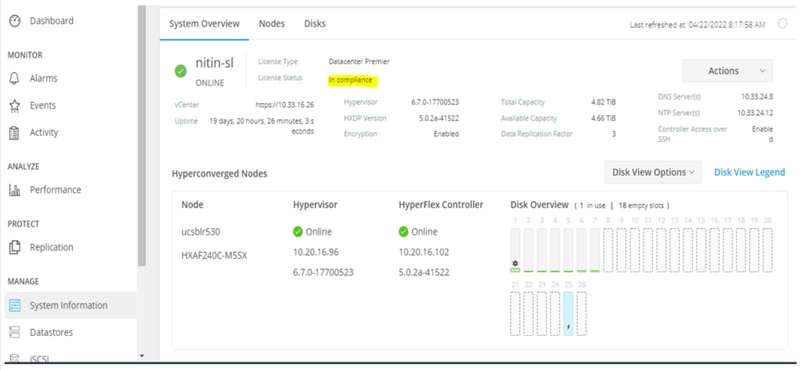

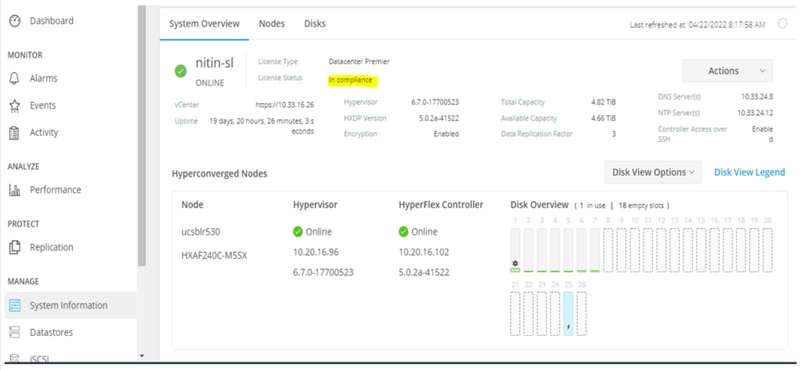

في هذا السيناريو، تتوافق المجموعة مع حالة الترخيص.

في السيناريو التالي، يتم تسجيل المجموعة، ولكن حالة الترخيص غير متوافقة، وتتراوح فترة السماح بين يوم واحد (1) وتسعين (90) يوما.

في هذه الحالة، لا يتم حظر أية ميزات، ولكن يظهر شعار في أعلى القائمة يطالبك بتنشيط الترخيص المطلوب قبل انتهاء فترة السماح.

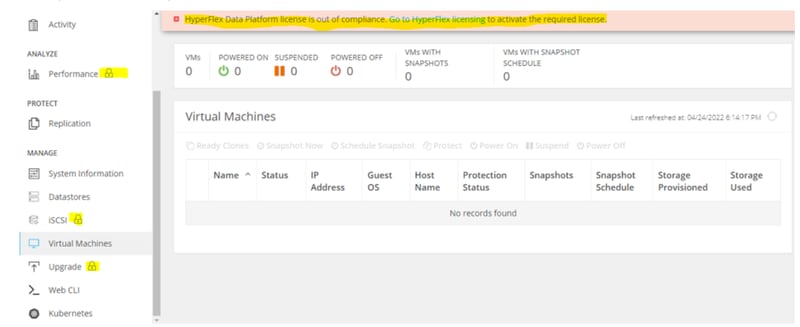

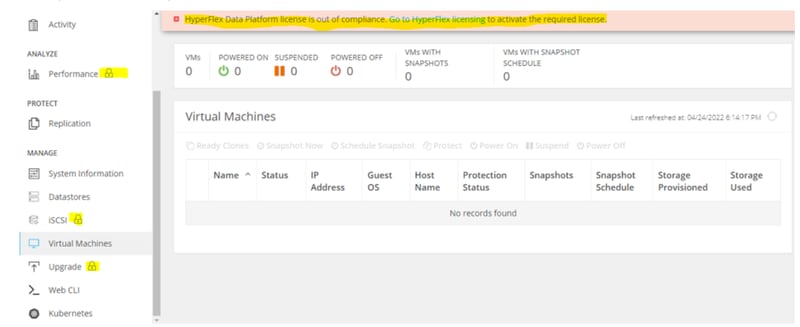

في هذا السيناريو، يتم تسجيل المجموعة، وتخرج حالة الترخيص عن الامتثال، وتكون فترة السماح صفر (0).

التكوين

للحصول على إرشادات حول كيفية تسجيل HyperFlex مع حساب "الترخيص الذكي"، راجع هذا الفيديو.

التحقق من الصحة

تأكد من أن التكوين لديك يعمل بشكل صحيح.

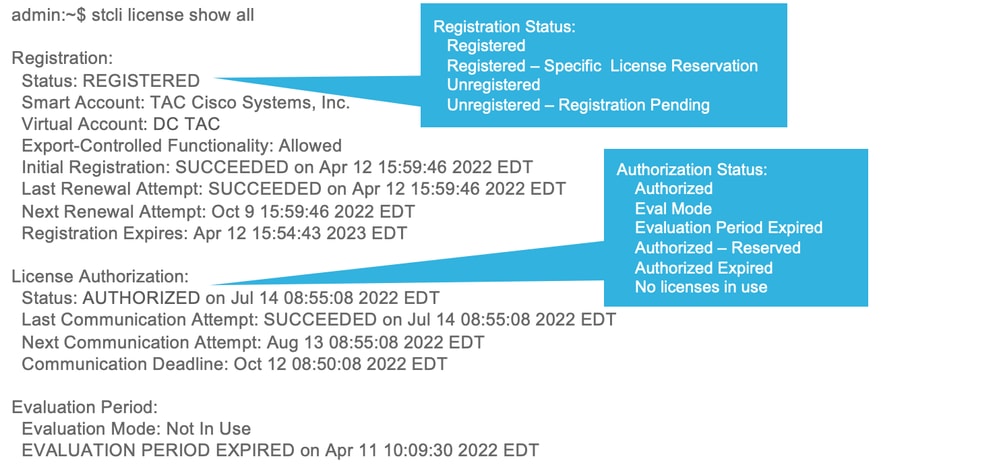

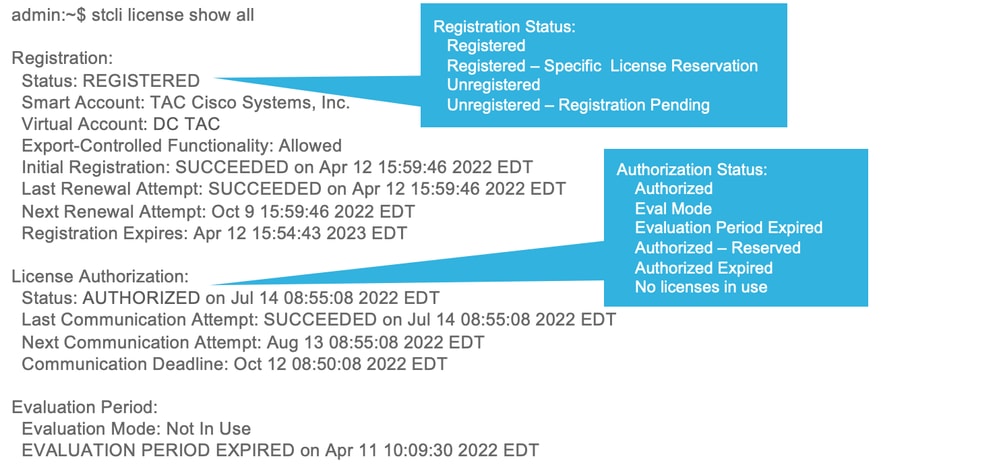

تحقق من حالة الترخيص عبر CLI (واجهة سطر الأوامر). عرض حالة التسجيل وحالة التخويل.

استكشاف الأخطاء وإصلاحها

وهناك بعض السيناريوهات الشائعة حيث قد يفشل هذان الحالتان، وكل منهما ناتج عن نفس السبب الجذري.

السيناريو 1: اتصال HTTP/HTTPs

يمر تسجيل الترخيص عبر TCP، وبشكل أكثر تحديدا عبر HTTP و HTTPS، وبالتالي فمن المهم السماح بهذا الاتصال.

اختبر الاتصال من كل وحدة تحكم في التخزين VM (SCVM)، ولكن بشكل أساسي من IP لإدارة المجموعة (CMIP) SCVM.

curl https://tools.cisco.com/its/service/oddce/services/DDCEService

يجب عليك الحصول على المخرجات الموضحة في المثال، وإلا، فهذا يعني أن حركة المرور محظورة.

<h1>DDCEService</h1>

<p>Hi there, this is an AXIS service!</p>

<i>Perhaps there will be a form for invoking the service here...</i>

إذا كان الإخراج المتلقى مختلف عن الإخراج السابق، فأكد الاتصال وتحقق من فتح المنافذ باستخدام الأوامر التالية:

ping tools.cisco.com -c 5

nc -zv tools.cisco.com 80

nc -zv tools.cisco.com 443

السيناريو الثاني: مشاكل الوكيل

في بعض الأحيان، يتم تكوين وكيل بين جميع عملاء الويب وخوادم الويب العامة عند إجراء فحوصات الأمان لحركة المرور.

في هذه الحالة، بين SCVM مع CMIP و cisco.com، تحقق من تكوين الوكيل بالفعل في المجموعة (كما هو موضح في المثال).

hxshell:/var/log/springpath$ stcli services sch show

cloudEnvironment: production

enabled: True

emailAddress: johndoe@example.com

portalUrl:

enableProxy: True

proxyPassword:

encEnabled: True

proxyUser:

cloudAsupEndpoint: https://diag.hyperflex.io/

proxyUrl:

proxyPort: 0

إذا أظهر الوكيل ما تم تكوينه بالفعل، اختبر الاتصال إما بعنوان URL للوكيل أو عنوان IP مع المنفذ الذي تم تكوينه.

curl -v --proxy https://url:

https://tools.cisco.com/its/service/oddce/services/DDCEService

curl -v --proxy <Proxy IP>:<Proxy Port> https://tools.cisco.com/its/service/oddce/services/DDCEService

بالإضافة إلى ذلك، قم باختبار الاتصال بالوكيل.

nc -vzw2 x.x.x.x 8080

السيناريو 3: بيئة السحابة

في حالات معينة، يتم ضبط بيئة السحابة على التلف مما يؤدي إلى فشل التسجيل. في هذا المثال، يتم ضبطه على الإنتاج.

hxshell:/var/log/springpath$ stcli services sch show

cloudEnvironment: production

cloudAsupEndpoint: https://diag.hyperflex.io/

portalUrl:

proxyPort: 0

enabled: True

encEnabled: True

proxyUser:

proxyPassword:

enableProxy: True

emailAddress: johndoe@example.com

proxyUrl:

من السجلات، يمكنك أن ترى أخطاء معينة عندما يتم تعيين البيئة بشكل غير صحيح على أنها تم إختبارها.

cat hxLicenseSvc.log | grep -ia "Name or service not known"

2021-09-01-18:27:11.557 [] [Thread-40] ERROR event_msg_sender_log - sch-alpha.cisco.com: Name or service not known

تلميح: من الإصدار 5.0(2a)، يتوفر مستخدم diag للسماح للمستخدمين بالحصول على مزيد من الامتيازات لاستكشاف الأخطاء وإصلاحها من خلال الوصول إلى المجلدات والأوامر المحظورة التي لا يمكن الوصول إليها عبر سطر الأوامر priv الذي تم تقديمه في الإصدار 4.5.x من HyperFlex.

يمكنك تغيير نوع البيئة إلى الإنتاج وإعادة محاولة التسجيل.

diag# stcli services sch set --email johndoe@example.com --environment production --enable-proxy false

السيناريو 4: بروتوكول حالة الشهادة عبر الإنترنت (OCSP)

يستغل HyperFlex خوادم OCSP وقوائم إبطال الشهادات (CRL) للتحقق من شهادات HTTPS أثناء عملية تسجيل الترخيص.

تم تصميم هذه البروتوكولات لتوزيع حالة الإبطال عبر HTTP. رسائل CRLs و OCSP هي وثائق عامة تشير إلى حالة إبطال شهادات X.509 عندما يفشل التحقق من OCSP ثم يفشل تسجيل الترخيص أيضا.

تلميح: إذا فشل OCSP، فهذا يعني أن جهاز الأمان الذي يقع بينهما يفكك اتصال HTTP.

لتأكيد ما إذا كان التحقق من صحة OCSP جيدا، يمكنك محاولة تنزيل الملف إلى قسم CMIP SCVM / TMP، كما هو موضح في المثال.

hxshell:~$cd /tmp

hxshell:/tmp$ wget http://www.cisco.com/security/pki/trs/ios_core.p7b

--2022-08-18 00:13:37-- http://www.cisco.com/security/pki/trs/ios_core.p7b

Resolving www.cisco.com (www.cisco.com)... x.x.x.x aaaa:aaaa:aaaa:aaaa::aaaa

Connecting to www.cisco.com (www.cisco.com)|x.x.x.x|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 25799 (25K)

Saving to: 'ios_core.p7b'

ios_core.p7b 100%[=======================================================================================================================================================>] 25.19K --.-KB/s in 0.04s

2022-08-18 00:13:37 (719 KB/s) - 'ios_core.p7b' saved [25799/25799]

hxshell:/tmp$ ls -lath ios*

-rw-rw-r-- 1 diag diag 26K Jun 30 18:00 ios_core.p7b

-rw-rw-r-- 1 diag diag 26K Jun 30 18:00 ios_core.p7b.1

-rw-rw-r-- 1 diag diag 26K Jun 30 18:00 ios_core.p7b.2

-rw-rw-r-- 1 diag diag 26K Jun 30 18:00 ios_core.p7b.3

-rw-r--r-- 1 admin springpath 26K Jun 30 18:00 ios_core.p7b.4

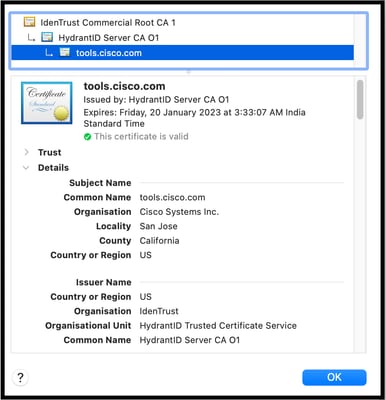

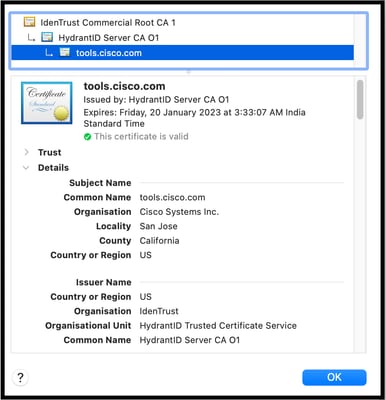

السيناريو 5: تم تغيير الشهادة

في بعض الشبكات، تقوم أجهزة أمان الوكيل وجدار الحماية بتشغيل فحص طبقة مآخذ التوصيل الآمنة (SSL) ويمكن أن تكون تالفة الشهادة التي يتوقع HyperFlex استقبالها from tools.cisco.com:443.

للتحقق من عدم تغيير الشهادة بواسطة وكيل أو جدار حماية، في SCVM الذي يحمل CMIP، قم بتشغيل الأمر:

diag# openssl s_client -connect tools.cisco.com:443 -showcerts < /dev/null

من المهم ملاحظة أنه يجب تطابق معلومات اسم الموضوع واسم المصدر مع الشهادة الموضحة في هذا المثال.

تحذير: وإذا كان حقل واحد على الأقل في الموضوع أو المصدر مختلفا، يفشل التسجيل. يمكن لقاعدة تجاوز في فحص SSL للأمان ل IPs الخاصة بإدارة مجموعة HyperFlex و tools.cisco.com:443 إصلاح هذا.

في هذا المثال، يمكنك أن ترى كيفية التحقق من صحة نفس المعلومات الواردة من الشهادة في HyperFlex CMIP SCVM.

hxshell:~$ su diag

diag# openssl s_client -connect tools.cisco.com:443 -showcerts < /dev/null

CONNECTED(00000003)

depth=2 C = US, O = IdenTrust, CN = IdenTrust Commercial Root CA 1

verify return:1

depth=1 C = US, O = IdenTrust, OU = HydrantID Trusted Certificate Service, CN = HydrantID Server CA O1

verify return:1

depth=0 CN = tools.cisco.com, O = Cisco Systems Inc., L = San Jose, ST = California, C = US

verify return:1

---

Certificate chain

0 s:/CN=tools.cisco.com/O=Cisco Systems Inc./L=San Jose/ST=California/C=US

i:/C=US/O=IdenTrust/OU=HydrantID Trusted Certificate Service/CN=HydrantID Server CA O1

...

<TRUNCATED>

...

1 s:/C=US/O=IdenTrust/OU=HydrantID Trusted Certificate Service/CN=HydrantID Server CA O1

i:/C=US/O=IdenTrust/CN=IdenTrust Commercial Root CA 1

...

<TRUNCATED>

...

2 s:/C=US/O=IdenTrust/CN=IdenTrust Commercial Root CA 1

i:/C=US/O=IdenTrust/CN=IdenTrust Commercial Root CA 1

...

<TRUNCATED>

...

---

Server certificate

subject=/CN=tools.cisco.com/O=Cisco Systems Inc./L=San Jose/ST=California/C=US

issuer=/C=US/O=IdenTrust/OU=HydrantID Trusted Certificate Service/CN=HydrantID Server CA O1

---

...

<TRUNCATED>

...

---

DONE

إجراء إضافي

يمكن الاستفادة من هذا الإجراء في حالة نجاح السيناريوهات المغطاة أو حلها، ومع ذلك يظل تسجيل الترخيص فاشلا.

قم بإلغاء تسجيل الترخيص.

hxshell:~$stcli license disable

hxshell:~$stcli license enable

hxshell:~$stcli license deregister

الحصول على رمز مميز جديد من الترخيص الذكي، وإعادة تشغيل عملية الترخيص، وإعادة محاولة تسجيل الترخيص.

hxshell:~$priv service hxLicenseSvc stop

hxshell:~$priv service hxLicenseSvc start

hxshell:~$stcli license register --idtoken IDTOKEN --force

معلومات ذات صلة

التعليقات

التعليقات