المقدمة

يصف هذا وثيقة العملية أن ينجز كلمة إستعادة في cisco IOS® و cisco IOS® XE مسحاج تخديد.

المتطلبات الأساسية

المتطلبات

- ينطبق هذا المستند على موجهات Cisco من المجموعة ISRG2 و ISR4000 و ASR1000 و ISR1000.

يمكن أن تتغير العملية للموجهات التي تشغل عائلات Cisco IOS و Cisco IOS XE المختلفة.

- in order to أنجزت كلمة إستعادة، أنت ينبغي يتلقى أداة وحدة طرفية للتحكم توصيل.

ملاحظة: لا يمكن إستخدام الاتصال عن بعد بالجهاز (SSH أو Telnet) لتنفيذ عملية إسترداد كلمة المرور. إذا تم إستخدام الخادم الطرفي لاتصال وحدة التحكم، فلن تعمل العملية. يوصى بالاتصال المباشر بوحدة التحكم.

- يجب أن يكون لديك حق الوصول إلى الجهاز المادي أو إمكانية التوفر لإدارة مصدر الطاقة عن بعد الخاص بالجهاز المتأثر.

- يجب إستخدام محاكي طرفي لإرسال تسلسل فاصل.

ملاحظة: تحتوي بعض لوحات مفاتيح أجهزة الكمبيوتر على مفتاح الإيقاف المؤقت، ويمكن إستخدامه لإرسال الإشارة.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الموجه ISR4331 الذي يشغل Cisco IOS XE 16.12.4

- جلسة عمل PuTTY الطرفية الإصدار 0.71

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يمكن إستخدام هذه الخطوات لاستعادة بيانات اعتماد اسم المستخدم وكلمة المرور، بالإضافة إلى تمكين كلمة المرور.

في القاعدة على تكوين الجهاز الحالي، يمكن إستخراج كلمة المرور أو إستبدالها فقط بواحدة جديدة.

تقوم موجهات Cisco IOS و Cisco IOS XE بحفظ التكوين في startup-config و running-config.

بشكل افتراضي، يتم تخزين ملفات startup-config في ذاكرة NVRAM ويتم تخزين running-config (تكوين الجهاز الفعلي) في ذاكرة DRAM.

الغرض الرئيسي من عملية إسترداد كلمة المرور هو تمهيد الجهاز بتكوين افتراضي، وبمجرد وجود وصول إلى الجهاز، يتم تحميل التكوين الحالي وتغيير بيانات الاعتماد.

ملاحظة: في حالة تكوين الموجه بدون ميزة إسترداد كلمة مرور الخدمة، لا يمكن إجراء إسترداد كلمة المرور. يمكن تحديد هذا التكوين أثناء تمهيد الجهاز. يمكنك مراجعة هذا المستند للحصول على تفاصيل إضافية حول ميزة عدم إسترداد كلمة مرور الخدمة.

إسترداد كلمة المرور في موجهات Cisco IOS و Cisco IOS XE

الخطوة 1. أعد تمهيد الجهاز. أنت مطالب بإعادة تمهيد الجهاز من مصدر/محول الطاقة حيث ليس لديك حق الوصول إلى الجهاز عبر سطر الأوامر.

الخطوة 2. أثناء تمهيد الجهاز، يجب إصدار تسلسل الفاصل.

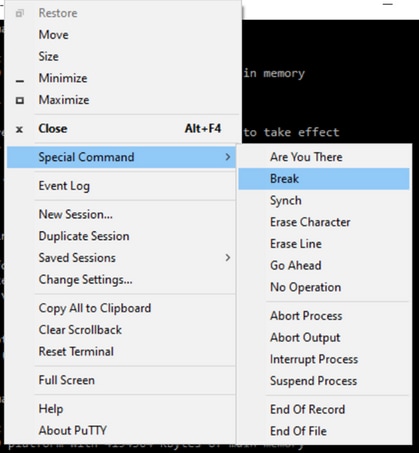

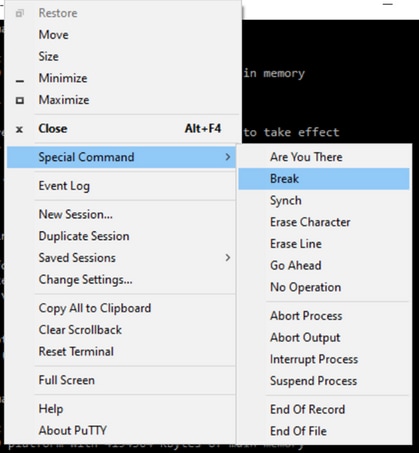

في حالة PuTTY، انتقل إلى الأمر الخاص >خيار Break، كما هو موضح في الصورة.

- عليك أن ترسل إشارات كسر متعددة. يتم التعرف على إشارة الانقطاع بعد تمرير مادة النشر وقبل انتهاء Cisco IOS مباشرة في التمهيد:

Initializing Hardware ...

Checking for PCIe device presence...done

System integrity status: 0x610

Rom image verified correctly

System Bootstrap, Version 16.12(2r), RELEASE SOFTWARE

Copyright (c) 1994-2019 by cisco Systems, Inc.

Current image running: Boot ROM1

Last reset cause: LocalSoft

ISR4331/K9 platform with 4194304 Kbytes of main memory

........

Located isr4300-universalk9.16.12.04.SPA.bin

################################################################################

Failed to boot file bootflash:isr4300-universalk9.16.12.04.SPA.bin

.......

rommon 1 >

الخطوة 3. سجل الدخول إلى الجهاز. في وضع ROMmon، يجب تكوين سجل التكوين على 0x2142 لإجراء التمهيد في عملية إعادة التحميل التالية باستخدام التكوين الافتراضي.

يمكنك إعادة التحميل باستخدام الأمر reset. عليك أن تترك جزمة الجهاز كالمعتاد.

rommon 1 > confreg 0x2142

You must reset or power cycle for new config to take effect

rommon 2 > reset

Resetting .......

Initializing Hardware ...

Checking for PCIe device presence...done

System integrity status: 0x610

Rom image verified correctly

System Bootstrap, Version 16.12(2r), RELEASE SOFTWARE

Copyright (c) 1994-2019 by cisco Systems, Inc.

Current image running: Boot ROM1

Last reset cause: LocalSoft

ISR4331/K9 platform with 4194304 Kbytes of main memory

........

Located isr4300-universalk9.16.12.04.SPA.bin

################################################################################

Package header rev 3 structure detected

IsoSize = 609173504

Calculating SHA-1 hash...Validate package: SHA-1 hash:

calculated 9E1353EB:8A02B6C4:C7B841DC:7A78BA24:5D48AA9B

expected 9E1353EB:8A02B6C4:C7B841DC:7A78BA24:5D48AA9B

RSA Signed RELEASE Image Signature Verification Successful.

Image validated

Restricted Rights Legend

Use, duplication, or disclosure by the Government is

subject to restrictions as set forth in subparagraph

(c) of the Commercial Computer Software - Restricted

Rights clause at FAR sec. 52.227-19 and subparagraph

(c) (1) (ii) of the Rights in Technical Data and Computer

Software clause at DFARS sec. 252.227-7013.

Cisco Systems, Inc.

170 West Tasman Drive

San Jose, California 95134-1706

Cisco IOS Software [Gibraltar], ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.12.4, RELEASE SOFTWARE (fc5)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2020 by Cisco Systems, Inc.

Compiled Thu 09-Jul-20 21:44 by mcpre

This software version supports only Smart Licensing as the software licensing mechanism.

PLEASE READ THE FOLLOWING TERMS CAREFULLY. INSTALLING THE LICENSE OR

LICENSE KEY PROVIDED FOR ANY CISCO SOFTWARE PRODUCT, PRODUCT FEATURE,

AND/OR SUBSEQUENTLY PROVIDED SOFTWARE FEATURES (COLLECTIVELY, THE

"SOFTWARE"), AND/OR USING SUCH SOFTWARE CONSTITUTES YOUR FULL

ACCEPTANCE OF THE FOLLOWING TERMS. YOU MUST NOT PROCEED FURTHER IF YOU

ARE NOT WILLING TO BE BOUND BY ALL THE TERMS SET FORTH HEREIN.

Your use of the Software is subject to the Cisco End User License Agreement

(EULA) and any relevant supplemental terms (SEULA) found at

http://www.cisco.com/c/en/us/about/legal/cloud-and-software/software-terms.html.

You hereby acknowledge and agree that certain Software and/or features are

licensed for a particular term, that the license to such Software and/or

features is valid only for the applicable term and that such Software and/or

features may be shut down or otherwise terminated by Cisco after expiration

of the applicable license term (for example, 90-day trial period). Cisco reserves

the right to terminate any such Software feature electronically or by any

other means available. While Cisco may provide alerts, it is your sole

responsibility to monitor your usage of any such term Software feature to

ensure that your systems and networks are prepared for a shutdown of the

Software feature.

All TCP AO KDF Tests Pass

cisco ISR4331/K9 (1RU) processor with 1694893K/3071K bytes of memory.

Processor board ID FLM1922W1BZ

3 Gigabit Ethernet interfaces

32768K bytes of non-volatile configuration memory.

4194304K bytes of physical memory.

3223551K bytes of flash memory at bootflash:.

0K bytes of WebUI ODM Files at webui:.

Press RETURN to get started!

الخطوة 4. يحتوي الموجه على التكوين الافتراضي عند هذه النقطة. يجب إجراء نسخ إحتياطي للتكوين في running-config، يلزمك إستخدام التكوين المخزن في ملف startup-config أو ملف آخر. لاستخدام ملف startup-config، يجب نسخ الملف إلى running-config في الوضع العام.

- وبمجرد نسخه إحتياطيا، يمكنك الانتقال إلى وضع التكوين وتغيير/مراجعة بيانات الاعتماد.

- يجب تعديل سجل التكوين إلى 0x2102. بعد ذلك، يمكنك حفظ التغييرات وإعادة تشغيل الجهاز.

Router#copy startup-config running-config

Destination filename [running-config]?

% Please write mem and reload

% The config will take effect on next reboot

2793 bytes copied in 0.363 secs (7694 bytes/sec)

Router#show running-config | sec password

enable password cisco

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#enable password cisco123

Router(config)#config-register 0x2102

Router(config)#exit

Router#show running-config | sec password

enable password cisco123

Router#write

Building configuration...

[OK]

Router#reload

الخطوة 5. لتأكيد تعديل سجل التكوين بشكل صحيح، يمكنك تشغيل الأمر show version والتحقق من السطر الأخير من الإخراج show version.

Router#show version

Cisco IOS XE Software, Version 16.12.04

Cisco IOS Software [Gibraltar], ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.12.4, RELEASE SOFTWARE (fc5)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2020 by Cisco Systems, Inc.

Compiled Thu 09-Jul-20 21:44 by mcpre

Cisco IOS-XE software, Copyright (c) 2005-2020 by cisco Systems, Inc.

All rights reserved. Certain components of Cisco IOS-XE software are

licensed under the GNU General Public License ("GPL") Version 2.0. The

software code licensed under GPL Version 2.0 is free software that comes

with ABSOLUTELY NO WARRANTY. You can redistribute and/or modify such

GPL code under the terms of GPL Version 2.0. For more details, see the

documentation or "License Notice" file accompanying the IOS-XE software,

or the applicable URL provided on the flyer accompanying the IOS-XE

software.

ROM: 16.12(2r)

Router uptime is 19 minutes

Uptime for this control processor is 22 minutes

System returned to ROM by Reload Command at 21:14:19 UTC Tue Apr 13 2021

System image file is "bootflash:isr4300-universalk9.16.12.04.SPA.bin"

Last reload reason: Reload Command

This product contains cryptographic features and is subject to United

States and local country laws governing import, export, transfer and

use. Delivery of Cisco cryptographic products does not imply

third-party authority to import, export, distribute or use encryption.

Importers, exporters, distributors and users are responsible for

compliance with U.S. and local country laws. By using this product you

agree to comply with applicable laws and regulations. If you are unable

to comply with U.S. and local laws, return this product immediately.

A summary of U.S. laws governing Cisco cryptographic products may be found at:

http://www.cisco.com/wwl/export/crypto/tool/stqrg.html

If you require further assistance please contact us by sending email to

export@cisco.com.

Suite License Information for Module:'esg'

--------------------------------------------------------------------------------

Suite Suite Current Type Suite Next reboot

--------------------------------------------------------------------------------

FoundationSuiteK9 None Smart License None

securityk9

appxk9

AdvUCSuiteK9 None Smart License None

uck9

cme-srst

cube

Technology Package License Information:

-----------------------------------------------------------------

Technology Technology-package Technology-package

Current Type Next reboot

------------------------------------------------------------------

appxk9 appxk9 Smart License appxk9

uck9 uck9 Smart License uck9

securityk9 None Smart License None

ipbase ipbasek9 Smart License ipbasek9

The current throughput level is 300000 kbps

Smart Licensing Status: UNREGISTERED/EVAL MODE

cisco ISR4331/K9 (1RU) processor with 1694893K/3071K bytes of memory.

Processor board ID FLM1922W1BZ

3 Gigabit Ethernet interfaces

32768K bytes of non-volatile configuration memory.

4194304K bytes of physical memory.

3223551K bytes of flash memory at bootflash:.

0K bytes of WebUI ODM Files at webui:.

Configuration register is 0x2142 (will be 0x2102 at next reload)

ملاحظة: يمكن أن ينتج عن سجل تكوين مختلف سلوكيات غير متوقعة.

محاكاة إشارة انقطاع

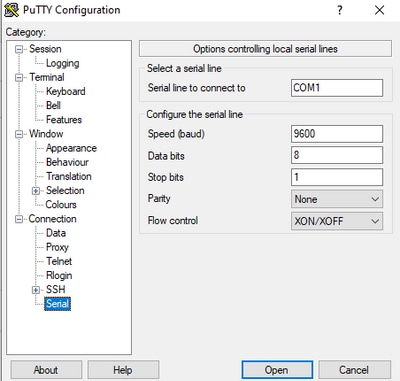

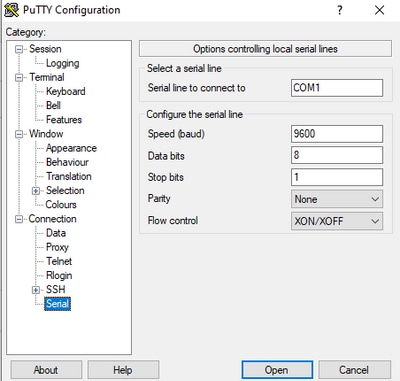

يمكن مراجعة تكوين السلسلة/وحدة التحكم الافتراضي في تكوين PuTTY كما هو موضح في الصورة.

إذا تعذر التعرف على إشارة الانقطاع بشكل صحيح بواسطة الموجه، فيمكنك محاكاة الإشارة مع PuTTY للانتقال في وضع ROMmon.

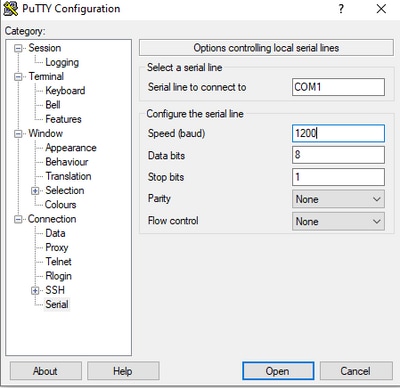

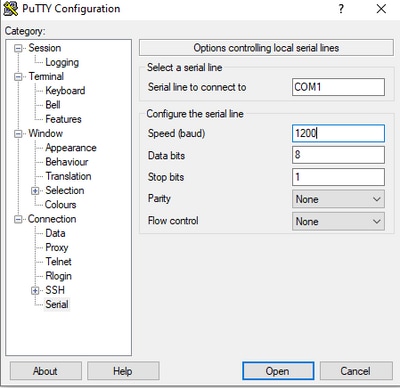

الخطوة 1. لمحاكاة إشارة الانكسار، يجب عليك تعيين تكوين السلسلة/وحدة التحكم كما يلي:

- السرعة: 1200.

- وحدات بت البيانات: 8.

- وحدات بت SROP: 1.

- التماثل: بلا.

- التحكم في التدفق: لا شيء.

يتم تكوين هذا التكوين التسلسلي كما هو موضح في الصورة.

بمجرد توصيل الجهاز بالتكوين السابق، لم تعد ترى أي إخراج من وحدة التحكم. هذا سلوك متوقع.

الخطوة 2. يجب عليك تشغيل دورة الجهاز والضغط على مفتاح قضيب المسافة لمدة 10-15 ثانية لإنشاء إشارة الانقطاع في الموجه.

بعد ذلك، يكون الموجه في وضع ROMmon، ومع ذلك لا يمكنك رؤية موجه ROMmon.

الخطوة 3. افتح جلسة PuTTY بالقيم الافتراضية وحاول الاتصال مرة أخرى بوحدة التحكم. يعرض مطالبة rommon.

التعليقات

التعليقات