أستكشاف أخطاء Wired Dot1x في ISE 3.2 و Windows وإصلاحها

خيارات التنزيل

-

ePub (4.7 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يصف هذا المستند كيفية تكوين مصادقة 802.1X PEAP أساسية لمحرك خدمات الهوية (ISE) 3.2 والمطالب الأصلي ل Windows.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- بروتوكول المصادقة المتوسع المحمي (PEAP)

- PEAP 802.1x

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- إصدار محرك خدمات الهوية من Cisco

- برنامج Cisco C1117 Cisco IOS® XE، الإصدار 17.12.02

- كمبيوتر محمول يستخدم نظام التشغيل Windows 10

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

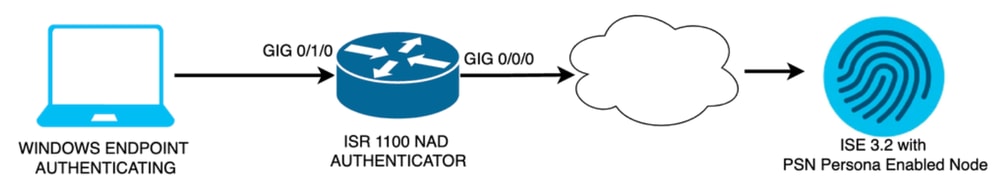

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

التكوينات

قم بإجراء هذه الخطوات لتكوين:

الخطوة 1. تكوين موجه ISR 1100.

الخطوة 2. تكوين Identity Service Engine 3.2.

الخطوة 3. تكوين ملتمس Windows الأصلي.

الخطوة 1. تكوين الموجه ISR 1100 Router

يشرح هذا القسم التكوين الأساسي الذي يجب أن يكون لدى NAD على الأقل من أجل جعل dot1x تعمل.

ملاحظة: لنشر ISE متعدد العقد، قم بتكوين IP للعقدة التي تم تمكين PSN Persona بها. يمكن تمكين هذا إذا انتقلت إلى ISE تحت الإدارة > النظام > علامة التبويب النشر.

aaa new-model

aaa session-id common

!

aaa authentication dot1x default group ISE-CLUSTER

aaa authorization network default group ISE-CLUSTER

aaa accounting system default start-stop group ISE-CLUSTER

aaa accounting dot1x default start-stop group ISE-CLUSTER

!

aaa server radius dynamic-author

client A.B.C.D server-key <Your shared secret>

!

!

radius server ISE-PSN-1

address ipv4 A.B.C.D auth-port 1645 acct-port 1646

timeout 15

key <Your shared secret>

!

!

aaa group server radius ISE-CLUSTER

server name ISE-PSN-1

!

interface GigabitEthernet0/1/0

description "Endpoint that supports dot1x"

switchport access vlan 15

switchport mode access

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast

الخطوة 2. تكوين Identity Service Engine 3.2.

2. أ. تكوين جهاز الشبكة وإضافته لاستخدامه للمصادقة.

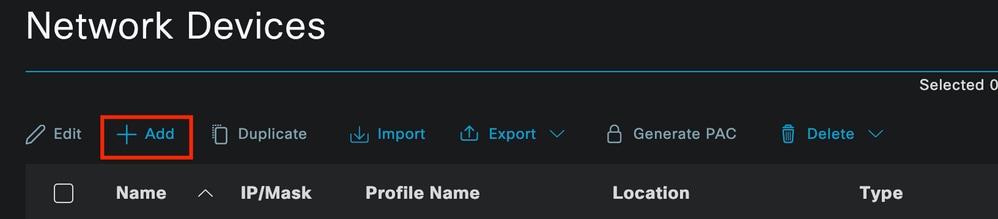

إضافة جهاز الشبكة إلى قسم أجهزة الشبكة ISE.

انقر فوق الزر إضافة لبدء التشغيل.

أجهزة شبكة ISE

أجهزة شبكة ISE

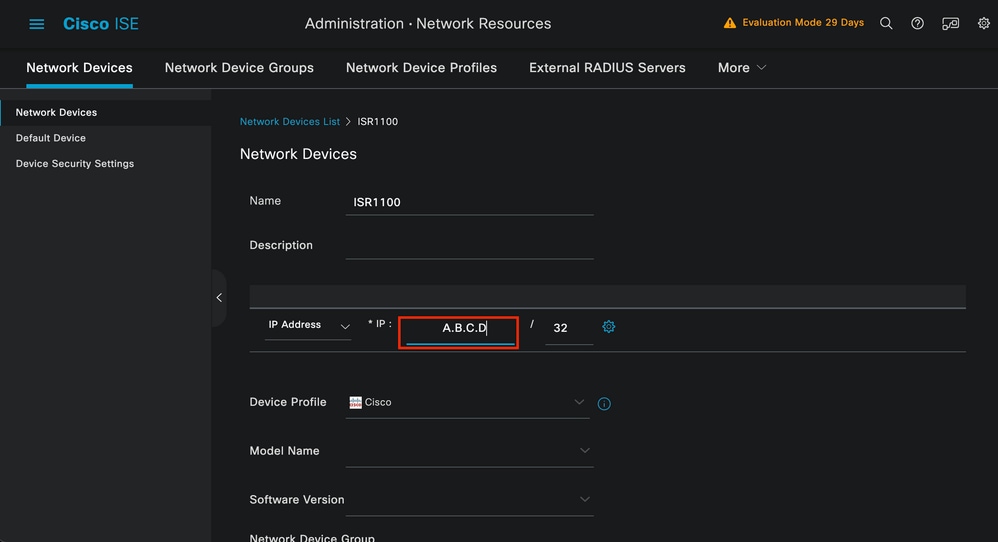

أدخل القيم، وقم بتعيين اسم إلى NAD الذي تقوم بإنشائه، وأضف أيضا IP الذي يستخدمه جهاز الشبكة للاتصال ب ISE.

صفحة إنشاء جهاز الشبكة

صفحة إنشاء جهاز الشبكة

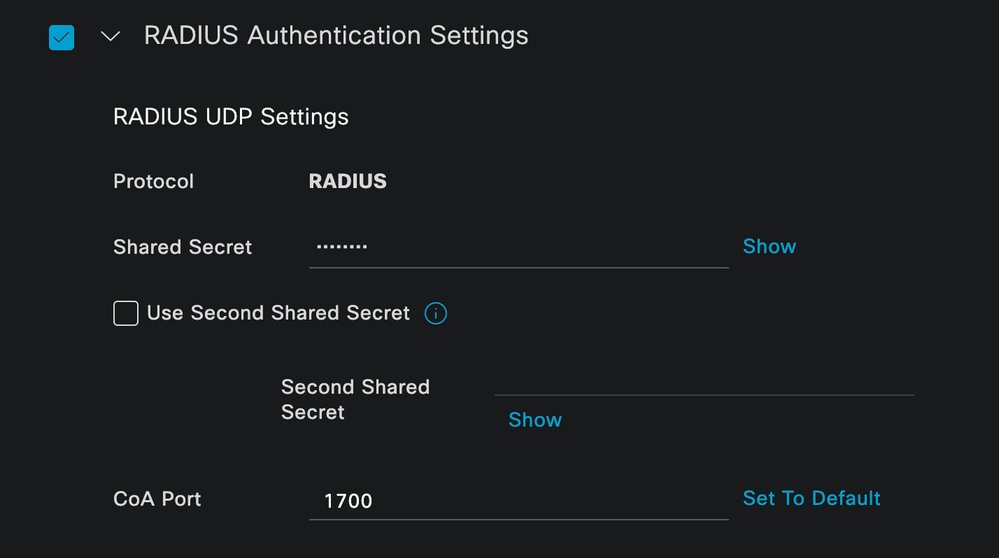

على هذه الصفحة نفسها، قم بالتمرير لأسفل للعثور على إعدادات مصادقة RADIUS. كما هو موضح في الصورة التالية.

إضافة السر المشترك الذي تستخدمه تحت تكوين NAD الخاص بك.

تهيئة RADIUS

تهيئة RADIUS

قم بحفظ التغييرات.

2. ب. تكوين الهوية التي يتم إستخدامها لمصادقة نقطة النهاية.

ملاحظة: بهدف الحفاظ على دليل التكوين هذا، يتم إستخدام مصادقة ISE المحلية البسيطة.

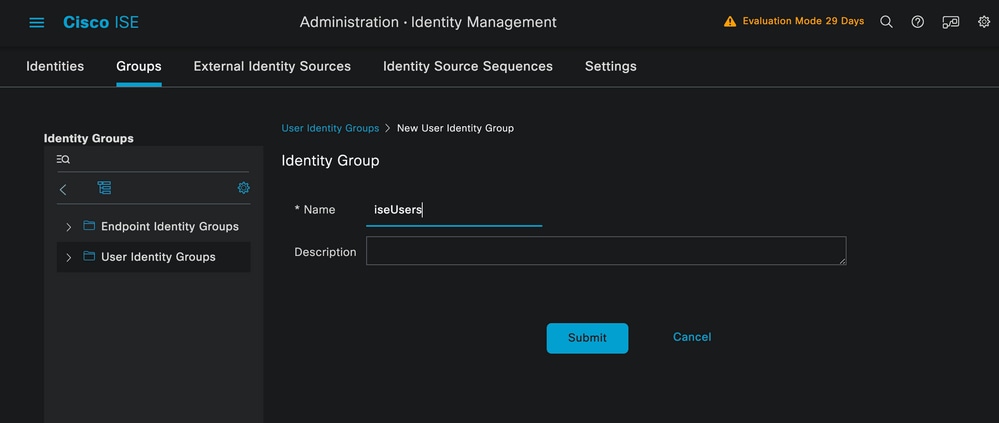

انتقل إلى الإدارة > إدارة الهوية > علامة التبويب مجموعات. إنشاء المجموعة والهوية، المجموعة التي تم إنشاؤها لهذا العرض التوضيحي هي ISEusers.

صفحة إنشاء مجموعة الهوية

صفحة إنشاء مجموعة الهوية

انقر فوق الزر إرسال.

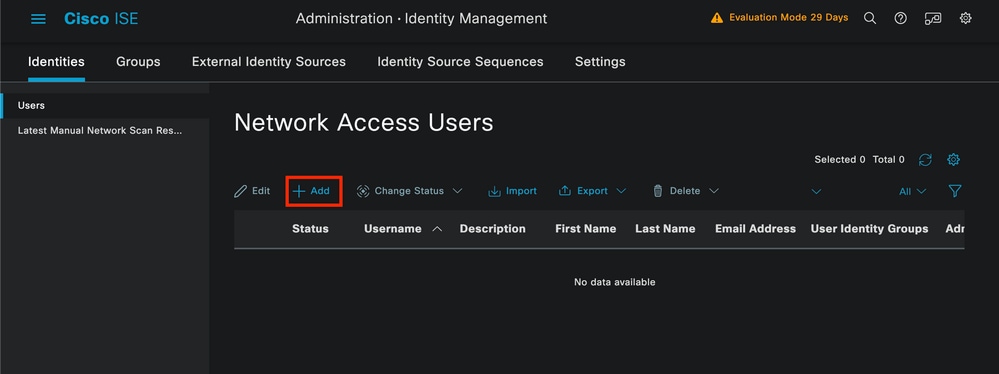

بعد ذلك، انتقل إلى إدارة > إدارة الهوية > تبويب الهوية.

انقر على إضافة.

صفحة إنشاء المستخدم

صفحة إنشاء المستخدم

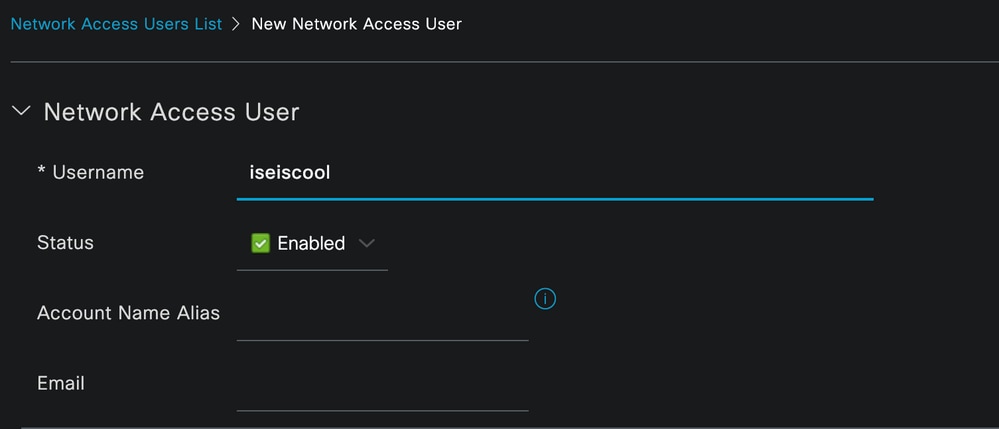

كجزء من الحقول الإلزامية، يبدأ باسم المستخدم. يتم إستخدام اسم المستخدم iseiscool في هذا المثال.

الاسم المعين لاسم المستخدم

الاسم المعين لاسم المستخدم

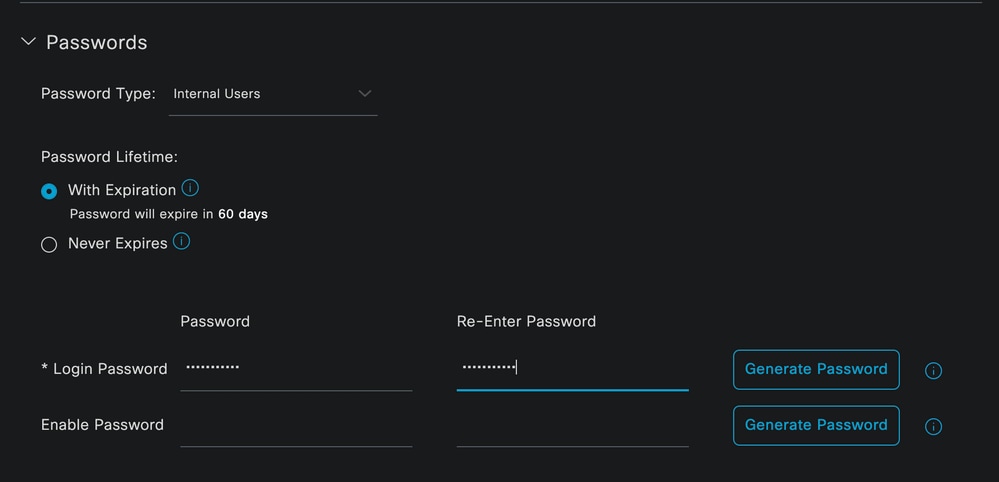

تتمثل الخطوة التالية في تعيين كلمة مرور لاسم المستخدم الذي تم إنشاؤه. يتم إستخدام برنامج VainillaISE97 في هذا العرض التوضيحي.

إنشاء كلمة المرور

إنشاء كلمة المرور

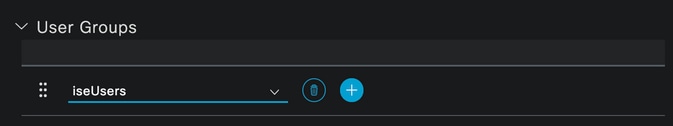

قم بتعيين المستخدم إلى مجموعة ISEusers.

تعيين مجموعة المستخدمين

تعيين مجموعة المستخدمين

2. ج. تكوين مجموعة النهج

انتقل إلى قائمة ISE > السياسة > مجموعات السياسات.

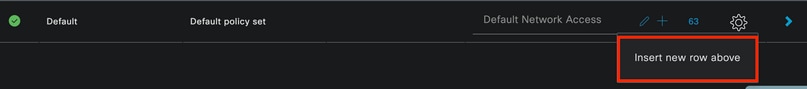

يمكن إستخدام مجموعة النهج الافتراضية. ومع ذلك، في هذا المثال، يتم إنشاء مجموعة سياسات وتسمى بأسلاك. تساعد عملية تصنيف مجموعات السياسات والتمييز بينها على أستكشاف الأخطاء وإصلاحها،

إذا كانت أيقونة إضافة أو زائد غير مرئية، يمكن النقر فوق أيقونة العتاد لأي مجموعة نهج. حدد أيقونة التروس ثم حدد إدراج صف جديد أعلاه.

وضع السياسات

وضع السياسات

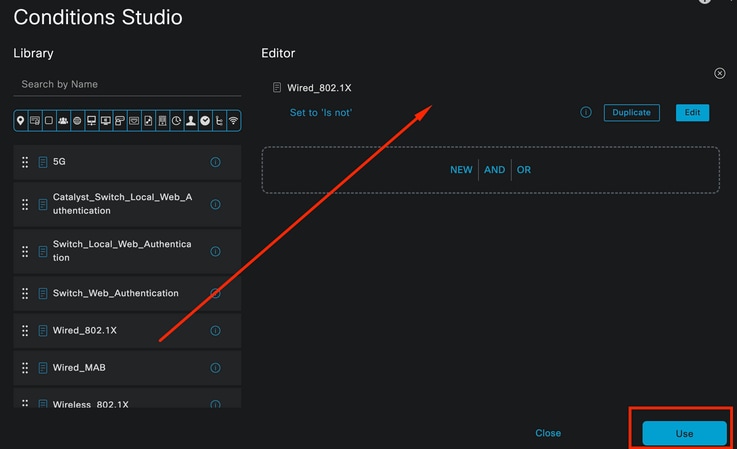

الشرط الذي تم تكوينه في هذا المثال هو Wired 8021x وهو شرط تم تكوينه مسبقا في عمليات نشر ISE الجديدة. اسحبه ثم انقر فوق إستخدام.

ستوديو الشرط

ستوديو الشرط

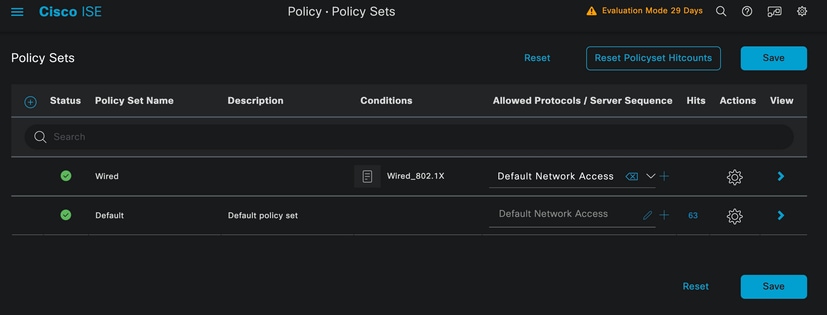

وأخيرا، حدد خدمة البروتوكولات المسموح بها الافتراضية التي تم تكوينها مسبقا.

طريقة عرض مجموعة النهج

طريقة عرض مجموعة النهج

انقر فوق حفظ.

2. د. تكوين نهج المصادقة والتفويض.

انقر فوق السهم الموجود على الجانب الأيمن من مجموعة النهج التي تم إنشاؤها للتو.

مجموعة السياسات السلكية

مجموعة السياسات السلكية

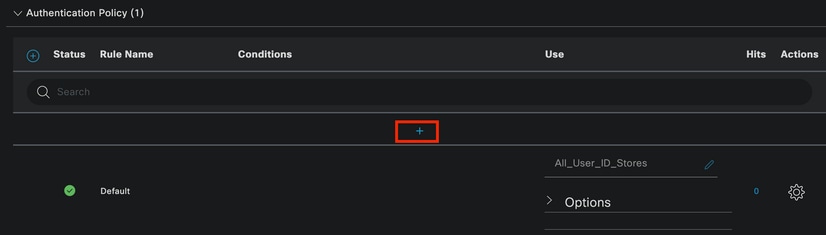

توسيع نهج المصادقة

انقر على أيقونة +.

إضافة نهج المصادقة

إضافة نهج المصادقة

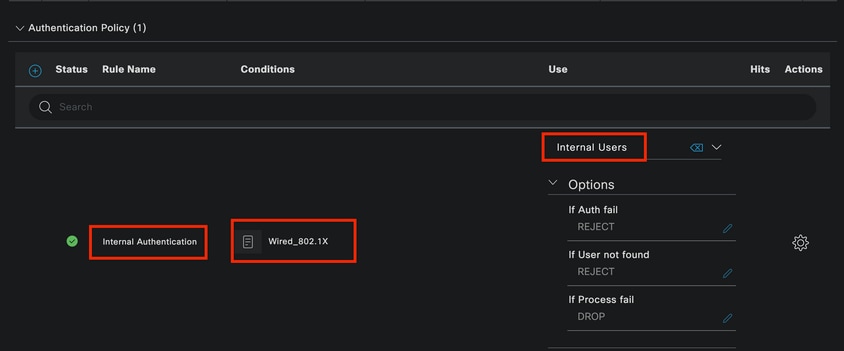

قم بتعيين اسم لنهج المصادقة، على سبيل المثال يتم إستخدام المصادقة الداخلية.

انقر فوق أيقونة + في عمود الشروط لنهج المصادقة الجديد هذا.

يمكن إستخدام الشرط Wired Dot1x ISE المصاحب للشرط الذي تم تكوينه مسبقا.

أخيرا، تحت عمود إستخدام حدد "مستخدمون داخليون" من القائمة المنسدلة.

سياسة المصادقة

سياسة المصادقة

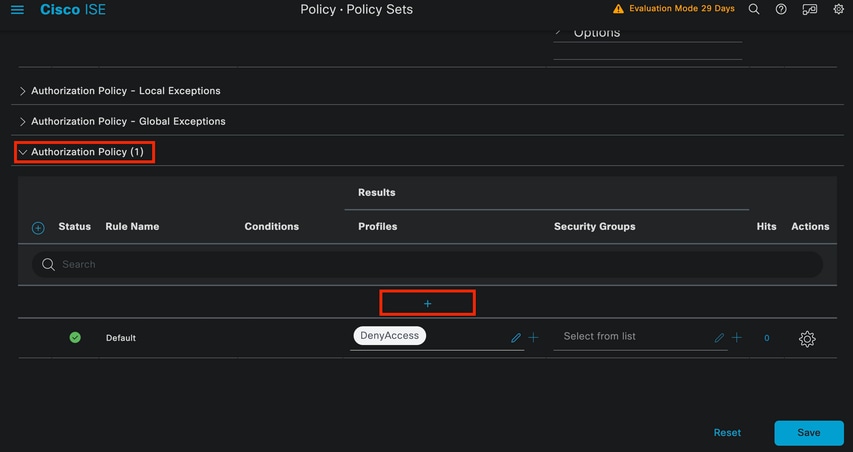

سياسة التخويل

يقع قسم نهج التخويل في أسفل الصفحة. قم بتمديده وانقر فوق أيقونة +.

سياسة التخويل

سياسة التخويل

قم بتسمية نهج التخويل الذي أضفته للتو، في مثال التكوين هذا، يتم إستخدام اسم مستخدمي ISE الداخليين.

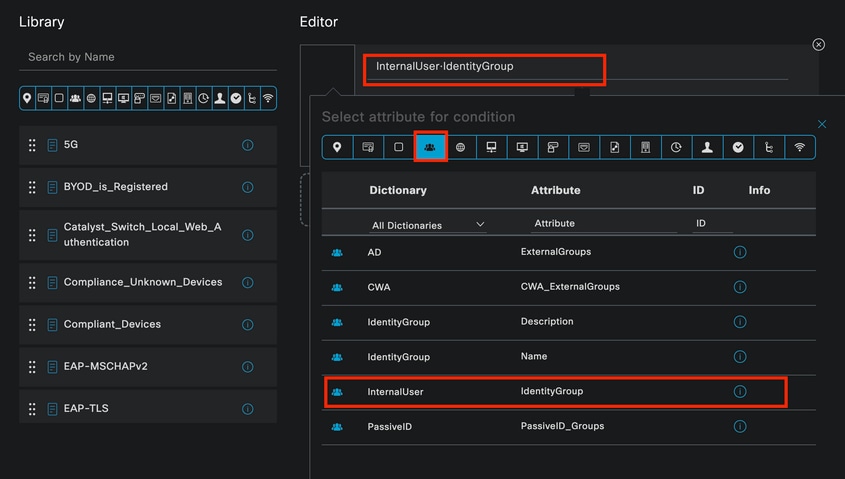

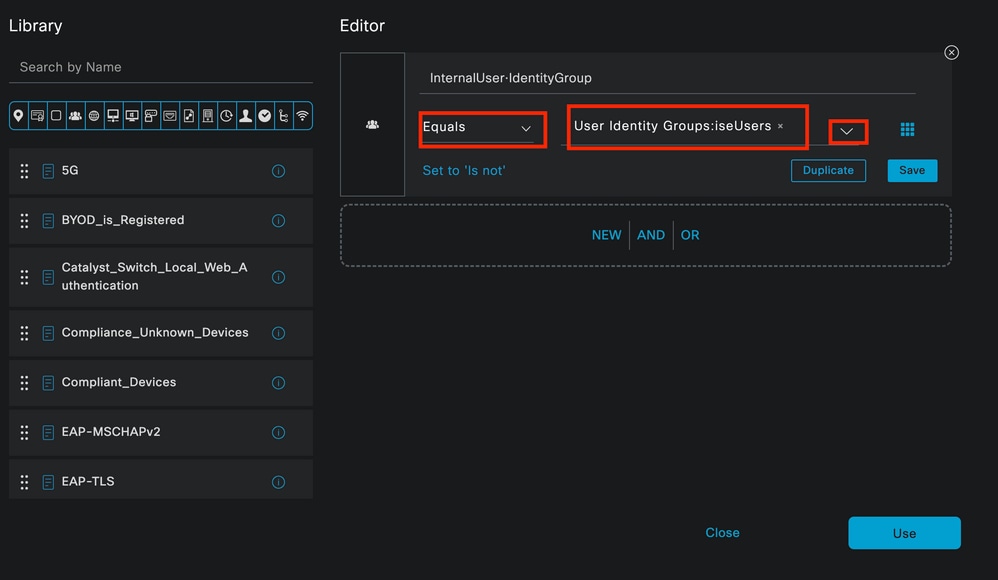

لإنشاء شرط لنهج التخويل هذا، انقر فوق أيقونة + ضمن عمود الشروط.

المستخدم الذي تم إنشاؤه مسبقا هو جزء من مجموعة IseUsers.

بمجرد أن تصبح في المحرر، انقر فوق انقر لإضافة قسم سمة.

حدد أيقونة مجموعة الهوية.

من القاموس، حدد قاموس InternalUser الذي يأتي مع سمة مجموعة الهوية.

الاستوديو المشروط لنهج التخويل

الاستوديو المشروط لنهج التخويل

حدد المشغل يساوي.

من القائمة المنسدلة "مجموعات هوية المستخدم"، حدد IseUsers للمجموعة.

تم إنهاء شرط نهج التخويل

تم إنهاء شرط نهج التخويل

طقطقة إستعمال.

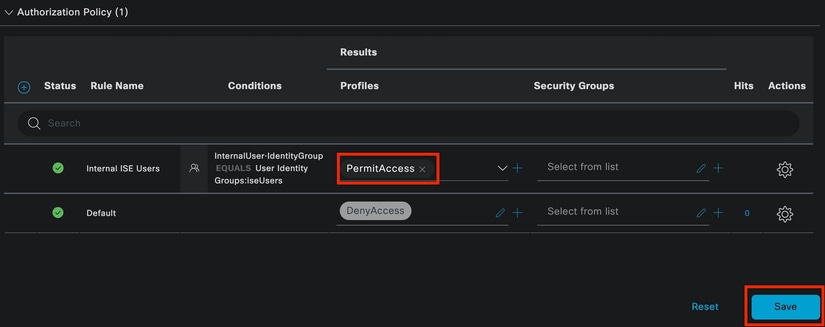

وأخيرا، حدد ملف تعريف تفويض النتائج الذي يستقبل جزء المصادقة من مجموعة الهوية هذه.

ملاحظة: لاحظ أن المصادقات الواردة إلى ISE والتي تصل إلى مجموعة نهج Dot1x السلكية هذه التي ليست جزءا من Users Identity Group ISEUsers، تصل الآن إلى نهج التخويل الافتراضي. يحتوي هذا على نتيجة ملف التعريف DenyAccess.

يتم تكوين ISE مسبقا باستخدام ملف تعريف السماح بالوصول. قم بتحديده.

تم إنهاء نهج التخويل

تم إنهاء نهج التخويل

انقر فوق حفظ.

اكتمل تكوين ISE.

الخطوة 3. تكوين العميل الأصلي ل Windows

3. a. تمكين Wired dot1x على Windows.

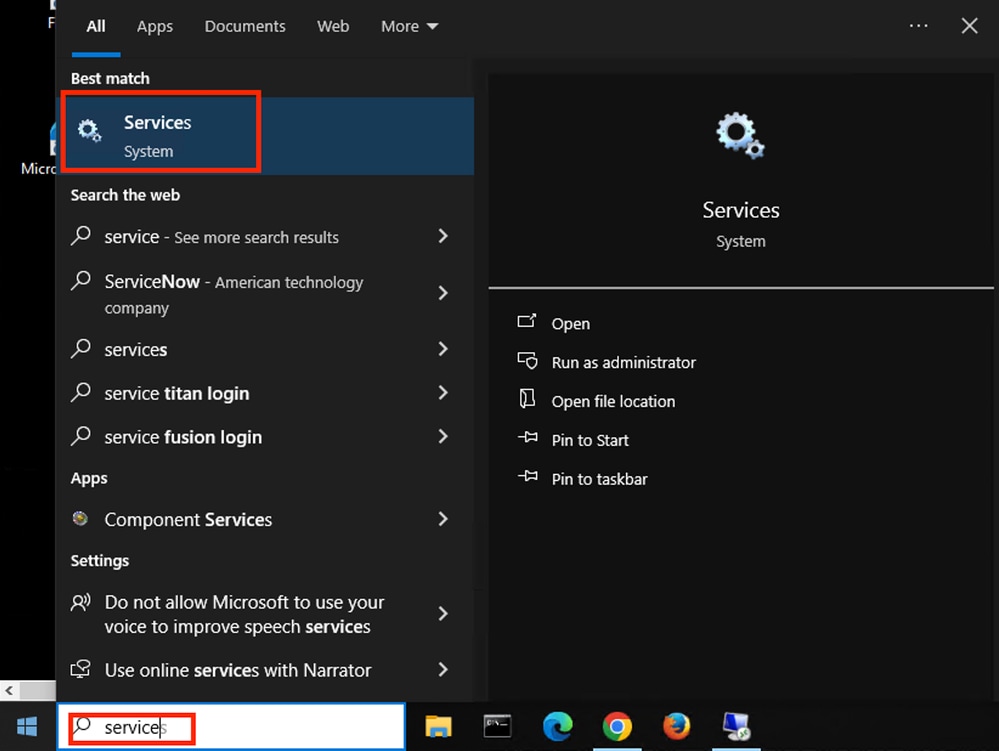

من Windows Search Bar Open Services.

شريط Windows Search

شريط Windows Search

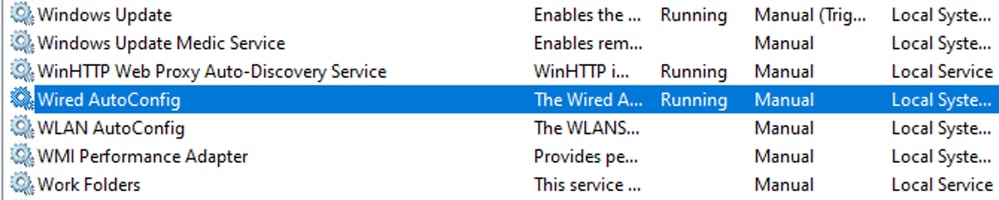

في أسفل قائمة الخدمات، حدد موقع التكوين التلقائي السلكي.

انقر بزر الماوس الأيمن على التكوين التلقائي السلكي وحدد خصائص.

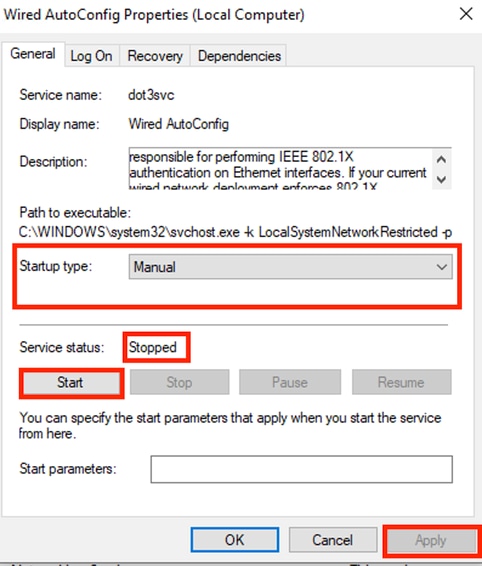

نافذة الخصائص

نافذة الخصائص

ملاحظة: تعد خدمة AutoConfig (DOT3SVC) السلكية مسؤولة عن تنفيذ مصادقة IEEE 802.1X على واجهات إيثرنت.

تم تحديد نوع بدء التشغيل اليدوي.

نظرا لإيقاف حالة الخدمة. انقر على بدء.

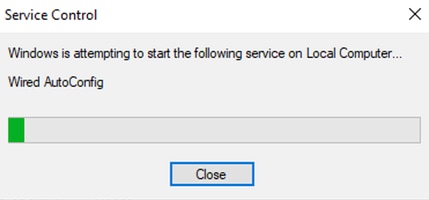

التحكم في الخدمة

التحكم في الخدمة

بعد ذلك، انقر فوق OK.

يتم تشغيل الخدمة بعد ذلك.

خدمة التكوين التلقائي السلكية

خدمة التكوين التلقائي السلكية

3. ب. تكوين واجهة الكمبيوتر المحمول Windows المرفقة بمصدق NAD (ISR 1100).

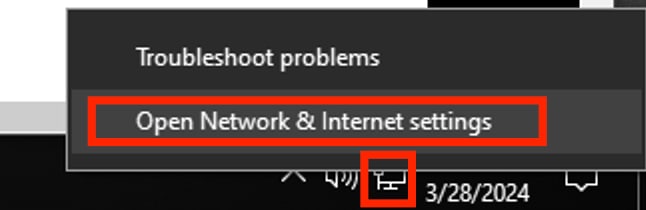

من شريط المهام، حدد مكان الزاوية اليمنى، ثم أستخدم أيقونة الكمبيوتر.

انقر نقرا مزدوجا على رمز الكمبيوتر.

حدد فتح إعدادات الشبكة والإنترنت.

شريط مهام Windows

شريط مهام Windows

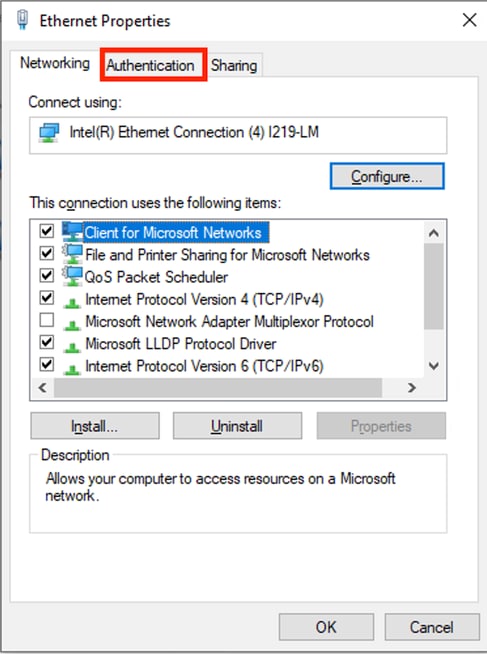

بمجرد فتح نافذة إتصالات الشبكة، انقر بزر الماوس الأيمن على واجهة إيثرنت التي ترتبط ب ISR Gig 0/1/0. انقر على خيار الخصائص.

انقر فوق علامة التبويب مصادقة.

خصائص إيثرنت للواجهة

خصائص إيثرنت للواجهة

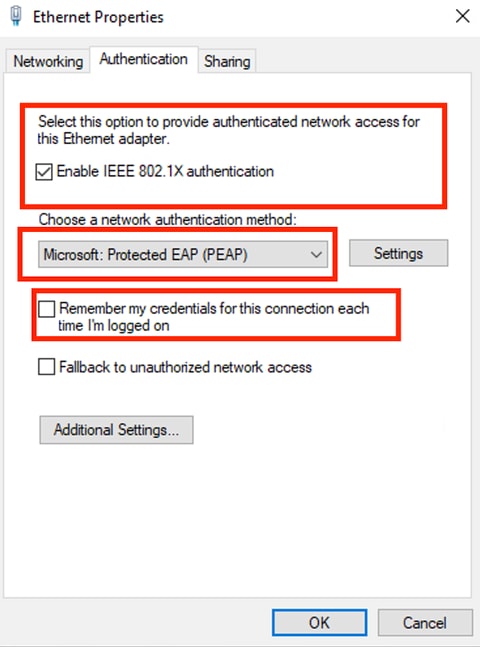

حدد خانة الاختيار تمكين مصادقة IEEE 802.1X.

خصائص إيثرنت المصادقة

خصائص إيثرنت المصادقة

حدد EAP المحمي (PEAP).

إلغاء تحديد الخيار تذكر بيانات الاعتماد الخاصة بي لهذا الاتصال في كل مرة يتم فيها تسجيل الدخول.

انقر فوق الإعدادات.

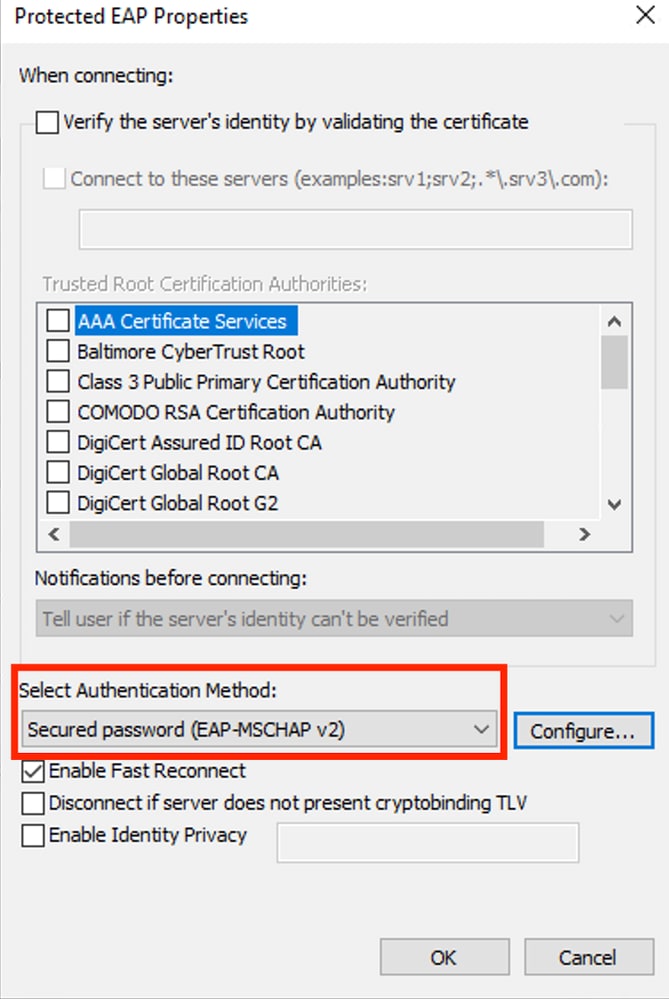

خصائص PEAP

خصائص PEAP

تحقق من أن أسلوب المصادقة هو EAP-MSCHAP v2.

طقطقة يشكل.

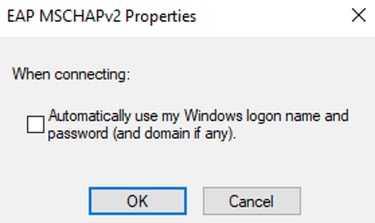

خصائص MSCHAPv2

خصائص MSCHAPv2

ليس من الضروري إستخدام بيانات اعتماد المجال، ومع ذلك، إذا تم إستخدام بيانات اعتماد المجال، يجب دمج ISE مع Active Directory أو LDAP، وهو ما لم يتم شرحه في هذه المقالة.

يؤدي إلغاء تحديد هذا الخيار إلى إنشاء نافذة مطالبة، لطلب اسم مستخدم وكلمة مرور في كل مرة يلزم فيها مصادقة الكمبيوتر المحمول الخاص بنظام التشغيل Windows.

وانقر فوق OK.

في نافذة خصائص EAP المحمية، انقر على موافق مرة أخرى.

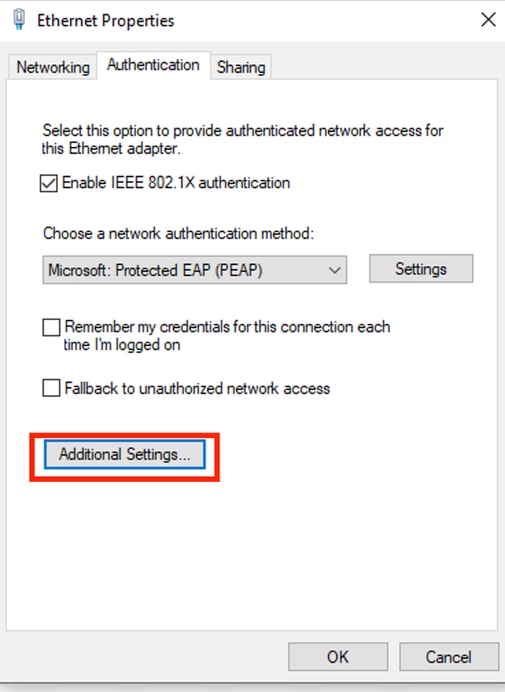

انقر على الإعدادات الإضافية.

انقر فوق إعدادات إضافية...

انقر فوق إعدادات إضافية...

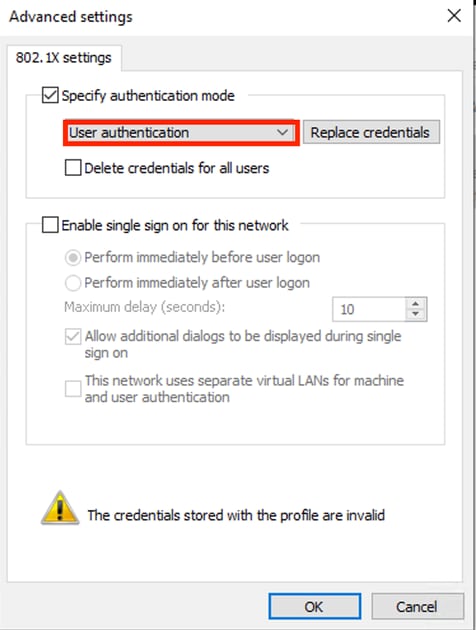

تحقق من تحديد خيار مصادقة المستخدم ضمن وضع المصادقة.

إعدادات متقدمة

إعدادات متقدمة

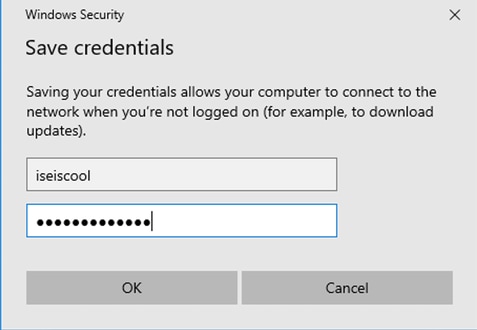

انقر فوق إستبدال بيانات الاعتماد/حفظ بيانات الاعتماد.

دخلت ال username وكلمة أن كان خلقت على ISE.

إضافة مسوغات المستخدم يدويا

إضافة مسوغات المستخدم يدويا

انقر فوق موافق في نافذة أمان Windows.

وأخيرا، انقر فوق موافق في الإطار خصائص الإيثرنت لإغلاقه.

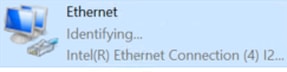

لاحظ كيف يحاول المحول المصادقة مع بيانات الاعتماد التي تم تكوينها للتو.

شبكة تحديد الهوية

شبكة تحديد الهوية

التحقق من الصحة

تفاصيل جلسة ISR Dot1x

يعرض الأمر show authentication session interface <interface حيث يتم إرفاق الكمبيوتر المحمول> تفاصيل المعلومات التفصيلية للنقطة1x session (جلسات) التشغيل على المنفذ المحدد.

Router#show authentication sessions interface gigabitEthernet 0/1/0 details

Interface: GigabitEthernet0/1/0

IIF-ID: 0x08767C0D

MAC Address: 8c16.450d.f42b

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: iseiscool <--------- The username configured for Windows Native Supplicant

Status: Authorized <--------- An indication that this session was authorized by the PSN

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 22781F0A0000000C83E28461

Acct Session ID: 0x00000003

Handle: 0xc6000002

Current Policy: POLICY_Gi0/1/0

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

Method status list:

Method State

dot1x Authc Success <--------- An indication that dot1x is used for this authentication

Router#

سجلات ISE

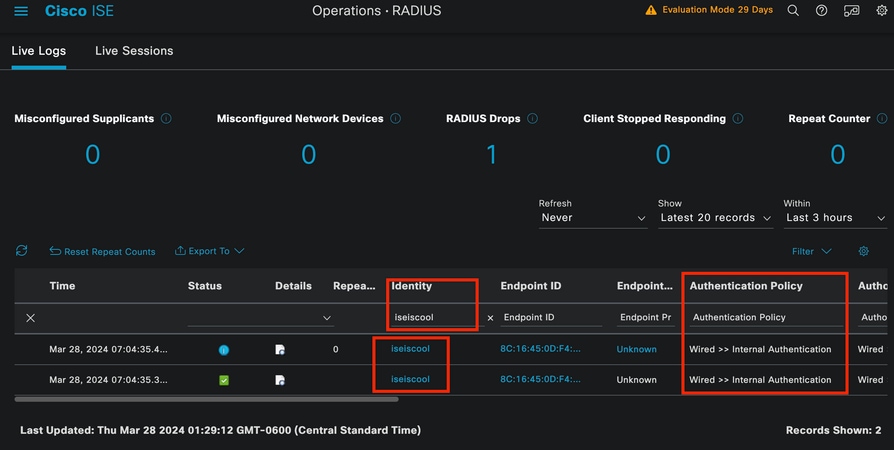

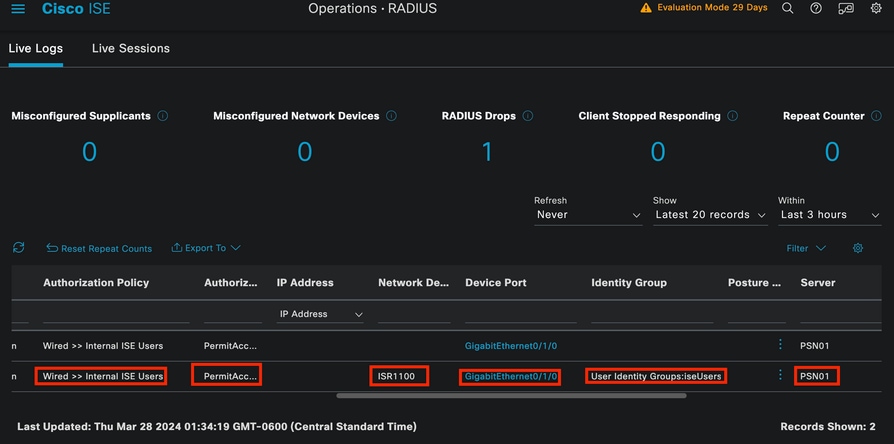

انتقل إلى العمليات > RADIUS > علامة تبويب السجلات المباشرة.

التصفية حسب هوية اسم المستخدم، في هذا المثال يتم إستخدام اسم المستخدم isiscool.

إيس ليفيلوغز

إيس ليفيلوغز

إيس ليفيلوغز

إيس ليفيلوغز

لاحظ أنه من طريقة العرض السريعة هذه، توفر السجلات المباشرة معلومات أساسية:

- الطابع الزمني للمصادقة.

- الهوية المستخدمة.

- عنوان التحكم في الوصول إلى نقطة النهاية.

- مجموعة النهج ونهج المصادقة الذي تم الوصول إليه.

- مجموعة النهج ونهج التخويل الذي تم الوصول إليه.

- نتيجة ملف تعريف التخويل.

- جهاز الشبكة الذي يرسل طلب Radius إلى ISE.

- الواجهة التي يتم إرفاق نقطة النهاية بها.

- مجموعة هوية المستخدم التي تمت مصادقتها.

- عقدة خادم النهج (PSN) التي عالجت المصادقة.

استكشاف الأخطاء وإصلاحها

1 - قراءة تفاصيل سجل ISE Live

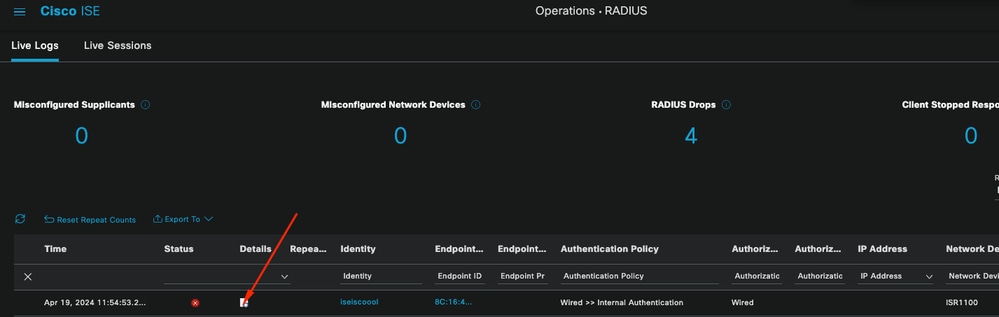

انتقل إلى العمليات > RADIUS > علامة التبويب Live Log، التصفية حسب حالة المصادقة: فشلت أو بواسطة اسم المستخدم المستخدم المستخدم أو بواسطة عنوان MAC أو بواسطة جهاز الوصول إلى الشبكة المستخدم.

قم بالوصول إلى العمليات > RADIUS > السجلات المباشرة > المصادقة المطلوبة > تفاصيل السجل المباشر.

في نفس الصفحة، بمجرد تصفية المصادقة، انقر على أيقونة البحث.

السيناريو الأول: يدخل المستخدم اسم المستخدم بخطأ مطبعي.

فتح تفاصيل السجل المباشر

فتح تفاصيل السجل المباشر

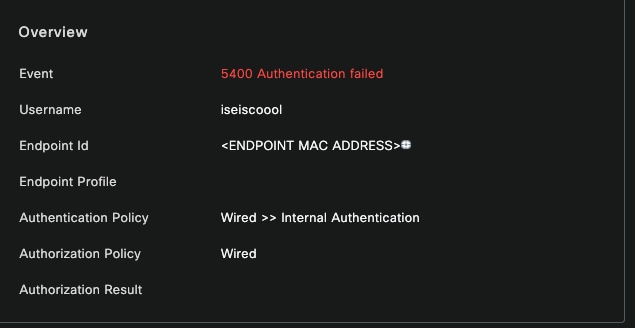

ما إن فتح ال live سجل تفصيل يكون أنت يستطيع رأيت أن المصادقة failed أيضا ال username يستعمل يكون عددت.

قسم نظرة عامة

قسم نظرة عامة

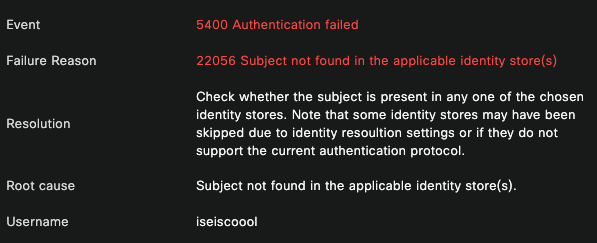

ثم في نفس تفاصيل السجل النشط، في قسم تفاصيل المصادقة، يمكن العثور على سبب الفشل، والسبب الجذري، وحل الخطأ.

تفاصيل المصادقة

تفاصيل المصادقة

في هذا السيناريو، يكون سبب فشل المصادقة هو أن اسم المستخدم يحتوي على خطأ مطبعي، ومع ذلك، سيتم عرض هذا الخطأ نفسه، إذا لم يتم إنشاء المستخدم في ISE، أو إذا لم يتمكن ISE من التحقق من وجود المستخدم في مخازن الهوية الأخرى، على سبيل المثال، LDAP أو AD.

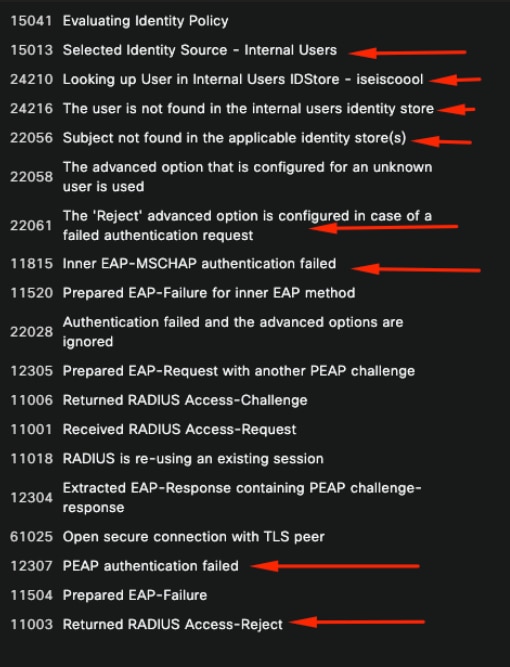

قسم الخطوات

قسم خطوة تفاصيل سجل Live

قسم خطوة تفاصيل سجل Live

يصف قسم الخطوات بالتفصيل العملية التي قام بها ISE أثناء محادثة RADIUS.

يمكنك العثور على معلومات هنا مثل:

- كيف بدأت المحادثة.

- عملية مصافحة SSL.

- تفاوض أسلوب EAP.

- عملية أسلوب EAP.

في هذا المثال، يمكن ملاحظة أن ISE قام فقط بإيداع الهويات الداخلية لهذه المصادقة. لم يتم العثور على المستخدم، ولهذا السبب، قام ISE بإرسال رفض وصول كإستجابة.

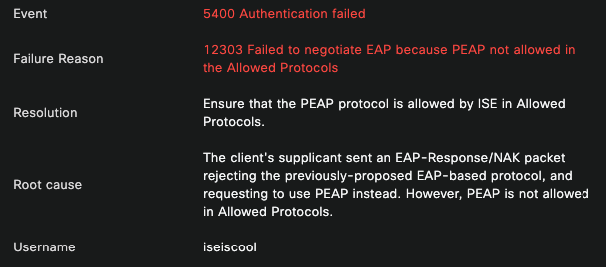

السيناريو الثاني: قام مسؤول ISE بتعطيل PEAP من البروتوكولات المسموح بها لمجموعة السياسات.

2 - PEAP معطل

بمجرد فتح تفاصيل سجل التشغيل من جلسة العمل الفاشلة، تظهر رسالة الخطأ "PEAP غير مسموح به في البروتوكولات المسموح بها".

تقرير تفاصيل السجل المباشر

تقرير تفاصيل السجل المباشر

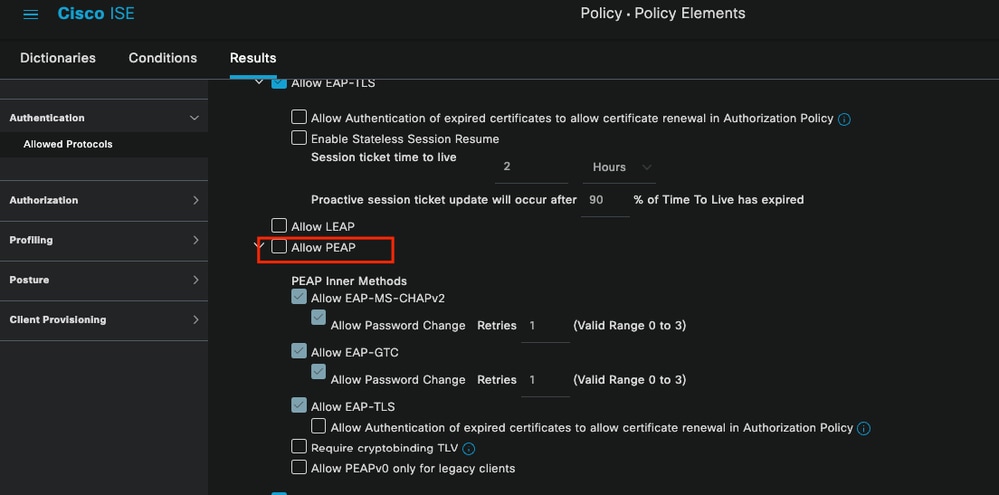

هذا الخطأ سهل الحل، والدقة هي الانتقال إلى السياسة > عناصر السياسة > المصادقة > البروتوكولات المسموح بها. دققت إن يكون خيار يسمح PEAP معأق.

قسم البروتوكولات المسموح بها

قسم البروتوكولات المسموح بها

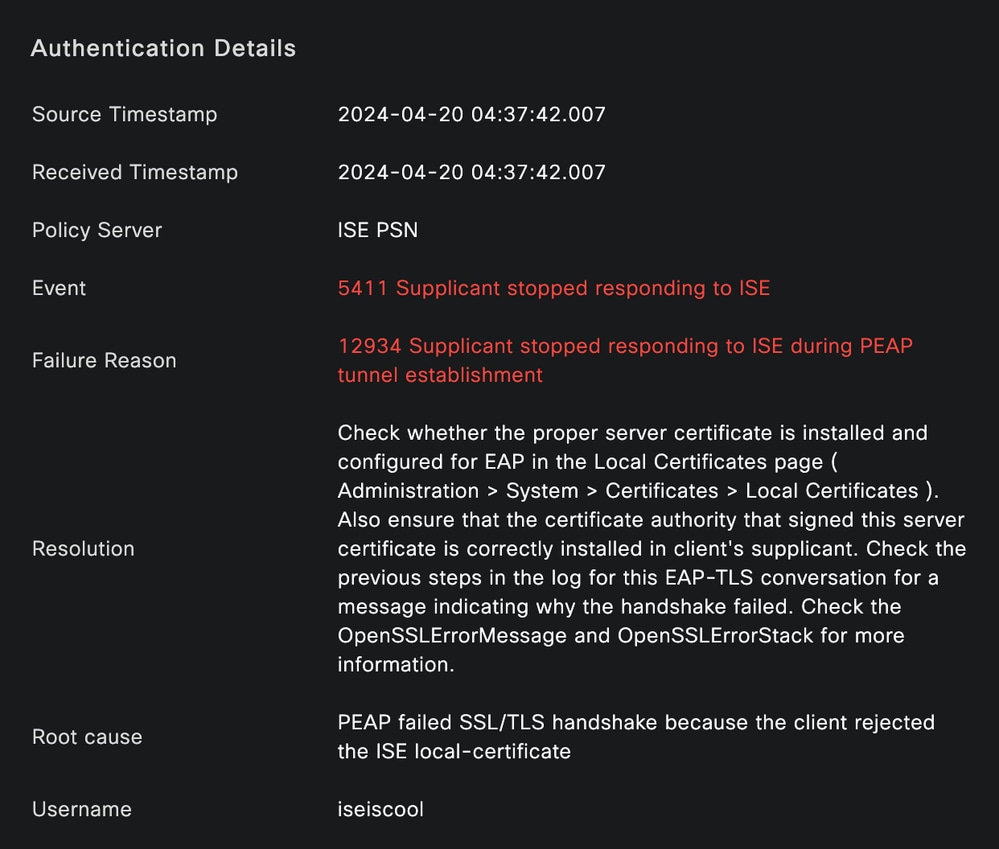

السيناريو الثالث: تفشل المصادقة لأن نقطة النهاية لا تثق في شهادة ISE.

انتقل إلى تفاصيل السجل النشط. ابحث عن سجل المصادقة التي تفشل وتحقق من تفاصيل السجل المباشر.

تفاصيل سجل Live

تفاصيل سجل Live

ترفض نقطة النهاية الشهادة المستخدمة لإنشاء نفق PEAP.

لحل هذه المشكلة، في نقطة نهاية Windows حيث لديك المشكلة، تأكد من أن سلسلة CA التي وقعت شهادة ISE موجودة في قسم Windows إدارة شهادات المستخدم > مراجع التصديق الجذر الموثوق بها أو إدارة شهادات الكمبيوتر > مراجع شهادات الجذر الموثوق بها.

يمكنك الوصول إلى قسم التكوين هذا على جهاز Windows من خلال البحث في شريط البحث في Windows.

نتائج شريط البحث في Windows

نتائج شريط البحث في Windows

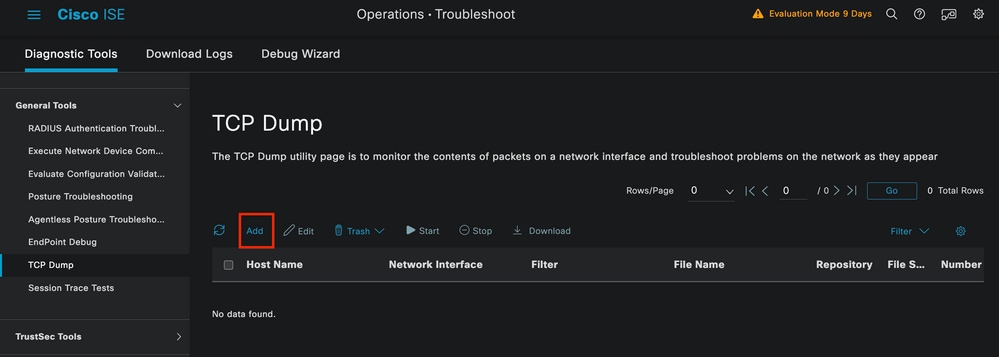

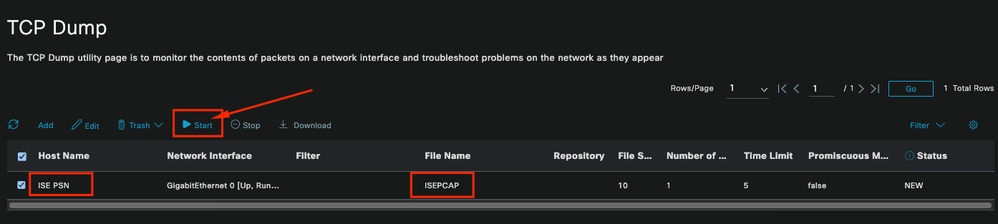

3 - أداة تفريغ ISE TCP (التقاط الحزمة)

يعد تحليل التقاط الحزمة ضروريا عند أستكشاف الأخطاء وإصلاحها. يمكن الحصول على مجموعات حزم ISE مباشرة من جميع العقد وأي واجهة للعقد.

للوصول إلى هذه الأداة، انتقل إلى العمليات > أدوات التشخيص > الأدوات العامة > تفريغ TCP.

قسم تفريغ TCP

قسم تفريغ TCP

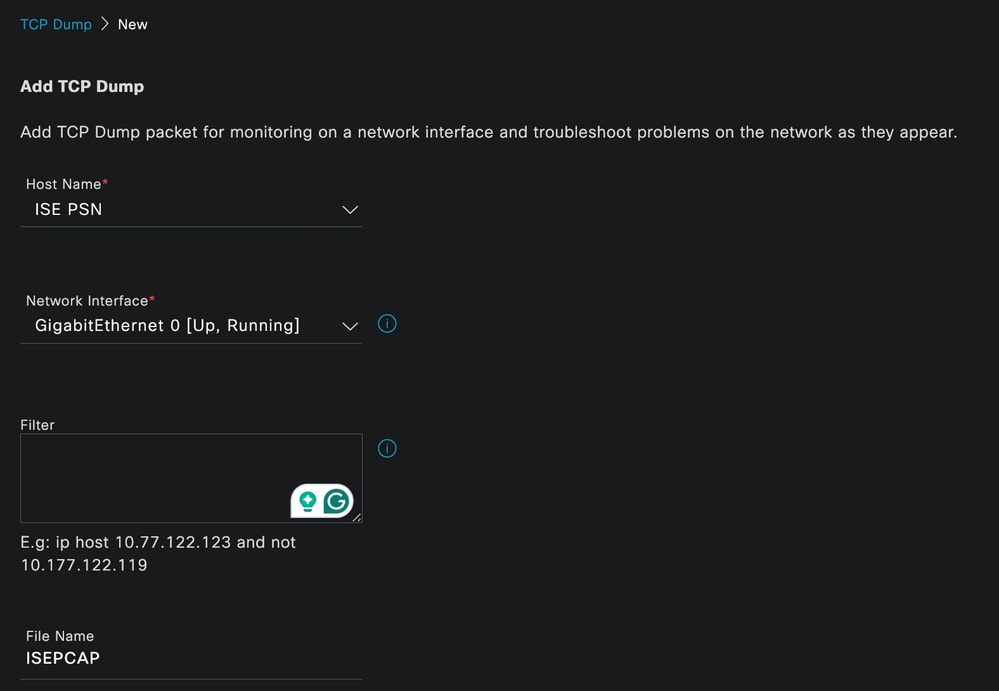

انقر زر إضافة لبدء تكوين PCAP.

إنشاء تفريغ TCP

إنشاء تفريغ TCP

قسم تفريغ TCP

قسم تفريغ TCP

لإنشاء PCAP في ISE، هذه هي البيانات التي يجب أن تدخلها:

- حدد العقدة التي تحتاج إلى أخذ PCAP فيها.

- حدد واجهة عقدة ISE المستخدمة ل PCAP.

- في حال احتجت إلى التقاط حركة مرور معينة، أستخدم عوامل التصفية، يوفر لك ISE بعض الأمثلة.

- اسم PCAP. في هذا سيناريو إستخدمنا ISEPCAP.

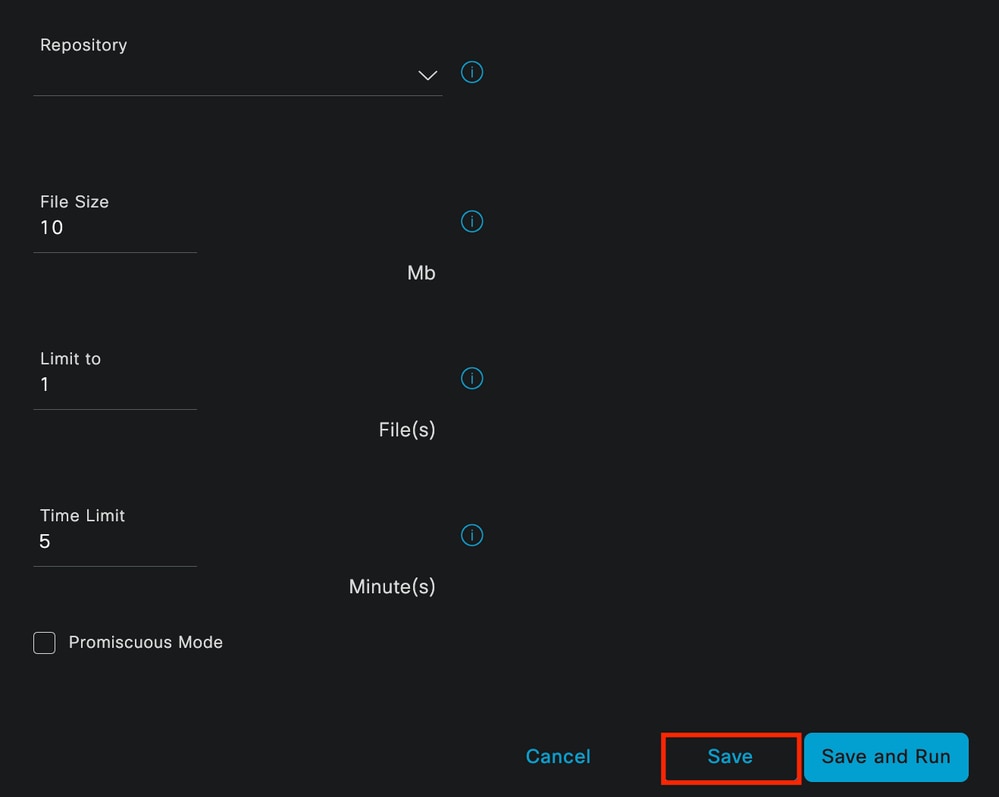

- حدد المستودع، في حالة عدم تحديد أي مستودع، يتم حفظ الالتقاط على قرص ISE المحلي ويمكن تنزيله من واجهة المستخدم الرسومية.

- قم بتعديل حجم ملف PCAP بالإضافة إلى ذلك إذا كان ضروريا.

- إذا كان ضروريا أستخدم أكثر من ملف، بحيث إذا تجاوز حجم ملف PCAP حجم الملف يتم إنشاء ملف جديد لاحقا.

- قم بتمديد حركة مرور التقاط الوقت ل PCAP إذا لزم الأمر.

أخيرا، انقر زر حفظ .

قسم تفريغ TCP

قسم تفريغ TCP

بعد ذلك، عندما تكون جاهزة حدد PCAP، وانقر زر بدء.

بمجرد النقر فوق بدء يتم تغيير عمود الحالة إلى حالة التشغيل.

ملاحظة: بينما تكون PCAP في حالة التشغيل، قم بنسخ السيناريو الفاشل أو السلوك الذي تحتاج إلى التقاطه. وبمجرد اكتمالها، تظهر تفاصيل نصف القطر والمحادثة في PCAP.

بمجرد التقاط البيانات التي تحتاجها أثناء تشغيل PCAP، قم بإنهاء تجميع PCAP. حدده مرة أخرى وانقر إيقاف.

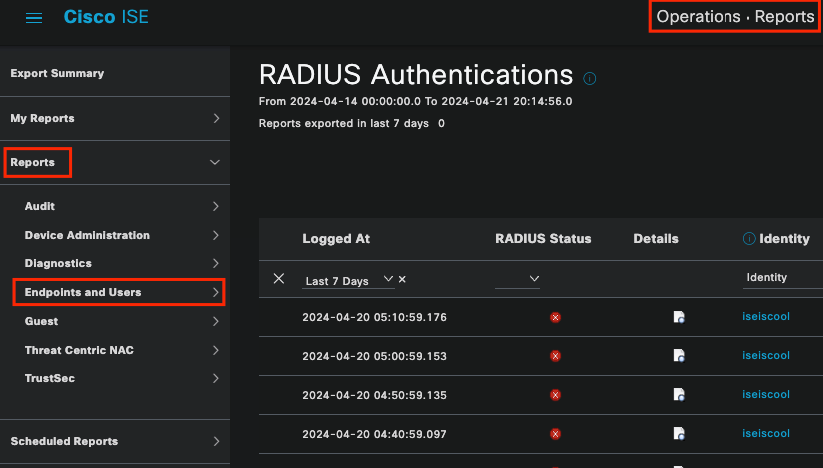

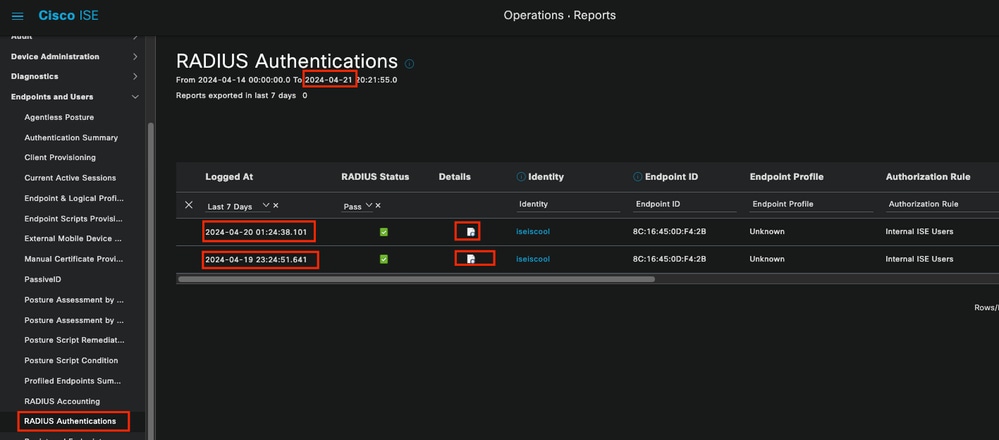

3 - تقرير واحد من تقارير المعهد المستقل للإحصاءات

وفي حالة الحاجة إلى تحليل أعمق، يقدم المعهد المستقل تقارير مفيدة للتحقيق في الأحداث السابقة.

للعثور عليها، انتقل إلى العمليات > التقارير > التقارير > نقاط النهاية والمستخدمين

قسم تقارير ISE

قسم تقارير ISE

تقارير نقطة النهاية والمستخدمين

تقارير نقطة النهاية والمستخدمين

في هذا القسم، يمكنك العثور على تقارير متعددة توفر بيانات مختلفة يمكن أن تكون قيمة استنادا إلى السيناريو الذي تقوم باستكشاف الأخطاء وإصلاحها.

فيما يلي بعض التقارير التي يمكن إستخدامها في أخطاء المصادقة.

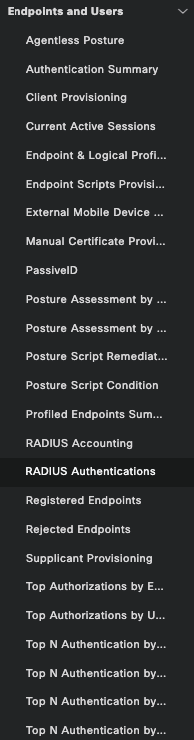

3-2 تقارير مصادقة RADIUS

من قسم سجلات ISE المباشرة، يمكنك تحديد ما يصل إلى 24 ساعة من البيانات السابقة. في بعض الأحيان تكون هناك حاجة للمصادقة القديمة. عندما تبدأ المصادقات التي كانت تعمل بشكل جيد في الماضي بالفشل الفجائي، يجب عليك مقارنة تلك المصادقات التي لم تكن تعمل فعليا، بتلك التي كانت تعمل في الماضي. يمكنك تحقيق ذلك باستخدام تقرير مصادقة RADIUS.

يسمح لك التقرير بتحديد نطاق من الوقت حتى ال 30 يوما السابقة. كما يمكنك الاحتفاظ بتقارير تفاصيل السجل المباشر لكل مصادقة.

تقرير المصادقة

تقرير المصادقة

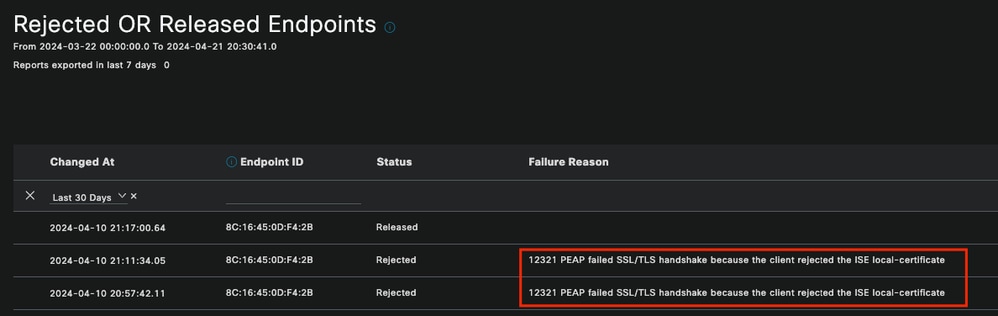

3-3 نقاط النهاية المرفوضة أو الصادرة

تحقق من أسباب الفشل لنقاط النهاية المرفوضة. يمكنك التحقق من تقرير نقاط النهاية المرفوضة أو التي تم إصدارها. في السيناريو الذي يتم فيه تحديث شهادة EAP على جميع عقد PSN في نشر ISE، ثم تبدأ مصادقة PEAP في الفشل لمنطقة كاملة. يمكن التحقق من هذا التقرير ومن دون التحقق من تفاصيل السجل المباشر ستعرف أن العميل يرفض شهادة ISE ولا يثق فيها.

تقرير نقاط النهاية المرفوضة

تقرير نقاط النهاية المرفوضة

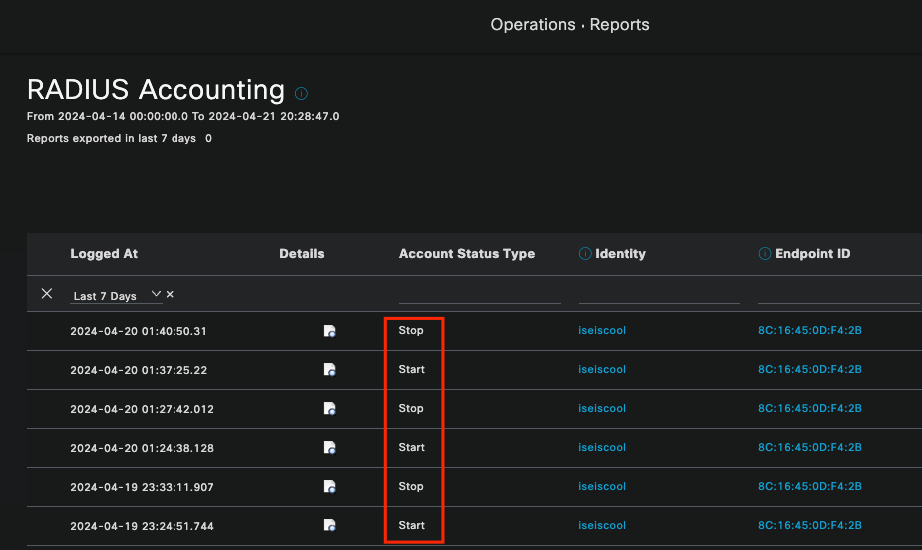

3-4 التقرير المحاسبي RADIUS

وغالبا ما يستخدم هذا عندما تظهر مشكلات إستهلاك الترخيص الزائد. في هذه السيناريوهات، لا يقوم ISE بإصدار التراخيص لأنه لا يمكنه تحديد ما إذا كانت الجلسة قد انتهت. يستخدم ISE حزم المحاسبة التي يرسلها جهاز الشبكة لتحديد ذلك. هذه هي الطريقة التي تبدو عليها عند مشاركة المحاسبة بشكل صحيح من جهاز الشبكة إلى ISE:

تقرير محاسبة RADIUS

تقرير محاسبة RADIUS

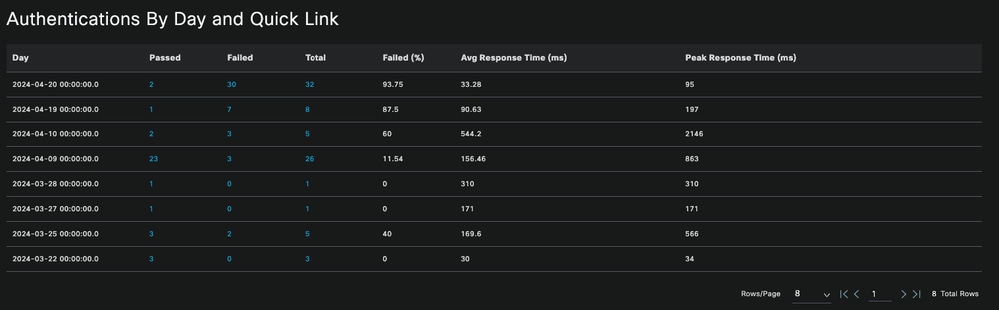

3-5 تقرير ملخص المصادقة

هذه هي التقارير الشائعة الاستخدام والمفيدة التي يقدمها ISE. وهو يتيح لك تحديد ما يصل إلى 30 يوما من البيانات القديمة. في هذا التقرير، يمكنك رؤية معلومات مثل:

- النسبة المئوية للمصادقة التي تم تمريرها وفشلت في اليوم.

المخطط: عمليات التصديق التي تم تمريرها حسب اليوم

المخطط: عمليات التصديق التي تم تمريرها حسب اليوم

- عدد المصادقات في اليوم، في مخطط، ومع خيار النقر فوق القيم الزرقاء للاطلاع على البيانات بالتفصيل.

المصادقات حسب اليوم والرابط السريع

المصادقات حسب اليوم والرابط السريع

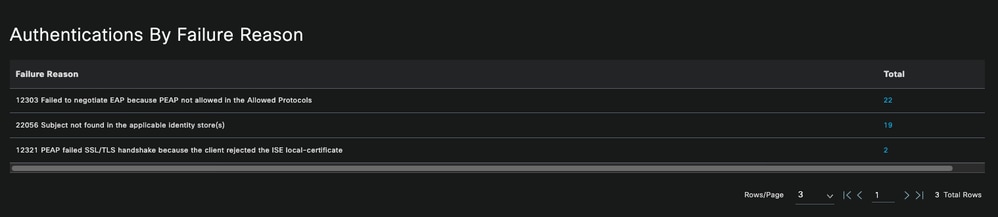

- المصادقة حسب سبب الفشل، والمدرجة في قائمة عليا، مع الأكثر تكرارا إلى الأقل تكرارا.

المصادقات حسب سبب الفشل

المصادقات حسب سبب الفشل

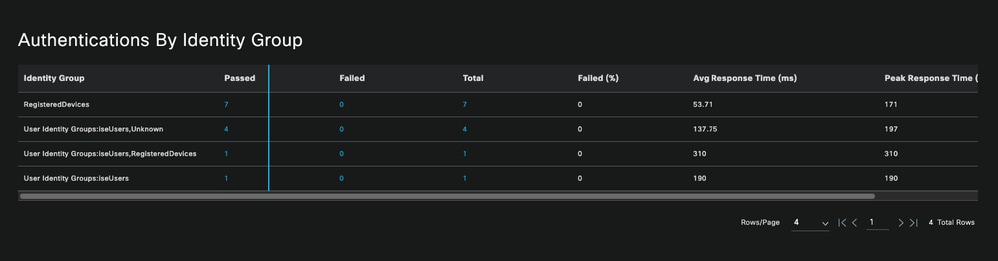

- خيار لرؤية مجموعات الهوية التي يتم إستخدامها بشكل شائع في مصادقة النشر.

المصادقات حسب مجموعة الهوية

المصادقات حسب مجموعة الهوية

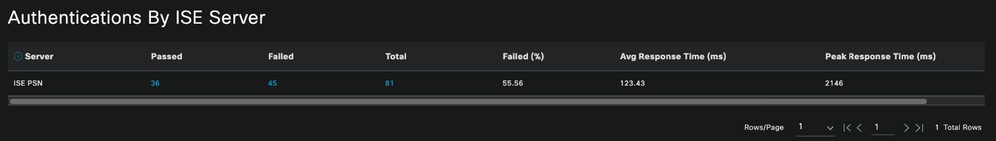

- الذي يستلم PSN المزيد من المصادقة.

ملاحظة: في النشر المستخدم لهذا المستند، تم إستخدام PSN واحد فقط؛ ومع ذلك، بالنسبة لعمليات النشر الأكبر، تكون هذه البيانات مفيدة لمعرفة ما إذا كانت هناك حاجة إلى موازنة الأحمال.

المصادقات بواسطة خادم ISE

المصادقات بواسطة خادم ISE

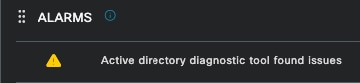

4 - أجهزة الإنذار ISE

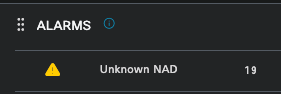

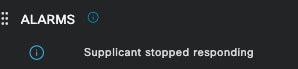

تحت لوحة معلومات ISE، يعرض قسم التنبيهات مشاكل النشر.

فيما يلي عدة تنبيهات ISE التي تساعد على أستكشاف الأخطاء وإصلاحها.

غير معروف NAD — يظهر هذا التنبيه عندما يكون هناك جهاز شبكة يصادق نقطة نهاية ويتصل ب ISE. ولكن، لا يثق ISE به، ويسقط اتصال RADIUS. أكثر الأسباب شيوعا هي عدم إنشاء جهاز الشبكة أو أن IP الذي يستخدمه جهاز الشبكة ليس هو نفسه الذي قام ISE بتسجيله.

مجهول NAD

مجهول NAD

توقف المستدعي عن الاستجابة — يحدث هذا التنبيه عندما تكون هناك مشكلة في اتصال الطالب، حيث يكون ذلك في معظم الأحيان بسبب خطأ في التكوين في المتطلب الذي يجب فحصه والتحقيق فيه من جانب نقطة النهاية.

توقف المتعجب عن الاستجابة

توقف المتعجب عن الاستجابة

وجدت أداة تشخيص Active Directory مشاكل — عند إستخدام Active Directory للتحقق من صحة هوية المستخدم، أو إذا بدأ في وجود مشاكل في عملية الاتصال، أو إذا تم قطع الاتصال، فسترى هذا التنبيه. ثم ستدرك لماذا تفشل المصادقات على الهوية الموجودة على AD.

فشل تشخيص AD

فشل تشخيص AD

فشل COA (تغيير التفويض) — التدفقات المتعددة في إستخدام ISE CoA، يقوم هذا التنبيه بإعلامك إذا تمت مواجهة مشاكل أثناء اتصال منفذ CoA بأي جهاز شبكة.

فشل COA

فشل COA

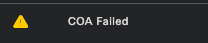

5 - تكوين تصحيح أخطاء ISE وجمع السجلات

لمتابعة تفاصيل عملية المصادقة، يجب عليك تمكين المكونات التالية في DEBUG لمشكلات MAB و dot1x:

مشكلة: dot1x/mab

السمات التي سيتم تعيينها على مستوى تصحيح الأخطاء.

- Runtime-AAA (prrt-server.log)

- nsf (ise-psc.log)

- nsf-session (ise-psc.log)

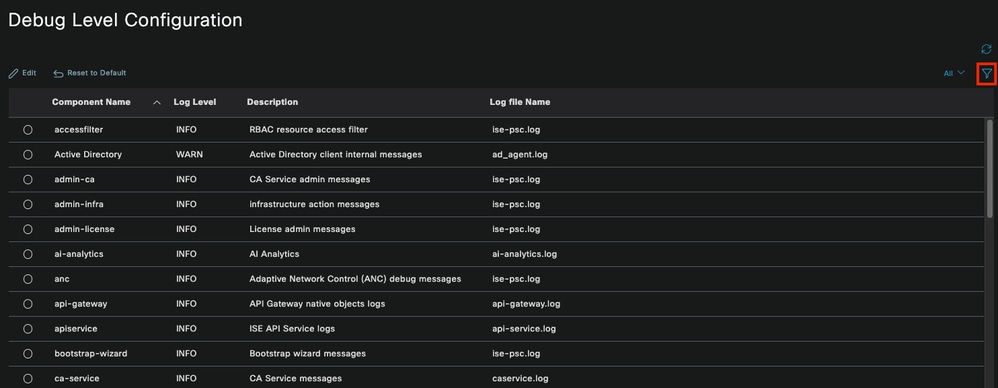

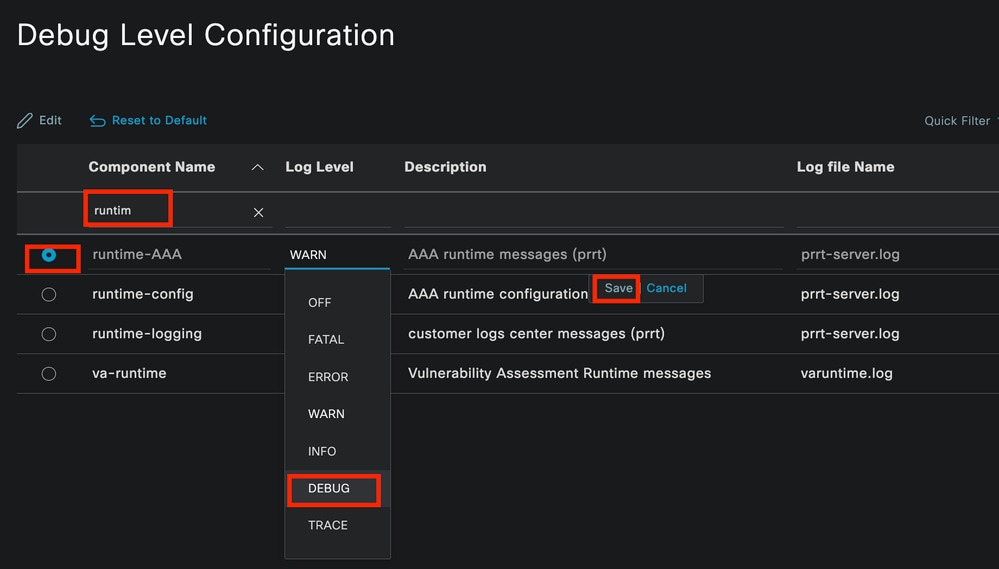

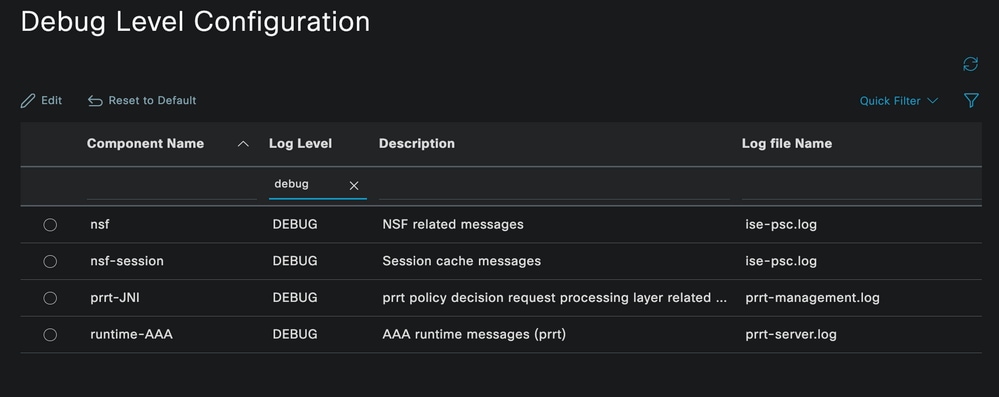

لتمكين المكونات من مستوى تصحيح الأخطاء، أولا، يلزم تحديد نوع PSN الذي يستقبل المصادقة التي تفشل أو التي تحتاج إلى التحقيق. يمكنك الحصول على هذه المعلومات من السجلات المباشرة. بعد ذلك يجب عليك الانتقال إلى قائمة ISE > أستكشاف الأخطاء وإصلاحها > معالج تصحيح الأخطاء > تكوين سجل الأخطاء > تحديد PSN > انقر فوق الزر تحرير.

يتم عرض القائمة التالية. انقر أيقونة المرشح:

تكوين سجل التصحيح

تكوين سجل التصحيح

في عمود اسم المكون، ابحث عن السمات المدرجة سابقا. حدد كل مستوى سجل وقم بتغييره إلى تصحيح الأخطاء. قم بحفظ التغييرات.

إعداد مكون AAA لوقت التشغيل

إعداد مكون AAA لوقت التشغيل

بمجرد الانتهاء من تكوين كل مكون، قم بتصفيتها باستخدام DEBUG حتى تتمكن من معرفة ما إذا تم تكوين جميع المكونات بشكل صحيح.

تكوين سجل التصحيح

تكوين سجل التصحيح

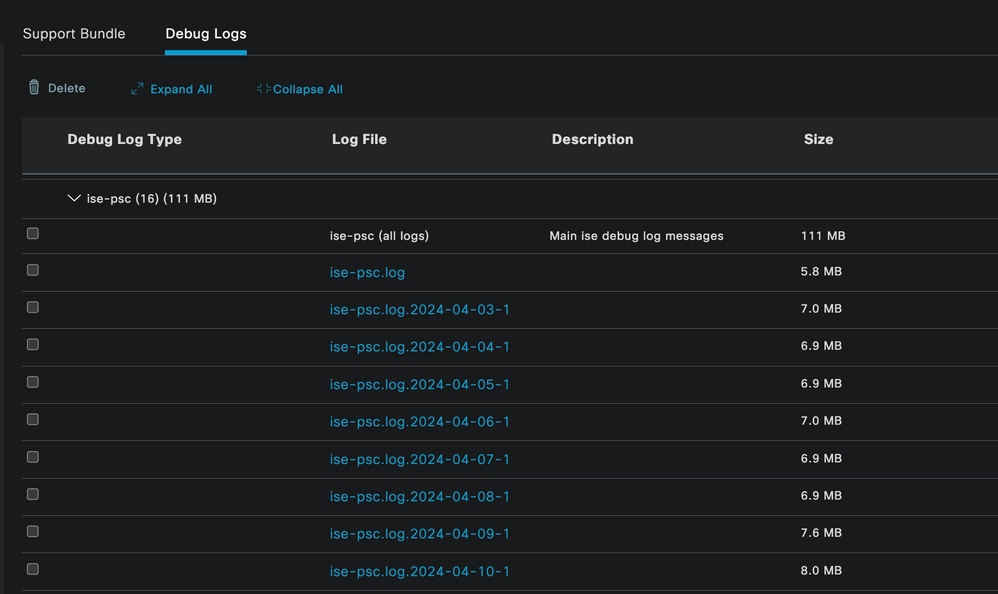

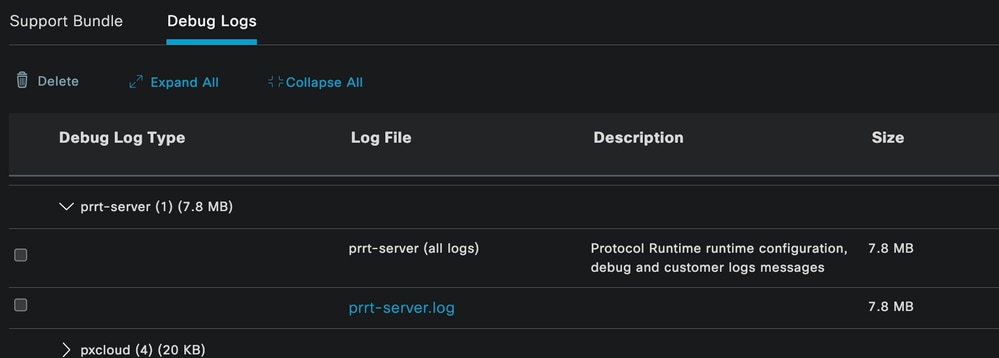

في حالة الحاجة إلى تحليل السجلات على الفور، يمكنك تنزيلها بالانتقال إلى قائمة ISE للمسار > العمليات > أستكشاف الأخطاء وإصلاحها > سجلات التنزيل > قائمة عقدة الجهاز > PSN وتمكين تصحيح الأخطاء > سجلات التصحيح.

في هذه الحالة، أنت ينبغي جلبت ل dot1x و mab إصدار في ال prrt-server.log وise-psc.log. السجل الذي يجب عليك تنزيله هو السجل الذي يحتوي على تاريخ آخر إختبار.

فقط انقر ملف السجل المعروض في هذه الصورة وقم بتنزيله (معروض بنص أزرق.)

سجلات التصحيح من عقدة PSN

سجلات التصحيح من عقدة PSN

قسم سجلات التصحيح

قسم سجلات التصحيح

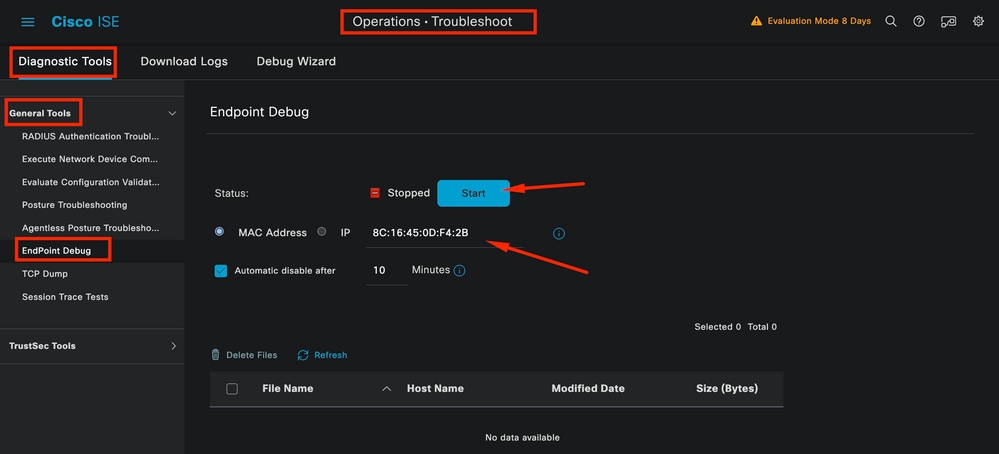

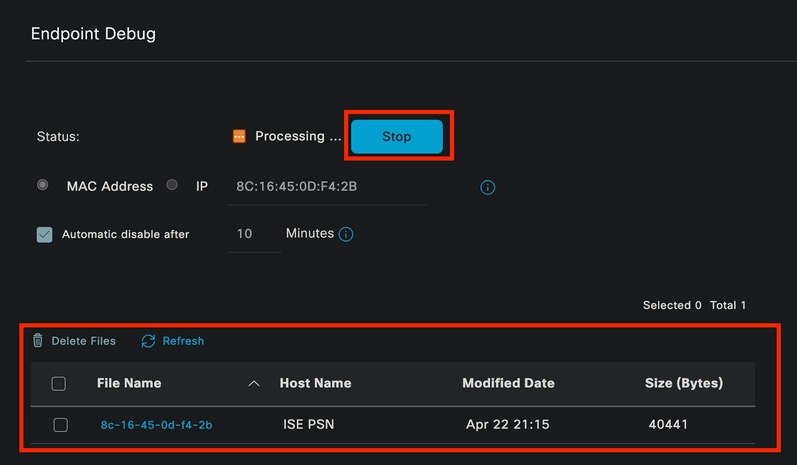

6 - تصحيح أخطاء ISE لكل نقطة نهاية

هناك أيضا خيار آخر للحصول على سجلات تصحيح الأخطاء، لكل سجل تصحيح أخطاء نقطة النهاية استنادا إلى عنوان MAC أو IP. يمكنك إستخدام أداة ISE لتصحيح أخطاء نقطة النهاية.

انتقل إلى قائمة ISE > العمليات > أستكشاف الأخطاء وإصلاحها > أدوات التشخيص > أدوات عامة > تصحيح أخطاء نقطة النهاية.

تصحيح أخطاء نقطة النهاية

تصحيح أخطاء نقطة النهاية

ثم أدخل معلومات نقطة النهاية المطلوبة لبدء التقاط السجلات. انقر على بدء.

ثم انقر فوق متابعة في رسالة التحذير.

تصحيح أخطاء نقطة النهاية

تصحيح أخطاء نقطة النهاية

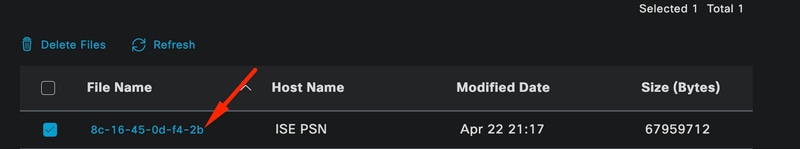

بمجرد التقاط المعلومات، انقر فوق إيقاف.

انقر فوق اسم الملف الظاهر بالأزرق. في هذه الصورة.

تصحيح أخطاء نقطة النهاية

تصحيح أخطاء نقطة النهاية

يجب أن تكون قادرا على رؤية سجلات المصادقة مع سجلات تصحيح الأخطاء دون تمكينها مباشرة من تكوين سجل التصحيح.

ملاحظة: نظرا لإمكانية حذف بعض الأشياء في إخراج تصحيح أخطاء نقطة النهاية، ستحصل على ملف سجل أكثر اكتمالا يقوم بتكوينه باستخدام تكوين سجل تصحيح الأخطاء وتنزيل جميع السجلات المطلوبة من أي ملف تحتاج إليه. كما هو موضح في قسم تكوين تصحيح أخطاء ISE وجمع السجلات السابق.

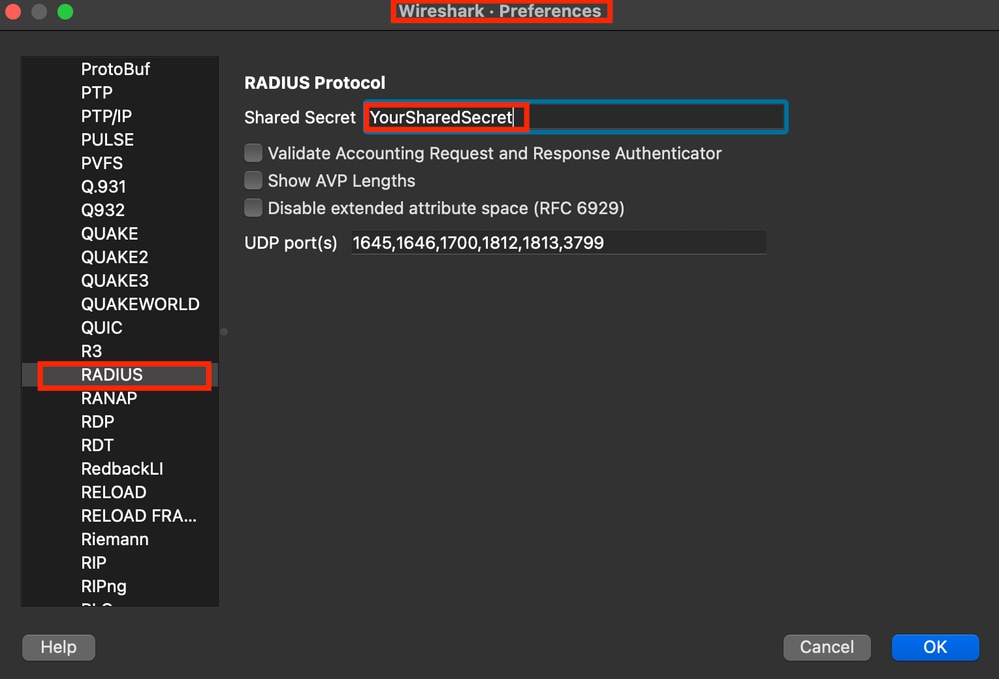

7 - فك تشفير حزم RADIUS

لا يتم تشفير حزم RADIUS باستثناء حقل كلمة مرور المستخدم. ومع ذلك، يلزمك التحقق من كلمة المرور المرسلة. يمكنك رؤية الحزمة التي أرسلها المستخدم بالانتقال إلى Wireshark > تفضيلات > بروتوكولات > RADIUS ثم إضافة مفتاح RADIUS المشترك المستخدم من قبل ISE وجهاز الشبكة. وبعد ذلك يتم عرض حزم RADIUS التي تم فك تشفيرها.

خيارات نصف قطر Wireshark

خيارات نصف قطر Wireshark

8 - أوامر أستكشاف أخطاء جهاز الشبكة وإصلاحها

الأمر التالي يساعد عند أستكشاف أخطاء ISR 1100 أو الجهاز السلكي ISR وإصلاحها.

8 - 1 لمعرفة ما إذا كان خادم AAA أو ISE متوفرا ويمكن الوصول إليه من جهاز الشبكة، أستخدم show aaa servers.

Router>show aaa servers

RADIUS: id 1, priority 1, host 10.88.240.80, auth-port 1645, acct-port 1646, hostname ISE-PSN-1

State: current UP, duration 2876s, previous duration 0s

Dead: total time 0s, count 0

Platform State from SMD: current UP, duration 2876s, previous duration 0s

SMD Platform Dead: total time 0s, count 0

Platform State from WNCD (1) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (2) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (3) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (4) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (5) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (6) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (7) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (8) : current UP, duration 3015s, previous duration 0s

WNCD Platform Dead: total time 0s, count 0UP

Quarantined: No

Authen: request 11, timeouts 0, failover 0, retransmission 0

Response: accept 1, reject 0, challenge 10

Response: unexpected 0, server error 0, incorrect 0, time 33ms

Transaction: success 11, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Dot1x transactions:

Response: total responses: 11, avg response time: 33ms

Transaction: timeouts 0, failover 0

Transaction: total 1, success 1, failure 0

MAC auth transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Author: request 0, timeouts 0, failover 0, retransmission 0

Response: accept 0, reject 0, challenge 0

Response: unexpected 0, server error 0, incorrect 0, time 0ms

Transaction: success 0, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

MAC author transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Account: request 6, timeouts 4, failover 0, retransmission 3

Request: start 1, interim 0, stop 0

Response: start 1, interim 0, stop 0

Response: unexpected 0, server error 0, incorrect 0, time 27ms

Transaction: success 2, failure 1

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Elapsed time since counters last cleared: 47m

Estimated Outstanding Access Transactions: 0

Estimated Outstanding Accounting Transactions: 0

Estimated Throttled Access Transactions: 0

Estimated Throttled Accounting Transactions: 0

Maximum Throttled Transactions: access 0, accounting 0

Consecutive Response Failures: total 0

SMD Platform : max 0, current 0 total 0

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 0, current 0 total 0

Consecutive Timeouts: total 3

SMD Platform : max 0, current 0 total 0

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 3, current 0 total 3

Requests per minute past 24 hours:

high - 0 hours, 47 minutes ago: 4

low - 0 hours, 45 minutes ago: 0

average: 0

Router>

8-2 لعرض حالة المنفذ، والتفاصيل، وقوائم التحكم في الوصول (ACL) التي تم تطبيقها على الجلسة، وطريقة المصادقة، ومعلومات أكثر فائدة، أستخدم الأمر show authentication session interface <interface حيث يتم إرفاق الكمبيوتر المحمول> التفاصيل.

Router#show authentication sessions interface gigabitEthernet 0/1/0 details

Interface: GigabitEthernet0/1/0

IIF-ID: 0x01D9BEFB

MAC Address: 8c16.450d.f42b

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: iseiscool

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 22781F0A0000000C0777AECD

Acct Session ID: 0x00000003

Handle: 0x0a000002

Current Policy: POLICY_Gi0/1/0

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

Method status list:

Method State

dot1x Authc Success

Router#

8-3 للتحقق من أن لديك جميع الأوامر المطلوبة ل AAA في التكوين العام، قم بتشغيل show running-config aaa.

Router#sh run aaa

!

aaa authentication dot1x default group ISE-CLUSTER

aaa authorization network default group ISE-CLUSTER

aaa accounting system default start-stop group ISE-CLUSTER

aaa accounting dot1x default start-stop group ISE-CLUSTER

!

aaa server radius dynamic-author

client <A.B.C.D> server-key Cisc0123

!

!

radius server COHVSRADISE01-NEW

address ipv4 <A.B.C.D> auth-port 1645 acct-port 1646

timeout 15

key Cisc0123

!

!

aaa group server radius ISE-CLUSTER

server name COHVSRADISE01-NEW

!

!

!

!

aaa new-model

aaa session-id common

!

!

Router#

8-4 أمر آخر مفيد هو إختبار خادم AAA group radius <a.b.c.d> iseiscool VainillaISE97 legacy.

Router#test aaa group radius server <A.B.C.D> iseiscool VainillaISE97 legacy

User was successfully authenticated.

Router#

9 - تصحيح الأخطاء ذات الصلة بجهاز الشبكة

- debug dot1x all - يعرض كل رسائل dot1x EAP

- مصادقة debug aaa - يعرض معلومات تصحيح أخطاء المصادقة من تطبيقات AAA

- تفويض تصحيح الأخطاء AAA - يعرض معلومات تصحيح الأخطاء لتفويض AAA

- debug radius authentication - يوفر معلومات تفصيلية حول الأنشطة على مستوى البروتوكول فقط للمصادقة

- debug radius - يوفر معلومات تفصيلية حول الأنشطة على مستوى البروتوكول

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

29-Apr-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- David Albanil De CastillaCisco Security Technical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات