تكوين آلية التحكم في حركة مرور PFrv2 باستخدام المسار الثابت والتوجيه المستند إلى السياسة

خيارات التنزيل

-

ePub (133.6 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تحكم PfRv2 (توجيه الأداء) في حركة مرور البيانات استنادا إلى قرار سياسة PfRv2. يناقش هذا المستند إستخدام المسارات الثابتة والتوجيه القائم على السياسة في PfRv2.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة أساسية بتوجيه الأداء (PfR).

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

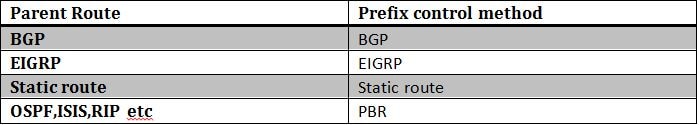

يسمح PfRv2 لمسؤول الشبكة بتكوين السياسات وتوجيه حركة مرور البيانات وفقا لذلك وفقا لنتائج سياسة PfRv2. هناك أوضاع مختلفة حيث تتحكم PfRv2 في حركة المرور وهو يعتمد على البروتوكول الذي من خلاله يتم تعلم المسار الأصلي لبادئة الوجهة. يتميز PFrv2 بالقدرة على تغيير قاعدة معلومات التوجيه (RIB) من خلال معالجة بروتوكولات التوجيه أو حقن المسارات الثابتة أو من خلال التوجيه الديناميكي القائم على السياسة.

- إذا تم التعرف على المسار الرئيسي عبر بروتوكول BGP، يمكن ل PfRv2 معالجة المسارات بشكل ديناميكي باستخدام سمات مثل التفضيلات المحلية.

- إذا تم تعلم المسار الرئيسي عبر EIGRP، فيمكن ل PfRv2 إدخال مسار جديد في جدول مخطط EIGRP.

- إذا كان المسار الرئيسي يتم تعلمه عبر المسار الثابت، فإن PfR2 يحقن مسار أكثر تحديدا (أفضل) على موجه الحدود المحدد من PfR (BR).

- إذا لم يتم التعرف على المسار الرئيسي عبر أي من الآليات الثلاث المذكورة أعلاه، فإن PfRv2 يستخدم التوجيه القائم على السياسة (PBR) لدفع حركة مرور البيانات عبر BR المحدد.

يناقش هذا المقال إستخدام PfRv2 للمسارات الثابتة (عندما يكون المسار الرئيسي عبر المسار الثابت) و PBR (عندما يكون المسار الرئيسي في RIB عبر RIP و OSPF و ISIS وما إلى ذلك) للتحكم في حركة المرور.

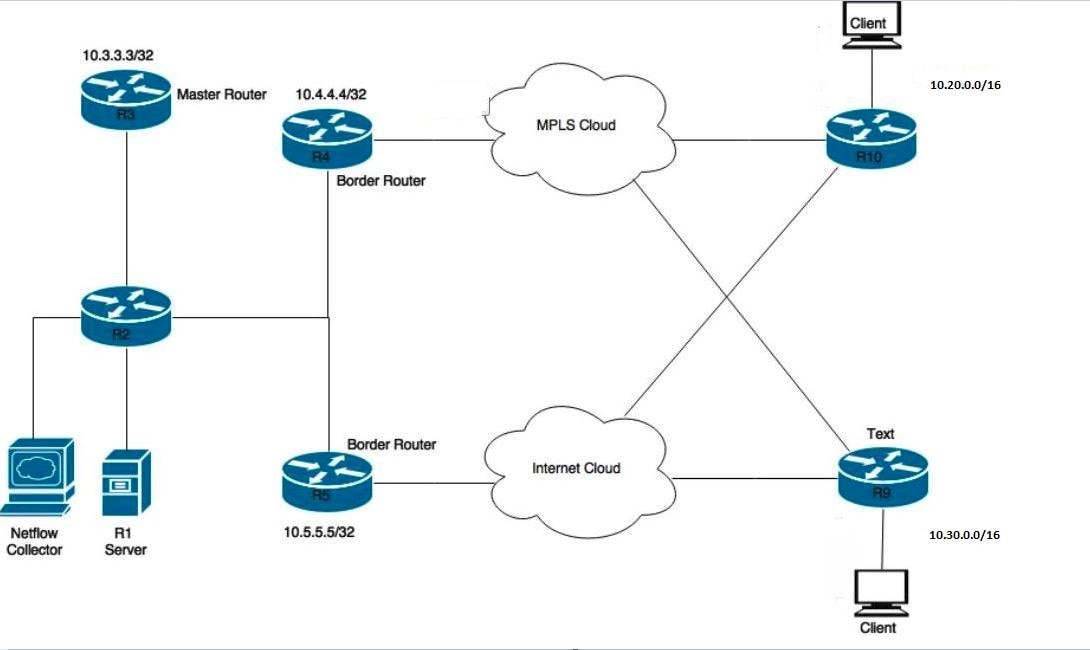

الرسم التخطيطي للشبكة

يشير هذا المستند إلى الصورة التالية كنموذج مخطط لباقي المستند.

الأجهزة الموضحة في الرسم التخطيطي:

R1- الخادم، بدء حركة مرور البيانات.

الموجه الرئيسي R3- PfR.

الموجه R4 و R5- حدود PFr.

العملاء المتصلون ب R9 و R10 هم أجهزة تستلم حركة مرور البيانات من الخادم R1.

التكوينات

في هذا المشهد سيتم تكوين قائمتي تعلم، واحدة لحركة مرور التطبيقات (application-learn-list) والبيانات (data-learn-list). يستخدم هذا السيناريو قائمة البادئات لتعريف حركة المرور. كما يمكن إستخدام قائمة الوصول لمطابقة نوع حركة المرور مثل TCP و UDP و ICMP وما إلى ذلك. كما يمكن إستخدام كلا من DSCP و TOS لتحديد حركة المرور الخاصة بك.

key chain pfr

key 0

key-string cisco

pfr master

policy-rules PFR

!

border 10.4.4.4 key-chain pfr

interface Tunnel0 internal

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Tunnel0 internal

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

!

learn

traffic-class filter access-list DENY-ALL

list seq 10 refname APPLICATION-LEARN-LIST //Learn-list for application traffic

traffic-class prefix-list APPLICATION

throughput

list seq 20 refname DATA-LEARN-LIST //Learn-list for data traffic

traffic-class prefix-list DATA

throughput

!

!

pfr-map PFR 10

match pfr learn list APPLICATION-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set active-probe echo 10.20.21.1

set probe frequency 5

set link-group MPLS fallback INET

!

pfr-map PFR 20

match pfr learn list DATA-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set resolve delay priority 1 variance 10

set active-probe echo 10.30.31.1

set probe frequency 5

set link-group INET fallback MPLS

ip prefix-list DATA

seq 5 permit 10.30.0.0/24

ip prefix-list APPLICATION

seq 5 permit 10.20.0.0/24

التحقق من الصحة

الحالة 1:يتم تعلم المسار الرئيسي عبر مسار ثابت على موجهات الحدود

في هذا السيناريو، يتم تدفق حركة المرور للوجهات 10.20.20.1 و 10.30.30.1. فيما يلي كيفية ظهور المسار الرئيسي على R4 و R5.

R4#show ip route

--output suppressed--

S 10.20.0.0/16 [1/0] via 10.0.68.8

S 10.30.0.0/16 [1/0] via 10.0.68.8

R5#show ip route

--output suppressed--

S 10.20.0.0/16 [1/0] via 10.0.57.7

S 10.30.0.0/16 [1/0] via 10.0.57.7

عند تدفق حركة المرور، يتعرف PfRv2 على بادئات حركة المرور وتنخفض حركة المرور إلى حالة INpolicy كما هو موضح أدناه في الإخراج.

R3#show pfr master traffic-class

OER Prefix Statistics:

--output suppressed--

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY 31 10.4.4.4 Et1/0 STATIC

N N N N N N N N

1 2 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 30 10.5.5.5 Et1/0 STATIC

N N N N N N N N

4 2 0 0 N N N N

كما يمكن ملاحظته أدناه أن الموجه R4 (10.4.4.4) حقن مسارا أكثر تحديدا 10.20.20.0/24. يتم تمييز هذا المسار الذي تم إنشاؤه تلقائيا بقيمة علامة تمييز 5000. وهذا المسار الأفضل تحديدا يجعل R4 أفضل BR لحركة المرور التي تغادر ل 10.20.20.0/24.

R4#show pfr border routes static

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

CE 10.20.20.0/24 10.20.0.0/16 5000

XN 10.30.30.0/24

R4#show ip route 10.20.20.0 255.255.255.0

Routing entry for 10.20.20.0/24

Known via "static", distance 1, metric 0

Tag 5000

Redistributing via ospf 100

Routing Descriptor Blocks:

* 10.0.46.6, via Ethernet1/0

Route metric is 0, traffic share count is 1

Route tag 5000

وبالمثل، يمكن ملاحظة سلوك مماثل على R5 ويحتوي على مسار أكثر تحديدا 10.30.30.0/24 أيضا يحمل علامة 5000. وهذا يجعل R5 مرشحا مناسبا لتوجيه حركة المرور ل 10.30.30.0/24. هذه هي الطريقة التي تفضل بها PfRv2 توجيه حركة مرور البيانات كما هو موضح أعلاه في "show pfr master traffic-class".

R5#show pfr border routes static

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

XN 10.20.20.0/24

CE 10.30.30.0/24 10.30.0.0/16 5000

R5#show ip route 10.30.30.0 255.255.255.0

Routing entry for 10.30.30.0/24

Known via "static", distance 1, metric 0

Tag 5000

Redistributing via ospf 100

Routing Descriptor Blocks:

* 10.0.57.7, via Ethernet1/0

Route metric is 0, traffic share count is 1

Route tag 5000

في حالة وجود موجهات حدود متعددة (مثل هذه الحالة)، يجب إعادة توزيع هذه المسارات الثابتة التي تم إنشاؤها تلقائيا في بروتوكول العبارة الداخلية حتى يمكن أن تصل إلى موجهات حدود أخرى ويمكن أن تقوم بتوجيه حركة المرور استنادا إلى المسار الأكثر تحديدا الذي تم إنشاؤه بواسطة BR المحدد.

الحالة 2:يتم تعلم المسار الرئيسي عبر OSPF

يتم التحكم في أي مسار أصل لا يتم تعلمه عبر BGP أو EIGRP أو المسار الثابت باستخدام التوجيه المستند إلى السياسة (PBR). يتضمن PfRv2 خريطة مسار ديناميكية وقائمة وصول للتحكم في حركة المرور. فيما يلي كيف يبدو المسار الرئيسي ل OSPF على R4 و R5.

R4#show ip route

--output suppressed--

O E2 10.20.0.0/16 [110/20] via 10.0.46.6, 02:16:35, Ethernet1/0

O E2 10.30.0.0/16 [110/20] via 10.0.46.6, 02:16:35, Ethernet1/0

R5#show ip route

--output suppressed--

O E2 10.20.0.0/16 [110/20] via 10.0.57.7, 02:18:20, Ethernet1/0

O E2 10.30.0.0/16 [110/20] via 10.0.57.7, 02:18:20, Ethernet1/0

عندما يحتاج PfRv2 إلى معالجة تدفق حركة المرور عبر التوجيه المستند إلى السياسة، فإنه يتطلب واجهة متصلة مباشرة بين وحدات BRs. قد يكون هذا الارتباط المتصل مباشرة اتصالا ماديا أو قد يكون نفق GRE. يجب إنشاء هذا النفق يدويا وتكوينه كواجهة داخلية في تعريف حدود PfRv2.

R4

interface tunnel 0 // Defining GRE tunnel for policy routing of traffic.

ip add 10.0.45.4

tunnel source 10.0.24.4

tunnel destination 10.0.25.5

R5

interface tunnel 0

ip add 10.0.45.5

tunnel source 10.0.25.5

tunnel destination 10.0.24.4

border 10.4.4.4 key-chain pfr

interface Tunnel0 internal // Packets would be policy routed to selected BR using this Tunnel.

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Tunnel0 internal // Packets would be policy routed to selected BR using this Tunnel.

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

R3#show pfr master traffic-class

OER Prefix Statistics:

--output suppressed--

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY @8 10.4.4.4 Et1/0 RIB-PBR

N N N N N N N N

2 1 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 82 10.5.5.5 Et1/0 RIB-PBR

N N N N N N N N

1 1 0 0 N N N N

وفقا للسياسة المحددة في PfRv2، يتم الحصول على أفضل موجه خروج (BR) ل 10.20.20.0/24 و 10.30.30.0/24. على سبيل المثال، في حالة وصول حركة المرور الموجهة ل 10.20.20.0/24 إلى R5 (10.5.5.5) الذي ليس BR المحدد، يتم حقن خريطة مسار ديناميكية وقائمة وصول تلقائيا لتوجيه حركة المرور إلى BR R4 المحددة (10.4.4.4) في النهج. يتم توجيه الحزم عبر واجهة النفق التي تم تعريفها سابقا.

R5#show route-map dynamic

route-map OER_INTERNAL_RMAP, permit, sequence 0, identifier 436207617

Match clauses:

ip address (access-lists): oer#1

Set clauses:

ip next-hop 10.0.45.4

interface Tunnel0 // Tunnel is used to PBR traffic to R4.

Policy routing matches: 314076 packets, 16960104 bytes

R5#show ip access-lists dynamic

Extended IP access list oer#1

1073741823 permit ip any 10.20.20.0 0.0.0.255 (315125 matches)

2147483647 deny ip any any (314955 matches)

تمت المساهمة بواسطة مهندسو Cisco

- Amandeep Singhمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات