GSR: إستلام قوائم التحكم في الوصول

المحتويات

المقدمة

يصف هذا المستند ميزة أمان جديدة تسمى قوائم التحكم في الوصول للاستقبال (rACLs) 1 ويقدم توصيات وإرشادات لعمليات نشر قوائم التحكم في الوصول للاستقبال. يتم إستخدام قوائم التحكم في الوصول (ACL) المستلمة لزيادة الأمان على موجهات السلسلة 12000 من Cisco من خلال حماية معالج التوجيه gigabit route processor (GRP) الخاص بالموجه من حركة المرور غير الضرورية والضارة المحتملة. تمت إضافة قوائم التحكم في الوصول (ACL) المستلمة كتنازل خاص عن تقييد الصيانة لإصدار البرنامج Cisco IOS ® Software، الإصدار 12.0.21S2 ودمجها في البرنامج Cisco IOS Software، الإصدار 12.0(22)S.

حماية GRP

يمكن تقسيم البيانات التي يتم استقبالها بواسطة موجه محول جيجابت (GSR) إلى فئتين عريضتين:

-

حركة المرور التي تمر عبر الموجه عبر مسار إعادة التوجيه.

-

حركة المرور التي يجب إرسالها عبر مسار الاستقبال إلى GRP للحصول على مزيد من التحليل.

وفي العمليات العادية، تتدفق الغالبية العظمى من حركة المرور عبر قواعد تحديد المواقع الجغرافية في الطريق إلى وجهات أخرى. ومع ذلك، يجب أن يعالج بروتوكول GRP أنواع معينة من البيانات، أبرزها بروتوكولات التوجيه والوصول إلى الموجه عن بعد وحركة مرور إدارة الشبكة (مثل بروتوكول إدارة الشبكة البسيط [SNMP]). بالإضافة إلى حركة المرور هذه، قد تتطلب حزم الطبقة 3 الأخرى مرونة المعالجة الخاصة ببروتوكول GRP. ويتضمن ذلك خيارات IP معينة وأشكال معينة من حزم بروتوكول رسائل التحكم في الإنترنت (ICMP). راجع الملحق حول إستقبال التجاور والحزم المثقبة للحصول على تفاصيل إضافية حول قوائم التحكم في الوصول (rACLs) وحركة مرور مسار الاستقبال على GSR.

يحتوي GSR على مسارات بيانات متعددة، كل منها يقوم بخدمة أشكال مختلفة من حركة المرور. تتم إعادة توجيه حركة مرور النقل من بطاقة الخط (LC) إلى البنية ثم إلى بطاقة الخروج لتوصيل الخطوة التالية. بالإضافة إلى مسار بيانات حركة المرور العابرة، يحتوي GSR على مسارين آخرين لحركة المرور التي تتطلب المعالجة المحلية: LC إلى وحدة المعالجة المركزية LC و LC إلى وحدة المعالجة المركزية LC إلى الدمج إلى GRP. يوضح الجدول التالي مسارات العديد من الميزات والبروتوكولات شائعة الاستخدام.

| نوع حركة المرور | مسار البيانات |

|---|---|

| حركة المرور العادية (العابرة) | من LC إلى LC |

| بروتوكولات التوجيه/SSH/SNMP | وحدة المعالجة المركزية LC إلى LC إلى وحدة معالجة مركزية (GRP) |

| صدى ICMP (إختبار الاتصال) | وحدة معالجة مركزية LC إلى LC |

| التسجيل |

يتمتع معالج التوجيه ل GSR بقدرة محدودة على معالجة حركة المرور المقدمة من قوائم التحكم في الوصول (LCs) الموجهة إلى بروتوكول GRP نفسه. إذا تطلب الحجم الكبير من البيانات التعامل مع بروتوكول GRP، فإن حركة المرور هذه يمكن أن تؤثر على بروتوكول GRP. وينتج عن ذلك هجوم فعال على رفض الخدمة (DoS). تصارع وحدة المعالجة المركزية ل GRP لمجاراة فحص الحزمة وتبدأ في إسقاط الحزم، مما يؤدي إلى غمر قوائم الانتظار التي قيد الإدخال وقوائم الانتظار الخاصة بتجاهل الحزمة (SPD). 2 يجب حماية معايير GSR ضد ثلاثة سيناريوهات، والتي يمكن أن تنتج عن هجمات رفض الخدمة (DoS) الموجهة إلى بروتوكول GRP للموجه.

-

فقدان حزمة بروتوكول التوجيه من فيض ذو أولوية عادية

-

جلسة إدارة (Telnet، بروتوكول طبقة الأمان [SSH]، بروتوكول SNMP) فقدان الحزمة من فيض ذو أولوية عادية

-

فقدان حزم البيانات من فيضان منتحم ذو أولوية عالية

يتم حاليا تخفيف الفقدان المحتمل لبيانات بروتوكول التوجيه أثناء حدوث طوفان ذو أولوية عادية عن طريق التصنيف الثابت وتحديد معدل حركة المرور الموجهة إلى بروتوكول GRP من قوائم التحكم في الوصول (LCs). ولكن من المؤسف أن هذا النهج لا يخلو من أوجه قصور. تحديد المعدل لحركة المرور ذات الأولوية العادية الموجهة إلى GRP غير كاف لضمان الحماية لبيانات بروتوكول التوجيه ذات الأولوية العالية إذا تم تسليم هجوم عبر العديد من قوائم التحكم في الوصول (LC). ولا يؤدي خفض العتبة التي يتم عندها إسقاط البيانات ذات الأولوية العادية لتوفير مثل هذه الحماية إلا إلى تفاقم خسارة حركة مرور الإدارة من الفيضانات ذات الأولوية العادية.

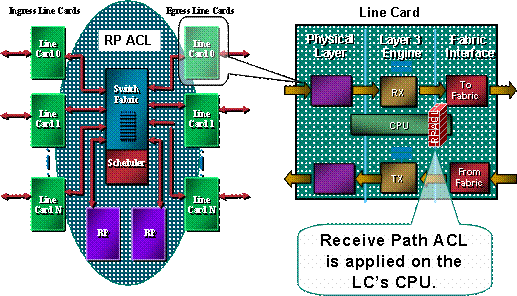

كما تظهر هذه الصورة، يتم تنفيذ قائمة التحكم في الوصول للاستقبال على كل LC قبل إرسال الحزمة إلى GRP.

يلزم وجود آلية حماية لبروتوكول GRP. تؤثر قوائم التحكم في الوصول على حركة المرور التي يتم إرسالها إلى بروتوكول GRP بسبب إستقبال التجاور. إستقبال التجاور هي عمليات إعادة التوجيه السريع من Cisco لحركة المرور الموجهة إلى عناوين IP الخاصة بالموجه، مثل عنوان البث أو العناوين التي تم تكوينها على واجهات الموجه. 3 راجع قسم الملحق للحصول على مزيد من التفاصيل حول إستقبال التجاور والحزم المثقبة.

يتم إرسال حركة المرور التي تدخل LC أولا إلى وحدة المعالجة المركزية المحلية الخاصة بالتحكم في الشبكة المحلية، ويتم وضع الحزم التي تتطلب المعالجة بواسطة GRP في قائمة الانتظار لإعادة التوجيه إلى معالج التوجيه. يتم إنشاء قائمة التحكم في الوصول للاستقبال على بروتوكول GRP ثم يتم دفعها لأسفل إلى وحدات المعالجة المركزية الخاصة بمختلف قوائم التحكم في الوصول (LC). قبل إرسال حركة المرور من وحدة المعالجة المركزية LC إلى GRP، تتم مقارنة حركة المرور بقائمة التحكم في الوصول للاستقبال. إن أمكن، فإن حركة المرور تمر إلى GRP، بينما يتم رفض جميع حركات المرور الأخرى. يتم فحص قائمة التحكم في الوصول للبنية الأساسية (rACL) قبل عنصر التحكم في الوصول للبنية الأساسية (LC) لوظيفة تحديد معدل الارتباطات التشعبية (GRP). ونظرا لاستخدام قائمة التحكم في الوصول إلى النقل (rACL) لجميع عمليات التجاور المستلمة، فإن بعض الحزم التي تتم معالجتها بواسطة وحدة المعالجة المركزية الخاصة بوحدة التحكم في الوصول إلى المنفذ (مثل طلبات echo) تخضع لتصفية قائمة التحكم في الوصول أيضا. يجب أخذ هذا الأمر في الاعتبار عند تصميم إدخالات قوائم التحكم في الوصول للاستقبال.

قوائم التحكم في الوصول للاستقبال هي جزء من مجموعة برامج متعددة الأجزاء من الآليات لحماية الموارد في الموجه. سيتضمن العمل المستقبلي مكون تحديد المعدل لقائمة التحكم بالوصول للبنية الأساسية (rACL).

تأثير الأداء

لا يتم إستهلاك أي ذاكرة بخلاف الذاكرة اللازمة للاحتفاظ بإدخال التكوين الواحد وقائمة الوصول المعرفة نفسها. يتم نسخ قائمة التحكم في الوصول للبنية الأساسية (rACL) إلى كل وحدة تحكم في الوصول للوسائط، لذلك يتم تخصيص مساحة بسيطة من الذاكرة على كل وحدة تحكم في الوصول للوسائط. وعموما، فإن الموارد المستخدمة ضئيلة، لا سيما عند مقارنتها بفوائد النشر.

لا تؤثر قائمة التحكم في الوصول للاستقبال على أداء حركة المرور التي تمت إعادة توجيهها. تنطبق قائمة التحكم في الوصول للاستقبال فقط على حركة مرور التجاور. لا تخضع حركة المرور التي تمت إعادة توجيهها أبدا إلى قائمة التحكم في الوصول للبنية الأساسية (rACL). تتم تصفية حركة مرور النقل باستخدام قوائم التحكم في الوصول (ACLs) للواجهة. يتم تطبيق قوائم التحكم في الوصول (ACL) "العادية" هذه على الواجهات في إتجاه محدد. تخضع حركة المرور إلى معالجة قائمة التحكم في الوصول (ACL) قبل معالجة قائمة التحكم في الوصول للبنية الأساسية (rACLs)، لذلك لن يتم إستلام حركة المرور المرفوضة بواسطة قائمة التحكم في الوصول للواجهة بواسطة قائمة التحكم في الوصول للبنية الأساسية (rACL). 4

سيكون ل LC الذي يقوم بالتصفية الفعلية (بمعنى آخر، LC الذي يستقبل حركة المرور التي تمت تصفيتها بواسطة قائمة التحكم في الوصول للبنية الأساسية (rACL)) زيادة في إستخدام وحدة المعالجة المركزية بسبب معالجة قائمة التحكم في الوصول للبنية الأساسية (rACL). ومع ذلك، ينتج إستخدام وحدة المعالجة المركزية (CPU) المتزايد هذا عن إرتفاع حجم حركة المرور الموجهة إلى بروتوكول GRP، وتفوق فائدة بروتوكول GRP الخاص بحماية قائمة التحكم في الوصول للبنية الأساسية (rACL) بشكل كبير زيادة إستخدام وحدة المعالجة المركزية على عنصر التحكم في الشبكة المحلية. سيختلف إستخدام وحدة المعالجة المركزية على LC بناء على نوع محرك LC. على سبيل المثال، في حالة حدوث الهجوم نفسه، سيكون إستخدام وحدة المعالجة المركزية (CPU) للمحرك 3 LC أقل من إستخدام وحدة المعالجة المركزية للمحرك 0 LC.

يؤدي تمكين قوائم التحكم في الوصول (ACL) من Turbo (باستخدام الأمر access-list compiled) إلى تحويل قوائم التحكم في الوصول (ACL) إلى سلسلة فعالة للغاية من إدخالات جدول البحث. عند تمكين قوائم التحكم في الوصول (ACL) من Turbo، لا يؤثر عمق قائمة التحكم في الوصول (rACL) على الأداء. بمعنى آخر، تكون سرعة المعالجة مستقلة عن عدد إدخالات قائمة التحكم بالوصول (ACL). إذا كانت قائمة التحكم في الوصول للاستقبال قصيرة، فلن تعمل قوائم التحكم في الوصول (ACL) من Turbo على زيادة الأداء بشكل ملحوظ ولكنها ستستهلك الذاكرة؛ ومع قوائم التحكم في الوصول للاستقبال القصيرة، فمن المحتمل ألا تكون قوائم التحكم في الوصول (ACL) المجمعة ضرورية.

ومن خلال حماية بروتوكول GRP، تساعد قائمة التحكم في الوصول للبنية الأساسية (rACL) في ضمان توفر الموجه، وفي نهاية المطاف، إستقرار الشبكة أثناء الهجوم. كما هو موضح أعلاه، تتم معالجة قائمة التحكم في الوصول للبنية الأساسية (rACL) على وحدة المعالجة المركزية (CPU) الخاصة بوحدة التحكم في الوصول للبنية الأساسية (LC)، لذلك سيزيد إستخدام وحدة المعالجة المركزية (CPU) على كل وحدة تحكم في الوصول (LC) عند توجيه حجم كبير من البيانات إلى الموجه. في E0/E1 وبعض حزم E2، قد يؤدي إستخدام وحدة المعالجة المركزية (CPU) بنسبة 100+٪ إلى بروتوكول التوجيه وحالات السقوط من طبقة الارتباط. ويتم توطين عمليات السقوط هذه على البطاقة، ويتم حماية عمليات توجيه GRP، وبالتالي يتم الحفاظ على الاستقرار. تقوم بطاقات E2 ذات التعليمات البرمجية الدقيقة 5 التي تم تمكين التحكم فيها بتنشيط وضع التحكم عندما تكون تحت الحمل الثقيل وتسبق فقط حركة مرور 6 و 7 إلى بروتوكول التوجيه. تحتوي أنواع محركات أخرى على بنى متعددة قوائم الانتظار، على سبيل المثال، تحتوي بطاقات E3 على ثلاث قوائم انتظار إلى وحدة المعالجة المركزية، مع حزم بروتوكول التوجيه (أسبقية 6/7) في قائمة انتظار منفصلة ذات أولوية عالية. لن ينتج عن وحدة المعالجة المركزية (CPU) ذات الأولوية العالية، ما لم تتسبب الحزم ذات الأولوية العالية في حدوث حالات إسقاط لبروتوكول التوجيه. سيتم إسقاط الحزم إلى قوائم الانتظار ذات الأولوية الأدنى من قبل. وأخيرا، تحتوي البطاقات القائمة على الفئة E4 على ثماني قوائم انتظار لوحدة المعالجة المركزية (CPU)، مع إحداها مخصصة لحزم بروتوكول التوجيه.

بناء جملة

يتم تطبيق قائمة التحكم في الوصول للاستقبال باستخدام أمر التكوين العام التالي لتوزيع قائمة التحكم في الوصول للاستقبال على كل LC في الموجه.

[no] ip receive access-list

في هذه الصياغة، يتم تحديد <num> على النحو التالي.

<1-199> IP access list (standard or extended) <1300-2699> IP expanded access list (standard or extended)

أمثلة على القالب الأساسي وقوائم التحكم في الوصول (ACL)

لكي تتمكن من إستخدام هذا الأمر، يلزمك تحديد قائمة وصول تحدد حركة المرور التي يجب السماح لها بالتحدث إلى الموجه. يجب أن تتضمن قائمة الوصول كلا من بروتوكولات التوجيه وحركة مرور الإدارة (بروتوكول العبارة الحدودية [BGP]، وفتح أقصر مسار أولا [OSPF]، SNMP، SSH، و Telnet). راجع القسم الخاص بإرشادات النشر للحصول على مزيد من التفاصيل.

توفر قائمة التحكم في الوصول (ACL) العينة التالية مجملا بسيطا وتقدم بعض أمثلة التكوين التي يمكن تكييفها لاستخدامات محددة. توضح قائمة التحكم في الوصول (ACL) التكوينات المطلوبة للعديد من الخدمات/البروتوكولات المطلوبة بشكل شائع. بالنسبة إلى SSH و telnet و SNMP، يتم إستخدام عنوان الاسترجاع كوجهة. بالنسبة لبروتوكولات التوجيه، يتم إستخدام عنوان الواجهة الفعلي. يتم تحديد إختيار واجهات الموجهات لاستخدامها في قائمة التحكم في الوصول للبنية الأساسية (rACL) بواسطة سياسات الموقع المحلي وعملياته. على سبيل المثال، إذا تم إستخدام عمليات الاسترجاع لجميع جلسات تناظر BGP، فيجب السماح بعمليات الاسترجاع هذه فقط في عبارات السماح لبروتوكول BGP.

!--- Permit BGP. access-list 110 permit tcp host bgp_peer host loopback eq bgp !--- Permit OSPF. access-list 110 permit ospf host ospf_neighbor host 224.0.0.5 !--- Permit designated router multicast address, if needed. access-list 110 permit ospf host ospf_neighbor host 224.0.0.6 access-list 110 permit ospf host ospf_neighbor host local_ip !--- Permit Enhanced Interior Gateway Routing Protocol (EIGRP). access-list 110 permit eigrp host eigrp_neighbor host 224.0.0.10 access-list 110 permit eigrp host eigrp_neighbor host local_ip !--- Permit remote access by Telnet and SSH. access-list 110 permit tcp management_addresses host loopback eq 22 access-list 110 permit tcp management_addresses host loopback eq telnet !--- Permit SNMP. access-list 110 permit udp host NMS_stations host loopback eq snmp !--- Permit Network Time Protocol (NTP). access-list 110 permit udp host ntp_server host loopback eq ntp !--- Router-originated traceroute: !--- Each hop returns a message that time to live (ttl) !--- has been exceeded (type 11, code 3); !--- the final destination returns a message that !--- the ICMP port is unreachable (type 3, code 0). access-list 110 permit icmp any any ttl-exceeded access-list 110 permit icmp any any port-unreachable !--- Permit TACACS for router authentication. access-list 110 permit tcp host tacacs_server router_src established !--- Permit RADIUS. access-list 110 permit udp host radius_server router_src log !--- Permit FTP for IOS upgrades. access-list 110 permit tcp host image_server eq ftp host router_ip_address access-list 110 permit tcp host image_sever eq ftp-data host router_ip_address

كما هو الحال مع جميع قوائم التحكم في الوصول من Cisco، هناك عبارة رفض ضمني في نهاية قائمة الوصول، لذلك سيتم رفض أي حركة مرور لا تطابق إدخالا في قائمة التحكم في الوصول.

ملاحظة: يمكن إستخدام الكلمة الأساسية log للمساعدة في تصنيف حركة المرور الموجهة إلى GRP غير المسموح بها. على الرغم من أن الكلمة الأساسية السجل توفر رؤية قيمة حول تفاصيل الوصول إلى قائمة التحكم في الوصول (ACL)، إلا أن عمليات الوصول الزائدة إلى إدخال قائمة التحكم في الوصول (ACL) الذي يستخدم هذه الكلمة الأساسية سيزيد من إستخدام وحدة المعالجة المركزية (CPU) الخاصة بوحدة التحكم في الوصول (LC). يختلف تأثير الأداء المرتبط بالتسجيل مع نوع محرك LC. بشكل عام، يجب إستخدام التسجيل فقط عند الضرورة على المحركات 0/1/2. بالنسبة للمحركات 3/4/4+، ينتج عن التسجيل تأثير أقل بكثير بسبب الأداء المتزايد لوحدة المعالجة المركزية وبنية قوائم الانتظار المتعددة.

يتم تحديد مستوى دقة قائمة الوصول هذه بواسطة سياسة الأمان المحلية (على سبيل المثال، مستوى التصفية المطلوب لجيران OSPF).

قوائم التحكم في الوصول والحزم المجزأة

تحتوي قوائم التحكم في الوصول (ACL) على كلمة أساسية أجزاء تمكن سلوك معالجة الحزم المجزأة المتخصصة. وبشكل عام، تتأثر الأجزاء غير الأولية التي تطابق عبارات L3 (بغض النظر عن معلومات L4) في قائمة التحكم في الوصول (ACL) بجملة بيان السماح أو الرفض الخاص بالقيد المتطابق. لاحظ أن إستخدام الكلمة الأساسية الأجزاء يمكن أن يجبر قوائم التحكم في الوصول على رفض الأجزاء غير الأولية أو السماح بها بمزيد من القابلية.

في سياق قائمة التحكم في الوصول إلى البنية الأساسية (rACL)، تضيف التصفية طبقة إضافية من الحماية ضد هجوم رفض الخدمة (DoS) الذي يستخدم الأجزاء غير الأولية فقط (مثل FO > 0). يؤدي إستخدام عبارة الرفض الخاصة بالأجزاء غير الأولية في بداية قائمة التحكم في الوصول إلى النقل (rACL) إلى رفض وصول جميع الأجزاء غير الأولية إلى الموجه. في ظروف نادرة، قد تتطلب الجلسة الصالحة التجزئة، وبالتالي تتم تصفيتها إذا وجدت عبارة رفض الجزء في قائمة التحكم في الوصول للاستقبال.

على سبيل المثال، تذكر قائمة التحكم في الوصول (ACL) الجزئية الموضحة أدناه.

access-list 110 deny tcp any any fragments access-list 110 deny udp any any fragments access-list 110 deny icmp any any fragments <rest of ACL>

تؤدي إضافة هذه الإدخالات إلى بداية قائمة التحكم في الوصول إلى البنية الأساسية إلى رفض أي وصول غير أولي إلى بروتوكول GRP، بينما يتم تمرير الحزم غير المجزأة أو الأجزاء الأولية إلى الأسطر التالية من قائمة التحكم في الوصول إلى النقل (rACL) دون أن تتأثر بكشوف رفض الجزء. كما يسهل قصاصة قائمة التحكم في الوصول أعلاه تصنيف الهجوم نظرا لأن كل بروتوكول - بروتوكول مخطط البيانات العالمي (UDP) و TCP و ICMP - يزيد من العدادات المنفصلة في قائمة التحكم في الوصول (ACL).

ارجع إلى قوائم التحكم في الوصول وأجزاء IP لإجراء مناقشة تفصيلية للخيارات.

تقييم الخطر

تأكد من أن قائمة التحكم في الوصول للبنية الأساسية (rACLs) لا تقوم بتصفية حركة المرور الحيوية مثل بروتوكولات التوجيه أو الوصول التفاعلي إلى الموجهات. قد تؤدي تصفية حركة المرور الضرورية إلى عدم القدرة على الوصول إلى الموجه عن بعد، وبالتالي تتطلب اتصال وحدة تحكم. ولهذا السبب، يجب أن تحاكي تكوينات المختبرات عملية النشر الفعلية قدر الإمكان.

وكما هو الحال دائما، توصي Cisco باختبار هذه الميزة في المختبر قبل النشر.

التذييلات والملاحظات

إستقبال عمليات التجاور والحزم الخاملة

كما هو موضح مسبقا في هذا المستند، تتطلب بعض الحزم معالجة GRP. وتتم معاقبة الحزم من مستوى إعادة توجيه البيانات إلى GRP. هذه قائمة بالأشكال الشائعة لبيانات الطبقة 3 التي تتطلب وصول GRP.

-

بروتوكولات التوجيه

-

حركة مرور التحكم في البث المتعدد (OSPF، بروتوكول الموجه الاحتياطي الفعال [HSRP]، بروتوكول توزيع العلامات [TDP]، البث المتعدد المستقل عن البروتوكول [PIM]، وما إلى ذلك)

-

حزم تحويل التسمية متعدد البروتوكولات (MPLS) التي تحتاج إلى تجزئة

-

الحزم ذات خيارات IP معينة مثل تنبيه الموجه

-

الحزمة الأولى من تدفقات البث المتعدد

-

حزم ICMP المجزأة التي تتطلب إعادة التجميع

-

كل حركة المرور الموجهة إلى الموجه نفسه (باستثناء حركة المرور التي تتم معالجتها على عنصر التحكم في الوصول (LC))

بما أن قوائم التحكم في الوصول للاستقبال عبر التجاور، فإن قائمة التحكم في الوصول للاستقبال تقوم بتصفية بعض حركة المرور التي لا يتم عقابها على بروتوكول GRP ولكنها عبارة عن إستقبال التجاور. والمثال الأكثر شيوعا على ذلك هو طلب صدى ICMP (ping). تتم معالجة طلبات صدى ICMP الموجهة إلى الموجه بواسطة وحدة المعالجة المركزية LC، نظرا لأن الطلبات يتم استقبالها لتجاور، فإنها تتم تصفيتها أيضا بواسطة قائمة التحكم في الوصول للاستقبال. لذلك، للسماح بأدوات إختبار الاتصال للواجهات (أو عمليات الاسترجاع) الخاصة بالموجه، يجب أن تسمح قائمة التحكم في الوصول للبنية الأساسية (rACL) بشكل صريح بطلبات الارتداد.

يمكن عرض إستقبال التجاور باستخدام الأمر show ip cef.

12000-1#show ip cef Prefix Next Hop Interface 0.0.0.0/0 drop Null0 (default route handler entry) 1.1.1.1/32 attached Null0 2.2.2.2/32 receive 64.0.0.0/30 attached ATM4/3.300 ...

إرشادات النشر

توصي Cisco باتباع ممارسات نشر محافظة. لنشر قوائم التحكم في الوصول إلى النقل (rACLs) بنجاح، يجب فهم متطلبات الوصول إلى مستوى التحكم والإدارة الحالية بشكل جيد. في بعض الشبكات، قد يكون من الصعب تحديد ملف تعريف حركة المرور الدقيق المطلوب لإنشاء قوائم التصفية. تصف الإرشادات التالية نهجا محافظا للغاية لنشر قوائم التحكم في الوصول للاستقبال باستخدام تكوينات قوائم التحكم في الوصول (rACLs) المتكررة للمساعدة في تحديد حركة المرور وتصفيتها في نهاية المطاف.

-

تحديد البروتوكولات المستخدمة في الشبكة باستخدام قائمة التحكم في الوصول (ACL) إلى التصنيف.

قم بنشر قائمة تحكم في الوصول إلى البنية الأساسية (rACL) التي تسمح لجميع البروتوكولات المعروفة التي تصل إلى بروتوكول GRP. يجب أن تحتوي قائمة التحكم في الوصول (ACL) ل "discovery" هذه على عناوين المصدر والوجهة على حد سواء التي تم تعيينها على أي. يمكن إستخدام التسجيل لتطوير قائمة عناوين المصدر التي تطابق عبارات السماح للبروتوكول. بالإضافة إلى بيان سماح البروتوكول، يمكن إستخدام أي سطر سجل في نهاية قائمة التحكم في الوصول إلى النقل لتحديد البروتوكولات الأخرى التي سيتم تصفيتها بواسطة قائمة التحكم في الوصول إلى المنفذ (rACL) والتي قد تتطلب الوصول إلى بروتوكول GRP.

والهدف من ذلك هو تحديد البروتوكولات التي تستخدمها الشبكة المحددة. يجب إستخدام التسجيل للتحليل لتحديد "أي شيء آخر" قد يكون متصلا مع الموجه.

ملاحظة: على الرغم من أن الكلمة الأساسية log توفر رؤية قيمة حول تفاصيل الوصول إلى قائمة التحكم في الوصول (ACL)، إلا أن عمليات الوصول الزائدة إلى إدخال قائمة التحكم في الوصول (ACL) الذي يستخدم هذه الكلمة الأساسية قد ينتج عنها عدد هائل من إدخالات السجل وربما إستخدام وحدة المعالجة المركزية (CPU) للموجه المرتفع. أستخدم الكلمة الأساسية log لفترات زمنية قصيرة وفقط عند الحاجة للمساعدة في تصنيف حركة المرور.

-

مراجعة الحزم المحددة وبدء تصفية الوصول إلى بروتوكول GRP.

بمجرد تحديد الحزم التي تمت تصفيتها بواسطة قائمة التحكم في الوصول إلى النقل (rACL) في الخطوة 1 ومراجعتها، قم بنشر قائمة تحكم في الوصول إلى البنية الأساسية (rACL) مع السماح بأي بيان للبروتوكولات المسموح بها. كما في الخطوة 1، يمكن أن توفر الكلمة الأساسية log مزيد من المعلومات حول الحزم التي تطابق إدخالات السماح. يمكن أن يساعد إستخدام رفض أي سجل في النهاية في تحديد أي حزم غير متوقعة موجهة إلى GRP. ستوفر قائمة التحكم في الوصول للبنية الأساسية هذه الحماية وستسمح لمهندسي الشبكة بضمان السماح بجميع حركة المرور المطلوبة.

الهدف هو إختبار نطاق البروتوكولات التي تحتاج إلى الاتصال بالموجه دون الحصول على النطاق الصريح لعناوين مصدر IP والوجهة.

-

تقييد نطاق ماكرو لعناوين المصدر.

السماح فقط بنطاق كتلة توجيه المجال التبادلي دون فئات (CIDR) المخصصة لديك بالكامل كعنوان المصدر. على سبيل المثال، إذا تم تخصيص 171.68.0.0/16 لشبكتك، فعليك السماح بعناوين المصدر من 171.68.0.0/16 فقط.

تعمل هذه الخطوة على تقليل المخاطر دون قطع أية خدمات. كما توفر أيضا نقاط بيانات للأجهزة/الأشخاص من خارج كتلة توجيه المجال التبادلي دون فئات (CIDR) لديك التي قد تكون في طريقها إلى أجهزتك. سيتم إسقاط جميع العناوين الخارجية.

يتطلب نظراء BGP الخارجيين إستثناء، نظرا لأن عناوين المصدر المسموح بها للجلسة تقع خارج كتلة CIDR.

قد تستمر هذه المرحلة لبضعة أيام لجمع البيانات الخاصة بالمرحلة التالية من تضييق قائمة التحكم في الوصول للبنية الأساسية (rACLs).

-

قم بتضييق عبارات سماح قائمة التحكم في الوصول للبنية الأساسية (rACL) للسماح فقط بعناوين المصدر المعتمدة المعروفة.

تحديد عنوان المصدر بشكل متزايد للسماح فقط بالمصادر التي تتصل ببرنامج GRP.

-

تحديد عناوين الوجهة على قائمة التحكم في الوصول للاستقبال (إختياري)

قد يختار بعض موفري خدمة الإنترنت (ISP) السماح فقط لبروتوكولات معينة باستخدام عناوين وجهة محددة على الموجه. تهدف هذه المرحلة النهائية إلى تحديد نطاق عناوين الوجهة التي ستقبل حركة مرور البيانات لبروتوكول ما. 6

مثال على النشر

يوضح المثال التالي قائمة تحكم في الوصول (ACL) للاستقبال لحماية موجه استنادا إلى العنونة التالية.

-

كتلة عنوان ISP هي 169.223.0.0/16.

-

كتلة البنية الأساسية ل ISP هي 169.223.252.0/22.

-

الاسترجاع للموجه هو 169.223.253.1/32.

-

الموجه هو موجه أساسي، لذلك تكون جلسات BGP الداخلية فقط نشطة.

بناء على هذه المعلومات، يمكن أن تكون قائمة التحكم في الوصول (ACL) الخاصة بالاستقبال الأولي شيئا مشابها للمثال التالي. بما أننا نعرف كتلة عنوان البنية الأساسية، فإننا سوف نسمح للمجموعة بأكملها في البداية. لاحقا، ستتم إضافة إدخالات التحكم في الوصول (ACEs) أكثر تفصيلا أثناء الحصول على العناوين المحددة لجميع الأجهزة التي تحتاج إلى الوصول إلى الموجه.

! no access-list 110 ! !--- This ACL is an explicit permit ACL. !--- The only traffic permitted will be packets that !--- match an explicit permit ACE. ! ! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !--- Phase 1 – Explicit Permit !--- Permit only applications whose destination address !--- is the loopback and whose source addresses !--- come from an valid host. ! !--- Note: This template must be tuned to the network’s !--- specific source address environment. Variables in !--- the template need to be changed. ! !--- Permit BGP. ! access-list 110 permit tcp 169.223.252.0 0.0.3.255 host 169.223.253.1 eq bgp ! !--- Permit OSPF. ! access-list 110 permit ospf 169.223.252.0 0.0.3.255 host 224.0.0.5 ! !--- Permit designated router multicast address, if needed. ! access-list 110 permit ospf 169.223.252.0 0.0.3.255 host 224.0.0.6 access-list 110 permit ospf 169.223.252.0 0.0.3.255 host 169.223.253.1 ! !--- Permit EIGRP. ! access-list 110 permit eigrp 169.223.252.0 0.0.3.255 host 224.0.0.10 access-list 110 permit eigrp 169.223.252.0 0.0.3.255 host 169.223.253.1 ! !--- Permit remote access by Telnet and SSH. ! access-list 110 permit tcp 169.223.252.0 0.0.3.255 host 169.223.253.1 eq 22 access-list 110 permit tcp 169.223.252.0 0.0.3.255 host 169.223.253.1 eq telnet ! !--- Permit SNMP. ! access-list 110 permit udp 169.223.252.0 0.0.3.255 host 169.223.253.1 eq snmp ! !--- Permit NTP. ! access-list 110 permit udp 169.223.252.0 0.0.3.255 host 169.223.253.1 eq ntp ! !--- Router-originated traceroute: !--- Each hop returns a message that ttl !--- has been exceeded (type 11, code 3); !--- the final destination returns a message that !--- the ICMP port is unreachable (type 3, code 0). ! access-list 110 permit icmp any 169.223.253.1 ttl-exceeded access-list 110 permit icmp any 169.223.253.1 port-unreachable ! !--- Permit TACACS for router authentication. ! access-list 110 permit tcp 169.223.252.0 0.0.3.255 host 169.223.253.1 established ! !--- Permit RADIUS. ! ! access-list 110 permit udp 169.223.252.0 0.0.3.255 169.223.253.1 log ! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !--- Phase 2 – Explicit Deny and Reaction !--- Add ACEs to stop and track specific packet types !--- that are destined for the router. This is the phase !--- where you use ACEs with counters to track and classify attacks. ! !--- SQL WORM Example – Watch the rate of this worm. !--- Deny traffic destined to UDP ports 1434 and 1433. !--- from being sent to the GRP. This is the SQL worm. ! access-list 110 deny udp any any eq 1433 access-list 110 deny udp any any eq 1434 ! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !--- Phase 3 – Explicit Denies for Tracking !--- Deny all other traffic, but count it for tracking. ! access-list 110 deny udp any any access-list 110 deny tcp any any range 0 65535 access-list 110 deny ip any any

ملاحظات

-

راجع فهم إرشادات قائمة الانتظار مع تجاهل الحزمة الانتقائي (SPD) لزيادة مقاومة رفض الخدمة (DoS).

-

للحصول على مزيد من المعلومات حول إعادة التوجيه السريع والتجاور من Cisco، ارجع إلى نظرة عامة على إعادة التوجيه السريع من Cisco.

-

للحصول على مناقشة مفصلة حول إرشادات نشر قائمة التحكم في الوصول (ACL) والأوامر ذات الصلة، ارجع إلى تنفيذ قوائم التحكم في الوصول (ACL) على موجهات الإنترنت من السلسلة 12000 من Cisco.

-

يشير هذا إلى Vanilla، ومحاسبة سياسة بروتوكول العبارة الحدودية (BGPPA)، والتحكم في معدل الواجهة (PIRC)، وحزم السياسة المرورية لترحيل الإطارات (FRTP).

-

ستسمح المرحلة الثانية من حماية مسار التلقي بإنشاء واجهة إدارة، مما يحد تلقائيا من عنوان IP الذي سيستمع إلى الحزم الواردة.

التعليقات

التعليقات