قوائم التحكم في الوصول العابرة: التصفية في Edge

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يقدم هذا المستند إرشادات وأساليب نشر موصى بها لتصفية حركة مرور الحافة والنقل في نقاط الدخول إلى الشبكة. يتم إستخدام قوائم التحكم في الوصول إلى النقل (ACL) لزيادة أمان الشبكة من خلال السماح بشكل صريح بحركة المرور المطلوبة فقط إلى شبكتك أو شبكاتك.

عوامل تصفية النقل

إعداد نموذجي

في معظم بيئات الشبكات الطرفية، مثل نقطة التواجد على الإنترنت في شبكة مؤسسة نموذجية، يجب إستخدام تصفية المدخل لإسقاط حركة المرور غير المصرح بها عند حافة الشبكة. في عمليات نشر معينة لمزودي الخدمة، يمكن أيضا إستخدام هذا الشكل من تصفية حركة مرور الحافة أو حركة مرور النقل بشكل فعال للحد من تدفق حركة مرور النقل من وإلى العملاء إلى بروتوكولات محددة مسموح بها فقط. يركز هذا المستند على نموذج نشر للمؤسسة.

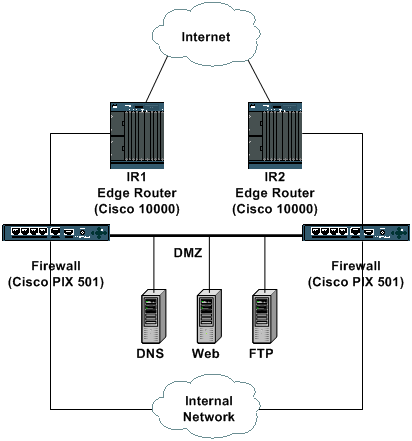

يوضح هذا المثال تصميما نموذجيا للاتصال بالإنترنت في المؤسسات. يوفر موجهات الحافة، IR1 و IR2، إمكانية الاتصال المباشر بالإنترنت. خلف هذين الموجهين، يوفر زوج من جدران الحماية (في هذا المثال على Cisco PIX) إمكانات الفحص المصيرية والوصول إلى كل من الشبكة الداخلية والمنطقة المجردة من السلاح (DMZ). يحتوي DMZ على خدمات عامة مثل DNS و Web، وهذه هي الشبكة الوحيدة التي يمكن الوصول إليها مباشرة من الإنترنت العام. لا ينبغي أبدا الوصول إلى الشبكة الداخلية مباشرة من خلال الإنترنت، لكن يجب أن تكون حركة المرور المستمدة من الشبكة الداخلية قادرة على الوصول إلى مواقع الإنترنت.

يجب تكوين موجهات الحافة لتوفير المستوى الأول من الأمان من خلال إستخدام قوائم التحكم في الوصول (ACL) الواردة. تسمح قوائم التحكم في الوصول (ACL) بحركة المرور المسموح بها بشكل محدد فقط إلى المنطقة DMZ وتسمح بحركة المرور العائدة للمستخدمين الداخليين الذين يصلون إلى الإنترنت. يجب إسقاط جميع حركات المرور غير المصرح بها على واجهات الدخول.

أقسام قائمة التحكم في الوصول (ACL) العابرة

بشكل عام، تتكون قائمة التحكم في الوصول (ACL) إلى النقل من أربعة أقسام.

-

عنوان الاستخدام الخاص والإدخالات المضادة للانتحال التي ترفض المصادر غير الشرعية والحزم ذات عناوين المصدر التي تنتمي إلى شبكتك من دخول الشبكة من مصدر خارجي

-

حركة مرور الإرجاع المسموح بها بشكل صريح للاتصالات الداخلية بالإنترنت

-

حركة المرور الخارجية المسموح بها بشكل صريح الموجهة إلى العناوين الداخلية المحمية

-

صريح

denyبيان

ملاحظة: على الرغم من أن جميع قوائم التحكم في الوصول تحتوي على

denyجملة، توصي Cisco باستخدام عبارة صريحةdenyبيان، على سبيل المثال،deny ip any any. في معظم الأنظمة الأساسية، تحتفظ هذه الجمل بعدد من الحزم المرفوضة التي يمكن عرضها باستخدامshow access-listerasecat4000_flash:.

كيفية تطوير قائمة التحكم في الوصول (ACL) إلى العبور

تتمثل الخطوة الأولى في تطوير قائمة التحكم في الوصول (ACL) إلى النقل في تحديد البروتوكولات المطلوبة داخل شبكاتك. على الرغم من أن لكل موقع متطلبات محددة، إلا أن بعض البروتوكولات والتطبيقات يتم إستخدامها على نطاق واسع ويتم السماح بها في أغلب الأحيان. على سبيل المثال، إذا كان مقطع DMZ يوفر إمكانية اتصال لخادم ويب يمكن الوصول إليه بشكل عام، فإنه يلزم توفر بروتوكول TCP من الإنترنت إلى عنوان (عناوين) خادم DMZ على المنفذ 80. وبالمثل، تتطلب الاتصالات الداخلية بالإنترنت أن يسمح قائمة التحكم في الوصول بالعودة بإنشاء حركة مرور TCP - حركة مرور تحتوي على مجموعة بت الإقرار (ACK).

تحديد البروتوكولات المطلوبة

قد يكون تطوير قائمة البروتوكولات المطلوبة هذه مهمة شاقة، ولكن هناك العديد من التقنيات التي يمكن إستخدامها، حسب الحاجة، للمساعدة في تحديد حركة المرور المطلوبة.

-

راجع سياسة الأمان المحلية / سياسة الخدمة.

يجب أن يساعد نهج الموقع المحلي الخاص بك في توفير خط أساس للخدمات المسموح بها أو المرفوضة.

-

مراجعة/مراجعة تكوين جدار الحماية.

يجب أن يحتوي تكوين جدار الحماية الحالي على نص صريح

permitكشوف الخدمات المسموح بها. في العديد من الحالات، يمكنك ترجمة هذا التكوين إلى تنسيق قائمة التحكم في الوصول واستخدامه لإنشاء الجزء الأكبر من إدخالات قائمة التحكم في الوصول (ACL).

ملاحظة: لا تحتوي جدران الحماية التي تحدد حالة الاتصال عادة على قواعد صريحة لحركة مرور البيانات العائدة إلى الاتصالات المصرح بها. بما أن قوائم التحكم في الوصول للموجه ليست ذات حالة، فيجب السماح بحركة المرور العائدة بشكل صريح.

-

مراجعة/مراجعة تطبيقاتك.

يمكن أن تساعد التطبيقات المستضافة على المنطقة المنزوعة السلاح وتلك المستخدمة داخليا على تحديد متطلبات التصفية. راجع متطلبات التطبيق لتوفير تفاصيل أساسية حول تصميم التصفية.

-

إستخدام قائمة التحكم في الوصول (ACL) إلى التصنيف.

تتكون قائمة التحكم في الوصول (ACL) إلى التصنيف من

permitكشوف مختلف البروتوكولات التي يمكن توجيهها إلى الشبكة الداخلية. (راجع الملحق (أ) للحصول على قائمة بالبروتوكولات والتطبيقات الشائعة الاستخدام.) أستخدمshow access-listلعرض عدد مرات الوصول إلى إدخال التحكم في الوصول (ACE) لتحديد البروتوكولات المطلوبة. قم بالتحري عن أي نتائج مشبوهة أو مفاجئة وفهمها قبل أن تقوم بخلق نتائج صريحةpermitعبارات البروتوكولات غير المتوقعة. -

أستخدم ميزة تحويل NetFlow.

NetFlow هو ميزة تحويل توفر، في حالة تمكينها، معلومات تدفق تفصيلية. إذا تم تمكين NetFlow على موجهات الحافة، فإن

show ip cache flowيوفر الأمر قائمة بالبروتوكولات التي قام NetFlow بتسجيل الدخول إليها. يتعذر على NetFlow تحديد جميع البروتوكولات، لذلك يجب إستخدام هذا الأسلوب بالاشتراك مع البروتوكولات الأخرى.

تحديد حركة مرور غير صالحة

بالإضافة إلى الحماية المباشرة، يجب أن توفر قائمة التحكم في الوصول (ACL) العابرة أيضا خط دفاع أول ضد أنواع معينة من حركة المرور غير الصالحة على الإنترنت.

-

رفض مساحة RFC 1918.

-

رفض الحزم ذات عنوان المصدر الذي يقع ضمن مساحة عنوان الاستخدام الخاص، كما هو محدد في RFC 3330.

-

تطبيق عوامل تصفية ضد الانتحال، وفقا ل RFC 2827؛ لا يجب أن تكون مساحة العنوان الخاصة بك مصدرا للحزم من خارج النظام الذاتي (AS).

وتتضمن الأنواع الأخرى من حركة المرور ما يلي:

-

البروتوكولات الخارجية وعناوين IP التي تحتاج إلى الاتصال بموجه الحافة

-

ICMP من عناوين IP لموفر الخدمة

-

بروتوكولات التوجيه

-

IPSec VPN، إذا تم إستخدام موجه حافة كإنهاء

-

-

حركة مرور الإرجاع المسموح بها بشكل صريح للاتصالات الداخلية بالإنترنت

-

أنواع بروتوكول رسائل التحكم في الإنترنت (ICMP) المحددة

-

ردود استعلامات نظام اسم المجال الصادر (DNS)

-

تأسيس بروتوكول TCP

-

حركة مرور الإرجاع لبروتوكول مخطط بيانات المستخدم (UDP)

-

إتصالات بيانات FTP

-

إتصالات بيانات TFTP

-

إتصالات الوسائط المتعددة

-

-

حركة المرور الخارجية المسموح بها بشكل صريح الموجهة إلى العناوين الداخلية المحمية

-

حركة مرور VPN

-

بروتوكول إدارة المفاتيح وارتباط أمان الإنترنت (ISAKMP)

-

تبادل ترجمة عنوان الشبكة (NAT)

-

تغليف خاص

-

حمولة أمان التضمين (ESP)

-

رأس المصادقة (AH)

-

-

HTTP إلى خوادم الويب

-

طبقة مأخذ التوصيل الآمنة (SSL) لخوادم الويب

-

خوادم FTP إلى FTP

-

إتصالات بيانات FTP الواردة

-

إتصالات بيانات FTP الخاملة (PASV) الواردة

-

البرتوكول البسيط لنقل رسائل البريد (SMTP)

-

التطبيقات والخوادم الأخرى

-

استعلامات DNS الواردة

-

عمليات نقل منطقة DNS الواردة

-

تطبيق قائمة التحكم في الوصول (ACL

يجب تطبيق قائمة التحكم في الوصول (ACL) التي تم إنشاؤها حديثا واردة على واجهات الإنترنت لموجهات الحافة. في المثال الموضح في قسم الإعداد النموذجي، يتم تطبيق قائمة التحكم في الوصول (ACL) في واجهات واجهة الإنترنت على IR1 و IR2.

راجع الأقسام الموجودة في إرشادات النشر ومثال النشر للحصول على مزيد من التفاصيل.

مثال على قائمة التحكم في الوصول ACL

توفر قائمة الوصول هذه مثالا بسيطا وواقعيا على الإدخالات النموذجية المطلوبة في قائمة التحكم في الوصول إلى النقل. يلزم تخصيص قائمة التحكم في الوصول (ACL) الأساسية هذه باستخدام تفاصيل التكوين الخاصة بالموقع المحلي.

!--- Add anti-spoofing entries.

!--- Deny special-use address sources.

!--- Refer to RFC 3330 for additional special use addresses.

access-list 110 deny ip 127.0.0.0 0.255.255.255 any

access-list 110 deny ip 192.0.2.0 0.0.0.255 any

access-list 110 deny ip 224.0.0.0 31.255.255.255 any

access-list 110 deny ip host 255.255.255.255 any

!--- The deny statement should not be configured

!--- on Dynamic Host Configuration Protocol (DHCP) relays.

access-list 110 deny ip host 0.0.0.0 any

!--- Filter RFC 1918 space.

access-list 110 deny ip 10.0.0.0 0.255.255.255 any

access-list 110 deny ip 172.16.0.0 0.15.255.255 any

access-list 110 deny ip 192.168.0.0 0.0.255.255 any

!--- Permit Border Gateway Protocol (BGP) to the edge router.

access-list 110 permit tcp host bgp_peer gt 1023 host router_ip eq bgp

access-list 110 permit tcp host bgp_peer eq bgp host router_ip gt 1023

!--- Deny your space as source (as noted in RFC 2827).

access-list 110 deny ip your Internet-routable subnet any

!--- Explicitly permit return traffic.

!--- Allow specific ICMP types.

access-list 110 permit icmp any any echo-reply

access-list 110 permit icmp any any unreachable

access-list 110 permit icmp any any time-exceeded

access-list 110 deny icmp any any

!--- These are outgoing DNS queries.

access-list 110 permit udp any eq 53 host primary DNS server gt 1023

!--- Permit older DNS queries and replies to primary DNS server.

access-list 110 permit udp any eq 53 host primary DNS server eq 53

!--- Permit legitimate business traffic.

access-list 110 permit tcp any Internet-routable subnet established

access-list 110 permit udp any range 1 1023 Internet-routable subnet gt 1023

!--- Allow ftp data connections.

access-list 110 permit tcp any eq 20 Internet-routable subnet gt 1023

!--- Allow tftp data and multimedia connections.

access-list 110 permit udp any gt 1023 Internet-routable subnet gt 1023

!--- Explicitly permit externally sourced traffic.

!--- These are incoming DNS queries.

access-list 110 permit udp any gt 1023 host <primary DNS server> eq 53

!-- These are zone transfer DNS queries to primary DNS server.

access-list 110 permit tcp host secondary DNS server gt 1023 host primary DNS server eq 53

!--- Permit older DNS zone transfers.

access-list 110 permit tcp host secondary DNS server eq 53 host primary DNS server eq 53

!--- Deny all other DNS traffic.

access-list 110 deny udp any any eq 53

access-list 110 deny tcp any any eq 53

!--- Allow IPSec VPN traffic.

access-list 110 permit udp any host IPSec headend device eq 500

access-list 110 permit udp any host IPSec headend device eq 4500

access-list 110 permit 50 any host IPSec headend device

access-list 110 permit 51 any host IPSec headend device

access-list 110 deny ip any host IPSec headend device

!--- These are Internet-sourced connections to

!--- publicly accessible servers.

access-list 110 permit tcp any host public web server eq 80

access-list 110 permit tcp any host public web server eq 443

access-list 110 permit tcp any host public FTP server eq 21

!--- Data connections to the FTP server are allowed !--- by the permit established ACE.

!--- Allow PASV data connections to the FTP server.

access-list 110 permit tcp any gt 1023 host public FTP server gt 1023

access-list 110 permit tcp any host public SMTP server eq 25

!--- Explicitly deny all other traffic.

access-list 101 deny ip any any

ملاحظة: يرجى تذكر هذه الاقتراحات عند تطبيق قائمة التحكم في الوصول (ACL) إلى النقل.

-

يعرض الأمر

logيمكن إستخدام الكلمة الأساسية لتوفير تفاصيل إضافية حول المصدر والوجهات لبروتوكول معين. على الرغم من أن هذه الكلمة الأساسية توفر نظرة ثاقبة قيمة حول تفاصيل الوصول إلى قائمة التحكم في الوصول (ACL)، إلا أنه يتم الاتصال بشكل مفرط بإدخال قائمة التحكم في الوصول الذي يستخدمlogزيادة إستخدام وحدة المعالجة المركزية (CPU) باستخدام الكلمة الأساسية. يختلف تأثير الأداء المرتبط بالتسجيل حسب النظام الأساسي. -

يتم إنشاء رسائل ICMP الذي يتعذر الوصول إليه للحزم التي يتم رفضها إداريا بواسطة قائمة التحكم في الوصول (ACL). قد يؤثر ذلك على الموجه وأداء الارتباط. ولنتأمل هنا مسألة إستخدام

no ip unreachablesأمر لتعطيل IP الذي يتعذر الوصول إليه على الواجهة التي يتم نشر قائمة التحكم في الوصول (ACL) إلى النقل (الحافة) فيها. -

يمكن نشر قائمة التحكم في الوصول (ACL) هذه في البداية مع الكل

permitالبيانات لضمان عدم رفض حركة المرور الشرعية للأعمال. وحالما يتم تحديد حركة المرور المشروعة في قطاع الأعمال وتحديد مصيرها، فإنdenyالعناصر يمكن تكوينها.

قوائم التحكم في الوصول والحزم المجزأة

تحتوي قوائم التحكم في الوصول (ACL) على fragments الكلمة الأساسية التي تتيح سلوك معالجة الحزم المجزأة المتخصصة. بشكل عام، تتأثر الأجزاء غير الأولية التي تطابق عبارات الطبقة الثالثة (البروتوكول وعنوان المصدر وعنوان الوجهة)- بغض النظر عن معلومات الطبقة الرابعة في قائمة التحكم في الوصول (ACL)- ب permit أو deny جملة الإدخال المتطابق. لاحظ أن إستخدام fragments يمكن أن تفرض الكلمة الأساسية قوائم التحكم في الوصول على رفض الأجزاء غير الأولية أو السماح بها بمزيد من القابلية.

تضيف أجزاء التصفية طبقة إضافية من الحماية ضد هجوم رفض الخدمة (DoS) الذي يستخدم الأجزاء غير الأولية فقط (مثل FO > 0). إستخدام deny ترفض عبارة الأجزاء غير الأولية في بداية قائمة التحكم في الوصول (ACL) جميع الأجزاء غير الأولية من الوصول إلى الموجه. في ظروف نادرة، قد تتطلب الجلسة الصحيحة التجزئة وبالتالي تتم تصفيتها إذا deny fragment يوجد بيان في قائمة التحكم في الوصول (ACL). تتضمن الشروط التي قد تؤدي إلى التجزئة إستخدام الشهادات الرقمية لمصادقة ISAKMP واستخدام تبادل IPSec NAT.

على سبيل المثال، تذكر قائمة التحكم في الوصول (ACL) الجزئية الموضحة هنا.

access-list 110 deny tcp any Internet routable subnet fragments access-list 110 deny udp any Internet routable subnet fragments access-list 110 deny icmp any Internet routable subnet fragments <rest of ACL>

تؤدي إضافة هذه الإدخالات إلى بداية قائمة التحكم في الوصول (ACL) إلى رفض أي وصول غير أولي إلى الشبكة، بينما يتم تمرير الحزم غير المجزأة أو الأجزاء الأولية إلى الأسطر التالية من قائمة التحكم في الوصول (ACL) دون تأثير deny fragment بيانات. كما يسهل قصاصة قائمة التحكم في الوصول (ACL) السابقة تصنيف الهجوم نظرا لأن كل بروتوكول - UDP و TCP و ICMP - يزيد عدادات منفصلة في قائمة التحكم في الوصول (ACL).

ونظرا لأن العديد من الهجمات تعتمد على الفيضانات باستخدام الحزم التي تمت تجزئتها، فإن تصفية الأجزاء الواردة إلى الشبكة الداخلية توفر مقياسا إضافيا للحماية وتساعد على ضمان عدم تمكن الهجوم من حقن الأجزاء عن طريق مطابقة قواعد الطبقة 3 ببساطة في قائمة التحكم في الوصول إلى النقل.

ارجع إلى قوائم التحكم في الوصول وأجزاء IP لإجراء مناقشة تفصيلية للخيارات.

تقييم الخطر

عند نشر قوائم التحكم في الوصول (ACL) الخاصة بحماية حركة المرور العابرة، ضع في الاعتبار مجالين رئيسيين للخطر.

-

التأكد من أن

permit/denyالبيانات في مكانها. لكي تكون قائمة التحكم في الوصول (ACL) فعالة، يجب عليك السماح بجميع البروتوكولات المطلوبة. -

يختلف أداء قائمة التحكم في الوصول (ACL) من نظام أساسي إلى آخر. قبل نشر قوائم التحكم في الوصول (ACL)، راجع خصائص الأداء للأجهزة لديك.

توصيك Cisco باختبار هذا التصميم في المختبر قبل النشر.

الملاحق

البروتوكولات والتطبيقات شائعة الاستخدام

أسماء منافذ TCP

يمكن إستخدام قائمة أسماء منافذ TCP هذه بدلا من أرقام المنافذ عند تكوين قائمة التحكم في الوصول (ACL) في برنامج Cisco IOS®. أحلت ال RFC من الحالي يعين رقم in order to وجدت مرجع إلى هذا بروتوكول. كما يمكن العثور على أرقام المنافذ التي تطابق هذه البروتوكولات أثناء تكوين قائمة التحكم في الوصول (ACL) من خلال إدخال ؟ بدلا من رقم منفذ.

| bgp | kshell |

| chargen | login |

| cmd | lpd |

| daytime | nntp |

| discard | pim |

| domain | pop2 |

| echo | pop3 |

| exec | smtp |

| finger | sunrpc |

| ftp | syslog |

| ftp-data | tacacstalk |

| gopher | telnet |

| hostname | time |

| ident | uucp |

| irc | whois |

| klogin | www |

أسماء منافذ UDP

يمكن إستخدام قائمة أسماء منافذ UDP هذه بدلا من أرقام المنافذ عند تكوين قائمة التحكم في الوصول (ACL) في برنامج Cisco IOS Software. أحلت ال RFC من الحالي يعين رقم in order to وجدت مرجع إلى هذا بروتوكول. كما يمكن العثور على أرقام المنافذ التي تطابق هذه البروتوكولات أثناء تكوين قائمة التحكم في الوصول (ACL) من خلال إدخال ؟ بدلا من رقم منفذ.

| biff | ntp |

| bootpc | pim-auto-rp |

| bootps | rip |

| discard | snmp |

| dnsix | snmptrap |

| domain | sunrpc |

| echo | syslog |

| isakmp | tacacs |

| mobile-ip | talk |

| nameserver | tftp |

| netbios-dgm | time |

| netbios-ns | who |

| netbios-ss | xdmcp |

إرشادات النشر

توصي Cisco باتباع ممارسات نشر محافظة. يجب أن يكون لديك فهم واضح للبروتوكولات المطلوبة من أجل نشر قوائم التحكم في الوصول إلى النقل بنجاح. تصف هذه المبادئ التوجيهية طريقة محافظة للغاية لنشر قوائم التحكم في الوصول (ACL) الخاصة بالحماية والتي تستخدم نهجا متكررا.

- تحديد البروتوكولات المستخدمة في الشبكة باستخدام قائمة التحكم في الوصول (ACL) إلى التصنيف.

قم بنشر قائمة تحكم في الوصول (ACL) التي تسمح لجميع البروتوكولات المعروفة التي يتم إستخدامها في الشبكة. يجب أن يكون لهذا الاكتشاف أو التصنيف قائمة التحكم في الوصول (ACL) عنوان مصدر ل

anyووجهة عنوان IP أو شبكة IP الفرعية القابلة للتوجيه عبر الإنترنت بالكامل. تكوين آخر إدخال يسمحip any any logللمساعدة على تحديد البروتوكولات الإضافية التي تحتاج إلى السماح بها.الهدف هو تحديد جميع البروتوكولات المطلوبة قيد الاستخدام على الشبكة. أستخدم التسجيل للتحليل لتحديد أي شيء آخر يمكن أن يتصل بالموجه.

ملاحظة: على الرغم من أن

logتوفر الكلمة الأساسية رؤية قيمة حول تفاصيل الوصول إلى قائمة التحكم في الوصول، قد ينتج عن الوصول المفرط إلى إدخال قائمة التحكم في الوصول الذي يستخدم هذه الكلمة الأساسية عدد هائل من إدخالات السجل وربما إستخدام وحدة المعالجة المركزية (CPU) للموجه العالي. أستخدمlogكلمة أساسية لفترات قصيرة من الوقت وفقط عند الحاجة للمساعدة في تصنيف حركة المرور.يرجى ملاحظة أن الشبكة معرضة لخطر الهجوم عندما تكون قائمة التحكم في الوصول (ACL) مكونة من الكل

permitالبيانات في مكانها. قم بإجراء عملية التصنيف في أسرع وقت ممكن حتى يمكن وضع ضوابط الوصول المناسبة موضع التنفيذ. - راجع الحزم المحددة وابدأ في تصفية الوصول إلى الشبكة الداخلية.

بمجرد تحديد الحزم التي تمت تصفيتها بواسطة قائمة التحكم في الوصول (ACL) في الخطوة 1 ومراجعتها، قم بتحديث قائمة التحكم في الوصول إلى التصنيفات لحساب البروتوكولات وعناوين IP المحددة حديثا. إضافة إدخالات قائمة التحكم في الوصول (ACL) لمنع الانتحال. حسب الاقتضاء، استبدل

denyإدخالات لpermitالجمل في قائمة التحكم في الوصول (ACL) إلى التصنيف. يمكنك إستخدامshow access-listأمر مراقبة خاصdenyيمكن مراقبة الإدخالات لعدد مرات الوصول. يوفر هذا معلومات حول محاولات الوصول المحظورة للشبكة دون الحاجة إلى تمكين تسجيل الدخول إلى إدخالات قائمة التحكم في الوصول (ACL). يجب أن يكون السطر الأخير من قائمة التحكم في الوصول (ACL)deny ip any any. مرة أخرى، يمكن أن يوفر عدد مرات الوصول مقابل هذا الإدخال الأخير معلومات حول محاولات الوصول المحظورة. - مراقبة قائمة التحكم في الوصول (ACL) وتحديثها.

مراقبة قائمة التحكم في الوصول (ACL) المكتملة لضمان إضافة البروتوكولات المطلوبة التي تم تقديمها حديثا بطريقة خاضعة للتحكم. إذا كنت تراقب قائمة التحكم في الوصول (ACL)، فإنها توفر أيضا معلومات حول محاولات الوصول المحظورة إلى الشبكة التي يمكن أن توفر معلومات حول الهجمات الوشيكة.

مثال على النشر

يوضح هذا المثال قائمة تحكم في الوصول (ACL) العابرة التي تحمي شبكة استنادا إلى هذا العنونة.

-

عنوان IP لموجه ISP هو 10.1.1.1.

عنوان IP الذي يواجه الإنترنت الخاص بموجه الحافة هو 10.1.1.2.

الشبكة الفرعية القابلة للتوجيه عبر الإنترنت هي 192.168.201.0 255.255.255.0.

وحدة الاستقبال والبث الخاصة بشبكة VPN هي 192.168.201.100.

خادم الويب هو 192.168.201.101.

خادم FTP هو 192.168.201.102.

خادم SMTP هو 192.168.201.103.

خادم DNS الأساسي هو 192.168.201.104.

خادم DNS الثانوي هو 172.16.201.50.

تم تطوير قائمة التحكم في الوصول (ACL) الخاصة بحماية النقل استنادا إلى هذه المعلومات. تسمح قائمة التحكم في الوصول (ACL) بتقريب بروتوكول eBGP إلى موجه ISP، وتوفر عوامل تصفية مضادة للانتحال، وتسمح بحركة مرور إرجاع محددة، وتسمح بحركة مرور واردة معينة، وترفض بشكل صريح جميع حركات المرور الأخرى.

no access-list 110

!--- Phase 1 – Add anti-spoofing entries.

!--- Deny special-use address sources.

!--- See RFC 3330 for additional special-use addresses.

access-list 110 deny ip 127.0.0.0 0.255.255.255 any

access-list 110 deny ip 192.0.2.0 0.0.0.255 any

access-list 110 deny ip 224.0.0.0 31.255.255.255 any

access-list 110 deny ip host 255.255.255.255 any

!--- This deny statement should not be configured

!--- on Dynamic Host Configuration Protocol (DHCP) relays.

access-list 110 deny ip host 0.0.0.0 any

!--- Filter RFC 1918 space.

access-list 110 deny ip 10.0.0.0 0.255.255.255 any

access-list 110 deny ip 172.16.0.0 0.15.255.255 any

access-list 110 deny ip 192.168.0.0 0.0.255.255 any

!--- Permit BGP to the edge router.

access-list 110 permit tcp host 10.1.1.1 gt 1023 host 10.1.1.2 eq bgp

access-list 110 permit tcp host 10.1.1.1 eq bgp host 10.1.1.2 gt 1023

!--- Deny your space as source (as noted in RFC 2827).

access-list 110 deny ip 192.168.201.0 0.0.0.255 any

!--- Phase 2 – Explicitly permit return traffic.

!--- Allow specific ICMP types.

access-list 110 permit icmp any any echo-reply

access-list 110 permit icmp any any unreachable

access-list 110 permit icmp any any time-exceeded

access-list 110 deny icmp any any

!--- These are outgoing DNS queries.

access-list 110 permit udp any eq domain host 192.168.201.104 gt 1023

!--- Permit older DNS queries and replies to primary DNS server.

access-list 110 permit udp any eq domain host 192.168.201.104 eq domain

!--- Permit legitimate business traffic.

access-list 110 permit tcp any 192.168.201.0 0.0.0.255 established

access-list 110 permit udp any range 1 1023 192.168.201.0 0.0.0.255 gt 1023

!--- Allow FTP data connections.

access-list 110 permit tcp any eq ftp-data 192.168.201.0 0.0.0.255 gt 1023

!--- Allow TFTP data and multimedia connections.

access-list 110 permit udp any gt 1023 192.168.201.0 0.0.0.255 gt 1023

!--- Phase 3 – Explicitly permit externally sourced traffic.

!--- These are incoming DNS queries.

access-list 110 permit udp any gt 1023 host 192.168.201.104 eq domain

!--- Zone transfer DNS queries to primary DNS server.

access-list 110 permit tcp host 172.16.201.50 gt 1023 host 192.168.201.104 eq domain

!--- Permit older DNS zone transfers.

access-list 110 permit tcp host 172.16.201.50 eq domain host 192.168.201.104 eq domain

!--- Deny all other DNS traffic.

access-list 110 deny udp any any eq domain

access-list 110 deny tcp any any eq domain

!--- Allow IPSec VPN traffic.

access-list 110 permit udp any host 192.168.201.100 eq isakmp

access-list 110 permit udp any host 192.168.201.100 eq non500-isakmp

access-list 110 permit esp any host 192.168.201.100

access-list 110 permit ahp any host 192.168.201.100

access-list 110 deny ip any host 192.168.201.100

!--- These are Internet-sourced connections to

!--- publicly accessible servers.

access-list 110 permit tcp any host 192.168.201.101 eq www

access-list 110 permit tcp any host 192.168.201.101 eq 443

access-list 110 permit tcp any host 192.168.201.102 eq ftp

!--- Data connections to the FTP server are allowed

!--- by the permit established ACE in Phase 3.

!--- Allow PASV data connections to the FTP server.

access-list 110 permit tcp any gt 1023 host 192.168.201.102 gt 1023

access-list 110 permit tcp any host 192.168.201.103 eq smtp

!--- Phase 4 – Add explicit deny statement.

access-list 110 deny ip any any

Edge-router(config)#interface serial 2/0

Edge-router(config-if)#ip access-group 110 in

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

17-Jan-2023 |

تمت إزالة الارتباطات المقطوعة وتم تحديثها للترجمة الآلية. |

1.0 |

14-Aug-2003 |

الإصدار الأولي |

التعليقات

التعليقات