عمليات نشر بث IP المتعدد الآمنة

خيارات التنزيل

-

ePub (644.7 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند الإرشادات العامة حول أفضل الممارسات لتأمين البنية الأساسية لشبكة IP للبث المتعدد.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- بث IP المتعدد

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تغطي هذه الوثيقة بعض المفاهيم الأساسية، والمصطلحات، وتناقش الموضوعات المدرجة:

- آليات لتأمين منصة معينة والشبكة بشكل عام.

- أي نماذج للبث المتعدد للمصدر (ASM) والبث المتعدد محدد المصدر (SSM).

- أمان الشبكة الخاصة الظاهرية (MVPN) للبث المتعدد.

- بنية الشبكة الخاصة الظاهرية (VPN) للنقل المشفر للمجموعة (GET) التي توفر السرية والنزاهة لمستوى بيانات البث المتعدد أو حركة مرور مستوى التحكم.

المصطلح

في بث IP المتعدد، هناك نوعان من طرز الخدمة التقليدية:

1. أي بث متعدد للمصدر (ASM)

2. البث المتعدد محدد المصدر (SSM)

في ASM، ينضم المستقبل إلى مجموعة G عبر بروتوكول عضوية مجموعة الإنترنت (IGMP) أو تقرير عضوية اكتشاف مستمع البث المتعدد (MLD) للإشارة إلى المجموعة. يطلب هذا التقرير حركة مرور البيانات المرسلة من قبل أي مصدر إلى المجموعة G، وبالتالي اسم "أي مصدر." على النقيض من ذلك، في SSM، ينضم المستقبل إلى قناة معينة معرفة بواسطة مصدر S، والذي يرسل إلى مجموعة G. ويرد أدناه وصف مفصل لكل نموذج من نماذج الخدمات هذه.

البث المتعدد لأي مصدر

ويتميز هذا النموذج بوجود فئتين من البروتوكولات هما:"الوصلة الكثيفة للطوفان والنتوء" و"الوصل الصريح في الوضع المتناثر":

i) بروتوكولات تكرار التدفق والنقر ذات الوضع الكثيف (DVMRP / MOSPF / PIM-DM)

في بروتوكولات الوضع الكثيف، تكون جميع الموجهات في الشبكة على دراية بجميع الأشجار ومصادرها وأجهزة الاستقبال. تقوم البروتوكولات مثل بروتوكول توجيه متجه المسافات للبث المتعدد (DVMRP) ووضع البث المتعدد المستقل عن البروتوكول (PIM) بطوفان معلومات "المصدر النشط" عبر الشبكة بأكملها وتبني الأشجار عبر إنشاء "حالة شذبة" في أجزاء من المخطط حيث تكون حركة مرور البيانات لشجرة معينة غير مرغوب فيها. وهي تدعى أيضا بروتوكولات الفيضان والنتوء. في بروتوكول فتح أقصر مسار أولا للبث المتعدد (MOSPF)، يتم تدفق المعلومات حول أجهزة الاستقبال عبر الشبكة لدعم عملية بناء الأشجار.

بروتوكولات الوضع الكثيف غير مرغوب فيها لأن كل شجرة يتم إنشاؤها في جزء ما من الشبكة يمكن أن تتسبب دائما في إستخدام الموارد (مع تأثير التقارب) على جميع الموجهات في الشبكة (أو داخل النطاق الإداري، إذا تم تكوينها). ولا تناقش هذه البروتوكولات بمزيد من التفصيل في بقية هذه المادة.

ii) بروتوكولات الربط الصريح في الوضع المتناثر (PIM-SM/PIM-BiDir)

مع بروتوكولات الانضمام الصريحة في الوضع المتناثر، لا تقوم الأجهزة بإنشاء حالة خاصة بمجموعة في الشبكة ما لم يرسل المستقبل تقرير عضوية IGMP/MLD صريح (أو "ضم") لمجموعة ما. من المعروف أن هذا المتغير من تطبيق ASM يتسع نطاقه بشكل جيد وهو نموذج التركيز للبث المتعدد.

هذا هو الأساس لوضع PIM-Sparse، والذي أستخدمته معظم عمليات نشر البث المتعدد إلى هذه النقطة. وهذا أيضا هو الأساس الذي يستند إليه PIM ثنائي الإتجاه (PIM-BiDir)، الذي يجري نشره بصورة متزايدة بالنسبة للعديد من تطبيقات (مصادر) العديد من (المستقبلين).

وتسمى هذه البروتوكولات بالوضع المتناثر لأنها تدعم بكفاءة أشجار تسليم IP للبث المتعدد مع تجميع جهاز إستقبال "ضئيل" وتنشئ حالة مستوى تحكم فقط على الموجهات في المسار بين المصادر وأجهزة الاستقبال، وفي PIM-SM/BiDir، نقطة الالتقاء (RP). إنها لا تصنع دولة أبدا في أجزاء أخرى من الشبكة. لا يتم إنشاء الحالة في الموجه إلا بشكل صريح عندما يستلم انضمام من موجه أو جهاز إستقبال لتدفق البيانات، وبالتالي فإن الاسم "بروتوكولات الانضمام الصريحة".

يستخدم كل من PIM-SM و PIM-BiDir "الأشجار المشتركة"، التي تسمح بإعادة توجيه حركة المرور من أي مصدر إلى جهاز إستقبال. يشار إلى حالة البث المتعدد على شجرة مشتركة بحالة (*،G)، حيث يكون * بطاقة جامحة لأي مصدر. وبالإضافة إلى ذلك، يدعم PIM-SM إنشاء حالة مرتبطة بحركة المرور من مصدر معين. وتعرف هذه الأشجار بالمصدر، ويشار إلى الحالة المرتبطة بها باسم (S،G).

البث المتعدد محدد المصدر

SSM هو النموذج المستخدم عندما يرسل المتلقي (أو بعض الوكيل) "صلات" (S،G) للإشارة إلى أنه يريد إستقبال حركة المرور المرسلة من المصدر S إلى المجموعة G. ويمكن إستخدام هذا الأمر مع تقارير عضوية "تضمين" وضع IGMPv3/MLDv2. يشير هذا النموذج إلى نموذج البث المتعدد محدد المصدر (SSM). تفوض SSM إستخدام بروتوكول انضمام صريح بين الموجهات. والبروتوكول المعياري لهذا هو PIM-SSM، وهي ببساطة المجموعة الفرعية من PIM-SM المستخدمة لإنشاء (S،G) أشجار. لا توجد حالة أشجار مشتركة (*،G) في SSM.

وبالتالي، يمكن لمستقبلات البث المتعدد "الانضمام" إلى قناة SSM (S،G) أو "الانضمام" إلى مجموعة ASM (أو "الاشتراك" في) SSM (S،G). لتجنب تكرار المصطلح "مجموعة ASM أو قناة SSM"، يتم إستخدام المصطلح (البث المتعدد) flow، والذي يشير إلى أن التدفق يمكن أن يكون مجموعة ASM أو قناة SSM.

بروتوكولات البث المتعدد ذات الصلة / أنواع الحزم

لتأمين شبكة بث متعدد، من المهم فهم أنواع الحزم التي تتم مواجهتها بشكل شائع وكيفية الحماية منها. وهناك ثلاثة بروتوكولات رئيسية ينبغي لنا أن نهتم بها:

1. IGMP / MLD

2. PIM

3. MSDP

وفي الفرع التالي، تناقش كل من هذه البروتوكولات والمسائل التي يمكن أن تنشأ مع كل منها على التوالي.

حزم IGMP / MLD

IGMP / MLD هو البروتوكول المستخدم من قبل أجهزة إستقبال البث المتعدد للإشارة إلى الموجه الذي تريد إستقبال المحتوى لمجموعة بث متعدد معينة. بروتوكول عضوية مجموعة الإنترنت (IGMP) هو البروتوكول المستخدم في IPv4، ويمثل اكتشاف مستمع البث المتعدد (MLD) البروتوكول المستخدم في IPv6.

هناك إصداران من IGMP يتم نشرهما بشكل شائع، IGMPv2 و IGMPv3. هناك أيضا إثنان صيغة ال MLD أن يكون نشرت بشكل شائع، MLDv1 و MLDv2.

يعد IGMPv2 و MLDv1 متكافئين وظيفيا، ويعتبر IGMPv3 و MLDv2 متكافئين وظيفيا.

يتم تحديد هذه البروتوكولات في الروابط التالية:

IGMPv2: RFC 2236

MLDv1: RFC 3590

IGMPv3 و MLDv2: RFC 4604

لا يعد IGMPv2 و IGMPv3 بروتوكولا فحسب بل هو أيضا بروتوكول IPv4 IP (على وجه التحديد، البروتوكول رقم 2). ولا يتم إستخدامها فقط كما هو موضح في شبكات RFC هذه للإبلاغ عن عضوية مجموعة البث المتعدد، ولكن أيضا بواسطة بروتوكولات البث المتعدد الأخرى ل IPv4 مثل DVMRP و PIM الإصدار 1 و mtrace و mrinfo. من المهم تذكر ذلك عند محاولة تصفية بروتوكول IGMP (عبر قوائم التحكم في الوصول (ACLs) من Cisco IOS®، على سبيل المثال). في IPv6، لا يعد MLD بروتوكول IPv6، وبدلا من ذلك يتم إستخدام ICMPv6 لحمل حزم MLD. PIM الإصدار 2 هو نفس نوع البروتوكول في IPv4 و IPv6 (رقم البروتوكول 103).

حزم التحكم في PIM

في هذا القسم، تتم مناقشة حزم التحكم في PIM للبث المتعدد والبث الأحادي. تتم مناقشة بروتوكول Auto-RP وكذلك موجه نظام تمهيد تشغيل الكمبيوتر (BSR)، والتي تعد طرق لانتخاب نقاط الالتقاء وتعيين مجموعة التحكم إلى RP في شبكات PIM-SM.

حزم التحكم في PIM للبث المتعدد

تتضمن حزم التحكم في PIM للبث المتعدد:

- PIM Hello - حزمة PIM Hello هي حزمة بث IP متعدد من النطاق المحلي للرابط يتم إرسالها إلى موجه مرتبط بالشبكة نفسها لإنشاء جيران PIM.

- PIM Join/Prune - PIM Join/Prunes هي حزم IP متعددة البث ذات النطاق المحلي التي يتم إرسالها لإنشاء/إزالة حالة البث المتعدد ويتم إرسالها فقط إلى جيران PIM. يتم إجراء عمليات بث متعددة داخل الشبكة المحلية (LAN) لتسهيل التأكيد والإبلاغ عن القمع وتفاصيل بروتوكول PIM الأخرى، ولكنها يتم توجيهها دائما إلى جار معين.

- PIM DF-ELECT - الموجه المعين من PIM هو موجه PIM ثنائي الدير المسؤول عن (*،G) عمليات الربط المرسلة إلى RP بالنيابة عن أجهزة الاستقبال المرفقة أو جيران PIM في المرحلة النهائية. في الحالات التي يكتشف فيها موجه PIM موجه آخر يرسل (*،G) انضماما إلى نفس المقطع لنفس المجموعة G، يتم إجراء عملية إختيار لتحديد الموجه باستخدام أفضل مسار إلى RP.

- تأكيد PIM - يؤكد PIM على حزم البث المتعدد ل IP المحلي الارتباط التي يتم إرسالها عندما يتم إرفاق موجه PIM بمقطع الشبكة الذي يقوم بإعادة توجيه الحزم بشكل فعال لجزء معين (S،G) من واجهة معينة يبدأ في تلقي الحزم لذلك نفسه (S،G) على نفس الواجهة التي يتم إعادة التوجيه عليها. يشير هذا الحدث إلى وجود موجه آخر يعتقد أنه الموجه الوحيد (SF) لهذا (S،G). تنتخب آلية التأكيد SF فريدة لذلك (S،G). يتم إختيار موجه PIM SF لإعادة توجيه الحزم لتدفق معين (S،G). يسمح PIM للموجهات المختلفة بأداء دور SF نيابة عن موجهات مختلفة (S،G)S، ومن الناحية المثالية لا يوجد سوى SF واحد لكل (S،G). لا تخلط بين SF والموجه المعين. الموجه المعين ل PIM هو الموجه المسؤول عن الانضمام / عمليات التكرار أو سجلات المصدر التي يتم إرسالها إلى RP في شبكة PIM-SM.

- PIM Bootstrap - يتم إرسال رسائل PIM Bootstrap في شبكة PIMv2 لتسهيل الانتخاب الديناميكي لنقطة الالتقاء لمجموعة معينة G.

حزم التحكم في PIM للبث الأحادي

يتم توجيه حزم التحكم في PIM للبث الأحادي إلى RP أو منه وتضمين:

- حزمة سجل المصدر - يتم إرسال حزم سجل مصدر PIM لتسجيل مصدر بث متعدد جديد بنقطة تجميع. بمجرد بدء المصدر في إرسال حزم البث المتعدد، يرسل الموجه المعين المرفق بشبكة المصدر تدفق سجل البث الأحادي إلى RP للإشارة إلى وجود مصدر نشط لمجموعة البث المتعدد التي يكون RP مسؤولا عنها.

يتم إرسال حزم سجل المصدر كعملية كبسلة للبث الأحادي لتدفق البث المتعدد الأصلي.

يتم تحويل رسائل سجل PIM على مستوى العملية ويتم إرسالها فقط إلى أن يقوم RP بإرسال رسالة إيقاف تسجيل. يتناسب تأثير الأداء لهذه الحزم مع معدل تدفق المصدر (لكل (S،G)). - حزمة إيقاف التسجيل - يتم إرسال حزم إيقاف تسجيل PIM من نقطة الالتقاء إلى PIM DR الذي أرسل رسالة التسجيل. يتم إرسال رسائل الإيقاف للسجل بمجرد بدء RP في تلقي حزم البث المتعدد بشكل طبيعي من المصدر.

- حزمة إعلان نقطة BSR للمرشح - PIM BSR C-RP - يتم إرسال حزم الإعلان إلى BSR للإعلان عن RP للمرشح بمجرد إختيار BSR.

الشكل 1: حزم البث الأحادي لبروتوكول PIM

fig1_pim_unicast

fig1_pim_unicast

يمكن أن تنشأ الهجمات التي تستغل هذه الحزم من أي مكان، بما أن هذه الحزم تكون أحادية البث.

حزم Auto-RP

Auto-RP هو بروتوكول تم تطويره من Cisco ويخدم نفس الغرض مثل PIMv2 BSR. تم تطوير Auto-RP قبل BSR، ولا يدعم إلا IPv4. يدعم بروتوكول التحكم في الإرسال (BSR) الإصدارين الرابع والسادس من بروتوكول الإنترنت (IPv6). يخدم عامل التعيين في Auto-RP نفس وظيفة موجه bootstrap في BSR. في BSR، تكون الرسائل من C-RP unicast إلى موجه بروتوكول نظام تمهيد تشغيل الكمبيوتر. في RP التلقائي، يتم إرسال الرسائل عبر البث المتعدد إلى عامل التعيين، والذي يسمح بمرشحات أسهل على الحدود، كما هو موضح لاحقا. يتم وصف ميزة Auto-RP بالتفصيل في هذا الارتباط: https://www.cisco.com/c/en/us/td/docs/ios/solutions_docs/ip_multicast/White_papers/rps.html

في Cisco IOS، تتم إعادة توجيه حزم AutoRP/BSR دائما، ولا يتم تعطيلها حاليا. يمكن أن يمثل ذلك تعرض أمان معين في حالة RP التلقائي.

Fig 2: حزم Auto-RP

Fig2_AutoRP_Packet

Fig2_AutoRP_Packet

ملاحظة: على الرغم من إستخدام بروتوكول Auto-RP كآلية للإعلان عن PIM-SM RP واكتشافه، فإنه لا يستخدم حزم PIM (بروتوكول IP 103)؛ وبدلا من ذلك يستخدم حزم بروتوكول مخطط بيانات المستخدم (UDP) منفذ 496 مع عناوين البث المتعدد.

؟هناك نوعان من الحزم يستخدمهما Auto-RP:

-

حزم C-RP-Announce: هذه الحزم هي بث متعدد لجميع عوامل التعيين وتستخدم مرجع للأرقام المعينة عبر الإنترنت (IANA) عنوان "معروف" محجوز (224.0.1.39). يتم إرسالها بواسطة C-RP للإعلان عن عنوان RP ونطاق المجموعة الذي يتمكن RP من العمل كRP له.

-

حزم اكتشاف C-RP: هذه الحزم هي بث متعدد لجميع موجهات PIM وتستخدم عنوان ANA المحجوز "معروف" (224.0.1.40). يتم إرسالها بواسطة عامل تعيين Auto-RP لإعلان C-RP المحدد الذي يتم انتخابه ك RP لنطاق مجموعة معين.

تم تصميم كل نوع من أنواع الحزم هذه ليتم تدفقها عبر الشبكة.

في Cisco IOS، تتم إعادة توجيه كل من 224.0.1.39 و 224.0.1.40 في وضع PIM المكثف لتجنب مشكلة في عدم معرفة RP مسبقا للمجموعة عند إستخدام هذه المجموعة لتوزيع معلومات RP. هذا هو الاستخدام الوحيد الموصى به لوضع PIM المكثف.

في Cisco IOS XR، تكون رسائل RP التلقائية عبارة عن خطوة مجدولة لإعادة توجيه المسار العكسي (RPF) حسب الخطوة من المجاور إلى المجاور. لذلك لا توجد حاجة لإنشاء حالة مسار PIM DM لدعم Auto-RP في Cisco IOS XR. وفي الواقع، لا يدعم Cisco IOS XR على الإطلاق PIM-DM.

حزم بروتوكول اكتشاف خدمة البث المتعدد (MSDP)

MSDP هو بروتوكول IPv4 الذي يسمح بالإعلان عن مصدر في مجال واحد إلى جهاز إستقبال في مجال آخر عبر نقاط الاستقبال الخاصة به. يتم تحديد MSDP في RFC 3618.

لمشاركة المعلومات حول المصادر النشطة بين مجالات PIM، يتم إستخدام MSDP. إذا أصبح المصدر نشطا في مجال واحد، فإن MSDP يضمن أن تعرف جميع مجالات النظير عن هذا المصدر الجديد في الوقت المناسب، مما يسمح للمستلمين في مجالات أخرى بإجراء اتصال سريع مع هذا المصدر الجديد إذا حدث أنه تم إرساله إلى مجموعة فيها للمستلمين اهتمام. يلزم MSDP لاتصالات البث المتعدد ASM / PIM-SM، ويتم تشغيله عبر اتصال بروتوكول التحكم في النقل للبث الأحادي (TCP) الذي تم تكوينه بين نقاط الالتقاء في المجالات المقابلة.

التهديدات في بيئة البث المتعدد

مناطق الثقة وحدود الثقة

يتم تنظيم هذا القسم من المستند بواسطة الكيانات الوظيفية في الشبكة. ويدور نموذج التهديد الذي تمت مناقشته حول تلك الكيانات. على سبيل المثال، يشرح هذا المستند كيفية تأمين موجه في شبكة البث المتعدد (من وجهة نظر البث المتعدد)، بشكل مستقل عن موقع نشر الموجه. وعلى نحو مماثل، هناك اعتبارات حول كيفية نشر التدابير الأمنية على مستوى الشبكة، أو تدابير على موجه محدد، أو نقطة التقاء، وما إلى ذلك

كما أن التهديدات الموصوفة هنا تتبع هذا المنطق ويتم تنظيمها من خلال الوظيفة المنطقية في الشبكة.

نظرة عامة على التهديد

على المستوى التجريدي، يمكن أن يخضع أي نشر للبث المتعدد لعدد من التهديدات على مختلف جوانب الأمان. وتتمثل الجوانب الرئيسية للأمن في السرية والنزاهة والتوافر.

-

تهديدات ضد السرية: في معظم التطبيقات، لا يتم تشفير حركة مرور البث المتعدد، وبالتالي فهي مفتوحة لأي شخص للاستماع أو الالتقاط على أي خط أو عنصر شبكة في المسار. في قسم على الحصول على VPN تتم مناقشة طرق تشفير حركة مرور البث المتعدد لمنع مثل هذه الهجمات.

-

التهديدات ضد سلامة حركة المرور: بدون الأمان على مستوى التطبيق أو الأمان المستند إلى الشبكة، مثل GET VPN، تكون حركة مرور البث المتعدد عرضة للتعديل في النقل. وهذا مهم بشكل خاص لحركة مرور مستوى التحكم الذي يستخدم البث المتعدد، مثل OSPF و PIM والعديد من البروتوكولات الأخرى.

-

التهديدات ضد سلامة الشبكة: من دون آليات الأمان الموضحة في هذا المستند، يمكن للمرسلين غير المصرح لهم أو المستلمين أو عناصر الشبكة التي تم تعريضها للخطر الوصول إلى شبكة البث المتعدد أو إرسال حركة مرور البيانات واستقبالها دون ترخيص (سرقة الخدمة) أو تحميل موارد الشبكة أكثر من اللازم.

-

التهديدات ضد التوفر: هناك عدد من إمكانيات الهجوم على رفض الخدمة التي يمكن أن تجعل الموارد غير متوفرة للمستخدمين الشرعيين.

وتناقش الأقسام التالية التهديدات لكل وظيفة منطقية في الشبكة.

التهديدات الأساسية ضد الموجه

هناك عدد من التهديدات الأساسية ضد الموجه تكون مستقلة عما إذا كان الموجه يدعم البث المتعدد وما إذا كان الهجوم يتضمن حركة مرور البث المتعدد أو بروتوكولات.

تعتبر هجمات رفض الخدمة (DoS) متجهات الهجمات العامة الأكثر أهمية في الشبكة. من حيث المبدأ، يمكن إستهداف كل عنصر شبكة بهجوم على رفض الخدمة (DoS)، والذي يمكن أن يؤدي إلى تحميل العنصر بشكل زائد مع احتمال حدوث خسارة أو تدهور في الخدمة للمستخدمين الشرعيين لاحقا. من المهم للغاية اتباع توصيات أمان الشبكة الأساسية التي تنطبق على البث الأحادي.

وتجدر الإشارة إلى أن هجمات البث المتعدد ليست دائما متعمدة بل غالبا ما تكون عرضية. على سبيل المثال، تعد الدودة البيضاء، التي شوهدت لأول مرة في مارس 2004، مثالا على الدودة التي انتشرت عبر الهجمات العشوائية على عناوين بروتوكول الإنترنت (IP). ونتيجة للتوزيع العشوائي الكامل لمساحة العنوان، تأثرت وجهات IP للبث المتعدد أيضا بالدودة. في العديد من المؤسسات، أنهار عدد من موجهات الخطوة الأولى لأن الدودة أرسلت حزم إلى العديد من عناوين وجهة البث المتعدد المختلفة. ومع ذلك، لم يتم تحديد نطاق الموجهات لحمل حركة مرور البث المتعدد هذا مع إنشاء الحالة المقترنة، والاستهلاك الفعال للموارد. وهذا يوضح الحاجة إلى تأمين حركة مرور البث المتعدد، حتى إذا لم يتم إستخدام البث المتعدد في مؤسسة.

تتضمن التهديدات العامة ضد الموجهات:

- حالات فيض الحزم من أي نوع؛ على سبيل المثال، مقابل مسارات الأجهزة مثل المسارات البطيئة (الصغيرة) ومسارات البرامج مثل منافذ مستوى الإدارة أو التحكم، والتي تتضمن طبقة الأمان (SSH) وبرنامج Telnet وبروتوكول العبارة الحدودية (BGP) وبروتوكول OSPF وبروتوكول وقت الشبكة (NTP) وما إلى ذلك

- تعد عمليات الاقتحام داخل الموجه، مع الاستغلال اللاحق للميزات الموجودة على الموجه، وكلمات مرور برنامج Telnet أو SSH الضعيفة سلاسل مجتمع بروتوكول إدارة الشبكة البسيط (SNMP) مشكلة شائعة في الشبكات الحديثة.

- قد تهدد المشاكل التشغيلية مثل عمليات التكوين غير الصحيحة أو هجمات المطلعين أمان الشبكة بالكامل وحركة مرور البيانات الخاصة بها.

عند تمكين البث المتعدد على موجه، يجب تأمينه بالإضافة إلى البث الأحادي. لا يؤدي إستخدام بث IP المتعدد إلى تغيير نموذج التهديد الأساسي، ومع ذلك، فإنه يمكن البروتوكولات الإضافية (PIM، IGMP، MLD، MSDP) التي يمكن أن تكون عرضة للهجمات، والتي يجب تأمينها بشكل محدد. عند إستخدام حركة مرور البث الأحادي في هذه البروتوكولات، يكون نموذج التهديد مطابقا للبروتوكولات الأخرى التي يتم تشغيلها بواسطة الموجه.

من المهم ملاحظة أنه لا يمكن إستخدام حركة مرور البث المتعدد بنفس الطريقة التي يتم بها إستخدام حركة مرور البث الأحادي لمهاجمة الموجه لأن حركة مرور البث المتعدد هي أساسا "مدفوعة بواسطة المستقبل" ولا يمكن توجيهها إلى وجهة بعيدة. يجب "ضم" هدف الهجوم بشكل صريح إلى دفق البث المتعدد. في معظم الحالات (يكون Auto-RP هو الاستثناء الرئيسي)، تستمع الموجهات فقط إلى حركة مرور البث المتعدد "link local" وتستلم. لم تتم إعادة توجيه إرتباط حركة المرور المحلية أبدا. لذلك، لا يمكن أن تنشأ الهجمات على الموجه باستخدام حزم البث المتعدد إلا من المهاجمين الملحقين مباشرة.

التهديدات من جانب المصدر

مصادر البث المتعدد، سواء كانت أجهزة الكمبيوتر الشخصي أو خوادم الفيديو لا تكون في بعض الأحيان تحت التحكم الإداري نفسه الخاص بالشبكة. لذلك، يتم التعامل مع المرسل غالبا على أنه غير موثوق به، من وجهة نظر مشغل الشبكة. ونظرا للقدرات الفائقة لأجهزة الكمبيوتر والخوادم وإعدادات الأمان المعقدة الخاصة بها، والتي غالبا ما تكون غير مكتملة، فإن المرسلين يشكلون تهديدا كبيرا ضد أي شبكة، والتي تتضمن البث المتعدد. تشمل هذه التهديدات:

- هجمات الطبقة 2: هناك مجموعة واسعة من أشكال الهجمات على الطبقة 2 لتنفيذ أنواع مختلفة من الهجمات. يتم تطبيق ذلك على البث الأحادي وكذلك البث المتعدد. بما أن نماذج الهجوم هذه ليست خاصة بالبث المتعدد، فإنها لا تتم مناقشتها بمزيد من التفاصيل في هذا المستند. لمزيد من المعلومات، راجع كتاب Cisco Press "أمان محول شبكة LAN"، ISBN-10: 1-58705-467-1.

- الهجمات باستخدام حركة مرور البث المتعدد: كما هو موضح مسبقا، من الصعب إجراء هجمات باستخدام حركة مرور البث المتعدد نظرا لأن موجه الخطوة الأولى لا يقوم بإعادة توجيه حركة مرور البث المتعدد ما لم يكن هناك مستمع للمجموعة. ومع ذلك، يمكن مهاجمة الخطوة الأولى بطرق مختلفة باستخدام حزم البث المتعدد:

- هجمات تشبع الشبكة: يمكن للمهاجم إغراق مقطع بحزم البث المتعدد، عبر إستخدام النطاق الترددي المتاح، مما يمكن أن يؤدي إلى حالة رفض الخدمة (DoS).

- هجمات حالة البث المتعدد: يتم تدفق موجه الخطوة الأولى مع حزم البث المتعدد، والتي يمكن أن تنشئ حالة أكثر من اللازم، وحالة هجوم رفض الخدمة (DoS) اللاحقة.

- يمكن للمرسل أن يحاول أن يصبح PIM DR، من خلال مراسلات PIM التي يتم إرسالها. في مثل هذه الحالات، لن يتم إعادة توجيه أي حركة مرور إلى شبكة LAN أو منها.

- يمكن أن يتم انتحال حزم إختيار PIM DF ل BiDir-PIM. في مثل هذه الحالات، لن يتم إعادة توجيه أي حركة مرور إلى شبكة LAN أو منها.

- يمكن للمرسل انتحال رسائل AutoRP RP-Discovery أو BSR Bootstrap. من شأن هذا الإعلان فعليا عن خطة ترخيص مزيفة، وإسقاط أو تعطيل خدمة PIM-SM/BiDir.

- يمكن أن يقوم المرسل بمصدر هجمات البث الأحادي، مثل تسجيل مصدر PIM/رسائل إيقاف التسجيل، أو يمكنه إرسال BSR للإعلان عن الحزم والإعلان عن BSR مزيف.

- يمكن للمرسل الإرسال إلى أي مجموعة بث متعدد صالحة، ما لم تتم تصفية هذه المجموعة. إذا تم انتحال عنوان مصدر ولم يتم منعه عند الحافة، يمكن للمرسل إستخدام عنوان IP المصدر الخاص بمرسل شرعي، وتجاوز المحتوى في أجزاء من الشبكة.

- هجمات البث المتعدد ضد بروتوكولات مستوى التحكم: عدد من البروتوكولات غير المقترنة بالبث المتعدد، مثل OSPF وبروتوكول التكوين الديناميكي للمضيف (DHCP)، أستخدم حزم البث المتعدد، والتي يمكن إستخدامها لمهاجمة هذه البروتوكولات

- تنكر: يوجد عدد من نماذج الهجوم حيث يمكن للمرسل التظاهر بأنه مرسل آخر. عناوين IP المصدر المنتحلة هي أحد نماذج الهجوم هذه.

- سرقة الخدمة: ما لم يتم التحكم في المرسلين، فمن الممكن إستخدام خدمة البث المتعدد بشكل غير قانوني من جانب المرسل.

ملاحظة: لا ترسل الأجهزة المضيفة عادة حزم PIM أو تتلقاها. المضيف الذي يقوم بذلك قد يحاول على الأرجح تنفيذ هجوم.

التهديدات من جانب جهاز الاستقبال

كما أن جهاز الاستقبال هو عبارة عن منصة تعمل بشكل نموذجي بقوة وحدة المعالجة المركزية (CPU) ونطاق ترددي عريض كبيرين، كما يسمح باستخدام عدد من نماذج الهجوم. وهذه التهديدات متطابقة في معظمها مع التهديدات التي يتعرض لها المرسل. تبقى هجمات الطبقة 2 متجه هجوم مهم. ويمكن أيضا إستخدام أجهزة إستقبال مزيفة وسرقة خدمة على جانب جهاز الاستقبال، باستثناء أن متجه الهجوم عادة ما يكون IGMP (أو هجمات الطبقة 2، كما ذكر).

التهديدات ضد نقطة التقاء و BSR

تعد بروتوكولات PIM-SM RPs و PIM-BSRs نقاط حساسة في شبكة البث المتعدد، وبالتالي فهي أهداف قيمة للمهاجم. وعندما لا يكون أي من المسحاج تخديد الخطوة الأولى، يمكن إستهداف نماذج هجوم البث الأحادي فقط، والتي تتضمن بث PIM الأحادي، مباشرة ضد تلك العناصر. تشمل التهديدات ضد الممارسات التجارية التقييمية (RPs) الممارسات التجارية التقييمية (BSRs):

- جميع أشكال الهجمات العامة، كما هو موضح في القسم "التهديدات الأساسية ضد الموجه".

- تتيح هجمات البث الأحادي ل PIM، التي يحتمل أن تكون ذات عناوين IP للمصدر المنتحلة، هجمات رفض الخدمة (DoS)، من خلال تسجيل PIM أو رسائل إيقاف التسجيل التي يتم إرسالها بواسطة جهاز ضار.

أمان البث المتعدد والبث الأحادي (مقارنة)

اعتبارات الحالة / عوامل التصفية

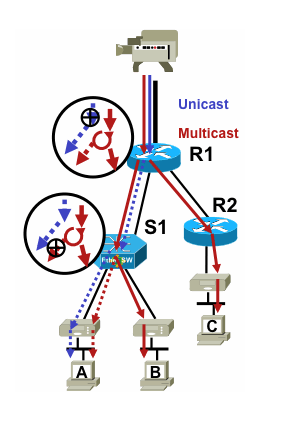

تذكر المخطط في الشكل 3، الذي يوضح مصدرا وثلاثة أجهزة إستقبال (A و B و C) ومحول (S1) وموجهين (R1 و R2). يمثل الخط الأزرق تدفق البث الأحادي ويمثل الخط الأحمر تدفق البث المتعدد. المستقبلات الثلاثة جميعها أعضاء في تدفق البث المتعدد.

الشكل 3: النسخ المماثل في الموجهات والمحولات

FIG3_replication_RS

FIG3_replication_RS

لمنع تدفق حركة المرور من مصدر معين إلى مستقبل محدد:

- بالنسبة لتدفق البث الأحادي، قم بتثبيت عامل تصفية في أي مكان على المسار من المرسل إلى المستقبل.

- ومع ذلك، بالنسبة لتدفق البث المتعدد، يجب على المسؤولين أن يكونوا أكثر تحديدا حول مكان تثبيت عوامل التصفية: عند عامل التصفية من جانب المستقبل بعد آخر نقطة نسخ متماثل قبل المستقبل؛ عند عامل التصفية من جانب المصدر قبل أول نقطة نسخ متماثل بعد المصدر.

هجمات من مصادر البث المتعدد

ينطبق هذا القسم على كل من طرازي خدمة ASM و SSM، حيث يتم إعادة توجيه حركة مرور البيانات استنادا إلى إستلام الوصلات الصريحة من جانب المستقبل.

بالنسبة لتدفقات البث الأحادي، لا توجد حماية ضمنية لجهاز الاستقبال. يمكن أن يرسل مصدر unicast حركة مرور إلى غاية، even if هذا غاية لم يطلب الحركة مرور. لذلك، تستخدم آليات الدفاع مثل جدران الحماية عادة لحماية نقاط النهاية. وعلى الجانب الآخر، يحتوي البث المتعدد على بعض الحماية الضمنية المضمنة في البروتوكولات. لا تصل حركة المرور في الظروف المثالية إلا إلى جهاز إستقبال انضم إلى التدفق المعني.

باستخدام ASM، يمكن للمصادر بدء إدخال حركة المرور أو هجمات رفض الخدمة (DoS) من خلال نقل حركة مرور البث المتعدد إلى أي من المجموعات المدعومة بواسطة RP نشط. لا تصل حركة المرور هذه بشكل مثالي إلى جهاز إستقبال، ولكنها يمكن أن تصل إلى موجه الخطوة الأولى في المسار على الأقل، بالإضافة إلى بروتوكول RP، الذي يسمح بهجمات محدودة. إذا كان المصدر الضار، على أي حال، يعرف مجموعة يهتم بها المستقبل الهدف، وإذا لم تكن هناك عوامل تصفية مناسبة، يمكنه إرسال حركة مرور البيانات إلى تلك المجموعة. يتم تلقي حركة المرور هذه طالما أن المتلقين يستمعون إلى المجموعة.

باستخدام SSM، لا يمكن تنفيذ الهجمات بواسطة المصادر غير المرغوب فيها إلا على موجه الخطوة الأولى حيث تتوقف حركة المرور إذا لم ينضم أي جهاز إستقبال إلى هذه القناة (S،G). لا يؤدي ذلك إلى أي هجوم من قبل الدولة على موجه الخطوة الأولى لأنه يتجاهل جميع حركة مرور SSM التي لا توجد لها حالة انضمام صريحة من أجهزة الاستقبال. في هذا النموذج، لا يكفي أن يعرف المصدر الضار المجموعة التي يهتم بها الهدف لأن "الوصلات" خاصة بالمصدر. هنا، سيلزم عناوين مصدر IP المنتحلة بالإضافة إلى هجمات التوجيه المحتملة للنجاح.

هجمات الدولة

حتى دون وجود أجهزة إستقبال في شبكة، يقوم PIM-SM بإنشاء حالة (S،G) و(*،G) على موجه الخطوة الأولى الأقرب إلى المصدر وأيضا على نقطة الالتقاء. وبالتالي يوجد احتمال هجوم من قبل الدولة على الشبكة في موجه الخطوة الأولى للمصدر وعلى PIM-SM RP.

إذا بدأ مصدر ضار في إرسال حركة مرور البيانات إلى مجموعات متعددة، ثم لكل مجموعة من المجموعات التي يتم الكشف عنها، تقوم الموجهات في الشبكة بإنشاء حالة في المصدر و RP، شريطة أن يتم السماح بالمجموعات المعنية بواسطة تكوين RP.

وبالتالي، فإن نظام مراقبة الحركة الجوية في باكستان يخضع لهجمات الدولة وحركة المرور حسب المصادر. يمكن تفاقم الهجوم إذا كان المصدر يغير عنوان IP للمصدر الخاص به بشكل عشوائي ضمن البادئة الصحيحة، أو بمعنى آخر، يتم انتحال وحدات بت المضيف فقط من العنوان.

الشكل 4: هجمات بروتوكول التوجيه اللاسلكي ASM

FIG4_ASM_RP_ATTACKS

FIG4_ASM_RP_ATTACKS

وكما هي الحال مع PIM-SSM، فإن هجمات إنشاء الدولة من مصادر PIM-BiDir مستحيلة. تتم إعادة توجيه حركة المرور في PIM-BiDir على الحالة التي تم إنشاؤها بواسطة الانضمام من المستقبلين بالإضافة إلى حركة مرور البيانات التي تمت إعادة توجيهها إلى RP في الحالة، بحيث يمكن أن تصل إلى المستقبلين خلف RP، نظرا لأن الارتباطات تنتقل فقط إلى RP. دعات دولة إلى الأمام حركة مرور إلى ال RP (*،G/M) دولة وأنشئت ب RP تشكيل (ساكن إستاتيكي، Auto-RP، BSR). ولا يتغير في وجود المصادر. لذلك، يمكن للمهاجمين إرسال حركة مرور البث المتعدد إلى PIM-BiDir RP، ولكن على عكس PIM-SM، لا يعد PIM-BiDir RP كيانا "نشطا"، وبدلا من ذلك يقوم فقط بإعادة توجيه حركة مرور البيانات أو رفضها لمجموعات PIM-BiDir.

ملاحظة: لا يتم دعم حالة Cisco IOS Platforms(*،G/M). في مثل هذه الحالات، يمكن للمصادر مهاجمة الموجه من خلال نقل حركة مرور البث المتعدد إلى العديد من مجموعات PIM-BiDir، والذي يتسبب في إنشاء حالة (*،G). مثلا المادة حفازة 6500 يساند مفتاح (*،G/M) دولة).

الهجمات التي بدأها جهاز الاستقبال

يمكن أن تنشأ الهجمات من أجهزة إستقبال البث المتعدد. أي مستقبل يرسل تقارير IGMP/MLD بشكل خاص يخلق حالة على المسحاج تخديد الخطوة الأولى. لا توجد آلية مكافئة في البث الأحادي.

الشكل 5: إعادة توجيه حركة المرور الصريحة المستندة إلى الانضمام من جانب المستقبل

FIG5_RECEIVER_EXPLICIT_JOIN

FIG5_RECEIVER_EXPLICIT_JOIN

يمكن أن تكون هجمات جهاز الاستقبال من ثلاثة أنواع:

- يمكن أن يحاول جهاز إستقبال البث المتعدد الانضمام إلى تدفق غير مصرح له بذلك ويحاول تلقي محتوى غير مصرح له باستلامه.

- يمكن أن يؤدي المستقبل متعدد البث إلى تحميل عرض النطاق الترددي للشبكة المتاح بشكل زائد من خلال الاهتمام بالعديد من المجموعات أو القنوات. هذا النوع من الهجمات يصبح هجوم نطاق ترددي مشترك ضد مستقبلي المحتوى المحتملين الآخرين.

- يمكن أن يحاول جهاز إستقبال البث المتعدد بدء هجوم ضد الموجهات أو المحولات. يمكن إنشاء عدد كبير من تقارير IGMP، مما يمكن أن يؤدي إلى إنشاء كمية كبيرة من حالة الشجرة متعددة البث وإمكانية زيادة تحميل الموجه. وهذا بدوره يمكن أن يؤدي إلى زيادة في أوقات تقارب البث المتعدد، أو في رفض الخدمة (DoS) على الموجه.

طرق مختلفة للحد من هذه الأنواع من الهجمات في القسم التالي، الأمن داخل شبكة البث المتعدد.

الأمان داخل شبكة البث المتعدد

أمان عناصر الشبكة

الأمان ليس ميزة نقطة، ولكنه جزء لا يتجزأ من كل تصميم شبكة. على هذا النحو، يجب مراعاة الأمان في كل نقطة في الشبكة. من المهم للغاية أن يكون كل عنصر من عناصر الشبكة مؤمنا بشكل مناسب. أحد سيناريوهات الهجوم المحتملة، السارية على أي تقنية، هو الموجه الذي تم تخريبه بواسطة أحد الدخلاء. وبمجرد أن يتمكن الدخيل من التحكم في الموجه، يمكن للمهاجم تشغيل عدد من سيناريوهات الهجمات المختلفة. لذلك يجب تأمين كل عنصر شبكة بشكل مناسب ضد أي شكل من أشكال الهجوم الأساسي، وكذلك ضد هجمات محددة للبث المتعدد.

تنظيم مستوى التحكم (CoPP)

CoPP هو تطور قوائم التحكم في الوصول للموجه (rACLs)، ومتوفر على معظم الأنظمة الأساسية. المبدأ هو نفسه: حركة المرور الموجهة إلى الموجه فقط يتم تنظيمها بواسطة CoPP.

يستخدم نهج الخدمة نفس الصياغة التي يستخدمها أي نهج جودة خدمة، مع خرائط النهج والفئة. وبالتالي، فإنه يعمل على توسيع وظائف قوائم التحكم في الوصول للبنية الأساسية (السماح/الرفض) باستخدام أدوات تحديد المعدل لحركة مرور معينة نحو مستوى التحكم.

ملاحظة: يتم تمكين CoPP بشكل افتراضي لبعض الأنظمة الأساسية، مثل محولات Catalyst 9000 series switches، ولا يتم إستبدال الحماية. انظر دليل CoPP للحصول على معلومات إضافية.

إذا قررت تعديل أو تعديل أو إنشاء قوائم التحكم في الوصول إلى النقل أو CoPP في شبكة مباشرة، فيجب توخي الحذر. ونظرا لأن كلا المميزات لها القدرة على تصفية حركة مرور البيانات إلى مستوى التحكم، فيجب السماح بشكل صريح بجميع بروتوكولات مستوى التحكم والإدارة المطلوبة. قائمة البروتوكولات المطلوبة كبيرة، وقد يكون من السهل تجاهل البروتوكولات الأقل وضوحا مثل نظام التحكم في الوصول إلى وحدة تحكم الوصول إلى المحطة الطرفية (TACACS). يجب إختبار جميع تكوينات rACL و CoPP غير الافتراضية دائما في بيئة معملية قبل النشر إلى شبكات الإنتاج. وعلاوة على ذلك، ينبغي أن تبدأ عمليات النشر الأولية بسياسة "السماح" فقط. وهذا يسمح بالتحقق من صحة أي عمليات وصول غير متوقعة إلى عدادات الوصول إلى قائمة التحكم في الوصول (ACL).

في بيئة البث المتعدد، يجب السماح ببروتوكولات البث المتعدد المطلوبة (PIM، MSDP، IGMP، وما إلى ذلك) في قائمة التحكم في الوصول إلى البنية الأساسية (rACL) أو CoPP للبث المتعدد لكي تعمل بشكل صحيح. من المهم تذكر أنه يتم إستخدام الحزمة الأولى في تدفق البث المتعدد من المصدر في سيناريو PIM-SM كحزمة مستوى تحكم، للمساعدة في إنشاء حالة البث المتعدد، حتى مستوى التحكم للجهاز. لذلك، من المهم السماح بمجموعات البث المتعدد ذات الصلة في قائمة التحكم في الوصول (rACL) أو CoPP. نظرا لوجود عدد من الاستثناءات الخاصة بالأنظمة الأساسية، من المهم مراجعة الوثائق ذات الصلة واختبار أي تكوين مخطط له قبل النشر.

خدمة نقل الحزم المحلي (LPTS)

على Cisco IOS XR، تعمل خدمة نقل الحزم المحلي (LPTS) كمنظم لحركة المرور إلى مستوى التحكم بالموجه، مماثل ل CoPP على Cisco IOS. وبالإضافة إلى ذلك، يمكن تصفية حركة مرور الاستلام، والتي تتضمن حركة مرور البث الأحادي والبث المتعدد، والحد من المعدل.

الأمان الخاص بالبث المتعدد

في الشبكة التي تدعم البث المتعدد، يلزم تأمين كل عنصر شبكة بميزات أمان خاصة بالبث المتعدد. يتم توضيح هذه العناصر في هذا القسم، للحصول على حماية عامة للموجه. تتم مناقشة الميزات غير المطلوبة على كل موجه، ولكن فقط في مواقع معينة في الشبكة، والميزات التي تتطلب التفاعل بين الموجهات (مثل مصادقة PIM) في القسم التالي.

ip multicast route-limit <mroute-limit> <warning-threshold>

الشكل 6: مسار الحدود

FIG6_MROUTE_LIMIT

FIG6_MROUTE_LIMIT

تسمح حدود المسار بتعيين حد على عدد المسارات المسموح بها في جدول توجيه البث المتعدد. إذا تم تمكين حد مسار البث المتعدد، فلن يتم إنشاء حالة بث متعدد خارج الحد الذي تم تكوينه. وهناك أيضا عتبة تحذير. عندما يتجاوز عدد المسارات حد التحذير، يتم تشغيل رسائل تحذير syslog. عند حد المسار، يتم تجاهل أي حزم أخرى قد تؤدي إلى تشغيل الحالة.

يتوفر أيضا الأمر ip multicast route-limit لكل MVRF.

تعطيل SAP Listen: لا يوجد ip sap Listen

يتسبب الأمر sap listen في أن يتلقى الموجه رسائل بروتوكول إعلان جلسة العمل/بروتوكول وصف جلسة العمل (SAP/SDP). SAP/SDP هو بروتوكول قديم يرجع تاريخه إلى أيام العمود الفقري للبث المتعدد (MBONE). تشير هذه الرسائل إلى معلومات الدليل حول محتوى البث المتعدد المتوفرة في المستقبل أو حاليا. هذا يمكن أن يكون مصدر رفض خدمة (DoS) مقابل وحدة المعالجة المركزية للموجه وموارد الذاكرة، وبالتالي فإن هذه الميزة بحاجة إلى تعطيلها.

التحكم في الوصول إلى معلومات mrinfo - الأمر "ip multicast mrinfo-filter"

يستخدم الأمر mrinfo (متوفر على برنامج Cisco IOS وأيضا على بعض إصدارات نظامي التشغيل Microsoft Windows و Linux) رسائل مختلفة للاستعلام عن موجه البث المتعدد للحصول على معلومات. يمكن إستخدام أمر التكوين العام ip multicast mrinfo-filter لتحديد الوصول إلى هذه المعلومات إلى مجموعة فرعية من المصادر، أو تعطيلها بالكامل.

ينكر هذا المثال الاستعلامات المستمدة من 192.168.1.1، بينما يسمح بالاستعلامات من أي مصدر آخر:

ip multicast mrinfo-filter 51 access-list 51 deny 192.168.1.1 access-list 51 permit any

يرفض هذا المثال طلبات MRINFO من أي مصدر:

ip multicast mrinfo-filter 52 access-list 52 deny any

ملاحظة: كما هو متوقع مع أي قائمة تحكم في الوصول (ACL)، يعني الرفض تصفية الحزمة، بينما يعني السماح أن الحزمة مسموح بها.

إذا تم إستخدام الأمر mrinfo لأغراض تشخيصية، فمن المستحسن بشدة تكوين الأمر ip multicast mrinfo-filter باستخدام قائمة تحكم في الوصول (ACL) مناسبة للسماح بالاستعلامات من مجموعة فرعية من عناوين المصدر فقط. كما يمكن إسترداد المعلومات المقدمة من الأمر mrinfo من خلال بروتوكول SNMP. يوصى بشدة بالكتل الكاملة لطلبات MRINFO (حظر أي مصدر من استعلامات الجهاز).

أمان الشبكة

في هذا القسم تتم مناقشة طرق مختلفة لتأمين حزم التحكم في البث المتعدد للبث الأحادي وبث PIM، بالإضافة إلى RP التلقائي و BSR.

تعطيل مجموعات البث المتعدد

يمكن إستخدام أوامر نطاق مجموعة البث المتعدد/IPv6 ل ip multicast لتعطيل جميع العمليات للمجموعات التي تم رفضها بواسطة قائمة التحكم في الوصول (ACL):

ip multicast group-range <std-acl> ipv6 multicast group-range <std-acl>

إذا ظهرت الحزم لأي من المجموعات التي تم رفضها بواسطة قائمة التحكم في الوصول، فإنها يتم إسقاطها في جميع بروتوكولات التحكم، والتي تتضمن PIM، IGMP، MLD، MSDP، ويتم إسقاطها أيضا على مستوى البيانات. لذلك، لا يتم إنشاء أي إدخالات لذاكرة التخزين المؤقت ل IGMP/MLD، أو PIM، أو قاعدة معلومات التوجيه متعدد البث/قاعدة معلومات إعادة التوجيه متعدد البث (MRIB/MFIB) لنطاقات هذه المجموعات ويتم إسقاط جميع حزم البيانات على الفور.

يتم إدخال هذه الأوامر في التكوين العام للجهاز.

التوصية هي نشر هذا الأمر على جميع الموجهات في الشبكة، متى وأينما كان ذلك متاحا، حتى يتم التحكم في جميع حركة مرور البث المتعدد التي تنشأ خارج الشبكة. لاحظ أن هذه الأوامر تؤثر على مستوى البيانات ومستوى التحكم. حيثما كان ذلك متاحا، يوفر هذا الأمر تغطية أوسع من قوائم التحكم في الوصول (ACL) القياسية، ويفضل.

أمان PIM

التحكم في جوار PIM

يجب أن يتلقى موجه PIM PIM Hellos لإنشاء منطقة جوار PIM. كما أن الجوار مع PIM هو الأساس لانتخاب الموجه المعين (DR) وتجاوز الفشل ل DR بالإضافة إلى الرسائل المرسلة/المتلقاة الخاصة ب PIM Join/Prune/Assert.

Fig 7: PIM المجاور التحكم

FIG7_PIM_NEIGHBOR_CONTROL

FIG7_PIM_NEIGHBOR_CONTROL

لمنع الجيران غير المرغوب فيهم أستخدم الأمر ip pim neighbor-filter الموضح في الشكل 7. يقوم هذا الأمر بتصفية من جميع حزم PIM المجاورة غير المسموح بها، والتي تتضمن علامات دخول وحزم انضمام/تقسيم وحزم BSR. يمكن للمضيفين على المقطع انتحال عنوان IP للمصدر للتظاهر بأنه جار PIM. يلزم توفر آليات أمان الطبقة 2 (أي واقي مصدر بروتوكول الإنترنت) لمنع عناوين المصدر من محاولة أستكشاف مقطع أو إستخدام قائمة التحكم في الوصول إلى شبكة VLAN في محول الوصول لمنع حزم PIM من الأجهزة المضيفة. يمكن إستخدام الكلمة الأساسية "log-input" في قوائم التحكم في الوصول (ACLs) لتسجيل الحزم التي تطابق ACE.

يتم إرسال حزمة الانضمام/النسخ إلى PIM إلى جار PIM لإضافة هذا المجاور أو إزالته من مسار معين (S،G) أو (*،G). حزم البث المتعدد ل PIM هي ربط حزم البث المتعدد المحلية المرسلة مع مدة البقاء (TTL)=1. تكون جميع هذه الحزم بث متعدد إلى عنوان موجهات كل PIM المعروف جيدا: 224.0.0.13 . وهذا يعني أن جميع الهجمات المماثلة يجب أن تنشأ على الشبكة الفرعية نفسها الخاصة بالموجه الذي يتم مهاجمته. يمكن أن تتضمن الهجمات إجراء عمليات ترحيب مزورة والانضمام/القص وتأكيد الحزم.

ملاحظة: لا تتسبب الزيادة أو التعديل الاصطناعي لقيمة TTL في حزم البث المتعدد ل PIM لقيمة أعلى من 1 في حدوث مشاكل. يتم دائما تلقي عنوان موجهات All-PIM ومعالجته محليا على موجه. ولا يتم إعادة توجيهها مباشرة أبدا بواسطة الموجهات العادية والشرعية.

؟لحماية بروتوكول RP من طوفان محتمل لرسائل سجل PIM-SM، يحتاج DR إلى تحديد قيمة هذه الرسائل. أستخدم الأمر ip pim register-rate-limit:

ip pim register-rate-limit <count>

الشكل 8: مراقبة نفق التسجيل PIM-SM

Fig8_PIMSM_RegTunnel

Fig8_PIMSM_RegTunnel

يمكن إستخدام حزم البث الأحادي ل PIM لمهاجمة RP. لذلك، يمكن حماية RP بواسطة قوائم التحكم في الوصول (ACLs) للبنية الأساسية ضد هذه الهجمات. تذكر، لا يحتاج مرسلو البث المتعدد والمستلمون أبدا إلى إرسال حزم PIM، لذلك يمكن عادة تصفية بروتوكول PIM (بروتوكول IP 103) عند حافة المشترك.

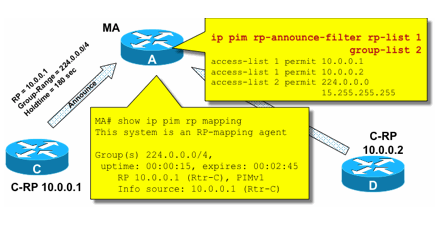

التحكم باستخدام ميزة Auto-RP - مرشح إعلان RP

يعد الأمر ip pim rp-announce filter تدبيرا أمنيا إضافيا يمكن تكوينه باستخدام Auto-RP حيثما أمكن:

ip pim rp-announce-filter

يمكن تكوين هذا على "عامل التعيين" للتحكم في الموجهات التي يتم قبولها كموجهات RPs مرشحة لنطاقات المجموعات / وضع المجموعة لها.

FIG 9: Auto-RP - مرشح إعلان RP

FIG9_AutoRP_RP_Announce

FIG9_AutoRP_RP_Announce

التحكم في RP التلقائي - تقييد رسائل RP التلقائية

أستخدم الأمر border multicast لتقييد حزم AutoRP، أو إعلان RP (224.0.1.39) أو اكتشاف RP (224.0.1.40) إلى مجال PIM معين:

ip multicast boundary <std-acl>

access-list 1 deny 224.0.1.39

access-list 1 deny 224.0.1.40

224.0.1.39 (RP-announce) 224.0.1.40 (RP-discover)

التكوين 10: أمر حدود البث المتعدد

FIG10_MCAST_Border

FIG10_MCAST_Border

التحكم في BSR - تقييد رسائل BSR

أستخدم الأمر ip pim bsr-border لتصفية رسائل BSR عند حدود مجال PIM. لا توجد قائمة تحكم في الوصول (ACL) ضرورية نظرا لأن رسائل BSR يتم إعادة توجيهها عبر الخطوة الفرعية باستخدام البث المتعدد المحلي للارتباط.

الشكل 11: حدود BSR

الموجه Fig11_BSR_Router

الموجه Fig11_BSR_Router

عوامل التصفية المتعلقة ب RP / PIM-SM

كجزء من هذا القسم النهائي، تتم مناقشة المرشحات مقابل حزم مستوى التحكم في PIM-SP و RP بالإضافة إلى رسائل Auto-RP و BSR و MSDP.

عوامل تصفية Auto-RP

الشكل 12 يوضح مثالا على عوامل تصفية Auto-RP بالاقتران مع نطاقات العناوين. يتم عرض طريقتين مختلفتين لربط منطقة. تعد قوائم التحكم في الوصول (ACL) هاتين متكافئتين من منظور Auto-RP.

الشكل 12: عوامل تصفية RP التلقائية / النطاقات

FIG12_AutoRP_Filtering_Scoping

FIG12_AutoRP_Filtering_Scoping

تتمثل فكرة مرشحات حدود الواجهة ل Auto-RP في التأكد من أن إعلانات Auto-RP تصل فقط إلى المناطق التي تدعمها. يتم تحديد النطاقات الإقليمية ونطاقات الشركة وعبر الإنترنت، وفي كل حالة هناك إعلانات RP وإعلانات RP التلقائية في كل نطاق. يريد المسؤولون فقط معرفة موجهات جهات جهات الاتصال الإقليمية بشركة RP، كما يريدون أن تكون موجهات جهات الشركات الإقليمية معروفة لدى موجهات جهات جهات جهات جهات الاتصال الإقليمية، ويريدون أن تكون أي موجهات اتصال عبر الإنترنت متوفرة على مستوى العالم. ويمكن الحصول على مستويات أخرى من النطاقات.

كما هو موضح في الصورة، هناك طريقتان مختلفتان بشكل أساسي لتصفية حزم RP التلقائية: تستدعي حدود الإنترنت بشكل صريح مجموعات التحكم في RP التلقائي (224.0.1.39 و 224.0.1.40)، والتي ينتج عنها عوامل تصفية مقابل جميع حزم RP التلقائية. يمكن إستخدام هذه الطريقة في حافة مجال إداري، حيث لا يتم تمرير حزم Auto-RP. تستخدم حدود المنطقة الكلمة الأساسية filter-auto-rp لإحداث فحص لإعلانات rp-to-group-range داخل حزم Auto-RP. عندما يتم رفض الإعلان بشكل صريح بواسطة قائمة التحكم في الوصول (ACL)، تتم إزالته من حزمة Auto-RP قبل إعادة توجيه الحزمة. وفي هذا المثال، يتيح ذلك التعرف على برامج العمل الإقليمية على مستوى المؤسسة داخل المناطق، في حين تتم تصفية برامج العمل الإقليمية على مستوى المنطقة عند الحدود من المنطقة إلى بقية المؤسسة.

عوامل التصفية بين المجالات و MSDP

في هذا المثال، يعمل ISP1 كموفر عبور PIM-SM. فهي تدعم فقط اتصال MSDP بالجيران ولا تقبل إلا (S،G) ولكن لا تقبل (*،G) حركة مرور البيانات على الموجهات الحدودية.

وفي المجال الداخلي (بين النظم الذاتية عادة) هناك تدبيران أساسيان ينبغي اتخاذهما:

- تأمين مستوى البيانات، من خلال أمر حدود البث المتعدد. وهذا يضمن قبول حركة مرور البث المتعدد فقط للمجموعات المحددة (والمصادر المحتملة).

- تأمين حركة مرور مستوى التحكم بين المجالات (MSDP). يتألف هذا من عدد من تدابير التأمين المنفصلة: التحكم في محتوى MSDP، وتحديد الحالة، ومصادقة المجاور.

يوفر الشكل 13 مثالا لتكوين عامل تصفية واجهة على أحد موجهات حدود ISP1.

لتأمين مستوى البيانات عند منع حدود المجال (*،G) ينضم بواسطة عوامل تصفية مقابل "المضيف 0.0.0.0" والعناوين ذات النطاق الإداري عبر أمر حدود البث المتعدد:

الشكل 13: عامل تصفية Interdomain (*،G)

Fig13_interdomain_filter

Fig13_interdomain_filter

لتأمين مستوى التحكم، قم بتعزيز برنامج إدارة قاعدة بيانات المحول (MSDP) من خلال ثلاثة إجراءات أمان أساسية:

1) عوامل تصفية MSDP SA

من "أفضل الممارسات الشائعة" تصفية محتوى رسائل MSDP عبر عوامل تصفية MSDP SA. الفكرة الرئيسية لهذا عامل التصفية هي تجنب نشر حالة البث المتعدد للتطبيقات والمجموعات التي ليست تطبيقات على مستوى الإنترنت ولا تحتاج إلى إعادة توجيهها خارج نطاق المصدر. من الناحية المثالية، من وجهة نظر أمنية، تسمح عوامل التصفية فقط بالمجموعات المعروفة (والمرسلين المحتملين)، ورفض أي مرسلين و/أو مجموعات غير معروفين.

لا يمكن عادة سرد كافة المرسلين و/أو المجموعات المسموح بها بشكل صريح. يوصى باستخدام عامل تصفية التكوين الافتراضي لمجالات PIM-SM باستخدام RP واحد لكل مجموعة (لا توجد مجموعة MSDP mesh-group):

!--- Filter MSDP SA-messages.

!--- Replicate the following two rules for every external MSDP peer.

!

ip msdp sa-filter in <peer_address> list 111

ip msdp sa-filter out <peer_address> list 111

!

!--- The redistribution rule is independent of peers.

!

ip msdp redistribute list 111

!

!--- ACL to control SA-messages originated, forwarded.

!

!--- Domain-local applications.

access-list 111 deny ip any host 224.0.2.2 !

access-list 111 deny ip any host 224.0.1.3 ! Rwhod

access-list 111 deny ip any host 224.0.1.24 ! Microsoft-ds

access-list 111 deny ip any host 224.0.1.22 ! SVRLOC

access-list 111 deny ip any host 224.0.1.2 ! SGI-Dogfight

access-list 111 deny ip any host 224.0.1.35 ! SVRLOC-DA

access-list 111 deny ip any host 224.0.1.60 ! hp-device-disc

!--- Auto-RP groups.

access-list 111 deny ip any host 224.0.1.39

access-list 111 deny ip any host 224.0.1.40

!--- Scoped groups.

access-list 111 deny ip any 239.0.0.0 0.255.255.255

!--- Loopback, private addresses (RFC 6761).

access-list 111 deny ip 10.0.0.0 0.255.255.255 any

access-list 111 deny ip 127.0.0.0 0.255.255.255 any

access-list 111 deny ip 172.16.0.0 0.15.255.255 any

access-list 111 deny ip 192.168.0.0 0.0.255.255 any

!--- Default SSM-range. Do not do MSDP in this range.

access-list 111 deny ip any 232.0.0.0 0.255.255.255

access-list 111 permit ip any any

!

يوصى بتصفية البيانات الواردة والصادرة في كلا الاتجاهين على نحو صارم قدر الإمكان.

يرجى الاستخدام للحصول على مزيد من التفاصيل حول توصيات عامل تصفية MSDP SA: https://www.cisco.com/c/en/us/support/docs/ip/ip-multicast/13717-49.html

2) حدود الدولة في بروتوكول MSDP

عند تمكين بروتوكول MSDP بين الأنظمة الذاتية المتعددة (AS)، يوصى بالحد من مبلغ الحالة الذي تم إنشاؤه في الموجه بسبب رسائل "نشاط المصدر" (SA) التي يتم استقبالها من الأجهزة المجاورة. يمكنك إستخدام الأمر ip msdp sa-limit:

ip msdp sa-limit <peer> <limit>

FIG 14: مستوى التحكم MSDP

FIG14_MSDP_ControlPlane

FIG14_MSDP_ControlPlane

باستخدام الأمر ip msdp sa-limit، يمكنك تحديد عدد حالات SA التي تم إنشاؤها بسبب رسائل SA التي تم قبولها من نظير MSDP. تتضمن بعض التوصيات البسيطة المتعلقة بقواعد التجربة ما يلي:

- حد صغير من الجار الصغير

- حد كبير من جار النقل (على سبيل المثال الحد الأقصى #SAs في الإنترنت)

- نقل ISP - تكوين الحد الأقصى #SAs الذي يمكن أن يدعمه نظامك الأساسي

3) مصادقة جار MSDP MD5

يوصى باستخدام مصادقة كلمة مرور خوارزمية ملخص الرسالة (MD5) على نظائر MSDP. يستخدم هذا خيار توقيع TCP MD5، المكافئ للاستخدام الموضح في RFC 6691 لتأمين BGP.

Fig 15: مصادقة جار MSDP MD5

FIG15_MSDP_MD5Auth

FIG15_MSDP_MD5Auth

تسعى توصيات MSDP الأمنية الثلاث هذه إلى تحقيق أهداف مختلفة:

- تضمن مصادقة الجوار (مع MD5) إمكانية إرسال رسائل بواسطة أقران MSDP الموثوق بهم فقط.

- تضمن عوامل تصفية SA أنه حتى نظير MSDP موثوق به يمكن فقط إرسال إعلانات SA التي تتوافق مع نهج المجموعة/المصدر المتفق عليه مسبقا.

- كما يضمن الحد الأقصى للمساحة أنه حتى مع الإعلانات الشرعية (S،G) من الأقران الشرعيين، لا يمكن استنفاد الذاكرة المتاحة.

مشاكل المرسل / المصدر

يمكن الحد من العديد من مشاكل أمان البث المتعدد التي تنشأ عند المرسل باستخدام آليات أمان البث الأحادي المناسبة. يوصى بعدد من آليات أمان البث الأحادي أفضل الممارسات هنا:

- حماية عنوان المصدر ( إعادة توجيه المسار العكسي للبث الأحادي، و uRPF أو قائمة التحكم في الوصول وواقي مصدر بروتوكول الإنترنت لطبقة الوصول)

- قوائم التحكم في الوصول (ACLs) للبنية الأساسية (رفض ip any (to) <core address space>)

يمكن إستخدام مثل هذه التدابير لمنع الهجمات الموجهة على القلب. وهذا، على سبيل المثال، سيحل أيضا مشاكل مثل الهجمات التي تستخدم حزم البث الأحادي ل PIM إلى RP، والذي يكون "داخل" الشبكة وبالتالي سيكون محميا بواسطة قائمة التحكم في الوصول (ACL) للبنية الأساسية.

التحكم في الوصول المستند إلى عامل تصفية الحزمة - مصادر التحكم

في المثال الموضح في الشكل 16، يتم تكوين عامل التصفية على واجهة شبكة LAN (E0) لموجه البث المتعدد من الخطوة الأولى (الموجه المعين). يتم تعريف عامل التصفية بواسطة قائمة التحكم بالوصول الموسع المسماة "مصدر". يتم تطبيق قائمة التحكم في الوصول (ACL) هذه على واجهة مواجهة المصدر للموجه المخصص المتصل بشبكة LAN المصدر. في الواقع، نظرا لطبيعة حركة مرور البث المتعدد، قد يلزم أن يكون هناك عامل تصفية مماثل تم تكوينه على جميع واجهات واجهة شبكة LAN حيث يمكن أن تصبح المصادر نشطة. ونظرا لأنه من غير الممكن في جميع الحالات معرفة موقع نشاط المصدر بالضبط، فمن المستحسن تطبيق هذه المرشحات على جميع نقاط الدخول في الشبكة.

الشكل 16: مصادر المراقبة

FIG16_CONTROL_SOURCES

FIG16_CONTROL_SOURCES

الغرض من عامل التصفية هذا هو منع حركة المرور من مصدر معين أو نطاق محدد من عناوين المصدر إلى مجموعة معينة أو نطاق من عناوين المجموعة. يعمل عامل التصفية هذا قبل أن يقوم PIM بإنشاء أي مسارات ويساعد في تحديد الحالة.

هذه قائمة تحكم في الوصول (ACL) قياسية لمستوى البيانات. ويتم تنفيذ هذا الإجراء على بطاقات ASIC على الأنظمة الأساسية المتطورة، ولا يتم فرض أي عقوبة على الأداء. يوصى بقوائم التحكم في الوصول (ACL) إلى مستوى البيانات ويفضل على مستوى التحكم للمصادر المتصلة مباشرة لأنها تقلل أي تأثير على مستوى التحكم لحركة المرور غير المرغوب فيها. كما أنه فعال جدا لتحديد الوجهة (عناوين مجموعة البث المتعدد IP) التي يمكن إرسال الحزم إليها. بما أن هذا أمر موجه، هو يستطيع لا يتغلب على عنوان مصدر-ip أن يكون منتحلا (راجع جزء مبكر من هذا قسم). لذلك، يوصى بتوفير آليات إضافية من الطبقة 2 (L2) أو سياسة ثابتة لجميع الأجهزة التي يمكنها الاتصال بشبكة منطقة محلية معينة/شبكة منطقة محلية ظاهرية (LAN/VLAN).

ملاحظة: تعد الكلمة الأساسية "log" في قائمة التحكم في الوصول (ACL) مفيدة للغاية لفهم الهجمات ضد إدخال قائمة التحكم في الوصول (ACL) معين؛ ومع ذلك، يستهلك هذا موارد وحدة المعالجة المركزية، ويلزم معالجته بعناية. أيضا، على الأنظمة الأساسية المستندة إلى الأجهزة، يتم إنتاج رسائل سجل قائمة التحكم في الوصول (ACL) بواسطة وحدة المعالجة المركزية، وبالتالي يجب مراعاة تأثير وحدة المعالجة المركزية.

؟التحكم في مصدر PIM-SM

إحدى الميزات الفعلية لبنية ASM / PIM-SM من وجهة نظر أمنية هي حقيقة أن نقطة الالتقاء تمنح نقطة تحكم واحدة لجميع المصادر في الشبكة لأي نطاق مجموعة. ويمكن الاستفادة من هذا الأمر باستخدام جهاز يسمى عامل تصفية قبول-register. الأمر الخاص بهذا المرشح هو كما يلي:

ip pim accept-register / ipv6 pim accept-register

الشكل 17: التحكم في مصدر بروتوكول الوضع الكثيف للبث المتعدد المستقل للبروتوكول (PIM-SM)

FIG17_PIMSM_Control

FIG17_PIMSM_Control

في شبكة PIM-SM، يمكن التحكم في مصدر حركة مرور غير مرغوب فيه باستخدام هذا الأمر. عندما تصل حركة مرور المصدر إلى موجه الخطوة الأولى، يقوم موجه الخطوة الأولى (DR) بإنشاء حالة (S،G) وإرسال رسالة تسجيل مصدر PIM إلى RP. إذا لم يكن المصدر مدرجا في قائمة عوامل تصفية قبول-تسجيل (التي تم تكوينها على RP)، فإن RP يرفض السجل ويرسل رسالة "إيقاف التسجيل" الفورية إلى DR.

في المثال الموضح، تم تطبيق قائمة تحكم في الوصول (ACL) بسيطة على RP، والتي تقوم بتصفية عنوان المصدر فقط. كما يمكن تصفية المصدر والمجموعة باستخدام قائمة تحكم في الوصول (ACL) موسعة على RP.

هناك عيوب مع عوامل تصفية المصدر لأنه باستخدام الأمر PIM accept-register على حالة RP، PIM-SM (S،G) لا يزال يتم إنشاؤها على موجه الخطوة الأولى للمصدر. يمكن أن يؤدي ذلك إلى حركة مرور بيانات في أجهزة الاستقبال المحلية إلى المصدر وتحديد موقعها بين المصدر و RP. علاوة على ذلك، يعمل الأمر accept-register ل PIM على مستوى التحكم في RP. يمكن إستخدام هذا الأمر لتحميل RP بشكل زائد برسائل تسجيل مزيفة، وربما يتسبب في حدوث حالة رفض خدمة (DoS).

يوصى بتطبيق الأمر pim accept-register على RP بالإضافة إلى الطرق الأخرى، مثل تطبيق قوائم التحكم في الوصول لمستوى البيانات البسيط على جميع DRs، على جميع نقاط الدخول إلى الشبكة. بينما تكون قوائم التحكم في الوصول الخاصة بالمدخل على DR كافية في شبكة تم تكوينها وتشغيلها بشكل كامل، يوصى بتكوين الأمر قبول-register ل PIM على RP كآلية أمان ثانوية في حالة حدوث أخطاء في التكوينات على موجهات الحافة. ويسمى آليات الأمن ذات الطبقات التي لها نفس الهدف "الدفاع في العمق"، وهو مبدأ تصميم مشترك في الأمن.

مشاكل المتلقي - التحكم في IGMP/MLD

تقع معظم مشاكل أجهزة الاستقبال في مجال تفاعلات بروتوكول إستقبال IGMP/MLD.

الشكل 18: التحكم في بروتوكول إدارة مجموعات الإنترنت (IGMP)

FIG18_Control_IGMP

FIG18_Control_IGMP

عندما تتم تصفية حزم IGMP أو MLD، تذكر النقاط التالية:

- IPv4: IGMP هو نوع بروتوكول IPv4 (بروتوكول IPv4 2)

- IPv6: يتم حمل MLD في حزم نوع بروتوكول ICMPv6

يتم تمكين عملية IGMP بشكل افتراضي بمجرد تمكين بث IP المتعدد. كما تحمل حزم IGMP هذه البروتوكولات، وبالتالي يتم تمكين جميع هذه البروتوكولات كلما تم تمكين البث المتعدد:

- PIMv1 - كان PIMv1 هو الإصدار الأول من PIM ويتم تمكينه دائما في Cisco IOS لأغراض الترحيل. تستخدم جميع عمليات النشر الحالية الإصدار الثاني من بروتوكول معلومات التوجيه (PIMv2).

- MRINFO - MRINFO هو أمر Unix ورثه Cisco IOS لعرض جيران البث المتعدد. توصي Cisco باستخدام بروتوكول SNMP بدلا من الأمر mrinfo.

- DVMRP - DVMRP هو بروتوكول متجه مسافة وضع الكثافة القديم مع خصائص قياس محدودة جدا. دعم Cisco IOS ل DVMRP مستبعد أو مهمل بالفعل.

- MTRACE - Mtrace هو المكافئ للبث المتعدد "traceroute" للبث الأحادي وهو أداة مفيدة

لمزيد من المعلومات، راجع أرقام أنواع بروتوكول إدارة مجموعات الإنترنت (IGMP) الخاص ب ANA

Router> mtrace 172.16.0.0 172.16.0.10 239.254.254.254 Type escape sequence to abort. Mtrace from 172.16.0.0 to 172.16.0.10 via group 239.254.254.254 From source (?) to destination (?) Querying full reverse path... 0 172.16.0.10 -1 172.16.0.8 PIM thresh^ 0 0 ms -2 172.16.0.6 PIM thresh^ 0 2 ms -3 172.16.0.5 PIM thresh^ 0 894 ms -4 172.16.0.3 PIM thresh^ 0 893 ms -5 172.16.0.2 PIM thresh^ 0 894 ms -6 172.16.0.1 PIM thresh^ 0 893 ms

يمكن تصفية حزم IGMP للبث الأحادي (لبروتوكول IGMP/UDLR)، نظرا لأنه من المرجح أن تكون هذه حزم الهجوم وحزم بروتوكول IGMP غير الصالحة. يتم دعم حزم IGMP للبث الأحادي بواسطة Cisco IOS لدعم الارتباطات أحادي الإتجاه وشروط الاستثناءات الأخرى.

يمكن أن ينتج عن حزم استعلام IGMP/MLD مزورة إصدار IGMP أقل من المتوقع.

وبشكل خاص، لا تقوم الأجهزة المضيفة أبدا بإرسال استعلامات IGMP لأن الاستعلام الذي يتم إرساله باستخدام إصدار IGMP أقل يمكن أن يتسبب في إرجاع كافة الأجهزة المضيفة التي تتلقى هذا الاستعلام إلى الإصدار الأدنى. في وجود مضيفي IGMPv3 / SSM، يمكن أن يؤدي ذلك إلى "مهاجمة" تدفقات SSM. وفي حالة IGMPv2، قد يؤدي ذلك إلى زوال أطول لترك البيانات.

إذا كانت هناك شبكة محلية (LAN) غير إحتياطية مزودة بمستعلم IGMP واحد، فسيحتاج الموجه إلى إسقاط استعلامات IGMP التي تم استقبالها.

في حالة وجود شبكة محلية (LAN) سلبية إحتياطية/شائعة، يلزم وجود محول قادر على التطفل على بروتوكول IGMP. هناك ميزتان محددتان يمكن أن تساعدا في هذه الحالة:

- حماية الموجه

- أمر IGMP Minimum Version

حماية الموجه

أي مفتاح ميناء يستطيع أصبحت multicast مسحاج تخديد ميناء إن المفتاح يستلم multicast مسحاج تخديد تحكم ربط (IGMP عام استعلام، PIM Hello، أو CGMP Hello) على أن ميناء. عندما يصبح مفتاح ميناء multicast مسحاج تخديد ميناء، كل multicast حركة مرور أرسلت إلى أن ميناء. يمكن منع ذلك باستخدام "حماية الموجه". لا تتطلب ميزة "حماية الموجه" تمكين التطفل على بروتوكول IGMP.

تتيح ميزة "حماية الموجه" لمنفذ محدد أن يتم تعيينه لمنفذ مضيف بث متعدد. لا يمكن أن يصبح المنفذ منفذ موجه، حتى إذا تم تلقي حزم التحكم في موجه البث المتعدد.

يتم تجاهل أنواع الحزم هذه إذا تم استقبالها على منفذ تم تمكين "حماية الموجه" به:

- رسائل استعلام IGMP

- رسائل IPv4 PIMv2

- رسائل IGMP PIM (PIMv1)

- رسائل IGMP DVMRP

- رسائل بروتوكول إدارة مجموعة منفذ الموجه (RGMP)

- رسائل بروتوكول إدارة مجموعة Cisco (CGMP)

عند تجاهل هذه الحزم، يتم تحديث الإحصائيات التي تشير إلى إسقاط الحزم بسبب حماية الموجه.

الحد الأدنى لإصدار IGMP

من الممكن تكوين الإصدار الأدنى من مضيف IGMP المسموح به. على سبيل المثال، يمكنك عدم السماح لجميع مضيفي IGMPv1 أو جميع مضيفي IGMPv1 و IGMPv2. ينطبق عامل التصفية هذا فقط على تقارير العضوية.

إذا كانت الأجهزة المضيفة متصلة بشبكة LAN "سلبية" مشتركة (على سبيل المثال، محول لا يدعم التطفل على بروتوكول IGMP، أو لم يتم تكوينه له)، فلا يوجد أيضا أي شيء يمكن للموجه القيام به حول مثل هذه الاستعلامات الزائفة بخلاف تجاهل تقارير عضوية "الإصدار القديم" التي يتم تشغيلها بعد ذلك، ولا يتم التراجع عن نفسها.

بما أن استعلامات IGMP يجب أن تكون مرئية لجميع الأجهزة المضيفة، فمن غير الممكن إستخدام آلية مصادقة الرسائل المستندة إلى التجزئة (HMAC) باستخدام مفتاح مشترك مسبقا، مثل المفتاح الثابت IPSec، لمصادقة استعلامات IGMP من "الموجهات الصالحة". إذا تم إرفاق موجهين أو أكثر بمقطع شبكة محلية (LAN) شائع، يلزم إجراء عملية إختيار لمستعلم بروتوكول IGMP. في هذه الحالة، يكون عامل التصفية الوحيد الذي يمكن إستخدامه هو عامل تصفية مجموعة وصول IP استنادا إلى عنوان IP المصدر الخاص بموجه IGMP الآخر الذي يرسل الاستعلامات.

يجب السماح بحزم IGMP للبث المتعدد "العادي".

يمكن إستخدام عامل التصفية هذا على منافذ المستقبل للسماح فقط لحزم IGMP "الجيدة"، وتصفية الحزم "السيئة" المعروفة:

ip access-list extended igmp-control

<snip>

deny igmp any any pim ! No PIMv1

deny igmp any any dvmrp ! No DVMRP packets

deny igmp any any host-query ! Do not use this command with redundant routers.

! In that case this packet type is required !

permit igmp any host 224.0.0.22 ! IGMPv3 membership reports

permit igmp any any 14 ! Mtrace responses

permit igmp any any 15 ! Mtrace queries

permit igmp any 224.0.0.0 10.255.255.255 host-query ! IGMPv1/v2/v3 queries

permit igmp any 224.0.0.0 10.255.255.255 host-report ! IGMPv1/v2 reports

permit igmp any 224.0.0.0 10.255.255.255 7 ! IGMPv2 leave messages

deny igmp any any ! Implicitly deny unicast IGMP here!

<snip>

permit ip any any ! Permit other packets

interface ethernet 0

ip access-group igmp-control in

ملاحظة: يمكن إستخدام هذا النوع من عامل تصفية IGMP في قوائم التحكم في الوصول للاستقبال أو CoPP. في كلا التطبيقين، يلزم دمجها مع عوامل تصفية حركة المرور الأخرى التي تتم معالجتها، مثل بروتوكولات مستوى التوجيه والإدارة.

الشكل 19: التحكم في الوصول من جانب المستقبل المضيف

FIG19_HOST_RECEIVER_ACCESS

FIG19_HOST_RECEIVER_ACCESS

لتصفية حركة المرور إلى المستقبل، لا تقوم بتصفية حركة مرور مستوى البيانات، بل بروتوكول IGMP لبروتوكول مستوى التحكم. بما أن IGMP هو متطلب أساسي لتلقي حركة مرور البث المتعدد، فلا حاجة إلى عوامل تصفية مستوى البيانات.

وعلى وجه الخصوص، يمكنك تقييد أي مستقبلات تدفقات البث المتعدد يمكن أن تلتحق (مرفق بالواجهة التي تم تكوين الأمر عليها). في هذه الحالة، أستخدم الأمر ip igmp access-group / ipV6 mld access-group:

ip igmp access-group / ipv6 mld access-group

لمجموعات ASM، يقوم هذا الأمر بتصفية فقط بناءا على عنوان الوجهة. يتم بعد ذلك تجاهل عنوان IP المصدر في قائمة التحكم في الوصول (ACL). بالنسبة لمجموعات SSM التي تستخدم IGMPv3 / MLDv2، فإنها تعمل على تصفية IP المصدر والوجهة.

يقوم هذا المثال بتصفية مجموعة معينة لجميع مكبرات صوت IGMP:

access-list 1 deny 226.1.0.0 0.0.255.255

access-list 1 permit any log

!

interface ethernet 1/3

ip igmp access-group 1

يقوم هذا المثال بتصفية مكبرات صوت IGMP المحددة (وبالتالي، مستقبلات البث المتعدد المحددة) لمجموعة معينة:

ip access-list extended test5 deny igmp host 10.4.4.4 host 232.2.30.30 permit igmp any any ! interface Ethernet0/3 ip igmp access-group test5

ملاحظة: تذكر لمجموعات ASM، أن المصدر يتم تجاهله.

؟التحكم في الدخول

يوفر التحكم في الوصول إما إجابة ثنائية، نعم أو لا، لبعض التدفقات، بشكل مستقل عن حالة الشبكة. تعمل ميزة التحكم في الدخول عن طريق تحديد عدد الموارد التي يمكن للمرسل / المستقبل إستخدامها، مع افتراض أنه قام بتمرير آليات التحكم في الوصول. تتوفر أجهزة مختلفة للمساعدة في التحكم في الدخول في بيئة البث المتعدد.

حدود IGMP العمومية لكل واجهة

في الموجه الأقرب إلى مستقبلات البث المتعدد المهتمة، هناك إمكانية الحد من عدد مجموعات IGMP التي يتم الانضمام إليها على حد سواء بشكل عام ولكل واجهة. يمكنك إستخدام أوامر الحد من بروتوكول IGMP/IPv6 mld:

ip igmp limit <n> [ except <ext-acl> ] ipv6 mld limit <n> [ except <ext-acl> ]

يوصى بتكوين هذا الحد دائما لكل واجهة وبشكل عام أيضا. في كل حالة، يشير الحد إلى عدد الإدخالات في ذاكرة التخزين المؤقت ل IGMP.

يوضح المثالان التاليان كيف يمكن إستخدام هذا الأمر للمساعدة في الحد من عدد المجموعات عند حافة شبكة محلية واسعة النطاق.

مثال 1 - تقييد المجموعات المتلقاة بإعلانات SDR فقط بالإضافة إلى قناة واحدة مستلمة

يعمل دليل جلسة العمل (SDR) كدليل قناة لبعض مستقبلات البث المتعدد. راجع RFC 2327 للحصول على مزيد من التفاصيل.

من المتطلبات الشائعة تقييد المتلقين لاستلام مجموعة SD بالإضافة إلى قناة واحدة. يمكن إستخدام مثال التكوين التالي:

ip access-list extended channel-guides permit ip any host 239.255.255.254 ! SDR announcements deny ip any any ip igmp limit 1 except channel-guides interface ethernet 0 ip igmp limit 2 except channel-guides

تحدد قائمة الوصول في هذا المثال دليل القناة فقط، ويحد الأمر ip igmp limit العام كل مصدر IGMP إلى قناة واحدة (1)، ولكنه لا يتضمن دليل القناة، والذي يمكن إستقباله دائما. يتخطى أمر الواجهة الأمر العام ويسمح باستلام قناتين (2)، بالإضافة إلى دليل القناة، على هذه الواجهة.

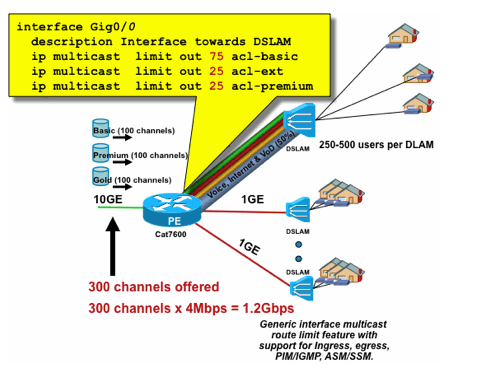

مثال 2 - التحكم في الدخول على إرتباط التجميع-DSLAM

كما يمكن إستخدام هذا الأمر لتوفير شكل من أشكال التحكم في الدخول إلى النطاق الترددي العريض. على سبيل المثال، إذا كان من الضروري توزيع 300 قناة SDTV، والتي تبلغ سرعة كل منها 4 ميجابت في الثانية، وكان هناك إرتباط بسرعة 1 جيجابت في الثانية بوحدة تجميع الوصول للخط الرقمي-المشترك-Digital-Subscriber-Line-Access-Multiplexer (DSLAM)، فيمكنك إتخاذ قرار سياسي لتحديد عرض النطاق الترددي للتلفزيون إلى 500 ميجابت في الثانية وترك الباقي لاستخدام الإنترنت وغيره من الاستخدامات. في هذه الحالة، يمكنك قصر حالات بروتوكول العبارة الداخلية على 500 ميجابت في الثانية/4 ميجابت في الثانية = 125 حالة بروتوكول العبارة الداخلية.

يمكن إستخدام هذا التكوين في هذه الحالة:

الشكل 20: إستخدام حدود بروتوكول إدارة مجموعات الإنترنت (IGMP) لكل واجهة؛ مراقبة الدخول على رابط AGG-DSLAM

FIG20_PerInterface_IGMP

FIG20_PerInterface_IGMP

حدود المسار لكل واجهة

يعد تمكين حدود حالة المسار لكل واجهة شكلا أكثر عمومية للتحكم في الدخول. وهو لا يحد فقط من حالة بروتوكول إدارة مجموعات الإنترنت (IGMP) وبروتوكول إدارة مجموعات الإنترنت (PIM) على الواجهة الصادرة، ولكنه يوفر أيضا طريقة للقيود التي تفرضها الدولة على الواجهات الواردة.

أستخدم الأمر ip multicast limit:

ip multicast limit [ rpf | out | connected ] <ext-acl> <max>

يمكن تحديد الحالة بشكل منفصل على واجهات الإدخال والإخراج. كما يمكن الحد من حالة المصدر المتصلة مباشرة باستخدام الكلمة الأساسية "المتصلة". توضح الامثلة إستعمال هذا الامر:

مثال 1 - التحكم في الدخول إلى المخرج على رابط AGG-DSLAM

في هذا المثال، هناك 300 قناة SD تلفزيونية. بافتراض أن كل قناة SD تحتاج إلى 4 ميجابت في الثانية، بإجمالي لا يتجاوز 500 ميجابت في الثانية. وأخيرا، افترض أيضا أن هناك حاجة إلى دعم الحزم الأساسية والموسعة والراقية. مثال على عمليات تخصيص عرض النطاق الترددي:

- 60٪ / 300 ميجابت في الثانية بشكل أساسي

- موسع بمعدل 20٪ / 100 ميجابت في الثانية

- أداء فائق بنسبة 20٪ / 100 ميجابت في الثانية

ثم أستخدم 4 ميجابت في الثانية لكل قناة، وحصر وصلة DSLAM في:

- ولايات Basic 75

- 25 دولة موسعة

- 25 حالة من حالات Premium

تكوين الحد على الواجهة الصادرة التي تواجه DSLAM من PEAgg:

الشكل 21: إستخدام حدود المسار لكل واجهة؛ مراقبة الدخول على الارتباط AGG-DSLAM

Fig21_PerInterface_Mroute

Fig21_PerInterface_Mroute

مثال 2 - التحكم في الدخول على رابط AGG-DSLAM

بدلا من حد "الخروج" على واجهة الصادر الخاصة بالجهاز المنبع، من الممكن إستخدام حدود إعادة توجيه المسار العكسي (RPF) على واجهة إعادة توجيه المسار العكسي (RPF) الخاصة بالجهاز المتدفق. وهذا بشكل فعال له نفس النتيجة مثل المثال السابق، وقد يكون مفيدا إذا لم يكن جهاز تدفق البيانات من الخادم جهاز Cisco IOS.

الشكل 22: إستخدام حدود المسار لكل واجهة؛ التحكم في الدخول

FIG22_PerInterface_Mroute_inputControl

FIG22_PerInterface_Mroute_inputControl

المثال 3 - الحدود القائمة على النطاق الترددي

يمكنك إجراء تقسيم فرعي إضافي للنطاق الترددي للوصول بين موفري المحتويات المتعددة وتوفير حصة عادلة لكل موفر محتوى من النطاق الترددي على الوصلة إلى DSLAM. في هذه الحالة، أستخدم الأمر ip multicast limit cost:

ip multicast limit cost <ext-acl> <multiplier>

باستخدام هذا الأمر، من الممكن سمة "تكلفة" (أستخدم القيمة المحددة في "المضاعف") إلى أي حالات تطابق قائمة التحكم في الوصول (ACL) الموسعة في حد IP للبث المتعدد.

هذا الأمر هو أمر عام ويمكن تكوين تكاليف متعددة متزامنة.

في هذا المثال، من الضروري دعم ثلاثة موفري محتوى مختلفين مع إمكانية وصول عادلة إلى كل واحد منهم في الشبكة. بالإضافة إلى ذلك، في هذا المثال، يلزم دعم تدفقات مجموعة خبراء الصور المتحركة (MPEG) من أنواع مختلفة:

MPEG2 SDTV: 4 ميجابت في الثانية

تلفاز فائق الدقة MPEG2: بسرعة 18 ميجابت في الثانية

MPEG4 SDTV: 1.6 ميجابت في الثانية

تلفاز عالي الدقة MPEG4: سرعة 6 ميجابت في الثانية

في مثل هذه الحالة، يمكنك تخصيص تكاليف النطاق الترددي لكل نوع من أنواع الدفق ومشاركة الباقي بسرعة 750 ميجابت في الثانية بين مزودي المحتوى الثلاثة باستخدام هذا التكوين:

ip multicast limit cost acl-MP2SD-channels 4000 ! from any provider ip multicast limit cost acl-MP2HD-channels 18000 ! from any provider ip multicast limit cost acl-MP4SD-channels 1600 ! from any provider ip multicast limit cost acl-MP4HD-channels 6000 ! from any provider ! interface Gig0/0 description --- Interface towards DSLAM --- <snip> ! CAC ip multicast limit out 250000 acl-CP1-channels ip multicast limit out 250000 acl-CP2-channels ip multicast limit out 250000 acl-CP3-channels

الشكل 23: عامل التكلفة لحدود حالة المسار لكل واجهة

FIG23_COST_PerInterface

FIG23_COST_PerInterface

البث المتعدد و IPSec

مقدمة للحصول على VPN

وكما هو الحال مع حركة مرور البث الأحادي، يلزم أيضا أحيانا تأمين حركة مرور البث المتعدد لتوفير السرية أو حماية التكامل. وهناك مجالان رئيسيان حيث يمكن أن تكون هذه الخدمات مطلوبة:

- تشفير تدفقات البث المتعدد (على سبيل المثال في التطبيقات المصرفية التي تعمل على تدفق البيانات السرية إلى مجموعة كبيرة من أجهزة الاستقبال التي تستخدم البث المتعدد) - هذا هو أمان مستوى البيانات.

- تشفير بروتوكولات مستوى التحكم التي تستخدم البث المتعدد، أو OSPF أو PIM، على سبيل المثال - وهذا أمان مستوى التحكم.

يقتصر IPSec كبروتوكول [RFCs 6040، 7619، 4302، 4303، 5282] تحديدا على حركة مرور البث الأحادي (بواسطة RFC). هناك، يتم إنشاء "اقتران أمان" (SA) بين نظامين للبث الأحادي. لتطبيق IPSec على حركة مرور البث المتعدد، واحد خيار أن يغلف حركة مرور البث المتعدد داخل نفق GRE ثم أن يطبق IPSec على نفق GRE، أي يكون unicast. ويستخدم النهج الأحدث رابطة أمنية واحدة أنشئت بين جميع أعضاء المجموعة. يحدد مجال المجموعة للتفسير (GDOI) [RFC 6407] كيفية تحقيق ذلك.

استنادا إلى GDOI، طورت Cisco تقنية تسمى Group Encryption Transport (GET) VPN. تستخدم هذه التقنية "وضع النفق مع الاحتفاظ بالعنوان"، كما هو محدد في المستند "امتدادات draft-ietf-msec-ipsSec". في شبكة GET VPN، يتم أولا إنشاء اقتران أمان مجموعة بين جميع أعضاء المجموعة. بعد ذلك تتم حماية حركة المرور، إما مع ESP (حمولة الأمان المضمنة) أو AH (رأس المصادقة)، التي تستخدم وضع النفق مع حفظ العنوان.

في الخلاصة، يتضمن GET VPN حزمة بث متعدد تستخدم معلومات العنوان من الرأس الأصلي، وبعد ذلك يحمي الربط الداخلي فيما يتعلق بنهج المجموعة، مع ESP، على سبيل المثال.

وميزة GET VPN هي أن حركة مرور البث المتعدد لا تتأثر على الإطلاق بآليات تضمين الأمان. تظل عناوين رأس IP الموجهة هي نفسها كعنوان IP الأصلي. multicast حركة مرور يستطيع كنت أمنت بنفس الطريقة مع أو بدون GET VPN.

يتم تحديد النهج الذي يتم تطبيقه على عقد GET VPN مركزيا على خادم "مفتاح المجموعة" ويتم توزيعه على جميع عقد المجموعة. لذلك، تحتوي جميع عقد المجموعة على نفس النهج، ويتم تطبيق نفس إعدادات الأمان على حركة مرور المجموعة. وكما هو الحال مع IPSec القياسي، تحدد سياسة التشفير نوع حركة المرور التي يلزم حمايتها بهذه الطريقة. وهذا يسمح باستخدام شبكة VPN الخاصة بمعيار GET لأغراض مختلفة.

إستخدام GET VPN لتشفير حركة مرور مستوى بيانات البث المتعدد

يتم تعيين سياسة التشفير على مستوى الشبكة على خادم مفتاح المجموعة، ويتم توزيعها على نقاط نهاية GET VPN. يحتوي النهج على سياسة IPSec (وضع IPSec - هنا: وضع النفق مع حفظ الرأس)، وخوارزميات الأمان التي سيتم إستخدامها (على سبيل المثال AES). كما يحتوي على سياسة تصف حركة المرور التي يمكن تأمينها، كما هو محدد بواسطة قائمة التحكم في الوصول (ACL).

يمكن إستخدام شبكة GET VPN للبث المتعدد بالإضافة إلى حركة مرور البث الأحادي. يمكن تحديد سياسة لتأمين حركة مرور البث الأحادي بواسطة قائمة التحكم في الوصول (ACL):

permit ip 10.0.0.0 0.255.255.255 10.0.0.0 0.255.255.255

هذا سوف يقوم بتشفير كل حركة المرور مع مصدر IP من 10/8 ووجهة IP 10/8. كل آخر حركة مرور، على سبيل المثال، حركة مرور من 10/8 إلى آخر عنوان، كنت ستتجاهل ب GET VPN.

من الناحية الفنية، فإن تطبيق GET VPN لحركة مرور البث المتعدد هو نفسه. على سبيل المثال، يمكن إستخدام إدخال التحكم في الوصول هذا (ACE) لتأمين حركة المرور من أي مصدر إلى مجموعات البث المتعدد المقابلة:

permit ip any 239.192.0.0 0.0.255.255

تتطابق هذه السياسة مع كافة المصادر ("أي") وجميع مجموعات البث المتعدد التي تبدأ ب 239.192. لا يتم تأمين حركة المرور إلى مجموعات البث المتعدد الأخرى.

ملاحظة: يجب إيلاء اهتمام كبير لإنشاء قائمة التحكم في الوصول (ACL) للتشفير. يجب إستبعاد حركة مرور الإدارة أو حركة المرور التي تنشأ خارج مجال GET VPN ولكنها تنتهي بالداخل (أي حركة المرور التي تجتاز نقطة نهاية تشفير واحدة فقط) من نهج GDOI.

؟الأخطاء الشائعة تشمل:

- السماح ب ip any 224.0.0.0.255.255.255: يقوم هذا أيضا بتشفير حركة مرور OSPF وحركة مرور مستوى التحكم الأخرى، الموجهة إلى موجه نظير، على سبيل المثال.

- لا يتم إستبعاد حركة مرور الإدارة من سياسة التشفير، والتي تنتهي داخل الشبكة. وهذا يتضمن حركة مرور GDOI نفسها.

إستخدام GET VPN لمصادقة حركة مرور بيانات مستوى التحكم

عادة ما يكون من أفضل الممارسات مصادقة حركة مرور مستوى التحكم، مثل بروتوكولات التوجيه، لضمان أن الرسائل تأتي من نظير موثوق به. وهذا بسيط نسبيا لبروتوكولات مستوى التحكم التي تستخدم البث الأحادي، مثل BGP. ومع ذلك، تستخدم العديد من بروتوكولات مستوى التحكم حركة مرور البث المتعدد. الأمثلة هي OSPF و RIP و PIM. راجع سجل مساحة عنوان البث المتعدد ل IPv4 الخاص ب ANA للحصول على القائمة الكاملة.

تحتوي بعض هذه البروتوكولات على مصادقة مضمنة، مثل بروتوكول معلومات التوجيه (RIP) أو بروتوكول توجيه المجموعة الداخلية المحسن (EIGRP)، ويعتمد بعضها الآخر على IPSec لتوفير هذه المصادقة (على سبيل المثال OSPFv3، PIM). بالنسبة للحالة الأخيرة، توفر شبكة GET VPN طريقة قابلة للتطوير لتأمين هذه البروتوكولات. في معظم الحالات، يكون المتطلب هو مصادقة رسائل البروتوكول، أو بكلمات أخرى، التحقق من أن الرسالة تم إرسالها بواسطة نظير موثوق به. ومع ذلك، يسمح GET VPN أيضا بتشفير هذه الرسائل.

لتأمين حركة مرور بيانات مستوى التحكم هذه (بشكل خاص المصادقة فقط)، يلزم وصف حركة المرور باستخدام قائمة التحكم في الوصول (ACL) وتضمينها في سياسة GET VPN. تعتمد التفاصيل على البروتوكول الذي سيتم تأمينه، حيث يلزم توجيه الانتباه إلى ما إذا كانت قائمة التحكم في الوصول تتضمن حركة مرور التي تمر فقط بعقدة VPN الخاصة بالمدخل (التي يتم تغليفها)، أو أيضا عقدة مخرج.

هناك طريقتان أساسيتان لتأمين بروتوكولات PIM:

- السماح ب ip any 224.0.0.13 0.0.0.0: هذه هي مجموعة "جميع موجهات PIM" للبث المتعدد. ومع ذلك، لا يقوم هذا بتأمين رسائل PIM للبث الأحادي

- السماح ب PIM any: يضمن هذا بروتوكول PIM، بشكل مستقل عما إذا كان يتم إستخدام البث المتعدد أو البث الأحادي

ملاحظة: يتم توفير الأوامر كأمثلة للمساعدة في شرح مفهوم ما. على سبيل المثال، من الضروري إستثناء بروتوكولات PIM معينة المستخدمة في تمهيد تشغيل PIM، مثل BSR أو Auto-RP. وتتسم طرق النشر هذه بمزايا ومضايقات معينة تعتمد على النشر. يرجى الرجوع إلى مطبوعات محددة حول كيفية تأمين PIM باستخدام GET VPN للحصول على تفاصيل.

الخلاصة

أصبح البث المتعدد خدمة شائعة بشكل متزايد في الشبكات. إن ظهور خدمات تلفاز الأي بي تي في شبكات النطاق العريض الداخلية / المنزلية، والتحرك نحو تطبيقات التجارة الإلكترونية في العديد من الأسواق المالية العالمية هما مثالان فقط على المتطلبات التي تجعل البث المتعدد متطلبا مطلقا. يأتي البث المتعدد مزودا بمجموعة متنوعة من تحديات التكوين والتشغيل والإدارة المختلفة. إن الأمن هو أحد التحديات الرئيسية.

فحصت هذه الوثيقة مجموعة متنوعة من الطرق التي يمكن من خلالها تأمين البث المتعدد:

- أولا، راجع التحكم الإجمالي للبث المتعدد ومستويات البيانات، شرح لكيفية ظهور الفروق من البث الأحادي لتحديات أمان جديدة.

- وبعد ذلك، جرى بقدر من التفصيل فحص البروتوكولات الرئيسية التي تصادف في شبكة متعددة البث، ولا سيما بروتوكول إدارة مجموعات الإنترنت (IGMP) وبروتوكول إدارة شبكة الإنترنت (PIM) وبروتوكول إدارة الشبكات اللاسلكية (MSDP). وفي كل حالة، قدم وصف للتهديدات الأمنية وأفضل الممارسات الموصى بها للتخفيف من حدة هذه التهديدات.

- بالإضافة إلى ذلك، بعض الأمثلة المحددة حول كيفية تأمين البث المتعدد في بعض التطبيقات المحددة، مثل شبكات حافة النطاق الترددي العريض حيث يمكن أن يكون النطاق الترددي العريض محدودا مقارنة بحجم النطاق الترددي العريض الذي قد تتطلبه تدفقات الفيديو المحددة.

- وأخيرا، تم وصف بنية GET VPN بأنها وسيلة للبث المتعدد المتكامل مع IPSec لتسليم شبكات VPN الآمنة.

مع وضع أمان البث المتعدد في الاعتبار، تذكر كيف يختلف عن البث الأحادي. يعتمد إرسال البث المتعدد على إنشاء الحالة الديناميكية، ويتضمن البث المتعدد النسخ الديناميكي للحزم، ويبني البث المتعدد الأشجار أحادية الإتجاه إستجابة لربط PIM / رسائل PRUNE. يتضمن أمان هذه البيئة بالكامل فهم إطار عمل ثري لأوامر Cisco IOS ونشرها. تتمحور هذه الأوامر بشكل كبير حول حماية عمليات البروتوكول، أو الولايات (البث المتعدد)، أو الشرطات الموضوعة ضد الحزم مثل CoPP. باستخدام الاستخدام الصحيح لهذه الأوامر، من الممكن توفير خدمة محمية قوية لبث IP المتعدد.

وباختصار، هناك نهج متعددة يجري ترويجها ووصفها في هذه الورقة:

- الاستخدام الواسع النطاق لذاكرة SSM - هذا هو وضع PIM الأكثر بساطة الذي يسمح أيضا باستخدام إعادة التوجيه (S،G).

- إذا كانت هناك حاجة إلى خدمات ASM، فتأكد من إمكانية توفير خدمة قوية - يوفر إستخدام بروتوكولات تكرار الخطوة (RP) المحددة بشكل ثابت مستوى تحكم أكثر أمانا من إعلانات RP الديناميكية. يكون Auto-RP و BSR أكثر مرونة

- إذا تم تمكين بروتوكول PIM-SM، فانظر إلى المناطق التي بها قابلية ضعف خاصة، مثل نفق التسجيل إلى بروتوكول rp، وتأكد من حماية DR دائما بشكل جيد. إن CoPP مفيد جدا في هذه المجالات.

- إذا كانت هناك حاجة إلى خدمات ASM بين المجالات، فابحث ما إذا كان يمكن نشر BiDir PIM.

- أستخدم حدود حالة بروتوكول IGMP/المسار العالمي - تعرف على إمكانيات منصاتك الأساسية مع الحد الأقصى المتوقع للحالة التي تحتاجها في الظروف العادية وفي أسوأ الحالات. قم بتكوين حدود ضمن إمكانيات نظامك الأساسي تسمح لشبكتك بالعمل إلى أقصى حد لها.

- عوامل التصفية الأساسية - rACL/CoPP وقوائم التحكم في الوصول للبنية الأساسية، والتي تمنع PIM في طبقة الوصول

بث IP المتعدد هو وسيلة مثيرة وقابلة للتطوير لتقديم مجموعة متنوعة من خدمات التطبيقات. مثل البث الأحادي، يحتاج أن يكون مؤمن في مجموعة متنوعة من المساحات المختلفة. توفر هذه الورقة الوحدات البنائية الأساسية التي يمكن إستخدامها لتأمين شبكة IP للبث المتعدد.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

24-Aug-2022 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Nathan Pan

- Sarah Wyatt-Pascall

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات