تكوين SNMP على أجهزة FirePOWER NGFW

خيارات التنزيل

-

ePub (4.7 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين بروتوكول إدارة الشبكة البسيط (SNMP) واستكشاف أخطائه وإصلاحها على أجهزة FTD لجدار الحماية (NGFW) من الجيل التالي.

المتطلبات الأساسية

المتطلبات

يتطلب هذا المستند معرفة أساسية ببروتوكول SNMP.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

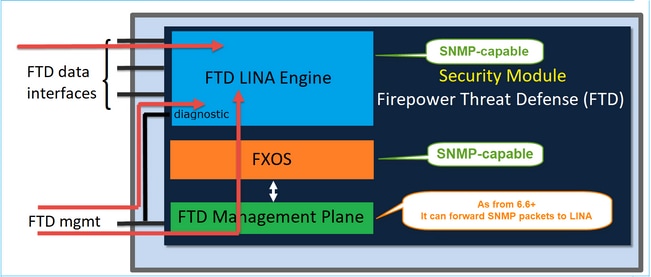

يمكن تقسيم أجهزة Firepower NGFW إلى نظامين فرعيين رئيسيين:

- يتحكم النظام التشغيلي القابل للتوسعة (FX-OS) في أجهزة الهيكل القاعدي

- يعمل Firepower Threat Defense (FTD) داخل الوحدة النمطية

إن FTD هو برنامج موحد يتكون من محركين رئيسيين، محرك Snort، ومحرك LINA. محرك SNMP الحالي الخاص ب FTD مستمد من تقنية ASA التقليدية ولديه إمكانية رؤية للميزات المتعلقة بمحرك LINA.

لدى FX-OS وFTD مستويات تحكم مستقلة ولأغراض المراقبة، فإنهما يمتلكان محركات SNMP مختلفة. يوفر كل محرك من محركات SNMP معلومات مختلفة ويقوم بالشاشات للحصول على عرض أكثر شمولا لحالة الجهاز.

من وجهة نظر الأجهزة، يوجد حاليًا هيكلان رئيسيان لأجهزة FirePower NGFW: سلسلة Firepower 2100 وسلسلة FirePower 4100/9300.

تحتوي أجهزة Firepower 4100/9300 على واجهة مخصصة لإدارة الأجهزة. هذا هو المصدر والوجهة لحركة مرور SNMP الموجهة إلى النظام الفرعي FXOS. ومن ناحية أخرى، يستخدم تطبيق FTD واجهة LINA (بيانات و/أو تشخيص). في إصدارات بروتوكول FTD بعد 6.6، يمكن إستخدام واجهة إدارة FTD أيضا لتكوين SNMP.

يستخدم محرك SNMP على أجهزة Firepower 2100 واجهة إدارة FTD وعنوان IP. يقوم الجهاز نفسه بربط حركة مرور SNMP المستلمة على هذه الواجهة ويعيد توجيهها إلى برنامج FXOS.

في FTDs التي تستخدم البرنامج الإصدار 6.6+، تم إدخال هذه التغييرات:

- SNMP عبر واجهة الإدارة.

- على الأنظمة الأساسية لسلسلة FPR1000 أو FPR2100، يوحّد كل من SNMP LINA وFXOS عبر واجهة الإدارة الفردية هذه. بالإضافة إلى ذلك، فإنه يوفر نقطة تكوين واحدة على FMC ضمن إعدادات النظام الأساسي > SNMP.

التكوين

بروتوكول إدارة الشبكة البسيط (SNMP) للهيكل القاعدي (FXOS) على FPR4100/FPR9300

تكوين FXOS SNMPv1/v2c في واجهة المستخدم الرسومية

الخطوة 1. افتح واجهة مستخدم Firepower Chassis Manager (FCM) وانتقل إلى علامة التبويب إعدادات النظام الأساسي > SNMP . حدد مربع تمكين SNMP، وحدد سلسلة المجتمع المطلوب استخدامها في طلبات SNMP، ثم حفظ.

ملاحظة: إذا كان حقل المجتمع/اسم المستخدم معينًا بالفعل، فإن النص على يمين الحقل الفارغ يشير إلى تعيين: نعم. إذا لم يتم ملء حقل المجتمع/اسم المستخدم بقيمة، فإن النص الموجود على يمين الحقل الفارغ يشير إلى تعيين: لا

الخطوة الثانية. قم بتكوين خادم وجهة رسائل تنبيه SNMP.

ملاحظة: تكون قيم المجتمع للاستعلامات ومضيف رسائل التنبيه مستقلة ويمكن أن تكون مختلفة

يمكن تعريف المضيف على أنه عنوان IP أو بالاسم. حدد موافق وسيتم حفظ تكوين خادم رسائل تنبيه SNMP تلقائيًا. ليست هناك حاجة لتحديد زر الحفظ من صفحة SNMP الرئيسية. يحدث الشيء نفسه عندما تقوم بحذف مضيف.

تكوين FXOS SNMPv1/v2c عبر واجهة سطر الأوامر (CLI)

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring* # set snmp community Enter a snmp community: ksec-fpr9k-1-A /monitoring* # enter snmp-trap 192.168.10.100 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v2c ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

تكوين FXOS SNMPv3 في واجهة المستخدم الرسومية

الخطوة 1. افتح FCM وانتقل إلى علامة التبويب إعدادات النظام الأساسي > SNMP .

الخطوة 2. بالنسبة ل SNMP v3، لا توجد حاجة لتعيين أي سلسلة مجتمع في القسم العلوي. يستطيع كل مستخدم تم إنشاؤه تشغيل الاستعلامات إلى محرك FXOS SNMP بنجاح. الخطوة الأولى هي تمكين SNMP في النظام الأساسي. بمجرد الانتهاء من ذلك، يمكنك إنشاء المستخدمين ومضيف رسائل تنبيه الوجهة. يتم حفظ كل من مستخدمي SNMP ومضيفي ملائمة SNMP تلقائيا.

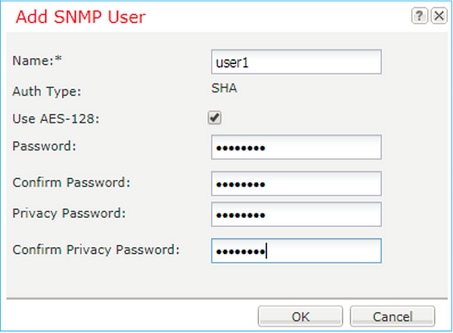

الخطوة 3. كما هو موضّح في الصورة، أضِف مستخدم SNMP. دائما ما يكون نوع المصادقة SHA، ولكن يمكنك إستخدام AES أو DES للتشفير:

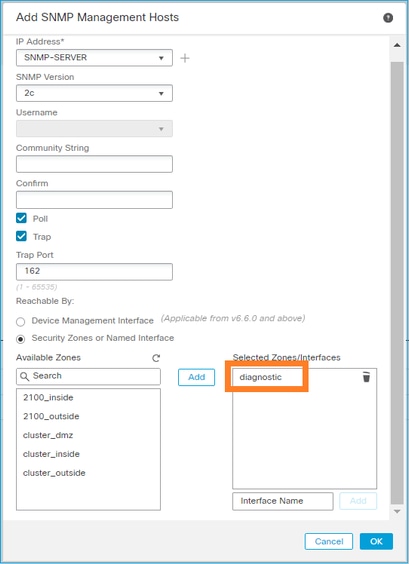

الخطوة 4. أضف مضيف مصيدة SNMP كما هو موضح في الصورة:

تكوين FXOS SNMPv3 في واجهة سطر الأوامر

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring # create snmp-user user1 Password: ksec-fpr9k-1-A /monitoring/snmp-user* # set auth sha ksec-fpr9k-1-A /monitoring/snmp-user* # set priv-password Enter a password: Confirm the password: ksec-fpr9k-1-A /monitoring/snmp-user* # set aes-128 yes ksec-fpr9k-1-A /monitoring/snmp-user* # exit ksec-fpr9k-1-A /monitoring* # enter snmp-trap 10.48.26.190 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v3 ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

بروتوكول إدارة الشبكة البسيط (SNMP) لـ FTD (LINA) على FPR4100/FPR9300

التغييرات في إصدارات 6.6+

- في إصدارات ما بعد 6.6، يكون لديك أيضًا خيار استخدام واجهة إدارة FTD لاستطلاعات الرأي ورسائل التنبيه.

يتم دعم ميزة إدارة عنوان IP الفردي لبروتوكول SNMP من 6.6 فصاعدًا على جميع الأنظمة الأساسية لـ FTD:

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- ASA5500 الذي يقوم بتشغيل FTD

- FTDv

تكوين LINA SNMPv2c

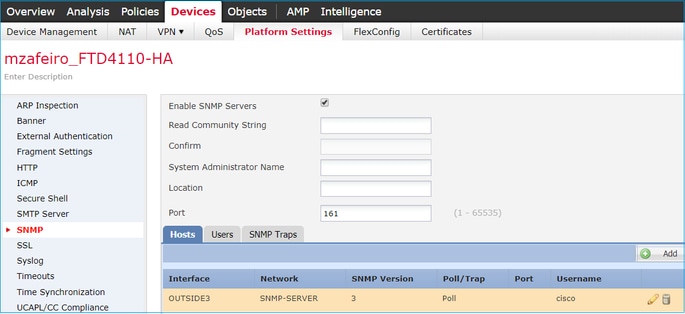

الخطوة 1. على واجهة مستخدم FMC، انتقل إلى الأجهزة > إعدادات النظام الأساسي > SNMP. حدد الخيار تمكين خوادم SNMP وتكوين إعدادات SNMPv2.

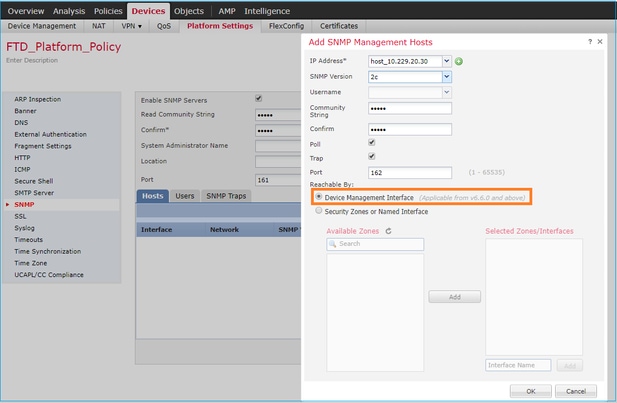

الخطوة 2. في علامة التبويب البيئات المضيفة، حدد الزر إضافة وحدد إعدادات خادم SNMP:

كما يمكنك تحديد واجهة التشخيص كمصدر لرسائل SNMP. الواجهة التشخيصية هي واجهة بيانات تتيح فقط حركة المرور إلى المربع ومن المربع (الإدارة فقط).

هذه الصورة مأخوذة من الإصدار 6.6 وتستخدم السمة الفاتحة.

بالإضافة إلى ذلك، في إصدارات ما بعد 6.6 FTD، يمكنك أيضًا اختيار واجهة الإدارة:

في حالة تحديد واجهة الإدارة الجديدة، يتوفر LINA SNMP عبر واجهة الإدارة.

النتيجة:

تكوين LINA SNMPv3

الخطوة 1. على واجهة مستخدم FMC، انتقل إلى الأجهزة > إعدادات النظام الأساسي > SNMP. حدد الخيار تمكين خوادم SNMP وتكوين مستخدم SNMPv3 والمضيف:

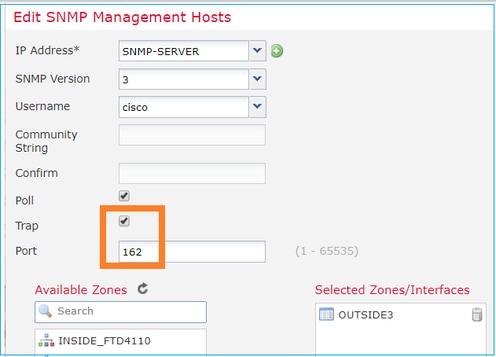

الخطوة 2. قم بتكوين المضيف أيضًا لاستقبال رسائل التنبيه:

الخطوة 3. يمكن تحديد رسائل التنبيه التي تريد استقبالها ضمن قسم رسائل تنبيه SNMP:

توحيد خادم Blade SNMP من MIO (نظام التشغيل FXOS 2.12.1 و FTD 7.2 و ASA 9.18.1)

سلوك ما قبل 7.2

- في الأنظمة الأساسية التي يبلغ عددها 9300 و 4100، لا تتوفر قواعد معلومات الإدارة (MIB) لبروتوكول SNMP الخاصة بمعلومات الهيكل على بروتوكول SNMP الذي تم تكوينه على تطبيقات FTD/ASA. يلزم تهيئته بشكل منفصل على وحدة الإدخال والإخراج في الثانية (MIO) في مدير الهيكل والوصول إليه بشكل منفصل. MIO هو وحدة الإدارة والإدخال/الإخراج (المشرف).

- يلزم تكوين سياستين منفصلتين لبروتوكول SNMP، واحدة على الخادم النصلي/التطبيق والأخرى على وحدة الإدخال/الإخراج (MIO) لمراقبة بروتوكول SNMP.

- يتم إستخدام منافذ منفصلة، واحدة للخادم النصلي وأخرى لمعالج الإدخال/الإخراج (MIO) لمراقبة بروتوكول SNMP للجهاز نفسه.

- يمكن أن يؤدي هذا إلى إنشاء تعقيد عند محاولة تكوين أجهزة 9300 و 4100 ومراقبتها عبر بروتوكول SNMP.

كيفية عمله مع الإصدارات الأحدث (FXOS 2.12.1 و FTD 7.2 و ASA 9.18.1 وأعلى)

- من خلال توحيد خادم Blade SNMP لميزة Mio، يمكن للمستخدمين إستطلاع قواعد معلومات الإدارة (MIB) لنظام LINA و MIO عبر واجهات التطبيقات (ASA/FTD).

- يمكن تمكين الميزة أو تعطيلها عبر واجهة سطر الأوامر (CLI) الجديدة الخاصة بوحدة الإدخال/الإخراج (MIO) وواجهة مستخدم وحدة التحكم في الإدارة (FCM) (Chassis mgr).

- الحالة الافتراضية معطلة. وهذا يعني أن وكيل MIO SNMP يعمل كمثيل مستقل. يلزم إستخدام واجهات MIO لاستطلاع قواعد معلومات الإدارة (MIB) الخاصة بالهيكل/DME. وبمجرد تمكين الميزة، يمكن إستخدام واجهات التطبيق لاستطلاع نفس قواعد معلومات الإدارة (MIB).

- يتوفر التكوين على واجهة مستخدم "مدير الهيكل" ضمن إعدادات النظام الأساسي > SNMP > مثيل المسؤول، حيث يمكن للمستخدم تحديد مثيل FTD الذي سيقوم بتجميع/تجميع قواعد معلومات الإدارة (MIB) للهيكل لتقديمه إلى NMS

- تطبيقات ASA/FTD الأصلية و MI مدعومة.

- لا تنطبق هذه الميزة إلا على الأنظمة الأساسية المستندة إلى وحدات الإدخال/الإخراج (FPR9300 و FPR4100).

المتطلبات الأساسية والأنظمة الأساسية المدعومة

- الحد الأدنى لإصدار Supported Manager: FCM 2.12.1

- الأجهزة المدارة: الفئة FPR9300 / FP4100

- الحد الأدنى لإصدار الجهاز المدار المعتمد المطلوب: FXOS 2.12.1 أو FTD 7.2 أو ASA 9.18.1

بروتوكول إدارة الشبكة البسيط (SNMP) في FPR2100

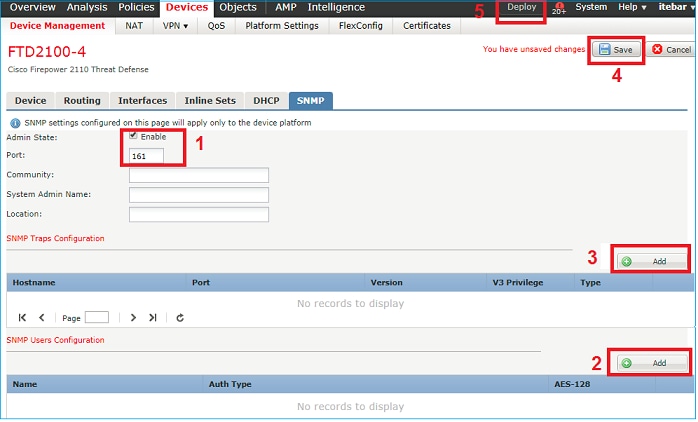

في أنظمة FPR2100، لا يوجد FCM. الطريقة الوحيدة لتكوين SNMP هي عبر FMC.

بروتوكول إدارة الشبكة البسيط (SNMP) للهيكل القاعدي (FXOS) على FPR2100

بدءًا من FTD 6.6+، يتوفر لك أيضًا خيار استخدام واجهة إدارة FTD لبروتوكول SNMP. في هذه الحالة، يتم نقل معلومات كل من FXOS وLINA SNMP من خلال واجهة إدارة FTD.

تكوين FXOS SNMPv1/v2c

افتح واجهة مستخدم FMC وانتقل إلى الأجهزة > إدارة الجهاز. حدد الجهاز وحدد SNMP:

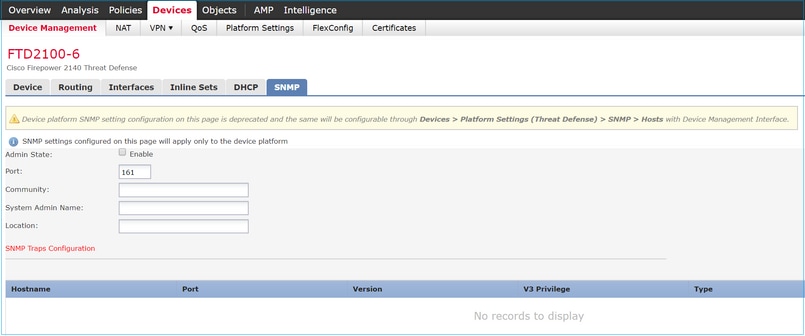

التغيير في FTD 6.6+

يمكنك تحديد واجهة إدارة FTD:

ونظرًا لأنه يمكن أيضًا تكوين واجهة الإدارة لبروتوكول SNMP، فإن الصفحة تعرض رسالة التحذير هذه.

يتم تعطيل تكوين النظام الأساسي للجهاز SNMP على هذه الصفحة، إذا تم تكوين إعدادات SNMP باستخدام واجهة إدارة الأجهزة من خلال الأجهزة > إعدادات النظام الأساسي (الدفاع عن التهديد) > SNMP > الأجهزة المضيفة.

تكوين FXOS SNMPv3

افتح واجهة مستخدم FMC وانتقل لاختيار الأجهزة > إدارة الأجهزة. أختر الجهاز وحدد بروتوكول SNMP.

بروتوكول إدارة الشبكة البسيط (SNMP) لـ FTD (LINA) على FPR2100

- بالنسبة لإصدارات ما قبل 6.6، يكون تكوين بروتوكول SNMP الخاص بـ LINA FTD على أجهزة FTD FP1xxx/FP21xx مطابقًا لـ FTD على جهاز FirePower 4100 أو 9300.

إصدارات FTD 6.6+

- في إصدارات ما بعد 6.6، لديك أيضا خيار إستخدام واجهة إدارة FTD لاستطلاعات LINA والفخاخ.

في حال لم يتم تحديد واجهة الإدارة الجديدة:

- يتوفر LINA SNMP عبر واجهة الإدارة.

- تحت الأجهزة > إدارة الأجهزة، يتم تعطيل علامة التبويب SNMP لأنها لم تعد مطلوبة. يتم عرض شعار إعلام. كانت علامة تبويب جهاز SNMP مرئية فقط على الأنظمة الأساسية 2100/1100. لا توجد هذه الصفحة على الأنظمة الأساسية FPR9300/FPR4100 وFTD55xx.

بمجرد تكوينها، يصبح LINA SNMP بالإضافة إلى FXOS مدمجين (على FP1xxx/FP2xxx) معلومات الاستقصاء/رسائل تنبيه SNMP عبر واجهة إدارة FTD.

يتم دعم ميزة إدارة IP الأحادي لبروتوكول SNMP من الإصدار 6.6 وما بعده على جميع أنظمة FTD الأساسية:

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- ASA5500 الذي يقوم بتشغيل FTD

- FTDv

لمزيد من التفاصيل، تحقق من تكوين SNMP للدفاع ضد التهديدات

التحقق من الصحة

التحقق من بروتوكول إدارة الشبكة البسيط (SNMP) الخاص بـ FXOS لـ FPR4100/FPR9300

عمليات التحقق من FXOS SNMPv2c

التحقق من تكوين واجهة سطر الأوامر (CLI):

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V2c Noauth Traps

من وضع FXOS:

ksec-fpr9k-1-A(fxos)# show run snmp !Command: show running-config snmp !Time: Mon Oct 16 15:41:09 2017 version 5.0(3)N2(4.21) snmp-server host 192.168.10.100 traps version 2c cisco456 snmp-server enable traps callhome event-notify snmp-server enable traps callhome smtp-send-fail … All traps will appear as enable … snmp-server enable traps flexlink ifStatusChange snmp-server context mgmt vrf management snmp-server community cisco123 group network-operator

عمليات التحقق الإضافية:

ksec-fpr9k-1-A(fxos)# show snmp host ------------------------------------------------------------------- Host Port Version Level Type SecName ------------------------------------------------------------------- 192.168.10.100 162 v2c noauth trap cisco456 -------------------------------------------------------------------

ksec-fpr9k-1-A(fxos)# show snmp Community Group / Access context acl_filter --------- -------------- ------- ---------- cisco123 network-operator

...

- اختبار طلبات SNMP.

- قم بتنفيذ طلب SNMP من مضيف صالح.

- تأكيد إنشاء رسائل التنبيه.

يمكنك استخدام قلب واجهة مع تمكين أداة التحليل ethanalyzer لتأكيد إنشاء رسائل تنبيه SNMP وإرسالها إلى الأجهزة المضيفة لرسائل التنبيه المحددة:

ksec-fpr9k-1-A(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" Capturing on eth0 wireshark-broadcom-rcpu-dissector: ethertype=0xde08, devicetype=0x0 2017-11-17 09:01:35.954624 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap 2017-11-17 09:01:36.054511 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap

تحذير: يمكن أن يتسبب قلب إحدى الواجهات في انقطاع حركة المرور. قم بإجراء هذا الاختبار في بيئة معملية فقط أو في نافذة الصيانة.

عمليات التحقق من FXOS SNMPv3

الخطوة 1. افتح إعدادات النظام الأساسي لواجهة مستخدم FCM > SNMP > يظهر المستخدم إذا كان هناك أي كلمة مرور وخصوصية تم تكوينها:

الخطوة 2. في واجهة سطر الأوامر (CLI)، يمكنك التحقق من تكوين SNMP تحت مراقبة النطاق:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-user

SNMPv3 User:

Name Authentication type

------------------------ -------------------

user1 Sha

ksec-fpr9k-1-A /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V3 Priv Traps

الخطوة 3. تحت وضع FXOS، يمكنك توسيع تكوين SNMP والتفاصيل:

ksec-fpr9k-1-A(fxos)# show running-config snmp all

…

snmp-server user user1 network-operator auth sha 0x022957ee4690a01f910f1103433e4b7b07d4b5fc priv aes-128 0x022957ee4690a01f910f1103433e4b7b07d4b5fc localizedkey

snmp-server host 192.168.10.100 traps version 3 priv user1

ksec-fpr9k-1-A(fxos)# show snmp user

______________________________________________________________

SNMP USERS

______________________________________________________________

User Auth Priv(enforce) Groups

____ ____ _____________ ______

user1 sha aes-128(yes) network-operator

______________________________________________________________

NOTIFICATION TARGET USERS (configured for sending V3 Inform)

______________________________________________________________

User Auth Priv

____ ____ ____

ksec-fpr9k-1-A(fxos)# show snmp host

-------------------------------------------------------------------

Host Port Version Level Type SecName

-------------------------------------------------------------------

10.48.26.190 162 v3 priv trap user1

-------------------------------------------------------------------

- اختبار طلبات SNMP.

- تحقق من التكوين وأقم بطلب SNMP من أي جهاز باستخدام إمكانيات SNMP.

للتحقق من كيفية معالجة طلب SNMP، يمكنك إستخدام تصحيح أخطاء SNMP:

ksec-fpr9k-1-A(fxos)# debug snmp pkt-dump ksec-fpr9k-1-A(fxos)# 2017 Oct 16 17:11:54.681396 snmpd: 1281064976.000000:iso.10.10.1.1.10.10.10.10.1 = NULL SNMPPKTEND 2017 Oct 16 17:11:54.681833 snmpd: SNMPPKTSTRT: 3.000000 161 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89 2017 Oct 16 17:11:54.683952 snmpd: 1281064976.000000:iso.10.10.1.2.10.10.10.10.2.83886080 = STRING: "mgmt0" SNMPPKTEND 2017 Oct 16 17:11:54.684370 snmpd: SNMPPKTSTRT: 3.000000 162 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89

تحذير: يمكن أن يؤثر تصحيح الأخطاء على أداء الجهاز.

التحقق من بروتوكول إدارة الشبكة البسيط (SNMP) الخاص بـ FXOS لـ FPR2100

عمليات التحقق من FXOS SNMPv2

فحصت التشكيل في ال CLI:

FP2110-4 /monitoring # show snmp Name: snmp Admin State: Enabled Port: 161 Is Community Set: Yes Sys Contact: Sys Location: FP2110-4 /monitoring # show snmp-trap SNMP Trap: SNMP Trap Port Version V3 Privilege Notification Type ------------------------ -------- ------- ------------ ----------------- 10.48.26.190 162 V2c Noauth Traps

- أكّد سلوك SNMP.

- تحقق من قدرتك على إستطلاع FXOS وإرسال طلب SNMP من مضيف أو أي جهاز يحتوي على إمكانيات SNMP.

استخدم الأمر capture-traffic للاطّلاع على طلب SNMP والاستجابة له:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 13:50:50.521383 IP 10.48.26.190.42224 > FP2110-4.snmp: C=cisco123 GetNextRequest(29) interfaces.ifTable.ifEntry.ifDescr 13:50:50.521533 IP FP2110-4.snmp > 10.48.26.190.42224: C=cisco123 GetResponse(32) interfaces.ifTable.ifEntry.ifDescr.1=[|snmp] ^C Caught interrupt signal Exiting. 2 packets captured 2 packets received by filter 0 packets dropped by kernel

عمليات التحقق من FXOS SNMPv3

فحصت التشكيل في ال CLI:

FP2110-4 /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

FP2110-4 /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

FP2110-4 /monitoring # show snmp-trap detail

SNMP Trap:

SNMP Trap: 10.48.26.190

Port: 163

Version: V3

V3 Privilege: Priv

Notification Type: Traps

- أكّد سلوك SNMP.

- أرسِل طلب SNMP للتحقق من قدرتك على الاستعلام عن FXOS.

بالإضافة إلى ذلك، يمكنك تسجيل الطلب:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 14:07:24.016590 IP 10.48.26.190.38790 > FP2110-4.snmp: F=r U= E= C= [|snmp] 14:07:24.016851 IP FP2110-4.snmp > 10.48.26.190.38790: F= [|snmp][|snmp] 14:07:24.076768 IP 10.48.26.190.38790 > FP2110-4.snmp: F=apr [|snmp][|snmp] 14:07:24.077035 IP FP2110-4.snmp > 10.48.26.190.38790: F=ap [|snmp][|snmp] ^C4 packets captured Caught interrupt signal Exiting. 4 packets received by filter 0 packets dropped by kernel

التحقق من بروتوكول إدارة الشبكة البسيط (SNMP) الخاص بـ FTD

للتحقق من تكوين بروتوكول SNMP الخاص بـ FTD LINA:

Firepower-module1# show run snmp-server snmp-server host OUTSIDE3 10.62.148.75 community ***** version 2c no snmp-server location no snmp-server contact snmp-server community *****

في وضع ما بعد 6.6 FTD، يمكنك تكوين واجهة إدارة FTD واستخدامها لبروتوكول SNMP:

firepower# show running-config snmp-server snmp-server group Priv v3 priv snmp-server group NoAuth v3 noauth snmp-server user uspriv1 Priv v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 encrypted auth sha256 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05:82:be:30:88:86:19:3c:96:42:3b :98:a5:35:1b:da:db priv aes 128 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05 snmp-server user usnoauth NoAuth v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 snmp-server host ngfw-management 10.225.126.168 community ***** version 2c snmp-server host ngfw-management 10.225.126.167 community ***** snmp-server host ngfw-management 10.225.126.186 version 3 uspriv1 no snmp-server location no snmp-server contact

تحقق إضافي:

Firepower-module1# show snmp-server host host ip = 10.62.148.75, interface = OUTSIDE3 poll community ***** version 2c

من واجهة سطر الأوامر (CLI) الخاصة بخادم SNMP، قم بتشغيل أمر snmpwalk:

root@host:/Volume/home/admin# snmpwalk -v2c -c cisco -OS 10.62.148.48 SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 10.2.3.1 (Build 43), ASA Version 9.9(2)4 SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2313 DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (8350600) 23:11:46.00 SNMPv2-MIB::sysContact.0 = STRING: SNMPv2-MIB::sysName.0 = STRING: Firepower-module1 SNMPv2-MIB::sysLocation.0 = STRING: SNMPv2-MIB::sysServices.0 = INTEGER: 4 IF-MIB::ifNumber.0 = INTEGER: 10 IF-MIB::ifIndex.5 = INTEGER: 5 IF-MIB::ifIndex.6 = INTEGER: 6 IF-MIB::ifIndex.7 = INTEGER: 7 IF-MIB::ifIndex.8 = INTEGER: 8 IF-MIB::ifIndex.9 = INTEGER: 9 IF-MIB::ifIndex.10 = INTEGER: 10 IF-MIB::ifIndex.11 = INTEGER: 11 ...

التحقق من إحصائيات حركة مرور SNMP.

Firepower-module1# show snmp-server statistics

1899 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

1899 Number of requested variables

0 Number of altered variables

0 Get-request PDUs

1899 Get-next PDUs

0 Get-bulk PDUs

0 Set-request PDUs (Not supported)

1904 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

1899 Response PDUs

5 Trap PDUs

السماح بحركة مرور SNMP إلى FXOS على FPR4100/FPR9300

يمكن لتكوين FXOS على FPR4100/9300 تقييد وصول SNMP لكل عنوان IP مصدر. يحدد قسم تكوين قائمة الوصول أي الشبكات/الأجهزة المضيفة قادرة على الوصول إلى الجهاز عبر SSH أو HTTPS أو SNMP. إنك تحتاج إلى التأكد من السماح باستعلامات SNMP من خادم SNMP.

تكوين قائمة الوصول العالمية في واجهة المستخدم الرسومية

تكوين قائمة الوصول العالمية في CLI (واجهة سطر الأوامر)

ksec-fpr9k-1-A# scope system ksec-fpr9k-1-A /system # scope services ksec-fpr9k-1-A /system/services # enter ip-block 0.0.0.0 0 snmp ksec-fpr9k-1-A /system/services/ip-block* # commit-buffer

التحقق

ksec-fpr9k-1-A /system/services # show ip-block

Permitted IP Block:

IP Address Prefix Length Protocol

--------------- ------------- --------

0.0.0.0 0 https

0.0.0.0 0 snmp

0.0.0.0 0 ssh

استخدام OID Object Navigator

متصفح كائن SNMP من Cisco هو أداة عبر الإنترنت تتيح لك ترجمة مختلف معرفات المستخدم والحصول على وصف قصير.

استخدم الأمر show snmp-server oid من واجهة سطر أوامر FTD LINA لاسترداد القائمة الكاملة لمعرّفات LINA التي يمكن الاستعلام عنها.

> system support diagnostic-cli

firepower# show snmp-server oid ------------------------------------------------- [0] 10.10.1.10.10.10.1.1. sysDescr [1] 10.10.1.10.10.10.1.2. sysObjectID [2] 10.10.1.10.10.10.1.3. sysUpTime [3] 10.10.1.1.10.1.1.4. sysContact [4] 10.10.1.1.10.1.1.5. sysName [5] 10.10.1.1.10.1.1.6. sysLocation [6] 10.10.1.1.10.1.1.7. sysServices [7] 10.10.1.1.10.1.1.8. sysORLastChange

... [1081] 10.3.1.1.10.0.10.1.10.1.9. vacmAccessStatus [1082] 10.3.1.1.10.0.10.1.10.1. vacmViewSpinLock [1083] 10.3.1.1.10.0.10.1.10.2.1.3. vacmViewTreeFamilyMask [1084] 10.3.1.1.10.0.10.1.10.2.1.4. vacmViewTreeFamilyType [1085] 10.3.1.1.10.0.10.1.10.2.1.5. vacmViewTreeFamilyStorageType [1086] 10.3.1.1.10.0.10.1.10.2.1.6. vacmViewTreeFamilyStatus ------------------------------------------------- firepower#

ملاحظة: الأمر مخفي.

استكشاف الأخطاء وإصلاحها

هذه هي مولدات حالة SNMP الأكثر شيوعًا التي يراها مركز الدعم الفني من Cisco:

- يتعذّر إجراء الاستقصاء عن بروتوكول إدارة الشبكة البسيط (SNMP) لـ FTD LINA

- يتعذّر إجراء الاستقصاء عن FXOS SNMP

- ما قيم SNMP OID المطلوب استخدامها؟

- لا يمكن الحصول على رسائل تنبيه SNMP

- لا يمكن مراقبة FMC عبر SNMP

- يتعذّر تكوين SNMP

- تكوين SNMP في FirePower Device Manager

يتعذّر إجراء الاستقصاء عن بروتوكول إدارة الشبكة البسيط (SNMP) لـ FTD LINA

أوصاف المشكلة (نموذج من حالات Cisco TAC الحقيقية):

- "يتعذّر جلب البيانات عبر SNMP."

- "يتعذّر الاستعلام عن الجهاز عبر SNMPv2."

- "SNMP لا يعمل. نريد مراقبة جدار الحماية باستخدام SNMP ولكن بعد التكوين، نواجه مشكلات."

- "لدينا نظامان للمراقبة غير قادرين على مراقبة FTD عبر SNMP v2c أو 3."

- "لا يعمل بروتوكول SNMP على جدار الحماية."

توصية بشأن كيفية أستكشاف الأخطاء وإصلاحها

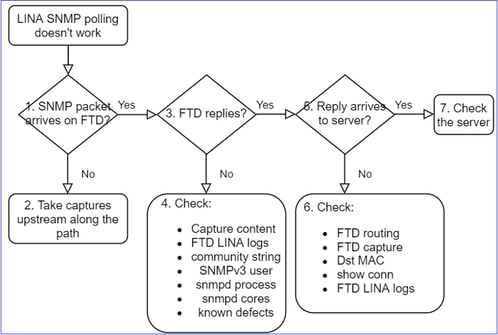

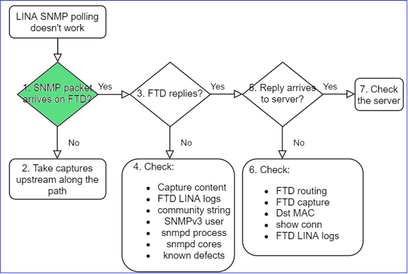

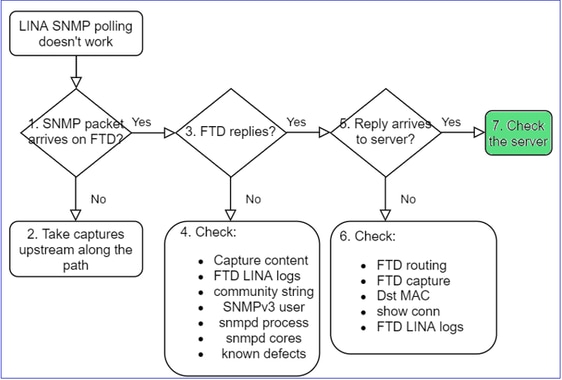

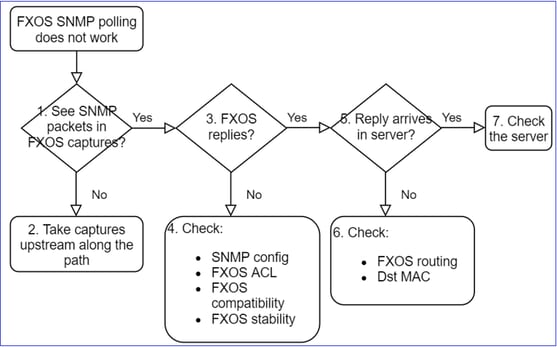

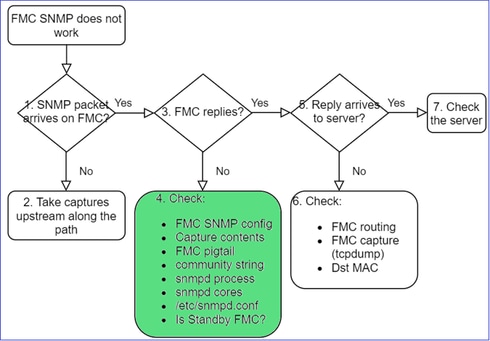

هذه عملية موصى بها للمخطط الانسيابي لحل المشكلات لمشكلات إستطلاع SNMP عبر LINA:

التعمُّق

1. هل تصل حِزمة SNMP على FTD؟

- تمكين الالتقاطات للتحقق من وصول حِزمة SNMP.

يستخدم SNMP على واجهة إدارة FTD (إصدار ما بعد 6.6) الكلمة الأساسية للإدارة:

firepower# show run snmp-server

snmp-server host management 192.168.2.100 community ***** version 2c

يستخدم SNMP في واجهات بيانات FTD اسم الواجهة:

firepower# show run snmp-server

snmp-server host net201 192.168.2.100 community ***** version 2c

الالتقاط على واجهة إدارة FTD:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

التقاط على واجهة بيانات FTD:

firepower# capture SNMP interface net201 trace match udp any any eq 161

تتبع حزمة واجهة بيانات FTD (ما قبل 6.6/9.14.1):

تتبع حزمة واجهة بيانات FTD (بعد 6.6/9.14.1):

2. في حالة عدم رؤية حزم SNMP في التقاط مدخل FTD:

أ. أخذ التقاطات انتقال البيانات إلى الخادم على طول المسار.

ب. تأكد من أن خادم SNMP يستخدم عنوان IP الصحيح الخاص بـ FTD.

c. ابدأ من switchport الذي يواجه واجهة FTD وانتقل لأعلى.

3. هل ترى ردود FTD SNMP؟

للتحقق من ما إذا كانت ردود FTD، تحقق من التقاط مخرج FTD (واجهة LINA أو الإدارة).

للقيام بذلك، تحقق من حزم SNMP باستخدام منفذ المصدر 161:

firepower# show capture SNMP

75 packets captured

1: 22:43:39.568101 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

2: 22:43:39.568329 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

3: 22:43:39.569611 802.1Q vlan#201 P0 192.168.2.50.161 > 192.168.2.100.58255: udp 119

في إصدارات ما بعد 6.6/9.14.1، لديك نقطة التقاط إضافية واحدة: الالتقاط على واجهة "الضغط على معالجة اللغة الطبيعية (NLP)" ال NATed IP من ال 162.254.x.x مدى:

admin@firepower:~$ sudo tcpdump -i tap_nlp

listening on tap_nlp, link-type EN10MB (Ethernet), capture size 262144 bytes

16:46:28.372018 IP 192.168.2.100.49008 > 169.254.1.2.snmp: C="Cisc0123" GetNextRequest(28) E:cisco.9.109

16:46:28.372498 IP 192.168.1.2.snmp > 192.168.2.100.49008: C="Cisc0123" GetResponse(35) E:cisco.9.109.1.1.1.1.2.1=0

4 - الشيكات الإضافية

أ. بالنسبة لأجهزة Firepower 4100/9300، تحقق من جدول توافق FXOS.

ب. تحقق من إحصائيات خادم بروتوكول snmp الخاص بـ FTD LINA:

firepower# clear snmp-server statistics

firepower# show snmp-server statistics

379 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

351 Number of requested variables <- SNMP requests in

…

360 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

351 Response PDUs <- SNMP replies out

9 Trap PDUs

ج. جدول اتصال FTD LINA

هذا التحقق مفيد جدا في حالة أن لا يرى أنت ربط في الالتقاط على ال FTD مدخل قارن. لاحظ أن هذا تحقق صالح فقط لبروتوكول SNMP على واجهة البيانات. إذا كان SNMP على واجهة الإدارة (ما بعد 6.6/9.14.1)، لا يتم إنشاء أي مخروط.

firepower# show conn all protocol udp port 161

13 in use, 16 most used

...

UDP nlp_int_tap 192.168.1.2:161 net201 192.168.2.100:55048, idle 0:00:21, bytes 70277, flags -c

د. FTD LINA Syslogs

وهذا أيضًا تحقق صالح لبروتوكول SNMP على واجهة البيانات! إذا كان SNMP على واجهة الإدارة، فلن يتم إنشاء سجل:

firepower# show log | i 302015.*161

Jul 13 2021 21:24:45: %FTD-6-302015: Built inbound UDP connection 5292 for net201:192.0.2.100/42909 (192.0.2.100/42909) to nlp_int_tap:169.254.1.2/161 (192.0.2.50/161)

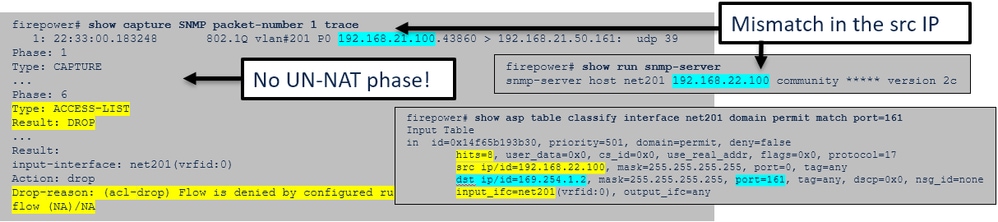

هـ. تحقق مما إذا كان FTD يسقط حِزم SNMP نظرًا لوجود عنوان IP غير صحيح لمصدر الجهاز المضيف

و. بيانات اعتماد غير صحيحة (مجتمع SNMP)

في محتويات الالتقاط، يمكنك رؤية قيم المجتمع (SNMP v1 و2c):

ز. تكوين غير صحيح (على سبيل المثال، إصدار SNMP أو سلسلة المجتمع)

هناك عدة طرق للتحقق من تكوين SNMP للجهاز وسلاسل المجتمع:

firepower# more system:running-config | i community

snmp-server host net201 192.168.2.100 community cISCO123 version 2c

طريقة أخرى:

firepower# debug menu netsnmp 4

ح. إسقاطات FTD LINA/ASA ASP

ويعد هذا تحققًا مفيدًا للتحقق مما إذا كانت حِزم SNMP قد تم إسقاطها بواسطة FTD. أولاً، امسح العدادات (امسح إسقاط صفحة الخادم النشطة) ثم اختبر:

firepower# clear asp drop

firepower# show asp drop

Frame drop:

No valid adjacency (no-adjacency) 6

No route to host (no-route) 204

Flow is denied by configured rule (acl-drop) 502

FP L2 rule drop (l2_acl) 1

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

Flow drop:

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

ط. التقاطات صفحة الخادم النشطة (ASP)

توفر التقاطات صفحة الخادم النشطة (ASP) إمكانية رؤية الحِزم التي تم إسقاطها (على سبيل المثال، قائمة التحكم بالوصول (ACL) أو التجاور):

firepower# capture ASP type asp-drop all

اختبر محتويات الالتقاط ثم تحقق منها:

firepower# show capture

capture ASP type asp-drop all [Capturing - 196278 bytes]

ي. SNMP الأساسي (تتبُّع الأثر) – طريقة التحقق 1

يُعد هذا التحقق مفيدًا في حالة الشك في وجود مشكلات في استقرار النظام:

firepower# show disk0: | i core

13 52286547 Jun 11 2021 12:25:16 coredumpfsys/core.snmpd.6208.1626214134.gz

SNMP الأساسي (تتبُّع الأثر) – طريقة التحقق 2

admin@firepower:~$ ls -l /var/data/cores

-rw-r--r-- 1 root root 685287 Jul 14 00:08 core.snmpd.6208.1626214134.gz

إذا رأيت ملف SNMP الأساسي، فجمّع هذه العناصر واتصل بمركز الدعم الفني في Cisco:

- ملف FTD TS (أو ASA show tech)

- ملفات snmpd الأساسية

تصحيح أخطاء SNMP (هذه أوامر مخفية ومتوفرة فقط في الإصدارات الأحدث):

firepower# debug snmp trace [255]

firepower# debug snmp verbose [255]

firepower# debug snmp error [255]

firepower# debug snmp packet [255]

هل يصل رد SNMP لجدار الحماية إلى الخادم؟

إذا رد "برنامج الإرسال فائق السرعة (FTD)"، ولكن الرد لا يصل إلى الخادم، فتحقق من:

أ. توجيه FTD

بالنسبة لتوجيه واجهة إدارة FTD:

> show network

بالنسبة لتوجيه واجهة بيانات FTD LINA:

firepower# show route

ب. التحقق من عنوان MAC الوجهة

التحقق من عنوان MAC الخاص بواجهة إدارة FTD:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n -e udp port 161

01:00:59.553385 a2:b8:dc:00:00:02 > 5c:fc:66:36:50:ce, ethertype IPv4 (0x0800), length 161: 10.62.148.197.161 > 10.62.184.23.49704: C="cisco" GetResponse(105) .1.10.1.1.1.1.1.1.0="Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3"

التحقق من عنوان MAC الخاص بواجهة بيانات FTD LINA:

firepower# show capture SNMP detail

...

6: 01:03:01.391886 a2b8.dc00.0003 0050.5685.3ed2 0x8100 Length: 165

802.1Q vlan#201 P0 192.168.21.50.161 > 192.168.21.100.40687: [udp sum ok] udp 119 (DF) (ttl 64, id 42429)

ج. تحقّق من الأجهزة على طول المسار التي من المحتمل أن تُسقط/تحظر حِزم SNMP.

التحقق من خادم SNMP

أ. التحقق من محتويات الالتقاط للتحقق من الإعدادات.

ب. التحقق من تكوين الخادم.

ج. حاول تعديل اسم مجتمع SNMP (على سبيل المثال، بدون حروف خاصة).

د. يمكنك إستخدام مضيف نهائي أو حتى FMC لاختبار الاستقصاء طالما تم استيفاء الشرطين 2:

ط. اتصال SNMP في مكانه.

ثانيا. يُسمح لعنوان IP المصدر بالاستعلام عن الجهاز.

admin@FS2600-2:~$ snmpwalk -c cisco -v2c 192.0.2.197

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

اعتبارات إستطلاع SNMPv3

- الترخيص: يتطلب SNMPv3 ترخيص تشفير قوي. تأكد من تمكين وظيفة التحكم في التصدير في بوابة الترخيص الذكي

- لاستكشاف الأخطاء وإصلاحها، يمكنك محاولة إستخدام مستخدم/بيانات اعتماد جديدة

- في حال يتم استخدام التشفير، فيمكنك فك تشفير حركة مرور SNMPv3 والتحقق من الحمولة كما هو موضح في: https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/215092-analyze-firepower-firewall-captures-to-e.html#anc59

- ضع في اعتبارك AES128 للتشفير في حالة تأثر برنامجك بالعيوب مثل:

- معرف تصحيح الأخطاء من Cisco CSCvy27283

يمكن أن يفشل إستطلاع ASA/FTD SNMPv3 باستخدام خوارزميات الخصوصية AES192/AES256

يمكن أن يفشل إستطلاع ASA/FTD SNMPv3 باستخدام خوارزميات الخصوصية AES192/AES256

معرف تصحيح الأخطاء من Cisco CSCvx45604  فشل تنفيذ عملية المشي عبر الإصدار الثالث من بروتوكول إدارة الشبكة البسيط (SNMP) على المستخدم باستخدام المصادقة SHA و AES 192

فشل تنفيذ عملية المشي عبر الإصدار الثالث من بروتوكول إدارة الشبكة البسيط (SNMP) على المستخدم باستخدام المصادقة SHA و AES 192

ملاحظة: إذا فشل SNMPv3 بسبب عدم تطابق الخوارزمية، فلن تظهر مخرجات العرض والسجلات أي شيء واضح.

اعتبارات الاستعلام عن SNMPv3 – دراسات الحالة

- SNMPv3 snmpwalk - سيناريو وظيفي

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x AES -X Cisco123 192.168.21.50

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2315

في الالتقاط (snmpwalk) سترى ردًا لكل حِزمة:

لا يعرض ملف الالتقاط أي شيء غير عادي:

- SNMPv3 snmpwalk - فشل التشفير

التلميح رقم 1: هناك مهلة:

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x DES -X Cisco123 192.168.21.50

Timeout: No Response from 192.168.2.1

التلميح رقم 2: هناك الكثير من الطلبات ورد واحد:

التلميح رقم 3: فشل فك تشفير Wireshark:

التلميح رقم 4. تحقّق من ملف MA_ctx2000.log بحثًا عن رسائل "error parsing ScopedPDU":

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

الخطأ ScopedPDU تلميح قوي لخطأ تشفير. يعرض ملف ma_ctx2000.log الأحداث الخاصة ب SNMPv3 فقط!

- SNMPv3 snmpwalk - فشلت المصادقة

التلميح رقم 1: فشل المصادقة

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a MD5 -A Cisco123 -x AES -X Cisco123 192.168.21.50

snmpwalk: Authentication failure (incorrect password, community or key)

التلميح رقم 2: هناك الكثير من الطلبات والردود

التلميح رقم 3: حِزمة Wireshark تالفة

التلميح رقم 4. تحقّق من ملف ma_ctx2000.log بحثًا عن رسائل "Authentication failed":

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

Authentication failed for Cisco123

Authentication failed for Cisco123

يتعذّر إجراء الاستقصاء عن FXOS SNMP

أوصاف المشكلة (نموذج من حالات Cisco TAC الحقيقية):

- "يعطي SNMP إصدارًا خاطئًا لـ FXOS. عند الاستعلام باستخدام SNMP عن إصدار FXOS، يكون من الصعب فهم المخرجات."

- "يتعذّر إعداد مجتمع snmp على FXOS FTD4115."

- "بعد ترقية FXOS من 2.8 إلى 2.9 على جدار الحماية الاحتياطي، نحصل على مهلة عندما نحاول استقبال أي معلومات عبر SNMP."

- "snmpwalk على 9300 fxos ولكنه يعمل على 4140 fxos على نفس الإصدار. قابلية الوصول والمجتمع ليسا هما المشكلة."

- "نريد إضافة 25 خادمًا من خوادم SNMP على FPR4K FXOS، لكن لا يمكننا ذلك."

موصى باستكشاف الأخطاء وإصلاحها

هذه هي العملية لاستكشاف أخطاء المخطط الانسيابي الخاصة باستطلاع مشاكل FXOS SNMP وإصلاحها:

1. هل ترى حِزم SNMP في لقطات FXOS؟

FPR1xxx/21xx

- في FPR1xxx/21xx لا يوجد مدير هيكل (وضع الجهاز).

- يمكنك الاستفسار عن برنامج FXOS من واجهة الإدارة.

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n host 192.0.2.100 and udp port 161

41xx/9300

- على FirePower 41xx/93xx، استخدم أداة Ethanalyzer CLI لالتقاط الهيكل القاعدي:

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11152 Jul 26 09:42:12 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. ألا توجد حِزم في التقاطات FXOS؟

- أخذ التقاطات انتقال البيانات إلى الخادم على طول المسار

3. هل ترد FXOS؟

- سيناريو وظيفي:

> capture-traffic

...

Options: -n host 192.0.2.23 and udp port 161

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on management0, link-type EN10MB (Ethernet), capture size 262144 bytes

08:17:25.952457 IP 192.168.2.23.36501 > 192.168.2.28.161: C="Cisco123" GetNextRequest(25) .10.3.1.1.2.1

08:17:25.952651 IP 192.168.2.28.161 > 192.168.2.23.36501: C="Cisco123" GetResponse(97) .1.10.1.1.1.1.1.1.0="Cisco Firepower FPR-1150 Security Appliance, System Version 2.10(1.1)"

- FXOS لا ترد

عمليات تحقق إضافية

- التحقق من تكوين SNMP (من واجهة المستخدم أو واجهة سطر الأوامر):

firepower# scope monitoring

firepower /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

- كن حذرا مع الحروف الخاصة (على سبيل المثال، "$"):

FP4145-1# connect fxos

FP4145-1(fxos)# show running-config snmp all

FP4145-1(fxos)# show snmp community

Community Group / Access context acl_filter

--------- -------------- ------- ----------

Cisco123 network-operator

- بالنسبة إلى SNMP v3، استخدم show snmp-user [detail]

- التحقق من توافق FXOS

4. في حالة عدم رد FXOS

تحقّق من عدادات FXOS SNMP:

- تحقق من قائمة التحكم في الوصول (ACL) إلى FXOS. وهذا ينطبق فقط على الأنظمة الأساسية FPR41xx/9300.

إذا تم حظر حركة المرور بواسطة قائمة التحكم بالوصول (ACL) إلى FXOS، سترى الطلبات، ولكن لا ترى أي ردود:

firepower(fxos)# ethanalyzer local interface mgmt capture-filter

"udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

Capturing on 'eth0'

1 2021-07-26 11:56:53.376536964 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

2 2021-07-26 11:56:54.377572596 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.10.1.10.1.1

3 2021-07-26 11:56:55.378602241 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

يمكنك التحقق من قائمة التحكم بالوصول إلى FXOS من واجهة المستخدم (UI):

كما يمكنك التحقق من قائمة التحكم بالوصول إلى FXOS من واجهة سطر الأوامر:

firepower# scope system

firepower /system # scope services

firepower /system/services # show ip-block detail

Permitted IP Block:

IP Address: 0.0.0.0

Prefix Length: 0

Protocol: snmp

- تصحيح أخطاء SNMP (الحِزم فقط). ينطبق فقط على FPR41xx/9300:

FP4145-1# connect fxos

FP4145-1(fxos)# terminal monitor

FP4145-1(fxos)# debug snmp pkt-dump

2021 Aug 4 09:51:24.963619 snmpd: SNMPPKTSTRT: 1.000000 161 495192988.000000 0.000000 0.000000 0.000000 0 0 2 1 0 Cisco123 8 remote ip,v4: snmp_44048_192.0.2.23 0 0 0 0 0 0 0 15

- تصحيح أخطاء SNMP (الكل) - إخراج تصحيح الأخطاء هذا مسهب للغاية.

FP4145-1(fxos)# debug snmp all

2021 Aug 4 09:52:19.909032 snmpd: SDWRAP message Successfully processed

2021 Aug 4 09:52:21.741747 snmpd: Sending it to SDB-Dispatch

2021 Aug 4 09:52:21.741756 snmpd: Sdb-dispatch did not process

- تحقّق من وجود أي أخطاء FXOS ذات صلة ببروتوكول SNMP:

FXOS# show fault

Severity Code Last Transition Time ID Description

--------- -------- ------------------------ -------- -----------

Warning F78672 2020-04-01T21:48:55.182 1451792 [FSM:STAGE:REMOTE-ERROR]: Result: resource-unavailable Code: unspecified Message: Failed to set SNMP user (sam:dme:CommSvcEpUpdateSvcEp:SetEpLocal)

- تحقّق مما إذا كانت هناك أي طبقات أساسية من snmpd.

على FPR41xx/FPR9300:

firepower# connect local-mgmt

firepower(local-mgmt)# dir cores

1 1983847 Apr 01 17:26:40 2021 core.snmpd.10012.1585762000.gz

1 1984340 Apr 01 16:53:09 2021 core.snmpd.10018.1585759989.gz

على FPR1xxx/21xx:

firepower(local-mgmt)# dir cores_fxos

إذا رأيت أي طبقات أساسية من snmpd، فجمّع الطبقات الأساسية مع حِزمة FXOS لاستكشاف الأخطاء وإصلاحها واتصل بمركز المساعدة الفنية (TAC) من Cisco.

5. هل يصل رد SNMP في خادم SNMP؟

أ. التحقق من توجيه FXOS.

هذا الإخراج من FPR41xx/9300:

firepower# show fabric-interconnect

Fabric Interconnect:

ID OOB IP Addr OOB Gateway OOB Netmask OOB IPv6 Address OOB IPv6 Gateway Prefix Operability Ingress VLAN Group Entry Count (Current/Max) Switch Forwarding Path Entry Count (Current/Max)

---- --------------- --------------- --------------- ---------------- ---------------- ------ ----------- --------------------------------------------

A 192.168.2.37 192.168.2.1 10.255.255.128 :: :: 64 Operable 0/500 14/1021

ب. خذ لقطة، قم بتصدير pcap والتحقق من عنوان MAC الخاص بالواجهة للرد

ج. أخيرا، تحقق من خادم SNMP (التقاط، تكوين، تطبيق، وما إلى ذلك)

ما قيم SNMP OID المطلوب استخدامها؟

أوصاف المشكلة (نموذج من حالات Cisco TAC الحقيقية):

- "نريد مراقبة أجهزة Cisco Firepower. يُرجى تقديم معرّفات OID لبروتوكول SNMP لكل وحدة معالجة مركزية أساسية والذاكرة والأقراص"

- "هل هناك أي OID يمكن استخدامه لمراقبة حالة إمداد الطاقة على جهاز ASA 5555؟"

- "نريد جلب هيكل SNMP OID القاعدي على FPR 2K وFPR 4K."

- "نريد الاستطلاع عن ذاكرة التخزين المؤقت لـ ASA ARP."

- "نحتاج إلى معرفة SNMP OID لنظير BGP المعطل."

كيفية العثور على قيم SNMP OID

توفر هذه المستندات معلومات حول معرّفات OID SNMP على أجهزة FirePower:

- المستند التقني للمراقبة بروتوكول SNMP الخاص بـ Firepower Threat Defense (FTD) من Cisco:

https://www.cisco.com/c/en/us/products/index.html

- الدليل المرجعي لـ Firepower 4100/9300 FXOS MIB من Cisco:

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/mib/b_FXOS_4100_9300_MIBRef.html

- كيفية البحث عن OID محدد على أنظمة FXOS الأساسية:

- التحقق من معرّفات SNMP من واجهة سطر الأوامر (ASA/LINA)

firepower# show snmp-server ?

engineID Show snmp engineID

group Show snmp groups

host Show snmp host's

statistics Show snmp-server statistics

user Show snmp users

firepower# show snmp-server oid <- hidden option!

[1] .1.10.1.1.10.1.2.1 IF-MIB::ifNumber

[2] .1.10.1.1.1.10.2.2.1.1 IF-MIB::ifIndex

[3] .1.10.1.1.1.10.2.2.1.2 IF-MIB::ifDescr

[4] .1.10.1.1.1.10.2.2.1.3 IF-MIB::ifType

- لمزيد من المعلومات حول معرف المستخدم (OID) تحقق من متصفح كائن SNMP، ارجع إلى:

https://snmp.cloudapps.cisco.com/Support/SNMP/do/BrowseOID.do?local=en

- على FXOS (41xx/9300)، قم بتشغيل هذين الأمرين من واجهة سطر أوامر FXOS:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp internal oids supported create

FP4145-1(fxos)# show snmp internal oids supported

- SNMP All supported MIB OIDs -0x11a72920

Subtrees for Context:

ccitt

1

1.0.88010.1.1.1.1.1.1 ieee8021paeMIB

1.0.88010.1.1.1.1.1.2

...

المرجع السريع لمعرّفات OID الشائعة

| المتطلبات |

OID |

| وحدة المعالجة المركزية (LINA) |

1.3.6.1.4.1.9.9.109.1.1.1 |

| وحدة المعالجة المركزية (Snort) |

1.3.6.1.4.1.9.9.109.1.1.1 (FP >= 6.7) |

| الذاكرة (LINA) |

1.3.6.1.4.1.9.9.221.1.1 |

| الذاكرة (Linux/FMC) |

1.3.6.1.1.4.1.2021.4 |

| معلومات التوافر العالي (HA) |

1.3.6.1.4.1.9.9.491.1.4.2 |

| معلومات التجميع |

1.3.6.1.4.1.9.9.491.1.8.1 |

| معلومات VPN |

جلسات شبكة RA-VPN: 1.3.6.1.4.1.9.9.392.1.3.1 (7.x) مستخدمو RA-VPN num: 1.3.6.1.4.1.9.9.392.1.3.3 (7.x) جلسات ذروة RA-VPN NUM: 1.3.6.1.4.1.9.9.392.1.3.41 (7.x) جلسات شبكة S2S VPN: 1.3.6.1.4.1.9.9.392.1.3.29 جلسات الذروة الخاصة ببطاقة الشبكة الخاصة الظاهرية (VPN) لشبكة S2S: 1.3.6.1.4.1.9.9.392.1.3.31 - تلميح: firepower# show snmp-server oid | i ike |

| حالة BGP |

enh cisco بق id CSCux13512 |

| ترخيص FPR1K/2K ASA/ASAv الذكي |

enh cisco بق id CSCvv83590 |

| معرّفات OID SNMP لـ Lina لقناة المنفذ على مستوى FXOS |

enh cisco بق id CSCvu91544 |

إضافات FMC 7. 3 (لوحدة التحكم FMC 1600/2600/4600 والأحدث)

| المتطلبات |

OID |

| مصيدة حالة المروحة |

OID للملائمة: 1.3.6.1.4.1.9.9.117.2.0.6 معرف الكائن الفريد (OID) للقيمة: 1.3.6.1.4.1.9.9.117.1.4.1.1.1.<index> 0 - المروحة لا تعمل 1 - المروحة قيد التشغيل |

| مصيدة درجة حرارة وحدة المعالجة المركزية (CPU)/وحدة التزويد بالطاقة (PSU) |

OID للملائمة: 1.3.6.1.4.1.9.9.91.2.0.1 معرف العتبة: 1.3.6.1.4.1.9.9.91.1.2.1.1.4<index>.1 معرف الكائن الفريد (OID) للقيمة: 1.3.6.1.4.1.9.9.91.1.1.1.4.<index> |

| مصيدة حالة PSU |

OID للملائمة: 1.3.6.1.4.1.9.9.117.2.0.2 معرف OperStatus OID: 1.3.6.1.4.1.9.9.117.1.1.2.1.2<index> معرف AdminStatus OID: 1.3.6.1.4.1.9.9.117.1.1.2.1.1.<index> 0 - لم يتم اكتشاف وجود وحدة التزويد بالطاقة 1 - اكتشاف وجود وحدة تزويد بالطاقة، موافق |

لا يمكن الحصول على رسائل تنبيه SNMP

أوصاف المشكلة (نموذج من حالات Cisco TAC الحقيقية):

- "لا يرسل SNMPv3 الخاص بـ FTD أي رسالة تنبيه إلى خادم SNMP."

- "لا يرسل كل من FMC وFTD رسائل تنبيه SNMP."

- "لقد قمنا بتكوين SNMP على FTD 4100 الخاص بنا لـ FXOS وجرّبنا SNMPv3 وSNMPv2، ولكن لا يمكن لكليهما إرسال رسائل التنبيه."

- "لا يُرسل بروتوكول SNMP لـ Firepower رسائل تنبيه إلى أداة المراقبة."

- "لا يُرسل Firewall FTD رسالة تنبيه SNMP إلى NMS."

- "رسائل تنبيه خادم SNMP لا تعمل."

- "لقد قمنا بتكوين SNMP على FTD 4100 الخاص بنا لـ FXOS وجرّبنا SNMPv3 وSNMPv2، ولكن لا يمكن لكليهما إرسال رسائل التنبيه."

موصى باستكشاف الأخطاء وإصلاحها

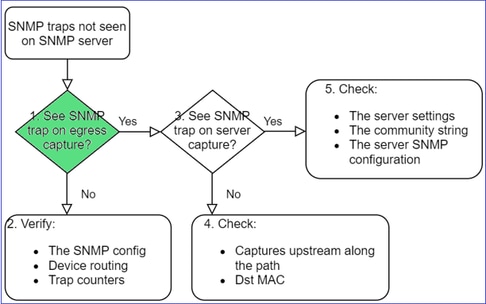

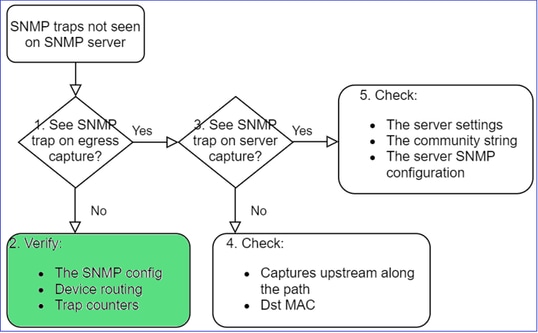

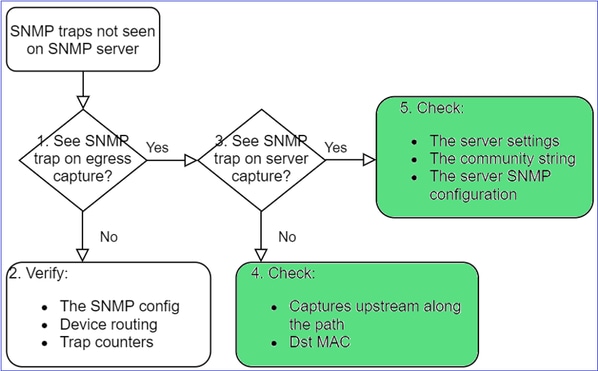

هذه هي عملية أستكشاف أخطاء المخطط الانسيابي وإصلاحها لمسائل ملائمة FirePOWER SNMP:

1. هل ترى رسائل تنبيه SNMP على التقاط الخروج؟

لالتقاط رسائل تنبيه LINA/ASA على واجهة الإدارة:

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Options: -n host 192.168.2.100 and udp port 162

لالتقاط رسائل تنبيه LINA/ASA على واجهة البيانات:

firepower# capture SNMP interface net208 match udp any any eq 162

لالتقاط رسائل تنبيه FXOS (41xx/9300):

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 500 write workspace:///SNMP.pcap

1 2021-08-02 11:22:23.661436002 10.62.184.9 → 10.62.184.23 SNMP 160 snmpV2-trap 10.3.1.1.2.1.1.3.0 10.3.1.1.6.3.1.1.4.1.0

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11134 Aug 2 11:25:15 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. إذا لم تكن ترى حزم على واجهة المخرج:

firepower# show run all snmp-server

snmp-server host ngfw-management 10.62.184.23 version 3 Cisco123 udp-port 162

snmp-server host net208 192.168.208.100 community ***** version 2c udp-port 162

snmp-server enable traps failover-state

تكوين رسائل تنبيه FXOS SNMP:

FP4145-1# scope monitoring

FP4145-1 /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------- ------- --------------- ----------- ---------------- -----------------

192.168.2.100 162 **** V2c Noauth Traps

ملاحظة: على 1xxx/21xx، سترى هذه الإعدادات فقط في حالة الأجهزة > إدارة الأجهزة > تكوين SNMP!

- توجيه LINA/ASA لرسائل التنبيه من خلال واجهة الإدارة:

> show network

- توجيه LINA/ASA لرسائل التنبيه من خلال واجهة البيانات:

firepower# show route

- توجيه FXOS (41xx/9300):

FP4145-1# show fabric-interconnect

- عدادات رسائل التنبيه (LINA/ASA):

firepower# show snmp-server statistics | i Trap

20 Trap PDUs

وFXOS:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp | grep Trap

1296 Out Traps PDU

عمليات التحقق الإضافية

- التقط صورة لخادم SNMP الخاص بالوجهة.

أشياء أخرى للتحقق منها:

- تلتقط على طول المسار.

- عنوان MAC الخاص بالوجهة لحِزم رسائل تنبيه SNMP.

- إعدادات خادم SNMP وحالته (على سبيل المثال، جدار الحماية والمنافذ المفتوحة وما إلى ذلك).

- سلسلة مجتمع SNMP.

- تكوين خادم SNMP.

لا يمكن مراقبة FMC عبر SNMP

أوصاف المشكلة (نموذج من حالات Cisco TAC الحقيقية):

- "لا يعمل SNMP في وضع استعداد FMC."

- "الحاجة إلى مراقبة ذاكرة FMC."

- "هل يجب أن يعمل SNMP في وضع استعداد 192.168.4.0.8 FMC؟"

- "علينا تكوين FMCs لمراقبة مواردها مثل وحدة المعالجة المركزية والذاكرة وما إلى ذلك".

كيفية أستكشاف الأخطاء وإصلاحها

هذه هي العملية لاستكشاف أخطاء المخطط الانسيابي الخاصة بمشكلات SNMP الخاصة بوحدة التحكم في إدارة اللوحة الأساسية (FMC) وإصلاحها:

1. هل حِزمة SNMP في طريقها إلى FMC؟

- الالتقاط على واجهة إدارة FMC:

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

10:58:45.961836 IP 192.168.2.10.57076 > 192.168.2.23.161: C="Cisco123" GetNextRequest(28) .10.3.1.1.4.1.2021.4

تلميح: حفظ الالتقاط في دليل FMC /var/common/ وتنزيله من واجهة مستخدم FMC

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

^C46 packets captured

46 packets received by filter

هل يرد FMC؟

إذا لم يرد FMC بالتحقق:

- تكوين FMC SNMP (النظام > التكوين)

- قسم SNMP

- قسم قائمة الوصول

إذا لم يرد FMC بالتحقق:

- التقاط محتويات (pcap)

- سلسلة المجتمع (يمكن ملاحظة ذلك في اللقطات)

- إخراج الأمر pigtail الخاص بـ FMC (البحث عن الأخطاء، حالات الفشل، الآثار) ومحتويات /var/log/snmpd.log

- عملية snmpd

admin@FS2600-2:~$ sudo pmtool status | grep snmpd

snmpd (normal) - Running 12948

Command: /usr/sbin/snmpd -c /etc/snmpd.conf -Ls daemon -f -p /var/run/snmpd.pid

PID File: /var/run/snmpd.pid

Enable File: /etc/snmpd.conf

- ملفات snmpd الأساسية

admin@FS2600-2:~$ ls -al /var/common | grep snmpd

-rw------- 1 root root 5840896 Aug 3 11:28 core_1627990129_FS2600-2_snmpd_3.12948

- ملف تكوين الواجهة الخلفية في /etc/snmpd.conf:

admin@FS2600-2:~$ sudo cat /etc/snmpd.conf

# additional user/custom config can be defined in *.conf files in this folder

includeDir /etc/snmp/config.d

engineIDType 3

agentaddress udp:161,udp6:161

rocommunity Cisco123

rocommunity6 Cisco123

ملاحظة: في حال يتم تعطيل SNMP، فلن يكون الملف snmpd.conf موجودًا

- هل FMC في وضع الاستعداد؟

في إصدارات ما قبل 6.4.0-9 وما قبل 6.6.0، لا يقوم FMC في وضع الاستعداد بإرسال بيانات SNMP (يكون snmpd في حالة انتظار). وهذا هو السلوك المتوقع. فحص تحسين معرف تصحيح الأخطاء من Cisco CSCvs32303

يتعذّر تكوين SNMP

أوصاف المشكلة (نموذج من حالات Cisco TAC الحقيقية):

- "نريد تكوين بروتوكول SNMP لـ Cisco Firepower Management Center وFirepower 4115 Threat Defense."

- "الدعم باستخدام تكوين SNMP على FTD".

- "نريد تمكين مراقبة SNMP على جهاز FTD الخاص بي."

- "نحاول تكوين خدمة SNMP في FXOS، لكن النظام لا يتيح لنا التخزين المؤقت في النهاية. يقول هناك خطأ: التغييرات غير مسموح بها. استخدم "Connect ftd" لإجراء تغييرات."

- "نريد تمكين مراقبة SNMP على جهاز FTD الخاص بنا."

- "يتعذّر تكوين SNMP على FTD واكتشاف الجهاز في المراقبة."

كيفية التعامل مع مشكلات تكوين SNMP

اقرأ الوثائق الحالية:

- دليل تكوين FMC:

- دليل تكوين FXOS:

كن على دراية بوثائق SNMP، على وجه التحديد.

بروتوكول SNMP الخاص بـ FMC:

بروتوكول SNMP الخاص بـ FXOS:

تكوين FirePower 41xx/9300 SNMP:

تكوين Firepower 1xxx/21xx SNMP:

تكوين SNMP في FirePower Device Manager (FDM)

أوصاف المشكلة (نموذج من حالات Cisco TAC الحقيقية):

- "نحن بحاجة إلى إرشادات حول SNMPv3 في FirePower على الجهاز باستخدام FDM."

- "تكوين SNMP لا يعمل على جهاز FPR 2100 من FDM."

- "يتعذّر الحصول على تكوين SNMP v3 ليعمل على FDM."

- "مساعدة تكوين FDM 6.7 SNMP."

- "تمكين SNMP v3 في Firepower FDM."

كيفية التعامل مع مشكلات تكوين SNMP FDM

- بالنسبة للإصدار pre-6.7، يمكنك إجراء تكوين SNMP باستخدام FlexConfig:

- بدءًا من الإصدار 6.7 من Firepower، لم يعد يتم تكوين SNMP باستخدام FlexConfig، بل باستخدام واجهة برمجة تطبيقات REST:

أوراق المعلومات المرجعية لاستكشاف أخطاء SNMP وإصلاحها

1xxx/21xx/41xx/9300 (LINA/ASA) - ما يجب تجميعه قبل فتح حالة مع مركز المساعدة الفنية (TAC) في Cisco

|

|

الوصف |

| firepower# show run snmp-server |

تحقق من تكوين بروتوكول SNMP الخاص بـ ASA/FTD LINA. |

| firepower# show snmp-server statistics |

تحقق من إحصائيات SNMP على ASA/FTD LINA. ركّز على عدادات إدخال حِزم SNMP وإخراج حِزم SNMP. |

| > capture-traffic |

التقاط حركة المرور على واجهة الإدارة. |

| firepower# capture SNMP-POLL interface net201 trace match udp any any eq 161 |

التقاط حركة مرور البيانات على واجهة البيانات (اسم 'net201') ل UDP 161 (إستطلاع SNMP). |

| firepower# capture SNMP-TRAP interface net208 match udp any any eq 162 |

التقاط حركة مرور البيانات على واجهة البيانات (nameIf 'net208') ل UDP 162. (إختبارات SNMP). |

| firepower# show capture SNMP-POLL packet-number 1 trace |

تتبع حزمة SNMP الخاصة بالمدخل التي تصل إلى واجهة بيانات ASA/FTD LINA. |

| admin@firepower:~$ sudo tcpdump -i tap_nlp |

التقاط على واجهة الضغط الداخلية ل NLP (عملية لا تدعم عملية LINA). |

| firepower# show conn all protocol udp port 161 |

تحقق من جميع إتصالات ASA/FTD LINA على UDP 161 (إستطلاع SNMP). |

| firepower# show log | i 302015.*161 |

التحقق من سجل ASA/FTD LINA 302015 لاستطلاع SNMP. |

| firepower# more system:running-config | i community |

التحقق من سلسلة مجتمع SNMP. |

| firepower# debug menu netsnmp 4 |

التحقق من تكوين SNMP ومعرّف العملية. |

| firepower# show asp table classify interface net201 domain permit match port=161 |

تحقق من قوائم التحكم في الوصول (ACL) الخاصة ببروتوكول SNMP على واجهة باسم "Net201". |

| firepower# show disk0: | i core |

تحقّق مما إذا كانت هناك أية ملفات أساسية لبروتوكول SNMP. |

| admin@firepower:~$ ls -l /var/data/cores |

تحقّق مما إذا كانت هناك أية ملفات أساسية لبروتوكول SNMP. ينطبق فقط على FTD. |

| firepower# show route |

التحقق من جدول توجيه ASA/FTD LINA. |

| > show network |

التحقق من جدول توجيه مستوى إدارة FTD. |

| admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log |

التحقق من/أستكشاف أخطاء SNMPv3 وإصلاحها على FTD. |

| firepower# debug snmp trace [255] firepower# debug snmp verbose [255] firepower# debug snmp error [255] firepower# debug snmp packet [255] |

الأوامر المخفية في الإصدارات الأحدث. عمليات تصحيح الأخطاء الداخلية، مفيدة لاستكشاف أخطاء SNMP وإصلاحها من خلال مركز المساعدة الفنية (TAC) في Cisco. |

41xx/9300 (FXOS) – ما يجب تجميعه قبل فتح حالة مع مركز المساعدة الفنية (TAC) في Cisco

|

|

الوصف |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP-POLL.pcap firepower(fxos)# exit firepower# connect local-mgmt firepower(local-mgmt)# dir 1 11152 Jul 26 09:42:12 2021 SNMP.pcap firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap |

التقاط FXOS للاستطلاع عن SNMP (UDP 161) تحميل إلى خادم FTP بعيد عنوان IP الخاص بـ FTP: 192.0.2.100 اسم مستخدم FTP: ftp |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 50 write workspace:///SNMP-TRAP.pcap |

التقاط FXOS لرسائل تنبيه SNMP (UDP 162) |

| firepower# scope system firepower /system # scope services firepower /system/services # show ip-block detail |

تحقق من قائمة التحكم بالوصول في FXOS |

| firepower# show fault |

تحقق من أعطال FXOS |

| firepower# show fabric-interconnect |

تحقق من تكوين واجهة FXOS وإعدادات العبّارة الافتراضية |

| firepower# connect fxos firepower(fxos)# show running-config snmp all |

التحقق من تكوين FXOS SNMP |

| firepower# connect fxos firepower(fxos)# show snmp internal oids supported create firepower(fxos)# show snmp internal oids supported |

التحقق من معرّفات OID الخاصة بـ FXOS SNMP |

| firepower# connect fxos firepower(fxos)# show snmp |

التحقق من إعدادات وعدادات FXOS SNMP |

| firepower# connect fxos firepower(fxos)# terminal monitor firepower(fxos)# debug snmp pkt-dump firepower(fxos)# debug snmp all |

تصحيح أخطاء FXOS SNMP ("الحِزم" أو "الكل") استخدم "terminal no monitor" و"undebug all" لإيقافها |

1xxx/21xx (FXOS) – ما يجب تجميعه قبل فتح حالة مع مركز المساعدة الفنية (TAC) في Cisco

|

|

الوصف |

| > capture-traffic |

التقاط حركة المرور على واجهة الإدارة |

| > show network |

التحقق من جدول توجيه مستوى إدارة FTD |

| firepower# scope monitoring firepower /monitoring # show snmp [host] firepower /monitoring # show snmp-user [detail] firepower /monitoring # show snmp-trap |

التحقق من تكوين FXOS SNMP |

| firepower# show fault |

تحقق من أعطال FXOS |

| firepower# connect local-mgmt firepower(local-mgmt)# dir cores_fxos firepower(local-mgmt)# dir cores |

التحقق من ملفات FXOS الأساسية (tracebacks) |

FMC – ما يجب تجميعه قبل فتح حالة مع مركز المساعدة الفنية (TAC) في Cisco

|

|

الوصف |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n |

التقاط حركة المرور على واجهة الإدارة للاستطلاع عن SNMP |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp ميناء 161 -n -w /var/common/FMC_SNMP.pcap |

التقاط حركة المرور على واجهة الإدارة للاستطلاع عن SNMP وحفظها في ملف |

| admin@FS2600-2:~$ sudo pmtool status | grep snmpd |

التحقق من حالة عملية SNMP |

| admin@FS2600-2:~$ ls -al /var/common | grep snmpd |

التحقق من ملفات SNMP الأساسية (تتبع الأثر) |

| admin@FS2600-2:~$ sudo cat /etc/snmpd.conf |

التحقق من محتويات ملف تكوين SNMP |

أمثلة على snmpwalk

يمكن استخدام هذه الأوامر للتحقق واستكشاف الأخطاء وإصلاحها:

|

|

الوصف |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 |

يجلب جميع معرّفات OID من المضيف البعيد باستخدام SNMP v2c. Cisco123 = Community string 192.0.2.1 = destination host |

| # snmpwalk -v2c -Cisco123 -OS 192.0.2.1 10.3.1.1.4.1.9.109.1.1.1.1.3 iso.3.6.1.4.1.9.9.109.1.1.1.1.3.1 = Gauge32: 0 |

يجلب OID محدد من المضيف البعيد باستخدام SNMP v2c |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1.10.3.1.1.4.1.9.109.1.1.1.1 -on .10.3.1.4.1.9.109.1.1.1.1.6.1 = G32: 0 |

يُظهر معرّفات الكائنات التي تم جلبها بتنسيق رقمي |

| # snmpwalk -v3 -l authPriv -u cisco -a SHA -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

يجلب جميع OID من المضيف البعيد باستخدام SNMP v3. مستخدم SNMPv3 = cisco مصادقة SNMPv3 = SHA. ترخيص SNMPv3 = AES |

| # snmpwalk -v3 -l authPriv -u cisco -a MD5 -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

يجلب جميع OID من المضيف البعيد باستخدام SNMP v3 (MD5 وAES128) |

| # snmpwalk -v3 -l auth -u cisco -a SHA -A Cisco123 192.0.2.1 |

SNMPv3 مع المصادقة فقط |

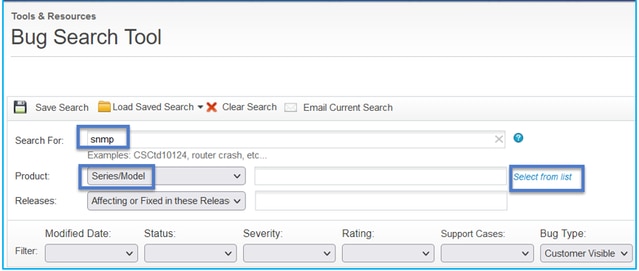

كيفية البحث عن عيوب SNMP

- انتقل إلى https://bst.cloudapps.cisco.com/bugsearch/search?kw=snmp&pf=prdNm&sb=anfr&bt=custV

- أدخل الكلمة الأساسية SNMP واختر تحديد من القائمة.

المنتجات الأكثر شيوعًا:

- برنامج Cisco Adaptive Security Appliance (ASA)

- Firepower 9300 Series

- الجهاز الظاهري Cisco Firepower Management Center

- جدار الحماية من الجيل التالي من Cisco Firepower

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

7.0 |

19-Nov-2024 |

إزالة PII، وتحديث النص البديل للصورة، وتصحيح أخطاء الدخيل، الرؤوس، تحسينات SEO. التنسيق والنحو المحدثان. |

6.0 |

19-Oct-2023 |

تمت إزالة PII والنص البديل للصورة المحدثة وأخطاء الإدخال المصححة والترجمة الآلية ومتطلبات النمط والمطابقات. التنسيق والنحو المحدثان. |

2.0 |

26-Oct-2021 |

نص بديل للصور المحدثة. |

1.0 |

03-Oct-2021 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Ignacio PenalvaCisco TAC Engineer

- Mikis ZafeiroudisCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات