التقاط VACL لتحليل حركة المرور متعدد المستويات باستخدام Cisco Catalyst 6000/6500 التي تشغل برنامج Cisco IOS Software

المحتويات

المقدمة

يقدم هذا المستند نموذجا لتكوين إستخدام ميزة منفذ التقاط قائمة التحكم في الوصول إلى شبكة VLAN (VACL) لتحليل حركة مرور الشبكة بطريقة أكثر دقة. يذكر هذا وثيقة أيضا السمة من VACL capture-port إستعمال as opposed to baser فسحة بين دعامتين (VSPAN) إستعمال.

أحلت in order to شكلت ال VACL capture-port سمة على cisco مادة حفازة 6000/6500 أن يركض مادة حفازة os برمجية، VACL التقاط ل ينتقي حركة مرور تحليل مع cisco مادة حفازة 6000/6500 يركض CatOS برمجية.

المتطلبات الأساسية

المتطلبات

تأكد من استيفاء المتطلبات التالية قبل أن تحاول إجراء هذا التكوين:

-

قوائم الوصول إلى IP: ارجع إلى تكوين قوائم الوصول إلى IP للحصول على مزيد من المعلومات.

-

شبكة LAN الظاهرية: ارجع إلى بروتوكول شبكات LAN الظاهرية/توصيل شبكات LAN الظاهرية (VLAN/VTP) - مقدمة للحصول على مزيد من المعلومات.

المكونات المستخدمة

أسست المعلومة في هذا وثيقة على هذا برمجية وجهاز صيغة: cisco مادة حفازة 6506 sery مفتاح أن يركض cisco ios ® برمجية إطلاق 12.2(18)sxf8.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المنتجات ذات الصلة

هذا تشكيل يستطيع أيضا كنت استعملت مع cisco مادة حفازة 6000 / 6500 sery مفتاح أن يركض cisco ios برمجية إطلاق 12.1(13)E وفيما بعد.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

معلومات أساسية

baser فسحة بين دعامتين

فسحة بين دعامتين (يحول ميناء ميناء) ينسخ حركة مرور من one or much مصدر ميناء في أي VLAN أو من one or much VLANs إلى غاية ميناء للتحليل. فسحة بين دعامتين محلي يساند مصدر ميناء، مصدر VLANs، وغاية ميناء على ال نفسه مادة حفازة 6500 sery مفتاح.

مصدر VLAN VLAN monitore لشبكة حركة مرور تحليل. baser فسحة بين دعامتين (VSPAN) يستعمل VLAN كالفسحة بين دعامتين مصدر. all the ميناء في المصدر VLANs يصبح مصدر ميناء. مصدر ميناء ميناء monitore لشبكة حركة مرور تحليل. شنطة ميناء يستطيع كنت شكلت كمصدر ميناء ومزجت مع غير شنطة مصدر ميناء، غير أن فسحة بين دعامتين لا ينسخ العملية كبسلة من مصدر شنطة ميناء.

VSPAN جلسة مع على حد سواء مدخل ومخرج يشكل، إثنان ربط أرسلت من الغاية ميناء إن الربط يتلقى يكون بدلت على ال نفسه VLAN (واحد كمدخل حركة مرور من المدخل ميناء وواحد كمخرج حركة مرور من المخرج ميناء).

VSPAN فقط يراقب حركة مرور أن يترك أو يدخل طبقة 2 ميناء في ال VLAN.

-

إن يشكل أنت VLAN كمدخل مصدر ويتوجه حركة مرور داخل ال monitore VLAN، الحركة مرور موجه لا monitore لأن هو أبدا يظهر كمدخل حركة مرور أن يدخل طبقة 2 ميناء في ال VLAN.

-

إن يشكل أنت VLAN كمخرج مصدر ويحضر حركة مرور يحصل يوجه خارج ال monitore VLAN، الحركة مرور موجه لا monitore لأن هو أبدا يظهر كمخرج حركة مرور أن يترك طبقة 2 ميناء في ال VLAN.

أحلت ل كثير معلومة على مصدر VLANs، صفة المصدر VLAN.

VLAN ACL

يمكن أن توفر قوائم التحكم في الوصول إلى شبكة VLAN التحكم في الوصول لجميع الحزم التي يتم ربطها داخل شبكة VLAN أو التي يتم توجيهها إلى شبكة VLAN أو منها أو واجهة WAN لالتقاط VACL. بخلاف قوائم التحكم في الوصول (ACL) العادية من Cisco IOS القياسية أو الموسعة التي يتم تكوينها على واجهات الموجه فقط ويتم تطبيقها على الحزم الموجهة فقط، يتم تطبيق قوائم التحكم في الوصول إلى شبكة VLAN أو واجهة WAN على جميع الحزم ويمكن تطبيقها على أي واجهة VLAN أو WAN. تتم معالجة قوائم التحكم في الوصول إلى شبكة VLAN في الأجهزة. تستخدم قوائم التحكم في الوصول إلى شبكة VLAN قوائم التحكم في الوصول من Cisco IOS. تتجاهل قوائم التحكم في الوصول إلى شبكة VLAN أي حقول قائمة التحكم في الوصول من Cisco IOS غير المدعومة في الأجهزة.

يمكنك تكوين قوائم التحكم في الوصول إلى شبكة VLAN ل IP و IPX وحركة مرور طبقة MAC. لا تدعم قوائم التحكم في الوصول إلى شبكة WAN التي يتم تطبيقها على واجهات WAN إلا حركة مرور IP لالتقاط VACL.

عندما تقوم بتكوين VACL وتطبيقه على شبكة VLAN، يتم التحقق من جميع الحزم التي تدخل شبكة VLAN مقابل VACL هذا. إذا قمت بتطبيق قائمة تحكم في الوصول إلى شبكة VLAN وقائمة تحكم في الوصول (ACL) على واجهة موجهة في شبكة VLAN، فسيتم التحقق من الحزمة التي تأتي إلى شبكة VLAN أولا مقابل قائمة التحكم في الوصول إلى المنفذ (VACL)، وإذا كان مسموحا، يتم التحقق من قائمة التحكم في الوصول إلى الإدخال قبل معالجتها بواسطة الواجهة الموجهة. عندما يتم توجيه الحزمة إلى شبكة VLAN أخرى، يتم فحصها أولا مقابل قائمة التحكم في الوصول إلى الإخراج التي يتم تطبيقها على الواجهة الموجهة، وإذا كان مسموحا، يتم تطبيق قائمة التحكم في الوصول إلى شبكة VLAN الخاصة بالوجهة. إذا تم تكوين قائمة التحكم في الوصول إلى شبكة VACL لنوع الحزمة ولم تتطابق حزمة من هذا النوع مع قائمة التحكم في الوصول إلى شبكة VACL، فإن الإجراء الافتراضي هو الرفض. هذه هي إرشادات خيار الالتقاط في VACL.

-

ال capture ميناء يستطيع لا يكون atm ميناء.

-

يجب أن يكون منفذ الالتقاط في حالة إعادة توجيه الشجرة الممتدة لشبكة VLAN.

-

لا يتضمن المحول أي قيود على عدد منافذ الالتقاط.

-

على قبض ميناء فقط ربط يسمح ب ال يشكل ACL.

-

على قبض ميناء فقط يبث حركة مرور أن ينتسب إلى ال capture ميناء VLAN. شكلت ال على ميناء كشنطة أن يحمل ال VLANs مطلوب in order to على قبض حركة مرور أن يذهب إلى كثير VLANs.

تحذير: يمكن أن تؤدي مجموعة قوائم التحكم في الوصول (ACL) غير الصحيحة إلى تعطيل تدفق حركة المرور. توخ المزيد من الحذر أثناء تكوين قوائم التحكم في الوصول (ACL) في جهازك.

تحذير: يمكن أن تؤدي مجموعة قوائم التحكم في الوصول (ACL) غير الصحيحة إلى تعطيل تدفق حركة المرور. توخ المزيد من الحذر أثناء تكوين قوائم التحكم في الوصول (ACL) في جهازك.

ملاحظة: VACL غير مدعوم مع IPv6 على محول من السلسلة Catalyst 6000. بمعنى آخر، لا تكون إعادة توجيه قائمة التحكم في الوصول لشبكة VLAN و IPv6 متوافقين لذلك لا يمكن إستخدام قائمة التحكم في الوصول (ACL) لمطابقة حركة مرور IPv6.

مزايا إستخدام VACL عبر إستخدام VSPAN

هناك عدة تحديد من VSPAN إستعمال ل حركة مرور تحليل:

-

التقطت كل طبقة 2 حركة مرور أن يتدفق في VLAN. وهذا يزيد من كمية البيانات التي يتعين تحليلها.

-

عدد الفسحة بين دعامتين جلسة أن يستطيع كنت شكلت على المادة حفازة 6500 sery مفتاح محدود. أحلت محلي فسحة بين دعامتين و RSPAN جلسة حد ل كثير معلومة.

-

يستقبل منفذ الوجهة نُسخًا من حركة المرور المُرسلة والمُستقبلة لكل منافذ المصدر المُراقبة. إذا تم تجاوز حد اشتراك منفذ الوجهة، يمكن أن يصبح مزدحمًا. ويمكن أن يؤثر هذا الازدحام على إعادة توجيه حركة المرور على منفذ واحد أو أكثر من منافذ المصدر.

يمكن أن تساعد ميزة منفذ التقاط VACL في التغلب على بعض هذه القيود. لم يتم تصميم قوائم التحكم في الوصول إلى شبكة VLAN في المقام الأول لمراقبة حركة المرور، ولكن، بفضل مجموعة كبيرة من القدرات لتصنيف حركة المرور، تم إدخال ميزة "منفذ الالتقاط" حتى يمكن أن يصبح تحليل حركة مرور الشبكة أكثر بساطة. هذا سمة من VACL التقاط ميناء إستعمال على VSPAN:

-

تحليل حركة المرور متعدد المستويات

يمكن أن تطابق قوائم التحكم في الوصول إلى شبكة VLAN استنادا إلى عنوان IP للمصدر وعنوان IP للوجهة ونوع بروتوكول الطبقة 4 ومنافذ الطبقة 4 للمصدر والوجهة ومعلومات أخرى. تجعل هذه الإمكانية قوائم التحكم في الوصول إلى شبكة VLAN مفيدة جدا لتعريف حركة المرور متعددة المستويات وتصفيتها.

-

عدد جلسات العمل

يتم فرض قوائم التحكم في الوصول إلى شبكة VLAN في الأجهزة، ويعتمد عدد إدخالات التحكم في الوصول (ACE) التي يمكن إنشاؤها على TCAM المتاحة في المحولات.

-

الاشتراك الزائد لمنفذ الوجهة

يقلل تعريف حركة المرور متعددة المستويات عدد الإطارات التي سيتم إعادة توجيهها إلى منفذ الوجهة، وبالتالي يقلل من احتمال زيادة اشتراكها.

-

الأداء

يتم فرض قوائم التحكم في الوصول إلى شبكة VLAN في الأجهزة؛ لا يوجد عقوبة أداء لتطبيق قوائم التحكم في الوصول إلى شبكة VLAN على محولات Cisco Catalyst 6500 Series Switches

التكوين

في هذا القسم، تُقدّم لك معلومات تكوين الميزات الموضحة في هذا المستند.

ملاحظة: أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط) للعثور على مزيد من المعلومات حول الأوامر المستخدمة في هذا المستند.

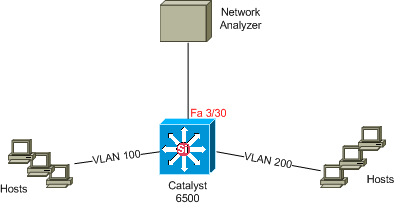

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة التالي:

تشكيل مع baser فسحة بين دعامتين

يسرد مثال التكوين هذا الخطوات المطلوبة لالتقاط جميع حركة مرور الطبقة 2 التي تتدفق في شبكة VLAN 100 وشبكة VLAN 200 وإرسالها إلى جهاز محلل الشبكة.

-

حدد حركة المرور المثيرة. في مثالنا، هو حركة مرور أن يتدفق في VLAN 100 و VLAN 200.

Cat6K-IOS#conf t Cat6K-IOS(config)#monitor session 50 source vlan 100 , 200 ? , Specify another range of VLANs - Specify a range of VLANs both Monitor received and transmitted traffic rx Monitor received traffic only tx Monitor transmitted traffic only <cr> !--- Default is to monitor both received and transmitted traffic Cat6K-IOS(config)#monitor session 50 source vlan 100 , 200 Cat6K-IOS(config)#

-

عينت الغاية ميناء ل ال على قبض حركة مرور.

Cat6K-IOS(config)#monitor session 50 destination interface Fa3/30 Cat6K-IOS(config)#

مع هذا، نسخت كل الطبقة 2 حركة مرور أن ينتسب إلى VLAN 100 و VLAN 200 وأرسلت إلى ميناء Fa3/30. إن الغاية ميناء يكون جزء من ال نفسه VLAN الذي حركة مرور يكون monitore، الحركة مرور أن يذهب من الغاية ميناء لا على قبض.

دققت ك فسحة بين دعامتين تشكيل مع العرض مدرب أمر.

Cat6K-IOS#show monitor detail

Session 50

----------

Type : Local Session

Source Ports :

RX Only : None

TX Only : None

Both : None

Source VLANs :

RX Only : None

TX Only : None

Both : 100,200

Source RSPAN VLAN : None

Destination Ports : Fa3/30

Filter VLANs : None

Dest RSPAN VLAN : None

التكوين باستخدام VACL

في مثال التكوين هذا، هناك متطلبات متعددة من مسؤول الشبكة:

-

يلزم التقاط حركة مرور HTTP من مجموعة من الأجهزة المضيفة (10.20.20.128/25) في شبكة VLAN رقم 200 إلى خادم محدد (10.10.10.101) في شبكة VLAN 100.

-

multicast مستعمل مخطط بيانات بروتوكول (UDP) حركة مرور في ال transmit إتجاه معد ل ل مجموعة عنوان 239.0.0.100 يحتاج أن يكون قبض من VLAN 100.

-

حدد حركة المرور المثيرة للاهتمام التي سيتم نسخها وإرسالها إلى التحليل.

Cat6K-IOS(config)#ip access-list extended HTTP_UDP_TRAFFIC Cat6K-IOS(config-ext-nacl)#permit tcp 10.20.20.128 0.0.0.127 host 10.10.10.101 eq www Cat6K-IOS(config-ext-nacl)#permit udp any host 239.0.0.100 Cat6K-IOS(config-ext-nacl)#exit

-

حدد قائمة تحكم في الوصول (ACL) فردية لتعيين جميع حركة المرور الأخرى.

Cat6K-IOS(config)#ip access-list extended ALL_TRAFFIC Cat6K-IOS(config-ext-nacl)#permit ip any any Cat6K-IOS(config-ext-nacl)#exit -

حدد خريطة الوصول إلى شبكة VLAN.

Cat6K-IOS(config)#vlan access-map HTTP_UDP_MAP 10 Cat6K-IOS(config-access-map)#match ip address HTTP_UDP_TRAFFIC Cat6K-IOS(config-access-map)#action forward capture Cat6K-IOS(config)#vlan access-map HTTP_UDP_MAP 20 Cat6K-IOS(config-access-map)#match ip address ALL_TRAFFIC Cat6K-IOS(config-access-map)#action forward Cat6K-IOS(config-access-map)#exit

-

تطبيق خريطة الوصول إلى شبكة VLAN على شبكات VLAN المناسبة.

Cat6K-IOS(config)#vlan filter HTTP_UDP_MAP vlan-list 100 !--- Here 100 is the ID of VLAN on which the VACL is applied.

-

قم بتكوين منفذ الالتقاط.

Cat6K-IOS(config)#int fa3/30 Cat6K-IOS(config-if)#switchport capture allowed vlan ? WORD VLAN IDs of the allowed VLANs when this po add add VLANs to the current list all all VLANs except all VLANs except the following remove remove VLANs from the current list Cat6K-IOS(config-if)#switchport capture allowed vlan 100 Cat6K-IOS(config-if)#switchport capture Cat6K-IOS(config-if)#exit

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

تدعم أداة مترجم الإخراج (للعملاءالمسجلين فقط) بعض أوامر show. استخدم أداة مترجم الإخراج (OIT) لعرض تحليل مُخرَج الأمر show .

-

show vlan access-map — يعرض محتويات خرائط الوصول إلى شبكة VLAN.

Cat6K-IOS#show vlan access-map HTTP_UDP_MAP Vlan access-map "HTTP_UDP_MAP" 10 match: ip address HTTP_UDP_TRAFFIC action: forward capture Vlan access-map "HTTP_UDP_MAP" 20 match: ip address ALL_TRAFFIC action: forward -

show vlan filter — يعرض معلومات حول عوامل تصفية VLAN.

Cat6K-IOS#show vlan filter VLAN Map HTTP_UDP_MAP: Configured on VLANs: 100 Active on VLANs: 100

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

التعليقات

التعليقات