المقدمة

يصف هذا المستند كيفية تكوين شبكة VPN للوصول عن بعد باستخدام LDAP AA على "حماية ضد تهديد الطاقة النارية (FTD)" المدارة بواسطة مركز إدارة FirePOWER.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة أساسية بعمل شبكة VPN للوصول عن بعد (RA VPN).

- فهم التنقل من خلال مركز إدارة Firepower (FMC).

- تكوين خدمات البروتوكول الخفيف للوصول للدليل (LDAP) على Microsoft Windows Server.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- Cisco Firepower Management Center، الإصدار 7.3.0

- الإصدار 7.3.0 من برنامج الدفاع ضد تهديد FirePOWER من Cisco

- Microsoft Windows Server 2016، تم تكوينه كخادم LDAP

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يصف هذا المستند تكوين شبكة VPN للوصول عن بعد (RA VPN) مع مصادقة بروتوكول الوصول إلى الدليل خفيف الوزن (LDAP) والتفويض على الدفاع عن تهديد FirePOWER (FTD) المدار بواسطة مركز إدارة FirePOWER (FMC).

LDAP هو بروتوكول تطبيق مفتوح ومحايد من البائع ومتوافق مع معايير الصناعة للوصول إلى خدمات معلومات الدليل الموزعة وصيانتها.

يقوم تعيين سمة LDAP بمعادلة السمات الموجودة في Active Directory (AD) أو خادم LDAP مع أسماء سمات Cisco. ثم، عندما يقوم خادم AD أو LDAP بإرجاع استجابات المصادقة إلى جهاز FTD أثناء إنشاء اتصال VPN للوصول عن بعد، يمكن لجهاز FTD إستخدام المعلومات لضبط كيفية إكمال عميل AnyConnect للاتصال.

تم دعم شبكة RA VPN مع مصادقة LDAP على وحدة التحكم في الإدارة الأساسية (FMC) حيث تم تقديم النصح للإصدار 6.2.1 وتفويض LDAP قبل إصدار FMC 6.7.0 عبر FlexConfig لتكوين خريطة سمات LDAP وإقرانها بخادم النطاق. تم دمج هذه الميزة، مع الإصدار 6.7.0، الآن مع معالج تكوين RA VPN على FMC ولا تتطلب إستخدام FlexConfig بعد الآن.

ملاحظة: تتطلب هذه الميزة أن تكون FMC على الإصدار 6.7.0، حيث يمكن أن يكون FTD المدار على أي إصدار أعلى من 6.3.0.

متطلبات الترخيص

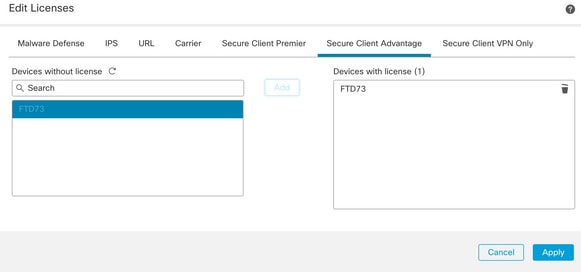

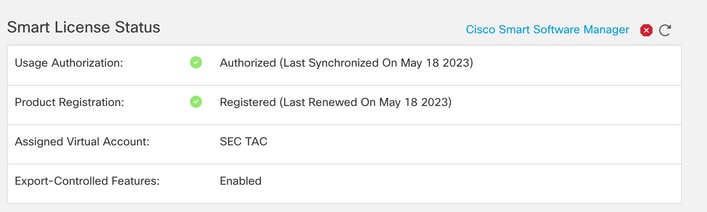

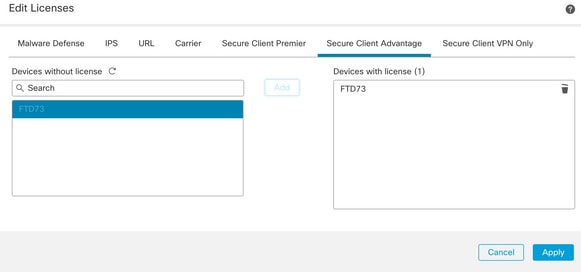

يتطلب ترخيص AnyConnect Apex أو AnyConnect Plus أو AnyConnect VPN فقط مع تمكين الوظائف التي تتحكم في التصدير.

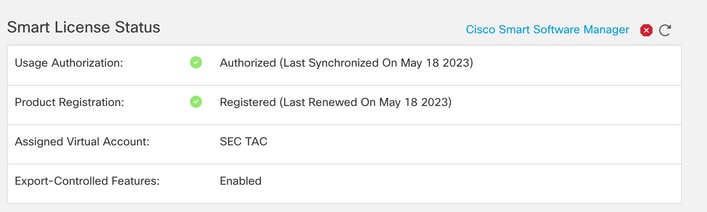

للتحقق من الترخيص، انتقل إلى System > Licenses > Smart Licenses.

خطوات التكوين على FMC

النطاق / تكوين خادم LDAP

ملاحظة: الخطوات المدرجة مطلوبة فقط إذا كان لتكوين خادم REALM / LDAP جديد. إذا كان لديك خادم تم تكوينه مسبقا، والذي يمكن إستخدامه للمصادقة في شبكة VPN RA، فعندئذ انتقل إلى تكوين RA VPN.

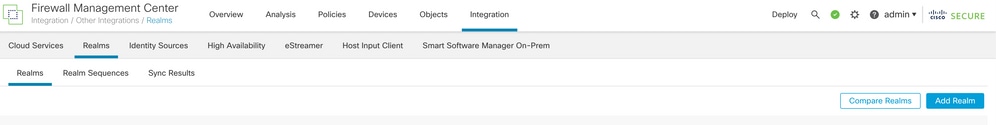

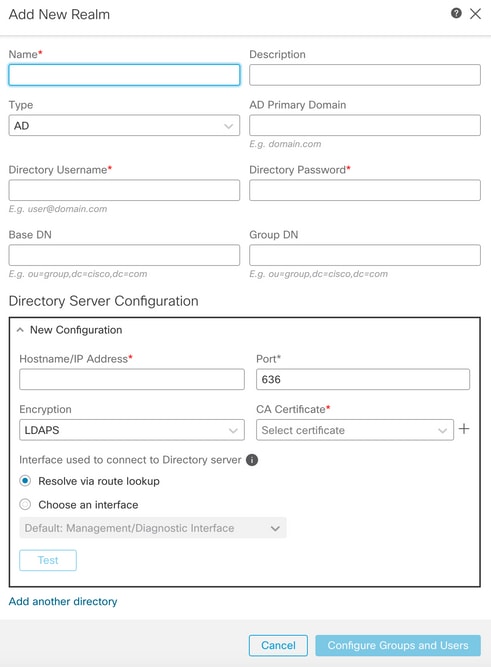

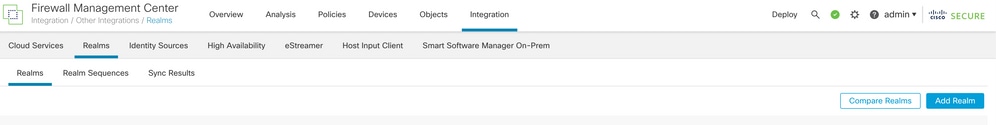

الخطوة 1. انتقل إلى System > Other Integrations > Realms، كما هو موضح في هذه الصورة.

الخطوة 2. كما هو موضح في الصورة، انقر Add a new realm.

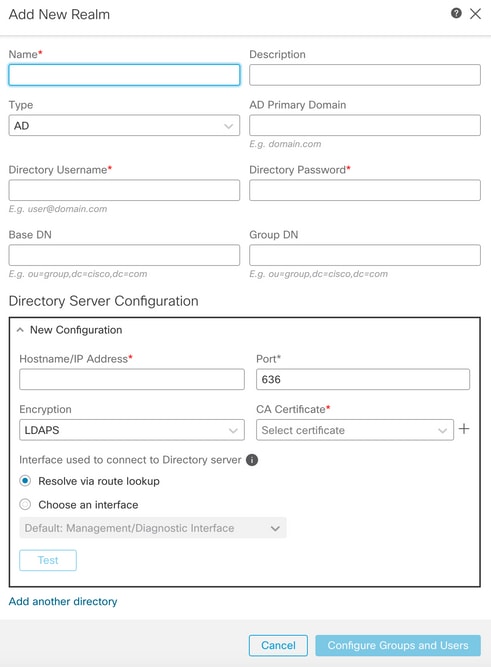

الخطوة 3. قم بتوفير تفاصيل خادم ودليل الإعلانات. انقر OK.

ولأغراض هذه المظاهرة:

الاسم: LDAP

النوع: AD

المجال الأساسي ل AD: test.com

اسم مستخدم الدليل: CN=Administrator،CN=Users،DC=test،DC=com

كلمة مرور الدليل: <مخفي>

شبكة DN الأساسية: DC=test، DC=com

مجموعة dn: DC=test، DC=com

الخطوة 4. انقر Save لحفظ تغييرات النطاق/الدليل، كما هو موضح في هذه الصورة.

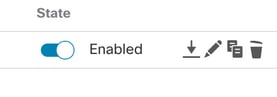

الخطوة 5. تبديل State زر لتغيير حالة الخادم إلى ممكن، كما هو موضح في هذه الصورة.

تكوين RA VPN

يلزم وجود هذه الخطوات لتكوين "نهج المجموعة"، والذي يتم تعيينه لمستخدمي شبكات VPN المعتمدين. إذا كان "نهج المجموعة" معرفا بالفعل، فانتقل إلى الخطوة 5.

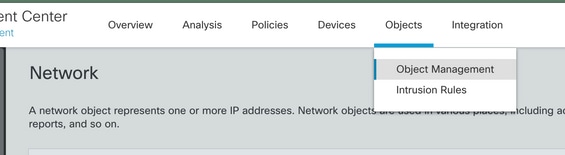

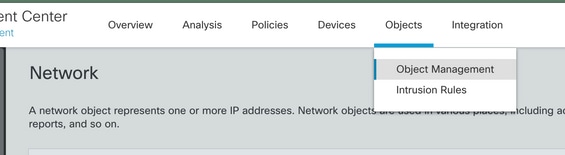

الخطوة 1. انتقل إلى Objects > Object Management.

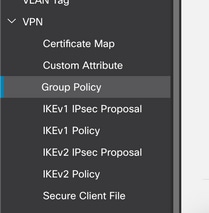

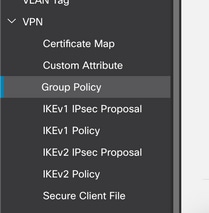

الخطوة 2: في الجزء الأيسر، انتقل إلى VPN > Group Policy.

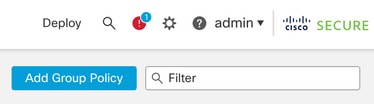

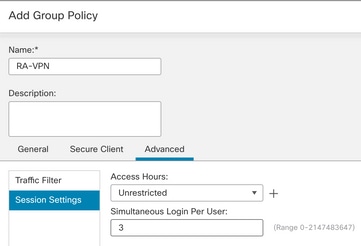

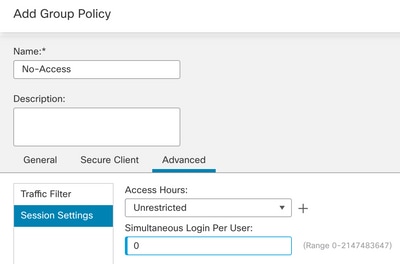

الخطوة 3: انقر Add Group Policy.

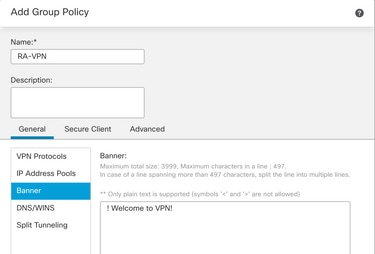

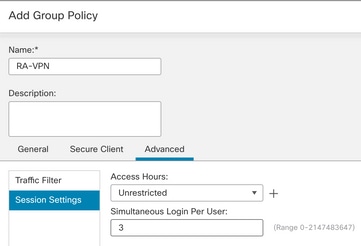

الخطوة 4: توفير قيم نهج المجموعة.

ولأغراض هذه المظاهرة:

الاسم: RA-VPN

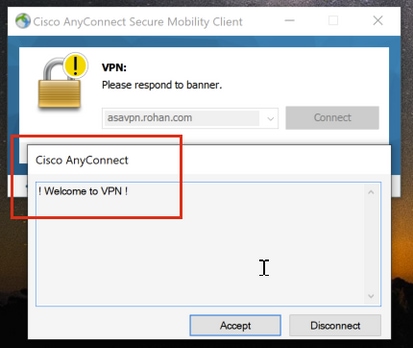

شعار: ! مرحبا بكم في شبكة VPN !

تسجيل الدخول المتزامن لكل مستخدم: 3 (الافتراضي)

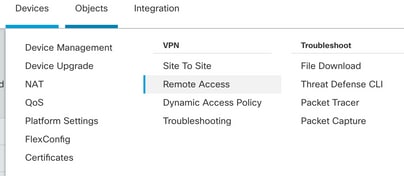

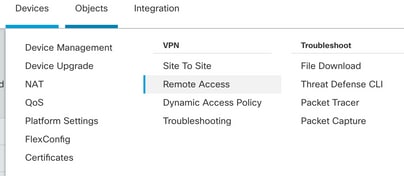

الخطوة 5. انتقل إلى Devices > VPN > Remote Access.

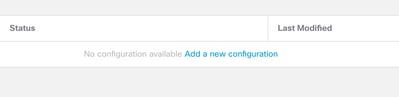

الخطوة 6. انقر Add a new configuration.

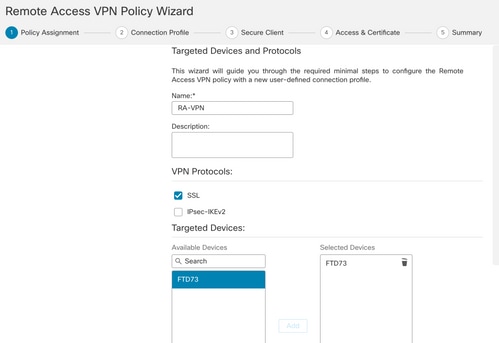

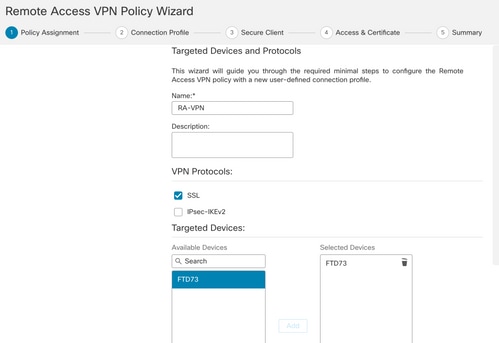

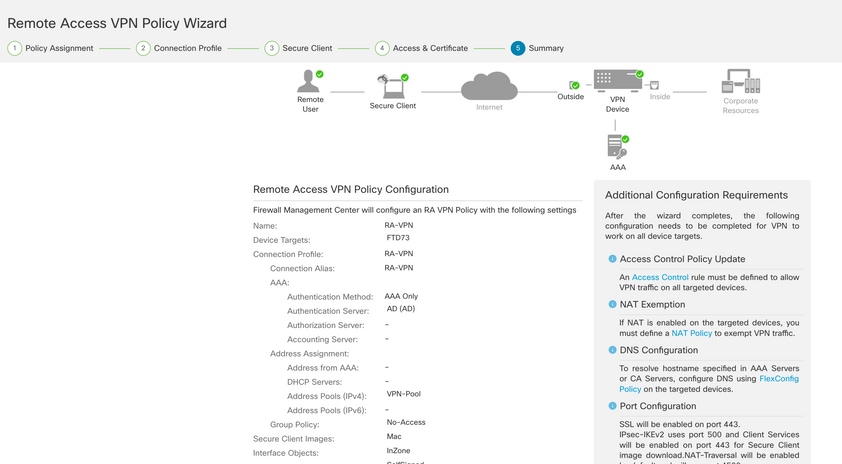

الخطوة 7. توفير Name لسياسة الشبكة الخاصة الظاهرية (VPN) البعيدة المدى. نختار VPN Protocols وتختار Targeted Devices. انقر Next.

ولأغراض هذه المظاهرة:

الاسم: RA-VPN

بروتوكولات VPN: SSL

الأجهزة المستهدفة: FTD

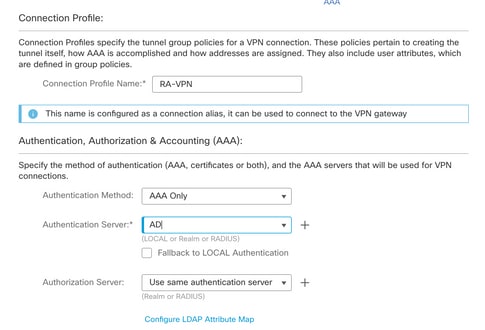

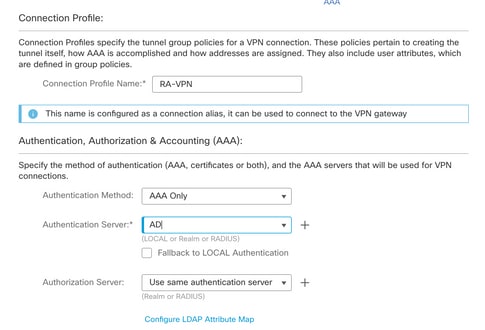

الخطوة 8. من أجل Authentication Method، أختر AAA Only. أختر النطاق / خادم LDAP ل Authentication Server. انقر Configure LDAP Attribute Map (لتكوين تفويض LDAP).

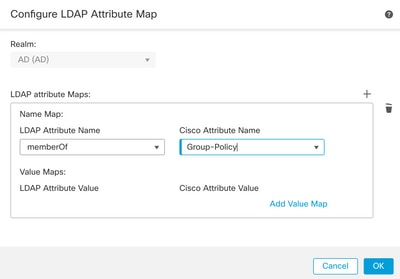

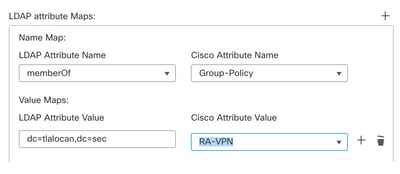

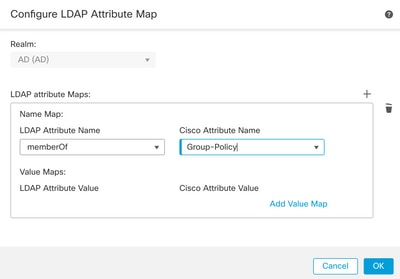

الخطوة 9. توفير LDAP Attribute Name و Cisco Attribute Name. انقر Add Value Map.

ولأغراض هذه المظاهرة:

اسم سمة LDAP: memberOfI

اسم سمة Cisco: نهج المجموعة

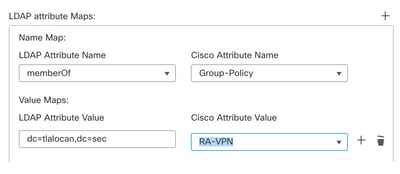

الخطوة 10. توفير LDAP Attribute Value و Cisco Attribute Value. انقر OK.

ولأغراض هذه المظاهرة:

قيمة سمة LDAP: DC=tlalocan،DC=sec

قيمة سمة Cisco: RA-VPN

ملاحظة: يمكنك إضافة المزيد من خرائط القيمة وفقا للمتطلبات.

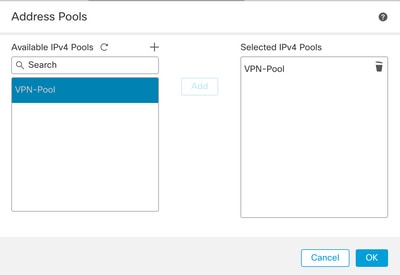

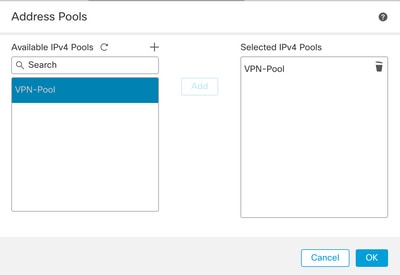

الخطوة 11. إضافة Address Pool لتعيين العنوان المحلي. انقر OK.

الخطوة 12. توفير Connection Profile Name و Group-Policy. انقر Next.

ولأغراض هذه المظاهرة:

اسم ملف تعريف الاتصال: RA-VPN

أسلوب المصادقة: AAA فقط

خادم المصادقة: LDAP

تجمع عناوين IPv4: VPN-POOL

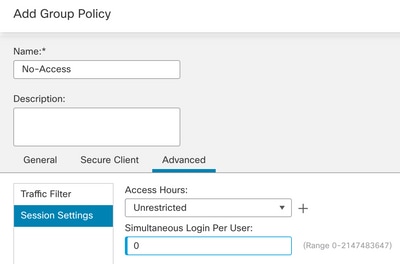

نهج المجموعة: عدم الوصول

ملاحظة: تم تكوين أسلوب المصادقة وخادم المصادقة و تجمع عناوين IPv4 في الخطوات السابقة.

يحتوي نهج مجموعة عدم الوصول على Simultaneous Login Per User تم تعيين المعلمة إلى 0 (لعدم السماح للمستخدمين بتسجيل الدخول في حالة تلقي نهج مجموعة عدم الوصول الافتراضي).

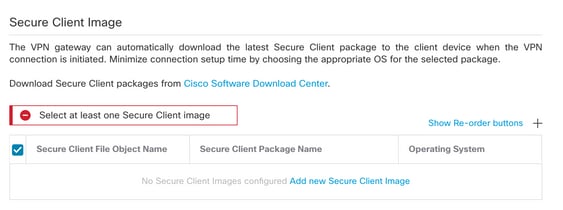

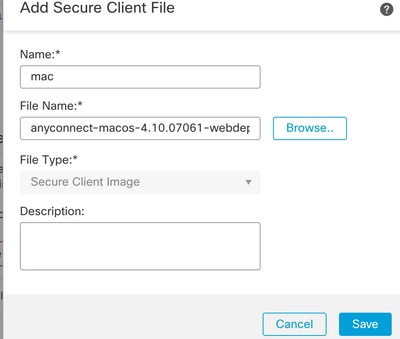

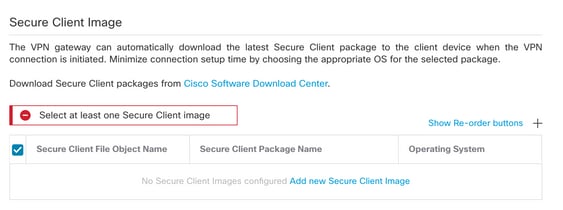

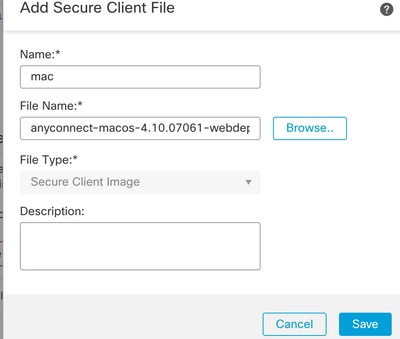

الخطوة 13. انقر Add new AnyConnect Image لإضافة AnyConnect Client Image إلى FTD.

الخطوة 14. توفير Name للصور التي تم تحميلها وتصفح من التخزين المحلي لتحميل الصورة. انقر Save.

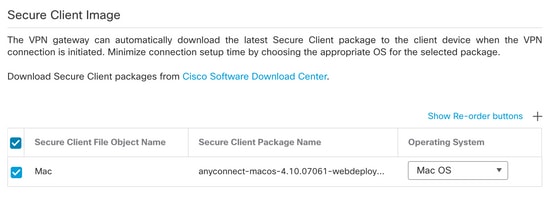

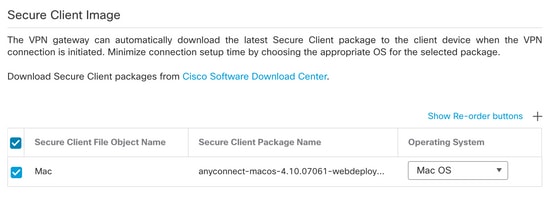

الخطوة 15. انقر مربع التأشير المجاور للصورة لتمكنها من الاستخدام. انقر Next.

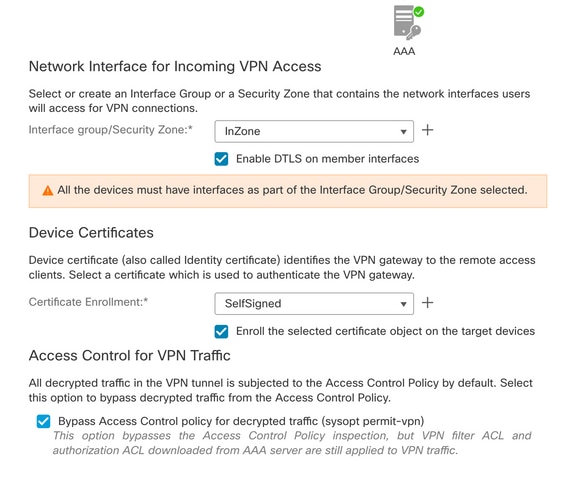

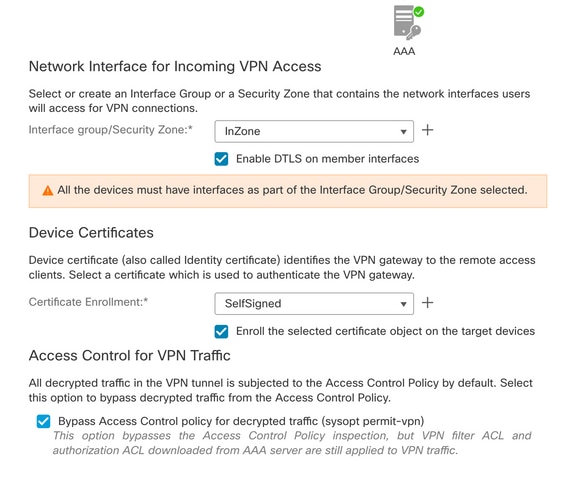

الخطوة 16. أختر Interface group/Security Zone و Device Certificate. انقر Next.

ولأغراض هذه المظاهرة:

مجموعة الواجهة/منطقة الأمان: خارج المنطقة

شهادة الجهاز: توقيع ذاتي

ملاحظة: يمكنك إختيار تمكين خيار سياسة التحكم في الوصول الالتفافي لتخطي أي فحص للتحكم في الوصول لحركة مرور (VPN) المشفرة (معطلة بشكل افتراضي).

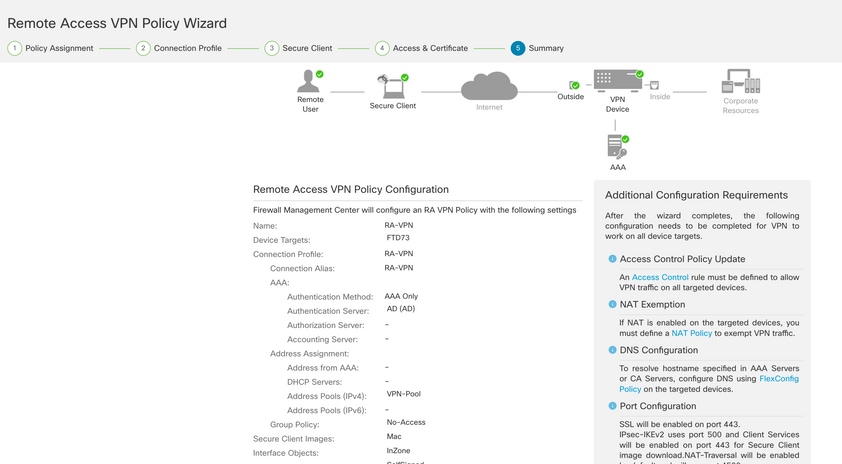

الخطوة 17. عرض ملخص تكوين RA VPN. انقر Finish للحفظ، كما هو موضح في الصورة.

الخطوة 18. انتقل إلى Deploy > Deployment. أختر FTD الذي يلزم نشر التكوين له. انقر Deploy.

يتم دفع التكوين إلى واجهة سطر الأوامر (CLI) الخاصة ب FTD بعد عملية النشر الناجحة:

!--- LDAP Server Configuration ---!

ldap attribute-map LDAP

map-name memberOf Group-Policy

map-value memberOf DC=tlalocan,DC=sec RA-VPN

aaa-server LDAP protocol ldap

max-failed-attempts 4

realm-id 2

aaa-server LDAP host 10.106.56.137

server-port 389

ldap-base-dn DC=tlalocan,DC=sec

ldap-group-base-dn DC=tlalocan,DC=sec

ldap-scope subtree

ldap-naming-attribute sAMAccountName

ldap-login-password *****

ldap-login-dn CN=Administrator,CN=Users,DC=test,DC=com

server-type microsoft

ldap-attribute-map LDAP

!--- RA VPN Configuration ---!

webvpn

enable Outside

anyconnect image disk0:/csm/anyconnect-win-4.10.07061-webdeploy-k9.pkg 1 regex "Mac"

anyconnect enable

tunnel-group-list enable

error-recovery disable

ssl trust-point Self-Signed

group-policy No-Access internal

group-policy No-Access attributes

vpn-simultaneous-logins 0

vpn-idle-timeout 30

!--- Output Omitted ---!

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list none

group-policy RA-VPN internal

group-policy RA-VPN attributes

banner value ! Welcome to VPN !

vpn-simultaneous-logins 3

vpn-idle-timeout 30

!--- Output Omitted ---!

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

ipv6-split-tunnel-policy tunnelall

split-tunnel-network-list non

ip local pool VPN-Pool 10.72.1.1-10.72.1.150 mask 255.255.255.0

tunnel-group RA-VPN type remote-access

tunnel-group RA-VPN general-attributes

address-pool VPN-Pool

authentication-server-group LDAP

default-group-policy No-Access

tunnel-group RA-VPN webvpn-attributes

group-alias RA-VPN enable

التحقق من الصحة

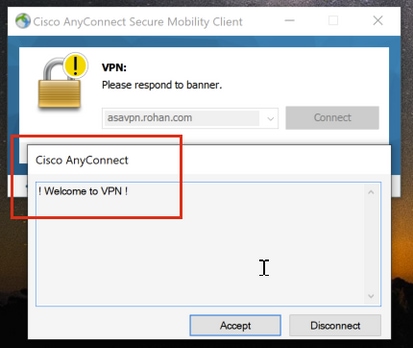

في عميل AnyConnect، قم بتسجيل الدخول باستخدام بيانات اعتماد مجموعة مستخدمي VPN صالحة، وستحصل على نهج المجموعة الصحيح المعين بواسطة خريطة سمة LDAP:

من ال LDAP debug snippet (debug ldap 255) أنت يستطيع رأيت هناك مطابقة على ال LDAP سمة خريطة:

Authentication successful for test to 10.106.56.137

memberOf: value = DC=tlalocan,DC=sec

mapped to Group-Policy: value = RA-VPN

mapped to LDAP-Class: value = RA-VPN

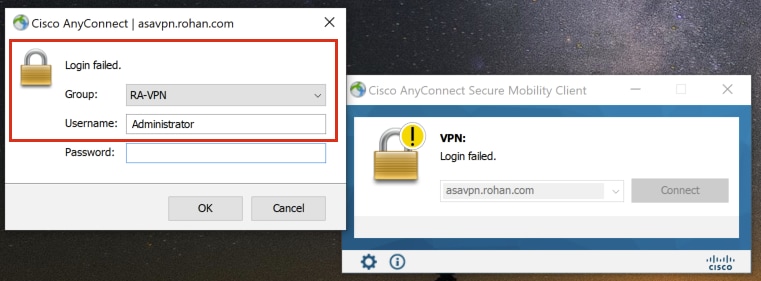

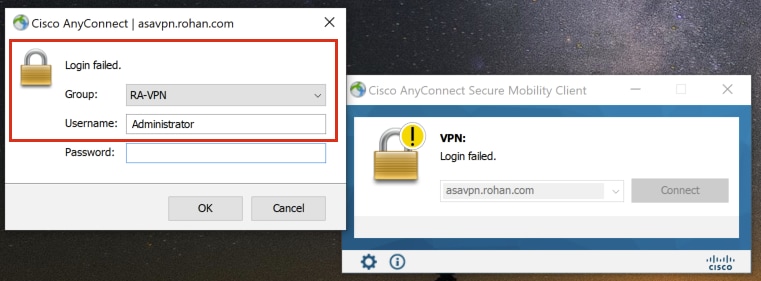

في عميل AnyConect، قم بتسجيل الدخول باستخدام بيانات اعتماد مجموعة مستخدمي VPN غير صالحة وتحصل على نهج مجموعة عدم الوصول.

%FTD-6-113004: AAA user authentication Successful : server = 10.106.56.137 : user = Administrator

%FTD-6-113009: AAA retrieved default group policy (No-Access) for user = Administrator

%FTD-6-113013: AAA unable to complete the request Error : reason = Simultaneous logins exceeded for user : user = Administrator

من قصاصة تصحيح أخطاء LDAP (debug ldap 255)، يمكنك أن ترى أنه لا يوجد تطابق في خريطة سمة LDAP:

Authentication successful for Administrator to 10.106.56.137

memberOf: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Group Policy Creator Owners,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Domain Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Enterprise Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Schema Admins,CN=Users,DC=tlalocan,DC=sec

memberOf: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=IIS_IUSRS,CN=Builtin,DC=tlalocan,DC=sec

memberOf: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec

mapped to Group-Policy: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec

mapped to LDAP-Class: value = CN=Administrators,CN=Builtin,DC=tlalocan,DC=sec

التعليقات

التعليقات