ترحيل DAP و HostScan من ASA إلى FDM من خلال REST API

خيارات التنزيل

-

ePub (2.6 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند ترحيل سياسات الوصول الديناميكي (DAP) وتكوين HostScan من أجهزة الأمان المعدلة (ASA) من Cisco إلى الدفاع عن تهديد FirePOWER (FTD) الذي تتم إدارته محليا بواسطة FirePOWER Device Manager (FDM).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة أساسية بتكوين RA VPN على FDM.

- العمل من DAP و Hostscan على ASA.

- معرفة أساسية ب REST API و FDM REST API Explorer.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- تشغيل Cisco FTD، الإصدار 6.7.0

- Cisco AnyConnect Secure Mobility ClientVersion 4.9.00086

- Postman أو أي أداة أخرى لتطوير API

ملاحظة: تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي تغيير في التكوين.

على الرغم من أن FTD لديه دعم تكوين شبكة VPN للوصول عن بعد (RAVPN)، فإنه يفتقر إلى دعم لبروتوكول DAP. اعتبارا من الإصدار 6.7.0، تتم إضافة دعم واجهة برمجة التطبيقات ل DAP على FTD. والغرض منه هو دعم حالة الاستخدام الأساسي جدا للترحيل من ASA إلى FTD. المستخدمون الذين تم تكوين DAP لهم على ASA الخاص بهم والذين يقومون بعملية الترحيل إلى FTD لديهم الآن مسار لترحيل تكوين DAP الخاص بهم بالإضافة إلى تكوين RA VPN.

لترحيل تكوين DAP من ASA إلى FTD بنجاح، تأكد من هذه الشروط:

- ASA مع تكوين DAP/Hostscan.

- وصول خادم TFTP/FTP من وصول ASA أو ASDM إلى ASA.

- يتم تشغيل برنامج FTD من Cisco الإصدار 6.7.0 والإصدارات الأحدث منه بواسطة مدير أجهزة FirePOWER (FDM).

- تم تكوين شبكة VPN RA والعمل على FTD.

الترخيص

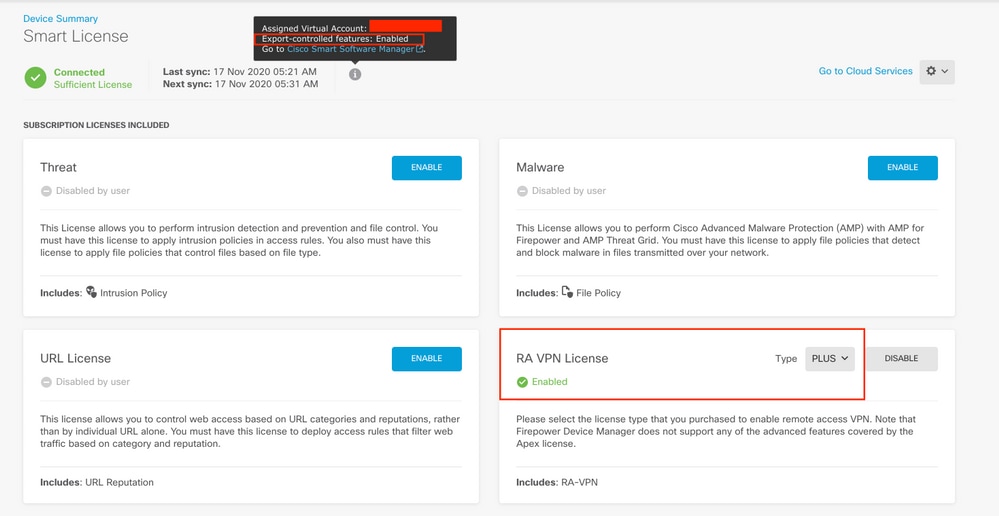

- تم تسجيل FTD في بوابة الترخيص الذكي مع تمكين ميزات التحكم في التصدير (للسماح بتبويب تكوين RA VPN بأن يتم تمكينه).

- أي ترخيص من تراخيص AnyConnect التي تم تمكينها (APEX، Plus، أو VPN فقط).

للتحقق من الترخيص: انتقل إلى الأجهزة > التراخيص الذكية

قيود الميزات

- لا يتم دعم هذه الميزات إلا من خلال واجهة واجهة واجهة API لبروتوكول REST ل FDM/FTD.

- لا يمكن أن يحتوي اسم DAP على أحرف مسافة مع REST API.

التكوين

الخطوة 1. انسخ dap.xml من ASA إلى جهاز الكمبيوتر المحلي / خادم TFTP. وهناك طريقتان لتحقيق نفس الغاية:

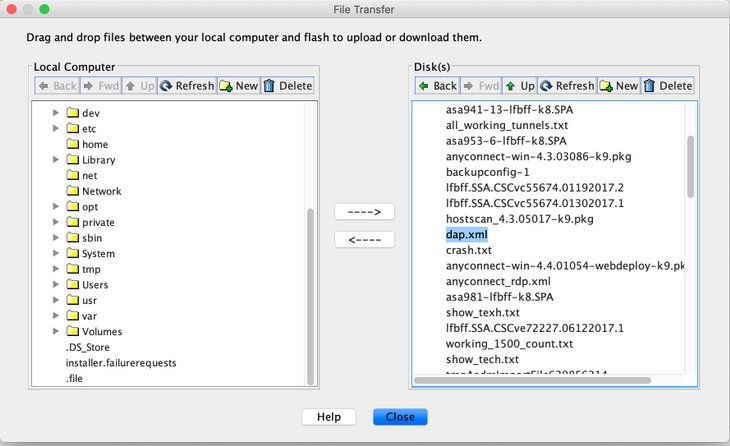

ASDM:

انتقل إلى أدوات>إدارة الملفات>نقل الملفات>بين جهاز الكمبيوتر المحلي وذاكرة Flash.

CLI:

ASA# copy flash: tftp: Source filename []? dap.xml Address or name of remote host []? 10.197.161.160 Destination filename [dap.xml]? 440 bytes copied in 0.40 secs

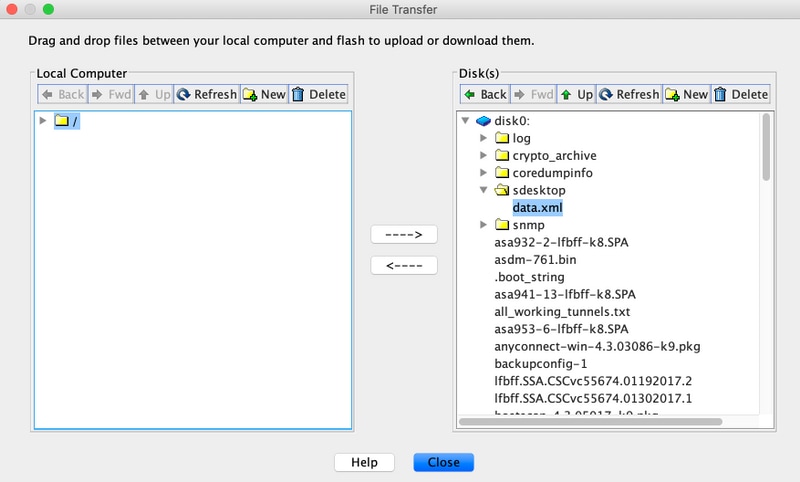

الخطوة 2. انسخ ملف تكوين hostscan (data.xml) وصورة hostscan من ASA إلى الجهاز المحلي.

ASDM:

انتقل إلى أدوات > إدارة الملفات>نقل الملفات>بين جهاز الكمبيوتر المحلي وذاكرة Flash.

CLI:

ASA# copy flash: tftp: Source filename []? data.xml Address or name of remote host []? 10.197.161.160 Destination filename [data.xml]? 500 bytes copied in 0.40 secs

ASA# copy flash: tftp:

Source filename []? hostscan_4.9.03047-k9.pkg

Address or name of remote host []? 10.197.161.160

Destination filename [hostscan_4.9.03047-k9.pkg]?

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

56202408 bytes copied in 34.830 secs (1653012 bytes/sec)

ASA#

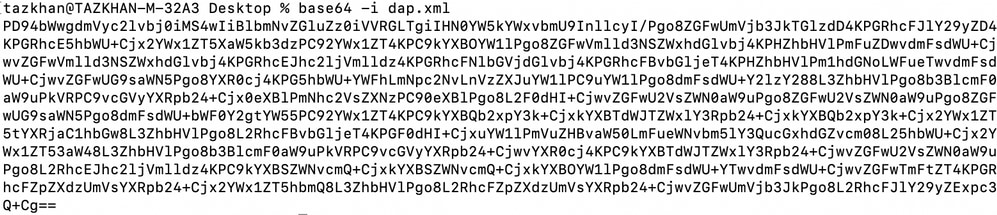

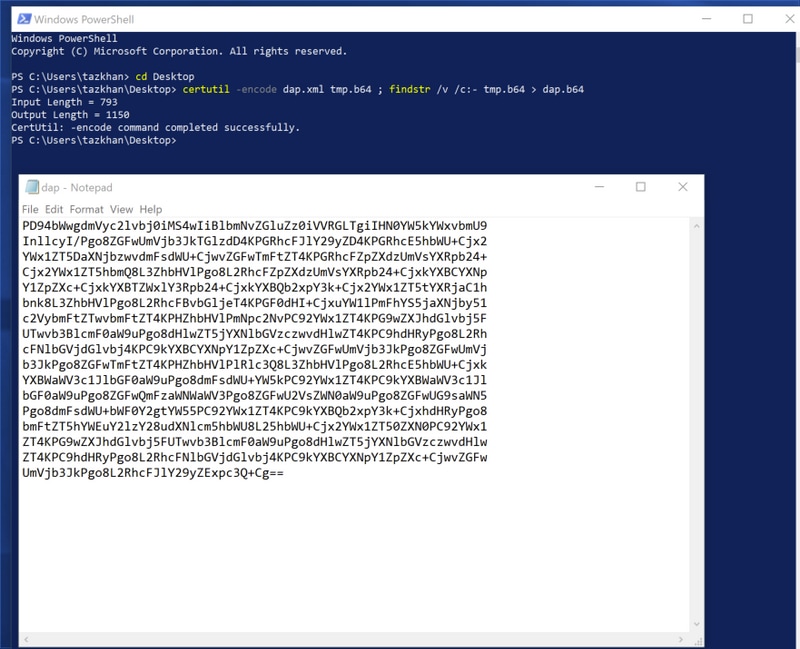

الخطوة 3. احصل على القيمة المشفرة للأساس 64 ل dap.xml وdata.xml.

على Mac: base64 -i <file>

على Windows PowerShell: certutil -encode dap.xml tmp.b64 ؛ findstr /v /c:- tmp.b64 > dap.b64

اتبع الإجراء نفسه للبيانات.xml.

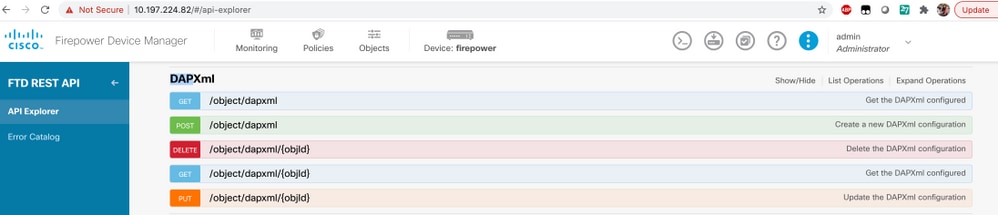

الخطوة 4. قم بتشغيل "مستكشف واجهة برمجة التطبيقات (API)" الخاص ب FTD على نافذة مستعرض.

انتقل إلى https://<FTD Management IP>/API-Explorer

يحتوي هذا على القائمة الكاملة لواجهة برمجة التطبيقات (API) المتوفرة على FTD. ويتم تقسيمه استنادا إلى الميزة الرئيسية مع طلبات GET/POST/PUT/DELETE المتعددة التي يدعمها FDM.

DAPXml وHostScanPackageFile هما واجهة برمجة التطبيقات المستخدمة.

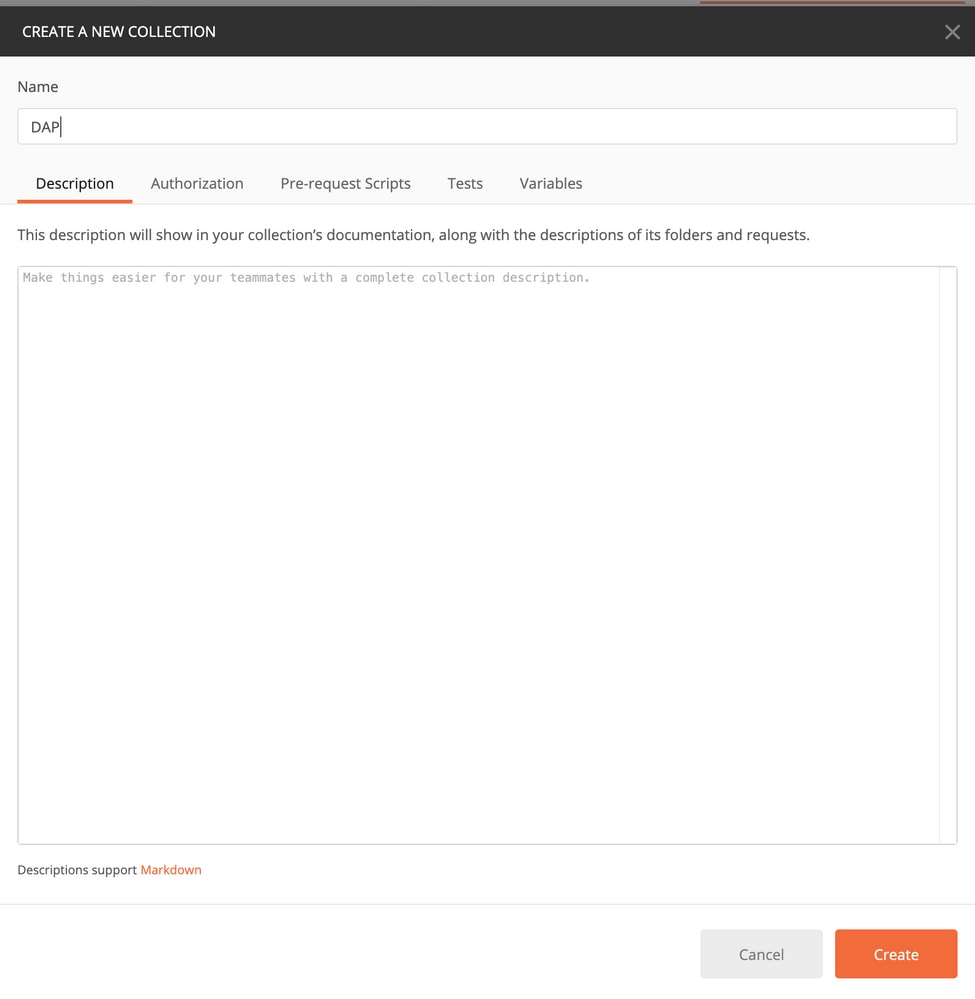

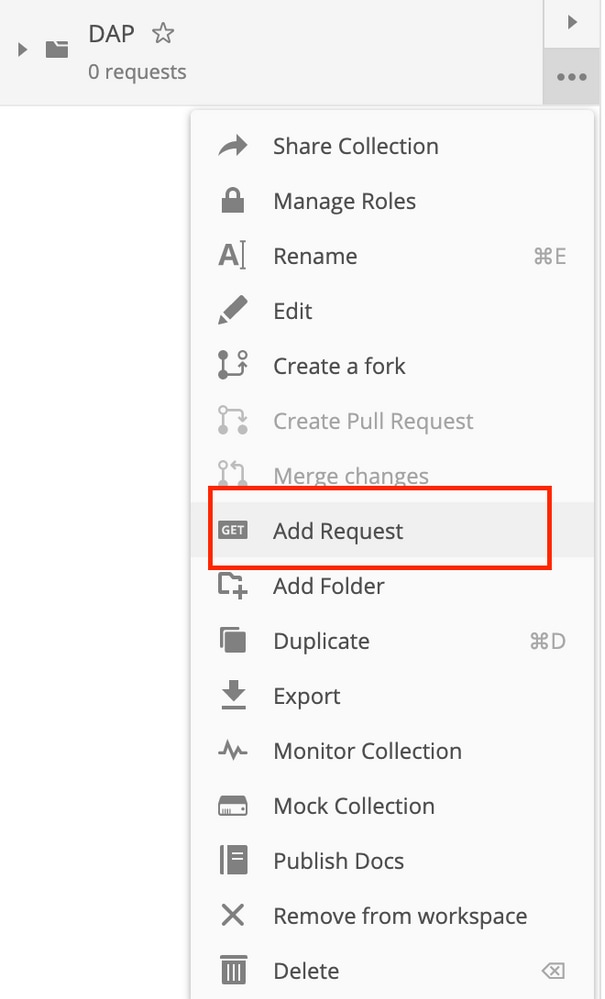

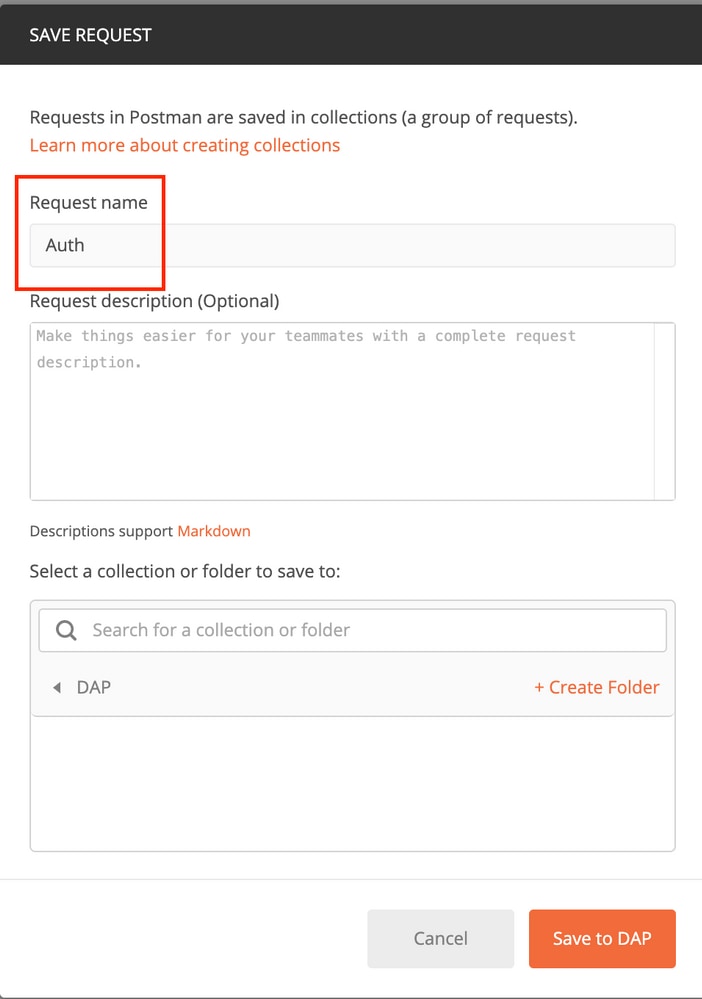

الخطوة 5. إضافة مجموعة ساعي البريد ل DAP.

قم بتوفير اسم للمجموعة. انقر على إنشاء ، كما هو موضح في هذه الصورة.

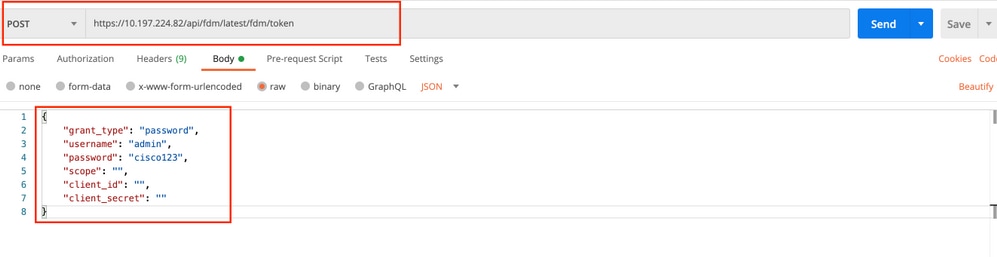

الخطوة 6. إضافة طلب جديد Auth لإنشاء طلب POST لتسجيل الدخول إلى FTD للحصول على الرمز المميز لتخويل أي طلبات POST/GET/PUT. انقر فوق حفظ.

يجب أن يحتوي نص طلب POST على ما يلي:

| النوع | خام - JSON (التطبيق/json) |

| grant_type | كلمة المرور |

| username | اسم مستخدم المسؤول لتسجيل الدخول إلى FTD |

| كلمة المرور | كلمة المرور المقترنة بحساب المستخدم المسؤول |

طلب مادة النشر: https://<FTD Management IP>/API/FDM/latest/FDM/Token

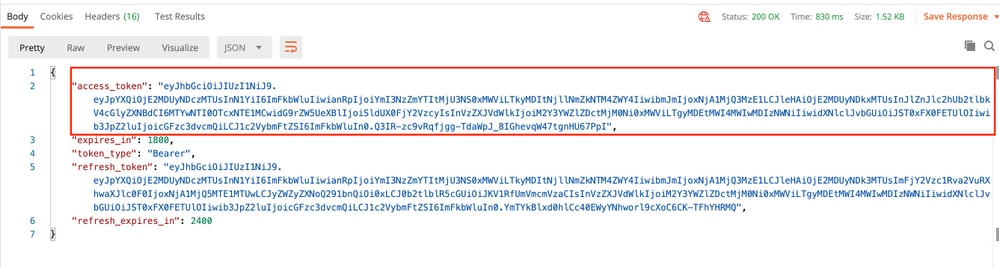

يحتوي نص الاستجابة على الرمز المميز للوصول الذي يتم إستخدامه لإرسال أي طلبات PUT/GET/POST إلى/من FTD.

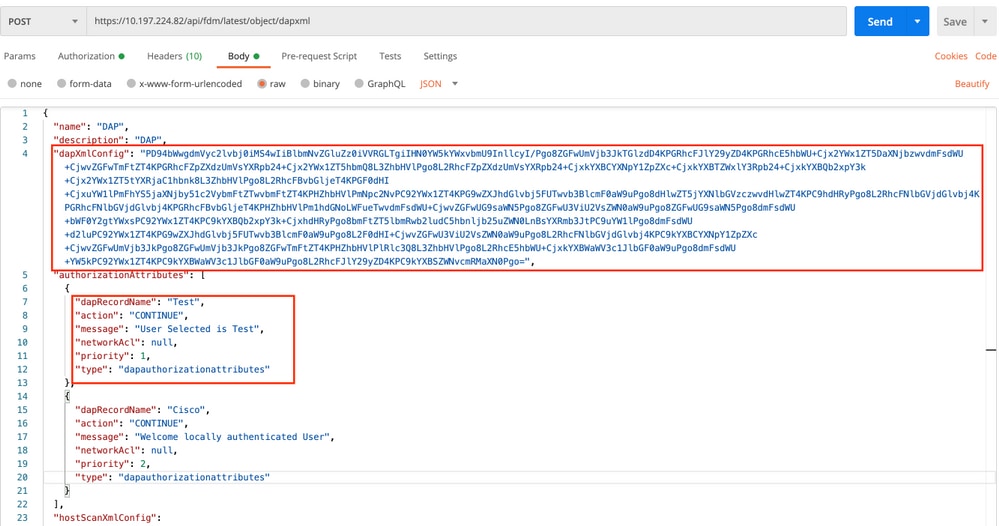

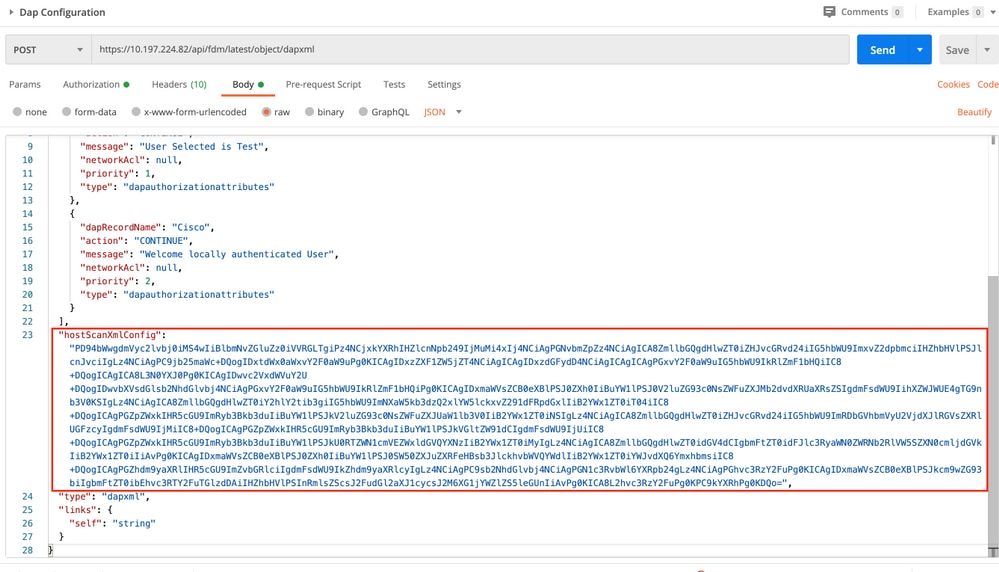

الخطوة 7. قم بإنشاء طلب تكوين DAP لإضافة تكوين DAP. انقر على حفظ إلى DAP، كما هو موضح في هذه الصورة.

يجب أن تحتوي علامة التبويب التخويل على هذا لكافة طلبات مادة النشر التالية:

يجب أن تحتوي علامة التبويب التخويل على هذا لكافة طلبات مادة النشر التالية:

| النوع | الرمز المميز لحامله |

| رمز مميز | الرمز المميز للوصول الذي تم تلقيه من خلال تشغيل طلب POST الخاص بالمصادقة |

طلب مادة النشر:https://<FTD Management IP>/API/FDM/latest/object/dapxml

يجب أن يحتوي النص الأساسي للطلب على القيمة المرمزة base64 ل dap.xml و data.xml المحولة في الخطوة 3. يلزم إضافة سمات التخويل يدويا ويجب أن يكون لها اسم سجل DAP والإجراء وقوائم التحكم في الوصول للشبكة والأولوية.

| dapXMLConfig | قيمة Base64 المشفرة ل dap.xml |

| dapRecordName | اسم DAP المسجل |

| رسالة | اكتب الرسالة الظاهرة للمستخدم إذا تم تحديد DAP |

| أولوية | إضافة الأولوية ل DAP |

| NetworkACL | إضافة كائن قائمة التحكم بالوصول (ACL) إذا لزم الأمر |

|

hostScanXmlConfig

|

قيمة data.xml المشفرة ل base64 |

يظهر نص الاستجابة تكوين DAP جاهزا للدفع إلى الجهاز.

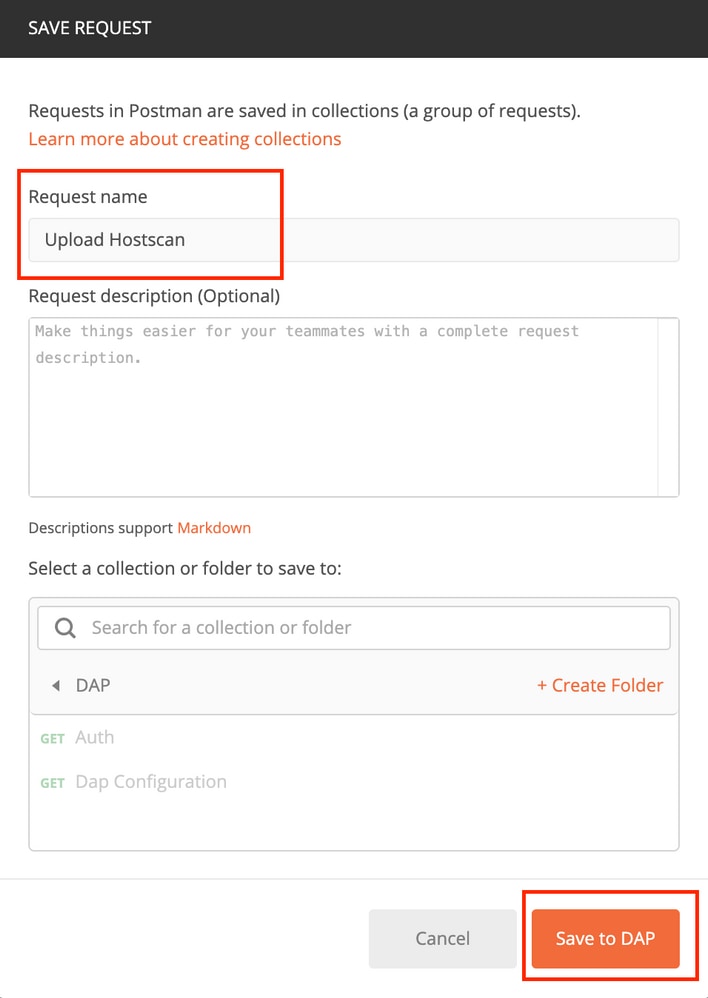

الخطوة 8. قم بإنشاء طلب لتحميل صورة hostscan. انقر على حفظ إلى DAP، كما هو موضح في هذه الصورة.

قم بتحميل ملف hostscan في قسم filetoUpload.

طلب مادة النشر:https://<FTD Management IP>/API/FDM/latest/action/Uploaddiskfile

يجب أن يحتوي نص الطلب على ملف hostscan الذي تمت إضافته في Body بتنسيق بيانات النموذج. يمكن تنزيل ملف Hostscan من تنزيل HostScan أو يمكنك إستخدام صورة hostscan المنسوخة من ASA في الخطوة 2.

يجب أن يكون نوع المفتاح File ل filetoUpload.

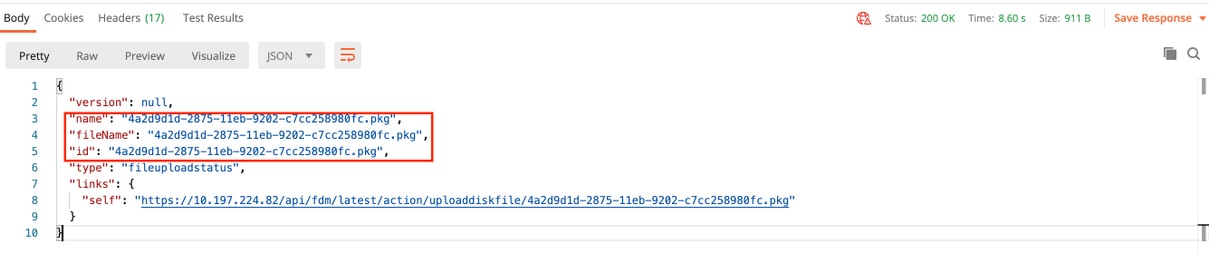

يعطي نص الاستجابة معرف/اسم ملف يتم إستخدامه لإنشاء تكوين hostscan.

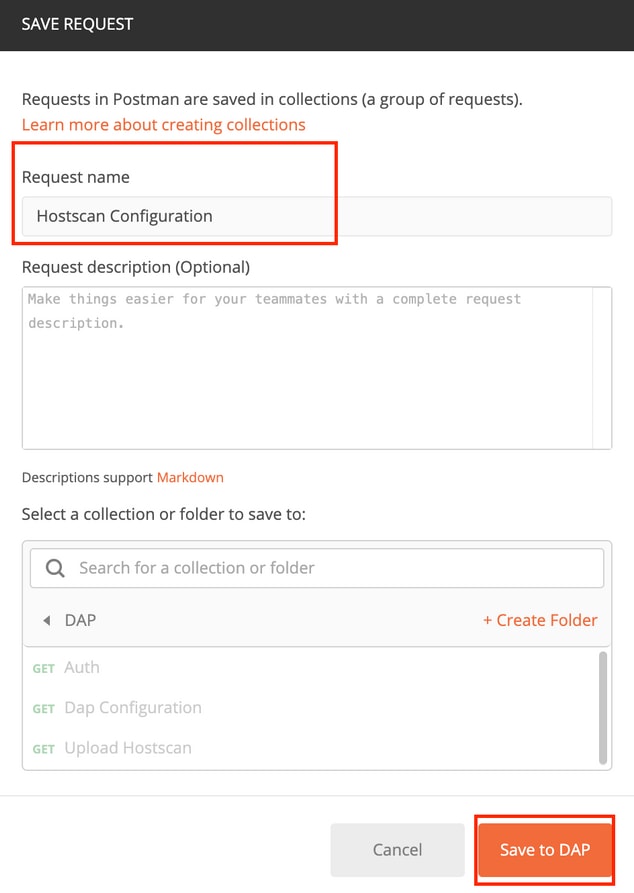

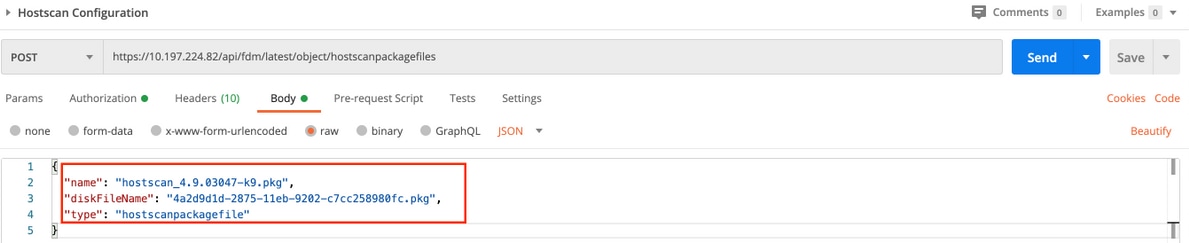

الخطوة 9. قم بإنشاء طلب لتكوين حزمة hostscan. انقر فوق حفظ.

طلب مادة النشر: https://<FDM IP>/API/FDM/latest/object/hostscanPackagefiles

يحتوي النص الأساسي للطلب على معرف/اسم ملف تم الحصول عليه في الخطوة السابقة باسم DiskFileName. أضف اسم حزمة hostscan كاسم الذي يظهر في running-config.

يظهر نص الاستجابة ملف Hostscan جاهزا للدفع إلى الجهاز.

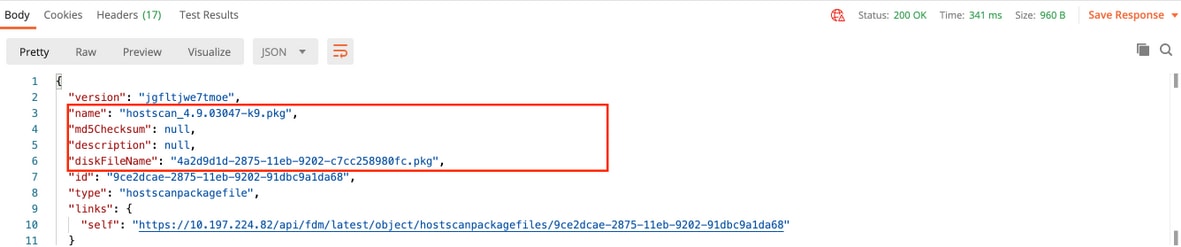

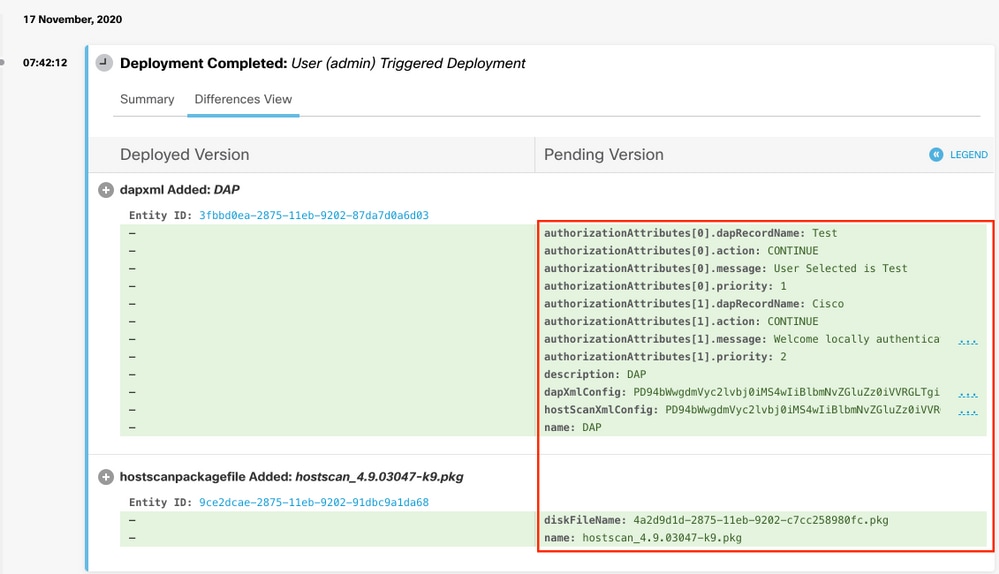

الخطوة 12. قم بنشر التكوين على الجهاز. يمكن نشر التكوين من خلال FDM. تظهر التغييرات المعلقة سمات تخويل DAP و Hostscan المراد دفعها.

تم دفع التكوين إلى واجهة سطر الأوامر (CLI) الخاصة ب FTD بعد عملية النشر الناجحة:

!--- RA VPN Configuration ---!

webvpn

enable outside

hostscan image disk0:/hostscan_4.9.03047-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- DAP Authorization Configuration ---!

dynamic-access-policy-record Test

user-message "User Selected is Test"

priority 1

dynamic-access-policy-record DfltAccessPolicy

dynamic-access-policy-record Cisco

user-message "Welcome locally authenticated User"

priority 2

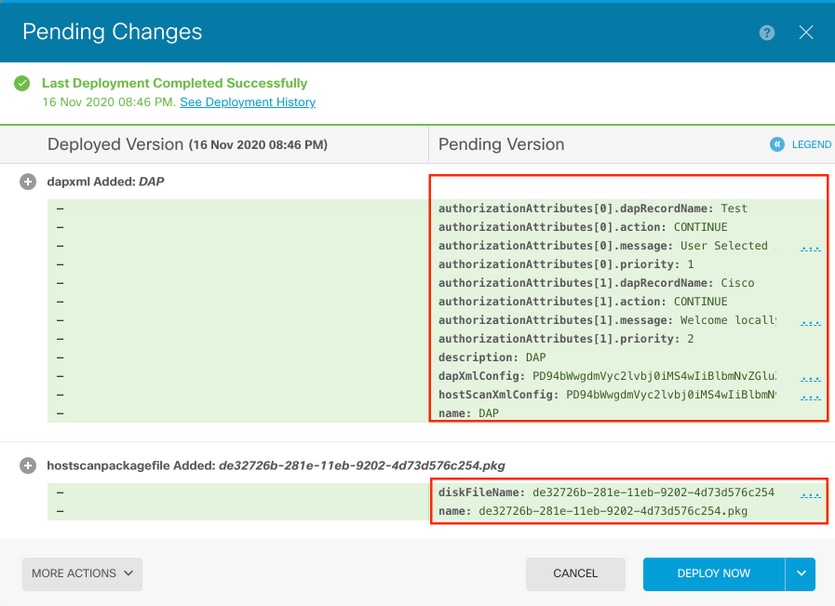

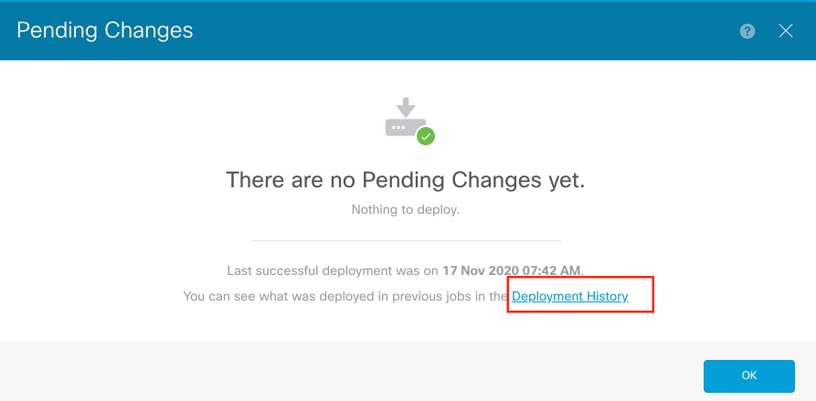

التحقق من الصحة

التحقق من النشر من واجهة المستخدم الرسومية (GUI) لبرنامج الإرسال فائق السرعة (FTD)

انتقل إلى علامة التبويب "النشر" (في الزاوية العلوية اليمنى) >محفوظات النشر.

التحقق من النشر من واجهة سطر الأوامر (CLI) في برنامج الإرسال فائق السرعة (FTD)

show run webvpn show run all dynamic-access-policy-record show flash: | inc dap.xml show flash: | inc data.xml

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم المعلومات التي يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

تصحيح أخطاء DAP

ملاحظة: في FTD، يمكنك تعيين مستويات تصحيح أخطاء متنوعة؛ بشكل افتراضي، يتم إستخدام المستوى 1. إذا قمت بتغيير مستوى تصحيح الأخطاء، فقد تتزايد درجة توسع تصحيح الأخطاء. افعل ذلك بحذر، خاصة في بيئات الإنتاج.

debug dap trace 127

debug dap errors 127

تمت المساهمة بواسطة مهندسو Cisco

- Tazy Khanمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات