تكوين سجل إدارة واجهة المستخدم الرسومية ISE 3.1 باستخدام تكامل SAML مع Duo SSO و Windows AD

خيارات التنزيل

-

ePub (2.2 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يشكل Cisco ISE 3.1 SAML SSO تكامل مع معرف خارجي مثل Cisco Duo SSO.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Cisco Identity Services Engine (ISE) 3.1

- معرفة أساسية بعمليات نشر تسجيل الدخول الأحادي (SSO) للغة تأكيد الأمان (SAML 1.1)

- معرفة Cisco Duo SSO

- معرفة Windows Active Directory

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco ISE 3.1

- Cisco Duo SSO

- Windows Active Directory

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

موفر الهوية (IDp)

في هذه الحالة، يقوم Duo SSO بالتحقق من هوية المستخدم وامتيازات الوصول إلى المورد المطلوب ("مزود الخدمة") والتأكد من ذلك.

يعمل Duo SSO كمعرف، ويصادق المستخدمين باستخدام Active Directory (AD) المحلي الموجود مع SAML 1.1 أو أي SAML 2.0 IDp (على سبيل المثال، Microsoft Azure) ويطلب مصادقة ثنائية المعامل قبل السماح بالوصول إلى تطبيق مزود الخدمة.

عند تكوين تطبيق ليتم حمايته باستخدام Duo SSO، يجب عليك إرسال سمات من Duo SSO إلى التطبيق. يعمل Active Directory بدون إعداد إضافي، ولكن إذا كنت تستخدم معرف SAML(2.0) كمصدر مصادقة، فتحقق من تكوينه لإرسال سمات SAML الصحيحة.

مزود الخدمة (SP)

المورد المستضاف أو الخدمة التي ينوي المستخدم الوصول إليها، خادم تطبيق Cisco ISE في هذه الحالة.

سامل

SAML هو معيار مفتوح يسمح ب IDp لتمرير بيانات اعتماد التخويل إلى SP.

تستخدم حركات SAML لغة الترميز القابلة للتوسيع (XML) للاتصالات القياسية بين موفر الهوية ومزودي الخدمة. SAML هو الارتباط بين مصادقة هوية المستخدم والتفويض لاستخدام خدمة.

تأكيد SAML

تأكيد SAML هو مستند XML الذي يرسله IdP إلى موفر الخدمة الذي يحتوي على تفويض المستخدم. هناك ثلاثة أنواع مختلفة من تأكيدات SAML - المصادقة وتحديد السمة وقرار التفويض.

- تثبت تأكيدات المصادقة تعريف المستخدم وتوفر الوقت الذي قام المستخدم بتسجيل الدخول فيه وطريقة المصادقة التي استخدمها (على سبيل المثال، Kerberos، ثنائي العامل، وما إلى ذلك).

- يقوم تأكيد الإسناد بتمرير سمات SAML، وهي قطع بيانات محددة توفر معلومات حول المستخدم، إلى SP.

- يعلن تأكيد قرار التخويل ما إذا كان المستخدم مخولا لاستخدام الخدمة أو إذا رفض IdP طلبه بسبب فشل كلمة المرور أو عدم وجود حقوق للخدمة.

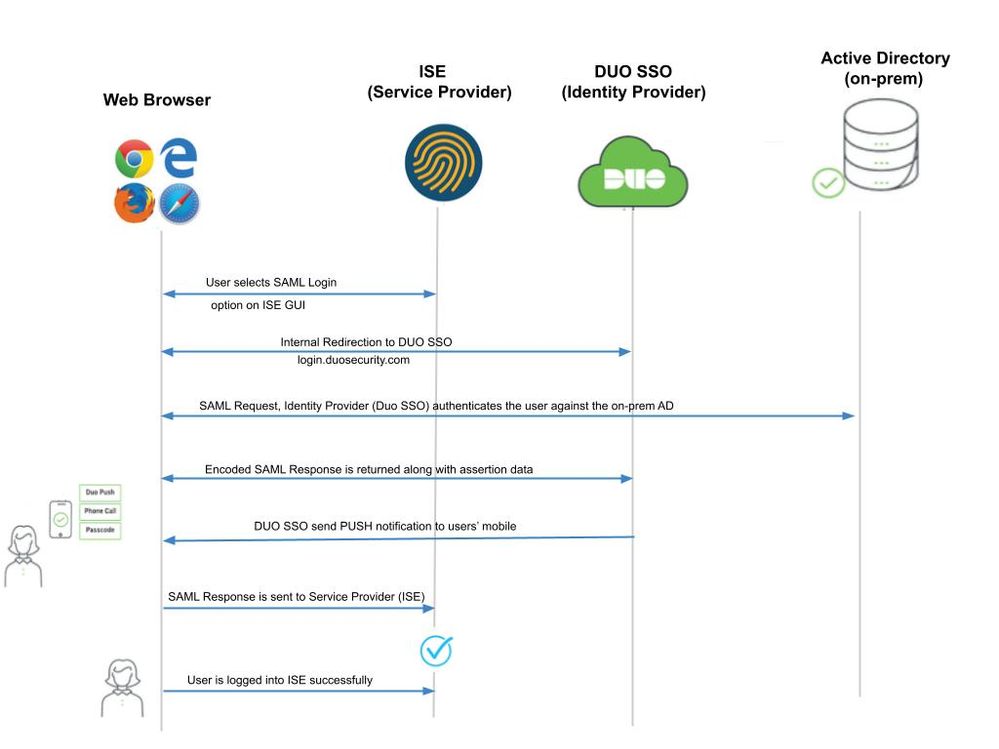

رسم تخطيطي للتدفق عالي المستوى

التدفق:

- المستخدم يسجل الدخول إلى ISE باستخدام خيار تسجيل الدخول عبر SAML.

- يقوم ISE (SAML SP) بإعادة توجيه المستعرض الخاص بالمستخدم إلى SSO ثنائي باستخدام رسالة طلب SAML.

ملاحظة: في بيئة موزعة، يمكنك الحصول على خطأ شهادة غير صالح والخطوة 3. يمكن أن تعمل الآن. لذلك، بالنسبة إلى بيئة موزعة، فإن الخطوة 2. تختلف قليلا بهذه الطريقة:

الإصدار: تتم إعادة توجيه ISE مؤقتا إلى بوابة إحدى عقد PSN (على المنفذ 8443).

الحل: لضمان أن ISE يقدم نفس الشهادة مثل شهادة واجهة المستخدم الرسومية (GUI) للمسؤول، تأكد من أن شهادة النظام التي تثق بها صالحة لاستخدام المدخل أيضا على جميع عقد PSN. - يقوم المستخدم بتسجيل الدخول باستخدام مسوغات AD الأساسية.

- يقوم Duo SSO بإعادة هذا إلى AD الذي يرجع إستجابة إلى Duo SSO.

- يتطلب Duo SSO من المستخدم إكمال مصادقة ثنائية العوامل عن طريق إرسال دفعة على الجوال.

- يقوم المستخدم بإكمال مصادقة ثنائية العامل.

- يقوم Duo SSO بإعادة توجيه مستعرض المستخدم إلى SAML SP برسالة إستجابة.

- يمكن للمستخدم الآن تسجيل الدخول إلى ISE.

تكوين تكامل SAML SSO باستخدام Duo SSO

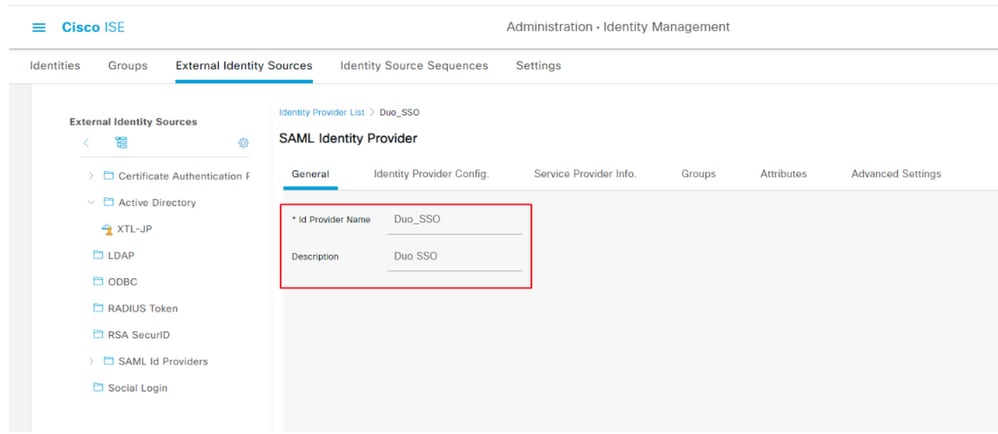

الخطوة 1. تكوين معرف SAML على ISE

تكوين SSO الثنائي كمصدر هوية SAML خارجي

على ISE، انتقل إلى Administration > Identity Management > External Identity Sources > SAML Id Providers وانقر فوق زر إضافة.

أدخل اسم معرف العملية وانقر فوق إرسال لحفظه. يكون اسم معرف P مهما فقط ل ISE كما هو موضح في الصورة:

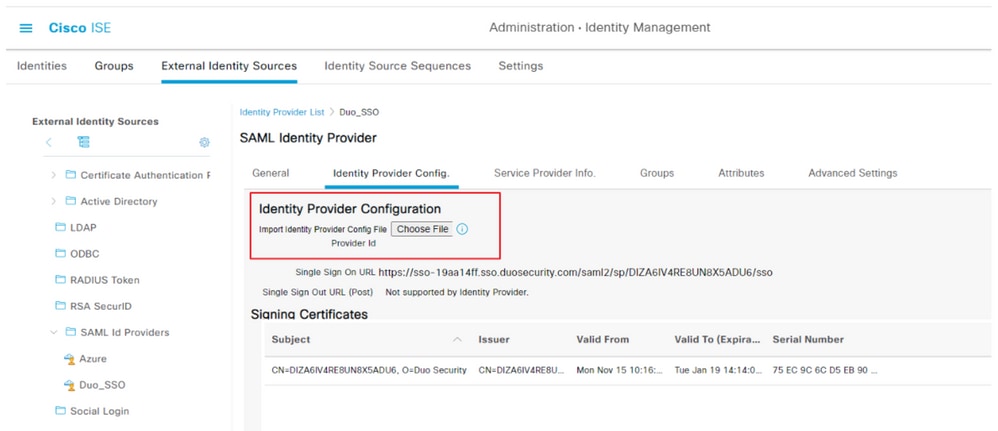

إستيراد ملف XML لبيانات تعريف SAML من مدخل مسؤول Duo

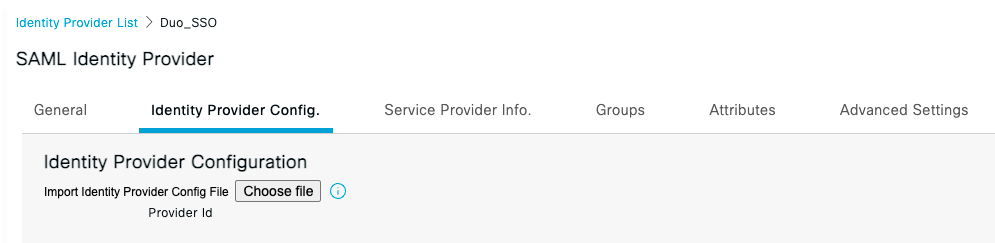

على ISE، انتقل إلى Administration > Identity Management > External Identity Sources > SAML Id Providers. > أختر SAML IDp الذي أنشأته، Identity Provider Configuration ثم انقر زر إختيار ملف.

أختر ملف SSO IDP Metadata XML المصدر من مدخل Duo Admin وانقر فتح لحفظه. (يتم ذكر هذه الخطوة في قسم "الثنائي" في هذا المستند أيضا.)

محدد موقع معلومات SSO وشهادات التوقيع هي:

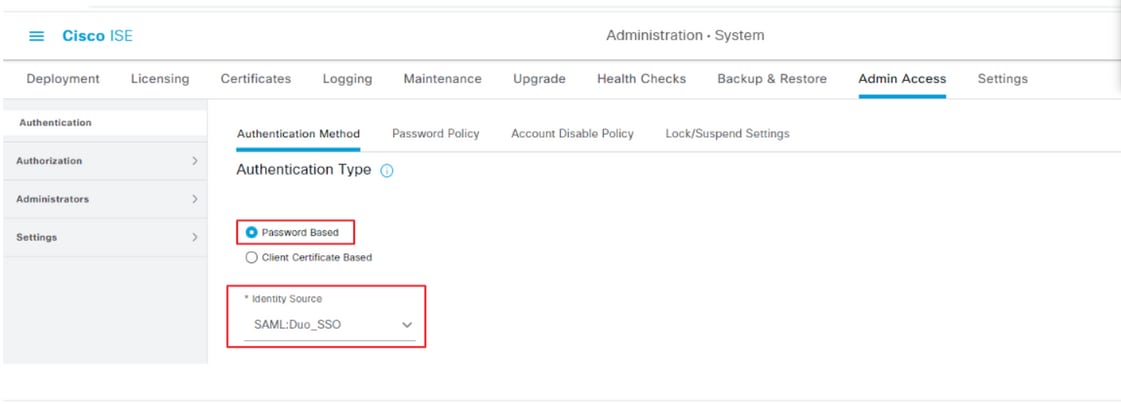

تكوين أسلوب مصادقة ISE

تكوين أسلوب مصادقة ISEانتقل إلى Administration > System > Admin Access > Authentication > Authentication Method زر الاختيار المستند إلى كلمة المرور واختار هذا الزر. أختر اسم المعرف المطلوب الذي تم إنشاؤه مسبقا من القائمة المنسدلة مصدر الهوية كما هو موضح في الصورة:

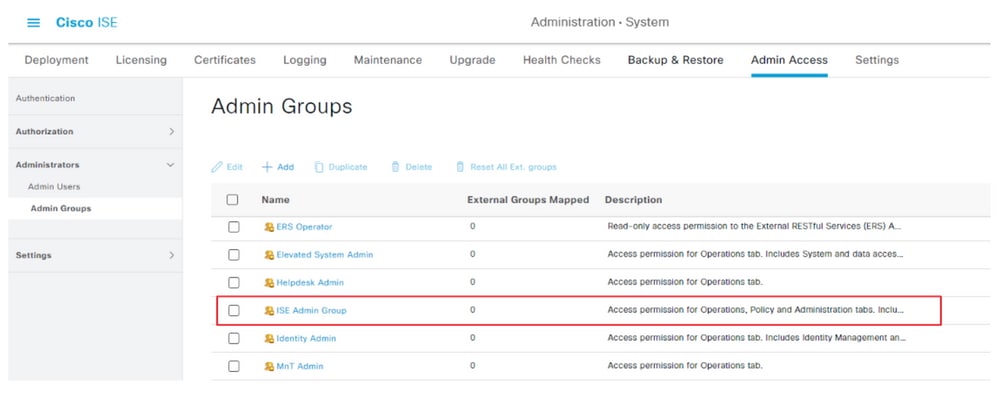

إنشاء مجموعة إدارة

إنشاء مجموعة إدارةانتقل إلى Administration > System > Admin Access > Authentication > Administrators > Admin Group Super Admin ثم انقر فوق زر مضاعفة. أدخل اسم مجموعة الإدارة وانقر فوق الزر إرسال.

يوفر ذلك امتيازات المسؤول المتميز لمجموعة الإدارة.

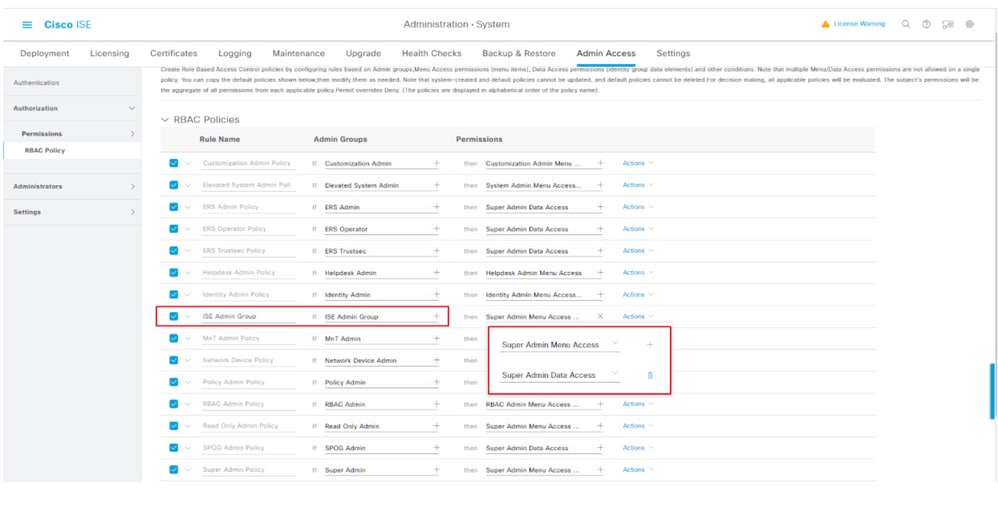

إنشاء نهج RBAC لمجموعة الإدارة

إنشاء نهج RBAC لمجموعة الإدارةانتقل إلى Administration > System > Admin Access > Authorization > RBAC Policy الإجراءات المتوافقة مع نهج Super Admin واختارها. انقر.Duplicate > Add the Name field > Save

أذونات الوصول هي نفسها الخاصة بنهج Super Admin.

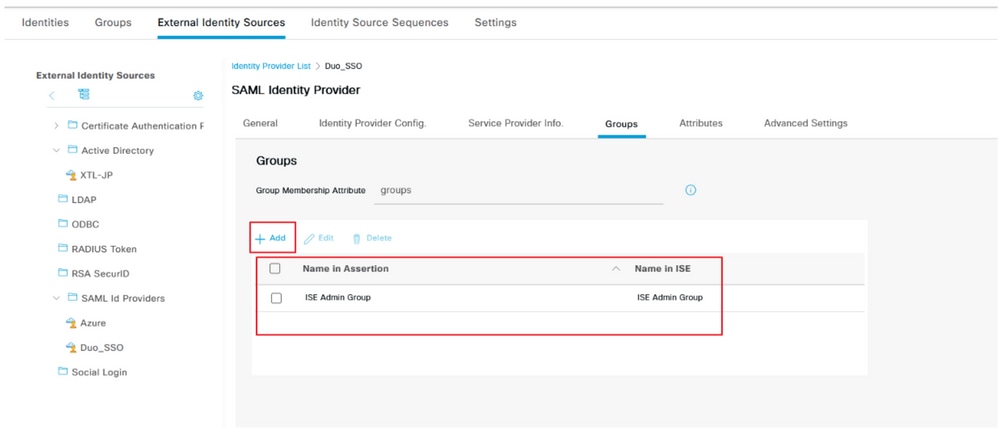

إضافة عضوية المجموعات

إضافة عضوية المجموعاتعلى ISE، انتقل إلى Administration > Identity Management > External Identity Sources > SAML Id Providers واختر SAML IDp الذي أنشأته. انقر فوق مجموعات ثم فوق الزر إضافة.

قم بإضافة الاسم في التأكيد (اسم مجموعة مسؤول ISE) ومن القائمة المنسدلة أختر مجموعة التحكم في الوصول المستندة إلى الأدوار (RBAC) التي تم إنشاؤها (الخطوة 4.) وانقر فوق فتح لحفظها. يتم ملء عنوان URL الخاص ب SSO وشهادات التوقيع تلقائيا:

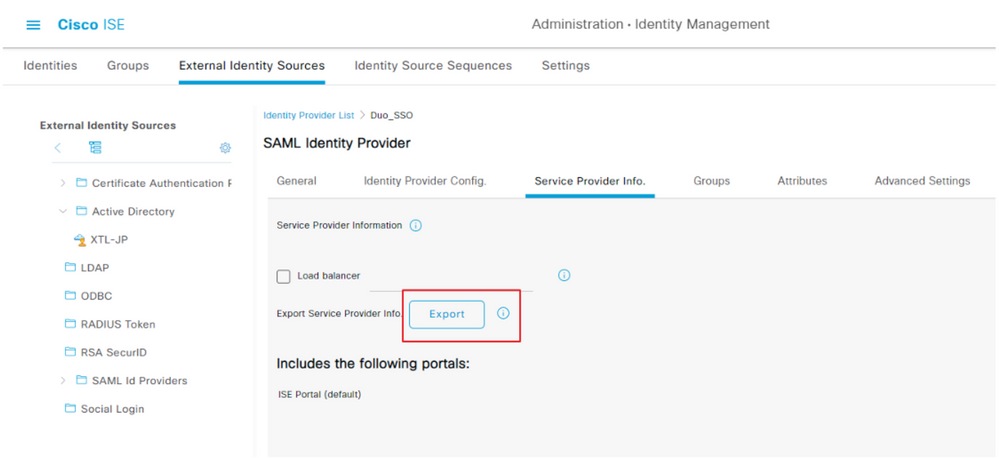

تصدير معلومات SP

تصدير معلومات SPانتقل إلى Administration > Identity Management > External Identity Sources > SAML Id Providers > (Your SAML Provider) .

قم بتبديل علامة التبويب إلى معلومات SP. وانقر فوق زر التصدير كما هو موضح في الصورة:

قم بتنزيل .xml الملف وحفظه. دون قيمة محدد موقع المعلومات (URLAssertionConsumerService) ومعرف EntityID نظرا لأن هذه التفاصيل مطلوبة في مدخل SSO الثنائي.

<?xml version="1.0" encoding="UTF-8"?><md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://CiscoISE/7fdfc239-631e-439c-a3ab-f5e56429779d"><md:SPSSODescriptor AuthnRequestsSigned="false" WantAssertionsSigned="true" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"><md:KeyDescriptor use="signing"><ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"><ds:X509Data><ds:X509Certificate>MIIFUzCCAzugAwIBAgIMNOUWtIWSUFWaealmMA0GCSqGSIb3DQEBDAUAMCcxJTAjBgNVBAMTHFNB TUxfaXNlMDIueGVyb3RydXN0bGFicy5jb20wHhcNMjExMTE1MjI1OTM0WhcNMjYxMTE0MjI1OTM0 WjAnMSUwIwYDVQQDExxTQU1MX2lzZTAyLnhlcm90cnVzdGxhYnMuY29tMIICIjANBgkqhkiG9w0B AQEFAAOCAg8AMIICCgKCAgEAxw7scSLMH1ApI3O/7+vWsGP4schoJJHlVeJKHuJVgm19SXViW8Ab WL9hQEXDr+U/zzp7fAq0YjckeNJg6VMhasao5tY4cutrAZK2F/kYvdVN+0N2cJUSTdJZNdKO+hcj VmUgClUi6Xa4PJNw+1yhj8PwrDlpzfgXZLi3wlo5sMRGrg8NeSbShPJVakIEF2FoI0hXTOOSH4ZN sD4q99dzrAv2m6y74vtU0GqwX4RRMOdvr7DIMNd2U/trh41QT85SY5c70l6fRWtY9omZBdU0S2JC ihWnC9ug7FE0qdPm2h5KiZvxJck9OqVXDHvtRKctW5gwzfX8Hu7DQKqs90h04HRUxg2GEiuiXCQZ 5p63KfoRly5oW50UK0LIMdyhDl+8uP+n+Jo3ufR8lKe42+/rws5Ct1hg4jozddutKkw2vyxMEg5/ ZpAz/goRIOmBN4r3n3FNGZV1uTfbb1Mz8yvY61ccGgTU1/Iynt9maNHxjbFtAP+HaiMPisfTKDRJ OLx91v+xKpb+opcOxqVK1q0Us0yGVvfycaFNZ3jP5wBNBzSAi7cvXk7sIW9WM7DC84OjC/r9EbaX Wll7MLV+16Z+FeDnzhzFVjq/cb61eNvXKKwDFryFqBnDLLJGmJuZQ/EgR0wkvseR8tNE3qIYVhOe qfCKZUpWtZ+lGLDD3r50p9UCAwEAAaN/MH0wIgYDVR0RBBswGYIXaXNlMDIueGVyb3RydXN0bGFi cy5jb20wDAYDVR0TBAUwAwEB/zALBgNVHQ8EBAMCAuwwHQYDVR0OBBYEFAoHeqyYR5r0XpOVXODT WdpDycOoMB0GA1UdJQQWMBQGCCsGAQUFBwMBBggrBgEFBQcDAjANBgkqhkiG9w0BAQwFAAOCAgEA aoIIkyS8slDwjQrRsUVyPi17Lvl0TleCUQBrnr5WNUWlaXIB7Cb9qrG9D2ced72miH6vUcxine78 V4loTsgVu3tVlslQrOLW2eNLSbaN1XqbVUl1sCZkA4wGt8uLPX0t8UYysecEPFXD0NiKGPoIMaFg 3pP5525cJpeLRkgHjw1Z2qT54lsGd8Gdq6V666kliAt73kPwfDiZf/uDsCI+euIHDywLdOad51kJ RWAsZO7tgxK3tJO9z7JU4oY1fI26DUN43++Ap3KSaDiz9gYJ3fFjR9hP/nF/ywyO0HO5MgHqhsMo +zBMADukmprYC8qd+0z76+NQ6TLXgUer7NQMty68tQYP4riupvc26CEmgEZ592jBgDdt2tkY9An4 Fl/rqJPhX2RISLdUt50NcBbIZVOJ/IjkqHj9UG1E/U8qYy3krWvZV+VV5ChVNzwiVTWFCEOHNOTh l/yYdAAsODUBbwTqgJL1G3hNo+dA3LAgg/XKENFr+tt3LQ0kwPAtjKFQsIX/4sgMetV4KSqUI3HZ qw5u0t9WT578SZ5p1u/qj2cfx2wdqRVk5vSij6TxOpXIaCuY2L5YfeIMP/K49K+DecMBxCrKygNT vGX0PkVG/yqgQ9OIfQZ1OD3/NZxGyBJdzSSkjHxiUdWf4lWj1tVU+qav8M3imsCRvcZJppaKJNo=</ds:X509Certificate></ds:X509Data></ds:KeyInfo></md:KeyDescriptor><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:persistent</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:WindowsDomainQualifiedName</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:kerberos</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:X509SubjectName</md:NameIDFormat><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://10.52.14.44:8443/portal/SSOLoginResponse.action" index="0"/><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://ise02.xerotrustlabs.com:8443/portal/SSOLoginResponse.action" index="1"/></md:SPSSODescriptor></md:EntityDescriptor>فيما يلي التفاصيل/السمات موضع الاهتمام التي تم تجميعها من ملف التعريف والتي يجب تكوينها في دمج SAML العام الثنائي

EntityID = http://CiscoISE/7fdfc239-631e-439c-a3ab-f5e56429779d.

موقع ConfirmationConsumerService = https://10.x.x.x:8443/portal/SSOLoginResponse.action حيث يمثل 10.x.x.x عنوان ISE IP الموجود على ملف XML (الموقع).

موقع ConfirmationConsumerService = https://isenodename.com:8443/portal/SSOLoginResponse.action حيثisenodename يكون اسم ISE FQDN الفعلي الموجود على ملف XML (الموقع).

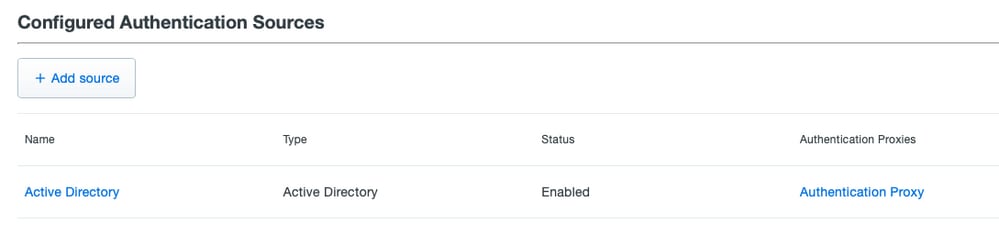

الخطوة 2. تكوين SSO الثنائي ل ISE

الخطوة 2. تكوين SSO الثنائي ل ISEتحقق من هذه كيلوبايت لتكوين Duo SSO باستخدام AD كمصدر مصادقة.

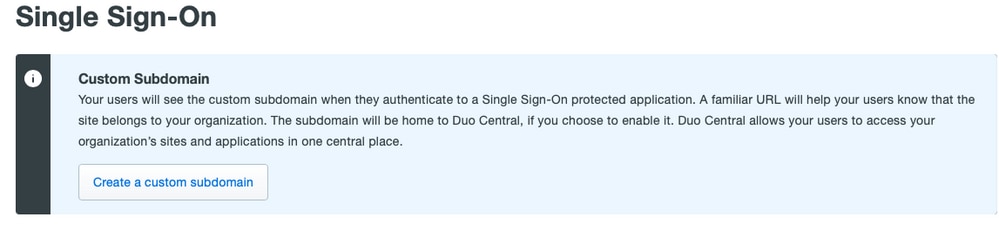

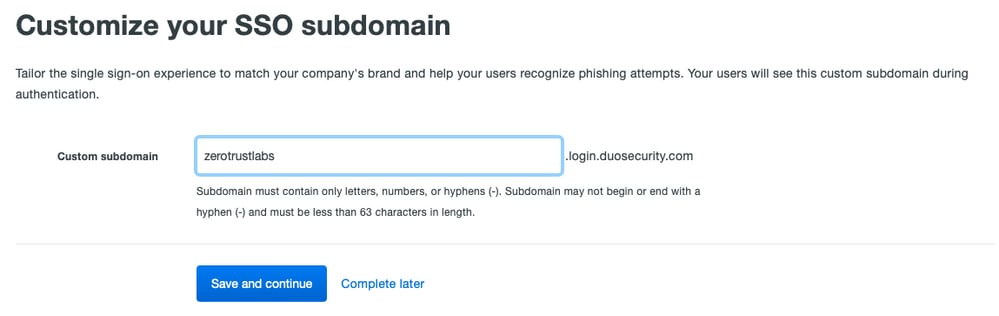

تحقق من هذه كيلوبايت لتمكين SSO باستخدام المجال المخصص.

الخطوة 3. دمج Cisco ISE مع Duo SSO كحزمة SP عامة

الخطوة 3. دمج Cisco ISE مع Duo SSO كحزمة SP عامةتحقق من الخطوة 1. والخطوة 2. من هذه كيلوبايت من أجل دمج Cisco ISE مع Duo SSO كمزود خدمة رسومية.

تكوين تفاصيل Cisco ISE SP في لوحة مسؤول Duo ل SP عام:

| الاسم |

الوصف |

| معرف الكيان |

|

| عنوان URL لخدمة المستهلك لتأكيد البيانات (ACS) |

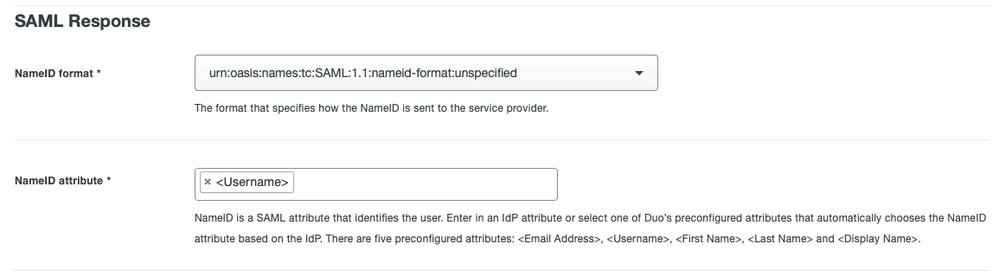

تكوين إستجابة SAML ل Cisco ISE:

| الاسم |

الوصف |

| تنسيق NameID |

urn:oasis:الأسماء:tc:saml:1.1:nameid-format:غير محدد |

| سمة NameID |

Username |

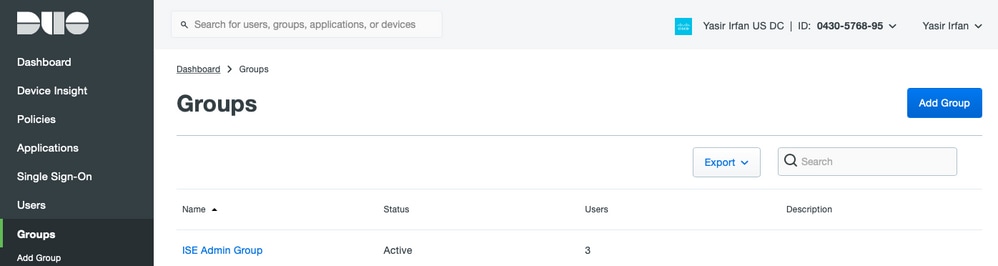

قم بإنشاء مجموعة تسمى مجموعة مسؤول Cisco في لوحة مسؤول Duo وأضف مستخدمي ISE إلى هذه المجموعة أو قم بإنشاء مجموعة في Windows AD وقم بمزامنة نفس المجموعة إلى لوحة مسؤول Duo باستخدام ميزة مزامنة الدليل.

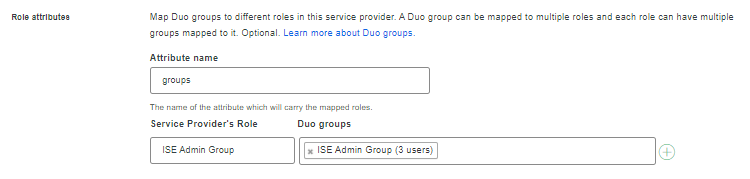

تكوين سمات الدور ل Cisco ISE:

| الاسم |

الوصف |

| اسم السمة |

مجموعات |

| دور SP |

مجموعة مسؤول ISE |

| ثنائي المجموعات |

مجموعة مسؤول ISE |

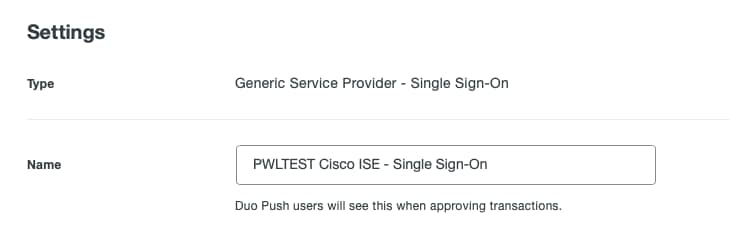

في قسم الإعدادات قم بتوفير اسم مناسب في علامة التبويب الاسم لهذا التكامل.

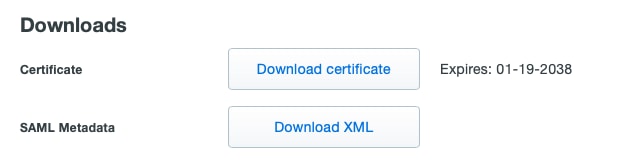

طقطقت ال save زر in order to أنقذت التشكيل وأرجعت هذا ك ب ل كثير معلومة.

انقر فوق تنزيل XML لتنزيل بيانات تعريف SAML.

قم بتحميل SAML MetaData Download من لوحة إدارة Duo إلى Cisco ISE بالتنقل إلى Administration > Identity Management > External Identity Sources > SAML Id Providers > Duo_SSO.

قم بتبديل علامة التبويب إلى تكوين موفر الهوية. وانقر فوق الزر إختيار الملف.

أختر ملف بيانات التعريف XML الذي تم تنزيله في الخطوة 8. وانقر حفظ.

ملاحظة: تمت الإشارة إلى هذه الخطوة هنا ضمن القسم تكوين تكامل SAML SSO مع Duo SSO؛ الخطوة 2. إستيراد ملف SAML Metadata XML من مدخل Duo Admin.

التحقق من الصحة

التحقق من الصحةإختبار الدمج مع Duo SSO

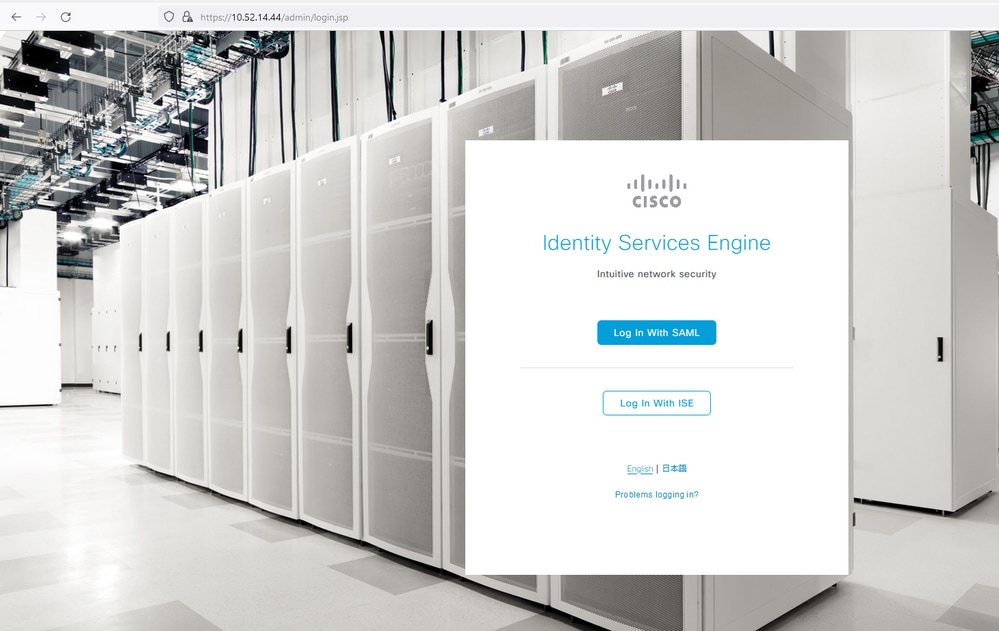

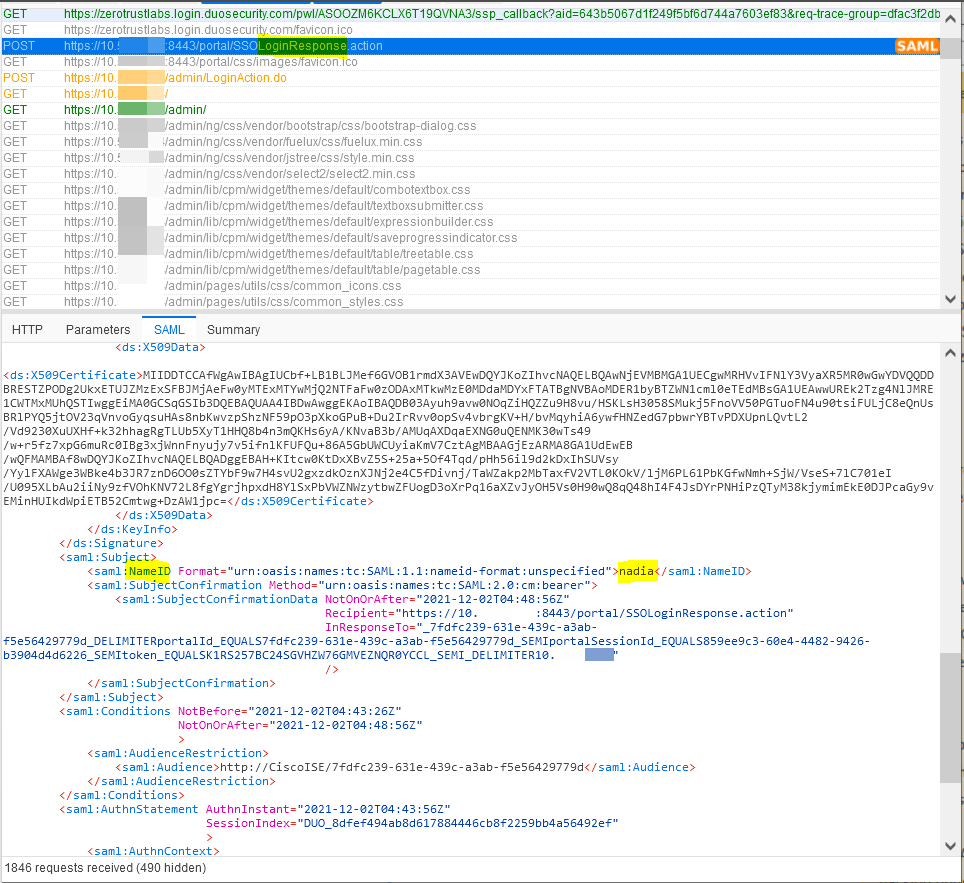

إختبار الدمج مع Duo SSO1. قم بتسجيل الدخول إلى لوحة إدارة Cisco ISE وانقر فوق تسجيل الدخول باستخدام SAML.

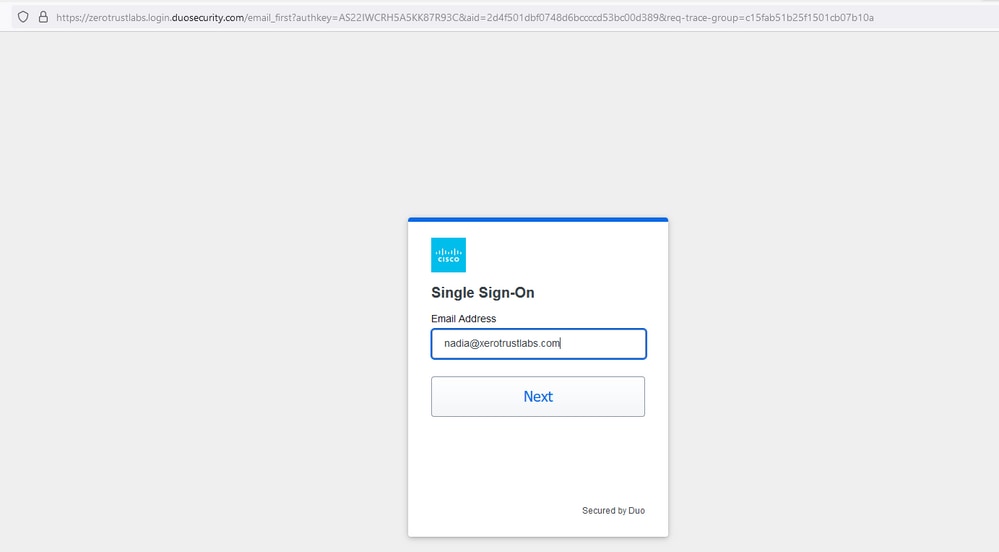

2. تتم إعادة التوجيه إلى صفحة SSO، فأدخل عنوان البريد الإلكتروني وانقر فوق التالي.

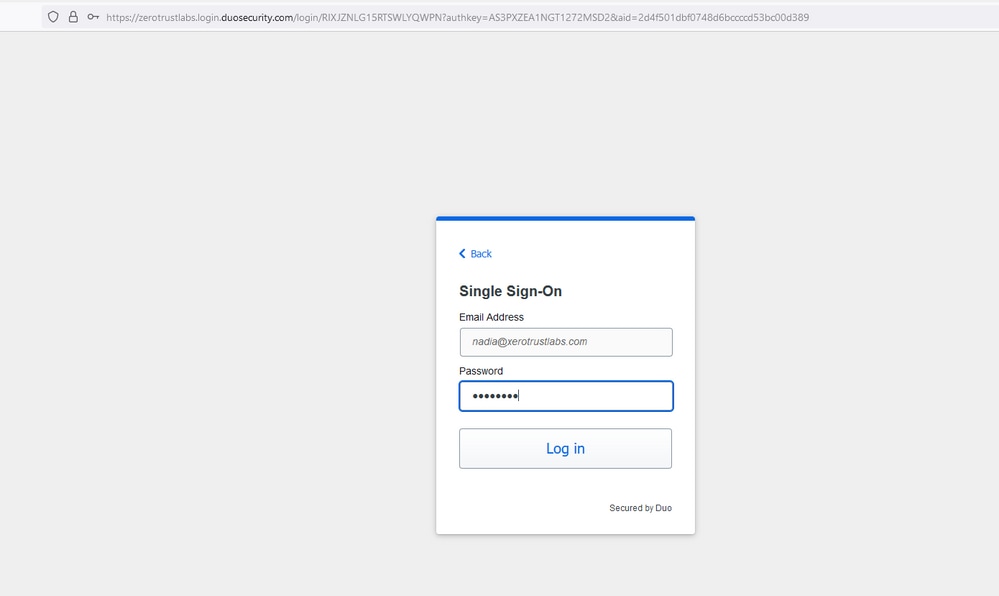

3. أدخل كلمة المرور وانقر فوق تسجيل الدخول.

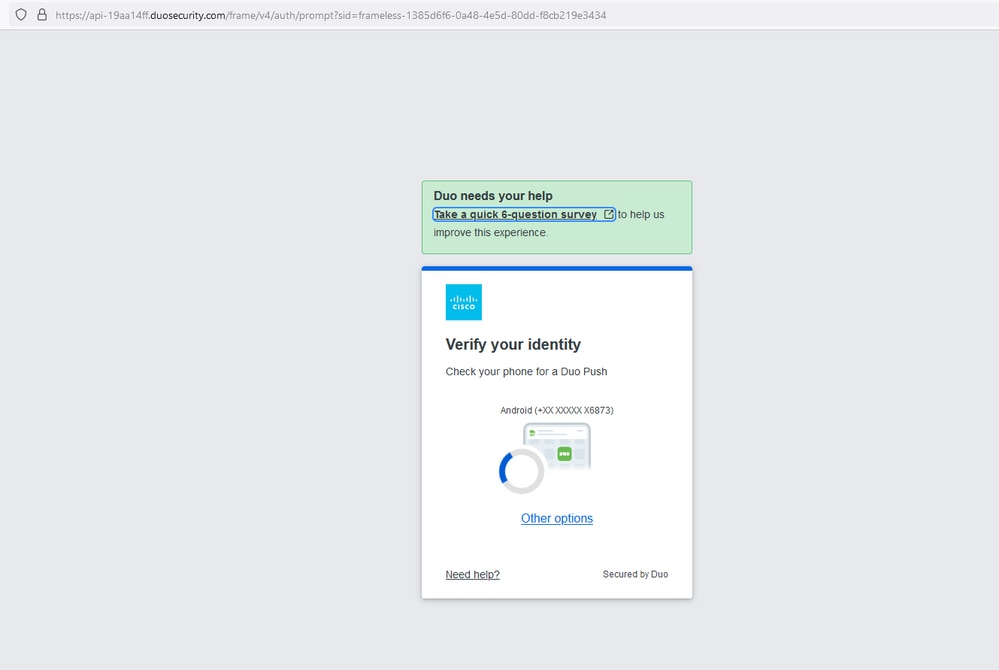

4. يمكنك الحصول على موجه دفع ثنائي على جهازك المحمول.

5. بمجرد قبول المطالبة، تحصل على نافذة ويتم إعادة توجيهها تلقائيا إلى صفحة مسؤول ISE.

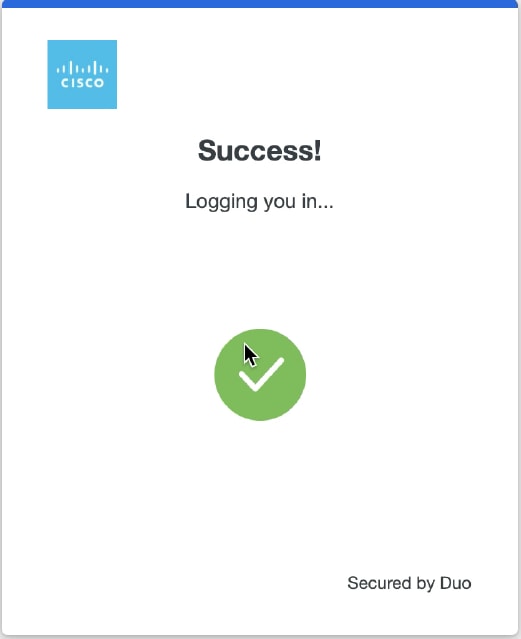

6. صفحة الوصول إلى واجهة المستخدم الرسومية (GUI) الخاصة بإدارة ISE.

استكشاف الأخطاء وإصلاحها

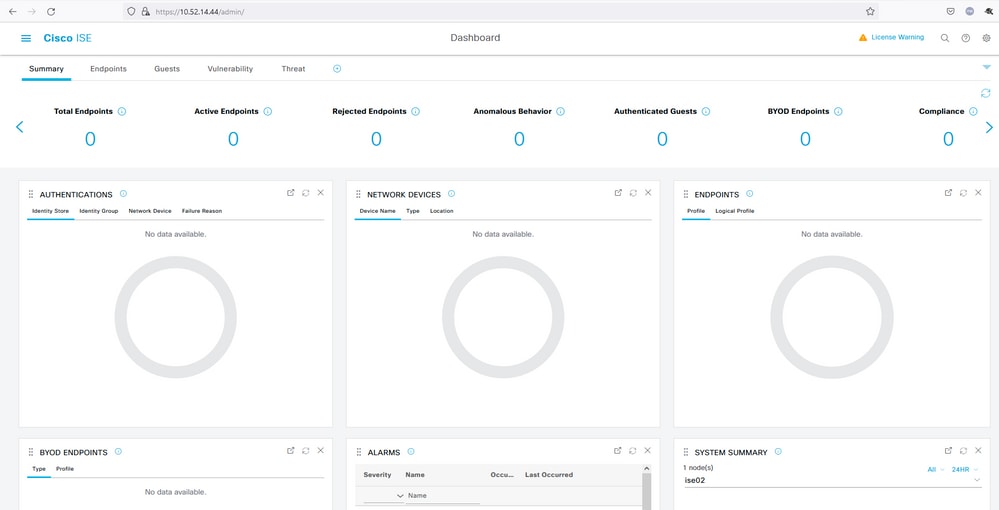

استكشاف الأخطاء وإصلاحها- قم بتنزيل ملحق SAML Tracer ل Mozilla FF https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/.

- قم بالتمرير إلى

SSOLoginResponse.action الحزمة. تحت علامة التبويب SAML، ترى عدد من السمات المرسلة من Duo SAML: NameID، المستلم (عنوان URL لموقع ConfirmationConsumerService)، والجمهور(EntityID).

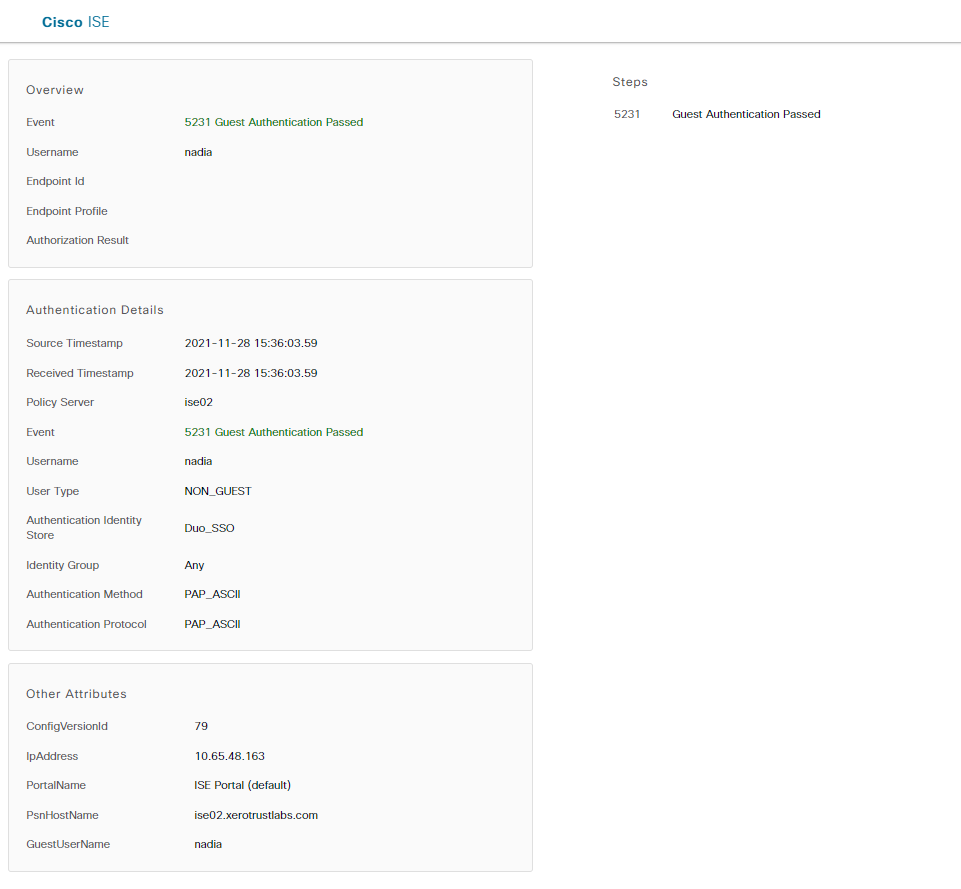

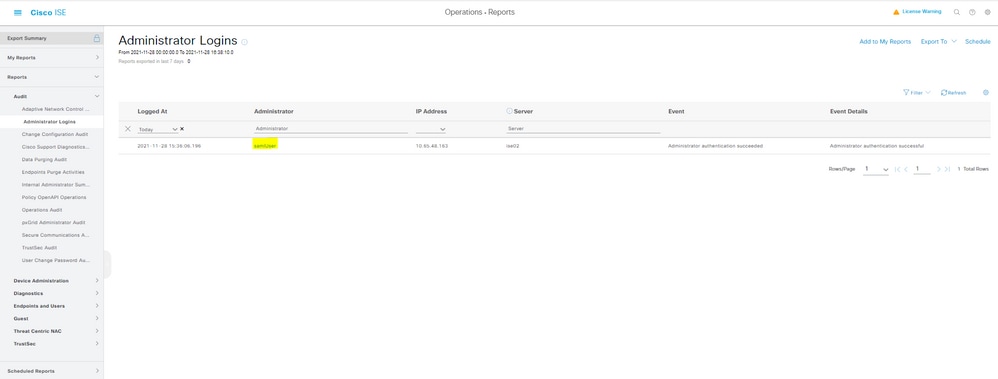

- Live Log on ISE:

- تسجيل الدخول الإداري إلى ISE: username: samlUser.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

29-Feb-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Nadia GouveiaISE TAC Team

- Mayil RajISE TAC Team Lead

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات