المقدمة

يوضح هذا المستند كيفية تكوين تسجيل الأحداث الآمنة ل NetFlow (NSEL) على الدفاع عن تهديد FirePOWER (FTD) عبر مركز إدارة FirePOWER (FMC).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة FMC

- معرفة في FTD

- معرفة سياسة FlexConfig

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- FTD الإصدار 6.6.1

- FMC الإصدار 6.6.1

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يوضح هذا المستند كيفية تكوين تسجيل الأحداث الآمنة ل NetFlow (NSEL) على الدفاع عن تهديد FirePOWER (FTD) عبر مركز إدارة FirePOWER (FMC).

تقترن كائنات نص FlexConfig بالمتغيرات المستخدمة في كائنات FlexConfig المحددة مسبقا. تم العثور على كائنات FlexConfig المحددة مسبقا وكائنات النص المقترنة في FMC لتكوين NSEL. هناك أربعة كائنات FlexConfig معرفة مسبقا داخل FMC وثلاثة كائنات نص معرفة مسبقا. كائنات FlexConfig المحددة مسبقا هي للقراءة فقط ولا يمكن تعديلها. لتعديل معلمات NetFlow، يمكن نسخ الكائنات.

الكائنات الأربعة المحددة مسبقا مدرجة في الجدول:

كائنات النص الثلاثة المحددة مسبقا مسرودة في الجدول:

التكوين

يصف هذا القسم كيفية تكوين NSEL على FMC من خلال سياسة FlexConfig.

الخطوة 1. تعيين معلمات كائنات النص ل NetFlow.

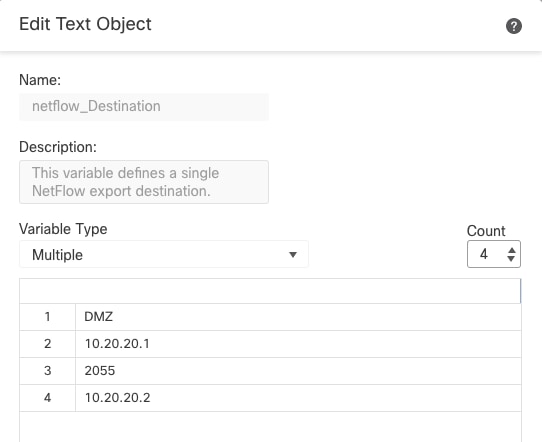

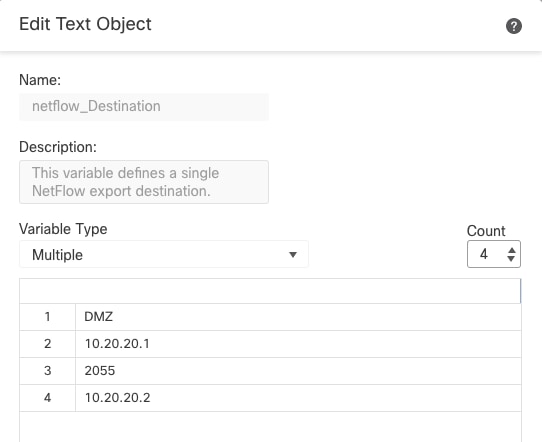

لتعيين معلمات المتغير، انتقل إلى الكائنات > FlexConfig > كائنات النص. قم بتحرير كائن netflow_destination. قم بتعريف نوع المتغير المتعدد والعدد المضبوط على 3. ثبتت القارن إسم، غاية عنوان ومنفذ.

في مثال التكوين هذا، تكون الواجهة DMZ، ويكون عنوان IP لمجمع NetFlow هو 10.20.20.1 ومنفذ UDP هو 2055.

ملاحظة: يتم إستخدام القيم الافتراضية ل netflow_event_types و netflow_parameters.

الخطوة 2. قم بتكوين كائن قائمة الوصول الموسعة لمطابقة حركة مرور معينة.

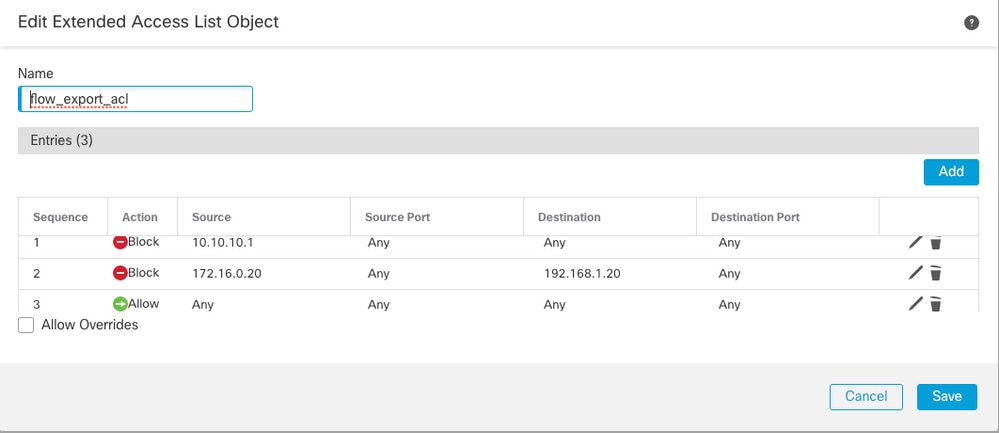

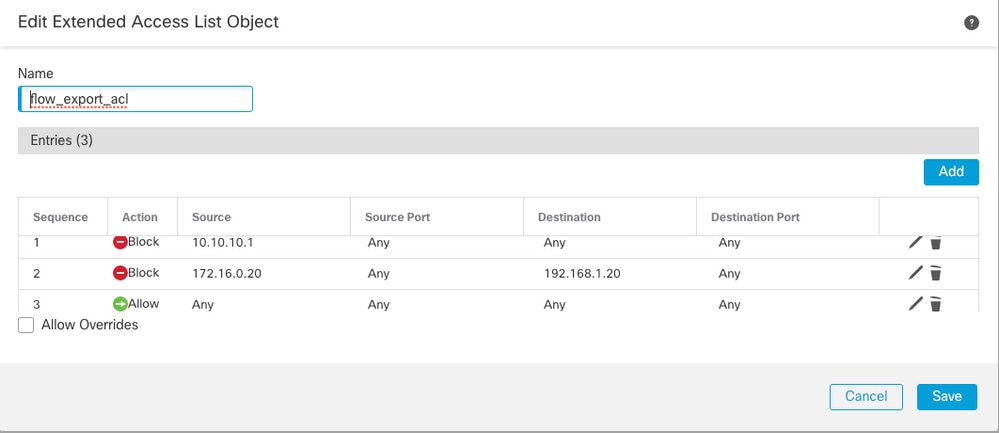

لإنشاء قائمة الوصول الموسعة على FMC، انتقل إلى الكائنات > إدارة الكائنات وعلى القائمة اليسرى، تحت قائمة الوصول حدد موسع.انقر فوق إضافة قائمة الوصول الموسعة.

قم بتعبئة حقل الاسم. في هذا المثال، يكون الاسم flow_export_acl. انقر فوق الزر إضافة. قم بتكوين إدخالات التحكم في الوصول لمطابقة حركة مرور معينة.

في هذا مثال استثنيت حركة مرور من المضيف 10.10.10.1 إلى أي غاية وحركة مرور بين المضيف 172.16.0.20 و 192.168.1.20. يتم تضمين أي حركة مرور أخرى.

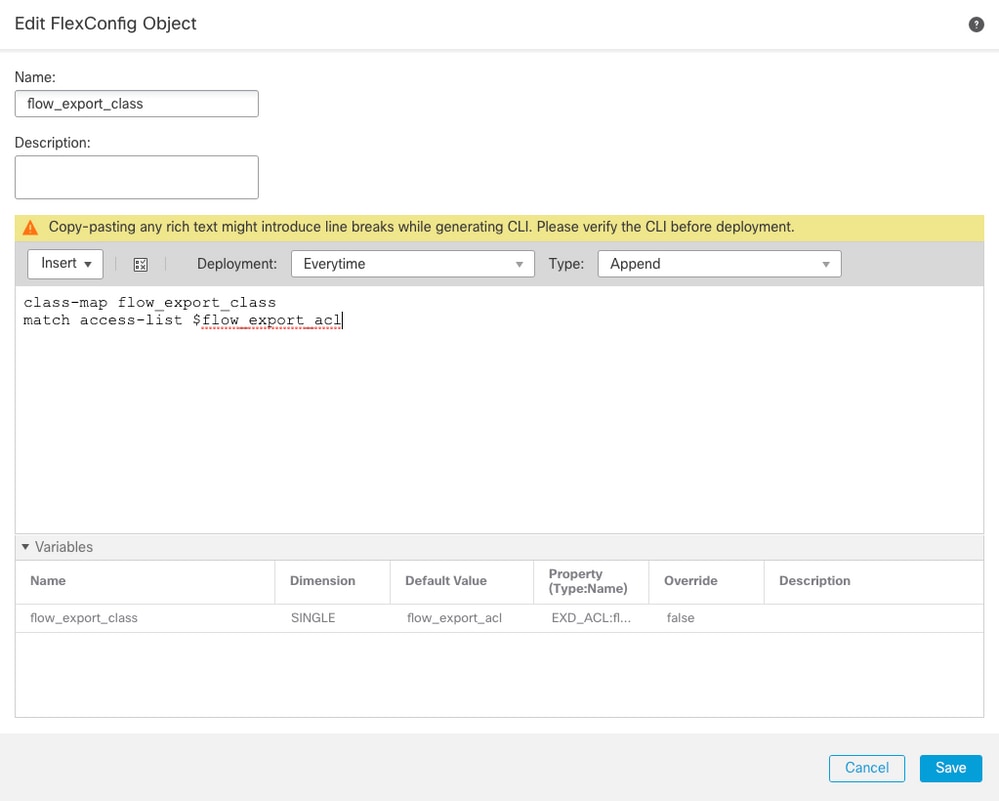

الخطوة 3. تكوين كائن FlexConfig.

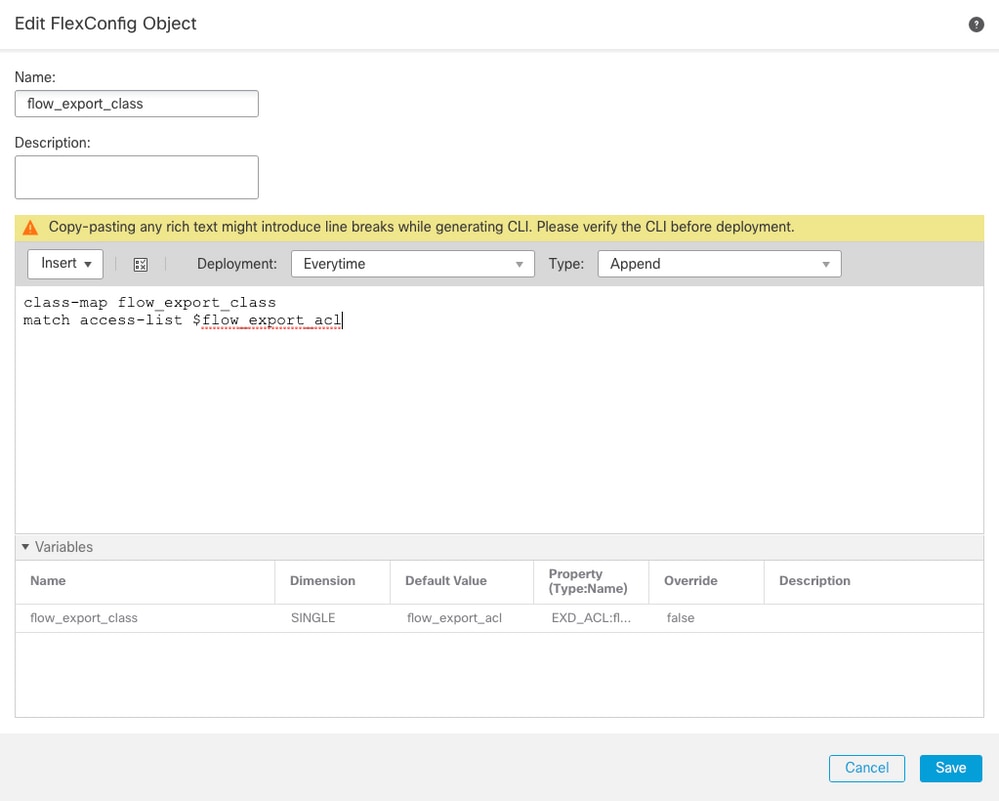

لتكوين كائنات FlexConfig، انتقل إلى الكائنات>FlexConfig>FlexConfig الكائنات FlexConfig وانقر على زر إضافة كائن FlexConfig.

حدد خريطة الفئة التي تحدد حركة مرور البيانات التي يلزم تصدير أحداث NetFlow لها. في هذا المثال، اسم الكائن هو flow_export_class.

حدد قائمة الوصول التي تم إنشاؤها في الخطوة 2. انقر فوق إدراج > إدراج كائن نهج > كائن قائمة التحكم في الوصول (ACL) الموسعة وقم بتعيين اسم. بعد ذلك، انقر فوق الزر إضافة. في هذا المثال، اسم المتغير هو flow_export_acl. انقر فوق حفظ.

قم بإضافة خطوط التكوين التالية في الحقل الفارغ وقم بتضمين المتغير المحدد مسبقا ($flow_export_acl.) في سطر تكوين match access-list.

لاحظ أن رمز $ يبدأ اسم المتغير. هذا يساعد على تعريف أن المتغير يأتي بعدها.

class-map flow_export_class

match access-list $flow_export_acl

انقر على حفظ عند الانتهاء.

الخطوة 4. تكوين وجهة NetFlow

لتكوين وجهة NetFlow، انتقل إلى الكائنات > FlexConfig>كائنات FlexConfig وعامل التصفية بواسطة NetFlow. انسخ الكائن NetFlow_Add_Destination. تم إنشاء NetFlow_Add_DESTINATION_COPY.

قم بتعيين الفئة التي تم إنشاؤها في الخطوة 3. يمكنك إنشاء مخطط سياسة جديد لتطبيق إجراءات التدفق-التصدير على الفئات المعرفة.

في هذا المثال، يتم إدراج الفئة في السياسة الحالية (السياسة العامة).

## destination: interface_nameif destination_ip udp_port

## event-types: any subset of {all, flow-create, flow-denied, flow-teardown, flow-update}

flow-export destination $netflow_Destination.get(0) $netflow_Destination.get(1) $netflow_Destination.get(2)

policy-map global_policy

class flow_export_class

#foreach ( $event_type in $netflow_Event_Types )

flow-export event-type $event_type destination $netflow_Destination.get(1)

#end

انقر على حفظ عند الانتهاء.

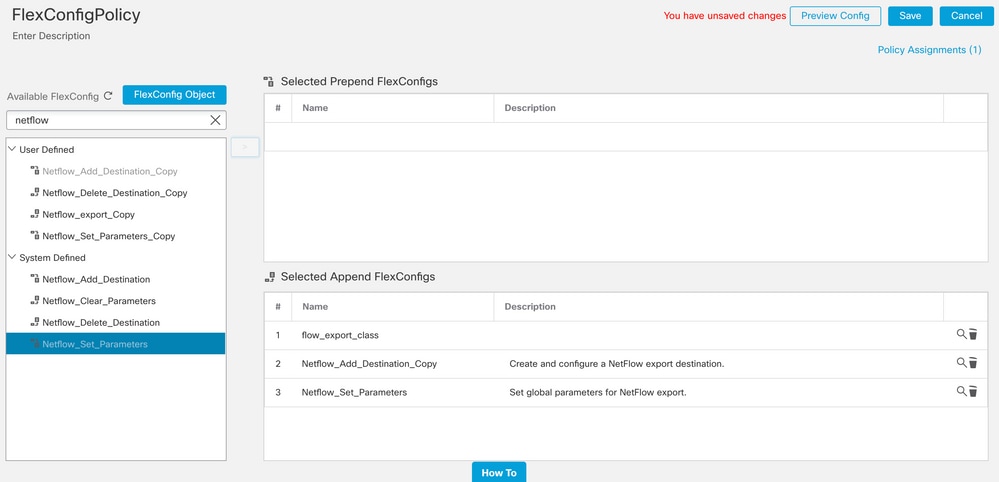

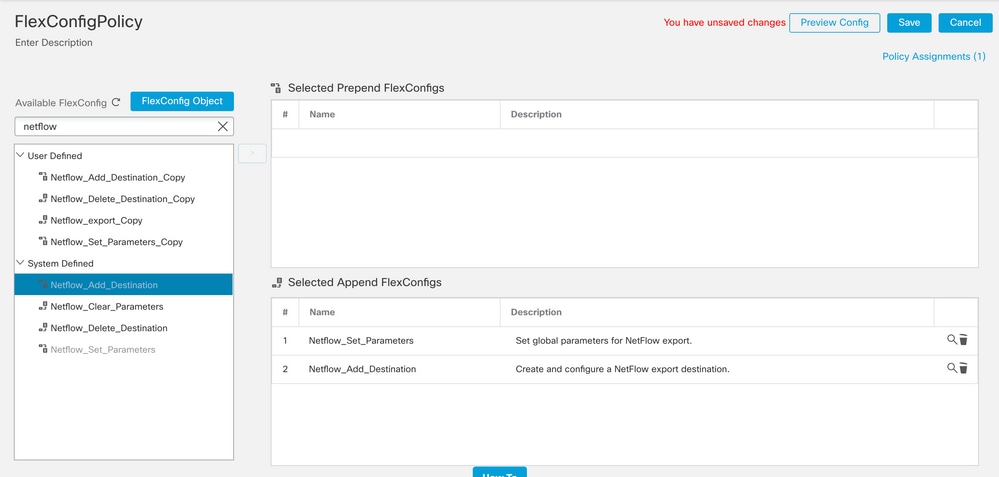

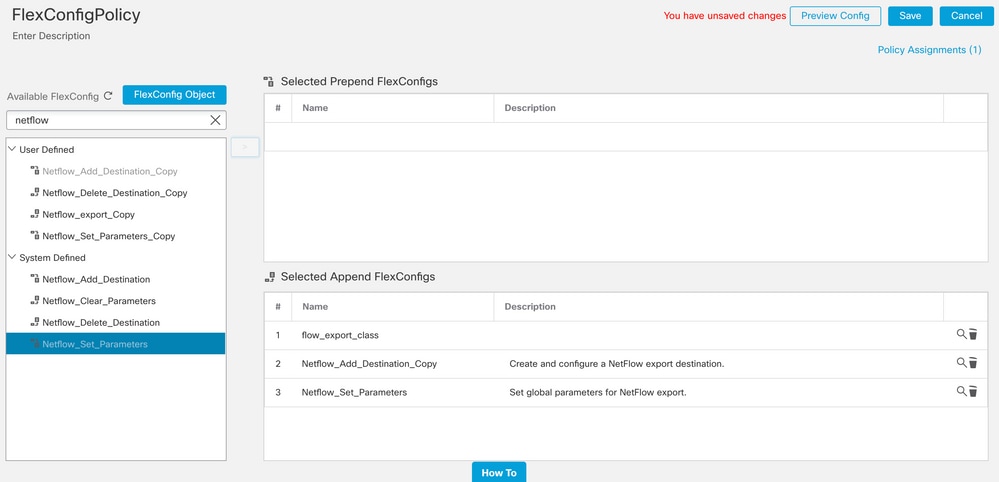

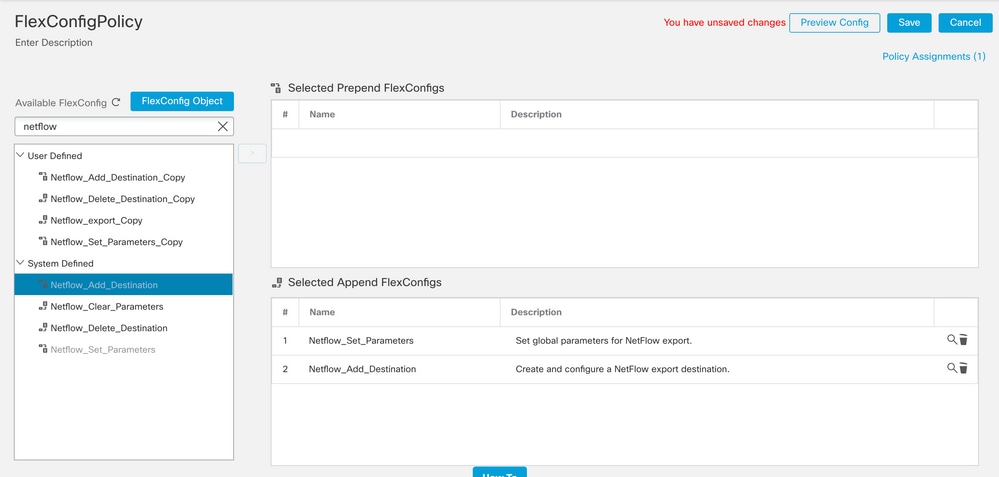

الخطوة 5. تعيين سياسة FlexConfig إلى FTD

انتقل إلى الأجهزة > FlexConfig وأنشئ سياسة جديدة (ما لم يكن هناك سياسة تم إنشاؤها بالفعل لغرض آخر وتم تعيينها إلى نفس FTD). في هذا المثال، تم إنشاء FlexConfig بالفعل. قم بتحرير سياسة FlexConfig وحدد كائنات FlexConfig التي تم إنشاؤها في الخطوات السابقة.

في هذا المثال، يتم إستخدام معلمات تصدير NetFlow الافتراضية، وبالتالي، يتم تحديد NetFlow_Set_Parameters. حفظ التغييرات والنشر.

ملاحظة: لمطابقة حركة المرور دون الحاجة إلى مطابقة حركة مرور معينة، يمكنك التخطي من الخطوات من 2 إلى 4 واستخدام كائنات NetFlow المحددة مسبقا.

ملاحظة: لإضافة مجمع NSEL ثان يتم إرسال حزم NetFlow إليه. في الخطوة 1، أضف 4 متغيرات لإضافة عنوان IP الثاني لمجمع NetFlow.

كائن نص-Multi-NetFlow

كائن نص-Multi-NetFlow

في الخطوة 4.، أضف سطر التكوين: flow-export destination$netflow_destination.get(0)$netflow_destination.get(1)$netflow_destination.get(2)

قم بتحرير المتغير $netflow_destination.get لمتغير المراسلات. في هذا المثال، قيمة المتغير هي 3. على سبيل المثال:

flow-export destination $netflow_Destination.get(0) $netflow_Destination.get(1) $netflow_Destination.get(2)

flow-export destination $netflow_Destination.get(0) $netflow_Destination.get(3) $netflow_Destination.get(2)

أيضا، أضف المتغير الثاني $netflow_destination.احصل على سطر التكوين: flow-export event-type $event_type destination$netflow_destination.get(1). على سبيل المثال:

flow-export event-type $event_type destination $netflow_Destination.get(1) $netflow_Destination.get(3)

تحقق من صحة هذا التكوين كما هو موضح في الصورة أدناه:

التحقق من الصحة

يمكن التحقق من تكوين NetFlow داخل نهج FlexConfig. لمعاينة التكوين، انقر على معاينة التكوين. حدد FTD وتحقق من التكوين.

قم بالوصول إلى FTD من خلال Secure Shell (SSH) واستخدم نظام الأوامر support diagnostic-cli وقم بتشغيل الأوامر التالية:

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower# show access-list flow_export_acl

access-list flow_export_acl; 3 elements; name hash: 0xe30f1adf

access-list flow_export_acl line 1 extended deny object-group ProxySG_ExtendedACL_34359742097 object 10.10.10.1 any (hitcnt=0) 0x8edff419

access-list flow_export_acl line 1 extended deny ip host 10.10.10.1 any (hitcnt=0) 0x3d4f23a4

access-list flow_export_acl line 2 extended deny object-group ProxySG_ExtendedACL_34359742101 object 172.16.0.20 object 192.168.1.20 (hitcnt=0) 0x0ec22ecf

access-list flow_export_acl line 2 extended deny ip host 172.16.0.20 host 192.168.1.20 (hitcnt=0) 0x134aaeea

access-list flow_export_acl line 3 extended permit object-group ProxySG_ExtendedACL_30064776111 any any (hitcnt=0) 0x3726277e

access-list flow_export_acl line 3 extended permit ip any any (hitcnt=0) 0x759f5ecf

firepower# sh running-config class-map flow_export_class

class-map flow_export_class

match access-list flow_export_acl

firepower# show running-config policy-map

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

no tcp-inspection

policy-map type inspect ip-options UM_STATIC_IP_OPTIONS_MAP

parameters

eool action allow

nop action allow

router-alert action allow

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect icmp

inspect icmp error

inspect ip-options UM_STATIC_IP_OPTIONS_MAP

inspect snmp

class flow_export_class

flow-export event-type all destination 10.20.20.1

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

firepower# show running-config | include flow

access-list flow_export_acl extended deny object-group ProxySG_ExtendedACL_34359742097 object 10.10.10.1 any

access-list flow_export_acl extended deny object-group ProxySG_ExtendedACL_34359742101 object 172.16.0.20 object 192.168.1.20

access-list flow_export_acl extended permit object-group ProxySG_ExtendedACL_30064776111 any any

flow-export destination DMZ 10.20.20.1 2055

class-map flow_export_class

match access-list flow_export_acl

class flow_export_class

flow-export event-type all destination 10.20.20.1

معلومات ذات صلة

التعليقات

التعليقات