المقدمة

يصف هذا المستند الأساسيات لتمكين تسجيل الدخول الأحادي (SSO) والتحقق من صحته على vManage.

المصطلح

لغة ترميز تأكيد الأمان (SAML) هي معيار مفتوح لتبادل بيانات المصادقة والتفويض بين الأطراف، وخاصة بين موفر الهوية ومزود الخدمة. وكما يوحي اسمها، فإن SAML هي لغة ترميز قائمة على XML لتأكيدات الأمان (عبارات يستخدمها موفرو الخدمة لاتخاذ قرارات مراقبة الوصول).

موفر الهوية (IdP) هو "موفر موثوق به يتيح لك إستخدام تسجيل الدخول الأحادي (SSO) للوصول إلى مواقع الويب الأخرى." يعمل برنامج SSO على تقليل إجهاد كلمة المرور وتحسين سهولة الاستخدام. كما أنها تقلل من سطح الهجوم المحتمل وتوفر مستوى أمان أفضل.

مزود الخدمة - هو كيان نظام يستقبل ويقبل تأكيدات المصادقة بالاقتران مع ملف تعريف SSO الخاص ب SAML.

ما هي إمكانات الميزات؟

- وبدءا من الإصدار 18.3.0، يدعم تقنية vManage برنامج SSO. يسمح SSO للمستخدم بتسجيل الدخول إلى vManage عن طريق المصادقة مقابل موفر هوية خارجي (IP).

- يتم دعم SAML2.0 فقط

- مدعوم من أجل - مستأجر واحد (مستقل وعنقود) ومستأجر متعدد (على مستوى المزود ومستوى المستأجر)، كما أن عمليات النشر متعددة المستأجرين يتم تجميعها بشكل افتراضي. الموفر كمستأجر غير قابل للتطبيق.

- يمكن أن يكون لكل مستأجر موفر هوية فريد خاص به طالما يتوافق المشردون داخليا مع مواصفات SAML 2.0.

- يدعم تكوين بيانات تعريف IDP عبر تحميل الملفات وكذلك نسخ النص العادي وتنزيل بيانات تعريف vManage.

- يتم دعم SSO المستند إلى المستعرض فقط.

- الشهادات المستخدمة لبيانات تعريف vManage غير قابلة للتكوين في هذا الإصدار.

هي شهادة موقعة ذاتيا، تم إنشاؤها في أول مرة تقوم فيها بتمكين SSO، باستخدام المعلمات التالية:

String CN = <TenantName>، DefaultTenant

String OU = <اسم المؤسسة>

السلسلة O = <sp org name>

السلسلة L = "سان خوسيه"؛

String ST = "CA"؛

السلسلة C = "الولايات المتحدة الأمريكية"؛

صلاحية السلسلة = 5 سنوات؛

خوارزمية توقيع الشهادة: SHA256WithRSA

خوارزمية إنشاء KeyPair: RSA

- تسجيل دخول أحادي - بدء تشغيل SP وبدء تشغيل النازحين داخليا

- تسجيل خروج أحادي - تم بدء SP فقط

كيف يمكنك تمكينها على vManage؟

لتمكين تسجيل الدخول الأحادي (SSO) ل vManage NMS للسماح للمستخدمين بالمصادقة باستخدام موفر هوية خارجي:

- تأكد من تمكين بروتوكول NTP على نظام vManage NMS.

- قم بالاتصال بواجهة المستخدم الرسومية vManage باستخدام عنوان URL الذي تم تكوينه على IdP

(على سبيل المثال، vmanage-112233.example.net ولا تستخدم عنوان IP، لأن معلومات عنوان URL هذه متضمنة في بيانات SAML الأولية)

- انقر زر التحرير الموجود على يمين شريط إعدادات موفر الهوية.

- في حقل تمكين مزود الهوية، انقر على تمكين،

- قم بنسخ ولصق بيانات تعريف موفر الهوية في مربع بيانات تعريف تحميل موفر الهوية. أو انقر فوق تحديد ملف لتحميل ملف بيانات تعريف موفر الهوية.

- انقر فوق حفظ.

ما هو سير العمل؟

- يقوم المستخدم بتمكين SSO عبر صفحة الإدارة->الإعدادات عن طريق تحميل بيانات تعريف موفر الهوية.

- يقوم المستخدم بعد ذلك بتنزيل بيانات تعريف المستأجر vManage المطابقة المطلوب تحميلها على موفر الهوية ( يجب القيام به مرة واحدة على الأقل لإنشاء بيانات تعريف vManage).

- يمكن للمستخدم تعطيل بيانات التعريف أو تحديثها في أي وقت إذا لزم الأمر.

نموذج التعريف vManage

هل تدعم تقنية vManage مصادقة ثنائية العوامل وكيف تختلف عن SSO؟

المصادقة ثنائية العوامل (تعرف أيضا باسم2FA) هي نوع المصادقة متعددة العوامل (MFA) أو مجموعة فرعية منها. وهي طريقة لتأكيد هويات المستخدمين المزعومة باستخدام مجموعة من عوامل مختلفة: 1) شيء يعرفونه، 2) شيء ما يمتلكونه، أو 3) شيء ما.

مثال: Google GmAil (كلمة السر مع كلمة مرور المرة الواحدة (OTP))

2FA هو شيء يتم توفيره على خادم SSO. هو مماثل إلى كيف نحن login إلى الداخلي cisco موقع.

إنه يعيد توجيهك إلى Cisco SSO، حيث تتم مطالبتك ب PingID / Duo 2FA.

كم عدد الأدوار الموجودة كجزء من الحل؟

لدينا 3 أدوار، أساسي، مشغل، مسؤول الشبكة.

تكوين وصول المستخدم والمصادقة

ما هي المعرفات التي ندعمها؟

- أوكتا

- PingID

- نظام الملفات الموزعة

- Microsoft Azure (20.9 والإصدارات الأحدث)

يمكن للعملاء إستخدام معرفات أخرى ويمكنهم مشاهدتها تعمل. وهذا سيكون ضمن "أفضل جهد"

ومن بين الشبكات الأخرى: Oracle Access Manager و F5 Networks

ملاحظة: يرجى التحقق من أحدث وثائق Cisco للحصول على أحدث معرفات IdPs التي يدعمها vManage

كيف تشير إلى تأكيد عضوية مجموعة المستخدمين في SAML؟

المشكلة: إدارة vManage في المقدمة باستخدام معرف SAML IDp. عندما تتم مصادقة المستخدم بنجاح، يكون الشيء الوحيد الذي يمكن للمستخدم الوصول إليه هو لوحة المعلومات.

هل هناك طريقة لمنح المستخدم إمكانية وصول أكبر (عبر مجموعة المستخدمين RBAC) عند مصادقة المستخدم عبر SAML؟

وهذه المشكلة ناجمة عن التكوين غير السليم للمشردين داخليا. المفتاح هنا هو أن المعلومات المرسلة من قبل IDP أثناء المصادقة يجب أن تحتوي على "اسم المستخدم" و"المجموعات" كسمات في xml. إذا تم إستخدام سلاسل أخرى بدلا من "المجموعات"، فإن مجموعة المستخدمين تكون افتراضية ل "basic". المستخدمون "الأساسيون" لديهم حق الوصول إلى لوحة المعلومات الأساسية فقط.

تأكد من أن IDP يرسل "اسم المستخدم/المجموعات"، بدلا من "UserId/Role" إلى vManage.

هذا مثال كما هو موضح في ملف /var/log/nms/vmanage-server.log:

مثال غير عامل:

نرى "UserId/Role" تم إرساله بواسطة IdP وتم تعيين المستخدم إلى مجموعة أساسية.

01-Mar-2019 15:23:50,797 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-227) |default| AttributeMap: {role=[netadmin], UserId=[Tester@example.com]}

01-Mar-2019 15:23:50,797 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-227) |default| AttributeMap: {role=[netadmin], UserId=[Tester@example.com]}

01-Mar-2019 15:23:50,797 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-227) |default| Roles: [Basic]

مثال عمل:

في هذا ترى "اسم المستخدم/المجموعات" ويتم تعيين المستخدم على مجموعة NetAdmin.

05-Mar-2019 21:35:55,766 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-90) |default| AttributeMap: {UserName=[Tester@example.com], Groups=[netadmin]}

05-Mar-2019 21:35:55,766 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-90) |default| AttributeMap: {UserName=[Tester@example.com], Groups=[netadmin]}

05-Mar-2019 21:35:55,766 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-90) |default| Roles: [netadmin]

كيفية تمكين/التحقق مما إذا كان SSO يعمل؟

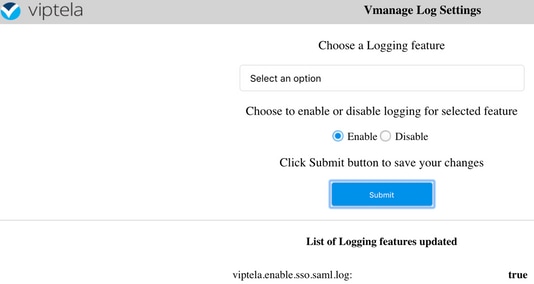

يمكن تمكين تسجيل تصحيح أخطاء ميزة SSO بواسطة الخطوات التالية:

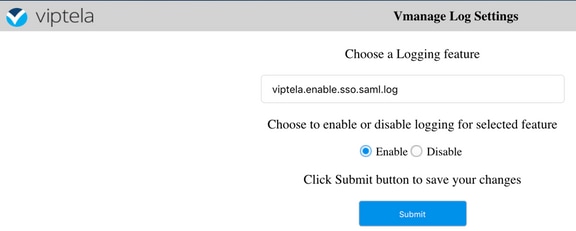

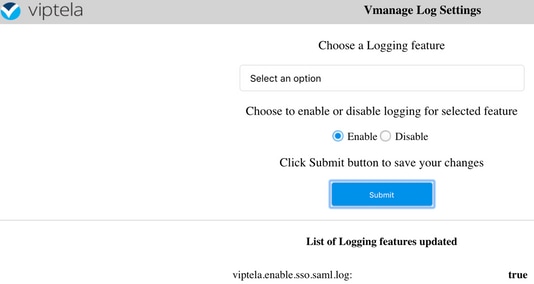

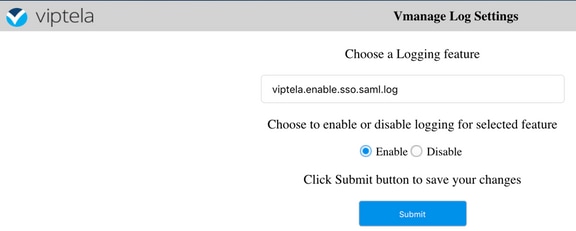

1. انتقل إلى https://<vManage_ip_addr:port>/logsettings.html

2. حدد تسجيل SSO وقم بتمكينه كما هو موضح في الصورة.

3. بمجرد تمكينها، اضغط على الزر إرسال.

- يتم حفظ السجلات المرتبطة بالموجه المستقل (SSO) في ملف سجل vManage /var/log/nms/vmanage-server.log ذي الأهمية الخاصة وهو إعداد "المجموعات" لتفويض المشردين داخليا. في حالة عدم وجود تطابق، يتم تعيين الإعدادات الافتراضية للمستخدم إلى مجموعة "Basic"، التي لها حق الوصول للقراءة فقط؛

- لتصحيح أخطاء مشكلة امتياز الوصول، تحقق من ملف السجل وابحث عن السلسلة "SamlUserGroups". يجب أن يكون الإخراج اللاحق قائمة بسلاسل أسماء المجموعات. يجب أن يطابق أحدها إعدادات المجموعة في vManage. إذا لم يتم العثور على تطابق، يكون المستخدم قد قام بالتقصير إلى المجموعة "أساسي".

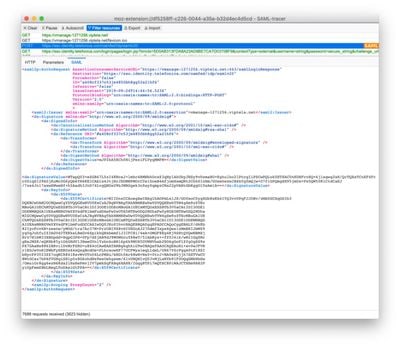

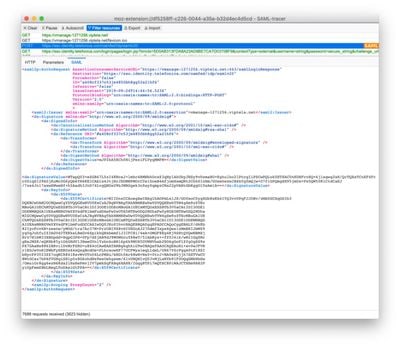

سامل تريكر

أداة لعرض رسائل SAML و WS-Federation المرسلة عبر المستعرض أثناء تسجيل الدخول الأحادي وتسجيل الخروج الأحادي.

الأداة الإضافية FireFOX SAML-Tracer

امتداد Chrome SAML-Tracer

نموذج رسالة SAML

نموذج رسالة SAML

كيف يمكنك تسجيل الدخول إلى برنامج vManage الذي يدعم SSO؟

يتم تسجيل الدخول إلى المستعرض فقط. يمكنك توجيه vManage يدويا إلى صفحة تسجيل الدخول التقليدية وتجاوز SSO لاستخدام اسم المستخدم وكلمة المرور فقط: https://<vmanage>:8443/login.html.

ما هي خوارزمية التشفير المستخدمة ؟

حاليا ندعم SHA1 كخوارزمية تشفير. يقوم vManage بتوقيع ملف بيانات تعريف SAML باستخدام خوارزمية SHA1 التي يجب على IdPs قبولها. الدعم ل SHA256 يأتي في الإصدارات المستقبلية، التي لا يتوفر لنا الدعم حاليا.

معلومات ذات صلة

تكوين الدخول الأحادي: https://www.cisco.com/c/en/us/td/docs/routers/sdwan/configuration/security/ios-xe-16/security-book-xe/configure-sso.html

تسجيل الدخول إلى OKTA / تسجيل الخروج من سجلات العمل المرفقة بالحالة كمرجع.

التعليقات

التعليقات