تكوين ميزة تحسين TCP على موجهات Cisco IOS® XE SD-WAN cEdge

خيارات التنزيل

-

ePub (927.4 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند ميزة تحسين بروتوكول التحكم في الإرسال (TCP) على موجهات Cisco IOS® XE SD-WAN، والتي تم تقديمها في الإصدار 16.12 في أغسطس 2019. الموضوعات المشمولة هي المتطلبات الأساسية ووصف المشكلة والحل والاختلافات في خوارزميات تحسين بروتوكول TCP بين نظام التشغيل Viptela OS (vEdge) و XE SD-WAN (cEdge) والتكوين والتحقق وقائمة المستندات ذات الصلة.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى برنامج Cisco IOS® XE SD-WAN.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المشكلة

يتسبب زمن الوصول العالي على إرتباط شبكة WAN بين جهتي SD-WAN في أداء تطبيق سيئ. لديك حركة مرور TCP بالغة الأهمية، والتي يجب تحسينها.

الحل

عند إستخدام ميزة تحسين TCP، يمكنك تحسين متوسط خرج TCP لتدفقات TCP الهامة بين موقعين SD-WAN.

ألق نظرة على النظرة العامة والاختلافات بين تحسين بروتوكول TCP على النطاق الترددي لازدحام الخوادم cEdge والرحلة المستديرة (BBR) وتقنية vEdge (CUBE)

يتم إستخدام خوارزمية وقت النشر السريع ل BBR في تنفيذ XE SD-WAN (على cEdge).

إن Viptela OS (vEdge) به خوارزمية مختلفة، قديمة، تسمى CUBE.

ويأخذ المكعب بشكل رئيسي فقدان حزم البيانات في الاعتبار ويتم تنفيذه على نطاق واسع عبر أنظمة تشغيل العملاء المختلفة. فأنظمة التشغيل Windows و Linux و MacOS و Android تحتوي بالفعل على وحدات مكعبة مدمجة. في بعض الحالات، حيث يكون لديك عملاء قدامى يعملون على تشغيل مكدس TCP بدون المكعب، يؤدي تمكين تحسين TCP على vEdge إلى إجراء تحسينات. يتمثل أحد الأمثلة التي إستفاد منها تحسين المكعب عبر بروتوكول TCP vEdge في إستخدام الغواصات التي تستخدم أجهزة مضيفة قديمة للعملاء ووصلات شبكات الاتصال واسعة النطاق تتعرض لتأخيرات/حالات سقوط كبيرة. لاحظ أن vEdge 1000 و vEdge 2000 فقط يدعمان TCP Cube.

ويركز تقرير ما بعد التصرف بصفة رئيسية على وقت الذهاب والعودة وزمن الوصول. غير موجود على فقدان الحزمة. إذا قمت بإرسال حزم من الولايات المتحدة الغربية إلى الساحل الشرقي أو حتى إلى أوروبا عبر الإنترنت العامة، في معظم الحالات لا ترى أي فقدان للحزمة. في بعض الأحيان قد تكون شبكة الإنترنت العامة جيدة للغاية من حيث فقدان الحزم. ولكن، ما ترونه هو تأخير/زمن وصول. وهذه المشكلة يعالجها بي آر، التي طورتها جوجل في عام 2016.

وباختصار، تقوم قاعدة بيانات إعادة التوجيه (BBR) بوضع نماذج للشبكة والنظر في كل إقرار (ACK) وتحديث الحد الأقصى للنطاق الترددي (BW) والحد الأدنى لوقت الذهاب والعودة (RTT). ثم يقوم إرسال عنصر التحكم على الطراز: فحص الحد الأقصى من وزن الجسم (BW) والحد الأدنى من عقار RTT، وتخطي الحد الأدنى لوزن الجسم (BW) المقدر وإبقاء التدفق قرب النطاق الترددي-المنتج (BDP). والهدف الرئيسي هو ضمان إنتاجية عالية مع قائمة انتظار صغيرة ذات إعاقة.

هذه الشريحة من مارك كلايبول تظهر المنطقة، حيث يعمل المكعب:

يعمل بي آر في مكان أفضل، وهو ما يظهر في هذه الشريحة أيضا من مارك كلايبول:

إذا كنت ترغب في قراءة المزيد حول خوارزمية BBR، يمكنك العثور على العديد من المنشورات حول BBR المرتبطة في أعلى الصفحة الرئيسية لقائمة BBR-dev البريدية هنا.

باختصار:

| النظام الأساسي والخوارزمية |

معلمة إدخال المفتاح | حالة الاستخدام |

| cEdge (XE SD-WAN): BBR | زمن وصول/زمن وصول RTT | حركة مرور بيانات TCP الحرجة بين موقعي SD-WAN |

| vEdge (Viptela OS): Cubicp | فقدان الحزمة | العملاء القدامى بدون أي تحسين TCP |

الأنظمة الأساسية المدعومة لشبكة WAN XE SD

في الإصدار 16. 12. 1d من برنامج XE SD-WAN SW، تدعم أنظمة Edge الأساسية هذه الإعدادات من TCP:

- ISR4331

- ISR4351

- CSR1000v مع 8 vCPU والحد الأدنى. ذاكرة وصول عشوائي (RAM) سعة 8 جيجابايت

كافيتس

- لا يتم حاليا دعم جميع الأنظمة الأساسية التي تحتوي على ذاكرة وصول عشوائي (RAM) سعة أقل من 8 جيجابايت من DRAM.

- لا يتم حاليا دعم جميع الأنظمة الأساسية التي تحتوي على 4 مراكز بيانات أو أقل.

- لا يدعم تحسين TCP MTU 2000.

- حاليا - لا يوجد دعم لحركة مرور IPv6.

- لا يتم دعم تحسين حركة مرور DIA إلى خادم BBR من جهة خارجية. يجب أن يكون لديك موجهات cEdge SD-WAN على كلا الجانبين.

- في سيناريو مركز البيانات حاليا، يتم دعم عقدة خدمة (SN) واحدة فقط لكل عقدة تحكم (CN) واحدة.

- لا يتم حاليا دعم حالة إستخدام مختلطة مع الأمان (حاوية UTD) وتحسين TCP على نفس الجهاز.

ملاحظة: لا يدعم ASR1k حاليا تحسين TCP. ومع ذلك، هناك حل ل ASR1k، حيث يرسل ASR1k حركة مرور TCP عبر نفق AppNav (GRE مضمن) إلى CSR1kv خارجي للتحسين. حاليا (فبراير 2020) يتم دعم عقدة خدمة CSR1k واحدة فقط كعقدة خدمة خارجية. وهذا موضح لاحقا في قسم التكوين.

يلخص هذا طاولة تحذير لكل إطلاق ويبرز منصة جهاز مدعوم:

| السيناريوهات |

حالات الاستخدام |

16.12.1 |

17.2.1 |

17.3.1 |

17.4.1 |

التعليقات |

| الاتصال من فرع إلى إنترنت |

دي أي |

لا |

نعم |

نعم |

نعم |

في 16.12.1 لم يتم تمكين FIA AppQoE على واجهة الإنترنت |

| ساس |

لا |

نعم |

نعم |

نعم |

في 16.12.1 لم يتم تمكين FIA AppQoE على واجهة الإنترنت |

|

| من الفرع إلى التيار المستمر |

موجه أحادي الحافة |

لا |

لا |

إفت |

نعم |

الحاجة إلى دعم SN متعدد |

| الموجهات الطرفية المتعددة |

لا |

لا |

إفت |

نعم |

يحتاج إلى تناظر التدفق أو مزامنة تدفق AppNav. 16.12.1 لم يتم إختباره مع |

|

| SNs متعددة |

لا |

لا |

إفت |

نعم |

تحسين vManage لقبول العديد من بروتوكولات IP الخاصة بشبكة SN |

|

| من فرع إلى فرع |

شبكة كاملة (تحدث إلى) |

نعم |

نعم |

نعم |

نعم |

|

| توب أند تكإي (تكلمي-Hub-Speaker) |

لا |

نعم |

نعم |

نعم |

||

| دعم BBR |

إختيار TCP مع BBR |

جزئي | جزئي |

ثنائي |

ثنائي |

|

| الأنظمة الأساسية |

الأنظمة الأساسية المدعومة |

فقط 4300 و CSR |

الكل باستثناء ISR1100 |

الكل |

الكل |

التكوين

يتم إستخدام مفهوم SN و CN لتحسين TCP:

- SN هو برنامج تشغيل مسؤول عن تحسين تدفقات TCP فعليا.

- تعرف CN باسم وحدة التحكم في التطبيق وهي مسؤولة عن تحديد حركة المرور والنقل إلى/من SN.

يمكن تشغيل SN و CN على الموجه نفسه أو فصله كعقد مختلفة.

وهناك حالتان رئيسيتان للاستعمال:

- حالة إستخدام الفرع مع تشغيل SN و CN على نفس موجه ISR4k.

- حالة إستخدام مركز البيانات، حيث يتم تشغيل CN على ASR1k و SN على موجه CSR1000V ظاهري منفصل.

يتم وصف حالتي الاستخدام في هذا القسم.

أستخدم الحالة 1. تكوين تحسين TCP على فرع (الكل في cEdge واحد)

تظهر هذه الصورة البنية الداخلية العامة لخيار واحد مستقل في فرع:

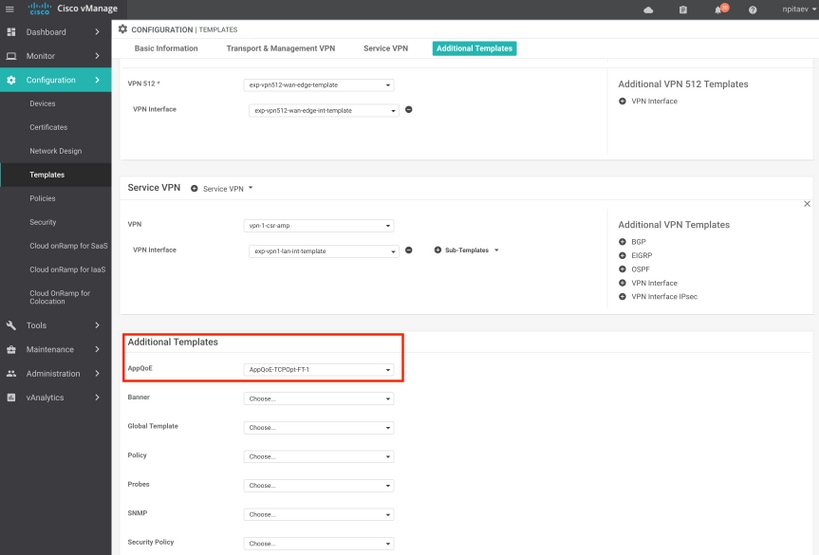

الخطوة 1. لتكوين تحسين TCP، يلزمك إنشاء قالب ميزة لتحسين TCP في vManage. انتقل إلى التكوين > قوالب > قوالب الميزات > قوالب أخرى > AppQoE كما هو موضح في الصورة.

الخطوة 2. إضافة قالب ميزة AppQoE إلى قالب الجهاز المناسب تحت قوالب إضافية:

هنا ال CLI معاينة من القالب تشكيل:

service-insertion service-node-group appqoe SNG-APPQOE

service-node 192.3.3.2

!

service-insertion appnav-controller-group appqoe ACG-APPQOE

appnav-controller 192.3.3.1

!

service-insertion service-context appqoe/1

appnav-controller-group ACG-APPQOE

service-node-group SNG-APPQOE

vrf global

enable

! !

interface VirtualPortGroup2

ip address 192.3.3.1 255.255.255.0

no mop enabled

no mop sysid

service-insertion appqoe

!

الخطوة 3. قم بإنشاء سياسة بيانات مركزية باستخدام تعريف حركة مرور TCP المثيرة للاهتمام للتحسين.

على سبيل المثال؛ يتطابق سياسة البيانات هذه مع بادئة IP 10.0.0.0/8، والتي تتضمن عناوين المصدر والوجهة، ويمكن تحسين TCP لها:

فيما يلي معاينة CLI لسياسة vSmart:

policy

data-policy _vpn-list-vpn1_TCPOpt_1758410684

vpn-list vpn-list-vpn1

sequence 1

match

destination-ip 10.0.0.0/8

!

action accept

tcp-optimization

!

!

default-action accept

!

lists

site-list TCPOpt-sites

site-id 211

site-id 212

!

vpn-list vpn-list-vpn1

vpn 1

!

!

!

apply-policy

site-list TCPOpt-sites

data-policy _vpn-list-vpn1_TCPOpt_1758410684 all

!

!

أستخدم الحالة 2. تكوين تحسين TCP في مركز البيانات باستخدام SN خارجي

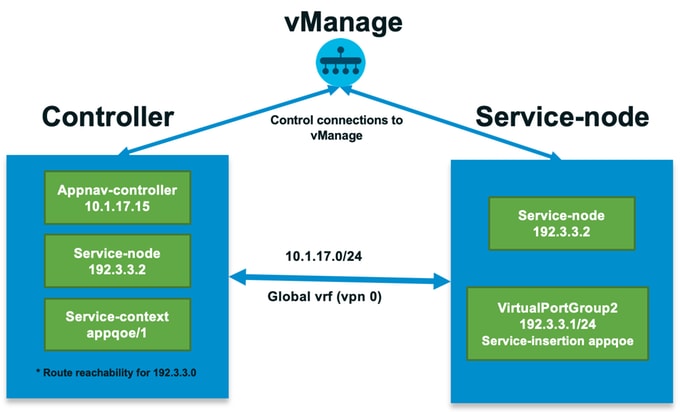

الفرق الرئيسي في حالة إستخدام الفرع هو الفصل المادي بين SN و CN. في حالة إستخدام الفرع متعدد الإمكانات، يتم إجراء الاتصال داخل الموجه نفسه باستخدام واجهة مجموعة المنافذ الظاهرية. في حالة إستخدام مركز البيانات، يوجد نفق مغلف ب AppNav GRE بين ASR1k الذي يعمل ك CN و CSR1k خارجي يعمل ك SN. لا حاجة إلى إرتباط مخصص أو اتصال عكسي بين CN و SN خارجي، يكفي الوصول البسيط إلى IP.

يوجد نفق AppNav (GRE) واحد لكل SN. للاستخدام المستقبلي، حيث يتم دعم العديد من شبكات SN، يوصى باستخدام الشبكة الفرعية /28 للشبكة بين CN و SN.

يوصى باستخدام بطاقتي واجهة شبكة (NIC) على بطاقة CSR1k تعمل كبطاقة واجهة شبكة (NIC) ثانية لوحدة التحكم SD-WAN مطلوبة إذا كان يلزم تكوين/إدارة SN بواسطة vManage. إذا كان سيتم تكوين/إدارة SN يدويا، فعندئذ تكون بطاقة واجهة الشبكة (NIC) الثانية إختيارية.

تظهر هذه الصورة Data Center ASR1k قيد التشغيل كCN و CSR1KV كعقدة خدمة SN :

يتم عرض مخطط حالة إستخدام مركز البيانات مع ASR1k و CSR1k الخارجي هنا:

يظهر قالب ميزة AppQoE هذا ASR1k الذي تم تكوينه كوحدة تحكم:

يتم عرض CSR1k الذي تم تكوينه كعقدة خدمة خارجية هنا:

حالة تجاوز الفشل

تجاوز الفشل في حالة إستخدام مركز البيانات مع CSR1k التي تعمل ك SN، في حالة فشل CSR1k خارجي:

- يتم فقد جلسات عمل TCP الموجودة بالفعل لأن جلسة TCP على SN يتم إنهاؤها.

- يتم إرسال جلسات عمل TCP الجديدة إلى الوجهة النهائية، ولكن لا يتم تحسين حركة مرور TCP (الالتفافية).

- لا تعتيم على حركة المرور المثيرة للاهتمام في حالة فشل SN.

يعتمد اكتشاف تجاوز الأعطال على نبضات القلب من AppNav، والتي تبلغ 1 نبضة في الثانية. بعد 3 أو 4 أخطاء، يتم إعلان النفق على أنه أسفل.

يكون تجاوز الفشل في حالة إستخدام الفرع مماثلا - في حالة فشل SN، يتم إرسال حركة مرور البيانات غير المحسنة مباشرة إلى الوجهة.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

تحقق من تحسين TCP على CLI باستخدام أمر CLI هذا وارجع ملخص التدفقات المحسنة:

BR11-CSR1k#show plat hardware qfp active feature sdwan datapath appqoe summary TCPOPT summary ---------------- optimized flows : 2 expired flows : 6033 matched flows : 0 divert pkts : 0 bypass pkts : 0 drop pkts : 0 inject pkts : 20959382 error pkts : 88

BR11-CSR1k#

يوفر هذا الإخراج معلومات تفصيلية حول التدفقات المحسنة:

BR11-CSR1k#show platform hardware qfp active flow fos-to-print all

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

GLOBAL CFT ~ Max Flows:2000000 Buckets Num:4000000

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

Filtering parameters:

IP1 : ANY

Port1 : ANY

IP2 : ANY

Port2 : ANY

Vrf id : ANY

Application: ANY

TC id: ANY

DST Interface id: ANY

L3 protocol : IPV4/IPV6

L4 protocol : TCP/UDP/ICMP/ICMPV6

Flow type : ANY

Output parameters:

Print CFT internal data ? No

Only print summary ? No

Asymmetric : ANY

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

keyID: SrcIP SrcPort DstIP DstPort L3-Protocol L4-Protocol vrfID

==================================================================

key #0: 192.168.25.254 26113 192.168.25.11 22 IPv4 TCP 3

key #1: 192.168.25.11 22 192.168.25.254 26113 IPv4 TCP 3

==================================================================

key #0: 192.168.25.254 26173 192.168.25.11 22 IPv4 TCP 3

key #1: 192.168.25.11 22 192.168.25.254 26173 IPv4 TCP 3

==================================================================

key #0: 10.212.1.10 52255 10.211.1.10 8089 IPv4 TCP 2

key #1: 10.211.1.10 8089 10.212.1.10 52255 IPv4 TCP 2

Data for FO with id: 2

-------------------------

appqoe: flow action DIVERT, svc_idx 0, divert pkt_cnt 1, bypass pkt_cnt 0, drop pkt_cnt 0, inject pkt_cnt 1, error pkt_cnt 0, ingress_intf Tunnel2, egress_intf GigabitEthernet3

==================================================================

key #0: 10.212.1.10 52254 10.211.1.10 8089 IPv4 TCP 2

key #1: 10.211.1.10 8089 10.212.1.10 52254 IPv4 TCP 2

Data for FO with id: 2

-------------------------

appqoe: flow action DIVERT, svc_idx 0, divert pkt_cnt 158, bypass pkt_cnt 0, drop pkt_cnt 0, inject pkt_cnt 243, error pkt_cnt 0, ingress_intf Tunnel2, egress_intf GigabitEthernet3

==================================================================

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

Number of flows that passed filter: 4

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

FLOWS DUMP DONE.

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

BR11-CSR1k#

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

29-Jan-2020 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Nikolai PitaevCisco Engineering

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات