تثبيت الصورة الظاهرية لأمان UTD على موجهات cEdge

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تثبيت صورة الأمان الظاهرية لأمان الدفاع الموحد (UTD) لتمكين ميزات الأمان على أجهزة Cisco IOS® XE SD-WAN.

المتطلبات الأساسية

- قبل إستخدام هذه الميزات، قم بتحميل صورة الأمان الظاهرية ذات الصلة إلى مستودع vManage.

- يجب أن يكون موجه Cisco Edge في وضع vManage مع قالب مرفق مسبقا.

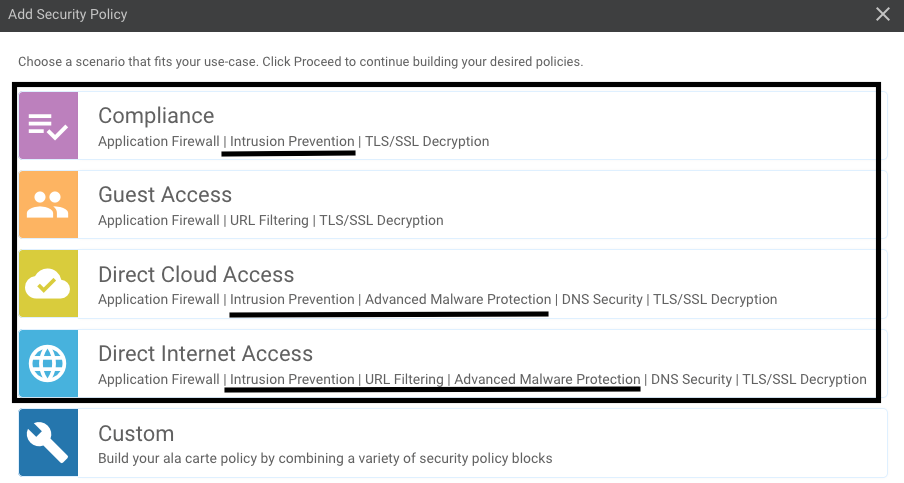

- قم بإنشاء قالب سياسة أمان لنظام منع التسلل (IPS) أو نظام اكتشاف التسلل (IDS) أو تصفية عنوان URL (URL-F) أو تصفية الحماية المتقدمة من البرامج الضارة (AMP).

المتطلبات

- موجه الخدمات المدمجة 4000 Integrated Services Router Cisco IOS XE SD-WAN (ISR4k)

- موجه الخدمات المدمجة 1000 Integrated Services Router Cisco IOS XE SD-WAN (ISR1k)

- موجه خدمات السحابة 1000V (CSR1kv)،

- موجه الخدمات المدمجة 1000V Integrated Services Router (ISRv)

- أنظمة Cisco Edge الأساسية التي تدعم ذاكرة DRAM سعة 8 جيجابايت.

المكونات المستخدمة

- صورة Cisco UTD الظاهرية

- وحدة التحكم vManage

- موجهات Edge من Cisco ذات إتصالات التحكم باستخدام وحدات التحكم.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تحتاج صورة Cisco UTD إلى سياسة أمان على قالب الجهاز المراد تثبيته، وميزات الأمان الممكنة مثل نظام منع التسلل (IPS) ونظام اكتشاف الاقتحام (IDS) وتصفية عنوان URL (URL-F) والحماية المتقدمة من البرامج الضارة (AMP) على موجهات Cisco Edge.

تنزيل برنامج Cisco UTD Snort IP Engine من برنامج Cisco

أستخدم الصورة الظاهرية للنقاط الخارجية (UTD) من Cisco المدعومة للإصدار الحالي من Cisco IOS XE. أستخدم الأمر show utd engine standard version للتحقق من صورة UTD الموصى بها والمدعومة.

Router01# show utd engine standard version

IOS-XE Recommended UTD Version: 1.0.13_SV2.9.16.1_XE17.3

IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.3$

لاحظ أن المسار لتنزيل الصورة يعتمد على إذا كان الموجه يشغل برنامج Cisco IOS XE SD-WAN (16.x) أو برنامج Cisco IOS XE العالمي (17.x).

الموجهات التي تعمل ببرنامج Cisco IOS XE SD-WAN Software (16.x)

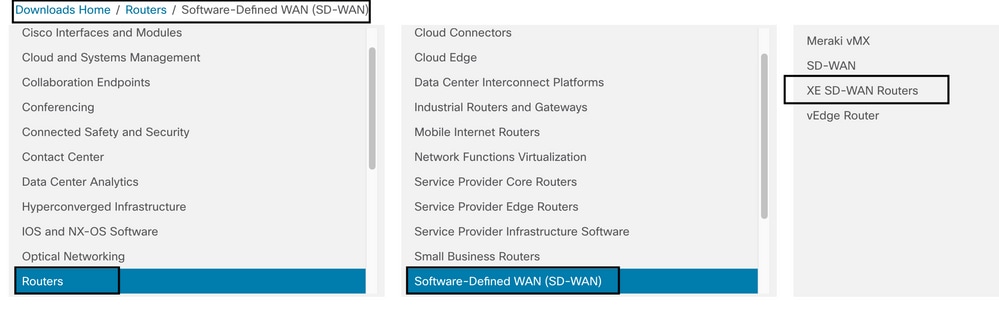

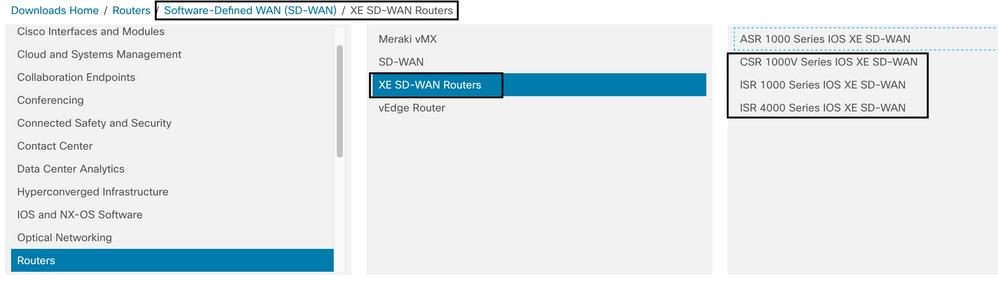

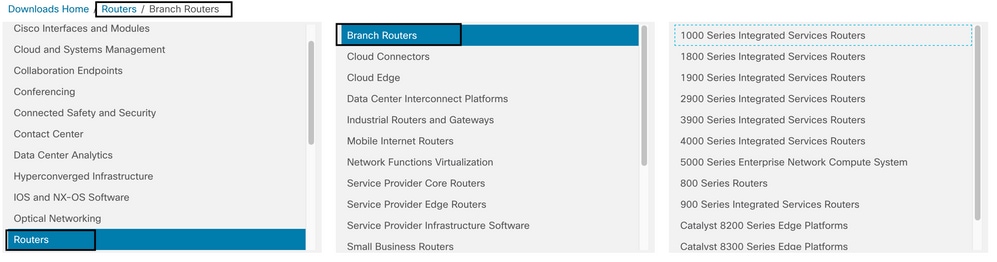

مسار الحصول على برنامج محرك UTD snort IPS من Cisco هو الموجهات/ شبكة WAN المعرفة عن طريق البرامج (SD-WAN)/ موجهات XE SD-WAN / والموجه المتكامل للسلسلة.

أختر نوع النموذج لموجه Cisco Edge.

لا تتوفر موجهات خدمات التجميع من السلسلة Note (ASR) لميزات UTD.

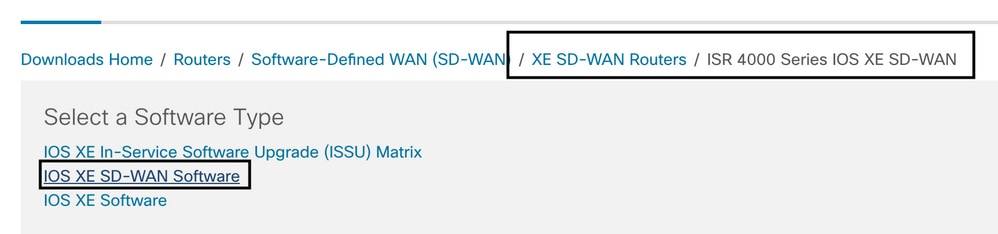

بعد إختيار نموذج موجه النوع، حدد خيار برنامج Cisco IOS XE SD-WAN للحصول على حزمة UTD لحواف Cisco على إصدار 16.x.

لاحظ مسار التنزيل لاختيار الصورة الظاهرية لتقنية UTD من Cisco ل 16.x رمز لموجهات Cisco Edge التي تظهر أيضا خيار برنامج Cisco IOS XE. هذا هو المسار لاختيار رموز الترقية الخاصة ب Cisco Edge ل 17.x فقط، ولكن لا توجد صورة UTD الظاهرية الخاصة بالإصدار 17.x. رموز Cisco IOS XE و Cisco IOS XE SD-WAN العادية الموحدة على 17.x والأحدث، وبالتالي فإن مسار الحصول على الصورة الظاهرية ل 17.x من Cisco UTD هو نفس رموز Cisco IOS XE العادية.

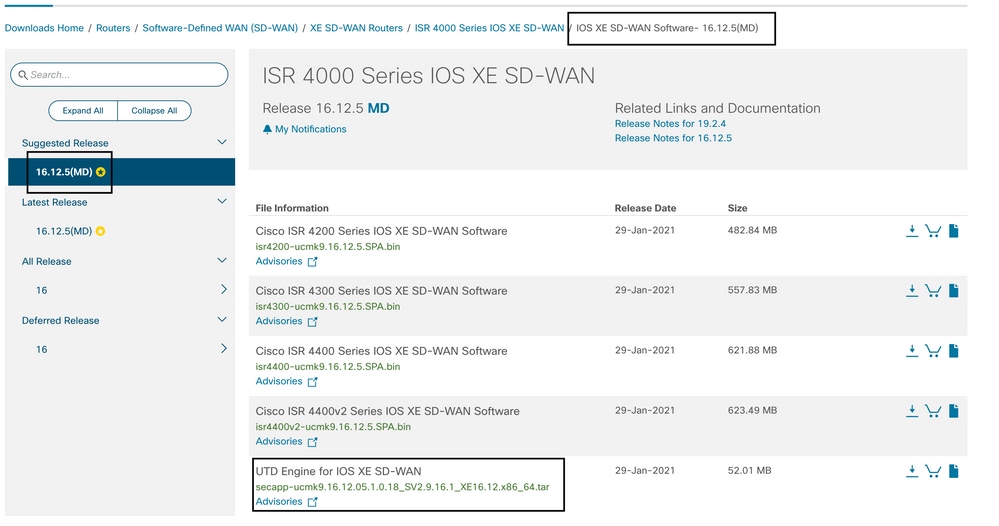

أختر الإصدار الحالي من Cisco Edge، وقم بتنزيل حزمة UTD لذلك الإصدار.

الموجهات التي تشغل برنامج Cisco IOS XE Software (17.x)

يستخدم الإصدار 17.2.1r من Cisco IOS XE والأحدث صورة Universalk9 لنشر كل من Cisco IOS XE SD-WAN و Cisco IOS XE على أجهزة Cisco IOS XE.

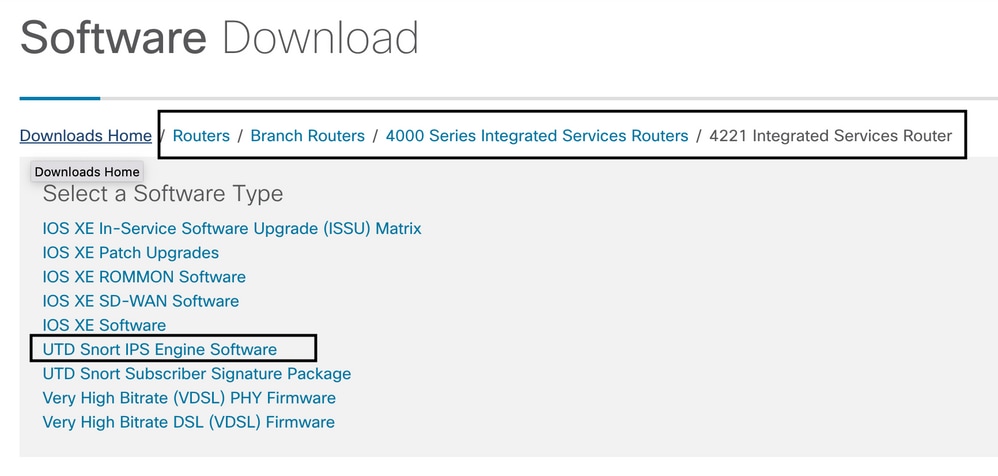

يوجد برنامج محرك UTD Snort IPS في الموجهات > موجهات الفروع > الموجه المدمج Series.

بعد إختيار نوع طراز الموجه، حدد برنامج محرك UTD snort IPS.

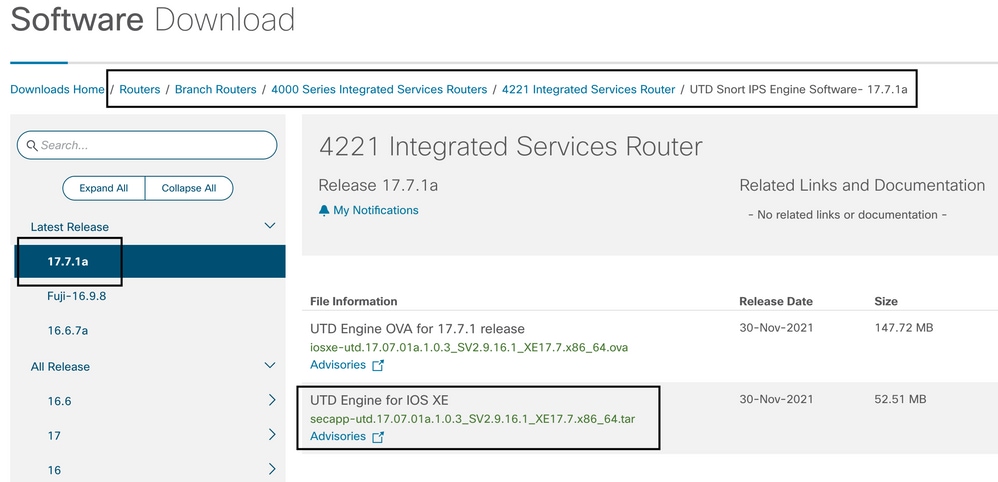

حدد الإصدار الحالي من الموجه، وقم بتنزيل حزمة UTD للإصدار المحدد.

ملاحظة: تستند موجهات Cisco ISR1100X Series (موجهات Cisco Nutella SR1100X-4G/6G) التي تشغل برنامج Cisco IOS XE Software بدلا من رمز Viptela إلى x86_x64. يمكن أن تعمل عليها الصورة الظاهرية ل Cisco UTD المنشورة ل ISR4K. أنت يستطيع ركبت ال نفسه cisco UTD صورة رمز صيغة يساند regex ل الحالي cisco IOS XE SD-WAN صيغة على Nutella مسحاج تخديد. أستخدم الأمر show utd engine standard version للتحقق من صحة صورة regex الموصى بها والمدعومة من Cisco UTD.

التكوين

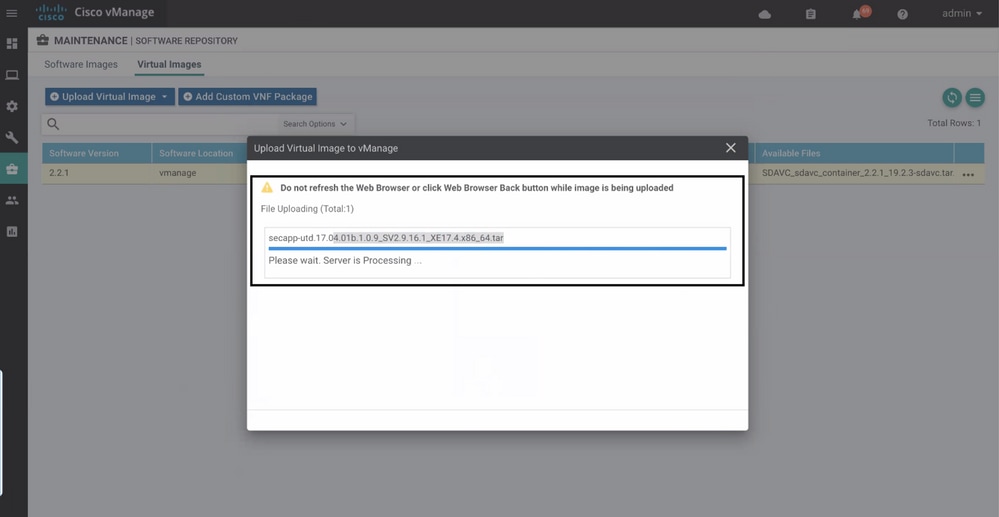

الخطوة 1. تحميل الصورة الظاهرية

تأكد من تطابق صورتك الظاهرية مع رمز Cisco IOS XE SD-WAN الحالي على Cisco Edge وقم بتحميله إلى مستودع vManage.

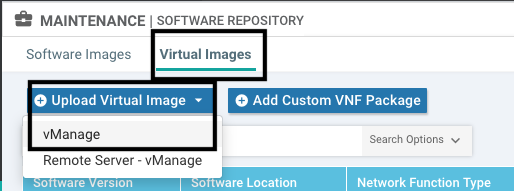

انتقل إلى الصيانة > مستودع البرامج > الصورة الافتراضية > تحميل الصورة الظاهرية > vManage.

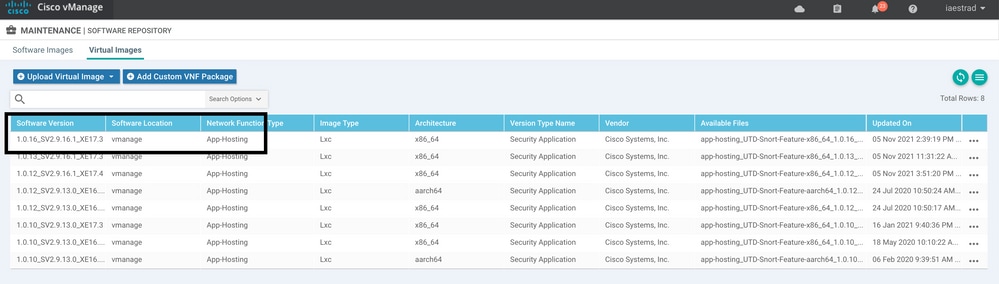

بمجرد تحميل صورة Cisco UTD الظاهرية بنجاح، تحقق منها مرة أخرى في المستودع.

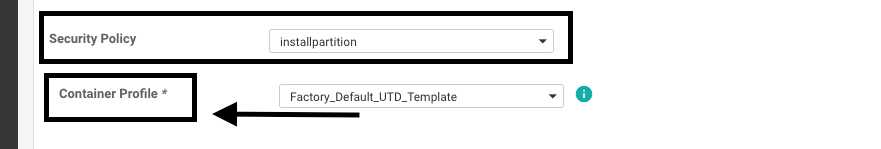

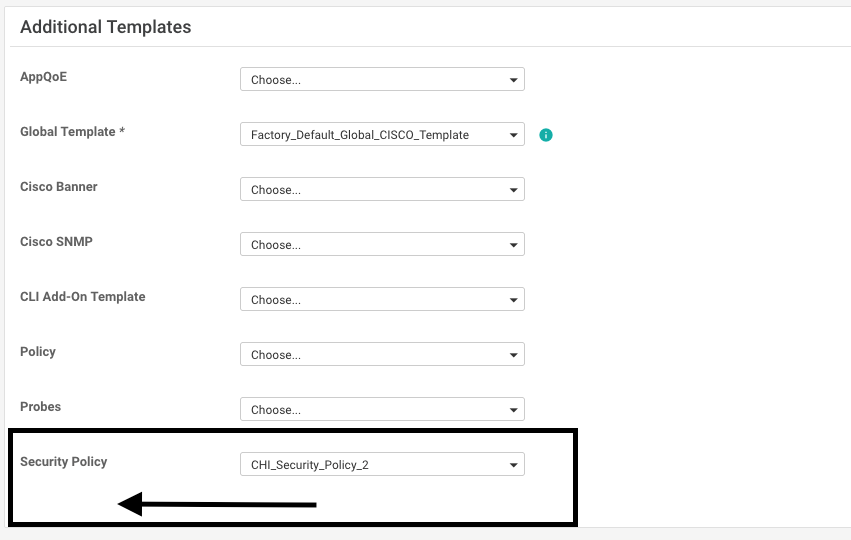

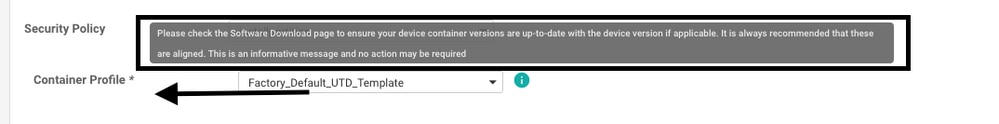

الخطوة 2. إضافة القالب الفرعي لنهج الأمان وملف تعريف الحاوية إلى قالب الجهاز

إضافة نهج الأمان الذي تم إنشاؤه مسبقا إلى قالب الجهاز. يجب أن يحتوي نهج الأمان على نهج تصفية IPS/IDs أو URL-F أو AMP على قالب الجهاز. افتح ملف تعريف الحاوية تلقائيا. أستخدم ملف تعريف الحاوية الافتراضي أو قم بتعديله إذا لزم الأمر.

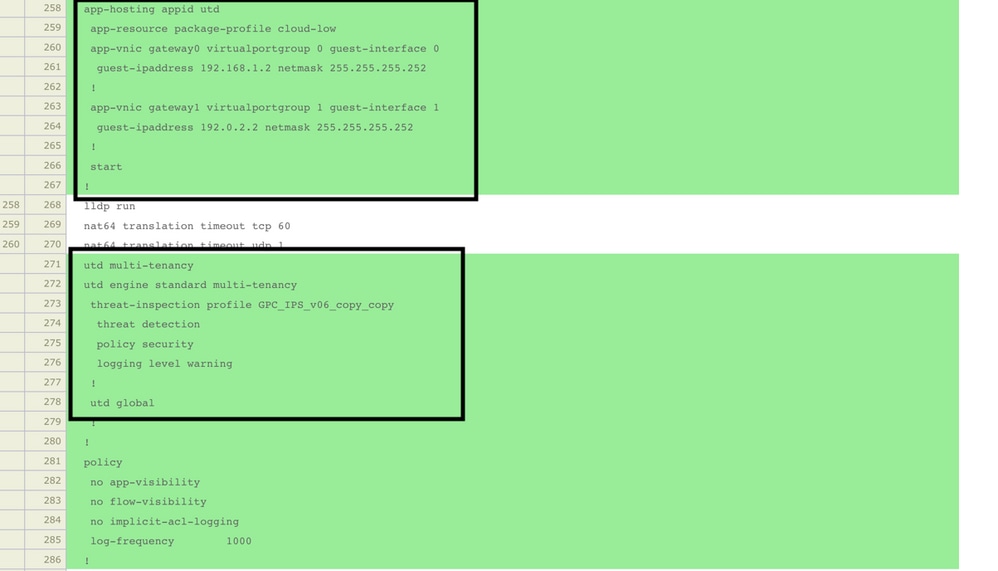

الخطوة 3. تحديث قالب الجهاز أو إرفاقه بنهج الأمان وملف تعريف الحاوية

قم بتحديث القالب أو إرفاقه بموجه Cisco Edge. لاحظ في config أنه تم تكوين تكوين تكوين إستضافة التطبيقات ومحرك UTD لميزة IPS/IDS أو URL-F أو تصفية AMP.

تغيير حالة القالب إلى تم جدولته نظرا لأن vManage لاحظ أن التكوين المطبق يحتوي على ميزات محرك UTD، لذلك يحدد vManage أن Cisco Edge يحتاج إلى الصورة الظاهرية المثبتة لاستخدام ميزات أمان UTD.

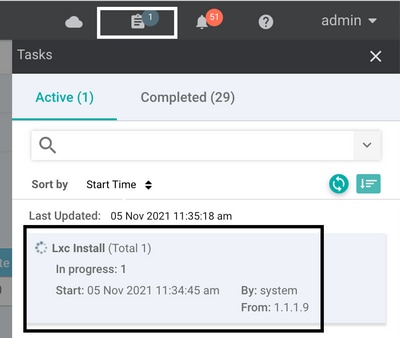

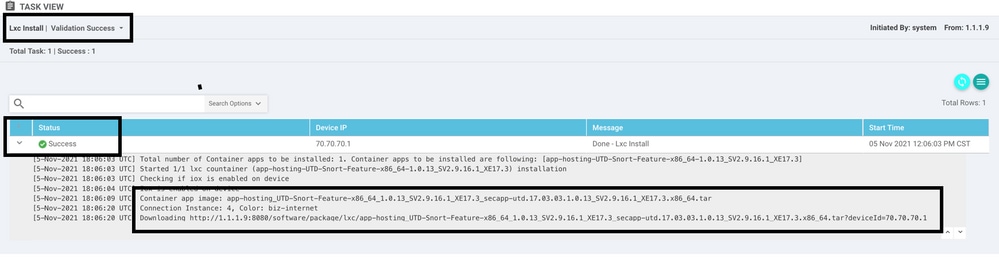

بعد نقل القالب إلى حالة الجدول الزمني، تظهر مهمة جديدة قيد التقدم في قائمة المهام. المهمة الجديدة هي تثبيت LXC، وهذا يعني أن vManage يبدأ تلقائيا تثبيت الصورة الظاهرية إلى Cisco Edge قبل دفع التكوين الجديد.

وبمجرد تثبيت حاوية LX، يقوم vManage بدفع تكوين الجدول المسبق باستخدام ميزات التوقيت العالمي المنسق (UTD). لا توجد مهمة جديدة لهذا بسبب جدولة التكوين مسبقا.

التحقق من الصحة

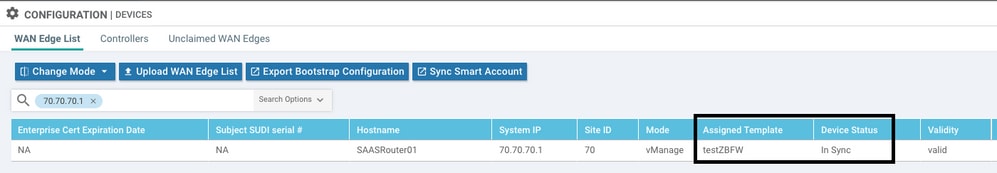

تحقق ما إذا كان Cisco Edge متزامنا مع vManage والقالب المرفق.

انتقل إلى التكوين > الأجهزة

التحقق من تثبيت إصدار Cisco UTD:

Router02# show utd engine standard version UTD Virtual-service Name: utd IOS-XE Recommended UTD Version: 1.0.12_SV2.9.16.1_XE17.4 IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.4$ UTD Installed Version: 1.0.12_SV2.9.16.1_XE17.4 <<<<<<<<<<<<<<<<<<<

لا يمكن أن يكون الإصدار المثبت من ملاحظة UTD في حالة غير مدعومة.

التحقق من تشغيل UTD لحالة التشغيل مع الإخراج التالي:

Router02# show app-hosting list App id State --------------------------------------------------------- utd RUNNING <<<<<<<<<<<<<<<<<<<

يلخص الأمر التالي الأوامر السابقة ويبدي الحالة والإصدار الحاليين:

Router02# show app-hosting detail appid utd

App id : utd

Owner : ioxm

State : RUNNING <<<<<<<<<<<<<<<<<<<<<<<

Application

Type : LXC

Name : UTD-Snort-Feature

Version : 1.0.12_SV2.9.16.1_XE17.4 <<<<<<<<<<<<<<<<<

Description : Unified Threat Defense

Path : /bootflash/.UTD_IMAGES/iox-utd_1.0.12_SV2.9.16.1_XE17.4.tar

URL Path :

Activated profile name : cloud-low

Resource reservation

Memory : 2048 MB

Disk : 861 MB

CPU :

CPU-percent : 7 %

VCPU : 0

يظهر الأمر show utd engine standard status حالة صحة محرك UTD ووقت القائمة الذي يحصل فيه على تحديث التوقيع.

Router02# show utd engine standard status

Engine version : 1.0.6_SV2.9.13.0_XE17.2

Profile : Cloud-Low

System memory :

Usage : 20.10 %

Status : Green

Number of engines : 1

Engine Running Health Reason

===========================================

Engine(#1): Yes Green None <<<<<<<<<<<<<<<<<<<<<<<<<<<

=======================================================

Overall system status: Green <<<<<<<<<<<<<<<<<<<<<<<<<<

Signature update status:

=========================

Current signature package version: 29130.156.s

Last update status: Successful

Last successful update time: Wed Nov 25 07:27:35 2020 EDT <<<<<<<<<<<<<<<<<<<<

Last failed update time: None

Last failed update reason: None

Next update scheduled at: None

Current status: Idle

دققت السمة يمكن استعملت الأمر تالي:

Router02# show platform hardware qfp active feature utd config

Global configuration

NAT64: disabled

Drop pkts: disabled

Multi-tenancy: enabled

Data plane initialized: yes

TLS Decryption Policy: disabled

Divert controller mode: enabled

SN threads: 12

CFT inst_id 0 feat id 2 fo id 2 chunk id 13

Max flows: 55000

SN Health: channel: Threat Defense : Green

SN Health: channel: Service : Down

Context Id: 0, Name: Global domain Security Context

Ctx Flags: (0x1c70001)

Engine: Standard

State : Enabled

SN Redirect Mode : Fail-open, Divert

Threat-inspection: Enabled, Mode: IPS

Domain Filtering : Not Enabled

URL Filtering : Enabled <<<<<<<<<<<

File Inspection : Enabled <<<<<<<<<<<

All Interfaces : Enabled

المشكلات الشائعة

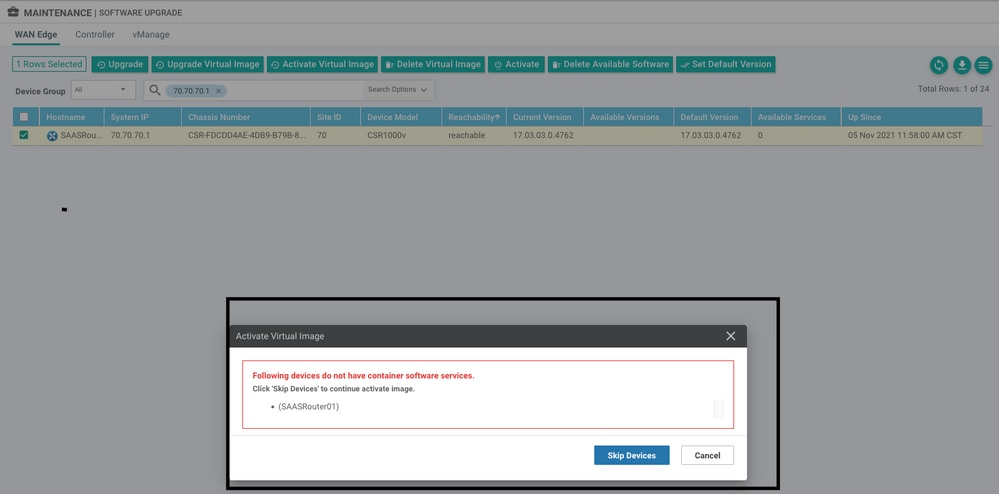

المسألة 1. خطأ: لا تحتوي الأجهزة التالية على خدمات برامج الحاوية

قم بتنشيط الصورة الظاهرية.

انتقل إلى الصيانة > البرامج > التنشيط

ترسل الصورة الظاهرية خطأ: لا تحتوي الأجهزة على إصلاحات لبرنامج الحاوية، إذا لم يكن لموجه Cisco Edge المحدد سياسة أمان مع القالب الفرعي لملف تعريف الحاوية.

تتم إضافة هذا القالب تلقائيا إذا كنت تستخدم سياسة أمان تتضمن ميزات الأمان مثل نظام منع التسلل (IPS) ونظام اكتشاف التسلل (IDS) وتصفية عنوان URL (URL-F) والحماية المتقدمة من البرامج الضارة (AMP) التي تحتاج إلى حزمة UTD. لا تحتاج كل ميزات الأمان المتوفرة إلى محرك UTD مثل ميزة ZBFW البسيطة.

بمجرد الضغط على القالب باستخدام القالب الفرعي لملف تعريف الحاوية، يقوم vManage بتثبيت الصورة الظاهرية تلقائيا.

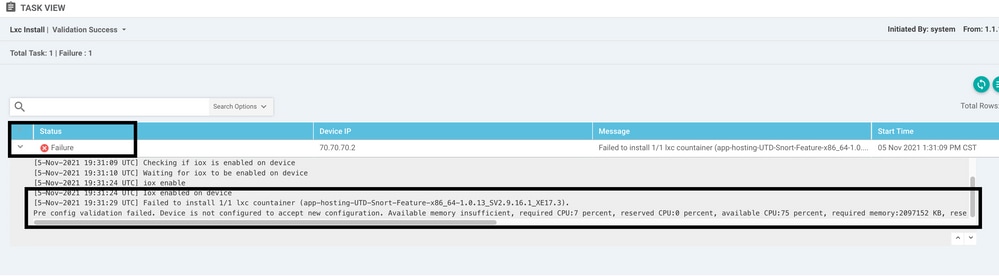

المسألة 2. الذاكرة المتوفرة غير كافية

تأكد من أن موجه Cisco Edge يحتوي على ذاكرة DRAM سعة 8 جيجابايت، وإذا لم يكن كذلك، فإن عملية تثبيت LXC ترسل جهازا غير مكون لقبول تكوين جديد. خطأ الذاكرة المتوفرة غير كاف. تتمثل متطلبات موجهات Cisco Edge لاستخدام ميزات التوقيت العالمي (UTD) في الحصول على ذاكرة DRAM سعة 8 جيجابايت كحد أدنى.

في هذه الحالة، لا يحصل CSRv إلا على 4 غيغابايت من ذاكرة DRAM. وبعد ترقية الذاكرة إلى DRAM سعة 8 جيجابايت، تم تثبيت هذه الذاكرة بنجاح.

تحقق من إجمالي الذاكرة الحالية باستخدام إخراج حالة نظام SDWAN:

Router01# show sdwan system status

Memory usage: 8107024K total, 3598816K used, 4508208K free

349492K buffers, 2787420K cache

ملاحظة يجب توفر ذاكرة حرة كافية لتثبيت UTD. إذا كانت ذاكرة DRAM المثبتة كافية ولكن لا يزال التثبيت معطلا بسبب نقص الذاكرة، فتحقق من الاستخدام الحالي في show process memory platform التي تم فرزها

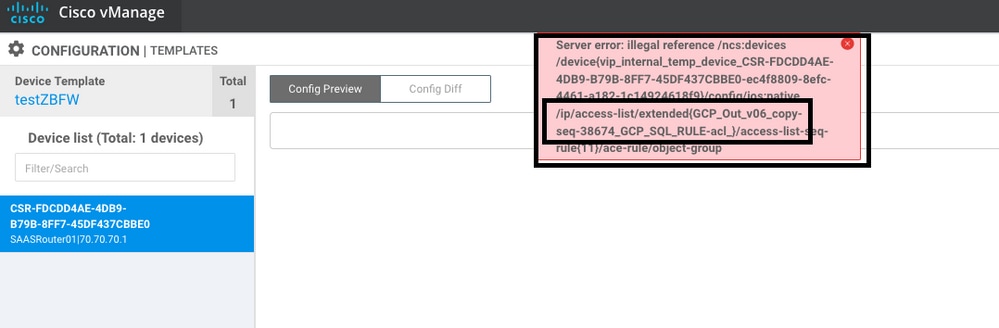

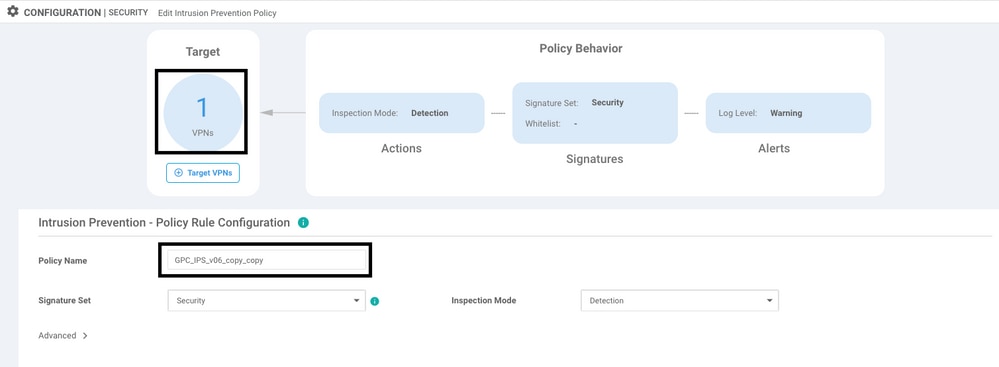

المسألة 3. مرجع غير قانوني

تأكد من تكوين شبكات VPN/VRFs المستخدمة على أي من ميزات سياسة الأمان بالفعل في موجه Cisco Edge لتجنب مرجع غير قانوني لتسلسلات سياسة الأمان.

في هذا المثال، تحتوي سياسة الأمان على سياسة منع الاقتحام لشبكة VPN/VRF 1، ولكن لم يتم تكوين أي بروتوكول VRF 1 للأجهزة. لذلك، يرسل vManage مرجع غير قانوني لتسلسل النهج هذا.

بعد تكوين VRF المذكور في نهج الأمان، لا يظهر المرجع غير القانوني ويتم دفع القالب بنجاح.

المسألة 4. تم تثبيت UTD وصالحي ولكن لم يتم تمكينه

يحتوي الجهاز على نهج أمان تم تكوينه، وتم تثبيت UTD ونشاطه ولكن لم يتم تمكينه.

هذه المشكلة متعلقة بإصدار رقم 3، ومع ذلك، سمحت vManage للتكوين بإجراء مرجع إلى VRFs التي لم يتم تكوينها في الجهاز والنهج لا يطبق على أي VRF.

لتحديد ما إذا كان الموجه يواجه هذه المشكلة، يلزمك رؤية UTD نشط. رسالة UTD غير ممكنة والنهج لا يشير إلى أي VRF.

Router01# show utd engine standard status UTD engine standard is not enabled <<<<<<<<<<< ISR01#show sdwan virtual-application utd VERSION ACTIVE PREVIOUS TIMESTAMP ----------------------------------------------------------------------- 1.0.16_SV2.9.16.1_XE17.3 true true 2022-06-10T13:29:43-00:00

لحل هذه المشكلة، تحقق من شبكات VPN الهدف وتأكد من تطبيق النهج على VRF تم تكوينه.

الفيديو

تثبيت الصورة الظاهرية لأمان UTD على موجهات cEdge

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

19-Aug-2022 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Ian Emanuel EstradaTechnical Consulting Engineer

- Shankar VemulapalliTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات