المقدمة

يصف هذا وثيقة التشكيل أن ينجز ساكن إستاتيكي NAT إلى ومن خدمة جانب VRF على cisco IOS-XE® SD-WAN مسحاج تخديد.

المتطلبات الأساسية

يجب إستخدام أجهزة Cisco IOS-XE SD-WAN على الإصدار 17.3.1a أو إصدار أحدث.

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- شبكة منطقة واسعة معرفة بالبرامج من Cisco (SD-WAN)

- ترجمة عنوان الشبكة (NAT)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية.

- ISR4451-X/K9 الإصدار 17.6.2

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

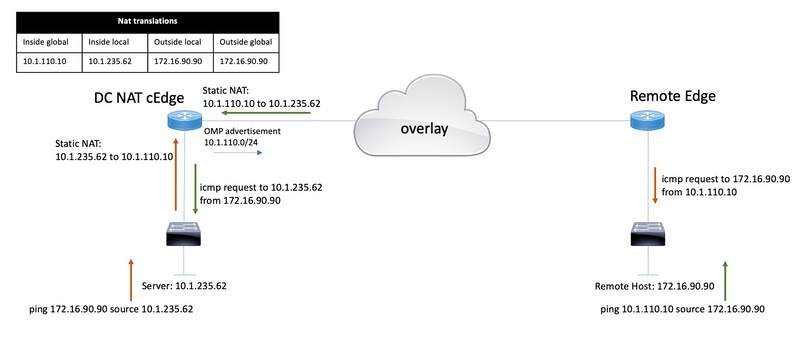

الرسم التخطيطي للشبكة

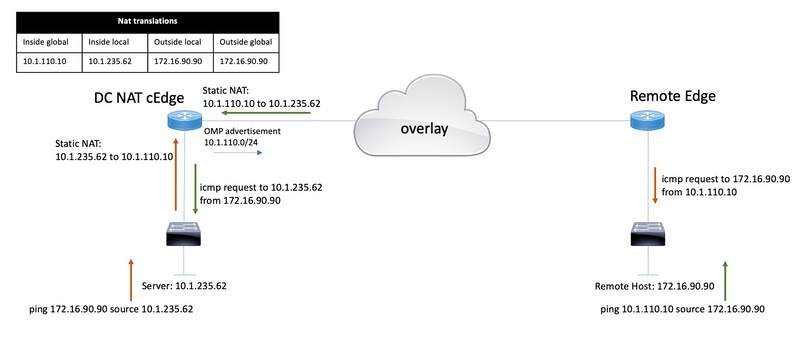

in order to شكلت الخدمة ساكن إستاتيكي nat يصف في هذا وثيقة، هذا طوبولوجيا استعملت.

الشبكة الفرعية 10.1.235.0/24 خاصة ومحلية لموقع DC. لا يتم الإعلان عن هذه الشبكة الفرعية في بروتوكول إدارة الشبكات (OMP). لكي تتمكن الخوادم من الاتصال، يتم توصيل هذه الشبكات بشكل ثابت إلى الشبكة الفرعية 10.1.110.0/24.

- عندما يقوم الخادم 10.1.235.62 ببدء الاتصال ب 172.16.90.90، يحتاج cEdge إلى NAT 10.1.235.62 إلى 10.1.110.10.

- عندما يحتاج المضيف 172.16.90.90 إلى الاتصال بالخادم، فإنه يقوم بالطلب إلى 10.1.110.10، ويحتاج cEdge إلى ترجمة IP الوجهة إلى 10.1.235.62.

التكوين

تهيئة cEdge

يمكن تنفيذ هذا التكوين من خلال واجهة سطر الأوامر للموجه أو من خلال قالب ميزة vManage.

Via CLI

شكلت ال nat بركة:

ip nat pool natpool10 10.1.110.1 10.1.110.253 prefix-length 24

شكلت داخلي ساكن إستاتيكي nat شامل بركة:

ip nat inside source list global-list pool natpool10 vrf 10 match-in-vrf

شكلت الساكن إستاتيكي nat مدخل:

ip nat inside source static 10.1.235.62 10.1.110.10 vrf 10 match-in-vrf pool natpool10

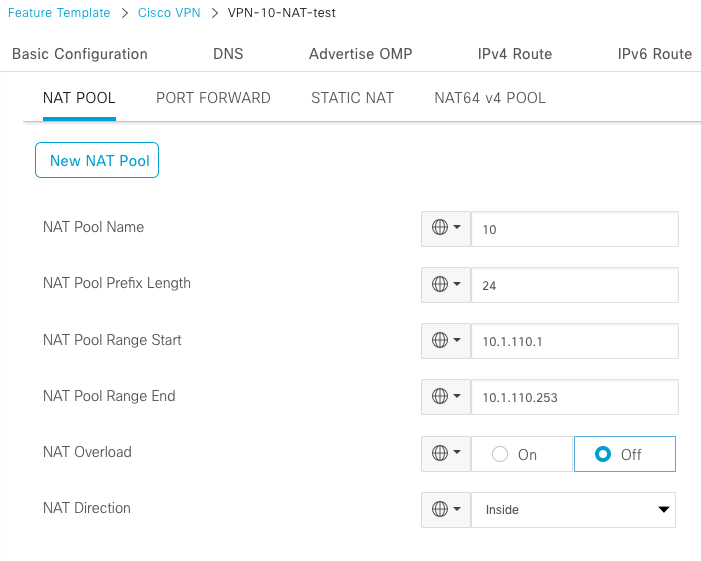

من خلال قالب ميزة vManage

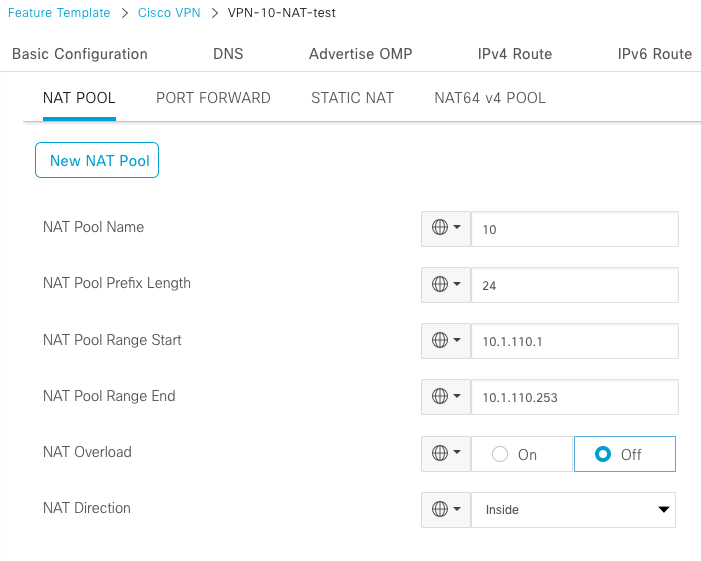

في قالب ميزة VPN للخدمة، انتقل إلى قسم NAT > تجمع nat، وانقر تجمع NAT جديد.

قم بتعبئة المتغيرات وانقر إضافة بمجرد انتهائها:

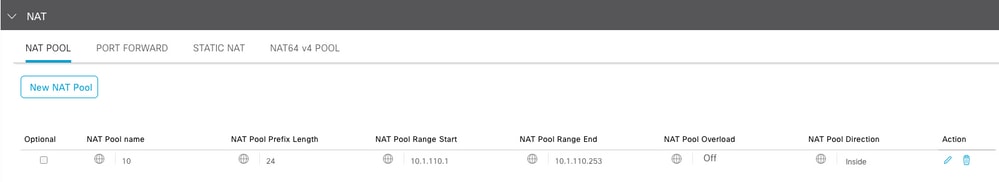

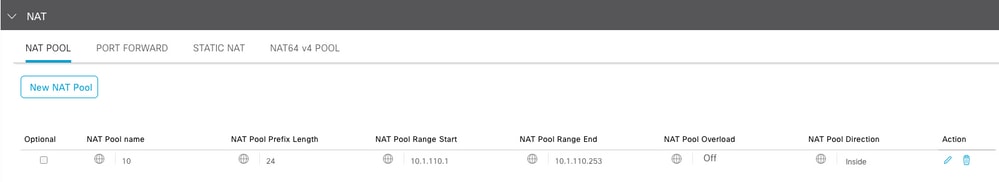

تحقق من إنشاء التجمع على النحو التالي:

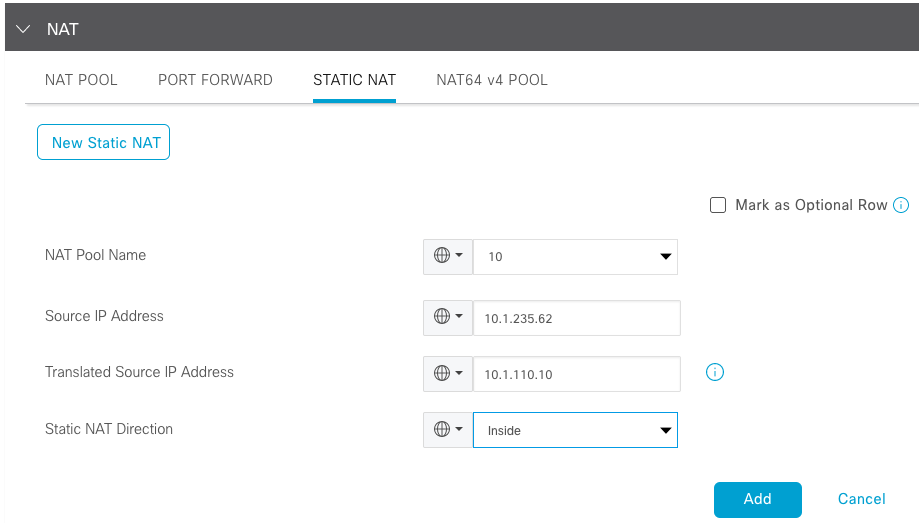

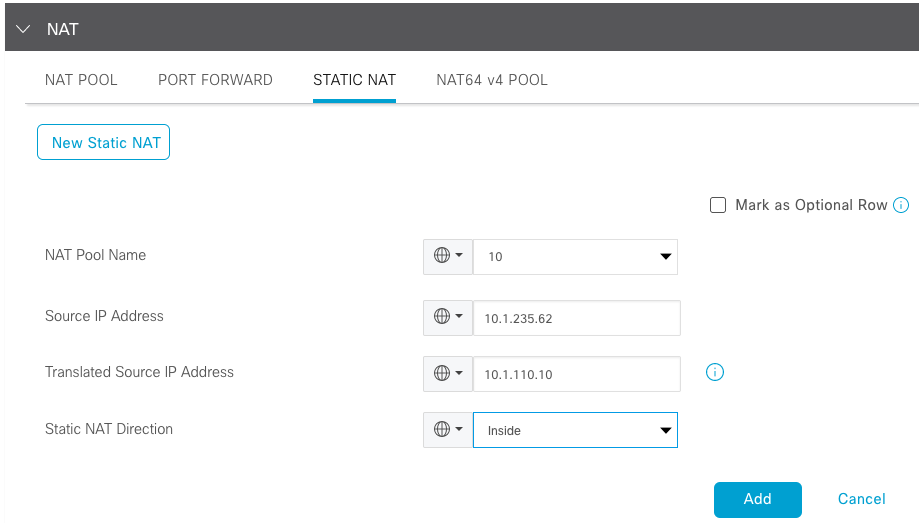

ما إن خلقت بركة يكون، تصفح إلى ساكن إستاتيكي nat وطقطقة الزر جديد ساكن إستاتيكي nat.

قم بتعبئة المتغيرات وانقر إضافة بمجرد انتهائها:

سياسة البيانات المركزية

هناك حاجة لسياسة بيانات مركزية لتوجيه حركة مرور البيانات مع البادئات المطلوبة إلى NAT من جانب الخدمة.

تحديد شبكة VPN وقائمة المواقع:

policy

lists

vpn-list VPN-10

vpn 10

!

site-list CEDGE

site-id 30

!

قم بتحديد أول تسلسل للترجمة من الداخل إلى الخارج:

data-policy _VPN-10_Data_NAT_cEdge

vpn-list VPN-10

sequence 1

match

source-ip 10.1.235.62/32

!

action accept

count nat_cedge_-1665659624

nat pool 10

!

!

يتم إستخدام التسلسل التالي لترجمة عنوان الوجهة. يتم إستخدامه عند بدء حركة المرور من الخارج إلى الداخل:

sequence 11

match

destination-ip 10.1.110.10/32

!

action accept

count nat_cedge_out2in_-1665659624

nat pool 10

!

!

default-action accept

!

!

تطبيق السياسة في كل الاتجاهات:

apply-policy

site-list CEDGE

data-policy _VPN-10_Data_NAT_cEdge all

التحقق من الصحة

دققت الدولة من ال nat تشكيل مع ال تدقيق أمر.

show sdwan policy from-vsmart

show ip nat translations

sdwan policy data-policy-filter

إختبار الاتصال من الخادم 10.1.235.62 إلى المضيف 172.16.90.90:

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:0 10.1.235.62:0 172.16.90.90:0 172.16.90.90:0

Total number of translations: 2

إختبار الاتصال من المضيف 10.90.90.90 إلى الخادم 10.1.110.10:

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:8299 10.1.235.62:8299 172.16.90.90:8299 172.16.90.90:8299

Total number of translations: 2

استكشاف الأخطاء وإصلاحها

التحقق من زيادة الحزم على عدادات نهج البيانات:

cEdge#show sdwan policy data-policy-filter

data-policy-filter _VPN-10_Data_NAT_cEdge

data-policy-vpnlist VPN-10

data-policy-counter default_action_count

packets 1412

bytes 109382

data-policy-counter nat_cedge_-1665659624

packets 154

bytes 16852

data-policy-counter nat_cedge_out2in_-1665659624

packets 7

bytes 886

معلومات ذات صلة

التعليقات

التعليقات