المقدمة

يصف هذا المستند دليلا شاملا لتكوين خادم TLS syslog على أجهزة SD-WAN Cisco IOS® XE.

المتطلبات الأساسية

قبل متابعة تكوين خادم TLS syslog على أجهزة SD-WAN Cisco IOS XE، تأكد من استيفاء المتطلبات:

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

-

وحدات التحكم في شبكة WAN-SD - تأكد من أن شبكتك تحتوي على وحدات تحكم SD-WAN تم تكوينها بشكل صحيح.

-

موجه Cisco IOS XE SD-WAN - موجه متوافق يشغل صورة Cisco IOS XE SD-WAN.

-

Syslog Server - خادم syslog مستند إلى Ubuntu، مثل syslog-ng، لجمع بيانات السجل وإدارتها.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

1. تثبيت syslog-ng على جهاز Ubuntu

من أجل إعداد syslog-ng على خادم Ubuntu، اتبع هذه الخطوات لضمان التثبيت والتكوين الملائمين.

الخطوة 1. تكوين إعدادات الشبكة

بعد تثبيت خادم Ubuntu، قم بتكوين عنوان IP ثابت وخادم DNS لضمان إمكانية وصول الجهاز إلى الإنترنت. يعد ذلك أمرا حيويا لتنزيل الحزم والتحديثات.

الخطوة 2. قم بتثبيت syslog-ng

فتح وحدة طرفية على جهاز Ubuntu وتشغيلها:

sudo apt-get install syslog-ng sudo apt-get install syslog-ng openssl

2. تثبيت المرجع المصدق الجذر على Syslog Server لمصادقة الخادم

إنشاء أدلة وإنشاء مفاتيح

cd /etc/syslog-ng mkdir cert.d key.d ca.d cd cert.d openssl genrsa -out ca.key 2048 openssl req -new -x509 -key ca.key -out PROXY-SIGNING-CA.ca -days 730 # Copy key to the key.d folder cp ca.key ../key.d

حساب بصمة الإصبع

قم بتشغيل الأمر وانسخ المخرجات:

openssl x509 -in proxy-signature-ca.ca -finger -noout | awk -f "=" '{print$2}' | سعيد 's/://g' | بصمة الإصبع.txt

# مثال الإخراج: 54F371C8EE2BFB06E2C2D0944245C288FBB07163

3. تكوين ملف تكوين خادم syslog-ng

حرر ال syslog-ng تشكيل مبرد:

sudo nano /etc/syslog-ng/syslog-ng.conf

إضافة التكوين:

source s_src { network( ip(0.0.0.0) port(6514) transport("tls") tls( key-file("/etc/syslog-ng/key.d/ca.key") cert-file("/etc/syslog-ng/cert.d/PROXY-SIGNING-CA.ca") peer-verify(optional-untrusted) ) ); }; destination remote { file("/var/log/syslog"); }; log { source(s_src); destination(remote); };

4. تثبيت مرجع الشهادة الجذر على جهاز Cisco IOS XE SD-WAN لمصادقة الخادم

التكوين من CLI

-

ادخل إلى وضع التكوين:

config-t

-

تكوين TrustPoint:

crypto pki trustpoint PROXY-SIGNING-CA enrollment url bootflash: revocation-check none rsakeypair PROXY-SIGNING-CA 2048 subject-name cn=proxy-signing-cert fqdn none fingerprint 54F371C8EE2BFB06E2C2D0944245C288FBB07163 >> The fingerprint configured was obtained from the fingerprint.txt file above commit

-

انسخ توقيع الوكيل-CA.CA ملف من خادم syslog إلى ذاكرة التمهيد للموجه باستخدام نفس الاسم.

-

مصادقة نقطة الثقة:

crypto pki authenticate PROXY-SIGNING-CA

example:

Router#crypto pki authenticate PROXY-SIGNING-CA

Reading file from bootflash:PROXY-SIGNING-CA.ca

Certificate has the attributes:

Fingerprint MD5: 7A97B30B 2AE458FF D9E7D91F 66488DCF

Fingerprint SHA1: 21E0F09B B67B2E9D 706DBE69 856E5AA3 D39A268A

Trustpoint Fingerprint: 21E0F09B B67B2E9D 706DBE69 856E5AA3 D39A268A

Certificate validated - fingerprints matched.

Trustpoint CA certificate accepted.

-

تسجيل نقطة الثقة:

crypto pki enroll PROXY-SIGNING-CA

example:

vm32#crypto pki enroll PROXY-SIGNING-CA

Start certificate enrollment ..

The subject name in the certificate will include: cn=proxy-signing-cert

The fully-qualified domain name will not be included in the certificate

Certificate request sent to file system

The 'show crypto pki certificate verbose PROXY-SIGNING-CA' commandwill show the fingerprint.

-

انسخ توقيع الوكيل-CA.req ملف من الموجه إلى خادم syslog.

توقيع الشهادة على Syslog Server

openssl x509 -in PROXY-SIGNING-CA.req -req -CA PROXY-SIGNING-CA.ca -CAkey ca.key -out PROXY-SIGNING-CA.crt -CAcreateserial -extensions ca_extensions

-

نسخ الملف الذي تم إنشاؤه (توقيع الوكيل-CA.CRT) إلى ذاكرة التمهيد للموجه. نسخ SCP: ذاكرة التمهيد المؤقتة (bootflash):

-

إستيراد الشهادة:

crypto pki import PROXY-SIGNING-CA certificate

example:

Router# crypto pki import PROXY-SIGNING-CA certificate

% The fully-qualified domain name will not be included in the certificate

% Request to retrieve Certificate queued

التحقق من صحة التكوين

show crypto pki trustpoint PROXY-SIGNING-CA status

example:

Router#show crypto pki trustpoint PROXY-SIGNING-CA status

Trustpoint PROXY-SIGNING-CA:

Issuing CA certificate configured:

Subject Name:

o=Internet Widgits Pty Ltd,st=Some-State,c=AU

Fingerprint MD5: 7A97B30B 2AE458FF D9E7D91F 66488DCF

Fingerprint SHA1: 21E0F09B B67B2E9D 706DBE69 856E5AA3 D39A268A

Router General Purpose certificate configured:

Subject Name:

cn=proxy-signing-cert

Fingerprint MD5: 140A1EAB FE945D56 D1A53855 FF361F3F

Fingerprint SHA1: ECA67413 9C102869 69F582A4 73E2B98C 80EFD6D5

Last enrollment status: Granted

State:

Keys generated ............. Yes (General Purpose, non-exportable)

Issuing CA authenticated ....... Yes

Certificate request(s) ..... Yes

5. قم بتكوين خادم TLS syslog على موجه Cisco IOS XE SD-WAN

شكلت ال syslog نادل يستعمل الأمر:

logging trap syslog-format rfc5424 logging source-interface GigabitEthernet0/0/0 logging tls-profile tls-profile logging host X.X.X.X transport tls profile tls-profile tls-version TLSv1.2

6 - عمليات التحقق

التحقق من السجلات على الموجه

show logging

Showing last 10 lines

Log Buffer (512000 bytes):

Apr 9 05:59:48.025: %DMI-5-CONFIG_I: R0/0: dmiauthd: Configured from NETCONF/RESTCONF by admin, transaction-id 189410

Apr 9 05:59:48.709: %DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:58393 for netconf over ssh. External groups:

Apr 9 05:59:50.015: %LINK-5-CHANGED: Interface GigabitEthernet0/0/1, changed state to administratively down

Apr 9 05:59:51.016: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to down

Apr 9 05:59:52.242: %SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

التحقق من السجلات على خادم syslog

tail -f /var/log/syslog

root@server1:/etc/syslog-ng# tail -f /var/log/syslog

Apr 9 15:51:14 10.66.91.94 188 <189>1 2024-04-09T05:51:51.037Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:38032 for netconf over ssh. External groups:

Apr 9 15:59:10 10.66.91.94 177 <189>1 2024-04-09T05:59:47.463Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:10 10.66.91.94 177 <189>1 2024-04-09T05:59:47.463Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:10 10.66.91.94 143 <189>1 2024-04-09T05:59:47.463Z - - - - - BOM%DMI-5-CONFIG_I: R0/0: dmiauthd: Configured from NETCONF/RESTCONF by admin, transaction-id 189410

Apr 9 15:59:11 10.66.91.94 188 <189>1 2024-04-09T05:59:48.711Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:58393 for netconf over ssh. External groups:

Apr 9 15:59:13 10.66.91.94 133 <189>1 2024-04-09T05:59:50.016Z - - - - - BOM%LINK-5-CHANGED: Interface GigabitEthernet0/0/1, changed state to administratively down

Apr 9 15:59:13 10.66.91.94 137 <189>1 2024-04-09T05:59:50.016Z - - - - - BOM%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to down

Apr 9 15:59:15 10.66.91.94 177 <189>1 2024-04-09T05:59:52.242Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:15 10.66.91.94 177 <189>1 2024-04-09T05:59:52.242Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:18 10.66.91.94 188 <189>1 2024-04-09T05:59:55.286Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:34575 for netconf over ssh. External groups:

Apr 9 15:59:21 10.66.91.94 113 <187>1 2024-04-09T05:59:58.882Z - - - - - BOM%LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to up

Apr 9 15:59:21 10.66.91.94 135 <189>1 2024-04-09T05:59:59.882Z - - - - - BOM%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to up

Apr 9 15:59:28 10.66.91.94 177 <189>1 2024-04-09T06:00:05.536Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:43 10.66.91.94 188 <189>1 2024-04-09T06:00:20.537Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:43530 for netconf over ssh. External groups:

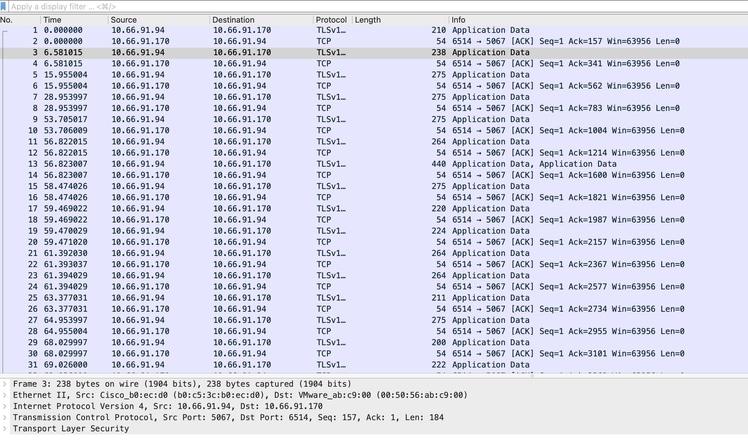

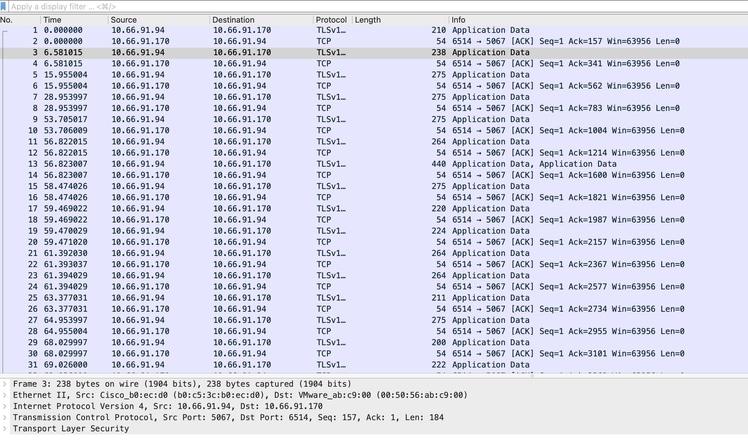

لقطة شاشة لالتقاط الحزمة ويمكنك مشاهدة الاتصالات المشفرة تحدث:

التسجيل ISR4331-Branch-new_Branch#show

Trap logging: level informational, 6284 message lines logged

Logging to 10.66.91.170 (tls port 6514, audit disabled,

link up),

131 message lines logged,

0 message lines rate-limited,

0 message lines dropped-by-MD,

xml disabled, sequence number disabled

filtering disabled

tls-profile: tls-proile

Logging Source-Interface: VRF Name:

GigabitEthernet0/0/0

TLS Profiles:

Profile Name: tls-proile

Ciphersuites: Default

Trustpoint: Default

TLS version: TLSv1.2

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

التعليقات

التعليقات