تكوين المصادقة الخاملة مع تسجيل دخول VPN للوصول عن بعد على FirePOWER Device Manager

خيارات التنزيل

-

ePub (876.6 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين المصادقة الخاملة على الدفاع عن تهديد FirePOWER (FTD) من خلال مدير أجهزة FirePOWER (FDM) مع عمليات تسجيل دخول VPN للوصول عن بعد (RA VPN) مع AnyConnect.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- برنامج Firepower Device Manager.

- شبكة VPN للوصول عن بعد.

- نهج الهوية.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الدفاع ضد تهديد Firepower (FTD)، الإصدار 7.0

- Cisco AnyConnect Secure Mobility Client، الإصدار 4.10

- خدمة Active Directory (AD)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يمكن لنهج الهوية اكتشاف المستخدمين المقترنين باتصال ما. الطريقة المستخدمة هي المصادقة الخاملة حيث يتم الحصول على هوية المستخدم من خدمات المصادقة الأخرى (LDAP).

في FDM، يمكن أن تعمل المصادقة الخاملة باستخدام خيارين مختلفين:

- عمليات تسجيل دخول VPN للوصول عن بعد

- محرك خدمات الهوية من Cisco (ISE)

التكوين

الرسم التخطيطي للشبكة

يوضح هذا القسم كيفية تكوين المصادقة الخاملة على FDM.

الخطوة 1. تكوين مصدر الهوية

سواء قمت بتجميع هوية المستخدم بشكل نشط (بواسطة المطالبة بمصادقة المستخدم) أو بشكل سلبي، تحتاج إلى تكوين خادم Active Directory (AD) الذي يحتوي على معلومات هوية المستخدم.

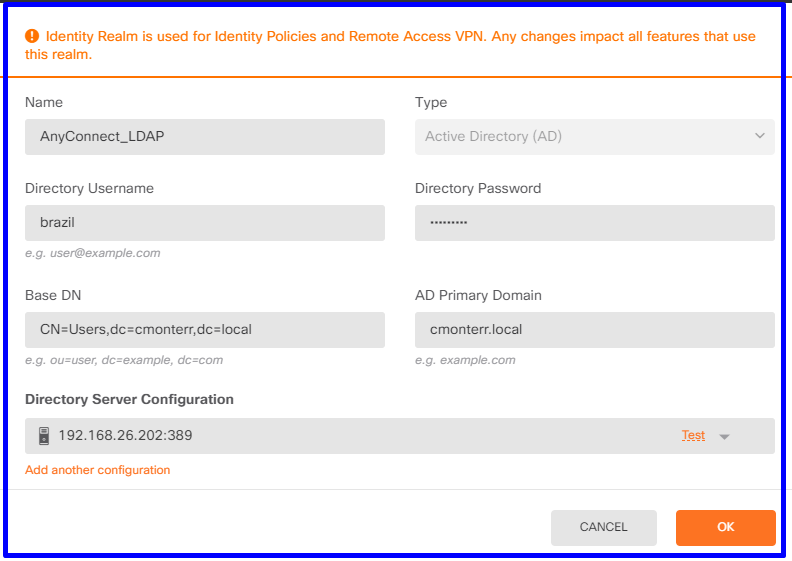

انتقل إلى Objects>Identity Services وحدد OptionADلإضافة Active Directory.

إضافة تكوين Active Directory:

الخطوة 2. تكوين RA VPN

يمكن مراجعة تكوين شبكة VPN للوصول عن بعد في هذا الارتباط

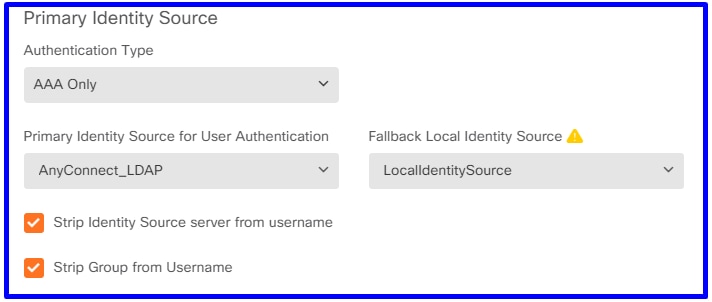

الخطوة 3. تكوين أسلوب المصادقة لمستخدمي RA VPN

في تكوين شبكة RA VPN، حدد طريقة المصادقة. يجب أن يكون مصدر الفروق الأساسي لمصادقة المستخدم هو AD.

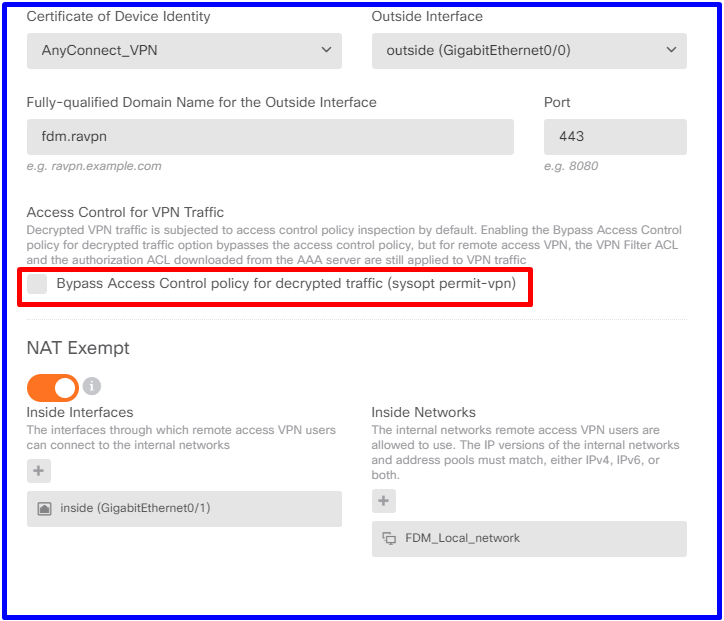

ملاحظة: في الإعدادات العامة لشبكة VPN RA، قم بإلغاء تحديد سياسة التحكم في الوصول الالتفافي لحركة المرور التي تم فك تشفيرها (sysopt allowed-vpn) للسماح بإمكانية إستخدام سياسة التحكم في الوصول لفحص حركة المرور التي تأتي من مستخدمي AnyConnect.

الخطوة 4. تكوين نهج الهوية للمصادقة الخاملة

أنت تحتاج أن يخلق الهوية سياسة in order to شكلت صحة هوية خاملة، السياسة ينبغي أن يكون لها العناصر التالية:

- مصدر تعريف الإعلانات: نفس الشيء الذي تضيفه في الخطوة رقم 1

- الإجراء: المصادقة السلبية

لتكوين قاعدة الهوية، انتقل إلىPolicies>الهوية >حدد[+] زر لإضافة قاعدة هوية جديدة.

- تعريف الشبكات الفرعية المصدر والوجهة حيث تنطبق المصادقة الخاملة.

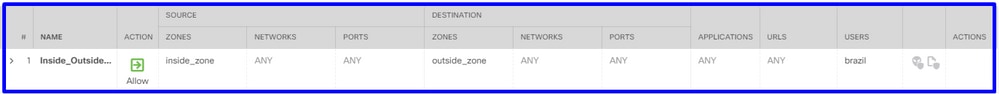

الخطوة 5. إنشاء قاعدة التحكم في الوصول ضمن نهج التحكم في الوصول

قم بتكوين قاعدة التحكم في الوصول للسماح بحركة المرور أو حظرها استنادا إلى المستخدمين.

لتكوين المستخدمين أو مجموعة المستخدمين للحصول على مصادقة خاملة، حدد علامة التبويب المستخدمون. يمكنك إضافة مجموعة مستخدمين أو مستخدم فردي.

نشر التغييرات.

التحقق

تحقق من نجاح إختبار الاتصال بالإعلان

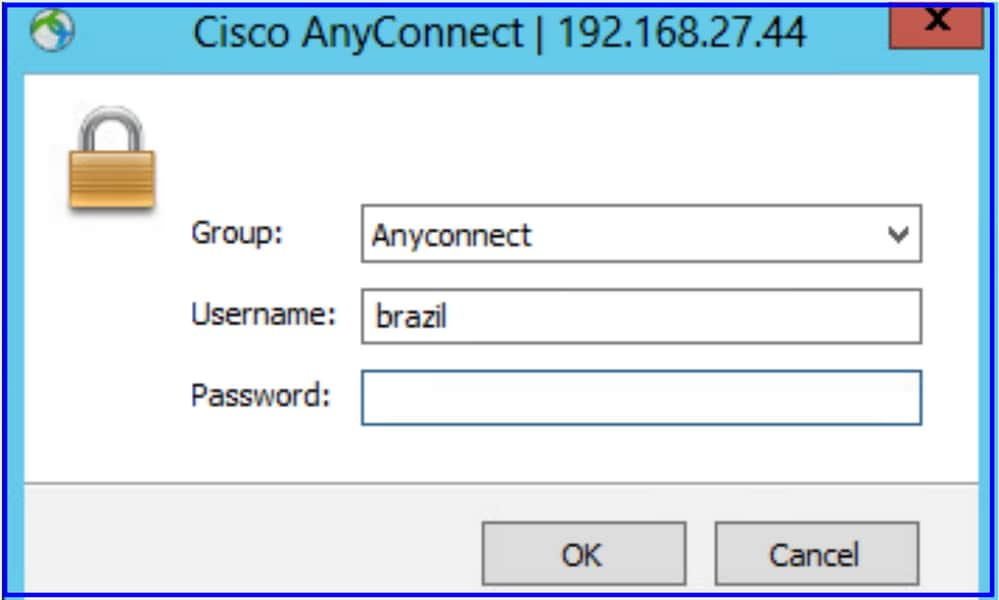

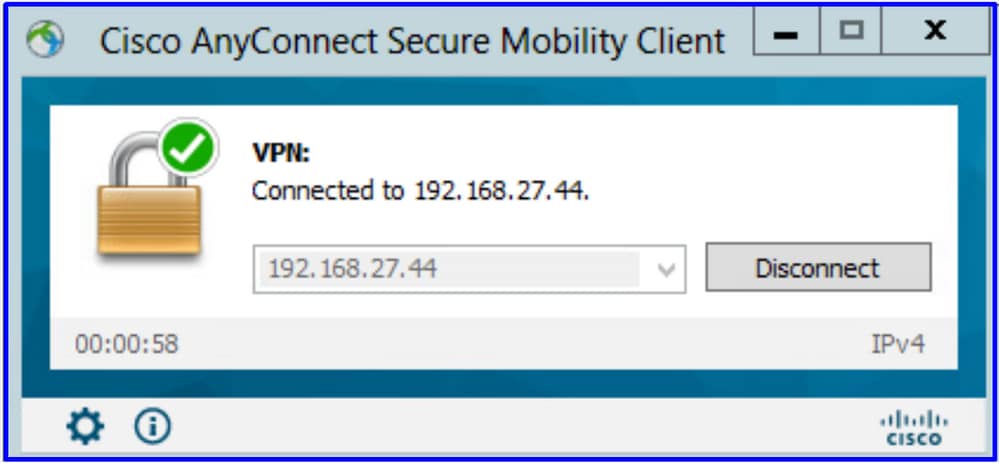

تحقق من إمكانية تسجيل دخول المستخدم البعيد باستخدام عميل AnyConnect باستخدام بيانات اعتماد AD الخاصة به.

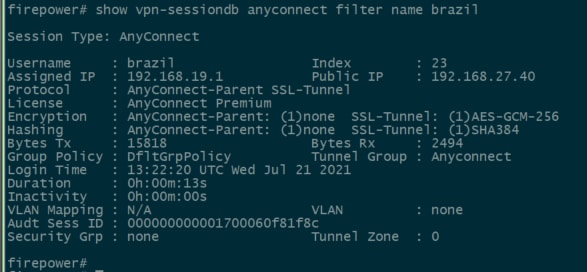

دققت أن يحصل المستعمل عنوان من ال VPN بركة

استكشاف الأخطاء وإصلاحها

يمكنك إستخدام user_map_query.plscript للتحقق من أن FDM به تعيين IP للمستخدم

في وضع التحكم يمكنك تكوين:

تصحيح أخطاء هوية دعم النظام للتحقق من نجاح إعادة التوجيه.

> system support identity-debug

Enable firewall-engine-debug too? [n]: y

Please specify an IP protocol:

Please specify a client IP address: 192.168.19.1

Please specify a client port:

Please specify a server IP address:

Please specify a server port:

Monitoring identity and firewall debug messages

192.168.19.1-62757 > 72.163.47.11-53 17 AS 1-1 I 0 Starting authentication (sfAuthCheckRules params) with zones 2 -> 2, port 62757 -> 53, geo 14467064 -> 14467082

192.168.19.1-62757 > 72.163.47.11-53 17 AS 1-1 I 0 Retrieved ABP info:

192.168.19.1-62757 > 72.163.47.11-53 17 AS 1-1 I 0 abp src

192.168.19.1-62757 > 72.163.47.11-53 17 AS 1-1 I 0 abp dst

192.168.19.1-62757 > 72.163.47.11-53 17 AS 1-1 I 0 matched auth rule id = 130027046 user_id = 5 realm_id = 3

192.168.19.1-62757 > 72.163.47.11-53 17 AS 1-1 I 0 new firewall session

192.168.19.1-62757 > 72.163.47.11-53 17 AS 1-1 I 0 using HW or preset rule order 2, 'Inside_Outside_Rule', action Allow and prefilter rule 0

192.168.19.1-62757 > 72.163.47.11-53 17 AS 1-1 I 0 HitCount data sent for rule id: 268435458,

192.168.19.1-62757 > 72.163.47.11-53 17 AS 1-1 I 0 allow action

192.168.19.1-62757 > 8.8.8.8-53 17 AS 1-1 I 1 Starting authentication (sfAuthCheckRules params) with zones 2 -> 2, port 62757 -> 53, geo 14467064 -> 14467082

192.168.19.1-62757 > 8.8.8.8-53 17 AS 1-1 I 1 Retrieved ABP info:

192.168.19.1-62757 > 8.8.8.8-53 17 AS 1-1 I 1 abp src

192.168.19.1-62757 > 8.8.8.8-53 17 AS 1-1 I 1 abp dst

192.168.19.1-62757 > 8.8.8.8-53 17 AS 1-1 I 1 matched auth rule id = 130027046 user_id = 5 realm_id = 3

192.168.19.1-62757 > 8.8.8.8-53 17 AS 1-1 I 1 new firewall session

192.168.19.1-62757 > 8.8.8.8-53 17 AS 1-1 I 1 using HW or preset rule order 2, 'Inside_Outside_Rule', action Allow and prefilter rule 0

192.168.19.1-62757 > 8.8.8.8-53 17 AS 1-1 I 1 HitCount data sent for rule id: 268435458,

192.168.19.1-62757 > 8.8.8.8-53 17 AS 1-1 I 1 allow action

192.168.19.1-53015 > 20.42.0.16-443 6 AS 1-1 I 0 Starting authentication (sfAuthCheckRules params) with zones 2 -> 2, port 53015 -> 443, geo 14467064 -> 14467082

192.168.19.1-53015 > 20.42.0.16-443 6 AS 1-1 I 0 Retrieved ABP info:

192.168.19.1-53015 > 20.42.0.16-443 6 AS 1-1 I 0 abp src

192.168.19.1-53015 > 20.42.0.16-443 6 AS 1-1 I 0 abp dst

192.168.19.1-53015 > 20.42.0.16-443 6 AS 1-1 I 0 matched auth rule id = 130027046 user_id = 5 realm_id = 3

192.168.19.1-53015 > 20.42.0.16-443 6 AS 1-1 I 0 new firewall session

192.168.19.1-53015 > 20.42.0.16-443 6 AS 1-1 I 0 using HW or preset rule order 2, 'Inside_Outside_Rule', action Allow and prefilter rule 0

192.168.19.1-53015 > 20.42.0.16-443 6 AS 1-1 I 0 HitCount data sent for rule id: 268435458,

192.168.19.1-53015 > 20.42.0.16-443 6 AS 1-1 I 0 allow action

192.168.19.1-52166 > 20.42.0.16-443 6 AS 1-1 I 1 deleting firewall session flags = 0x10001, fwFlags = 0x102, session->logFlags = 010001

192.168.19.1-65207 > 72.163.47.11-53 17 AS 1-1 I 1 Starting authentication (sfAuthCheckRules params) with zones 2 -> 2, port 65207 -> 53, geo 14467064 -> 14467082

192.168.19.1-65207 > 72.163.47.11-53 17 AS 1-1 I 1 Retrieved ABP info:

192.168.19.1-65207 > 72.163.47.11-53 17 AS 1-1 I 1 abp src

192.168.19.1-65207 > 72.163.47.11-53 17 AS 1-1 I 1 abp dst

192.168.19.1-65207 > 72.163.47.11-53 17 AS 1-1 I 1 matched auth rule id = 130027046 user_id = 5 realm_id = 3

192.168.19.1-65207 > 72.163.47.11-53 17 AS 1-1 I 1 new firewall session

192.168.19.1-65207 > 72.163.47.11-53 17 AS 1-1 I 1 using HW or preset rule order 2, 'Inside_Outside_Rule', action Allow and prefilter rule 0

192.168.19.1-65207 > 72.163.47.11-53 17 AS 1-1 I 1 HitCount data sent for rule id: 268435458,

192.168.19.1-65207 > 72.163.47.11-53 17 AS 1-1 I 1 allow action

192.168.19.1-65207 > 8.8.8.8-53 17 AS 1-1 I 0 Starting authentication (sfAuthCheckRules params) with zones 2 -> 2, port 65207 -> 53, geo 14467064 -> 14467082

192.168.19.1-65207 > 8.8.8.8-53 17 AS 1-1 I 0 Retrieved ABP info:

192.168.19.1-65207 > 8.8.8.8-53 17 AS 1-1 I 0 abp src

192.168.19.1-65207 > 8.8.8.8-53 17 AS 1-1 I 0 abp dst

192.168.19.1-65207 > 8.8.8.8-53 17 AS 1-1 I 0 matched auth rule id = 130027046 user_id = 5 realm_id = 3

192.168.19.1-65207 > 8.8.8.8-53 17 AS 1-1 I 0 new firewall session

192.168.19.1-65207 > 8.8.8.8-53 17 AS 1-1 I 0 using HW or preset rule order 2, 'Inside_Outside_Rule', action Allow and prefilter rule 0

192.168.19.1-65207 > 8.8.8.8-53 17 AS 1-1 I 0 HitCount data sent for rule id: 268435458,

192.168.19.1-65207 > 8.8.8.8-53 17 AS 1-1 I 0 allow action

192.168.19.1-65209 > 8.8.8.8-53 17 AS 1-1 I 0 Starting authentication (sfAuthCheckRules params) with zones 2 -> 2, port 65209 -> 53, geo 14467064 -> 14467082

192.168.19.1-65209 > 8.8.8.8-53 17 AS 1-1 I 0 Retrieved ABP info:

192.168.19.1-65209 > 8.8.8.8-53 17 AS 1-1 I 0 abp src

192.168.19.1-65209 > 8.8.8.8-53 17 AS 1-1 I 0 abp dst

192.168.19.1-65209 > 8.8.8.8-53 17 AS 1-1 I 0 matched auth rule id = 130027046 user_id = 5 realm_id = 3

192.168.19.1-65209 > 8.8.8.8-53 17 AS 1-1 I 0 new firewall session

192.168.19.1-65209 > 8.8.8.8-53 17 AS 1-1 I 0 using HW or preset rule order 2, 'Inside_Outside_Rule', action Allow and prefilter rule 0

192.168.19.1-65209 > 8.8.8.8-53 17 AS 1-1 I 0 HitCount data sent for rule id: 268435458,

192.168.19.1-65209 > 8.8.8.8-53 17 AS 1-1 I 0 allow action

192.168.19.1-65211 > 72.163.47.11-53 17 AS 1-1 I 1 Starting authentication (sfAuthCheckRules params) with zones 2 -> 2, port 65211 -> 53, geo 14467064 -> 14467082

192.168.19.1-65211 > 72.163.47.11-53 17 AS 1-1 I 1 Retrieved ABP info:

192.168.19.1-65211 > 72.163.47.11-53 17 AS 1-1 I 1 abp src

192.168.19.1-65211 > 72.163.47.11-53 17 AS 1-1 I 1 abp dst

192.168.19.1-65211 > 72.163.47.11-53 17 AS 1-1 I 1 matched auth rule id = 130027046 user_id = 5 realm_id = 3

192.168.19.1-65211 > 72.163.47.11-53 17 AS 1-1 I 1 new firewall session

192.168.19.1-65211 > 72.163.47.11-53 17 AS 1-1 I 1 using HW or preset rule order 2, 'Inside_Outside_Rule', action Allow and prefilter rule 0

192.168.19.1-65211 > 72.163.47.11-53 17 AS 1-1 I 1 HitCount data sent for rule id: 268435458,

192.168.19.1-65211 > 72.163.47.11-53 17 AS 1-1 I 1 allow action

192.168.19.1-61823 > 72.163.47.11-53 17 AS 1-1 I 1 Starting authentication (sfAuthCheckRules params) with zones 2 -> 2, port 61823 -> 53, geo 14467064 -> 14467082

192.168.19.1-61823 > 72.163.47.11-53 17 AS 1-1 I 1 Retrieved ABP info:

192.168.19.1-61823 > 72.163.47.11-53 17 AS 1-1 I 1 abp src

192.168.19.1-61823 > 72.163.47.11-53 17 AS 1-1 I 1 abp dst

192.168.19.1-61823 > 72.163.47.11-53 17 AS 1-1 I 1 matched auth rule id = 130027046 user_id = 5 realm_id = 3

192.168.19.1-61823 > 72.163.47.11-53 17 AS 1-1 I 1 new firewall session

192.168.19.1-61823 > 72.163.47.11-53 17 AS 1-1 I 1 using HW or preset rule order 2, 'Inside_Outside_Rule', action Allow and prefilter rule 0

192.168.19.1-61823 > 72.163.47.11-53 17 AS 1-1 I 1 HitCount data sent for rule id: 268435458,

192.168.19.1-61823 > 72.163.47.11-53 17 AS 1-1 I 1 allow action

192.168.19.1-61823 > 8.8.8.8-53 17 AS 1-1 I 0 Starting authentication (sfAuthCheckRules params) with zones 2 -> 2, port 61823 -> 53, geo 14467064 -> 14467082

192.168.19.1-61823 > 8.8.8.8-53 17 AS 1-1 I 0 Retrieved ABP info:

192.168.19.1-61823 > 8.8.8.8-53 17 AS 1-1 I 0 abp src

192.168.19.1-61823 > 8.8.8.8-53 17 AS 1-1 I 0 abp dst

192.168.19.1-61823 > 8.8.8.8-53 17 AS 1-1 I 0 matched auth rule id = 130027046 user_id = 5 realm_id = 3

192.168.19.1-61823 > 8.8.8.8-53 17 AS 1-1 I 0 new firewall session

192.168.19.1-61823 > 8.8.8.8-53 17 AS 1-1 I 0 using HW or preset rule order 2, 'Inside_Outside_Rule', action Allow and prefilter rule 0

192.168.19.1-61823 > 8.8.8.8-53 17 AS 1-1 I 0 HitCount data sent for rule id: 268435458,

192.168.19.1-61823 > 8.8.8.8-53 17 AS 1-1 I 0 allow action

192.168.19.1-57747 > 72.163.47.11-53 17 AS 1-1 I 1 deleting firewall session flags = 0x10001, fwFlags = 0x102, session->logFlags = 010001

192.168.19.1-57747 > 72.163.47.11-53 17 AS 1-1 I 1 Logging EOF as part of session delete with rule_id = 268435458 ruleAction = 2 ruleReason = 0

192.168.19.1-57747 > 8.8.8.8-53 17 AS 1-1 I 0 deleting firewall session flags = 0x10001, fwFlags = 0x102, session->logFlags = 010001

192.168.19.1-57747 > 8.8.8.8-53 17 AS 1-1 I 0 Logging EOF as part of session delete with rule_id = 268435458 ruleAction = 2 ruleReason = 0

192.168.19.1-53038 > 20.42.0.16-443 6 AS 1-1 I 0 Starting authentication (sfAuthCheckRules params) with zones 2 -> 2, port 53038 -> 443, geo 14467064 -> 14467082

192.168.19.1-53038 > 20.42.0.16-443 6 AS 1-1 I 0 Retrieved ABP info:

192.168.19.1-53038 > 20.42.0.16-443 6 AS 1-1 I 0 abp src

192.168.19.1-53038 > 20.42.0.16-443 6 AS 1-1 I 0 abp dst

192.168.19.1-53038 > 20.42.0.16-443 6 AS 1-1 I 0 matched auth rule id = 130027046 user_id = 5 realm_id = 3

192.168.19.1-53038 > 20.42.0.16-443 6 AS 1-1 I 0 new firewall session

192.168.19.1-53038 > 20.42.0.16-443 6 AS 1-1 I 0 using HW or preset rule order 2, 'Inside_Outside_Rule', action Allow and prefilter rule 0

192.168.19.1-53038 > 20.42.0.16-443 6 AS 1-1 I 0 HitCount data sent for rule id: 268435458,

192.168.19.1-53038 > 20.42.0.16-443 6 AS 1-1 I 0 allow action

192.168.19.1-57841 > 72.163.47.11-53 17 AS 1-1 I 1 deleting firewall session flags = 0x10001, fwFlags = 0x102, session->logFlags = 010001

192.168.19.1-57841 > 72.163.47.11-53 17 AS 1-1 I 1 Logging EOF as part of session delete with rule_id = 268435458 ruleAction = 2 ruleReason = 0

192.168.19.1-57841 > 8.8.8.8-53 17 AS 1-1 I 0 deleting firewall session flags = 0x10001, fwFlags = 0x102, session->logFlags = 010001

192.168.19.1-57841 > 8.8.8.8-53 17 AS 1-1 I 0 Logging EOF as part of session delete with rule_id = 268435458 ruleAction = 2 ruleReason = 0

192.168.19.1-64773 > 8.8.8.8-53 17 AS 1-1 I 0 Starting authentication (sfAuthCheckRules params) with zones 2 -> 2, port 64773 -> 53, geo 14467064 -> 14467082

192.168.19.1-64773 > 8.8.8.8-53 17 AS 1-1 I 0 Retrieved ABP info:

192.168.19.1-64773 > 8.8.8.8-53 17 AS 1-1 I 0 abp src

192.168.19.1-64773 > 8.8.8.8-53 17 AS 1-1 I 0 abp dst

192.168.19.1-64773 > 8.8.8.8-53 17 AS 1-1 I 0 matched auth rule id = 130027046 user_id = 5 realm_id = 3

192.168.19.1-64773 > 8.8.8.8-53 17 AS 1-1 I 0 new firewall session

192.168.19.1-64773 > 8.8.8.8-53 17 AS 1-1 I 0 using HW or preset rule order 2, 'Inside_Outside_Rule', action Allow and prefilter rule 0

192.168.19.1-64773 > 8.8.8.8-53 17 AS 1-1 I 0 HitCount data sent for rule id: 268435458,

192.168.19.1-64773 > 8.8.8.8-53 17 AS 1-1 I 0 allow action

معلومات ذات صلة

تكوين شبكة VPN للوصول عن بعد على FTD المدارة بواسطة FDM

https://www.cisco.com/c/en/us/support/docs/security/anyconnect-secure-mobility-client/215532-configure-remote-access-vpn-on-ftd-manag.html

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

10-Aug-2021 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Oscar Montoya Torresمهندس TAC من Cisco

- Juan Enrique Ruizمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات