دليل أستكشاف أخطاء المرحلة الأولى وإصلاحها ل DMVPN

خيارات التنزيل

-

ePub (359.7 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة ال debug رسالة أنت كنت واجهت على الصرة وتكلم عن حركي Multipoint Virtual Private شبكة (DMVPN) مرحلة 1 نشر.

المتطلبات الأساسية

للحصول على أوامر التكوين وتصحيح الأخطاء في هذا المستند، ستحتاج إلى موجهين من Cisco يعملان بنظام التشغيل Cisco IOS® الإصدار 12.4(9)T أو إصدار أحدث. بشكل عام، تتطلب مرحلة DMVPN الأساسية 1 الإصدار 12.2(13)T من Cisco IOS أو إصدار أحدث أو الإصدار 12.2(33)XNC لموجه خدمات التجميع (ASR)، رغم أنه قد لا يتم دعم الميزات وتصحيح الأخطاء التي تم رؤيتها في هذا المستند.

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تضمين التوجيه العام (GRE)

- بروتوكول تحليل الخطوة (Hop) التالية (NHRP)

- بروتوكول إدارة المفاتيح وارتباط أمان الإنترنت (ISAKMP)

- تبادل مفتاح الإنترنت (IKE)

- أمان بروتوكول الإنترنت (IPSec)

- واحد على الأقل من بروتوكولات التوجيه هذه: بروتوكول توجيه العبارة الداخلي المحسن (EIGRP) وفتح أقصر مسار أولا (OSPF) وبروتوكول معلومات التوجيه (RIP) وبروتوكول العبارة الحدودية (BGP)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى موجهات الخدمات المتكاملة (ISRs) Cisco 2911 التي تعمل بنظام Cisco IOS، الإصدار 15.1(4)M4.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التحسينات المهمة

قدمت إصدارات Cisco IOS هذه ميزات أو إصلاحات مهمة للمرحلة 1 من DMVPN:

- الإصدار 12.2(18)SXF5 - دعم أفضل ل ISAKMP عند إستخدام البنية الأساسية للمفتاح العام (PKI)

- الإصدار 12.2(33)XNE - ASR، ملفات تعريف IPSec، حماية النفق، تبادل ترجمة عنوان الشبكة (NAT) عبر بروتوكول IPSec

- الإصدار 12.3(7)T - دعم التوجيه وإعادة التوجيه الظاهري (iVRF) من الداخل

- الإصدار 12.3(11)T - دعم التوجيه الظاهري وإعادة التوجيه (fVRF) للباب الأمامي

- الإصدار 12.4(9)T - دعم العديد من عمليات تصحيح الأخطاء ذات الصلة DMVPN والأوامر

- الإصدار 12.4(15)T - حماية النفق المشترك

- الإصدار 12.4(20)T - IPv6 عبر DMVPN

- الإصدار 15.0(1)M - مراقبة سلامة نفق NHRP

الاصطلاحات

أحلت cisco فني طرف إتفاق لمعلومة على وثيقة إتفاق.

التكوين ذي الصلة

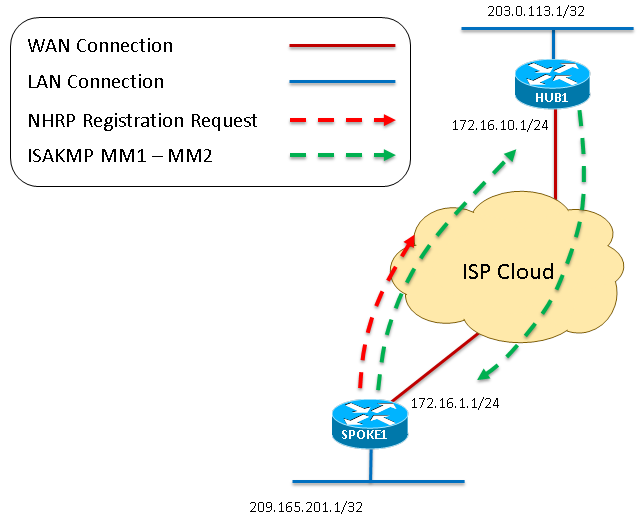

نظرة عامة على المخطط

بالنسبة لهذه الطوبولوجيا، تم تكوين موفري خدمات مدمجة (ISR) بسرعة 2911 يعملان بالإصدار 15.1(4)M4 للمرحلة الأولى من DMVPN: أحدهما كمركز والآخر كمتحدث. تم إستخدام Ethernet0/0 كواجهة "الإنترنت" على كل موجه. يتم تكوين واجهات الاسترجاع الأربعة لمحاكاة الشبكات المحلية الموجودة في موقع المحوري أو المحوري. بما أن هذه هي المرحلة الأولى من تطوير شبكة DMVPN مع تحدث واحد فقط، يتم تكوين المحادثة باستخدام نفق GRE من نقطة إلى نقطة بدلا من نفق GRE متعدد النقاط. تم إستخدام تكوين التشفير نفسه (ISAKMP و IPSec) على كل موجه لضمان مطابقته تماما.

الرسم التخطيطي 1

تشفير

هذا هو نفس الشيء على الصرة والمتكلم.

crypto isakmp policy 1

encr 3des

hash sha

authentication pre-share

crypto isakmp key cisco123 address 0.0.0.0 0.0.0.0

crypto ipsec transform-set DMVPN-TSET esp-3des esp-sha-hmac

mode transport

crypto ipsec profile DMVPN-IPSEC

set transform-set DMVPN-TSET

موزع

interface Tunnel0

ip address 10.1.1.254 255.255.255.0

no ip redirects

ip mtu 1400

ip nhrp authentication NHRPAUTH

ip nhrp map multicast dynamic

ip nhrp network-id 1

ip tcp adjust-mss 1360

no ip split-horizon eigrp 1

tunnel source Ethernet0/0

tunnel mode gre multipoint

tunnel key 1

tunnel protection ipsec profile DMVPN-IPSEC

end

interface Ethernet0/0

ip address 172.16.10.1 255.255.255.0

end

interface Loopback0

ip address 203.0.113.1 255.255.255.255

interface Loopback1

ip address 203.0.113.2 255.255.255.255

interface Loopback2

ip address 203.0.113.3 255.255.255.255

interface Loopback3

ip address 203.0.113.4 255.255.255.255

router eigrp 1

network 10.1.1.0 0.0.0.255

network 203.0.113.1 0.0.0.0

network 203.0.113.2 0.0.0.0

network 203.0.113.3 0.0.0.0

network 203.0.113.4 0.0.0.0

حادثتن

interface Tunnel0

ip address 10.1.1.1 255.255.255.0

ip mtu 1400

ip nhrp authentication NHRPAUTH

ip nhrp map 10.1.1.254 172.16.10.1

ip nhrp network-id 1

ip nhrp nhs 10.1.1.254

ip tcp adjust-mss 1360

tunnel source Ethernet0/0

tunnel destination 172.16.10.1

tunnel key 1

tunnel protection ipsec profile DMVPN-IPSEC

end

interface Ethernet0/0

ip address 172.16.1.1 255.255.255.0

end

interface Loopback0

ip address 209.165.201.1 255.255.255.255

interface Loopback1

ip address 209.165.201.2 255.255.255.255

interface Loopback2

ip address 209.165.201.3 255.255.255.255

interface Loopback3

ip address 209.165.201.4 255.255.255.255

router eigrp 1

network 209.165.201.1 0.0.0.0

network 209.165.201.2 0.0.0.0

network 209.165.201.3 0.0.0.0

network 209.165.201.4 0.0.0.0

network 10.1.1.0 0.0.0.255

تصحيح الأخطاء

مرئيات تدفق الحزمة

هذا عرض لتدفق حزمة DMVPN بالكامل كما هو موضح في هذا المستند. يتم أيضا تضمين أخطاء أكثر تفصيلا تشرح كل خطوة من الخطوات.

- عندما يكون النفق على "لا إيقاف عمل"، فإنه يقوم بإنشاء طلب تسجيل NHRP، والذي يبدأ عملية DMVPN. بما أن تكوين الصرة ديناميكي بالكامل، فإن ال Speaker يجب أن يكون النقطة النهائية التي تبدأ التوصيل.

- يتم بعد ذلك تضمين طلب تسجيل NHRP في GRE الذي يؤدي إلى بدء عملية التشفير.

- عند هذه النقطة، يتم إرسال رسالة الوضع الرئيسي الأولى ل ISAKMP - ISAKMP MM1 - من لوحة الوصل على المنفذ UDP500.

- يستقبل الموزع MM1 ويعالجه، ويستجيب مع ISAKMP MM2، حيث إن لديه سياسة ISAKMP مطابقة.

الرسم التخطيطي 2 - يشير إلى الخطوات من 1 إلى 4

- عندما يتلقى المتكلم الرسالة MM2، فإنه يستجيب بالرسالة MM3. كما هو الحال مع MM1، يؤكد "التحدث" صحة نهج ISAKMP الذي تم إستلامه.

- يستقبل الصرة MM3 ويستجيب مع MM4.

- عند هذه النقطة في مفاوضة ISAKMP، قد يستجيب ال Speaker على منفذ UDP4500 إذا تم اكتشاف nat في مسار النقل. ومع ذلك، إذا لم يتم الكشف عن NAT، يستمر "التحدث" ويرسل MM5 على UDP500. أخيرا، يستجيب الصرة مع MM6 in order to أتمت الأسلوب رئيسي تبادل.

الرسم التخطيطي 3 - يشير إلى الخطوات من 5 إلى 7

- ما إن ال يتحدث يستلم MM6 من الصرة، هو يرسل QM1 إلى الصرة على UDP500 in order to بدأت أسلوب سريع.

- يستقبل الصرة QM1 ويستجيب مع QM2، بما أن كل السمات المستلمة مقبولة. عند هذه النقطة، يخلق الصرة المرحلة 2 SAs ل هذا جلسة.

- باعتباره الخطوة الأخيرة من تفاوض "الوضع السريع"، يتم تلقي QM2 بواسطة "المحادثة". يقوم الصوت بعد ذلك بإنشاء نقاط الوصول الخاصة بالمرحلة الثانية الخاصة به وإرسال QM3 كاستجابة لذلك. يؤدي هذا إلى اكتمال تفاوض ISAKMP و IPSec. هناك الآن جلسة IPSec تقوم بتشفير حركة مرور GRE بين هذين النظرين.

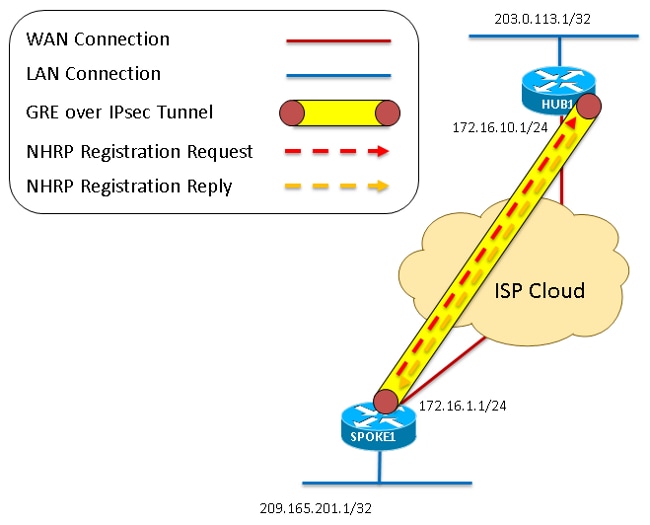

الرسم التخطيطي 4 - يشير إلى الخطوات من 8 إلى 10

- الآن بعد أن تم رفع جلسة التشفير وقابل تمرير حركة المرور، يتم تضمين هذه الحزم داخل GRE عبر نفق IPSec.

الرسم التخطيطي 5 - يشير إلى الخطوة 11

- كما تمت ملاحظته في الخطوات الأولى، يقوم Talk بإنشاء طلب تسجيل NHRP يتم إرساله عبر GRE عبر نفق IPSec.

- يستلم الصرة طلبات تسجيل NHRP ويرسل رد تسجيل NHRP بمجرد التأكد من أن ل Speech نفق صالح وعنوان NonBroadcast Multiaccess (NBMA). يتلقى المتكلم الرد على تسجيل NHRP هذا الذي يكمل عملية التسجيل.

الرسم التخطيطي 6 - يشير إلى الخطوات من 12 إلى 13

هذه الأخطاء هي النتيجة عند إدخال الأمر debug dmvpn all all على موجهات الموزع والمتكلم. يقوم هذا الأمر المحدد بتمكين مجموعة تصحيح الأخطاء هذه:

Spoke1#debug dmvpn all all

DMVPN all level debugging is on

Spoke1#show debug

NHRP:

NHRP protocol debugging is on

NHRP activity debugging is on

NHRP extension processing debugging is on

NHRP cache operations debugging is on

NHRP routing debugging is on

NHRP rate limiting debugging is on

NHRP errors debugging is on

IKEV2:

IKEV2 error debugging is on

IKEV2 terse debugging is on

IKEV2 event debugging is on

IKEV2 packet debugging is on

IKEV2 detail debugging is on

Cryptographic Subsystem:

Crypto ISAKMP debugging is on

Crypto ISAKMP Error debugging is on

Crypto IPSEC debugging is on

Crypto IPSEC Error debugging is on

Crypto secure socket events debugging is on

Tunnel Protection Debugs:

Generic Tunnel Protection debugging is on

DMVPN:

DMVPN error debugging is on

DMVPN UP/DOWN event debugging is on

DMVPN detail debugging is on

DMVPN packet debugging is on

DMVPN all level debugging is on

تصحيح الأخطاء مع توضيح

بما أن هذا تكوين يتم فيه تنفيذ IPSec، فتظهر تصحيح الأخطاء جميع تصحيح أخطاء ISAKMP و IPSec. إذا لم يتم تكوين تشفير، فاتجاهل أي تصحيح أخطاء يبدأ ب "IPsec" أو "ISAKMP".

| شرح تصحيح أخطاء الموزع |

تصحيح الأخطاء بالتسلسل |

تحدث عن شرح تصحيح الأخطاء |

| يتم إنشاء رسائل تصحيح الأخطاء القليلة الأولى هذه بواسطة أمر no shutdown تم إدخاله على واجهة النفق. يتم إنشاء الرسائل بواسطة خدمات التشفير و GRE و NHRP التي يتم بدؤها. يظهر خطأ تسجيل NHRP على صرة لأن هو لا يتلقى التالي جنجل نادل (NHS) يشكل (الصرة هو ال NHS لسحابة DMVPN الخاصة بنا). هذا متوقع. |

IPSec-IFC MGRE/Tu0: التحقق من حالة النفق. |

|

| IPSec-IFC GRE/Tu0: التحقق من حالة النفق. |

يتم إنشاء رسائل تصحيح الأخطاء القليلة الأولى هذه بواسطة أمر no shutdown تم إدخاله على واجهة النفق. يتم إنشاء الرسائل بواسطة خدمات التشفير و GRE و NHRP التي يتم بدؤها. وبالإضافة إلى ذلك، يضيف المتحدث إدخالا إلى ذاكرة التخزين المؤقت الخاصة به لبروتوكول إدارة الشبكة (NHRP) لعنوان الشبكة (NBMA) والنفق الخاص بها. |

|

| بدء تفاوض ISAKMP (المرحلة الأولى) |

||

| IPSec(real_mtu): إعادة ضبط SADB_ROOT 94EFDC0 MTU إلى 1500 |

تتمثل الخطوة الأولى بمجرد أن يكون النفق "no shutdown" في بدء تفاوض التشفير. هنا يخلق الصوت طلب SA، يحاول أن يبدأ عدواني أسلوب ويفشل في العودة إلى الوضع الرئيسي. ونظرا لأنه لم يتم تكوين "الوضع العدواني" على أي من الموجهات، فمن المتوقع حدوث ذلك. يبدأ الأسلوب الرئيسي ويرسل أول رسالة ISAKMP، MM_NO_STATE. تغييرات حالة ISAKMP من ike_ready إلى ike_i_mm1. استعملت ال nat-T بائع id رسالة في كشف واجتياز من nat. من المتوقع أن تكون هذه الرسائل أثناء التفاوض على ISAKMP بغض النظر عما إذا تم تنفيذ NAT أم لا. مثل رسائل الوضع AGGRESSIVE، هذه متوقعة. |

|

| بعد أن يكون نفق speaker "no shutdown"، يستلم الصرة ال ike جديد sa (الوضع الرئيسي 1) رسالة على ميناء 500. كمستجيب، يقوم الصرة بإنشاء اقتران أمان ISAKMP (SA). تتغير حالة ISAKMP من ike_ready إلى ike_r_mm1. |

ISAKMP (0): الحزمة المستلمة من 172.16.1.1 منفذ 500 Sport 500 Global (N) SA الجديدة |

|

| تتم معالجة رسالة IKE Main Mode 1 المستلمة. يحدد الصرة أن النظير لديه سمات ISAKMP المطابقة ويتم تعبئتها في ISAKMP sa الذي تم إنشاؤه للتو. تظهر الرسائل أن النظير يستخدم 3DES-CBC للتشفير، تجزئة SHA، Diffie Hellman (DH) المجموعة 1، والمفتاح المضغوط للمصادقة، وفترة بقاء SA الافتراضية من 86400 ثانية (0x0 0x1 0x510x80 = 0x15180 = 86400 ثانية). لا تزال حالة ISAKMP ike_r_MM1 نظرا لعدم إرسال رد إلى المحادثة. استعملت ال nat-T بائع id رسالة في كشف واجتياز من nat. من المتوقع أن تكون هذه الرسائل أثناء التفاوض على ISAKMP بغض النظر عما إذا تم تنفيذ NAT أم لا. يتم ملاحظة رسائل مماثلة لاكتشاف النظير المتوقف (DPD). |

ISAKMP:(0): معالجة حمولة SA. معرف الرسالة = 0 |

|

| يتم إرسال MM_SA_SETUP (الوضع الرئيسي 2) إلى Talk، مما يؤكد تلقي MM1 وقبولها كحزمة ISAKMP صالحة. تغييرات حالة ISAKMP من IKE_R_MM1 إلى IKE_R_MM2. |

ISAKMP:(0): معرف NAT-T Vendor-RFC3947 الذي تم إنشاؤه |

|

| ISAKMP (0): الحزمة المستلمة من 172.16.10.1 منفذ 500 Sport 500 Global (I) MM_NO_STATE |

ردا على رسالة MM1 المرسلة إلى الصرة، تصل MM2 التي تقر باستلام MM1. تتم معالجة رسالة IKE Main Mode 2 المستلمة. يدرك الصوت أن الصرة بها خصائص ISAKMP المطابقة وهذه السمات معبئة في ال ISAKMP SA أن كان خلقت. توضح هذه الحزمة أن النظير يستخدم 3DES-CBC للتشفير، وتجزئة SHA، ومجموعة Diffie Hellman (DH) 1، والمفتاح المشترك مسبقا للمصادقة، ودورة حياة SA الافتراضية من 86400 ثانية (0x0 0x1 0x510x80 = 0x15180 = 86400 ثانية). بالإضافة إلى رسائل NAT-T، هناك تبادل لتحديد ما إذا كانت جلسة العمل ستستخدم DPD. تتغير حالة ISAKMP من IKE_I_MM1 إلى IKE_I_MM2. |

|

| ISAKMP:(0): إرسال الحزمة إلى 172.16.10.1 my_port 500 peer_port 500 (i) mm_sa_setup |

MM_SA_SETUP (الوضع الرئيسي 3) يرسل إلى الصرة، مما يؤكد أن المتكلم إستلم MM2 ويرغب في المتابعة. تتغير حالة ISAKMP من IKE_I_MM2 إلى IKE_I_MM3. |

|

| يتم تلقي MM_SA_SETUP (الوضع الرئيسي 3) بواسطة الموزع. يستنتج الصرة أن النظير هو جهاز Cisco IOS آخر ولا يتم اكتشاف NAT لنا أو لنظيرنا. تتغير حالة ISAKMP من IKE_R_MM2 إلى IKE_R_MM3. |

ISAKMP (0): الحزمة المستلمة من 172.16.1.1 منفذ 500 Sport 500 Global (R) MM_SA_SETUP |

|

| يتم إرسال MM_KEY_EXCH (الوضع الرئيسي 4) بواسطة الموزع. تغييرات حالة ISAKMP من IKE_R_MM3 إلى IKE_R_MM4. |

ISAKMP:(1002): إرسال الحزمة إلى 172.16.1.1 my_port 500 peer_port 500 (r) mm_key_exch |

|

| ISAKMP (0): الحزمة المستلمة من 172.16.10.1 منفذ 500 Sport 500 Global (I) MM_SA_SETUP |

تم تلقي MM_SA_SETUP (الوضع الرئيسي 4) بواسطة TALK. يخلص الكلام إلى أن النظير هو جهاز Cisco IOS آخر ولا يتم اكتشاف NAT لنا أو لنظيرنا. تتغير حالة ISAKMP من IKE_I_MM3 إلى IKE_I_MM4. |

|

| ISAKMP:(1002):إرسال جهة اتصال أولية |

يتم إرسال MM_KEY_EXCH (الوضع الرئيسي 5) بواسطة المحادثة. تتغير حالة ISAKMP من IKE_I_MM4 إلى IKE_I_MM5. |

|

| MM_KEY_EXCH (الوضع الرئيسي 5) يتم إستلامه بواسطة الموزع. تتغير حالة ISAKMP من IKE_R_MM4 إلى IKE_R_MM5. وبالإضافة إلى ذلك، يظهر "تطابق النظير *none* من ملفات التعريف" بسبب عدم وجود ملف تعريف ISAKMP. ولأن هذه هي الحالة، لا يستخدم ISAKMP توصيفا. |

ISAKMP (1002): حزمة مستلمة من 172.16.1.1 منفذ 500 Sport 500 Global (R) MM_KEY_EXCH |

|

| يتم إرسال الحزمة MM_KEY_EXCH الأخيرة (الوضع الرئيسي 6) بواسطة الموزع. يؤدي هذا إلى اكتمال تفاوض المرحلة 1 الذي يدل على أن هذا الجهاز جاهز للمرحلة 2 (وضع IPSec السريع). تتغير حالة ISAKMP من IKE_R_MM5 إلى IKE_P1_COMPLETE. |

ISAKMP:(1002): إرسال الحزمة إلى 172.16.1.1 my_port 500 peer_port 500 (r) mm_key_exch |

|

| ISAKMP (1002): حزمة مستلمة من 172.16.10.1 منفذ 500 Sport 500 Global (I) MM_KEY_EXCH |

يتم تلقي الحزمة الأخيرة MM_KEY_EXCH (الوضع الرئيسي 6) بواسطة المحادثة. يؤدي هذا إلى اكتمال تفاوض المرحلة 1 الذي يدل على أن هذا الجهاز جاهز للمرحلة 2 (وضع IPSec السريع). تتغير حالة ISAKMP من IKE_I_MM5 إلى IKE_I_MM6، ثم فورا إلى IKE_P1_COMPLETE. وبالإضافة إلى ذلك، يظهر "تطابق النظير *none* من ملفات التعريف" بسبب عدم وجود ملف تعريف ISAKMP. ولأن هذه هي الحالة، لا يستخدم ISAKMP توصيفا. |

|

| انتهاء مفاوضات ISAKMP (المرحلة الأولى)، بدء مفاوضات IPSec (المرحلة الثانية) |

||

| ISAKMP:(1002):بدء تبادل الوضع السريع، M-ID الخاص ب 3464373979 |

يبدأ تبادل "الوضع السريع" (المرحلة الثانية، IPSec) وترسل المحادثات أول رسالة QM إلى الموزع. |

|

| يستلم الصرة أول حزمة Quick Mode (QM) تحتوي على اقتراح IPSec. تحدد السمات المستلمة ما يلي: تضمين علامة معينة على 2 (وضع النقل، علامة 1 ستكون وضع النفق)، وعمر SA الافتراضي هو 3600 ثانية و 4608000 كيلوبايت (0x465000 في hex)، HMAC-SHA للمصادقة، و 3DES للتشفير. بما أن هذه هي نفس السمات التي تم تعيينها في التكوين المحلي، فقد تم قبول العرض وتم إنشاء طبقة مساعد IPSec. نظرا لعدم اقتران قيم فهرس معلمات الأمان (SPI) بهذه القيم حتى الآن، فهذه مجرد طبقة من sa لا يمكن إستخدامها لتمرير حركة المرور بعد. |

ISAKMP (1002): الحزمة المستلمة من 172.16.1.1 منفذ 500 Sport 500 Global (R) QM_Idle |

|

| هذه مجرد رسائل خدمة IPSec عامة تقول إنها تعمل بشكل صحيح. |

IPSec-IFC MGRE/Tu0(172.16.10.1/172.16.1.1): تم إرجاع البحث عن الاتصال إلى 0 |

|

| يتم إنشاء إدخال خريطة pseudo-crypto لبروتوكول IP رقم 47 (GRE) من 172.16.10.1 (عنوان موزع عام) إلى 172.16.1.1 (عنوان عام متكلم). يتم إنشاء IPSec SA/SPI لكل من حركة المرور الواردة والصادرة مع قيم من الاقتراح المقبول. |

فشل إدراج خريطة في AVL MAPDB، يوجد بالفعل زوج التعيين + ace على Mapdb |

|

| رسالة QM الثانية التي تم إرسالها بواسطة الموزع. رسالة تم إنشاؤها بواسطة خدمة IPSec التي تؤكد أن حماية النفق قيد التشغيل على Tunnel0. يتم عرض رسالة إنشاء SA أخرى تحتوي على عناوين IP، SPIs، سمات التحويل، وعمر الكتابة بالكيلوبايت والثواني المتبقية. |

ISAKMP:(1002): إرسال الحزمة إلى 172.16.1.1 my_port 500 peer_port 500 (R) QM_Idle |

|

| ISAKMP (1002): الحزمة المستلمة من 172.16.10.1 منفذ 500 Sport 500 Global (I) QM_Idle |

يتلقى المتكلم الحزمة الثانية QM التي تحتوي على اقتراح IPSec. هذا يؤكد أن QM1 تم إستلامه بواسطة الموزع. تحدد السمات المستلمة ما يلي: تضمين علامة تم تعيينها على 2 (وضع النقل، علامة 1 ستكون وضع النفق)، وعمر SA الافتراضي هو 3600 ثانية و 4608000 كيلوبايت (0x465000 في hex)، HMAC-SHA للمصادقة، و DES للتشفير. بما أن هذه هي نفس السمات التي تم تعيينها في التكوين المحلي، فقد تم قبول العرض وتم إنشاء طبقة مساعد IPSec. نظرا لعدم اقتران قيم فهرس معلمات الأمان (SPI) بهذه القيم حتى الآن، فهذه مجرد طبقة من sa لا يمكن إستخدامها لتمرير حركة المرور بعد. يتم إنشاء إدخال خريطة pseudo-crypto لبروتوكول IP رقم 47 (GRE) من 172.16.10.1 (عنوان موزع عام) إلى 172.16.1.1 (عنوان عام متكلم). |

|

| ISAKMP:(1002): معالجة حمولة الشبكة. معرف الرسالة = 3464373979 |

يتم إنشاء IPSec SA/SPI لكل من حركة المرور الواردة والصادرة مع قيم من الاقتراح المقبول. |

|

| ISAKMP:(1002): إرسال الحزمة إلى 172.16.10.1 my_port 500 peer_port 500 (I) QM_Idle |

يرسل الصوت الرسالة الثالثة والأخيرة QM إلى الصرة، والتي تكمل تبادل QM. وعلى عكس بروتوكول ISAKMP حيث يمر كل نظير عبر كل حالة (من MM1 إلى MM6/P1_COMPLETE)، يختلف بروتوكول IPSec قليلا حيث لا يوجد سوى ثلاث رسائل بدلا من ست رسائل. ينتقل البادئ (الذي تحدثنا عنه في هذه الحالة، كما يدل على ذلك "I" في رسالة IKE_QM_i_QM1) من QM_READY، ثم إلى QM_I_QM1 مباشرة إلى QM_PHASE2_COMPLETE. ينتقل المستجيب (الموزع) إلى QM_READY و QM_SPI_STARVE و QM_R_QM2 و QM_PHASE2_COMPLETE. يتم عرض رسالة إنشاء SA أخرى تحتوي على عناوين IP، SPIs، سمات التحويل، وعمر الكتابة بالكيلوبايت والثواني المتبقية. |

|

| تؤكد رسائل QM النهائية هذه أن "الوضع السريع" مكتمل وأن IPSec موجود على كلا جانبي النفق. وعلى عكس بروتوكول ISAKMP حيث يمر كل نظير عبر كل حالة (من MM1 إلى MM6/P1_COMPLETE)، يختلف بروتوكول IPSec قليلا حيث لا يوجد سوى ثلاث رسائل بدلا من ست رسائل. المستجيب (محورنا في هذه الحالة، كما هو موضح بواسطة "R" في رسالة IKE_QM_R_QM1) يستخدم كلا من QM_READY و QM_SPI_STARVE و QM_R_QM2 و QM_PHASE2_COMPLETE. ينتقل البادئ (تكلم) من QM_READY، ثم إلى QM_I_QM1 مباشرة إلى QM_PHASE2_COMPLETE. |

ISAKMP (1002): الحزمة المستلمة من 172.16.1.1 منفذ 500 Sport 500 Global (R) QM_Idle |

|

| NHRP: إرسال طلب التسجيل عبر Tunnel0 vrf 0، حجم الحزمة: 108 |

هذه هي طلبات تسجيل NHRP التي تم إرسالها إلى الموزع في محاولة للتسجيل إلى NHS (الموزع). من الطبيعي أن نرى مضاعفات من هذه الأمور، حيث يواصل المتحدثون محاولة التسجيل لدى "NHS" إلى أن يستلم "ردا للتسجيل". src،dst: مصدر النفق (يتحدث) وعناوين IP للوجهة (المحور). هذه هي مصدر حزمة GRE التي تم إرسالها بواسطة الموجه ووجهة هذه الحزمة SRC nbma: عنوان NBMA (الإنترنت) للكلمة التي أرسلت هذه الحزمة وتحاول التسجيل مع NHS بروتوكول SRC: عنوان النفق الخاص بالمتكلم الذي يحاول التسجيل بروتوكول DST: عنوان النفق ل NHS/Hub امتداد المصادقة، البيانات&colon؛ سلسلة مصادقة NHRP عميل NBMA: عنوان NBMA الخاص ب NHS/Hub بروتوكول العميل: عنوان النفق ل NHS/hub |

|

| معدل NHRP: إرسال طلب تسجيل أولي ل 10.1.1.254، reqid 65540 |

المزيد من رسائل خدمة NHRP التي تقول إن طلب التسجيل الأولي أرسل إلى NHS في 10.1.1.254. هناك أيضا تأكيد على إضافة إدخال ذاكرة تخزين مؤقت إلى IP 10.1.1.254/24 النفق الذي يعيش في NBMA 172.16.10.1. والرسالة المؤجلة تقول ان النفق "لم يغلق" ترى هنا. |

|

| بروتوكول IPSec-IFC GRE/Tu0: النفق قادم |

هذه هي رسائل خدمة IPSec العامة التي تقول إنها تعمل بشكل صحيح. هنا حيث يرى أخيرا أن بروتوكول النفق في الأعلى. |

|

| هذه هي طلبات تسجيل NHRP التي تم تلقيها من ال Talk في محاولة للتسجيل إلى NHS ( الصرة). من الطبيعي أن نرى مضاعفات من هذه الأمور، حيث يواصل المتحدثون محاولة التسجيل لدى "NHS" إلى أن يستلم "ردا للتسجيل". SRC nbma: عنوان NBMA (الإنترنت) للكلمة التي أرسلت هذه الحزمة وتحاول التسجيل مع NHS بروتوكول SRC: عنوان النفق الخاص بالمتكلم الذي يحاول التسجيل بروتوكول DST: عنوان النفق ل NHS/Hub امتداد المصادقة، البيانات&colon؛ سلسلة مصادقة NHRP عميل NBMA: عنوان NBMA الخاص ب NHS/Hub بروتوكول العميل: عنوان النفق ل NHS/hub |

NHRP: إستلام طلب تسجيل عبر Tunnel0 vrf 0، حجم الحزمة: 108 |

|

| تتم إضافة حزم تصحيح أخطاء NHRP التي تضيف الشبكة الهدف 10.1.1.1/32 والمتوفرة عبر الخطوة التالية من 10.1.1.1 على NHRP من 172.16.1.1. كما تتم إضافة 172.16.1.1 إلى قائمة العناوين التي يرسل الصرة حركة مرور البث المتعدد إليها. تؤكد هذه الرسائل نجاح التسجيل، كما تم حل عنوان النفق الفرعي. |

NHRP: Netid_in = 1، to_us = 1 |

|

| هذا هو "رد تسجيل NHRP" الذي تم إرساله بواسطة الموزع إلى المدون إستجابة ل "طلب تسجيل NHRP" الذي تم تلقيه في وقت سابق. مثل حزم التسجيل الأخرى، يرسل الصرة مضاعفات من هذا إستجابة للطلبات المتعددة. src،dst: مصدر النفق (المحور) وعناوين IP للوجهة (المحادثة). هذه هي مصدر حزمة GRE التي تم إرسالها بواسطة الموجه ووجهة هذه الحزمة SRC NBMA: عنوان NBMA (الإنترنت) للكلمة بروتوكول SRC: عنوان النفق الخاص بالمتكلم الذي يحاول التسجيل بروتوكول DST: عنوان النفق ل NHS/Hub عميل NBMA: عنوان NBMA الخاص ب NHS/Hub بروتوكول العميل: عنوان النفق ل NHS/hub امتداد المصادقة، البيانات&colon؛ سلسلة مصادقة NHRP |

NHRP: إرسال رد التسجيل عبر Tunnel0 vrf 0، حجم الحزمة: 128 |

|

| NHRP: إستلام رد التسجيل عبر Tunnel0 vrf 0، حجم الحزمة: 128 |

هذا هو "رد تسجيل NHRP" الذي تم إرساله بواسطة الموزع إلى المدون إستجابة ل "طلب تسجيل NHRP" الذي تم تلقيه في وقت سابق. مثل حزم التسجيل الأخرى، يرسل الصرة مضاعفات من هذا إستجابة للطلبات المتعددة. SRC NBMA: عنوان NBMA (الإنترنت) للكلمة بروتوكول SRC: عنوان النفق الخاص بالمتكلم الذي يحاول التسجيل بروتوكول DST: عنوان النفق ل NHS/Hub عميل NBMA: عنوان NBMA الخاص ب NHS/Hub بروتوكول العميل: عنوان النفق ل NHS/hub امتداد المصادقة، البيانات&colon؛ سلسلة مصادقة NHRP |

|

| رسائل خدمة IPSec أكثر عمومية تقول إنها تعمل بشكل صحيح. |

IPSec-IFC MGRE/Tu0: crypto_ss_listen_start إستماع بالفعل |

|

| NHRP: NHS-Up: 10.1.1.254 |

رسائل خدمة NHRP التي تقول أن NHS الموجود في 10.1.1.254 قيد التشغيل. |

|

| رسالة النظام التي تشير إلى أن تجاور EIGRP يتم مع الجار الذي يتحدث في 10.1.1.1. |

٪dual-5-nbrchange: EIGRP-IPv4 1: جار 10.1.1.1 (Tunnel0) قيد التشغيل: تجاور جديد |

|

| ٪dual-5-nbrchange: EIGRP-IPv4 1: جار 10.1.1.254 (Tunnel0) جاهز: تجاور جديد |

رسالة النظام التي تشير إلى أن تجاور EIGRP يتم مع الصرة المجاورة في 10.1.1.254. |

|

| رسالة النظام التي تؤكد حل NHRP الناجح. |

NHRP: نجح NHRP في حل 10.1.1.1 إلى NBMA 172.16.1.1 |

|

تأكيد الوظيفة واستكشاف الأخطاء وإصلاحها

يتلقى هذا قسم بعض من أكثر عرض أمر مفيد يستعمل أن يتحرى على حد سواء الصرة ويتحدث. لتمكين تصحيح أخطاء أكثر تحديدا، أستخدم شروط تصحيح الأخطاء التالية:

-

debug dmvpn condition peer nbma nbma_address

-

debug dmvpn شرط peer tunnel_ADDRESS

-

debug crypto condition peer ipV4 NBMA_ADDRESS

إظهار مقابس التشفير

Spoke1#show crypto sockets

Number of Crypto Socket connections 1

Tu0 Peers (local/remote): 172.16.1.1/172.16.10.1

Local Ident (addr/mask/port/prot): (172.16.1.1/255.255.255.255/0/47)

Remote Ident (addr/mask/port/prot): (172.16.10.1/255.255.255.255/0/47)

IPSec Profile: "DMVPN-IPSEC"

Socket State: Open

Client: "TUNNEL SEC" (Client State: Active)

Crypto Sockets in Listen state:

Client: "TUNNEL SEC" Profile: "DMVPN-IPSEC" Map-name: "Tunnel0-head-0"

Hub#show crypto sockets

Number of Crypto Socket connections 1

Tu0 Peers (local/remote): 172.16.10.1/172.16.1.1

Local Ident (addr/mask/port/prot): (172.16.10.1/255.255.255.255/0/47)

Remote Ident (addr/mask/port/prot): (172.16.1.1/255.255.255.255/0/47)

IPSec Profile: "DMVPN-IPSEC"

Socket State: Open

Client: "TUNNEL SEC" (Client State: Active)

Crypto Sockets in Listen state:

Client: "TUNNEL SEC" Profile: "DMVPN-IPSEC" Map-name: "Tunnel0-head-0"

عرض تفاصيل جلسة عمل التشفير

Spoke1#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

Interface: Tunnel0

Uptime: 00:01:01

Session status: UP-ACTIVE

Peer: 172.16.10.1 port 500 fvrf: (none) ivrf: (none)

Phase1_id: 172.16.10.1

Desc: (none)

IKEv1 SA: local 172.16.1.1/500 remote 172.16.10.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:58

IPSEC FLOW: permit 47 host 172.16.1.1 host 172.16.10.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 25 drop 0 life (KB/Sec) 4596087/3538

Outbound: #pkts enc'ed 25 drop 3 life (KB/Sec) 4596087/3538

Hub#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

Interface: Tunnel0

Uptime: 00:01:47

Session status: UP-ACTIVE

Peer: 172.16.1.1 port 500 fvrf: (none)

ivrf: (none)

Phase1_id: 172.16.1.1

Desc: (none)

IKEv1 SA: local 172.16.10.1/500 remote 172.16.1.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:12

IPSEC FLOW: permit 47 host 172.16.10.1 host 172.16.1.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 35 drop 0 life (KB/Sec) 4576682/3492

Outbound: #pkts enc'ed 35 drop 0 life (KB/Sec) 4576682/3492

show crypto isakmp sa detail

Spoke1#show crypto isakmp sa detail

Codes: C - IKE configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal

T - cTCP encapsulation, X - IKE Extended Authentication

psk - Preshared key, rsig - RSA signature renc - RSA encryption

IPv4 Crypto ISAKMP SA

C-id Local Remote I-VRF Status Encr Hash Auth DH Lifetime Cap.

1001 172.16.1.1 172.16.10.1 ACTIVE 3des sha psk 1 23:59:10

Engine-id:Conn-id = SW:1

IPv6 Crypto ISAKMP SA

Hub#show crypto isakmp sa detail

Codes: C - IKE configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal

T - cTCP encapsulation, X - IKE Extended Authentication

psk - Preshared key, rsig - RSA signature

renc - RSA encryption IPv4 Crypto ISAKMP SA

C-id Local Remote I-VRF Status Encr Hash Auth DH Lifetime Cap.

1001 172.16.10.1 172.16.1.1 ACTIVE 3des sha psk 1 23:58:20

Engine-id:Conn-id = SW:1

IPv6 Crypto ISAKMP SA

عرض تفاصيل IPsec للتشفير

Spoke1#show crypto ipsec sa detail

interface: Tunnel0

Crypto map tag: Tunnel0-head-0, local addr 172.16.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (172.16.1.1/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (172.16.10.1/255.255.255.255/47/0)

current_peer 172.16.10.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 24, #pkts encrypt: 24, #pkts digest: 24

#pkts decaps: 24, #pkts decrypt: 24, #pkts verify: 24

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 3, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.1.1, remote crypto endpt.: 172.16.10.1

path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0xA259D71(170237297)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x8D538D11(2371063057)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport,}

conn id: 1, flow_id: SW:1, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4596087/3543)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xA259D71(170237297)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2, flow_id: SW:2, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4596087/3543)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

Hub#show crypto ipsec sa detail

interface: Tunnel0

Crypto map tag: Tunnel0-head-0, local addr 172.16.10.1

protected vrf: (none)

local ident (addr/mask/prot/port): (172.16.10.1/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (172.16.1.1/255.255.255.255/47/0)

current_peer 172.16.1.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 34, #pkts encrypt: 34, #pkts digest: 34

#pkts decaps: 34, #pkts decrypt: 34, #pkts verify: 34

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 0, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.10.1, remote crypto endpt.: 172.16.1.1

path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0x8D538D11(2371063057)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0xA259D71(170237297)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 1, flow_id: SW:1, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4576682/3497)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas: spi: 0x8D538D11(2371063057)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2, flow_id: SW:2, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4576682/3497)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

show ip nhrp

Spoke1#show ip nhrp

10.1.1.254/32 via 10.1.1.254

Tunnel0 created 00:00:55, never expire

Type: static, Flags:

NBMA address: 172.16.10.1

Hub#show ip nhrp

10.1.1.1/32 via 10.1.1.1

Tunnel0 created 00:01:26, expire 01:58:33

Type: dynamic, Flags: unique registered

NBMA address: 172.16.1.1

عرض ip nhs

Spoke1#show ip nhrp nhs

Legend: E=Expecting replies, R=Responding, W=Waiting

Tunnel0:

10.1.1.254 RE priority = 0 cluster = 0

Hub#show ip nhrp nhs (As the hub is the only NHS for this DMVPN cloud,

it does not have any servers configured)

عرض dmvpn [تفصيل]

"show dmvpn detail" returns the output of show ip nhrp nhs, show dmvpn,

and show crypto session detail

Spoke1#show dmvpn

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel0, IPv4 NHRP Details

Type:Spoke, NHRP Peers:1,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

----- --------------- --------------- ----- -------- -----

1 172.16.10.1 10.1.1.254 UP 00:00:39 S

Spoke1#show dmvpn detail

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface Tunnel0 is up/up, Addr. is 10.1.1.1, VRF ""

Tunnel Src./Dest. addr: 172.16.1.1/172.16.10.1, Tunnel VRF ""

Protocol/Transport: "GRE/IP", Protect "DMVPN-IPSEC"

Interface State Control: Disabled

IPv4 NHS:

10.1.1.254 RE priority = 0 cluster = 0

Type:Spoke, Total NBMA Peers (v4/v6): 1

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb Target Network

----- --------------- --------------- ----- -------- ----- -----------------

1 172.16.10.1 10.1.1.254 UP 00:00:41 S 10.1.1.254/32

Crypto Session Details:

--------------------------------------------------------------------------------

Interface: Tunnel0

Session: [0x08D513D0]

IKEv1 SA: local 172.16.1.1/500 remote 172.16.10.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:59:18

Crypto Session Status: UP-ACTIVE

fvrf: (none), Phase1_id: 172.16.10.1

IPSEC FLOW: permit 47 host 172.16.1.1 host 172.16.10.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 21 drop 0 life (KB/Sec) 4596088/3558

Outbound: #pkts enc'ed 21 drop 3 life (KB/Sec) 4596088/3558

Outbound SPI : 0x A259D71, transform : esp-3des esp-sha-hmac

Socket State: Open

Pending DMVPN Sessions:

Hub#show dmvpn

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel0, IPv4 NHRP Details Type:Hub, NHRP Peers:1,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

----- --------------- --------------- ----- -------- -----

1 172.16.1.1 10.1.1.1 UP 00:01:30 D

Hub#show dmvpn detail

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket # Ent --> Number of NHRP entries with same NBMA peer NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting UpDn Time --> Up or Down Time for a Tunnel ==========================================================================

Interface Tunnel0 is up/up, Addr. is 10.1.1.254, VRF "" Tunnel Src./Dest. addr: 172.16.10.1/MGRE, Tunnel VRF "" Protocol/Transport: "multi-GRE/IP", Protect "DMVPN-IPSEC" Interface State Control: Disabled Type:Hub, Total NBMA Peers (v4/v6): 1

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb Target Network ----- --------------- --------------- ----- -------- ----- ----------------- 1 172.16.1.1 10.1.1.1 UP 00:01:32 D 10.1.1.1/32

Crypto Session Details:

-------------------------------------------------------------------------------- Interface: Tunnel0

Session: [0x08A27858]

IKEv1 SA: local 172.16.10.1/500 remote 172.16.1.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:26

Crypto Session Status: UP-ACTIVE

fvrf: (none), Phase1_id: 172.16.1.1

IPSEC FLOW: permit 47 host 172.16.10.1 host 172.16.1.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 32 drop 0 life (KB/Sec) 4576682/3507

Outbound: #pkts enc'ed 32 drop 0 life (KB/Sec) 4576682/3507

Outbound SPI : 0x8D538D11, transform : esp-3des esp-sha-hmac

Socket State: Open

Pending DMVPN Sessions:

معلومات ذات صلة

تمت المساهمة بواسطة مهندسو Cisco

- Frank DeNofaCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات