تثبيت وتجديد الشهادات على FTD المدارة من قبل FMC

خيارات التنزيل

-

ePub (1.3 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تثبيت الشهادات وتوثيقها وتجديدها على FTD تتم إدارته بواسطة FMC.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- يتطلب تسجيل الشهادة اليدوي الوصول إلى مرجع مصدق ثقة من جهة خارجية.

- تشمل أمثلة بائعي CA التابعين لجهة خارجية، على سبيل المثال لا الحصر، Entrust و Geotrust و GoDaddy و Thawte و VeriSign.

- تحقق من أن FTD يحتوي على الوقت والتاريخ والمنطقة الزمنية الصحيحة للساعة. باستخدام مصادقة الشهادة، يوصى باستخدام خادم بروتوكول وقت الشبكة (NTP) لمزامنة الوقت على FTD.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- تشغيل FMCv 6.5

- تشغيل FTDv 6.5

- لإنشاء PKCS12، يتم إستخدام OpenSSL

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الخلفية

يوضح هذا المستند كيفية تثبيت الشهادات والشهادات الموقعة ذاتيا (CA) أو الشهادات الموقعة من قبل مرجع مصدق خارجي (CA) أو مرجع مصدق داخلي (CA) على "حماية ضد تهديد الطاقة النارية (FTD)" التي يديرها مركز إدارة FirePOWER (FMC).

التكوين

تثبيت الشهادة

التسجيل الموقع ذاتيا

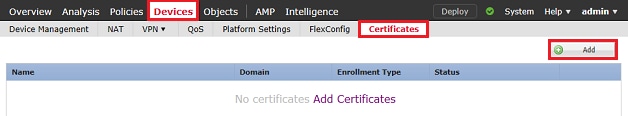

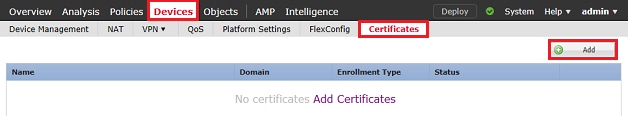

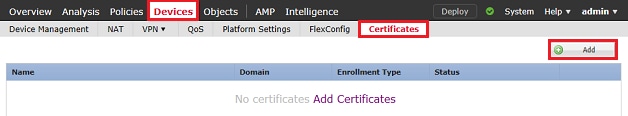

1. انتقل إلى الأجهزة > الشهادات، ثم انقر فوق إضافة كما هو موضح في الصورة.

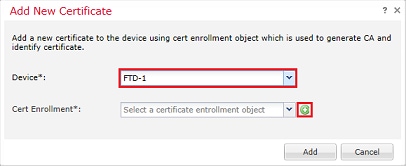

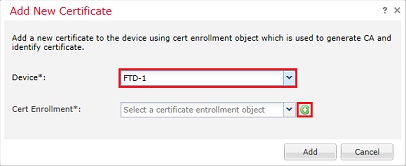

2. حدد الجهاز وتتم إضافة الشهادة إليه في القائمة المنسدلة الجهاز*. ثم انقر الرمز الأخضر + كما هو موضح في الصورة.

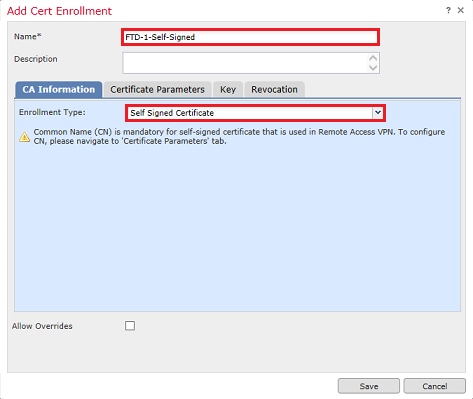

3. حدد اسم لنقطة الاتصال وتحت علامة التبويب معلومات CA، حدد نوع التسجيل: شهادة موقعة ذاتيا كما هو موضح في الصورة.

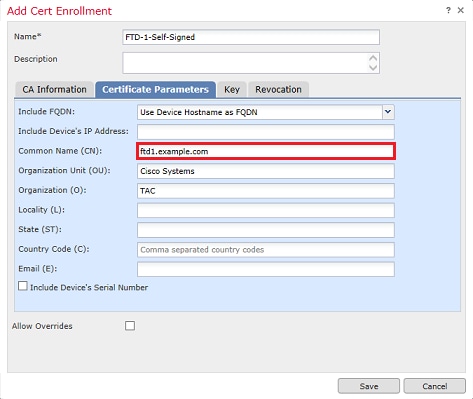

4. تحت علامة التبويب معلمات الشهادة، أدخل اسما عاما للشهادة. يجب أن يتطابق هذا مع FQDN أو عنوان IP الخاص بالخدمة التي يتم إستخدام الشهادة من أجلها كما هو موضح في الصورة.

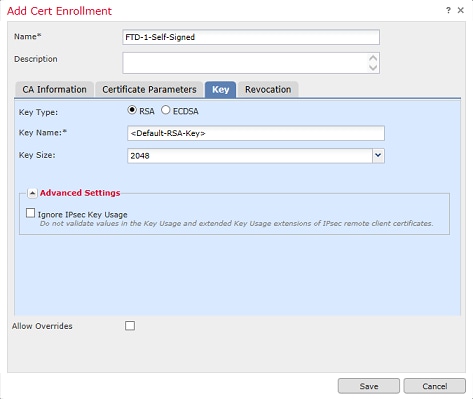

5. (إختياري) تحت علامة التبويب المفتاح، يمكن تحديد نوع المفتاح الخاص المستخدم للشهادة واسمه وحجمه. بشكل افتراضي، يستخدم المفتاح مفتاح RSA باسم <Default-RSA-Key>وحجم 2048؛ ومع ذلك، يوصى باستخدام اسم فريد لكل شهادة، بحيث لا يستخدمون نفس زوج المفاتيح الخاص/العام كما هو موضح في الصورة.

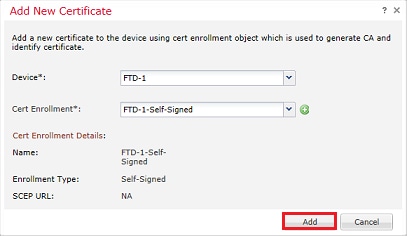

6. بمجرد الانتهاء، انقر فوق حفظ ثم انقر فوق إضافة كما هو موضح في الصورة.

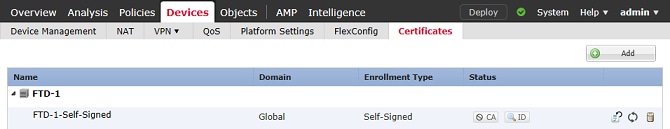

7. بمجرد اكتمالها، يتم عرض الشهادة الموقعة ذاتيا في الصورة.

التسجيل اليدوي

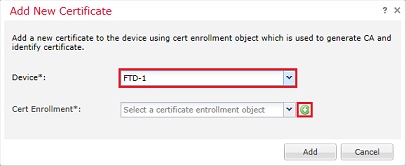

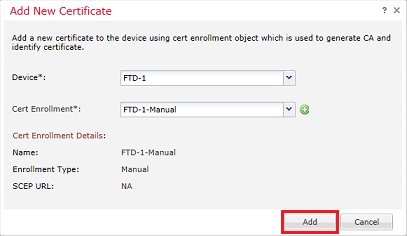

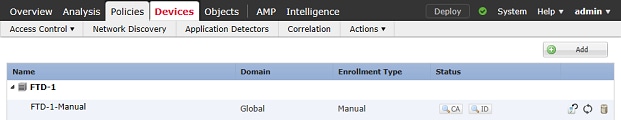

1. انتقل إلى الأجهزة > الشهادات ثم انقر فوق إضافة كما هو موضح في الصورة.

2. حدد الجهاز الذي تتم إضافة الشهادة إليه في القائمة المنسدلة الجهاز* ثم انقر فوق الرمز + الأخضر كما هو موضح في الصورة.

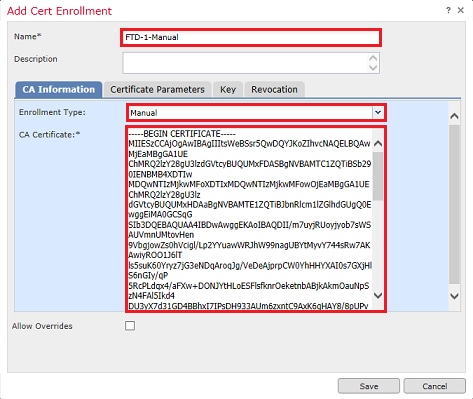

3. حدد اسم لنقطة الاتصال وتحت علامة التبويب معلومات CA، حدد نوع التسجيل: الدليل. أدخل شهادة تنسيق PEM الخاصة ب CA التي يتم إستخدامها لتوقيع شهادة الهوية. إذا لم تكن هذه الشهادة متوفرة أو معروفة في هذا الوقت، فقم بإضافة أي شهادة CA كموضع مؤقت، وبمجرد إصدار شهادة الهوية، كرر هذه الخطوة لإضافة المرجع المصدق الأصلي كما هو موضح في الصورة.

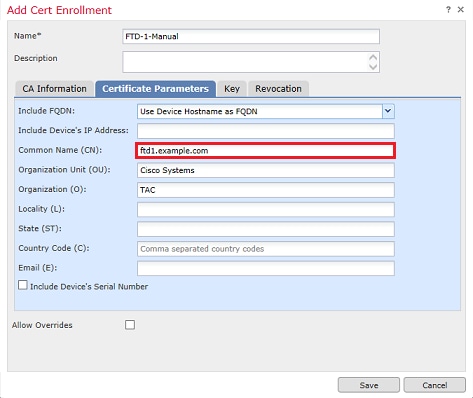

4. تحت علامة التبويب معلمات الشهادة، أدخل اسما عاما للشهادة. يجب أن يتطابق هذا مع FQDN أو عنوان IP الخاص بالخدمة التي يتم إستخدام الشهادة من أجلها كما هو موضح في الصورة.

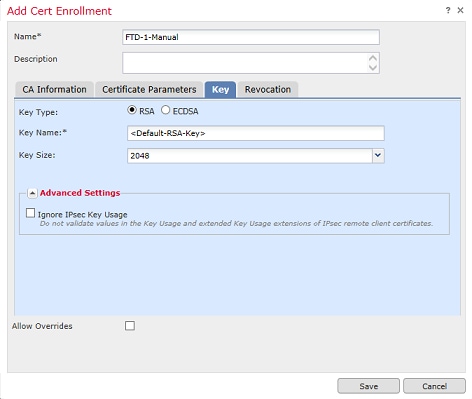

5. (إختياري) تحت علامة التبويب مفتاح، يمكن تحديد نوع المفتاح الخاص المستخدم للشهادة واسمه وحجمه إختياريا. بشكل افتراضي، يستخدم المفتاح مفتاح RSA باسم <Default-RSA-Key>وحجم 2048؛ ومع ذلك، يوصى باستخدام اسم فريد لكل شهادة حتى لا تستخدم نفس زوج مفاتيح الخاص/العام كما هو موضح في الصورة.

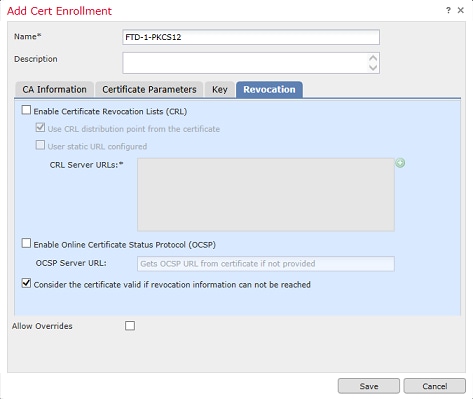

6. (إختياري) تحت علامة التبويب الإبطال، يتم التحقق من إبطال قائمة إلغاء الشهادة (CRL) أو إبطال بروتوكول حالة الشهادة عبر الإنترنت (OCSP) ويمكن تكوينه. بشكل افتراضي، لا يتم تأشير أي منهما كما هو موضح في الصورة.

7. بمجرد الانتهاء، انقر فوق حفظ ثم انقر فوق إضافة كما هو موضح في الصورة.

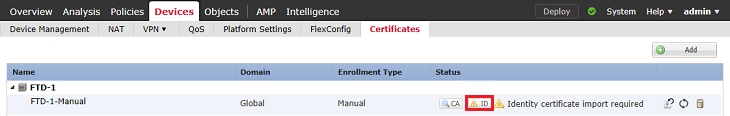

8. بعد معالجة الطلب، تقدم FMC خيار إضافة شهادة هوية. انقر زر الهوية كما هو موضح في الصورة.

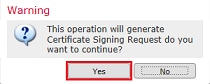

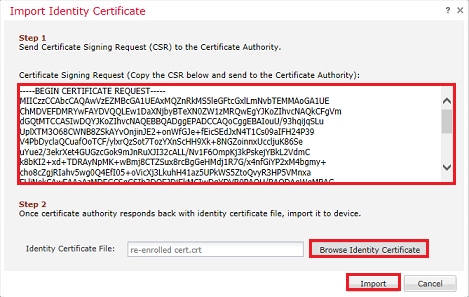

9. يظهر إطار يعلم أن CSR خلقت. انقر على نعم كما هو موضح في الصورة.

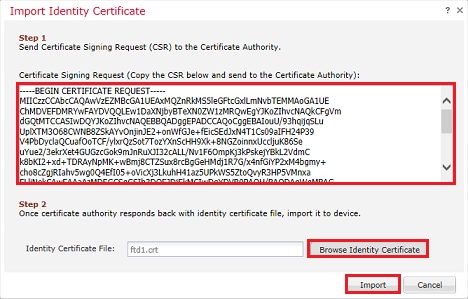

10. بعد ذلك، يتم إنشاء CSR التي يمكن نسخها وإرسالها إلى CA. بمجرد توقيع CSR، يتم توفير شهادة هوية. تصفح إلى شهادة الهوية المتوفرة وحددها، ثم انقر على إستيراد كما هو موضح في الصورة.

11. بمجرد اكتمال الشهادة اليدوية، تظهر كما في الصورة.

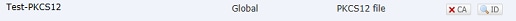

تسجيل PKCS12

1. من أجل تثبيت ملف PKCS12 مستلم أو منشأ، انتقل إلى الأجهزة > الشهادات ثم انقر إضافة كما هو موضح في الصورة.

2. حدد الجهاز الذي تتم إضافة الشهادة إليه في القائمة المنسدلة الجهاز* ثم انقر فوق الرمز + الأخضر كما هو موضح في الصورة.

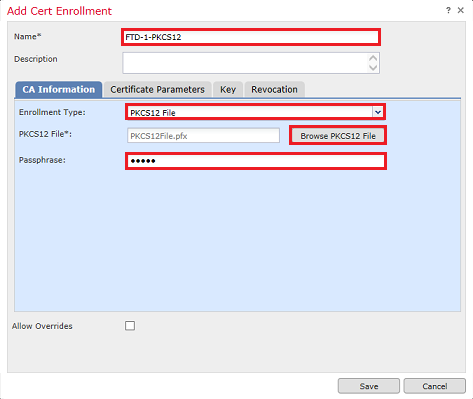

3. حدد اسم لنقطة الاتصال وتحت علامة التبويب معلومات CA، نوع التسجيل: ملف PKCS12. تصفح إلى ملف PKCS12 الذي تم إنشاؤه وحدده. أدخل رمز المرور المستخدم عند إنشاء PKCS12 كما هو موضح في الصورة.

4. (إختياري) يتم وضع علامات تبويب معلمات الشهادة والمفاتيح في الخارج حيث إن هذه علامات تبويب تم إنشاؤها بالفعل باستخدام PKCS12، ومع ذلك، يمكن تعديل علامة التبويب إبطال لتمكين CRL و/أو التحقق من إبطال OCSP. بشكل افتراضي، لا يتم تأشير أي منهما كما هو موضح في الصورة.

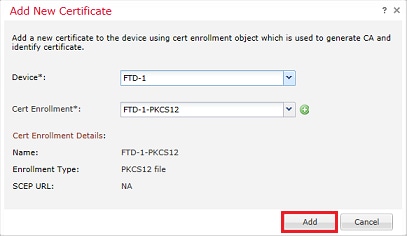

5. بمجرد الانتهاء، انقر فوق حفظ ثم انقر فوق إضافة على هذا الإطار كما هو موضح في الصورة.

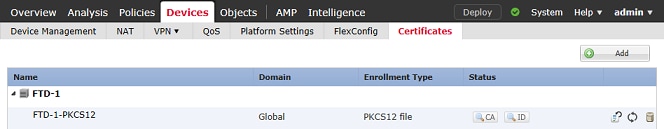

6. بمجرد اكتمال الشهادة PKCS12، تظهر كما هو موضح في الصورة.

تجديد الشهادة

تجديد الشهادة الموقع ذاتيا

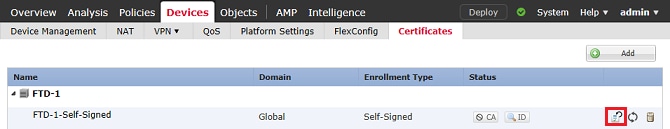

1. اضغط زر إعادة تسجيل الشهادة كما هو موضح في الصورة.

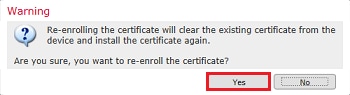

2. تطالبك نافذة بإزالة الشهادة الموقعة ذاتيا واستبدالها. انقر على نعم كما هو موضح في الصورة.

3. يتم دفع التوقيع الذاتي المتجدد إلى FTD. يمكن التحقق من هذا الإجراء عند النقر فوق الزر معرف وتحديد الوقت الصحيح.

التجديد اليدوي للشهادة

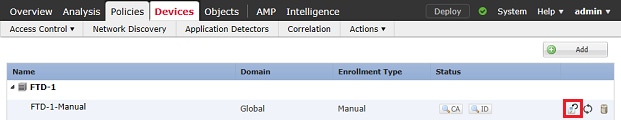

1. اضغط زر إعادة تسجيل الشهادة كما هو موضح في الصورة.

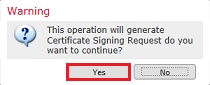

2. تطالبك نافذة بإنشاء طلب توقيع شهادة. انقر على نعم كما هو موضح في الصورة.

3. في هذا الإطار، يتم إنشاء CSR يمكن نسخه وإرساله إلى ال نفسه CA الذي وقع شهادة الهوية سابقا. بمجرد توقيع CSR، يتم توفير شهادة الهوية المتجددة. تصفح إلى شهادة الهوية المتوفرة وحددها، ثم انقر على إستيراد كما هو موضح في الصورة.

4. يتم دفع شهادة يدوية مجددة إلى FTD. يمكن التحقق من هذا الإجراء عند النقر فوق الزر معرف وتحديد الوقت الصحيح.

تجديد PKCS12

إذا نقرت فوق زر إعادة تسجيل الشهادة ، فإنها لا تجدد الشهادة. لتجديد PKCS12، يلزم إنشاء ملف PKCS12 جديد وتحميله باستخدام الأساليب المذكورة سابقا.

إنشاء PKCS12 باستخدام OpenSSL

1. باستخدام OpenSSL أو تطبيق مماثل، قم بإنشاء مفتاح خاص وطلب توقيع الشهادة (CSR). يوضح هذا المثال مفتاح RSA إصدار 2048 بت باسم private.key وCSR باسم ftd1.csr الذي يتم إنشاؤه في OpenSSL:

openssl req -new -newkey rsa:2048 -nodes -keyout private.key -out ftd1.csr Generating a 2048 bit RSA private key ..........................................+++ ..................................................................................+++ written to a new private key to 'private.key' ----- You are about to be asked to enter information that is incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there is be a default value, If you enter '.', the field is left blank. ----- Country Name (2 letter code) [AU]:. State or Province Name (full name) [Some-State]:. Locality Name (eg, city) []:. Organization Name (eg, company) [Internet Widgits Pty Ltd]:Cisco Systems Organizational Unit Name (eg, section) []:TAC Common Name (e.g. server FQDN or YOUR name) []:ftd1.example.com Email Address []:. Please enter these'extra'attributes to be sent with your certificate request A challenge password []: An optional company name []:

2. انسخ CSR الذي تم إنشاؤه وإرساله إلى CA. بمجرد توقيع CSR، يتم توفير شهادة هوية. وعادة ما يتم توفير شهادة (شهادات) CA كذلك. دخلت in order to خلقت PKCS12، واحد من هذا أمر في OpenSSL:

لتضمين شهادة CA الصادرة ضمن PKCS12 فقط، أستخدم هذا الأمر:

openssl pkcs12 -export -out ftd.pfx -in ftd.crt -inkey private.key -certfile ca.crt Enter Export Password: ***** Verifying - Enter Export Password: *****

- ftd.pfx هو اسم ملف PKCS12 (بتنسيق der) الذي يتم تصديره بواسطة OpenSSL.

- ftd.crt هو اسم شهادة الهوية الموقعة التي يصدرها المرجع المصدق بتنسيق PEM.

- private.key هو زوج المفاتيح الذي تم إنشاؤه في الخطوة 1.

- CA.CRT هو شهادة المرجع المصدق المصدرة بتنسيق PEM.

إذا كانت الشهادة جزءا من سلسلة ذات مرجع مصدق جذري و 1 أو أكثر من مراجع مصدقة وسيطة، يمكن إستخدام هذا الأمر لإضافة السلسلة الكاملة في PKCS12:

openssl pkcs12 -export -out ftd.pfx -in ftd.crt -inkey private.key -chain -CAfile cachain.pem Enter Export Password: ***** Verifying - Enter Export Password: *****

- ftd.pfx هو اسم ملف PKCS12 (بتنسيق der) الذي يتم تصديره بواسطة OpenSSL.

- ftd.crt هو اسم شهادة الهوية الموقعة التي يصدرها المرجع المصدق بتنسيق PEM.

- private.key هو زوج المفاتيح الذي تم إنشاؤه في الخطوة 1.

- cachain.pem هو ملف يحتوي على شهادات CA في السلسلة التي تبدأ بإصدار CA الوسيط وتنتهي بالجذر CA في تنسيق PEM.

إن رجعت PKCS7 مبرد (.p7b، .p7c)، هذا أمر يستطيع أيضا كنت استعملت أن يخلق ال PKCS12. إذا كان p7b في تنسيق der، فتأكد من إضافة مصدر معلومات إلى الوسيطات، وإلا لا تقوم بتضمينها:

openssl pkcs7 -in ftd.p7b -inform der -print_certs -out ftdpem.crt openssl pkcs12 -export -in ftdpem.crt -inkey private.key -out ftd.pfx Enter Export Password: ***** Verifying - Enter Export Password: *****

- FTD.p7b هو PKCS7 الذي تم إرجاعه بواسطة CA الذي يحتوي على شهادة الهوية الموقعة وسلسلة CA.

- ftdpem.crt هو ملف p7b المحول.

- ftd.pfx هو اسم ملف PKCS12 (بتنسيق der) الذي يتم تصديره بواسطة OpenSSL.

- private.key هو زوج المفاتيح الذي تم إنشاؤه في الخطوة 1.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

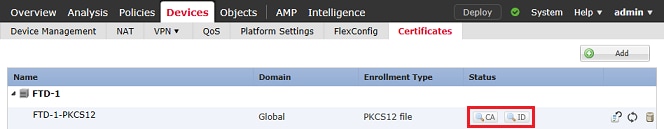

عرض الشهادات المثبتة في FMC

في FMC، انتقل إلى الأجهزة > الشهادات. بالنسبة لنقطة الاتصال ذات الصلة، انقر فوق CA أو ID لعرض مزيد من التفاصيل حول الشهادة كما هو موضح في الصورة.

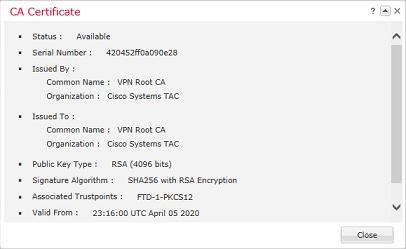

تحقق من شهادة المرجع المصدق كما هو موضح في الصورة.

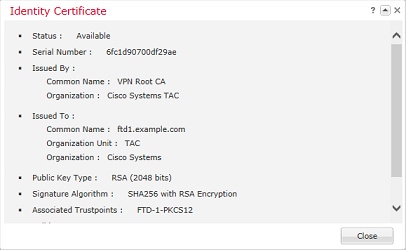

تحقق من شهادة الهوية كما هو موضح في الصورة.

عرض الشهادات المثبتة في CLI

SSH إلى FTD وأدخل الأمر show crypto ca certificate.

> show crypto ca certificates

Certificate

Status: Available

Certificate Serial Number: 6fc1d90700df29ae

Certificate Usage: General Purpose

Public Key Type: RSA (2048 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

cn=VPN Root CA

o=Cisco Systems TAC

Subject Name:

cn=ftd1.example.com

ou=TAC

o=Cisco Systems

Validity Date:

start date: 15:47:00 UTC Apr 8 2020

end date: 15:47:00 UTC Apr 8 2021

Storage: config

Associated Trustpoints: FTD-1-PKCS12

CA Certificate

Status: Available

Certificate Serial Number: 420452ff0a090e28

Certificate Usage: General Purpose

Public Key Type: RSA (4096 bits)

Signature Algorithm: SHA256 with RSA Encryption

Issuer Name:

cn=VPN Root CA

o=Cisco Systems TAC

Subject Name:

cn=VPN Root CA

o=Cisco Systems TAC

Validity Date:

start date: 23:16:00 UTC Apr 5 2020

end date: 23:16:00 UTC Apr 5 2030

Storage: config

Associated Trustpoints: FTD-1-PKCS12

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

أوامر التصحيح

يمكن تشغيل تصحيح الأخطاء من واجهة سطر الأوامر التشخيصية بعد توصيل FTD عبر SSH في حالة فشل تثبيت شهادة SSL:

debug crypto ca 14

في الإصدارات الأقدم من FTD، تتوفر عمليات تصحيح الأخطاء هذه ويوصى بها لاستكشاف الأخطاء وإصلاحها:

debug crypto ca 255

debug crypto ca message 255

debug crypto ca transaction 255

المشكلات الشائعة

لا يزال بإمكانك مشاهدة الرسالة "إستيراد شهادة الهوية مطلوب" بعد إستيراد شهادة الهوية الصادرة.

قد يحدث هذا بسبب مشكلتين منفصلتين:

1. لم تتم إضافة شهادة المرجع المصدق الصادرة عند التسجيل اليدوي

عند إستيراد شهادة الهوية، يتم فحصها مقابل شهادة المرجع المصدق التي تمت إضافتها ضمن علامة التبويب معلومات المرجع المصدق في التسجيل اليدوي. في بعض الأحيان لا يملك مسؤولو الشبكة شهادة المرجع المصدق ل CA التي تستخدم لتوقيع شهادة الهوية الخاصة بهم. في هذه الحالة، من الضروري إضافة شهادة CA للموضع المؤقت عند قيامك بالتسجيل اليدوي. وبمجرد إصدار شهادة الهوية وتوفير شهادة المرجع المصدق، يمكن إجراء تسجيل يدوي جديد بشهادة المرجع المصدق الصحيحة. عند الانتقال من خلال معالج التسجيل اليدوي مرة أخرى، تأكد من تحديد نفس الاسم والحجم لزوج المفاتيح كما تم في التسجيل اليدوي الأصلي. وبمجرد الانتهاء، بدلا من إعادة توجيه CSR إلى CA مرة أخرى، يمكن إستيراد شهادة الهوية التي تم إصدارها مسبقا إلى نقطة الثقة التي تم إنشاؤها حديثا باستخدام شهادة CA الصحيحة.

للتحقق من ما إذا كانت شهادة CA نفسها قد تم تطبيقها عند التسجيل اليدوي، فإما أن تنقر زر CA كما هو محدد في قسم التحقق أو تحقق من إخراج شهادات show crypto ca. يمكن مقارنة الحقول مثل "تم إصدارها إلى" و"الرقم التسلسلي" بالحقول الموجودة في "شهادة المرجع المصدق" المقدمة من المرجع المصدق.

2. يختلف زوج المفاتيح في TrustPoint الذي تم إنشاؤه عن زوج المفاتيح المستخدم عند إنشاء CSR للشهادة الصادرة.

مع التسجيل اليدوي، عند إنشاء زوج المفاتيح وتفعيل التحكم في الوصول عن بعد (CSR)، تتم إضافة المفتاح العام إلى CSR حتى يمكن تضمينه في شهادة الهوية الصادرة. إذا كان زوج المفاتيح الموجود على FTD قد تم تعديله لسبب ما أو كانت شهادة الهوية التي تم إصدارها تحتوي على مفتاح عام مختلف، فإن FTD لا يقوم بتثبيت شهادة الهوية الصادرة. للتحقق من حدوث هذا، يوجد إختباران مختلفان:

في OpenSSL، يمكن إصدار هذه الأوامر لمقارنة المفتاح العام في CSR بالمفتاح العام في الشهادة الصادرة:

openssl req -noout -modulus -in ftd.csr Modulus=8A2E53FF7786A8A3A922EE5299574CCDCEEBC096341F194A4018BCE9E38A7244DBEA2759F1897BE7C489C484749C4DE13D42B34F5A2051F6E

0FDFD5783DB0F27256900AE69F3A84C217FCA5C6B4334A8B7B4E8CD85E749C1C7F5793EF0D199A229E7C5471C963B8AF3A49EB98B9EDBFDDE92B5DEB7

81941B3706A24F6626746E5C9237D9C00B2FF36FD45E8E9A92A3DE43EC91E8D80642F655D98293C6CA236FB177E4C3440C8DA4C2BEC019A3F024D94AE

C7CADC06019E1CC763D51EC6FF1E277C68983F6C4CE1B826CBE721A3C7198234486A1BF9C20D10E047C8D39FA85627178F72E4BA11F8D5ACF950F9164

B966DA10BF24771CFE55327C5A14B96235E9 openssl x509 -noout -modulus -in id.crt Modulus=8A2E53FF7786A8A3A922EE5299574CCDCEEBC096341F194A4018BCE9E38A7244DBEA2759F1897BE7C489C484749C4DE13D42B34F5A2051F6E

0FDFD5783DB0F27256900AE69F3A84C217FCA5C6B4334A8B7B4E8CD85E749C1C7F5793EF0D199A229E7C5471C963B8AF3A49EB98B9EDBFDDE92B5DEB7

81941B3706A24F6626746E5C9237D9C00B2FF36FD45E8E9A92A3DE43EC91E8D80642F655D98293C6CA236FB177E4C3440C8DA4C2BEC019A3F024D94AE

C7CADC06019E1CC763D51EC6FF1E277C68983F6C4CE1B826CBE721A3C7198234486A1BF9C20D10E047C8D39FA85627178F72E4BA11F8D5ACF950F9164

B966DA10BF24771CFE55327C5A14B96235E9

- ftd.csr هو ال CSR ينسخ من FMC في التسجيل اليدوي.

- ID.CRT هو شهادة الهوية الموقعة من قبل CA.

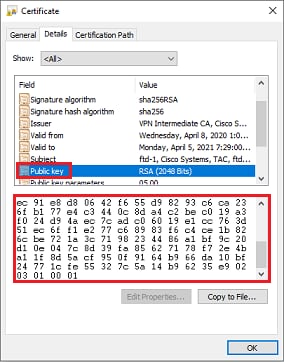

بدلا من ذلك، يمكن أيضا مقارنة قيمة المفتاح العام في FTD مقابل المفتاح العام ضمن شهادة الهوية الصادرة. لاحظ أن الحروف الأولى في الشهادة لا تتطابق مع تلك الموجودة في مخرج FTD بسبب الإضافة:

تم فتح شهادة الهوية الصادرة على الكمبيوتر Windows:

إخراج المفتاح العام المستخرج من شهادة الهوية:

3082010a02820101008a2e53ff7786a8a3a922ee5299574ccdceebc096341f194a4018bce9e38a7244dbea2759f1897be7c489c484749c4de13d42b34f5a2051 f6e0fdfd5783db0f27256900ae69f3a84c217fca5c6b4334a8b7b4e8cd85e749c1c7f5793ef0d199a229e7c5471c963b8af3a49eb98b9edbfdde92b5deb78194 1b3706a24f6626746e5c9237d9c00b2ff36fd45e8e9a92a3de43ec91e8d80642f655d98293c6ca236fb177e4c3440c8da4c2bec019a3f024d94aec7cadc06019 e1cc763d51ec6ff1e277c68983f6c4ce1b826cbe721a3c7198234486a1bf9c20d10e047c8d39fa85627178f72e4ba11f8d5acf950f9164b966da10bf24771cfe 55327c5a14b96235e90203010001

show crypto key mypubkey rsa الناتج من FTD. عند إجراء التسجيل اليدوي، تم إستخدام <default-rsa-key>لإنشاء CSR. يتطابق القسم المزخرف مع إخراج المفتاح العام المستخرج من شهادة الهوية.

> show crypto key mypubkey rsa Key pair was generated at: 16:58:44 UTC Jan 25 2019 Key name: <Default-RSA-Key> Usage: General Purpose Key Modulus Size (bits): 2048 Storage: config Key Data: 30820122 300d0609 2a864886 f70d0101 01050003 82010f00 3082010a 02820101 008a2e53 ff7786a8 a3a922ee 5299574c cdceebc0 96341f19 4a4018bc e9e38a72 44dbea27 59f1897b e7c489c4 84749c4d e13d42b3 4f5a2051 f6e0fdfd 5783db0f 27256900 ae69f3a8 4c217fca 5c6b4334 a8b7b4e8 cd85e749 c1c7f579 3ef0d199 a229e7c5 471c963b 8af3a49e b98b9edb fdde92b5 deb78194 1b3706a2 4f662674 6e5c9237 d9c00b2f f36fd45e 8e9a92a3 de43ec91 e8d80642 f655d982 93c6ca23 6fb177e4 c3440c8d a4c2bec0 19a3f024 d94aec7c adc06019 e1cc763d 51ec6ff1 e277c689 83f6c4ce 1b826cbe 721a3c71 98234486 a1bf9c20 d10e047c 8d39fa85 627178f7 2e4ba11f 8d5acf95 0f9164b9 66da10bf 24771cfe 55327c5a 14b96235 e9020301 0001

X أحمر بجانب CA في FMC

يمكن أن يحدث ذلك مع تسجيل PKCS12 لأن شهادة CA غير متضمنة في حزمة PKCS12.

لإصلاح ذلك، يحتاج PKCS12 شهادة CA التي تمت إضافتها.

أصدرت هذا أمر in order to استخرجت الهوية شهادة ومفتاح خاص. كلمة المرور التي يتم إستخدامها وقت إنشاء PKCS12 والمفتاح الخاص الآمن مطلوبة:

openssl pkcs12 -info -in test.p12

Enter Import Password: [pkcs12 pass phrase here]

MAC Iteration 1

MAC verified OK

PKCS7 Encrypted data: pbeWithSHA1And40BitRC2-CBC, Iteration 2048

Certificate bag

Bag Attributes

friendlyName: Test

localKeyID: 76 8F D1 75 F0 69 FA E6 2F CF D3 A6 83 48 01 C4 63 F4 9B F2

subject=/CN=ftd1.example.com

issuer=/O=Cisco Systems TAC/CN=VPN Intermediate CA

-----BEGIN CERTIFICATE-----

MIIC+TCCAeGgAwIBAgIIAUIM3+3IMhIwDQYJKoZIhvcNAQELBQAwOjEaMBgGA1UE

ChMRQ2lzY28gU3lzdGVtcyBUQUMxHDAaBgNVBAMTE1ZQTiBJbnRlcm1lZGlhdGUg

Q0EwHhcNMjAwNDA4MTY1ODAwWhcNMjEwNDA1MjMyOTAwWjAbMRkwFwYDVQQDExBm

dGQxLmV4YW1wbGUuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA

043eLVPl8K0jnYfHCBZuFUYrXTTB28Z1ouIJ5yyrDzCN781GFrHb/wCczRx/jW4n

pF9q2z7FHr5bQCI4oSUSX40UQfr0/u0K5riI1uZumPUx1Vp1zVkYuqDd/i1r0+0j

PyS7BmyGfV7aebYWZnr8R9ebDsnC2U3nKjP5RaE/wNdVGTS/180HlrIjMpcFMXps

LwxdxiEz0hCMnDm9RC+7uWZQdlwZ9oNANCbQC0px/Zikj9Dz7ORhhbzBTeUNKD3p

sN3VqdDPvGZHFGlPCnhKYyZ79+6p+CHC8X8BFjuTJYoo1l6uGgiB4Jz2Y9ZeFSQz

Q11IH3v+xKMJnv6IkZLuvwIDAQABoyIwIDAeBglghkgBhvhCAQ0EERYPeGNhIGNl

cnRpZmljYXRlMA0GCSqGSIb3DQEBCwUAA4IBAQCV/MgshWxXtwpwmMF/6KqEj8nB

SljbfzlzNuPV/LLMSnxMLDo6+LB8tizNR+ao9dGATRyY54taRI27W+gLneCbQAux

9amxXuhpxP5EOhnk+tsYS9eriAKpHuS1Y/2uwN92fHIbh3HEXPO1HBJueI8PH3ZK

4lrPKA9oIQPUW/uueHEF+xCbG4xCLi5HOGeHX+FTigGNqazaX5GM4RBUa4bk8jks

Ig53twvop71wE53COTH0EkSRCsVCw5mdJsd9BUZHjguhpw8Giv7Z36qWv18I/Owf

RhLhtsgenc25udglvv9Sy5xK53a5Ieg8biRpWL9tIjgUgjxYZwtyVeHi32S7

-----END CERTIFICATE-----

PKCS7 Data

Shrouded Keybag: pbeWithSHA1And3-KeyTripleDES-CBC, Iteration 2048

Bag Attributes

friendlyName: Test

localKeyID: 76 8F D1 75 F0 69 FA E6 2F CF D3 A6 83 48 01 C4 63 F4 9B F2

Key Attributes: <No Attributes>

Enter PEM pass phrase: [private-key pass phrase here]

Verifying - Enter PEM pass phrase: [private-key pass phrase here]

-----BEGIN ENCRYPTED PRIVATE KEY-----

MIIFDjBABgkqhkiG9w0BBQ0wMzAbBgkqhkiG9w0BBQwwDgQIlKyWXk8cgTMCAggA

MBQGCCqGSIb3DQMHBAgGmOqRXh/dcwSCBMiF7BpgJNIpHdU5Zorn1jm3pmsI/XkJ

MRHc1Reel0ziSLCZ0STr84JFQxNpbThXLhsHC9WhpPy5sNXIvXS7Gu+U10/VlNSA

rWlX6SPftAYiFq5QXyEutSHdZZwgQIqpj97seu3Px0agvIObW1Lo8or5lSydnMjp

Ptv5OKo95BShWWYcqkTAia4ZKxytyIc/mIu5m72LucOFmoRBO5JZu1avWXjbCAA+

k2ebkblFT0YRQT1Z4tZHSqX1LFPZe170NZEUg7rIcWAk1Yw7XNUPhOn6FHL/ieIZ

IhvIfj+1gQKeovHkSKuwzb24Zx0exkhafPsgp0PMAPxBnQ/Cxh7Dq2dh1FD8P15E

Gnh8r3l903AlkPMBkMdxOqlpzo2naIy2KGrUnOSHajVWcLr9dTPWIDyjdn95YoeS

IUE7Ma00pjJcO2FNBwyNxRrYt+4hp3aJt0ZW83FHiSlB5UIzGrBMAgKJc2Hb2RTV

9gxZGve1cRcolLeJRYoK9+PeZ7t17xzLSg5wad4R/ZPKUwTBUaShn0wHzridF8Zn

FO6XvBDSyuXVSpkxwAdlTwxq62tUnLIkyRXo2CSz8z8W29UXmFO4o3G67n28//LJ

Ku8wj1jeqlvFgXSQiWLADNhIY772RNwzCMeobfxGlBprF9DPT8yvyBdQviUIuFpJ

nNs5FYbLTv9ygZ1S9xwQpTcqEu+y4F5BJuYLmHqcZ+VpFA4nM0YHhZ5M3sceRSR4

1L+a3BPJJshlTIJQg0TIxDaveCfpDcpS+ydUgS6YWY8xW17v0+1f7y5zlt4TkZRt

ItBHHA6yDzR0Cn0/ZH3y88a/asDcukw6bsRaY5iT8nAWgTQVed3xXj+EgeRs25HB

dIBBX5gTvqN7qDanhkaPUcEawj1/38M0pAYULei3elfKKrhwAySBFaV/BeUMWuNW

BmKprkKKQv/JdWnoJl49KcS4bfa3GHG9XXnyvbg8HxopcYFMTEjao+wLZH9agqKe

YOjyoHFN6ccBBC7vn7u12tmXOM5RcnPLmaDaBFDSBBFS8Y8VkeHn3P0q7+sEQ26d

vL8O7WdgLH/wKqovoJRyxwzz+TryRq9cd5BNyyLaABESalsWRhk81C2P+B+Jdg9w

d6RsvJ2dt3pdl/+pUR3CdC0b8qRZOoLO3+onUIUoEsCCNdp0x8Yj/mvc6ReXtOKB

2qVmhVMYseiUlrOAQGt7XMe1UuiJ+dRnqcfAfbdGeOp+6epm1TK1BJL2mAlQWx5l

73Qo4M7rR7laeq/dqob3olPhcoMLa5z/Lo5vDe7S+LZMuAWjRkSfsoOKQOY3kAP1

eZ2Eh2go4eJ7hHf5VFqBLL8Ci3rd3EOijRkNm3fAQmFJlaFmooBM3Y2Ba+U8cMTH

lgjSFkl1FAWpfwx9aSEECNCvEMm1Ghm6/tJDLV1jyTqwajHnWIZCc+P2AXgnlLzG

HVVfxsOc8FGUJPQHatXYd7worWCxszauhfJ99E4PaoZnAOYUFw2jaZEwo0NBPbD1

AjQ8aciuosv0FKpp/jXDI78/aYAEk662tPsfGmxvAWB+UMFarA9ZTiihK3x/tDPy

GZ6ByGWJYp/0tNNmJRCFhcAYY83EtzHK9h+8LatFA6WrJ4j3dhceUPzrPXjMffNN

0Yg=

-----END ENCRYPTED PRIVATE KEY-----

وبمجرد اكتمالها، يمكن وضع شهادة الهوية والمفتاح الخاص في ملفات منفصلة ويمكن إستيراد شهادة المرجع المصدق إلى ملف PKCS12 جديد باستخدام الخطوات المذكورة في الخطوة 2. من إنشاء PKCS12 باستخدام OpenSSL.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

03-Aug-2023 |

الوصف المحدث واللغة الإتجاه للترجمة الآلية |

2.0 |

07-Jul-2022 |

تم إجراء تحديثات لمتطلبات النمط، والترجمة الآلية، والأجهزة، والعنوان، وما إلى ذلك للامتثال لإرشادات Cisco. |

1.0 |

23-Jul-2020 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Mario Enrique SolorioProject Manager

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات