المقدمة

يوضح هذا المستند كيفية أستكشاف أخطاء "إستيراد شهادة الهوية المطلوب" وإصلاحها على أجهزة الدفاع عن تهديد FirePOWER (FTD) التي يديرها مركز إدارة FirePOWER (FMC).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- البنية الأساسية للمفتاح العام (PKI)

- FMC

- نظام Firepower Threat Defense (FTD)

- OpenSSL

المكونات المستخدمة

أسست المعلومة يستعمل في الوثيقة على هذا برمجية صيغة:

- MacOS X 10.14.6

- FMC 6.4

- OpenSSL

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

ملاحظة: في أجهزة FTD، يلزم وجود شهادة المرجع المصدق (CA) قبل إنشاء طلب توقيع الشهادة (CSR).

- إذا تم إنشاء CSR في خادم خارجي (مثل Windows Server أو OpenSSL)، فيقصد من طريقة التسجيل اليدوي الفشل، نظرا لأن FTD لا يدعم تسجيل المفاتيح يدويا. يجب إستخدام أسلوب مختلف مثل PKCS12.

المشكلة

تم إستيراد شهادة في FMC وتم إستلام خطأ يشير إلى أن شهادة الهوية مطلوبة لمتابعة تسجيل الشهادة.

السيناريو 1

- تم تحديد التسجيل اليدوي

- يتم إنشاء CSR خارجيا (Windows Server، OpenSSL، وما إلى ذلك) ولا تتوفر لديك (أو تعرف) معلومات المفتاح الخاص

- يتم إستخدام شهادة مرجع مصدق سابقة لملء معلومات شهادة المرجع المصدق، ولكن من غير المعروف ما إذا كان هذا المرجع مسؤول عن توقيع الشهادة

السيناريو 2

- تم تحديد التسجيل اليدوي

- يتم إنشاء CSR خارجيا (Windows Server، OpenSSL)

- لديك ملف الشهادة من المرجع المصدق الذي يوقع على CSR الخاص بنا

لكل من الإجرائين، يتم تحميل الشهادة ويتم عرض إشارة تقدم كما هو موضح في الصورة.

بعد بضع ثوان، لا تزال FMC تقول إن شهادة الهوية مطلوبة:

يشير الخطأ السابق إلى أنه إما أن شهادة CA لا تتطابق مع معلومات المصدر في شهادة ID أو أن المفتاح الخاص لا يتطابق مع المفتاح الذي تم إنشاؤه بشكل افتراضي في FTD.

الحل

لجعل تسجيل الشهادة هذا يعمل، يجب أن يكون لديك مفاتيح المراسلة لشهادة المعرف. باستخدام OpenSSL يتم إنشاء ملف PKCS12.

الخطوة 1. إنشاء CSR (إختياري)

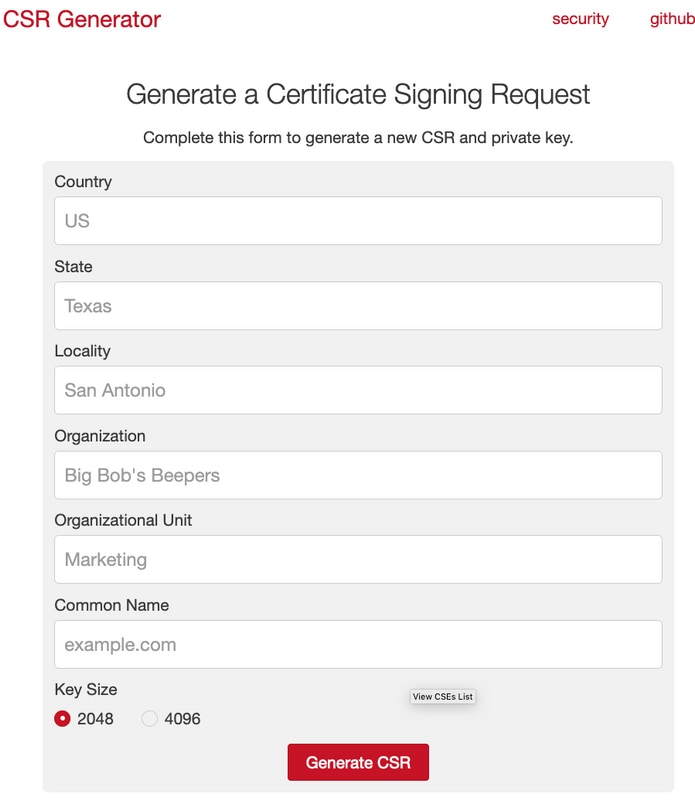

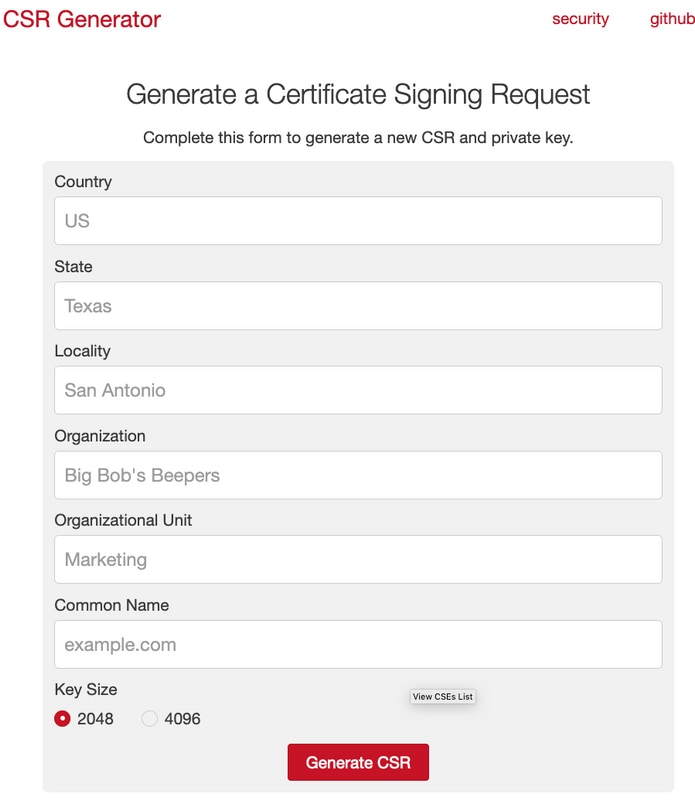

يمكنك الحصول على CSR بالإضافة إلى مفتاحه الخاص باستخدام أداة من طرف خارجي تسمى مولد CSR (csrgenerator.com).

بمجرد أن يتم ملء معلومات الشهادة وفقا لذلك، حدد الخيار لإنشاء CSR.

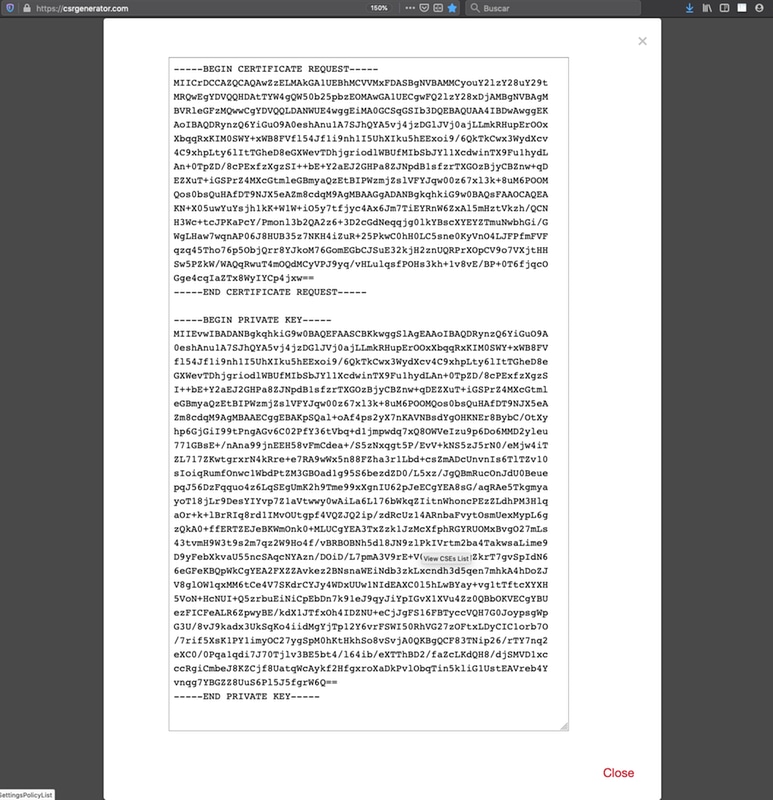

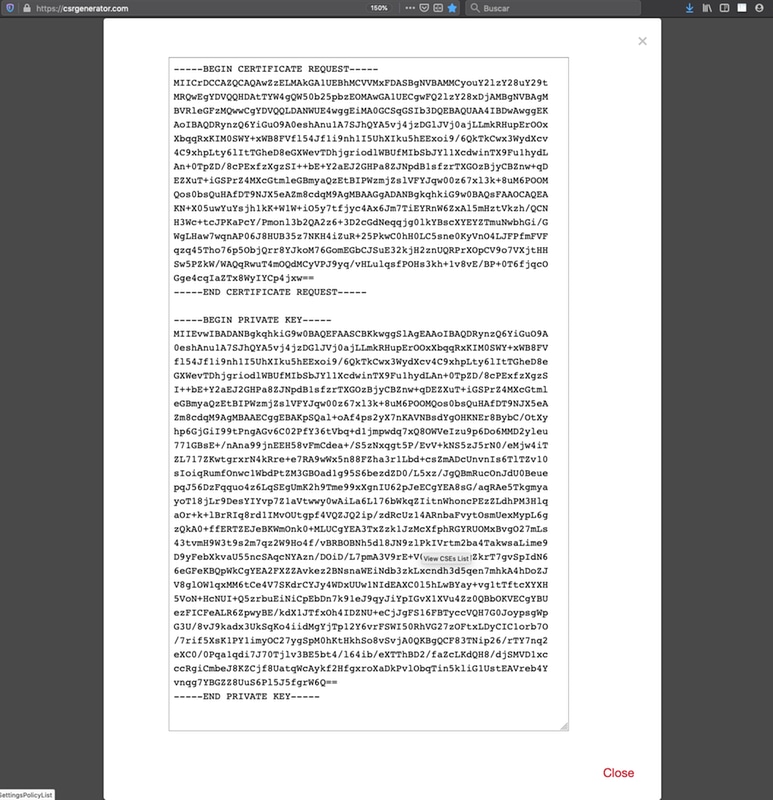

يوفر ذلك المفتاح CSR + المفتاح الخاص لكي نرسل إلى مرجع شهادات:

الخطوة 2. توقيع CSR

يجب توقيع CSR من قبل CA من جهة خارجية (GoDaddy، DigiCert)، بمجرد توقيع CSR، يتم توفير ملف zip يحتوي على أمور أخرى:

- شهادة الهوية

- حزمة CA (شهادة وسيطة + شهادة جذر)

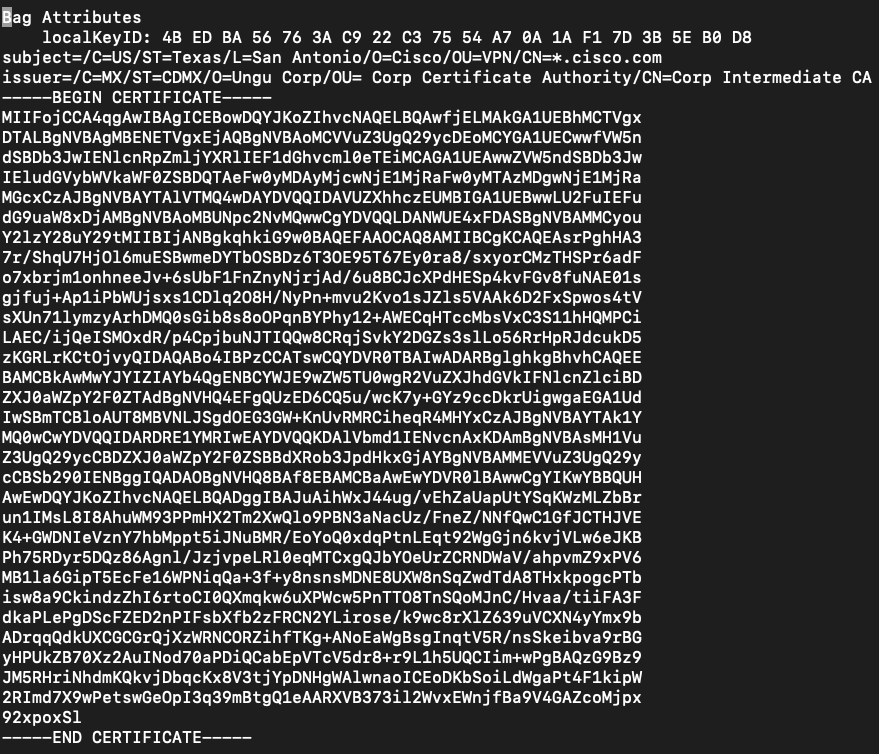

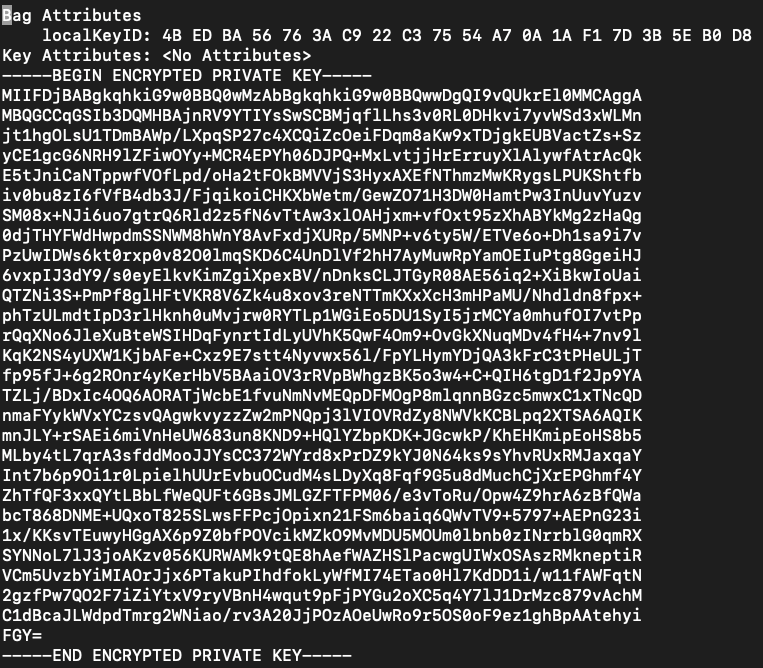

الخطوة 3. تحقق من الشهادات وفصلها

تحقق من الملفات وفصلها باستخدام محرر نصوص (على سبيل المثال، Notepad). قم بإنشاء الملفات بأسماء يمكن التعرف عليها بسهولة للمفتاح الخاص (key.pem)، وشهادة الهوية (ID.PEM)، وشهادة CA (CA.PEM).

بالنسبة للحالة التي يحتوي فيها ملف حزمة CA على أكثر من شهادتين (1 المرجع المصدق الجذر، 1 المرجع المصدق الفرعي)، يلزم إزالة المرجع المصدق الجذر، ويكون مصدر شهادة المعرف هو المرجع المصدق الفرعي، لذلك، لا صلة له بامتلاك المرجع المصدق الجذر في هذا السيناريو.

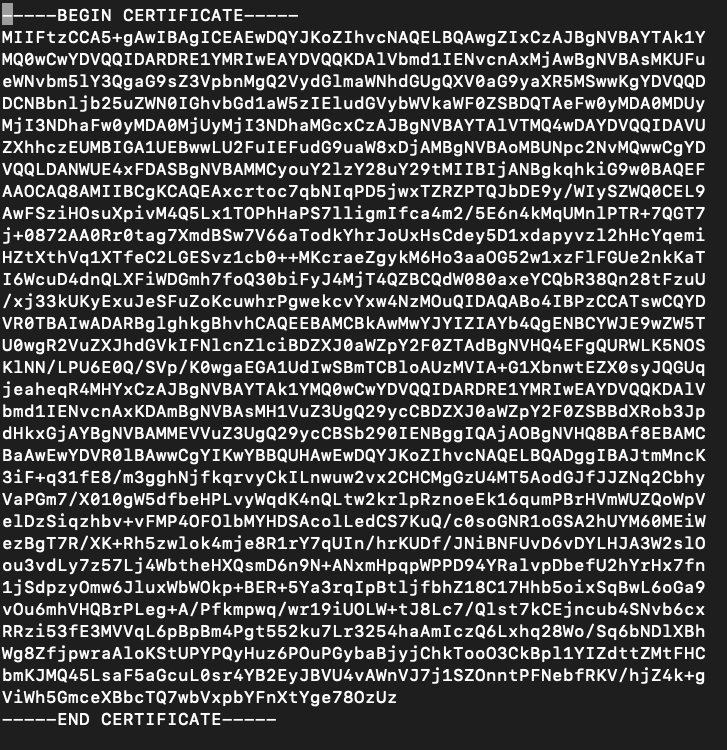

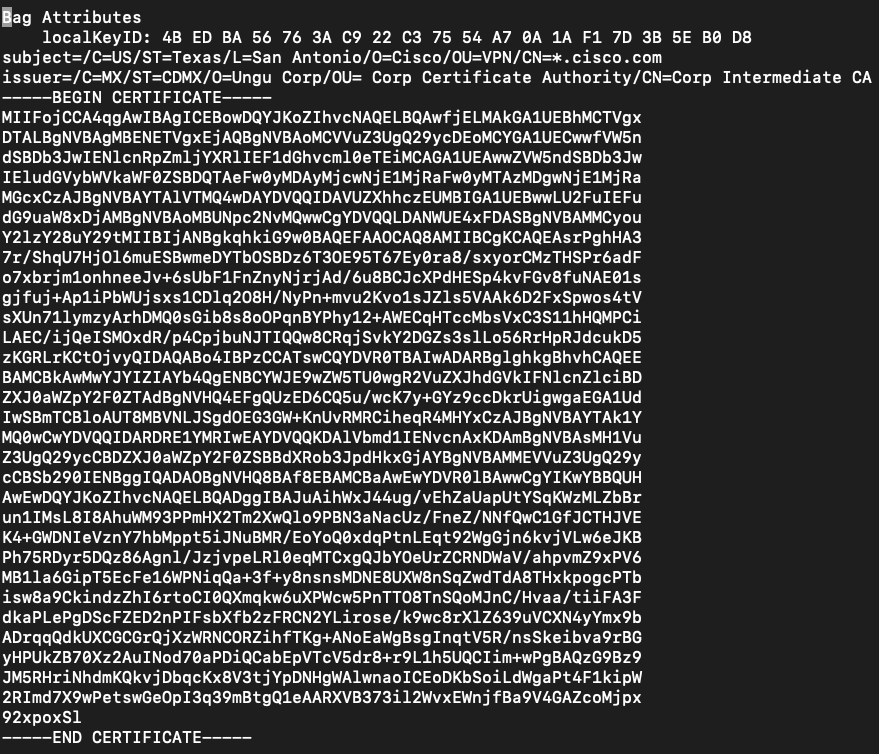

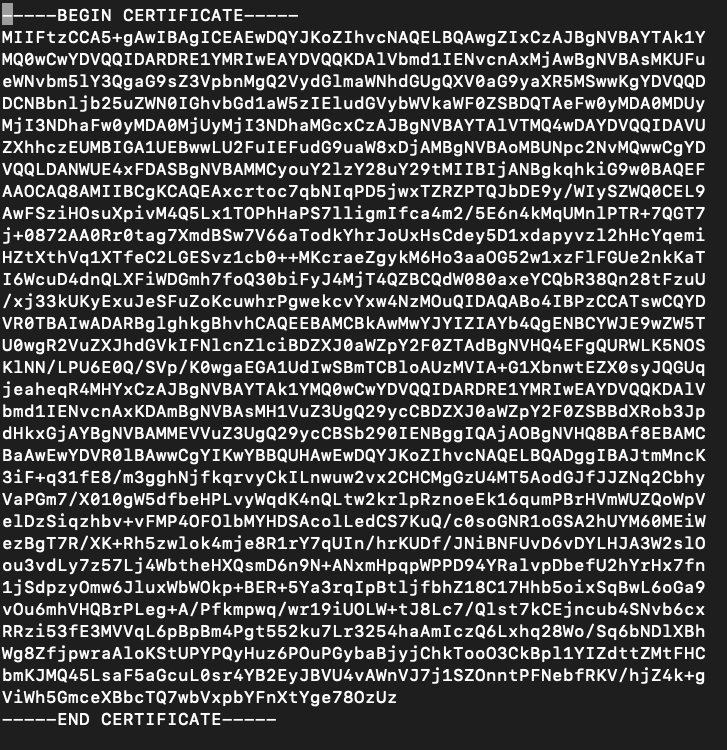

محتوى الملف المسمى ca.pem:

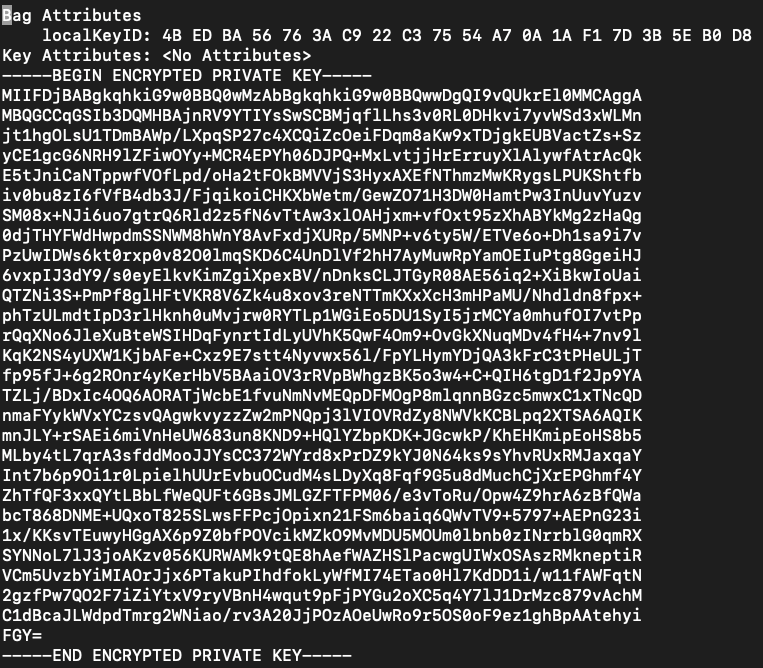

محتوى الملف المسمى key.pem:

محتوى الملف المسمى ID.PEM:

الخطوة 4. دمج الشهادات في PKCS12

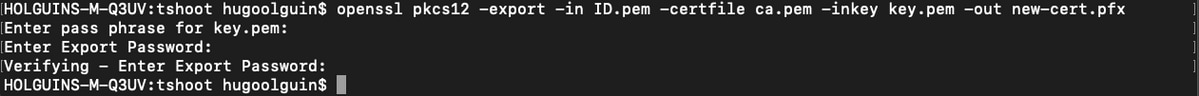

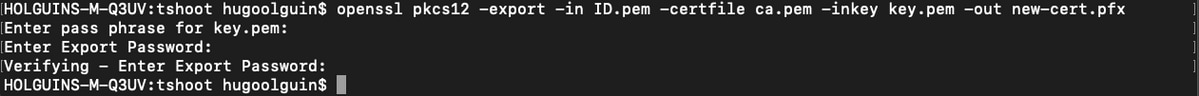

دمج شهادة المرجع المصدق مع شهادة المعرف والمفتاح الخاص في ملف .pfx. يجب حماية هذا الملف باستخدام عبارة مرور.

openssl pkcs12 -export -in ID.pem -certfile ca.pem -inkey key.pem -out new-cert.pfx

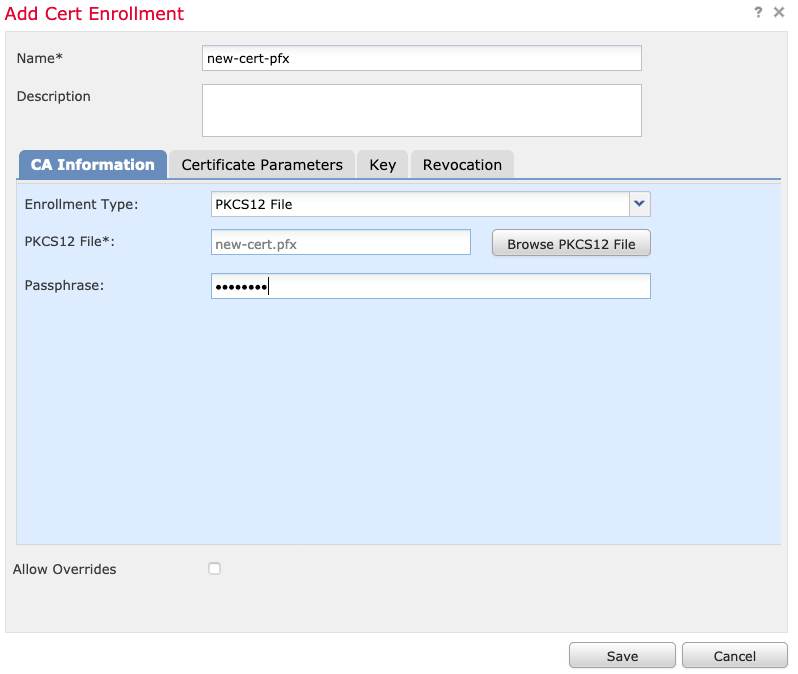

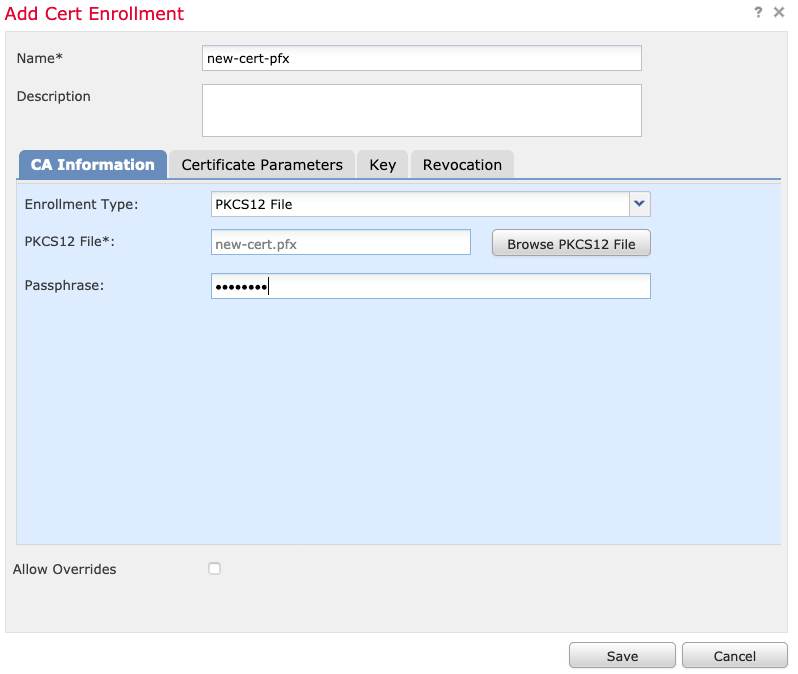

الخطوة 5. إستيراد شهادة PKCS12 في FMC

في FMC، انتقل إلى أداة > شهادات واستورد الترخيص إلى جدار الحماية المرغوب:

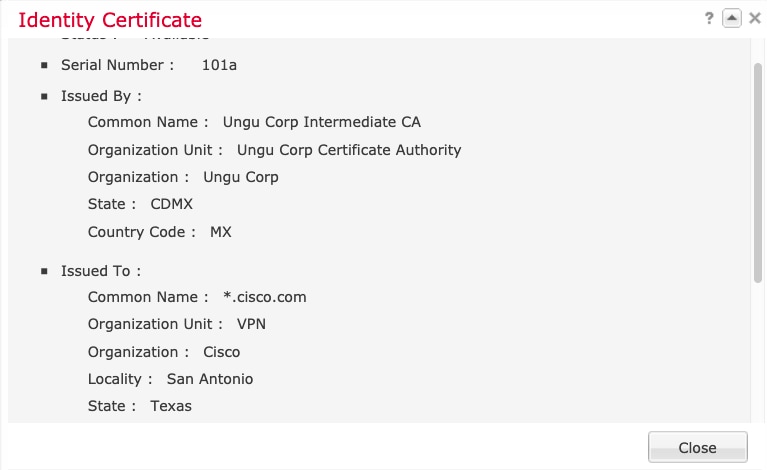

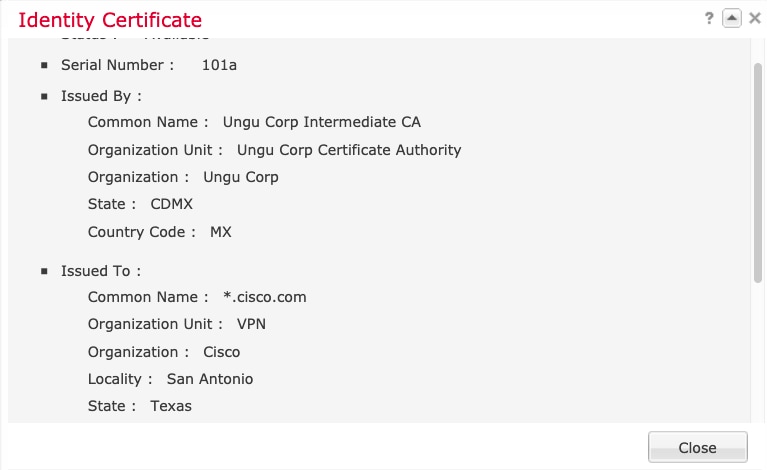

التحقق من الصحة

للتحقق من حالة الشهادة مع معلومات CA وID، يمكنك تحديد الأيقونات والتأكد من أنها تم إستيرادها بنجاح:

حدد أيقونة المعرف:

التعليقات

التعليقات