المقدمة

يوضح هذا المستند كيفية أستكشاف أخطاء خادم RADIUS الذي تم وضع علامة عليه على أنه فشل في ASA وإصلاحها وكيف يمكن أن يؤدي ذلك إلى حالات انقطاع للبنية الأساسية للعميل.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الوعي الأساسي أو الكتابة النصية IM على Cisco ASA

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المشكلة

تم تمييز خوادم RADIUS كخادمات معطلة/ميتة في Cisco ASA. المشكلة متقطعة لكنها تتسبب في انقطاع البنية الأساسية للعملاء. يجب أن يميز TAC ما إذا كانت هذه مشكلة ASA أو مشكلة مسار البيانات أو مشكلة خادم RADIUS. إذا تم إجراء التقاط في وقت الفشل، فإنه يستثني ASA من Cisco كما يحدد ما إذا كان ASA يرسل الحزم إلى خادم RADIUS، وإذا تم استقبالها في المقابل.

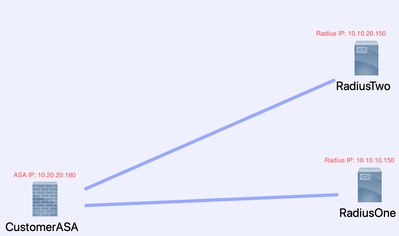

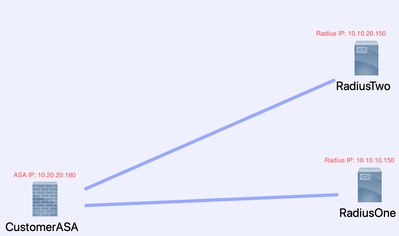

طوبولوجيا

على سبيل المثال، هذا هو المخطط المستخدم:

لإصلاح هذه المشكلة، قم بتنفيذ الخطوات التالية.

الخطوة 1: تكوين التقاط الحزم وقوائم الوصول القابلة للتطبيق التقاط الحزم بين الخوادم

تتمثل الخطوة الأولى في تكوين التقاط الحزم وقوائم الوصول القابلة للتطبيق التقاط الحزم بين خوادم ASA و RADIUS.

إذا كنت بحاجة إلى مساعدة في التقاط الحزمة، فارجع إلى منشئ تكوين التقاط الحزمة ومحللها.

access-list TAC Extended Permit IP Host 10.20.20.180 Host 10.10.150

access-list TAC Extended Permit IP Host 10.10.10.150 Host 10.20.20.180

access-list TAC Extended Permit IP Host 10.20.20.180 Host 10.10.20.150

access-list TAC Extended Permit IP Host 10.10.20.150Host 10.20.20.180

التقاط واجهة TAC المخزن المؤقت 300000 الخاصة ب RADIUS Raw-Data Access-list داخل المخزن المؤقت الدائري

ملاحظة: يجب التحقق من حجم المخزن المؤقت لضمان عدم تعبئته بالبيانات. حجم المخزن المؤقت الذي يبلغ 100000 كاف. لاحظ مثالنا المخزن المؤقت هو 3000000.

الخطوة 2: تكوين برنامج نصي ل IM

بعد ذلك، قم بتكوين نص IM.

يستعمل هذا مثال ال syslog id من 113022 وأنت يستطيع أطلقت IM على كثير آخر syslog رسالة:

تم العثور على أنواع الرسائل ل ASA في رسائل Syslog لجدار الحماية الآمن ل ASA Series من Cisco.

المشغل في هذا سيناريو هو:

Error Message %ASA-113022: AAA Marking RADIUS server servername in aaa-server group AAA-Using-DNS as FAILED

يعرض الأمر ASA قام بتجربة طلب مصادقة أو تفويض أو محاسبة إلى خادم AAA ولم يستلم إستجابة ضمن نافذة المهلة التي تم تكوينها. وبعد ذلك، يتم تمييز خادم AAA على أنه فشل وتمت إزالته من الخدمة.

تطبيق مدير الأحداث ISE_RADIUS_CHECK

معرف syslog للحدث 113022

الإجراء 0 أمر cli "show clock"

الإجراء 1 أمر cli "show aaa-server ISE"

الإجراء 2 CLI أمر "aaa-server ISE Active Host 10.10.10.150"

أمر cli للإجراء 3 "aaa-server ISE Active Host 10.10.20.150"

الإجراء 4 أمر cli "show aaa-server ISE"

الإجراء 5 CLI أمر "show capture radius decode dump"

ملف مخرجات إلحاق قرص0:/ISE_Recover_With_Cap.txt

شرح آيم سكريبت

تطبيق مدير الأحداث ISE_RADIUS_CHECK. —اسم نص حذائك.

الحدث syslog id 113022 — المشغل الخاص بك: (راجع الشرح السابق)

أمر واجهة سطر الأوامر (CLI) للإجراء 0 "show clock" — أفضل الممارسات لالتقاط الطوابع الزمنية الدقيقة أثناء أستكشاف الأخطاء وإصلاحها لمقارنة السجلات الأخرى التي يمكن أن يكون لدى العميل.

الإجراء 1 أمر cli "show aaa-server ISE" — يعرض هذا حالة مجموعة خوادم AAA الخاصة بنا. في هذه الحالة تلك المجموعة تسمى ISE.

الإجراء 2 CLI أمر "aaa-server ISE Active Host 10.10.10.150" — هذا الأمر هو "إرجاع" خادم AAA باستخدام IP هذا. وهذا يمكنك من الاستمرار في محاولة حزم RADIUS لتحديد أخطاء البيانات.

أمر واجهة سطر الأوامر (CLI) الإجراء 3 "AAA-Server ISE Active Host 10.10.20.150" — راجع شرح الأمر السابق.

الإجراء 4 CLI أمر "show aaa-server ISE". - يتحقق هذا الأمر مما إذا كانت الخوادم قد عادت للعمل.

الإجراء 5 CLI أمر "show capture radius decode dump" — أنت الآن تقوم بفك/تفريغ التقاط الحزمة الخاص بك.

ملف الإخراج append disk0:/ISE_Recover_With_Cap.txt - يتم حفظ هذا الالتقاط الآن في ملف نصي على ASA ويتم إلحاق النتائج الجديدة بالنهاية.

الخطوات النهائية

أخيرا، يمكنك بعد ذلك تحميل هذه المعلومات إلى حالة Cisco TAC أو إستخدام المعلومات لتحليل أحدث الحزم في التدفق ومعرفة سبب تمييز خوادم RADIUS على أنها فاشلة.

يمكن فك ترميز الملف النصي وتحويله إلى PCAP في محلل ومولد تكوين التقاط الحزمة المذكور سابقا.

مثال في العالم الحقيقي

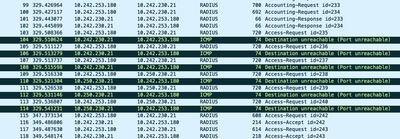

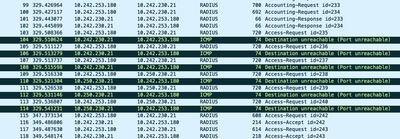

في المثال التالي، تتم تصفية التقاط حركة مرور RADIUS. كما ترى أن ASA هو الجهاز الذي ينتهي ب .180 وينتهي خادم RADIUS ب .21

في هذا المثال، يرجع كلا خادمي RADIUS "منفذ يتعذر الوصول إليه"، ثلاث مرات في صف لكل منهما. يؤدي هذا إلى تشغيل ASA لوضع علامة على كلا خادمي RADIUS كخادمين متفرقين في جزء من الثانية لكل منهما.

النتيجة

كل عنوان .21 في هذا المثال كان عنوان VIP F5. وهذا يعني أن مجموعات من عقد Cisco ISE في شخصية PSN كانت موضوعة خلف VIPS.

أرجعت F5 "المنفذ الذي يتعذر الوصول إليه" بسبب خلل F5.

في هذا المثال، أثبت فريق Cisco TAC بنجاح أن ASA يعمل كما هو متوقع. أي أنه أرسل حزم RADIUS واستلم 3 منافذ كان الوصول إليها غير ممكن من قبل، وفعل خادم RADIUS الذي تم وضع علامة عليه فشل:

معلومات ذات صلة

التعليقات

التعليقات