المقدمة

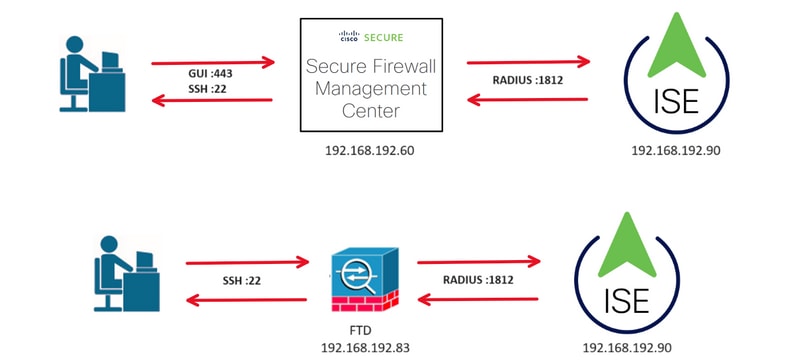

يوضح هذا المستند مثالا لتكوين المصادقة الخارجية لمركز إدارة جدار الحماية الآمن والدفاع عن التهديد بجدار الحماية.

المتطلبات الأساسية

المتطلبات

يوصى بالمعرفة بالمواضيع التالية:

- التكوين الأولي ل Cisco Secure Firewall Management Center عبر واجهة المستخدم الرسومية (GUI) و/أو طبقة الأمان (Shell).

- تكوين سياسات المصادقة والتفويض على ISE.

- معرفة RADIUS الأساسية.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- vFMC 7.2.5

- برنامج FTD 7. 2. 5.

- معيار ISE 3. 2.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

عند تمكين المصادقة الخارجية للإدارة والمستخدمين الإداريين لنظام "جدار الحماية الآمن" لديك، يتحقق الجهاز من بيانات اعتماد المستخدم باستخدام بروتوكول الوصول إلى الدليل خفيف الوزن (LDAP) أو خادم RADIUS كما هو محدد في كائن مصادقة خارجي.

يمكن إستخدام كائنات المصادقة الخارجية بواسطة أجهزة FMC وFTD. يمكنك مشاركة نفس الكائن بين أنواع الأجهزة/الأجهزة المختلفة، أو إنشاء كائنات منفصلة.

المصادقة الخارجية ل FMC

يمكنك تكوين كائنات مصادقة خارجية متعددة للوصول إلى واجهة الويب. يمكن إستخدام كائن مصادقة خارجي واحد فقط للوصول إلى CLI أو shell.

المصادقة الخارجية ل FTD

بالنسبة إلى FTD، يمكنك تنشيط كائن مصادقة خارجي واحد فقط.

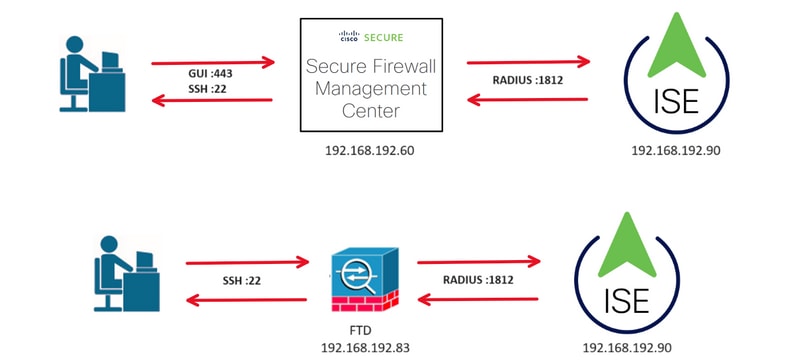

طوبولوجيا الشبكة

التكوين

تكوين ISE

ملاحظة: هناك طرق متعددة لإعداد سياسات مصادقة مصادقة ISE والتفويض لأجهزة الوصول إلى الشبكة (NAD) مثل FMC. المثال الموضح في هذا المستند هو نقطة مرجعية نقوم فيها بإنشاء توصيفين (أحدهما له حقوق الإدارة والآخر للقراءة فقط) ويمكن تكييفهما للوفاء بالخطوط الأساسية للوصول إلى شبكتك. يمكن تحديد نهج تخويل واحد أو أكثر على ISE مع إرجاع قيم سمات RADIUS إلى وحدة التحكم في إدارة الهيكل (FMC) التي يتم تعيينها بعد ذلك إلى مجموعة مستخدم محلية معرفة في تكوين نهج نظام FMC.

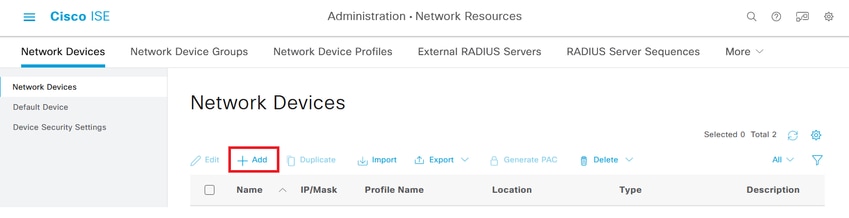

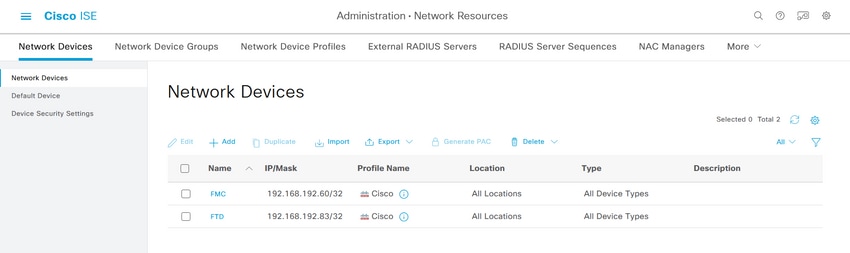

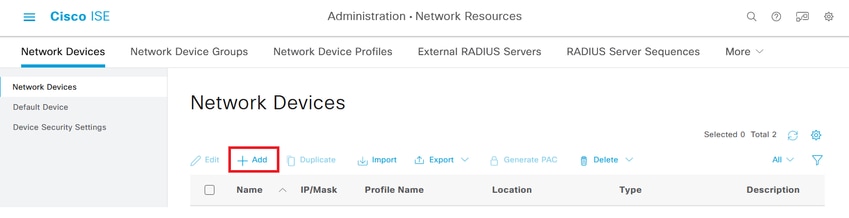

الخطوة 1. إضافة جهاز شبكة جديد. انتقل إلى رمز Burger الموجود في الركن العلوي الأيسر>إدارة > موارد الشبكة > أجهزة الشبكة > +إضافة.

Burger الموجود في الركن العلوي الأيسر>إدارة > موارد الشبكة > أجهزة الشبكة > +إضافة.

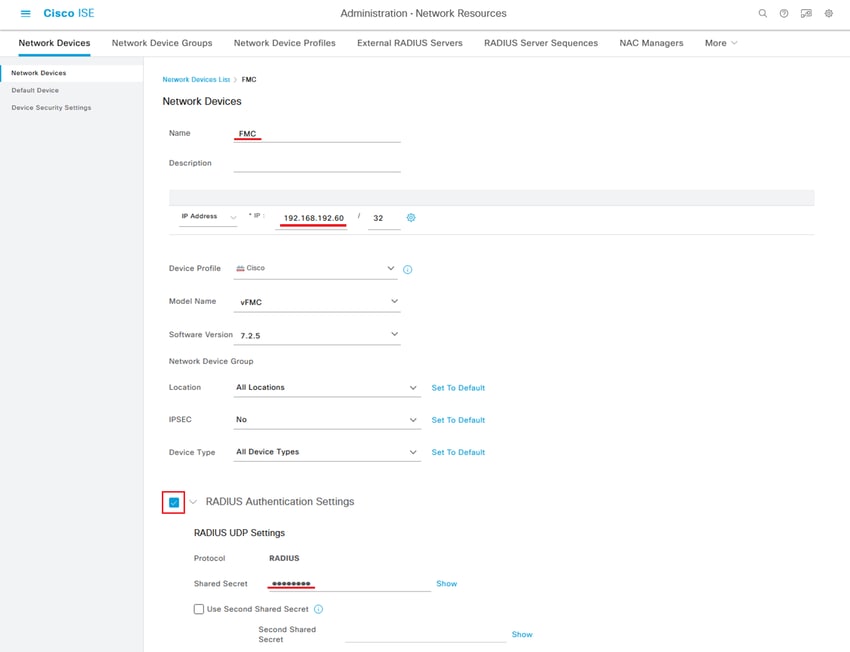

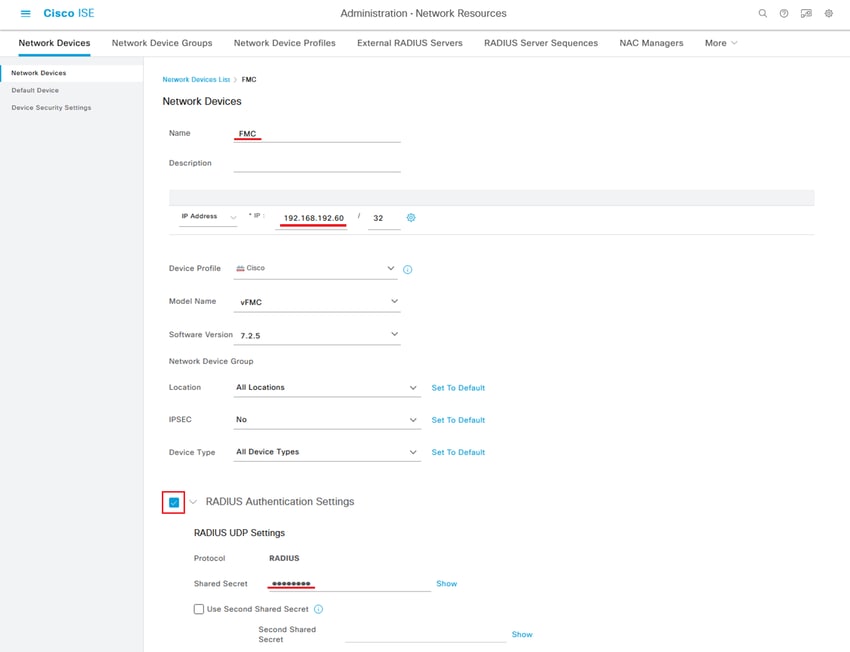

الخطوة 2. قم بتعيين اسم لكائن جهاز الشبكة وأدخل عنوان IP ل FMC.

حدد خانة إختيار RADIUS وحدد سر مشترك.

يجب إستخدام المفتاح نفسه لاحقا لتكوين FMC.

بمجرد الانتهاء، انقر فوق حفظ.

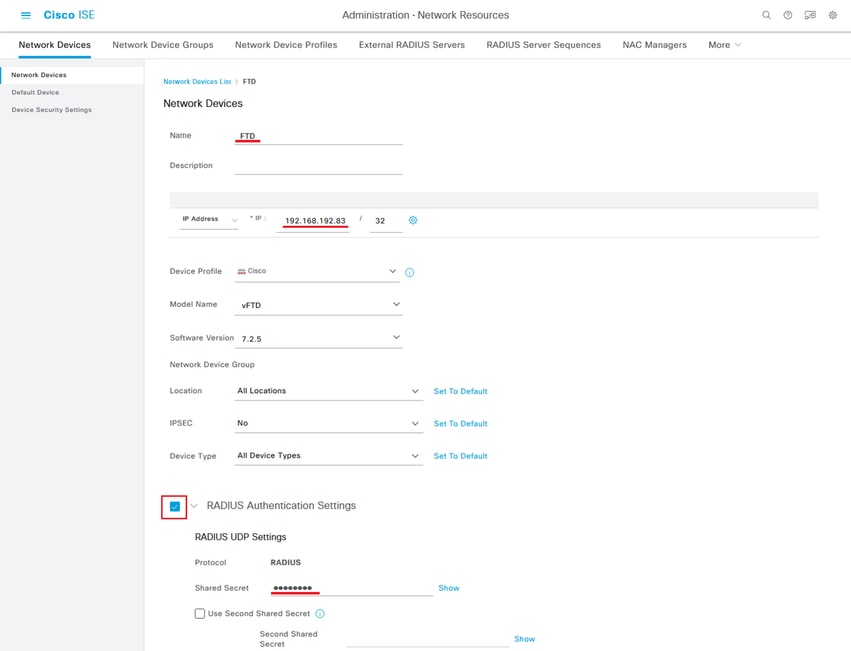

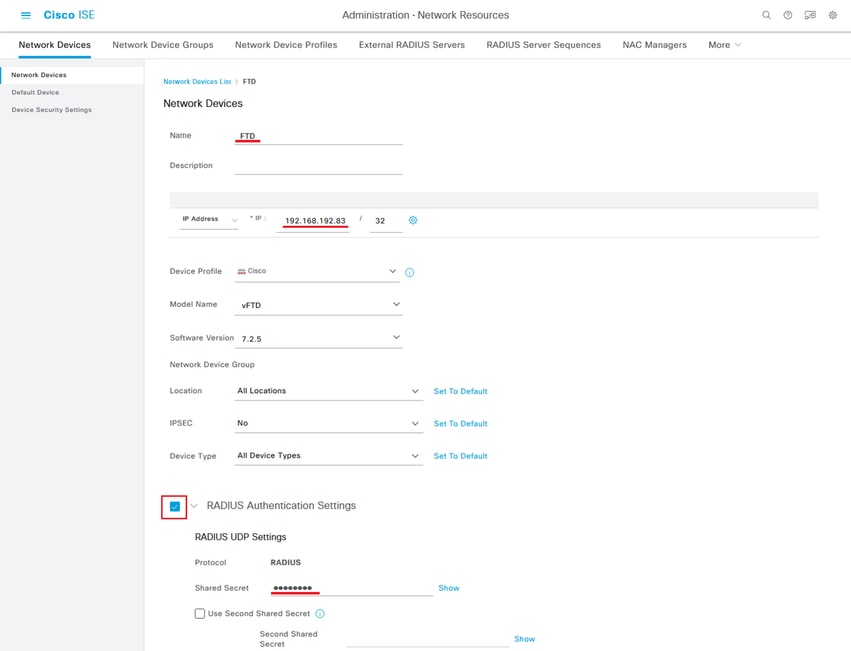

الخطوة 2.1. كرر نفس الشيء لإضافة FTD.

قم بتعيين اسم لكائن جهاز الشبكة وأدخل عنوان IP الخاص ب FTD.

حدد خانة إختيار RADIUS وحدد سرا مشتركا.

بمجرد الانتهاء، انقر فوق حفظ.

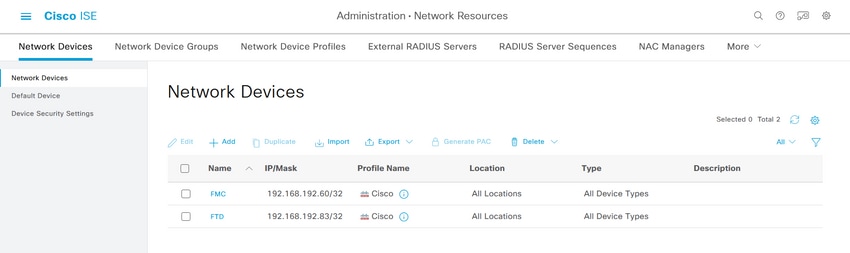

الخطوة 2.3. التحقق من صحة كلا الجهازين ضمن أجهزة الشبكة.

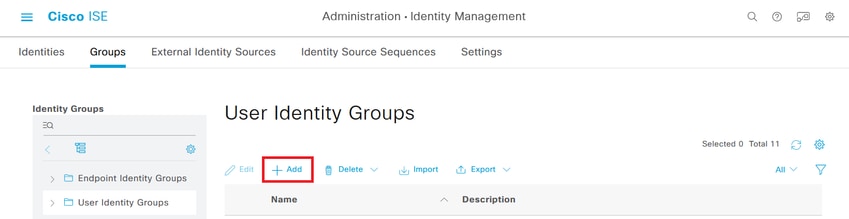

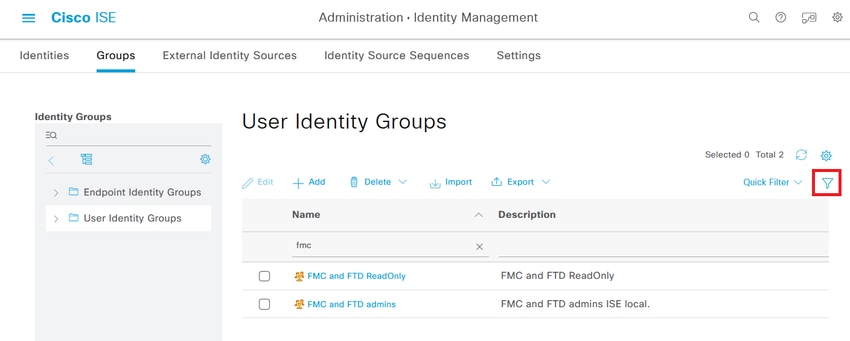

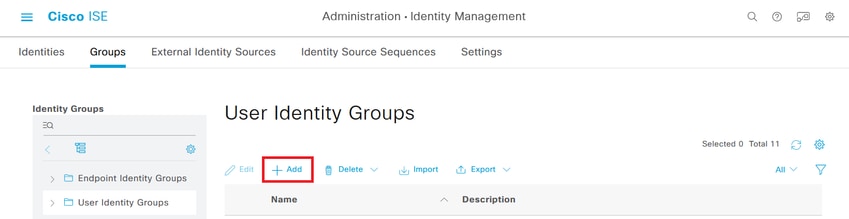

الخطوة 3. قم بإنشاء مجموعات هوية المستخدم المطلوبة. انتقل إلى أيقونة البرغر  الموجودة في الزاوية العلوية اليسرى>إدارة > إدارة الهوية > مجموعات > مجموعات هوية المستخدم > + إضافة

الموجودة في الزاوية العلوية اليسرى>إدارة > إدارة الهوية > مجموعات > مجموعات هوية المستخدم > + إضافة

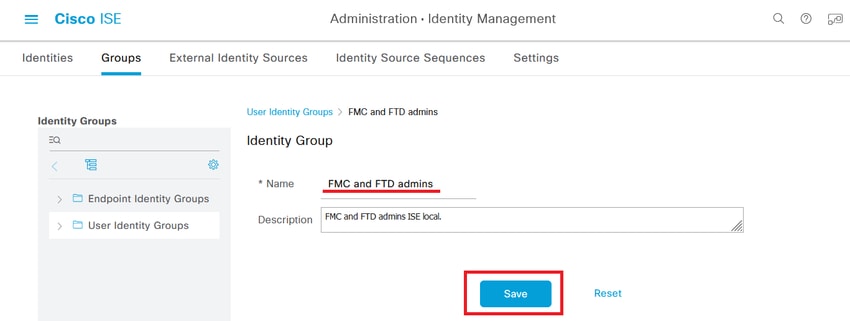

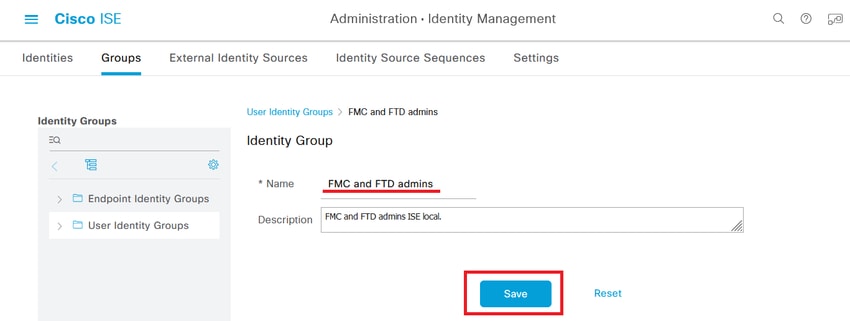

الخطوة 4. قم بتسمية كل مجموعة وحفظها بشكل فردي. في هذا المثال، نقوم بإنشاء مجموعة لمستخدمي Administrator ومجموعة أخرى لمستخدمي Read-Only. أولا، قم بإنشاء مجموعة للمستخدم ذات حقوق المسؤول.

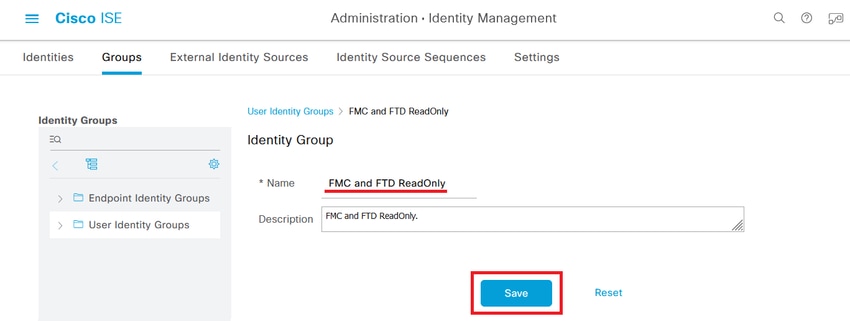

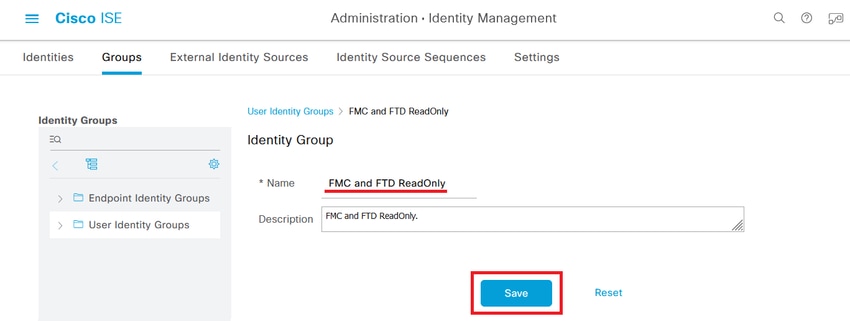

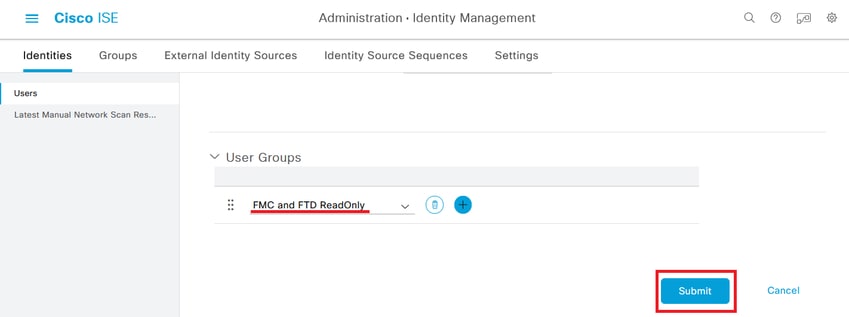

الخطوة 4.1. قم بإنشاء المجموعة الثانية لمستخدم ReadOnly.

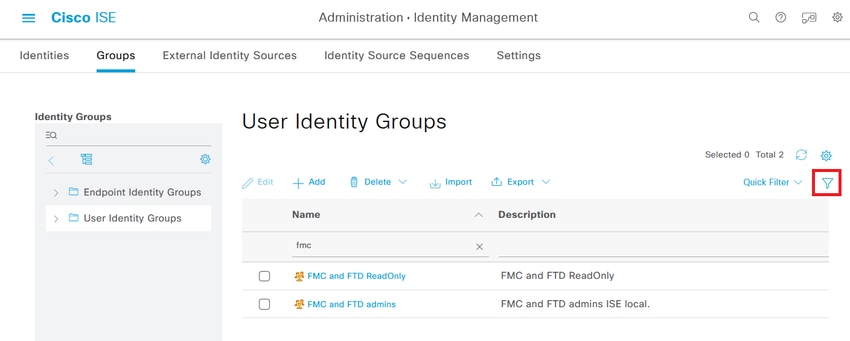

الخطوة 4.2. يتم عرض التحقق من صحة كلتا المجموعتين ضمن "قائمة مجموعات هوية المستخدم". أستخدم المرشح للعثور عليهم بسهولة.

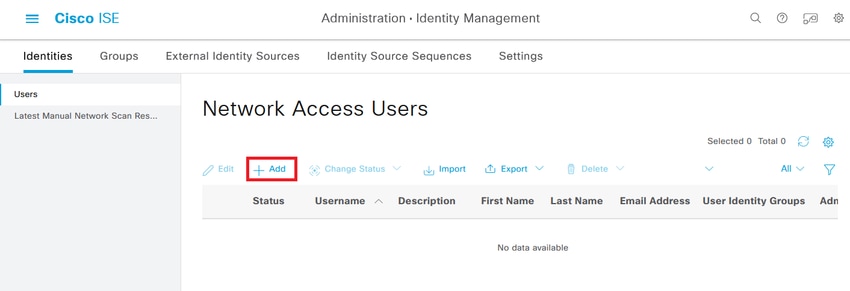

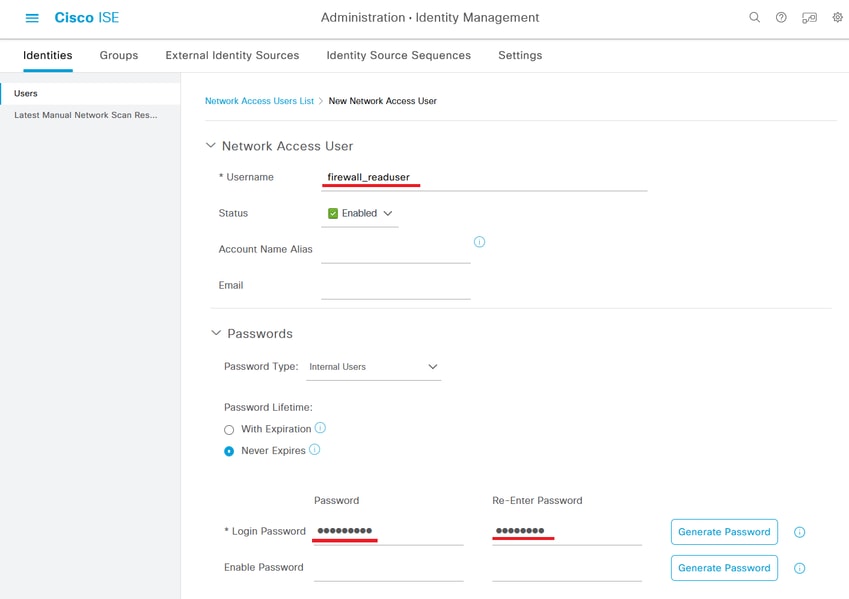

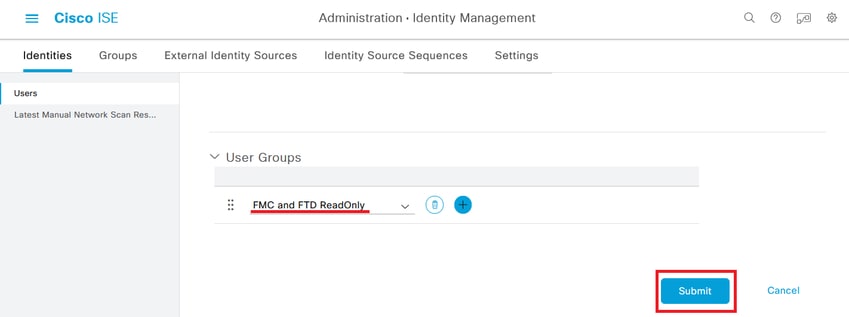

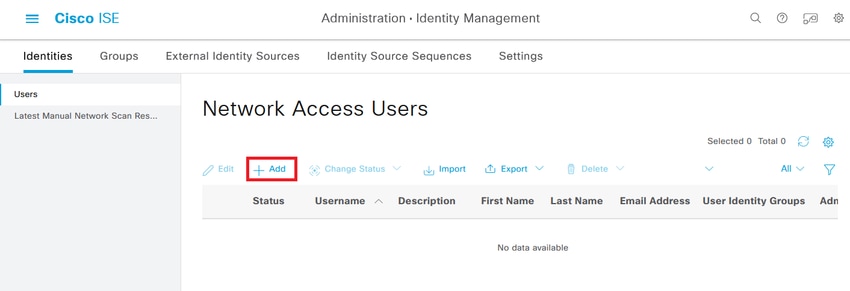

الخطوة 5. قم بإنشاء المستخدمين المحليين وإضافتهم إلى مجموعة مراسليهم. انتقل إلى  >الإدارة > إدارة الهوية > الهويات > + الإضافة.

>الإدارة > إدارة الهوية > الهويات > + الإضافة.

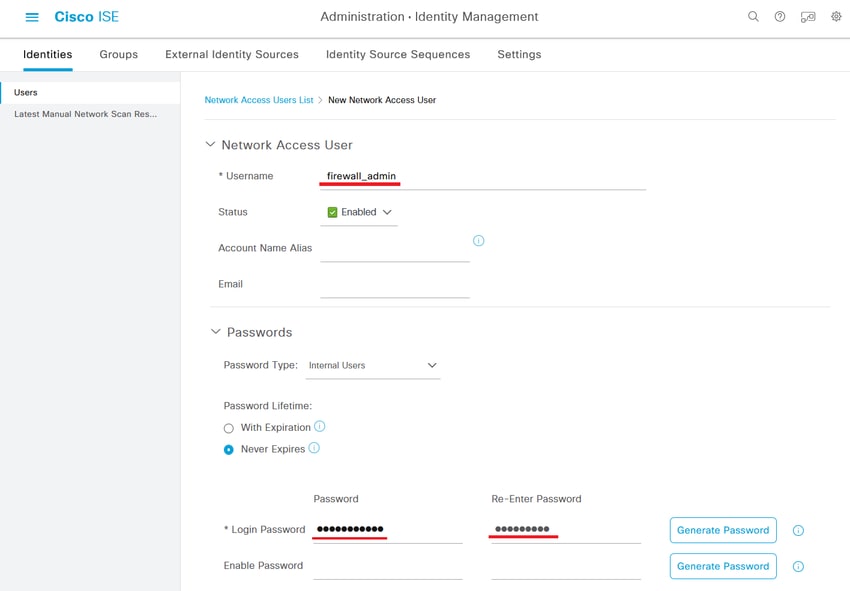

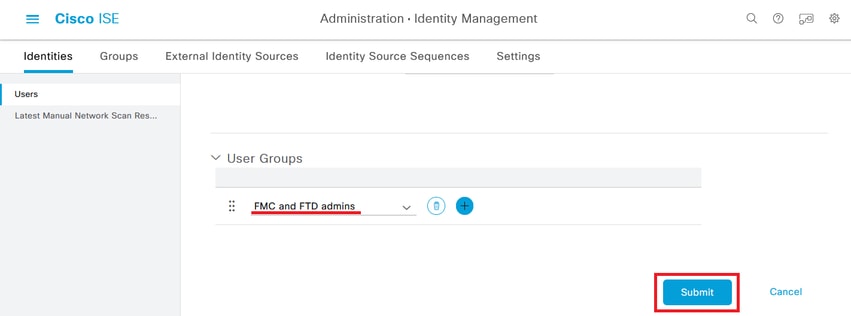

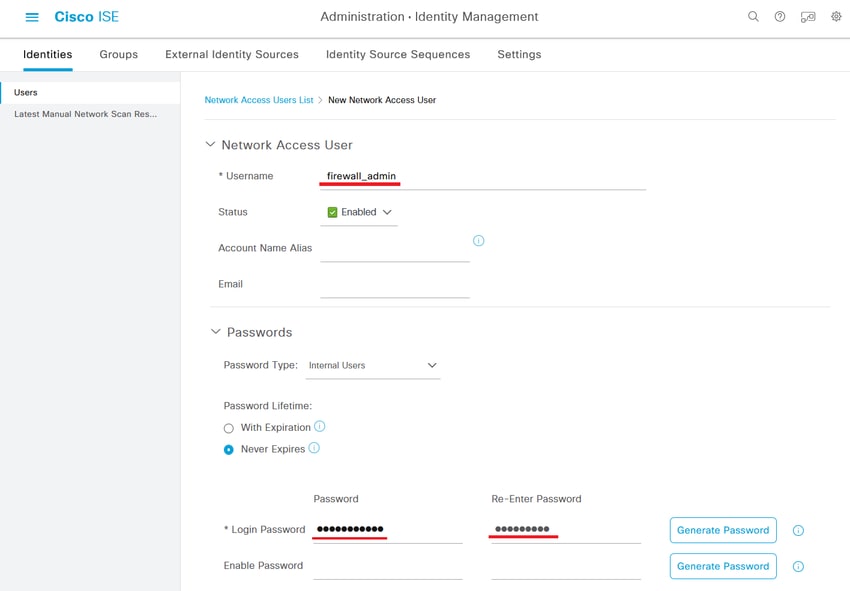

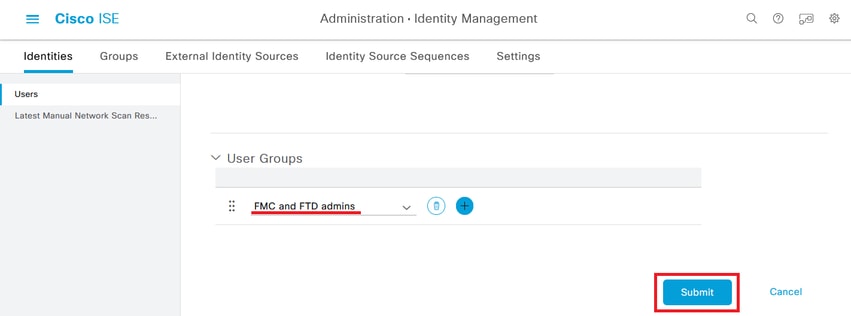

الخطوة 5.1. قم أولا بإنشاء المستخدم باستخدام حقوق المسؤول. قم بتعيين اسم وكلمة مرور ومسؤولي FMC وFTD بالمجموعة.

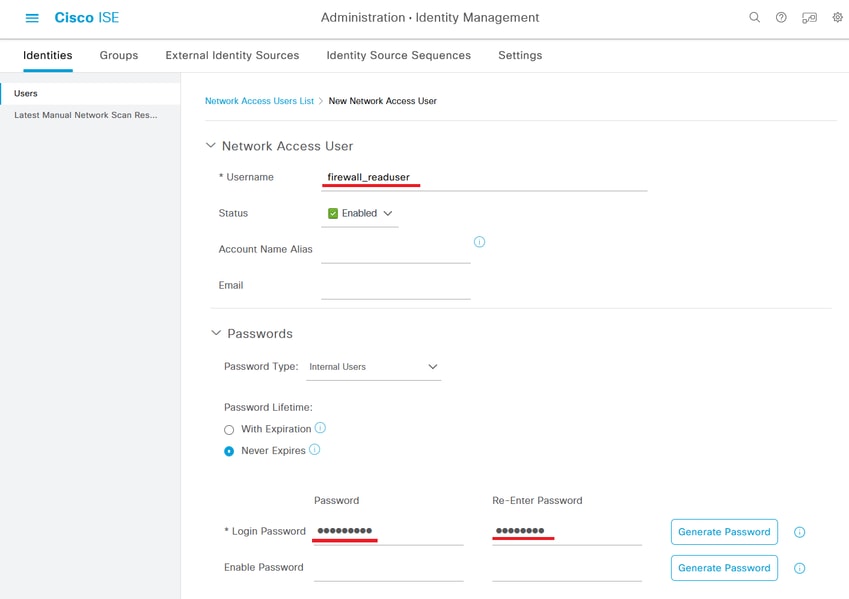

الخطوة 5.2. إضافة المستخدم باستخدام حقوق ReadOnly. قم بتعيين اسم وكلمة مرور والمجموعة FMC و FTD ReadOnly.

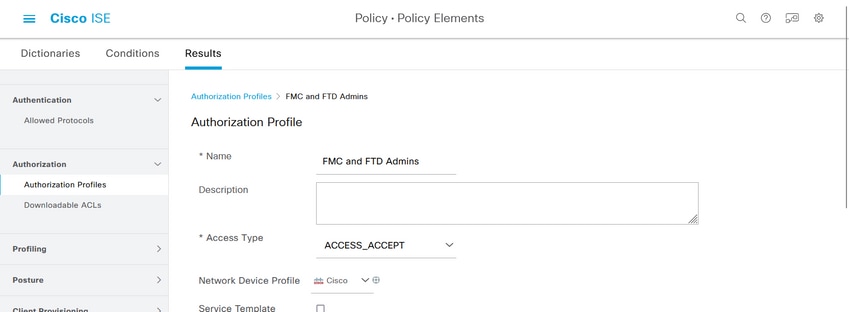

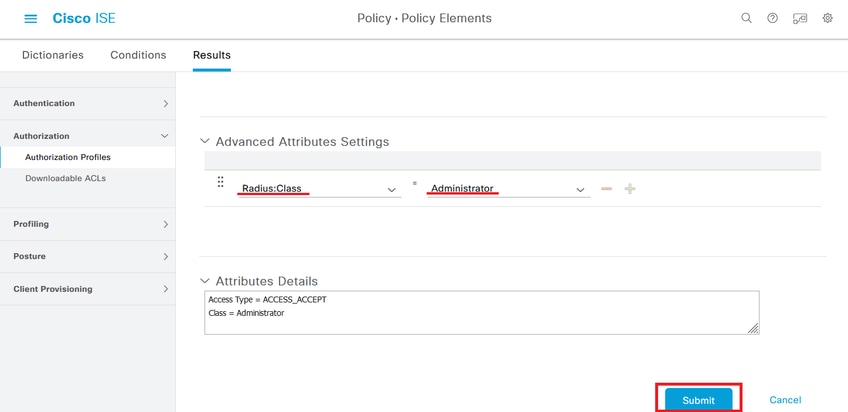

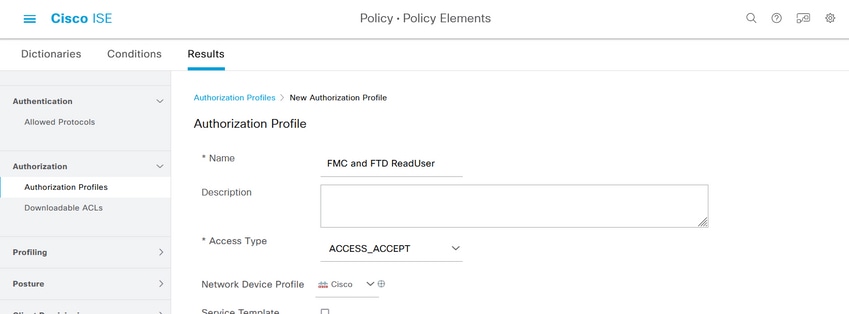

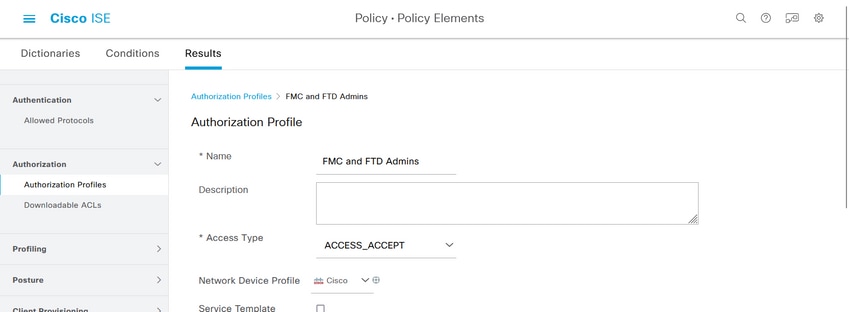

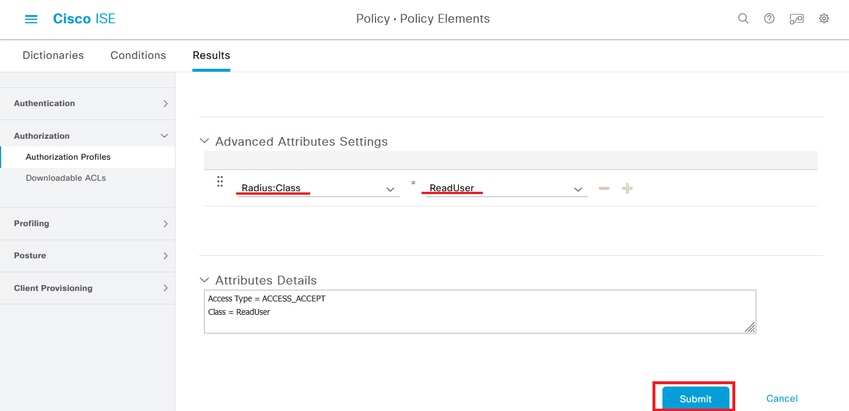

الخطوة 6. قم بإنشاء ملف تعريف التخويل للمستخدم المسؤول.

انتقل إلى  > السياسة > عناصر السياسة > النتائج > التفويض > ملفات تخصيص التفويض > +إضافة.

> السياسة > عناصر السياسة > النتائج > التفويض > ملفات تخصيص التفويض > +إضافة.

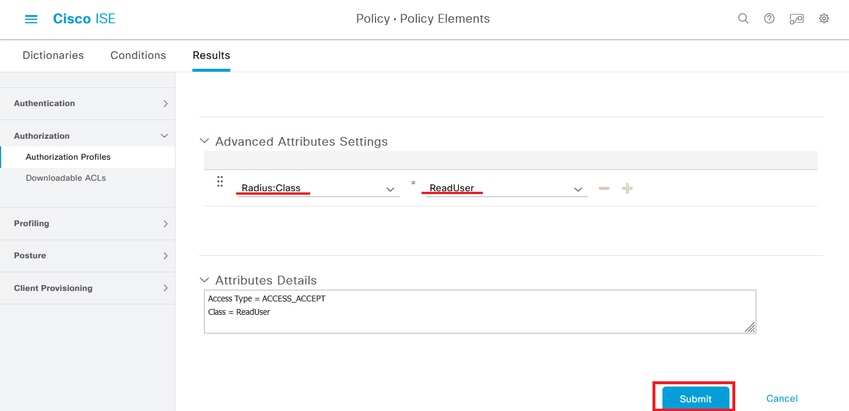

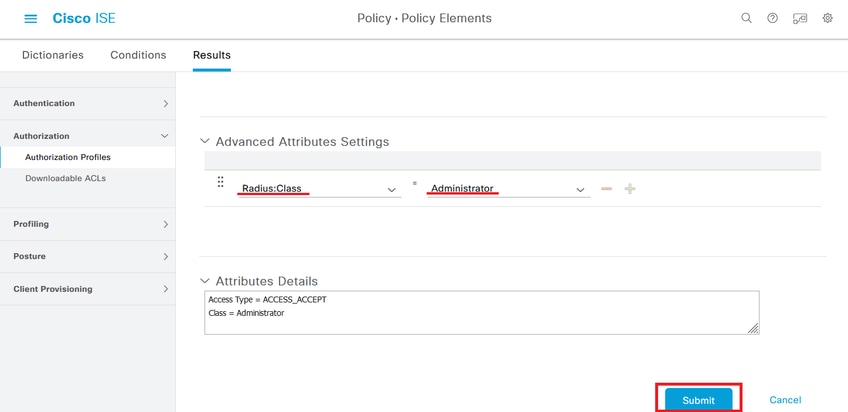

قم بتعريف اسم لملف تعريف التخويل، واترك نوع الوصول على هيئة ACCESS_ACCEPT وتحت إعدادات الخصائص المتقدمة أضف نصف قطر > فئة—[25] مع القيمة للمسؤول وانقر فوق إرسال.

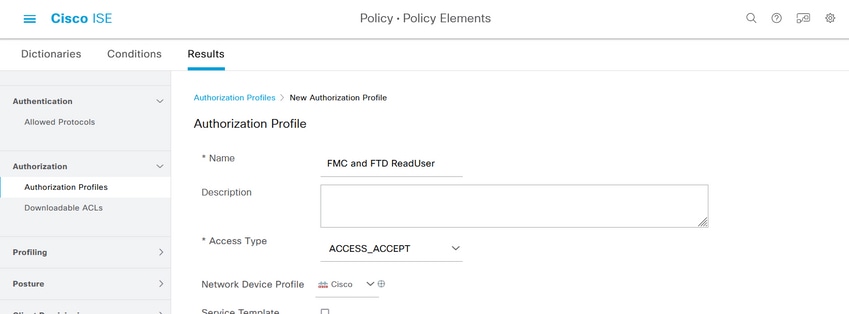

الخطوة 7. كرر الخطوة السابقة لإنشاء ملف تعريف التخويل للمستخدم ReadOnly. قم بإنشاء فئة RADIUS باستخدام قيمة ReadUser بدلا من مسؤول هذه المرة.

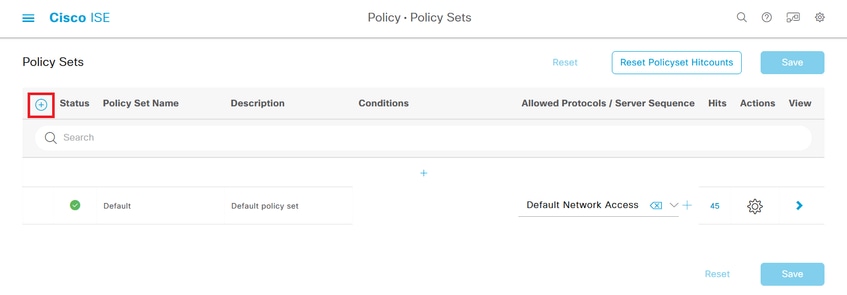

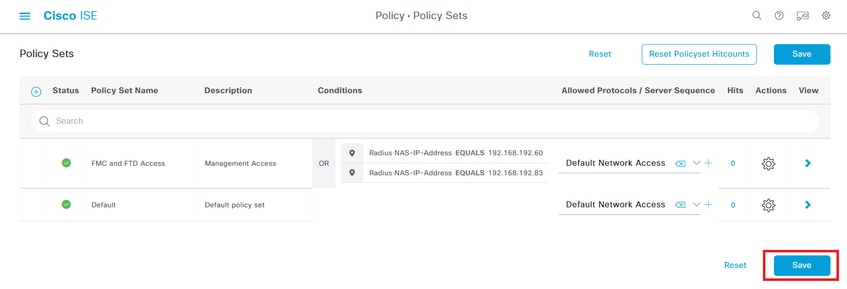

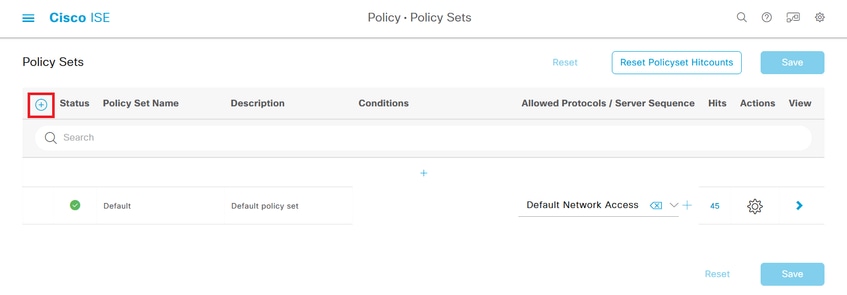

الخطوة 8. قم بإنشاء مجموعة نهج تطابق عنوان IP الخاص بوحدة التحكم في إدارة اللوحة الأساسية (FMC). وذلك لمنع الأجهزة الأخرى من منح حق الوصول للمستخدمين.

انتقل إلى  > السياسة > مجموعات السياسات >

> السياسة > مجموعات السياسات >  الأيقونة الموضوعة في الركن الأعلى الأيسر.

الأيقونة الموضوعة في الركن الأعلى الأيسر.

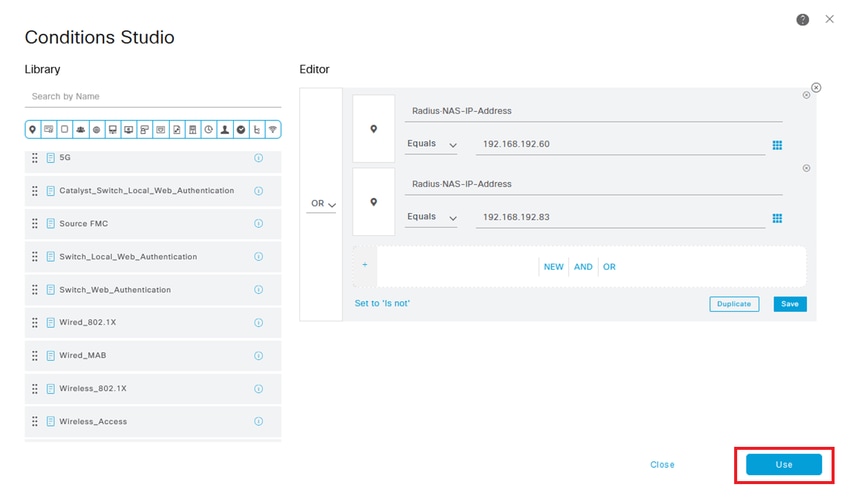

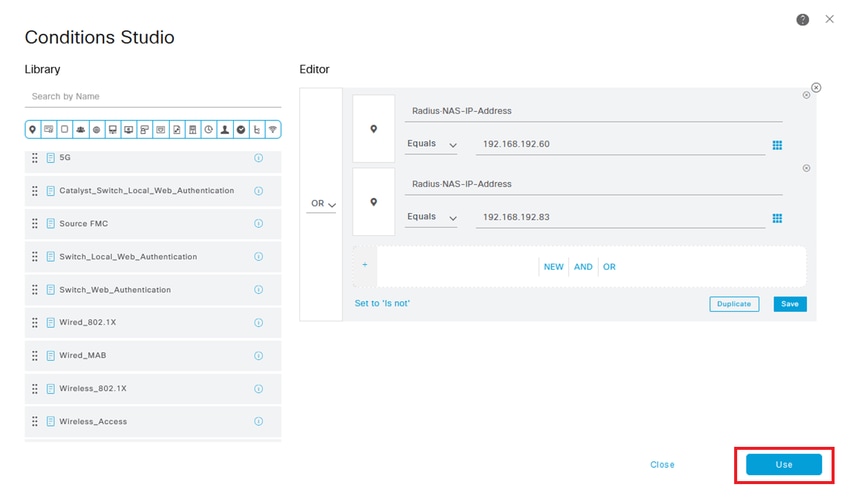

الخطوة 8.1. يتم وضع سطر جديد في أعلى مجموعات النهج.

قم بتسمية النهج الجديد وإضافة شرط أعلى لسمة NAS-IP-RADIUS المطابقة لعنوان FMC IP.

أضف شرطا ثانيا أو مقترنا لتضمين عنوان IP الخاص ب FTD.

انقر فوق إستخدام للاحتفاظ بالتغييرات والخروج من المحرر.

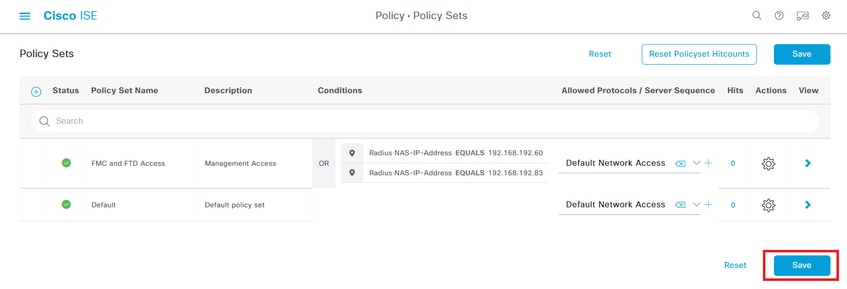

الخطوة 8.2. بمجرد اكتمال عملية حفظ الوصول.

تلميح: لقد سمحنا بقائمة بروتوكولات الوصول إلى الشبكة الافتراضية لهذا التدريب. يمكنك إنشاء قائمة جديدة وتضييق نطاقها حسب الحاجة.

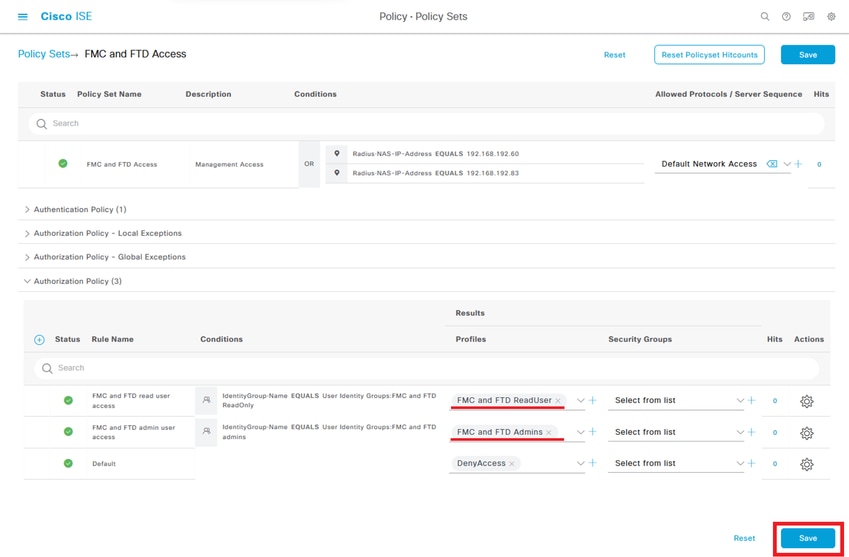

الخطوة 9. عرض "مجموعة النهج" الجديدة عن طريق ضرب  الأيقونة الموضوعة في نهاية الصف.

الأيقونة الموضوعة في نهاية الصف.

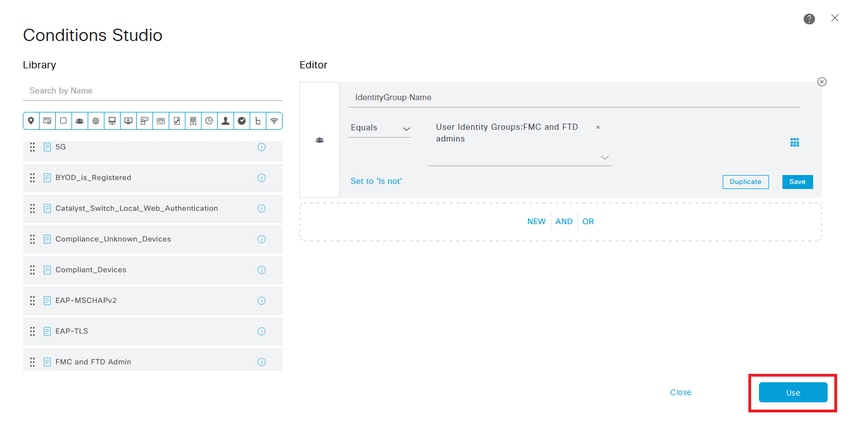

قم بتوسيع قائمة "نهج التخويل" واضغط  على الأيقونة لإضافة قاعدة جديدة للسماح بالوصول إلى المستخدم ذي حقوق المسؤول.

على الأيقونة لإضافة قاعدة جديدة للسماح بالوصول إلى المستخدم ذي حقوق المسؤول.

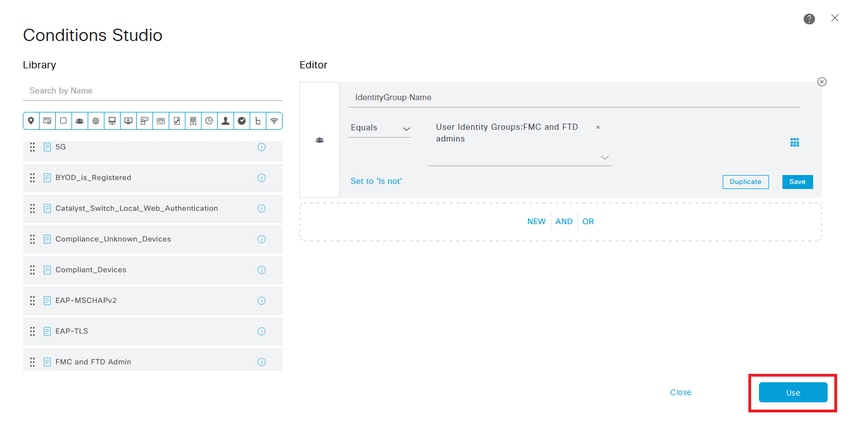

أعطه اسما.

قم بتعيين الشروط لمطابقة مجموعة هوية القاموس مع اسم السمة يساوي مجموعات هوية المستخدم: FMC ومسؤولي FTD (اسم المجموعة الذي تم إنشاؤه في الخطوة 4) وانقر إستخدام.

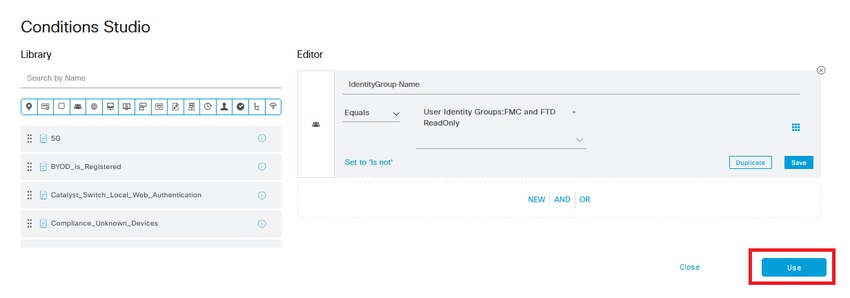

الخطوة 10. انقر فوق  الأيقونة لإضافة قاعدة ثانية للسماح بالوصول إلى المستخدم ذي حقوق القراءة فقط.

الأيقونة لإضافة قاعدة ثانية للسماح بالوصول إلى المستخدم ذي حقوق القراءة فقط.

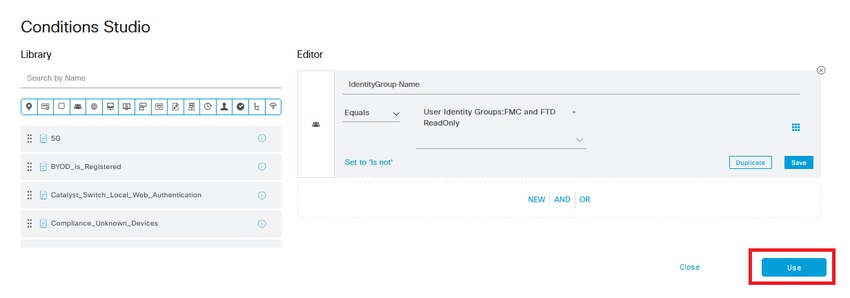

أعطه اسما.

قم بتعيين الشروط لمطابقة مجموعة هوية القاموس مع اسم السمة يساوي مجموعات هوية المستخدم: FMC و FTD للقراءة فقط (اسم المجموعة الذي تم إنشاؤه في الخطوة 4) وانقر إستخدام.

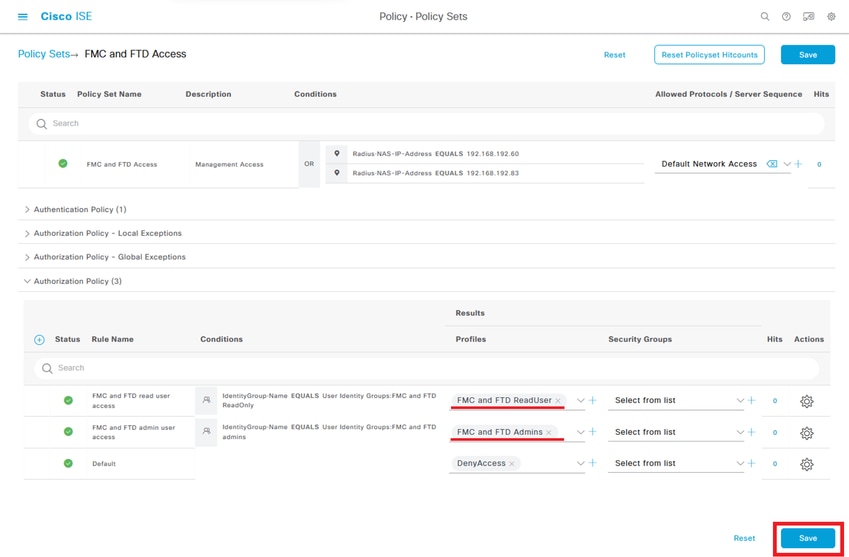

الخطوة 11. اضبط توصيفات التخويل لكل قاعدة على حدة واضغط على حفظ.

تكوين FMC

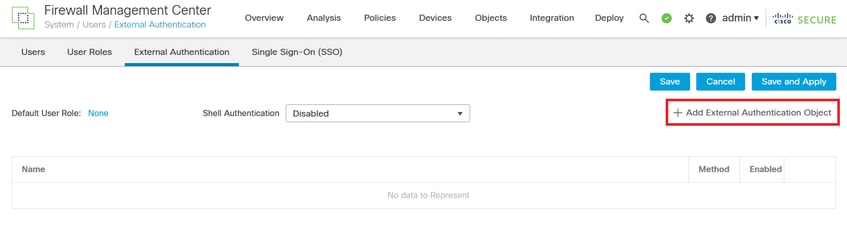

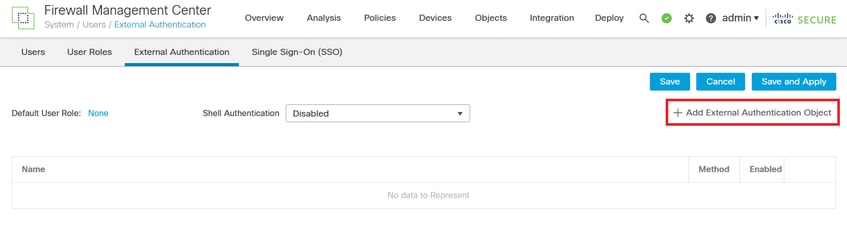

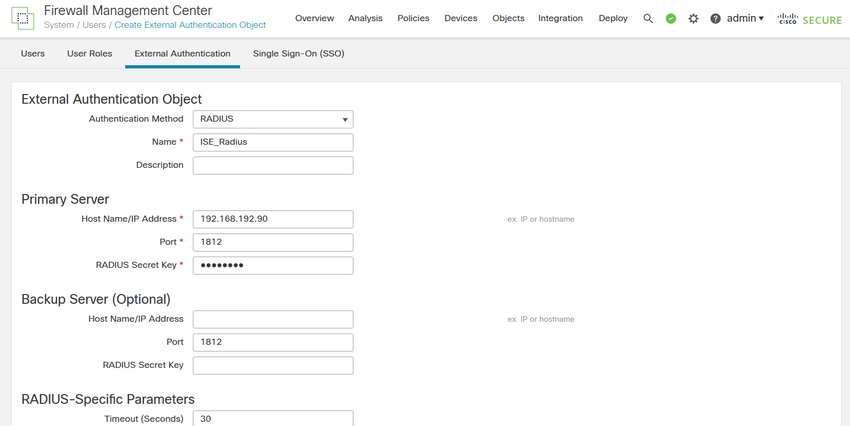

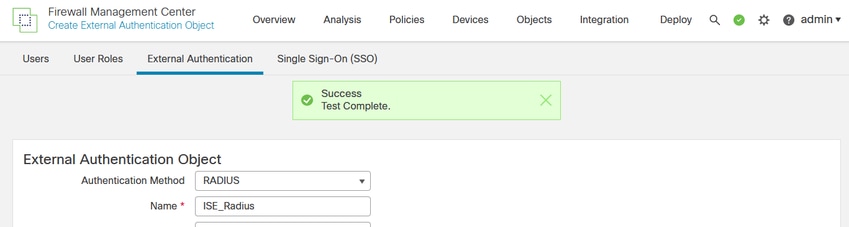

الخطوة 1. قم بإنشاء كائن مصادقة خارجي تحت نظام > مستخدمون > مصادقة خارجية > + إضافة كائن مصادقة خارجي.

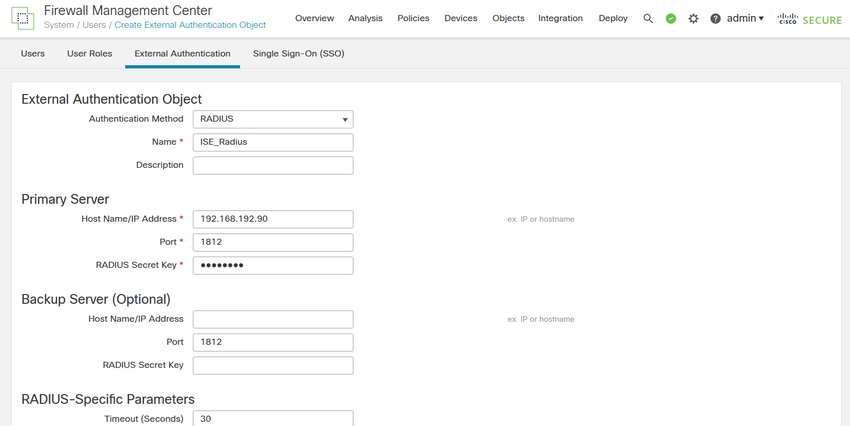

الخطوة 2. حدد RADIUS كطريقة مصادقة.

تحت كائن المصادقة الخارجية قم بإعطاء اسم للكائن الجديد.

بعد ذلك، في إعداد الخادم الأساسي، أدخل عنوان IP الخاص ب ISE ومفتاح RADIUS السري نفسه الذي أستخدمته في الخطوة 2 من تكوين ISE الخاص بك.

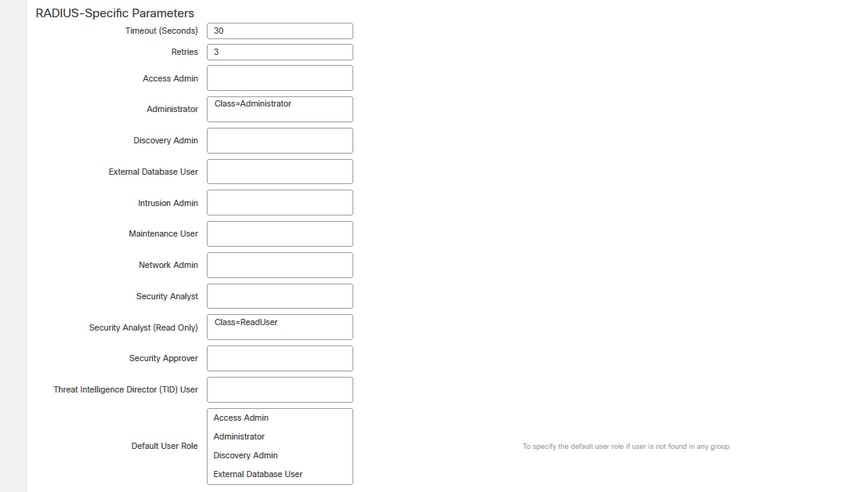

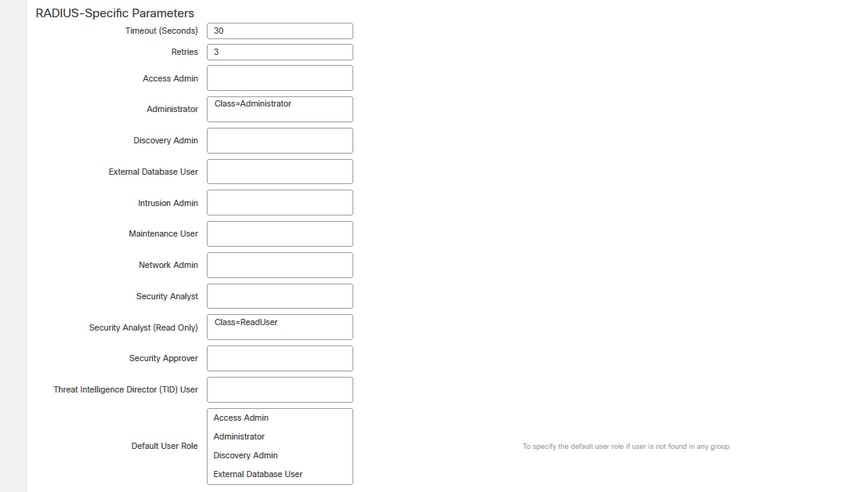

الخطوة 3. أدخل قيم سمات فئة RADIUS التي تم تكوينها على الخطوات 6 و 7 من تكوين ISE: Administrator و ReadUser لجدار الحماية_admin وجدار الحماية_readuser على التوالي.

ملاحظة: يختلف نطاق المهلة بالنسبة ل FTD و FMC، لذلك إذا قمت بمشاركة كائن وتغيير القيمة الافتراضية التي تبلغ 30 ثانية، فتأكد من عدم تجاوز نطاق المهلة الأصغر (1-300 ثانية) لأجهزة FTD. إذا قمت بضبط المهلة على قيمة أعلى، فإن تكوين RADIUS للدفاع عن التهديد لا يعمل.

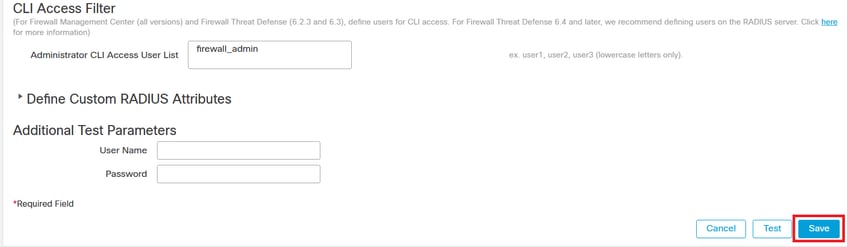

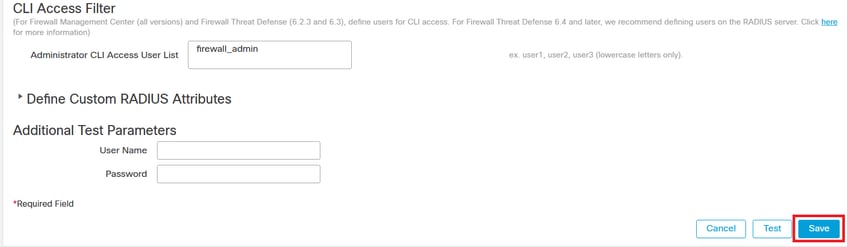

الخطوة 4. قم بملء قائمة مستخدم Administrator CLI Access ضمن عامل تصفية وصول CLI باستخدام أسماء المستخدمين المسموح لهم بالوصول إلى CLI.

انقر فوق حفظ بمجرد الانتهاء.

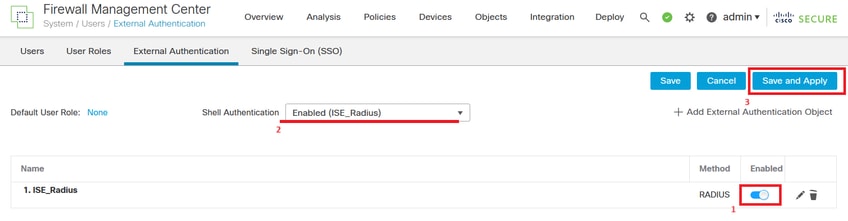

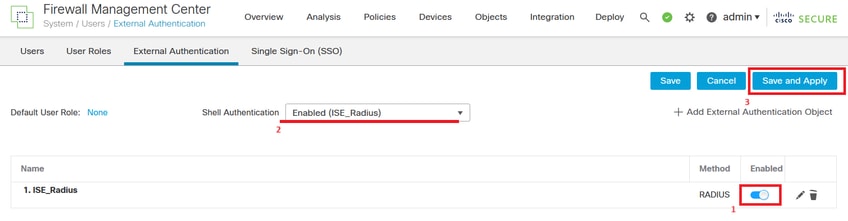

الخطوة 5. تمكين الكائن الجديد. ضبطها كطريقة مصادقة Shell ل FMC وانقر حفظ وتطبيق.

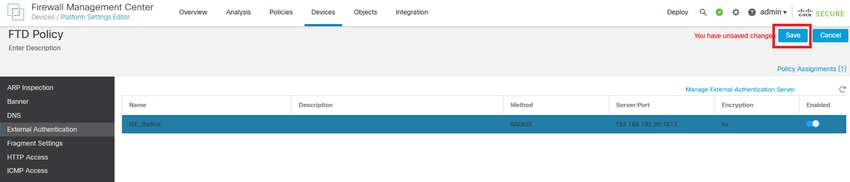

تكوين FTD

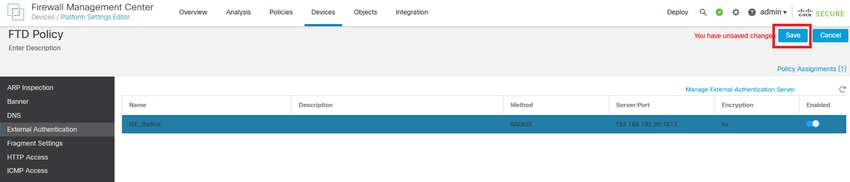

الخطوة 1. في واجهة المستخدم الرسومية FMC، انتقل إلى الأجهزة > إعدادات النظام الأساسي. قم بتحرير النهج الحالي أو إنشاء نهج جديد إذا لم يكن لديك أي تعيين ل FTD تحتاج إلى الوصول إليه. قم بتمكين خادم RADIUS تحت المصادقة الخارجية وانقر فوق حفظ.

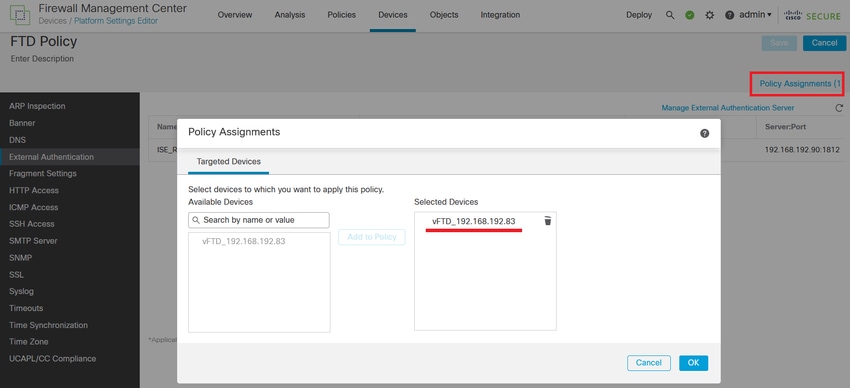

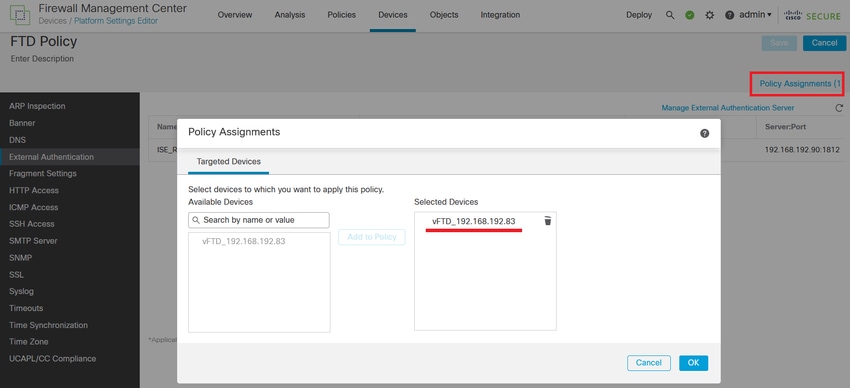

الخطوة 2. تأكد من إدراج FTD الذي تحتاج إلى الوصول إليه ضمن "تعيينات النهج" كجهاز محدد.

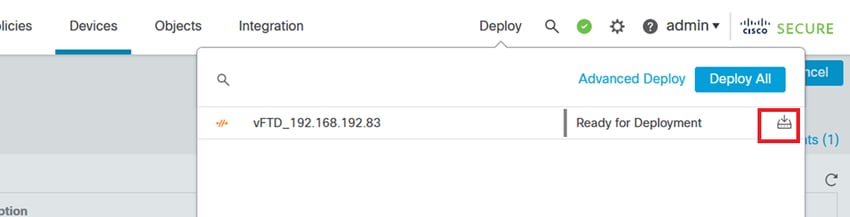

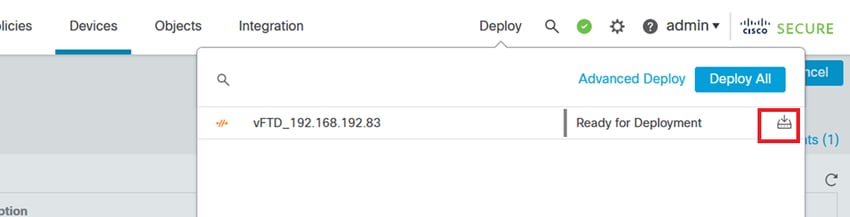

الخطوة 3. قم بنشر التغييرات.

التحقق من الصحة

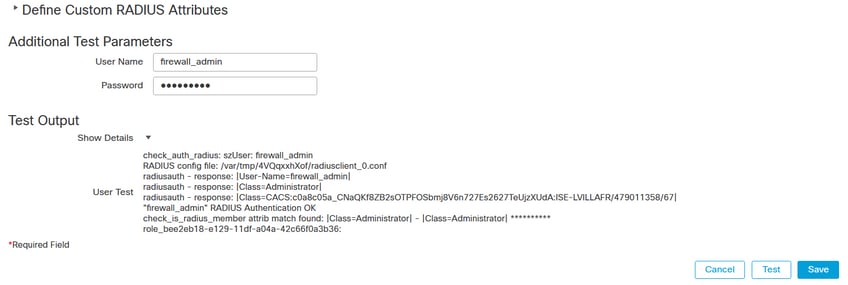

- قم باختبار أن عملية النشر الجديدة تعمل بشكل صحيح.

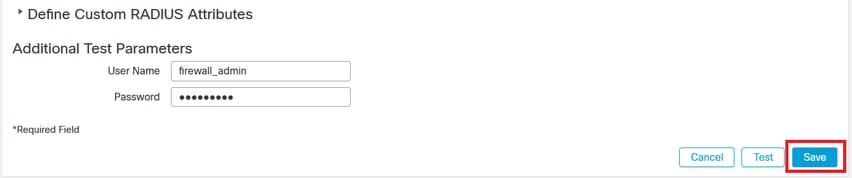

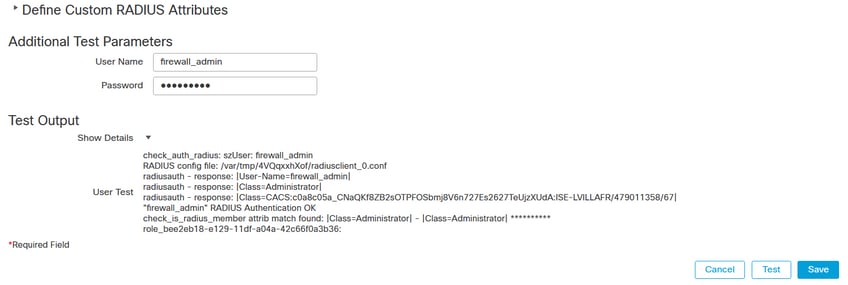

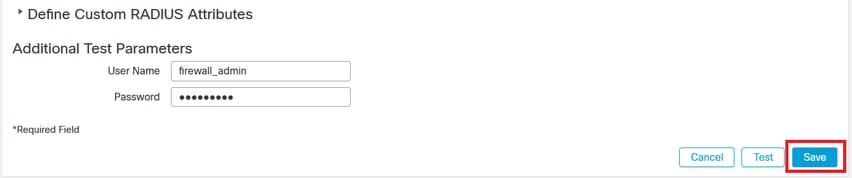

- في واجهة المستخدم الرسومية FMC، انتقل إلى إعدادات خادم RADIUS وانتقل إلى قسم معلمات الاختبار الإضافية.

- دخلت username وكلمة ل ال ISE مستعمل وطقطقة إختبار.

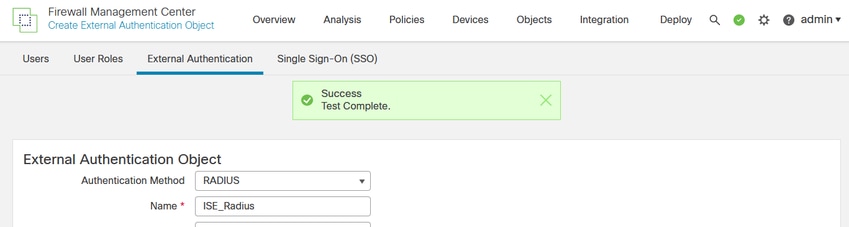

- يظهر إختبار ناجح رسالة إكمال إختبار النجاح الأخضر في أعلى نافذة المستعرض.

- يمكنك توسيع التفاصيل تحت مخرج الاختبار للحصول على مزيد من المعلومات.

Burger الموجود في الركن العلوي الأيسر>إدارة > موارد الشبكة > أجهزة الشبكة > +إضافة.

Burger الموجود في الركن العلوي الأيسر>إدارة > موارد الشبكة > أجهزة الشبكة > +إضافة.

الموجودة في الزاوية العلوية اليسرى>إدارة > إدارة الهوية > مجموعات > مجموعات هوية المستخدم > + إضافة

الموجودة في الزاوية العلوية اليسرى>إدارة > إدارة الهوية > مجموعات > مجموعات هوية المستخدم > + إضافة

>الإدارة > إدارة الهوية > الهويات > + الإضافة.

>الإدارة > إدارة الهوية > الهويات > + الإضافة.

> السياسة > عناصر السياسة > النتائج > التفويض > ملفات تخصيص التفويض > +إضافة.

> السياسة > عناصر السياسة > النتائج > التفويض > ملفات تخصيص التفويض > +إضافة.

> السياسة > مجموعات السياسات >

> السياسة > مجموعات السياسات >  الأيقونة الموضوعة في الركن الأعلى الأيسر.

الأيقونة الموضوعة في الركن الأعلى الأيسر.

الأيقونة الموضوعة في نهاية الصف.

الأيقونة الموضوعة في نهاية الصف. على الأيقونة لإضافة قاعدة جديدة للسماح بالوصول إلى المستخدم ذي حقوق المسؤول.

على الأيقونة لإضافة قاعدة جديدة للسماح بالوصول إلى المستخدم ذي حقوق المسؤول.

الأيقونة لإضافة قاعدة ثانية للسماح بالوصول إلى المستخدم ذي حقوق القراءة فقط.

الأيقونة لإضافة قاعدة ثانية للسماح بالوصول إلى المستخدم ذي حقوق القراءة فقط.

التعليقات

التعليقات