تكوين وضعية ASA VPN باستخدام ISE

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يشكل ال ASA أن يضع VPN مستعمل ضد ال ISE.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة أساسية بتكوين ASA CLI وتكوين طبقة مأخذ التوصيل الآمنة (SSL) VPN

- معرفة أساسية بتكوين VPN للوصول عن بعد على ASA

- معرفة أساسية بخدمات ISE و Posture

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- برنامج Cisco ASA الإصدارات 9.16 والإصدارات الأحدث

- Microsoft Windows الإصدار 7 مع Cisco AnyConnect Secure Mobility Client الإصدار 4.10

- ISE الإصدار 3.0 من Cisco

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يدعم الإصدار 9.16 من Cisco ASA تغيير تفويض RADIUS (CoA) (RFC 5176). وهذا يسمح بوضع مستخدمي VPN مقابل Cisco ISE. بعد أن يقوم مستخدم شبكة VPN بتسجيل الدخول، يقوم ASA بإعادة توجيه حركة مرور بيانات الويب إلى ISE، حيث يتم توفير المستخدم باستخدام وكيل التحكم في الدخول إلى الشبكة (NAC) أو وكيل ويب. يقوم البرنامج الوكيل بإجراء عمليات تحقق محددة على جهاز المستخدم لتحديد مدى توافقه مع مجموعة تم تكوينها من قواعد الوضع، مثل قواعد نظام التشغيل (OS) أو برامج التصحيح أو برامج مكافحة الفيروسات أو الخدمة أو التطبيقات أو التسجيل.

يتم بعد ذلك إرسال نتائج التحقق من صحة الوضع إلى ISE. إذا اعتبر الجهاز شكوى، فيمكن أن يرسل ISE CoA ل RADIUS إلى ASA مع المجموعة الجديدة من سياسات التخويل. بعد نجاح التحقق من صحة الوضع وإعادة توجيه CoA، يتم السماح للمستخدم بالوصول إلى الموارد الداخلية.

التكوين

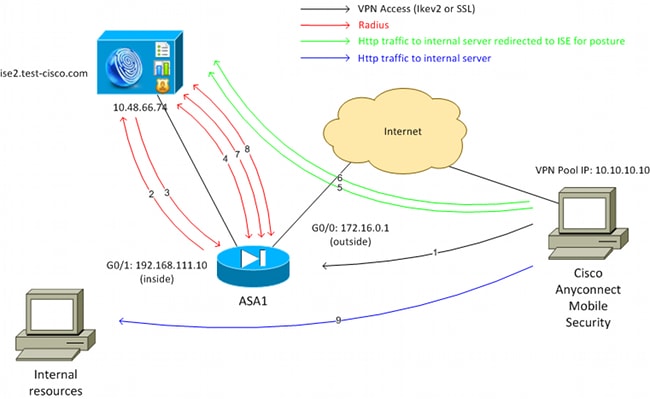

الرسم التخطيطي للشبكة وتدفق حركة مرور البيانات

وفيما يلي تدفق حركة المرور، كما هو موضح في الرسم التخطيطي للشبكة:

- يستخدم المستخدم البعيد Cisco AnyConnect للوصول إلى VPN إلى ASA.

- يرسل ال ASA طلب وصول RADIUS لذلك المستخدم إلى ISE.

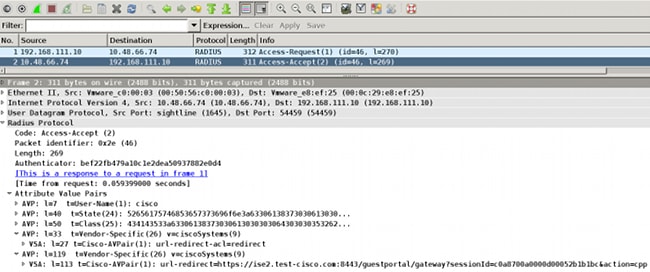

- يتوافق هذا الطلب مع النهج المسمى ASA916-Posture على ISE. ونتيجة لذلك، يتم إرجاع ملف تعريف تخويل ASA916-Posture. يرسل ISE قبول وصول RADIUS مع إثنين من أزواج Cisco Attribute-value:

- url-redirect-acl=redirect - هذا هو اسم قائمة التحكم في الوصول (ACL) الذي يتم تعريفه محليا على ASA، والذي يحدد حركة المرور التي يجب إعادة توجيهها.

- url-redirect - هذا هو عنوان URL الذي يجب إعادة توجيه المستخدم البعيد إليه.

تلميح: يجب أن تكون خوادم نظام اسم المجال (DNS) التي تم تعيينها لعملاء VPN قادرة على حل اسم المجال المؤهل بالكامل (FQDN) الذي تم إرجاعه في عنوان URL لإعادة التوجيه. إذا تم تكوين عوامل تصفية VPN لتقييد الوصول إلى مستوى مجموعة النفق، فتأكد من قدرة تجمع العملاء على الوصول إلى خادم ISE على المنفذ الذي تم تكوينه (TCP 8443 في هذا المثال).

- url-redirect-acl=redirect - هذا هو اسم قائمة التحكم في الوصول (ACL) الذي يتم تعريفه محليا على ASA، والذي يحدد حركة المرور التي يجب إعادة توجيهها.

- يرسل ال ASA RADIUS Accounting-Request start ربط ويستلم إستجابة. وهذا أمر ضروري لإرسال جميع التفاصيل المتعلقة بالدورة إلى فريق الخبراء. وتتضمن هذه التفاصيل session_id وعنوان IP الخارجي لعميل VPN وعنوان IP الخاص ب ASA. يستخدم ISE session_id لتحديد تلك الجلسة. يرسل أيضا ASA معلومات الحساب المؤقت الدورية، حيث تكون السمة الأكثر أهمية هي Framed-IP-Address مع IP الذي يتم تعيينه للعميل بواسطة ASA (10.10.10.10 في هذا المثال).

- عندما تطابق حركة المرور من مستخدم شبكة VPN قائمة التحكم في الوصول (ACL) المحددة محليا (إعادة التوجيه). واعتمادا على التكوين، يقوم ISE بتوفير وكيل NAC أو وكيل الويب.

- بعد تثبيت العميل على جهاز العميل، يقوم تلقائيا بإجراء فحوصات معينة. في هذا المثال، تبحث عن الملف c:\test.txt. كما أنها ترسل تقريرا عن الوضع إلى ISE، والذي يمكن أن يتضمن عمليات تبادل متعددة باستخدام البروتوكول السويسري والمنافذ TCP/UDP 8905 من أجل الوصول إلى ISE.

- عندما يستلم ISE تقرير الحالة من الوكيل، فإنه يقوم بمعالجة قواعد التخويل مرة أخرى. هذه المرة، تكون نتيجة الوضع معروفة ويتم الوصول إلى قاعدة أخرى. ويرسل حزمة RADIUS CoA:

- إذا كان المستخدم متوافق، فسيتم إرسال اسم قائمة تحكم في الوصول (DACL) قابل للتنزيل يسمح بالوصول الكامل (متوافق مع قاعدة AuthZ ASA916).

- إذا كان المستخدم غير متوافق، فسيتم إرسال اسم DACL الذي يسمح بالوصول المحدود (قاعدة AuthZ ASA916 غير متوافق).

ملاحظة: دائما ما يتم تأكيد Cisco RADIUS CoA، أي أن ASA يرسل إستجابة إلى ISE لتأكيد.

- إذا كان المستخدم متوافق، فسيتم إرسال اسم قائمة تحكم في الوصول (DACL) قابل للتنزيل يسمح بالوصول الكامل (متوافق مع قاعدة AuthZ ASA916).

- ال ASA يزيل إعادة التوجيه. إذا لم يتم تخزين قوائم التحكم في الوصول الخاصة بالمنفذ (DACL) مؤقتا، فيجب عليها إرسال طلب Access-Request لتنزيلها من ISE. يتم إرفاق قائمة التحكم في الوصول (DACL) المحددة بجلسة عمل الشبكة الخاصة الظاهرية (VPN).

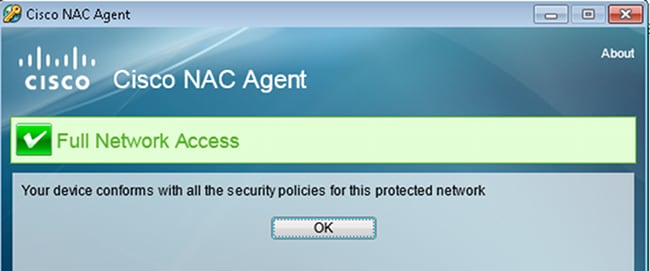

- في المرة التالية التي يحاول فيها مستخدم الشبكة الخاصة الظاهرية (VPN) الوصول إلى صفحة الويب، يمكن للمستخدم الوصول إلى جميع الموارد المسموح بها من قبل قائمة التحكم في الوصول للبنية الأساسية (DACL) التي تم تثبيتها على ASA.

إذا لم يكن المستخدم متوافقا، يتم منح حق الوصول المحدود فقط.

ملاحظة: يختلف نموذج التدفق هذا عن معظم السيناريوهات التي تستخدم RADIUS CoA. بالنسبة لمصادقة 802.1x السلكية/اللاسلكية، لا يتضمن RADIUS CoA أي سمات. ولا يؤدي ذلك إلا إلى تشغيل المصادقة الثانية التي يتم فيها إرفاق جميع السمات، مثل DACL. بالنسبة لوضعية ASA VPN، لا توجد مصادقة ثانية. يتم إرجاع جميع السمات في RADIUS CoA. ال VPN جلسة نشط و ليس من الممكن أن يغير معظم ال VPN مستعمل عملية إعداد.

التكوينات

استعملت هذا قسم in order to شكلت ال ASA وال ISE.

ASA

وفيما يلي تكوين ASA الأساسي للوصول إلى Cisco AnyConnect:

ip local pool POOL 10.10.10.10-10.10.10.100 mask 255.255.255.0

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address xxxx 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 162.168.111.10 255.255.255.0

aaa-server ISE protocol radius

aaa-server ISE (inside) host 10.48.66.74

key cisco

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-arm64-4.10.06079-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy GP-SSL internal

group-policy GP-SSL attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

لتكامل ASA مع ISE Posture (وضعية محرك خدمات الهوية (ISE))، تأكد من:

- قم بتكوين خادم المصادقة والتفويض والمحاسبة (AAA) للتخويل الديناميكي لقبول CoA.

- قم بتكوين المحاسبة كمجموعة نفق لإرسال تفاصيل جلسة VPN نحو ISE.

- تكوين عملية المحاسبة المؤقتة التي ترسل عنوان IP الذي تم تعيينه للمستخدم وتقوم بتحديث حالة جلسة العمل بشكل دوري على ISE

- قم بتكوين قائمة التحكم في الوصول (ACL) المعاد توجيهها، والتي تحدد ما إذا كان مسموحا بحركة مرور DNS و ISE. يتم إعادة توجيه جميع حركات مرور HTTP الأخرى إلى ISE للوضع.

ملاحظة: يمكن فقط لمستخدمي Cisco المسجلين الوصول إلى أدوات Cisco ومعلومات داخلية.

هنا مثال التكوين:

access-list redirect extended deny udp any any eq domain

access-list redirect extended deny ip any host 10.48.66.74

access-list redirect extended deny icmp any any

access-list redirect extended permit tcp any any eq www

aaa-server ISE protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE (inside) host 10.48.66.74

key cisco

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE

accounting-server-group ISE

default-group-policy GP-SSL

وضع محاسبة ASA:

يجب أن يكون وضع المحاسبة على ASA أحادي (افتراضي) وإلا فلن يتمكن ASA من معالجة جلسات ISE بشكل صحيح، أي أن ASA يرفض طلب CoA مع "الإجراء غير مدعوم".

محرك خدمات كشف الهوية (ISE)

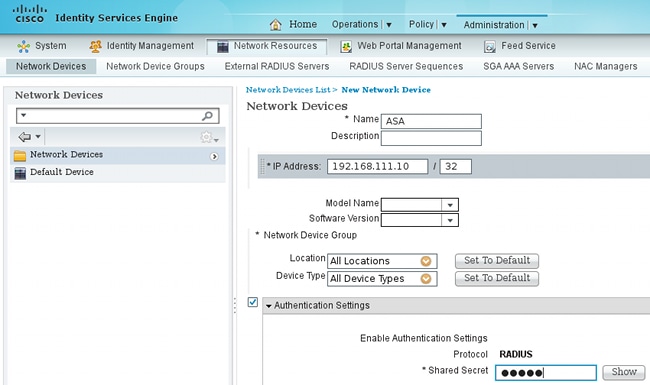

أتمت هذا steps in order to شكلت ال ISE:

- انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة وأضف ASA كجهاز شبكة:

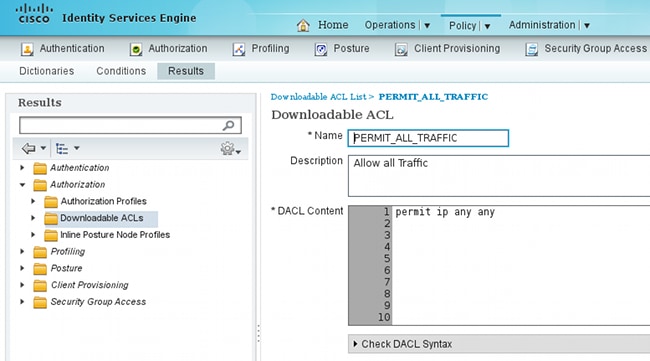

- انتقل إلى السياسة > النتائج > التفويض > قائمة التحكم في الوصول (ACL) القابلة للتنزيل وقم بتكوين قائمة التحكم في الوصول (DACL) حتى تسمح بالوصول الكامل. يسمح التكوين الافتراضي لقائمة التحكم في الوصول (ACL) لجميع حركة مرور IP على ISE:

- قم بتكوين قائمة تحكم في الوصول (ACL) مماثلة توفر وصولا محدودا (للمستخدمين غير المتوافقين).

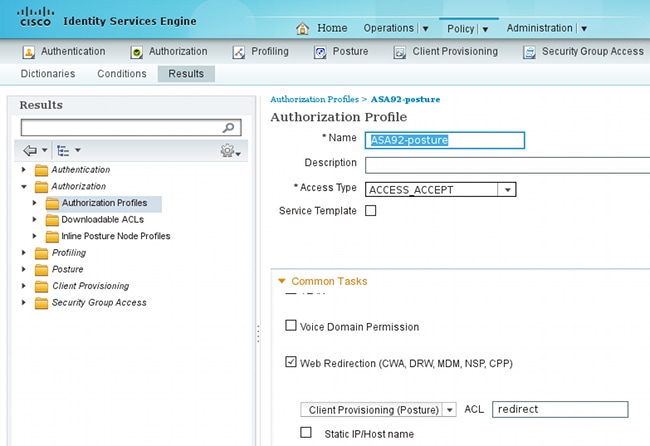

- انتقل إلى السياسة > النتائج > التفويض > ملفات تعريف التخويل وشكلت ملف تعريف التخويل المسمى ASA92-Posture، والذي يعيد توجيه المستخدمين للوضعية. حدد خانة الاختيار إعادة توجيه الويب، وحدد توفير العميل من القائمة المنسدلة، وتأكد من ظهور إعادة التوجيه في حقل قائمة التحكم في الوصول (ACL) الذي تم تحديد قائمة التحكم في الوصول (ACL) محليا على ASA):

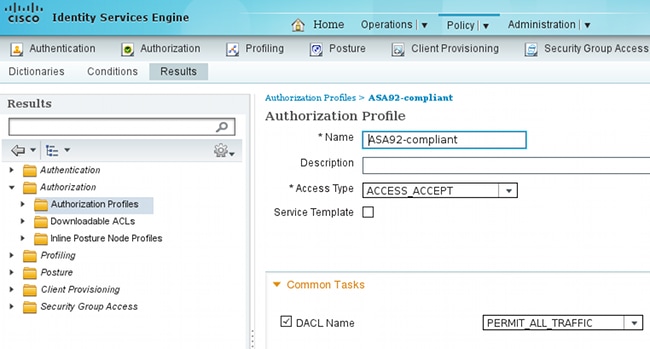

- قم بتكوين ملف تعريف التخويل المسمى ASA92-متوافق، والذي يجب أن يرجع فقط DACL المسمى ALLOW_ALL_TRAFFIC الذي يوفر الوصول الكامل للمستخدمين المتوافقين:

- قم بتكوين ملف تعريف تخويل مماثل باسم ASA916-غير متوافق، والذي يجب أن يرجع قائمة التحكم في الوصول للوسائط (DACL) ذات الوصول المحدود (للمستخدمين غير المتوافقين).

- انتقل إلى السياسة > التفويض وتكوين قواعد التخويل:

- قم بإنشاء قاعدة تسمح بالوصول الكامل إذا كانت نتائج الوضع متوافقة. والنتيجة هي سياسة التخويل المتوافقة مع ASA916.

- قم بإنشاء قاعدة تسمح بالوصول المحدود إذا كانت نتائج الوضع غير متوافقة. والنتيجة هي سياسة التخويل ASA916 غير المتوافقة.

- تأكد من أنه إذا لم يتم الوصول إلى أي من القاعدتين السابقتين، تقوم القاعدة الافتراضية بإرجاع ASA916-Posture، والذي يفرض إعادة التوجيه على ASA.

- قم بإنشاء قاعدة تسمح بالوصول الكامل إذا كانت نتائج الوضع متوافقة. والنتيجة هي سياسة التخويل المتوافقة مع ASA916.

- تحقق قواعد المصادقة الافتراضية من اسم المستخدم في مخزن الهوية الداخلي. إذا كان يجب تغيير ذلك (تم إيداعه في Active Directory (AD)، على سبيل المثال)، فانتقل إلى نهج > مصادقة وقم بالتغيير:

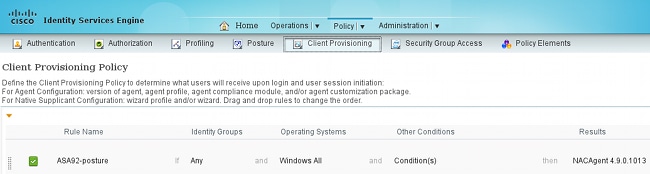

- انتقل إلى نهج > إمداد العميل وقم بتكوين قواعد الإمداد. هذه هي القواعد التي تحدد نوع الوكيل الذي يجب توفيره. في هذا المثال، توجد قاعدة بسيطة واحدة فقط، ويحدد ISE وكيل NAC لجميع أنظمة Microsoft Windows:

عندما لا يكون الوكلاء على موقع شركة خدمات الإنترنت ISE، فمن الممكن تنزيلهم:

- إذا كان ضروريا، يمكنك الانتقال إلى الإدارة > النظام > الإعدادات > الوكيل وتكوين وكيل ISE (للوصول إلى الإنترنت).

- قم بتكوين قواعد الوضع، التي تتحقق من تكوين العميل. يمكنك تكوين القواعد التي تتحقق من:

- الملفات - الوجود، الإصدار، التاريخ

- السجل - المفتاح، القيمة، الوجود

- التطبيق - اسم العملية، قيد التشغيل، لا قيد التشغيل

- الخدمة - اسم الخدمة، قيد التشغيل، لا قيد التشغيل

- برنامج مكافحة الفيروسات - تم دعم أكثر من 100 بائع، إصدار، عند تحديث التعريفات

- برامج مكافحة التجسس - تم دعم أكثر من 100 بائع، الإصدار، عند تحديث التعريفات

- حالة مركبة - مزيج من الكل

- شروط القاموس المخصص - إستخدام معظم قواميس ISE

- الملفات - الوجود، الإصدار، التاريخ

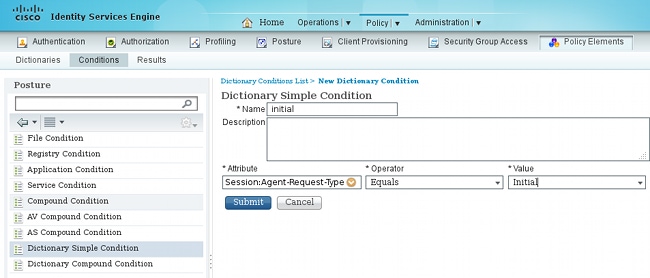

- في هذا المثال، يتم إجراء التحقق من وجود ملف بسيط فقط. إذا كان الملف c:\test.txt موجودا على جهاز العميل، فإنه متوافق مع الوصول الكامل المسموح به. انتقل إلى سياسة > شروط > شروط الملف وقم بتكوين حالة الملف:

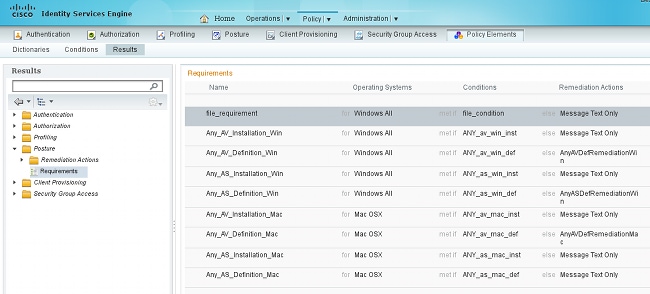

- انتقل إلى السياسة > النتائج > الوضع > المتطلبات وقم بإنشاء متطلب. يجب استيفاء هذا المتطلب عند استيفاء الشرط السابق. وإذا لم يكن كذلك، يتم تنفيذ إجراء الإصلاح. يمكن أن يكون هناك العديد من أنواع إجراءات الإصلاح المتاحة، ولكن في هذا المثال، يتم إستخدام أبسط نوع: يتم عرض رسالة معينة.

ملاحظة: في السيناريو العادي، يمكن إستخدام إجراء معالجة الملف (يوفر ISE الملف القابل للتنزيل).

- انتقل إلى نهج > Posture (وضعية) واستخدم المتطلب الذي قمت بإنشائه في الخطوة السابقة (المسماة file_requirements) في قواعد الوضع. تتطلب قاعدة الوضع الوحيدة أن تفي كافة أنظمة Microsoft Windows بالملف_requirements. وإذا استوفي هذا الشرط، تكون المحطة ممتثلة؛ وإذا لم تستوف، تكون المحطة غير ممتثلة.

إعادة تقييم دورية

بشكل افتراضي، الوضع هو حدث لمرة واحدة. ومع ذلك، هناك حاجة في بعض الأحيان إلى التحقق دوريا من امتثال المستخدم وتعديل إمكانية الوصول إلى الموارد استنادا إلى النتائج. يتم دفع هذه المعلومات عبر البروتوكول السويسري (وكيل NAC) أو ترميزها داخل التطبيق (وكيل الويب).

أتمت هذا steps in order to فحصت المستعمل توافق:

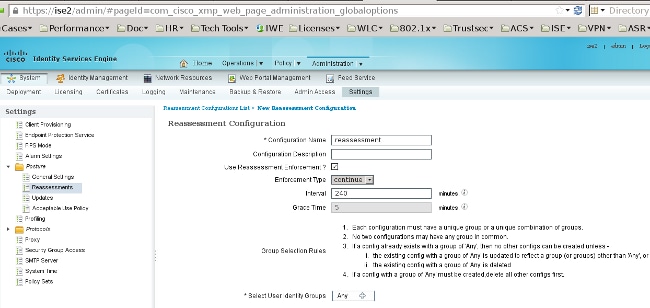

- انتقل إلى إدارة > إعدادات > وضعية > عمليات إعادة التقييم وتمكين إعادة التقييم بشكل عام (لكل تكوين مجموعة هوية):

- إنشاء حالة حالة تطابق كافة عمليات إعادة التقييم:

- قم بإنشاء حالة مماثلة تطابق التقييمات الأولية فقط:

يمكن إستخدام كلا الشرطين في قواعد الوضع. وتطابق القاعدة الأولى التقييمات الأولية فقط، وتطابق القاعدة الثانية جميع التقييمات اللاحقة:

التحقق من الصحة

للتأكد من أن التكوين لديك يعمل بشكل صحيح، فتأكد من إكمال هذه الخطوات كما هو موضح:

- يتصل مستخدم شبكة VPN ب ASA.

- يرسل ال ASA RADIUS-طلب ويستلم إستجابة مع url-redirect وurl-redirect-acl سمة:

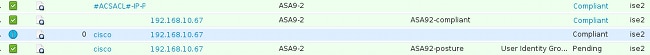

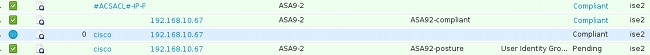

- تشير سجلات ISE إلى أن التخويل يطابق ملف تعريف الوضع (إدخال السجل الأول):

- يضيف ASA إعادة توجيه إلى جلسة شبكة VPN:

aaa_url_redirect: Added url redirect:https://ise2.test-cisco.com:8443/

guestportal/gateway?sessionId=c0a8700a0000900052b840e6&action=cpp

acl:redirect for 10.10.10.10 - تظهر حالة جلسة VPN على ASA أن الوضع مطلوب ويعيد توجيه حركة مرور HTTP:

ASA# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 9

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 16077 Bytes Rx : 16497

Pkts Tx : 43 Pkts Rx : 225

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 14:55:50 CET Mon Dec 23 2013

Duration : 0h:01m:34s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a8700a0000900052b840e6

Security Grp : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 9.1

Public IP : 10.147.24.61

Encryption : none Hashing : none

TCP Src Port : 50025 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : win

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 779

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 9.2

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 50044

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 172

Pkts Tx : 4 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 9.3

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 63296

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5669 Bytes Rx : 18546

Pkts Tx : 35 Pkts Rx : 222

Pkts Tx Drop : 0 Pkts Rx Drop : 0

ISE Posture:

Redirect URL : https://ise2.test-cisco.com:8443/guestportal/gateway?

sessionId=c0a8700a0000900052b840e6&action=cpp

Redirect ACL : redirect - تتم إعادة توجيه العميل الذي يقوم ببدء حركة مرور HTTP التي تطابق قائمة التحكم في الوصول (ACL) لإعادة التوجيه إلى ISE:

aaa_url_redirect: Created proxy for 10.10.10.10

aaa_url_redirect: Sending url redirect:https://ise2.test-cisco.com:8443/

guestportal/gateway?sessionId=c0a8700a0000900052b840e6&action=cpp

for 10.10.10.10 - تتم إعادة توجيه العميل إلى ISE لوضعه:

- تم تثبيت عامل NAC. بعد تثبيت وكيل NAC، تقوم بتنزيل قواعد الوضع عبر البروتوكول السويسري وإجراء عمليات التحقق لتحديد التوافق. يتم بعد ذلك إرسال تقرير الحالة إلى ISE.

- يتلقى ISE تقرير الحالة، ويعيد تقييم قواعد التخويل، و(إذا لزم الأمر) يغير حالة التخويل ويرسل CoA. يمكن التحقق من هذا الإجراء في ise-psc.log:

cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a8700a0000900052b840e6

:::- Decrypting report

cisco.cpm.posture.runtime.PostureManager -:cisco:c0a8700a0000900052b840e6

:::- User cisco belongs to groups NAC Group:NAC:IdentityGroups:User Identity

Groups:Employee,NAC Group:NAC:IdentityGroups:An

cisco.cpm.posture.runtime.PostureManager -:cisco:c0a8700a0000900052b840e6

:::- Posture report token for endpoint mac 08-00-27-CD-E8-A2 is Healthy

cisco.cpm.posture.runtime.PostureManager -:cisco:c0a8700a0000900052b840e6

:::- Posture state is compliant for endpoint with mac 08-00-27-CD-E8-A2

cisco.cpm.posture.runtime.PostureCoA -:cisco:c0a8700a0000900052b840e6

:::- Posture CoA is triggered for endpoint [null] with session

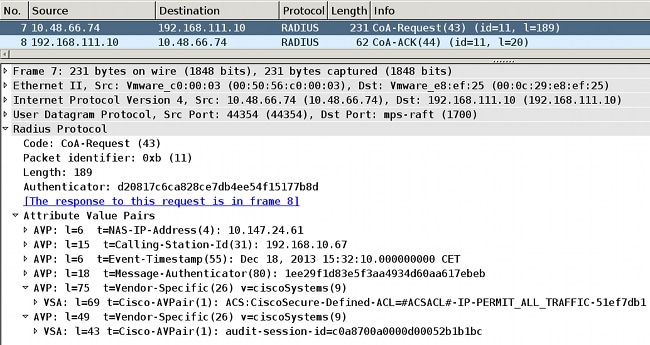

[c0a8700a0000900052b840e6] - يرسل ISE RADIUS CoA الذي يتضمن session_id واسم DACL الذي يسمح بالوصول الكامل:

وينعكس ذلك في سجلات ISE:

- يكون إدخال السجل الأول للمصادقة الأولية التي ترجع توصيف الوضع (مع إعادة التوجيه).

- يتم ملء إدخال السجل الثاني بعد تلقي التقرير السويسري المتوافق.

- يتم ملء إدخال السجل الثالث عند إرسال CoA، بالإضافة إلى التأكيد (الذي تم وصفه بأنه "تفويض ديناميكي" بنجاح).

- يتم إنشاء إدخال السجل النهائي عندما يقوم ASA بتنزيل DACL.

- يكون إدخال السجل الأول للمصادقة الأولية التي ترجع توصيف الوضع (مع إعادة التوجيه).

- يظهر تصحيح الأخطاء على ASA أنه تم إستلام CoA وأنه تمت إزالة إعادة التوجيه. يقوم ASA بتنزيل قوائم التحكم في الوصول (DACL) إذا لزم الأمر:

ASA# Received RAD_COA_REQUEST

RADIUS packet decode (CoA-Request)

Radius: Value (String) =

41 43 53 3a 43 69 73 63 6f 53 65 63 75 72 65 2d | ACS:CiscoSecure-

44 65 66 69 6e 65 64 2d 41 43 4c 3d 23 41 43 53 | Defined-ACL=#ACS

41 43 4c 23 2d 49 50 2d 50 45 52 4d 49 54 5f 41 | ACL#-IP-PERMIT_A

4c 4c 5f 54 52 41 46 46 49 43 2d 35 31 65 66 37 | LL_TRAFFIC-51ef7

64 62 31 | db1

Got AV-Pair with value audit-session-id=c0a8700a0000900052b840e6

Got AV-Pair with value ACS:CiscoSecure-Defined-ACL=

#ACSACL#-IP-PERMIT_ALL_TRAFFIC-51ef7db1

aaa_url_redirect: Deleted url redirect for 10.10.10.10 - بعد ال VPN جلسة، cisco يتلقى ال DACL يطبق (وصول كامل) للمستخدم:

ASA# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 9

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 94042 Bytes Rx : 37079

Pkts Tx : 169 Pkts Rx : 382

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 14:55:50 CET Mon Dec 23 2013

Duration : 0h:05m:30s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a8700a0000900052b840e6

Security Grp : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 9.1

Public IP : 10.147.24.61

Encryption : none Hashing : none

TCP Src Port : 50025 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : win

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 779

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 9.2

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 50044

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 5204 Bytes Rx : 172

Pkts Tx : 4 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_TRAFFIC-51ef7db1

DTLS-Tunnel:

Tunnel ID : 9.3

Assigned IP : 10.10.10.10 Public IP : 10.147.24.61

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 63296

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 3.1.02040

Bytes Tx : 83634 Bytes Rx : 36128

Pkts Tx : 161 Pkts Rx : 379

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_TRAFFIC-51ef7db1

ملاحظة: يزيل ASA دائما قواعد إعادة التوجيه، حتى عندما لا يكون لدى CoA أي DACL مرفقة.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

تصحيح الأخطاء على ISE

انتقل إلى إدارة > تسجيل > تكوين سجل تصحيح الأخطاء لتمكين تصحيح الأخطاء. توصي Cisco بتمكين تصحيح الأخطاء المؤقت ل:

- سويسري

- إعادة التوجيه دون إيقاف (NSF)

- NSF-جلسة

- حكم

- وضعية

دخلت هذا أمر في ال CLI in order to شاهدت ال debugs:

ise2/admin# show logging application ise-psc.log tail count 100

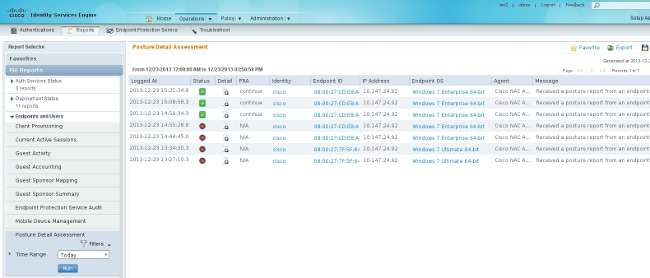

انتقل إلى العمليات > التقارير > تقارير ISE > نقاط النهاية والمستخدمين > تقييم تفاصيل الوضع لعرض تقارير الوضع:

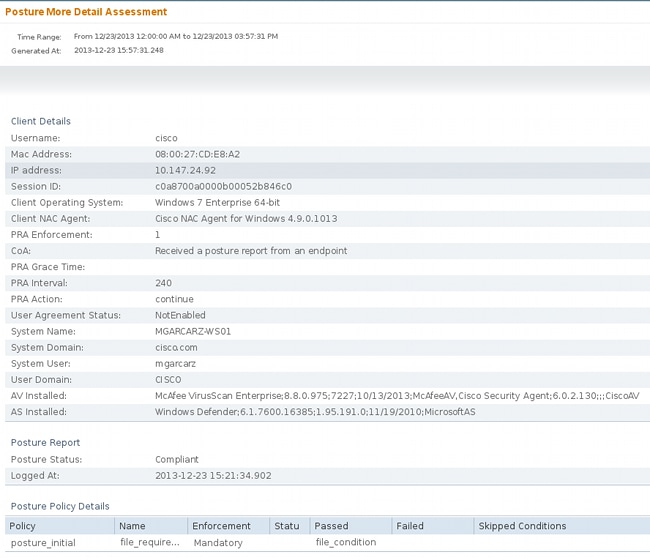

في صفحة "Posture More Detail Assessment"، يوجد اسم نهج باسم متطلب يتم عرضه، بالإضافة إلى النتائج:

تصحيح الأخطاء على ASA

أنت يستطيع مكنت هذا يضبط على ال ASA:

- debug aaa url-redirect

- تخويل debug aaa

- تخويل ديناميكي ل debug radius

- فك شفرة نصف القطر debug

- debug radius user cisco

تصحيح أخطاء الوكيل

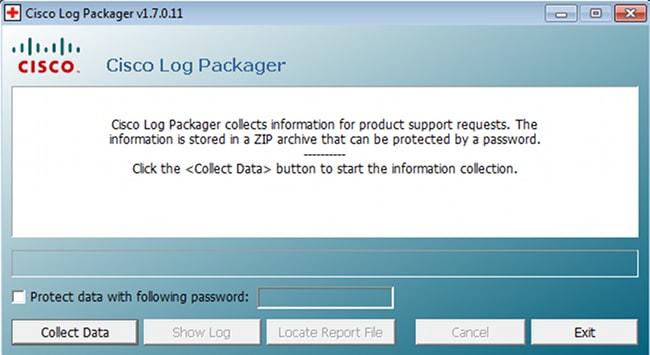

بالنسبة لوكيل NAC، من الممكن تجميع تصحيح الأخطاء باستخدام Cisco Log Packager، والذي يتم استهلاله من واجهة المستخدم الرسومية (GUI) أو باستخدام واجهة سطر الأوامر (CLI)، الاستخدامCCAAgentLogPackager.app.

تلميح: يمكنك فك ترميز النتائج باستخدام أداة مركز المساعدة التقنية (TAC).

لاسترداد السجلات لعامل الويب، انتقل إلى المواقع التالية:

- C: > الوثيقة والإعدادات > <user> > الإعدادات المحلية > Temp > Webagent.log (مفكوزة باستخدام أداة TAC)

- ج: > الوثيقة والإعدادات > <user> > الإعدادات المحلية > Temp > WebSlotSetup.log

ملاحظة: إذا لم تكن السجلات موجودة في هذه المواقع، فتحقق من متغير بيئة TEMP.

فشل وضع وكيل NAC

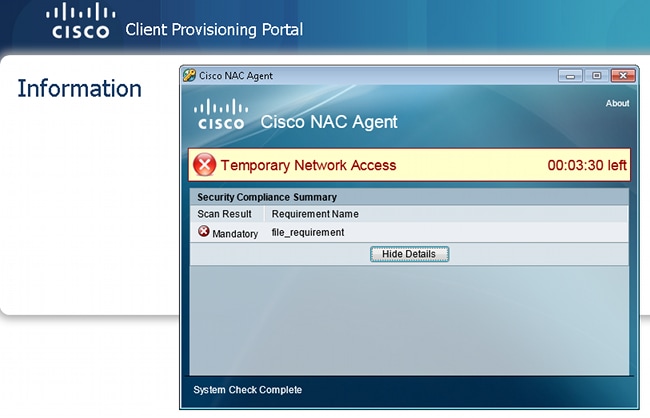

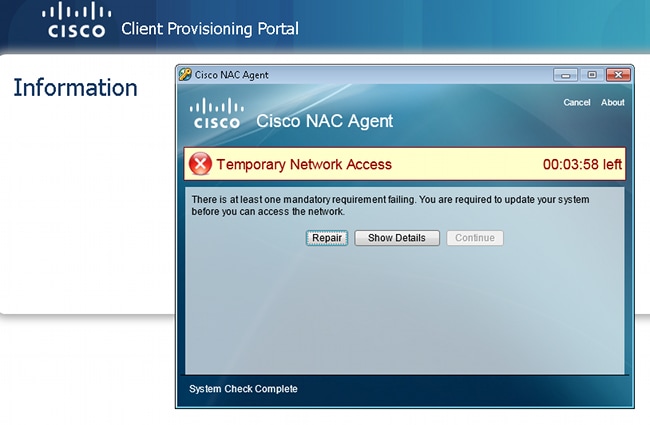

في حالة فشل الوضع، يتم عرض السبب على المستخدم:

يسمح للمستخدم بعد ذلك بإجراءات الإصلاح إذا تم تكوينها:

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

09-May-2014 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- TAC Engineers

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات