تكوين جدار حماية ASA ل Expressway في إعداد بطاقة واجهة الشبكة (NIC) المزدوجة ل WebRTC

خيارات التنزيل

-

ePub (281.0 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند خطوات التكوين لجدار حماية ASA في نشر Expressway مع بطاقة واجهة الشبكة (NIC) المزدوجة الممكنة لتدفق WebRTC.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة جدران الحماية من Cisco ASA (أجهزة الأمان المعدلة من Cisco)

- معرفة إدارية بخوادم Expressway

- معرفة إدارية ب CMS (خادم الاجتماعات من Cisco)

- فهم تطبيق WebRTC من Cisco CMS

- ترجمة عنوان الشبكة (NAT)

- إجتياز باستخدام مرحلات حول NAT (دوران)

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة، ومع ذلك يجب تلبية الحد الأدنى من متطلبات إصدار البرامج.

- خادم Expressway

- خادم CMS

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تمت إضافة دعم وكيل WebRTC إلى Expressway من الإصدار X8.9.2، والذي يمكن المستخدمين خارج المقر من الاستعراض إلى Cisco Meeting Server Web Bridge.

يمكن للعملاء والضيوف الخارجيين إدارة CMS CoSpaces أو الانضمام إليها دون الحاجة إلى أي برامج أخرى غير مستعرض ويب مدعوم. يمكن العثور على قائمة المستعرضات المدعومة هنا.

يمكن تكوين خادم Expressway-E باستخدام واجهات شبكة واحدة أو مزدوجة (وبالتالي يكون له زوج من بطاقات واجهة الشبكة (NIC) الموجهة داخليا وخارجيا). في إصدارات ExpressWay السابقة، لم يكن وجود بطاقة واجهة شبكة (NIC) مزدوجة مع NAT ثابت شرطا إلزاميا. عندما تم رفع ميزة WebRTC عبر Expressway، بدأت تتطلب تكوين NAT ثابت، حتى في سيناريو تمكين بطاقة واجهة الشبكة (NIC) المزدوجة على خادم Expressway-E. ومن المخطط أن يحتوي إصدار برنامج ExpressWay X12.5.3 على إعادة صياغة لمنطق الرمز، مما يزيل هذا المتطلب في جميع سيناريوهات التكوين تقريبا. راجع طلب التحسين CSCve37570 للحصول على مزيد من المعلومات.

ملاحظة: عند إستخدام Expressway-E في تكوين بطاقة واجهة الشبكة (NIC) المزدوجة مع NAT الثابتة كخادم TURN لحركة مرور WebRTC، ومسار الوسائط العاملة الوحيد هو مرشح الترحيل على كل من CMS و WebRTC Client، يقوم خادم TURN بإرسال حزم RTP فعليا إلى عنوان NAT IP الثابت الخاص به. هذا هو السبب أن nat انعكاس ينبغي كنت شكلت على الجدار الخارجي.

تحذير: لا يزال نشر مجموعة Expressway-E مع خوادم TURN المتعددة التي تم تنشيطها خلف نفس NAT يتطلب انعكاس NAT ليتم تكوينه.

ملاحظة فنية

إذا كنت ترغب في معرفة المزيد حول عمليات الجليد والدوران والصعق، فيرجى مشاهدة برنامج عرض الحياة ICE / TURN / STUN التعليمي - BRKCOL-2986 من Cisco

توفر هذه الجلسة الخلفية التقنية ورؤى حول Traversal باستخدام Relay NAT (TURN) وإنشاء الاتصال التفاعلي (ICE). وهو يشرح كيفية إستخدام هذه الميزات في "مجموعة التعاون" مع بعض الاهتمام الإضافي بحالة الاستخدام في "الوصول عن بعد أو أثناء التنقل" (MRA). تعلم المشاركون في هذه الجلسة لماذا يلزم تطبيق TURN وكيف تجد ICE مسار الوسائط الأمثل. ونوقشت إرشادات أستكشاف المشكلات وإصلاحها، وعرضت أدوات قابلية الخدمة المتاحة مع أفضل الممارسات.

التكوين

يوضح هذا الفصل الخطوات المطلوبة لتكوين انعكاس NAT على جدار حماية ASA في سيناريو خادم Expressway-E مع بطاقة واجهة شبكة (NIC) مزدوجة ممكنة. تحتوي حركة المرور العائدة من جدار الحماية إلى Expressway (بعد الانعكاس) على عنوان IP العام للخادم كعنوان مصدر، حيث جاء الطلب (لمطابقة أذونات TURN).

ملاحظة: عادة ما تكون حزم عدم الثقة في جدران الحماية التي تحتوي على نفس عنوان IP للمصدر والوجهة. يجب تكوين جدار الحماية الخارجي للسماح بانعكاس NAT لعنوان IP العام ل Expressway-E.

الرسم التخطيطي للشبكة

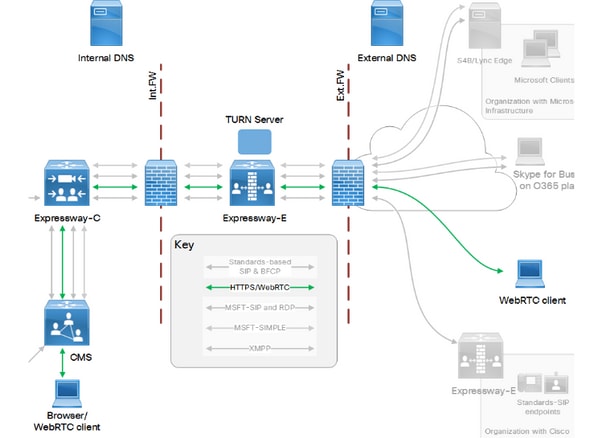

توفر هذه الصورة مثالا لتدفق الاتصالات والمنافذ المطلوبة ل CMS WebRTC الخاصة ب IT WebRTC:

هذا المرجع مأخوذ من دليل إستخدام منفذ Cisco Expressway IP لإصدار Expressway x12.5.

خطوات التكوين لجدار حماية Cisco ASA

توفر هذه الخطوات خطوات التكوين المطلوبة على جدار حماية Cisco ASA، للإصدار 8.3 والإصدارات الأحدث.

الخطوة 1. قم بإنشاء كائنين - الأول خاص بعنوان IP الخاص ل Expressway-E، والثاني خاص بعنوان IP العام ل Expressway-E. قم بتشغيل الأوامر:

ASA(config)#object network expressway-private

ASA(config-network-object)# host x.x.x.x

ASA(config)#object network expressway-public

ASA(config-network-object)# host y.y.y.y

الخطوة 2. حدد اسم الواجهة التي يتصل بها Expressway-E - على سبيل المثال، DMZ-Expressway.

الخطوة 3. شكلت يدوي ساكن إستاتيكي nat أن يكون الغرض أن يترجم Expressway حركة مرور من خاص عنوان إلى هو عنوان IP خاص و بعد ذلك أن يرسلها إلى ExpressWay-E ثانية (بعد أن يترجم). قم بتشغيل الأمر واستبدل القيم الفعلية لعملية النشر الخاصة بك:

ASA(config)# nat (DMZ-expressway, DMZ-expressway)source static expressway-private expressway-public destination static expressway-public expressway private

الخطوة 4. السماح لحركة المرور بالعودة عن طريق إضافة قائمة وصول (أو بإضافة خط إلى قائمة وصول تم تكوينها بالفعل) على الواجهة المتصلة ب Expressway-E:

access-list access-list-name-on-DMZ-expressway line 1 permit IP any expressway-private

التحقق من الصحة

بعد اكتمال التكوين، يمكن إختباره مباشرة باستخدام محاولة إستدعاء، أو إختبار باستخدام الأمر packet-tracer.

مثال إستعمال ال packet-tracer أمر:

packet-tracer input interface-name tcp expressway-private-ip 1234 expressway-public-ip destination-port

استبدل المعلمات المميزة بمعلومات مناسبة من عملية النشر. إذا نجح التكوين، فإن الأمر packet-tracer يرجع هذا الإخراج:

input-interface: DMZ-expressway

input-status: up

input-line-status: up

output-interface: DMZ-expressway

output-status: up

output-line-status: up

Action: allow

استكشاف الأخطاء وإصلاحها

لا توجد حاليا معلومات أستكشاف الأخطاء وإصلاحها الخاصة بهذا التكوين.

معلومات ذات صلة

تمت المساهمة بواسطة مهندسو Cisco

- Asma Mahmoud Al Mawazrehمهندس TAC من Cisco

- Lidiya Bogdanovaمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات