تكوين نفق VPN لإدارة AnyConnect على ASA

خيارات التنزيل

-

ePub (3.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تكوين ASA حيث تقبل بوابة VPN الاتصالات من AnyConnect Secure Mobility Client من خلال نفق Management VPN.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تكوين VPN من خلال مدير أجهزة الأمان القابل للتكيف (ASDM)

- تكوين واجهة سطر الأوامر (CLI) لأجهزة الأمان المعدلة الأساسية

- شهادات X509

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- برنامج ASA الإصدار 9.12(3)9 من Cisco

- برنامج ASDM الإصدار 7.12.2 من Cisco

- Windows 10 مع Cisco AnyConnect Secure Mobility Client، الإصدار 4.8.03036

ملاحظة: تنزيل حزمة (anyconnect-win*.pkg or anyconnect-macos*.pkg) AnyConnect VPN Web Deploy من تنزيل برامج Cisco (للعملاء المسجلين فقط). انسخ عميل AnyConnect VPN إلى ذاكرة Flash (الذاكرة المؤقتة) ل ASA التي سيتم تنزيلها إلى أجهزة كمبيوتر المستخدم البعيدة لإنشاء اتصال SSL VPN مع ASA. راجع تثبيت قسم AnyConnect Client في دليل تكوين ASA للحصول على مزيد من المعلومات.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يضمن نفق الشبكة الخاصة الظاهرية (VPN) للإدارة الاتصال بشبكة الشركة كلما تم تشغيل نظام العميل، وليس فقط عند تأسيس اتصال بالشبكة الخاصة الظاهرية (VPN) بواسطة المستخدم النهائي. يمكنك تنفيذ إدارة الحزم على نقاط النهاية خارج المكتب، وخاصة الأجهزة التي يتم توصيلها بشكل متكرر بواسطة المستخدم، عبر شبكة VPN، بشبكة المكتب. كما تستفيد البرامج النصية لتسجيل الدخول إلى نظام التشغيل Endpoint OS التي تتطلب اتصال شبكة الشركة من هذه الميزة.

يسمح "نفق إدارة AnyConnect" للمسؤولين بالاتصال ب AnyConnect دون تدخل من المستخدم قبل تسجيل دخول المستخدم. يمكن أن يعمل نفق إدارة AnyConnect بالاقتران مع "اكتشاف الشبكة الموثوق بها"، وبالتالي يتم تشغيله فقط عندما تكون نقطة النهاية خارج الأصل ويتم فصلها من شبكة VPN بدأها المستخدم. يكون نفق إدارة AnyConnect شفاف للمستخدم النهائي ويقطع الاتصال تلقائيا عندما يقوم المستخدم بتهيئة VPN.

| نظام التشغيل/التطبيق | الحد الأدنى لمتطلبات الإصدار |

| ASA | 9.0.1 |

| ASDM | 7.10.1 |

| إصدار Windows AnyConnect | 4.7.00136 |

| إصدار AnyConnect من MacOS | 4.7.01076 |

| لينكس | غير معتمد |

نفق عمل الإدارة

يتم بدء تشغيل خدمة عميل AnyConnect VPN تلقائيا عند تمهيد النظام. إنه يكتشف أن الإدارة نفق مكنت سمة (عن طريق الإدارة VPN profile)، لذلك هو يطلق الإدارة زبون تطبيق أن يبدأ إدارة نفق توصيل. يستخدم تطبيق عميل الإدارة إدخال المضيف من ملف تعريف الشبكة الخاصة الظاهرية (VPN) للإدارة لبدء الاتصال. ثم يتم إنشاء نفق VPN كالمعتاد، مع إستثناء واحد: لا يتم إجراء أي تحديث لبرنامج أثناء اتصال نفق إدارة نظرا لأنه من المفترض أن يكون نفق الإدارة شفافا للمستخدم.

يقوم المستخدم ببدء نفق VPN عبر واجهة مستخدم AnyConnect، والتي تقوم بتشغيل إنهاء نفق الإدارة. عند إنهاء نفق الإدارة، يستمر إنشاء نفق المستخدم كالمعتاد.

يقوم المستخدم بقطع اتصال نفق VPN، والذي يؤدي إلى تشغيل إعادة الإنشاء التلقائية لنفق الإدارة.

القيود

- تفاعل المستخدم غير مدعوم

- المصادقة المستندة إلى الشهادة من خلال "مخزن الشهادات الآلي" (في Windows) مدعومة فقط

- يتم فرض فحص شهادة الخادم المقيد

- الوكيل الخاص غير مدعوم

- الوكيل العام غير معتمد (يتم دعم القيمة الأصلية للوكيل على الأنظمة الأساسية حيث لا يتم إسترداد إعدادات الوكيل الأصلي من المستعرض)

- البرامج النصية للتخصيص في AnyConnect غير مدعومة

ملاحظة: للحصول على مزيد من المعلومات، ارجع إلى حول نفق Management VPN.

التكوين

يصف هذا القسم كيفية تكوين Cisco ASA كبوابة VPN لقبول الاتصالات من عملاء AnyConnect من خلال نفق Management VPN.

التكوين على ASA من خلال ASDM/CLI

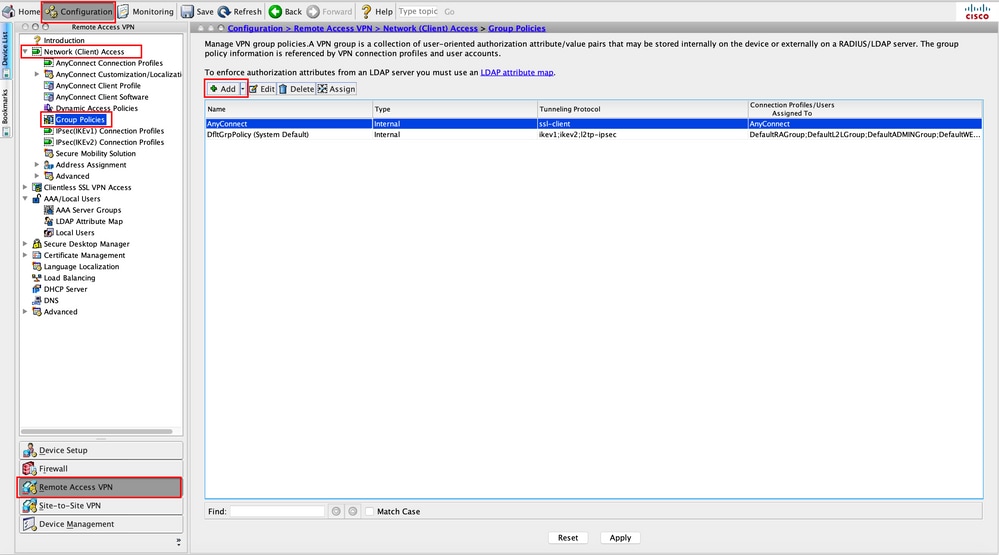

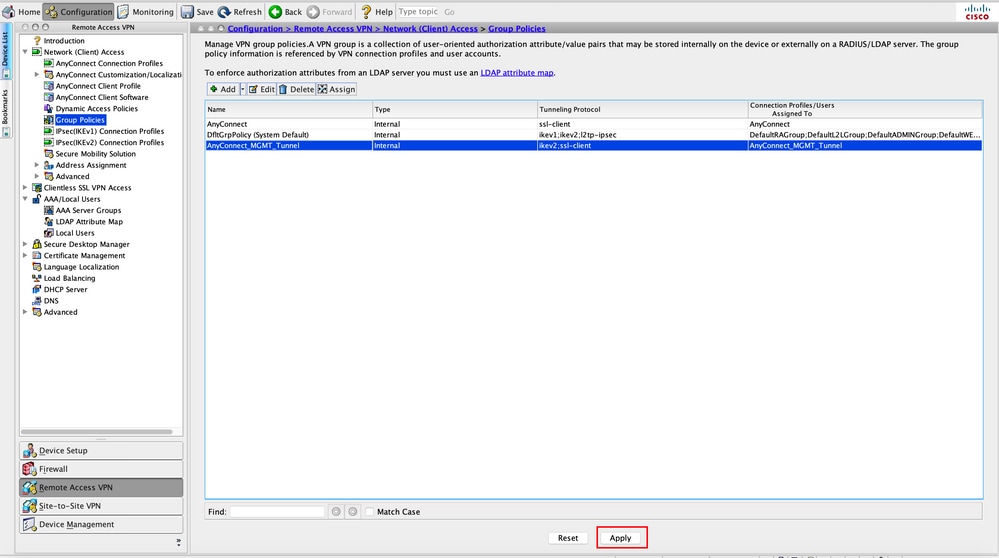

الخطوة 1. إنشاء نهج مجموعة AnyConnect. انتقل إلىConfiguration > Remote Access VPN > Network (Client) Access > Group Policies. انقر.Add

ملاحظة: من المستحسن إنشاء نهج مجموعة AnyConnect جديد يتم إستخدامه لنفق إدارة AnyConnect فقط.

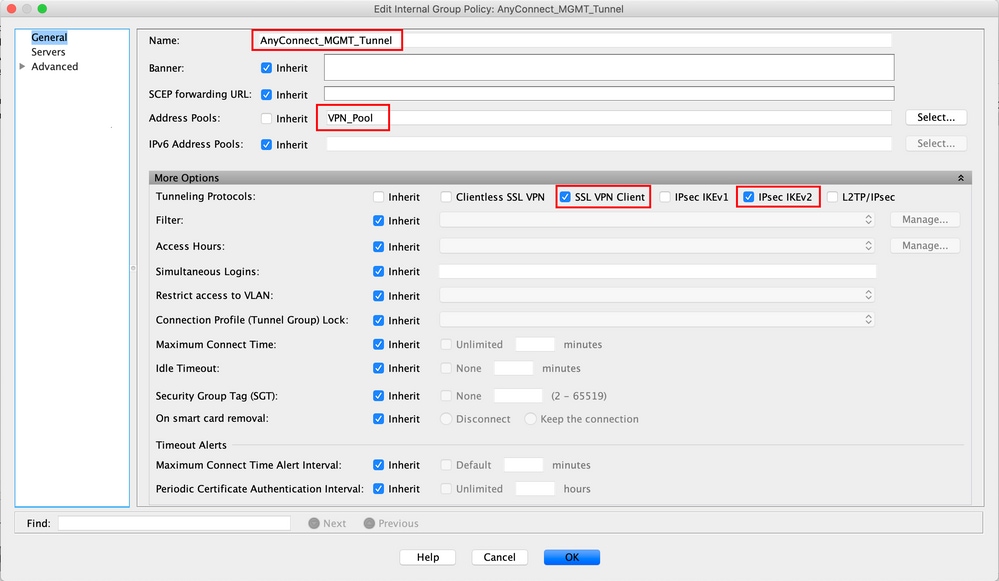

الخطوة 2. توفيرNameلنهج المجموعة. قم بتعيين/إنشاءAddress Pool. أخترTunneling ProtocolsكSSL VPN Clientو/أوIPsec IKEv2، كما هو موضح في الصورة.

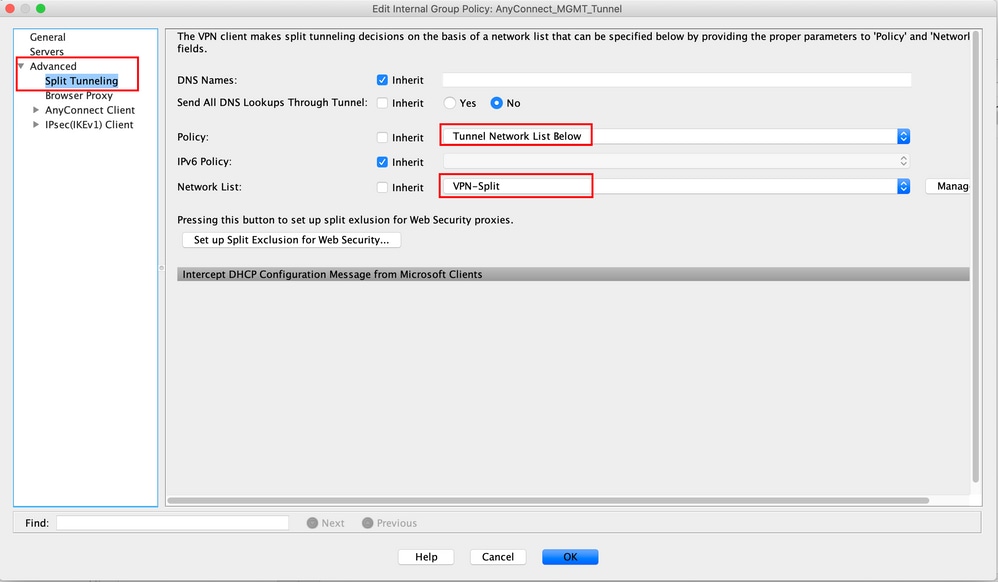

الخطوة 3. انتقل إلىAdvanced > Split Tunneling. قم بتكوينPolicyASTunnel Network List BelowواخترNetwork List، كما هو موضح في الصورة.

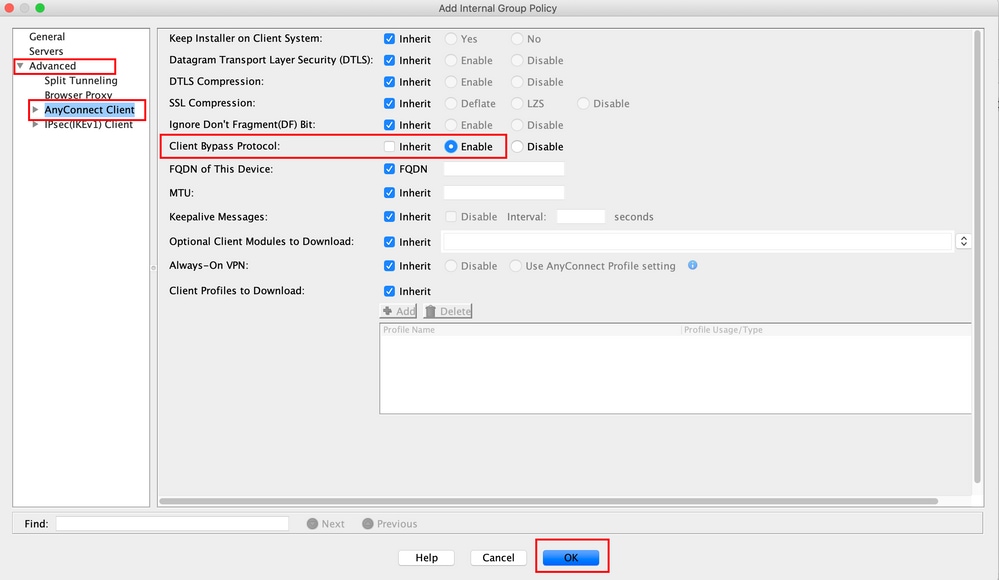

ملاحظة: إذا لم يتم دفع عنوان عميل لكل من بروتوكولات IP (IPv4 و IPv6)، فيجبClient Bypass Protocolأن يكونenabledالإعداد بحيث لا يتم تعطيل حركة مرور البيانات المطابقة بواسطة نفق الإدارة. للتكوين، ارجع إلى الخطوة 4.

الخطوة 4. انتقل إلىAdvanced > AnyConnect Client. تعيينClient Bypass ProtocolإلىEnable. انقرOKللحفظ، كما هو موضح في الصورة.

الخطوة 5. كما هو موضح في هذه الصورة، انقرApplyلدفع التكوين إلى ASA.

CLI تشكيل ل مجموعة سياسة:

ip local pool VPN_Pool 192.168.10.1-192.168.10.100 mask 255.255.255.0

! access-list VPN-Split standard permit 172.16.0.0 255.255.0.0

! group-policy AnyConnect_MGMT_Tunnel internal group-policy AnyConnect_MGMT_Tunnel attributes vpn-tunnel-protocol ikev2 ssl-client split-tunnel-network-list value VPN-Split client-bypass-protocol enable address-pools value VPN_Pool

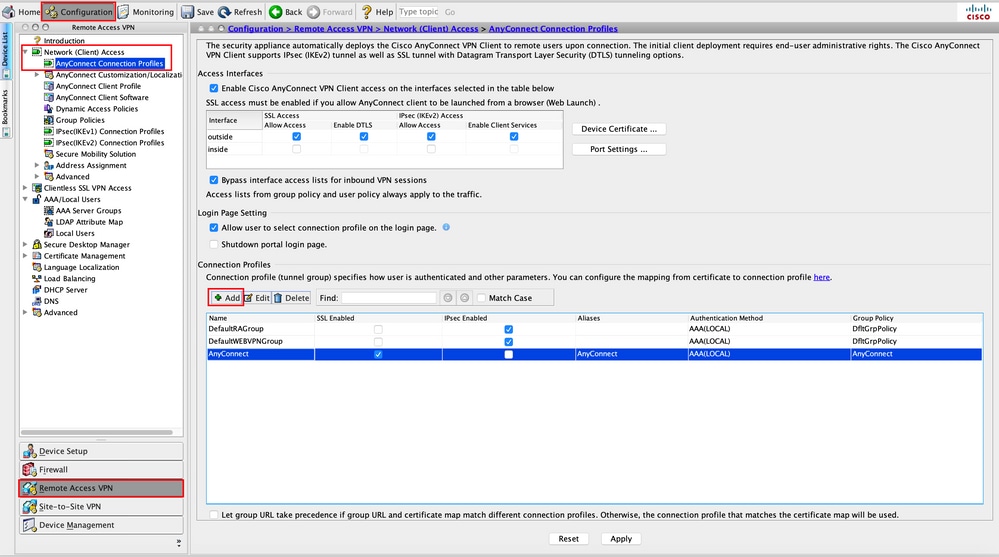

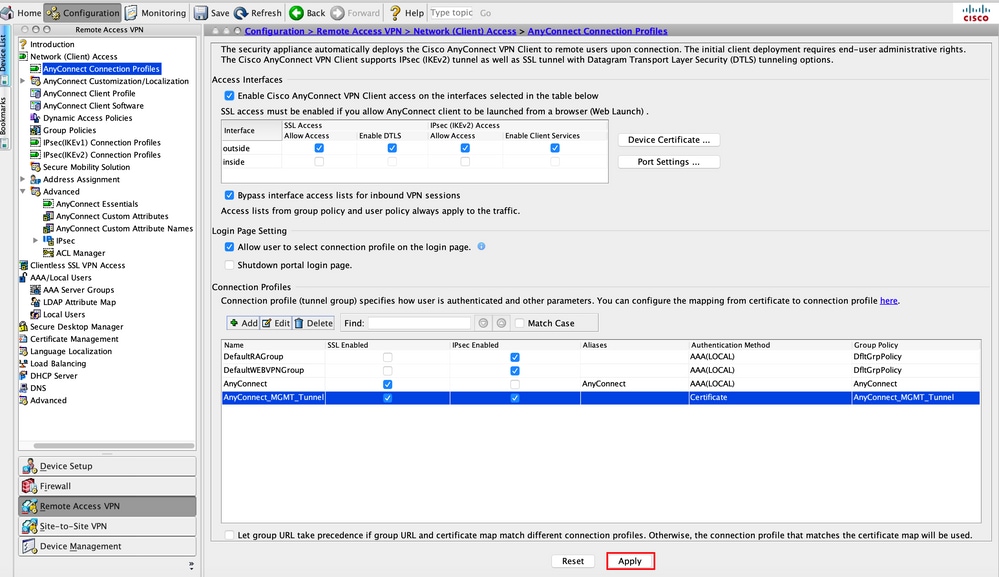

الخطوة 6. إنشاء ملف تعريف اتصال AnyConnect. انتقل إلىConfiguration > Remote Access VPN > Network (Client) Access > AnyConnect Connection Profile. انقر.Add

ملاحظة: من المستحسن إنشاء ملف تعريف اتصال AnyConnect جديد يتم إستخدامه لنفق إدارة AnyConnect فقط.

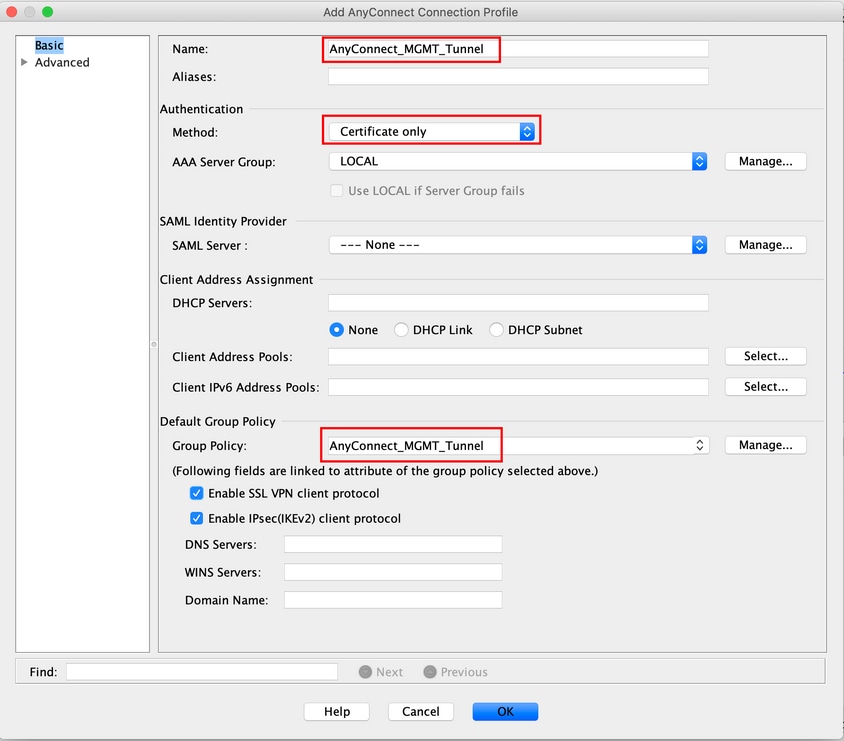

الخطوة 7. توفيرNameتوصيف التوصيل وتعيينAuthentication MethodCertificate only. أخترGroup Policyمثل الذي تم إنشاؤه في الخطوة 1.

ملاحظة: تأكد من أن الشهادة الجذر من المرجع المصدق المحلي موجودة على ASA. انتقل إلىConfiguration > Remote Access VPN > Certificate Management > CA Certificatesإضافة/عرض الشهادة.

ملاحظة: تأكد من وجود شهادة هوية صادرة عن نفس المرجع المصدق المحلي في مخزن شهادات الجهاز (في Windows) و/أو في سلسلة مفاتيح النظام (في MacOS).

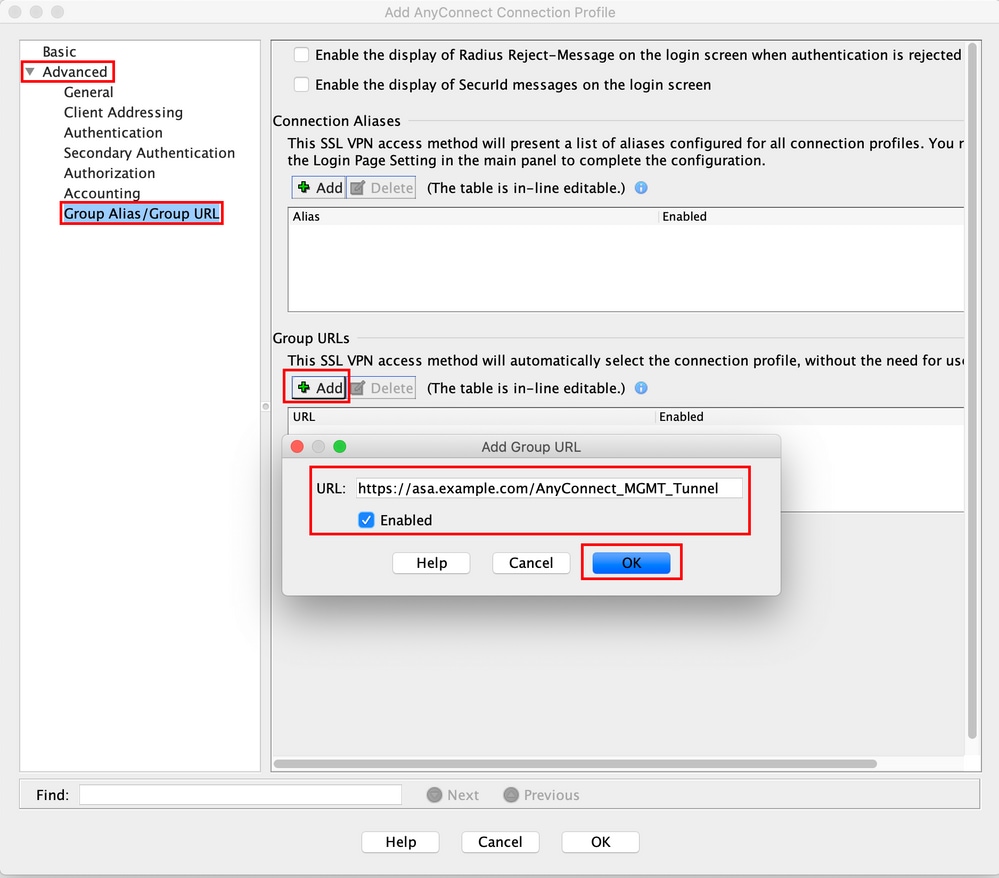

الخطوة 8. انتقل إلىAdvanced > Group Alias/Group URL. انقرAddأدناهGroup URLsوأضفURL. تأكدEnabledمن أنه تم التحقق. انقرOKللحفظ، كما هو موضح في الصورة.

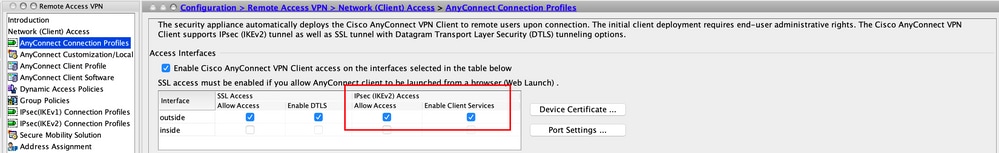

في حالة إستخدام IKEv2، تأكد من تمكينIPsec (IKEv2) Accessالواجهة المستخدمة ل AnyConnect.

الخطوة 9. طقطقتApplyأن يدفع التشكيل إلى ال ASA.

CLI تشكيل لتوصيف التوصيل (tunnel-group):

tunnel-group AnyConnect_MGMT_Tunnel type remote-access tunnel-group AnyConnect_MGMT_Tunnel general-attributes default-group-policy AnyConnect_MGMT_Tunnel tunnel-group AnyConnect_MGMT_Tunnel webvpn-attributes authentication certificate group-url https://asa.example.com/AnyConnect_MGMT_Tunnel enable

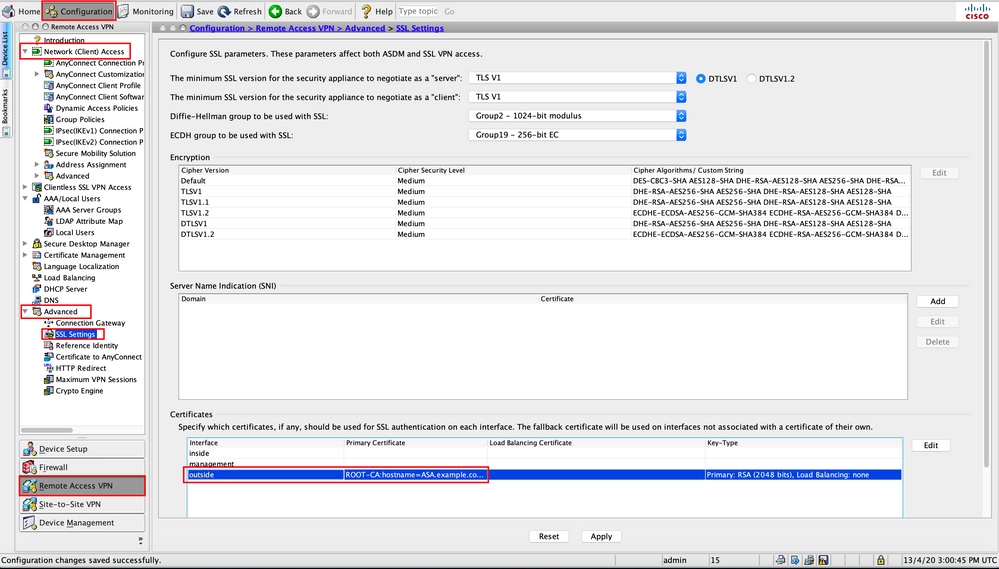

الخطوة 10. تأكد من تثبيت شهادة موثوق بها على ASA ومرتبطة بالواجهة المستخدمة لاتصالات AnyConnect. انتقل إلىConfiguration > Remote Access VPN > Advanced > SSL Settingsلإضافة/عرض هذا الإعداد.

ملاحظة: راجع تثبيت شهادة الهوية في ASA.

تكوين CLI ل SSL TrustPoint:

ssl trust-point ROOT-CA outside

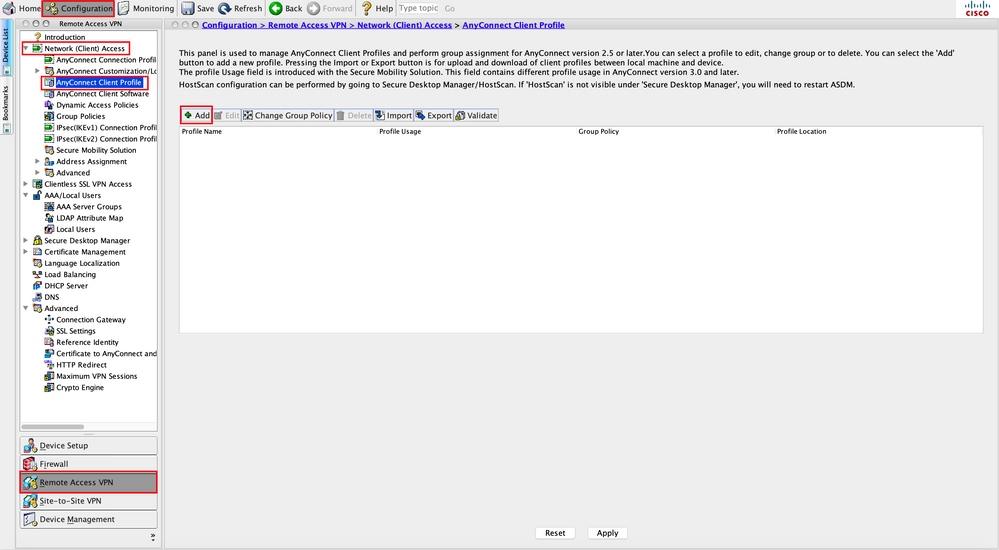

إنشاء ملف تعريف AnyConnect Management VPN

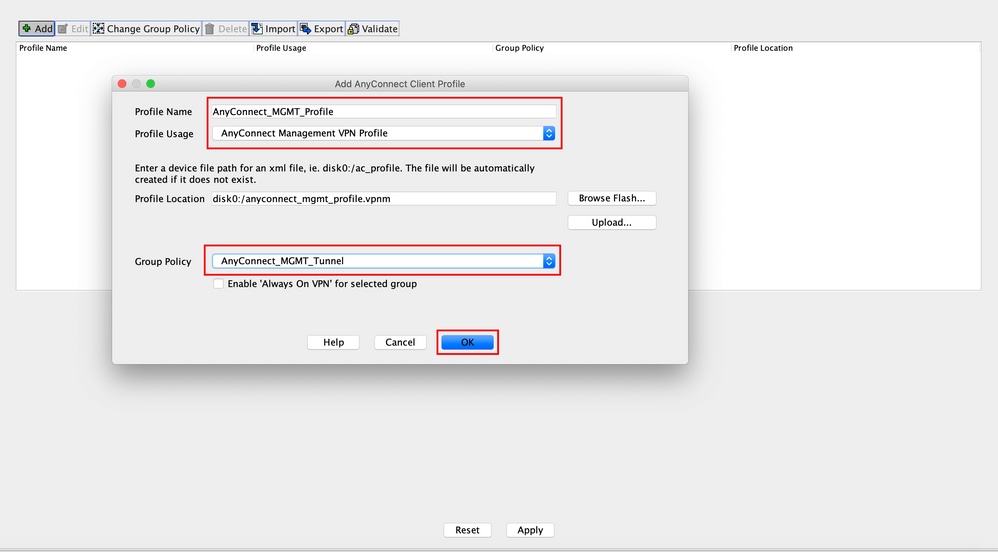

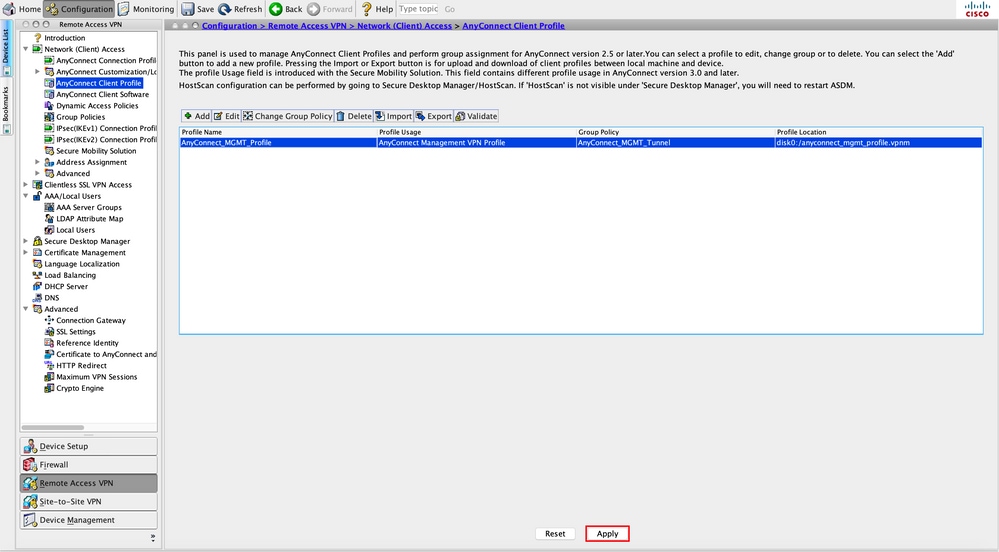

الخطوة 1. إنشاء ملف تعريف عميل AnyConnect. انتقل إلىConfiguration > Remote Access VPN > Network (Client) Access > AnyConnect Client Profile. انقرAdd، كما هو موضح في الصورة.

الخطوة 2. توفيرProfile Name. أخترProfile UsageكAnyConnect Management VPN profile. أخترGroup Policyالذي تم إنشاؤه في الخطوة 1. انقرOK، كما هو موضح في الصورة.

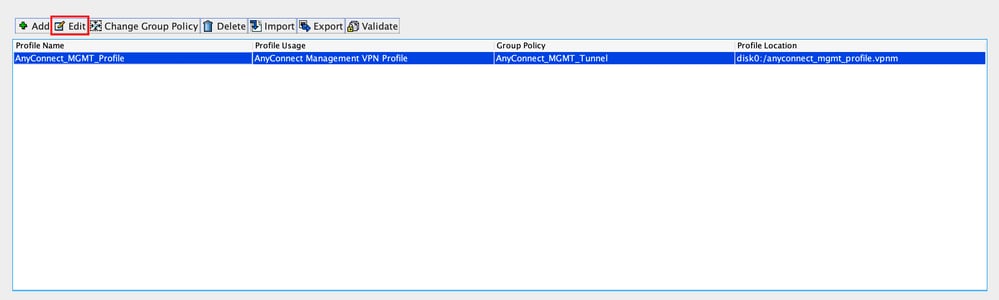

الخطوة 3. أختر ملف التخصيص الذي تم إنشائه وانقر تحرير، كما هو موضح في الصورة.

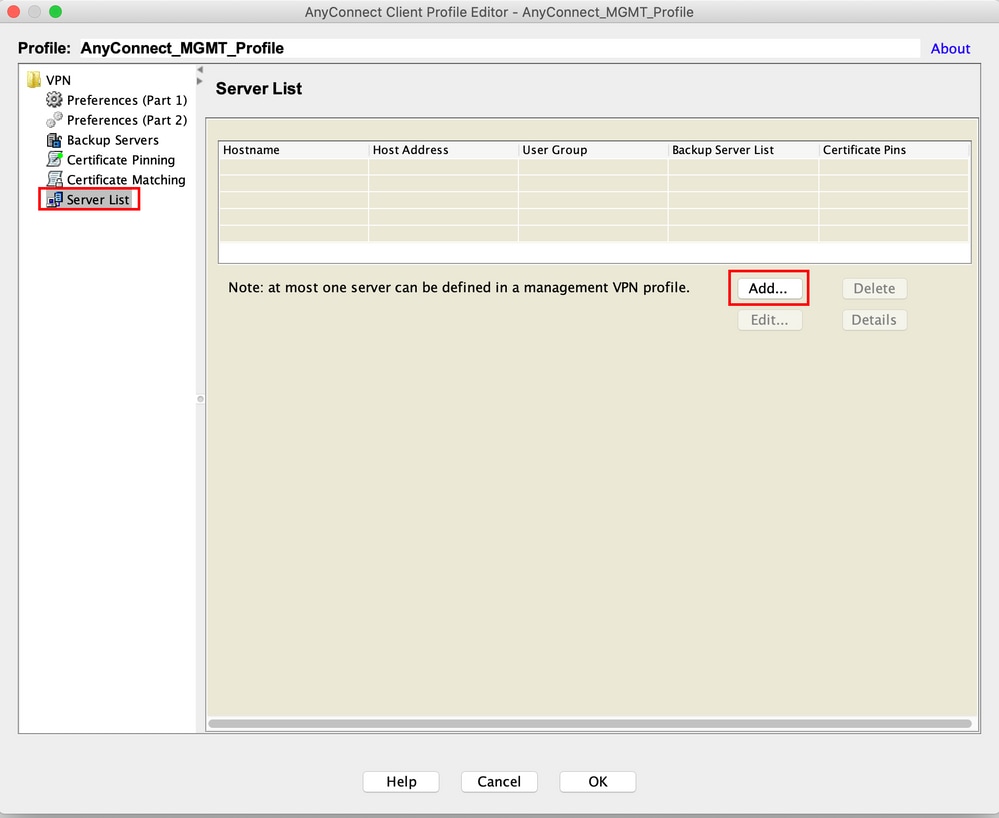

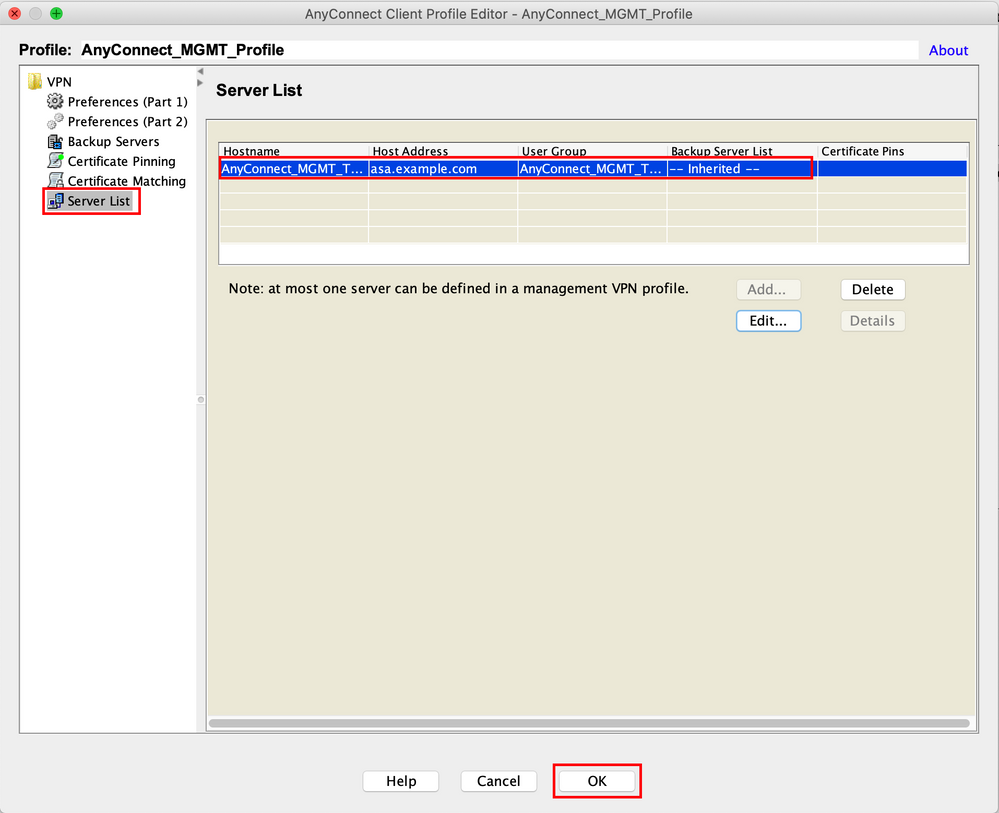

الخطوة 4. انتقل إلى Server List. انقرAdd لإضافة إدخال قائمة خوادم جديد، كما هو موضح في الصورة.

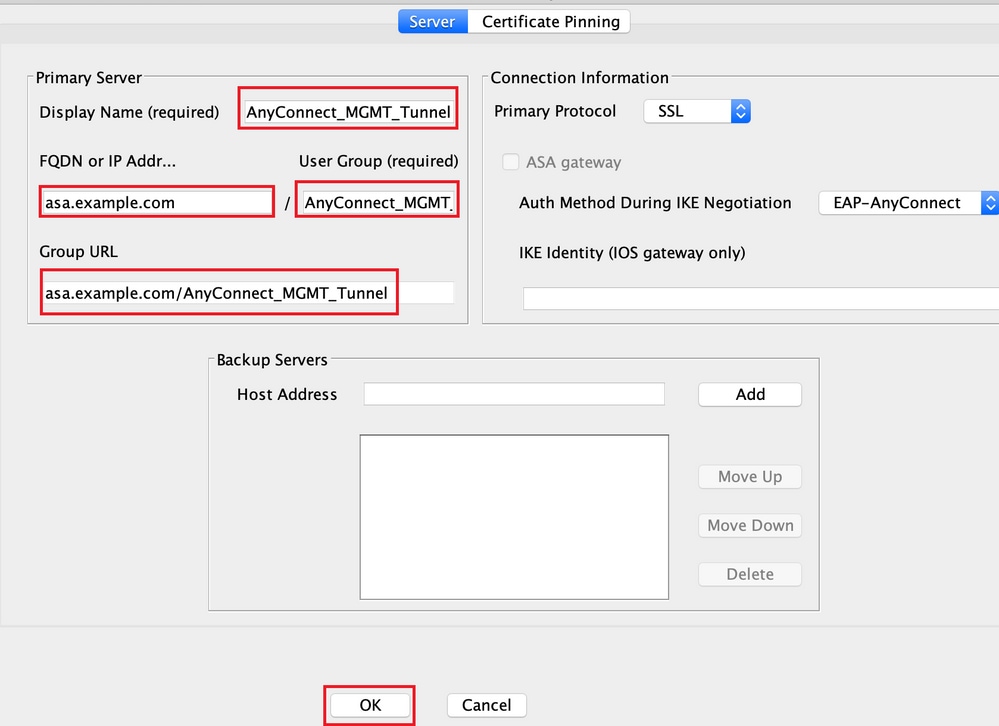

الخطوة 5. توفيرDisplay Name. إضافةFQDN/IP addressASA. قم بتوفيرUser Groupاسم مجموعة النفق.Group URLيتم ملؤه تلقائياFQDNوUser Group. انقر.OK

ملاحظة: يجب أن يكون عنوان FQDN/IP + مجموعة المستخدمين هو نفس عنوان URL الخاص بالمجموعة المذكور أثناء تكوين ملف تعريف اتصال AnyConnect في الخطوة 8.

ملاحظة: يمكن أيضا إستخدام AnyConnect مع IKEv2 كبروتوكول لإنشاء شبكة VPN الإدارية إلى ASA. تأكد منPrimary Protocolأنه تم تعيينه علىIPsecفي الخطوة 5.

الخطوة 6. كما هو موضح في الصورة، انقرOKللحفظ.

الخطوة 7. انقرApplyلدفع التكوين إلى ASA، كما هو موضح في الصورة.

CLI تشكيل بعد إضافة ملف تعريف AnyConnect Management VPN.

webvpn enable outside hsts enable max-age 31536000 include-sub-domains no preload no anyconnect-essentials anyconnect image disk0:/anyconnect-win-4.8.02045-webdeploy-k9.pkg 1 anyconnect profiles AnyConnect_MGMT_Profile disk0:/anyconnect_mgmt_profile.vpnm anyconnect enable tunnel-group-list enable cache disable error-recovery disable ! group-policy AnyConnect_MGMT_Tunnel internal group-policy AnyConnect_MGMT_Tunnel attributes vpn-tunnel-protocol ikev2 ssl-client split-tunnel-network-list value VPN-Split client-bypass-protocol enable address-pools value VPN_Pool webvpn anyconnect profiles value AnyConnect_MGMT_Profile type vpn-mgmt

ملف تعريف AnyConnect Management VPN على جهاز عميل AnyConnect:

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="false">false</UseStartBeforeLogon>

true

<ShowPreConnectMessage>false</ShowPreConnectMessage>

Machine

System

true

<ProxySettings>IgnoreProxy</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>30</AuthenticationTimeout>

--- Output Omitted ---

<CaptivePortalRemediationBrowserFailover>false</CaptivePortalRemediationBrowserFailover>

<AllowManualHostInput>false</AllowManualHostInput>

</ClientInitialization>

AnyConnect_MGMT_Tunnel

asa.example.com

AnyConnect_MGMT_Tunnel

</AnyConnectProfile>

ملاحظة: في حالة إستخدام اكتشاف الشبكة الموثوق بها (TND) في ملف تعريف AnyConnect VPN للمستخدم، فمن المستحسن مطابقة نفس الإعدادات في ملف تعريف Management VPN لتجربة مستخدم متناسقة. يتم تشغيل نفق إدارة VPN بناء على إعدادات TND المطبقة على ملف تعريف نفق VPN للمستخدم. وبالإضافة إلى ذلك، يطبق إجراء اتصال TND في ملف تعريف إدارة VPN (يتم فرضه فقط عندما يكون نفق إدارة VPN نشطا) دائما على نفق VPN للمستخدم، لضمان أن نفق إدارة VPN شفاف للمستخدم النهائي.

ملاحظة: في أي كمبيوتر شخصي للمستخدم النهائي، إذا كان ملف تعريف إدارة VPN به إعدادات TND ممكنة وإذا كان ملف تعريف VPN الخاص بالمستخدم مفقود، فإنه يأخذ في الاعتبار إعدادات التفضيلات الافتراضية ل TND (يتم تعطيلها في التفضيلات الافتراضية في تطبيق عميل AC) بدلا من ملف تعريف VPN للمستخدم المفقود. قد يؤدي عدم التطابق هذا إلى سلوك غير متوقع/غير محدد.

بشكل افتراضي، يتم تعطيل إعدادات TND في التفضيلات الافتراضية.

للتغلب على الإعدادات الافتراضية للتفضيلات المشفرة تشفيرا ثابتا في تطبيق AnyConnect Client، يجب أن يحتوي كمبيوتر المستخدم النهائي على توصيفي VPN، وملف تعريف VPN للمستخدم وملف تعريف VPN لإدارة التيار المتردد، ويجب أن يحتوي كلا منهما على نفس إعدادات TND.

يتمثل المنطق وراء اتصال نفق VPN للإدارة وفصلها في أنه لإنشاء نفق VPN للإدارة، يستخدم عامل التيار المتردد إعدادات TND لملف تعريف VPN للمستخدم ولقطع اتصال نفق Management VPN، فإنه يتحقق من إعدادات TND لملف تعريف VPN للإدارة.

أساليب النشر لتوصيف VPN الخاص بإدارة AnyConnect

- يتم إكمال اتصال VPN ناجح للمستخدم بملف تعريف اتصال ASA لتنزيل ملف تعريف AnyConnect Management VPN من بوابة VPN.

ملاحظة: إذا كان البروتوكول المستخدم لنفق Management VPN هو IKEv2، يلزم إنشاء أول اتصال من خلال SSL (لتنزيل ملف تعريف AnyConnect Management VPN من ASA).

-

يمكن تحميل ملف تعريف VPN الخاص بإدارة AnyConnect يدويا إلى أجهزة العميل إما من خلال دفع كائن نهج المجموعة (GPO) أو عن طريق التثبيت اليدوي (تأكد من اسم ملف التعريف

VpnMgmtTunProfile.xml).

موقع المجلد الذي يجب إضافة ملف التعريف إليه:

Windows:C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun

نظام التشغيل MacOS:/opt/cisco/anyconnect/profile/mgmttun/

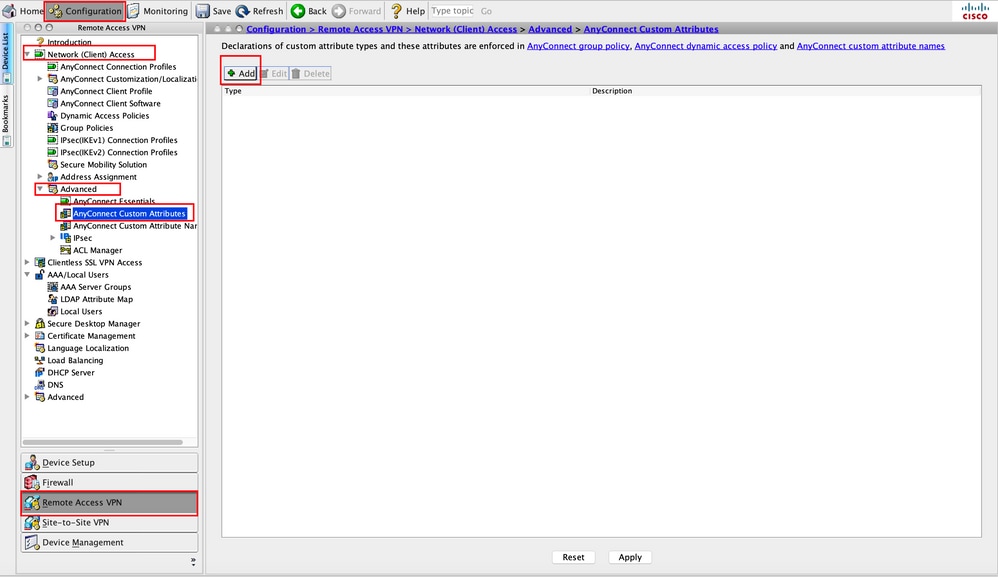

(إختياري) قم بتكوين سمة مخصصة لدعم تكوين الكل عبر النفق

يتطلب نفق Management VPN انقساما يتضمن تشكيل tunneling، افتراضيا، لتجنب تأثير على اتصال الشبكة الذي بدأه المستخدم. يمكن تجاوز هذا الإجراء عند تكوين السمة المخصصة في نهج المجموعة المستخدم من قبل اتصال نفق الإدارة.

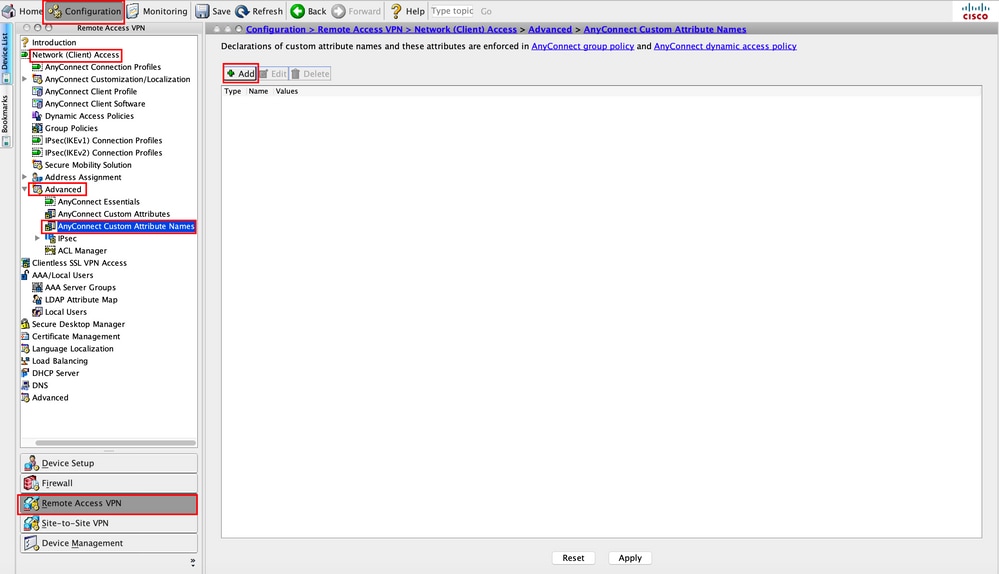

الخطوة 1. انتقل إلىConfiguration > Remote Access VPN > Network (Client) Access > Advanced > AnyConnect Custom Attributes. انقر ، كما هو موضح في الصورة.

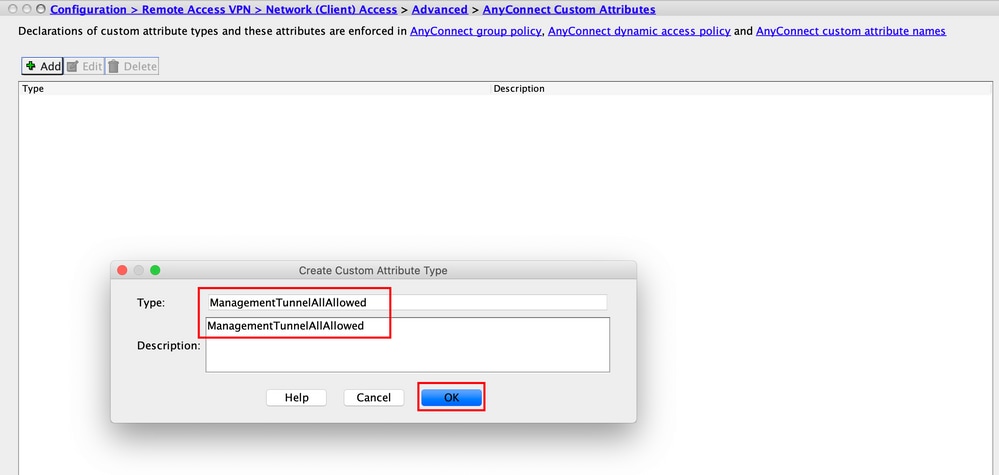

الخطوة 2. قم بتعيين نوع السمة المخصصة إلىManagementTunnelAllAllowed وتقديم Description. انقرOK، كما هو موضح في الصورة.

الخطوة 3. انتقل إلى Configuration > Remote Access VPN > Network (Client) Access > Advanced > AnyConnect Custom Attribute Names. انقر ، كما هو موضح في الصورة.

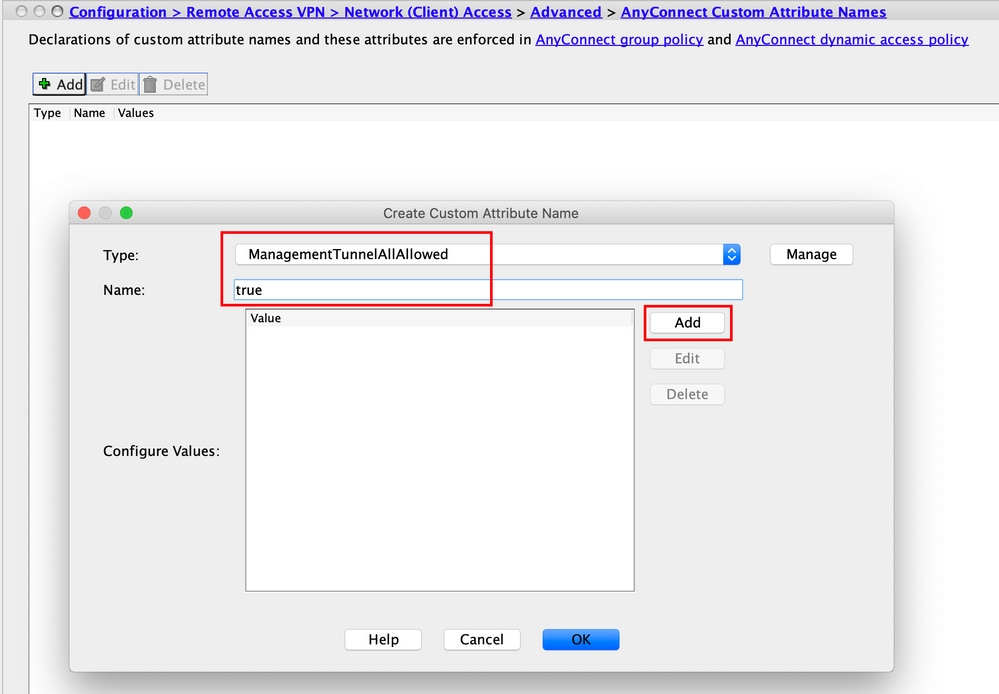

الخطوة 4. أختر الكتابة باسم ManagementTunnelAllAllowed. تعيين الاسم باسمtrue. انقرAddلتوفير قيمة سمة مخصصة، كما هو موضح في الصورة.

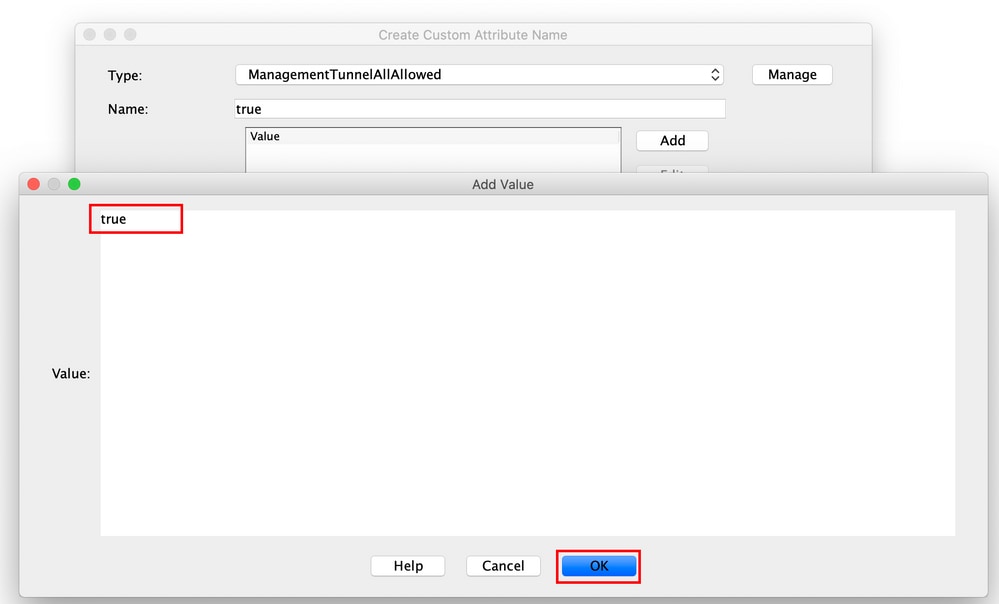

الخطوة 5. قم بتعيين القيمة كtrue. انقرOK، كما هو موضح في الصورة.

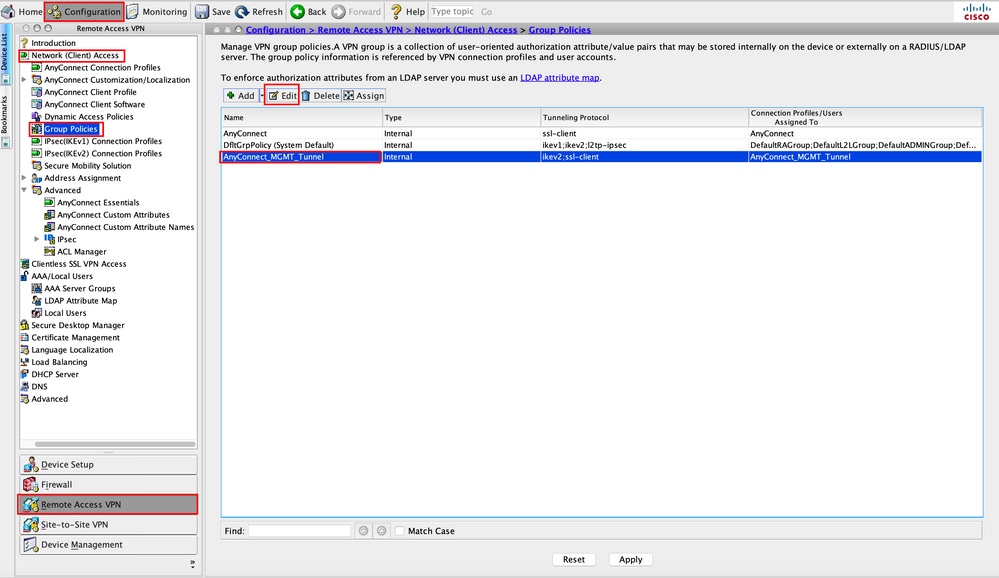

الخطوة 6. انتقل إلىConfiguration > Remote Access VPN > Network (Client) Access > Group Policies. أختر نهج المجموعة. انقر Edit ، كما هو موضح في الصورة.

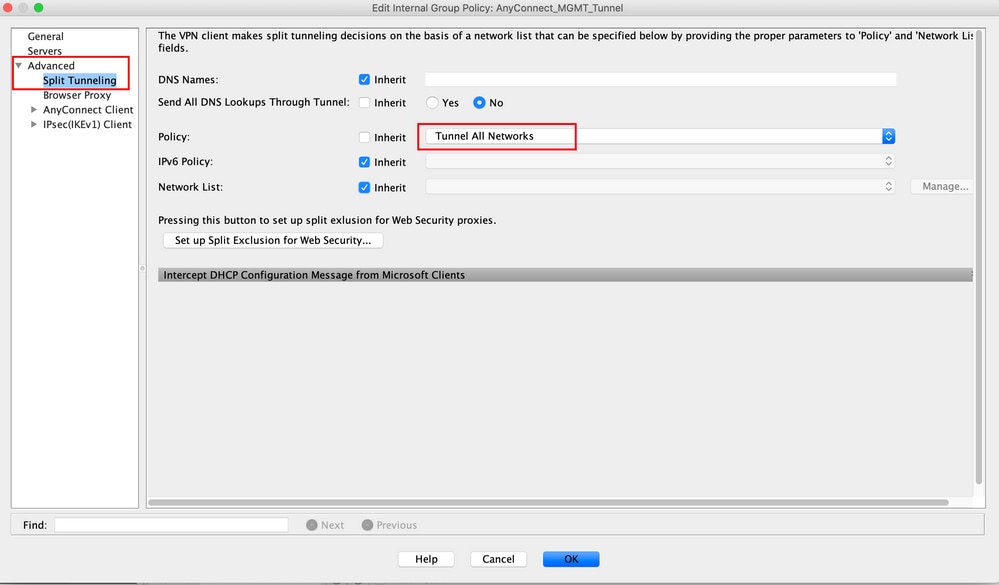

الخطوة 7. كما هو موضح في هذه الصورة، انتقل إلىAdvanced > Split Tunneling. تكوين النهج كTunnel All Networks.

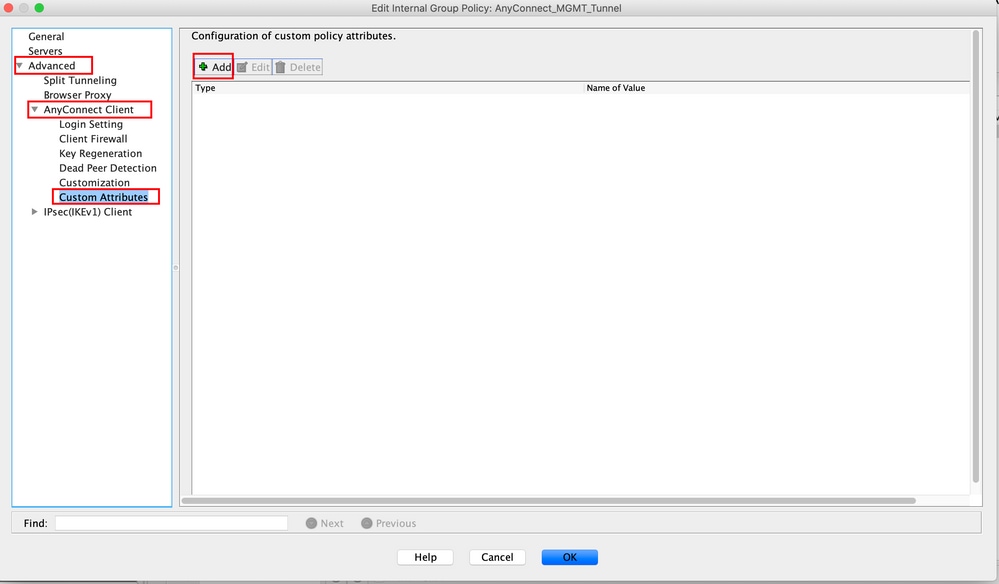

الخطوة 8. انتقل إلىAdvanced > Anyconnect Client > Custom Attributes. انقرAdd، كما هو موضح في الصورة.

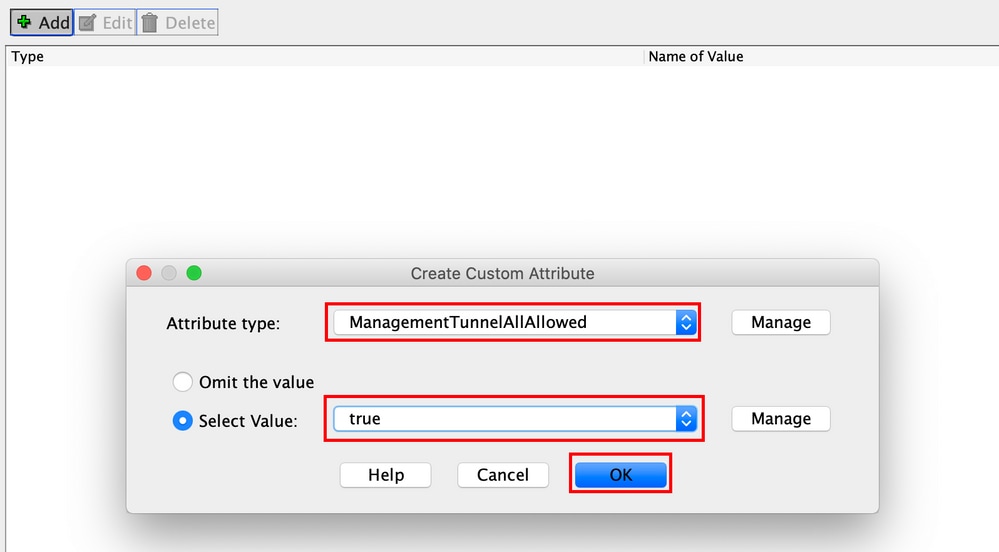

الخطوة 9. أختر نوع السمة باسمManagementTunnelAllAllowed واختر القيمة باسم true. انقر OK، كما هو موضح في الصورة.

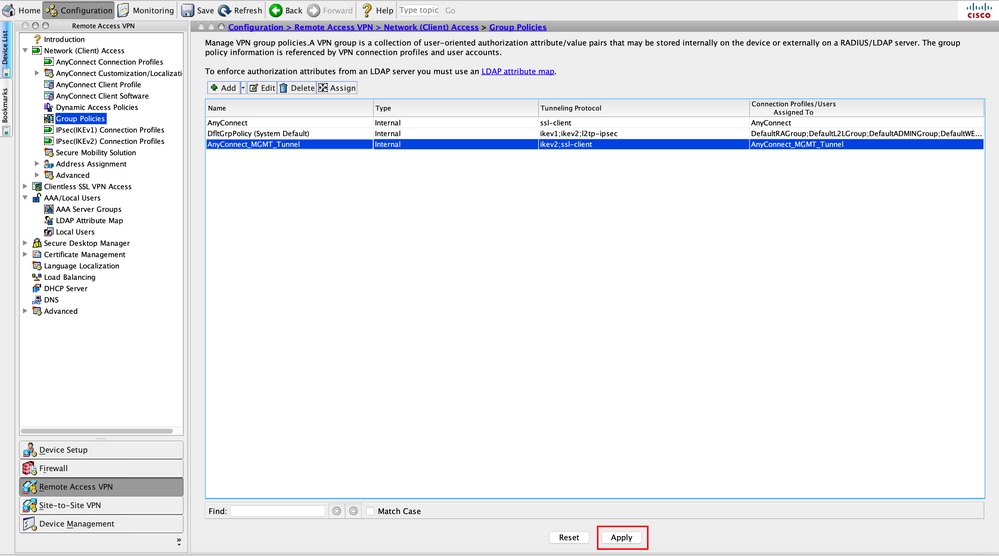

الخطوة 10. طقطقتApplyأن يدفع التشكيل إلى ال ASA، كما هو موضح في الصورة.

CLI تشكيل بعدManagementTunnelAllAllowedإضافة السمة المخصصة:

webvpn enable outside anyconnect-custom-attr ManagementTunnelAllAllowed description ManagementTunnelAllAllowed hsts enable max-age 31536000 include-sub-domains no preload no anyconnect-essentials anyconnect image disk0:/anyconnect-win-4.8.02045-webdeploy-k9.pkg 1 anyconnect profiles AnyConnect_MGMT_Profile disk0:/anyconnect_mgmt_profile.vpnm anyconnect enable tunnel-group-list enable cache disable error-recovery disable ! anyconnect-custom-data ManagementTunnelAllAllowed true true ! group-policy AnyConnect_MGMT_Tunnel internal group-policy AnyConnect_MGMT_Tunnel attributes vpn-tunnel-protocol ikev2 ssl-client split-tunnel-policy tunnelall client-bypass-protocol enable address-pools value VPN_Pool anyconnect-custom ManagementTunnelAllAllowed value true webvpn anyconnect profiles value AnyConnect_MGMT_Profile type vpn-mgmt

التحقق من الصحة

تحقق من اتصال نفق VPN الخاص بالإدارة على ASA CLI باستخدامshow vpn-sessiondb detail anyconnect الأمر.

ASA# show vpn-sessiondb detail anyconnect Session Type: AnyConnect Detailed Username : vpnuser Index : 10 Assigned IP : 192.168.10.1 Public IP : 10.65.84.175 Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384 Bytes Tx : 17238 Bytes Rx : 1988 Pkts Tx : 12 Pkts Rx : 13 Pkts Tx Drop : 0 Pkts Rx Drop : 0 Group Policy : AnyConnect_MGMT_Tunnel Tunnel Group : AnyConnect_MGMT_Tunnel Login Time : 01:23:55 UTC Tue Apr 14 2020 Duration : 0h:11m:36s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : c0a801010000a0005e9510ab Security Grp : none AnyConnect-Parent Tunnels: 1 SSL-Tunnel Tunnels: 1 DTLS-Tunnel Tunnels: 1

--- Output Omitted ---

DTLS-Tunnel: Tunnel ID : 10.3 Assigned IP : 192.168.10.1 Public IP : 10.65.84.175 Encryption : AES-GCM-256 Hashing : SHA384 Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384 Encapsulation: DTLSv1.2 UDP Src Port : 57053 UDP Dst Port : 443 Auth Mode : Certificate Idle Time Out: 30 Minutes Idle TO Left : 18 Minutes Client OS : Windows Client Type : DTLS VPN Client Client Ver : Cisco AnyConnect VPN Agent for Windows 4.8.03036 Bytes Tx : 17238 Bytes Rx : 1988 Pkts Tx : 12 Pkts Rx : 13 Pkts Tx Drop : 0 Pkts Rx Drop : 0

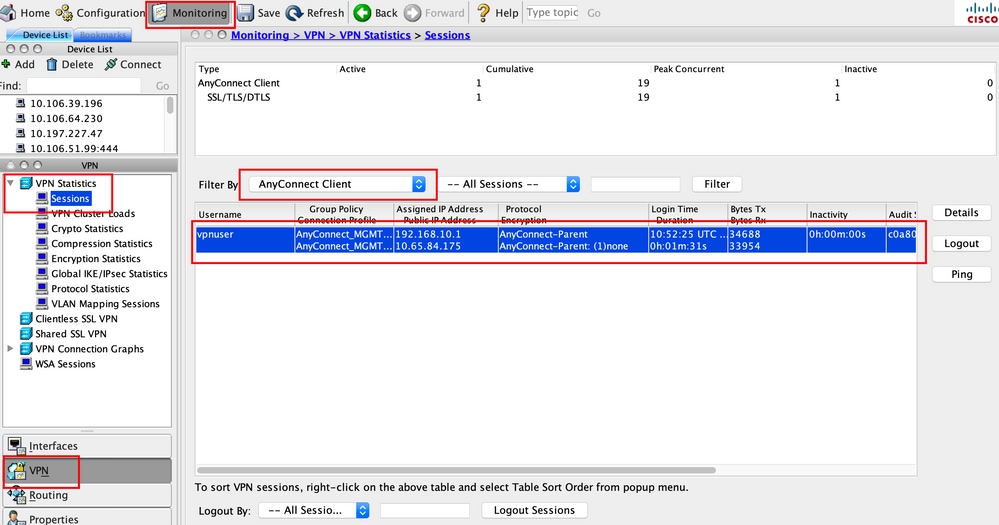

تحقق من اتصال نفق Management VPN على ASDM.

انتقل إلى مراقبة > VPN > إحصائيات VPN > جلسات العمل . التصفية بواسطة عميل AnyConnect لعرض جلسة عمل العميل.

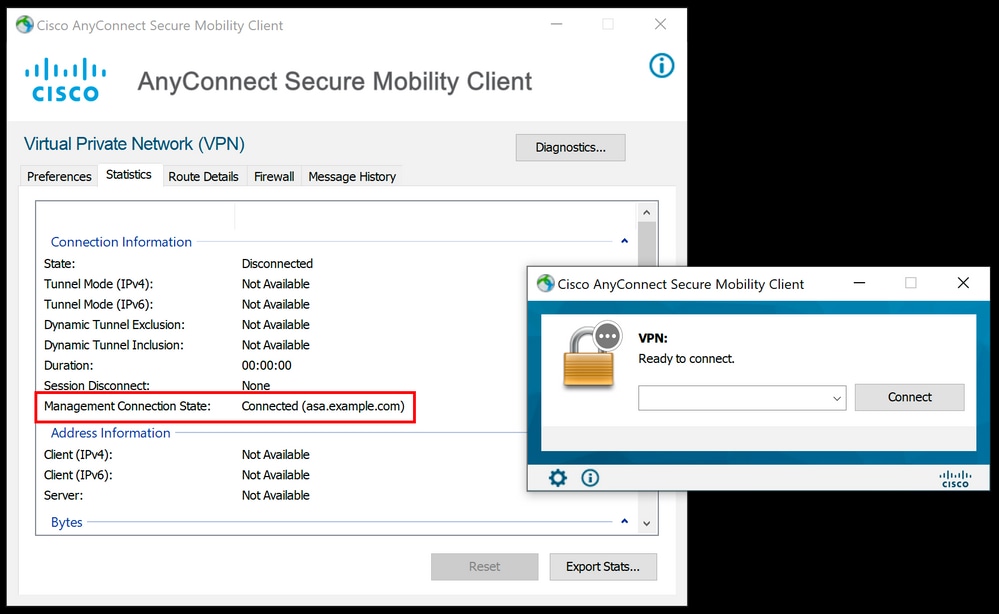

التحقق من اتصال نفق Management VPN على جهاز العميل:

استكشاف الأخطاء وإصلاحها

يمكن إستخدام سطر إحصائيات واجهة المستخدم الجديدة (حالة اتصال الإدارة) لاستكشاف أخطاء اتصال نفق الإدارة وإصلاحها. وهذه هي الأخطاء التي تشاهد عموما تقول:

تم قطع الاتصال (معطل):

- الميزة معطلة.

- تأكد من نشر ملف تعريف الشبكة الخاصة الظاهرية (VPN) للإدارة إلى العميل، عبر اتصال نفق المستخدم (يتطلب منك إضافة ملف تعريف الشبكة الخاصة الظاهرية (VPN) للإدارة إلى سياسة مجموعة نفق المستخدم) أو خارج النطاق من خلال التحميل اليدوي لملف التعريف.

- ضمنت أن شكلت الإدارة VPN أسلوب تخصيص مع مضيف وحيد مدخل أن يتضمن نفق مجموعة.

غير متصل (شبكة موثوق بها):

- اكتشف TND شبكة موثوق بها لذلك لم يتم إنشاء نفق الإدارة.

تم قطع الاتصال (نفق المستخدم نشط):

- نفق VPN للمستخدم نشط حاليا.

تم قطع الاتصال (فشل تشغيل العملية):

- تمت مصادفة فشل بدء العملية عند محاولة اتصال نفق الإدارة.

غير متصل (فشل الاتصال):

- تمت مصادفة فشل اتصال عند إنشاء نفق الإدارة.

- تأكد من تكوين مصادقة الشهادة في مجموعة النفق، ولا يوجد شعار في نهج المجموعة، ويجب أن تكون شهادة الخادم موثوق بها.

غير متصل (تكوين VPN غير صالح):

- تم تلقي تكوين تقسيم نفقي أو بروتوكول تجاوز العميل غير صالح من خادم VPN.

- تحقق من التكوين الخاص بك في نهج مجموعة نفق الإدارة مقابل الوثائق.

تم قطع الاتصال (تحديث البرنامج معلق):

- تحديث برنامج AnyConnect معلق حاليا.

تم قطع الاتصال:

- لقد أوشك إنشاء نفق الإدارة أو تعذر إنشاؤه لسبب آخر.

قم بتجميع DART لمزيد من أستكشاف الأخطاء وإصلاحها.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

08-Nov-2023 |

تقويم |

1.0 |

24-Apr-2020 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Rohan BiswasCisco TAC Engineer

- Tazy KhanCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات