المقدمة

يوضح هذا المستند مثالا لترحيل جهاز الأمان القابل للتكيف (ASA) إلى ميزة "الدفاع عن تهديد الطاقة النارية (FTD)" في FPR4145.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة أساسية ب ASA

- معرفة مركز إدارة FirePOWER (FMC) و FTD

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الإصدار 9.12(2) من أجهزة الأمان التكيفي (ASA)

- FTD الإصدار 6.7.0

- FMC، الإصدار 6.7.0

- أداة ترحيل Firepower، الإصدار 2.5.0

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

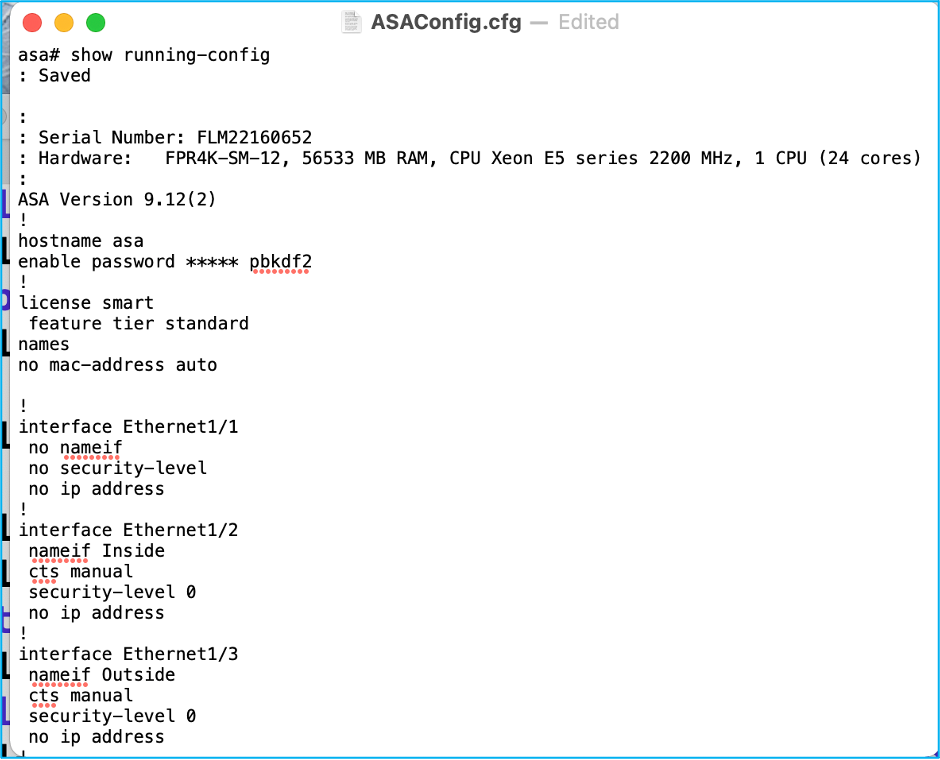

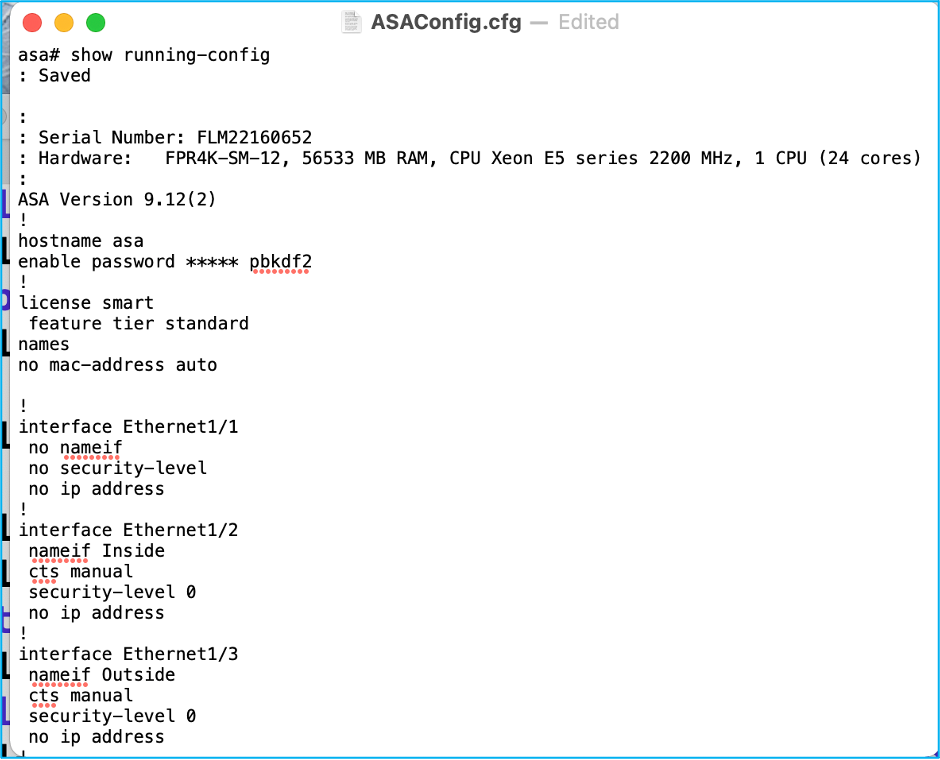

قم بتصدير ملف تكوين ASA.cfgأو.txtبتنسيق. يجب نشر FMC مع تسجيل FTD بموجبها.

التكوين

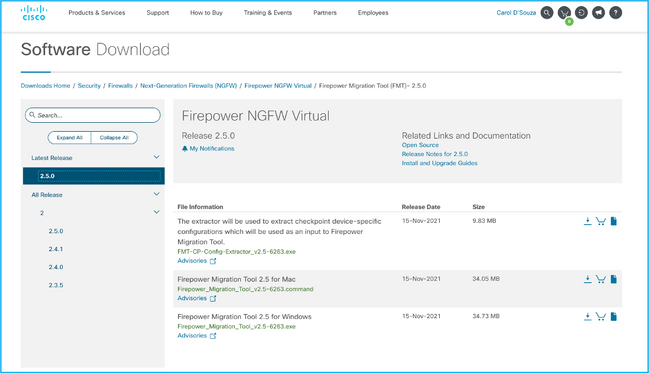

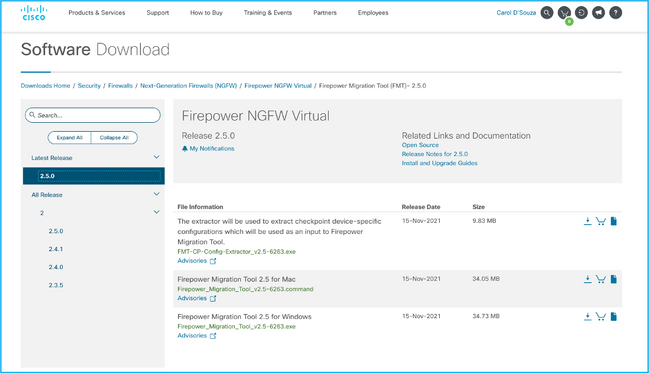

1. قم بتنزيل "أداة ترحيل Firepower" من software.cisco.com كما هو موضح في الصورة.

2. مراجعة متطلبات قسم أداة ترحيل Firepower والتحقق منها.

3. إذا كنت تخطط لترحيل ملف تكوين كبير، قم بتكوين إعدادات السكون حتى لا يذهب النظام إلى السكون أثناء ضغطة الترحيل.

3.1. بالنسبة لنظام Windows، انتقل إلى خيارات الطاقة في لوحة التحكم. انقر على تغيير إعدادات الخطة بجوار خطة الطاقة الحالية ثم تبديل وضع الكمبيوتر في وضع السكون إلى عدم وضع أبدا. انقر فوق حفظ التغييرات.

3.2. بالنسبة إلى Mac، انتقل إلى تفضيلات النظام > Energy Saver (توفير الطاقة). ضع علامة في المربع التالي لمنع الكمبيوتر من السكون تلقائيا عند إيقاف تشغيل العرض واسحب إيقاف تشغيل العرض بعد المنزلق إلى عدم حدوث ذلك مطلقا.

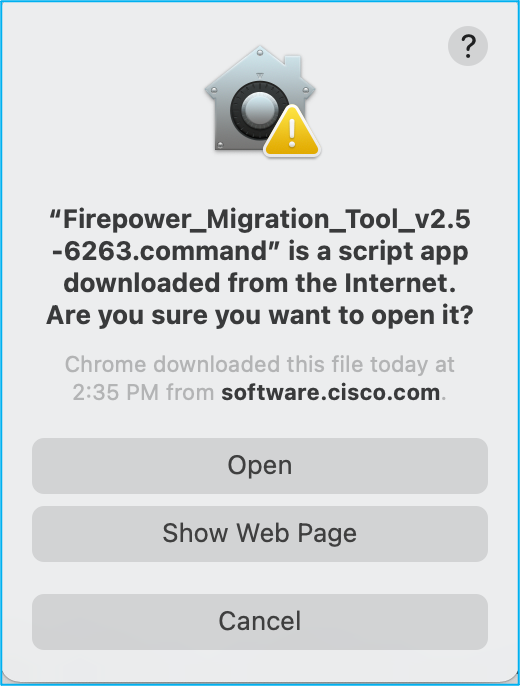

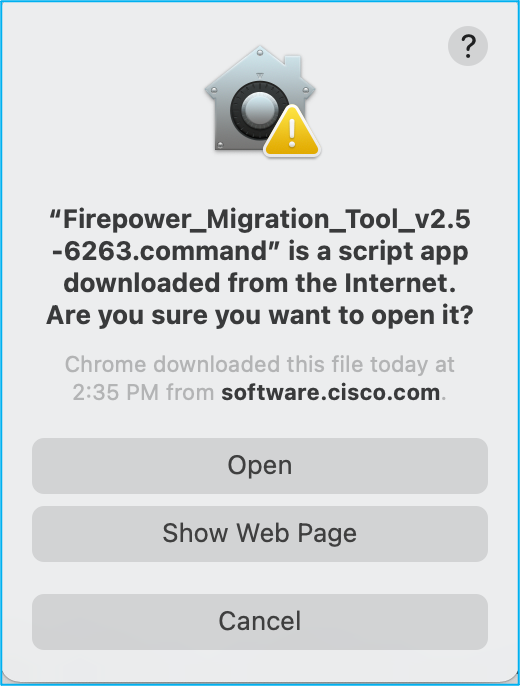

ملاحظة: يظهر هذا التحذير مربع حوار عندما يحاول مستخدمو MAC فتح الملف الذي تم تنزيله. تجاهل هذا واتبع الخطوة 4.1.

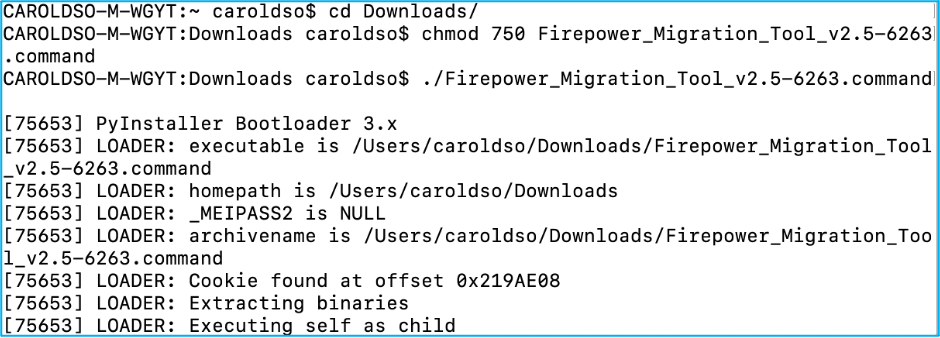

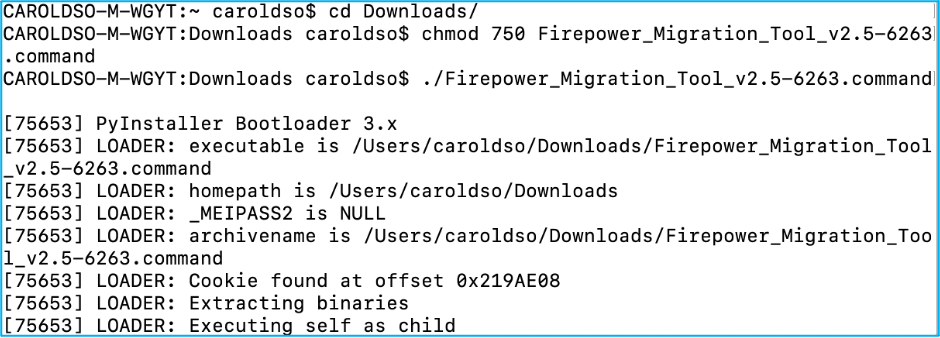

4.1. ل MAC - أستخدم المحطة الطرفية وقم بتشغيل هذه الأوامر:

4.2. بالنسبة لنظام التشغيل Windows، انقر نقرا مزدوجا فوق "أداة ترحيل Firepower" من أجل تشغيلها في مستعرض Google Chrome.

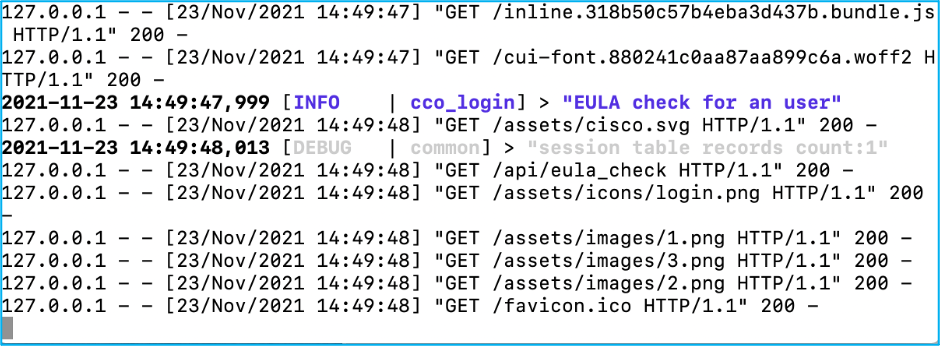

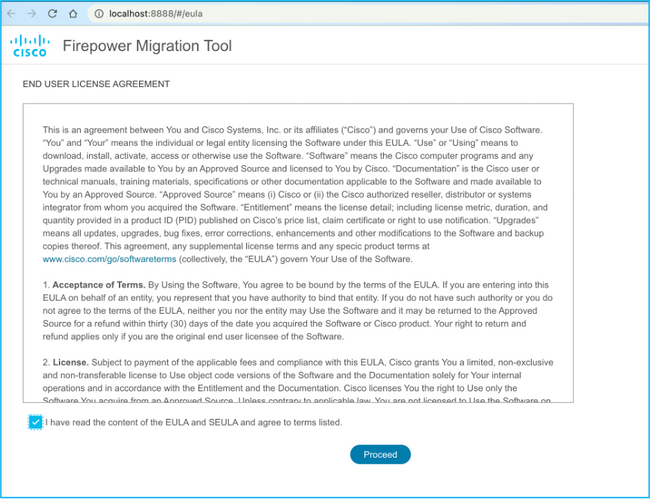

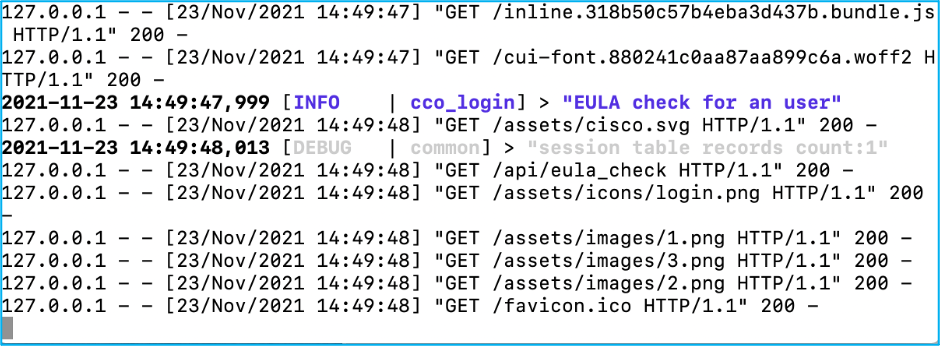

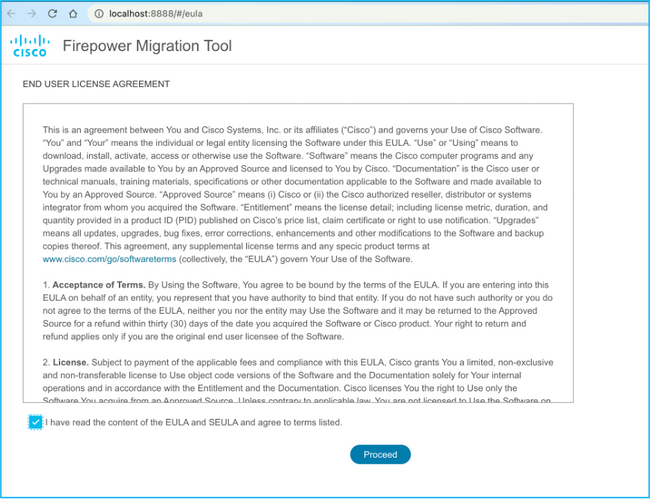

5. قبول الترخيص كما هو موضح في الصورة:

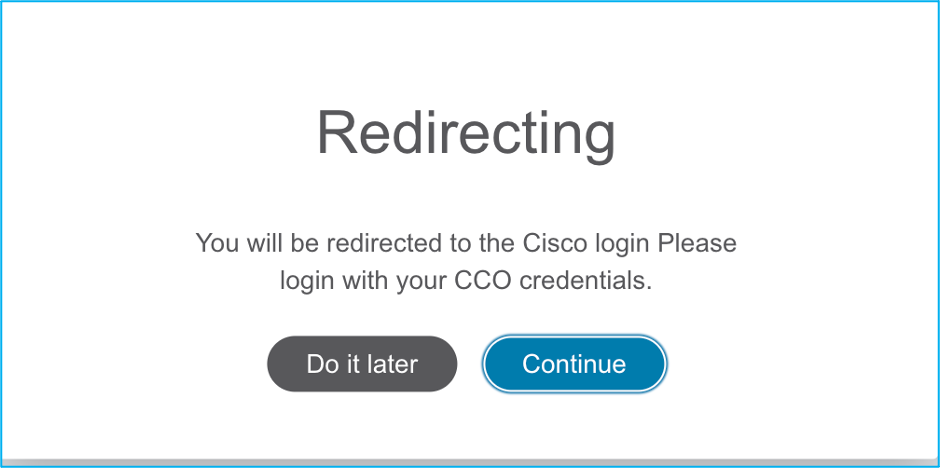

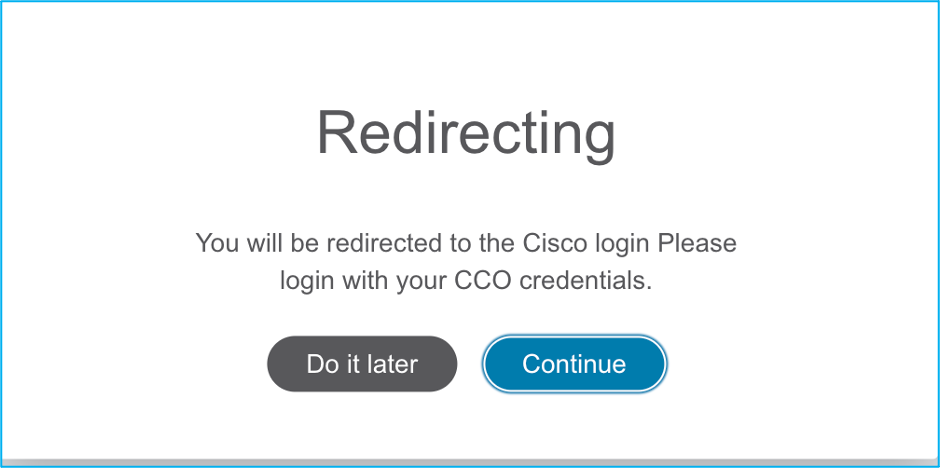

6. في صفحة تسجيل الدخول الخاصة بأداة ترحيل Firepower، انقر فوق تسجيل الدخول باستخدام إرتباط Cisco Connection Online (CCO) لتسجيل الدخول إلى حساب Cisco.com باستخدام بيانات اعتماد تسجيل الدخول الأحادي.

ملاحظة: إذا لم يكن لديك حساب Cisco.com، فعليك إنشاؤه على صفحة تسجيل الدخول إلى موقع Cisco.com. سجل الدخول باستخدام بيانات الاعتماد الافتراضية التالية: username-admin وكلمة المرور—admin123.

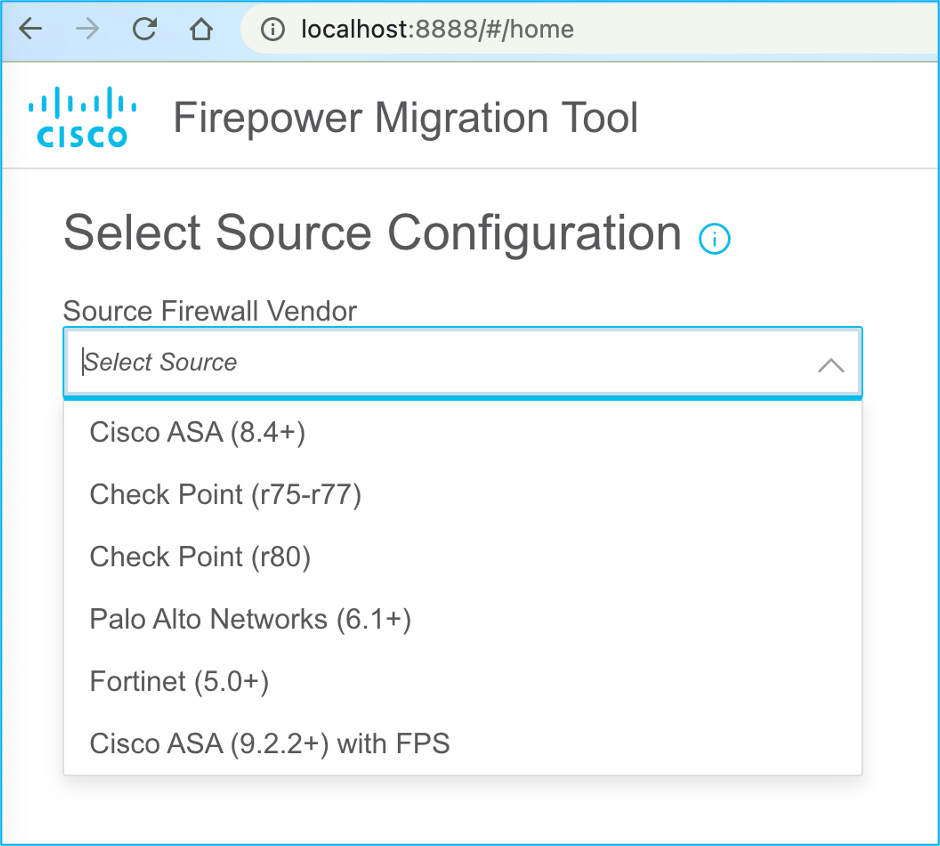

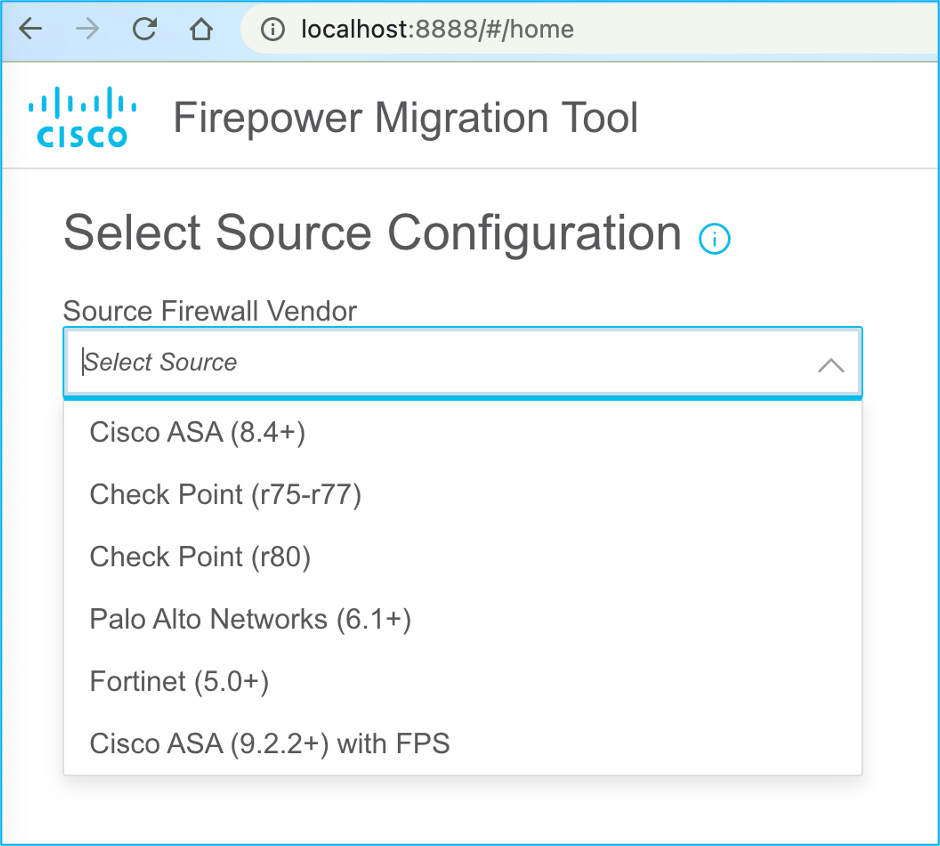

7. أختر تكوين المصدر. في هذا السيناريو، ستكون Cisco ASA (8.4+).

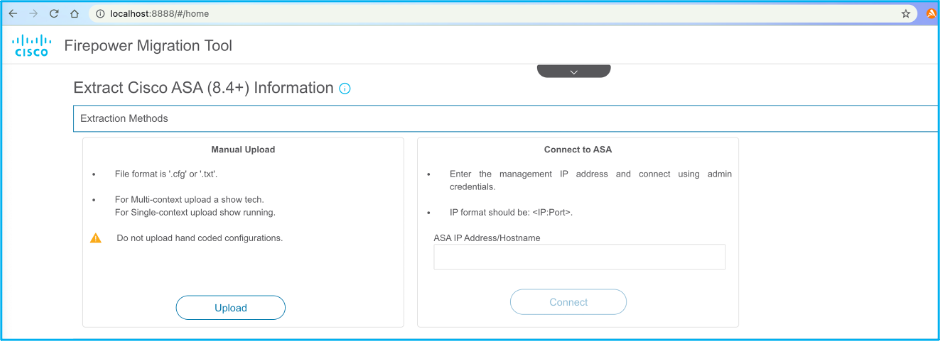

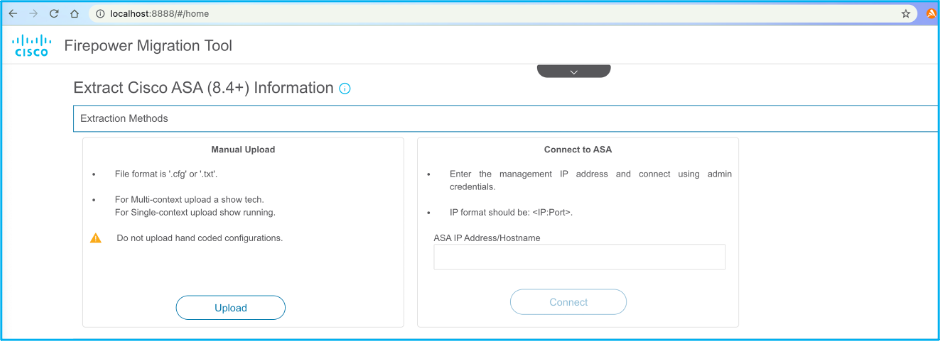

8. أختر التحميل اليدوي إذا لم يكن لديك اتصال مع ASA. وإلا، يمكنك إسترداد التكوين الجاري تشغيله من ASA وأدخل تفاصيل IP الخاصة بالإدارة وتسجيل الدخول. في هذا السيناريو، تم إجراء تحميل يدوي.

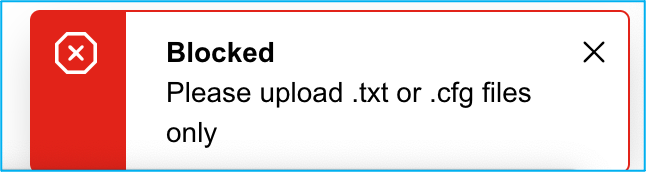

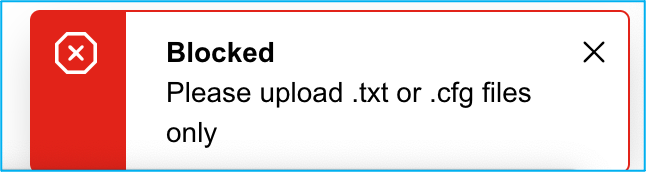

ملاحظة: يظهر هذا الخطأ إذا كان الملف غير مدعوم. تأكد من تغيير التنسيق إلى نص عادي. (يظهر خطأ بالرغم من وجود ملحق.cfg.)

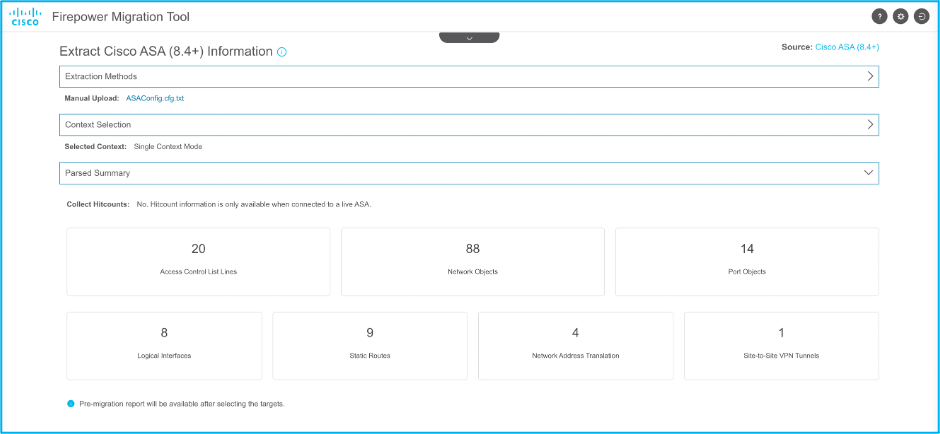

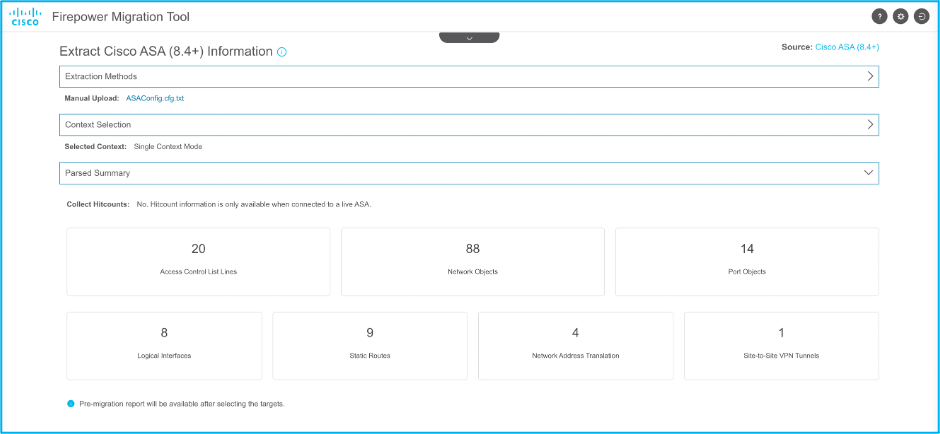

9. بعد تحميل الملف، يتم تحليل العناصر لتوفير ملخص كما هو موضح في الصورة:

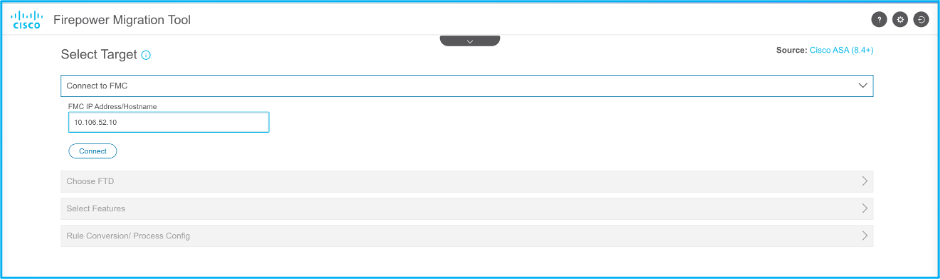

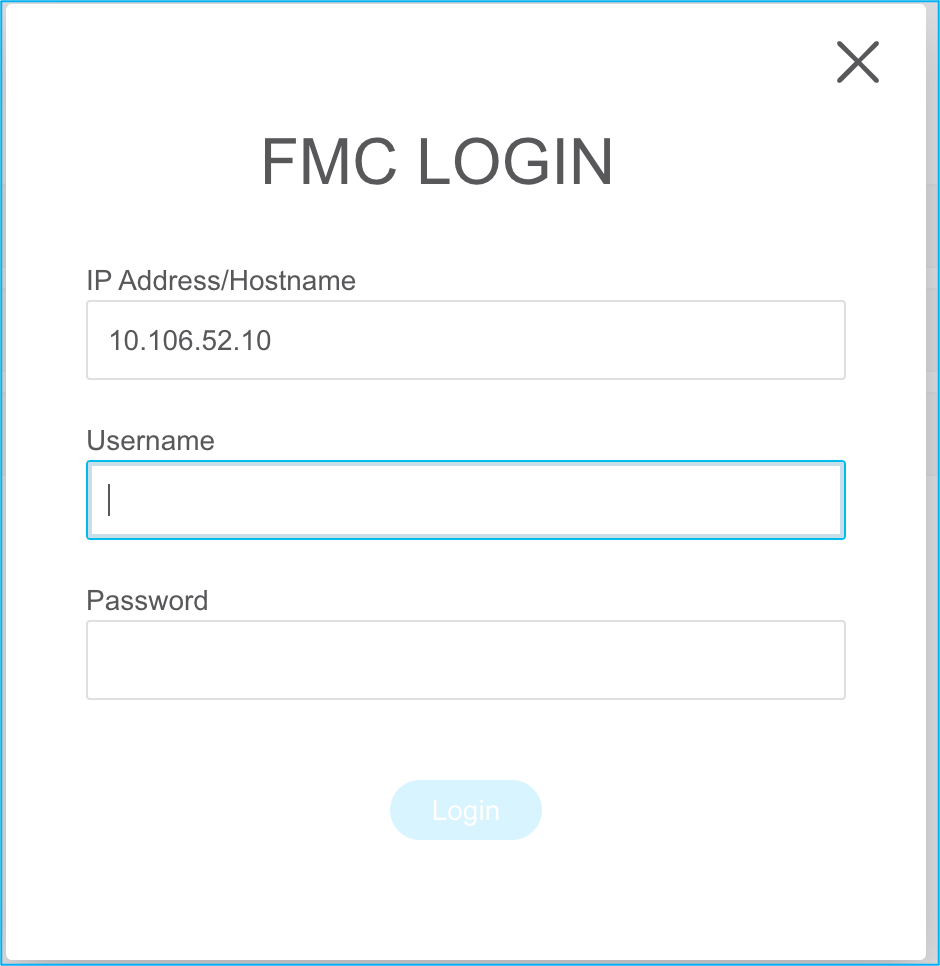

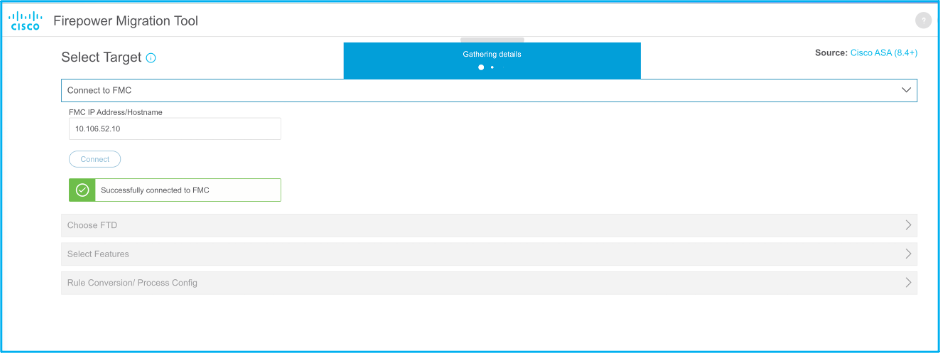

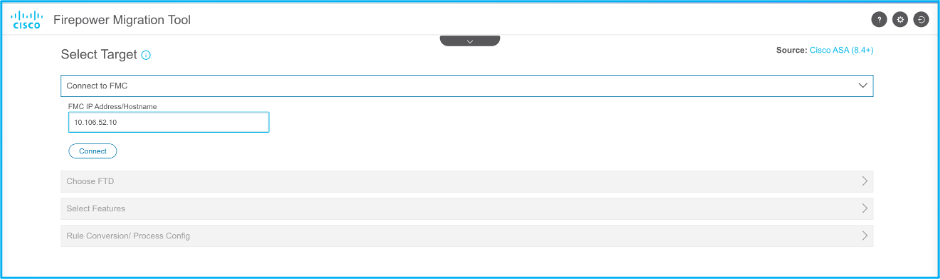

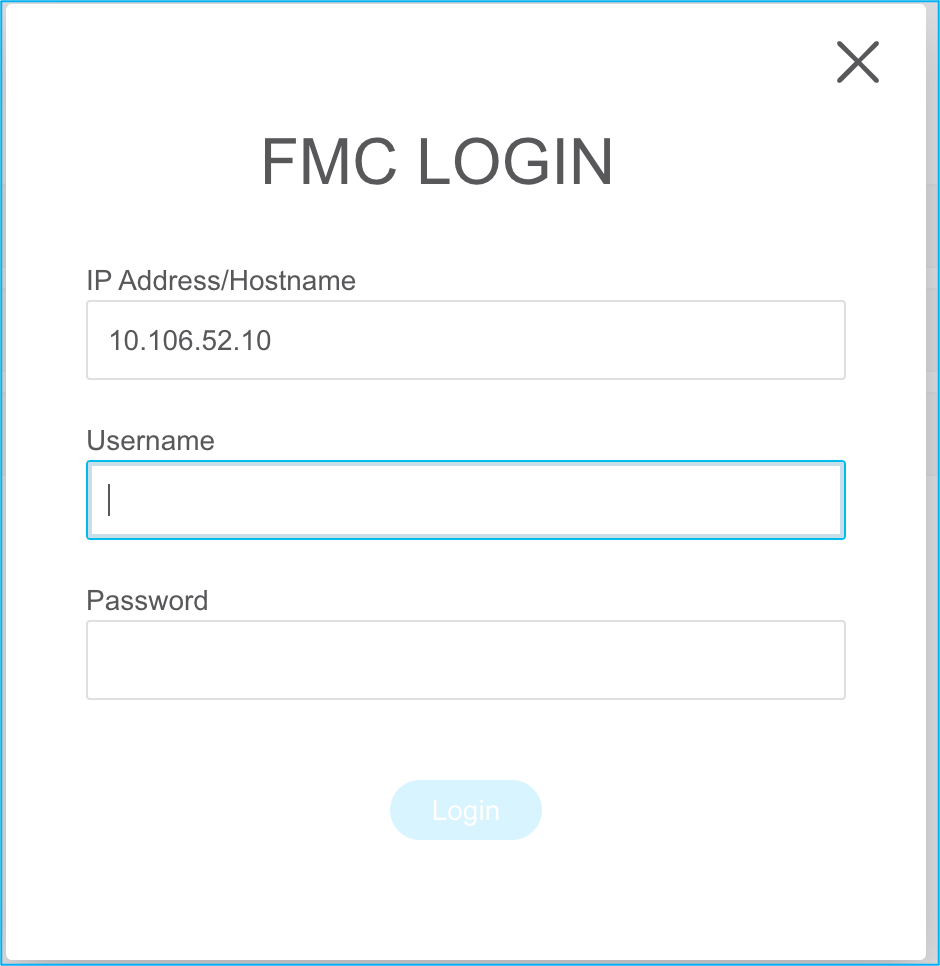

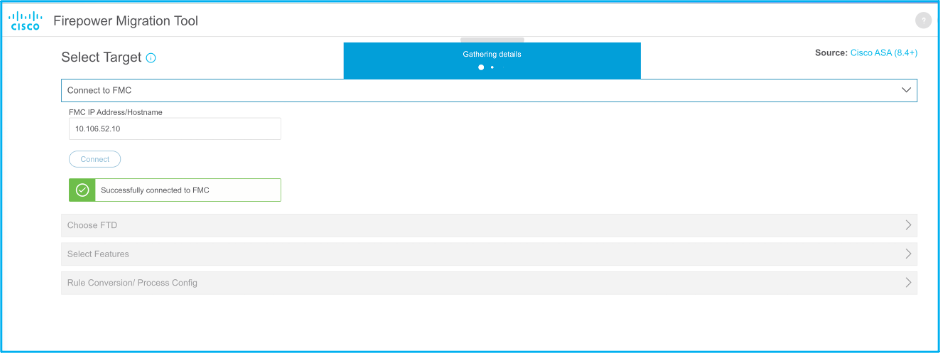

10. أدخل بيانات اعتماد FMC IP وتسجيل الدخول التي سيتم ترحيل تكوين ASA إليها. تأكد من إمكانية الوصول إلى IP لوحدة التحكم في إدارة اللوحة الأساسية (FMC) من محطة العمل لديك.

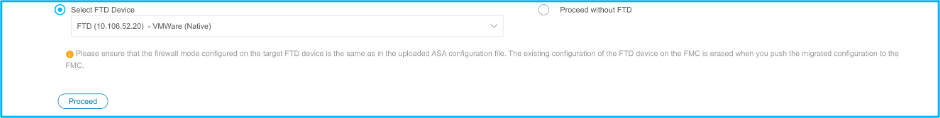

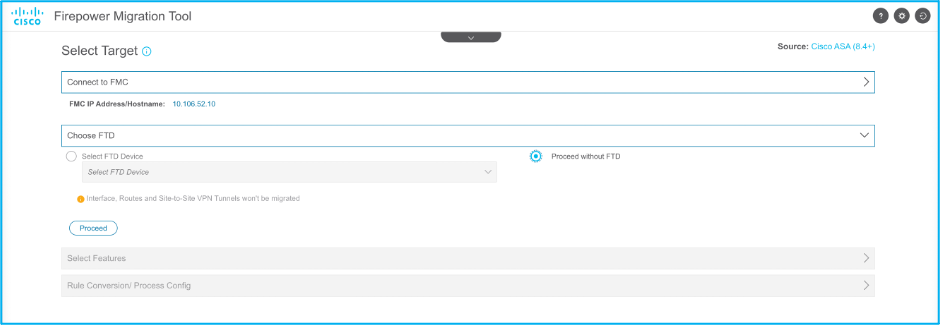

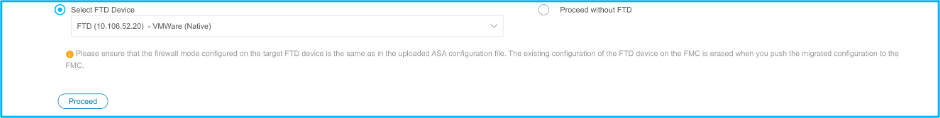

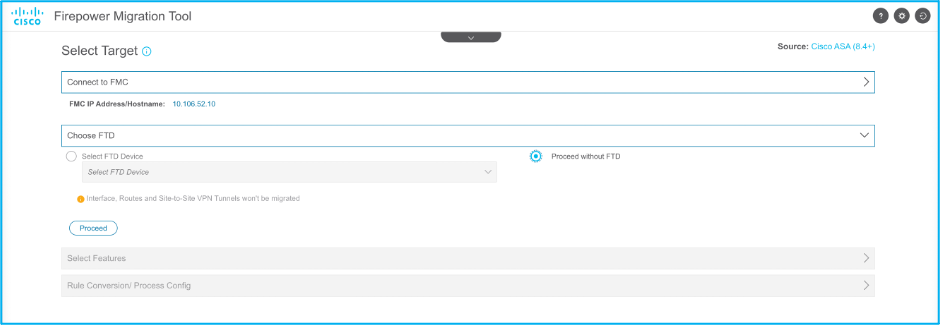

11. بمجرد توصيل وحدة التحكم في إدارة اللوحة الأساسية (FTD)، يتم عرض ملفات FTD المدارة التي تحتها.

12. أختر FTD الذي تريد إجراء ترحيل تكوين ASA إليه.

ملاحظة: من المستحسن إختيار جهاز FTD، وإلا يجب إجراء الواجهات والمسارات وتكوين شبكة VPN من موقع إلى موقع يدويا.

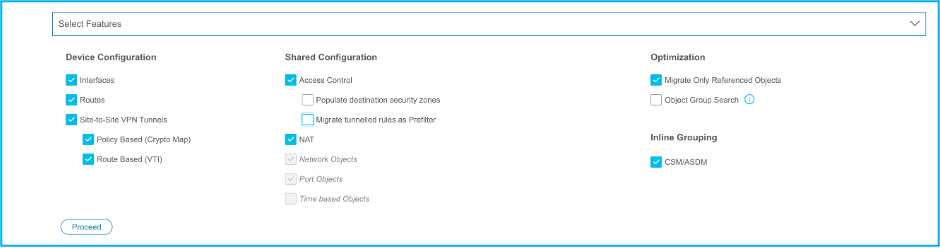

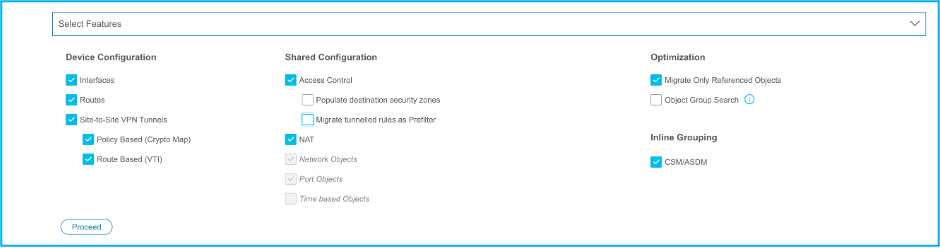

13. أختر الميزات المطلوبة للترحيل كما هو موضح في الصورة:

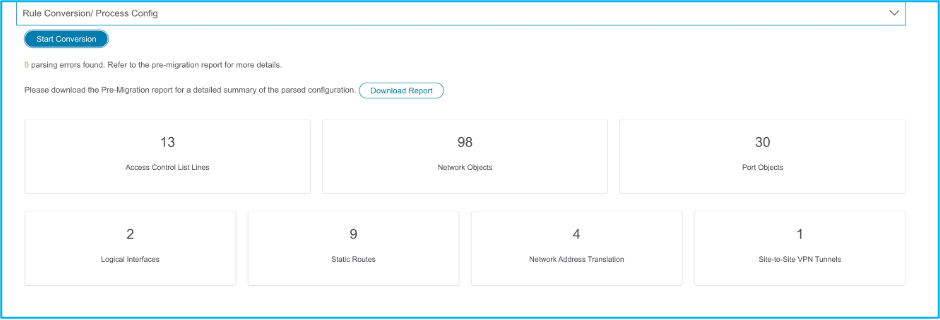

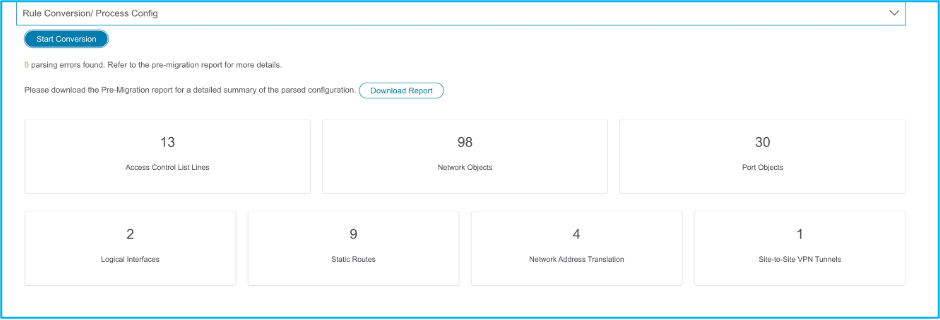

14. أختر بدء التحويل لبدء عملية ما قبل الترحيل التي تقوم بملء العناصر المتعلقة بتكوين FTD.

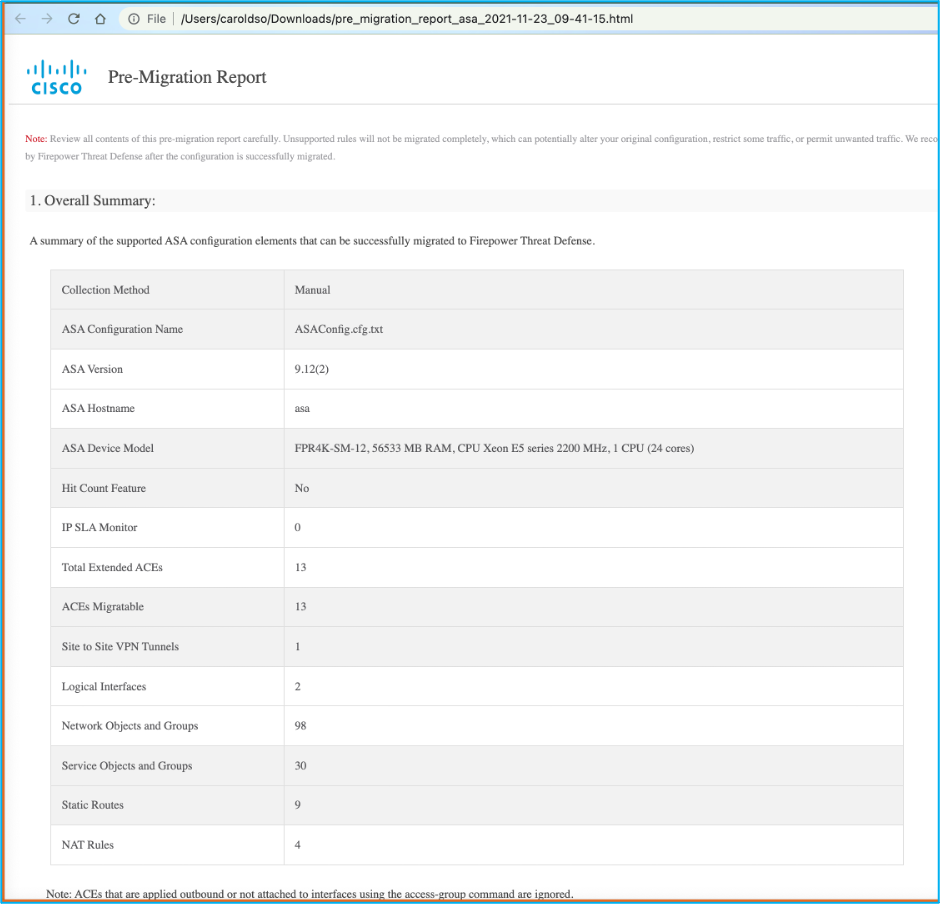

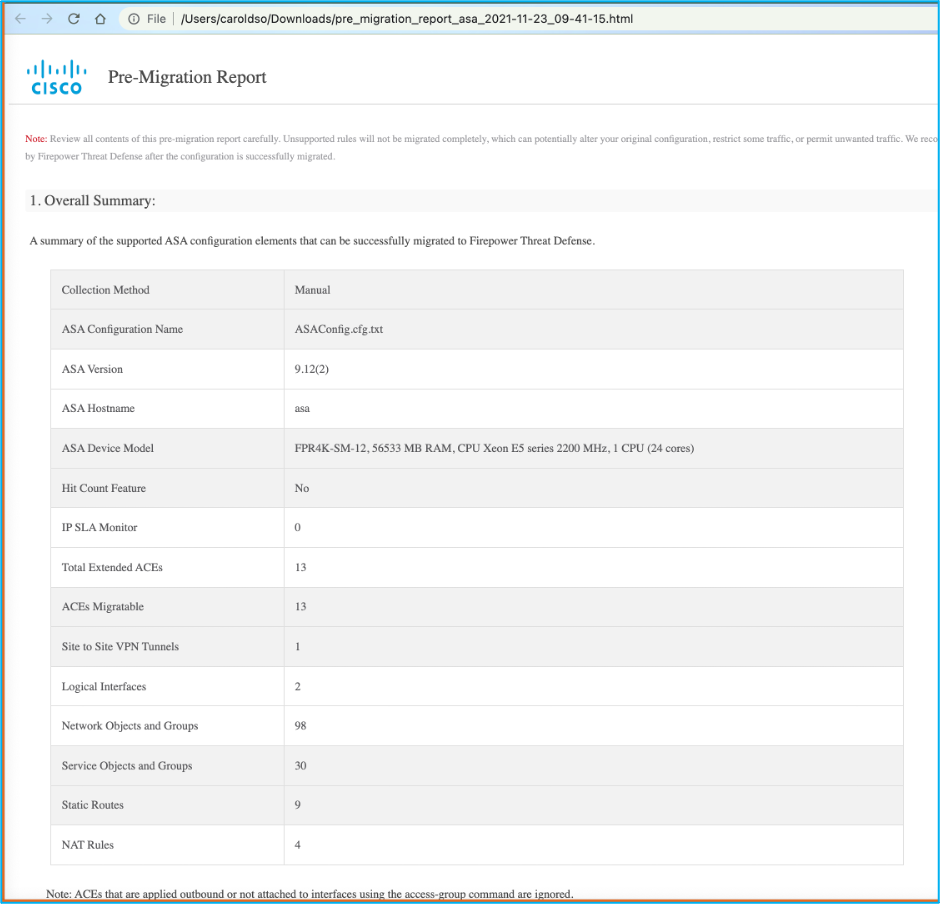

15. انقر فوق تنزيل التقرير الذي تم الاطلاع عليه سابقا لعرض تقرير ما قبل الترحيل كما هو موضح في الصورة:

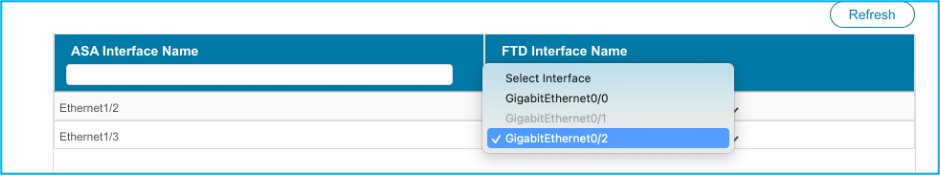

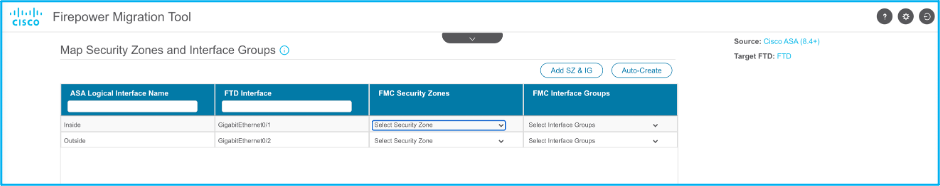

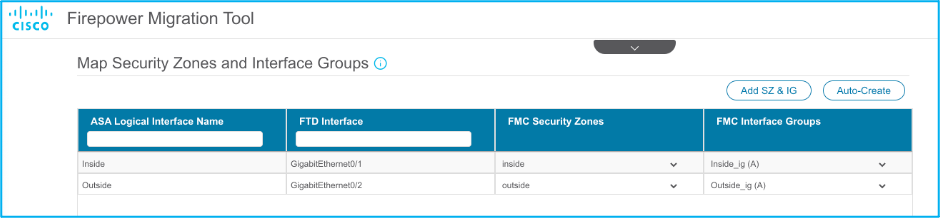

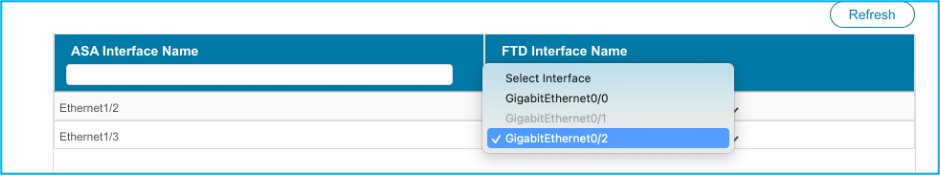

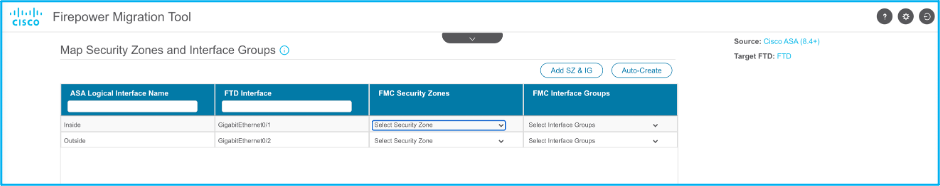

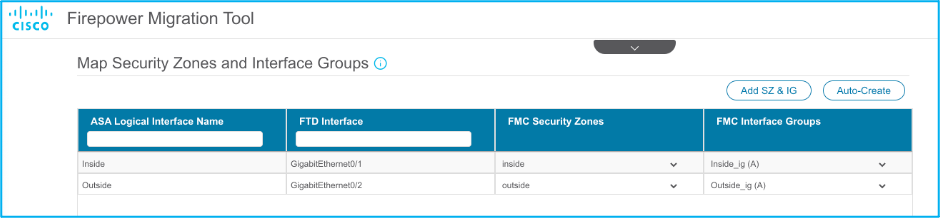

16. قم بتعيين واجهات ASA لواجهات FTD كما هو مطلوب كما هو موضح في الصورة:

17. تخصيص مناطق الأمان ومجموعات الواجهة لواجهات FTD.

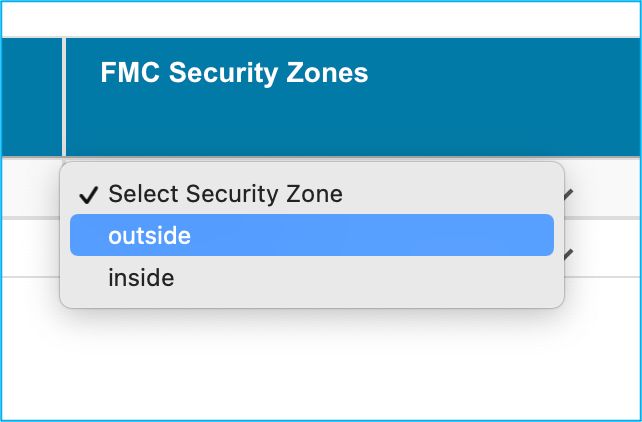

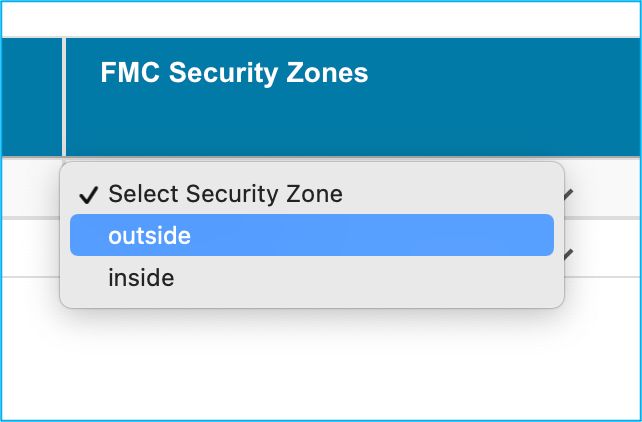

17.1. إذا كان لدى FMC مناطق أمان ومجموعات واجهة تم إنشاؤها بالفعل، فيمكنك إختيارها حسب الحاجة:

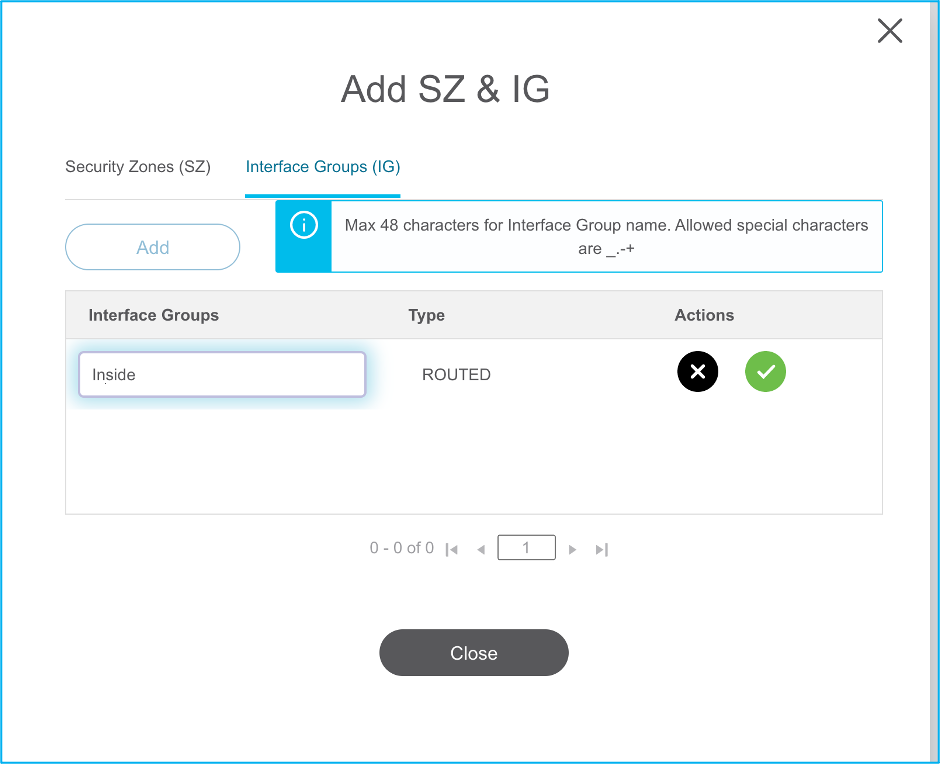

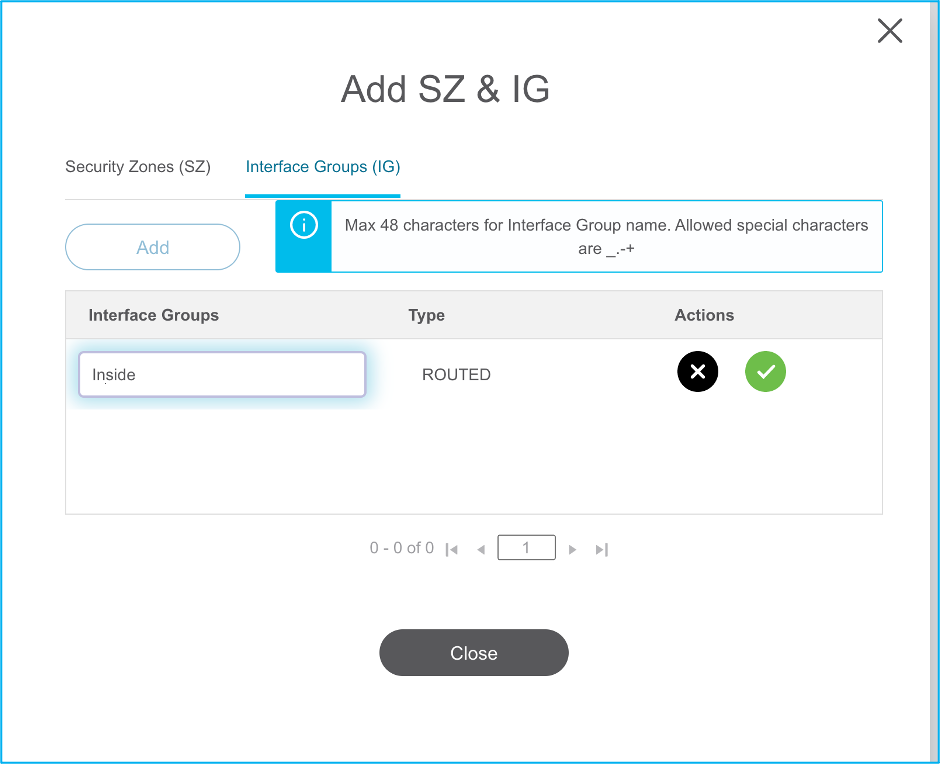

17.2. إذا كانت هناك حاجة لإنشاء مناطق أمان ومجموعة واجهة، انقر فوق إضافة SZ & IG كما هو موضح في الصورة:

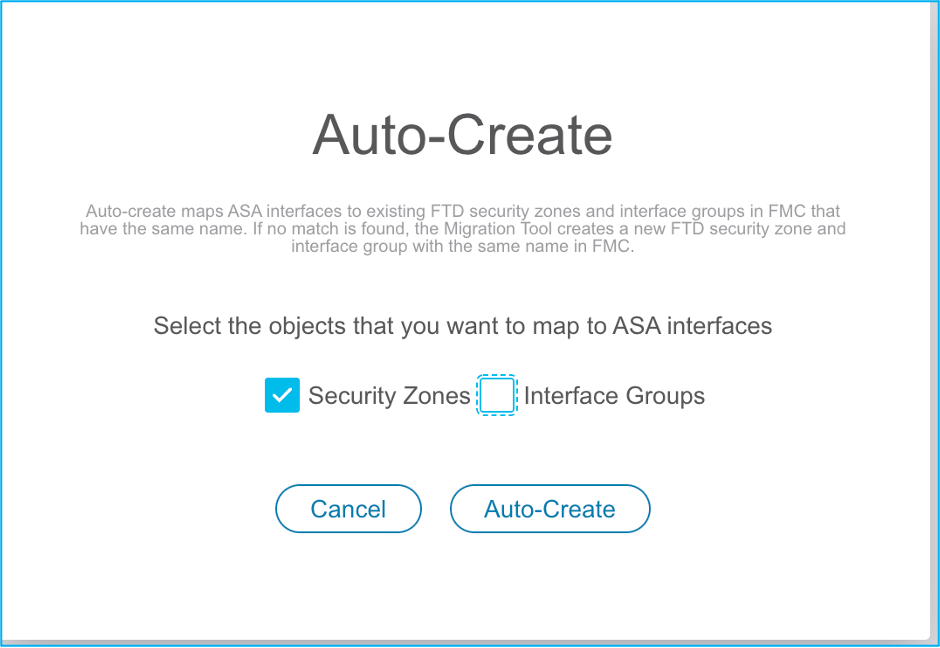

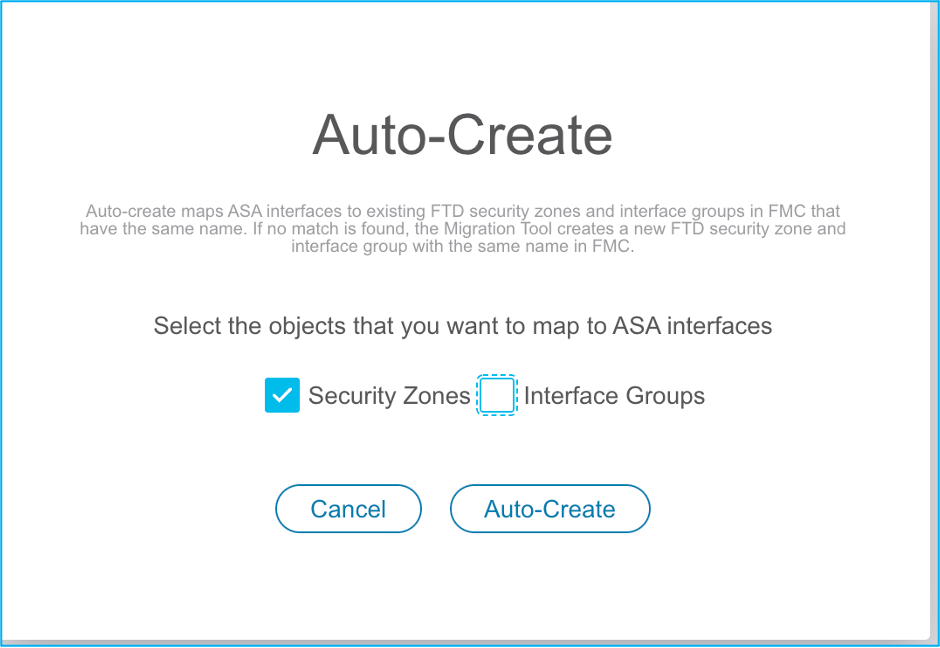

17.3. وإلا، يمكنك متابعة خيار الإنشاء التلقائي الذي يؤدي إلى إنشاء مناطق أمان ومجموعات واجهة باسم ASA المنطقي interface_sz وASA logical interface_ig على التوالي.

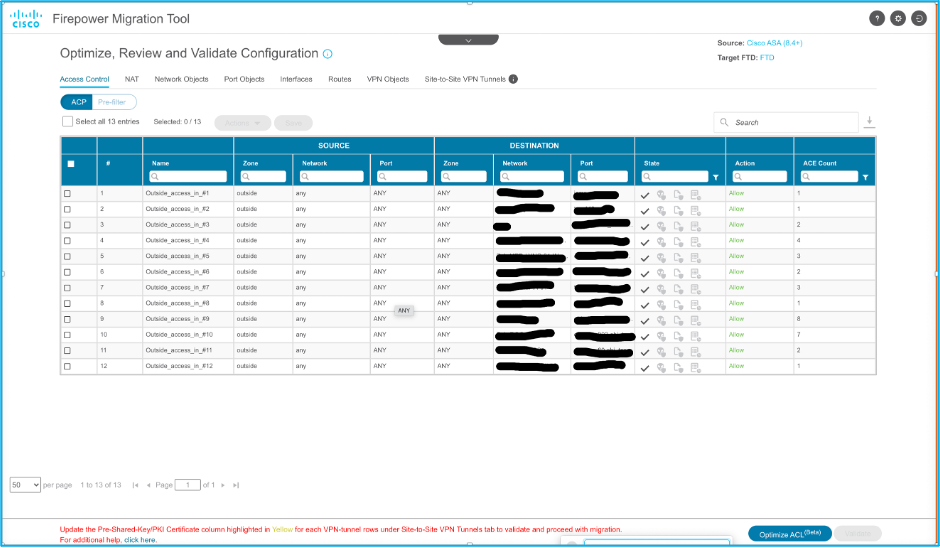

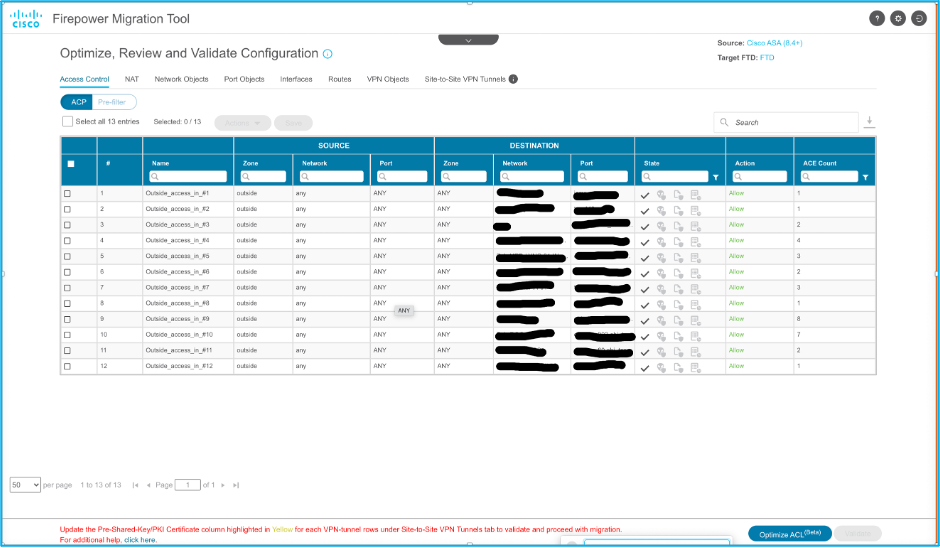

18. مراجعة كل عنصر من عناصر "برنامج الإرسال فائق السرعة (FTD)" التي تم إنشاؤها والتحقق منها. تظهر التنبيهات باللون الأحمر كما هو موضح في الصورة:

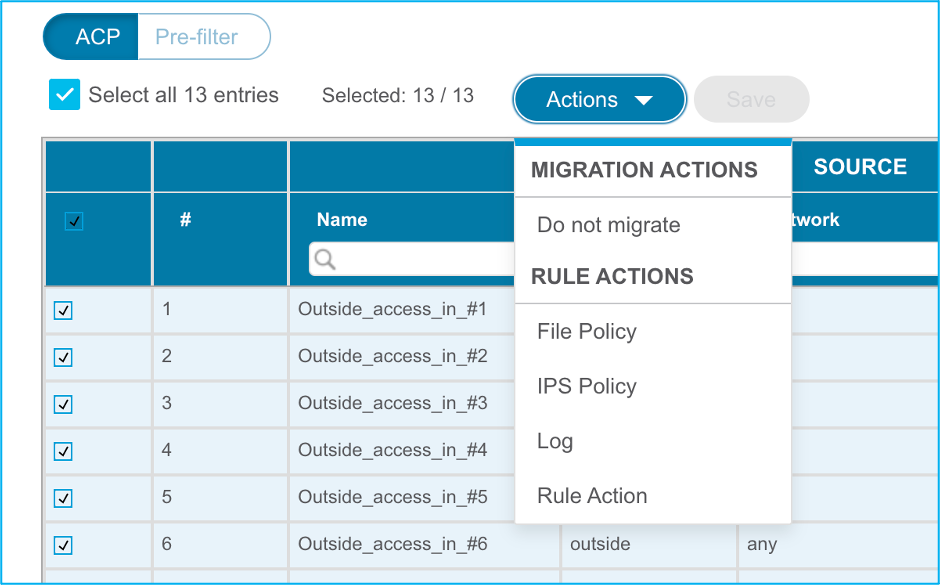

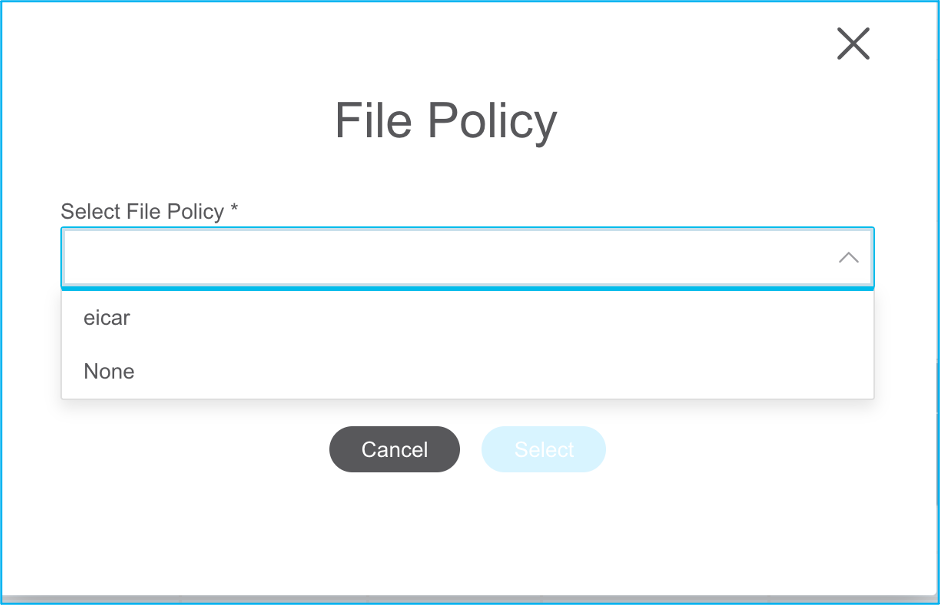

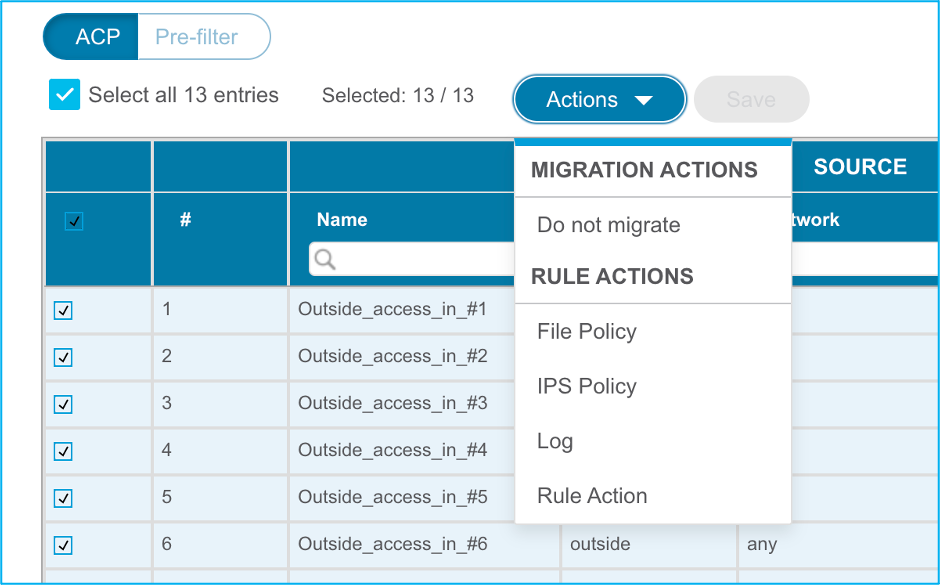

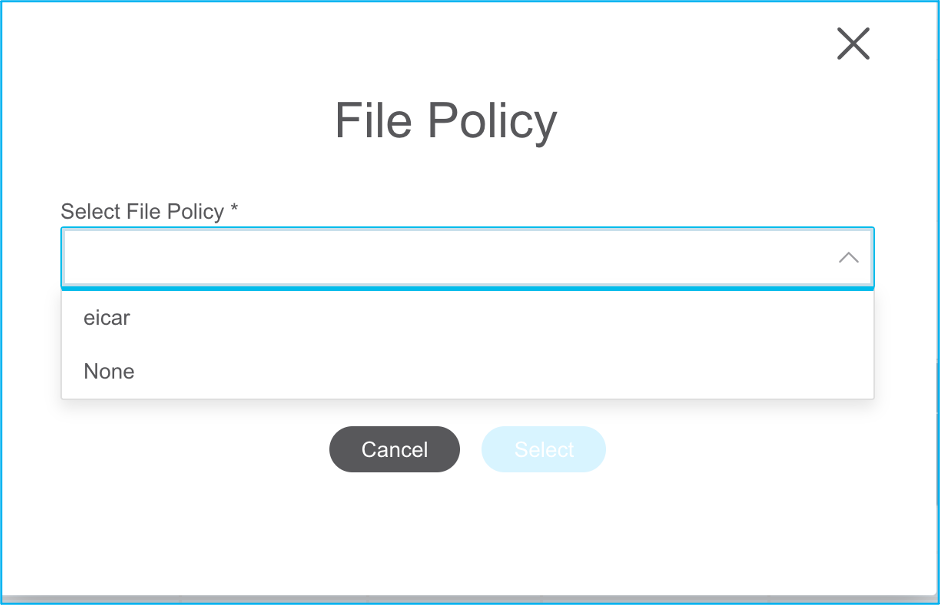

19. يمكن إختيار إجراءات الترحيل كما هو موضح في الصورة إذا كنت تريد تحرير أي قاعدة. يمكن القيام بميزات FTD الخاصة بإضافة الملفات ونهج IPS في هذه الخطوة.

ملاحظة: إذا كانت نهج الملفات موجودة بالفعل في وحدة التحكم في الإدارة الأساسية (FMC)، فسيتم تعبئتها كما هو موضح في الصورة. وينطبق نفس الشيء على سياسات IPS مع السياسات الافتراضية.

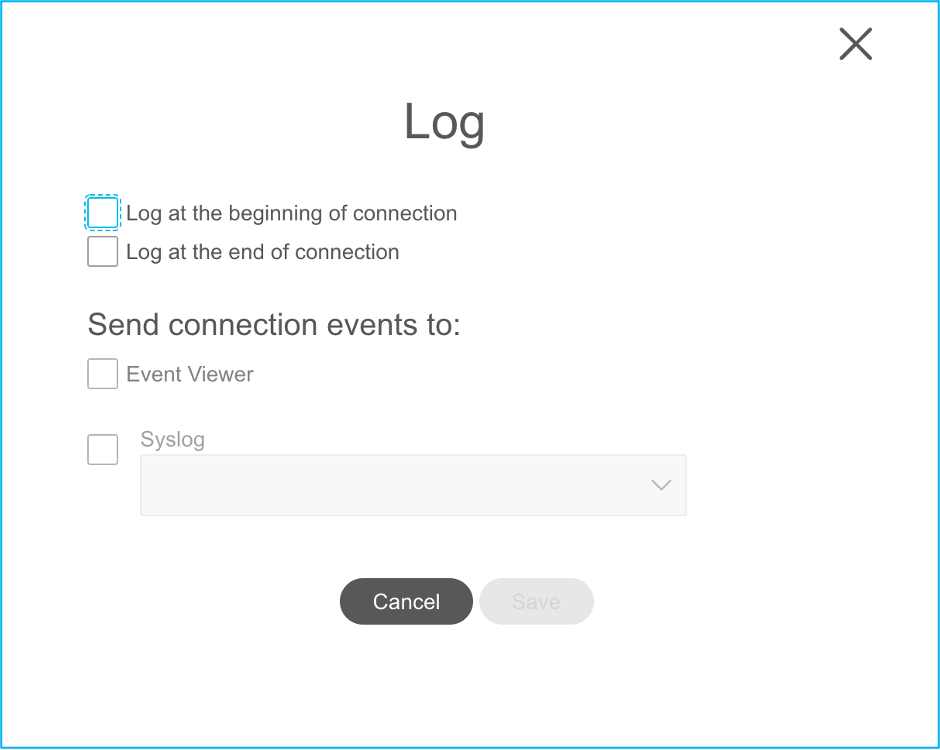

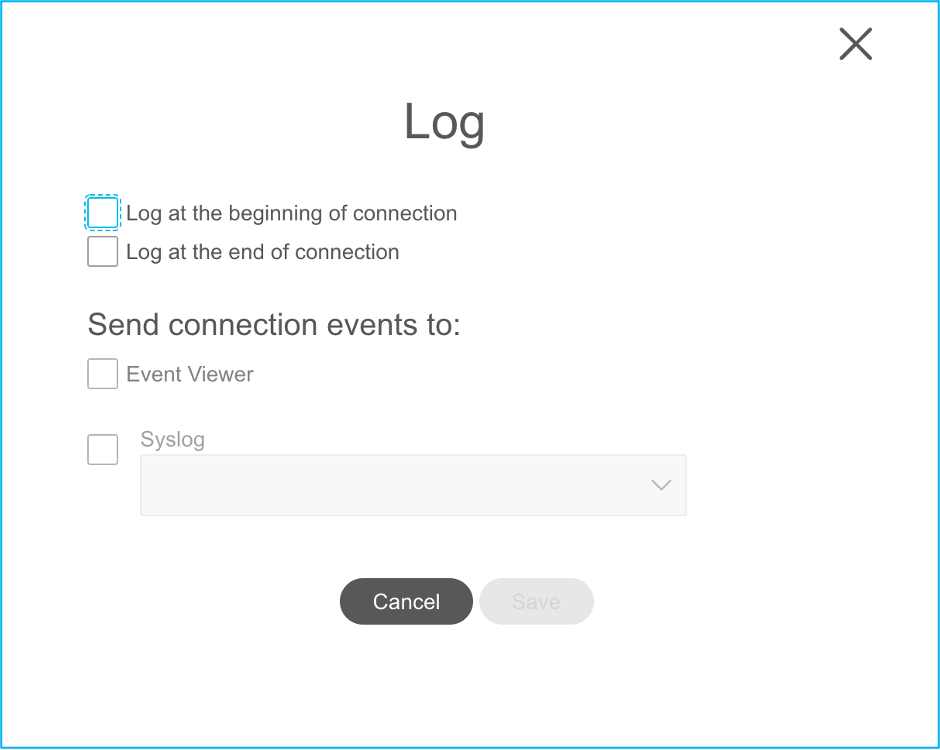

يمكن إجراء تكوين السجل للقواعد المطلوبة. يمكن إختيار تكوين خادم Syslog الموجود على FMC في هذه المرحلة.

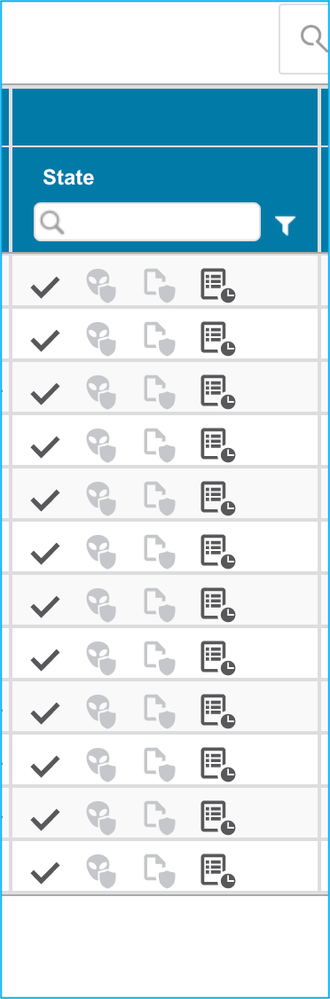

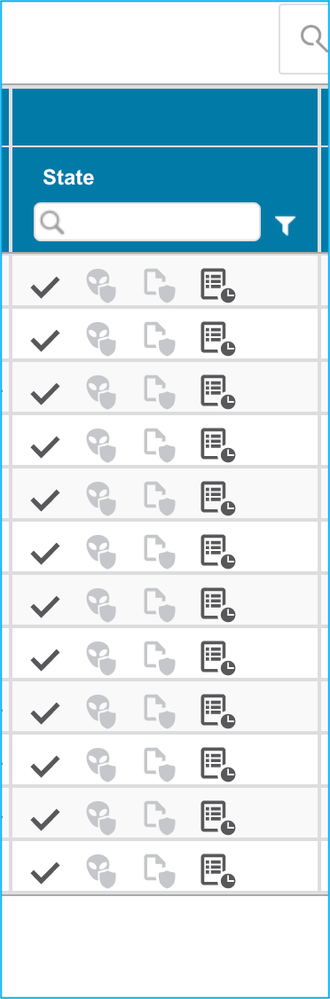

يتم تمييز إجراءات القاعدة المختارة وفقا لذلك لكل قاعدة.

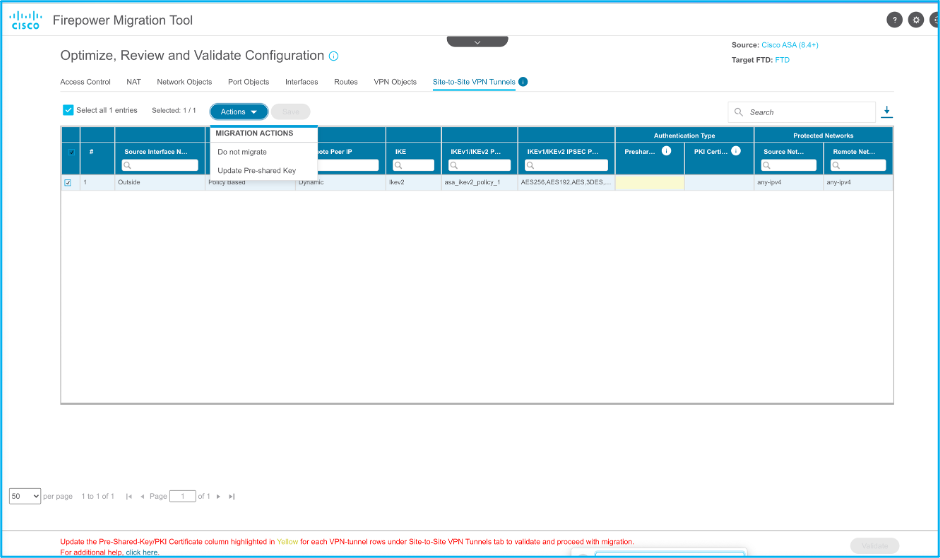

20. وبالمثل، يمكن مراجعة ترجمة عنوان الشبكة (NAT) وكائنات الشبكة وكائنات المنفذ والواجهات والمسارات وكائنات الشبكة الخاصة الظاهرية (VPN) وأنفاق الشبكة الخاصة الظاهرية (VPN) من موقع إلى موقع وعناصر أخرى وفقا للتكوين الخاص بك خطوة بخطوة.

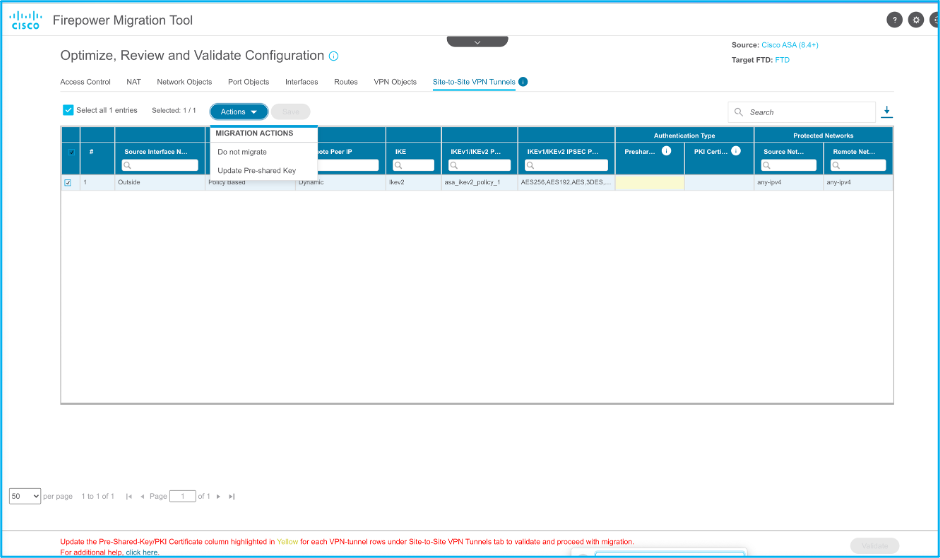

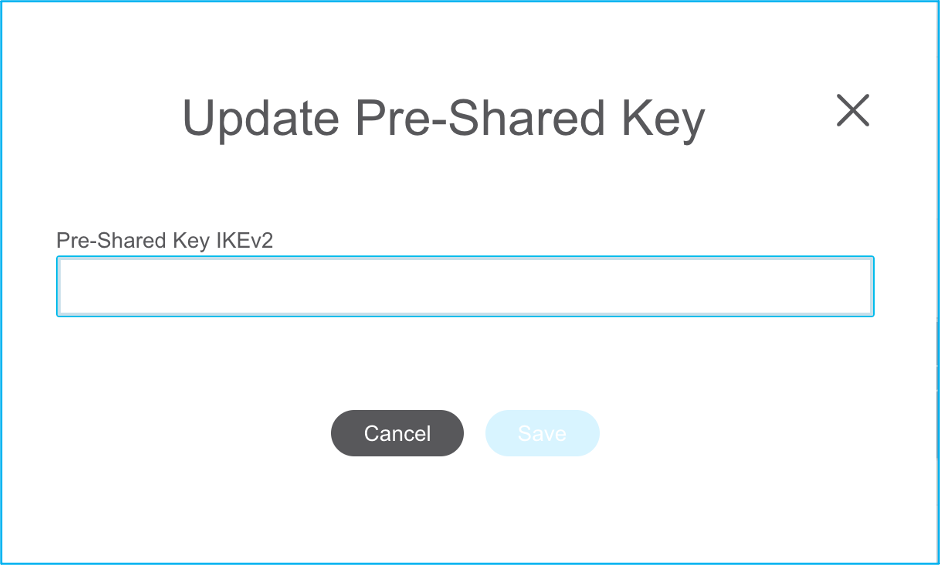

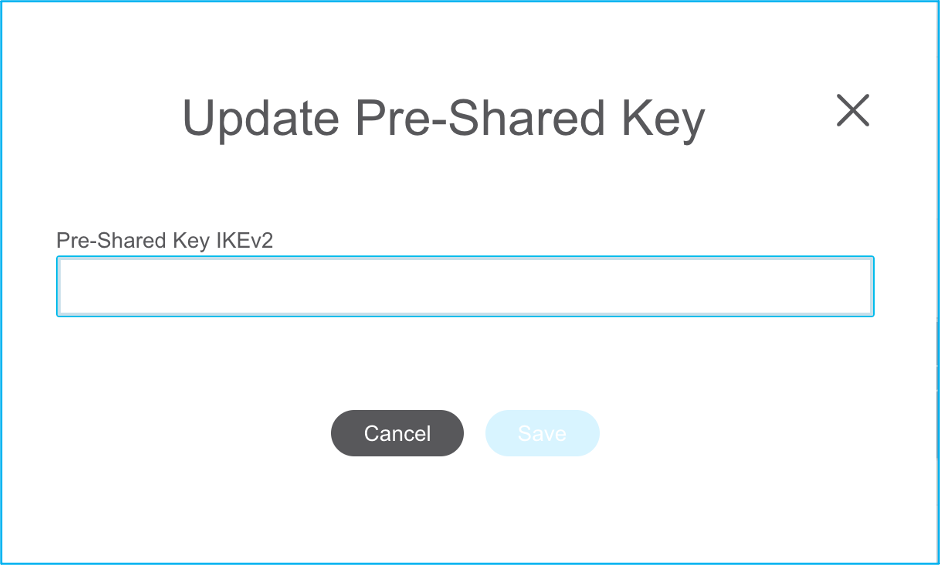

ملاحظة: يتم إعلام التنبيه كما هو موضح في الصورة لتحديث المفتاح المشترك مسبقا نظرا لأنه لا يتم نسخه في ملف تكوين ASA. انتقل إلى إجراءات > تحديث مفتاح مشترك مسبقا لإدخال القيمة.

21. أخيرا، انقر أيقونة التحقق من الصحة في أسفل يمين الشاشة كما هو موضح في الصورة:

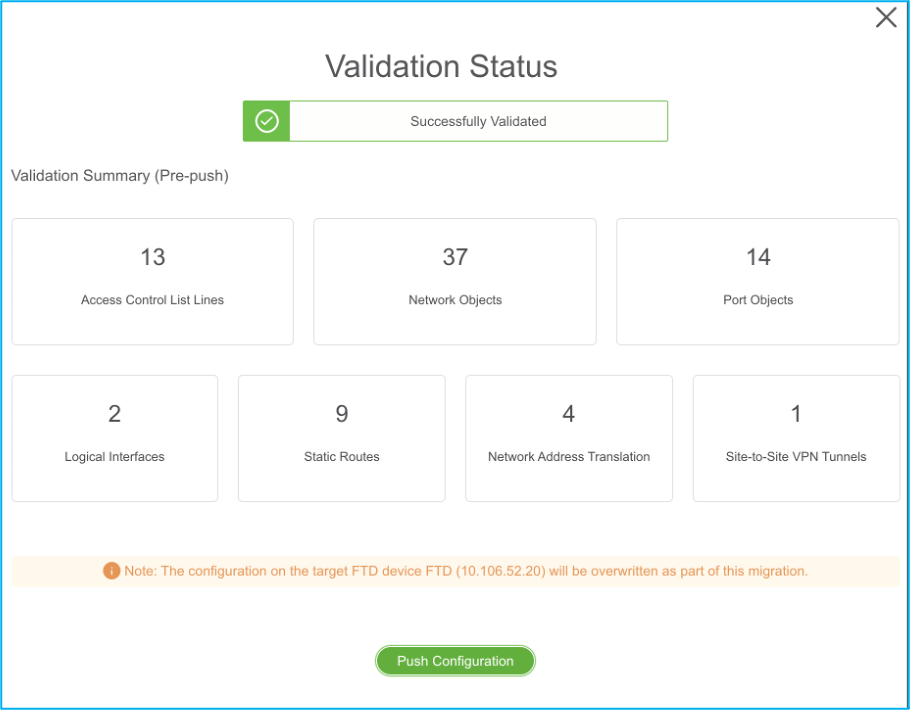

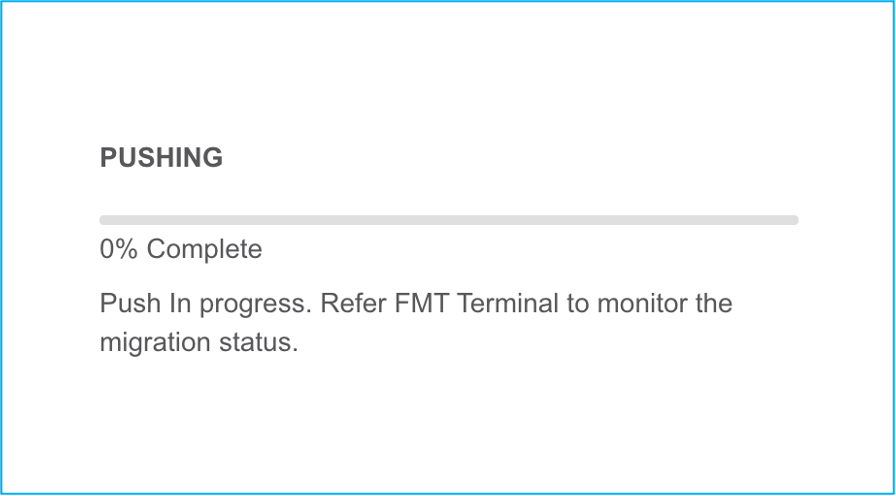

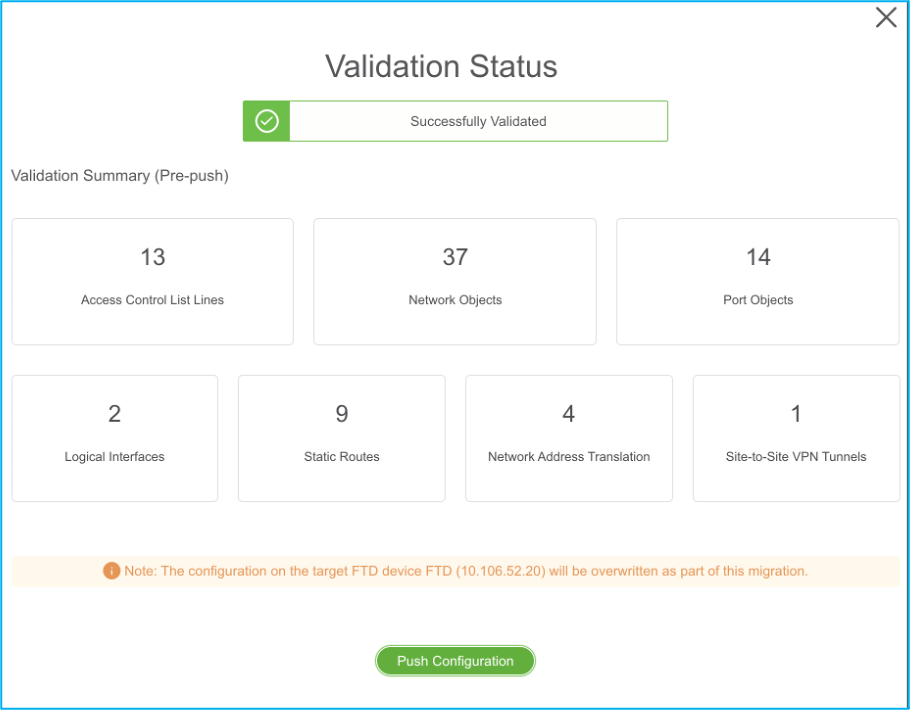

22. بمجرد نجاح التحقق، انقر فوق دفع التكوين كما هو موضح في الصورة:

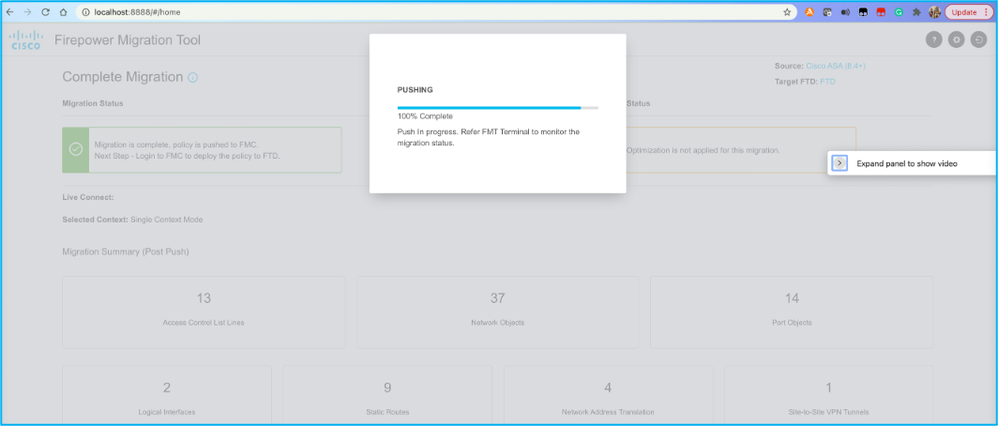

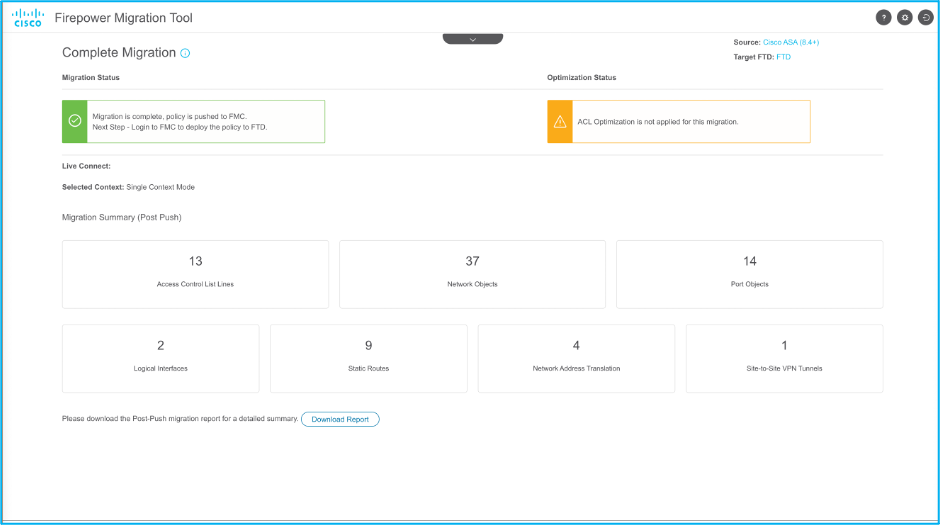

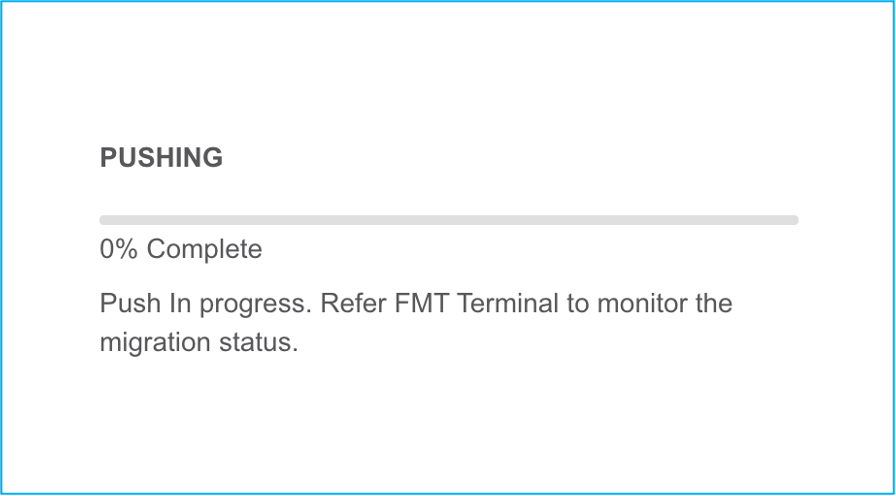

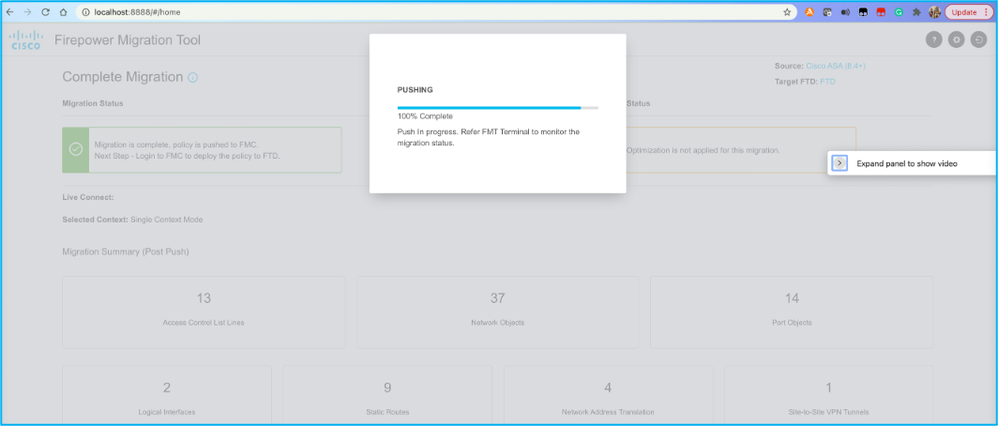

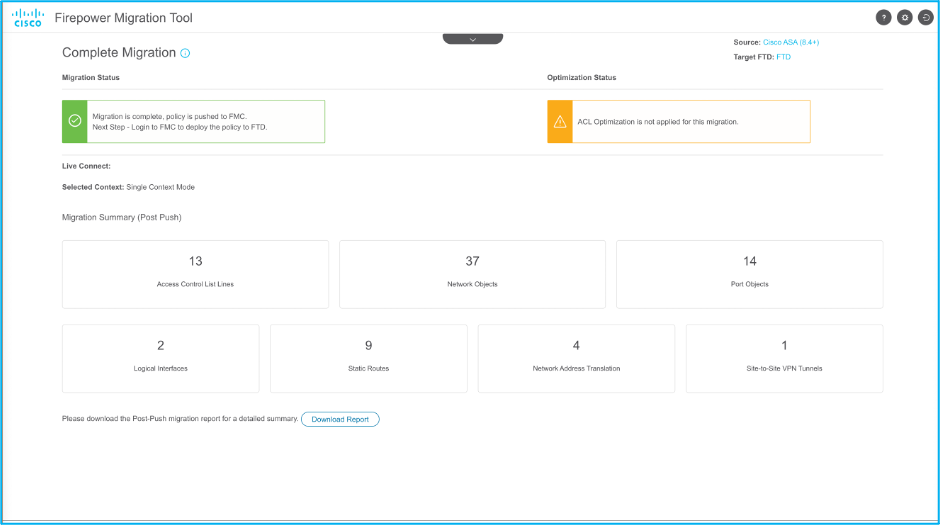

23. بمجرد نجاح الترحيل، يتم عرض الرسالة المعروضة في الصورة.

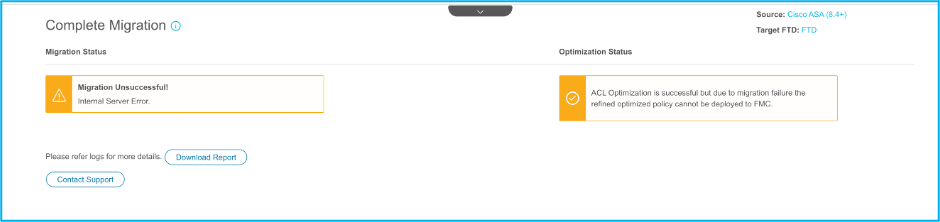

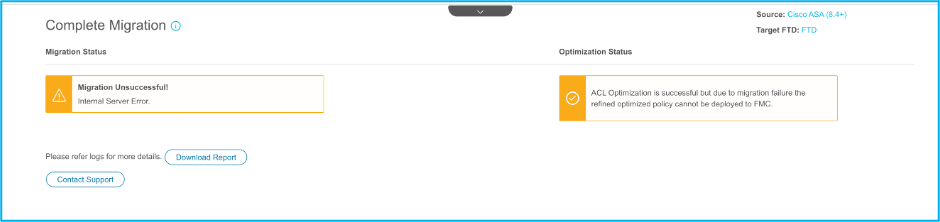

ملاحظة: في حالة فشل الترحيل، انقر فوق تنزيل التقرير لعرض تقرير ما بعد الترحيل.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

التحقق من الصحة على FMC:

- انتقل إلى

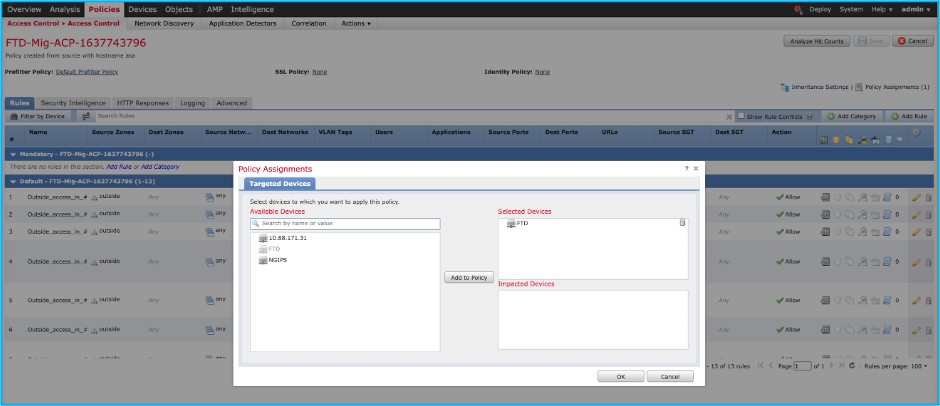

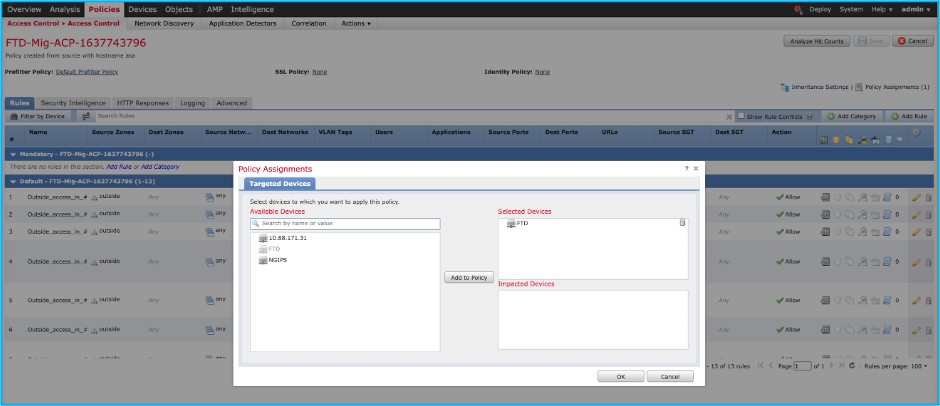

Policies > Access Control > Access Control Policy > Policy Assignmentلتأكيد ملء FTD المحدد.

ملاحظة: تحتوي سياسة التحكم في الوصول إلى الترحيل على اسم بالبادئةFTD-Mig-ACP. إذا لم يتم تحديد FTD مسبقا، فيجب تحديد FTD على FMC.

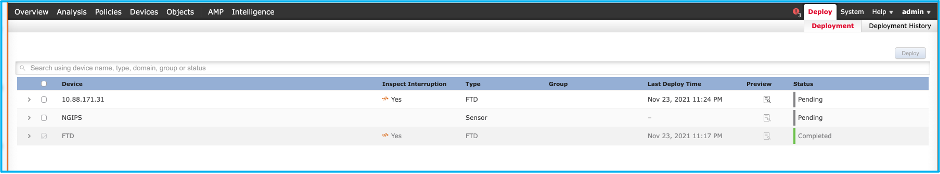

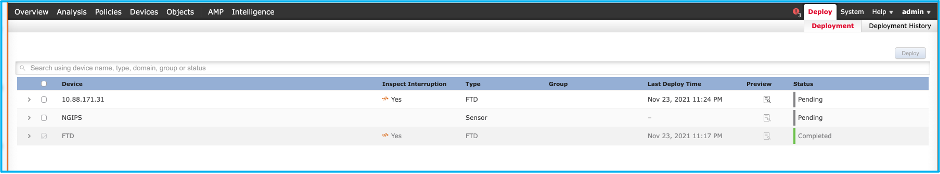

2. دفع السياسة إلى "برنامج الإرسال فائق السرعة (FTD)". انتقل إلىDeploy > Deployment > FTD Name > Deployكما هو موضح في الصورة:

الأخطاء المعروفة المتعلقة بأداة ترحيل Firepower

- معرف تصحيح الأخطاء من Cisco CSCwa56374 - يتم تعليق أداة FMT على صفحة تخطيط المنطقة مع حدوث خطأ مع إستخدام الذاكرة بشكل كبير

- cisco بق id CSCvz88730 - قارن دفع إخفاق ل FTD ميناء-channel إدارة قارن نوع

- معرف تصحيح الأخطاء من Cisco CSCvx21986 - ترحيل قناة المنفذ إلى النظام الأساسي الهدف - FTD الظاهري غير مدعوم

- معرف تصحيح الأخطاء من Cisco CSCvy63003 - يجب أن تقوم أداة الترحيل بتعطيل ميزة الواجهة إذا كان FTD بالفعل جزءا من نظام المجموعة

- معرف تصحيح الأخطاء من Cisco CSCvx08199 - تحتاج قائمة التحكم في الوصول (ACL) إلى التقسيم عندما يكون مرجع التطبيق أكثر من 50

معلومات ذات صلة

التعليقات

التعليقات