تكامل البيئة السحابية الافتراضية الخاصة بالحماية المتقدمة وشبكة التهديدات

خيارات التنزيل

-

ePub (3.0 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند إجراء إكمال تكامل الشبكة الخاصة الظاهرية للحماية المتقدمة من البرامج الضارة (AMP) وجهاز شبكة الحماية من التهديدات. كما يوفر المستند خطوات أستكشاف المشكلات المتعلقة بعملية التكامل وإصلاحها.

تمت المساهمة بواسطة أرماندو غارسيا، مهندس TAC من Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- العمل على شبكة AMP الخاصة الافتراضية وتشغيلها

- العمل وتشغيل شبكة تهديدات الحماية

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- AMP Private Cloud، الإصدار 3.2.0

- جهاز شبكة التهديدات 2.12.0.1

ملاحظة: تكون الوثائق صالحة لأجهزة شبكة التهديدات وأجهزة شبكة AMP الخاصة في الجهاز أو الإصدار الظاهري.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

بنية التكامل

معلومات أساسية حول التكامل

- يحلل جهاز "شبكة التهديدات" العينات التي تم إرسالها بواسطة جهاز سحابة AMP الخاص.

- يمكن إرسال النماذج يدويا أو تلقائيا إلى جهاز شبكة التهديد.

- لا يتم تمكين التحليل التلقائي بشكل افتراضي في جهاز سحابة AMP الخاصة.

- يوفر جهاز شبكة التهديدات لجهاز سحابة AMP الخاص تقريرا ودرجة من تحليل العينة.

- يقوم جهاز "شبكة الحماية" (poke) بإعلام جهاز "شبكة AMP الخاصة" عن أي عينة تزيد أو تساوي 95 درجة.

- إذا كانت النتيجة من التحليل أكبر من 95 أو تساوي 95، يتم وضع علامة على العينة الموجودة في قاعدة بيانات AMP بالتصرف في الأشياء الضارة.

- يتم تطبيق عمليات الكشف بأثر رجعي من قبل شركة AMP Private Cloud على العينات التي تحتوي على علامة أكبر من أو تساوي 95.

الإجراء

الخطوة 1.قم بإعداد جهاز شبكة التهديدات وتكوينه (لا يوجد تكامل بعد). تحقق من وجود تحديثات وتثبيت، إذا لزم الأمر.

الخطوة 2.قم بإعداد وتكوين AMP للسحابة الخاصة بنقاط النهاية (لا يوجد تكامل بعد).

الخطوة 3. في واجهة مستخدم إدارة شبكة التهديدات، حدد علامة التبويب تكوين واختر SSL.

الخطوة 4.أنشئ أو قم بتحميل شهادة SSL جديدة للواجهة النظيفة (PANDEM).

إعادة إنشاء شهادات SSL

يمكن إنشاء شهادة موقعة ذاتيا جديدة إذا لم يتطابق اسم المضيف للواجهة النظيفة مع الاسم البديل للموضوع (SAN) في الشهادة المثبتة حاليا في جهاز الواجهة النظيفة. يولد الجهاز شهادة جديدة للواجهة، مما يشكل اسم مضيف الواجهة الحالي في حقل SAN لشهادة التوقيع الذاتي.

الخطوة 4.1. من عمود الإجراءات حدد (..) ومن القائمة المنبثقة حدد إنشاء شهادة جديدة.

الخطوة 4.2. في واجهة مستخدم شبكة التهديد، حدد عمليات، في الشاشة التالية حدد تنشيط واختر إعادة التكوين.

ملاحظة: هذه الشهادة المنشأة موقعة ذاتيا.

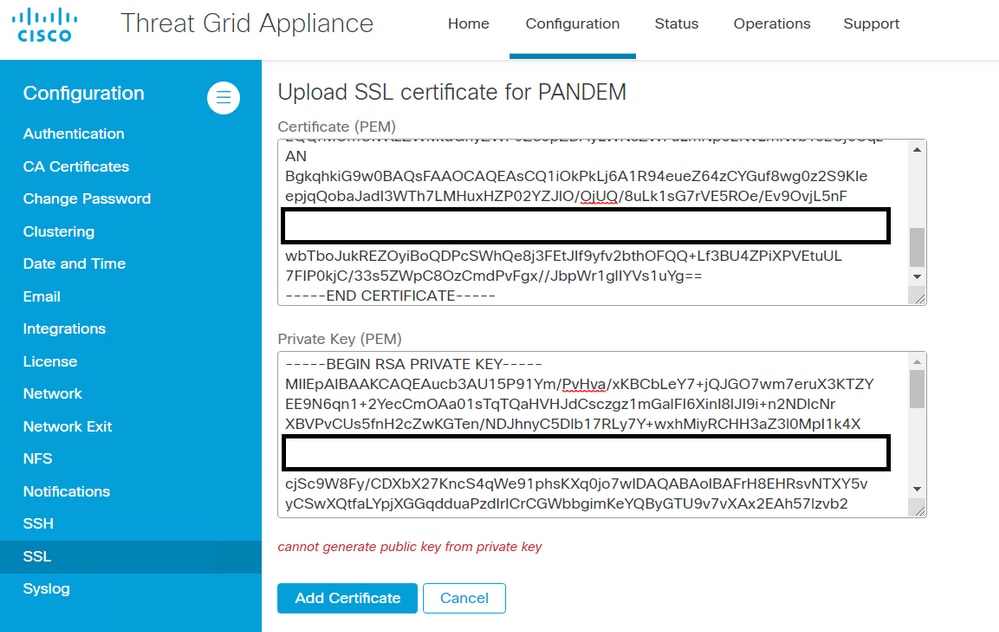

تحميل شهادات SSL

في حالة وجود شهادة تم إنشاؤها بالفعل لواجهة تنظيف جهاز "شبكة التهديدات"، يمكن تحميل هذه الشهادة إلى الجهاز.

الخطوة 4.1. من عمود الإجراءات حدد (..) ومن القائمة المنبثقة حدد تحميل شهادة جديدة.

الخطوة 4.2. انسخ الشهادة والمفتاح الخاص المرادف بتنسيق PEM في مربعات النص التي تظهر على الشاشة وحدد إضافة شهادة.

الخطوة 4.3. في واجهة مستخدم شبكة التهديد، حدد عمليات، في الشاشة التالية حدد تنشيط واختر إعادة التكوين.

الخطوة 5. في واجهة مستخدم AMP Private Cloud Device Admin، حدد عمليات التكامل واختر شبكة التهديدات.

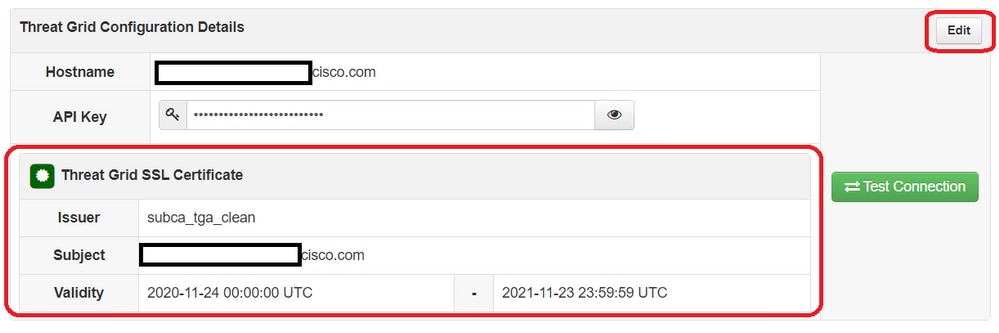

الخطوة 6. في تفاصيل تكوين شبكة التهديد، حدد تحرير.

الخطوة 7. في اسم المضيف لشبكة التهديدات، أدخل FQDN الخاص بالواجهة النظيفة لجهاز شبكة التهديدات.

الخطوة 8. في شهادة SSL لشبكة التهديدات، أضف شهادة الواجهة النظيفة لجهاز شبكة التهديدات. (انظر الملاحظات أدناه)

الشهادة الموجودة في الواجهة النظيفة لجهاز شبكة التهديدات موقعة ذاتيا

الخطوة 8.1. في واجهة مستخدم "إدارة شبكة التهديدات"، حدد التكوين واختر SSL.

الخطوة 8.2. من عمود الإجراءات حدد (..) ومن القائمة المنبثقة حدد تنزيل الشهادة.

الخطوة 8.3. قم بالمتابعة لإضافة الملف الذي تم تنزيله إلى الجهاز الخاص الظاهري من AMP في صفحة تكامل شبكة التهديدات.

يتم توقيع الشهادة الموجودة في الواجهة النظيفة لجهاز شبكة التهديدات من قبل مرجع مصدق مؤسسي (CA)

الخطوة 8.1. انسخ في ملف نصي شهادة الواجهة النظيفة لجهاز شبكة الحماية وسلسلة شهادات CA الكاملة.

ملاحظة: يجب أن تكون الشهادات الموجودة في الملف النصي بتنسيق PEM.

مثال

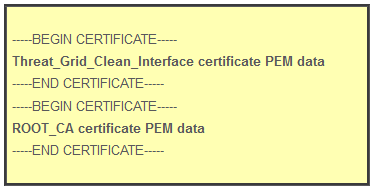

إذا كانت سلسلة الشهادات كاملة هي: شهادة ROOT_CA > شهادة THREAT_GRID_CLEAN_INTERFACE؛ فيلزم إنشاء الملف النصي، كما هو موضح في الصورة.

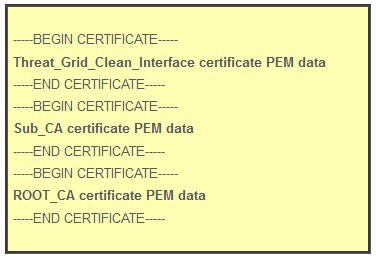

إذا كانت سلسلة الشهادات كاملة هي: شهادة ROOT_CA > شهادة Sub_CA > شهادة THREAT_GRID_CLEAN_INTERFACE؛ فيلزم إنشاء الملف النصي، كما هو موضح في الصورة.

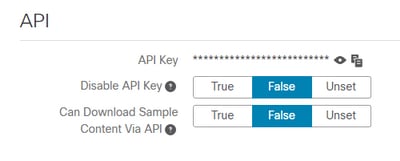

الخطوة 9. في مفتاح واجهة برمجة التطبيقات (API) لشبكة التهديدات أدخل مفتاح API من مستخدم شبكة التهديدات الذي سيتم ربطه بالنماذج التي تم تحميلها.

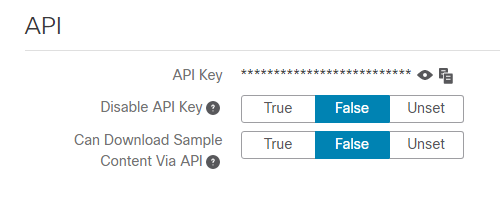

ملاحظة: في إعدادات الحساب من شبكة التهديدات، يؤكد المستخدم أن المعلمة Disable API Key غير معينة إلى True.

الخطوة 10. بعد اكتمال كافة التغييرات، حدد حفظ.

الخطوة 11. تطبيق عملية إعادة تكوين على جهاز السحابة الظاهري من AMP.

الخطوة 12. من واجهة مستخدم جهاز سحابة AMP الخاص، حدد عمليات التكامل واختر شبكة التهديدات.

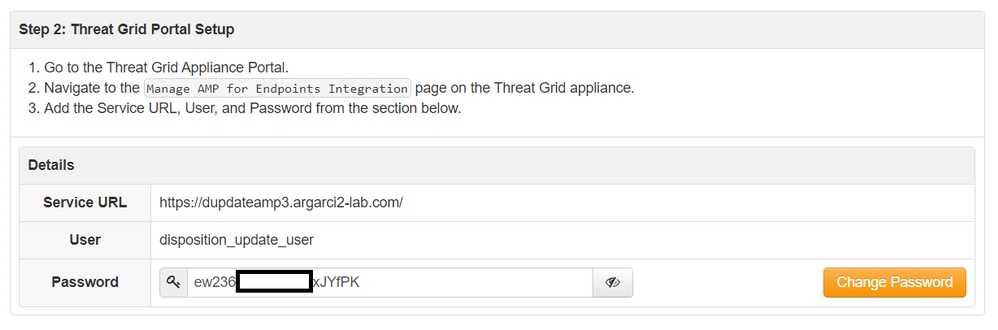

الخطوة 13. من التفاصيل انسخ قيم عنوان URL لخدمة تحديث المصير النهائي، ومستخدم خدمة تحديث المصير النهائي، وكلمة مرور خدمة تحديث المصير النهائي. يتم إستخدام هذه المعلومات في الخطوة 17.

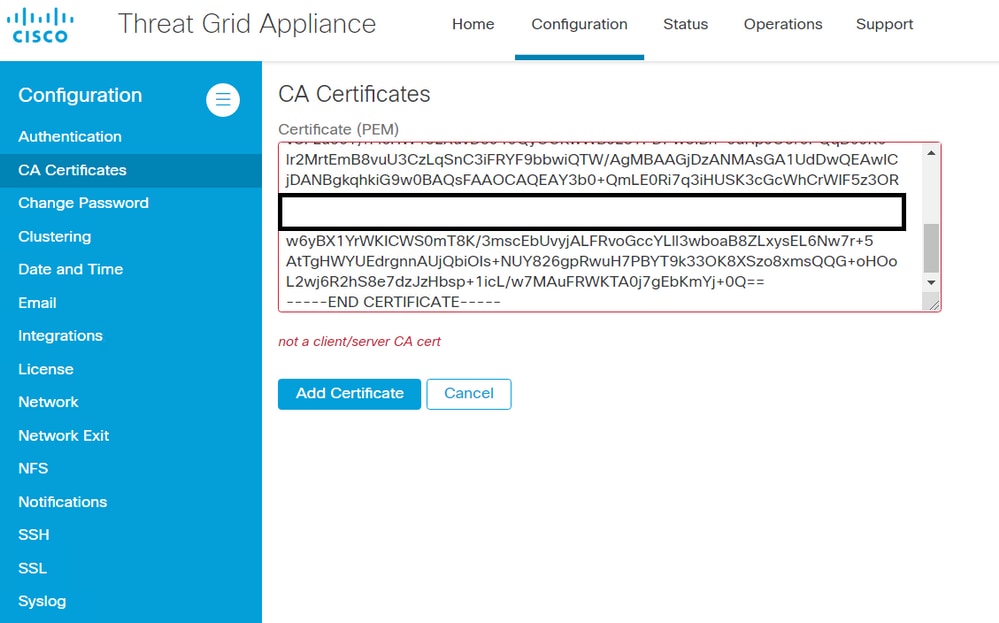

الخطوة 14. في واجهة مستخدم إدارة شبكة التهديد، حدد تكوين واختر شهادات CA.

الخطوة 15. حدد إضافة شهادة ونسخ بتنسيق PEM شهادة CA التي وقعت على شهادة خدمة تحديث المصير النهائي للسحابة الخاصة ل AMP.

ملاحظة: إذا كانت شهادة CA التي وقعت على شهادة تحديث الترتيب السحابي الخاص ل AMP هي شهادة مرجع مصدق فرعي، فكرر العملية حتى يتم تحميل جميع الشهادات المصدقة في السلسلة إلى شهادات CA.

الخطوة 16. في مدخل شبكة التهديدات، حدد إدارة وحدد إدارة تكامل سحابة AMP الخاصة.

الخطوة 17. في صفحة "خدمة مشاركة تحديث المصير النهائي"، أدخل المعلومات التي تم تجميعها في الخطوة 13.

- URL الخاص بالخدمة: FQDN الخاص بخدمة تحديث المصير النهائي لجهاز السحابة الخاص ل AMP.

- المستخدم: المستخدم من خدمة تحديث المصير النهائي لجهاز السحابة الخاص ل AMP.

- كلمة المرور: كلمة مرور لخدمة تحديث المصير النهائي لجهاز سحابة AMP الخاص.

في هذه المرحلة، إذا تم تطبيق جميع الخطوات بشكل صحيح، يجب أن يعمل التكامل بنجاح.

التحقق

هذه هي الخطوات التي تؤكد أن جهاز "شبكة التهديدات" قد تم دمجه بنجاح.

ملاحظة: تكون الخطوات 1 و 2 و 3 و 4 فقط مناسبة للتطبيق في بيئة إنتاج للتحقق من التكامل. يتم توفير الخطوة 5 كمعلومات لمعرفة المزيد حول التكامل ولا ينصح بتطبيقها في بيئة إنتاج.

الخطوة 1. حدد إختبار الاتصال في AMP Private Cloud Device Admin UI > عمليات التكامل > Threat Grid، وتأكد من نجاح إختبار اتصال شبكة تهديدات الرسائل! تم إستلامه.

الخطوة 2. تأكيد تحميل صفحة ويب لتحليل الملفات في وحدة تحكم السحابة الخاصة ل AMP دون أخطاء.

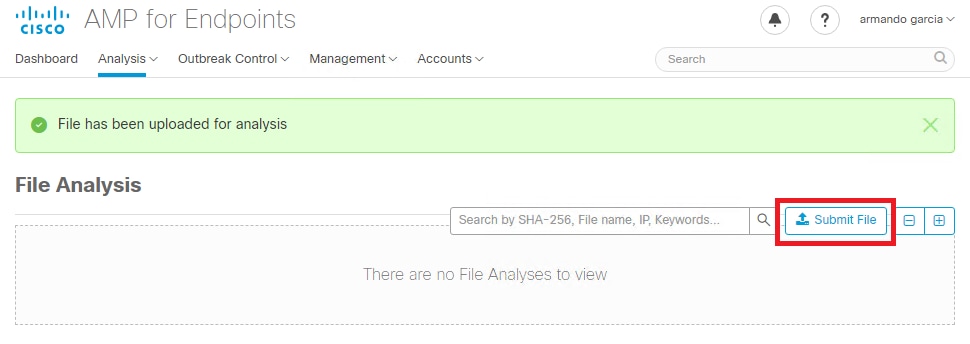

الخطوة 3. تأكد من إدراك الملفات التي يتم إرسالها يدويا من تحليل وحدة تحكم السحابة الخاصة ل AMP > تحليل الملفات في جهاز "شبكة التهديدات"، ومن إرجاع تقرير بنقطة واحدة بواسطة جهاز "شبكة التهديدات".

الخطوة 4. تأكد من تثبيت الشهادات المصدقة (CAs) الموقعة على شهادة خدمة تحديث المصير النهائي الخاصة بجهاز السحابة الخاص ل AMP في جهاز شبكة التهديدات في جهات الترخيص.

الخطوة 5. تأكد من أن أي عينة تم وضع علامة عليها بواسطة جهاز شبكة التهديد مع علامة >=95 يتم تسجيلها في قاعدة بيانات سحابة AMP الخاصة مع التعامل مع أية آثار ضارة بعد تقديم التقرير وعينة نقاط بواسطة جهاز شبكة التهديد.

ملاحظة: لا يعني تلقي التقرير النموذجي بنجاح وتسجيل <=95 عينة في وحدة تحكم السحابة الخاصة من AMP علامة التبويب تحليل الملف بالضرورة أنه تم تغيير المصير النهائي للملف في قاعدة بيانات AMP. إذا لم يتم تثبيت CAs التي وقعت على شهادة خدمة تحديث المصير النهائي الخاصة بجهاز السحابة الخاص AMP في جهاز شبكة التهديدات في هيئات الشهادات، يتم تلقي التقارير والعينات بواسطة جهاز السحابة الخاص ل AMP، ولكن لا يتم تلقي أي رسائل من جهاز شبكة التهديدات.

تحذير: تم إكمال الاختبار التالي لتشغيل تغيير المصير النهائي للعينة في قاعدة بيانات AMP بعد أن قام جهاز Threat Grid بوضع علامة على ملف ذو علامة >=95. كان الغرض من هذا الاختبار توفير معلومات حول العمليات الداخلية في جهاز سحابة AMP الخاص عندما يوفر جهاز شبكة التهديدات عينة من >=95. لتشغيل عملية تغيير المصير النهائي، تم إنشاء ملف إختبار محاكاة البرامج الضارة باستخدام تطبيق Cisco الداخلي McWare.exe. عينة: خضار 3-419d23483.exeSHA256: 8d3bbc795bb4747984bf2842d3a0119bac0d79a15a59686951e1f7c5aacc995.

تحذير: لا ينصح بتفجير أي ملف إختبار محاكاة برامج ضارة في بيئة إنتاج.

تأكيد تحديث المصير النهائي للعينة في قاعدة بيانات سحابة AMP الخاصة

تم إرسال ملف البرامج الضارة للاختبار يدويا إلى جهاز "شبكة التهديدات" من تحليل الملفات في وحدة تحكم السحابة الخاصة ل AMP. بعد تحليل العينة، تم تقديم تقرير عينة وعينة إجبارية من 100 إلى AMP Private Cloud Device من خلال جهاز Threat Grid. تؤدي عينة نقاط >=95 إلى تشغيل تغيير المصير النهائي للعينة الموجودة في قاعدة بيانات جهاز شبكة AMP الخاصة. هذا التغيير في المصير النهائي للعينة في قاعدة بيانات AMP استنادا إلى علامة العينة >=95 التي توفرها شبكة التهديد هو ما يعرف باسم الأداة.

إذا:

- تم إكمال التكامل بنجاح.

- يتم عرض نماذج التقارير والعينات في تحليل الملفات بعد إرسال الملفات يدويا.

ثم:

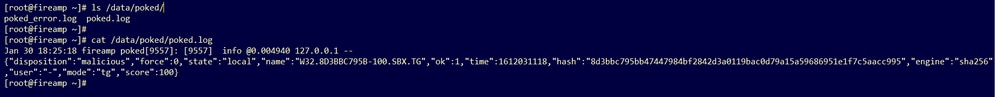

- لكل عينة يشير إليها جهاز شبكة الحماية بدرجة >=95، تتم إضافة إدخال إلى الملف /data/poked/poked.log في جهاز شبكة AMP الخاصة.

- يتم إنشاء الصفحة /data/poked/poked.log في جهاز الشبكة الخاصة بالحماية المتقدمة بعد أول علامة >=95 عينة يقدمها جهاز شبكة الحماية.

- تحمل قاعدة بيانات db_protect الموجودة في سحابة AMP الخاصة المصير النهائي الحالي للعينة. يمكن إستخدام هذه المعلومات للتأكد مما إذا كانت العينة تحتوي على المصير النهائي على 3 بعد أن قام جهاز "شبكة التهديدات" بتوفير النتيجة.

إذا تم عرض تقرير النموذج ودرجة >=95 في تحليل الملف في وحدة تحكم السحابة الخاصة ل AMP، فقم بتطبيق الخطوات التالية:

الخطوة 1. سجل الدخول عبر SSH إلى جهاز سحابة AMP الخاص.

الخطوة 2. تأكد من وجود إدخال في /data/poked/poked.log للعينة.

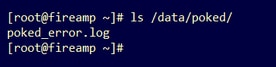

تظهر قائمة الدليل /data/poked/ في جهاز سحابة AMP خاص الذي لم يستلم أبدا علامة >=95 عينة من جهاز شبكة تهديدات أن ملف poked.log لم يتم إنشاؤه في النظام.

إذا لم يستلم جهاز سحابة AMP الخاصة أي مكدس من جهاز شبكة تهديدات، فلن يتم العثور على ملف /data/poked/poked.log في الدليل، كما هو موضح في الصورة.

تظهر قائمة الدليل /data/poked/ بعد إستلام أول علامة >=95، الملف الذي تم إنشاؤه.

بعد إستلام العينة الأولى بدرجة >=95.

عينة معلومة من الأداة يزود ب ال تهديد شبكة يمكن أن يفهم داخل ال poked.log مبرد.

الخطوة 3. قم بتشغيل هذا الأمر باستخدام نموذج SHA256 لاسترداد المصير النهائي الحالي من قاعدة بيانات جهاز سحابة AMP الخاص.

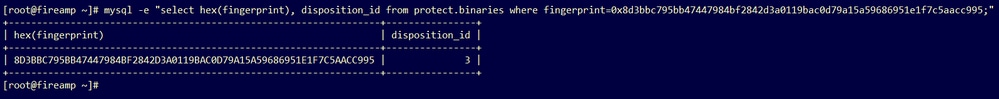

mysql -e "select hex(fingerprint), disposition_id from protect.binaries where fingerprint=0x

;"

مثال

لا يوفر استعلام قاعدة بيانات للحصول على المصير النهائي للعينة قبل تحميل العينة إلى "جهاز شبكة التهديدات" أية نتائج كما هو موضح في الصورة.

يظهر استعلام قاعدة بيانات للحصول على المصير النهائي للعينة بعد إستلام التقرير والعلامة من جهاز شبكة التهديدات، العينة التي لها المصير النهائي 3 والتي تعتبر ضارة.

استكشاف الأخطاء وإصلاحها

وفي عملية التكامل، يمكن النظر إلى القضايا المحتملة. وفي هذا الجزء من الوثيقة، يجري تناول بعض أكثر المسائل شيوعا.

تحذير في جهاز السحابة الخاص ل AMP حول المضيف غير صالح، لم يتم إختبار الشهادة، لم يتم إختبار مفتاح API

عرض

رسالة التحذير: مضيف شبكة التهديدات غير صالح، تعذر إختبار شهادة SSL لشبكة التهديدات، تعذر إختبار مفتاح API لشبكة التهديدات، تم إستلامه في جهاز شبكة AMP الخاصة بعد تحديد زر إختبار الاتصال في عمليات التكامل > شبكة التهديدات.

هناك مشكلة على مستوى الشبكة في التكامل.

الخطوات الموصى بها:

- تأكيد إمكانية وصول واجهة وحدة تحكم جهاز السحابة الخاص ل AMP إلى الواجهة النظيفة لجهاز شبكة التهديدات.

- تأكيد أن جهاز سحابة AMP الخاص يمكنه حل FQDN الخاص بواجهة تنظيف جهاز شبكة التهديدات.

- تأكد من عدم وجود جهاز تصفية في مسار الشبكة لجهاز سحابة AMP الخاص وجهاز شبكة التهديدات.

تحذير في جهاز السحابة الخاص ل AMP حول مفتاح API لشبكة تهديدات غير صالح

عرض

رسالة التحذير: فشل إختبار اتصال شبكة التهديدات، API الخاص بشبكة التهديدات غير صالح، يتم إستلامه في جهاز سحابة AMP الخاص بعد تحديد زر إختبار الاتصال في عمليات التكامل > شبكة التهديدات.

مفتاح API الخاص بجهاز شبكة التهديدات الذي تم تكوينه في سحابة AMP الخاصة.

الخطوات الموصى بها:

- تأكيد في إعدادات الحساب الخاصة بمستخدم جهاز شبكة التهديدات، لم يتم تعيين المعلمة Disable API Key إلى True.

- يجب تعيين المعلمة Disable API Key على: false أو unset.

- تأكيد مفتاح API لشبكة التهديدات الذي تم تكوينه في عمليات تكامل بوابة إدارة سحابة AMP الخاصة > شبكة التهديدات، هو نفس مفتاح API في إعدادات المستخدم في جهاز شبكة التهديدات.

- تأكيد ما إذا كان يتم حفظ مفتاح واجهة برمجة التطبيقات (API) لشبكة التهديدات الصحيحة في قاعدة بيانات جهاز سحابة AMP الخاص.

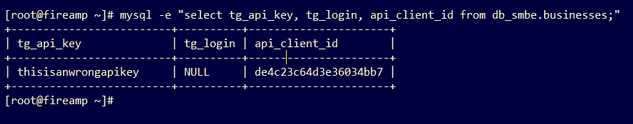

من سطر أوامر جهاز سحابة AMP الخاص، يمكن تأكيد مفتاح API لشبكة التهديدات الحالية الذي تم تكوينه في جهاز AMP. قم بتسجيل الدخول إلى جهاز الشبكة الخاص ل AMP عبر SSH وقم بتشغيل هذا الأمر لاسترداد مفتاح API لمستخدم شبكة التهديدات الحالية:

mysql -e "select tg_api_key, tg_login, api_client_id from db_smbe.businesses;"هذا إدخال صحيح في قاعدة البيانات الخاصة بجهاز سحابة AMP الخاص لمفتاح واجهة برمجة التطبيقات (API) لجهاز شبكة التهديدات.

على الرغم من أن اسم مستخدم شبكة التهديد لم يتم تكوينه مباشرة في جهاز السحابة الخاصة ل AMP في أي خطوة من التكامل، إلا أن اسم مستخدم شبكة التهديدات يتم إدراكه في المعلمة tg_login في قاعدة بيانات AMP إذا تم تطبيق مفتاح API لشبكة التهديدات بشكل صحيح.

هذا إدخال خاطئ في قاعدة بيانات AMP لمفتاح واجهة برمجة التطبيقات (API) لشبكة التهديدات.

معلمة tg_login هي NULL. لم يتم إسترداد اسم مستخدم شبكة التهديدات من جهاز شبكة التهديدات بواسطة جهاز شبكة AMP الخاصة بعد تطبيق إعادة التكوين.

يتم إستلام نماذج النتائج >=95 بواسطة جهاز الشبكة الخاص بالحماية المتقدمة (AMP)، ولكن لا يتم ملاحظة أي تغيير في المصير النهائي للعينة

عرض

يتم تلقي التقارير و >=95 عينة من العلامات بنجاح من جهاز "شبكة التهديدات" بعد إرسال عينة، ولكن لا يتم إدراك أي تغيير في المصير النهائي للعينة في جهاز شبكة AMP الخاصة.

الخطوات الموصى بها:

- تأكد في جهاز سحابة AMP الخاص إذا كانت العينة SHA256 في محتوى /data/poked/poked.log.

إذا تم العثور على SHA256 في /data/poked/poked.log، فقم بتشغيل هذا الأمر لتأكيد المصير النهائي للعينة الحالي في قاعدة بيانات AMP.

mysql -e "select hex(fingerprint), disposition_id from protect.binaries where fingerprint=0x

;"

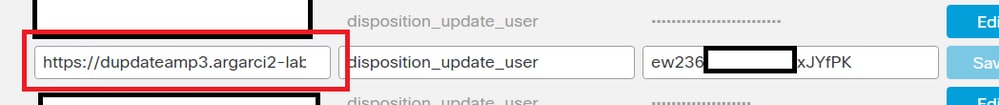

- تأكد من إضافة كلمة مرور تكامل البيئة السحابية الخاصة ل AMP الصحيحة إلى مدخل إدارة جهاز شبكة التهديدات في الإدارة > إدارة تكامل البيئة السحابية الخاصة ل AMP.

بوابة إدارة سحابة AMP الخاصة.

بوابة وحدة التحكم في جهاز شبكة الحماية.

- تأكيد تثبيت الشهادات المصدقة (CAs) الموقعة على شهادة خدمة تحديث مصير أجهزة السحابة الخاصة من AMP في مدخل إدارة أجهزة شبكة التهديدات في شهادات CA.

في المثال التالي، يجب تثبيت سلسلة الشهادات الخاصة بشهادة خدمة تحديث مصير الجهاز السحابي الخاص ل AMP على ROOT_CA > Sub_CA > DISPOSITION_UPDATE_SERVICE، وبالتالي، يجب تثبيت RootCA و Sub_CA في شهادات CA في جهاز شبكة التهديد.

سلطات الشهادات في مدخل إدارة سحابة AMP الخاصة.

بوابة إدارة شبكة التهديدات:

- تأكيد أن خدمة تحديث وضع الجهاز السحابي الخاص ل AMP قد تمت إضافتها بشكل صحيح إلى مدخل إدارة جهاز شبكة التهديدات في الإدارة > إدارة تكامل البيئة السحابية الخاصة ل AMP. لم تتم إضافة عنوان IP الخاص بواجهة وحدة تحكم جهاز السحابة الخاص ل AMP بدلا من FQDN.

تحذير في جهاز السحابة الخاص ل AMP حول شهادة SSL لشبكة تهديدات غير صالحة

عرض

يتم تلقي رسالة التحذير: "شهادة SSL لشبكة التهديدات غير صالحة"، في جهاز السحابة الخاص ل AMP بعد تحديد زر إختبار الاتصال في عمليات التكامل > شبكة التهديدات.

الخطوات الموصى بها:

- تأكيد ما إذا كانت الشهادة المثبتة في واجهة Threat Grid التي تم توقيعها من قبل مرجع مصدق مؤسسي.

إذا تم توقيعها بواسطة CA، فيجب إضافة سلسلة الشهادات الكاملة داخل ملف إلى عمليات تكامل بوابة إدارة أجهزة سحابة AMP الخاصة > شبكة التهديدات في شهادة SSL لشبكة التهديدات.

في جهاز AMP Private Cloud، يمكن العثور على شهادات جهاز شبكة الحماية المثبتة حاليا في: /opt/fire/etc/ssl/threat_grid.crt .

التحذيرات الموجودة في جهاز شبكة التهديد المتعلقة بالشهادات

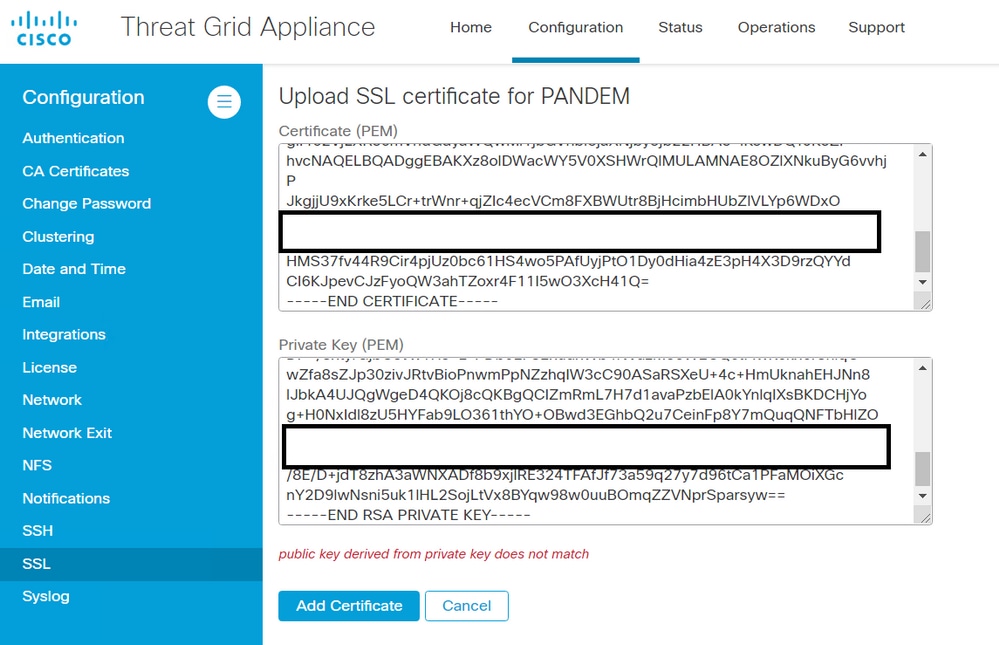

رسالة تحذير - المفتاح العام المستمد من مفتاح خاص غير متطابق

عرض

رسالة التحذير: المفتاح العام المستمد من مفتاح خاص غير مطابق، يتم إستلامه في جهاز شبكة التهديد بعد محاولة إضافة شهادة إلى واجهة.

المفتاح العام المصدر من المفتاح الخاص لا يتطابق مع المفتاح العام المكون في الشهادة.

الخطوات الموصى بها:

- تأكيد ما إذا كان المفتاح الخاص يطابق المفتاح العام في الشهادة.

إذا كان المفتاح الخاص يطابق المفتاح العام في الشهادة، فيجب أن يكون المعامل والأس العام نفس الشيء. لهذا التحليل، يكفي تأكيد ما إذا كان المعامل له نفس القيمة في المفتاح الخاص والمفتاح العام في الشهادة.

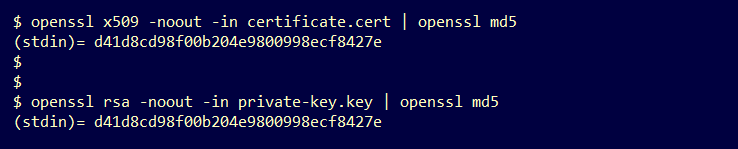

الخطوة 1. أستخدم أداة OpenSSL لمقارنة الوحدات النمطية في المفتاح الخاص والمفتاح العام الذي تم تكوينه في الشهادة.

openssl x509 -noout -modulus -in

| openssl md5 openssl rsa -noout -modulus -in

| openssl md5

مثال. تطابق ناجح لمفتاح خاص ومفتاح عام تم تكوينهما في شهادة.

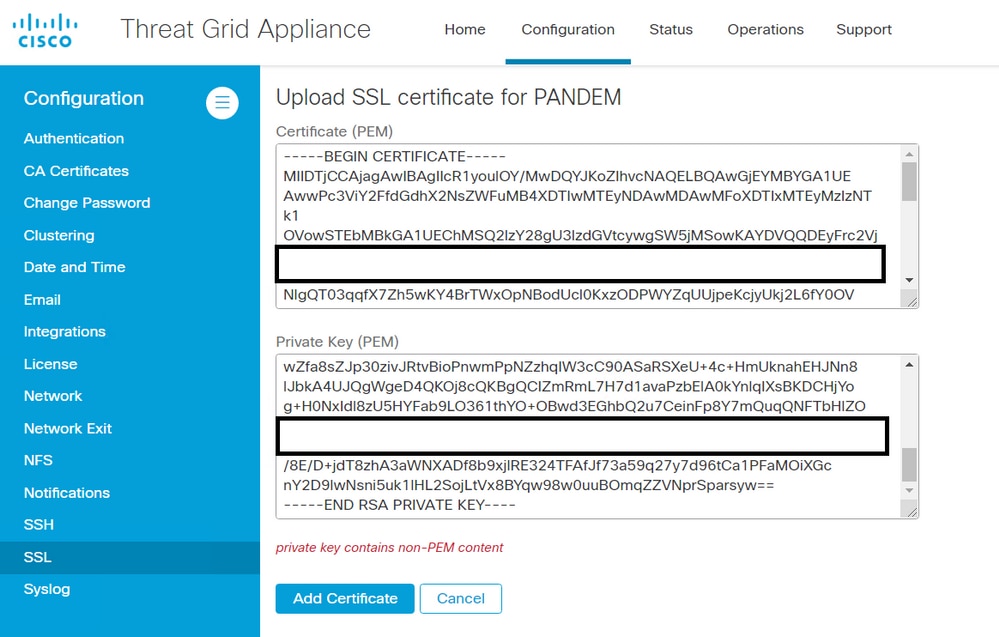

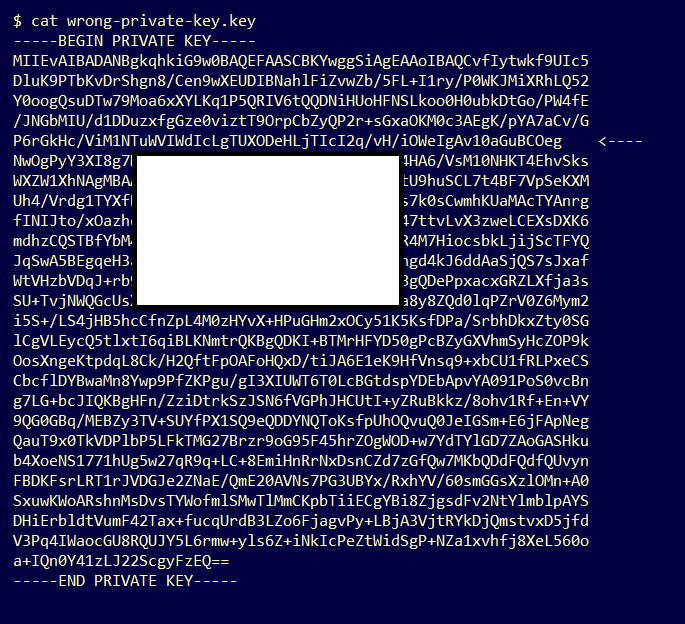

رسالة تحذير - يحتوي المفتاح الخاص على محتوى غير PEM

عرض

رسالة التحذير: يحتوي المفتاح الخاص على محتوى غير PEM، ويتم إستلامه في جهاز شبكة التهديد بعد محاولة إضافة شهادة إلى واجهة.

بيانات PEM داخل ملف المفتاح الخاص تالفة.

الخطوات الموصى بها:

- تأكيد تكامل البيانات داخل المفتاح الخاص.

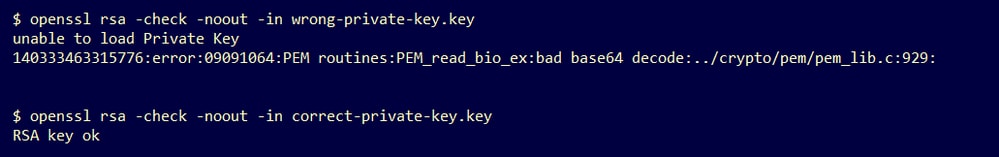

الخطوة 1. أستخدم أداة OpenSSL للتحقق من سلامة المفتاح الخاص.

openssl rsa -check -noout -in

مثال. إخراج من مفتاح خاص مع وجود أخطاء في بيانات PEM داخل الملف، ومن مفتاح خاص آخر بدون أخطاء في محتوى PEM.

إذا لم يكن إخراج الأمر OpenSSL هو مفتاح RSA OK، فهذا يعني أنه تم العثور على مشاكل مع بيانات PEM داخل المفتاح.

إذا تم العثور على مشاكل في الأمر OpenSSL، فعندئذ:

- تأكيد ما إذا كانت بيانات PEM داخل المفتاح الخاص مفقودة أم لا.

يتم عرض بيانات PEM داخل ملف المفتاح الخاص في الأسطر المكونة من 64 حرفا. يمكن أن يظهر الفحص البصري السريع لبيانات PEM داخل الملف ما إذا كانت البيانات مفقودة. السطر ذو البيانات المفقودة لا تتم محاذاته مع الأسطر الأخرى في الملف.

- تأكيد أن السطر الأول في المفتاح الخاص يبدأ ب 5 واصلة، وتبدأ الكلمات مفتاح خاص، وينتهي ب 5 واصلة.

مثال.

—بدء المفتاح الخاص—

- تأكيد السطر الأخير في المفتاح الخاص يبدأ ب 5 واصلة، كلمات إنهاء المفتاح الخاص، وينتهي ب 5 واصلة.

مثال.

—مفتاح النهاية الخاص—

مثال. تصحيح تنسيق PEM والبيانات الموجودة داخل مفتاح خاص.

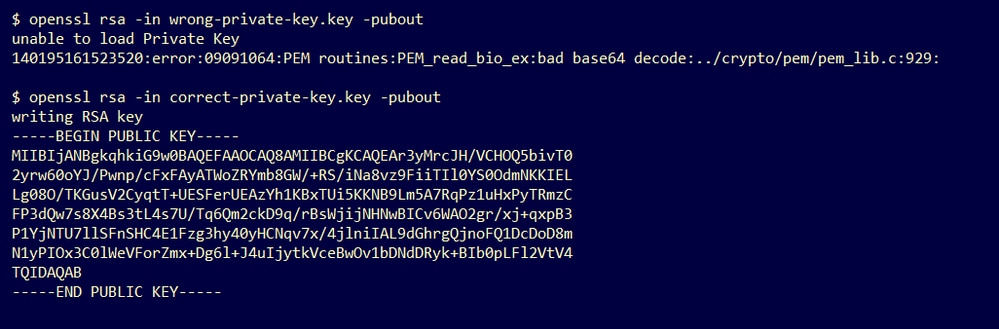

رسالة تحذير - لا يمكن إنشاء مفتاح عام من المفتاح الخاص

عرض

رسالة التحذير: لا يمكن إنشاء مفتاح عام من المفتاح الخاص، تم تلقيها في جهاز شبكة التهديد بعد محاولة إضافة شهادة إلى واجهة.

لا يمكن إنشاء المفتاح العام من بيانات PEM الحالية داخل ملف المفتاح الخاص.

الخطوات الموصى بها:

- تأكيد تكامل البيانات داخل المفتاح الخاص.

الخطوة 1. أستخدم أداة OpenSSL للتحقق من سلامة المفتاح الخاص.

openssl rsa -check -noout -in

إذا لم يكن إخراج الأمر OpenSSL هو مفتاح RSA OK، فهذا يعني أنه تم العثور على مشاكل مع بيانات PEM داخل المفتاح.

الخطوة 2. أستخدم أداة OpenSSL للتحقق من إمكانية تصدير المفتاح العام من المفتاح الخاص.

openssl rsa -in

-pubout

مثال. فشل تصدير المفتاح العام وتصدير مفتاح عام ناجح.

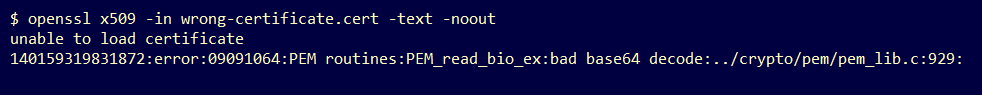

رسالة تحذير - خطأ في التحليل: تعذر فك ترميز بيانات PEM

عرض

رسالة التحذير: خطأ في التحليل: تعذر فك ترميز بيانات PEM، تم تلقيها في جهاز "شبكة التهديد" بعد محاولة إضافة شهادة إلى واجهة.

يتعذر فك ترميز الشهادة من بيانات PEM الحالية الموجودة في ملف الشهادة. بيانات PEM داخل ملف الشهادة تالفة.

- تأكيد ما إذا كان يمكن إسترداد معلومات الشهادة من بيانات PEM داخل ملف الشهادة.

الخطوة 1. أستخدم أداة OpenSSL لعرض معلومات الترخيص من ملف بيانات PEM.

openssl x509 -in

-text -noout

إذا كانت بيانات PEM تالفة، فسيظهر خطأ عندما تحاول أداة OpenSSL تحميل معلومات الشهادة.

مثال. فشلت محاولة تحميل معلومات الشهادة بسبب تلف بيانات PEM في ملف الشهادة.

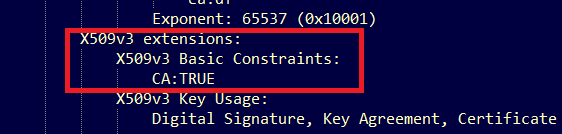

رسالة تحذير - ليست شهادة مرجع مصدق للعميل/الخادم

عرض

رسالة التحذير: خطأ في التحليل: ليس شهادة مرجع تصديق عميل/خادم، يتم إستلامها في جهاز "شبكة التهديد" بعد محاولة إضافة شهادة مرجع مصدق إلى التكوين > شهادات المرجع المصدق.

لم يتم تعريف قيمة الملحق "القيود الأساسية" في شهادة CA ك CA: صحيح.

التأكيد باستخدام أداة OpenSSL إذا تم تعيين قيمة ملحق القيود الأساسية على CA: صحيح في شهادة CA.

الخطوة 1. أستخدم أداة OpenSSL لعرض معلومات الترخيص من ملف بيانات PEM.

openssl x509 -in

-text -noout

الخطوة 2. ابحث في معلومات الشهادة عن القيمة الحالية لملحق القيود الأساسية.

مثال. قيمة القيد الأساسية ل CA مقبول بواسطة جهاز شبكة التهديدات.

معلومات ذات صلة

تمت المساهمة بواسطة مهندسو Cisco

- Armando Garciaمهندس TAC من Cisco

- Edited by Yeraldin Sanchezمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات