أستكشاف أخطاء إتصالات AnyConnect الشائعة وإصلاحها على ASA

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية أستكشاف أخطاء بعض مشاكل الاتصال الأكثر شيوعا من Cisco AnyConnect Secure Mobility Client على ASA وإصلاحها.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Cisco AnyConnect Secure Mobility Client

- أجهزة الأمان المعدلة (ASA)

المكونات المستخدمة

- ASA 9.12 المدار من قبل ASDM 7.13

- AnyConnect 4.8

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

عملية أستكشاف الأخطاء وإصلاحها الموصى بها

ينطبق هذا الدليل على مشاكل الاتصال الشائعة التي لديك عند الاتصال ببوابة VPN لعميل الوصول عن بعد (ASA). وتعالج هذه الأقسام المشكلات وتوفر لها حلولاً:

- يتعذر على عملاء AnyConnect الوصول إلى الموارد الداخلية

- عملاء AnyConnect ليس لديهم حق الوصول إلى الإنترنت

- يتعذر على عملاء AnyConnect الاتصال فيما بينهم

- يتعذر على عملاء AnyConnect إنشاء مكالمات هاتفية

- يمكن لعملاء AnyConnect إجراء المكالمات الهاتفية ولكن لا يوجد صوت على المكالمات

يتعذر على عملاء AnyConnect الوصول إلى الموارد الداخلية

أكمل الخطوات التالية:

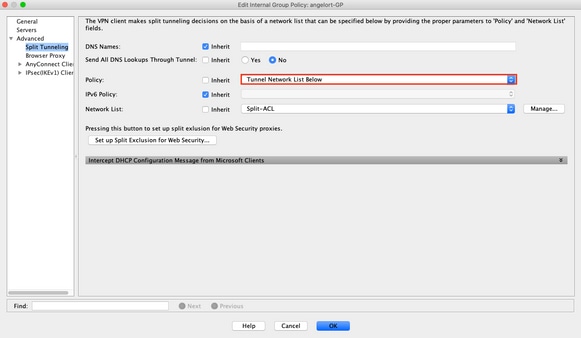

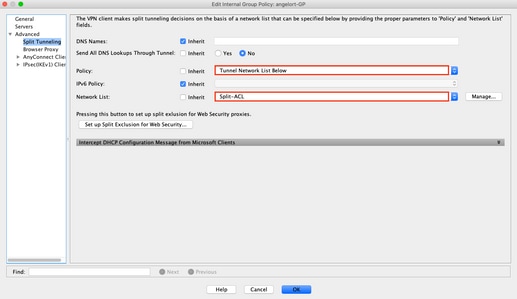

الخطوة 1. تحقق من تكوين نفق التقسيم.

- انتقل إلى ملف تعريف الاتصال الذي يتصل به المستخدمون: التكوين > Remote Access VPN Remote Access (الشبكة) > Network (العميل) Access > AnyConnect Connection Profile > تحديد ملف التعريف

- انتقل إلى نهج المجموعة المعين لملف التعريف هذا: نهج المجموعة > إدارة > تحرير > متقدم > تقسيم الاتصال النفقي

- تحقق من تكوين نفق التقسيم.

CLI تشكيل مكافئ:

ASA# show running-config tunnel-group

الوصول عن بعد إلى نوع AnyConnectTG من مجموعة النفق

سمات AnyConnectTG العامة لمجموعة النفق

افتراضي-group-policy AnyConnectGP-Split

سمات AnyConnectTG WebVPN لمجموعة النفق

تمكين AnyConnectTG للاسم المستعار للمجموعة

ASA# show running-config group-policy AnyConnectGP-Split

نهج المجموعة AnyConnectGP-Split داخلي

سمات AnyConnectGP المقسمة لنهج المجموعة

قيمة خادم DNS 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

Tunnelspecified لنفق-نهج

قائمة التحكم في الوصول (ACL) المقسمة على نفق-network-list

انقسام-DNS بلا

تعطيل انقسام-tunnel-all-dns

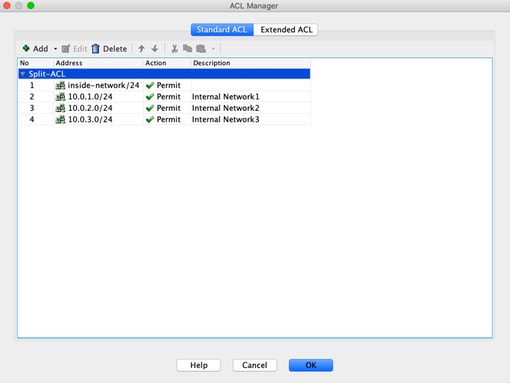

- إذا تم تكوينها كشبكات نفق مدرجة أدناه، فتحقق من تكوين قائمة التحكم في الوصول (ACL).

في نفس الإطار، انتقل إلى إدارة > تحديد قائمة الوصول > تحرير قائمة الوصول للنفق المقسم

- تأكد من إدراج الشبكات التي تحاول الوصول إليها من عميل AnyConnect VPN في قائمة التحكم في الوصول (ACL) هذه.

CLI تشكيل مكافئ:

ASA# show running-config access-list spll

السماح القياسي لقائمة الوصول Split-ACL 10.28.28.0 255.255.255.0

الشبكة الداخلية لملاحظة قائمة الوصول Access-List Split-ACL 1

السماح القياسي لقائمة الوصول Access-List Split-ACL 10.0.1.0 255.255.255.0

الشبكة الداخلية لملاحظة قائمة الوصول Access-List Split-ACL2

السماح القياسي لقائمة الوصول Access-List Split-ACL 10.0.2.0 255.255.255.0

الشبكة الداخلية لملاحظة قائمة الوصول Access-List Split-ACL3

السماح القياسي لقائمة الوصول Access-List Split-ACL 10.0.3.0 255.255.255.0

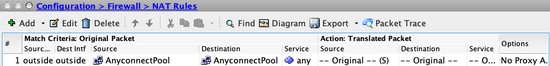

الخطوة 2. دققت nat إعفاء تشكيل.

تذكرت أن أنت ينبغي شكلت nat إعفاء قاعدة أن يتجنب حركة مرور أن يكون ترجمت إلى القارن عنوان، عادة شكلت ل إنترنت منفذ ((مع ترجمة عنوان أيسر)PAT).

- انتقل إلى تكوين nat: التكوين > جدار الحماية > قواعد nat

- تأكد من تكوين قاعدة إستثناء NAT لشبكات المصدر الصحيح (الداخلية) والوجهة (تجمع AnyConnect VPN). تحقق أيضا من تحديد واجهات المصدر والوجهة الصحيحة.

ملاحظة: عند تكوين قواعد إستثناء NAT، تحقق من الأمر no-proxy-arp وقم بإجراء خيارات بحث المسار كأفضل ممارسة.

CLI تشكيل مكافئ:

ASA# show running-config nat

nat (داخل، خارج) مصدر ساكن إستاتيكي internal_networks internal_networks غاية ساكن إستاتيكي AnyConnectPool no-proxy-arp route-lookup

ASA# show running-config object-group id internal_networks

الشبكة الداخلية_للشبكات الخاصة بمجموعة الكائنات

الشبكة الداخلية لكائن الشبكة 1

الشبكة الداخلية لكائن الشبكة 2

الشبكة الداخلية لكائن الشبكة 3

ASA# show running-config object id InternalNetwork1

الشبكة الداخلية لكائن 1

الشبكة الفرعية 10.0.1.0 255.255.255.0

ASA# show running-config object id InternalNetwork2

الشبكة الداخلية لكائن 2

الشبكة الفرعية 10.0.2.0 255.255.255.0

ASA# show running-config object id InternalNetwork3

الشبكة الداخلية للكائنات 3

الشبكة الفرعية 10.0.3.0 255.255.255.0

معرف كائن ASA# show running-config AnyConnectPool

شبكة الكائن AnyConnectPool

الشبكة الفرعية 192.168.1.0 255.255.255.0

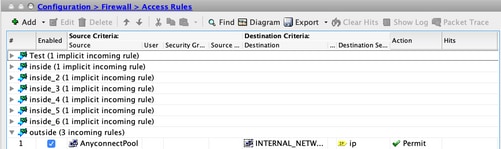

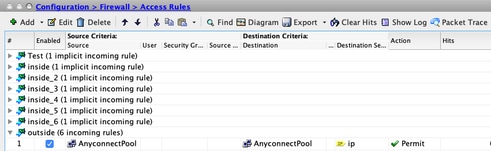

الخطوة 3. التحقق من قواعد الوصول.

حسب تكوين قواعد الوصول الخاصة بك، تأكد من السماح لحركة مرور البيانات من عملاء AnyConnect بالوصول إلى الشبكات الداخلية المحددة.

CLI تشكيل مكافئ:

ASA# show run access-group

مجموعة الوصول خارج_access_in خارج الواجهة

ASA# show run access-list outside_access_in

تعطيل السجل لكائن IP AnyConnectPool object-group internal_networks ل access-list خارج_access_in موسع

عملاء AnyConnect ليس لديهم حق الوصول إلى الإنترنت

هناك سيناريوهان محتملان لهذه المسألة:

يجب ألا تمر حركة المرور الموجهة بالإنترنت عبر نفق VPN

تأكد من تكوين نهج المجموعة لتقسيم النفق كشبكات نفق مدرجة أدناه وليس كشبكات نفق كافة.

CLI تشكيل مكافئ:

ASA# show running-config tunnel-group

الوصول عن بعد إلى نوع AnyConnectTG من مجموعة النفق

سمات AnyConnectTG العامة لمجموعة النفق

default-group-policy AnyConnectGP-Split

سمات AnyConnectTG WebVPN لمجموعة النفق

تمكين AnyConnectTG للاسم المستعار للمجموعة

ASA# show run group-policy AnyConnectGP-Split

نهج المجموعة AnyConnectGP-Split داخلي

سمات AnyConnectGP المقسمة لنهج المجموعة

قيمة خادم DNS 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

Tunnelspecified لنفق-نهج

قائمة التحكم في الوصول (ACL) الخاصة ب Split-tunnel-network-list value

انقسام-DNS بلا

تعطيل انقسام-tunnel-all-dns

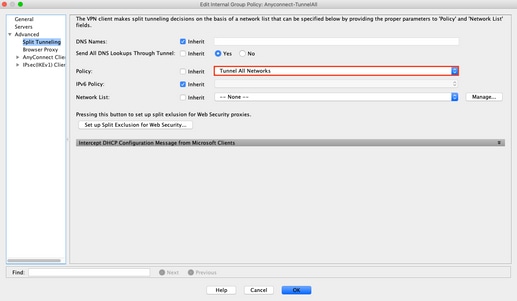

يجب أن تمر حركة المرور الموجهة بالإنترنت عبر نفق VPN

في هذه الحالة، سيكون تكوين نهج المجموعة الأكثر شيوعا للنفق المقسم هو تحديد نفق جميع الشبكات.

CLI تشكيل مكافئ:

ASA# show run tunnel-group

الوصول عن بعد إلى نوع AnyConnectTG من مجموعة النفق

سمات AnyConnectTG العامة لمجموعة النفق

افتراضي-group-policy AnyConnectGP-Split

سمات AnyConnectTG WebVPN لمجموعة النفق

تمكين AnyConnectTG للاسم المستعار للمجموعة

ASA# show run group-policy AnyConnectGP-Split

نهج المجموعة AnyConnectGP-Split داخلي

سمات AnyConnectGP المقسمة لنهج المجموعة

قيمة خادم DNS 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

نفق-سياسة أنفاق

انقسام-DNS بلا

تعطيل انقسام-tunnel-all-dns

الخطوة 1. تحقق من تكوين إعفاء NAT لقابلية الوصول إلى الشبكة الداخلية.

تذكر أنه لا يزال يتعين علينا تكوين قاعدة إستثناء NAT للحصول على حق الوصول إلى الشبكة الداخلية. يرجى مراجعة الخطوة 2 من القسم السابق.

الخطوة 2. تحقق من تكوين علامة التصغير للترجمات الديناميكية.

لكي يتمكن عملاء AnyConnect من الوصول إلى الإنترنت من خلال نفق VPN، يلزمك التأكد من أن تكوين HairPin NAT صحيح لحركة المرور التي سيتم ترجمتها إلى عنوان IP الخاص بالواجهة.

- انتقل إلى تكوين nat: التكوين > جدار الحماية > قواعد nat

- تأكد من تكوين قاعدة PAT الديناميكية (HIDE) للواجهة الصحيحة (إرتباط ISP) كمصدر ووجهة (شريط معلومات). تحقق أيضا من تحديد الشبكة المستخدمة لتجمع عناوين AnyConnect VPN في عنوان المصدر الأصلي وتحديد الواجهة الخارجية (أو الواجهة للوصول إلى الإنترنت) للمصدر المترجم:

CLI تشكيل مكافئ:

ASA# عرض معرف كائن التشغيل AnyConnectPool

شبكة الكائن AnyConnectPool

الواجهة الديناميكية nat (خارج، خارج)

أو

ASA# show run nat

واجهة AnyConnectPool الديناميكية nat (خارج، خارج)

الخطوة 3. التحقق من قواعد الوصول.

حسب تكوين قواعد الوصول الخاصة بك، تأكد من السماح لحركة مرور البيانات من عملاء AnyConnect بالوصول إلى الموارد الخارجية.

CLI تشكيل مكافئ:

كائن IP ذو تصريح موسع Access-list outside_access_in أي AnyConnectPool

إذن موسع ip access-list outside_access_in أي كائن AnyConnectPool

مجموعة الوصول خارج_access_in خارج الواجهة

يتعذر على عملاء AnyConnect الاتصال فيما بينهم

هناك سيناريوهان محتملان لهذه المسألة:

تثبيت تكوين جميع الشبكات على عملاء AnyConnect باستخدام النفق

عندما يتم تكوين جميع شبكات Tunnel ل AnyConnect يعني ذلك أنه يجب إعادة توجيه جميع حركات مرور البيانات، الداخلية والخارجية، إلى وحدة الاستقبال والبث الخاصة ب AnyConnect، فإن ذلك يصبح مشكلة عندما يكون لديك ترجمة عنوان الشبكة (NAT) للوصول العام إلى الإنترنت، نظرا لأنه يتم ترجمة حركة المرور التي تأتي من عميل AnyConnect الموجه إلى عميل AnyConnect آخر إلى عنوان IP للواجهة وبالتالي يفشل الاتصال.

الخطوة 1. دققت nat إعفاء تشكيل.

للتغلب على هذه المشكلة، يجب تكوين قاعدة إعفاء يدوية ل NAT للسماح بالاتصال ثنائي الإتجاه داخل عملاء AnyConnect.

- انتقل إلى تكوين nat: التكوين > جدار الحماية > قواعد nat.

- تأكد من تكوين قاعدة إستثناء NAT لشبكات المصدر الصحيح (تجمع AnyConnect VPN) والوجهة (تجمع AnyConnect VPN). تحقق أيضا من أن تكوين دبوس الشعر الصحيح في موضعه الصحيح.

CLI تشكيل مكافئ:

ASA# show run nat

nat (خارجي، خارجي) مصدر ساكن إستاتيكي AnyConnectPool غاية AnyConnectPool ساكن إستاتيكي AnyConnectPool no-proxy-arp route-lookup

الخطوة 2. التحقق من قواعد الوصول.

حسب تكوين قواعد الوصول الخاصة بك، تأكد من السماح بحركة المرور من عملاء AnyConnect.

CLI تشكيل مكافئ:

كائن IP ذو التصريح الموسع Access-list outside_access_in Extended Permit AnyConnectPool Object

مجموعة الوصول خارج_access_in خارج الواجهة

عملاء AnyConnect الذين لديهم شبكات نفق مدرجة أسفل التكوين في مكانها

مع شبكات النفق المدرجة أدناه والتي تم تكوينها لعملاء AnyConnect، يجب إعادة توجيه حركة مرور معينة فقط إلى خلال نفق VPN. ومع ذلك، نحتاج إلى التأكد من أن وحدة الاستقبال والبث تحتوي على التكوين المناسب للسماح بالاتصال داخل عملاء AnyConnect.

الخطوة 1. دققت nat إعفاء تشكيل.

يرجى التحقق من الخطوة 1 من النقطة 1 في هذا القسم نفسه.

الخطوة 2. تحقق من تكوين نفق التقسيم.

لكي يتصل عملاء AnyConnect فيما بينهم، نحتاج إلى إضافة عناوين تجمع VPN إلى سياسة التحكم في الوصول إلى النفق المنقسم (ACL).

- يرجى قراءة الخطوة 1 من عملاء AnyConnect الذين لا يمكنهم الوصول إلى قسم الموارد الداخلية.

- تأكد من سرد شبكة تجمع VPN ل AnyConnect في قائمة التحكم في الوصول (ACL) إلى النفق المنقسم.

ملاحظة: إذا كان هناك أكثر من تجمع IP لعملاء AnyConnect وكانت هناك حاجة إلى الاتصال بين التجمعات المختلفة، فتأكد من إضافة جميع التجمعات في قائمة التحكم في الوصول (ACL) الخاصة بالنفق المقسم. أيضا، أضف قاعدة إستثناء nat لتجمعات IP المطلوبة.

CLI تشكيل مكافئ:

ip محلي بركة RAPN-POOL 192.168.1.1-192.168.1.254 قناع 255.255.255.0

الوصول عن بعد إلى نوع AnyConnectTG من مجموعة النفق

سمات AnyConnectTG العامة لمجموعة النفق

افتراضي-group-policy AnyConnectGP-Split

سمات AnyConnectTG WebVPN لمجموعة النفق

تمكين AnyConnectTG للاسم المستعار للمجموعة

نهج المجموعة AnyConnectGP-Split داخلي

سمات AnyConnectGP المقسمة لنهج المجموعة

قيمة خادم DNS 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

Tunnelspecified لنفق-نهج

قائمة التحكم في الوصول (ACL) المقسمة على نفق-network-list

انقسام-DNS بلا

تعطيل انقسام-tunnel-all-dns

ASA# show run access-list split-acl

السماح القياسي لقائمة الوصول Split-ACL 10.28.28.0 255.255.255.0

الشبكة الداخلية لملاحظة قائمة الوصول Access-List Split-ACL 1

السماح القياسي لقائمة الوصول Access-List Split-ACL 10.0.1.0 255.255.255.0

الشبكة الداخلية لملاحظة قائمة الوصول Access-List Split-ACL2

السماح القياسي لقائمة الوصول Access-List Split-ACL 10.0.2.0 255.255.255.0

الشبكة الداخلية لملاحظة قائمة الوصول Access-List Split-ACL3

السماح القياسي لقائمة الوصول Access-List Split-ACL 10.0.3.0 255.255.255.0

شبكة AnyConnect الفرعية لعبارة Access-list Split-ACL

السماح القياسي لقائمة الوصول Split-ACL 192.168.1.0 255.255.255.0

الخطوة 3. التحقق من قواعد الوصول.

حسب تكوين قواعد الوصول الخاصة بك، تأكد من السماح بحركة المرور من عملاء AnyConnect.

CLI تشكيل مكافئ:

كائن IP ذو التصريح الموسع Access-list outside_access_in Extended Permit AnyConnectPool Object

مجموعة الوصول خارج_access_in خارج الواجهة

يتعذر على عملاء AnyConnect إنشاء مكالمات هاتفية

هناك أوقات نحتاج فيها إلى إجراء مكالمات هاتفية ومؤتمرات فيديو عبر VPN.

يمكن لعملاء AnyConnect الاتصال بمحطة الاستقبال والبث الخاصة ب AnyConnect دون أي مشكلة. يمكن أن تصل إلى الموارد الداخلية والخارجية، ومع ذلك لا يمكن إنشاء المكالمات الهاتفية.

وفي هذه الحالات يتعين علينا أن نأخذ في الاعتبار هذه النقاط:

- طبولوجيا الشبكة للصوت.

- البروتوكولات المعنية. على سبيل المثال، بروتوكول بدء جلسة عمل (SIP)، وبروتوكول شجرة الامتداد السريع (RSTP)، وما إلى ذلك.

- كيفية توصيل هواتف الشبكة الخاصة الظاهرية (VPN) ب Cisco Unified Communications Manager (CUCM).

بشكل افتراضي، يحتوي ASA على فحص التطبيقات الذي تم تمكينه بشكل افتراضي في خريطة السياسة العامة الخاصة به.

في معظم الحالات، السيناريوهات أن هواتف الشبكة الخاصة الظاهرية (VPN) غير قادرة على إنشاء اتصال موثوق به مع CUCM لأن وحدة الاستقبال والبث ل AnyConnect تحتوي على فحص تطبيق يمكن من تعديل حركة مرور الإشارة والصوت.

لمزيد من المعلومات حول تطبيق الصوت والفيديو حيث يمكنك تطبيق فحص التطبيق راجع الوثيقة التالية:

الفصل: التفتيش على بروتوكولات الصوت والفيديو

لتأكيد ما إذا تم إسقاط حركة مرور تطبيق أو تعديلها بواسطة خريطة السياسة العامة، يمكنك إستخدام الأمر show service-policy كما هو موضح:

ASA#show service-policy

السياسة العالمية:

نهج الخدمة: global_policy

تعيين الفئة: inspection_default

.

<تم حذف الإخراج>

.

فحص: sip، packet 792114، lock failed 0، drop 10670، reset-drop 0، 5-min-pkt-rate 0 pkts/sec، v6-fail-close 0 sctp-drop-override 0

.

<تم حذف الإخراج>

في هذه الحالة يقوم فحص SIP بإسقاط حركة المرور.

علاوة على ذلك، يمكن أن يترجم فحص SIP أيضا عناوين IP داخل الحمولة، وليس في رأس IP، مما يتسبب في مشاكل مختلفة، ومن ثم يوصى بتعطيلها عندما تريد إستخدام الخدمات الصوتية عبر AnyConnect VPN.

لتعطيل فحص SIP أكمل الخطوات التالية:

الخطوة 1. انتقل إلى التكوين > جدار الحماية > قواعد سياسة الخدمة.

الخطوة 2. تحرير قاعدة السياسة العامة > إجراءات القاعدة.

قم بإلغاء تحديد مربع بروتوكول SIP.

CLI تشكيل مكافئ:

ASA# show run policy-map

!

فحص نوع خريطة السياسة إعداد DNS المسبق_dns_map

بارامترات

الحد الأقصى لسيارات العميل لطول الرسالة

الحد الأقصى لطول الرسالة 512

لا يوجد TCP-inspection

خريطة السياسة العامة العامة_السياسة

class inspection_default

فحص إعداد DNS المسبق_dns_map

فحص FTP

قم بتفتيش h323 h225

فحص h323 ras

فحص RSH

فحص RTSP

فحص esmtp

فحص sqlnet

أفحص النحافة

فحص SunRPC

فحص xdmcp

فحص SIP

فحص NetBIOS

فحص TFTP

فحص خيارات IP

!

تتمثل الخطوة التالية في تعطيل فحص SIP:

ASA# تكوين الوحدة الطرفية

ASA(config)# policy-map global_policy

ASA(config-pmap)# class inspection_default

ASA(config-pmap-c)# بدون فحص SIP

تأكد من تعطيل فحص SIP من خريطة السياسة العامة:

ASA# show run policy-map

!

فحص نوع خريطة السياسة إعداد DNS المسبق_dns_map

بارامترات

الحد الأقصى لسيارات العميل لطول الرسالة

الحد الأقصى لطول الرسالة 512

لا يوجد TCP-inspection

خريطة السياسة العامة العامة_السياسة

class inspection_default

فحص إعداد DNS المسبق_dns_map

فحص FTP

قم بتفتيش h323 h225

فحص h323 ras

فحص RSH

فحص RTSP

فحص esmtp

فحص sqlnet

أفحص النحافة

فحص SunRPC

فحص xdmcp

فحص NetBIOS

فحص TFTP

فحص خيارات IP

يمكن لعملاء AnyConnect إجراء المكالمات الهاتفية ولكن لا يوجد صوت على المكالمات

كما هو موضح في القسم السابق، فإن الحاجة الشائعة جدا لعملاء AnyConnect هي إنشاء مكالمات هاتفية عند الاتصال بالشبكة الخاصة الظاهرية (VPN). وفي بعض الحالات، يمكن تحديد المكالمة، ومع ذلك، يمكن أن يعاني العملاء من نقص الصوت فيها. ينطبق هذا على السيناريوهات التالية:

- لا يوجد صوت في المكالمة بين عميل AnyConnect ورقم خارجي.

- لا يوجد صوت في المكالمة بين عميل AnyConnect وعميل AnyConnect آخر.

in order to أصلحت هذا، أنت يستطيع فحصت هذا steps:

الخطوة 1. تحقق من تكوين نفق التقسيم.

- انتقل إلى ملف تعريف الاتصال الذي يتصل به المستخدمون: التكوين > Remote Access VPN للوصول عن بعد > Network (Client) Access > AnyConnect Connection Profile > تحديد ملف التعريف.

- انتقل إلى نهج المجموعة المعين إلى ملف التعريف هذا؛ نهج المجموعة > إدارة > تحرير > متقدم > تقسيم الاتصال النفقي.

- تحقق من تكوين نفق التقسيم.

- إذا تم تكوينها كشبكات نفق مدرجة أدناه، فتحقق من تكوين قائمة التحكم في الوصول (ACL).

في نفس الإطار، انتقل إلى إدارة > تحديد قائمة الوصول > تحرير قائمة الوصول للنفق المقسم.

تأكد من سرد خوادم الصوت وشبكات تجمع IP من AnyConnect في قائمة التحكم في الوصول إلى النفق المقسم (ACL).

CLI تشكيل مكافئ:

الوصول عن بعد إلى نوع AnyConnectTG من مجموعة النفق

سمات AnyConnectTG العامة لمجموعة النفق

افتراضي-group-policy AnyConnectGP-Split

سمات AnyConnectTG WebVPN لمجموعة النفق

تمكين AnyConnectTG للاسم المستعار للمجموعة

نهج المجموعة AnyConnectGP-Split داخلي

سمات AnyConnectGP المقسمة لنهج المجموعة

قيمة خادم DNS 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

Tunnelspecified لنفق-نهج

قائمة التحكم في الوصول (ACL) المقسمة على نفق-network-list

انقسام-DNS بلا

تعطيل انقسام-tunnel-all-dns

السماح القياسي لقائمة الوصول Split-ACL 10.28.28.0 255.255.255.0

الشبكة الداخلية لملاحظة قائمة الوصول Access-List Split-ACL 1

السماح القياسي لقائمة الوصول Access-List Split-ACL 10.0.1.0 255.255.255.0

الشبكة الداخلية لملاحظة قائمة الوصول Access-List Split-ACL2

السماح القياسي لقائمة الوصول Access-List Split-ACL 10.0.2.0 255.255.255.0

الشبكة الداخلية لملاحظة قائمة الوصول Access-List Split-ACL3

السماح القياسي لقائمة الوصول Access-List Split-ACL 10.0.3.0 255.255.255.0

شبكة AnyConnect الفرعية لعبارة Access-list Split-ACL

السماح القياسي لقائمة الوصول Split-ACL 192.168.1.0 255.255.255.0

الشبكة الفرعية لخوادم الصوت ملاحظة قائمة الوصول (ACL)

السماح القياسي لقائمة الوصول Split-ACL 10.1.100.0 255.255.255.240

الخطوة 2. دققت nat إعفاء تشكيل.

يجب تكوين قواعد إستثناء NAT لإعفاء حركة المرور من شبكة AnyConnect VPN إلى شبكة Voice Servers، وكذلك للسماح بالاتصال ثنائي الإتجاه داخل عملاء AnyConnect.

- انتقل إلى تكوين nat: التكوين > جدار الحماية > قواعد nat.

تأكد من تكوين قاعدة إستثناء NAT لشبكات المصدر الصحيح (الخوادم الصوتية) والوجهة (تجمع AnyConnect VPN)، وقاعدة NAT الخاصة بمؤشر الأداء للسماح ل AnyConnect Client باتصال عميل AnyConnect في موضعها. علاوة على ذلك، تحقق من أن تكوين الواجهات الواردة والصادرة الصحيح في موضعه لكل قاعدة، لكل تصميم شبكتك.

CLI تشكيل مكافئ:

nat (داخل، خارج) مصدر ساكن إستاتيكي داخلي_Networks INTERNAL_NETWORKS غاية ساكن إستاتيكي AnyConnectPool no-proxy-arp route-lookup

nat (داخل، خارج) مصدر ساكن إستاتيكي VoiceServers غاية ساكن إستاتيكي AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

nat (خارجي، خارجي) مصدر ساكن إستاتيكي AnyConnectPool غاية AnyConnectPool ساكن إستاتيكي AnyConnectPool no-proxy-arp route-lookup

الخطوة 3. تحقق من تعطيل فحص SIP.

الرجاء مراجعة القسم السابق يتعذر على عملاء AnyConnect إنشاء مكالمات هاتفية لمعرفة كيفية تعطيل فحص SIP.

الخطوة 4. التحقق من قواعد الوصول.

حسب تكوين قواعد الوصول الخاصة بك، تأكد من السماح لحركة مرور البيانات من عملاء AnyConnect بالوصول إلى خوادم الصوت والشبكات ذات الصلة.

CLI تشكيل مكافئ:

كائن IP ذو التصريح الموسع Access-list outside_access_in Extended Permit AnyConnectPool Object

access-list outside_access_in extended allowed ip object AnyConnectPool object-group VoiceServers

مجموعة الوصول خارج_access_in خارج الواجهة

معلومات ذات صلة

- للحصول على مساعدة إضافية، يرجى الاتصال ب TAC. يلزم عقد دعم صالح: جهات اتصال الدعم العالمية من Cisco

- يمكنك أيضا زيارة مجتمع Cisco VPN هنا.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

03-Apr-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Fernando Gerardo Jimenez AvendañoCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات