شكلت كلمة إدارة يستعمل LDAPs ل RA VPN على FTD يدار ب FMC

خيارات التنزيل

-

ePub (5.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تكوين إدارة كلمة المرور باستخدام LDAPs لعملاء AnyConnect الذين يتصلون ب Cisco Firepower Threat Defense (FTD).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة أساسية بالمواضيع التالية:

- معرفة أساسية بتكوين شبكة RA VPN (شبكة الوصول عن بعد الخاصة الظاهرية) على FMC

- معرفة أساسية بتكوين خادم LDAP على FMC

- معرفة أساسية ب Active Directory

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- خادم Microsoft 2012 R2

- تشغيل FMCv 7.3.0

- تشغيل FTDv 7.3.0

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

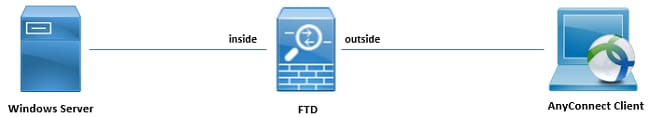

الرسم التخطيطي للشبكة والسيناريو

تم تكوين خادم Windows مسبقا باستخدام ADD و ADCS لاختبار عملية إدارة كلمة مرور المستخدم. في دليل التكوين هذا، يتم إنشاء حسابات المستخدمين هذه.

حسابات المستخدمين:

-

المسؤول: يتم إستخدام هذا الحساب كحساب دليل للسماح ل FTD بالارتباط بخادم Active Directory.

-

admin: حساب مسؤول إختبار يستخدم لإظهار هوية المستخدم.

تحديد LDAP DN الأساسي و DN للمجموعة

-

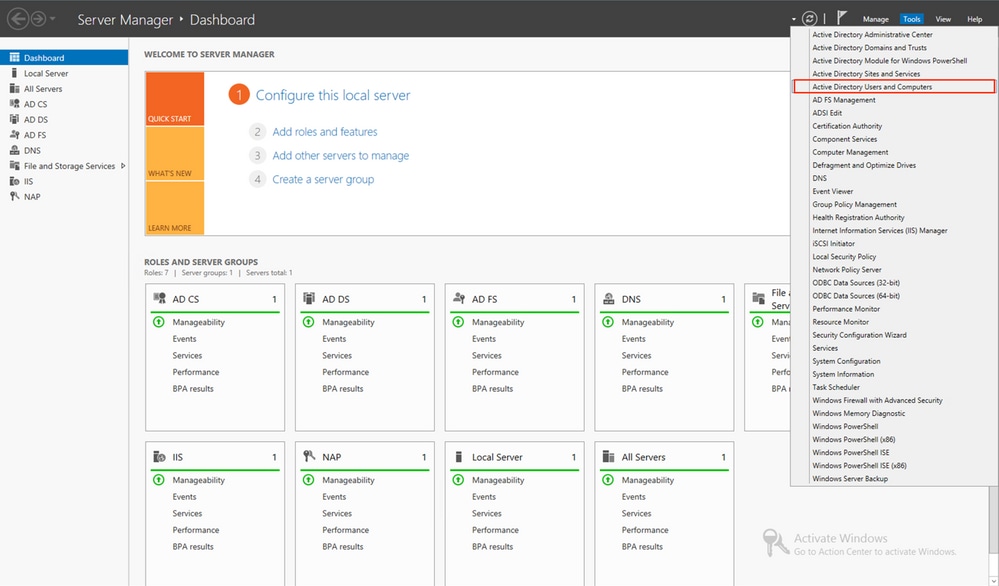

فتح

Active Directory Users and Computers من خلال لوحة معلومات إدارة الخادم.

-

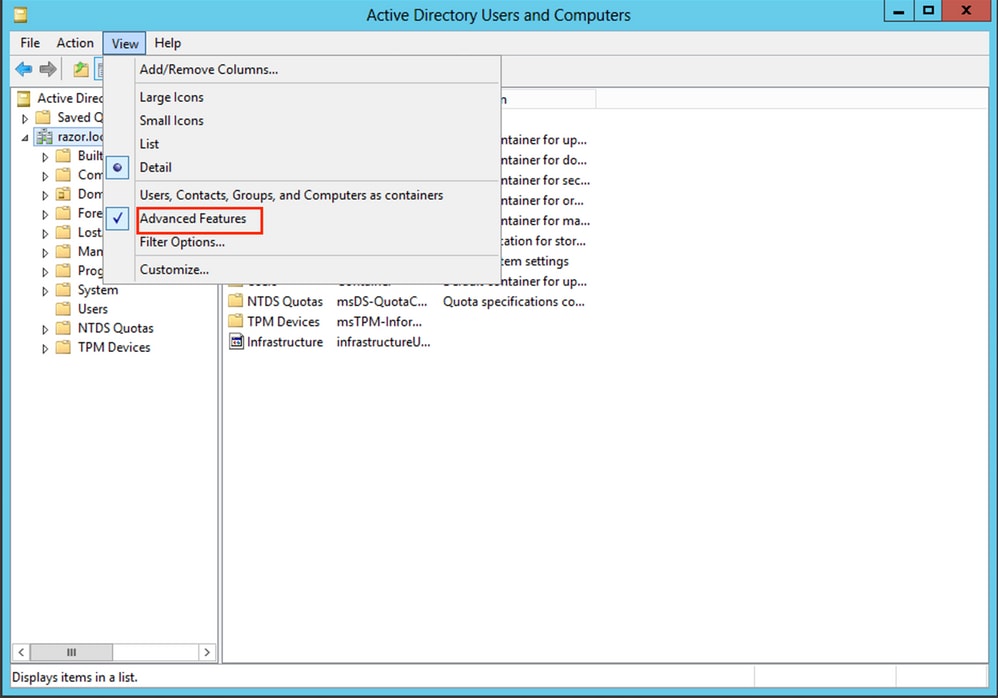

افتح

View Option اللوحة في الأعلى، وقم بإتاحةAdvanced Features، كما هو موضح في الصورة:

-

يتيح ذلك عرض الخصائص الإضافية تحت كائنات AD.

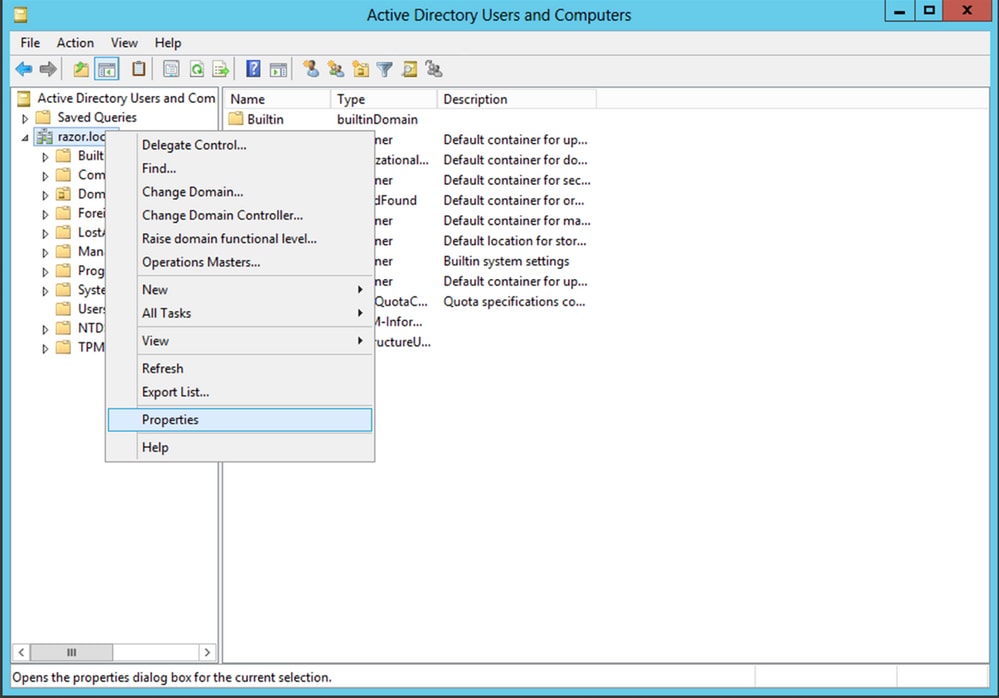

على سبيل المثال، للعثور على شبكة DN الخاصة بالجذرrazor.local، انقر بزر الماوس الأيمن فوقrazor.local، ثم أخترProperties، كما هو موضح في هذه الصورة:

-

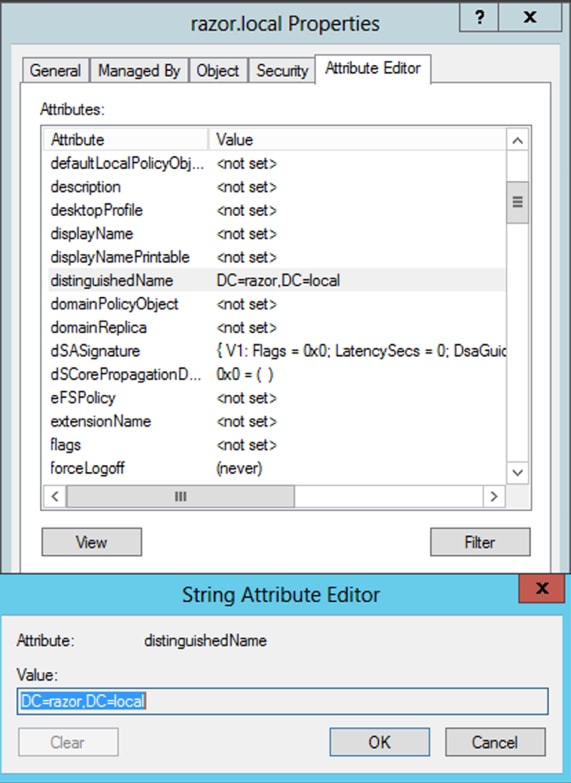

تحت

Properties، أخترAttribute Editor علامة التبويب. ابحثdistinguishedName تحت الخصائص، ثم انقرView، كما هو موضح في الصورة.

وهذا يفتح نافذة جديدة حيث يمكن نسخ DN ولصقه في FMC لاحقا.

في هذا المثال، يكون DN الجذر DC=razor، DC=local. انسخ القيمة وحفظها لوقت لاحق. طقطقت OK in order to خرجت الخيط سمة محرر نافذة وطقطقت OK ثانية in order to خرجت الخصائص.

نسخ جذر شهادة SSL ل LDAP

نسخ جذر شهادة SSL ل LDAP-

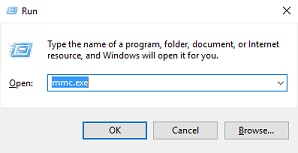

اضغط

Win+R وأدخلmmc.exe، ثم انقرOK، كما هو موضح في هذه الصورة.

-

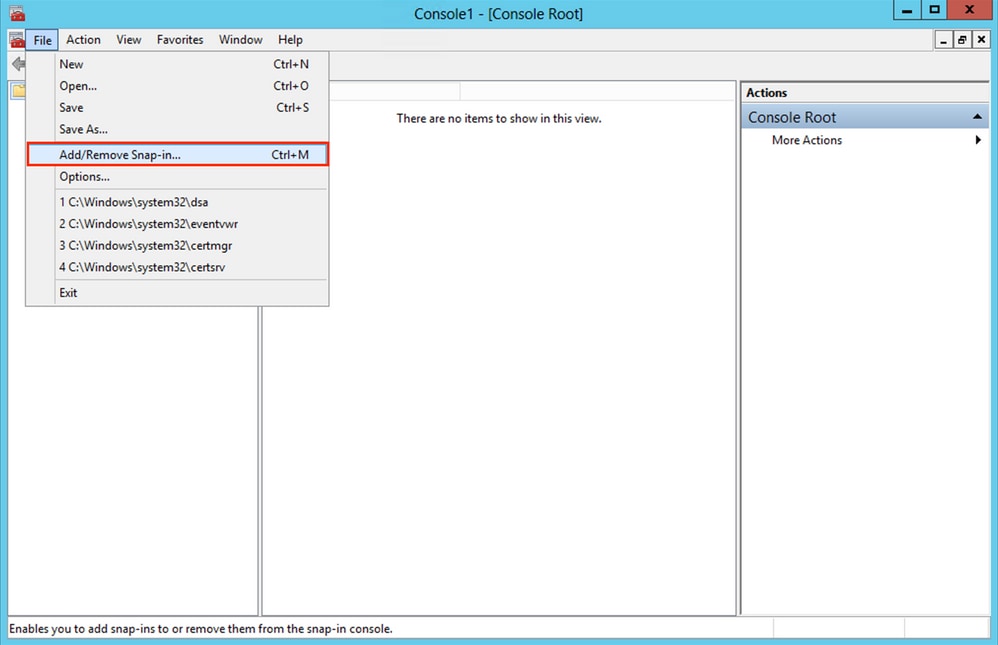

انتقل إلى

File > Add/Remove Snap-in...، كما هو موضح في هذه الصورة:

-

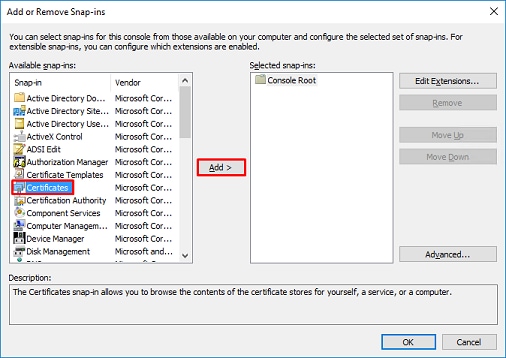

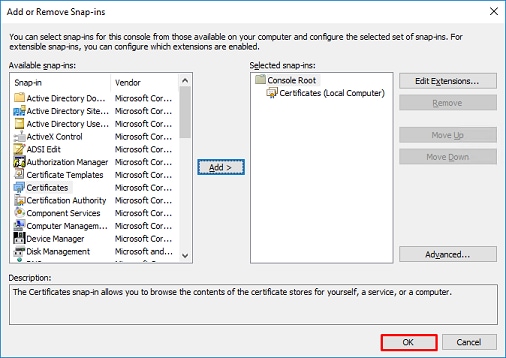

تحت الأدوات الإضافية المتاحة، أختر

Certificates ثم انقرAdd، كما هو موضح في هذه الصورة:

-

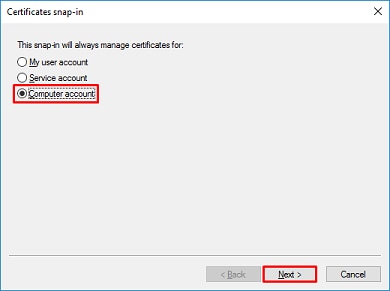

أختر

Computer account ثم انقرNext، كما هو موضح في هذه الصورة:

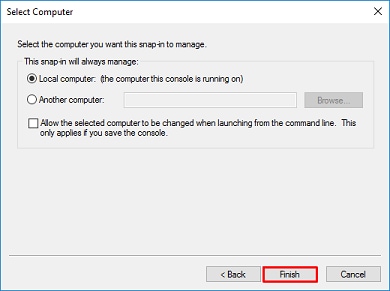

كما هو موضح هنا، انقر Finish.

-

الآن، انقر

OK، كما هو موضح في هذه الصورة.

-

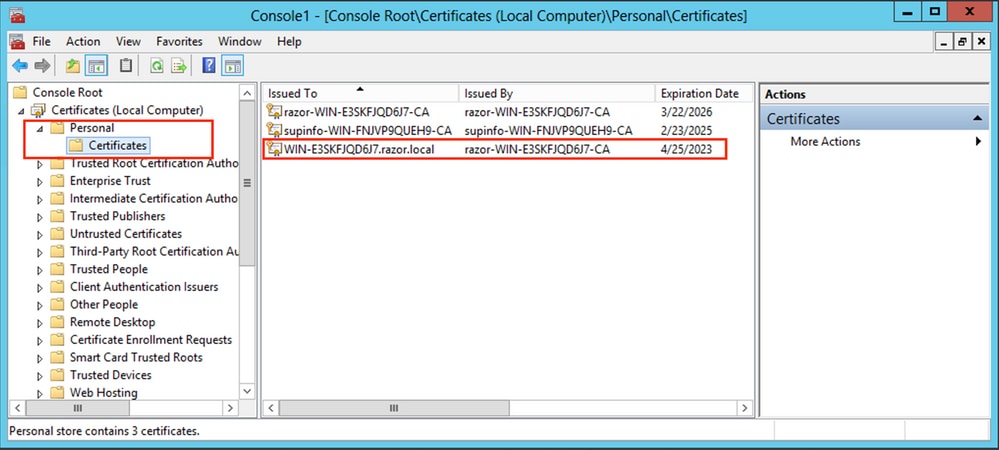

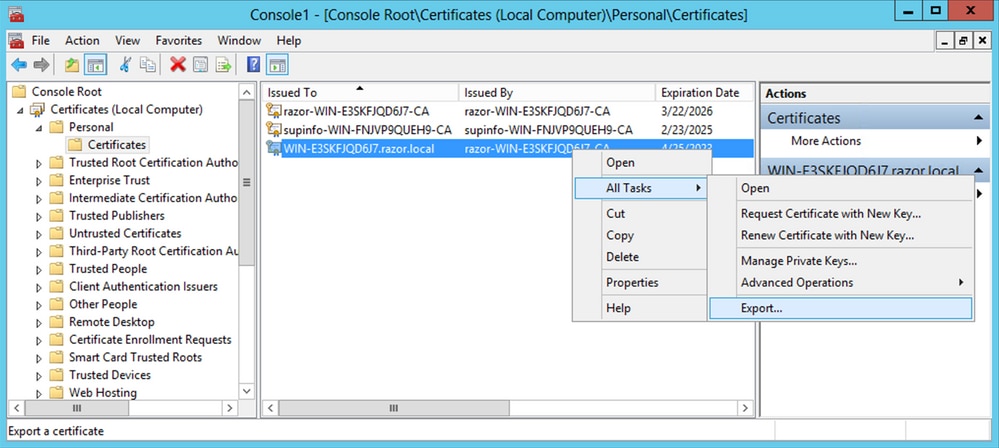

قم بتوسيع

Personal المجلد، ثم انقرCertificates. يجب إصدار الشهادة المستخدمة من قبل LDAPs إلى اسم المجال المؤهل بالكامل (FQDN) الخاص بخادم Windows. يوجد على هذا الخادم ثلاث شهادات مدرجة:

-

تم إصدار شهادة مرجع مصدق إلى

razor-WIN-E3SKFJQD6J7-CA وبواسطة. -

شهادة مرجع مصدق صادرة من وإلى

supinfo-WIN-FNJVP9QUEH9-CA. -

تم إصدار شهادة هوية إلى

WIN-E3SKFJQD6J7.razor.localrazor-WIN-E3SKFJQD6J7-CA.

في دليل التكوين هذا، يكون FQDN هو WIN-E3SKFJQD6J7.razor.local، وبالتالي فإن الشهادتين الأوليين غير صالحتين للاستخدام كشهادة LDAPs SSL. شهادة الهوية التي تم إصدارها WIN-E3SKFJQD6J7.razor.local هي شهادة تم إصدارها تلقائيا بواسطة خدمة المرجع المصدق ل Windows Server. انقر نقرا مزدوجا على الشهادة للتحقق من التفاصيل.

-

من أجل إستخدامها كشهادة LDAPs SSL، يجب أن تستوفي الشهادة المتطلبات التالية:

-

يتطابق الاسم الشائع أو الاسم البديل لموضوع DNS مع FQDN الخاص بخادم Windows.

-

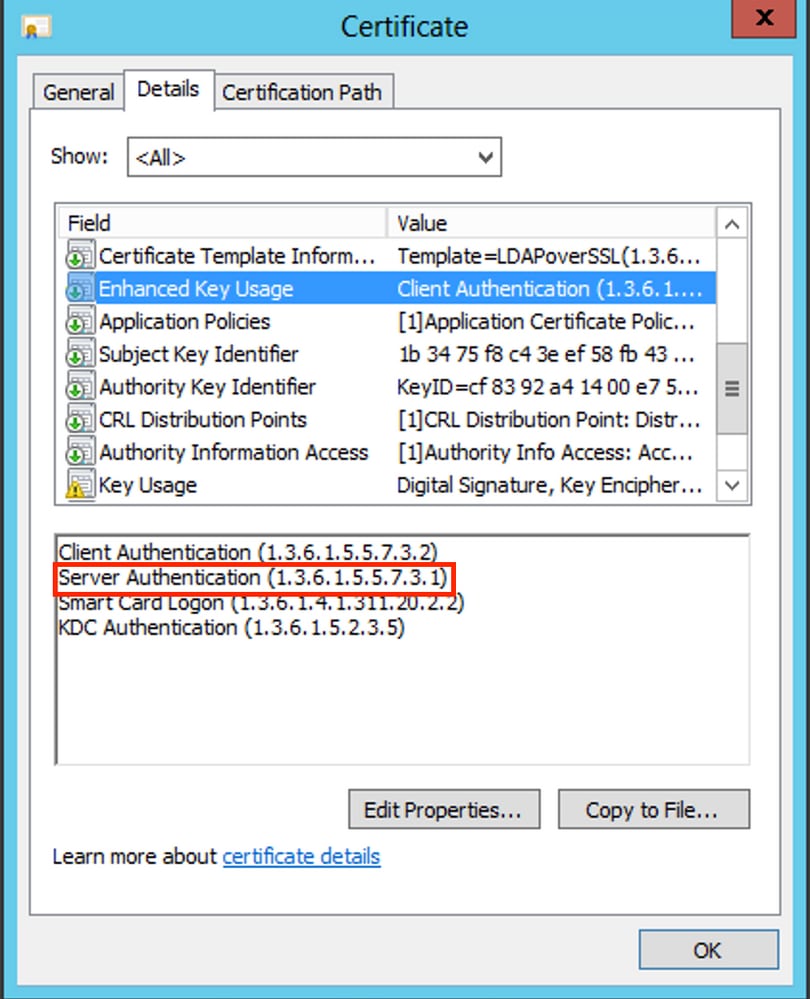

تحتوي الشهادة على مصادقة الخادم ضمن حقل إستخدام المفتاح المحسن.

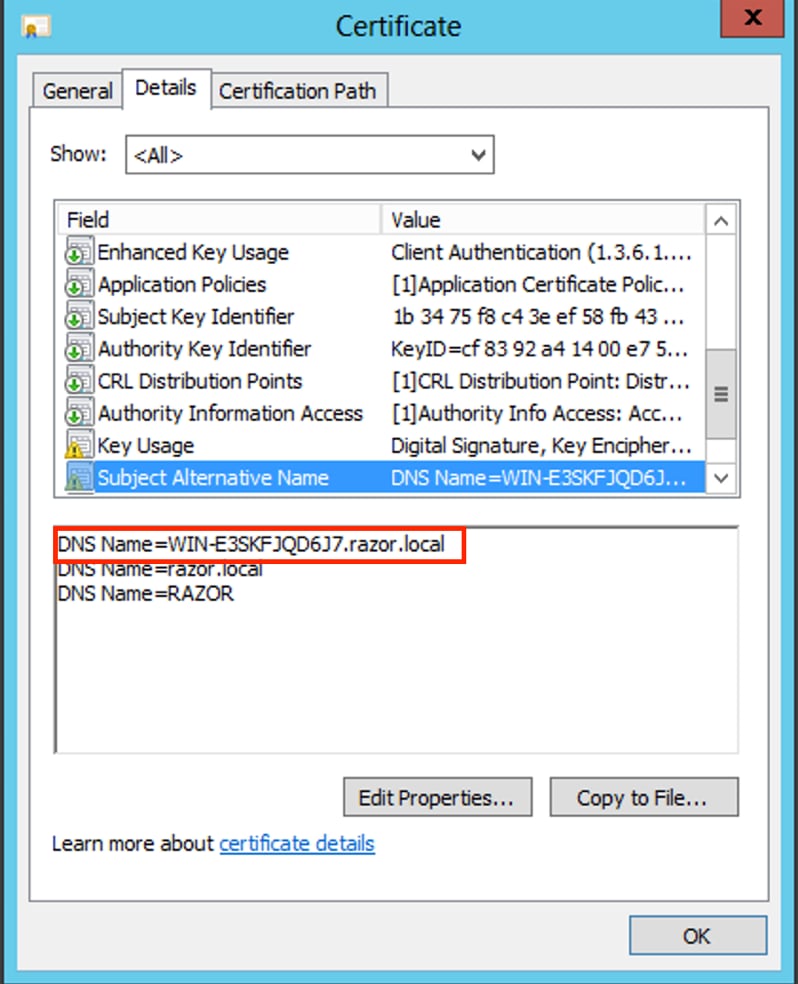

تحت Details علامة التبويب الخاصة بالشهادة، أختر Subject Alternative Name، حيث WIN-E3SKFJQD6J7.razor.localيكون FQDN موجودا.

تحت Enhanced Key Usage، Server Authentication حاضر.

-

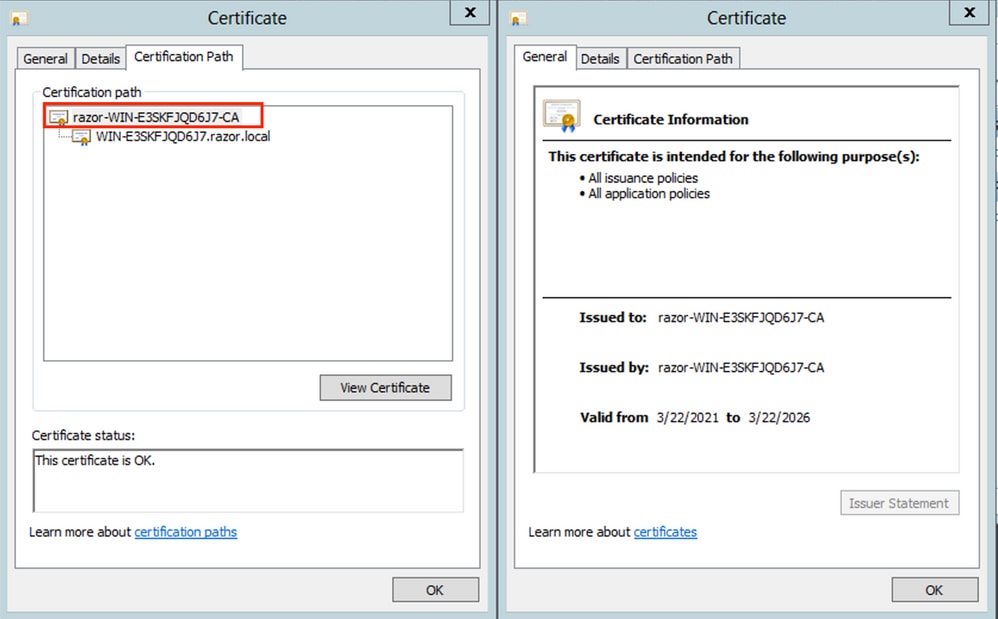

عندما يتم تأكيد ذلك، تحت

Certification Path علامة التبويب، أختر شهادة المستوى الأعلى والتي هي شهادة المرجع المصدق الجذر، ثم انقرView Certificate. يؤدي هذا إلى فتح تفاصيل الشهادة لشهادة المرجع المصدق الجذر كما هو موضح في الصورة:

-

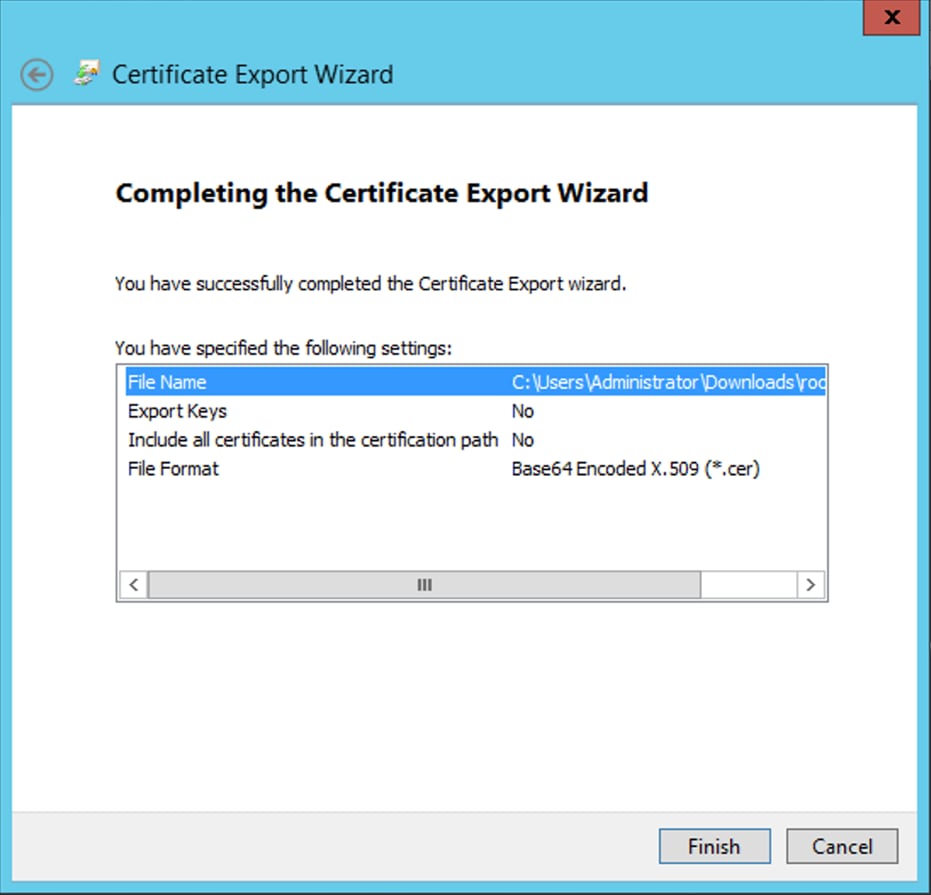

تحت

Details علامة التبويب الخاصة بشهادة المرجع المصدق الجذر، انقرCopy to File وتصفح خلالCertificate Export Wizard الذي يصدر المرجع المصدق الجذر بتنسيق PEM.

أختر Base-64 encoded X.509 كتنسيق ملف.

-

افتح شهادة المرجع المصدق الجذر المخزنة في الموقع المحدد على الجهاز باستخدام مفكرة أو أي محرر نصوص آخر.

يعرض هذا شهادة تنسيق PEM. احفظ هذا لوقت لاحق.

-----BEGIN CERTIFICATE-----

MIIDfTCCAmWgAwIBAgIQV4ymxtI3BJ9JHnDL+luYazANBgkqhkiG9w0BAQUFADBRMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxFTATBgoJkiaJk/IsZAEZFgVyYXp

vcjEhMB8GA1UEAxMYcmF6b3ItV0lOLUUzU0tGSlFENko3LUNBMB4XDTIxMDMyMjE0MzMxNVoXDTI2MDMyMjE0NDMxNVowUTEVMBMGCgmSJomT8ixkARkW

BWxvY2FsMRUwEwYKCZImiZPyLGQBGRYFcmF6b3IxITAfBgNVBAMTGHJhem9yLVdJTi1FM1NLRkpRRDZKNy1DQTCCASIwDQYJKoZIhvcNAQEBBQADggEPAD

CCAQoCggEBAL803nQ6xPpazjj+HBZYc+8fV++RXCG+cUnblxwtXOB2G4UxZ3LRrWznjXaS02Rc3qVw4lnOAziGs4ZMNM1X8UWeKuwi8QZQljJtuSBxL4yjWLyPIg

9dkncZaGtQ1cPmqcnCWunfTsaENKbgoKi4eXjpwwUSbEYwU3OaiiI/tp422ydy3Kgl7Iqt1s4XqpZmTezykWra7dUyXfkuESk6lEOAV+zNxfBJh3Q9Nzpc2IF/FtktWnhj

CSkTQTRXYryy8dJrWjAF/n6A3VnS/l7Uhujlx4CD20BkfQy6p5HpGxdc4GMTTnDzUL46ot6imeBXPHF0IJehh+tZk3bxpoxTDXECAwEAAaNRME8wCwYDVR0PBAQ

DAgGGMA8GA1UdEwEB/wQFMAMBAf8wHQYDVR0OBBYEFM+DkqQUAOdY379NnViaMIJAVTZ1MBAGCSsGAQQBgjcVAQQDAgEAMA0GCSqGSIb3DQEBBQU

AA4IBAQCiSm5U7U6Y7zXdx+dleJd0QmGgKayAAuYAD+MWNwC4NzFD8Yr7BnO6f/VnF6VGYPXa+Dvs7VLZewMNkp3i+VQpkBCKdhAV6qZu15697plajfI/eNPrcI

4sMZffbVrGlRz7twWY36J5G5vhNUhzZ1N2OLw6wtHg2SO8XlvpTS5fAnyCZgSK3VPKfXnn1HLp7UH5/SWN2JbPL15r+wCW84b8nrylbBfn0NEX7l50Ff502DYCP

GuDsepY7/u2uWfy/vpTJigeok2DH6HFfOET3sE+7rsIAY+of0kWW5gNwQ4hOwv4Goqj+YQRAXXi2OZyltHR1dfUUbwVENSFQtDnFA7X

-----END CERTIFICATE-----في حالة وجود شهادات متعددة مثبتة في "مخزن الجهاز المحلي" على خادم LDAPs (إختياري)

في حالة وجود شهادات متعددة مثبتة في "مخزن الجهاز المحلي" على خادم LDAPs (إختياري)1. في حالة وجود العديد من شهادات الهوية التي يمكن إستخدامها من قبل LDAPs وعندما يكون هناك عدم يقين فيما يتعلق بالمستخدم، أو لا يوجد وصول إلى خادم LDAP، يظل من الممكن إستخراج المرجع المصدق الجذر من التقاط حزمة تم على FTD.

2. في حالة وجود عدة شهادات صالحة لمصادقة الخادم في مخزن شهادات الكمبيوتر المحلي لخادم LDAP (مثل وحدة التحكم بالمجال AD DS)، يمكن ملاحظة إستخدام شهادة مختلفة لاتصالات LDAP. أفضل حل لمثل هذه المشكلة هو إزالة كل الشهادات غير الضرورية من مخزن شهادات الكمبيوتر المحلي وفيها شهادة واحدة فقط صالحة لمصادقة الخادم.

ومع ذلك، إذا كان هناك سبب منطقي يتطلب وجود شهادتين أو أكثر وأن يكون لديك خادم Windows Server 2008 LDAP على الأقل، يمكن إستخدام مخزن الشهادات لخدمات مجال خدمة Active Directory (NTDS\Personal) لاتصالات LDAP.

توضح هذه الخطوات كيفية تصدير شهادة تم تمكين LDAP عليها من مخزن شهادات الكمبيوتر المحلي لوحدة التحكم بالمجال إلى مخزن شهادات خدمة مجال خدمة Active Directory (NTDS\Personal).

-

انتقل إلى وحدة تحكم MMC على خادم Active Directory، واختر File، ثم انقر

Add/Remove Snap-in. -

انقر

Certificates ثم انقرAdd. -

في

Certificates snap-in، أخترComputer account ثم انقرNext. -

في

Select Computer، أخترLocal Computer، انقرOK، ثم انقرFinish. فيAdd or Remove Snap-ins، انقرOK. -

في وحدة تحكم الشهادات الخاصة بالكمبيوتر الذي يحتوي على شهادة تستخدم لمصادقة الخادم، انقر بزر الماوس الأيمن فوق

certificateAll Tasks، ثم انقرExport.

- تصدير الشهادة بالتنسيق

pfx في الأقسام التالية. الإشارة إلى هذه المقالة حول كيفية تصدير شهادة بالتنسيقpfx من MMC:

-

بمجرد إتمام تصدير الشهادة، انتقل إلى

Add/Remove Snap-in تشغيلMMC console. انقرCertificates ثم انقرAdd. -

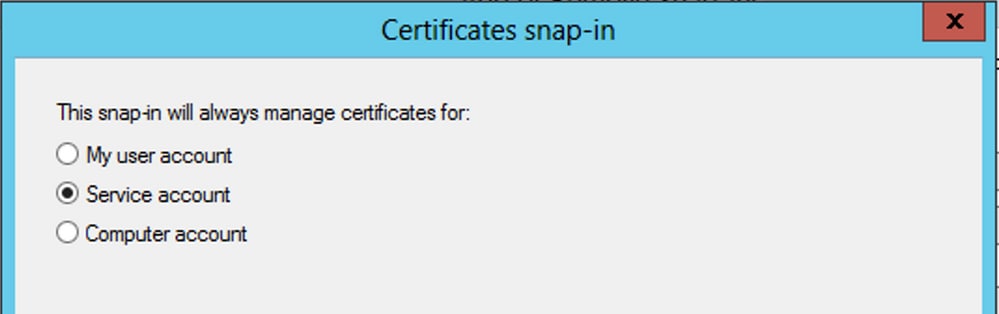

أختر

Service account ثم انقرNext.

-

في

Select Computer الشاشة، أخترLocal Computer وانقرNext. -

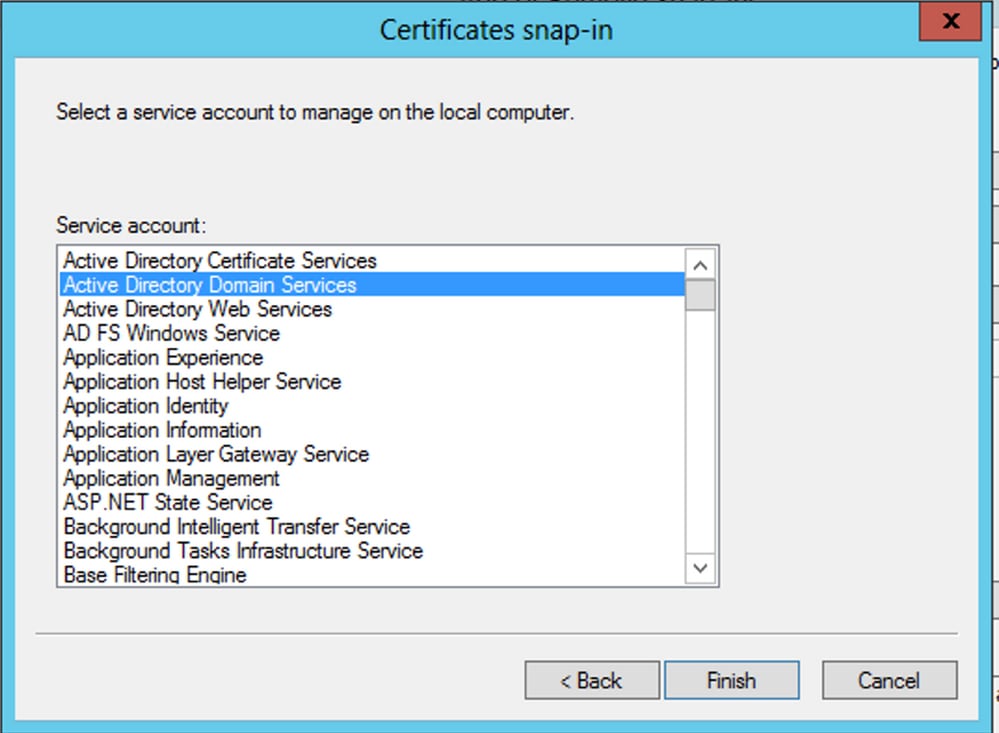

أختر

Active Directory Domain Services ثم انقرFinish.

-

في

Add/Remove Snap-ins الشاشة، انقرOK. -

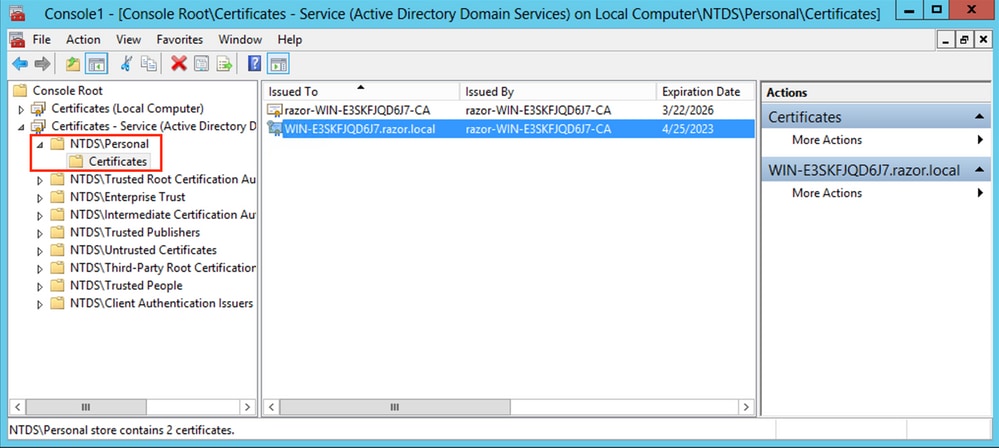

تمدد

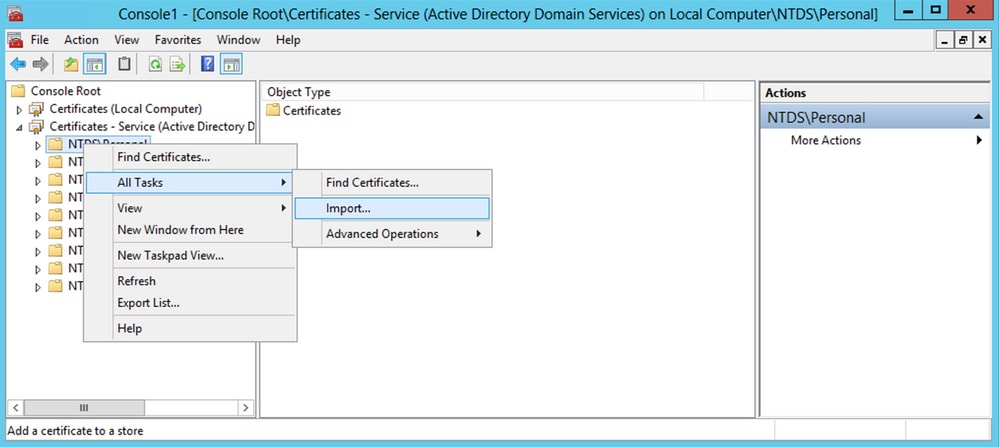

Certificates - Services (Active Directory Domain Services) ثم انقرNTDS\Personal. -

انقر بزر الماوس الأيمن

NTDS\Personal، وانقرAll Tasks، ثم انقرImport.

-

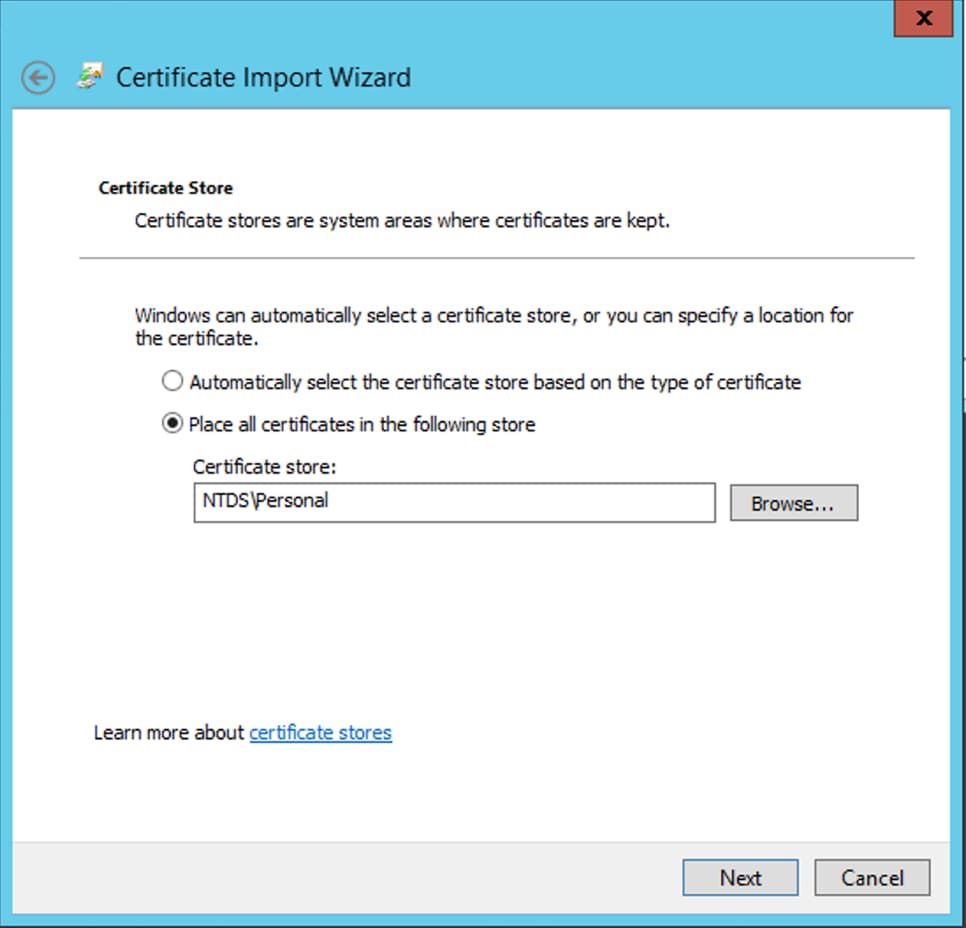

في

Certificate Import Wizard شاشة الترحيب، انقرNext. -

في شاشة ملف للاستيراد، انقر

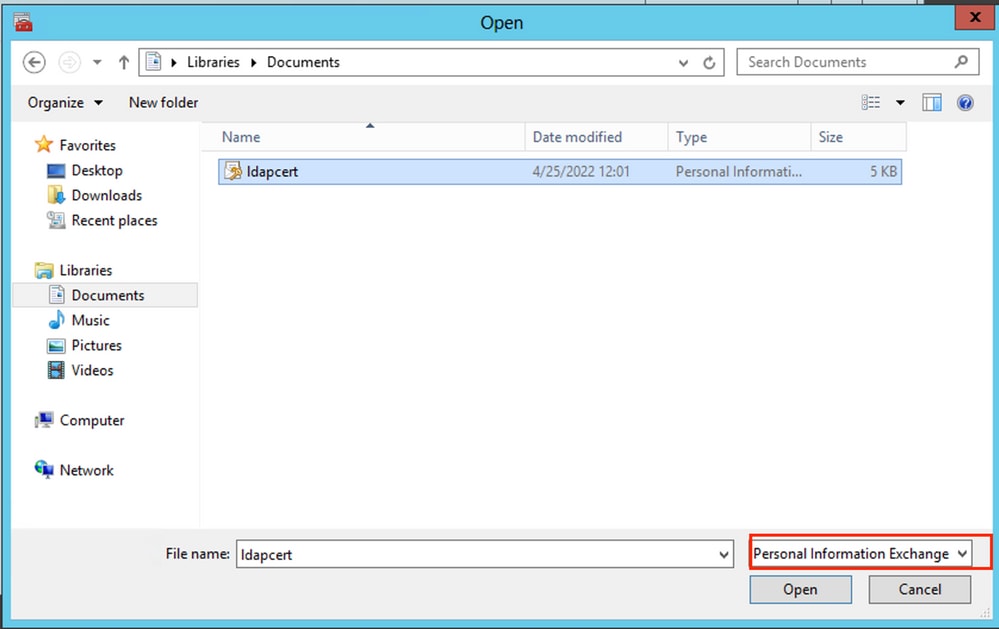

Browse، وحدد مكان ملف الترخيص الذي قمت بتصديره مسبقا. -

على الشاشة المفتوحة، تأكد من تحديد تبادل المعلومات الشخصية (

*pfx،*.p12) كنوع الملف ثم قم بالتنقل في نظام الملفات لتحديد مكان الشهادة التي قمت بتصديرها مسبقا. ثم انقر على تلك الشهادة.

-

انقر

Open ثم انقرNext. -

أدخل كلمة المرور على الشاشة، ثم انقر

Next فوق كلمة المرور التي قمت بضبطها للملف.

-

في صفحة مخزن الشهادات، تأكد من تحديد وضع كل الشهادات واقرأ مخزن الشهادات:

NTDS\Personal ثم انقرNext.

-

في

Certificate Import Wizard شاشة الإكمال، انقرFinish. ثم ترى رسالة تفيد بأن عملية الاستيراد تمت بنجاح. انقر.OK يظهر أن الشهادة تم إستيرادها تحت مخزن الشهادات:NTDS\Personal.

تكوينات FMC

تكوينات FMCالتحقق من الترخيص

التحقق من الترخيصلنشر تكوين AnyConnect، يجب تسجيل FTD مع خادم الترخيص الذكي، ويجب تطبيق ترخيص Plus أو Apex أو VPN صالح على الجهاز فقط.

عالم الإعداد

عالم الإعداد-

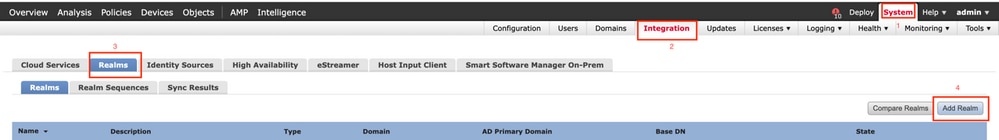

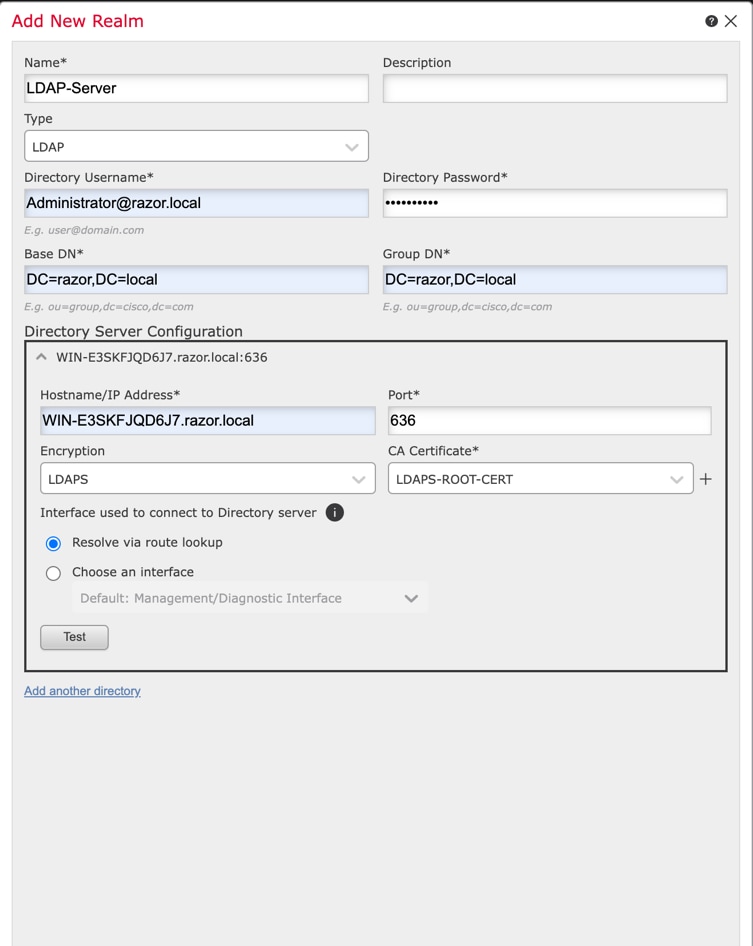

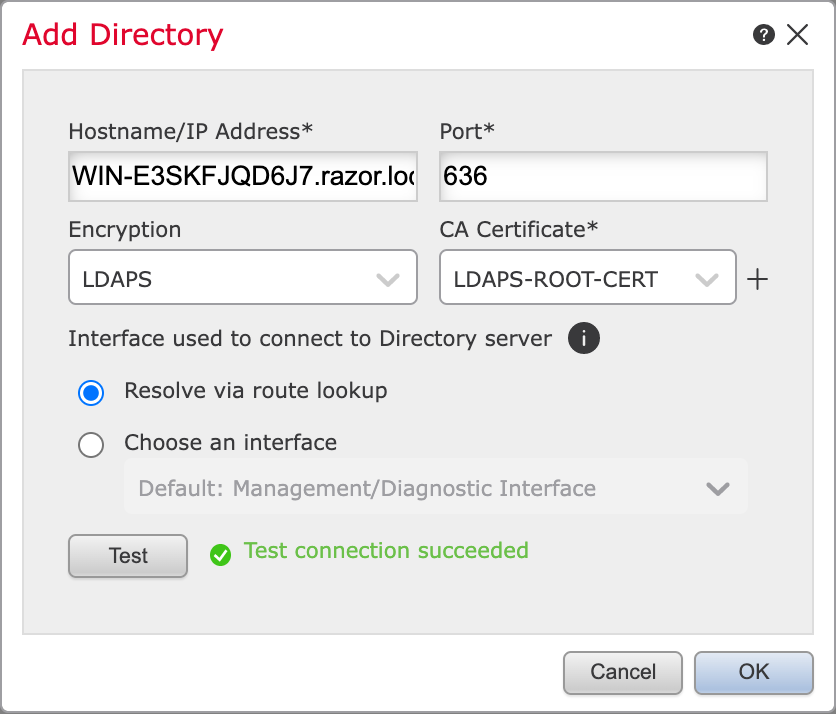

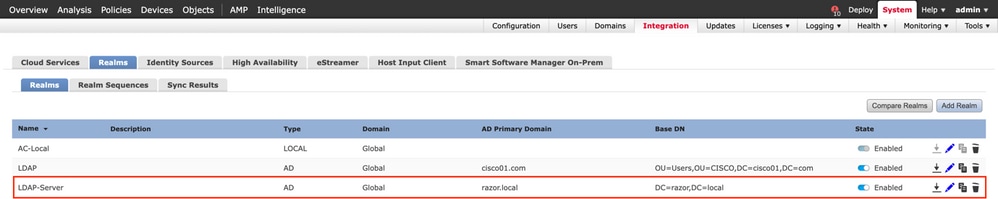

انتقل إلى

System > Integration. انتقل إلىRealms، ثم انقر فوقAdd Realm، كما هو موضح في هذه الصورة:

-

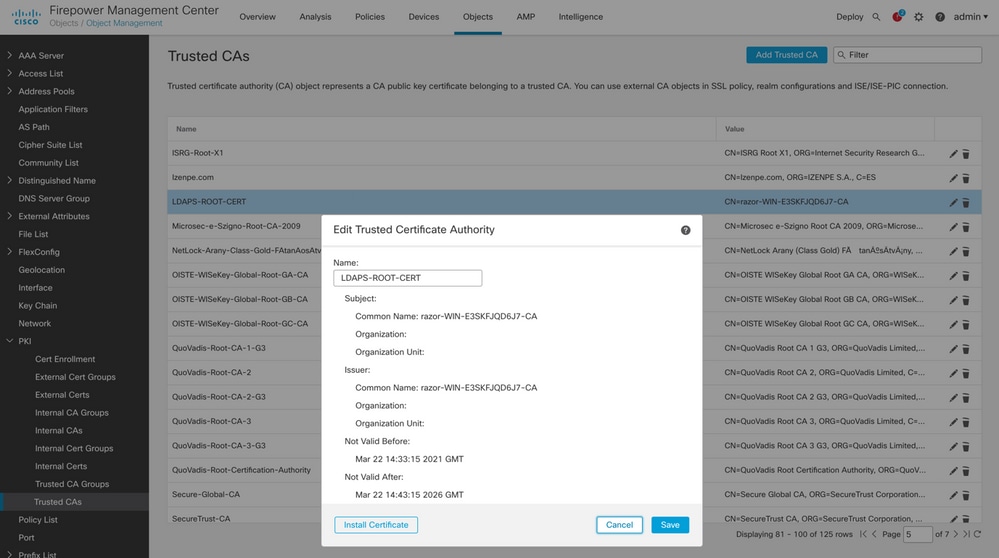

املأ الحقول المعروضة بناء على المعلومات التي تم تجميعها من خادم Microsoft ل LDAPs. قبل ذلك، قم باستيراد شهادة المرجع المصدق الجذر التي وقعت على شهادة خدمة LDAP على خادم Windows

Objects > PKI > Trusted CAs > Add Trusted CA أسفل، حيث يشار إلى ذلك أسفلDirectory Server Configuration النطاق. عند الانتهاء، انقرOK.

-

طقطقة

Test in order to ضمنت أن FMC يستطيع بنجاح ربطت مع الدليل username وكلمة يزود في الخطوة مبكر. ونظرا لأن هذه الاختبارات يتم بدؤها من وحدة التحكم في إدارة اللوحة الأساسية (FMC) وليس من خلال إحدى الواجهات القابلة للتوجيه التي تم تكوينها على FTD (كما هو الحال في الداخل أو الخارج أو dmz)، فإن الاتصال الناجح (أو الفاشل) لا يضمن نفس النتيجة لمصادقة AnyConnect نظرا لأن طلبات مصادقة AnyConnect LDAP يتم بدؤها من إحدى واجهات FTD القابلة للتوجيه.

-

قم بتمكين النطاق الجديد.

تكوين AnyConnect لإدارة كلمة المرور

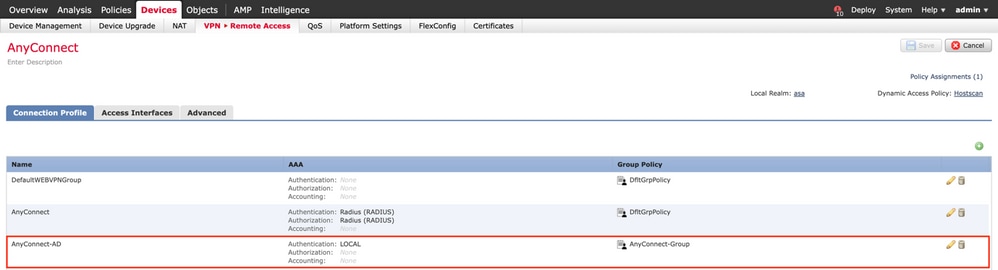

تكوين AnyConnect لإدارة كلمة المرور-

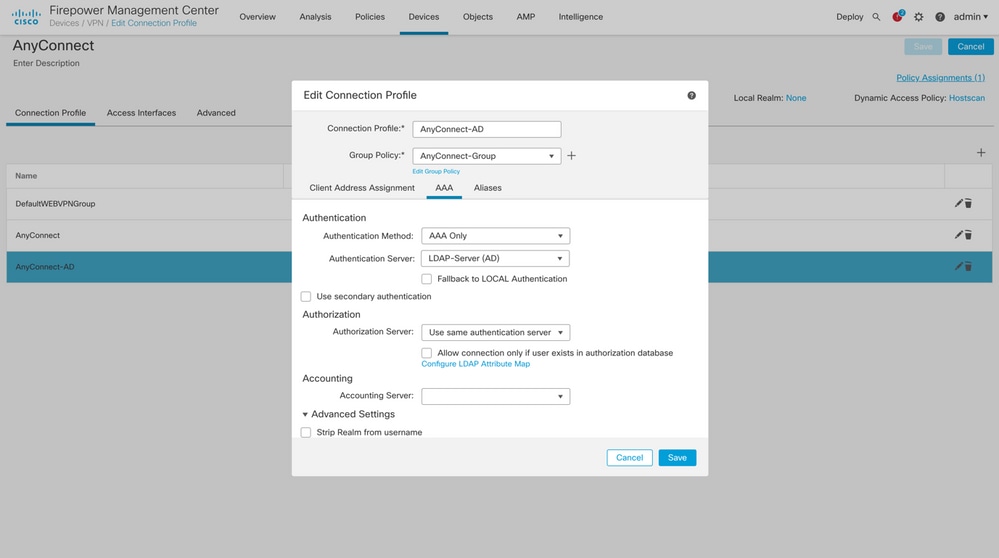

أختر ملف تعريف الاتصال الموجود أو قم بإنشاء ملف تعريف جديد، إذا كان إعدادا أوليا ل AnyConnect. هنا، يستخدم توصيف توصيل موجود اسمه 'AnyConnect-AD' معين بمصادقة محلية.

-

قم بتحرير ملف تعريف الاتصال وتعيين خادم LDAP الجديد الذي تم تكوينه في الخطوات السابقة، أسفل إعدادات AAA الخاصة بملف تعريف الاتصال. بمجرد الانتهاء، انقر

Save فوق الزاوية العليا اليمنى.

-

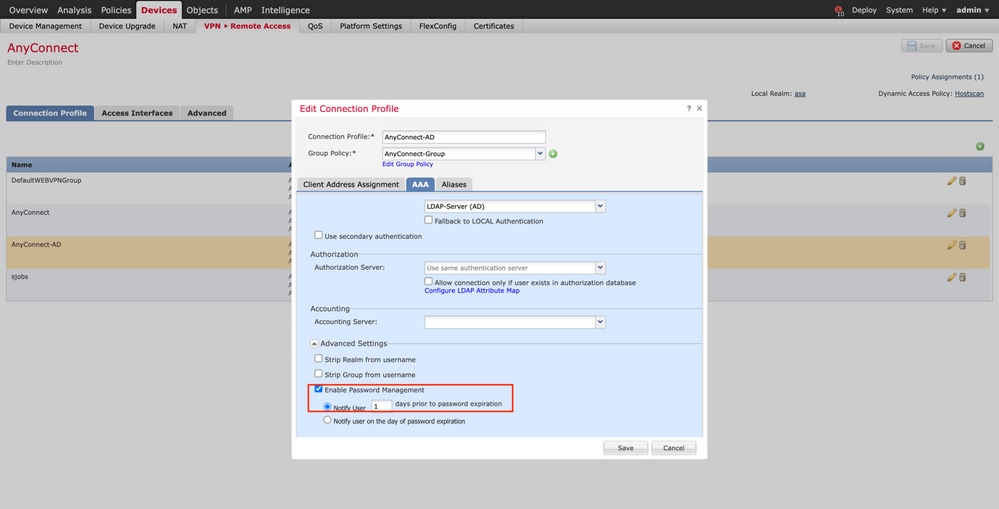

مكنت كلمة إدارة تحت ال

AAA > Advanced Settingsوحفظت التشكيل.

النشر

النشر-

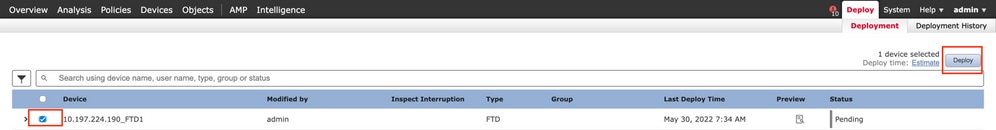

ما إن يتم مع كل التشكيل، طقطقت

Deploy الزر على الأعلى يمين.

-

انقر فوق خانة الاختيار المجاورة لتكوين FTD المطبق عليها ثم انقر فوق

Deploy، كما هو موضح في هذه الصورة:

الترتيب النهائي

الترتيب النهائيهذا هو التكوين الذي يظهر في واجهة سطر الأوامر (CLI) الخاصة ب FTD بعد النشر الناجح.

تكوين AAA

تكوين AAA> show running-config aaa-server

aaa-server LDAP-Server protocol ldap <------ aaa-server group configured for LDAPs authentication

max-failed-attempts 4

realm-id 8

aaa-server LDAP-Server host WIN-E3SKFJQD6J7.razor.local <-------- LDAPs Server to which the queries are sent

server-port 636

ldap-base-dn DC=razor,DC=local

ldap-group-base-dn DC=razor,DC=local

ldap-scope subtree

ldap-naming-attribute sAMAccountName

ldap-login-password *****

ldap-login-dn *****@razor.local

ldap-over-ssl enable

server-type microsoftتكوين AnyConnect

تكوين AnyConnect> show running-config webvpn

webvpn

enable Outside

anyconnect image disk0:/csm/anyconnect-win-4.10.01075-webdeploy-k9.pkg 1 regex "Windows"

anyconnect profiles FTD-Client-Prof disk0:/csm/ftd.xml

anyconnect enable

tunnel-group-list enable

cache

no disable

error-recovery disable

> show running-config tunnel-group

tunnel-group AnyConnect-AD type remote-access

tunnel-group AnyConnect-AD general-attributes

address-pool Pool-1

authentication-server-group LDAP-Server <-------- LDAPs Server group name mapped to the tunnel-group

default-group-policy AnyConnect-Group

password-management password-expire-in-days 1 <-------- Password-management configuration mapped under the tunnel-group

tunnel-group AnyConnect-AD webvpn-attributes

group-alias Dev enable

> show running-config group-policy AnyConnect-Group

group-policy AnyConnect-Group internal <--------- Group-Policy configuration that is mapped once the user is authenticated

group-policy AnyConnect-Group attributes

vpn-simultaneous-logins 3

vpn-idle-timeout 35791394

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

vpn-tunnel-protocol ikev2 ssl-client <-------- Protocol specified as SSL to entertain the AnyConnect connection over port 443

split-tunnel-policy tunnelspecified

split-tunnel-network-list value Remote-Access-Allow

default-domain none

split-dns none

split-tunnel-all-dns disable

client-bypass-protocol disable

vlan none

address-pools none

webvpn

anyconnect ssl dtls enable

anyconnect mtu 1406

anyconnect firewall-rule client-interface public none

anyconnect firewall-rule client-interface private none

anyconnect ssl keepalive 20

anyconnect ssl rekey time none

anyconnect ssl rekey method none

anyconnect dpd-interval client 30

anyconnect dpd-interval gateway 30

anyconnect ssl compression none

anyconnect dtls compression none

anyconnect modules value none

anyconnect profiles value FTD-Client-Prof type user

anyconnect ask none default anyconnect

anyconnect ssl df-bit-ignore disable

> show running-config ssl

ssl trust-point ID-New-Cert Outside <-------- FTD ID-cert trustpoint name mapped to the outside interface on which AnyConnect Connections are entertained

التحقق

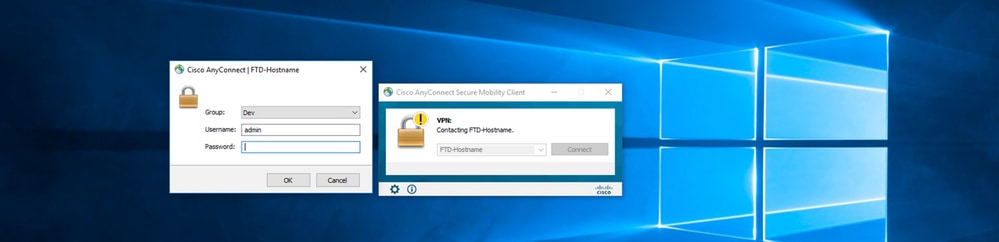

التحققالاتصال ب AnyConnect والتحقق من عملية إدارة كلمة المرور لاتصال المستخدم

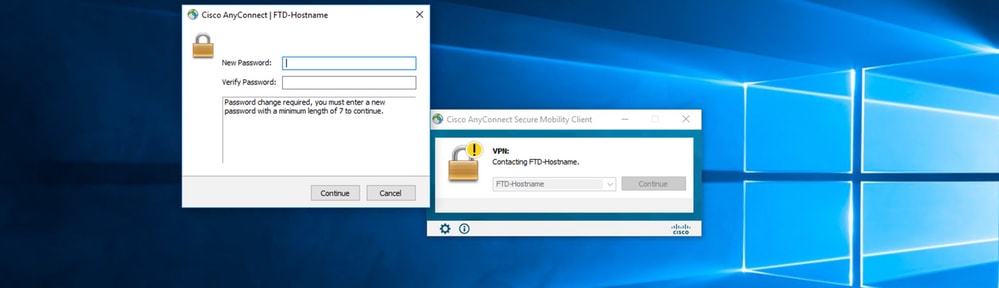

الاتصال ب AnyConnect والتحقق من عملية إدارة كلمة المرور لاتصال المستخدم1. بدء اتصال بملف تعريف الاتصال المعني. بمجرد تحديد تغيير كلمة المرور عند تسجيل الدخول الأولي نظرا لأن كلمة المرور السابقة تم رفضها بواسطة Microsoft Server عند انتهاء صلاحيتها، تتم مطالبة المستخدم بتغيير كلمة المرور.

-

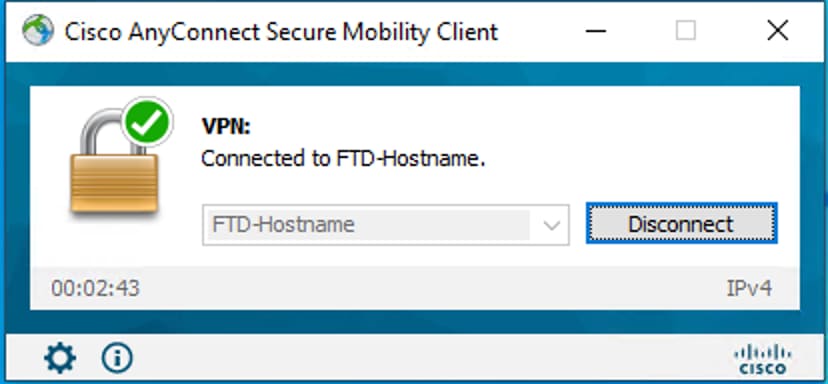

بمجرد إدخال المستخدم لكلمة المرور الجديدة لتسجيل الدخول، يتم إنشاء الاتصال بنجاح.

-

التحقق من اتصال المستخدم على واجهة سطر الأوامر (CLI) ل FTD:

FTD_2# sh vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : admin Index : 7 <------- Username, IP address assigned information of the client

Assigned IP : 10.1.x.x Public IP : 10.106.xx.xx

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 16316 Bytes Rx : 2109

Group Policy : AnyConnect-Group Tunnel Group : AnyConnect-AD <-------- Tunnel-Group to which the AnyConnect connection falls, and the group-policy assigned to user

Login Time : 13:22:24 UTC Mon Apr 25 2022

Duration : 0h:00m:51s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5e0fa000070006266a090

Security Grp : none Tunnel Zone : 0

استكشاف الأخطاء وإصلاحها

استكشاف الأخطاء وإصلاحهاتصحيح الأخطاء

تصحيح الأخطاءيمكن تشغيل تصحيح الأخطاء هذا في CLI تشخيصي لاستكشاف أخطاء إدارة كلمة المرور وإصلاحها: debug ldap 255.

عمليات تصحيح أخطاء إدارة كلمة المرور العاملة

عمليات تصحيح أخطاء إدارة كلمة المرور العاملة[24] Session Start

[24] New request Session, context 0x0000148f3c271830, reqType = Authentication

[24] Fiber started

[24] Creating LDAP context with uri=ldaps://10.106.71.234:636

[24] Connect to LDAP server: ldaps://10.106.71.234:636, status = Successful <-------- Successful connection to the LDAPs server over post 636

[24] supportedLDAPVersion: value = 3

[24] supportedLDAPVersion: value = 2

[24] Binding as *****@razor.local

[24] Performing Simple authentication for *****@razor.local to 10.106.71.234

[24] LDAP Search:

Base DN = [DC=razor,DC=local]

Filter = [sAMAccountName=admin]

Scope = [SUBTREE]

[24] User DN = [CN=admin,CN=Users,DC=razor,DC=local]

[24] Talking to Active Directory server 10.106.71.234

[24] Reading password policy for admin, dn:CN=admin,CN=Users,DC=razor,DC=local <--------- Once the client enters credentials during initial login, if the password is expired, then it is read and the user is asked to provide a new password

[24] Read bad password count 3

[24] Binding as admin

[24] Performing Simple authentication for admin to 10.106.71.234

[24] Simple authentication for admin returned code (49) Invalid credentials

[24] Message (admin): 80090308: LdapErr: DSID-0C0903C5, comment: AcceptSecurityContext error, data 773, v23f0

[24] Checking password policy

[24] New password is required for admin <---------- New password is asked to be provided

[24] Fiber exit Tx=622 bytes Rx=2771 bytes, status=-1

[24] Session End

[25] Session Start

[25] New request Session, context 0x0000148f3c271830, reqType = Modify Password

[25] Fiber started

[25] Creating LDAP context with uri=ldaps://10.106.71.234:636

[25] Connect to LDAP server: ldaps://10.106.71.234:636, status = Successful <----------- New connection is initiated to the LDAPs server for the password change

[25] supportedLDAPVersion: value = 3

[25] supportedLDAPVersion: value = 2

[25] Binding as *****@razor.local

[25] Performing Simple authentication for *****@razor.local to 10.106.71.234

[25] LDAP Search:

Base DN = [DC=razor,DC=local]

Filter = [sAMAccountName=admin]

Scope = [SUBTREE]

[25] User DN = [CN=admin,CN=Users,DC=razor,DC=local]

[25] Talking to Active Directory server 10.106.71.234

[25] Reading password policy for admin, dn:CN=admin,CN=Users,DC=razor,DC=local

[25] Read bad password count 3

[25] Change Password for admin successfully converted old password to unicode

[25] Change Password for admin successfully converted new password to unicode <----------- Client provides the new password value

[25] Password for admin successfully changed <----------- Password is changed successfully for the client

[25] Retrieved User Attributes:

[25] objectClass: value = top

[25] objectClass: value = person

[25] objectClass: value = organizationalPerson

[25] objectClass: value = user

[25] cn: value = admin

[25] givenName: value = admin

[25] distinguishedName: value = CN=admin,CN=Users,DC=razor,DC=local

[25] instanceType: value = 4

[25] whenCreated: value = 20201029053516.0Z

[25] whenChanged: value = 20220426032127.0Z

[25] displayName: value = admin

[25] uSNCreated: value = 16710

[25] uSNChanged: value = 98431

[25] name: value = admin

[25] objectGUID: value = ..0.].LH.....9.4

[25] userAccountControl: value = 512

[25] badPwdCount: value = 3

[25] codePage: value = 0

[25] countryCode: value = 0

[25] badPasswordTime: value = 132610388348662803

[25] lastLogoff: value = 0

[25] lastLogon: value = 132484577284881837

[25] pwdLastSet: value = 0

[25] primaryGroupID: value = 513

[25] objectSid: value = ................7Z|....RQ...

[25] accountExpires: value = 9223372036854775807

[25] logonCount: value = 0

[25] sAMAccountName: value = admin

[25] sAMAccountType: value = 805306368

[25] userPrincipalName: value = ******@razor.local

[25] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=razor,DC=local

[25] dSCorePropagationData: value = 20220425125800.0Z

[25] dSCorePropagationData: value = 20201029053516.0Z

[25] dSCorePropagationData: value = 16010101000000.0Z

[25] lastLogonTimestamp: value = 132953506361126701

[25] msDS-SupportedEncryptionTypes: value = 0

[25] uid: value = ******@razor.local

[25] Fiber exit Tx=714 bytes Rx=2683 bytes, status=1

[25] Session End

الأخطاء الشائعة التي تمت مصادفتها أثناء إدارة كلمة المرور

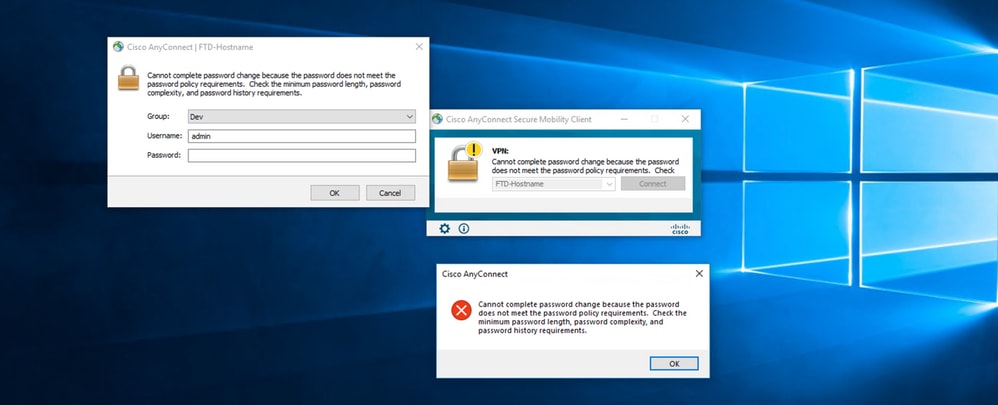

الأخطاء الشائعة التي تمت مصادفتها أثناء إدارة كلمة المرورعادة، إذا لم يتم الوفاء بنهج كلمة المرور الذي تم تعيينه بواسطة Microsoft Server خلال الوقت الذي يقوم فيه المستخدم بتوفير كلمة المرور الجديدة، يتم إنهاء الاتصال بالخطأ "لا تفي كلمة المرور بمتطلبات نهج كلمة المرور". وبالتالي، تأكد من تطابق كلمة المرور الجديدة مع النهج الذي تم تعيينه بواسطة Microsoft Server ل LDAPs.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

12-Sep-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Rana Sameer Pratap SinghCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات